Configuración de certificados TLS/SSL en ISE

Opciones de descarga

-

ePub (2.3 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los certificados TLS/SSL en Cisco ISE, los tipos y funciones de los certificados ISE, y cómo realizar tareas comunes y solucionar problemas.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Identity Services Engine (ISE)

- La terminología utilizada para describir los diferentes tipos de implementaciones de ISE y AAA.

- Conceptos básicos del protocolo RADIUS y AAA

- Certificados SSL/TLS y x509

- Fundamentos de la infraestructura de clave pública (PKI)

Componentes Utilizados

La información de este documento se basa en las versiones de software y hardware de las versiones 2.4 - 2.7 de Cisco ISE. Abarca ISE desde la versión 2.4 hasta la 2.7; sin embargo, debe ser similar o idéntico a otras versiones del software ISE 2.x, a menos que se indique lo contrario.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Certificados de servidor

Los servidores utilizan los certificados de servidor para presentar la identidad del servidor a los clientes para su autenticidad y para proporcionar un canal seguro para la comunicación. Estos certificados pueden ser autofirmados (cuando el servidor emite el certificado para sí mismo) o emitidos por una autoridad de certificación (ya sea interna de una organización o de un proveedor conocido).

Los certificados de servidor se emiten normalmente para los nombres de host o el nombre de dominio completo (FQDN) del servidor, o también pueden ser un certificado comodín (*.domain.com ). Los hosts, dominios o subdominios a los que se emiten suelen mencionarse en los campos Nombre común (CN) o Nombre alternativo del sujeto (SAN).

Los certificados comodín son certificados SSL que utilizan una notación comodín (un asterisco en lugar del nombre de host) y, por lo tanto, permiten que el mismo certificado se comparta entre varios hosts de una organización. Por ejemplo, el valor CN o SAN de un nombre de asunto de certificados comodín puede ser similar a *.company.com y se puede utilizar para proteger cualquier host de este dominio como server1.com , server2.com , etc.

Los certificados suelen utilizar criptografía de clave pública o cifrado asimétrico.

- Clave pública: la clave pública está presente en el certificado en uno de los campos y es compartida públicamente por un sistema cuando un dispositivo intenta comunicarse con él.

- Private Key (Clave privada): La clave privada es privada para el sistema final y se empareja con la clave pública. Los datos cifrados por una clave pública solo pueden ser descifrados por la clave privada emparejada específica y viceversa.

Certificados ISE

Certificados ISE

Cisco ISE se basa en una infraestructura de clave pública (PKI) para proporcionar una comunicación segura con terminales, usuarios, administradores, etc., así como entre nodos de Cisco ISE en una implementación de varios nodos. PKI se basa en certificados digitales x.509 para transferir claves públicas para el cifrado y descifrado de mensajes, y para verificar la autenticidad de otros certificados presentados por usuarios y dispositivos. Cisco ISE tiene dos categorías de certificados que se suelen utilizar:

- Certificados del sistema: se trata de certificados de servidor que identifican un nodo de Cisco ISE para los clientes. Cada nodo de Cisco ISE tiene sus propios certificados locales, cada uno de los cuales se almacena en el nodo junto con la clave privada correspondiente.

- Certificados de almacén de certificados de confianza: se trata de certificados de autoridad de certificación (CA) que se utilizan para validar los certificados presentados a ISE para diversos fines. Estos certificados del almacén de certificados se administran en el nodo de administración principal y se replican en todos los demás nodos de una implementación distribuida de Cisco ISE. El almacén de certificados también contiene certificados generados para los nodos ISE por la autoridad de certificados internos de ISE destinados a BYOD.

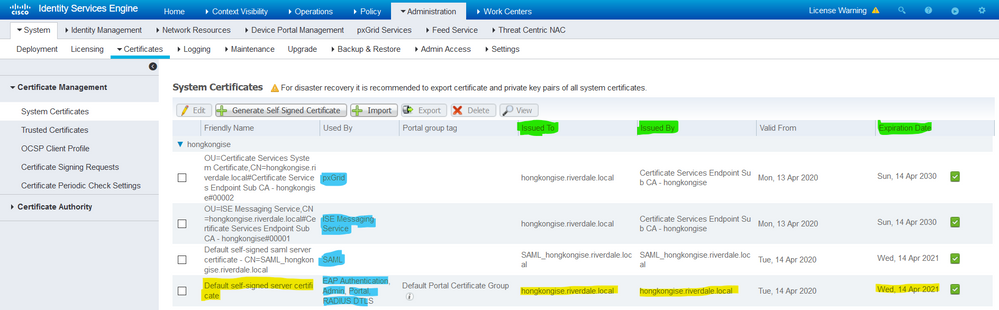

Certificados del sistema

Certificados del sistema

Los certificados del sistema se pueden utilizar para una o varias funciones. Cada función tiene un propósito diferente y se explica aquí:

- Admin: se utiliza para proteger todas las comunicaciones a través de 443 (GUI de administración), así como para la replicación y para cualquier puerto/uso no mencionado aquí.

- Portal: se utiliza para proteger la comunicación HTTP a través de portales como el portal de autenticación web centralizada (CWA), los portales de invitados, BYOD, aprovisionamiento de clientes, aprovisionamiento de suplicantes nativos, etc. Cada portal debe asignarse a una etiqueta de grupo de portal (la predeterminada es Default Portal Group Tag) que indica al portal el certificado etiquetado específico que se debe utilizar. El menú desplegable Nombre de etiqueta de grupo de portal en las opciones de edición del certificado le permite crear una nueva etiqueta o elegir una etiqueta existente.

- EAP: función que especifica el certificado presentado a los clientes para la autenticación 802.1x. Los certificados se utilizan con casi todos los métodos EAP posibles, como EAP-TLS, PEAP, EAP-FAST, etc. Con los métodos EAP tunelizados como PEAP y FAST, se utiliza la seguridad de la capa de transporte (TLS) para proteger el intercambio de credenciales. Las credenciales del cliente no se envían al servidor hasta después de establecer este túnel para garantizar un intercambio seguro.

- RADIUS DTLS: esta función especifica el certificado que se utilizará para una conexión DTLS (conexión TLS a través de UDP) para cifrar el tráfico RADIUS entre un dispositivo de acceso a la red (NAD) e ISE. NAD debe ser compatible con el cifrado DTLS para que funcione esta función.

- SAML: el certificado del servidor se utiliza para proteger la comunicación con el proveedor de identidad SAML (IdP). Un certificado designado para el uso de SAML no se puede utilizar para ningún otro servicio como Admin, autenticación EAP, etc.

- Servicio de mensajería ISE: desde la versión 2.6, ISE utiliza el servicio de mensajería ISE en lugar del protocolo Syslog antiguo para registrar datos. Se utiliza para cifrar esta comunicación.

- PxGrid: este certificado se utiliza para los servicios PxGrid en ISE.

Cuando se instala ISE, se genera una Default Self-Signed Server Certificate. Esto se asigna de forma predeterminada para EAP Authentication, Admin, Portal y RADIUS DTLS. Se recomienda mover estas funciones a una CA interna o a un certificado firmado por una CA conocida.

Consejo: se recomienda asegurarse de que tanto el FQDN como las direcciones IP del servidor ISE se agregan al campo SAN del certificado del sistema ISE. En general, para garantizar que la autenticación de certificados en Cisco ISE no se vea afectada por diferencias menores en las funciones de verificación basadas en certificados, utilice nombres de host en minúsculas para todos los nodos de Cisco ISE implementados en una red.

Nota: el formato de un certificado de ISE debe ser Privacy Enhanced Mail (PEM) o Distinguished Encoding Rules (DER).

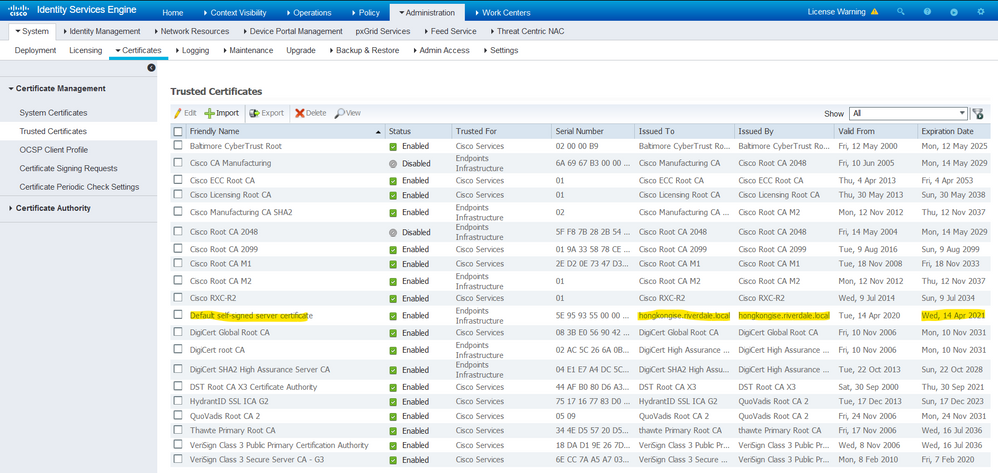

Almacén de certificados de confianza

Almacén de certificados de confianzaLos certificados de autoridad certificadora deben almacenarse en Administration > System > Certificates > Certificate Store y deben tener el caso Trust for client authentication práctico para garantizar que ISE utiliza estos certificados para validar los certificados presentados por los terminales, dispositivos u otros nodos ISE.

Tareas básicas

Tareas básicasEl certificado tiene una fecha de caducidad y puede revocarse o requerir su sustitución en algún momento. Si el certificado del servidor ISE caduca, pueden surgir problemas graves a menos que se reemplacen por un certificado nuevo y válido.

Nota: si el certificado que se utiliza para el protocolo de autenticación extensible (EAP) expira, las autenticaciones de los clientes pueden fallar porque el cliente ya no confía en el certificado de ISE. Si caduca un certificado utilizado para portales, los clientes y exploradores pueden rechazar la conexión al portal. Si caduca el certificado de uso de administrador, el riesgo es aún mayor, lo que impide que un administrador inicie sesión en ISE y que la implementación distribuida deje de funcionar como debe.

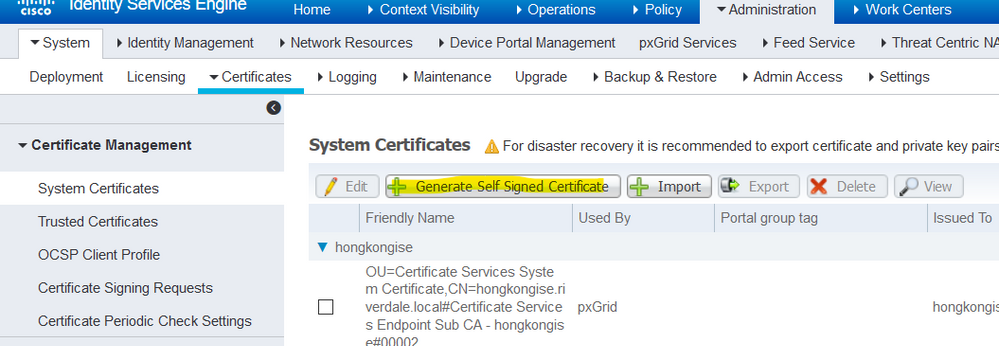

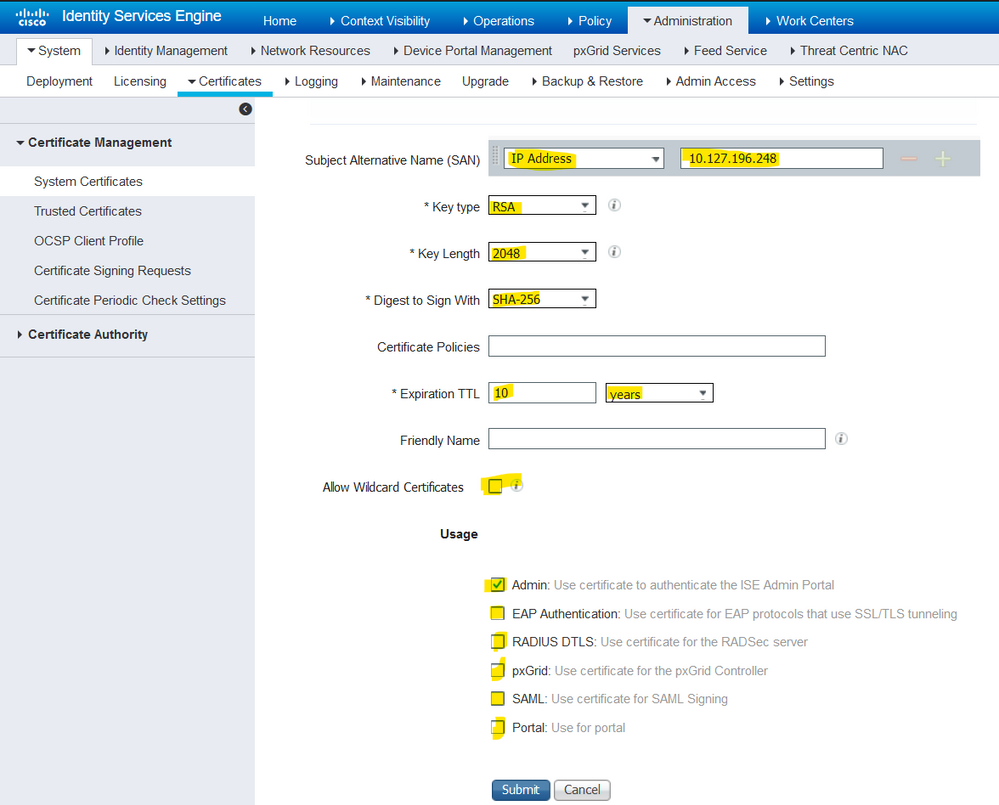

Generar un certificado con firma automática

Generar un certificado con firma automáticaPara generar nuevos certificados autofirmados, vaya a Administration > System > Certificates > System Certificates. Haga clic en el Generate Self Signed Certificate.

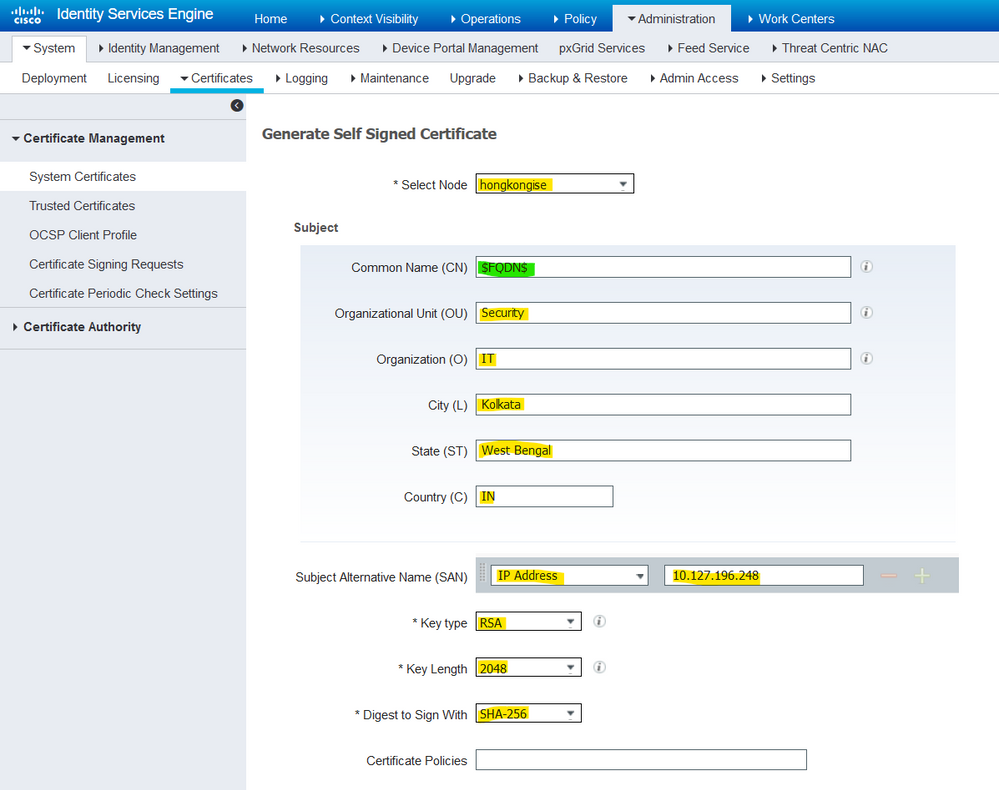

En esta lista se describen los campos de la página Generar certificado de firma automática.

Instrucciones de uso de Nombre de campo de Configuración de certificados autofirmados:

- Select Node (Seleccionar nodo): (obligatorio) el nodo para el que se necesita generar el certificado del sistema.

- CN: (obligatorio si no se especifica SAN). De forma predeterminada, CN es el FQDN del nodo de ISE para el que se genera el certificado autofirmado.

- Unidad organizativa (UO): nombre de la unidad organizativa, por ejemplo, Ingeniería.

- Organización (O): nombre de la organización, por ejemplo, Cisco.

- Ciudad (L): (No abreviar) Nombre de la ciudad, por ejemplo, San José.

- Estado (ST): (No abreviar) Nombre del estado, por ejemplo, California.

- País (C): Nombre del país. Se necesita el código de país ISO de dos letras. Por ejemplo, EE. UU.

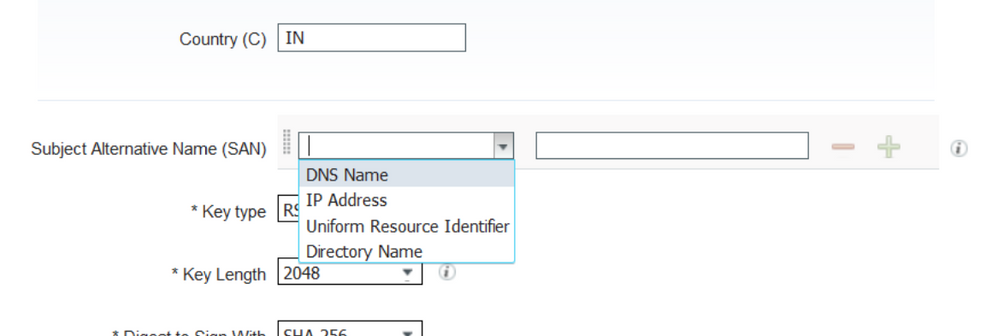

- SAN: dirección IP, nombre DNS o identificador uniforme de recursos (URI) asociado al certificado.

- Tipo de clave: especifique el algoritmo que se utilizará para crear la clave pública: RSA o ECDSA.

- Key Length (Longitud de clave): especifique el tamaño de bits de la clave pública. Estas opciones están disponibles para RSA: 512 1024 2048 4096 y estas opciones están disponibles para ECDSA: 256 384.

- Digest to Sign With: Elija uno de estos algoritmos hash: SHA-1 o SHA-256.

- Directivas de certificado: introduzca el OID de la directiva de certificado o la lista de OID con los que debe cumplir el certificado. Utilice comas o espacios para separar los OID.

- TTL de vencimiento: especifique el número de días tras los que caduca el certificado.

- Nombre descriptivo: introduzca un nombre descriptivo para el certificado. Si no se especifica ningún nombre, Cisco ISE crea automáticamente un nombre en el formato

<common name> # <issuer> # <nnnnn> donde<nnnnn> es un número único de cinco dígitos. - Permitir certificados comodín: active esta casilla de verificación para generar un certificado comodín autofirmado (un certificado que contiene un asterisco (*) en cualquier CN del asunto o el nombre DNS de la SAN). Por ejemplo, el nombre DNS asignado a la SAN puede ser

*.domain.com. - Uso: elija el servicio para el que se debe utilizar este certificado de sistema. Las opciones disponibles son:

- Admin

- Autenticación EAP

- RADIUS DTLS

- pxGrid

- SAML

- Portal

Nota: las claves públicas RSA y ECDSA pueden tener distintas longitudes de clave para el mismo nivel de seguridad. Elija 2048 si la intención es obtener un certificado público firmado por CA o implementar Cisco ISE como un sistema de administración de políticas compatible con FIPS.

Renovación de un certificado autofirmado

Renovación de un certificado autofirmadoPara ver los certificados autofirmados que existen, desplácese hasta Administration > System > Certificates > System Certificates en la consola de ISE. Cualquier certificado con los campos Emitido para y Emitido por si se menciona en el mismo FQDN de servidor ISE, es un certificado autofirmado. Elija este certificado y haga clicEdit en.

En Renew Self Signed Certificate, activeRenewal Period la casilla y establezca el TTL de vencimiento según sea necesario. Por último, haga clic en Save.

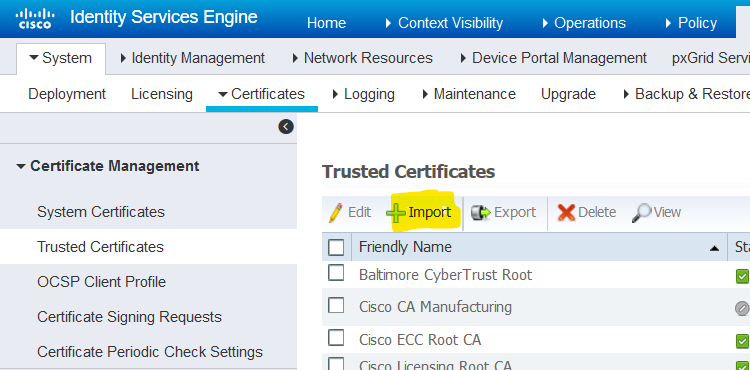

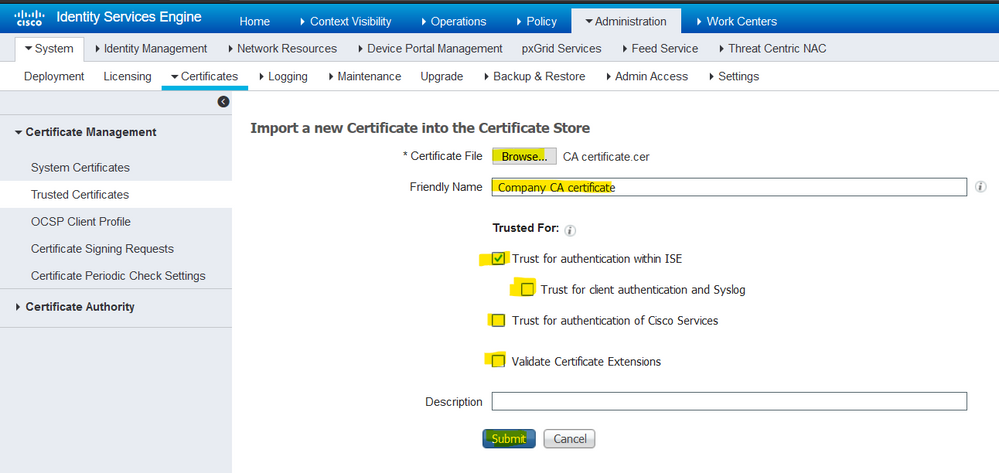

Instalar un certificado de confianza

Instalar un certificado de confianzaObtenga los certificados codificados Base 64 de la CA raíz, CA intermedia y/o los hosts necesarios para que se confíe en ellos.

1. Inicie sesión en el nodo de ISE, navegue hasta Administration > System > Certificate > Certificate Management > Trusted Certificates y haga clic en Import, como se muestra en esta imagen.

2. En la página siguiente, cargue los certificados de CA obtenidos (en el mismo orden que se ha descrito anteriormente). Asigne un nombre descriptivo y una descripción que explique para qué sirve el certificado para realizar un seguimiento.

Según las necesidades de uso, active las casillas de verificación junto a:

- Confianza para la autenticación dentro de ISE: se utiliza para agregar nuevos nodos ISE cuando tienen el mismo certificado de CA de confianza cargado en su almacén de certificados de confianza.

- Trust for client authentication and Syslog - Habilite esta opción para utilizar el certificado para autenticar los terminales que se conectan a ISE con EAP y/o confiar en los servidores Secure Syslog.

- Trust for authentication of Cisco Services (Confianza para la autenticación de los servicios de Cisco): solo es necesario para confiar en los servicios externos de Cisco, como un servicio de alimentación.

3. Finalmente, haga clic en Submit. Ahora, el certificado debe estar visible en el almacén de confianza y sincronizarse con todos los nodos ISE secundarios (si se encuentra en una implementación).

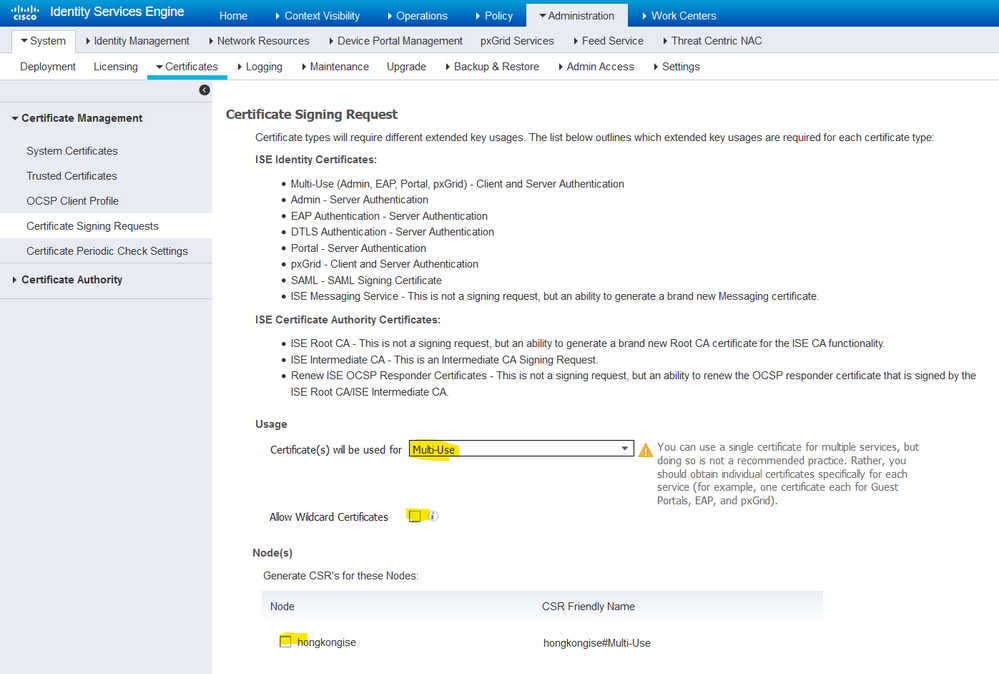

Instalar un certificado firmado por CA

Instalar un certificado firmado por CAUna vez que se agregan los certificados de CA raíz e intermedia al almacén de certificados de confianza, se puede emitir una solicitud de firma de certificado (CSR) y el certificado firmado según la CSR se puede enlazar al nodo ISE.

1. Para hacerlo, navegue hasta Administration > System > Certificates > Certificate Signing Requests y haga clicGenerate Certificate Signing Requests (CSR) en para generar una CSR.

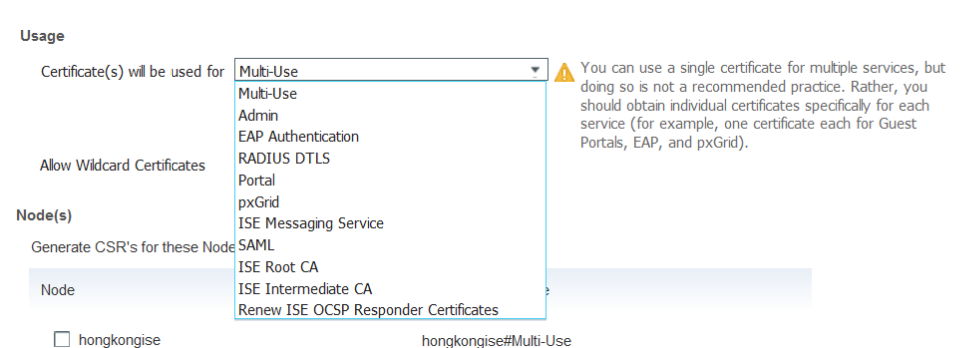

2. En la página que aparece, en la sección Uso, seleccione el rol que desea utilizar en el menú desplegable.

Si el certificado se utiliza para varios roles, elija Multi-Use. Una vez generado el certificado, se pueden cambiar las funciones si es necesario. En la mayoría de los casos, el certificado puede configurarse para que se utilice para varios usos en el menú desplegable Used For (Utilizado para); esto permite que el certificado se pueda utilizar en todos los portales web de ISE.

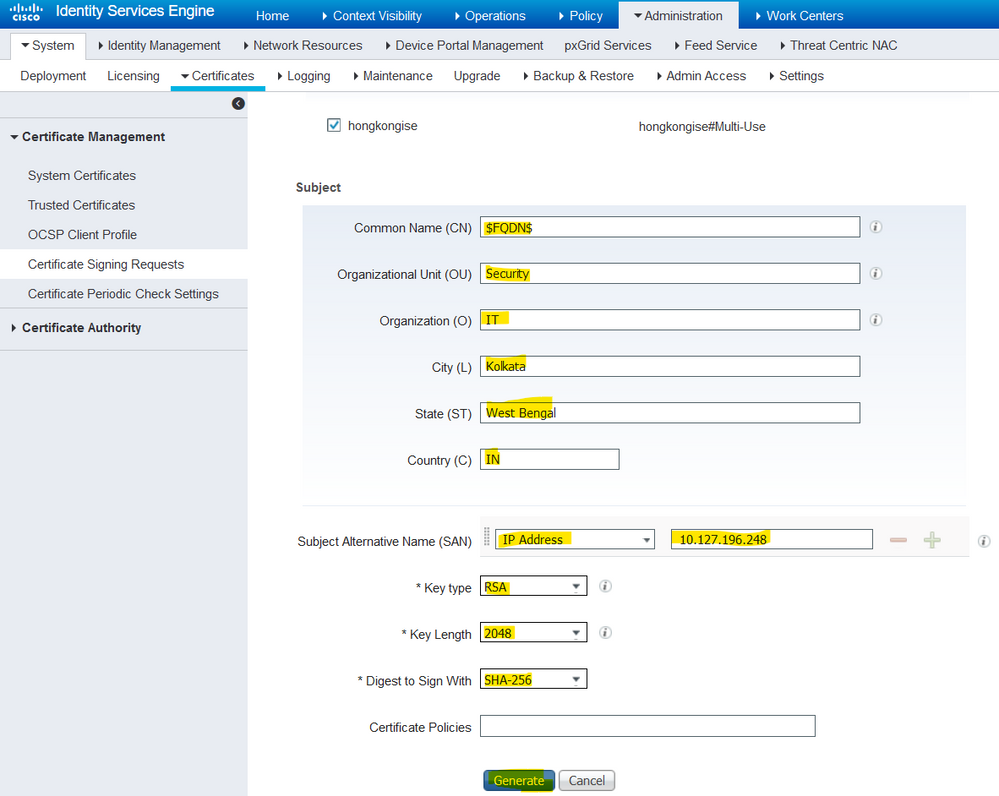

3. Active la casilla situada junto a los nodos ISE para elegir los nodos para los que se genera el certificado.

4. Si el propósito es instalar/generar un certificado comodín, marque la Allow Wildcard Certificates casilla.

5. Rellene la información del asunto en función de los detalles sobre el anfitrión u organización (Unidad organizativa, Organización, Ciudad, Estado y País).

6. Para terminar esto, haga clic en Generate, y luego haga clic Exporten el pop-up que aparece.

Esto descarga la solicitud de certificado con codificación Base-64 que se acaba de crear. Este archivo PEM se debe enviar a la CA para su firma y obtener el archivo CER de certificado firmado resultante (codificado en Base 64).

Nota: en el campo CN, ISE rellena automáticamente el FQDN de los nodos.

Nota: en ISE 1.3 y 1.4, se requería emitir dos CSR para utilizar pxGrid como mínimo. Uno está dedicado a pxGrid y el otro, al resto de los servicios. Desde la versión 2.0 y posteriores, todo esto en una única CSR.

Nota: si el certificado se utiliza para las autenticaciones EAP, el símbolo * no debe estar en el campo Asunto CN, ya que los solicitantes de Windows rechazan el certificado de servidor. Incluso cuando Validate Server Identity está inhabilitado en el solicitante, el protocolo de enlace SSL puede fallar cuando * está en el campo CN. En su lugar, se puede utilizar un FQDN genérico en el campo CN y, a continuación, el FQDN se *.domain.com puede utilizar en el campo Nombre DNS de SAN. Algunas entidades emisoras de certificados (CA) pueden agregar automáticamente el carácter comodín (*) en el CN del certificado, incluso si no está presente en el CSR. En este escenario, se requiere una solicitud especial para evitar esta acción.

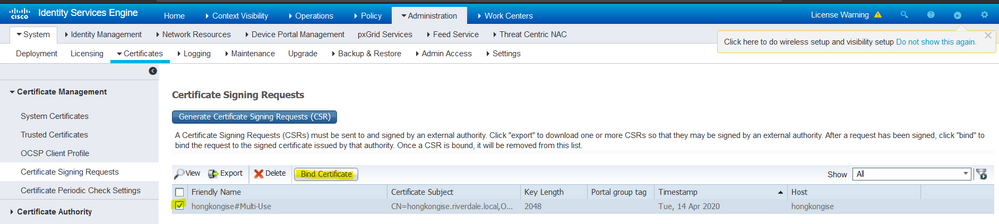

7. Una vez que la CA haya firmado el certificado (generado a partir de CSR como se muestra en el vídeo, aquí si se utiliza Microsoft CA), vuelva a la GUI de ISE y navegue hasta Administration > System > Certificates > Certificate Management > Certificate Signing Request. Marque la casilla junto al CSR creado anteriormente y haga clic en el botón Bind Certificate.

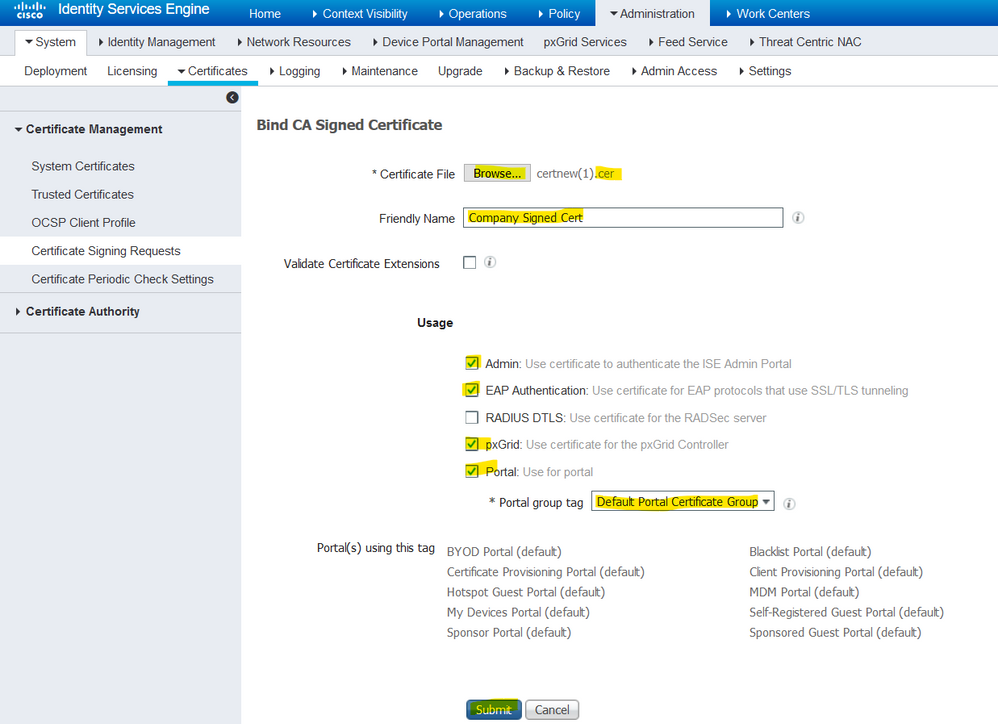

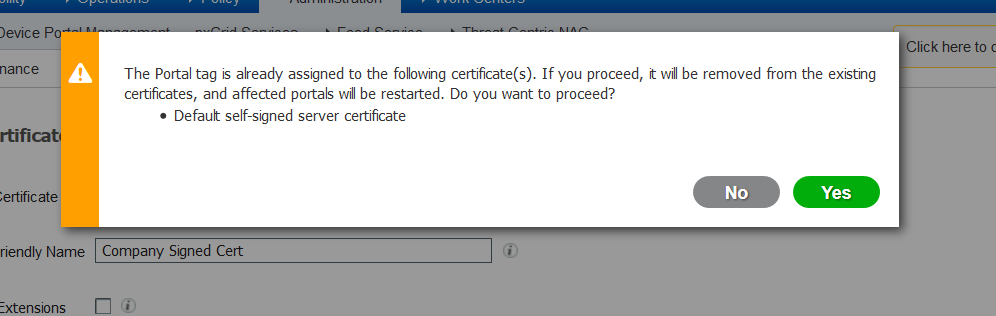

8. A continuación, cargue el certificado firmado que acaba de recibir y asígnele un nombre descriptivo para ISE. A continuación, elija las casillas junto a los usos según la necesidad del certificado (como Admin y autenticación EAP, Portal, etc.) y haga clicSubmit, como se muestra en esta imagen:

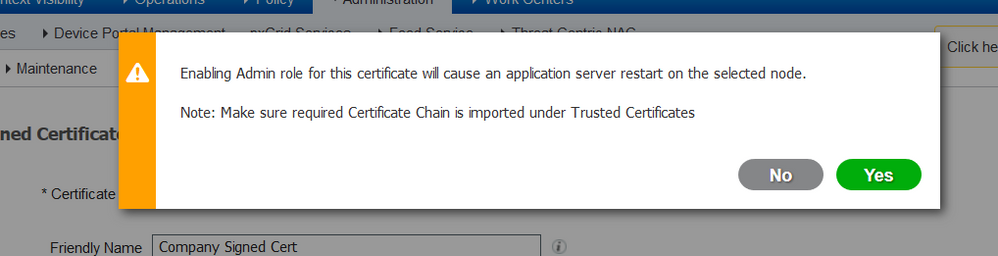

Si se ha elegido el rol de administrador para este certificado, el nodo ISE debe reiniciar sus servicios. Según la versión y los recursos asignados a la máquina virtual, esto puede tardar entre 10 y 15 minutos. Para verificar el estado de la aplicación, abra la línea de comandos de ISE y ejecute el show application status ise comando.

Si se eligió el rol de administrador o de portal en la importación del certificado, se puede comprobar que el nuevo certificado está en su lugar cuando se accede a las páginas del administrador o del portal en el explorador. Elija el símbolo de bloqueo en el navegador y bajo el certificado, la trayectoria verifica que la cadena completa está presente y es de confianza para la máquina. El explorador debe confiar en el nuevo certificado de administrador o de portal, siempre que la cadena se haya creado correctamente y si el explorador confía en la cadena de certificados.

Nota: para renovar un certificado de sistema firmado por CA actual, genere un CSR nuevo y vincule el certificado firmado con las mismas opciones. Dado que es posible instalar un nuevo certificado en el ISE antes de que esté activo, planifique instalar el nuevo certificado antes de que caduque el antiguo. Este período de solapamiento entre la fecha de vencimiento del certificado antiguo y la fecha de inicio del certificado nuevo da tiempo para renovar los certificados y planificar su intercambio con poco o ningún tiempo de inactividad. Obtenga un nuevo certificado con una fecha de inicio previa a la fecha de vencimiento del certificado anterior. El período de tiempo entre esas dos fechas es la ventana de cambio. Una vez que el nuevo certificado entre en su intervalo de fechas válido, habilite los protocolos necesarios (Admin/EAP/Portal). Recuerde que si el uso de administrador está habilitado, se reiniciará el servicio.

Consejo: se recomienda utilizar la CA interna de la empresa para los certificados de administración y EAP, y un certificado firmado públicamente para los portales de invitado, patrocinador, zona Wi-Fi, etc. El motivo es que si un usuario o invitado entra en la red y el portal ISE utiliza un certificado firmado de forma privada para el portal de invitados, se producen errores en los certificados o, posiblemente, su navegador los bloqueará desde la página del portal. Para evitar todo esto, utilice un certificado firmado públicamente para el uso del portal con el fin de garantizar una mejor experiencia de usuario. Además, cada nodo o nodos de implementación y dirección IP deben agregarse al campo SAN para evitar una advertencia de certificado cuando se accede al servidor a través de la dirección IP.

Certificados de respaldo y claves privadas

Certificados de respaldo y claves privadasSe recomienda exportar:

1. Todos los certificados del sistema (de todos los nodos de la implementación) junto con sus claves privadas (es necesario para volver a instalarlos) en una ubicación segura. Tome nota de la configuración del certificado (para qué servicio se utilizó el certificado).

2. Todos los certificados del almacén de certificados de confianza del nodo de administración principal. Tome nota de la configuración del certificado (para qué servicio se utilizó el certificado).

3. Todos los certificados de autoridad certificadora.

Con el fin de hacerlo,

- Desplácese hasta

Administration > System > Certificates > Certificate Management > System Certificates. Elija el certificado y haga clic enExport. ElijaExport Certificates y el botón de opción Private Keys. Introduzca la contraseña de clave privada y confírmela. Haga clic enExport. - Desplácese hasta

Administration > System > Certificates > Certificate Management > Trusted Certificates. Elija el certificado y haga clic enExport. Haga clicSave File para exportar el certificado. - Desplácese hasta

Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates. Elija el certificado y haga clicExport en. ElijaExport Certificates y el botón de opción Private Keys. Ingrese la Contraseña de Clave Privada y Confirmar Contraseña. Haga clic enExport. Haga clicSave File para exportar el certificado.

Troubleshoot

TroubleshootComprobar validez del certificado

Comprobar validez del certificadoEl proceso de actualización falla si algún certificado del almacén de certificados de sistema o certificados de confianza de Cisco ISE ha caducado. Asegúrese de comprobar la validez del campo Fecha de vencimiento de las ventanas Certificados de confianza y Certificados del sistema (Administration > System > Certificates > Certificate Management) y renuévelos, si es necesario, antes de la actualización.

Además, compruebe la validez del campo Fecha de vencimiento de los certificados en la ventana Certificados de la CA (Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates) y renuévelos, si es necesario, antes de la actualización.

Eliminar un certificado

Eliminar un certificadoEn caso de que un certificado de ISE caduque o no se utilice, debe eliminarse. Asegúrese de exportar los certificados (con sus claves privadas, si procede) antes de la eliminación.

Para eliminar un certificado caducado, vaya a Administration > System > Certificates > Certificate Management. Haga clic en System Certificates Store. Elija los certificados caducados y haga clic en Delete.

Consulte la misma información para los certificados de confianza y los almacenes de certificados de autoridad certificadora.

El suplicante no confía en el certificado de servidor ISE en una autenticación 802.1x

El suplicante no confía en el certificado de servidor ISE en una autenticación 802.1xVerifique si ISE envía la cadena de certificados completa para el proceso de intercambio de señales SSL.

Con los métodos EAP que requieren un certificado de servidor (es decir, PEAP) y la opción Validar identidad del servidor está seleccionada en la configuración del sistema operativo del cliente, el solicitante valida la cadena de certificados con los certificados que tiene en su almacén de confianza local como parte del proceso de autenticación. Como parte del proceso de protocolo de enlace SSL, ISE presenta su certificado y también cualquier certificado raíz o intermedio presente en su cadena. El solicitante no podrá validar la identidad del servidor si la cadena está incompleta o si carece de esta cadena en su almacén de confianza.

Para verificar que la cadena de certificados se devuelve al cliente, tome una captura de paquetes de ISE (Operations > Diagnostic Tools > General Tools > TCP Dump) o Wireshark en el terminal en el momento de la autenticación. Abra la captura y aplique el filtro ssl.handshake.certificates en Wireshark y encuentre un desafío de acceso.

Una vez seleccionado, desplácese hasta Expand Radius Protocol > Attribute Value Pairs > EAP-Message Last segment > Extensible Authentication Protocol > Secure Sockets Layer > Certificate > Certificates.

Si la cadena está incompleta, navegue hasta ISE Administration > Certificates > Trusted Certificates y verifique que los certificados raíz y/o intermedios estén presentes. Si la cadena de certificados se pasa correctamente, se debe comprobar que la cadena en sí es válida con el método que se describe aquí.

Abra cada certificado (servidor, intermedio y raíz) y verifique que la cadena de confianza coincida con el identificador de clave de sujeto (SKI) de cada certificado con el identificador de clave de autoridad (AKI) del siguiente certificado de la cadena.

La cadena de certificados de ISE es correcta, pero el terminal rechaza el certificado de servidor de ISE durante la autenticación

La cadena de certificados de ISE es correcta, pero el terminal rechaza el certificado de servidor de ISE durante la autenticaciónSi ISE presenta su cadena de certificados completa para el protocolo de enlace SSL y el solicitante aún ha rechazado la cadena de certificados; el siguiente paso es verificar que los certificados raíz o intermedios se encuentran en el almacén de confianza local del cliente.

Para verificar esto desde un dispositivo Windows, inicie mmc.exe(Microsoft Management Console), navegue hasta File > Add-Remove Snap-in. En la columna Complementos disponibles, elija Certificates y haga clic en Add. Elija My user account o Computer account según el tipo de autenticación en uso (usuario o equipo) y, a continuación, haga clic en OK.

En la vista de consola, elija Entidades de certificación raíz de confianza y Entidades de certificación intermedias para comprobar la presencia de certificados raíz e intermedios en el almacén de confianza local.

Una manera fácil de verificar que se trata de un problema de verificación de identidad del servidor, desmarque Validar certificado de servidor en la configuración del perfil del solicitante y vuelva a probarlo.

Preguntas Frecuentes

Preguntas Frecuentes¿Qué se debe hacer cuando ISE emite una advertencia de que el certificado ya existe?

¿Qué se debe hacer cuando ISE emite una advertencia de que el certificado ya existe?Este mensaje significa que ISE ha detectado un certificado del sistema con el mismo parámetro OU y se ha intentado instalar un certificado duplicado. Dado que no se admite el certificado de sistema duplicado, se recomienda simplemente cambiar cualquiera de los valores de Ciudad/Estado/Departamento a un valor ligeramente diferente para asegurarse de que el nuevo certificado sea diferente.

¿Por qué el navegador emite una advertencia que indica que la página del portal de ISE la presenta un servidor no fiable?

¿Por qué el navegador emite una advertencia que indica que la página del portal de ISE la presenta un servidor no fiable?Esto sucede cuando el explorador no confía en el certificado de identidad del servidor.

En primer lugar, asegúrese de que el certificado de portal visible en el navegador es el esperado y se ha configurado en ISE para el portal.

En segundo lugar, asegúrese de acceder al portal mediante FQDN; en caso de que la dirección IP esté en uso, asegúrese de que tanto el FQDN como la dirección IP se encuentran en los campos SAN o CN del certificado.

Por último, asegúrese de que la cadena de certificados del portal (portal de ISE, CA intermedias, certificados de CA raíz) se importe en el software del navegador/sistema operativo del cliente o sea de confianza para este.

Nota: Algunas versiones posteriores de iOS, Android OS y Chrome/Firefox navegadores tienen expectativas de seguridad estrictas del certificado. Incluso si se cumplen estos puntos, pueden negarse a conectarse si el portal y las CA intermedias son inferiores a SHA-256.

¿Qué hacer cuando falla una actualización debido a certificados no válidos?

¿Qué hacer cuando falla una actualización debido a certificados no válidos?El proceso de actualización falla si algún certificado del almacén de certificados de sistema o certificados de confianza de Cisco ISE ha caducado. Asegúrese de comprobar la validez del campo Fecha de vencimiento de las ventanas Certificados de confianza y Certificados del sistema (Administration > System > Certificates > Certificate Management) y renuévelos, si es necesario, antes de la actualización.

Además, compruebe la validez del campo Fecha de vencimiento de los certificados en la ventana Certificados de la CA (Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates) y renuévelos, si es necesario, antes de la actualización.

Antes de actualizar ISE, asegúrese de que la cadena de certificados de la CA interna sea válida.

Desplácese hasta Administration > System > Certificates > Certificate Authority Certificates. Para cada nodo de la implementación, elija el certificado con la subCA del extremo de Servicios de Certificate Server en la columna Nombre descriptivo. Haga clic en Viewy compruebe si el estado del certificado es un buen mensaje y está visible.

Si se rompe alguna cadena de certificados, asegúrese de solucionar el problema antes de que comience el proceso de actualización de Cisco ISE. Para solucionar el problema, navegue hasta Administration > System > Certificates > Certificate Management > Certificate Signing Requests y genere uno para la opción de CA raíz de ISE.

Información Relacionada

Información Relacionada Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

04-Apr-2024 |

PII actualizado, requisitos de estilo y formato. |

1.0 |

04-Jun-2020 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Reetam MandalTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios