Introducción

Este documento describe los pasos de configuración para integrar Microsoft 365 con Cisco Secure Email para la entrega de correo electrónico entrante y saliente.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Este documento se puede utilizar para gateways in situ o para gateways de la nube de Cisco.

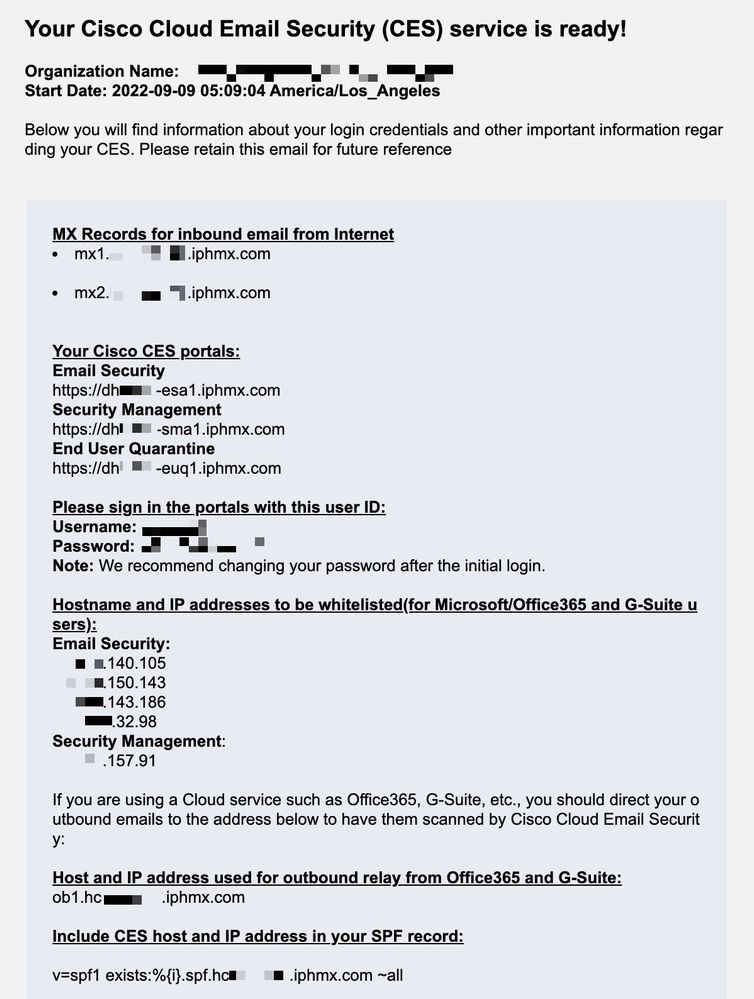

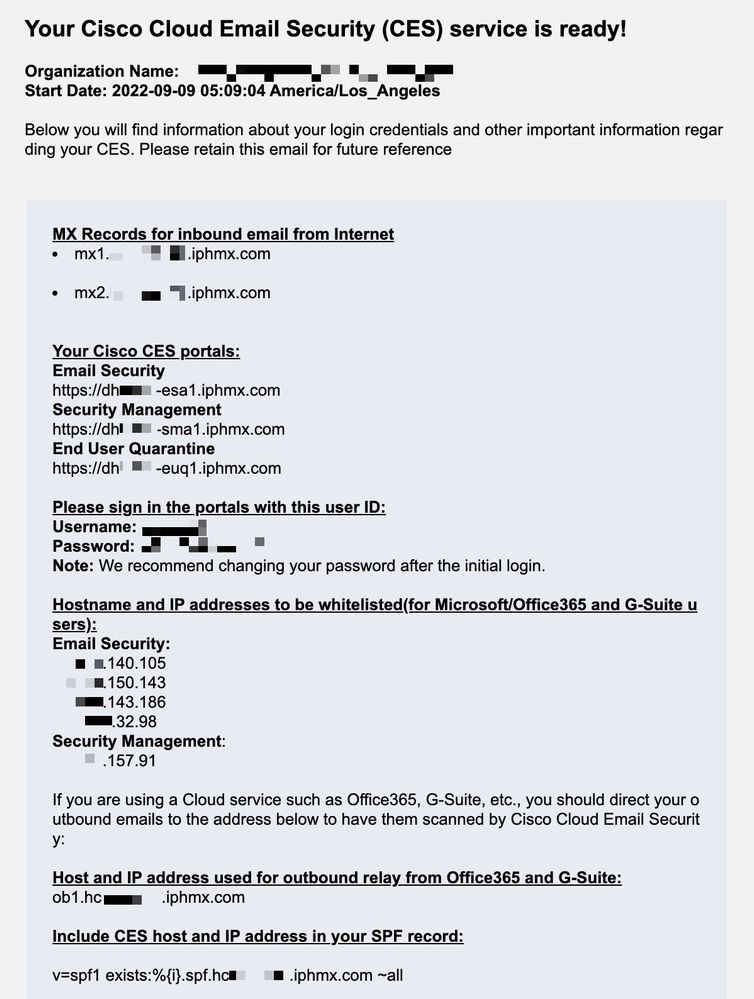

Si es administrador de Cisco Secure Email, su carta de bienvenida incluye las direcciones IP de su gateway de la nube y otra información pertinente. Además de la carta que ve aquí, se le envía un correo electrónico cifrado que le proporciona detalles adicionales sobre el número de Cloud Gateway (también conocido como ESA) y Cloud Email and Web Manager (también conocido como SMA) aprovisionados para su asignación. Si no ha recibido o no tiene una copia de la carta, póngase en contactoces-activations@cisco.comcon su información de contacto y nombre de dominio en el servicio.

Cada cliente tiene direcciones IP dedicadas. Puede utilizar las direcciones IP o los nombres de host asignados en la configuración de Microsoft 365.

Nota: se recomienda encarecidamente realizar la prueba antes de la transición al correo de producción planificada, ya que las configuraciones tardan en replicarse en la consola de Microsoft 365 Exchange. Como mínimo, espere una hora para que todos los cambios surtan efecto.

Nota: Las direcciones IP de la captura de pantalla son proporcionales al número de gateways de nube proporcionados a su asignación. Por ejemplo, xxx.yy.140.105 es la dirección IP de la interfaz de datos 1 para la puerta de enlace 1 y xxx.yy.150.1143 es la dirección IP de la interfaz de datos 1 para la puerta de enlace 2. La dirección IP de la interfaz de datos 2 para la puerta de enlace 1 es xxx.yy.143.186 y la dirección IP de la interfaz de datos 2 para la puerta de enlace 2 es xxx.yy.32.98. Si su carta de bienvenida no incluye información para Data 2 (IP de interfaz saliente), póngase en contacto con el TAC de Cisco para que se agregue la interfaz de Data 2 a su asignación.

Configuración de Microsoft 365 con correo electrónico seguro

Configurar el correo electrónico entrante en Microsoft 365 desde Cisco Secure Email

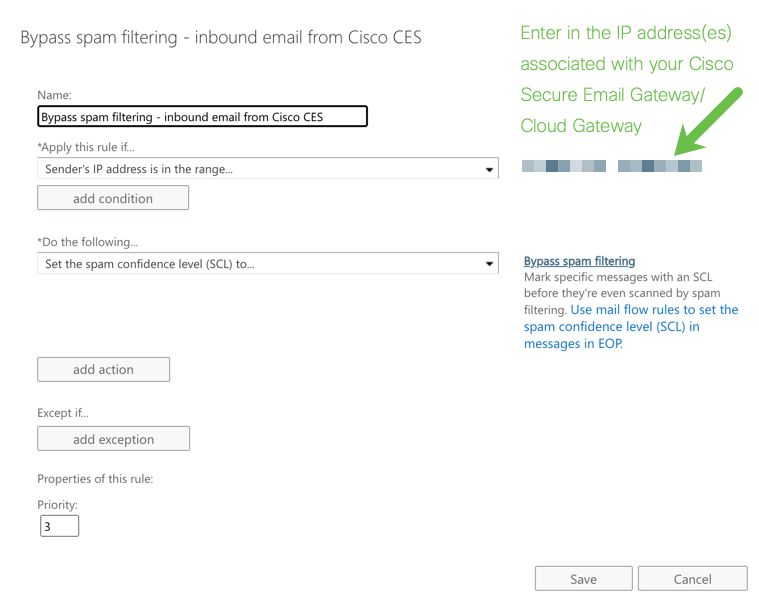

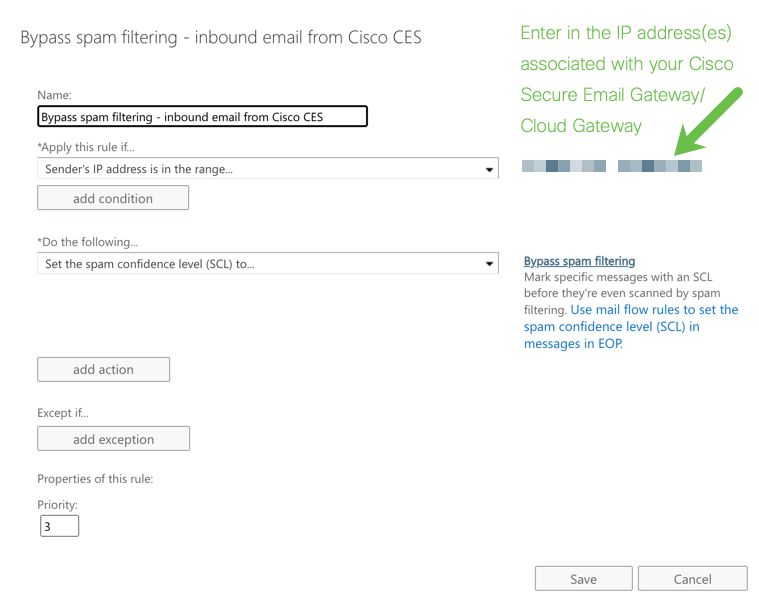

Omitir regla de filtrado de correo no deseado

- Inicie sesión en el Centro de administración de Microsoft 365

- En el menú de la izquierda, expanda

Admin Centers.

- Haga clic en

Exchange.

- En el menú de la izquierda, vaya a

Mail flow > Rules.

- Haga clic

[+] para crear una nueva regla.

- Elija

Bypass spam filtering... de la lista desplegable.

- Introduzca un nombre para la nueva regla:

Bypass spam filtering - inbound email from Cisco CES.

- Para *Aplicar esta regla si..., elija

The sender - IP address is in any of these ranges or exactly matches.

- Para la ventana emergente especificar intervalos de direcciones IP, agregue las direcciones IP proporcionadas en la carta de bienvenida de Cisco Secure Email.

- Haga clic en

OK.

- Para *Realice lo siguiente..., se ha preseleccionado la nueva regla:

Set the spam confidence level (SCL) to... - Bypass spam filtering.

- Haga clic en

Save.

Un ejemplo de cómo se ve la regla:

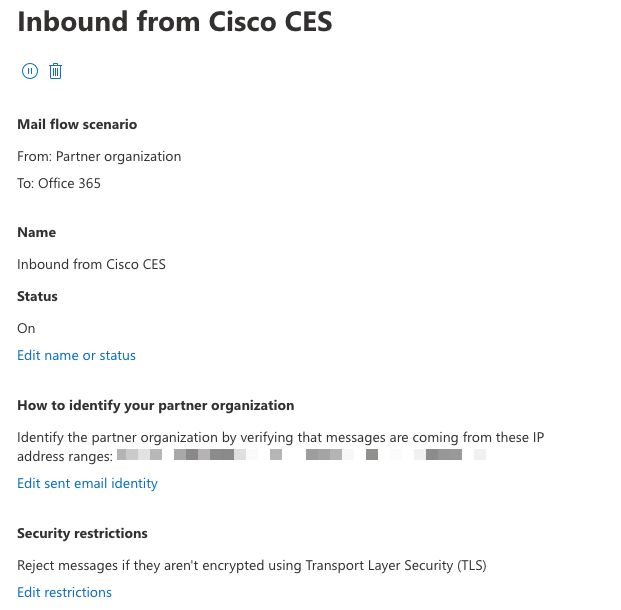

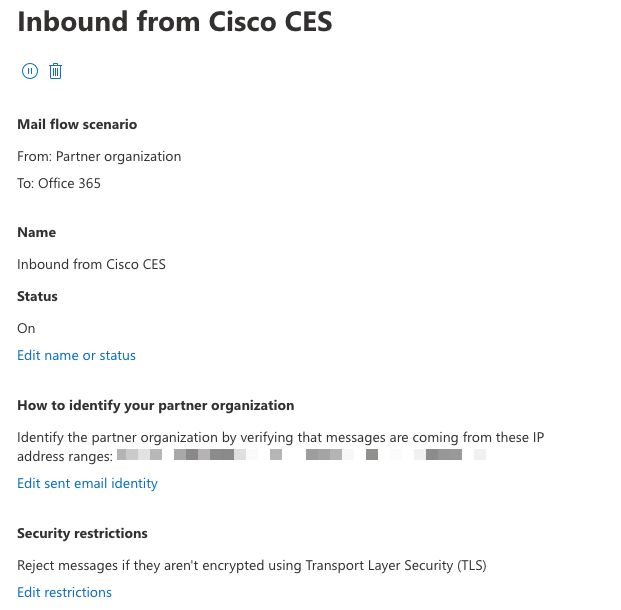

Conector de recepción

- Permanecer en el Centro de administración de Exchange.

- En el menú de la izquierda, vaya a

Mail flow > Connectors.

- Haga clic

[+] para crear un nuevo conector.

- En la ventana emergente Seleccione su escenario de flujo de correo, elija:

- Desde:

Partner organization

- A:

Office365

- Haga clic en

Next.

- Introduzca un nombre para el nuevo conector:

Inbound from Cisco CES.

- Si lo desea, ingrese una descripción.

- Haga clic en

Next.

- Haga clic en

Use the sender's IP address.

- Haga clic en

Next.

- Haga clic

[+] e introduzca las direcciones IP que se indican en la carta de bienvenida de Cisco Secure Email.

- Haga clic en

Next.

- Elegir

Reject email messages if they aren't sent over Transport Layer Security (TLS).

- Haga clic en

Next.

- Haga clic en

Save.

Un ejemplo de cómo se ve la configuración del conector:

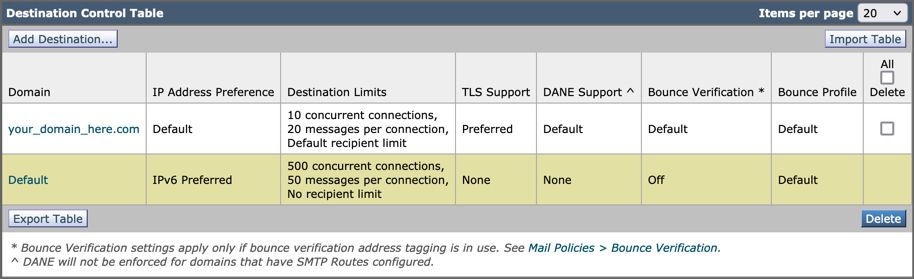

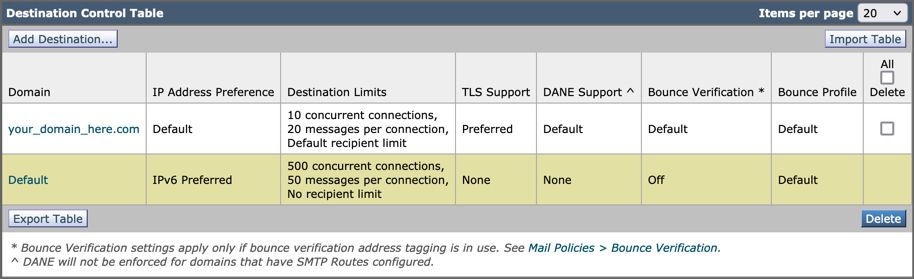

Configurar el correo desde Cisco Secure Email a Microsoft 365

Controles de destino

Imponga un autoacelerador a un dominio de entrega en los controles de destino. Por supuesto, puede eliminar el acelerador más adelante, pero estas son nuevas IP para Microsoft 365, y no desea ninguna limitación por parte de Microsoft debido a su reputación desconocida.

- Inicie sesión en el gateway.

- Vaya a

Mail Policies > Destination Controls.

- Haga clic en

Add Destination.

- Uso:

- Destino: ingrese su nombre de dominio

- Conexiones simultáneas:

10

- Cantidad máxima de mensajes por conexión:

20

- Compatibilidad con TLS:

Preferred

- Haga clic en

Submit.

- Haga clic

Commit Changes en la parte superior derecha de la interfaz de usuario (IU) para guardar los cambios de configuración.

Un ejemplo de cómo se ve la tabla de control de destino:

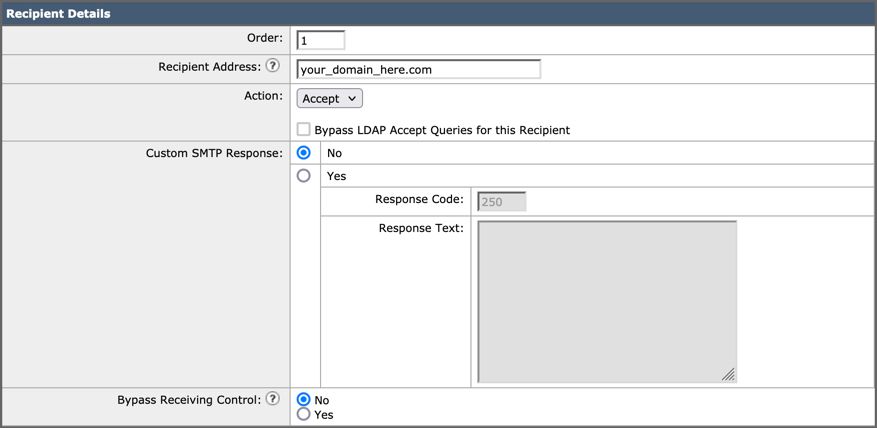

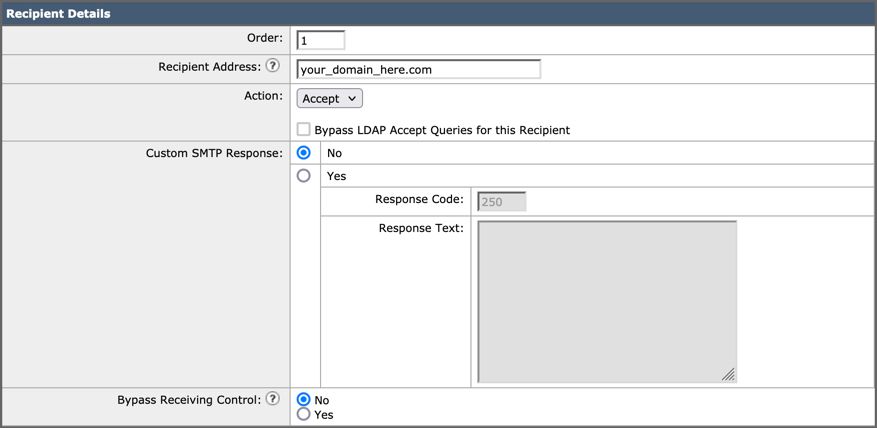

Tabla de acceso de destinatarios

A continuación, defina la tabla de acceso de destinatarios (RAT) para que acepte el correo de sus dominios:

- Vaya a

Mail Policies > Recipient Access Table (RAT). Nota: Asegúrese de que Listener es para Receptor entrante, Correo entrante o MailFlow, basándose en el nombre real de su Receptor para su flujo de correo primario.

- Haga clic en

Add Recipient.

- Agregue sus dominios en el campo Dirección del destinatario.

- Elija la acción predeterminada de

Accept.

- Haga clic en

Submit.

- Haga clic

Commit Changes en la parte superior derecha de la interfaz de usuario para guardar los cambios de configuración.

Un ejemplo de cómo se ve tu entrada RAT:

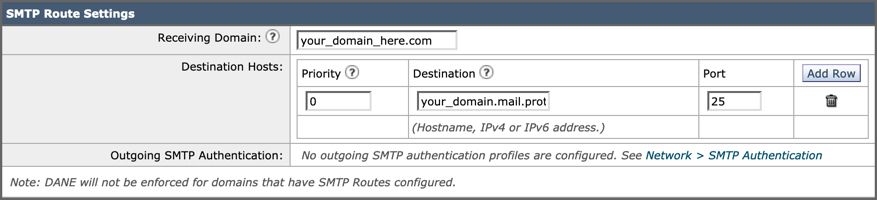

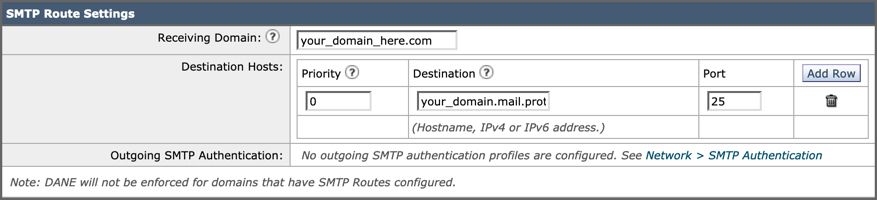

Rutas SMTP

Establezca la ruta SMTP para enviar correo de Cisco Secure Email a su dominio de Microsoft 365:

- Vaya a

Network > SMTP Routes.

- Haga clic en

Add Route...

- Dominio de recepción: ingrese su nombre de dominio.

- Hosts de destino: agregue su registro MX original de Microsoft 365.

- Haga clic en

Submit.

- Haga clic

Commit Changes en la parte superior derecha de la interfaz de usuario para guardar los cambios de configuración.

Un ejemplo de cómo se ve la configuración de la ruta SMTP:

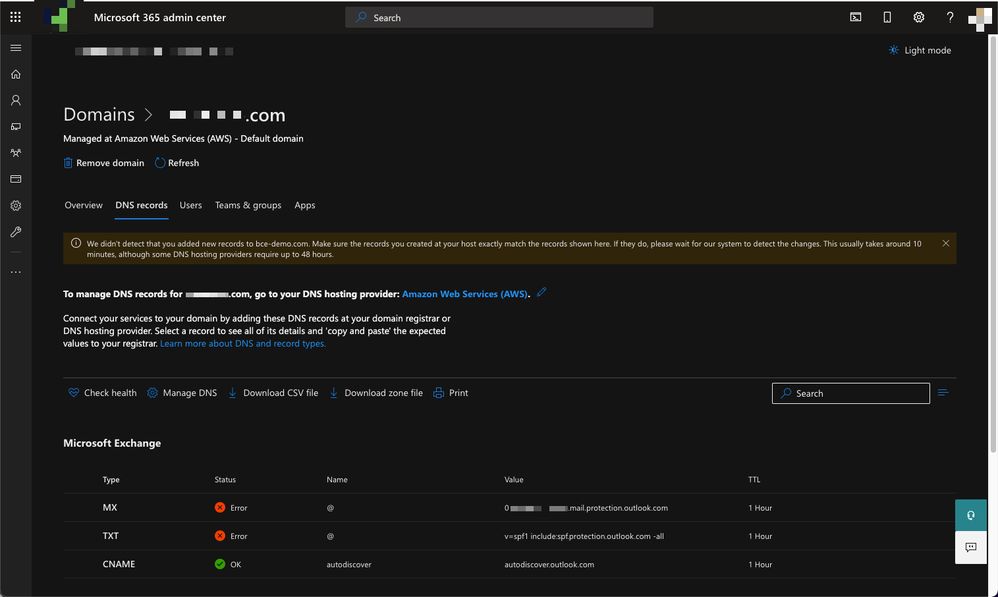

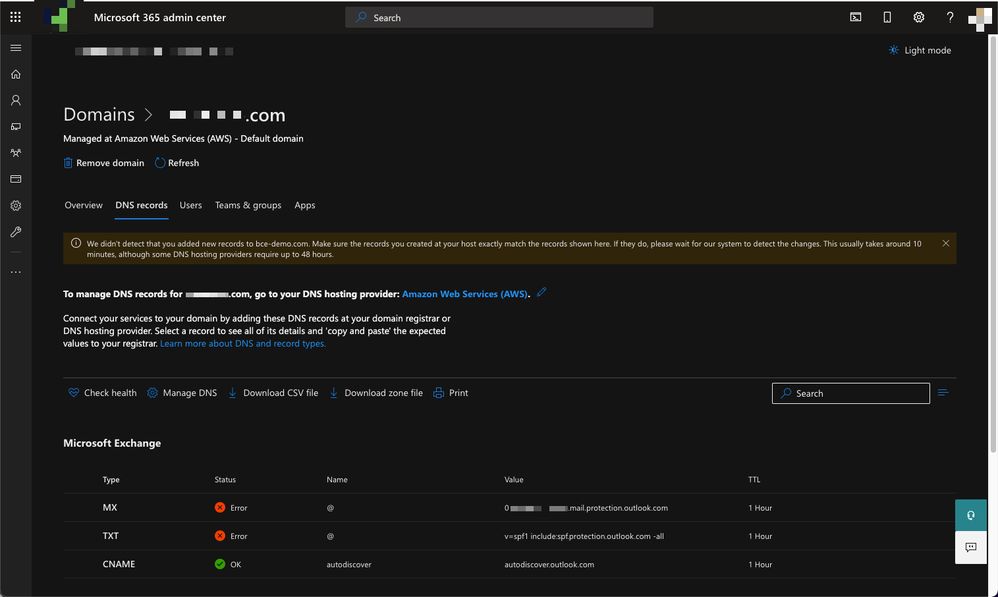

Configuración de DNS (registro MX)

Ya puede cortar el dominio mediante un cambio de registro de intercambio de correo (MX). Póngase en contacto con el administrador de DNS para resolver los registros MX en las direcciones IP de la instancia de Cisco Secure Email Cloud, tal y como se proporciona en la carta de bienvenida de Cisco Secure Email.

Compruebe también el cambio en el registro MX de la consola de Microsoft 365:

- Inicie sesión en la consola de administración de Microsoft 365.

- Vaya a

Home > Settings > Domains.

- Elija el nombre de dominio predeterminado.

- Haga clic en

Check Health.

Esto proporciona los registros MX actuales de cómo Microsoft 365 busca sus registros DNS y MX asociados con su dominio:

Nota: En este ejemplo, el DNS está alojado y administrado por Amazon Web Services (AWS). Como administrador, debe ver una advertencia si su DNS está alojado en cualquier lugar fuera de la cuenta de Microsoft 365. Puede ignorar advertencias como: "No detectamos que agregó nuevos registros a your_domain_here.com. Asegúrese de que los registros que ha creado en su host coinciden con los que se muestran aquí..." Las instrucciones paso a paso restablecen los registros MX a lo que se configuró inicialmente para redirigir a su cuenta Microsoft 365. Esto elimina Cisco Secure Email Gateway del flujo de tráfico entrante.

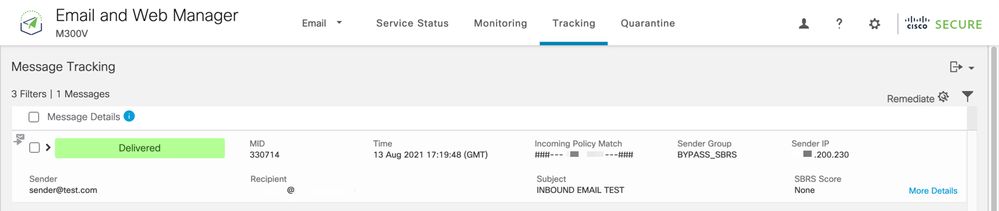

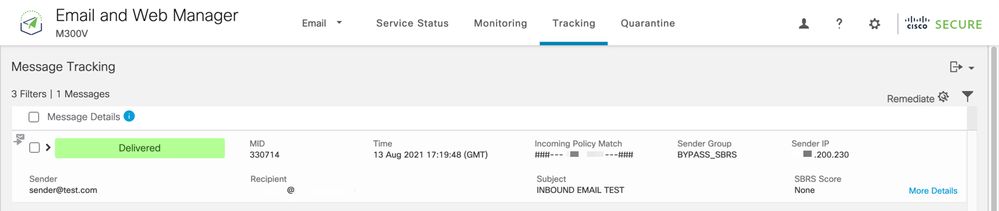

Probar correo electrónico entrante

Pruebe el correo entrante en su dirección de correo electrónico de Microsoft 365. A continuación, compruebe que aparece en la bandeja de entrada de correo electrónico de Microsoft 365.

Valide los registros de correo en Rastreo de mensajes de su Cisco Secure Email and Web Manager (también conocido como SMA) proporcionado con su instancia.

Para ver los registros de correo en su SMA:

- Inicie sesión en el SMA.

- Haga clic en

Tracking.

- Introduzca los criterios de búsqueda necesarios y haga clic en

Search;y espere ver estos resultados:

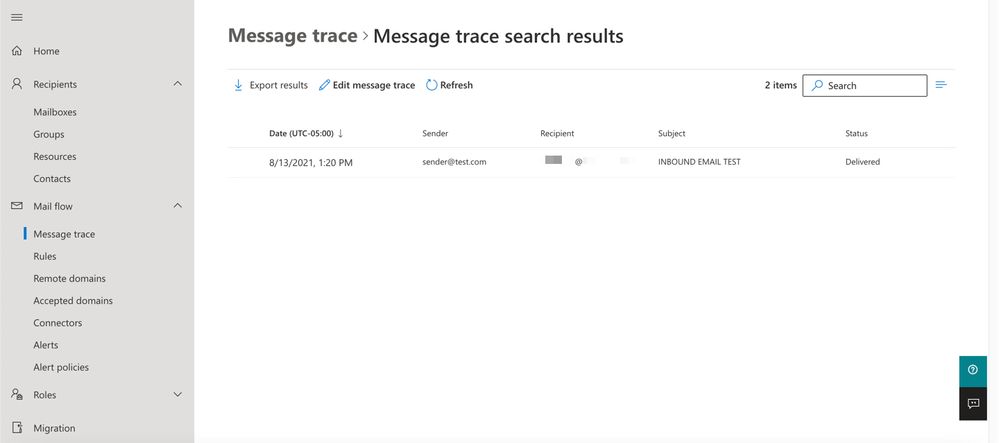

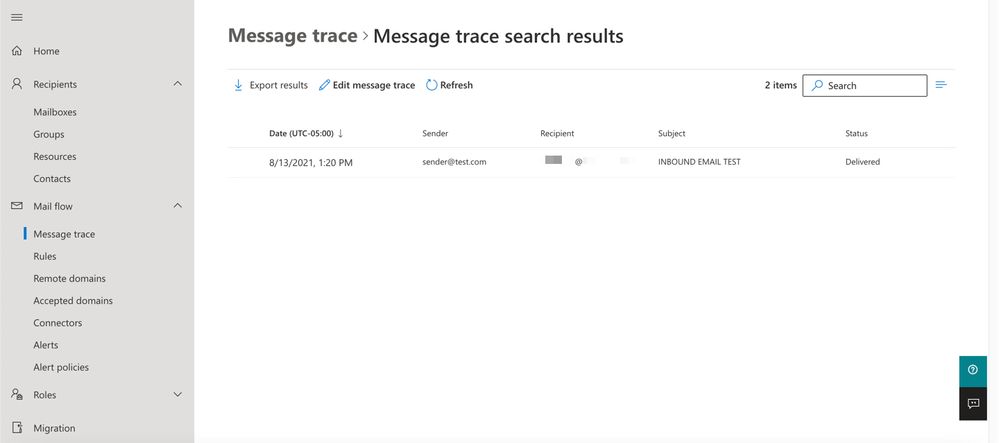

Para ver los registros de correo en Microsoft 365:

- Inicie sesión en el Centro de administración de Microsoft 365.

- Expandir

Admin Centers.

- Haga clic en

Exchange.

- Vaya a

Mail flow > Message trace.

- Microsoft proporciona los criterios predeterminados con los que buscar. Por ejemplo, elija

Messages received by my primary domain in the last day iniciar la consulta de búsqueda.

- Introduzca los criterios de búsqueda necesarios para los destinatarios y haga clic en

Search y espere ver resultados similares a los siguientes:

Configurar el correo electrónico saliente desde Microsoft 365 a Cisco Secure Email

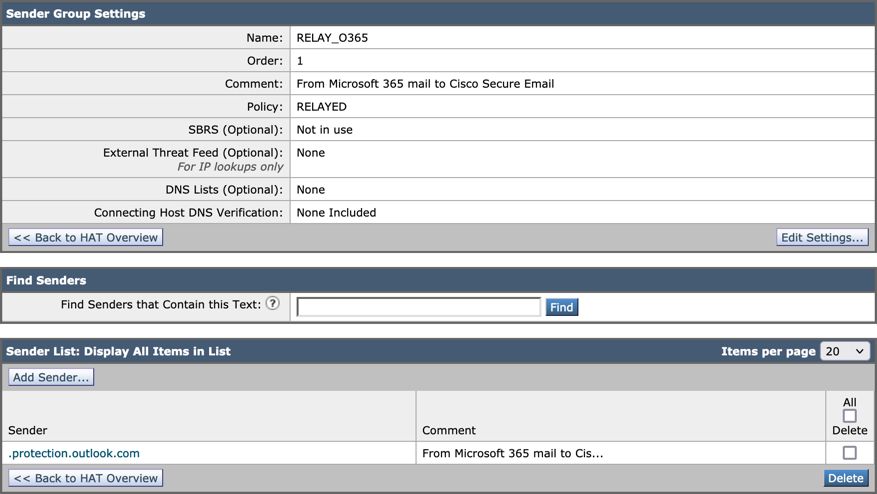

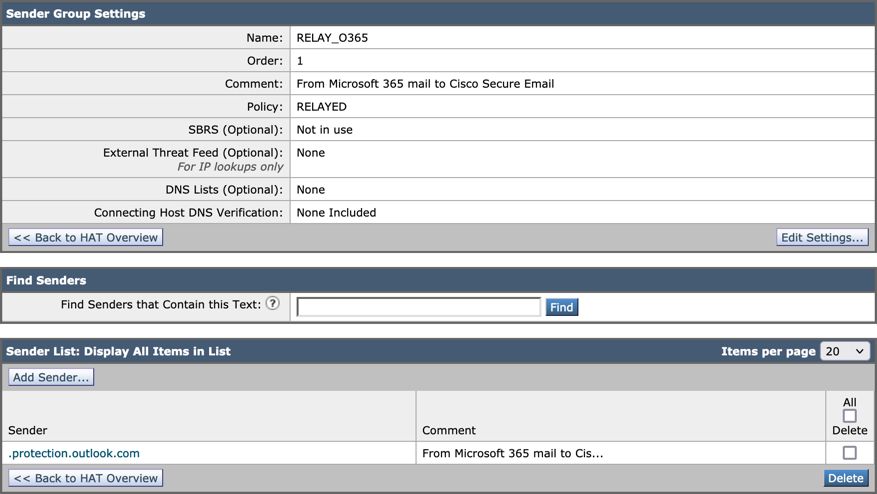

Configure RELAYLIST en Cisco Secure Email Gateway

Consulte la carta de bienvenida de Cisco Secure Email. Además, se especifica una interfaz secundaria para los mensajes salientes a través de la puerta de enlace.

- Inicie sesión en el gateway.

- Vaya a

Mail Policies > HAT Overview.

Nota: Asegúrese de que Listener es para Outgoing Listener, OutgoingMail o MailFlow-Ext, basándose en el nombre real de su Listener para su flujo de correo externo/saliente.

- Haga clic en

Add Sender Group...

- Configure el grupo emisor como:

- Nombre: RELAY_O365

- Comentario: <<ingrese un comentario si desea anotar su grupo de remitentes>>

- Política: RETRANSMITIDO

- Haga clic en

Submit and Add Senders.

- Remitente:

.protection.outlook.com

Nota: . (punto) al comienzo del nombre de dominio del remitente es obligatorio.

- Haga clic en

Submit.

- Haga clic

Commit Changes en la parte superior derecha de la interfaz de usuario para guardar los cambios de configuración.

Un ejemplo de cómo se ve su configuración de Grupo de Remitentes:

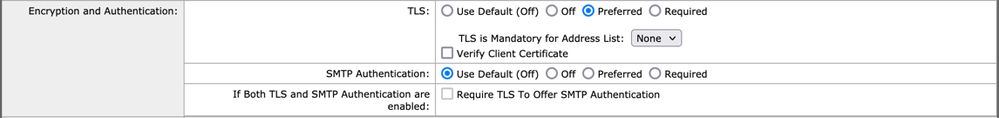

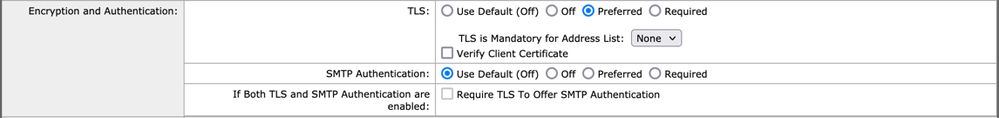

Activar TLS

- Haga clic en

<

.

- Haga clic en la política de flujo de correo denominada:

RELAYED. - Desplácese hacia abajo y busque en la

Security Features sección para Encryption and Authentication. - Para TLS, elija:

Preferred. - Haga clic en

Submit. - Haga clic

Commit Changes en la parte superior derecha de la interfaz de usuario para guardar los cambios de configuración.

Un ejemplo de cómo se ve la configuración de la política de flujo de correo:

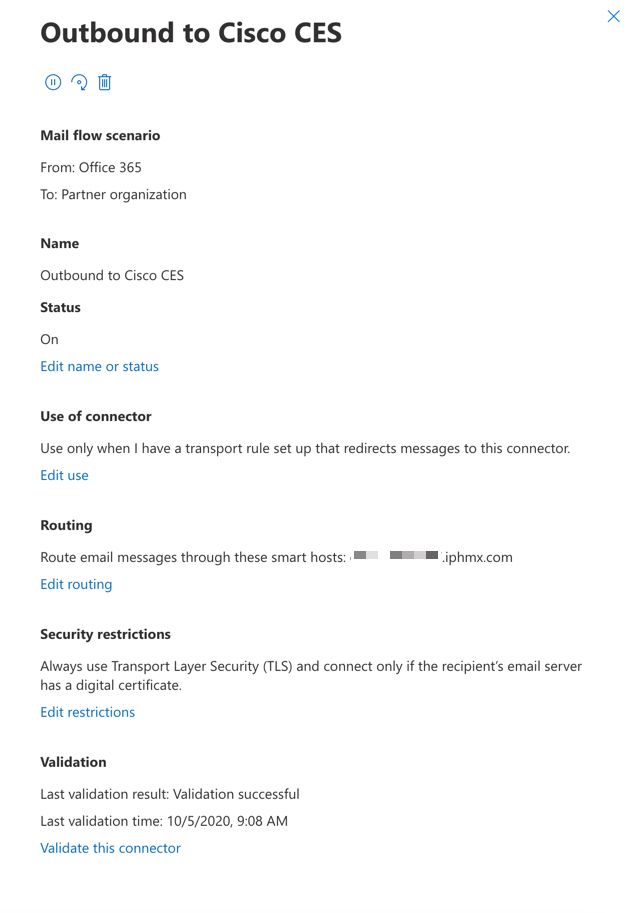

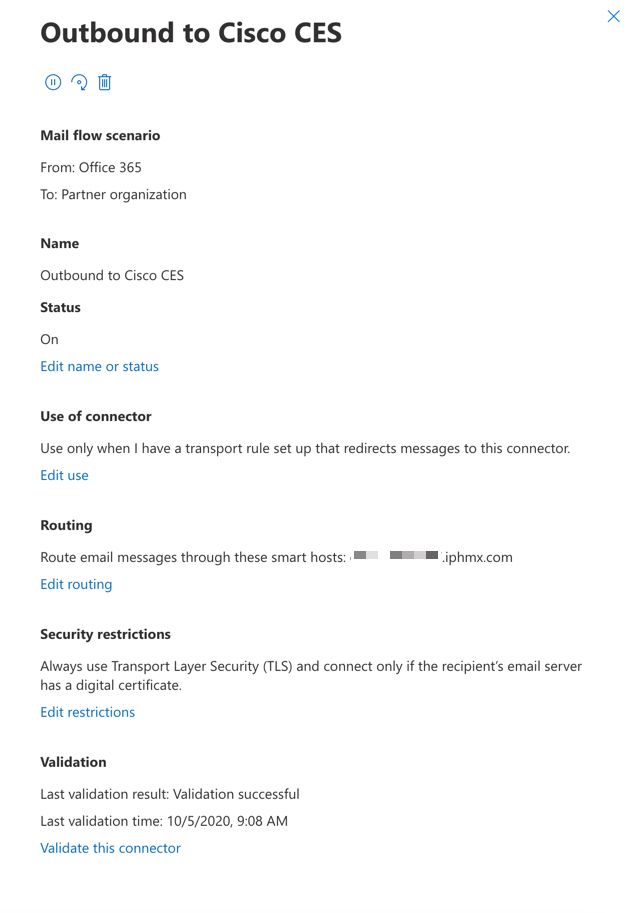

Configurar el correo de Microsoft 365 a CES

- Inicie sesión en el Centro de administración de Microsoft 365.

- Expandir

Admin Centers. - Haga clic en

Exchange. - Vaya a

Mail flow > Connectors. - Haga clic en

[+] para crear un nuevo conector. - En la ventana emergente Seleccione su escenario de flujo de correo, elija:

- Desde:

Office365

- A:

Partner organization

- Haga clic en

Next. - Introduzca un nombre para el nuevo conector:

Outbound to Cisco CES. - Si lo desea, ingrese una descripción.

- Haga clic en

Next. - Para ¿Cuándo desea utilizar este conector?:

- Elija:

Only when I have a transport rule set up that redirects messages to this connector.

- Haga clic en

Next.

- Haga clic en

Route email through these smart hosts. - Haga clic

[+] e introduzca las direcciones IP o los nombres de host salientes proporcionados en la carta de bienvenida de CES. - Haga clic en

Save. - Haga clic en

Next. - Para ¿Cómo debe conectarse Office 365 al servidor de correo electrónico de su organización partner?

- Elija:

Always use TLS to secure the connection (recommended).

- Elegir

Any digital certificate, including self-signed certificates.

- Haga clic en

Next.

- Aparecerá la pantalla de confirmación.

- Haga clic en

Next. - Utilícelo

[+] para introducir una dirección de correo electrónico válida y hacer clic en OK. - Haga clic en

Validate y deje que se ejecute la validación. - Una vez completada, haga clic en

- Haga clic en

Save.

Un ejemplo de cómo se ve el conector de salida:

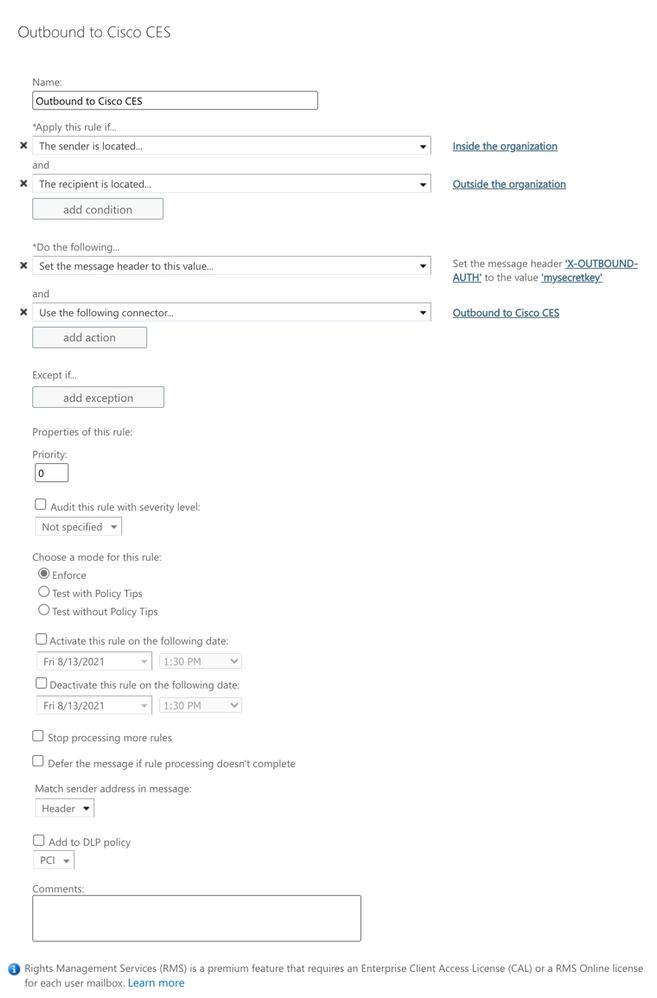

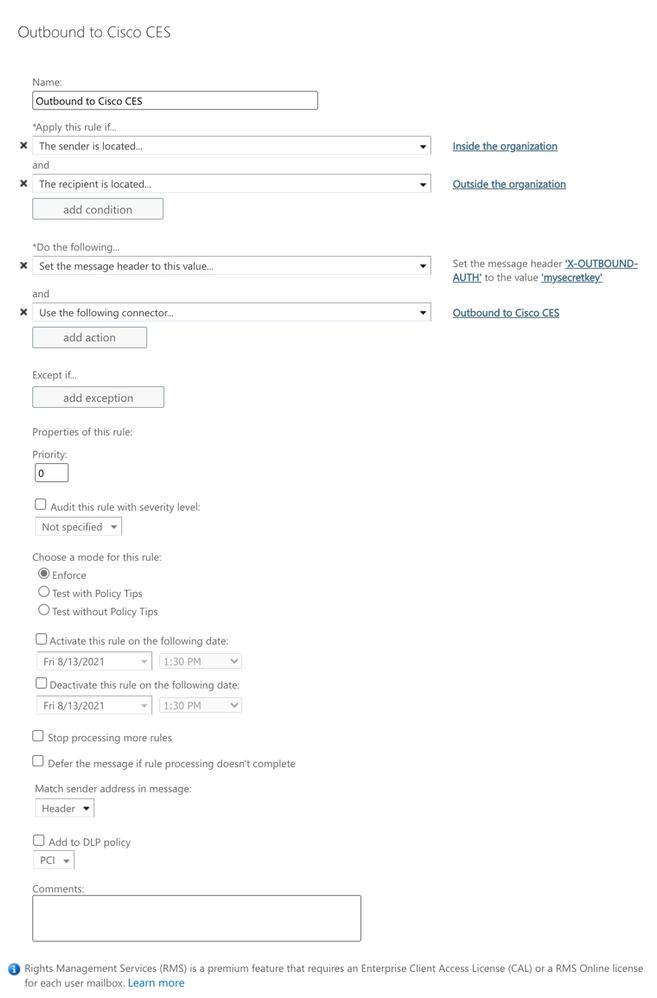

Crear una regla de flujo de correo

- Inicie sesión en el centro de administración de Exchange.

- Haga clic en

mail flow;asegúrese de que en la ficha reglas. - Haga clic

[+] para agregar una nueva regla. - Elegir

Create a new rule. - Introduzca un nombre para la nueva regla:

Outbound to Cisco CES. - Para *Aplicar esta regla si..., elija:

The sender is located...

- Para la ventana emergente de selección de ubicación del remitente, seleccione:

Inside the organization.

- Haga clic en

OK.

- Haga clic en

More options... - Haga clic en el

add condition botón e inserte una segunda condición:

- Elegir

The recipient...

- Elija:

Is external/internal.

- Para la ventana emergente de selección de ubicación del remitente, seleccione:

Outside the organization .

- Haga clic en

OK.

- Para *Haga lo siguiente..., elija:

Redirect the message to...

- Seleccione: el siguiente conector.

- Y seleccione el conector Outbound to Cisco CES.

- Click OK.

- Vuelva a "*Haga lo siguiente..." e inserte una segunda acción:

- Elija:

Modify the message properties...

- Elija:

set the message header

- Defina el encabezado del mensaje:

X-OUTBOUND-AUTH.

- Haga clic en

OK.

- Defina el valor:

mysecretkey.

- Haga clic en

OK.

- Haga clic en

Save.

Nota: Para evitar mensajes no autorizados de Microsoft, se puede estampar un x-encabezado secreto cuando los mensajes salen de su dominio de Microsoft 365; este encabezado se evalúa y se elimina antes de enviarlo a Internet.

Un ejemplo de cómo se ve su configuración de Microsoft 365 Routing:

Por último, acceda a la CLI de su Cisco Secure Email Gateway.

Nota: Cisco Secure Email Cloud Gateway > Acceso mediante interfaz de línea de comandos (CLI).

Cree un filtro de mensajes para inspeccionar la presencia y el valor del x-encabezado y eliminar el encabezado si existe. Si no existe un encabezado, descarte el mensaje.

- Inicie sesión en la puerta de enlace mediante la CLI.

- Ejecute el comando .

Filters - Si la puerta de enlace está agrupada en clústeres, pulse Return para editar los filtros en el modo de clúster.

- Utilice el

New comando para crear un filtro de mensajes, copiar y pegar:

office365_outbound: if sendergroup == "RELAYLIST" {

if header("X-OUTBOUND-AUTH") == "^mysecretkey$" {

strip-header("X-OUTBOUND-AUTH");

} else {

drop();

}

} - Presione Volver una vez para crear una nueva línea en blanco.

- Introduzca

[.] en la nueva línea para finalizar el nuevo filtro de mensajes. - Haga clic

return una vez para salir del menú Filtros. - Ejecute el

Commit comando para guardar los cambios en la configuración.

Nota: Evite los caracteres especiales para la clave secreta. Los caracteres ^ y $ que se muestran en el filtro de mensajes son caracteres regex y se utilizan como se indica en el ejemplo.

Nota: Revise el nombre de la configuración de RELAYLIST. Se puede configurar con un nombre alternativo o puede tener un nombre específico basado en su política de retransmisión o proveedor de correo.

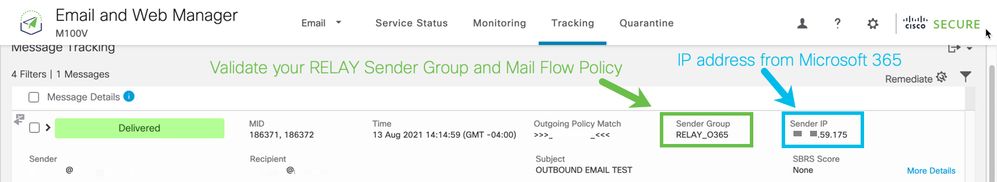

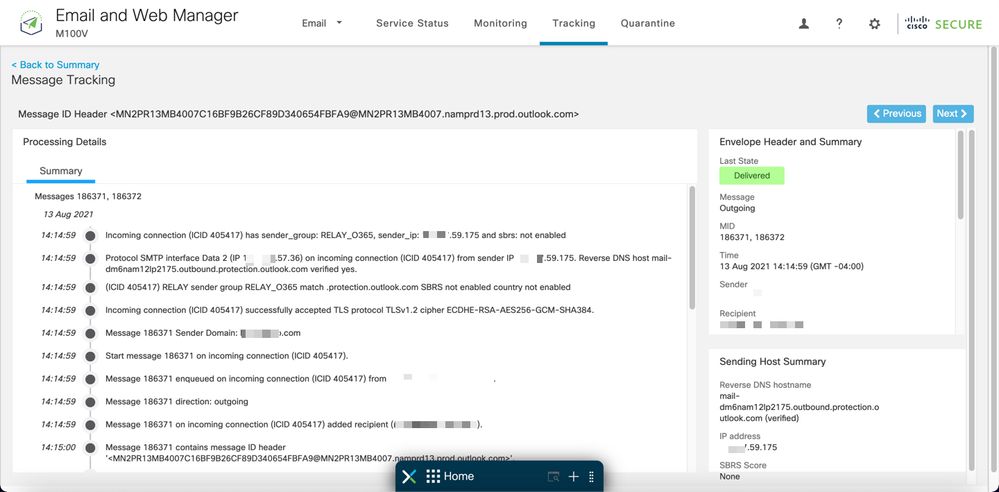

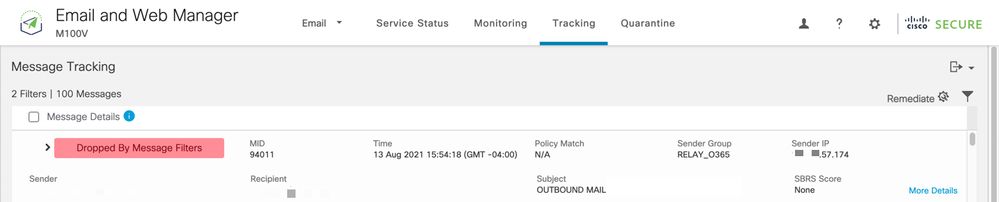

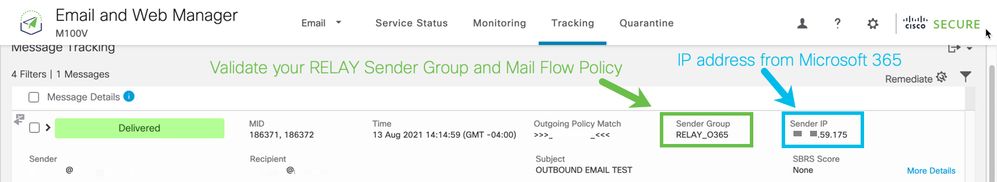

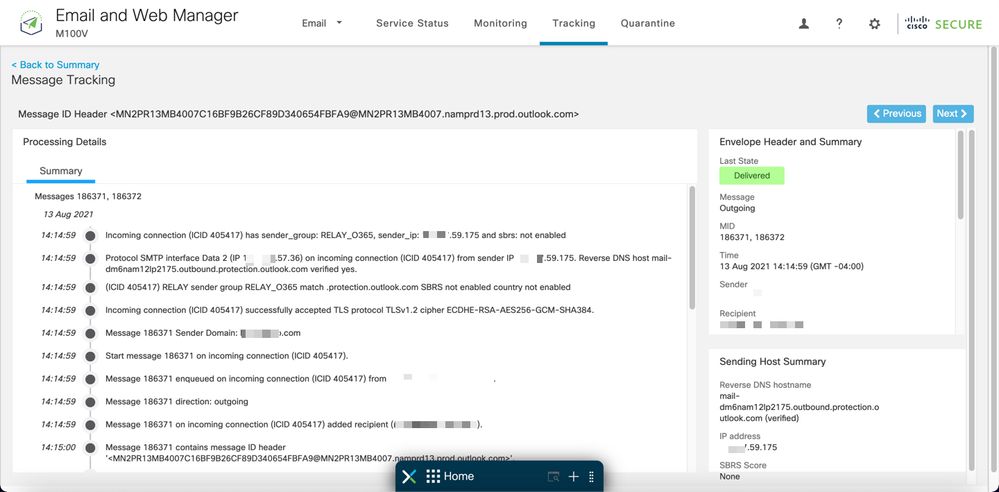

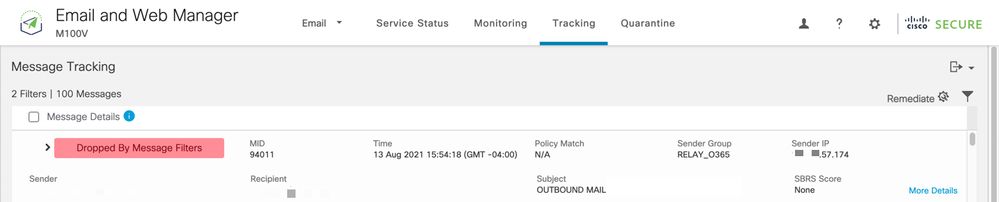

Probar correo electrónico saliente

Pruebe el correo saliente de su dirección de correo electrónico de Microsoft 365 a un destinatario de dominio externo. Puede revisar el rastreo de mensajes desde Cisco Secure Email and Web Manager para asegurarse de que se enruta correctamente hacia el exterior.

Nota: Revise la configuración de TLS (Administración del sistema > Configuración SSL) en la puerta de enlace y los cifrados utilizados para SMTP saliente. Las prácticas recomendadas de Cisco recomiendan:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

Un ejemplo de seguimiento con entrega exitosa:

Haga clic More Details para ver los detalles completos del mensaje:

Un ejemplo de seguimiento de mensajes donde el encabezado x no coincide:

Información Relacionada

Documentación de Cisco Secure Email Gateway

Documentación de Secure Email Cloud Gateway

Documentación de Cisco Secure Email and Web Manager

Documentación de productos de Cisco Secure

Comentarios

Comentarios