Konfigurieren des Cisco VPN 3000 Concentrator mit Microsoft RADIUS

Inhalt

Einleitung

Microsoft Internet Authentication Server (IAS) und Microsoft Commercial Internet System (MCIS 2.0) sind derzeit erhältlich. Der Microsoft RADIUS-Server ist praktisch, da er Active Directory auf dem primären Domänencontroller für seine Benutzerdatenbank verwendet. Sie müssen keine separate Datenbank mehr verwalten. Darüber hinaus unterstützt sie 40-Bit- und 128-Bit-Verschlüsselung für Point-to-Point Tunneling Protocol (PPTP)-VPN-Verbindungen. Weitere Informationen finden Sie in der Dokumentation Microsoft Checklist: Configuring IAS for dial-up and VPN access![]() .

.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Installieren und Konfigurieren des RADIUS-Servers unter Windows 2000 und Windows 2003

Installation des RADIUS-Servers

Wenn der RADIUS-Server (IAS) noch nicht installiert ist, führen Sie diese Schritte aus, um die Installation durchzuführen. Wenn Sie den RADIUS-Server bereits installiert haben, fahren Sie mit den Konfigurationsschritten fort.

-

Legen Sie die Windows Server-CD ein, und starten Sie das Setup-Programm.

-

Klicken Sie auf Add-On-Komponenten installieren, und klicken Sie dann auf Windows-Komponenten hinzufügen/entfernen.

-

Klicken Sie unter Komponenten auf Netzwerkdienste (aktivieren oder deaktivieren Sie jedoch nicht das Kontrollkästchen), und klicken Sie dann auf Details.

-

Aktivieren Sie das Kontrollkästchen Internetauthentifizierungsdienst, und klicken Sie auf OK.

-

Klicken Sie auf Next (Weiter).

Konfigurieren von Microsoft Windows 2000 Server mit IAS

Führen Sie diese Schritte aus, um den RADIUS-Server (IAS) zu konfigurieren und den Dienst zu starten, damit er zur Authentifizierung von Benutzern im VPN Concentrator zur Verfügung steht.

-

Wählen Sie Start > Programme > Verwaltung > Internetauthentifizierungsdienst aus.

-

Klicken Sie mit der rechten Maustaste auf Internetauthentifizierungsdienst, und klicken Sie im angezeigten Untermenü auf Eigenschaften.

-

Wechseln Sie zur Registerkarte RADIUS, um die Einstellungen für die Ports zu überprüfen.

Wenn sich die RADIUS-Authentifizierung und die RADIUS Accounting User Datagram Protocol (UDP)-Ports von den Standardwerten (1812 und 1645 für die Authentifizierung, 1813 und 1646 für die Abrechnung) in Authentication and Accounting unterscheiden, geben Sie Ihre Port-Einstellungen ein. Klicken Sie abschließend auf OK.

Hinweis: Ändern Sie die Standard-Ports nicht. Trennen Sie die Ports durch Kommas, um mehrere Porteinstellungen für Authentifizierungs- oder Abrechnungsanforderungen zu verwenden.

-

Klicken Sie mit der rechten Maustaste auf Clients, und wählen Sie New Client (Neuer Client) aus, um den VPN Concentrator als AAA-Client (Authentifizierung, Autorisierung und Abrechnung) zum RADIUS-Server (IAS) hinzuzufügen.

Hinweis: Wenn zwischen zwei Cisco VPN 3000 Concentrators Redundanz konfiguriert ist, muss der Backup-Cisco VPN 3000 Concentrator auch dem RADIUS-Server als RADIUS-Client hinzugefügt werden.

-

Geben Sie einen Anzeigenamen ein, und wählen Sie als Protokollradius.

-

Definieren Sie im nächsten Fenster den VPN Concentrator mit einer IP-Adresse oder einem DNS-Namen.

-

Wählen Sie Cisco aus der Client-Vendor-Bildlaufleiste aus.

-

Geben Sie einen gemeinsamen geheimen Schlüssel ein.

Hinweis: Sie müssen sich an den genauen Schlüssel erinnern, den Sie verwenden. Sie benötigen diese Informationen, um den VPN Concentrator zu konfigurieren.

-

Klicken Sie auf Beenden.

-

Doppelklicken Sie auf RAS-Richtlinien und doppelklicken Sie auf die Richtlinie, die rechts im Fenster angezeigt wird.

Hinweis: Nach der Installation von IAS sollte bereits eine RAS-Richtlinie vorhanden sein.

In Windows 2000 wird die Autorisierung auf der Grundlage der Einwahleigenschaften eines Benutzerkontos und von RAS-Richtlinien erteilt. Richtlinien für den Fernzugriff sind eine Reihe von Bedingungen und Verbindungseinstellungen, die Netzwerkadministratoren mehr Flexibilität bei der Autorisierung von Verbindungsversuchen bieten. Sowohl der Windows 2000-Dienst für Routing und RAS als auch der Windows 2000-IAS verwenden RAS-Richtlinien, um zu bestimmen, ob Verbindungsversuche akzeptiert oder abgelehnt werden sollen. In beiden Fällen werden die Remote-Zugriffsrichtlinien lokal gespeichert. Weitere Informationen zur Verarbeitung von Verbindungsversuchen finden Sie in der Windows 2000 IAS-Dokumentation.

-

Wählen Sie RAS-Zugriffsberechtigung erteilen, und klicken Sie auf Profil bearbeiten, um die Einwähleigenschaften zu konfigurieren.

-

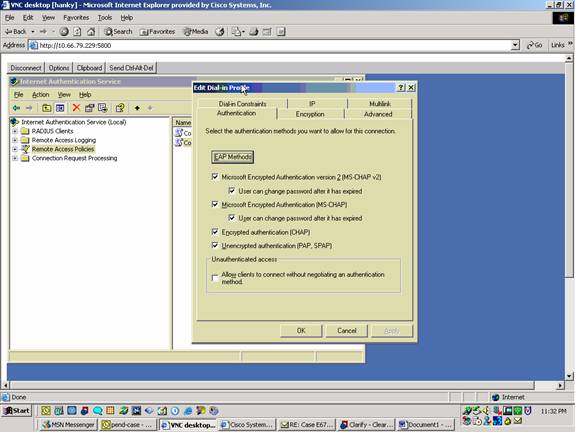

Wählen Sie auf der Registerkarte Authentifizierung das Protokoll für die Authentifizierung aus. Aktivieren Sie Microsoft Encrypted Authentication Version 2, und deaktivieren Sie alle anderen Authentifizierungsprotokolle.

Hinweis: Die Einstellungen in diesem Einwählprofil müssen mit den Einstellungen in der VPN 3000 Concentrator-Konfiguration und im Einwählclient übereinstimmen. In diesem Beispiel wird die MS-CHAPv2-Authentifizierung ohne PPTP-Verschlüsselung verwendet.

-

Aktivieren Sie auf der Registerkarte Verschlüsselung das Kontrollkästchen Nur keine Verschlüsselung.

-

Klicken Sie auf OK, um das Einwählprofil zu schließen, und dann auf OK, um das Richtlinienfenster für den Remote-Zugriff zu schließen.

-

Klicken Sie mit der rechten Maustaste auf Internetauthentifizierungsdienst, und klicken Sie in der Konsolenstruktur auf Dienst starten.

Hinweis: Sie können diese Funktion auch verwenden, um den Dienst zu beenden.

-

Führen Sie diese Schritte aus, um die Benutzer so zu ändern, dass sie die Verbindung zulassen.

-

Wählen Sie Konsole > Snap-In hinzufügen/entfernen.

-

Klicken Sie auf Hinzufügen, und wählen Sie Snap-In Lokale Benutzer und Gruppen aus.

-

Klicken Sie auf Hinzufügen.

-

Wählen Sie Lokaler Computer aus.

-

Klicken Sie auf Beenden und OK.

-

-

Erweitern Sie Lokaler Benutzer und Gruppen, und klicken Sie im linken Bereich auf den Ordner Benutzer. Doppelklicken Sie im rechten Bereich auf den Benutzer (VPN-Benutzer), dessen Zugriff Sie zulassen möchten.

-

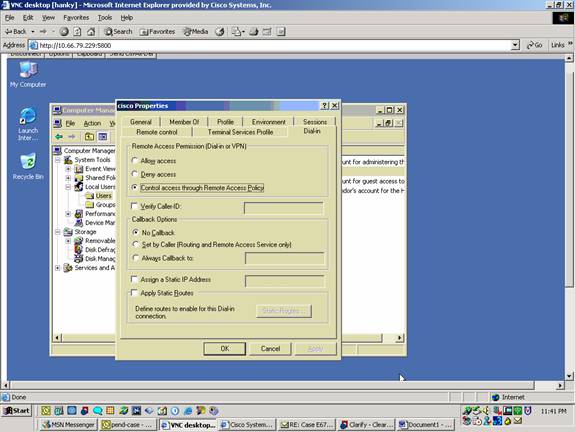

Wechseln Sie zur Registerkarte Dial-in, und wählen Sie Allow Access under Remote Access Permission (Dial-in oder VPN).

-

Klicken Sie auf Apply und OK, um die Aktion abzuschließen. Sie können das Konsolenverwaltungsfenster schließen und die Sitzung bei Bedarf speichern.

Die von Ihnen geänderten Benutzer können jetzt über den VPN Client auf den VPN Concentrator zugreifen. Beachten Sie, dass der IAS-Server nur die Benutzerinformationen authentifiziert. Der VPN Concentrator führt weiterhin die Gruppenauthentifizierung durch.

Konfigurieren von Microsoft Windows 2003 Server mit IAS

Führen Sie diese Schritte aus, um den Microsoft Windows 2003-Server mit IAS zu konfigurieren.

Hinweis: Bei diesen Schritten wird davon ausgegangen, dass IAS bereits auf dem lokalen Computer installiert ist. Wenn nicht, fügen Sie dies über Systemsteuerung > Software hinzu.

-

Wählen Sie Verwaltung > Internetauthentifizierungsdienst aus, und klicken Sie mit der rechten Maustaste auf RADIUS-Client, um einen neuen RADIUS-Client hinzuzufügen. Nachdem Sie die Client-Informationen eingegeben haben, klicken Sie auf OK.

-

Geben Sie einen Anzeigenamen ein.

-

Definieren Sie im nächsten Fenster den VPN Concentrator mit einer IP-Adresse oder einem DNS-Namen.

-

Wählen Sie Cisco aus der Client-Vendor-Bildlaufleiste aus.

-

Geben Sie einen gemeinsamen geheimen Schlüssel ein.

Hinweis: Sie müssen sich an den genauen Schlüssel erinnern, den Sie verwenden. Sie benötigen diese Informationen, um den VPN Concentrator zu konfigurieren.

-

Klicken Sie zum Abschließen auf OK.

-

Gehen Sie zu RAS-Richtlinien, klicken Sie mit der rechten Maustaste auf Verbindungen zu anderen Zugriffsservern, und wählen Sie Eigenschaften.

-

Wählen Sie RAS-Berechtigung erteilen, und klicken Sie auf Profil bearbeiten, um die Einwähleigenschaften zu konfigurieren.

-

Wählen Sie auf der Registerkarte Authentifizierung das Protokoll für die Authentifizierung aus. Aktivieren Sie Microsoft Encrypted Authentication Version 2, und deaktivieren Sie alle anderen Authentifizierungsprotokolle.

Hinweis: Die Einstellungen in diesem Einwählprofil müssen mit den Einstellungen in der VPN 3000 Concentrator-Konfiguration und im Einwählclient übereinstimmen. In diesem Beispiel wird die MS-CHAPv2-Authentifizierung ohne PPTP-Verschlüsselung verwendet.

-

Aktivieren Sie auf der Registerkarte Verschlüsselung das Kontrollkästchen Nur keine Verschlüsselung.

-

Klicken Sie abschließend auf OK.

-

Klicken Sie mit der rechten Maustaste auf Internetauthentifizierungsdienst, und klicken Sie in der Konsolenstruktur auf Dienst starten.

Hinweis: Sie können diese Funktion auch verwenden, um den Dienst zu beenden.

-

Wählen Sie Verwaltung > Computerverwaltung > Systemprogramme > Lokale Benutzer und Gruppen aus, klicken Sie mit der rechten Maustaste auf Benutzer, und wählen Sie Neue Benutzer aus, um dem lokalen Computerkonto einen Benutzer hinzuzufügen.

-

Fügen Sie einen Benutzer mit dem Cisco Kennwort "vpnpassword" hinzu, und überprüfen Sie die Profilinformationen.

-

Vergewissern Sie sich auf der Registerkarte Allgemein, dass die Option Kennwort nie abgelaufen anstelle der Option Benutzer muss Kennwort ändern ausgewählt ist.

-

Wählen Sie auf der Registerkarte Dial-in (Einwählen) die Option für Allow access (Zugriff zulassen) aus (oder belassen Sie die Standardeinstellung Control access through Remote Access Policy).

Klicken Sie abschließend auf OK.

-

Konfigurieren des Cisco VPN 3000 Concentrator für die RADIUS-Authentifizierung

Führen Sie diese Schritte aus, um den Cisco VPN 3000 Concentrator für die RADIUS-Authentifizierung zu konfigurieren.

-

Stellen Sie über Ihren Webbrowser eine Verbindung mit dem VPN Concentrator her, und wählen Sie im linken Frame-Menü Configuration > System > Servers > Authentication aus.

-

Klicken Sie auf Hinzufügen, und konfigurieren Sie diese Einstellungen.

-

Servertyp = RADIUS

-

Authentication Server = IP-Adresse oder Hostname Ihres RADIUS-Servers (IAS)

-

Server-Port = 0 (0=default=1645)

-

Server Secret = identisch mit Schritt 8 im Abschnitt Konfigurieren des RADIUS-Servers

-

-

Klicken Sie auf Hinzufügen, um die Änderungen an der aktuellen Konfiguration hinzuzufügen.

-

Klicken Sie auf Hinzufügen, wählen Sie Interner Server als Servertyp aus, und klicken Sie auf Anwenden.

Sie benötigen diese später, um eine IPsec-Gruppe zu konfigurieren (Sie benötigen nur Servertyp = Interner Server).

-

Konfigurieren Sie den VPN Concentrator für PPTP-Benutzer oder für VPN-Client-Benutzer.

-

Wählen Sie Configuration > User Management > Base Group aus, und klicken Sie auf die Registerkarte PPTP/L2TP.

-

Wählen Sie MSCHAPv2 aus, und deaktivieren Sie die anderen Authentifizierungsprotokolle im Abschnitt PPTP Authentication Protocols (PPTP-Authentifizierungsprotokolle).

-

Klicken Sie unten auf Apply (Anwenden), um die Änderungen an der aktuellen Konfiguration hinzuzufügen.

Wenn PPTP-Benutzer jetzt eine Verbindung herstellen, werden sie vom RADIUS-Server (IAS) authentifiziert.

PPTP

Führen Sie diese Schritte aus, um PPTP-Benutzer zu konfigurieren.

-

Wählen Sie Configuration > User Management > Groups aus, und klicken Sie auf Add, um eine neue Gruppe hinzuzufügen.

-

Geben Sie einen Gruppennamen (z. B. IPsecUsers) und ein Kennwort ein.

Dieses Kennwort wird als vorinstallierter Schlüssel für die Tunnelaushandlung verwendet.

-

Wechseln Sie zur Registerkarte IPSec, und legen Sie Authentication (Authentifizierung) auf RADIUS fest.

Dadurch können IPsec-Clients über den RADIUS-Authentifizierungsserver authentifiziert werden.

-

Klicken Sie unten auf der Seite auf Hinzufügen, um die Änderungen an der aktuellen Konfiguration hinzuzufügen.

Wenn IPsec-Clients jetzt eine Verbindung herstellen und die von Ihnen konfigurierte Gruppe verwenden, werden sie vom RADIUS-Server authentifiziert.

VPN-Client

Führen Sie diese Schritte aus, um die Konfiguration für VPN-Client-Benutzer vorzunehmen.

-

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Fehler bei WebVPN-Authentifizierung

In diesen Abschnitten finden Sie Informationen zur Fehlerbehebung für Ihre Konfiguration.

-

Problem: Die WebVPN-Benutzer können sich nicht über den RADIUS-Server authentifizieren, sondern können sich erfolgreich über die lokale Datenbank des VPN Concentrator authentifizieren. Sie erhalten Fehler wie "Login failed" (Anmeldung fehlgeschlagen) und diese Nachricht.

Ursache: Solche Probleme treten häufig auf, wenn eine andere Datenbank als die interne Datenbank des Konzentrators verwendet wird. WebVPN-Benutzer werden bei der ersten Verbindung mit dem Concentrator von der Basisgruppe aufgerufen und müssen die Standardauthentifizierungsmethode verwenden. Diese Methode wird häufig auf die interne Datenbank des Concentrator festgelegt und ist kein konfigurierter RADIUS- oder anderer Server.

Lösung: Wenn sich ein WebVPN-Benutzer authentifiziert, überprüft der Concentrator die unter Konfiguration > System > Server > Authentifizierung definierte Liste der Server und verwendet den obersten. Vergewissern Sie sich, dass Sie den Server, mit dem sich WebVPN-Benutzer authentifizieren sollen, an die Spitze dieser Liste verschieben. Wenn beispielsweise RADIUS die Authentifizierungsmethode sein soll, müssen Sie den RADIUS-Server an die Spitze der Liste verschieben, um die Authentifizierung an diese weiterzugeben.

Hinweis: Nur weil WebVPN-Benutzer die Basisgruppe zuerst erreichen, bedeutet dies nicht, dass sie auf die Basisgruppe beschränkt sind. Zusätzliche WebVPN-Gruppen können im Concentrator konfiguriert werden, und Benutzer können ihnen vom RADIUS-Server mit der Auffüllung des Attributs 25 mit OU=groupname zugewiesen werden. Ausführlichere Informationen finden Sie unter Sperren von Benutzern in einer VPN 3000-Konzentratorgruppe mit einem RADIUS-Server.

Fehler bei der Benutzerauthentifizierung mit Active Directory

Im Active Directory-Server wird auf der Registerkarte Konto der Benutzereigenschaften des fehlerhaften Benutzers das folgende Kontrollkästchen angezeigt:

[x] Keine Vorabauthentifizierung erforderlich

Wenn dieses Kontrollkästchen nicht aktiviert ist, aktivieren Sie es, und versuchen Sie erneut, sich bei diesem Benutzer zu authentifizieren.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

25-Feb-2002 |

Erstveröffentlichung |

Feedback

Feedback