Einleitung

In diesem Dokument wird beschrieben, wie ein statischer, routenbasierter Site-to-Site-VPN-Tunnel auf einem Firepower Threat Defense konfiguriert wird, der von einem FMC.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegendes Verständnis der Funktionsweise eines VPN-Tunnels

- Sie wissen, wie Sie durch das FirePOWER Management Center (FMC) navigieren.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- Cisco FirePOWER Management Center Version 6.7.0

- Cisco Firepower Threat Defense (FTD) Version 6.7.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Routenbasiertes VPN ermöglicht die Bestimmung des relevanten Datenverkehrs, der verschlüsselt oder über einen VPN-Tunnel gesendet werden soll, und die Verwendung von Traffic-Routing anstelle von Richtlinien/Zugriffslisten, wie in richtlinienbasiertem oder Crypto-Map-basiertem VPN. Die Verschlüsselungsdomäne ist so festgelegt, dass jeder Datenverkehr zugelassen wird, der in den IPsec-Tunnel eintritt. IPsec-Auswahlen für lokalen und Remote-Datenverkehr werden auf 0.0.0.0/0.0.0..0 gesetzt. Das bedeutet, dass jeder Datenverkehr, der in den IPsec-Tunnel geleitet wird, unabhängig vom Quell-/Ziel-Subnetz verschlüsselt wird.

Das vorliegende Dokument behandelt die SVTI-Konfiguration (Static Virtual Tunnel Interface). Informationen zur DVTI-Konfiguration (Dynamic Virtual Tunnel Interface) bei einer sicheren Firewall finden Sie unter Konfigurieren von DVTI mit Multi-SA bei einer sicheren Firewall.

Einschränkungen und Einschränkungen

Dies sind bekannte Einschränkungen und Einschränkungen für routenbasierte Tunnel auf FTD:

Diese Algorithmen werden auf FMC/FTD Version 6.7.0 für neue VPN-Tunnel nicht mehr unterstützt (FMC unterstützt alle entfernten Chiffren zur Verwaltung von FTD < 6.7):

- 3DES-, DES- und NULL-Verschlüsselung werden von der IKE-Richtlinie nicht unterstützt.

- Die DH-Gruppen 1, 2 und 24 werden von der IKE-Richtlinie und dem IPsec-Vorschlag nicht unterstützt.

- MD5-Integrität wird in IKE-Richtlinie nicht unterstützt.

- PRF MD5 wird in der IKE-Richtlinie nicht unterstützt.

- Die Verschlüsselungsalgorithmen DES, 3DES, AES-GMAC, AES-GMAC-192 und AES-GMAC-256 werden von IPsec Proposal nicht unterstützt.

Hinweis: Dies gilt sowohl für standortübergreifende als auch für richtlinienbasierte VPN-Tunnel. Um eine ältere FTD von FMC auf 6.7 zu aktualisieren, löst sie eine Überprüfung vor der Validierung aus, die den Benutzer vor Änderungen warnt, die sich auf die entfernten Chiffren beziehen, die die Aktualisierung blockieren.

| FTD 6.7 verwaltet über FMC 6.7 |

Verfügbare Konfiguration |

Site-to-Site-VPN-Tunnel |

| Neuinstallation |

Schwache Chiffren sind verfügbar, können aber nicht zur Konfiguration des FTD 6.7 verwendet werden.

|

Schwache Chiffren sind verfügbar, können aber nicht zur Konfiguration des FTD 6.7 verwendet werden. |

|

Upgrade: FTD ist nur mit schwachen Chiffren konfiguriert.

|

Upgrade von der FMC 6.7-Benutzeroberfläche. Eine Überprüfung vor der Validierung zeigt einen Fehler an. Das Upgrade wird bis zur Neukonfiguration blockiert.

|

Nach dem FTD-Upgrade und unter der Annahme, dass der Peer seine Einstellungen nicht geändert hat, wird der Tunnel beendet.

|

|

Upgrade: FTD wurde nur mit einigen schwachen und einigen starken Chiffren konfiguriert.

|

Upgrade von der FMC 6.7-Benutzeroberfläche. Eine Überprüfung vor der Validierung zeigt einen Fehler an. Das Upgrade wird bis zur Neukonfiguration blockiert.

|

Nach dem FTD-Upgrade und unter der Annahme, dass der Peer starke Chiffren hat, wird der Tunnel wiederhergestellt.

|

|

Upgrade: Land der Klasse C (keine starke Krypto-Lizenz)

|

DES ist zulässig. |

DES ist zulässig. |

.

Hinweis: Es sind keine zusätzlichen Lizenzen erforderlich. Das routenbasierte VPN kann sowohl im Lizenzierungs- als auch im Evaluierungsmodus konfiguriert werden. Ohne Verschlüsselungskompatibilität (Export Controlled Features Enabled) kann nur DES als Verschlüsselungsalgorithmus verwendet werden.

Konfigurationsschritte auf FMC

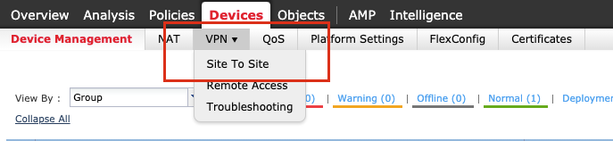

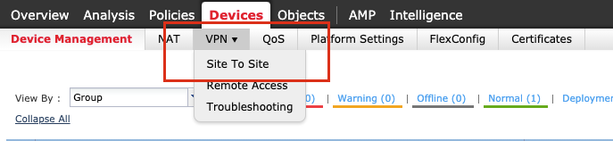

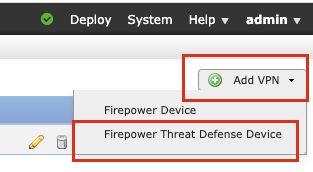

Schritt 1: Navigieren Sie zu Geräte > VPN > Site-to-Site.

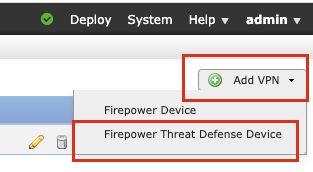

Schritt 2: Klicken Sie auf VPN hinzufügen, und wählen Sie Firepower Threat Defense Device aus, wie im Bild dargestellt.

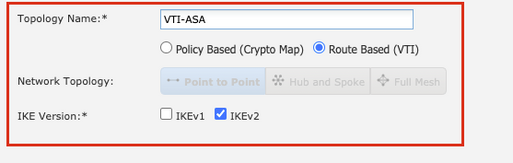

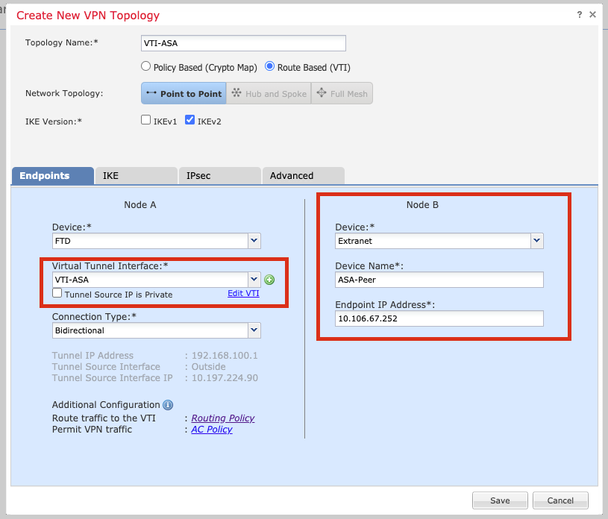

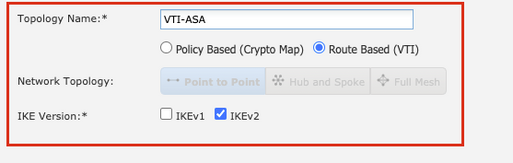

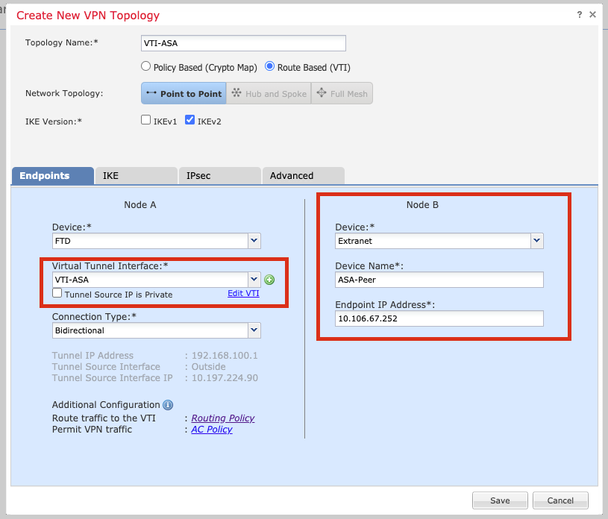

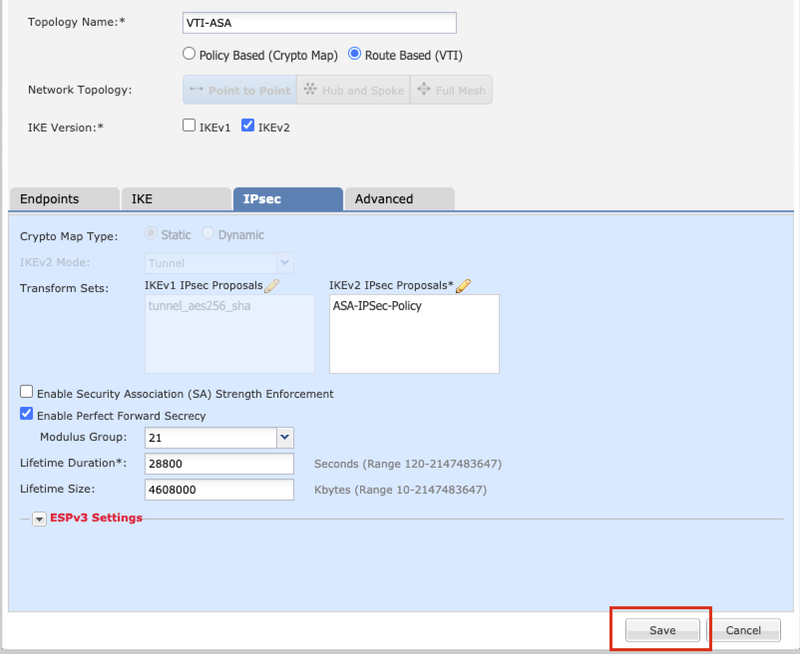

Schritt 3: Geben Sie einen Topologienamen an, und wählen Sie den VPN-Typ als routenbasiert (VTI) aus. Wählen Sie die IKE-Version aus.

Für diese Demonstration gilt Folgendes:

Topologiename: VTI-ASA

IKE-Version: IKEv2

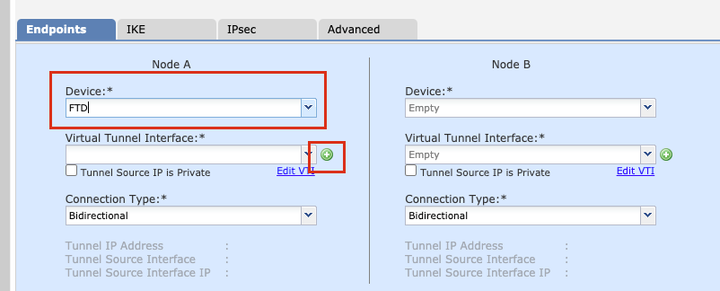

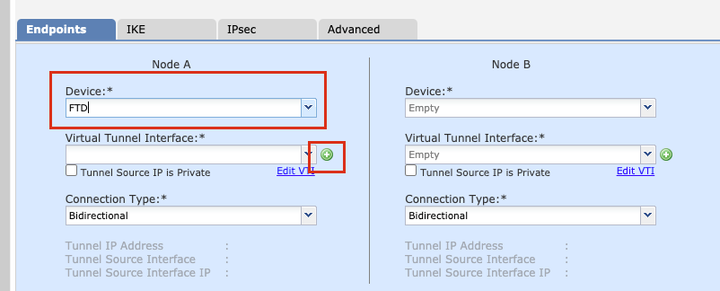

Schritt 4: Wählen Sie das Gerät aus, auf dem der Tunnel konfiguriert werden soll. Sie können eine neue virtuelle Tunnelschnittstelle hinzufügen (klicken Sie auf das +-Symbol), oder wählen Sie eine aus der Liste aus.

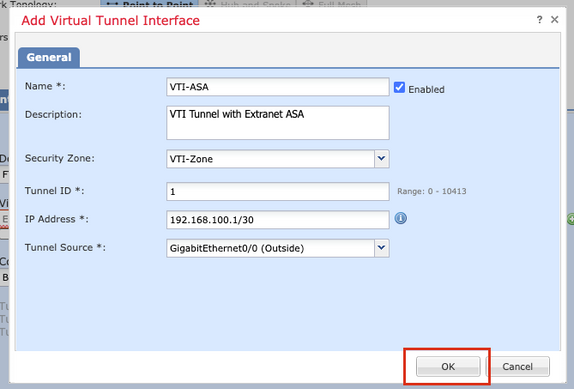

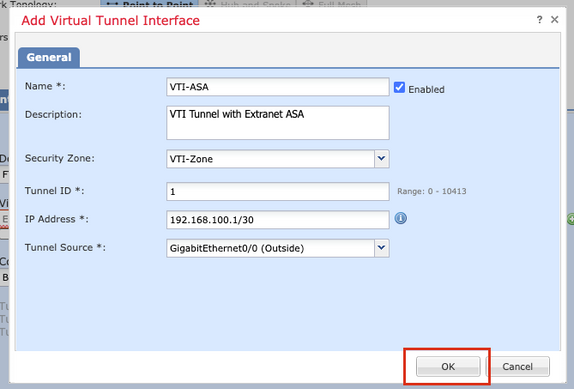

Schritt 5: Definieren Sie die Parameter der neuen virtuellen Tunnelschnittstelle. Klicken Sie auf OK.

Für diese Demonstration gilt Folgendes:

Name: VTI-ASA

Beschreibung (optional): VTI-Tunnel mit Extranet-ASA

Sicherheitszone: VTI-Zone

Tunnel-ID: 1

IP-Adresse: 192.168.100.1/30

Tunnelquelle: GigabitEthernet0/0 (außen)

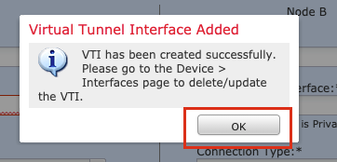

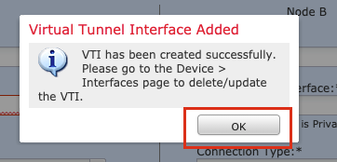

Schritt 6: Klicken Sie im Popup-Fenster auf OK, um anzuzeigen, dass das neue VTI erstellt wurde.

Schritt 7. Wählen Sie den neu erstellten VTI oder einen VTI, der unter Virtual Tunnel Interface vorhanden ist. Geben Sie die Informationen für Knoten B (das Peer-Gerät) an.

Für diese Demonstration gilt Folgendes:

Gerät: Extranet

Gerätename: ASA-Peer

Endpunkt-IP-Adresse: 10.106.67.252

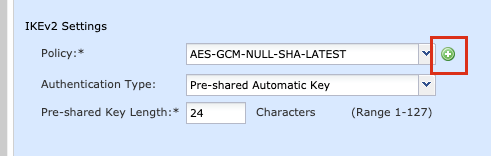

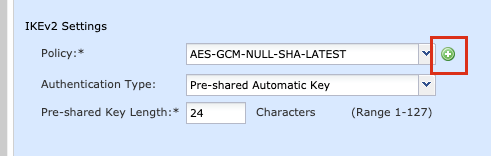

Schritt 8: Navigieren Sie zur Registerkarte IKE. Sie können eine vordefinierte Richtlinie verwenden oder auf die Schaltfläche + neben der Registerkarte Richtlinie klicken und eine neue erstellen.

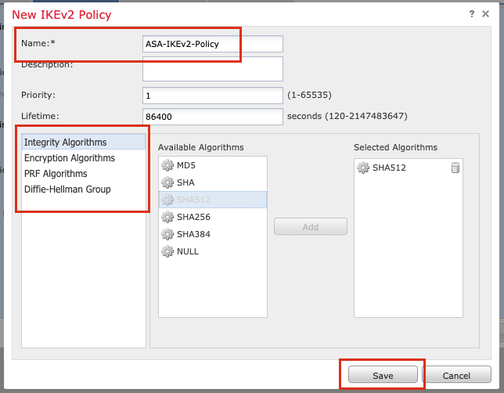

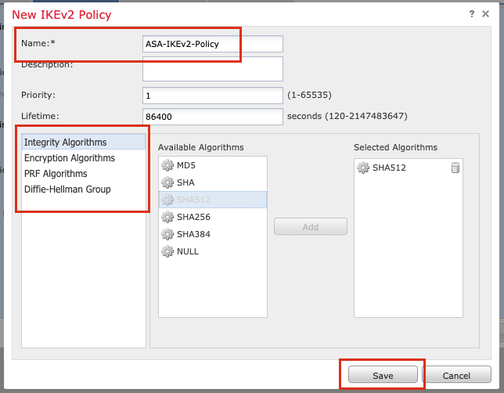

Schritt 9: (Optional, wenn Sie eine neue IKEv2-Richtlinie erstellen.) Geben Sie einen Namen für die Richtlinie an, und wählen Sie die Algorithmen aus, die in der Richtlinie verwendet werden sollen. Klicken Sie auf Speichern.

Für diese Demonstration gilt Folgendes:

Name: ASA-IKEv2-Policy

Integritätsalgorithmen: SHA-512

Verschlüsselungsalgorithmen: AES-256

PRF-Algorithmen: SHA-512

Diffie-Hellman-Gruppe: 21

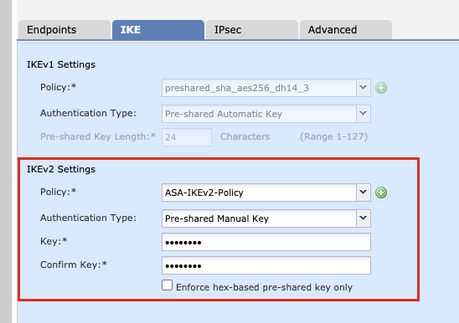

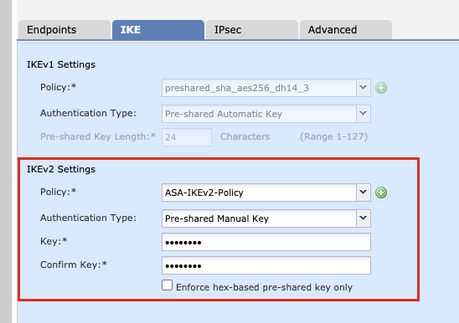

Schritt 10. Wählen Sie die neu erstellte oder die vorhandene Richtlinie aus. Wählen Sie den Authentifizierungstyp aus. Wenn ein vorinstallierter manueller Schlüssel verwendet wird, geben Sie den Schlüssel in den Feldern Schlüssel und Schlüssel bestätigen ein.

Für diese Demonstration gilt Folgendes:

Richtlinie: ASA-IKEv2-Richtlinie

Authentifizierungstyp: Vorinstallierter manueller Schlüssel

Schlüssel: cisco123

Schlüssel bestätigen: cisco123

Hinweis: Wenn beide Endpunkte auf demselben FMC registriert sind, kann auch die Option "Pre-shared Automatic Key" (Vorläufiger gemeinsamer automatischer Schlüssel) verwendet werden.

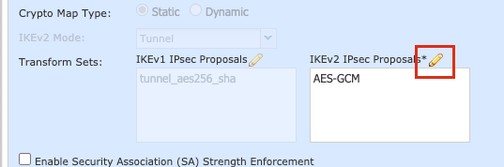

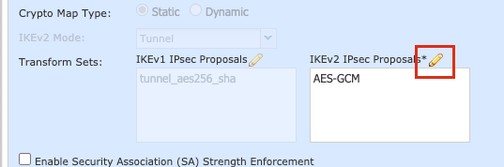

Schritt 11. Navigieren Sie zur Registerkarte IPsec. Sie können ein vordefiniertes IKEv2 IPsec-Angebot verwenden oder ein neues erstellen. Klicken Sie auf die Schaltfläche Bearbeiten neben der Registerkarte IKEv2 IPsec-Angebot.

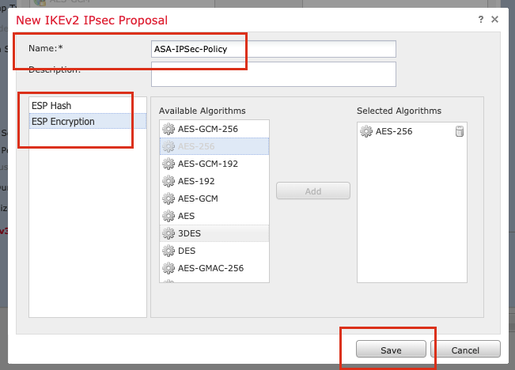

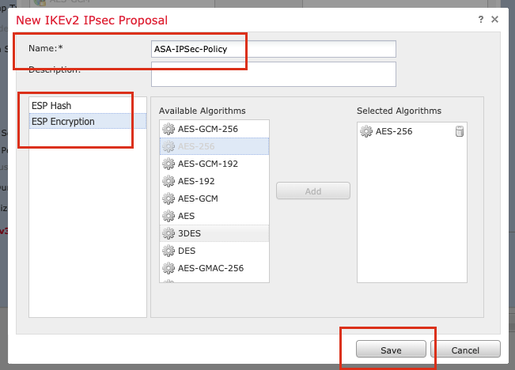

Schritt 12: (Optional, wenn Sie einen neuen IKEv2 IPsec-Vorschlag erstellen.) Geben Sie einen Namen für das Angebot an, und wählen Sie die Algorithmen aus, die für das Angebot verwendet werden sollen. Klicken Sie auf Speichern.

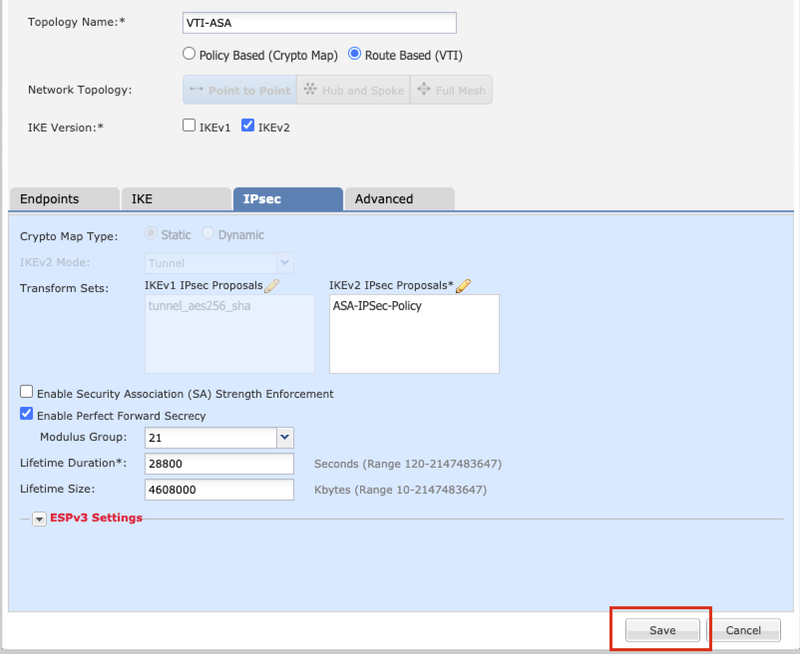

Für diese Demonstration gilt Folgendes:

Name: ASA-IPSec-Policy

ESP-Hash: SHA-512

ESP-Verschlüsselung: AES-256

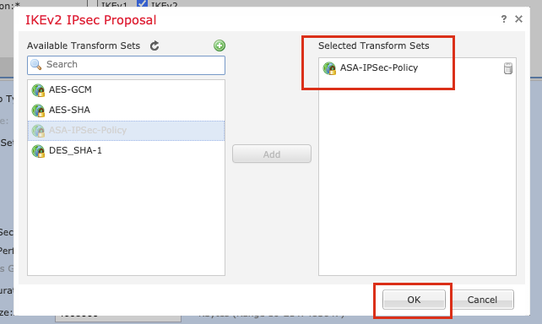

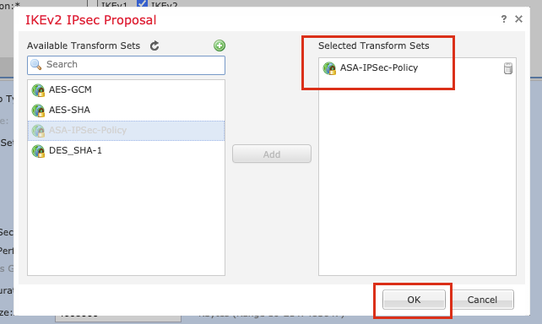

Schritt 13: Wählen Sie den neu erstellten Vorschlag oder Vorschlag aus der Liste der verfügbaren Angebote aus. Klicken Sie auf OK.

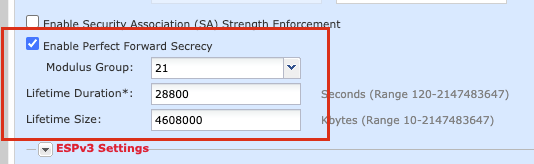

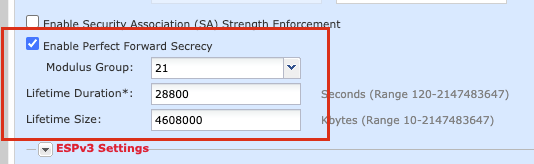

Schritt 14. (Optional) Wählen Sie die Einstellungen Perfect Forward Secrecy (Perfektes Weiterleitungsgeheimnis) aus. Konfigurieren der IPsec-Lebenszeitdauer und -Größe.

Für diese Demonstration gilt Folgendes:

Perfect Forward Secrecy: Modulus Group 21

Lebensdauer: 28800 (Standard)

Lebenszeitgröße: 4608000 (Standard)

Schritt 15: Überprüfen Sie die konfigurierten Einstellungen. Klicken Sie auf Speichern, wie in diesem Bild dargestellt.

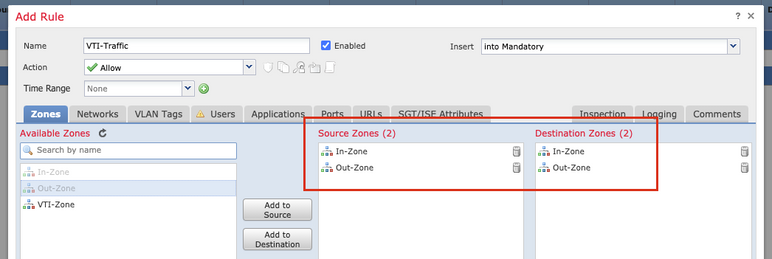

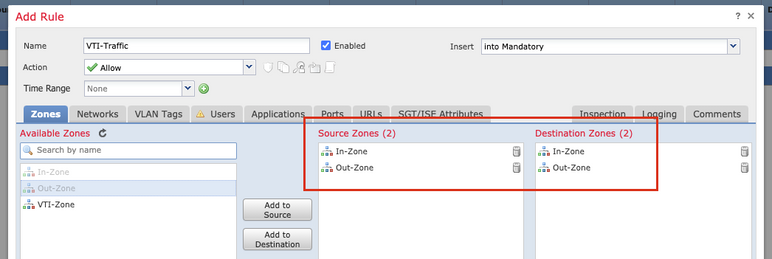

Schritt 16: Konfigurieren der Zugriffskontrollrichtlinie Navigieren Sie zu Richtlinien > Zugriffskontrolle > Zugriffskontrolle. Bearbeiten Sie die auf das FTD angewendete Richtlinie.

Hinweis: sysopt connection permit-vpn funktioniert nicht mit Routen-basierten VPN-Tunneln. Die Zugriffskontrollregeln müssen sowohl für IN > OUT-Zonen als auch für OUT > IN-Zonen konfiguriert werden.

Geben Sie die Quellzonen und die Zielzonen auf der Registerkarte Zonen an.

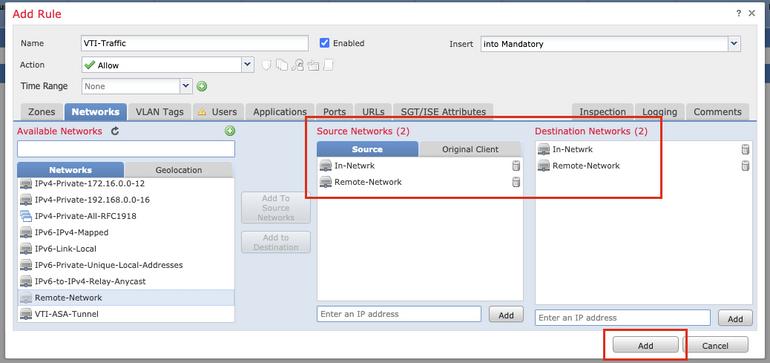

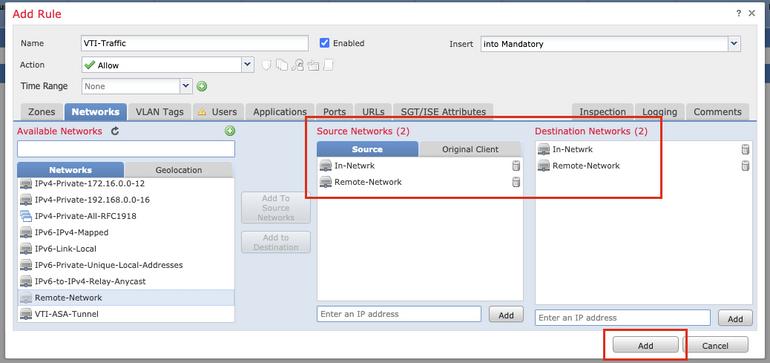

Geben Sie auf der Registerkarte "Netzwerke" die Namen Quellnetzwerke und Zielnetzwerke ein. Klicken Sie auf Hinzufügen.

Für diese Demonstration gilt Folgendes:

Quellzonen: In- und Out-Zone

Zielzonen: Out-Zone und In-Zone

Quellnetzwerke: In- und Remote-Netzwerk

Zielnetzwerke: Remote-Netzwerk und In-Netzwerk

Schritt 17: Fügen Sie das Routing über den VTI-Tunnel hinzu. Navigieren Sie zu Geräte > Geräteverwaltung. Bearbeiten Sie das Gerät, auf dem der VTI-Tunnel konfiguriert ist.

Navigieren Sie auf der Registerkarte Routing zu Static Route. Klicken Sie auf Route hinzufügen.

Stellen Sie die Schnittstelle bereit, wählen Sie das Netzwerk, und stellen Sie das Gateway bereit. Klicken Sie auf OK.

Für diese Demonstration gilt Folgendes:

Schnittstelle: VTI-ASA

Netzwerk: Remote-Netzwerk

Gateway: VTI-ASA-Tunnel

Schritt 18: Navigieren Sie zu Bereitstellen > Bereitstellung. Wählen Sie die FTD aus, auf der die Konfiguration bereitgestellt werden soll, und klicken Sie auf Deploy (Bereitstellen).

Konfiguration wird nach erfolgreicher Bereitstellung an die FTD-CLI weitergeleitet:

crypto ikev2 policy 1

encryption aes-256

integrity sha512

group 21

prf sha512

lifetime seconds 86400

crypto ikev2 enable Outside

crypto ipsec ikev2 ipsec-proposal CSM_IP_1

protocol esp encryption aes-256

protocol esp integrity sha-512

crypto ipsec profile FMC_IPSEC_PROFILE_1

set ikev2 ipsec-proposal CSM_IP_1

set pfs group21

group-policy .DefaultS2SGroupPolicy internal

group-policy .DefaultS2SGroupPolicy attributes

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ikev1 ikev2

tunnel-group 10.106.67.252 type ipsec-l2l

tunnel-group 10.106.67.252 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.106.67.252 ipsec-attributes

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

interface Tunnel1

description VTI Tunnel with Extranet ASA

nameif VTI-ASA

ip address 192.168.100.1 255.255.255.252

tunnel source interface Outside

tunnel destination 10.106.67.252

tunnel mode ipsec ipv4

tunnel protection ipsec profile FMC_IPSEC_PROFILE_1

Überprüfung

Von der FMC-GUI

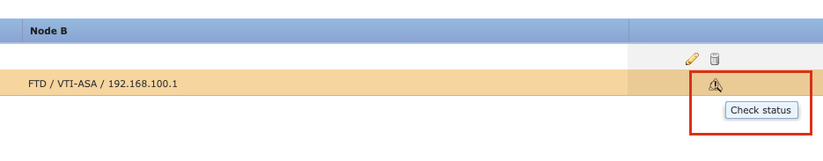

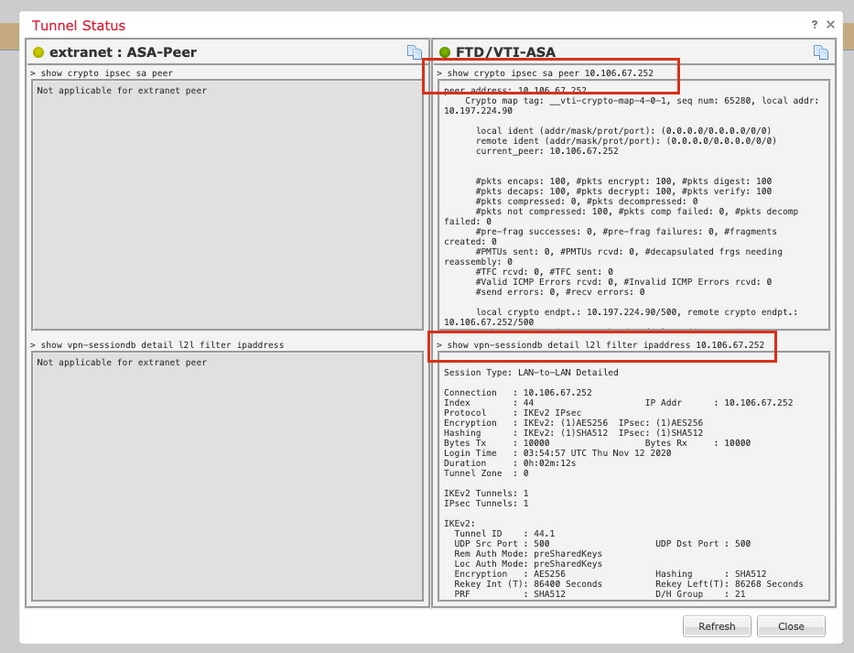

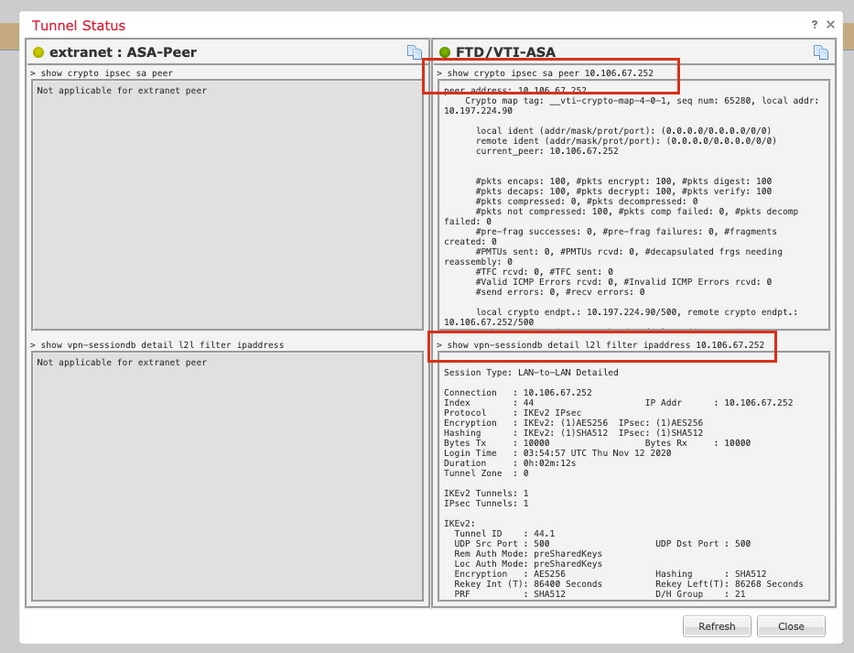

Klicken Sie auf die Option Check Status (Status prüfen), um den Live-Status des VPN-Tunnels über die Benutzeroberfläche selbst zu überwachen.

Dazu gehören die folgenden Befehle aus der FTD-CLI:

- show crypto ipsec sa peer <Peer-IP-Adresse>

- show vpn-sessiondb detail l2l filter ipaddress <Peer-IP-Adresse>

Von FTD CLI

Diese Befehle können über die FTD-CLI verwendet werden, um die Konfiguration und den Status der VPN-Tunnel anzuzeigen.

show running-config crypto

show running-config nat

show running-config route

show crypto ikev1 sa detailed

show crypto ikev2 sa detailed

show crypto ipsec sa detailed

show vpn-sessiondb detail l2l

Feedback

Feedback