Einwahl-VPDN-Konfiguration mit VPDN-Gruppen und TACACS+

Inhalt

Einleitung

Dieses Dokument enthält eine Beispielkonfiguration für die Einwahl in Virtual Private Dialup Networks (VPDN) unter Verwendung von VPDN-Gruppen und Terminal Access Controller Access Control System Plus (TACACS+).

Voraussetzungen

Anforderungen

Bevor Sie diese Konfiguration vornehmen, stellen Sie sicher, dass Sie folgende Anforderungen erfüllen:

Sie benötigen:

-

Ein Cisco Router für den Client-Zugriff (NAS/LAC) und ein Cisco Router für den Netzwerkzugriff (HGW/LNS) mit IP-Verbindungen zwischen ihnen.

-

Hostnamen der Router oder lokale Namen für die VPDN-Gruppen.

-

Das zu verwendende Tunneling-Protokoll. Hierbei kann es sich entweder um das L2T-Protokoll (Layer 2 Tunneling) oder das L2F-Protokoll (Layer 2 Forwarding) handeln.

-

Ein Kennwort für die Router zur Tunnelauthentifizierung.

-

Ein Tunneling-Kriterium. Dabei kann es sich entweder um den Domänennamen oder den Dialed Number Identification Service (DNIS) handeln.

-

Benutzernamen und Kennwörter für den Benutzer (Client wählt sich ein)

-

IP-Adressen und Schlüssel für Ihre TACACS+ Server.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie in den technischen Tipps von Cisco zu Konventionen.

Hintergrundinformationen

Eine detaillierte Einführung in Virtual Private Dialup Networks (VPDN) und VPDN-Gruppen finden Sie unter Understanding VPDN. In diesem Dokument wird die VDPN-Konfiguration erweitert und Terminal Access Controller Access Control System Plus (TACACS+) hinzugefügt.

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur für registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

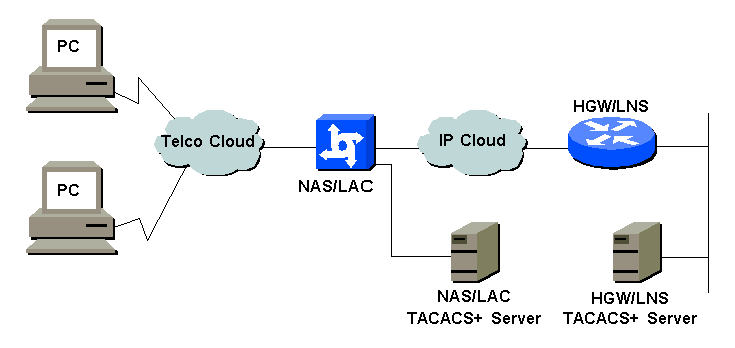

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

-

NAS/LAC

-

HGW/LNS

-

NAS/LAC TACACS+-Konfigurationsdatei

-

HGW/LNS TACACS+-Konfigurationsdatei

| NAS/LAC |

|---|

! version 12.0 service timestamps debug datetime msec service timestamps log datetime msec ! hostname as5300 ! aaa new-model aaa authentication login default local aaa authentication login CONSOLE none aaa authentication ppp default if-needed group tacacs+ aaa authorization network default group tacacs+ enable password somethingSecret ! username john password 0 secret4me ! ip subnet-zero ! vpdn enable ! isdn switch-type primary-5ess ! controller T1 0 framing esf clock source line primary linecode b8zs pri-group timeslots 1-24 ! controller T1 1 framing esf clock source line secondary 1 linecode b8zs pri-group timeslots 1-24 ! controller T1 2 framing esf linecode b8zs pri-group timeslots 1-24 ! controller T1 3 framing esf linecode b8zs pri-group timeslots 1-24 ! interface Ethernet0 ip address 172.16.186.52 255.255.255.240 no ip directed-broadcast ! interface Serial023 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface Serial123 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface Serial223 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface Serial323 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface FastEthernet0 no ip address no ip directed-broadcast shutdown ! interface Group-Async1 ip unnumbered Ethernet0 no ip directed-broadcast encapsulation ppp ip tcp header-compression passive async mode interactive peer default ip address pool IPaddressPool no cdp enable ppp authentication chap group-range 1 96 ! interface Dialer1 ip unnumbered Ethernet0 no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer-group 1 peer default ip address pool IPaddressPool no cdp enable ppp authentication chap ! ip local pool IPaddressPool 10.10.10.1 10.10.10.254 no ip http server ip classless ip route 0.0.0.0 0.0.0.0 172.16.186.49 ! tacacs-server host 172.16.171.9 tacacs-server key 2easy ! line con 0 login authentication CONSOLE transport input none line 1 96 autoselect during-login autoselect ppp modem Dialin line aux 0 line vty 0 4 ! end |

| HGW/LNS |

|---|

! version 12.0 service timestamps debug uptime service timestamps log uptime ! hostname access-9 ! aaa new-model aaa authentication login default local aaa authentication login CONSOLE none aaa authentication ppp default if-needed group tacacs+ aaa authorization network default group tacacs+ enable password somethingSecret ! ip subnet-zero ! vpdn enable ! vpdn-group DEFAULT ! Default L2TP VPDN group accept-dialin protocol any virtual-template 1 local name LNS lcp renegotiation always l2tp tunnel password 0 not2tell ! vpdn-group POP1 accept-dialin protocol l2tp virtual-template 2 terminate-from hostname LAC local name LNS l2tp tunnel password 0 2secret ! vpdn-group POP2 accept-dialin protocol l2f virtual-template 3 terminate-from hostname NAS local name HGW lcp renegotiation always ! interface FastEthernet0/0 ip address 172.16.186.1 255.255.255.240 no ip directed-broadcast ! interface Virtual-Template1 ip unnumbered FastEthernet0/0 no ip directed-broadcast ip tcp header-compression passive peer default ip address pool IPaddressPool ppp authentication chap ! interface Virtual-Template2 ip unnumbered Ethernet0/0 no ip directed-broadcast ip tcp header-compression passive peer default ip address pool IPaddressPoolPOP1 compress stac ppp authentication chap ! interface Virtual-Template3 ip unnumbered Ethernet0/0 no ip directed-broadcast ip tcp header-compression passive peer default ip address pool IPaddressPoolPOP2 ppp authentication pap ppp multilink ! ip local pool IPaddressPool 10.10.10.1 10.10.10.254 ip local pool IPaddressPoolPOP1 10.1.1.1 10.1.1.254 ip local pool IPaddressPoolPOP2 10.1.2.1 10.1.2.254 ip classless no ip http server ! tacacs-server host 172.16.186.9 tacacs-server key not2difficult ! line con 0 login authentication CONSOLE transport input none line 97 120 line aux 0 line vty 0 4 ! ! end |

| NAS/LAC TACACS+-Konfigurationsdatei |

|---|

key = 2easy

# Use L2TP tunnel to 172.16.186.1 when 4085555100 is dialed

user = dnis:4085555100 {

service = ppp protocol = vpdn {

tunnel-id = anonymous

ip-addresses = 172.16.186.1

tunnel-type = l2tp

}

}

# Password for tunnel authentication

user = anonymous {

chap = cleartext not2tell

}

###

# Use L2TP tunnel to 172.16.186.1 when 4085555200 is dialed

user = dnis:4085555200 {

service = ppp protocol = vpdn {

tunnel-id = LAC

ip-addresses = 172.16.186.1

tunnel-type = l2tp

}

}

# Password for tunnel authentication

user = LAC {

chap = cleartext 2secret

}

###

# Use L2F tunnel to 172.16.186.1 when user authenticates with cisco.com domain

user = cisco.com {

service = ppp protocol = vpdn {

tunnel-id = NAS

ip-addresses = 172.16.186.1

tunnel-type = l2f

}

}

# Password for tunnel authentication

user = NAS {

chap = cleartext cisco

}

# Password for tunnel authentication

user = HGW {

chap = cleartext cisco

}

|

| HGW/LNS TACACS+-Konfigurationsdatei |

|---|

key = not2difficult

# Password for tunnel authentication

user = NAS {

chap = cleartext cisco

}

# Password for tunnel authentication

user = HGW {

chap = cleartext cisco

}

user = santiago {

chap = cleartext letmein

service = ppp protocol = lcp { }

service = ppp protocol = ip { }

}

user = santiago@cisco.com {

global = cleartext letmein

service = ppp protocol = lcp { }

service = ppp protocol = multilink { }

service = ppp protocol = ip { }

}

|

Überprüfung

Diese Abschnitt enthält Informationen, mit denen Sie überprüfen können, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Einige Befehle des Typs show werden vom Tool Output Interpreter unterstützt (nur für registrierte Kunden), mit dem sich Analysen der Ausgabe von Befehlen des Typs show abrufen lassen.

-

show vpdn tunnel all: Zeigt Details aller aktiven Tunnel an.

-

show user (Benutzer anzeigen): Zeigt den Namen des Benutzers an, mit dem eine Verbindung besteht.

-

show interface virtual-access #: Ermöglicht die Überprüfung des Status einer bestimmten virtuellen Schnittstelle auf dem HGW/LNS.

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Befehle für die Fehlerbehebung

Hinweis: Bevor Sie Debug-Befehle ausgeben, lesen Sie Wichtige Informationen zu Debug-Befehlen.

-

debug vpdn l2x-events: Zeigt den Dialog zwischen NAS/LAC und HGW/LNS zur Tunnel- oder Sitzungserstellung an.

-

debug ppp authentication - Ermöglicht Ihnen zu überprüfen, ob ein Client die Authentifizierung weitergibt.

-

debug ppp negotiation: Ermöglicht Ihnen zu überprüfen, ob ein Client die PPP-Aushandlung besteht. Sie können sehen, welche Optionen (z. B. Rückruf, MLP usw.) und welche Protokolle (z. B. IP, IPX usw.) ausgehandelt werden.

-

debug ppp error: Zeigt Protokollfehler und Fehlerstatistiken an, die mit der PPP-Verbindungsaushandlung und -operation verknüpft sind.

-

debug vtemplate: Zeigt das Cloning virtueller Zugriffsschnittstellen auf dem HGW/LNS an. Sie können sehen, wann die Schnittstelle am Anfang der DFÜ-Verbindung erstellt (aus der virtuellen Vorlage geklont) und wann die Schnittstelle zerstört wird, wenn die Verbindung beendet wird.

-

debug aaa authentication: Ermöglicht Ihnen zu überprüfen, ob der Benutzer oder Tunnel vom AAA-Server (Authentication, Authorization, Accounting) authentifiziert wird.

-

debug aaa Authorization: Hiermit können Sie überprüfen, ob der Benutzer vom AAA-Server autorisiert wurde.

-

debug aaa per user: Hier können Sie überprüfen, was auf die einzelnen authentifizierten Benutzer angewendet wird. Dies unterscheidet sich von den oben aufgeführten allgemeinen Debugs.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

04-Feb-2010 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback