Einleitung

Dieses Dokument beschreibt die Schritte zur Konfiguration einer sicheren JMX-Kommunikation auf Customer Voice Portal (CVP) Version 12.0.

Unterstützt von Balakumar Manimaran, Cisco TAC Engineer.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf CVP Version 12.0.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Konfigurieren

Erstellen eines CA-signierten Zertifikats für den WSM-Dienst (Web Services Manager) in Call Server, VoiceXML (VXML)-Server oder Reporting Server

1. Melden Sie sich beim Anrufserver, VXML-Server, Reporting Server oder WSM-Server an. Abrufen des Schlüsselworts aus den security.properties Datei vom Speicherort,

C:\Cisco\CVP\conf

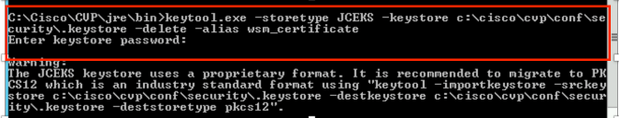

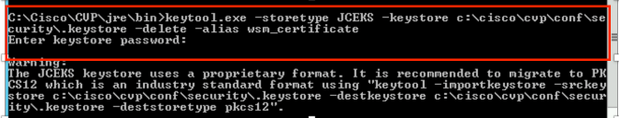

2. GLöschen Sie das WSM-Zertifikat mit dem Befehl,

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

Geben Sie bei Aufforderung das Schlüsselwort ein.

Anmerkung: Wiederholen Sie Schritt 1 für Call Server, VXML Server und Reporting Server.

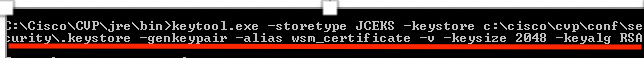

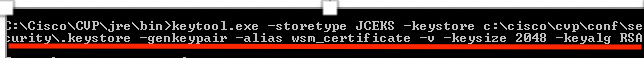

3. Erstellen Sie ein signiertes Zertifikat der Zertifizierungsstelle (Certificate Authority, CA) für den WSM-Server.

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -v -keysize 2048 -keyalg RSA

Geben Sie die Details an den Eingabeaufforderungen ein, und geben Sie Yesto confirm ein, wie im Bild gezeigt.

Geben Sie bei Aufforderung das Schlüsselwort ein.

Anmerkung: Dokumentieren Sie den Common Name (CN)-Namen als zukünftige Referenz.

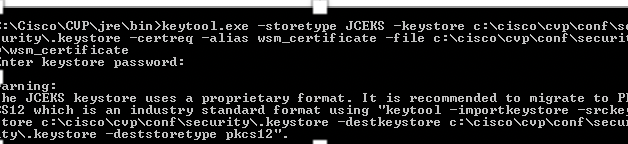

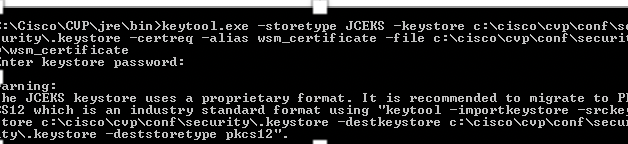

4. Generieren der Zertifikatsanforderung für den Alias

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm_certificate

5. Signieren Sie das Zertifikat auf einer Zertifizierungsstelle.

Hinweis: Befolgen Sie das Verfahren zum Erstellen eines Zertifikats mit CA-Signatur unter Verwendung der Zertifizierungsstellen. Laden Sie das Zertifikat und das Stammzertifikat der Zertifizierungsstelle herunter.

6. Kopieren Sie das Stammzertifikat und das WSM-Zertifikat mit CA-Vorzeichen an den Speicherort.

C:\Cisco\cvp\conf\security\.

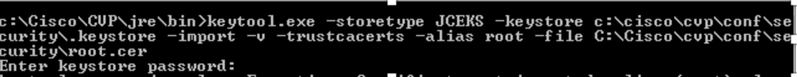

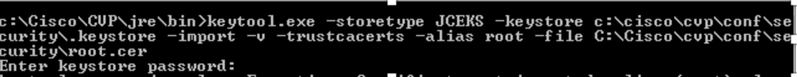

7. Importieren des Stammzertifikats

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias root -file %CVP_HOME%\conf\security\<filename_of_root_cer>

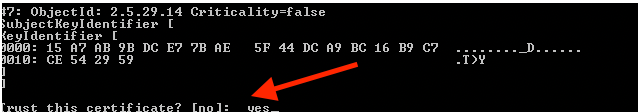

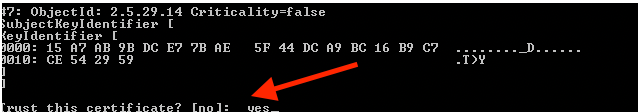

Geben Sie bei Aufforderung das Schlüsselwort ein, wie im Bild gezeigt.

Geben Sie bei Vertrauenswürdigkeit dieser Eingabeaufforderung wie im Bild gezeigt Yes ein.;

8. Importieren des WSM-Zertifikats mit CA-Vorzeichen

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias wsm_certificate -file %CVP_HOME%\conf\security\

9. Wiederholen Sie die Schritte 3, 4 und 8 für Call Server, VXML Server und Reporting Server.

10.WSM in CVP konfigurieren

Schritt 1:

Navigieren zu

c:\cisco\cvp\conf\jmx_wsm.conf

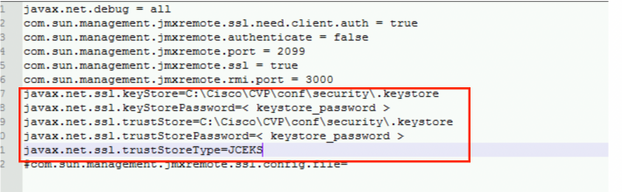

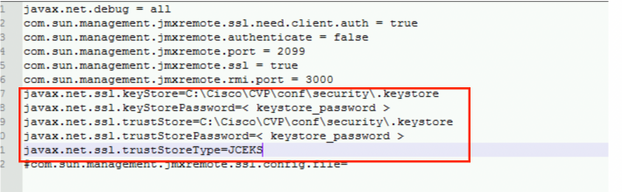

Datei wie gezeigt hinzufügen oder aktualisieren und speichern

Schritt 2:

Führen Sie regedit (rt. Klicken Sie auf Start > Ausführen > Typ regedit) command

Fügen Sie Folgendes zu den wichtigsten Optionen unter

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Apache Software Foundation\Procrun 2.0\WebServicesManager\Parameters\Java

11. Konfiguration von JMX des Anrufservers im CVP

Navigieren zu

c:\cisco\cvp\conf\jmx_callserver.conf

Aktualisieren Sie die Datei wie gezeigt, und speichern Sie die Datei.

12. Konfigurieren Sie JMX von VXMLServer in CVP:

Schritt 1:

Gehe zu

c:\cisco\cvp\conf\jmx_vxml.conf

Bearbeiten Sie die Datei wie im Bild gezeigt, und speichern Sie sie.

Schritt 2:

Führen Sie regetieren command

Fügen Sie Folgendes zu den wichtigsten Optionen unter

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Apache Software Foundation\Procrun 2.0\VXMLServer\Parameters\Java

Schritt 3:

Starten Sie den Cisco CVP WebServicesManager-Dienst neu.

Erstellen eines CA-signierten Client-Zertifikats für WSM

Melden Sie sich beim Anrufserver, VXML-Server, Reporting Server oder WSM an. Abrufen des Keystore-Kennworts aus demsecurity.properties Datei

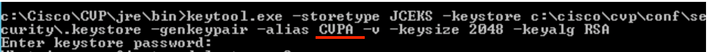

1. Erstellen eines von einer Zertifizierungsstelle signierten Zertifikats für die Client-Authentifizierung

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair

-alias <CN of Callserver WSM certificate> -v -keysize 2048 -keyalg RSA

Geben Sie in die Eingabeaufforderungen die Details ein, und geben Sie Yes to confirm ein.

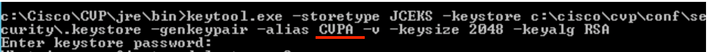

Geben Sie das Schlüsselwort ein, wenn Sie dazu aufgefordert werden, wie im Bild gezeigt.

2.Generieren der Zertifikatsanforderung für den Alias

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq

-alias <CN of Callserver WSM certificate> -file %CVP_HOME%\conf\security\jmx_client.csr

3. Signieren des Zertifikats an einer Zertifizierungsstelle

Hinweis: Befolgen Sie das Verfahren zum Erstellen eines Zertifikats mit CA-Signatur unter Verwendung der Zertifizierungsstellen. Laden Sie das Zertifikat und das Stammzertifikat der Zertifizierungsstelle herunter

4. Kopieren Sie das Stammzertifikat und das von der CA signierte JMX Client-Zertifikat in den Speicherort.

C:\Cisco\cvp\conf\security\

5. Importieren Sie den CA-signierten JMX-Client, verwenden Sie den Befehl;

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias <CN of Callserver WSM certificate> -file %CVP_HOME%\conf\security\<filename of CA-signed JMX Client certificate>

6.Starten Sie den Cisco CVP VXMLServer-Dienst neu.

Wiederholen Sie die gleiche Prozedur für Reporting Server.

Erstellen eines CA-signierten Client-Zertifikats für Operations Console (OAMP)

Melden Sie sich beim OAMP-Server an. Abrufen des Schlüsselworts aus der Datei "security.properties"

1. Erstellen eines Zertifikats mit CA-Signierung für die Client-Authentifizierung mit dem Anrufserver-WSM

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair

-alias <CN of Callserver WSM certificate> -v -keysize 2048 -keyalg RSA

2.Generieren der Zertifikatsanforderung für den Alias

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq

-alias <CN of Callserver WSM certificate> -file %CVP_HOME%\conf\security\jmx.csr

3.Signieren Sie das Zertifikat auf einer Zertifizierungsstelle. Befolgen Sie das Verfahren zum Erstellen eines Zertifikats, das von einer Zertifizierungsstelle signiert wurde. Laden Sie das Zertifikat und das Stammzertifikat der Zertifizierungsstelle herunter

4.Kopieren Sie das Stammzertifikat und das CA-signierte JMX Client-Zertifikat auf C:\Cisoc\cvp\conf\security\

5.Importieren Sie mit diesem Befehl das Stammzertifikat.

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias root -file %CVP_HOME%\conf\security\<filename_of_root_cert>

Geben Sie bei Aufforderung das Schlüsselwort ein. Geben Sie bei Vertrauenswürdigkeit dieser Eingabeaufforderung Yes ein, wie im Bild gezeigt.

6. Importieren Sie das CA-signierte JMX Client-Zertifikat von CVP.

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias <CN of Callserver WSM certificate> -file %CVP_HOME%\conf\security\<filename_of_your_signed_cert_from_CA>

7.Starten Sie den Cisco CVP OPSConsoleServer-Service neu.

8. Melden Sie sich bei OAMP an. Um eine sichere Kommunikation zwischen OAMP und dem Anrufserver oder dem VXML-Server zu ermöglichen, wählen Sie . Aktivieren Sie das Kontrollkästchen Sichere Kommunikation mit der Betriebskonsole aktivieren. Speichern und Bereitstellen von Anrufserver und VXML-Server.

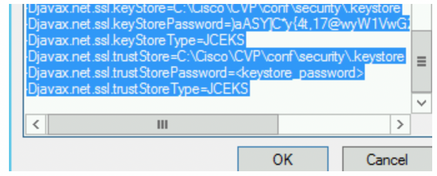

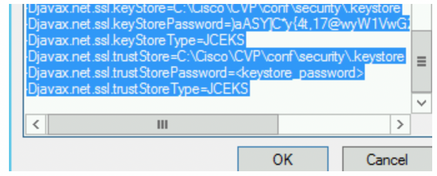

9. Führen Sie den Befehl regedit aus.

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Apache Software Foundation\Procrun 2.0\OPSConsoleServer\Parameters\Java.

Fügen Sie der Datei Folgendes hinzu, und speichern Sie sie.

-Djavax.net.ssl.trustStore=C:\Cisco\CVP\conf\security\.keystore

-Djavax.net.ssl.trustStorePassword=

-Djavax.net.ssl.trustStoreType=JCEK

Überprüfung

Verbinden Sie CVP Callserver , VXML-Server und Reporting-Server vom OAMP-Server , führen Sie die Operationen wie Save&deploy oder Abrufen von Datenbankdetails(Berichtsserver) oder alle Aktionen von OAMP zum Call-/vxml-/Reporting-Server aus.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Feedback

Feedback