تكوين صوت بهو WLC 9800 مع RADIUS و TACACS+

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين وحدات التحكم اللاسلكية Catalyst 9800 لمصادقة RADIUS و TACACS+ الخارجية لمستخدمي صوت البهو.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مفاهيم إدارة بهو وحدة تحكم الشبكة المحلية (LAN) اللاسلكية 9800

- مفاهيم RADIUS للمصادقة والتفويض والمحاسبة (AAA)

- مفاهيم TACACS+

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- سلسلة وحدة التحكم اللاسلكية Catalyst 9800 (Catalyst 9800-CL)

- Cisco IOS® XE Gibraltar، الإصدار 16.12.1s

- Identity Service Engine (ISE) 2.3.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يتم إنشاء "سفير البهو" من قبل مسؤول الشبكة. يستطيع سفير اللوبي إنشاء إدخال مستخدم ضيف في وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) التي تتضمن اسم المستخدم وكلمة المرور والوصف وفترة البقاء. كما أنه يتضمن إمكانية حذف المستخدم الضيف. يمكن أن يقوم سفير ساحة الانتظار بإنشاء المستخدم الضيف عبر واجهة USer الرسومية (GUI) أو واجهة سطر الأوامر (CLI).

التكوين

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

يقوم التكوين الموجود في هذا المستند على سفيرين من لوبي الضغط، ويسمى سفير البهو الأول باللوبي، ويصادق ضد خادم RADIUS، ويطلق على سفير البهو الثاني اسم بلوكTAC ويصادق ضد TACACS+. كلا يتلقى القدرة أن يشكل ضيف مستعمل في ال WLC.

مصادقة RADIUS لسفير البهو

تكوين خادم RADIUS على وحدة تحكم الشبكة المحلية اللاسلكية

WLC GUI

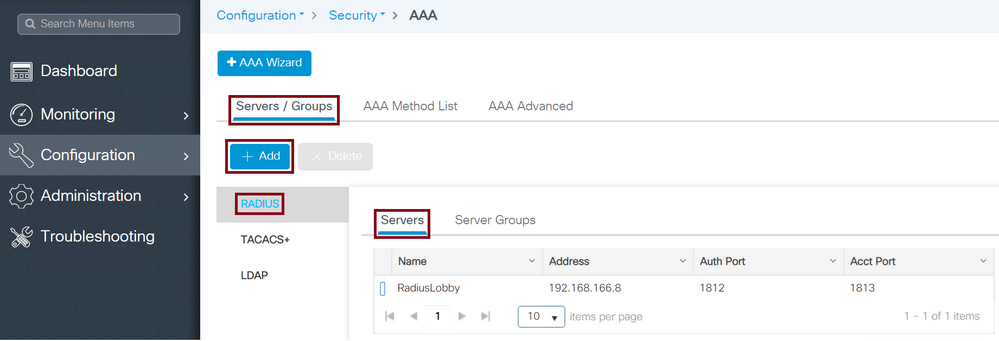

انتقل إلى التكوين > التأمين > AAA > الخوادم/المجموعات > RADIUS > الخوادم > + إضافة كما هو موضح في الصورة.

خادم RADIUS على WLC

خادم RADIUS على WLC

عندما يفتح نافذة التكوين، فإن معلمات التكوين الإلزامية هي اسم خادم RADIUS، وعنوان IP لخادم RADIUS، والسر المشترك لخادم RADIUS. يمكن ترك أي معلمة أخرى كافتراضية، أو يمكن تكوينها كما ترغب.

WLC CLI

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

إضافة خادم RADIUS إلى مجموعة خوادم

WLC GUI

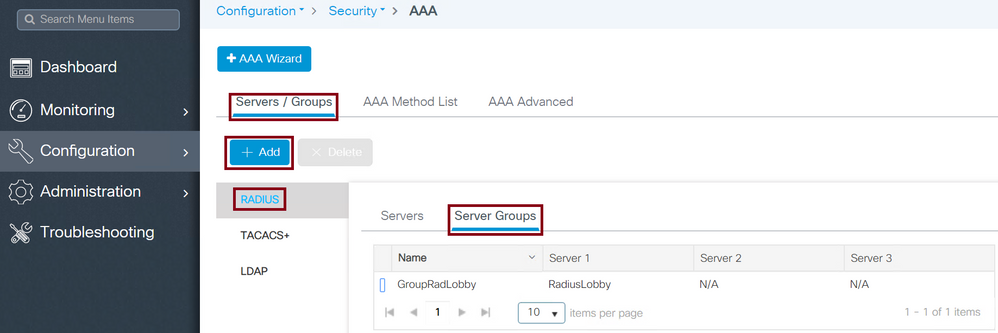

انتقل إلى التكوين > التأمين > AAA > الخوادم / المجموعات > RADIUS > مجموعات الخوادم > + إضافة كما هو موضح في الصورة.

خادم RADIUS على مجموعة الخوادم

خادم RADIUS على مجموعة الخوادم

عند فتح نافذة التكوين، قم بتكوين اسم إلى المجموعة، وانقل خوادم RADIUS التي تم تكوينها من القائمة الخوادم المتاحة إلى قائمة الخوادم المعينة.

WLC CLI

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

إنشاء قائمة بطرق مصادقة AAA

WLC GUI

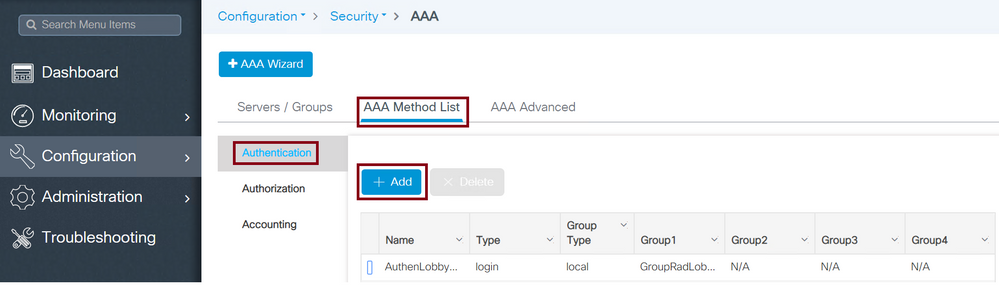

انتقل إلى التكوين > التأمين > AAA > قائمة طرق AAA > المصادقة > + إضافة كما هو موضح في الصورة.

قائمة أساليب المصادقة

قائمة أساليب المصادقة

عند فتح نافذة التكوين، قم بتكوين اسم، وحدد الخيار النوع باسم تسجيل الدخول وحدد مجموعة الخادم التي تم إنشاؤها مسبقا. يمكن تحديد نوع المجموعة كمحلي أو مجموعة

نوع مجموعة أساليب AAA المحلي أولا

يقوم نوع المجموعة ك محلي بالتحقق من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) أولا إذا كان المستخدم موجودا في قاعدة البيانات المحلية، ثم يعود مرة أخرى إلى مجموعة الخوادم فقط إذا لم يتم العثور على مستخدم "ممثل باللوحة" في قاعدة البيانات المحلية.

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

ملاحظة: يرجى الانتباه إلى معرف تصحيح الأخطاء من Cisco CSCvs87163 عند إستخدام نوع مجموعة طرق AAA المحلي أولا.

مجموعة أنواع مجموعة أساليب AAA

يقوم نوع المجموعة كمجموعة ولا يوجد رد إحتياطي للخيار المحلي بالتحقق من أن المستخدم يقوم بفحص WLC مقابل مجموعة الخوادم ولا يقوم بإيداع قاعدة البيانات المحلية الخاصة به.

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

مجموعة نوع مجموعة قوائم أساليب AAA مع تعيين إحتياطي

يتم تحديد الخيار نوع المجموعة كمجموعة وإحتياطي إلى محلي مما يجعل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يتحقق من المستخدم مقابل مجموعة الخوادم ويقوم باستعلام قاعدة البيانات المحلية ما لم يقم خادم RADIUS بتكرار الاستجابة. إذا استجاب خادم Radius حتى مع الرفض، فإن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لا يطلق مصادقة محلية.

WLC CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

إنشاء قائمة بطرق تخويل المصادقة والتفويض والمحاسبة (AAA)

WLC GUI

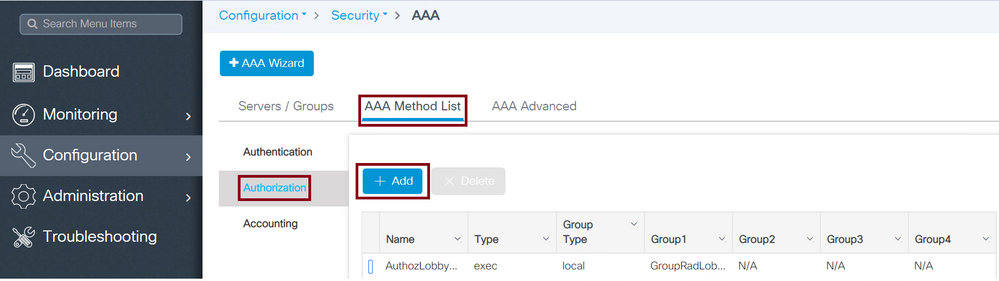

انتقل إلى التكوين > الأمن > AAA > قائمة أساليب AAA > التفويض > + إضافة كما هو موضح في الصورة.

قائمة طرق التخويل

قائمة طرق التخويل

عندما يتم فتح نافذة التكوين لتوفير اسم، حدد خيار النوع كexec وعينت مجموعة الخوادم التي تم إنشاؤها مسبقا.

يطبق نوع المجموعة نفس الطريقة التي تم شرحها بها في قسم إنشاء قائمة طرق AAA.

WLC CLI

نوع مجموعة أساليب AAA المحلي أولا.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

مجموعة نوع مجموعة قوائم أساليب AAA.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

مجموعة نوع مجموعة قوائم أساليب AAA مع تعيين إحتياطي.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

طريقة AAA تسرد التعيينات

قم بتعيين مصادقة AAA وطريقة التفويض إلى بروتوكول نقل النص التشعبي (HTTP) ونوع teleType الظاهري (VTY) الخاص بوحدة التحكم في الشبكة المحلية اللاسلكية (WLC).

لا يمكن تنفيذ هذه الخطوات من واجهة المستخدم الرسومية (GUI)، وبالتالي يجب القيام بها من واجهة سطر الأوامر.

تكوين HTTP.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

يوصى بإعادة تشغيل خدمات HTTP.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

تكوين vty.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

واجب cisco بق id CSCvu29748 WLC يركض صيغة قبل 17.3.3 أو 17.14 و 17.15 ينبغي شكلت عن طريق CLI التشكيل يبدي بعد ذلك. لا يكون هذا ضروريا إذا كانت عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) تشغل إصدارا في رمز العائلة 17.3.4 من 17.3.8 a إلى 17.3.8a، أو إذا كانت تشغل 17.16.1 ورموزا تالية.

WLC CLI

Tim-eWLC1(config)#aaa remote username lobby

تكوين ISE لمصادقة RADIUS

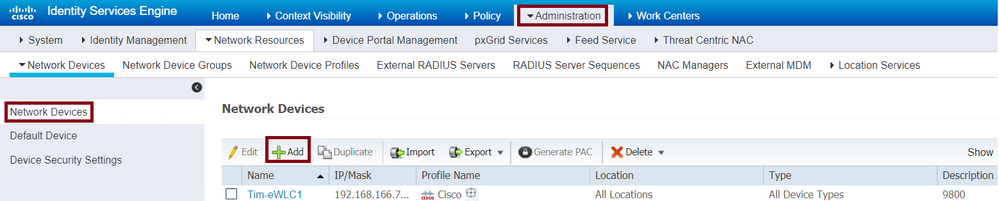

إضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إلى ISE

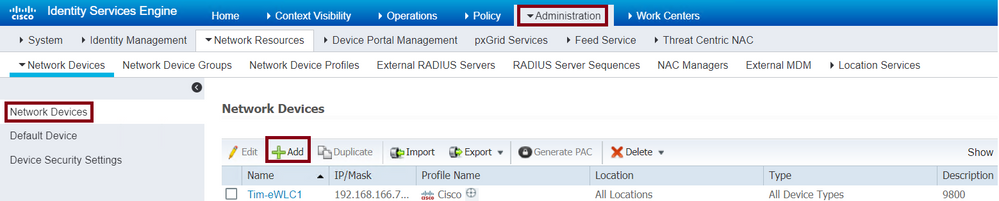

انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة > + إضافة كما هو موضح في الصورة.

إضافة WLC إلى ISE

إضافة WLC إلى ISE

عندما تفتح نافذة التكوين، قم بتكوين اسم، عنوان IP، وتمكين إعدادات مصادقة RADIUS، وتحت بروتوكول RADIUS أدخل السر المشترك.

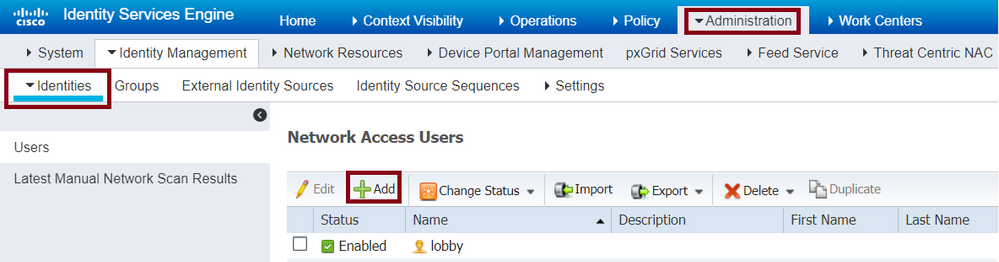

إنشاء مستخدم سفير البهو على ISE

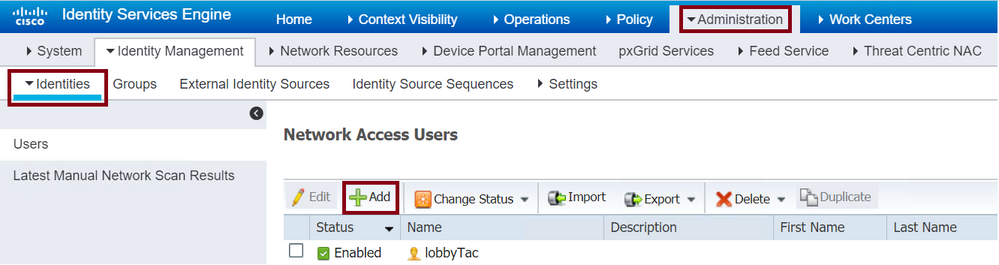

انتقل إلى إدارة > إدارة الهوية > هويات > مستخدمين > + إضافة كما هو موضح في الصورة.

اسم مستخدم وكلمة مرور سفير البهو في ISE

اسم مستخدم وكلمة مرور سفير البهو في ISE

عند فتح نافذة التكوين، قم بتوفير الاسم وكلمة المرور لمستخدم "سفير لوحة الانتظار"، وتأكد أيضا من أن الحالة تظهر على أنها ممكنة.

تم تعيين تكوين اسم المستخدم وكلمة المرور هذا إلى "سفير اللوبي" المسؤول لإنشاء المستخدمين الضيوف في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، وبكلمات أخرى، هذا هو اسم المستخدم وكلمة المرور اللذين يقوم مسؤول الشبكة بتعيينهما لسفير اللوبي.

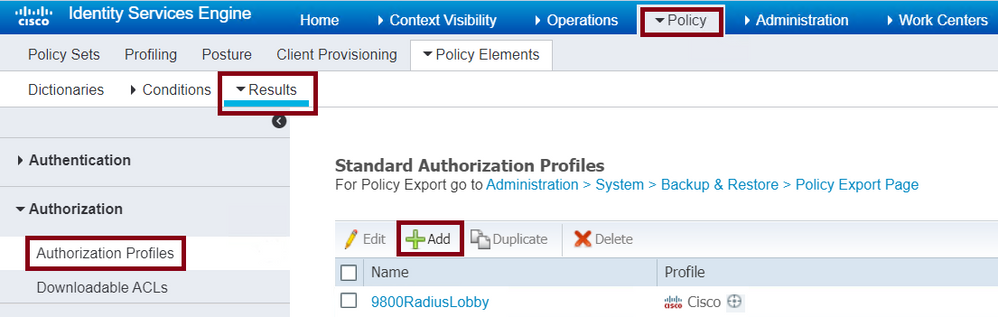

إنشاء ملف تعريف تخويل النتائج

انتقل إلى السياسة > عناصر السياسة > النتائج > التخويل > توصيفات التخويل > + إضافة كما هو موضح في الصورة.

ملف تعريف التخويل في ISE

ملف تعريف التخويل في ISE

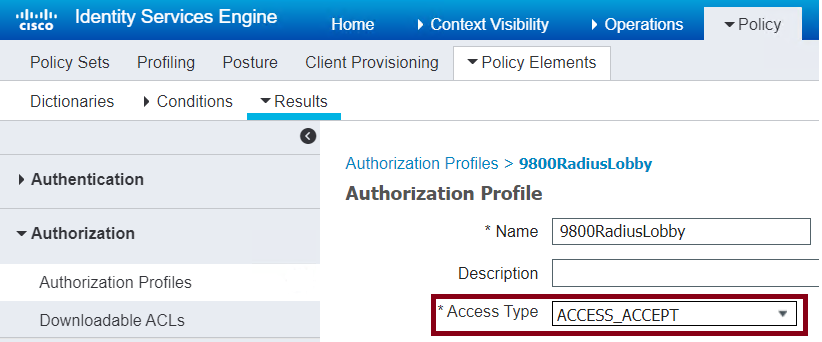

تأكد من تكوين التوصيف لإرسال قبول وصول كما هو موضح في الصورة.

قبول وصول نوع الوصول

قبول وصول نوع الوصول

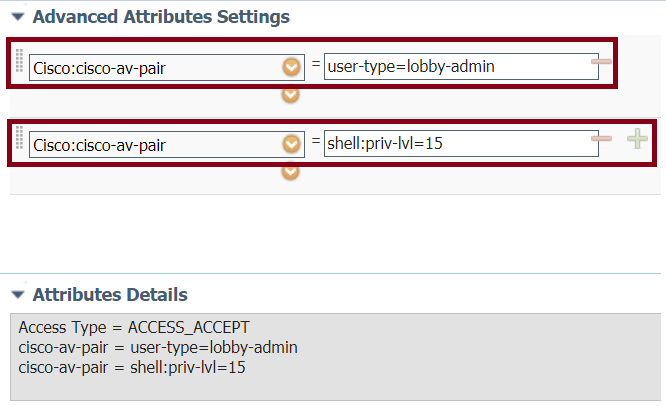

قم بإضافة السمات يدويا تحت إعدادات الخصائص المتقدمة. يلزم توفر السمات لتعريف المستخدم كسفير للواجهة ولتوفير الامتياز للسماح لسفير اللوبي بإجراء التغييرات المطلوبة في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لإضافة المستخدمين الضيوف.

إعدادات الخصائص المتقدمة في ISE

إعدادات الخصائص المتقدمة في ISE

إنشاء سياسة مصادقة

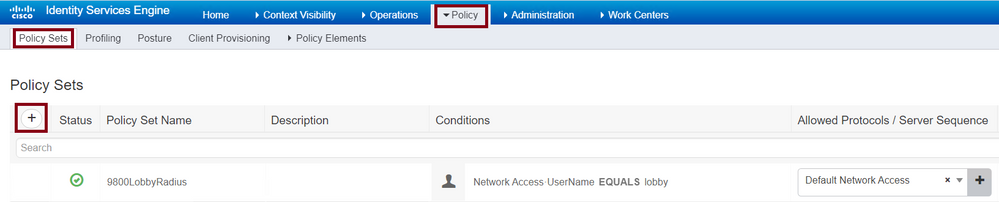

انتقل إلى سياسة > مجموعات سياسات > إضافة كما هو موضح في الصورة.

نهج المصادقة في ISE

نهج المصادقة في ISE

تعتمد شروط تكوين السياسة على قرار المسؤول. يتم إستخدام الشرط Network Access-username وبروتوكول Network Access الافتراضي في هذا المثال.

من الضروري التأكد بموجب نهج التخويل أن ملف التعريف الذي تم تكوينه بموجب تفويض النتائج محدد، بهذه الطريقة يتم إرجاع السمات الصحيحة إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

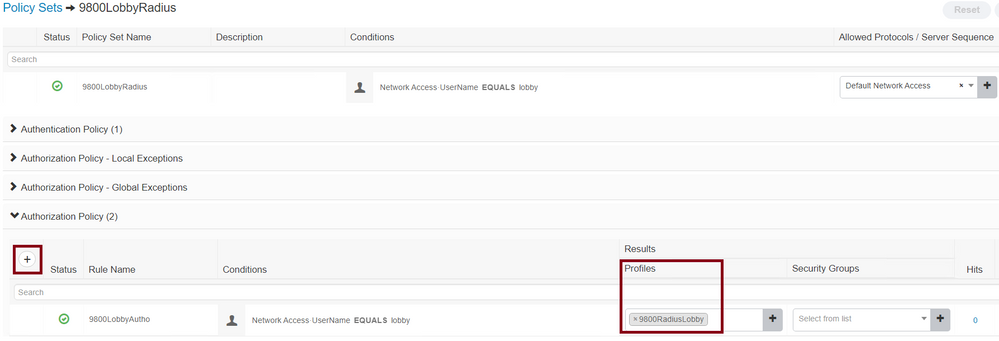

انقر فوق نهج التخويل الذي تم تكوينه، يتم فتح نافذة التكوين لتكوين نهج التخويل باستخدام ملف تعريف النتيجة المناسب. يمكن ترك نهج المصادقة كافتراضي.

تكوين نهج التخويل

تكوين نهج التخويل

مصادقة TACACS+ لسفير البهو

تكوين خادم TACACS+ على وحدة تحكم الشبكة المحلية اللاسلكية

WLC GUI

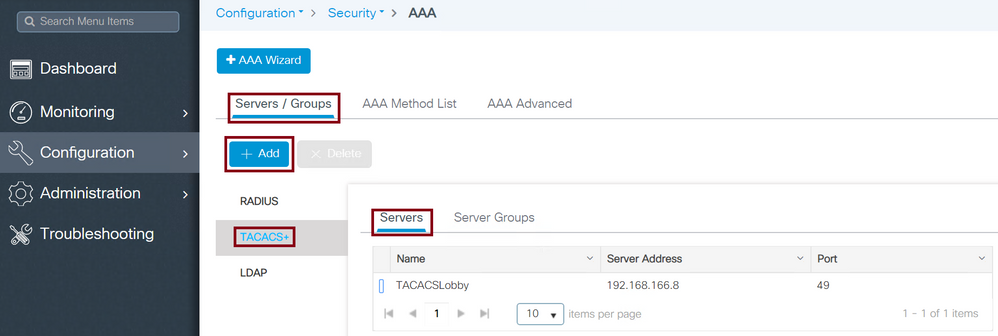

انتقل إلى التكوين > التأمين > AAA > الخوادم/المجموعات > TACACS+ > الخوادم > + الإضافة كما هو موضح في الصورة.

إضافة TACACS إلى WLC

إضافة TACACS إلى WLC

عند فتح نافذة التكوين، تكون معلمات التكوين الإلزامية هي اسم خادم TACACS+، وعنوان IP لخادم TACACS، والسر المشترك. يمكن ترك أي معلمة أخرى كافتراضية أو تكوينها حسب الحاجة.

WLC CLI

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

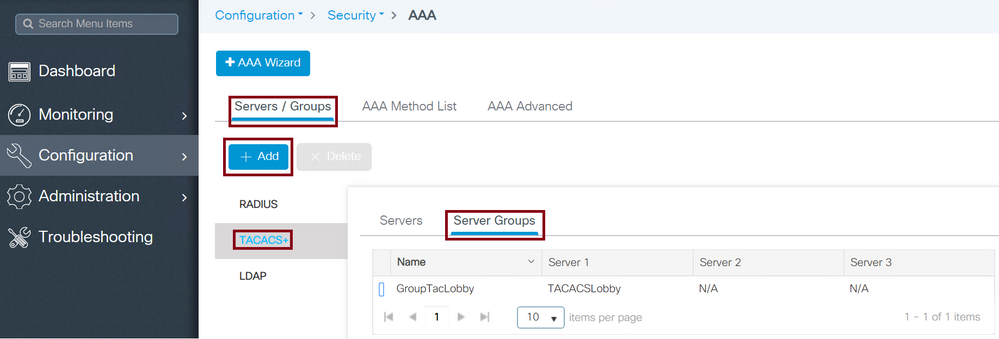

إضافة خادم TACACS+ إلى مجموعة خوادم

WLC GUI

انتقل إلى التكوين > التأمين > AAA > الخوادم / المجموعات > TACACS > مجموعات الخوادم > +Add كما هو موضح في الصورة.

مجموعة خوادم TACACS

مجموعة خوادم TACACS

عند فتح نافذة التكوين، قم بتكوين اسم إلى المجموعة وانقل خوادم TACACS+ المطلوبة من القائمة الخوادم المتاحة إلى قائمة الخوادم المعينة.

WLC CLI

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

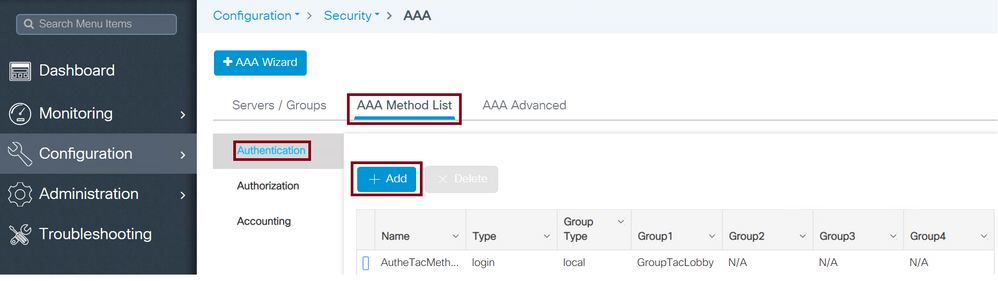

إنشاء قائمة أساليب المصادقة

WLC GUI

انتقل إلى التكوين > التأمين > AAA > قائمة طرق AAA > المصادقة > +إضافة كما هو موضح في الصورة.

تكوين قائمة طرق TACACS AAA

تكوين قائمة طرق TACACS AAA

عند فتح نافذة التكوين، قم بتكوين اسم، وحدد خيار النوع تسجيل الدخول، ثم قم بتعيين مجموعة الخوادم التي تم إنشاؤها مسبقا.

أنواع مجموعة قوائم أساليب AAA

تدعم مصادقة TACACS+ أنواع قوائم الطرق المختلفة مثل المحلي والمجموعة. ارجع إلى القسم السابق من المستند المسمى إنشاء قائمة طرق مصادقة AAA لفهم كل نوع من الأنواع.

بعد ذلك، توجد الأوامر لتكوين قوائم طرق TACACS+ عبر CLI (واجهة سطر الأوامر).

WLC CLI

نوع مجموعة أساليب AAA المحلي أولا.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

مجموعة نوع مجموعة قوائم أساليب AAA.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

مجموعة نوع مجموعة قوائم أساليب AAA مع تعيين إحتياطي.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

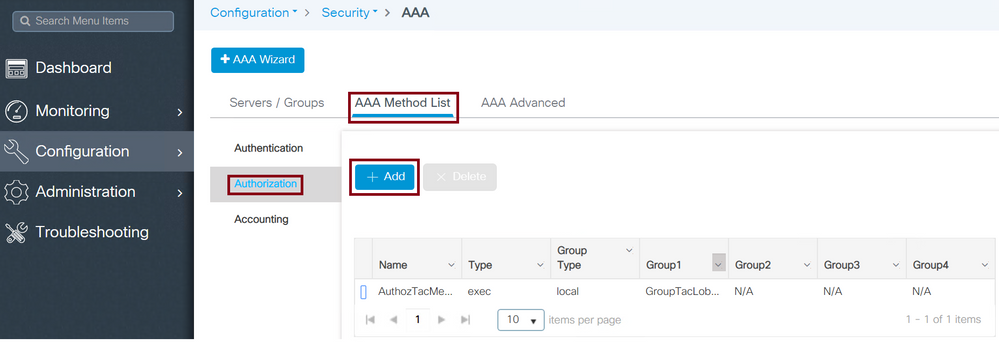

إنشاء قائمة بطرق تخويل المصادقة والتفويض والمحاسبة (AAA)

WLC GUI

انتقل إلى التكوين > الأمن > AAA > قائمة أساليب AAA > التفويض > + إضافة كما هو موضح في الصورة.

تكوين قائمة تخويل TACACS

تكوين قائمة تخويل TACACS

عند فتح نافذة التكوين، قم بتكوين اسم، وحدد الخيار type على أنه exec وحدد مجموعة الخادم التي تم إنشاؤها مسبقا.

يطبق نوع المجموعة نفس الطريقة التي تم شرحها بها في قسم إنشاء قائمة طرق AAA.

WLC CLI

نوع مجموعة أساليب AAA المحلي أولا.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

مجموعة نوع مجموعة قوائم أساليب AAA.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

مجموعة نوع مجموعة قوائم أساليب AAA مع تعيين إحتياطي.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

طريقة AAA تسرد التعيينات

عينت ال aaa مصادقة وتخويل طريقة إلى HTTP وVTY من ال WLC.

لا يمكن تنفيذ هذه الخطوات من واجهة المستخدم الرسومية (GUI)، وبالتالي يجب القيام بها من واجهة سطر الأوامر.

تكوين HTTP.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

يوصى بإعادة تشغيل خدمات HTTP.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

تكوين vty.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

واجب إلى cisco بق id CSCvu29748 WLC يركض صيغة قبل 17.3.3 أو 17.14 و 17.15 ينبغي شكلت التشكيل بعد ذلك. لا يكون هذا ضروريا إذا كانت عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) تشغل إصدارا في رمز العائلة 17.3.4 من 17.3.8 a إلى 17.3.8a، أو إذا كانت تشغل 17.16.1 ورموزا تالية.

CLI:

Tim-eWLC1(config)#aaa remote username lobbyTac

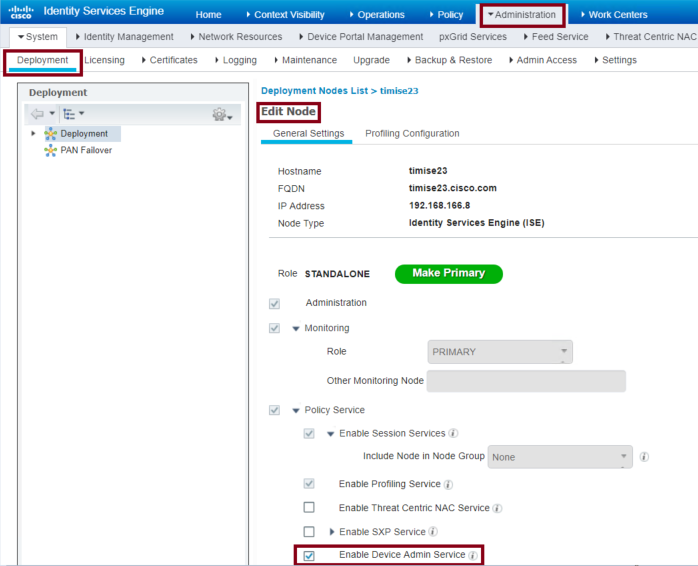

تكوين ISE لمصادقة TACACS+

تمكين مسؤول الجهاز

انتقل إلى إدارة > نظام > نشر كما هو موضح في الصورة.

Device Admin في ISE ل TACACS

Device Admin في ISE ل TACACS

حدد تمكين خدمة إدارة الأجهزة وتأكد من تمكينها.

إضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إلى ISE

انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة > + إضافة كما هو موضح في الصورة.

إضافة WLC إلى ISE

إضافة WLC إلى ISE

عندما يفتح نافذة التكوين لتكوين اسم، عنوان IP، قم بتمكين إعدادات مصادقة TACACS+ وأدخل السر المشترك.

إنشاء مستخدم سفير البهو على ISE

انتقل إلى إدارة > إدارة الهوية > هويات > مستخدمين > + إضافة كما هو موضح في الصورة.

اسم مستخدم وكلمة مرور سفير البهو في ISE

اسم مستخدم وكلمة مرور سفير البهو في ISE

عند فتح نافذة التكوين، قم بتوفير الاسم وكلمة المرور لمستخدم "سفير لوحة الانتظار"، وتأكد أيضا من أن الحالة تظهر على أنها ممكنة.

تم تعيين تكوين اسم المستخدم وكلمة المرور هذا إلى سفير اللوبي المسؤول لإنشاء المستخدمين الضيوف في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). بمعنى آخر، هذا هو اسم المستخدم وكلمة المرور اللذين يقوم مسؤول الشبكة بتعيينهما لسفير البهو.

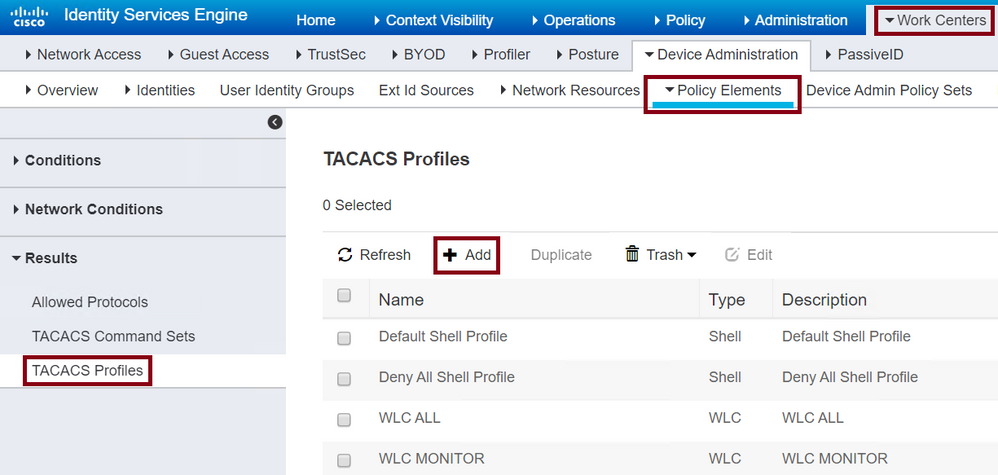

إنشاء ملف تعريف TACACS+ للنتائج

انتقل إلى مراكز العمل > إدارة الأجهزة > عناصر السياسة > النتائج > ملفات تعريف TACACS كما هو موضح في الصورة.

ملف تعريف TACACS

ملف تعريف TACACS

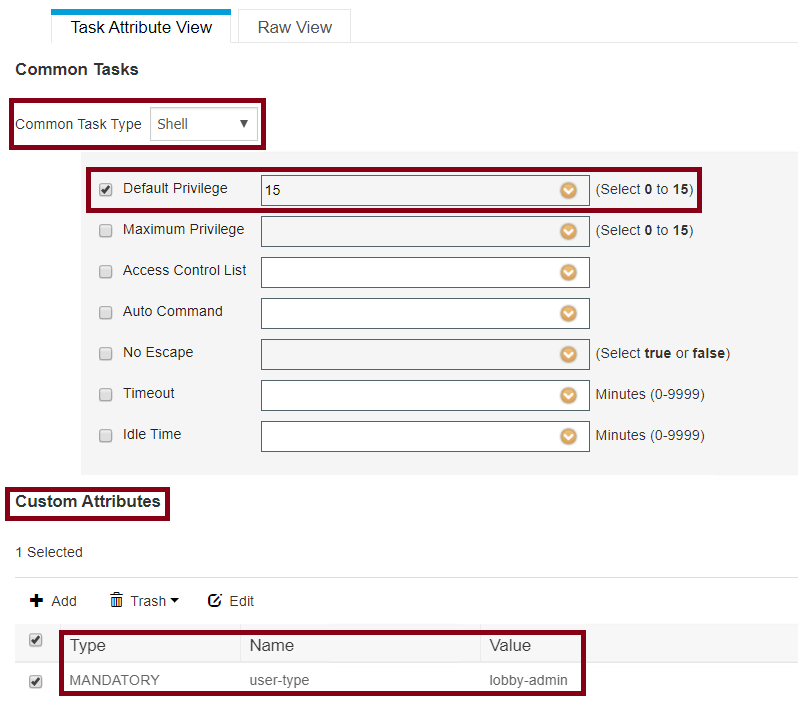

بعد النقر فوق +إضافة، يتم فتح نافذة التكوين كما هو موضح في الصورة التالية. قم بتكوين اسم لملف التعريف.

تأكد من تحديد نوع المهمة المشتركة كطبقة، قم بتكوين امتياز افتراضي 15 وسمة مخصصة كنوع إلزامي، والاسم كنوع مستخدم، والقيمة كعنصر إدارة البهو.

تكوين طبقة ملف تعريف TACACS

تكوين طبقة ملف تعريف TACACS

إنشاء مجموعة نهج

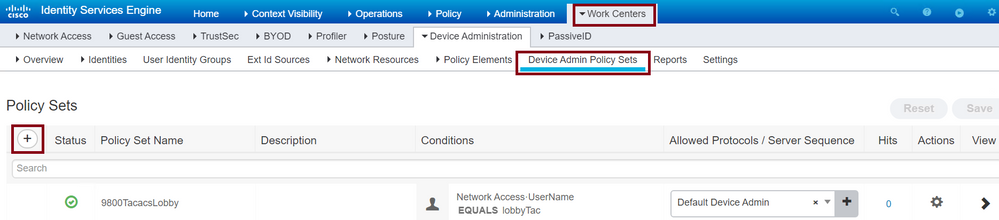

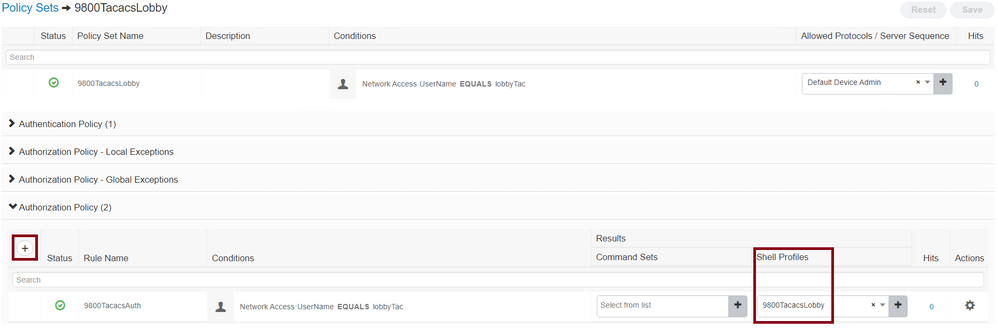

انتقل إلى مراكز العمل > إدارة الأجهزة > مجموعات سياسات إدارة الأجهزة كما هو موضح في الصورة

تكوين مجموعة نهج TACACS

تكوين مجموعة نهج TACACS

تعتمد شروط تكوين السياسة على قرار المسؤول. بالنسبة لهذا المستند، يتم إستخدام شرط Network Access-username وبروتوكول إدارة الجهاز الافتراضي. من الضروري التأكد بموجب نهج التخويل من تحديد ملف التعريف الذي تم تكوينه بموجب تفويض النتائج، وهذا يجعل السمات الصحيحة ليتم إرجاعها إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

انقر فوق النهج الذي تم تكوينه، ويفتح إطار التكوين. قم بتكوين نهج التخويل باستخدام ملف تعريف Shell المناسب. يمكن ترك نهج المصادقة كافتراضي كما هو موضح في الصورة.

تكوين تفويض مجموعة نهج TACACS

تكوين تفويض مجموعة نهج TACACS

التحقق من الصحة

أستخدم هذا القسم للتأكد من صحة التكوين.

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

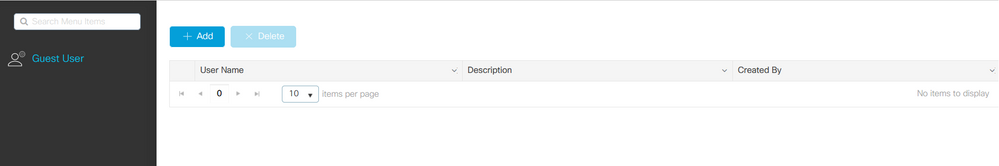

هذه هي الطريقة التي تقوم بها واجهة المستخدم الرسومية لسفير البهو (GUI) بالبحث عن مصادقة ناجحة باستخدام AAA RADIUS أو TACACS+.

طريقة عرض سفير البهو من WLC

طريقة عرض سفير البهو من WLC

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

مصادقة AAA RADIUS

لمصادقة RADIUS، يمكن إستخدام عمليات تصحيح الأخطاء هذه:

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

تأكد من تحديد قائمة الطرق الصحيحة من تصحيح الأخطاء. كما يتم إرجاع السمات الصحيحة بواسطة خادم ISE باسم المستخدم ونوع المستخدم والامتياز الصحيح.

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

مصادقة TACACS+

لمصادقة TACACS+، يمكن إستخدام تصحيح الأخطاء هذا:

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

تأكد من معالجة المصادقة باسم المستخدم وعنوان IP الأيمن وعنوان ISE. كما يجب ملاحظة مرور الحالة. في نفس تصحيح الأخطاء، مباشرة بعد مرحلة المصادقة، يتم تقديم عملية التخويل. في مرحلة الاعتماد هذه، تأكد من إستخدام اسم المستخدم الصحيح مع عنوان IP الصحيح ل ISE. يتم ملاحظة السمات التي تم تكوينها على ISE في تصحيح الأخطاء، بالإضافة إلى مستخدم Lobby Ambassador بالامتياز الصحيح.

مثال مرحلة المصادقة:

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

مثال مرحلة التخويل:

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

تحتوي أمثلة تصحيح الأخطاء المذكورة سابقا ل RADIUS و TACACS+ على الخطوات الأساسية لتسجيل الدخول الناجح لمسؤول البهو.

لتعطيل تصحيح الأخطاء، يمكن إستخدام هذا الأمر:

Tim-eWLC1#undebug all

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

21-Jan-2025 |

النص البديل المحدث، الترجمة الآلية، متطلبات النمط، وصف المقالة، والتنسيق. |

1.0 |

18-Jun-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Tim J PadillaCustomer Delivery Engineering Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات