تكوين اتصال الشبكة الافتراضية الخاصة (VPN) من AnyConnect على موجّه السلسلة RV34x Series

الهدف

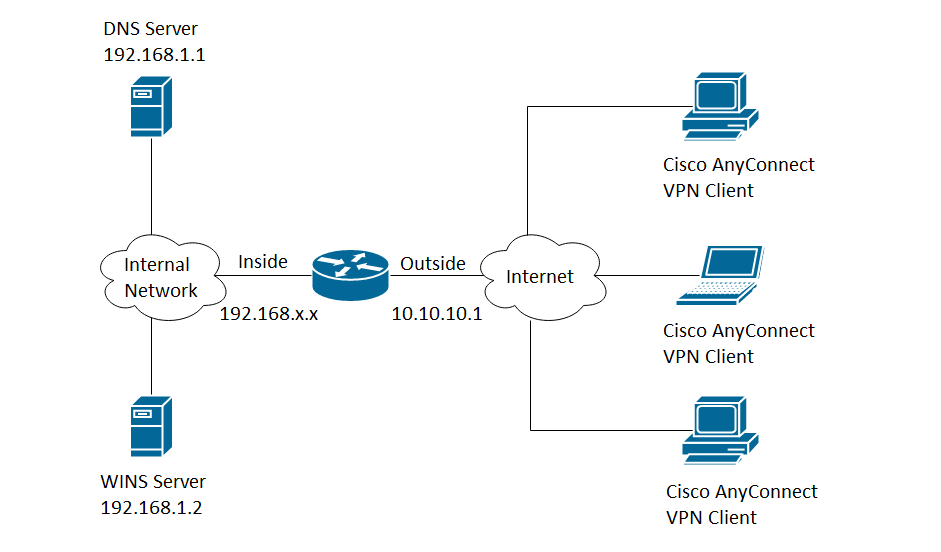

الهدف من هذا المستند هو توضيح كيفية تكوين اتصال AnyConnect VPN على موجّه من السلسلة RV34x.

ميزات إستخدام AnyConnect Secure Mobility Client:

- اتصال آمن ومستمر

- باء - الأمن المتواصل وإنفاذ السياسات

- قابلة للنشر من أجهزة الأمان المعدلة (ASA) أو من أنظمة نشر البرامج الخاصة بالمؤسسات

- قابل للتخصيص والتبديل

- سهولة التهيئة

- يدعم كلا من أمان بروتوكول الإنترنت (IPSec) وطبقة مآخذ التوصيل الآمنة (SSL)

- يدعم بروتوكول Internet Key Exchange الإصدار 2.0 (IKEv2.0)

المقدمة

يسمح اتصال الشبكة الخاصة الظاهرية (VPN) للمستخدمين بالوصول إلى البيانات وإرسالها واستقبالها من شبكة خاصة من خلال الانتقال عبر شبكة عامة أو مشتركة مثل الإنترنت ولكن مع الاستمرار في ضمان وجود إتصالات آمنة ببنية تحتية لشبكة ضمنية لحماية الشبكة الخاصة ومواردها.

عميل الشبكة الخاصة الظاهرية (VPN) هو برنامج تم تثبيته وتشغيله على جهاز كمبيوتر يرغب في الاتصال بالشبكة البعيدة. يجب إعداد برنامج العميل هذا بنفس التكوين الخاص بخادم VPN مثل عنوان IP ومعلومات المصادقة. تتضمن معلومات المصادقة هذه اسم المستخدم والمفتاح المشترك مسبقا الذي سيتم إستخدامه لتشفير البيانات. على حسب الموقع الفعلي للشبكات المراد توصيلها، يمكن أن يكون عميل شبكة VPN أيضا جهازا للأجهزة. يحدث هذا عادة إذا كان اتصال الشبكة الخاصة الظاهرية (VPN) مستخدما لتوصيل شبكتين في موقعين منفصلين.

يعد Cisco AnyConnect Secure Mobility Client تطبيق برنامج للاتصال بشبكة VPN تعمل على أنظمة التشغيل المختلفة وتكوينات الأجهزة. يتيح تطبيق البرنامج هذا إمكانية الوصول إلى الموارد البعيدة لشبكة أخرى كما لو كان المستخدم متصلا مباشرة بشبكته، ولكن بطريقة آمنة. يوفر Cisco AnyConnect Secure Mobility Client طريقة جديدة مبتكرة لحماية المستخدمين كثيري التنقل على الأنظمة الأساسية القائمة على الكمبيوتر أو الهواتف الذكية، مما يوفر تجربة أكثر سلاسة ومحمية دائما للمستخدمين النهائيين وتنفيذ السياسة الشاملة لمسؤول تقنية المعلومات.

في موجه RV34x، بدءا من الإصدار 1.0.3.15 من البرنامج الثابت والمضي قدما، لا يعد ترخيص AnyConnect ضروريا. سيتم فرض رسوم على تراخيص العملاء فقط.

للحصول على معلومات إضافية حول ترخيص AnyConnect على موجهات سلسلة RV340، يرجى الاطلاع على المقالة المتعلقة بترخيص AnyConnect لموجهات سلسلة RV340.

الأجهزة القابلة للتطبيق | إصدار البرامج الثابتة

- Cisco AnyConnect Secure Mobility Client | 4.4 (تنزيل الأحدث)

- RV34x Series | 1.0.03.15 (تنزيل الأحدث)

تكوين اتصال AnyConnect VPN على RV34x

تكوين SSL VPN على RV34x

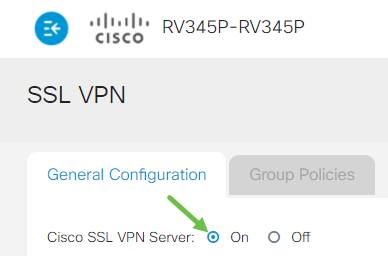

الخطوة 1. قم بالوصول إلى الأداة المساعدة المستندة إلى الويب للموجه واختر VPN > SSL VPN.

الخطوة 2. انقر فوق زر تشغيل الراديو لتمكين خادم Cisco SSL VPN.

إعدادات البوابة الإلزامية

إعدادات التكوين التالية إلزامية:

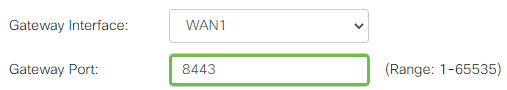

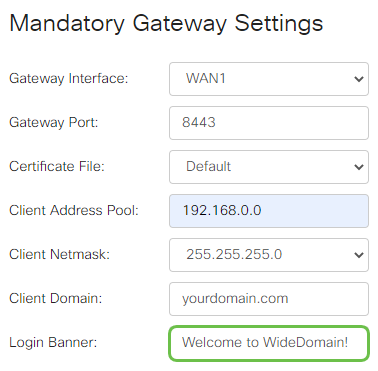

الخطوة 3. أختر واجهة العبارة من القائمة المنسدلة. هذا سيكون الميناء أن يكون استعملت أن يمر حركة مرور عبر ال SSL VPN نفق. الخيارات هي:

- WAN1

- WAN2

- منفذ USB1

- USB2

ملاحظة: في هذا المثال، يتم إختيار WAN1.

الخطوة 4. دخلت الرقم أيسر أن يكون استعملت ل ال SSL VPN مدخل في البوابة ميناء مجال تتراوح من 1 إلى 65535.

ملاحظة: في هذا المثال، يتم إستخدام 8443 كرقم منفذ.

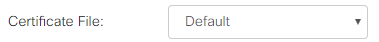

الخطوة 5. أختر ملف الشهادة من القائمة المنسدلة. تصادق هذه الشهادة المستخدمين الذين يحاولون الوصول إلى مورد الشبكة من خلال أنفاق SSL VPN. تحتوي القائمة المنسدلة على شهادة افتراضية والشهادات التي يتم إستيرادها.

ملاحظة: في هذا المثال، يتم إختيار الافتراضي.

الخطوة 6. دخلت العنوان من الزبون عنوان بركة في الزبون عنوان بركة مجال. سيكون هذا التجمع هو نطاق عناوين IP التي سيتم تخصيصها لعملاء VPN البعيدين.

ملاحظة: تأكد من أن نطاق عنوان IP لا يتداخل مع أي من عناوين IP على الشبكة المحلية.

ملاحظة: في هذا المثال، يتم إستخدام 192.168.0.0.

الخطوة 7. أختر قناع الشبكة الخاص بالعميل من القائمة المنسدلة.

ملاحظة: في هذا المثال، يتم إختيار 255.255.255.128.

الخطوة 8. أدخل اسم مجال العميل في حقل مجال العميل. سيكون هذا هو اسم المجال الذي يجب دفعه إلى عملاء SSL VPN.

ملاحظة: في هذا المثال، يتم إستخدام WideDomain.com كاسم مجال العميل.

الخطوة 9. أدخل النص الذي يظهر كشعار تسجيل دخول في حقل شعار تسجيل الدخول. سيكون هذا هو الشعار الذي سيتم عرضه في كل مرة يقوم فيها العميل بتسجيل الدخول.

ملاحظة: في هذا المثال، يتم إستخدام مرحبا بك في Widedomain! كشعار تسجيل الدخول.

إعدادات البوابة الاختيارية

إعدادات التكوين التالية إختيارية:

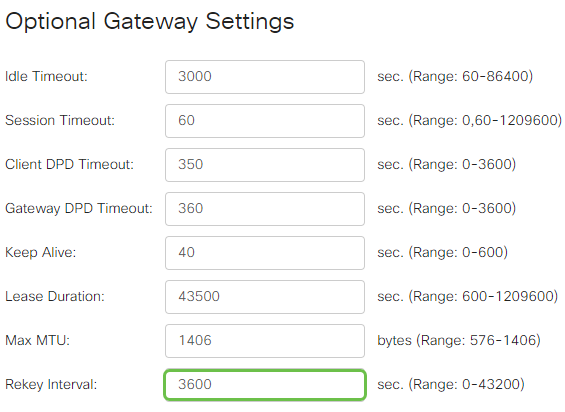

الخطوة 1. أدخل قيمة بالثواني لمهلة الخمول تتراوح من 60 إلى 86400. ستكون هذه هي المدة الزمنية التي يمكن أن تظل جلسة SSL VPN خاملة.

ملاحظة: في هذا المثال، يتم إستخدام 3000.

الخطوة 2. أدخل قيمة بالثواني في حقل مهلة جلسة العمل. هذا هو الوقت الذي يستغرقه إنهاء جلسة عمل بروتوكول التحكم في الإرسال (TCP) أو بروتوكول مخطط بيانات المستخدم (UDP) بعد وقت الخمول المحدد. النطاق من 60 إلى 1209600.

ملاحظة: في هذا المثال، يتم إستخدام 60.

الخطوة 3. أدخل قيمة بالثواني في حقل مهلة ClientDPD تتراوح من 0 إلى 3600. تحدد هذه القيمة الإرسال الدوري لرسائل HELLO/ACK للتحقق من حالة نفق VPN.

ملاحظة: يجب تمكين هذه الميزة على كلا طرفي نفق VPN.

ملاحظة: في هذا المثال، يتم إستخدام 350.

الخطوة 4. أدخل قيمة بالثواني في حقل مهلة GatewayDPD تتراوح من 0 إلى 3600. تحدد هذه القيمة الإرسال الدوري لرسائل HELLO/ACK للتحقق من حالة نفق VPN.

ملاحظة: يجب تمكين هذه الميزة على كلا طرفي نفق VPN.

ملاحظة: في هذا المثال، يتم إستخدام 360.

الخطوة 5. أدخل قيمة بالثواني في حقل إبقاء حيا تتراوح من 0 إلى 600. تضمن هذه الميزة أن الموجه لديك متصل دائما بالإنترنت. سيحاول إعادة إنشاء اتصال VPN إذا تم إسقاطه.

ملاحظة: في هذا المثال، يتم إستخدام 40.

الخطوة 6. أدخل قيمة بالثواني لمدة النفق المراد توصيله في حقل مدة الإيجار. النطاق من 600 إلى 1209600.

ملاحظة: في هذا المثال، يتم إستخدام 43500.

الخطوة 7. أدخل حجم الحزمة بالبايت الذي يمكن إرساله عبر الشبكة. النطاق من 576 إلى 1406.

ملاحظة: في هذا المثال، يتم إستخدام 1406.

الخطوة 8. دخلت ال relay فاصل وقت في ال rekey فاصل مجال. تسمح ميزة Rekey لمفاتيح SSL بإعادة التفاوض بعد إنشاء جلسة العمل. ويتراوح النطاق من 0 إلى 43200.

ملاحظة: في هذا المثال، يتم إستخدام 3600.

الخطوة 9. انقر فوق تطبيق.

تكوين سياسات المجموعة

الخطوة 1. انقر فوق علامة التبويب سياسات المجموعة.

الخطوة 2. انقر فوق الزر إضافة أسفل "جدول مجموعة SSL VPN" لإضافة نهج مجموعة.

ملاحظة: سيظهر جدول مجموعة SSL VPN قائمة بسياسات المجموعة على الجهاز. يمكنك أيضا تحرير نهج المجموعة الأول على القائمة، والتي تسمى SSLVPNDefaultPolicy. هذا هو النهج الافتراضي الذي يقدمه الجهاز.

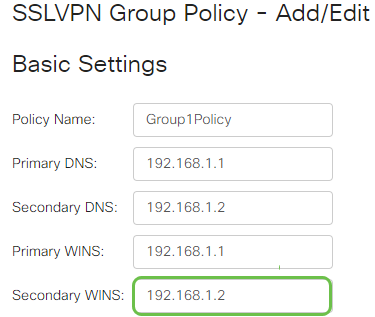

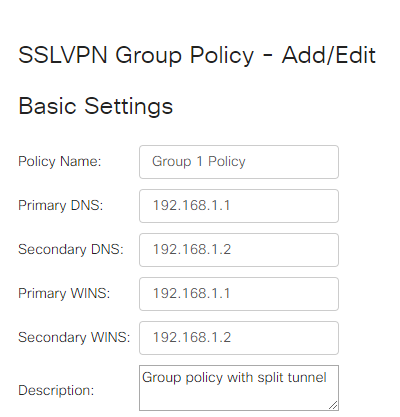

الخطوة 3. أدخل اسم النهج المفضل لديك في حقل اسم النهج.

ملاحظة: في هذا المثال، يتم إستخدام نهج المجموعة 1.

الخطوة 4. أدخل عنوان IP الخاص ب DNS الأساسية في الحقل المتوفر. بشكل افتراضي، يكون عنوان IP هذا قد تم توفيره بالفعل.

ملاحظة: في هذا المثال، يتم إستخدام 192.168.1.1.

يدخل خطوة 5. (إختياري) العنوان من الثانوي DNS في الحقل يزود. سيعمل هذا كنسخة إحتياطية في حالة فشل DNS الأساسي.

ملاحظة: في هذا المثال، يتم إستخدام 192.168.1.2.

الخطوة 6. (إختياري) أدخل عنوان IP الخاص ب WINS الأساسي في الحقل المتوفر.

ملاحظة: في هذا المثال، يتم إستخدام 192.168.1.1.

الخطوة 7. (إختياري) أدخل عنوان IP الخاص ب WINS الثانوي في الحقل المتوفر.

ملاحظة: في هذا المثال، يتم إستخدام 192.168.1.2.

الخطوة 8. (إختياري) أدخل وصفا للنهج في حقل الوصف.

ملاحظة: في هذا المثال، يتم إستخدام نهج المجموعة مع نفق المقسم.

الخطوة 9. (إختياري) انقر فوق زر لاسلكي لاختيار نهج وكيل IE لتمكين إعدادات وكيل Microsoft Internet Explorer (MSIE) لإنشاء نفق VPN. الخيارات هي:

- none - يسمح للمستعرض باستخدام عدم وجود إعدادات وكيل.

- تلقائي - يسمح للمستعرض باكتشاف إعدادات الوكيل تلقائيا.

- Bypass-local - يسمح للمتصفح بتجاوز إعدادات الوكيل التي تم تكوينها على المستخدم البعيد.

- معطل - تعطيل إعدادات وكيل MSIE.

ملاحظة: في هذا المثال، يتم إختيار "معطل". هذا هو الإعداد الافتراضي.

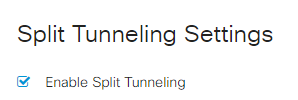

الخطوة 10. (إختياري) في منطقة "إعدادات تقسيم الاتصال النفقي"، حدد خانة الاختيار تمكين الاتصال النفقي المقسم للسماح بإرسال حركة مرور الإنترنت الموجهة غير مشفرة مباشرة إلى الإنترنت. يرسل الاتصال النفقي الكامل حركة مرور البيانات إلى الجهاز الطرفي حيث يتم توجيهها بعد ذلك إلى موارد الوجهة، مما يقلل من شبكة الشركة من المسار للوصول إلى الويب.

الخطوة 11. (إختياري) انقر على زر الاختيار ما إذا كنت تريد تضمين حركة المرور أو إستبعادها عند تطبيق الاتصال النفقي المنقسم.

ملاحظة: في هذا المثال، يتم إختيار تضمين حركة مرور البيانات.

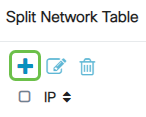

الخطوة 12. في جدول تقسيم الشبكة، انقر فوق الزر إضافة لإضافة إستثناء الشبكة المقسم.

الخطوة 13. أدخل عنوان IP للشبكة في الحقل المتوفر.

ملاحظة: في هذا المثال، يتم إستخدام 192.168.1.0.

الخطوة 14. في جدول DNS المنقسم، انقر فوق الزر إضافة لإضافة إستثناء DNS المنقسم.

الخطوة 15. أدخل اسم المجال في الحقل المتوفر ثم انقر فوق تطبيق.

التحقق من اتصال AnyConnect VPN

الخطوة 1. انقر على رمز AnyConnect Secure Mobility Client.

الخطوة 2. في نافذة AnyConnect Secure Mobility Client، أدخل عنوان IP للعبارة ورقم منفذ البوابة مفصولا بفاصلة (:)، ثم انقر فوق Connect.

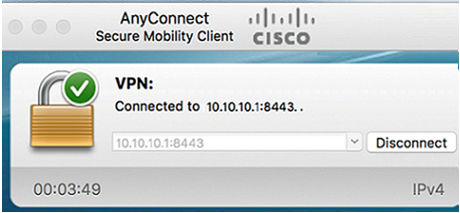

ملاحظة: في هذا المثال، يتم إستخدام 10.10.10.1:8443. سيظهر البرنامج الآن أنه يتصل بالشبكة البعيدة.

الخطوة 3. أدخل اسم مستخدم الخادم وكلمة المرور في الحقول المقابلة ثم انقر على موافق.

ملاحظة: في هذا المثال، يتم إستخدام مستخدم Group1 كاسم مستخدم.

الخطوة 4. بمجرد تأسيس الاتصال، سيظهر شعار تسجيل الدخول. انقر فوق قبول.

يجب أن يشير إطار AnyConnect الآن إلى اتصال VPN الناجح بالشبكة.

الخطوة 5. (إختياري) لقطع الاتصال بالشبكة، انقر فوق قطع الاتصال.

يجب أن تكون قد انتهيت الآن من تكوين اتصال AnyConnect VPN بنجاح باستخدام موجه من السلسلة RV34x.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

12-Dec-2018 |

الإصدار الأولي |

التعليقات

التعليقات