تكوين تقييد الوصول إلى IP في ISE

خيارات التنزيل

-

ePub (489.9 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند الخيارات المتاحة لتكوين تقييد وصول IP في ISE 3.1 و 3.2 و 3.3.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بمحرك خدمة الهوية (ISE) من Cisco.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- ISE الإصدار 3.1 من Cisco

- ISE الإصدار 3.2 من Cisco

- ISE الإصدار 3.3 من Cisco

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تتيح ميزة "تقييد الوصول إلى IP" للمسؤولين إمكانية التحكم في عناوين IP أو النطاقات التي يمكنها الوصول إلى مدخل إدارة ISE وخدماتها.

تنطبق هذه الميزة على مختلف واجهات ISE وخدماتها، بما في ذلك:

- الوصول إلى مدخل المسؤول و CLI (واجهة سطر الأوامر)

- وصول ERS API

- الوصول إلى بوابة الضيوف والرعاة

- الوصول إلى بوابة الأجهزة الخاصة بي

عند تمكين هذا الخيار، يسمح ISE بالاتصالات من عناوين IP أو النطاقات المحددة فقط. يتم حظر أي محاولات للوصول إلى واجهات مسؤول ISE من بروتوكولات IP غير المحددة.

في حالة التأمين العرضي، يوفر نظام ISE خيار بدء تشغيل "الوضع الآمن" الذي يمكنه تجاوز قيود الوصول إلى IP. وهذا يسمح للمسؤولين باستعادة الوصول وتصحيح أي تكوينات خاطئة.

السلوك في معيار ISE 3.1 وأقل

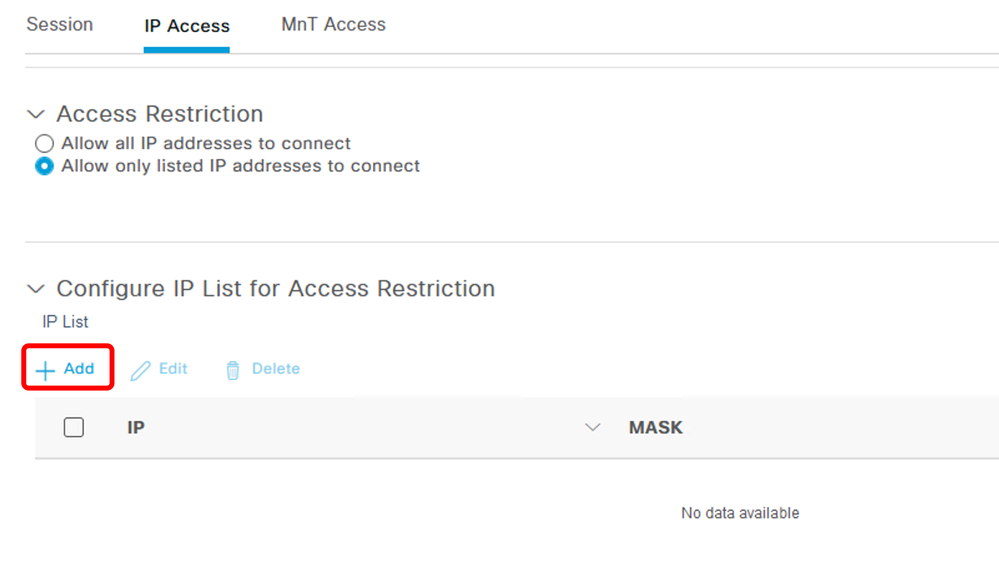

انتقل إلىAdministration > Admin Access > Settings > Access. لديك هذه الخيارات:

- جلسة

- الوصول إلى IP

- الوصول إلى MNt

التكوين

- تحديد

Allow only listed IP addresses to connect. - انقر.

Add

تكوين الوصول إلى IP

تكوين الوصول إلى IP

- في ISE 3.1، ليس لديك خيار تحديد بين

AdminUserوالخدمات، حيث يؤدي تمكين تقييد الوصول إلى IP إلى حظر الاتصالات ب:- واجهة المستخدم الرسومية

- CLI

- SNMP

- بروتوكول النقل الآمن (SSH)

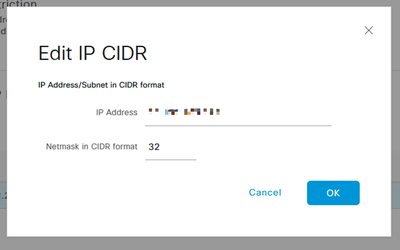

- يفتح مربع حوار حيث أنت تدخل العنوان، IPv4 أو IPv6، في تنسيق CIDR.

- بمجرد تكوين IP، قم بتعيين القناع بتنسيق CIDR (التوجيه المتبادل بين المجالات بدون فئات).

تحرير IP CIDR

تحرير IP CIDR

ملاحظة: تنسيق توجيه المجال التبادلي (CIDR) دون فئات IP هو طريقة لتمثيل عناوين IP وبادئة التوجيه المرتبطة بها.

مثال:

IP: 10.8.16.32

القناع: /32

تحذير: يجب توخي الحذر عند تكوين قيود IP لتجنب قفل الوصول المشروع للمسؤول دون قصد. توصي Cisco بإجراء إختبار شامل لأي تكوين لتقييد IP قبل تنفيذه بالكامل.

تلميح: لعناوين IPv4:

- أستخدم /32 لعناوين IP المحددة.

- للشبكات الفرعية إستخدام أي خيار آخر. مثال: 10.26.192.0/18

السلوك في ISE 3.2

انتقل إلىAdministration > Admin Access > Settings > Access. أن تكون هذه الخيارات متوفرة لديك:

- جلسة

- الوصول إلى IP

- الوصول إلى MNt

التكوين

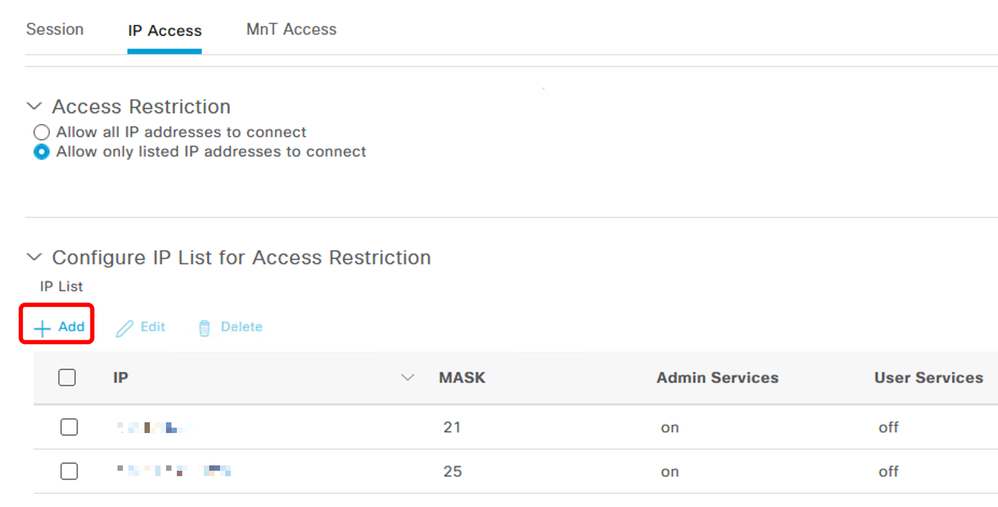

- تحديد

Allow only listed IP addresses to connect. - انقر.

Add

تكوين الوصول إلى IP

تكوين الوصول إلى IP

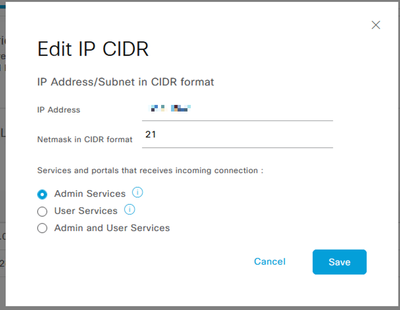

- يفتح مربع حوار حيث أنت تدخل العنوان، IPv4 أو IPv6، في تنسيق CIDR.

- بمجرد تكوين IP، قم بتعيين القناع بتنسيق CIDR (التوجيه المتبادل بين المجالات بدون فئات).

- تتوفر هذه الخيارات لتقييد الوصول إلى IP:

- خدمات الإدارة: واجهة المستخدم الرسومية (GUI)، واجهة سطر الأوامر (SSH)، بروتوكول SNMP، موجهات الخدمات (ERS)، واجهة برمجة التطبيقات (API)، شبكة واجهة برمجة التطبيقات (UDN)، عبارة واجهة برمجة التطبيقات (API)، PxGrid (معطل في التصحيح 2)، تحليلات mnT

- خدمات المستخدم: ضيف و BYOD و Posture و Profile

- خدمات الإدارة والمستخدمين

تحرير IP CIDR

تحرير IP CIDR

- انقر فوق

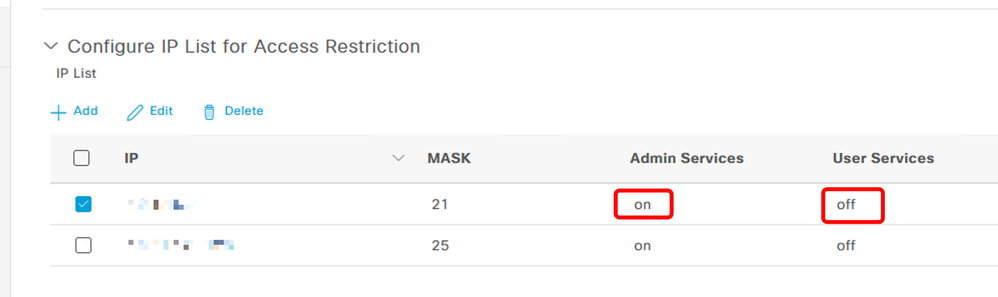

Saveالزر. ONيعني تمكين خدمات المسؤول،OFFيعني تعطيل خدمات المستخدم.

تكوين الوصول إلى IP في 3.2

تكوين الوصول إلى IP في 3.2

السلوك في ISE 3.2 P4 وأكبر

انتقل إلىAdministration > Admin Access > Settings > Access. لديك تلك الخيارات المتوفرة:

- جلسة

- واجهة المستخدم الرسومية (GUI) للمسؤول و CLI: واجهة المستخدم الرسومية (ISE) GUI (TCP 443) وواجهة سطر الأوامر (CLI) من ISE (SSH TCP22) وبروتوكول إدارة شبكة الاتصال البسيط.

- خدمات الإدارة: واجهة برمجة تطبيقات ERS و Open API و pxGrid و DataConnect.

- خدمات المستخدم: ضيف، BYOD، Posture.

- الوصول إلى MNT: باستخدام هذا الخيار، لا يستهلك ISE رسائل syslog المرسلة من مصادر خارجية.

ملاحظة: يتم تقييد الوصول إلى PxGrid و Data Connect ل ISE 3.3+، ولكن ليس ل ISE 3.2 P4+.

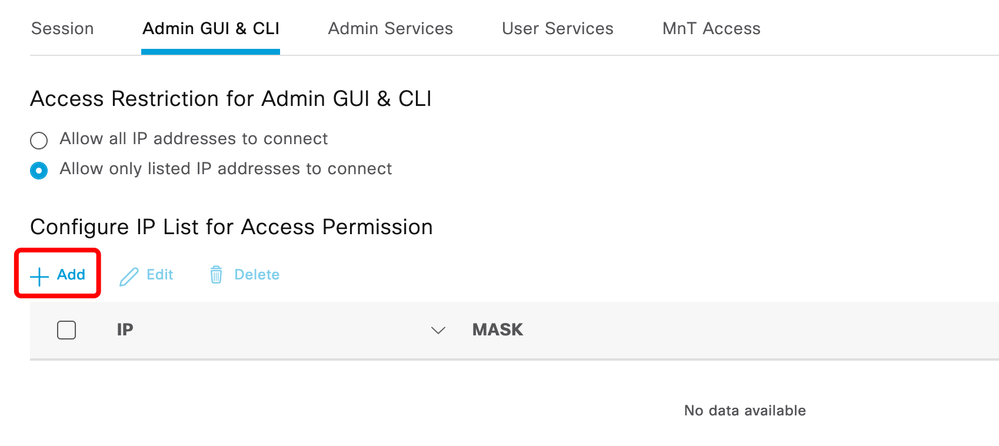

التكوين

- تحديد

Allow only listed IP addresses to connect. - انقر

Add.

تكوين الوصول إلى IP في 3.3

تكوين الوصول إلى IP في 3.3

- يفتح مربع حوار حيث أنت تدخل العنوان، IPv4 أو IPv6، في تنسيق CIDR.

- بمجرد تكوين IP، قم بتعيين القناع بتنسيق CIDR (التوجيه المتبادل بين المجالات بدون فئات).

- انقر.

Add

إستردت واجهة المستخدم الرسومية (GUI)/واجهة سطر الأوامر (CLI) ISE

- تسجيل الدخول باستخدام وحدة التحكم.

- إيقاف خدمات ISE باستخدام

application stop ise - بدء تشغيل خدمات ISE باستخدام

application start ise safe - قم بإزالة تقييد الوصول إلى IP من واجهة المستخدم الرسومية (GUI).

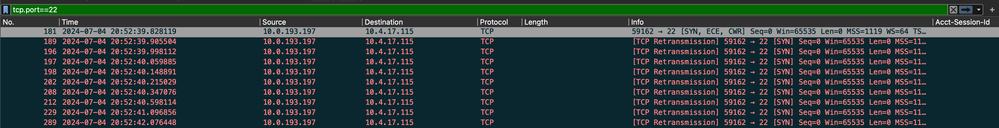

استكشاف الأخطاء وإصلاحها

قم بالتقاط حزمة للتحقق مما إذا كان ISE لا يستجيب أو أنه يقوم بإسقاط حركة المرور.

فحص قواعد جدار حماية ISE

- على 3.1 وأقل، يمكنك التحقق من هذا فقط في العرض التقني.

- يمكنك أخذ تقنية عرض وتخزينها في القرص المحلي باستخدام

show tech-support file - ثم يمكنك نقل الملف إلى مستودع باستخدام تغييرات عنوان URL

copy disk:/ftp:// /path .الخاص بالمستودع اعتمادا على نوع المستودع الذي تستخدمه. - يمكنك تنزيل الملف إلى جهازك حتى تتمكن من قراءته والبحث عنه

Running iptables -nvL. - لا يتم تضمين القواعد الأولية في تقنية العرض هنا. بمعنى آخر، يمكنك هنا العثور على القواعد الأخيرة الملحقة بميزة "عرض tech by IP Access Restriction".

- يمكنك أخذ تقنية عرض وتخزينها في القرص المحلي باستخدام

*****************************************

Running iptables -nvL...

*****************************************

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

461 32052 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

65 4048 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

- ل 3.2 وأعلى، يمكنك إستخدام الأمر

show firewallللتحقق من قواعد جدار الحماية. - 3.2 وما هو أعلى يوفر المزيد من التحكم في الخدمات التي يتم حظرها بواسطة تقييد الوصول إلى IP.

gjuarezo-311/admin#show firewall

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

170 13492 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

13 784 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8910_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8910 Firewall rule permitting the PxGrid traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

90 5400 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8443_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8443 Firewall rule permitting the HTTPS traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8444_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8444 Firewall rule permitting the Block List Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8445_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8445 Firewall rule permitting the Sponsor Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

فحص سجلات التصحيح

تحذير: لا تقوم كل حركة المرور بإنشاء السجلات. يمكن أن يؤدي تقييد الوصول إلى IP إلى حظر حركة المرور على مستوى التطبيق باستخدام جدار حماية Linux الداخلي. يتم حظر SNMP و CLI و SSH على مستوى جدار الحماية حتى لا يتم إنشاء أي سجلات.

- تمكين

Infrastructureالمكون من تصحيح الأخطاء من واجهة المستخدم الرسومية. - قم بتمكين

Admin-infraالمكون إلى تصحيح الأخطاء من واجهة المستخدم الرسومية. - قم بتمكين

NSFالمكون إلى تصحيح الأخطاء من واجهة المستخدم الرسومية. - أستخدم show logging application ise-psc.log tail.

يمكن رؤية إدخالات السجل العينة عندما يكون وصول ISE Admin webUI مقيدا، حيث تكون الشبكة الفرعية المسموح بها 198.18.133.0/24 بينما يأتي مسؤول ISE من 198.18.134.28.

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- IpList -> 198.18.133.0/24/basicServices

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Low ip address198.18.133.0

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- High ip address198.18.133.255

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.nsf.impl.NetworkElement -:::::- The ip address to check is v4 198.18.134.28

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Checkin Ip In ipList returned Finally ->false

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

05-Jul-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Jonathan Casillas GutierrezSecurity Technical Leader

- Glen Juarez OlguinSecurity Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات