تكوين مدخل ISE Self Registered Guest Portal

خيارات التنزيل

-

ePub (3.8 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين وظيفة مدخل الضيف المسجل ذاتيا لدى ISE واستكشاف أخطائها وإصلاحها.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت خبرة مع ISE تشكيل ومعرفة الأساسية من هذا موضوع:

- عمليات نشر ISE وتدفق الضيوف

- تكوين وحدات التحكم في الشبكة المحلية (LAN) اللاسلكية (WLC)

المكونات المستخدمة

بوابة Guest Portal المسجلة ذاتيا، تتيح للمستخدمين الضيوف التسجيل الذاتي مع الموظفين لاستخدام بيانات اعتماد AD الخاصة بهم للوصول إلى موارد الشبكة. تسمح لك هذه البوابة بتكوين ميزات متعددة وتخصيصها.

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- نظام التشغيل Microsoft Windows 10 Pro

- Cisco WLC 5508 مع الإصدار 8.5.135.0

- برنامج ISE، الإصدار 3.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الطوبولوجيا والتدفق

يقدم هذا السيناريو خيارات متعددة متاحة للمستخدمين الضيوف عند إجراء التسجيل الذاتي.

فيما يلي التدفق العام:

الخطوة 1. يرتبط مستخدم ضيف بمعرف مجموعة الخدمة (SSID): Guest-WiFi. هذه شبكة مفتوحة مع تصفية MAC باستخدام ISE للمصادقة. تطابق هذه المصادقة قاعدة التخويل الثانية في ISE وتتم إعادة توجيه ملف تعريف التخويل إلى المدخل المسجل ذاتيا للضيف. ترجع ISE قبول وصول RADIUS باستخدام أزواج Cisco-AV:

- قائمة التحكم في الوصول إلى url-redirect-acl (الذي يجب إعادة توجيه حركة المرور، واسم قائمة التحكم في الوصول (ACL) المحدد محليا على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC))

- إعادة توجيه URL (حيث يتم إعادة توجيه حركة المرور هذه إلى ISE)

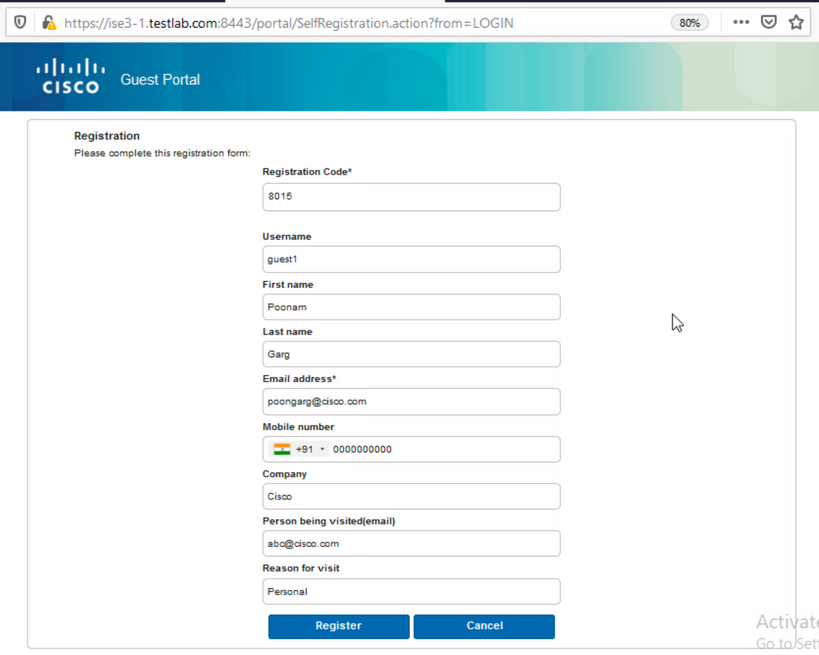

الخطوة 2. تتم إعادة توجيه المستخدم الضيف إلى ISE. بدلا من توفير بيانات الاعتماد لتسجيل الدخول، يقوم المستخدم بالنقر فوق التسجيل للوصول إلى الضيوف. تتم إعادة توجيه المستخدم إلى صفحة يمكن إنشاء هذا الحساب فيها. يمكن تمكين رمز تسجيل سري إختياري لتحديد امتياز التسجيل الذاتي للأشخاص الذين يعرفون تلك القيمة السرية. بعد إنشاء الحساب، يتم توفير بيانات اعتماد المستخدم (اسم المستخدم وكلمة المرور) وتسجيل الدخول باستخدام بيانات الاعتماد هذه.

الخطوة 3. ISE يرسل تغيير RADIUS للتخويل (CoA) reauthentication إلى ال WLC. يقوم WLC بإعادة مصادقة المستخدم عندما يرسل RADIUS Access-Request بسمة التخويل فقط. تستجيب ISE باستخدام قائمة التحكم في الوصول (ACL) الخاصة ب Airespace والمحددة محليا على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، والتي توفر الوصول إلى الإنترنت فقط (يعتمد الوصول النهائي للمستخدم الضيف على سياسة التخويل).

ملاحظة: جلسات عمل بروتوكول المصادقة المتوسع (EAP)، يجب على ISE إرسال إنهاء خدمة CoA من أجل تشغيل إعادة المصادقة لأن جلسة EAP تكون بين المقدم و ISE. ولكن بالنسبة ل MAB (تصفية MAC)، تكون إعادة مصادقة CoA كافية، ولا حاجة إلى إلغاء الاقتران/إلغاء مصادقة العميل اللاسلكي.

الخطوة 4. لدى المستخدم الضيف حق الوصول المرغوب إلى الشبكة.

يمكن تمكين العديد من الميزات الإضافية مثل الوضع وجلب الجهاز الخاص بك (BYOD) (ستتم مناقشته لاحقا).

التكوين

WLC

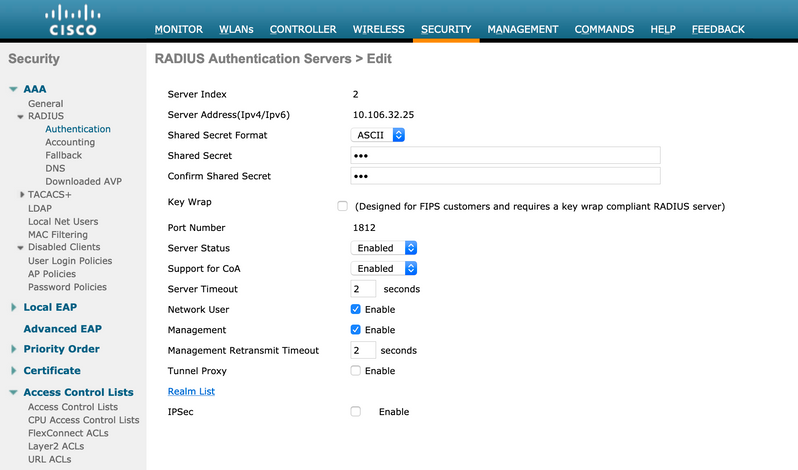

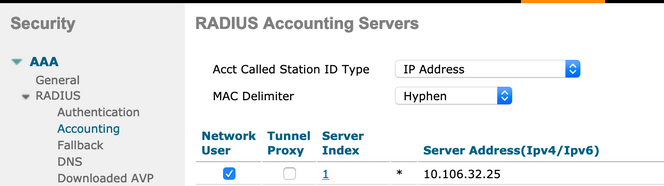

- إضافة خادم RADIUS الجديد للمصادقة والمحاسبة. انتقل إلى الأمان > AAA > RADIUS > المصادقة لتمكين RADIUS CoA (RFC 3576).

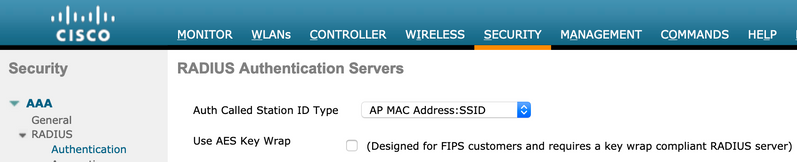

هناك تكوين مشابه للمحاسبة. ينصح أيضا بتكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لإرسال SSID في سمة معرف المحطة المتصل، والتي تسمح ل ISE بتكوين القواعد المرنة استنادا إلى SSID:

- تحت علامة التبويب شبكات WLAN، قم بإنشاء Guest-WiFi لشبكة LAN اللاسلكية (WLAN) وتشكيل الواجهة الصحيحة. ضبط تأمين الطبقة 2 إلى لا شيء باستخدام تصفية MAC. في خوادم الأمان/المصادقة والتفويض والمحاسبة (AAA)، حدد عنوان ISE IP لكل من المصادقة والمحاسبة. على علامة التبويب خيارات متقدمة، قم بتمكين تجاوز AAA وتعيين حالة التحكم في الدخول إلى الشبكة (NAC) على ISE NAC (دعم CoA).

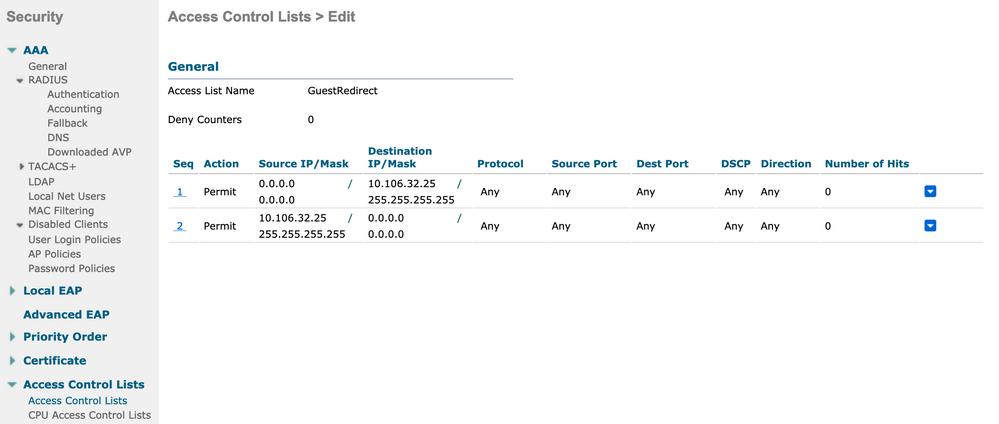

- انتقل إلى الأمان > قوائم التحكم في الوصول > قوائم التحكم في الوصول وقم بإنشاء قائمتي وصول:

- GuestRedirect، الذي يسمح بحركة المرور التي يجب عدم إعادة توجيهها ويعيد توجيه جميع حركة المرور الأخرى

- الإنترنت، الذي يتم رفضه لشبكات الشركات ويسمح به لجميع الشبكات الأخرى

هنا مثال لقائمة التحكم بالوصول (ACL) الخاصة ب GuestRedirect (يلزم إستثناء حركة المرور من/إلى ISE من إعادة التوجيه):

محرك خدمات كشف الهوية (ISE)

- أضف عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كجهاز وصول إلى الشبكة من مراكز العمل > وصول الضيف > أجهزة الشبكة.

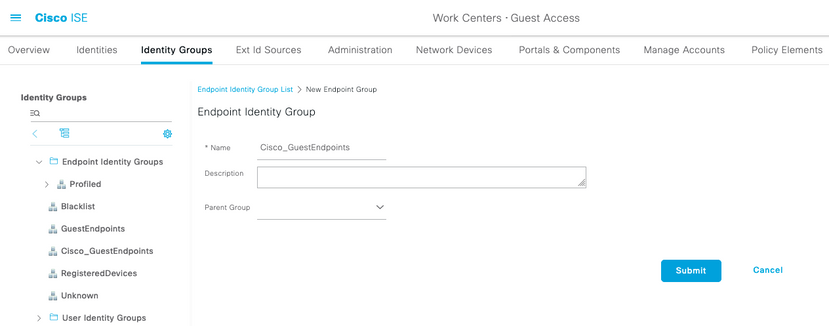

- إنشاء مجموعة هوية نقطة النهاية. انتقل إلى مراكز العمل > Guest Access (وصول الضيف) > مجموعات الهوية > مجموعات هوية نقاط النهاية.

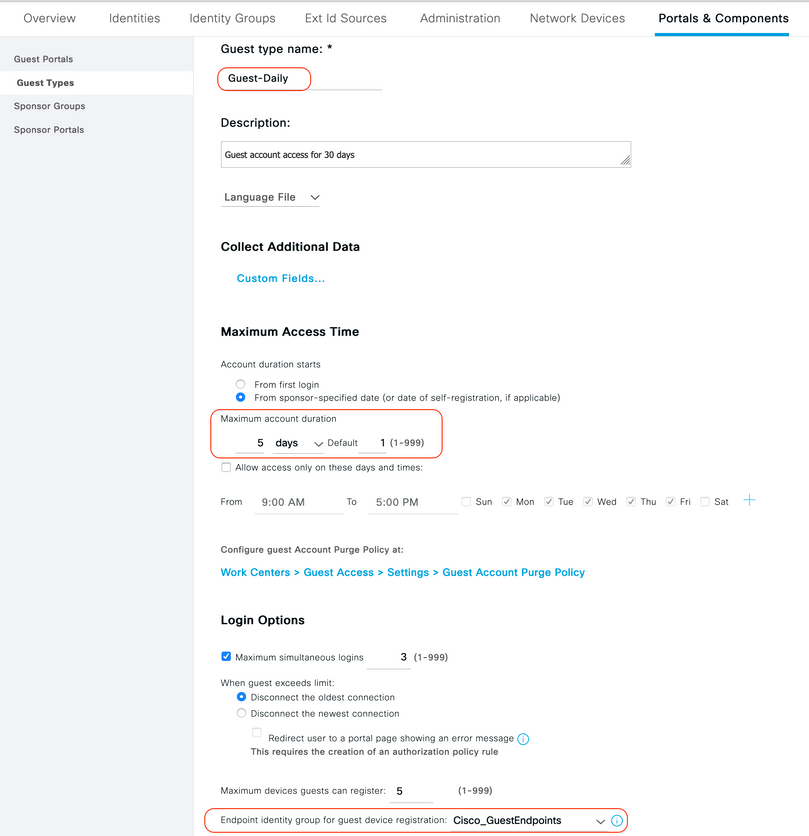

3. قم بإنشاء نوع ضيف عن طريق الانتقال إلى مراكز العمل > وصول الضيف > البوابة والمكونات > أنواع الضيوف. ارجع إلى مجموعة هوية نقطة النهاية التي تم إنشاؤها مسبقا ضمن نوع الضيف الجديد هذا وحفظ.

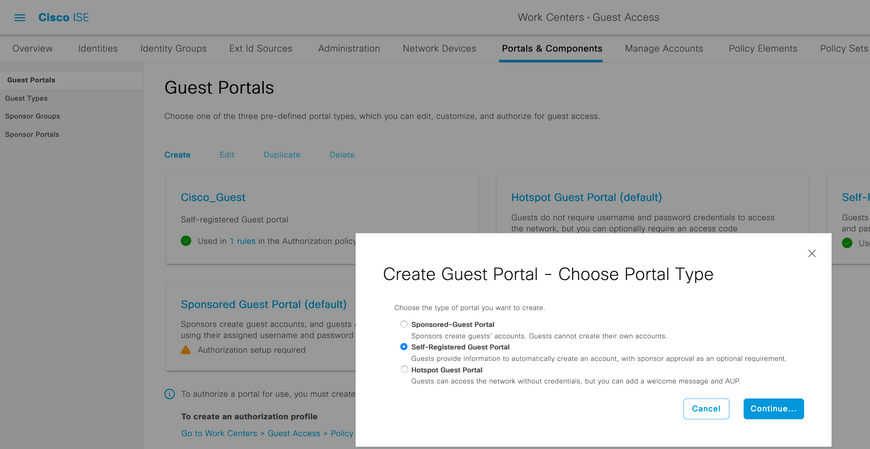

4. إنشاء نوع مدخل ضيف جديد: مدخل ضيف مسجل ذاتيا. انتقل إلى مراكز العمل > وصول الضيف > بوابات الضيف.

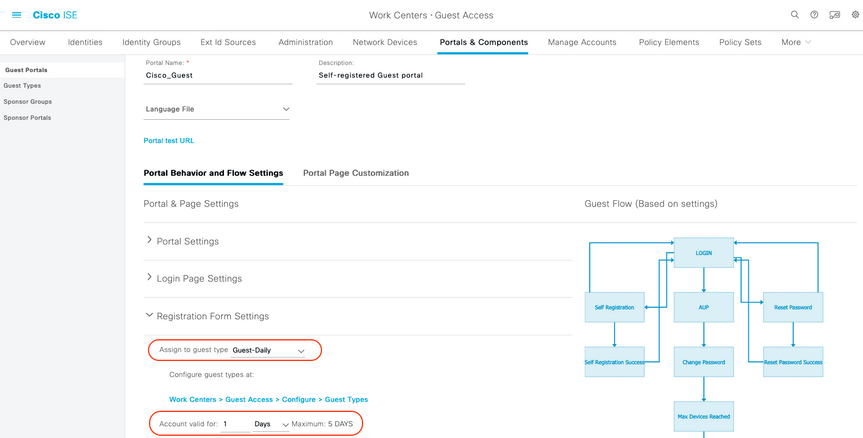

5. أختر اسم المدخل، ارجع إلى نوع الضيف الذي تم إنشاؤه من قبل وأرسل إعدادات إعلام بيانات الاعتماد ضمن إعدادات نموذج التسجيل لإرسال بيانات الاعتماد عبر البريد الإلكتروني.

ارجع إلى هذا المستند حول كيفية تكوين خادم SMTP على ISE:

أترك كل الإعدادات الأخرى إلى الافتراضي. تحت "تخصيص صفحة المدخل"، يمكن تخصيص كافة الصفحات المعروضة. بشكل افتراضي، يكون حساب Guest صالحا لمدة يوم واحد ويمكن تمديده إلى عدد الأيام التي تم تكوينها ضمن "نوع الضيف" المحدد.

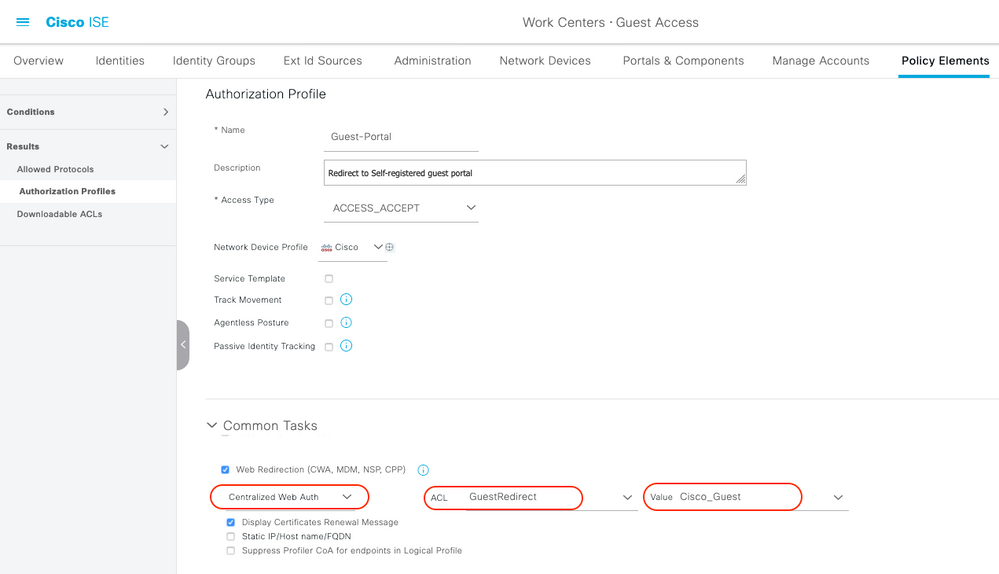

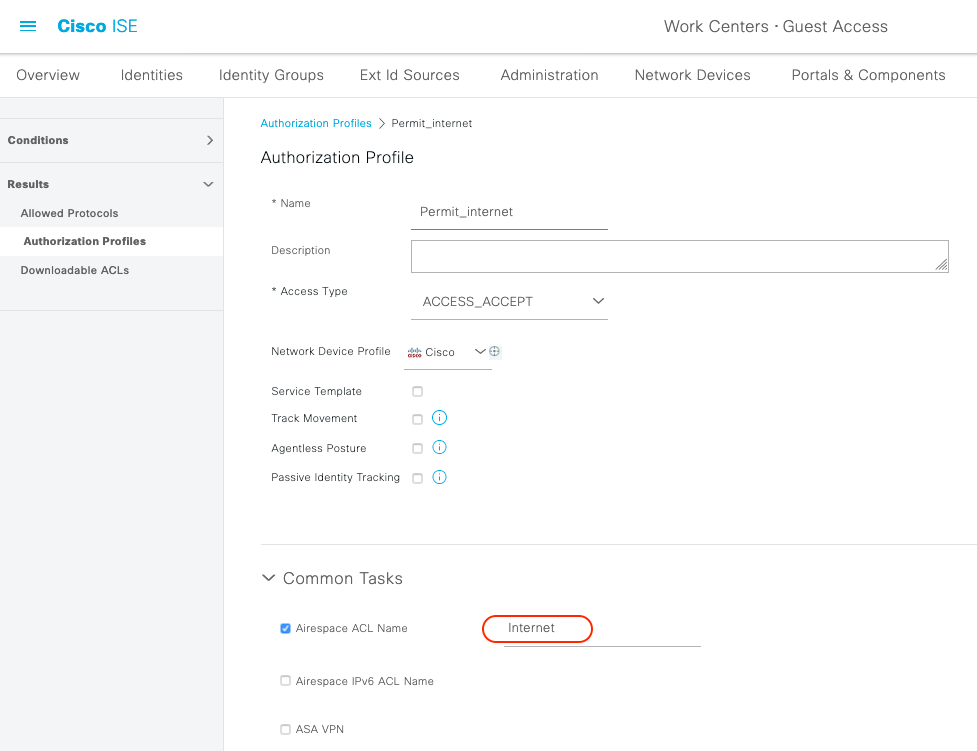

6. قم بتكوين توصيفات التخويل هذه من خلال الانتقال إلى مراكز العمل>وصول الضيف">عناصر السياسة > النتائج>ملفات تعريف التخويل.

- Guest-Portal (مع إعادة التوجيه إلى بوابة الضيف Cisco_Guest وقائمة تحكم في الوصول (ACL) لإعادة التوجيه مسماة GuestRedirect). تم إنشاء قائمة التحكم في الوصول (ACL) هذه GuestRedirect سابقا على WLC.

- Permit_Internet (مع Airespace ACL Equal Internet)

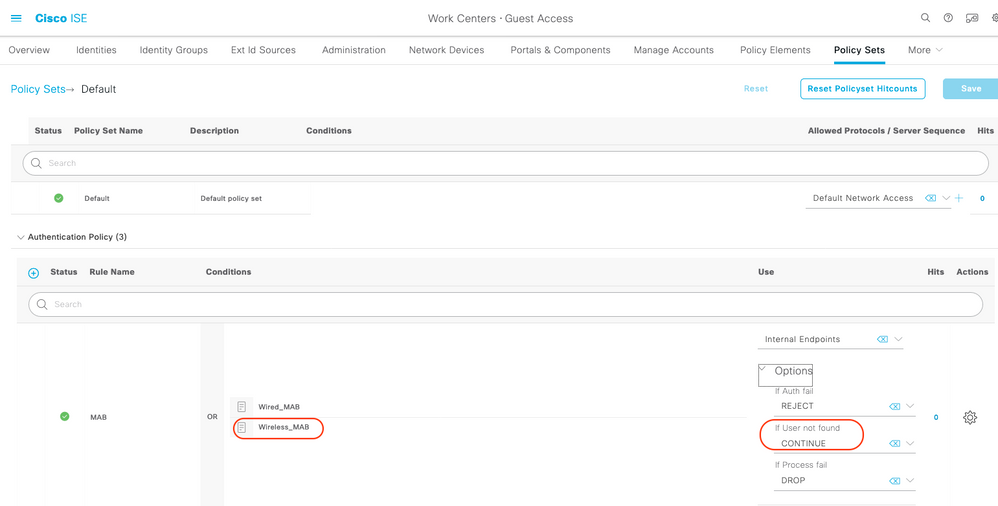

7. تعديل مجموعة النهج المسماة الافتراضي. تم تكوين مجموعة النهج الافتراضية مسبقا للوصول إلى مدخل Guest. يوجد نهج مصادقة باسم MAB، يسمح لمصادقة تجاوز مصادقة MAC (MAB) بالمتابعة (عدم الرفض) لعنوان MAC غير معروف.

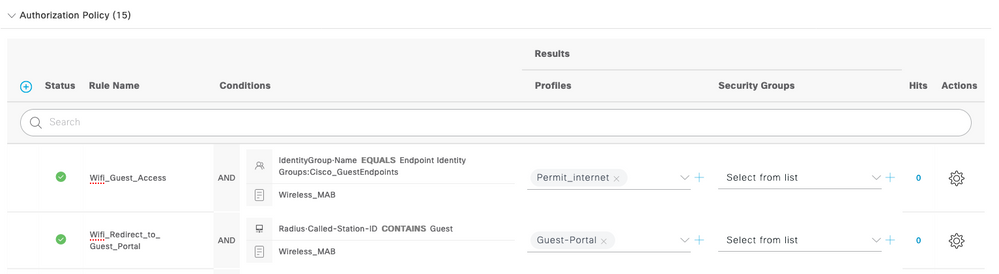

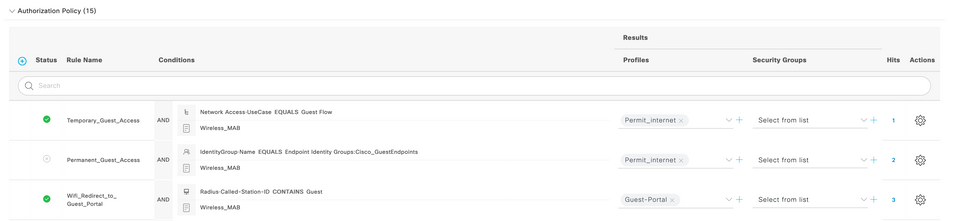

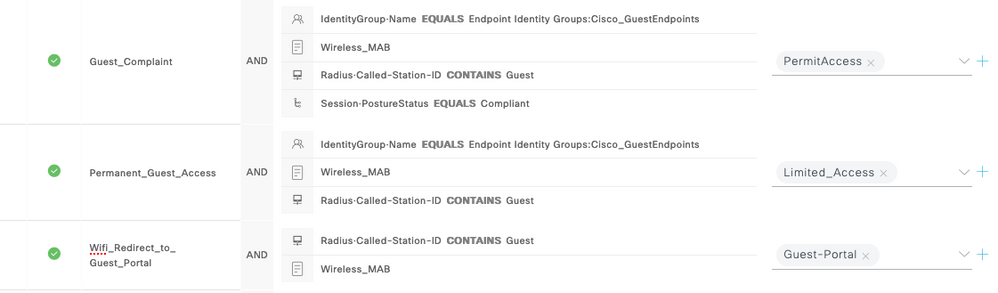

8. انتقل إلى نهج التخويل في الصفحة نفسها. قم بإنشاء قواعد التخويل هذه، كما هو موضح في هذه الصورة.

لا يعد المستخدمون الجدد عند الاقتران ب SSID Guest جزءا من أي مجموعة هوية، وبالتالي يتطابقون مع القاعدة الثانية ويعاد توجيههم إلى Guest Portal.

بعد تسجيل دخول المستخدم بنجاح، يرسل ISE RADIUS CoA ويقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بإعادة المصادقة. وفي هذه المرة، تتم مطابقة قاعدة التخويل الأولى (حيث تصبح نقطة النهاية جزءا من مجموعة هوية نقطة النهاية المحددة) ويحصل المستخدم على ملف تعريف تخويل Permit_Internet.

9. يمكننا أيضا توفير وصول مؤقت إلى الضيوف باستخدام الشرط "تدفق الضيوف". هذا شرط يفحص جلسة نشط على ISE وهو ينسب. إذا كانت لجلسة العمل تلك السمة التي تشير إلى أن المستخدم الضيف السابق قد صادق بنجاح شرط مطابق. بعد أن يستلم ISE رسالة توقف محاسبة RADIUS من جهاز الوصول إلى الشبكة (NAD)، يتم إنهاء الجلسة وإزالتها فيما بعد. في تلك المرحلة، يكون الشرط Network Access:UseCase = Guest Flow غير مكتف بعد الآن. ونتيجة لذلك، تقوم جميع المصادقات التالية لنقطة النهاية هذه بإعادة توجيه القاعدة العامة لمصادقة الضيف.

ملاحظة: يمكنك في كل مرة إستخدام إما الوصول المؤقت للضيف أو الوصول الدائم للضيف ولكن ليس الاثنين معا.

ارجع إلى هذا المستند للحصول على تكوين الوصول المؤقت والدائم ل ISE Guest بالتفصيل.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

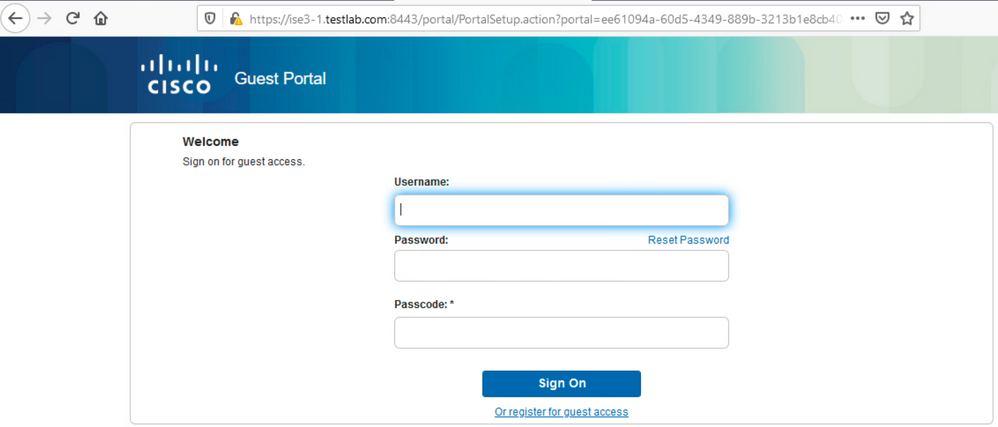

- بعد إقران Guest SSID وكتابة URL، يتم إعادة توجيهك إلى صفحة مدخل Guest، كما هو موضح في الصورة.

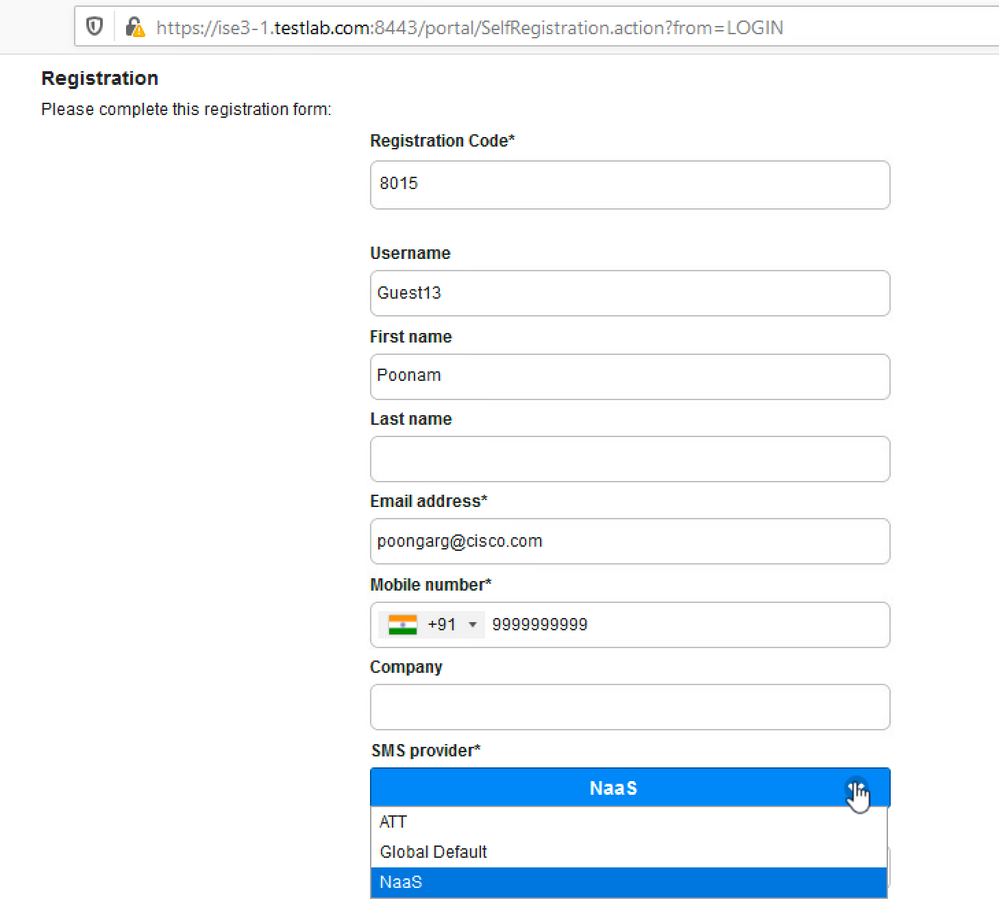

- بما أنه لا توجد لديك أية بيانات اعتماد بعد، يجب عليك إختيار سجل الخيارات للوصول إلى الضيوف. يتم تقديم نموذج التسجيل لك لإنشاء الحساب. إذا تم تمكين خيار "رمز التسجيل" ضمن تكوين "مدخل الضيف"، تكون هذه القيمة السرية مطلوبة (وهذا يضمن أنه يسمح فقط للأشخاص الذين لديهم أذونات صحيحة بالتسجيل الذاتي).

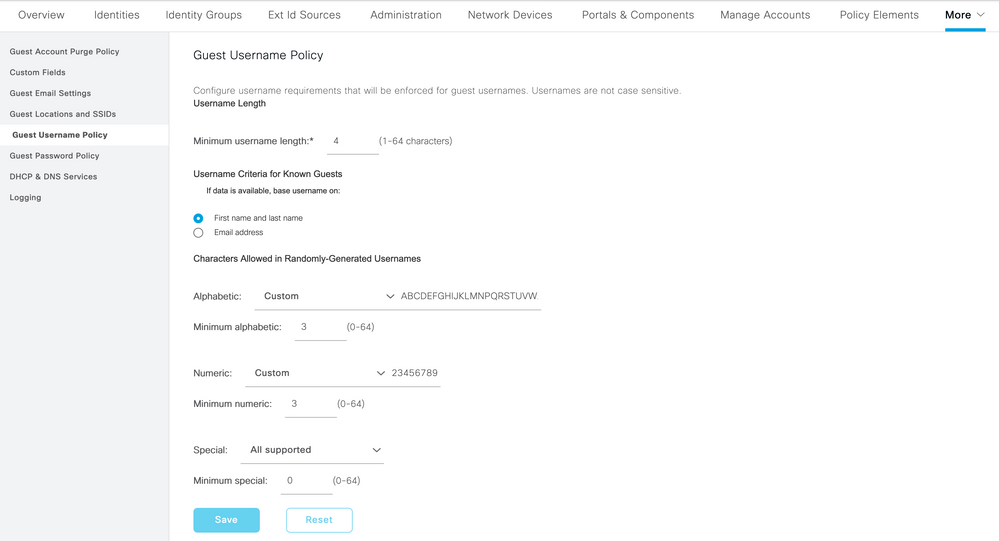

3. في حالة وجود أي مشاكل في كلمة المرور أو نهج المستخدم، انتقل إلى مراكز العمل>وصول الضيف > إعدادات > نهج اسم المستخدم للضيف لتغيير الإعدادات. فيما يلي مثال:

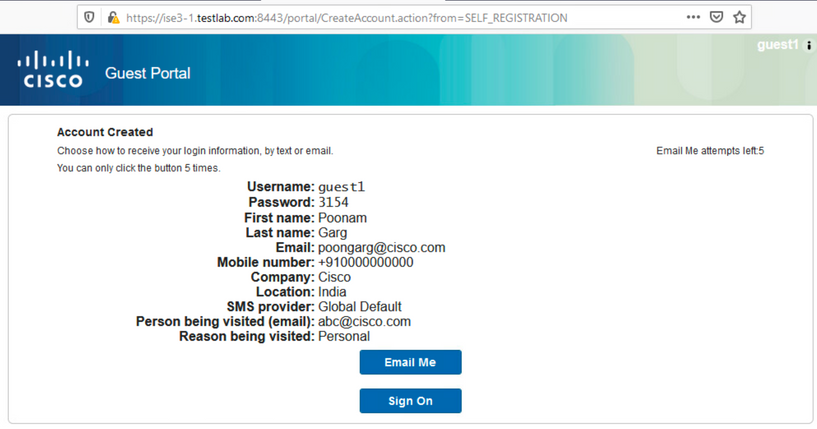

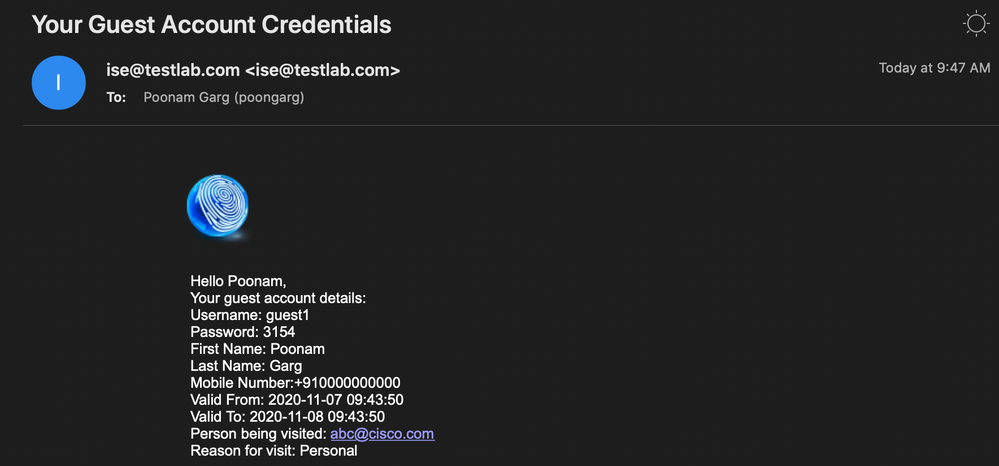

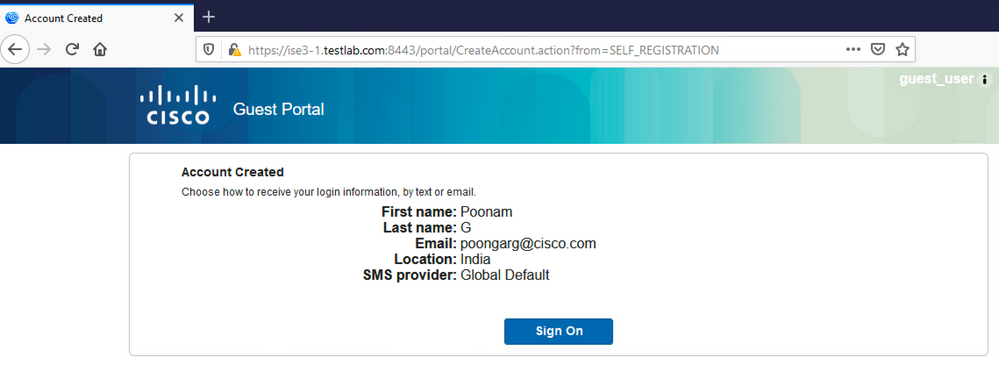

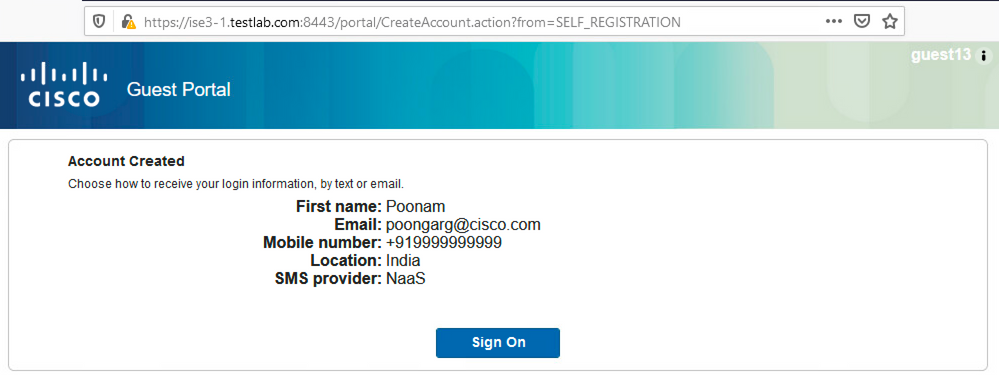

4. بعد إنشاء حساب ناجح، يتم تقديم بيانات الاعتماد إليك (تم إنشاء كلمة المرور وفقا لسياسات كلمة المرور للضيف) كما يحصل المستخدم الضيف على إعلام البريد الإلكتروني إذا تم تكوينه:

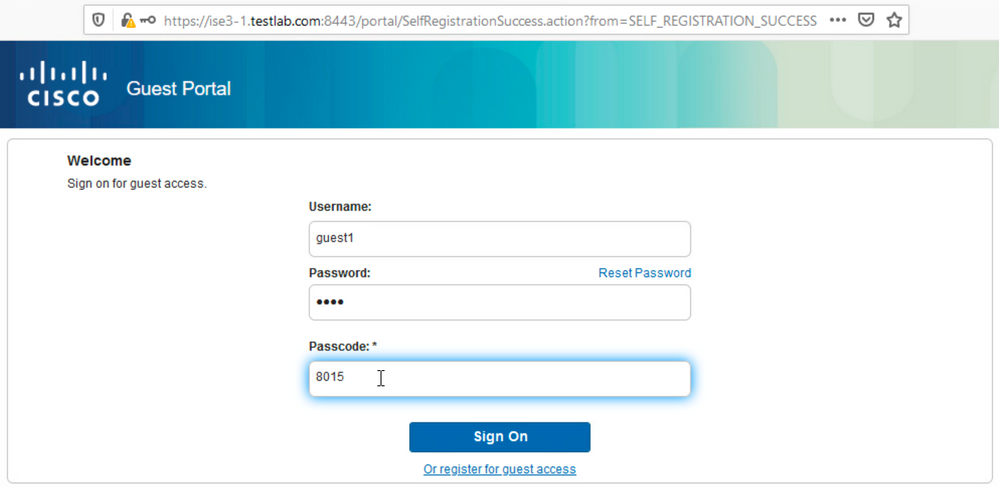

5. انقر فوق تسجيل الدخول وقم بتوفير بيانات الاعتماد (يمكن طلب رمز مرور وصول إضافي إذا تم تكوينه تحت مدخل Guest، وهذه آلية أمان أخرى تسمح فقط لأولئك الذين يعرفون كلمة المرور بتسجيل الدخول).

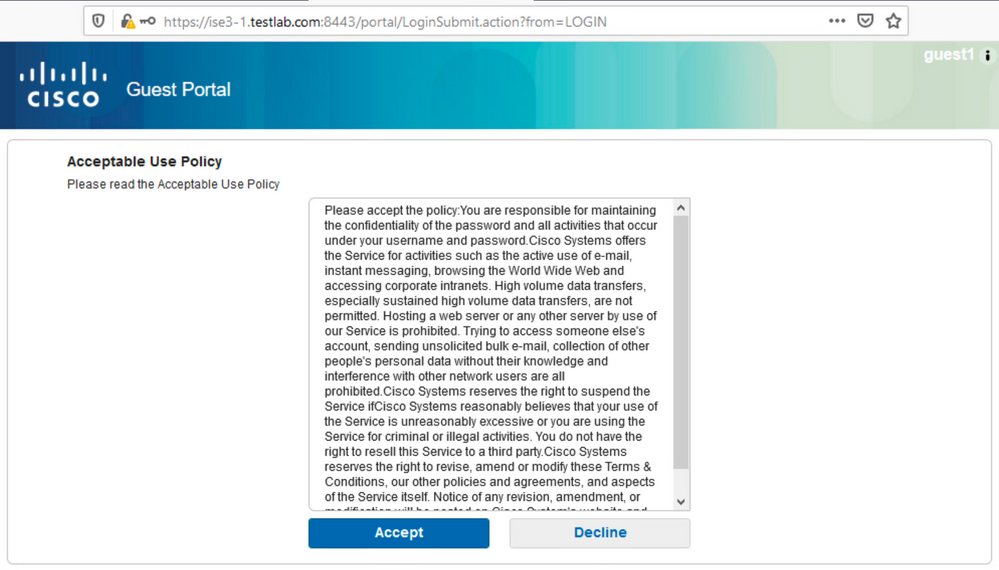

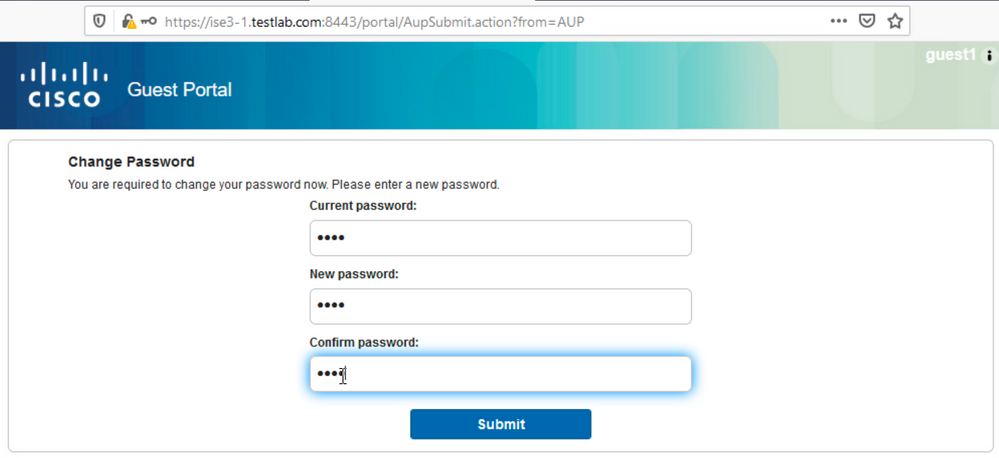

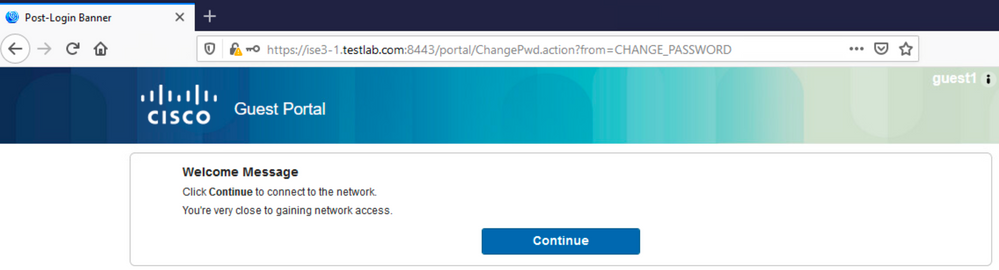

6. عند نجاح هذا الإجراء، يمكن تقديم سياسة إستخدام مقبولة إختيارية (AUP) (في حالة تكوينها أسفل مدخل Guest Portal). يتم تقديم خيار كلمة مرور التغيير للمستخدم ويمكن أيضا عرض شعار ما بعد تسجيل الدخول (أيضا قابل للتكوين تحت مدخل الضيف).

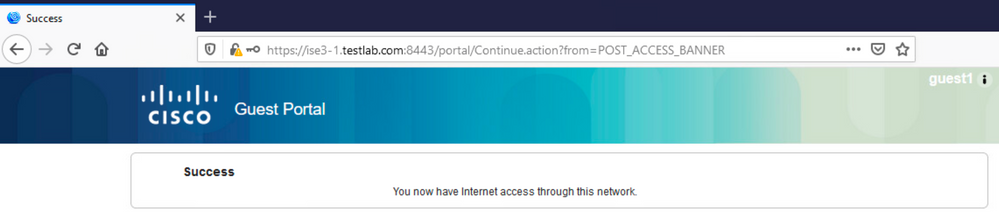

7. تؤكد الصفحة الأخيرة (شعار ما بعد تسجيل الدخول) أنه تم منح حق الوصول:

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

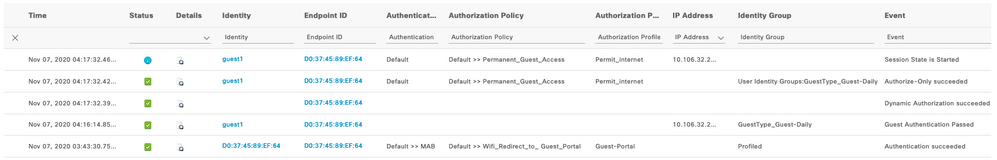

وفي هذه المرحلة، يعرض ISE هذه السجلات تحت العمليات > RADIUS > السجلات المباشرة، كما هو موضح في الصورة.

هنا هو التدفق:

- يواجه المستخدم الضيف قاعدة التخويل الثانية (WiFi_Redirect_to_Guest_Portal) ويعاد توجيهه إلى Guest-Portal (نجحت المصادقة).

- يتم إعادة توجيه الضيف للتسجيل الذاتي. بعد تسجيل الدخول بنجاح (باستخدام الحساب الذي تم إنشاؤه حديثا)، يرسل ISE إعادة مصادقة CoA، وهو ما تم تأكيده بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (نجح التفويض الديناميكي).

- تقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بإجراء إعادة المصادقة باستخدام السمة Authorize-only ويتم إرجاع اسم قائمة التحكم في الوصول (نجح Authorize-Only). يتم تزويد الضيف بوصول الشبكة الصحيح.

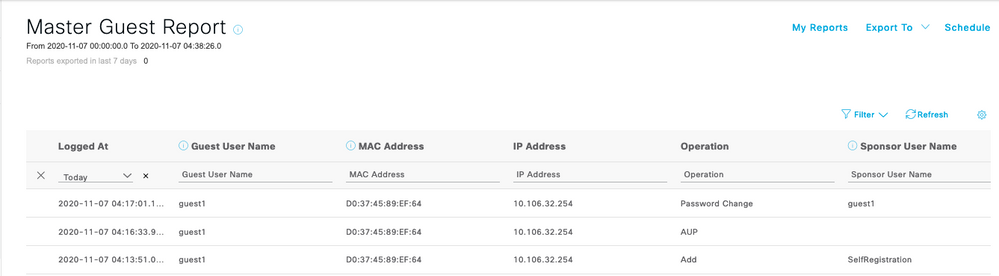

التقارير (العمليات > التقارير > الضيف > تقرير الضيف الرئيسي) تؤكد أيضا أن:

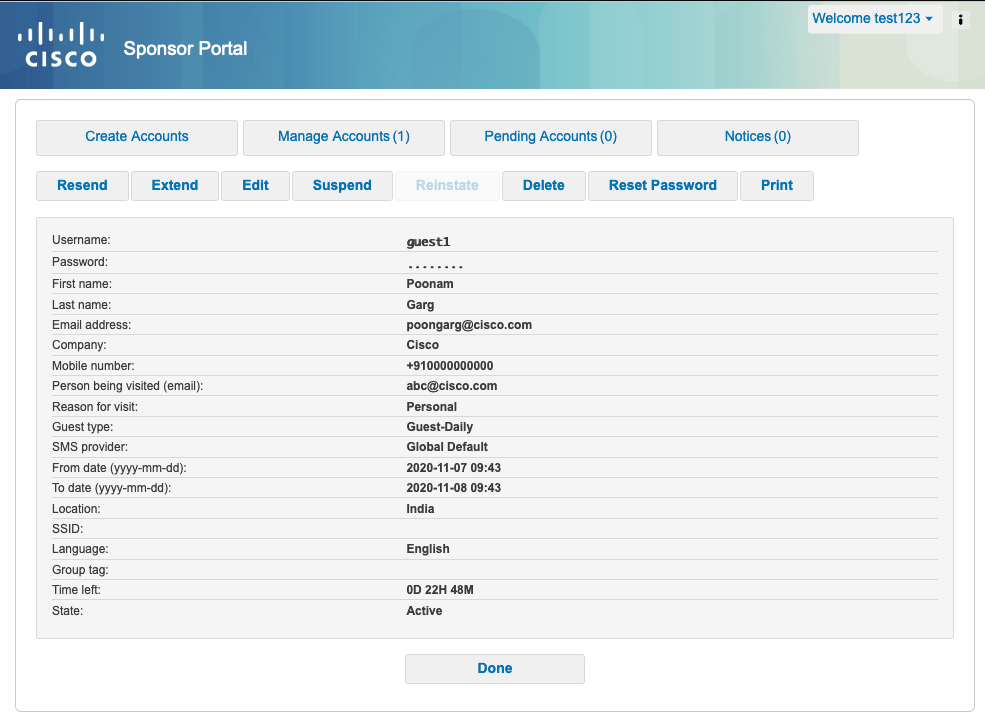

يمكن للمستخدم الكفيل (بامتيازات صحيحة) التحقق من الحالة الحالية لمستخدم ضيف.

يؤكد هذا المثال إنشاء الحساب، وتسجيل دخول المستخدم إلى المدخل:

التهيئة الاختيارية

لكل مرحلة من هذا التدفق، يمكن تكوين خيارات مختلفة. يتم تكوين كل ذلك لكل مدخل ضيف في مراكز العمل > وصول الضيف > البوابات والمكونات > بوابات الضيف > اسم المدخل > تحرير > سلوك المدخل وإعدادات التدفق. تتضمن الإعدادات الأكثر أهمية:

إعدادات التسجيل الذاتي

- نوع الضيف - يصف المدة التي يكون فيها الحساب نشطا وخيارات انتهاء صلاحية كلمة المرور وساعات تسجيل الدخول والخيارات (وهذا مزيج من ملف تعريف الوقت ودور الضيف)

- رمز التسجيل - في حالة التمكين، يسمح فقط للمستخدمين الذين يعرفون الرمز السري بالتسجيل الذاتي (يجب توفير كلمة المرور عند إنشاء الحساب)

- AUP - قبول سياسة الاستخدام أثناء التسجيل الذاتي

- شرط موافقة الكفيل على حساب الضيف أو تنشيطه.

إعدادات ضيف تسجيل الدخول

- رمز الوصول - في حالة التمكين، يسمح فقط للمستخدمين الضيوف الذين يعرفون الرمز السري بتسجيل الدخول.

- AUP - قبول سياسة الاستخدام أثناء التسجيل الذاتي.

- خيار تغيير كلمة المرور.

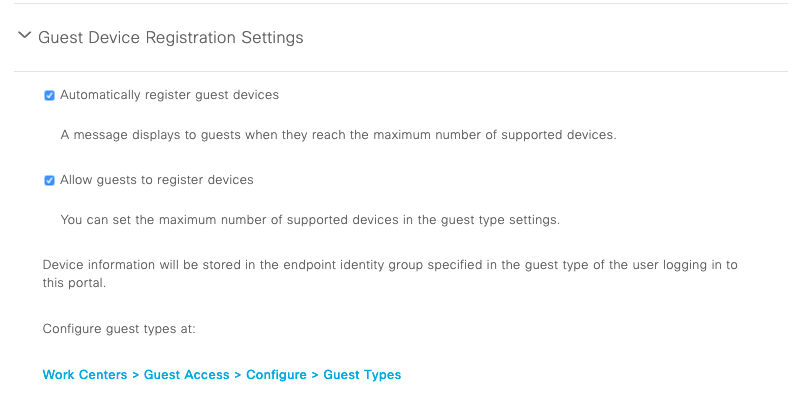

إعدادات تسجيل الجهاز

- بشكل افتراضي، يتم تسجيل الجهاز تلقائيا.

إعدادات توافق جهاز الضيف

- يسمح بوضع داخل التدفق.

إعدادات BYOD

- السماح لمستخدمي الشركات الذين يستخدمون البوابة كضيوف بتسجيل أجهزتهم الشخصية.

الحسابات المعتمدة من الكفيل

إذا تم تحديد خيار طلب موافقة الضيوف ضمن إعدادات نموذج التسجيل، فيجب اعتماد الحساب الذي تم إنشاؤه بواسطة الضيف من قبل كفيل. يمكن لهذه الميزة إستخدام البريد الإلكتروني لتسليم إعلام إلى الكفيل (للموافقة على حساب الضيف):

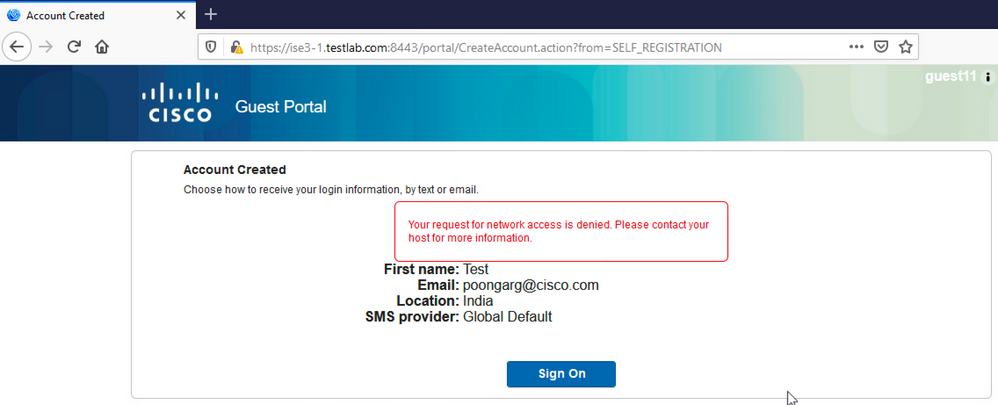

في حالة تكوين خادم بروتوكول نقل البريد البسيط (SMTP) بشكل غير صحيح، فلن يتم إنشاء الحساب:

يؤكد السجل من guest.log وجود مشكلة في إرسال "إعلام الموافقة" إلى البريد الإلكتروني الخاص بالكفيل نظرا لعدم تكوين خادم SMTP بشكل صحيح:

2020-11-07 07:16:38,547 ERROR [GUEST_ACCESS_SMTP_RETRY_THREAD][] cpm.guestaccess.apiservices.util.SmtpMsgRetryThreadUtil -::- An exception occurred while sending email :

javax.mail.MessagingException: Could not connect to SMTP host: outbound.cicso.com, port: 25, response: 421

2020-11-07 07:16:38,547 ERROR [https-jsse-nio-10.106.32.25-8443-exec-1][] cpm.guestaccess.apiservices.notification.NotificationService -::- sendApprovalNotification

com.cisco.cpm.guestaccess.exception.GuestAccessSystemException: com.cisco.cpm.guestaccess.exception.GuestAccessSystemException: Unable to send mail. Failure occured

عندما يكون لديك البريد الإلكتروني وتكوين خادم SMTP المناسب، يتم إنشاء الحساب:

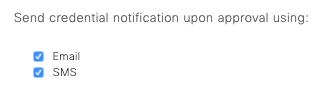

بعد أن تقوم بتمكين خيار مطالبة الضيوف بأن يكونوا معتمدين ، يتم إزالة حقلي اسم المستخدم وكلمة المرور تلقائيا من تضمين هذه المعلومات في قسم صفحة نجاح التسجيل الذاتي. ولهذا السبب، عندما يكون هناك حاجة إلى موافقة الكفيل، لا يتم عرض بيانات اعتماد المستخدمين الضيوف بشكل افتراضي على صفحة الويب التي تقدم معلومات لإظهار أن الحساب قد تم إنشاؤه. وبدلا من ذلك، يجب تسليمها بواسطة خدمات الرسائل القصيرة (SMS) أو البريد الإلكتروني. يجب تمكين هذا الخيار في إعلام إرسال بيانات الاعتماد عند الموافقة باستخدام قسم (وضع علامة بريد إلكتروني/SMS).

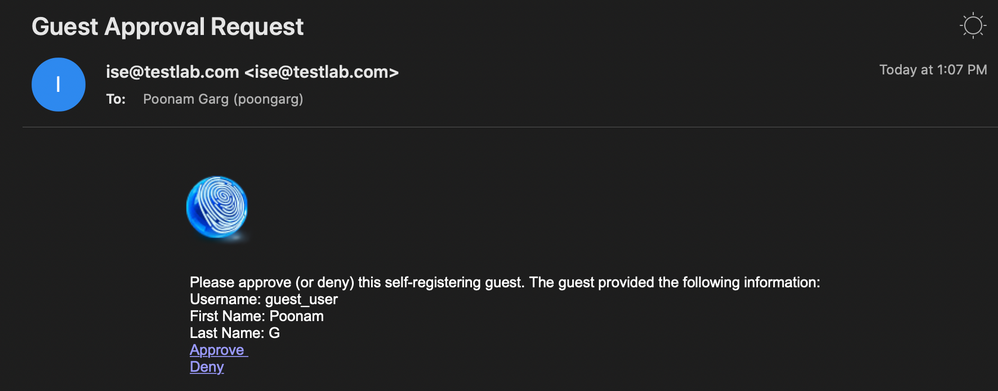

يتم تسليم بريد إلكتروني للإخطار إلى الكفيل:

الكفيل ينقر على رابط الموافقة ويدخل على مدخل الكفيل ويتم اعتماد الحساب:

من هذه النقطة، يتم السماح للمستخدم الضيف بتسجيل الدخول (باستخدام بيانات الاعتماد التي تم تلقيها عبر البريد الإلكتروني أو الرسائل النصية القصيرة).

في الخلاصة، هناك ثلاثة عناوين بريد إلكتروني مستخدمة في هذا التدفق:

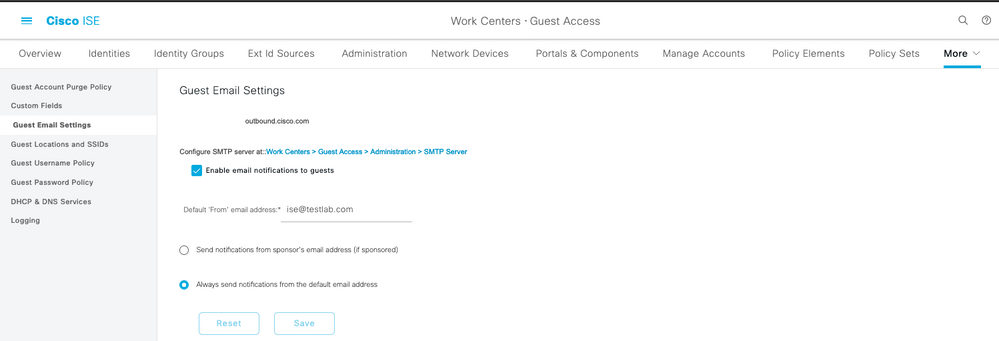

- إعلام عنوان "من". ويتم تحديد هذا بشكل ثابت أو يؤخذ من حساب الكفيل ويستخدم كعنوان من بالنسبة لكل من: الإخطار إلى الكفيل (للموافقة) وتفاصيل بيانات الاعتماد إلى الضيف. ويتم تكوين هذا الإجراء ضمن مراكز العمل > وصول الضيف > الإعدادات > إعدادات البريد الإلكتروني للضيف.

- إعلام عنوان "إلى". ويتم إستخدام هذا الأمر لإبلاغ الكفيل باستلامه حسابا للموافقة عليه. يتم تكوين هذا في مدخل Guest ضمن مراكز العمل > Guest Access (وصول الضيف) > بوابات الضيف > بوابات الضيف والمكونات > اسم المدخل > إعدادات نموذج التسجيل > مطالبة الضيوف بالموافقة > طلب الموافقة على البريد الإلكتروني إلى.

- عنوان "إلى" للضيف. وهذا ما يقدمه المستخدم الضيف أثناء التسجيل. في حالة تحديد إرسال إعلام بيانات الاعتماد عند الموافقة باستخدام البريد الإلكتروني، يتم تسليم البريد الإلكتروني الذي يحتوي على تفاصيل بيانات الاعتماد (اسم المستخدم وكلمة المرور) إلى الضيف.

تقديم بيانات الاعتماد عبر خدمة SMS

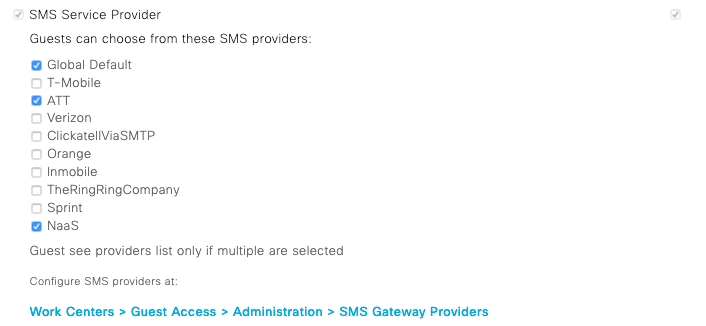

يمكن أيضا تسليم بيانات اعتماد الضيوف بواسطة SMS. يجب تكوين هذه الخيارات:

- أختر موفر خدمة SMS ضمن إعدادات نموذج التسجيل:

- حدد خانة الاختيار إرسال إعلام بيانات الاعتماد عند الموافقة باستخدام: SMS.

- ثم يطلب من المستخدم الضيف إختيار الموفر المتوفر عند إنشاء حساب:

- يتم تسليم رسالة SMS باستخدام الموفر المختار ورقم الهاتف:

- يمكنك تكوين موفري خدمة SMS ضمن الإدارة > النظام > الإعدادات > بوابة SMS.

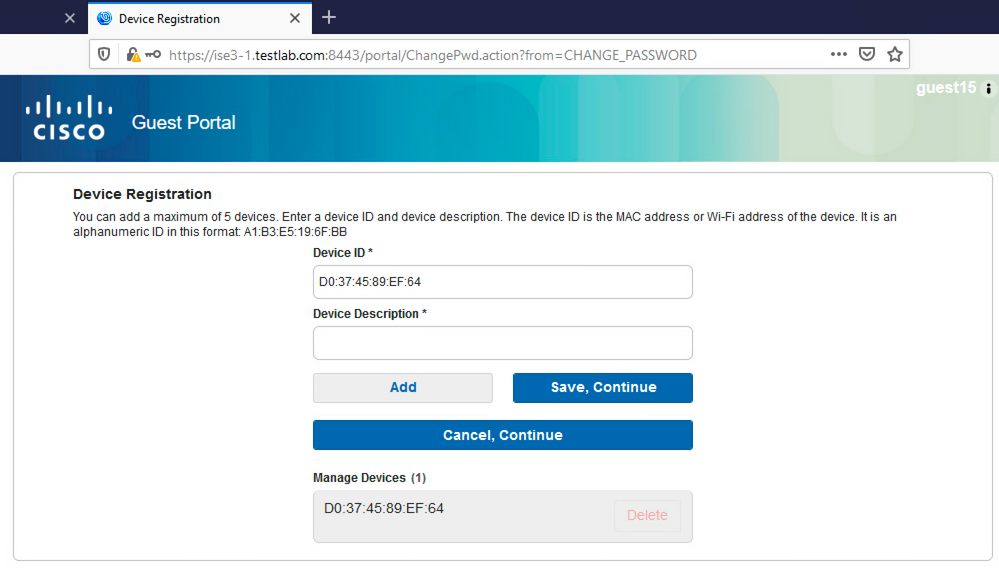

تسجيل الأجهزة

إذا تم تحديد الخيار السماح للضيوف بتسجيل الأجهزة بعد أن يقوم أحد المستخدمين الضيوف بتسجيل الدخول وقبول بروتوكول المصادقة والتفويض والمحاسبة (AUP)، فيمكنك تسجيل الأجهزة:

لاحظ أنه قد تمت إضافة الجهاز تلقائيا بالفعل (وهو في قائمة إدارة الأجهزة). وذلك لأنه تم تحديد تسجيل أجهزة الضيوف تلقائيا.

وضعية

إذا تم تحديد خيار طلب توافق الجهاز الضيف، فسيتم تزويد المستخدمين الضيوف بوكيل يقوم بتنفيذ الوضعية (NAC/Web Agent) بعد تسجيل الدخول وقبول بروتوكول AUP (وإجراء تسجيل الجهاز إختياريا). يقوم ISE بمعالجة قواعد إمداد العميل لتحديد الوكيل الذي يجب توفيره. ثم يقوم الوكيل الذي يتم تشغيله على المحطة بتنفيذ الوضع (وفقا لقواعد الوضع) وإرسال النتائج إلى ISE، الذي يرسل إعادة مصادقة CoA لتغيير حالة التخويل إذا لزم الأمر.

يمكن أن تبدو قواعد التخويل المحتملة مشابهة لما يلي:

أول المستخدمين الجدد الذين يواجهون قاعدة Guest_Authenticate أعيد توجيههم إلى مدخل Self Register Guest. بعد أن يقوم المستخدم بالتسجيل الذاتي وتسجيل الدخول، يقوم CoA بتغيير حالة التخويل ويتم تزويد المستخدم بإمكانية وصول محدودة لتنفيذ الوضع والمعالجة. لا تقوم CoA بتغيير حالة التفويض مرة أخرى إلا بعد توفير وكيل NAC وتوافق المحطة على توفير الوصول إلى الإنترنت.

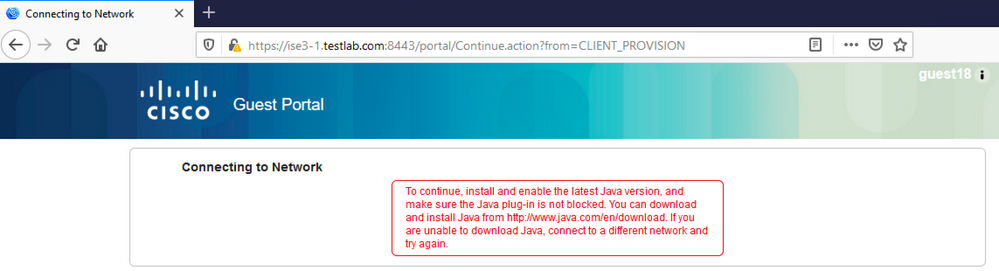

تتضمن المشاكل النموذجية في الوضع عدم وجود قواعد تزويد العميل الصحيحة:

يمكن أيضا تأكيد هذا إذا قمت بفحص ملف guest.log:

2020-11-09 09:23:32,157 ERROR [https-jsse-nio-10.106.32.25-8443-exec-7][] guestaccess.flowmanager.step.guest.ClientProvStepExecutor -:guest18:- CP Response is not successful, status=NO_POLICY

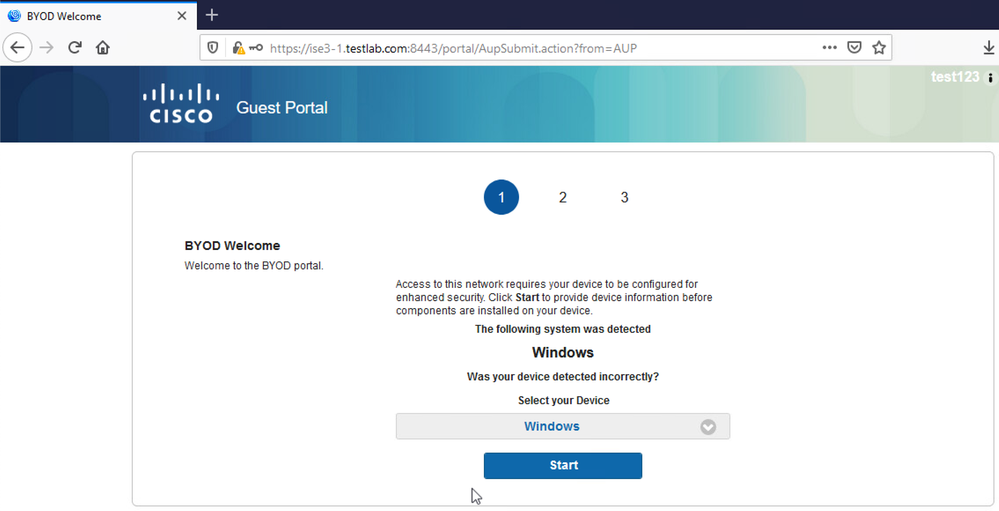

بيود

إذا تم تحديد السماح للموظفين باستخدام أجهزة شخصية على خيار الشبكة، فيمكن حينئذ لمستخدمي الشركة الذين يستخدمون هذه البوابة المرور عبر تدفق BYOD وتسجيل الأجهزة الشخصية. بالنسبة للمستخدمين الضيوف، لا يغير هذا الإعداد أي شيء.

ماذا يعني "الموظفون الذين يستخدمون البوابة كضيوف"؟

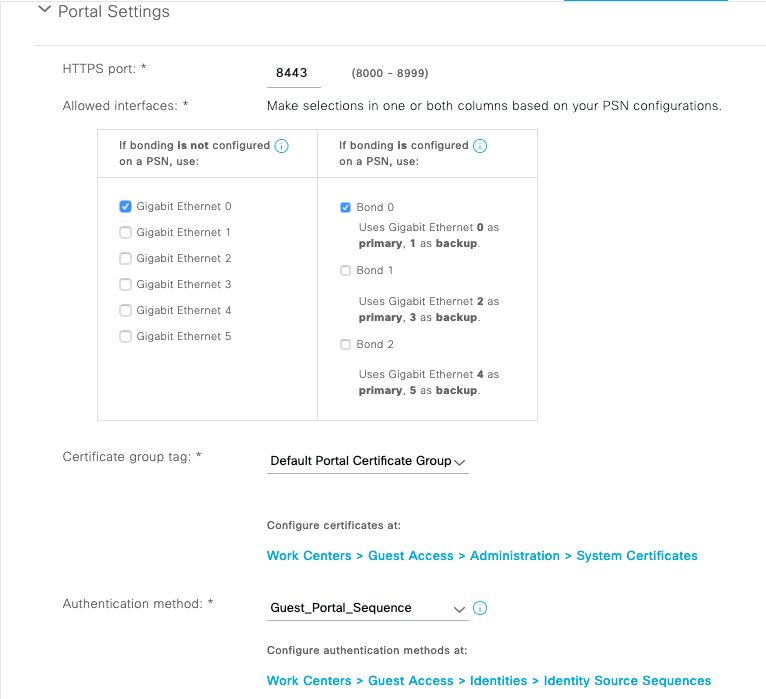

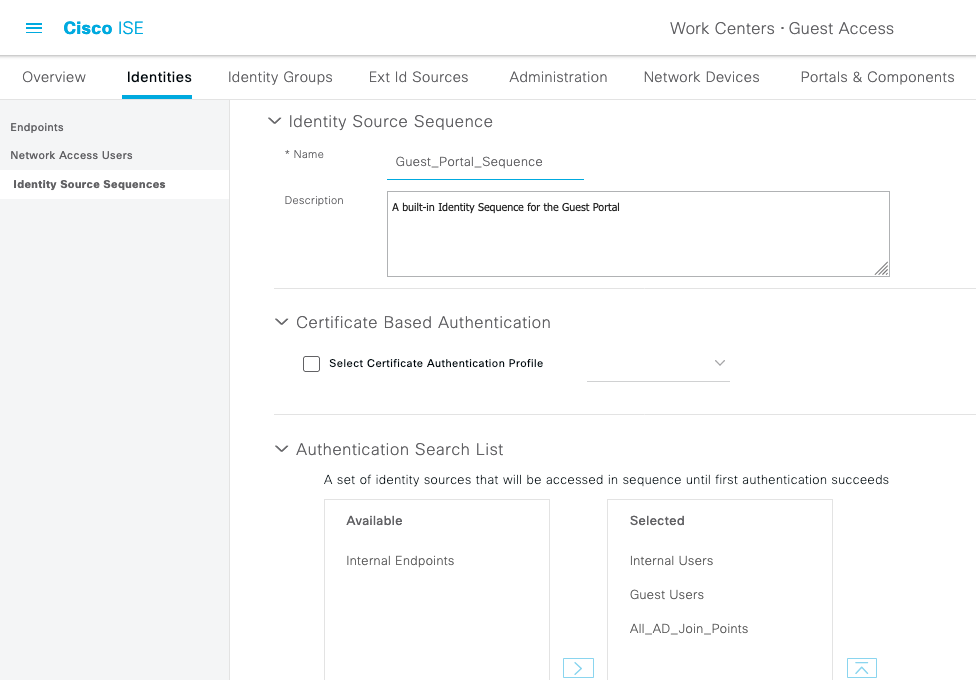

بشكل افتراضي، يتم تكوين بوابات الضيوف باستخدام مخزن الهوية Guest_Portal_Sequence:

هذا هو تسلسل التخزين الداخلي الذي يحاول المستخدمين الداخليين أولا (قبل المستخدمين الضيوف) ثم بيانات اعتماد AD، نظرا لأن الإعدادات المتقدمة سيتم متابعتها إلى المتجر التالي في التسلسل عندما لا يمكن الوصول إلى مخزن هوية محدد للمصادقة، يمكن لموظف لديه بيانات اعتماد داخلية أو بيانات اعتماد AD تسجيل الدخول إلى البوابة.

في هذه المرحلة على مدخل الضيف، يقدم المستخدم بيانات اعتماد معرفة في مخزن المستخدمين الداخليين أو Active Directory وتحدث إعادة توجيه BYOD:

بهذه الطريقة يمكن لمستخدمي الشركة تنفيذ BYOD للأجهزة الشخصية.

عندما يتم توفير بيانات اعتماد Guest Users بدلا من بيانات اعتماد Users/AD الداخلية، فإنه يتم متابعة التدفق العادي (بدون BYOD).

تغيير شبكة VLAN

وهو يسمح لك بتشغيل ActiveX أو تطبيق جافا، والذي يشغل DHCP لإطلاق وتجديد. يلزم هذا عندما تقوم CoA بتشغيل تغيير شبكة VLAN لنقطة النهاية. عند إستخدام MAB، لا تدرك نقطة النهاية أي تغيير في شبكة VLAN. حل ممكن هو تغيير شبكة VLAN (إصدار/تجديد DHCP) باستخدام وكيل NAC. خيار آخر هو طلب عنوان IP جديد عبر التطبيق الصغير الذي تم إرجاعه على صفحة الويب. يمكن تكوين تأخير بين الإصدار/CoA/التجديد. هذا الخيار غير مدعوم للأجهزة المحمولة.

معلومات ذات صلة

- Posture Services على Cisco ISE Configuration Guide

- BYOD اللاسلكي مع محرك خدمات الهوية

- دعم ISE SCEP لمثال تكوين BYOD

- مثال على تكوين مصادقة الويب المركزية على شبكة LAN اللاسلكية (WLC) ومحرك خدمات كشف الهوية (ISE)

- المصادقة المركزية للويب مع نقاط الوصول FlexConnect APs على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) مع مثال تكوين ISE

- الدعم التقني والمستندات - Cisco Systems

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

10-Jul-2023 |

إعادة الاعتماد. |

1.0 |

24-Nov-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Michal GarcarzCisco TAC Engineer

- Nicholas DarchisCisco TAC Engineer

- Poonam GargCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات