إستخدام RADIUS لإدارة الجهاز باستخدام محرك خدمات الهوية

خيارات التنزيل

-

ePub (1.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تجميع السمات التي تتوقع منتجات Cisco المختلفة وغيرها من منتجات Cisco تلقيها من خادم AAA مثل ISE من Cisco.

معلومات أساسية

تتوقع منتجات Cisco وغيرها من منتجات Cisco تلقي تجميع للسمات من خادم المصادقة والتفويض والمحاسبة (AAA). في هذه الحالة، يكون الخادم هو Cisco ISE وسيقوم ISE بإرجاع هذه السمات مع قبول الوصول كجزء من ملف تعريف التخويل (RADIUS).

يقدم هذا المستند إرشادات خطوة بخطوة حول كيفية إضافة ملفات تخصيص تخويل السمة المخصصة ويحتوي أيضا على قائمة بالأجهزة وسمات RADIUS التي تتوقع الأجهزة رؤيتها مرتجعة من خادم AAA. تتضمن جميع الموضوعات أمثلة.

قائمة السمات المقدمة في هذا المستند ليست شاملة أو موثوقة ويمكن أن تتغير في أي وقت دون تحديث هذا المستند.

يتم تحقيق إدارة الأجهزة لجهاز الشبكة بشكل عام باستخدام بروتوكول TACACS+، ولكن إذا كان جهاز الشبكة لا يدعم TACACS+ أو إذا لم يكن ISE لديه ترخيص إدارة الجهاز، فيمكن تحقيق ذلك باستخدام RADIUS وكذلك إذا كان جهاز الشبكة يدعم إدارة جهاز RADIUS. تدعم بعض الأجهزة كلا البروتوكولين، ويعود الأمر إلى المستخدمين لتحديد البروتوكول الذي سيتم إستخدامه، ولكن TACACS+ يمكن أن يكون مواتيا لأنه يحتوي على ميزات مثل تفويض الأوامر ومحاسبة الأوامر.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بما يلي:

- Cisco ISE كخادم Radius على شبكة موضع الاهتمام

- سير عمل بروتوكول RADIUS - RFC2865

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى محرك خدمات تعريف Cisco (ISE) 3.x والإصدارات الأعلى من ISE.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الخطوة 1. قم بإنشاء السمات الخاصة بالمورد (VSA)

يمكن أن يكون هناك قواميس مختلفة تم إنشائها لكل من الموردين، ويمكن إضافة خصائص لكل من هذه القواميس. يمكن أن يكون لكل قاموس عدة خصائص يمكن إستخدامها في ملفات تخصيص التخويل. تحدد كل سمة، بشكل عام، الدور المختلف لإدارة الجهاز الذي يمكن للمستخدم الحصول عليه عند تسجيل الدخول إلى جهاز الشبكة. ومع ذلك، يمكن أن تكون السمة مخصصة لأغراض مختلفة للعملية أو التكوين على جهاز الشبكة.

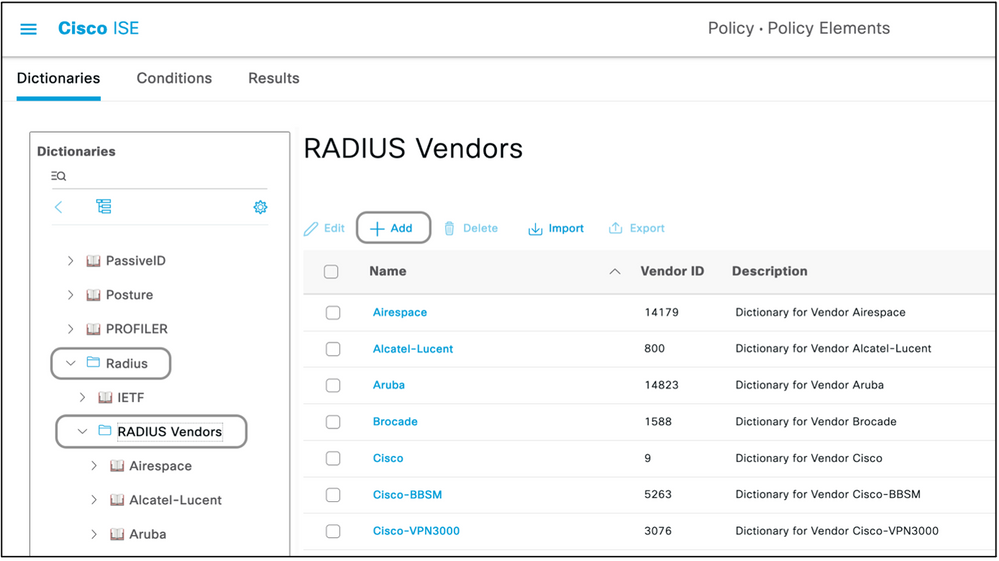

يأتي ISE مع سمات محددة مسبقا لعدد قليل من الموردين. إذا لم يكن المورد مدرجا، فيمكن إضافته كقاموس ذو سمات. بالنسبة لبعض أجهزة الشبكة، تكون السمات قابلة للتكوين ويمكن تغييرها لأنواع الوصول المختلفة، إذا كان هذا هو الحال، فيجب تكوين ISE بالسمات التي يتوقعها جهاز الشبكة لأنواع الوصول المختلفة.

يتم تعريف السمات المتوقع إرسالها باستخدام قبول وصول RADIUS كما يلي:

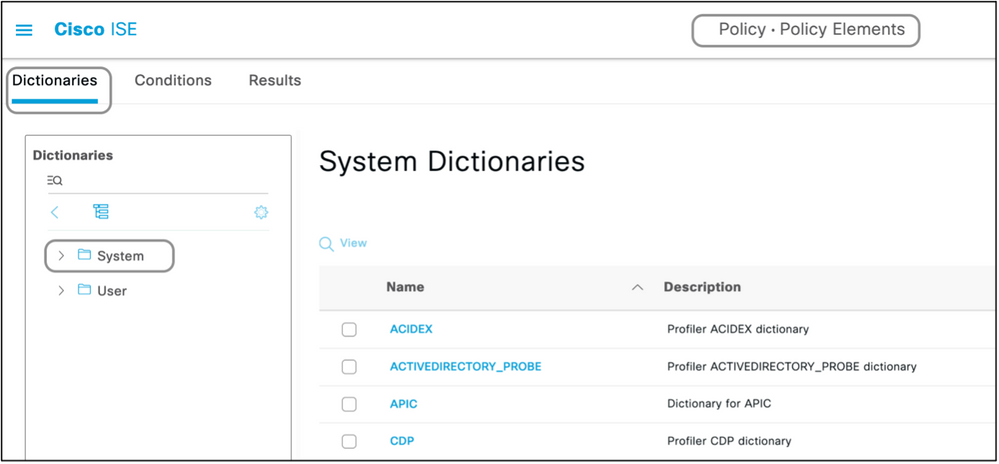

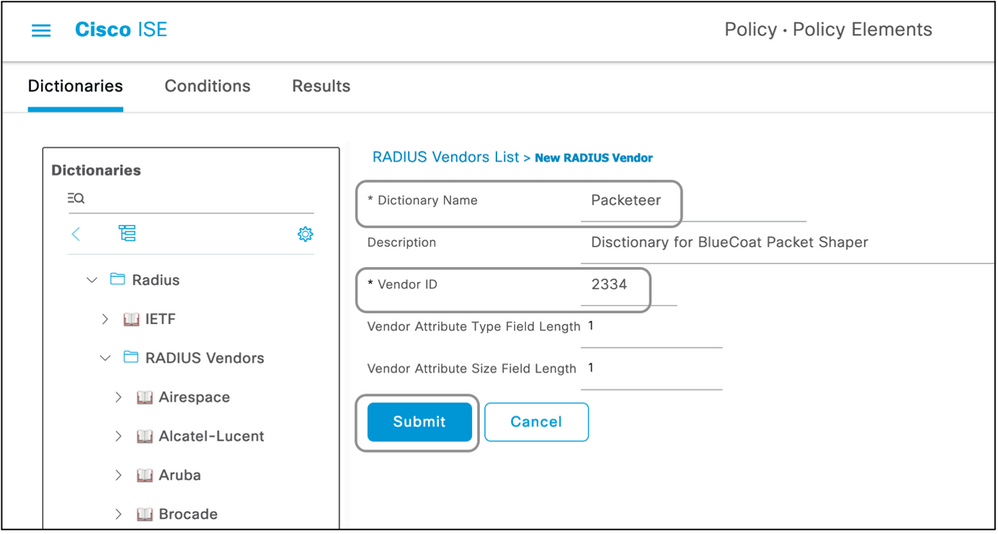

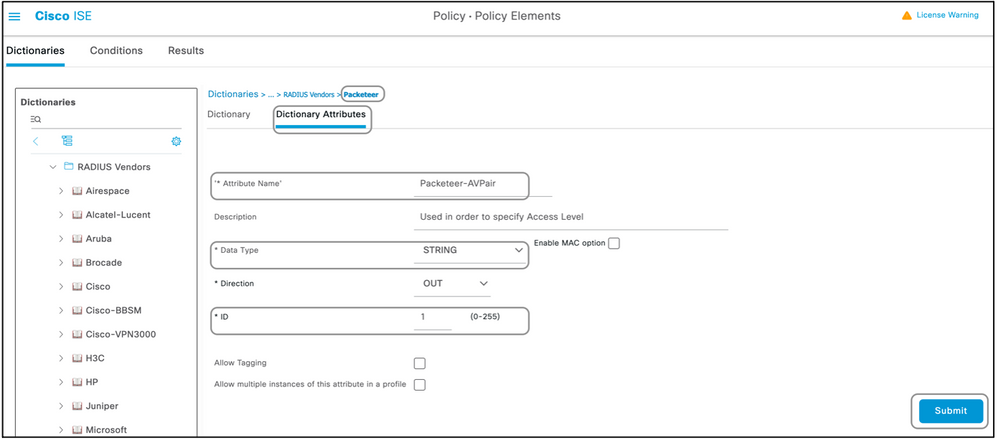

- انتقل إلى السياسة > عناصر السياسة > القواميس > النظام > Radius > موردي RADIUS > إضافة.

- يجب إدخال الاسم ومعرفات المورد وحفظهما.

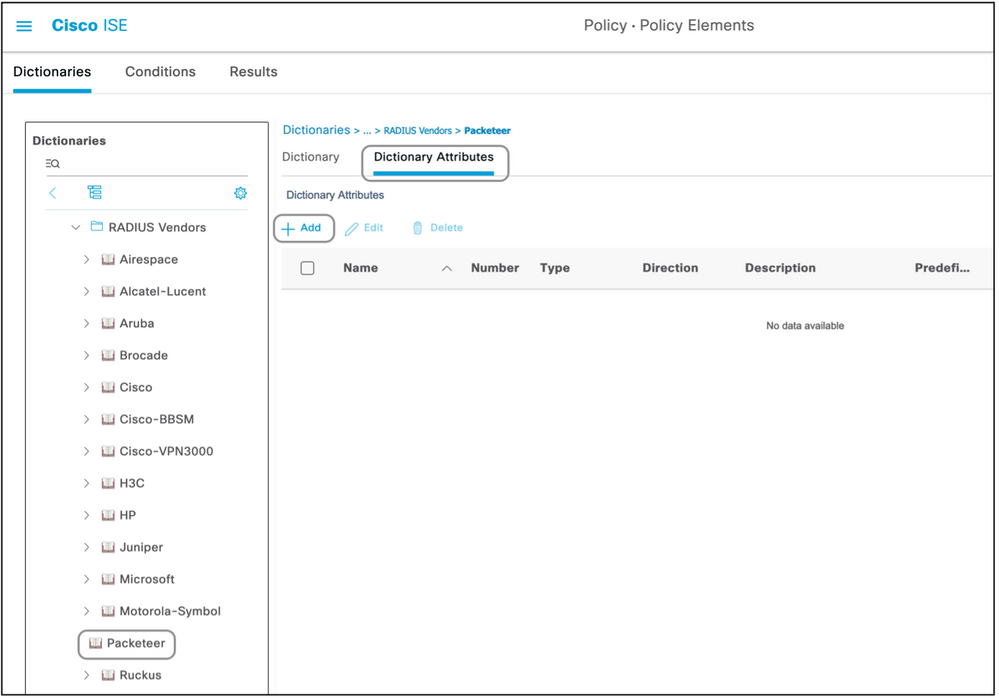

- انقر مورد Radius المحفوظ وتصفح إلى خصائص القاموس.

- انقر فوق إضافة وقم بتعبئة اسم السمة الحساسة لحالة الأحرف ونوع البيانات والاتجاه والمعرف.

- قم بحفظ السمة.

- قم بإضافة خصائص أخرى على نفس الصفحة إذا كان هناك العديد من الخصائص ليتم إضافتها إلى نفس القاموس.

ملاحظة: يتم توفير كل حقل من الحقول التي تم إدخالها كقيم في هذا القسم بواسطة المورد نفسه. يمكن زيارة مواقع الويب الخاصة بالمورد أو يمكن الاتصال بدعم المورد في حالة عدم التعرف على هذه المواقع.

ملاحظة: لا يتطلب جميع الموردين إضافة قاموس محدد. إذا كان باستطاعة المورد إستخدام سمات RADIUS المعرفة بواسطة IETF، الموجودة على ISE بالفعل، فيمكن تخطي هذه الخطوة.

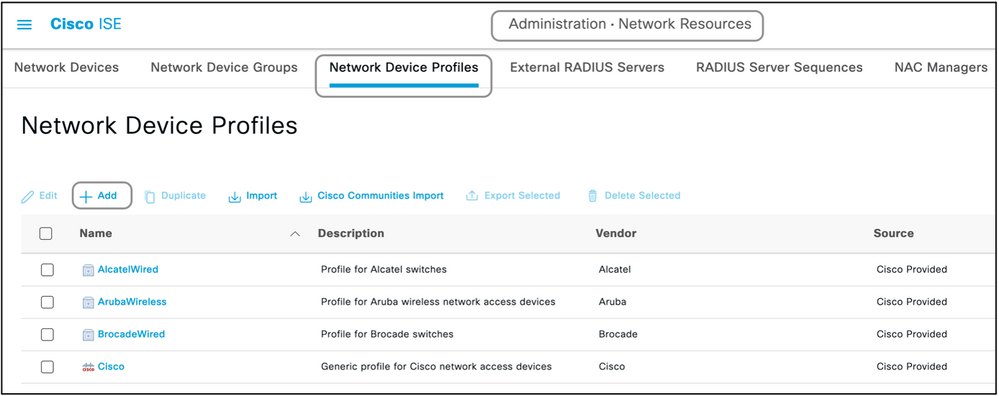

الخطوة 2. إنشاء ملف تعريف جهاز الشبكة

هذا المقطع غير إلزامي. يساعد توصيف جهاز الشبكة في فصل نوع جهاز الشبكة الذي تتم إضافته وإنشاء توصيفات تخويل مناسبة لهم. تماما مثل قواميس نصف القطر، فإن ISE به بعض ملفات التخصيص المحددة مسبقا والتي يمكن إستخدامها. إذا لم يكن موجودا بالفعل، يمكن إنشاء ملف تعريف جهاز جديد.

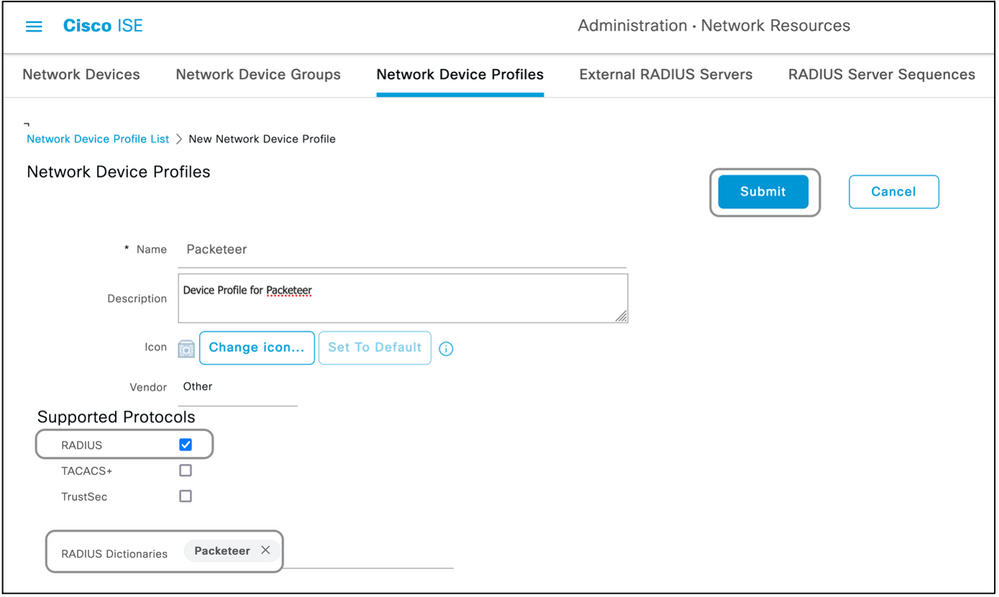

هذا هو الإجراء لإضافة توصيف شبكة :

- انتقل إلى إدارة > موارد الشبكة > توصيفات أجهزة الشبكة > إضافة.

- قم بإعطاء اسم وحدد المربع ل RADIUS.

- تحت قواميس RADIUS، حدد القاموس الذي تم إنشائه في القسم السابق.

- إذا تم إنشاء قواميس متعددة لنفس نوع الجهاز، يمكن تحديد كل منها تحت قواميس RADIUS.

- احفظ التوصيف.

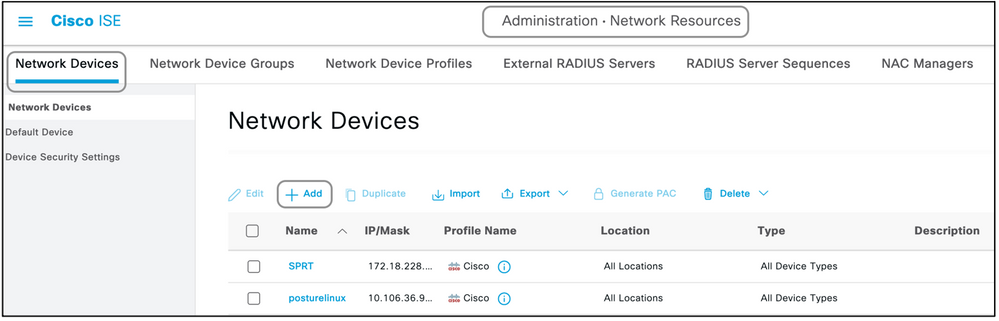

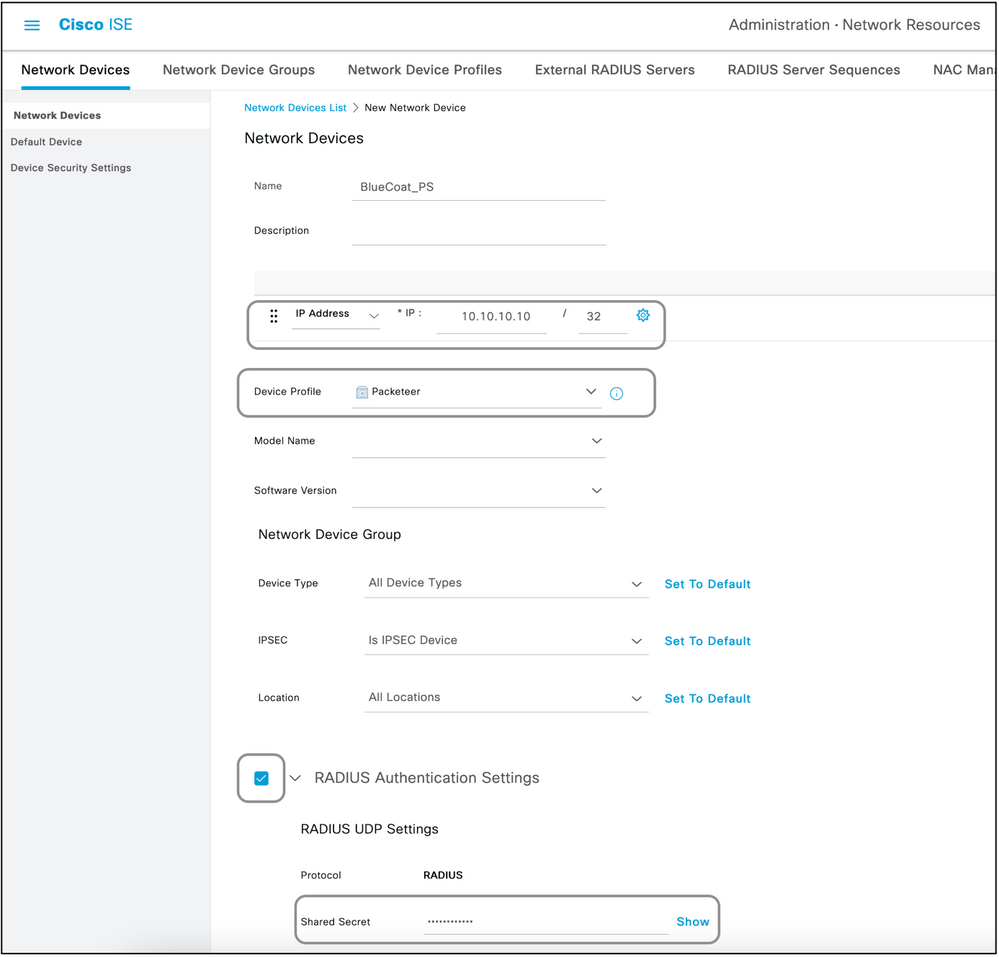

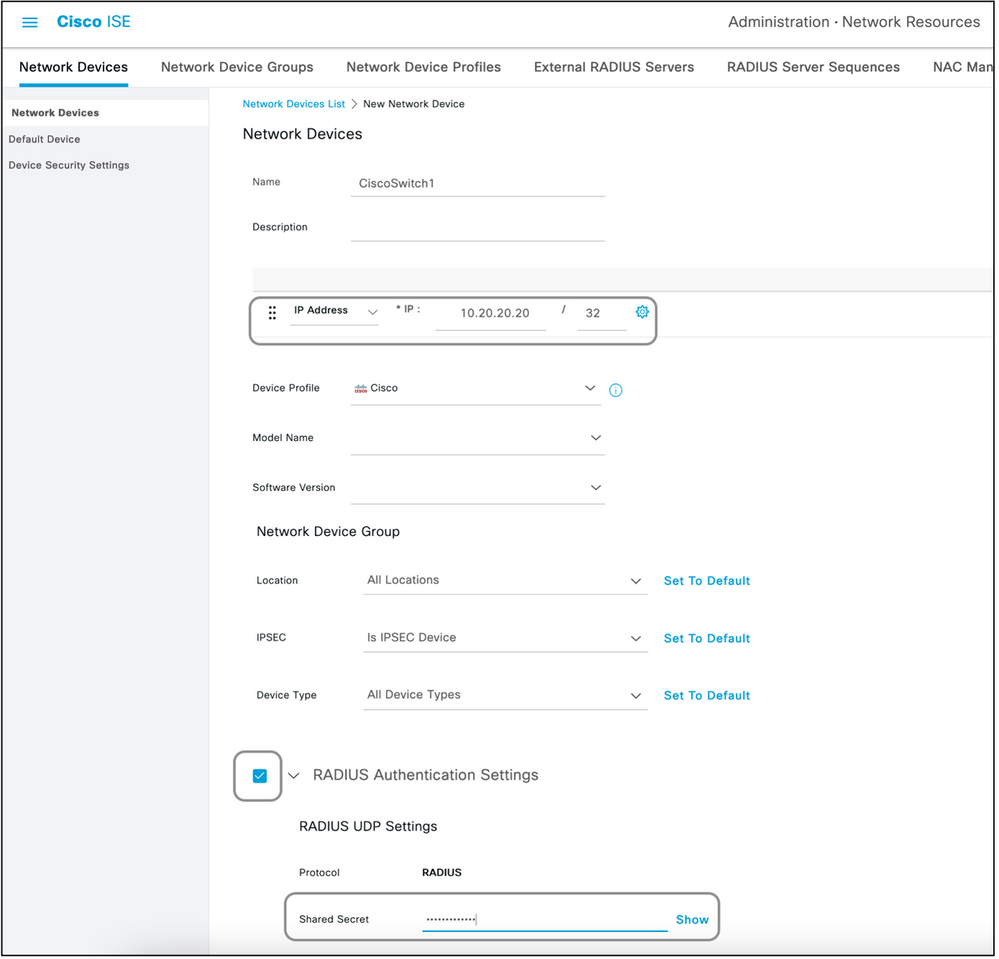

الخطوة 3. إضافة جهاز الشبكة على ISE

ويجب إضافة جهاز الشبكة الذي تتم إدارة الجهاز عليه على ISE مع مفتاح يتم تعريفه على جهاز الشبكة. وعلى جهاز الشبكة، تتم إضافة ISE كخادم RADIUS AAA بهذا المفتاح.

هذا هو الإجراء لإضافة جهاز على ISE:

- انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة > إضافة.

- قم بإعطاء اسم وعنوان IP.

- يمكن إختيار ملف تعريف الجهاز من القائمة المنسدلة ليكون هو نفسه المحدد في القسم السابق. إذا لم يتم إنشاء ملف تعريف، يمكن إستخدام Cisco الافتراضي كما هو.

- تحقق من إعدادات مصادقة RADIUS.

- أدخل المفتاح السري المشترك واحفظ الجهاز.

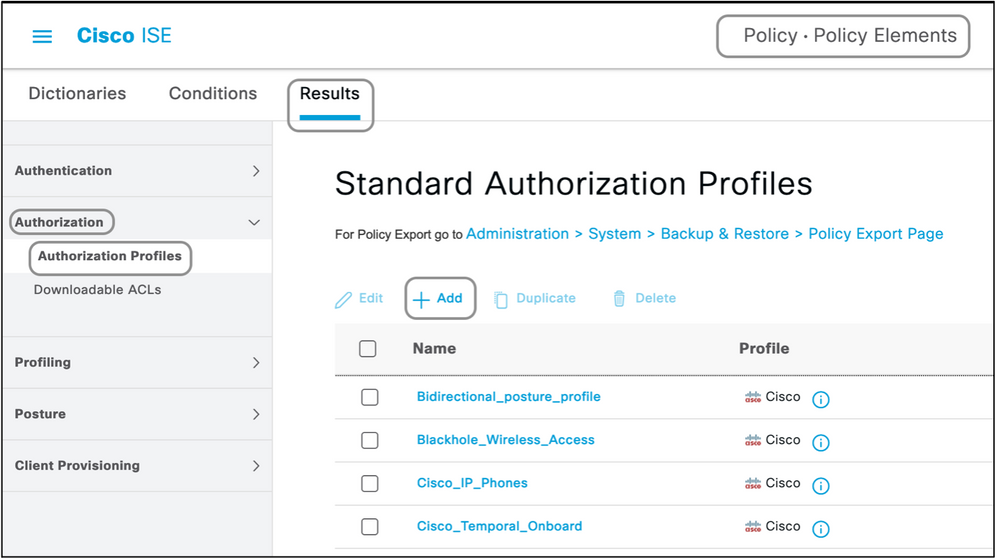

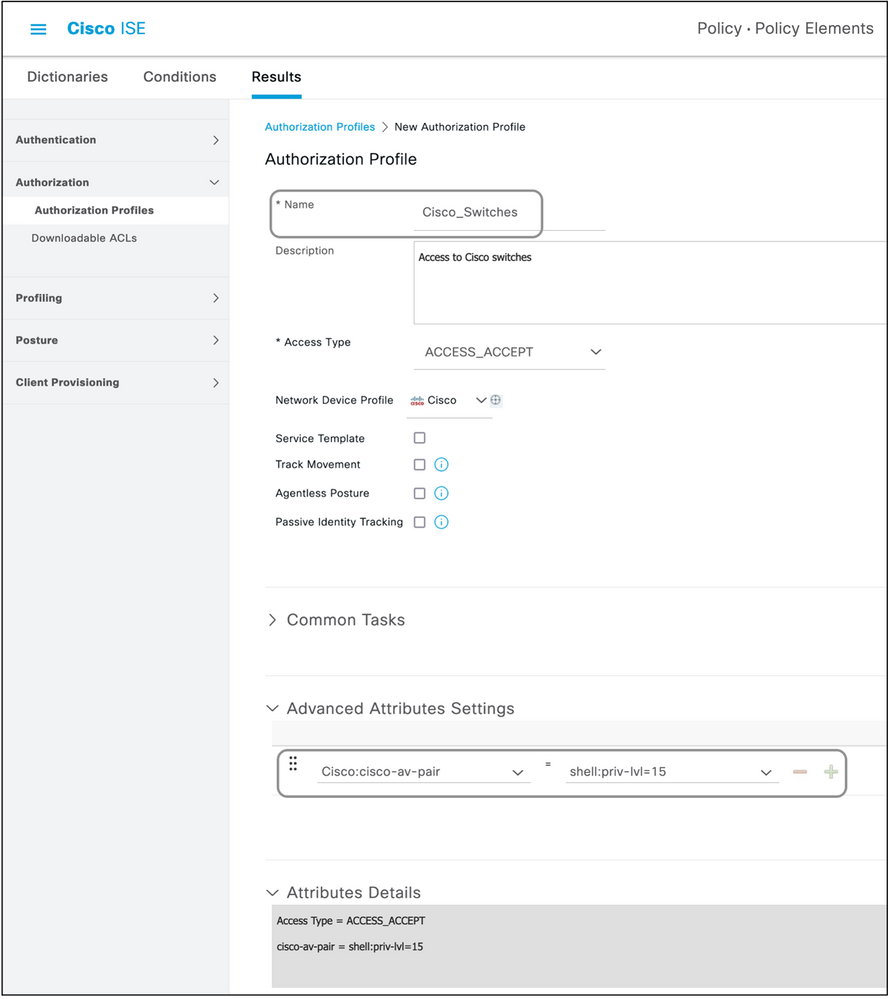

الخطوة 4. إنشاء ملفات تعريف التخويل

يتم تحديد النتيجة النهائية التي يتم دفعها من ISE كقبول وصول أو رفض وصول في ملف تعريف تخويل. يمكن لكل توصيف تخويل دفع سمات إضافية يتوقعها جهاز الشبكة.

هذا هو الإجراء الخاص بإنشاء ملف تعريف تخويل:

- انتقل إلى السياسة > عناصر السياسة > النتائج > التفويض > ملفات تخصيص التفويض.

- تحت توصيفات التخويل القياسية، انقر على إضافة.

أنواع التوصيفات التي يمكن إضافتها هي قبول الوصول و رفض الوصول.

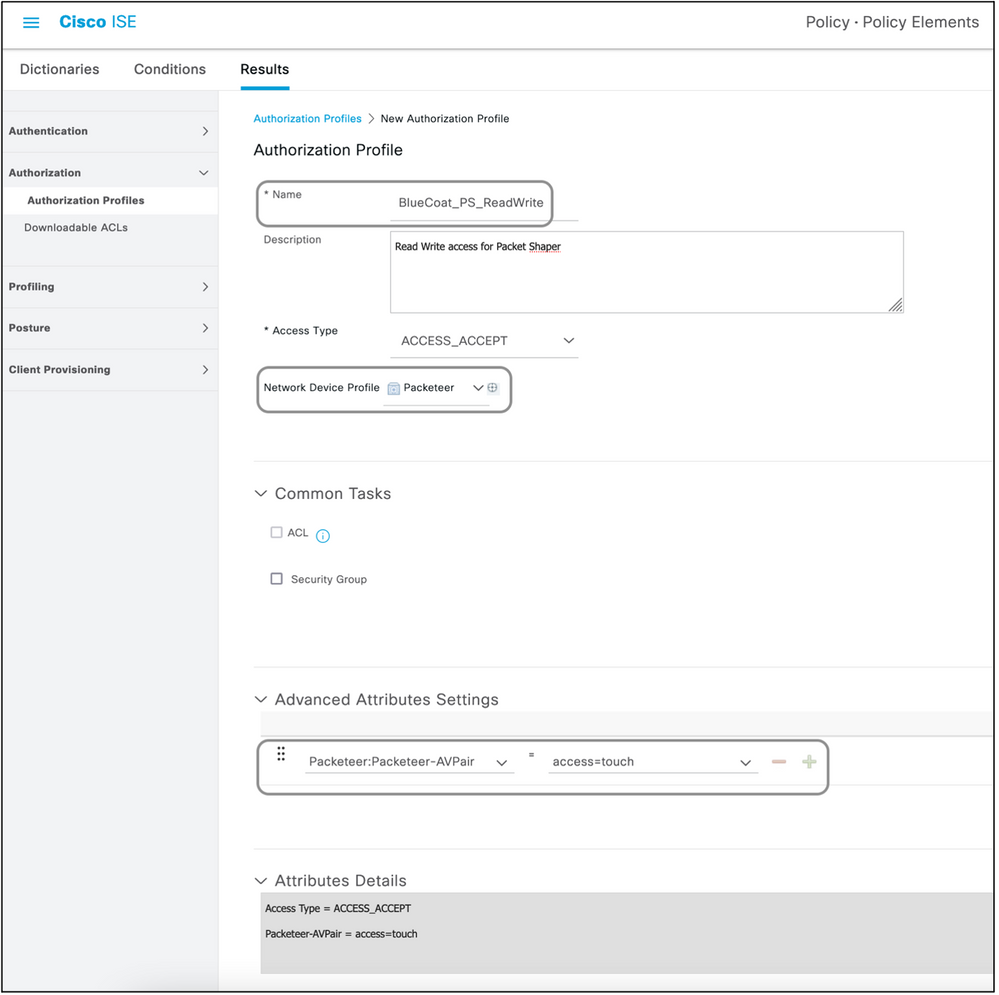

إنشاء ملف تعريف قبول الوصول

يستخدم هذا التوصيف للوصول من نوع ما إلى جهاز الشبكة. يمكن أن يكون لملف التخصيص هذا سمات متعددة مررت معه. فيما يلي الخطوات:

- امنح اسم معقول واختر نوع الوصول ليكون يقبل الوصول.

- أختر توصيف جهاز الشبكة الذي تم إنشاؤه في أحد المقاطع السابقة. إن لم يخلق أي توصيف، التقصير cisco يستطيع كنت استعملت.

- مع إختيار أنواع مختلفة من التوصيفات، تحدد الصفحة هنا خيارات التكوين.

- تحت إعدادات الخصائص المتقدمة، أختر القاموس والسمة المطبقة (LHS).

- قم بتعيين قيمة (RHS) للسمة إما من القائمة المنسدلة إذا كانت متوفرة أو اكتب القيمة المتوقعة.

- إذا كان هناك المزيد من الخصائص ليتم إرسالها كجزء من نفس النتيجة، انقر فوق + الأيقونة وأكرر الخطوات 4 و 5.

إنشاء ملفات تعريف تخويل متعددة لكل من النتائج/الأدوار/التكليفات التي يتوقع أن يرسلها ISE.

ملاحظة: يمكن التحقق من السمات المدمجة تحت حقل تفاصيل السمة.

إنشاء ملف تعريف رفض الوصول

يستخدم ملف التعريف هذا لإرسال رفض لإدارة الأجهزة ولكن لا يزال يمكن إستخدامه لإرسال السمات معه. يستخدم هذا لإرسال حزمة وصول-رفض RADIUS. تظل الخطوات كما هي باستثناء الخطوة الأولى حيث يجب إختيار Access-Reject بدلا من Access-Accept لنوع Access.

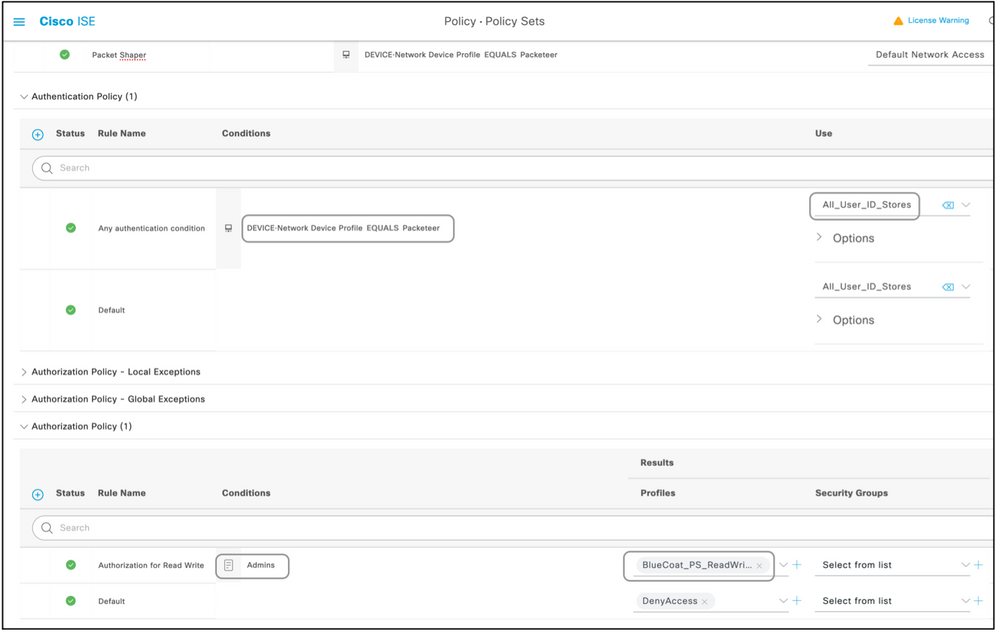

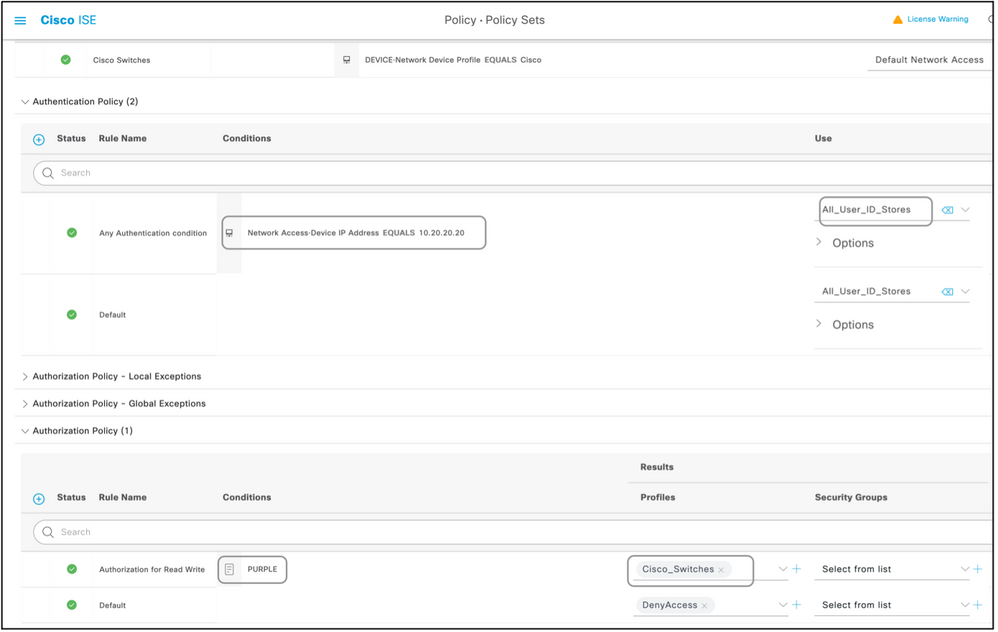

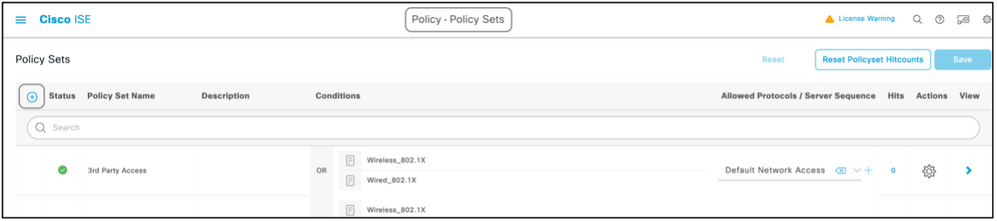

الخطوة 5. إنشاء مجموعة نهج

يتم تقييم مجموعات النهج الموجودة على ISE من الأعلى إلى الأسفل، بينما تكون المجموعة الأولى التي تفي بالشرط المحدد في مجموعات النهج مسؤولة عن إستجابة ISE لحزمة طلب وصول Radius التي يتم إرسالها بواسطة جهاز الشبكة. توصي Cisco بمجموعة سياسات فريدة لكل نوع من الأجهزة. يحدث شرط تقييم مصادقة المستخدم وتخويله عند التقييم. إذا كان ISE يحتوي على مصادر هوية خارجية، يمكن إستخدامه لنوع التخويل.

يتم إنشاء مجموعة سياسات نموذجية بهذه الطريقة:

- انتقل إلى السياسة > مجموعات السياسات > +.

- قم بإعادة تسمية مجموعة النهج الجديدة 1.

- قم بتعيين الشرط ليكون فريدا لهذا الجهاز.

- توسيع مجموعة النهج.

- قم بتوسيع نهج المصادقة لتعيين قاعدة مصادقة. المصدر الخارجي أو المستخدمون الداخليون هم أمثلة يمكن إستخدامها كتسلسل مصدر هوية يتحقق ISE من خلاله المستخدم.

- تم تعيين نهج المصادقة بالكامل. يمكن حفظ النهج في هذه المرحلة.

- قم بتوسيع نهج التخويل لإضافة شروط التخويل للمستخدمين. والمثال على ذلك هو التحقق من مجموعة AD معينة أو مجموعة هوية ISE الداخلية. سموا القاعدة على نحو مماثل.

- يمكن تحديد نتيجة قاعدة التخويل من القائمة المنسدلة.

- قم بإنشاء قواعد تفويض متعددة لأنواع مختلفة من الوصول الذي يدعمه المورد.

قائمة الأجهزة

أي أداة أن يساند أداة إدارة مع RADIUS يستطيع كنت أضفت على ise مع بعض تعديل إلى all the steps يذكر في الفرع السابق. وبالتالي، يحتوي هذا المستند على قائمة بالأجهزة التي تعمل باستخدام المعلومات الواردة في هذا القسم. قائمة السمات والقيم المقدمة في هذا المستند ليست شاملة أو موثوقة ويمكن أن تتغير في أي وقت بدون تحديث لهذا المستند. الرجاء مراجعة مواقع الويب الخاصة بالمورد ودعم المورد للتحقق من الصحة.

موجهات خدمات التجميع (ASR)

لا يلزم إنشاء قاموس منفصل و VSAs لهذا لأنه يستخدم أزواج Cisco AV الموجودة بالفعل على ISE.

السمة (السمات): زوج-AV من Cisco

القيمة (القيم): shell:tasks="#<role-name>،<permission>:<process>"

الاستخدام:قم بتعيين قيم <role-name>إلى اسم دور تم تعريفه محليا على الموجه. يمكن وصف التدرج الهرمي للدور بمصطلحات شجرة، حيث Role#rootis في أعلى الشجرة، و Role#leafadds أوامر إضافية. يمكن دمج هذين الدورين وترجيعهما إذا كان:shell:tasks=#root،#leaf.

يمكن أيضا إعادة تمرير الأذونات على أساس عملية فردية، بحيث يمكن منح المستخدم امتيازات القراءة والكتابة والتنفيذ لعمليات معينة. على سبيل المثال، لمنح مستخدم امتيازات القراءة والكتابة لعملية BGP، قم بتعيين القيمة إلى:shell:tasks=#root،rw:bgp. ترتيب السمات غير مهم، النتيجة هي نفسها سواء تم تعيين القيمة toshell:tasks="#root،rw:bgp"أو toshell:tasks="rw:bgp،#root".

مثال: إضافة السمة إلى ملف تعريف تخويل.

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| RADIUS-Cisco | زوج-av من Cisco | السلسلة | shell:المهام="#root،#leaf،rwx:bgp،r:ospf |

برنامج Cisco Switches IOS® وبرنامج Cisco IOS® XE

لا يلزم إنشاء قاموس منفصل وملفات VSA لهذا الأمر لأنه يستخدم سمات RADIUS الموجودة بالفعل على ISE.

السمة (السمات):زوج-AV من Cisco

القيمة (القيم):shell:priv-lvl=<level>

الاستخدام:قم بتعيين قيم <level>إلى الأرقام التي هي أساسا عدد الامتيازات التي سيتم إرسالها. في العادة، إذا تم إرسال 15، فإن ذلك يعني القراءة والكتابة، إذا تم إرسال 7 فإن ذلك يعني القراءة فقط.

مثال: إضافة السمة إلى ملف تعريف تخويل.

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| RADIUS-Cisco | زوج-av من Cisco | السلسلة | shell:priv-lvl=15 |

مشبك الحزمة الأزرق المعطف

السمة (السمات):Packeteer-AVPair

القيمة (القيم):الوصول=<level>

الاستخدام:<level>هو مستوى الوصول إلى المنحة. الوصول باللمس مكافئ للقراءة والكتابة، بينما الوصول إلى المظهر مكافئ للقراءة فقط.

إنشاء قاموس كما هو موضح في هذا المستند بهذه القيم:

- الاسم: Packeteer

- معرف المورد: 2334

- حجم حقل طول المورد: 1

- حجم حقل نوع المورد: 1

أدخل تفاصيل السمة:

- السمة:Packeteer-AVPair

- الوصف: يستخدم لتحديد مستوى الوصول

- معرف سمة المورد: 1

- الإتجاه: خارج

- متعدد مسموح به: خطأ

- السماح بالتمييز: غير محدد

- نوع السمة: السلسلة

مثال: إضافة السمة إلى ملف تعريف تخويل (للوصول للقراءة فقط).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| بروتوكول RADIUS-Packeer | Packeteer-AVPair | السلسلة | access=look |

مثال: إضافة السمة إلى ملف تعريف تخويل (للوصول للقراءة والكتابة).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| بروتوكول RADIUS-Packeer | Packeteer-AVPair | السلسلة | الوصول=اللمس |

خادم وكيل BlueCoat (AV/SG)

السمة (السمات): تفويض طبقة زرقاء

القيمة (القيم): <level>

الاستخدام:<level>هو مستوى الوصول إلى المنحة. 0 تعني عدم الوصول، 1 تعني الوصول للقراءة فقط، بينما تعني 2 الوصول للقراءة والكتابة. سمة التخويل بمعطف أزرق هي المسؤولة عن مستوى الوصول.

إنشاء قاموس كما هو موضح في هذا المستند بهذه القيم:

- الاسم: BlueCoat

- معرف المورد: 14501

- حجم حقل طول المورد: 1

- حجم حقل نوع المورد: 1

أدخل تفاصيل السمة:

- السمة: مجموعة السترة الزرقاء

- معرف سمة المورد: 1

- الإتجاه: كلاهما

- متعدد مسموح به: خطأ

- السماح بالتمييز: غير محدد

- نوع السمة: عدد صحيح 32 غير موقع (UINT32)

أدخل تفاصيل السمة الثانية:

- السمة: تفويض طبقة زرقاء

- الوصف: يستخدم لتحديد مستوى الوصول

- معرف سمة المورد: 2

- الإتجاه: كلاهما

- متعدد مسموح به: خطأ

- السماح بالتمييز: غير محدد

- نوع السمة: عدد صحيح 32 غير موقع (UINT32)

مثال: إضافة السمة إلى ملف تعريف تخويل (لعدم الوصول).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| Radius-الأزرق المعطف | زمرة السترة الزرقاء | UINT32 | 0 |

مثال: إضافة السمة إلى ملف تعريف تخويل (للوصول للقراءة فقط).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| Radius-الأزرق المعطف | زمرة السترة الزرقاء | UINT32 | 1 |

مثال: إضافة السمة إلى ملف تعريف تخويل (للوصول للقراءة والكتابة).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| Radius-الأزرق المعطف | زمرة السترة الزرقاء | UINT32 | 2 |

محولات Brocade

لا يلزم إنشاء قاموس منفصل وملفات VSA لهذا الأمر لأنه يستخدم سمات RADIUS الموجودة بالفعل على ISE.

السمة (السمات): tunnel-private-group-id

القيمة (القيم):U:<VLAN1>؛ T:<VLAN2>

الاستخدام:set<vlan1>إلى قيمة المعطيات VLAN. ثبتت<vlan2>إلى القيمة من الصوت VLAN. في هذا المثال، شبكة VLAN للبيانات هي شبكة VLAN رقم 10، وشبكة VLAN الصوتية هي شبكة VLAN رقم 21.

مثال: إضافة السمة إلى ملف تعريف تخويل.

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| RADIUS-IETF | Tunnel-private-group-id | سلسلة مميزة | U:10؛T:21 |

إنفوبلوكس

السمة (السمات):معلومات InfoBlox-Group

القيمة (القيم):<group-name>

الاستخدام:<group-name>هو اسم المجموعة ذات الامتيازات التي يتم منحها للمستخدم. يجب تكوين هذه المجموعة على جهاز InfoBlox. في مثال التكوين هذا، اسم المجموعة هو MyGroup.

إنشاء قاموس كما هو موضح في هذا المستند بهذه القيم:

- الاسم: Infoblox

- معرف المورد: 7779

- حجم حقل طول المورد: 1

- حجم حقل نوع المورد: 1

أدخل تفاصيل السمة:

- السمة:معلومات InfoBlox-group

- معرف سمة المورد: 009

- الإتجاه: خارج

- متعدد مسموح به: خطأ

- السماح بالتمييز: غير محدد

- نوع السمة: السلسلة

مثال: إضافة السمة إلى ملف تعريف تخويل.

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| RADIUS-Infoblox | معلومات InfoBlox-Group | السلسلة | مجموعاتي |

مركز إدارة FireSIGHT التابع لشركة Cisco

لا يلزم إنشاء قاموس منفصل وملفات VSA لهذا الأمر لأنه يستخدم سمات RADIUS الموجودة بالفعل على ISE.

السمة (السمات):زوج-AV من Cisco

القيمة (القيم): الفئة-[25]=<role>

الاستخدام:قم بتعيين قيم <role>إلى أسماء الأدوار المحددة محليا على FMC. قم بإنشاء أدوار متعددة مثل admin والمستخدم للقراءة فقط على FMC وعينت القيم على سمات ISE التي سيتم إستلامها بواسطة FMC على نحو مماثل.

مثال: إضافة السمة إلى ملف تعريف تخويل.

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| RADIUS-Cisco | زوج-av من Cisco | السلسلة | الفئة-[25]=NetAdmin |

المحولات Nexus

لا يلزم إنشاء قاموس منفصل وملفات VSA لهذا الأمر لأنه يستخدم سمات RADIUS الموجودة بالفعل على ISE.

السمة (السمات):زوج-AV من Cisco

القيمة (القيم):shell:roles="<role1> <role2>"

الاستخدام:قم بتعيين قيم <role1>و<role2>إلى أسماء الأدوار المحددة محليا على المحول. عند إنشاء أدوار متعددة، قم بفصلهم بحرف مسافة. عندما يتم تمرير أدوار متعددة من خادم AAA إلى محول Nexus، فإن النتيجة هي أن المستخدم لديه حق الوصول إلى الأوامر المعرفة بواسطة إتحاد الأدوار الثلاثة جميعها.

يتم تحديد الأدوار المضمنة في تكوين حسابات المستخدمين و RBAC.

مثال: إضافة السمة إلى ملف تعريف تخويل.

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| RADIUS-Cisco | زوج-av من Cisco | السلسلة | shell:Roles="network-admin vdc-admin vdc-operator" |

وحدة التحكم في شبكة LAN اللاسلكية (WLC)

لا يلزم إنشاء قاموس منفصل وملفات VSA لهذا الأمر لأنه يستخدم سمات RADIUS الموجودة بالفعل على ISE.

السمة (السمات):نوع الخدمة

القيمة (القيم):الإدارية (6) / نافذة مطالبة NAS (7)

الاستخدام:لمنح المستخدم حق الوصول للقراءة/الكتابة إلى وحدة التحكم في الشبكة المحلية اللاسلكية (WLC)، يجب أن تكون القيمة إدارية؛ للوصول للقراءة فقط، يجب أن تكون القيمة NAS-Prompt.

لمزيد من التفاصيل، راجع مصادقة خادم RADIUS لمستخدمي الإدارة على مثال تكوين وحدة تحكم الشبكة المحلية اللاسلكية (WLC)

مثال: إضافة السمة إلى ملف تعريف تخويل (للوصول للقراءة فقط).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| RADIUS-IETF | نوع الخدمة | تعداد | مطالبة NAS |

مثال: إضافة السمة إلى ملف تعريف تخويل (للوصول للقراءة والكتابة).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| RADIUS-IETF | نوع الخدمة | تعداد | إداري |

Data Center Network Manager (DCNM)

يجب إعادة تشغيل DCNM بعد تغيير أسلوب المصادقة. وإلا، يمكنها تعيين امتياز مشغل الشبكة بدلا من مسؤول الشبكة.

لا يلزم إنشاء قاموس منفصل وملفات VSA لهذا الأمر لأنه يستخدم سمات RADIUS الموجودة بالفعل على ISE.

السمة (السمات):زوج-AV من Cisco

القيمة (القيم):shell:الأدوار=<role>

| دور DCNM | زوج RADIUS Cisco-AV-PAIR |

|---|---|

| مستعمل | shell:الأدوار = "مشغل الشبكة" |

| المدير (Administrator) | shell:الأدوار = "network-admin" |

رموز الصوت

السمة (السمات): مستوى ACL-Auth

القيمة (القيم): مستوى مصادقة قائمة التحكم في الوصول (ACL) = "<عدد صحيح>"

الاستخدام:<integer>هو مستوى الوصول إلى المنحة. قيمة سمة ACL-Auth-Level ذات الاسم ACL-Auth-UserLevel 50 للمستخدم، قيمة سمة ACL-Auth-Level ذات الاسم ACL-Auth-AdminLevel value100 للمسؤول وقيمة ACL-Auth-Level مع اسم ACL-Auth-SecurityAdminLevel القيمة 200 لمسؤول الأمان. يمكن تخطي الأسماء ويمكن إعطاء قيم السمات مباشرة كقيمة لزوج AV المتقدم لملف تعريف التخويل.

إنشاء قاموس كما هو موضح في هذا المستند بهذه القيم:

- الاسم: رموز الصوت

- معرف المورد: 5003

- حجم حقل طول المورد: 1

- حجم حقل نوع المورد: 1

أدخل تفاصيل السمة:

- السمة: مستوى مصادقة ACL

- الوصف: يستخدم لتحديد مستوى الوصول

- معرف سمة المورد: 35

- الإتجاه: خارج

- متعدد مسموح به: خطأ

- السماح بالتمييز: غير محدد

- نوع السمة: عدد صحيح

مثال: إضافة السمة إلى ملف تعريف تخويل (للمستخدم).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| رموز صوت RADIUS | مستوى ACL-Auth | عدد صحيح | 50 |

مثال: إضافة السمة إلى ملف تعريف تخويل (للمسؤول).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| رموز صوت RADIUS | مستوى ACL-Auth | عدد صحيح | 100 |

مثال: إضافة السمة إلى ملف تعريف تخويل (لمسؤول الأمان).

| نوع القاموس | سمة RADIUS | نوع السمة | قيمة السمة |

|---|---|---|---|

| رموز صوت RADIUS | مستوى ACL-Auth | عدد صحيح | 200 |

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

24-Oct-2022 |

إعادة الاعتماد. |

2.0 |

24-Oct-2022 |

محتوى فني محدث لجعله متجدد.

تنسيق محدث، إخلاء المسؤولية القانوني، علامات بديلة، جراثيم، ترجمة آلية، متطلبات النمط. |

1.0 |

15-May-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Viraj NagarmunoliCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات