تكوين ISE 2.1 NAC الذي يركز على التهديد (TC-NAC) مع AMP وخدمات Posture

خيارات التنزيل

-

ePub (3.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين NAC الذي يركز على التهديد باستخدام الحماية المتقدمة من البرامج الضارة (AMP) على محرك خدمات الهوية (ISE) 2.1. يمكن إستخدام مستويات خطورة التهديد ونتائج تقييم الثغرات الأمنية للتحكم بشكل ديناميكي في مستوى الوصول لنقطة نهاية أو مستخدم ما. يتم تغطية خدمات Posture أيضا كجزء من هذا المستند.

ملاحظة: الغرض من الوثيقة هو وصف تكامل ISE 2.1 مع AMP، تظهر خدمات Posture كما هو مطلوب عندما نوفر AMP من ISE.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة أساسية بالمواضيع التالية:

-

محرك خدمة الهوية من Cisco

-

الحماية المتقدمة من البرامج الضارة

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Identity Service Engine، الإصدار 2.1

- وحدة التحكم في شبكة LAN اللاسلكية (WLC) 8.0.121.0

- AnyConnect VPN Client 4.2.02075

- حزمة الخدمة 1 لنظام التشغيل Windows 7

التكوين

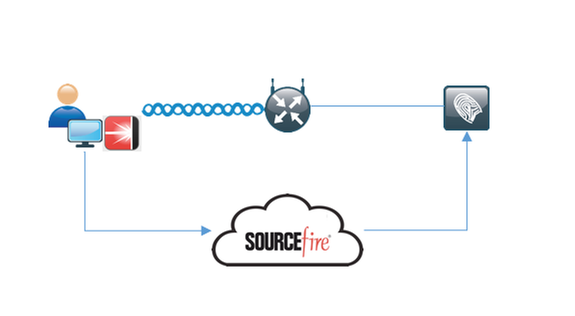

الرسم التخطيطي للشبكة

جريان تفصيلي

1. يتصل العميل بالشبكة، ويتم تعيين AMP_Profile وإعادة توجيه المستخدم إلى مدخل إمداد AnyConnect. إذا لم يتم اكتشاف AnyConnect على الجهاز، فسيتم تثبيت جميع الوحدات النمطية التي تم تكوينها (VPN، AMP، Posture). يتم دفع التهيئة لكل وحدة نمطية مع ملف التعريف هذا

2. بمجرد تثبيت AnyConnect، يتم تشغيل تقييم الوضع

3. تقوم الوحدة النمطية AMP Enabler (أداة تمكين AMP) بتثبيت موصل FireAMP

4. عندما يحاول العميل تنزيل برامج ضارة، يقوم موصل AMP برمي رسالة تحذير وإبلاغها إلى سحابة AMP

5. ترسل سحابة AMP هذه المعلومات إلى ISE

تكوين سحابة AMP

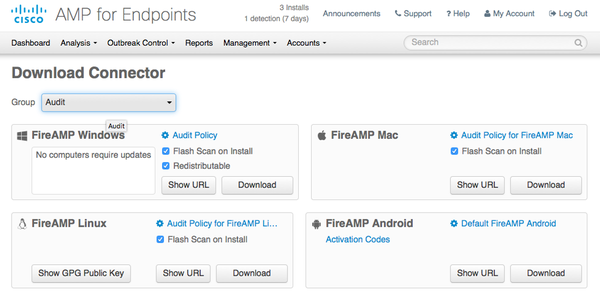

الخطوة 1. تنزيل الموصل من سحابة AMP

لتنزيل الموصل، انتقل إلى الإدارة > تنزيل الموصل. ثم حدد الكتابة وقم بتنزيل FireAMP (Windows و Android و Mac و Linux). في هذه الحالة تم تحديد تدقيق وملف تثبيت FireAMP ل Windows.

ملاحظة: يؤدي تنزيل هذا الملف إلى إنشاء ملف .exe يسمى Audit_FireAMPSetup.exe في المثال. تم إرسال هذا الملف إلى خادم الويب ليكون متوفرا بمجرد أن يطلب المستخدم تكوين AMP.

تكوين ISE

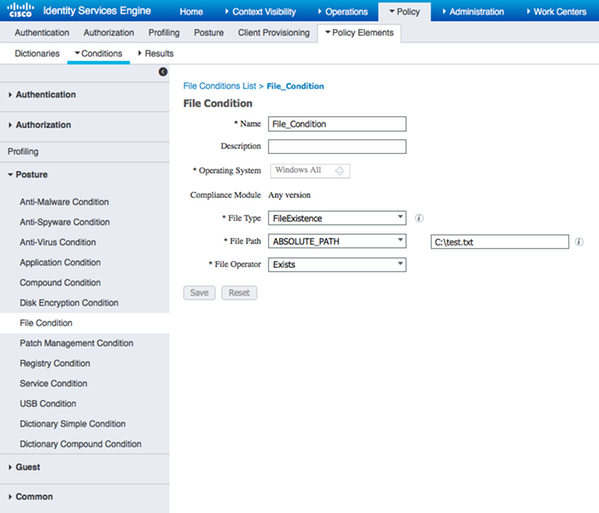

الخطوة 1. تكوين سياسات وشروط الوضع

انتقل إلى السياسة > عناصر السياسة > الشروط > الوضع > حالة الملف.يمكنك أن ترى أنه تم إنشاء شرط بسيط لوجود الملف. يجب أن يكون الملف موجودا إذا كانت نقطة النهاية متوافقة مع السياسة التي تم التحقق منها بواسطة الوحدة النمطية للوضع:

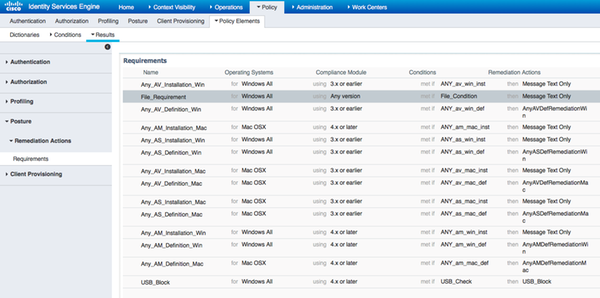

يتم إستخدام هذا الشرط لمتطلب:

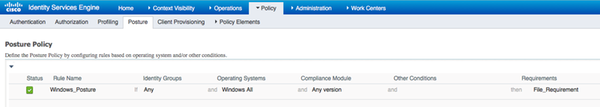

يتم إستخدام هذا المتطلب في نهج الوضع لأنظمة Microsoft Windows:

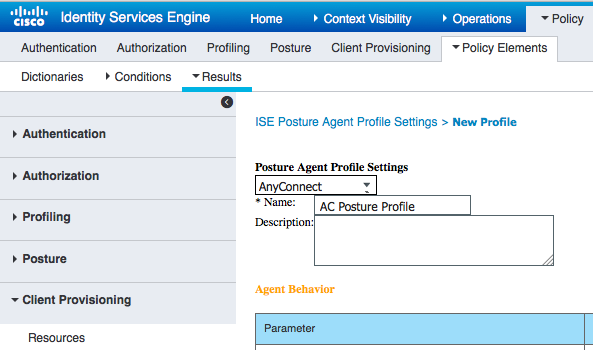

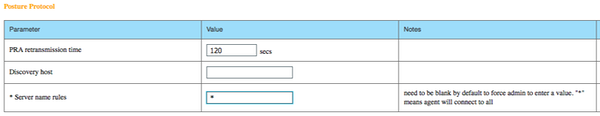

الخطوة 2. تكوين ملف تعريف الوضع

- انتقل إلى السياسة > عناصر السياسة > النتائج > إمداد العميل > الموارد وقم بإضافة عامل التحكم في الدخول إلى الشبكة (NAC) أو ملف تعريف وضعية وكيل AnyConnect

- تحديد AnyConnect

- من قسم بروتوكول الوضع، أضف * للسماح للوكيل بالاتصال بجميع الخوادم

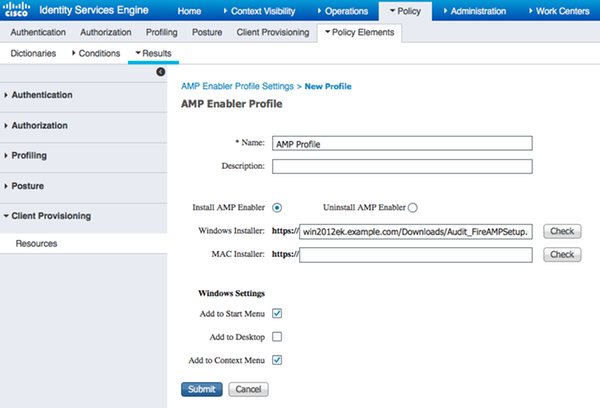

الخطوة 3. تكوين ملف تعريف AMP

يحتوي ملف تعريف AMP على معلومات حول موقع Windows Installer. تم تنزيل Windows Installer في وقت سابق من سحابة AMP. يجب الوصول إليها من جهاز العميل. يجب أن تكون شهادة خادم HTTPS، حيث يوجد المثبت، موثوق بها بواسطة جهاز العميل أيضا.

الخطوة 2. تحميل التطبيقات وملف تعريف XML إلى ISE

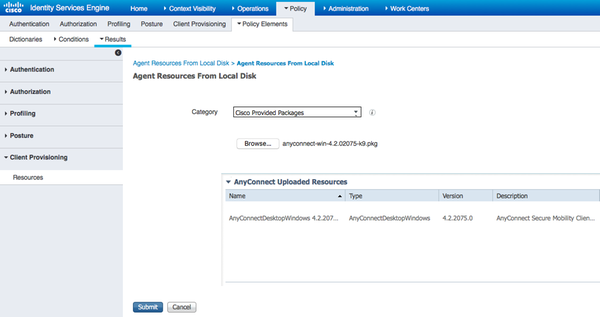

- تنزيل التطبيق يدويا من موقع Cisco الرسمي: AnyConnect-win-4.2.02075-k9.pkg

- على ISE، انتقل إلى السياسة > عناصر السياسة > النتائج > إمداد العميل > الموارد، وقم بإضافة موارد الوكيل من القرص المحلي

- أختر الحزم المقدمة من Cisco وحدد AnyConnect-win-4.2.02075-k9.pkg

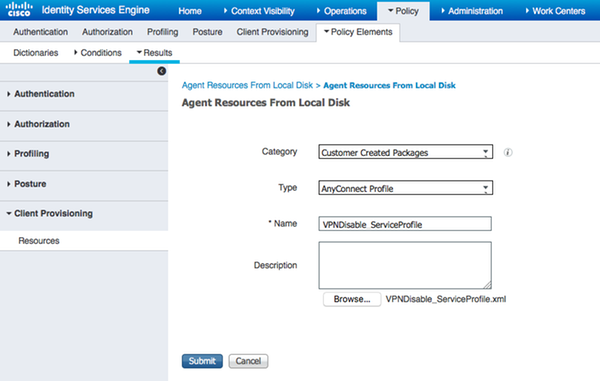

- انتقل إلى السياسة > عناصر السياسة > النتائج > إمداد العميل > الموارد وأضف موارد الوكيل من القرص المحلي

- أختر الحزم التي أنشأها العميل واكتب توصيف AnyConnect. حدد VPNDisable_ServiceProfile.xml

ملاحظة: يتم إستخدام VPNDisable_ServiceProfile.xml لإخفاء عنوان VPN، نظرا لأن هذا المثال لا يستخدم وحدة VPN النمطية. هذا هو محتوى VPNDisable_ServiceProfile.xml:

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd>

<تهيئة العميل>

<ServiceDisable>true</ServiceDisable>

</ClientInitialization>

</AnyConnectProfile>

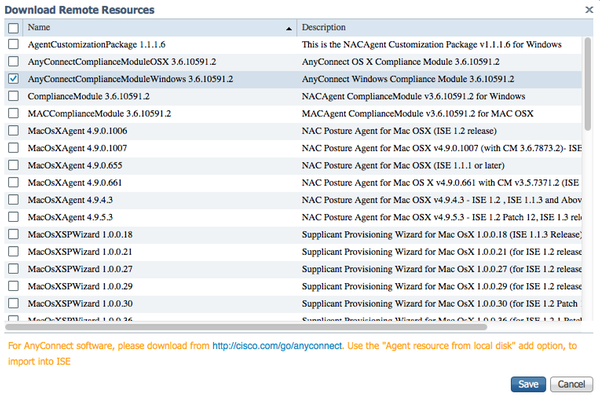

الخطوة 3. تنزيل وحدة توافق AnyConnect

- انتقل إلى السياسة > عناصر السياسة > النتائج > إمداد العميل > الموارد وأضف موارد الوكيل من موقع Cisco

- حدد AnyConnect Windows Compliance Module 3.6.10591.2 وانقر فوق حفظ

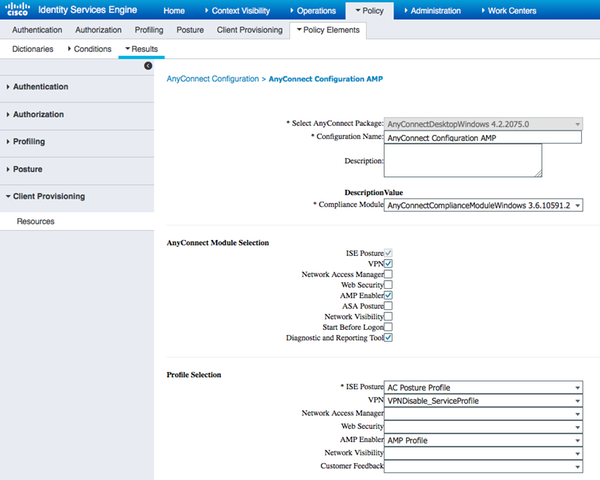

الخطوة 4. إضافة تكوين AnyConnect

- انتقل إلى السياسة > عناصر السياسة > النتائج > إمداد العميل > الموارد، وقم بإضافة تكوين AnyConnect

- قم بتكوين الاسم وحدد وحدة التوافق النمطية وجميع وحدات AnyConnect النمطية المطلوبة (VPN، AMP، و Posture)

- في تحديد التوصيف، أختر التوصيف الذي تم تكوينه سابقا لكل وحدة نمطية

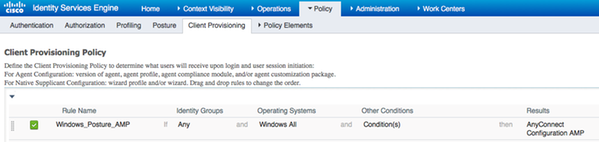

الخطوة 5. تكوين قواعد إمداد العميل

تتم الإشارة إلى تكوين AnyConnect الذي تم إنشاؤه مسبقا في قواعد إمداد العميل

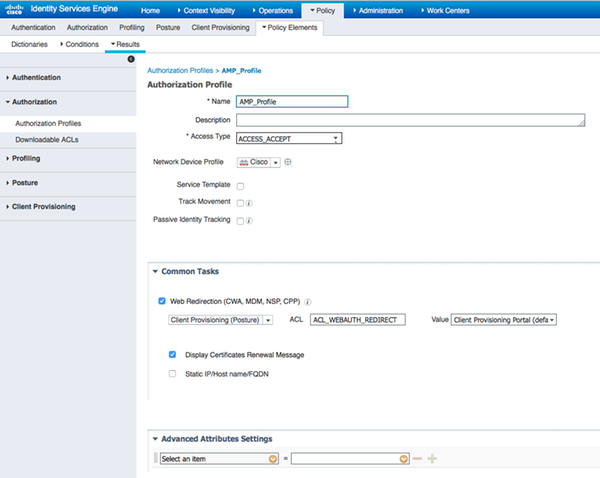

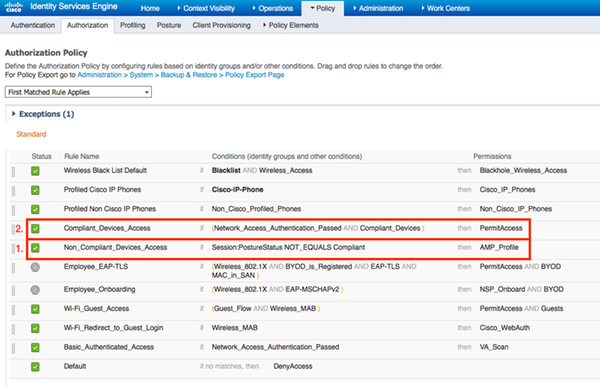

الخطوة 6. تكوين سياسات التخويل

يتم أولا إعادة التوجيه إلى مدخل توفير العميل. يتم إستخدام سياسات التخويل القياسية للوضع.

بعد ذلك، وبمجرد التوافق، يتم تعيين الوصول الكامل

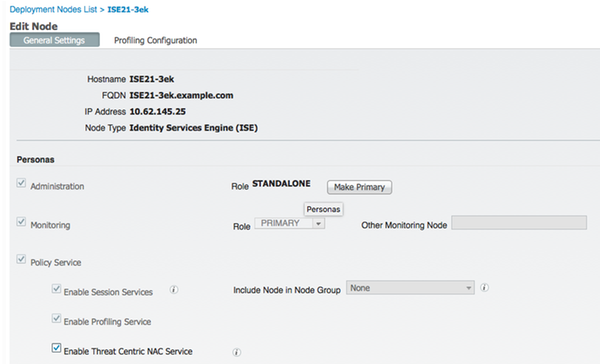

الخطوة 7. تمكين خدمات TC-NAC

تمكين خدمات TC-NAC تحت الإدارة > النشر > عقدة التحرير. حدد خانة الاختيار تمكين خدمة NAC التي ترتكز على التهديد.

الخطوة 8. تكوين مهايئ AMP

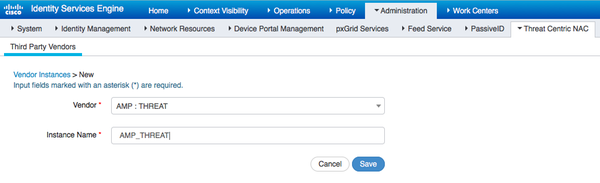

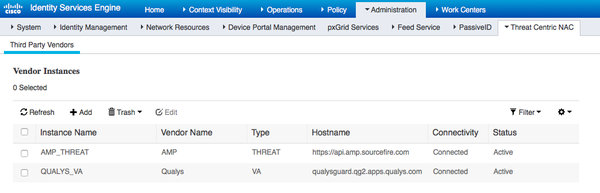

انتقل إلى الإدارة > NAC الذي يركز على التهديدات > موردي الجهات الخارجية > إضافة. انقر على حفظ

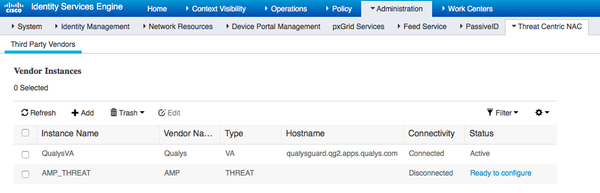

يجب الانتقال إلى حالة "جاهز للتكوين". انقر فوق جاهز للتكوين

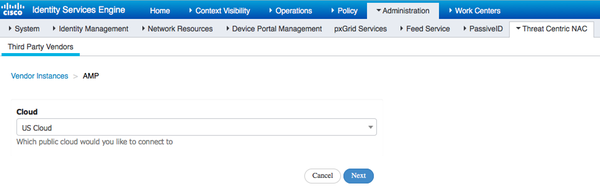

حدد سحابة وانقر على التالي

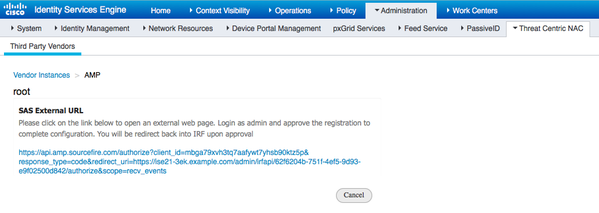

انقر فوق إرتباط FireAMP وتسجيل الدخول كمسؤول في FireAMP.

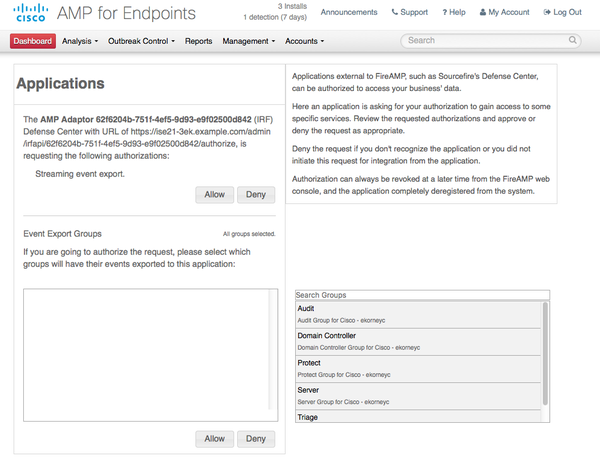

انقر فوق السماح في لوحة التطبيقات لتخويل طلب تصدير حدث الدفق. بعد هذا الإجراء، تتم إعادة توجيهك إلى Cisco ISE

حدد الأحداث (على سبيل المثال، التنزيل المريب، الاتصال بمجال مريب، البرامج الضارة المنفذة، تطبيق Java Compromise) التي ترغب في مراقبتها. يتم عرض ملخص تكوين مثيل المحول في صفحة ملخص التكوين. انتقالات مثيل المحول إلى حالة الاتصال/النشاط.

التحقق من الصحة

نقطة النهاية

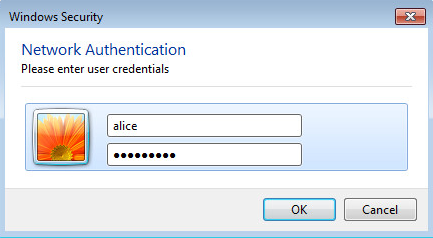

الاتصال بالشبكة اللاسلكية عبر PEAP (MSCHAPv2).

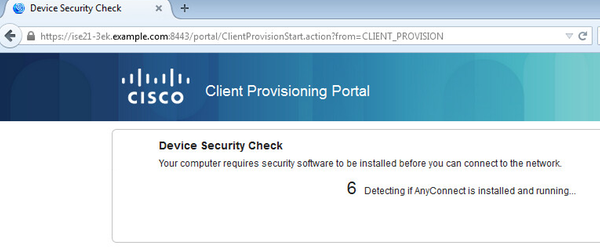

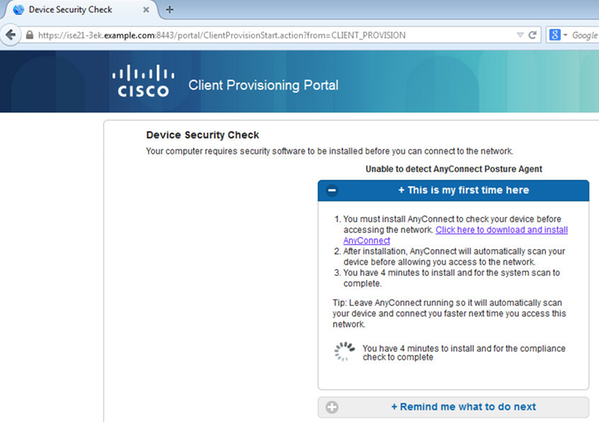

بمجرد إجراء عملية إعادة التوجيه المتصلة إلى مدخل إمداد العميل.

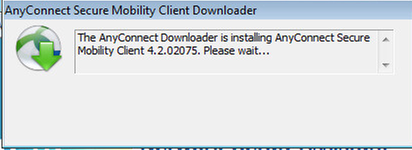

ونظرا لأنه لم يتم تثبيت أي شيء على جهاز العميل، تطلب ISE تثبيت عميل AnyConnect.

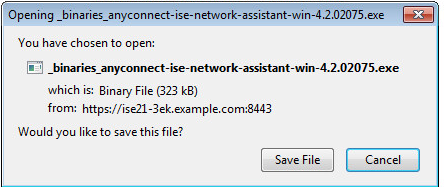

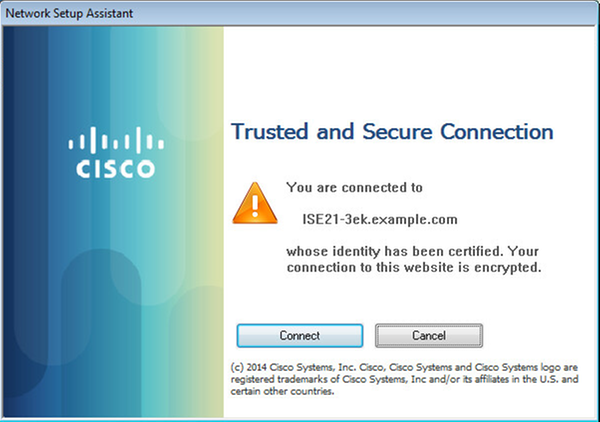

يجب تنزيل تطبيق مساعد إعداد الشبكة (NSA) وتشغيله من جهاز العميل.

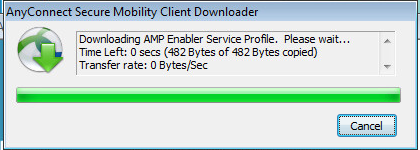

تهتم الإدارة بتركيب المكونات وملفات التعريف المطلوبة.

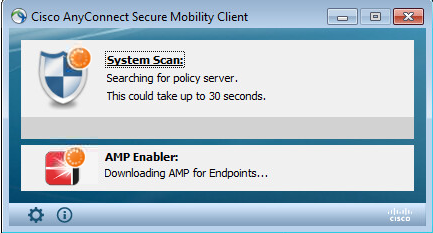

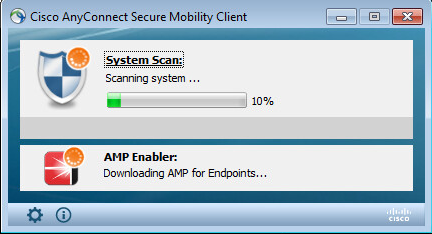

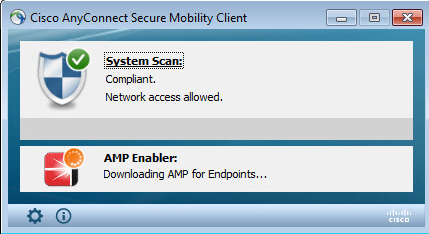

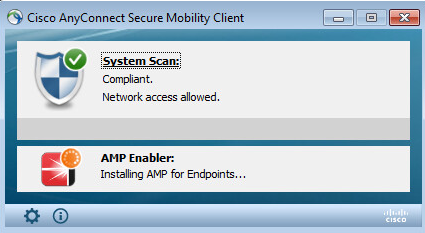

بمجرد انتهاء التثبيت، تقوم الوحدة النمطية AnyConnect Posture (وضعية AnyConnect) بإجراء فحص التوافق.

مع توفير الوصول الكامل، إذا كانت نقطة النهاية متوافقة، فإنه يتم تنزيل AMP وتثبيته من خادم الويب المحدد سابقا في ملف تعريف AMP.

يظهر موصل AMP.

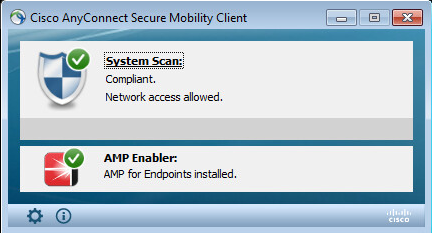

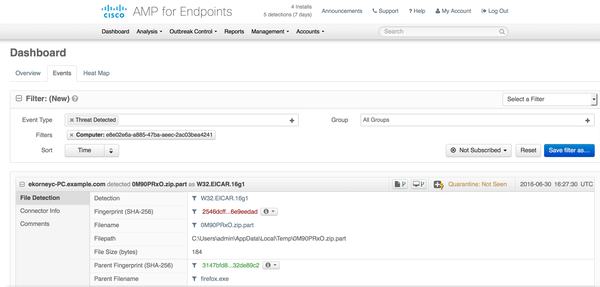

لاختبار AMP قيد التشغيل يتم تنزيل سلسلة EICAR المضمنة في ملف zip. يتم اكتشاف التهديد، ويتم الإبلاغ عنه إلى سحابة AMP.

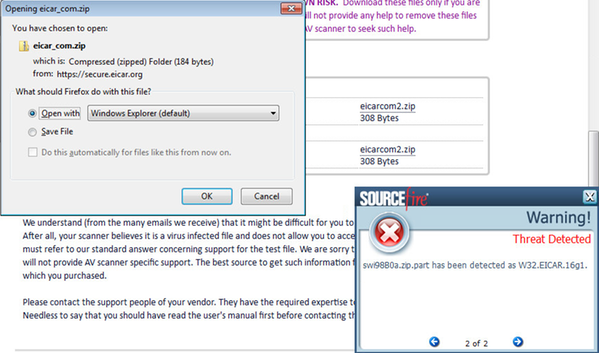

AMP Cloud

للتحقق من تفاصيل لوحة معلومات التهديد الخاصة بسحابة AMP يمكن إستخدامها.

من أجل الحصول على مزيد من التفاصيل حول التهديد والمصفوفة وأصابع الاتهام، يمكنك النقر فوق المضيف، حيث تم اكتشاف برامج ضارة.

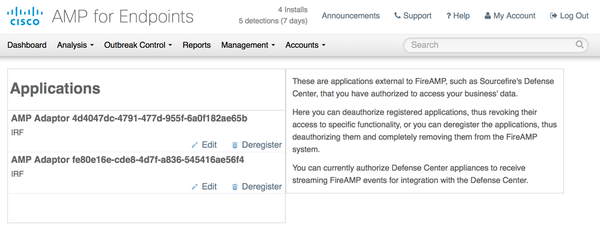

لعرض مثيل ISE أو إلغاء تسجيله، يمكنك الانتقال إلى الحسابات > التطبيقات

محرك خدمات كشف الهوية (ISE)

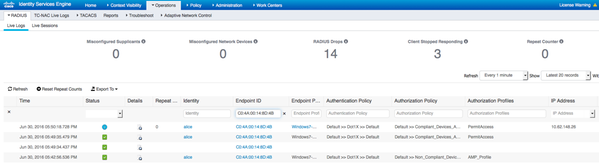

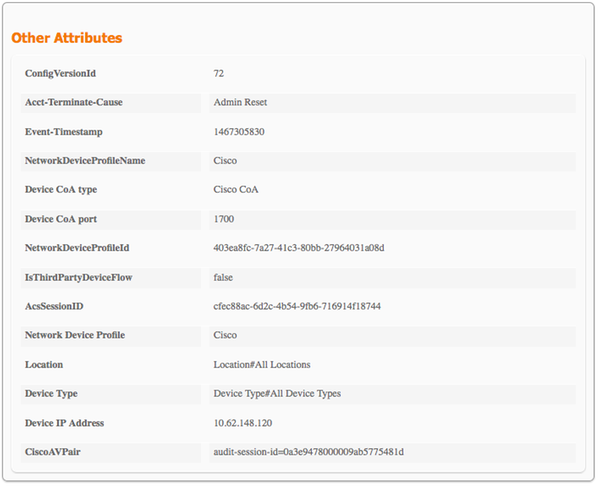

على ISE نفسه يتم رؤية تدفق الوضع العادي، تحدث عملية إعادة التوجيه أولا للتحقق من توافق الشبكة. بمجرد أن تكون نقطة النهاية متوافقة، يتم إرسال CoA Reauth ويتم تعيين ملف تعريف جديد مع PermitAccess.

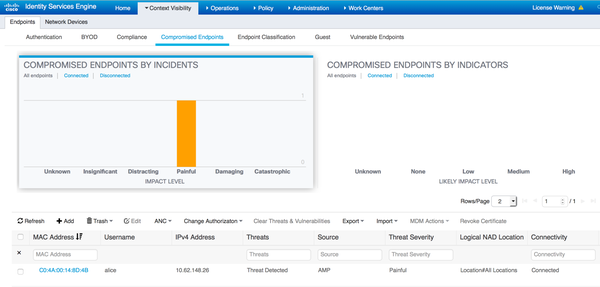

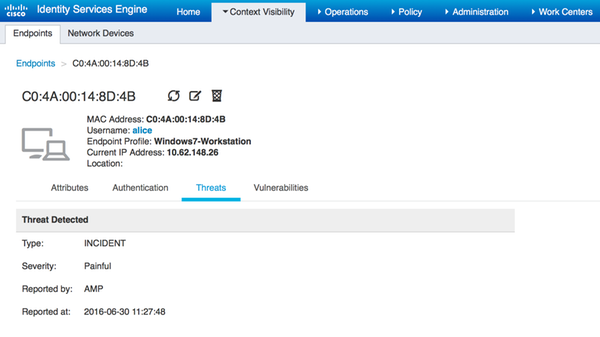

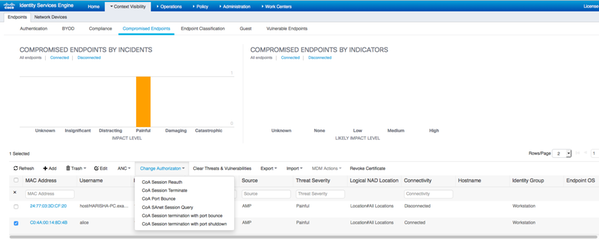

لعرض التهديدات التي تم اكتشافها، يمكنك الانتقال إلى حالة رؤية السياق > نقاط النهاية > نقاط النهاية التي تم إختراقها

إذا قمت بتحديد نقطة النهاية وانتقلت إلى علامة التبويب تهديد، سيتم عرض المزيد من التفاصيل.

عندما يتم الكشف عن حدث تهديد لنقطة نهاية، يمكنك تحديد عنوان MAC لنقطة النهاية على صفحة نقاط النهاية التي تم إختراقها وتطبيق سياسة ANC (في حالة تكوينها، على سبيل المثال عزل). بدلا من ذلك يمكنك إصدار تغيير التفويض لإنهاء الجلسة.

إذا تم تحديد إنهاء جلسة عمل CoA، فإن ISE يرسل قطع اتصال CoA ويفقد العميل الوصول إلى الشبكة.

استكشاف الأخطاء وإصلاحها

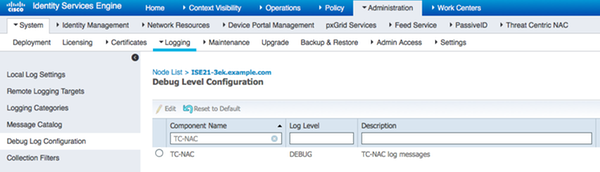

لتمكين تصحيح الأخطاء على ISE الانتقال إلى الإدارة > النظام > التسجيل > تكوين سجل تصحيح الأخطاء، حدد عقدة TC-NAC وقم بتغيير مستوى السجل لمكونات TC-NAC إلى تصحيح الأخطاء

السجلات المطلوب فحصها - irf.log. يمكنك الحصول عليها مباشرة من واجهة سطر أوامر ISE:

ISE21-3ek/admin# show logging application irf.log tail

بل إن التهديد يتم تلقيه من سحابة AMP

2016-06-30 18:27:48،617 تصحيح الأخطاء [IRF-AMQP-Dispatch-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:53 -:::- إستدعاء معالج الإعلامات.cisco.cpm.irf.service.irf.NotificationHandler$MyNotificationHandler@3fac8043 Message{Type=Notification، messageId=THREAT_EVENT، المحتوى='{"c0:00:401:8d:4b": [{"incident": {"impact_qualification": "Painful"}، "timestamp": 1467304068599، "vendor": "amp"، "title": "تم الكشف عن التهديد"}]}'، priority=0، timestamp=thu June 30 18:27:48 CEST 2016، amqpEnvelope=envelope(deliveryTag=79، redelivery=false، exchange=irf.topic، routingKey=irf.topic f.events.threat)، amqpProperties=#contentHeader<basic>(content-type=application/json، content-encoding=null، headers=null، delivery-mode=null، priority=0، correlation-id=null، reply-to=null، expiration=null، message-id=THREAT_EVENT، timestamp=null، type=NOTIFICATION، user-id=null، app-id=fe80e16e-cde8-4d7f-a836-54416ae5f4، cluster-id=null)}

2016-06-30 18:27:48،617 تصحيح الأخطاء [IRF-AMQP-Dispatch-Notification-0][] cisco.cpm.irf.service.irfNotificationHandler:140 -::::--- تمت إضافته إلى قائمة الانتظار المعلقة: Message{messageType=Notification، messageId=THREAT_EVENT، content='{"c0:4a:00:14:8d:4b" ["حادث" {_impact: المؤهل": "Painful"}، "الطابع الزمني": 1467304068599، "المورد": "AMP"، "العنوان": "كشف عن وجود تهديد"}]}'، priority=0، الطابع الزمني=Thu Jun 30 18:27:48 CEST 2016، amqpEnvelope=envelope(deliveryTag=79، redelivery=false، exchange=irf.topic.events، routingKey=irf.threat.threat)، ampProperties#content=Envelope header<basic>(content-type=application/json، content-encoding=null، headers=null، delivery-mode=null، priority=0، correlation-id=null، reply-to=null، expiration=null، message-id=THREAT_EVENT، timestamp=null، type=NOTIFICATION، user-id=null، app-id=fe80e16e-cde8-4d7f-a836-54416ae56f4، cluster-id=null)}

2016-06-30 تصحيح الأخطاء [IRF-AMQP-Dispatch-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:59 -:::- تم تنفيذ إعلام المعالجة: envelope(deliveryTag=79، redelivery=false، exchange=irf.topic.events، routingKey=irf.events.threat) #contentHeader<basic>(content-type=application/json، encoding-content=null، null=delivery=mode null، priority=0، correlation-id=null، reply-to=null، expiration=null، message-id=THREAT_EVENT، timestamp=null، type=NOTIFICATION، user-id=null، app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4، cluster-id=null)

2016-06-30 18:27:48،706 تصحيح الأخطاء [IRF-EventProcessor-0][] cisco.cpm.irf.service.IrfEventProcessor:parseNotification:221 -::::- تحليل الإعلام: Message{Type=Notification، messageId=THREAT_EVENT، content='{"c0:4a:00:14:8d:4b": ["حدث": {"impact_qualification": "painful"، "time"} الطابع: 1467304068599، "بائع": "AMP"، "title": "كشف عن وجود تهديد"}]}'، priority=0، timestamp=thu يونيو 30 18:27:48 CEST 2016، amqpEnvelope=envelope(deliveryTag=79، redelivery=false، exchange=irf.topic.events، routingKey=irf.events.threat)، amqpProperties=#contentHeader<basic>(content-type=application/json، content-encoding=null، الرؤوس=null، وضع التسليم=null، priority=0، correlation-id=null، reply-to=null، expiration=null، message-id=THREAT_EVENT، timestamp=null، type=NOTIFICATION، user-id=null، app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4، cluster-id=null)}

يتم إرسال معلومات حول التهديد إلى PAN

2016-06-30 18:27:48،724 تصحيح الأخطاء [IRF-EventProcessor-0][] cisco.cpm.irf.service.irfEventProcessor:storeEventsInES:366 -::- إضافة معلومات حدث التهديد لإرسالها إلى PAN - c0:4a:00:14:8d:4b {incident={impact_qualification=painful}، timestamp=146730 068599، vendor=amp، title=threat detected}

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

01-Jul-2016 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Eugene KorneychukCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات