تحقق من FirePOWER والمثيل والتوفر وتهيئة قابلية التطوير

خيارات التنزيل

-

ePub (1.8 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند التحقق من تكوين Firepower عالي التوفر والقابلية للتطوير ووضع جدار الحماية ونوع نشر المثيل.

معلومات أساسية

يتم عرض خطوات التحقق الخاصة بتكوين التوفر الفائق والقابلية للتطوير ووضع جدار الحماية ونوع نشر المثيل على واجهة المستخدم (UI) وواجهة سطر الأوامر (CLI) عبر استعلامات REST-API و SNMP وفي ملف أستكشاف الأخطاء وإصلاحها.

المتطلبات الأساسية

المتطلبات

- معرفة المنتج الأساسية

- REST-API و SNMP

المكونات المستخدمة

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Firepower 11xx

- Firepower 21xx

- Firepower 31xx

- Firepower 41xx

- مركز إدارة Firepower (FMC)، الإصدار 7.1.x

- نظام التشغيل القابل للتوسعة Firepower (FXOS) 2.11.1.x

- مدير جهاز Firepower (FDM) 7.1.x

- برنامج الدفاع ضد تهديد Firepower 7.1.x

- ASA 9.17.x

تحقق من مواصفات التوفر الفائق والقابلية للتطوير

يشير التوافر العالي إلى تكوين تجاوز الفشل. يربط التوفر العالي أو إعداد تجاوز الفشل بين جهازين حتى إذا فشل أحد الجهازين، فيمكن للأجهزة الأخرى أن تتولى الأمر.

تشير القابلية للتطوير إلى تكوين نظام المجموعة. يتيح لك تكوين نظام المجموعة تجميع عقد FTD متعددة معا كجهاز منطقي واحد. يوفر نظام المجموعة كل سهولة وراحة الاستخدام لجهاز واحد (الإدارة والدمج في شبكة) وزيادة سعة المعالجة والتكرار في أجهزة متعددة.

في هذا المستند، يتم إستخدام هذه التعبيرات بالتبادل:

- الإتاحة العالية أو تجاوز الفشل

- القابلية للتطوير أو التجميع

في بعض الحالات، لا تتوفر إمكانية التحقق من صحة تهيئة أو حالة التوفر الفائق والقابلية للتطوير. على سبيل المثال، لا يوجد أمر تحقق لتكوين FTD المستقل. تعد أوضاع تهيئة المجموعات المستقلة وتجاوز الأعطال واستبدال الأعطال مستقطعة بشكل متبادل. إذا لم يكن لدى الجهاز مواصفات تجاوز الأعطال والمجموعات، فإنه يعتبر يعمل في الوضع المستقل.

الإتاحة العالية لوحدة التحكم FMC

يمكن التحقق من تكوين وحالة التوفر العالي لوحدة التحكم في إدارة الهيكل (FMC) باستخدام هذه الخيارات:

- واجهة مستخدم FMC

- واجهة سطر أوامر FMC

- طلب واجهة برمجة تطبيقات REST

- ملف أستكشاف أخطاء FMC وإصلاحها

واجهة مستخدم FMC

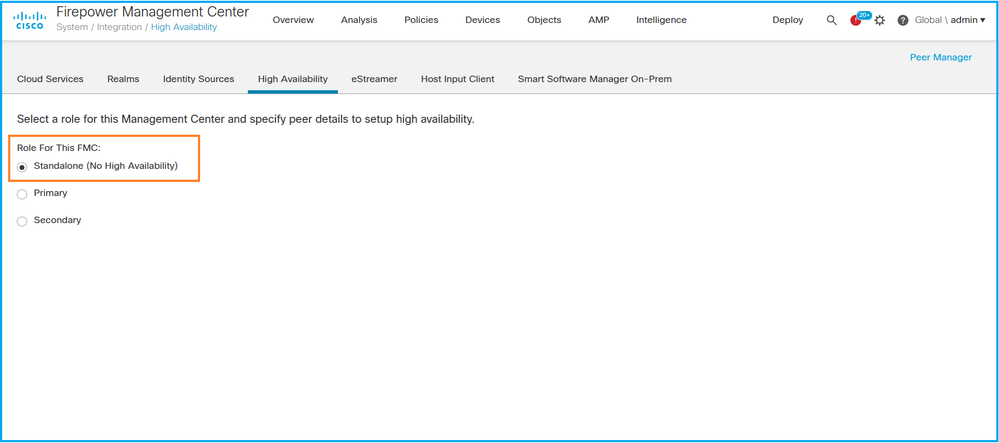

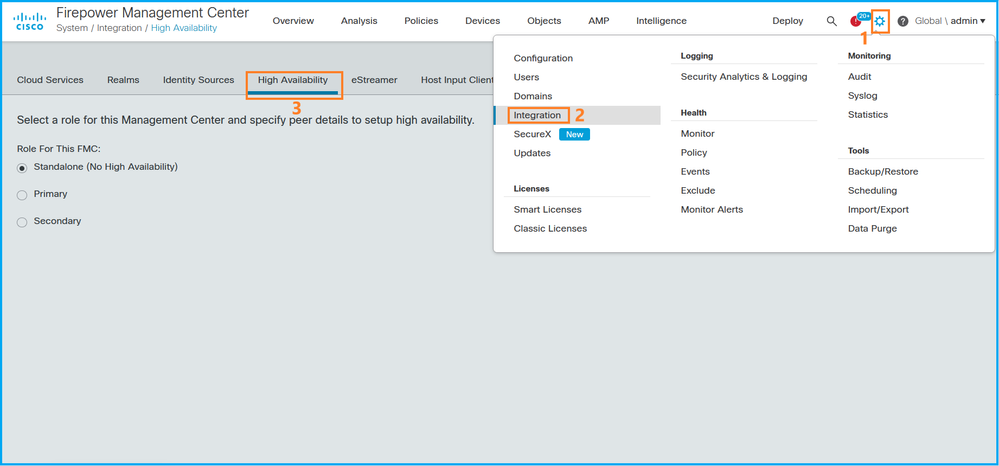

اتبع هذه الخطوات للتحقق من تكوين FMC عالي التوفر وحالته على واجهة مستخدم FMC:

1. أختر النظام > الدمج > الإتاحة العالية:

2. تحقق من دور FMC. في هذه الحالة، لا يتم تكوين التوفر العالي وتعمل FMC في تكوين مستقل:

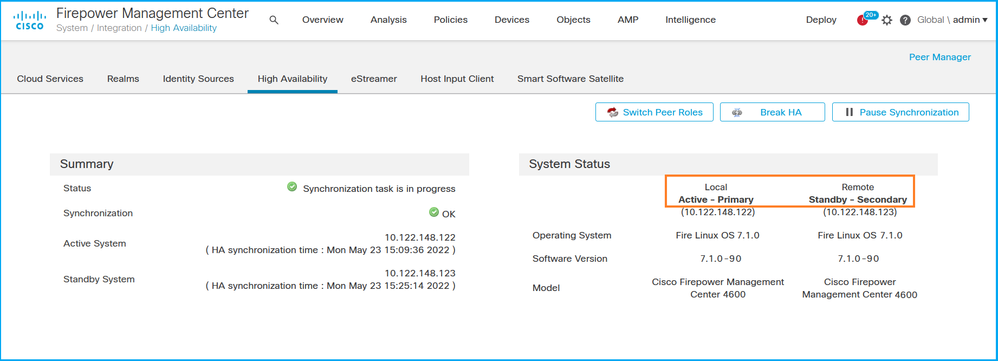

في حالة تكوين توفر عال، يتم عرض الأدوار المحلية والبعيدة:

واجهة سطر أوامر FMC

اتبع هذه الخطوات للتحقق من تكوين FMC عالي التوفر وحالته على واجهة سطر الأوامر (CLI) ل FMC:

1. الوصول إلى FMC عبر SSH أو اتصال وحدة التحكم.

2. قم بتشغيل الأمر expert ثم قم بتشغيل الأمر sudo su:

> expert admin@fmc1:~$ sudo su Password: Last login: Sat May 21 21:18:52 UTC 2022 on pts/0 fmc1:/Volume/home/admin#

3. قم بتشغيل الأمر troubleshooting_hadc.pl وحدد الخيار 1 show ha info of FMC. في حالة عدم تكوين التوفر العالي، يتم عرض هذا الإخراج:

fmc1:/Volume/home/admin# troubleshoot_HADC.pl

**************** Troubleshooting Utility ************** 1 Show HA Info Of FMC 2 Execute Sybase DBPing 3 Show Arbiter Status 4 Check Peer Connectivity 5 Print Messages of AQ Task 6 Show FMC HA Operations History (ASC order) 7 Dump To File: FMC HA Operations History (ASC order) 8 Last Successful Periodic Sync Time (When it completed) 9 Print HA Status Messages 10 Compare active and standby device list 11 Check manager status of standby missing devices 12 Check critical PM processes details 13 Help 0 Exit ************************************************************** Enter choice: 1 HA Enabled: No

في حالة تكوين التوفر العالي، يتم عرض هذا الإخراج:

fmc1:/Volume/home/admin# troubleshoot_HADC.pl **************** Troubleshooting Utility ************** 1 Show HA Info Of FMC

2 Execute Sybase DBPing

3 Show Arbiter Status

4 Check Peer Connectivity

5 Print Messages of AQ Task

6 Show FMC HA Operations History (ASC order)

7 Dump To File: FMC HA Operations History (ASC order)

8 Help

0 Exit **************************************************************

Enter choice: 1 HA Enabled: Yes This FMC Role In HA: Active - Primary

Status out put: vmsDbEngine (system,gui) - Running 29061

In vmsDbEngineStatus(): vmsDbEngine process is running at /usr/local/sf/lib/perl/5.24.4/SF/Synchronize/HADC.pm line 3471.

Sybase Process: Running (vmsDbEngine, theSybase PM Process is Running)

Sybase Database Connectivity: Accepting DB Connections.

Sybase Database Name: csm_primary

Sybase Role: Active

ملاحظة: في تكوين عالي التوافر، يمكن أن يكون لدور وحدة التحكم في الإدارة المالية (FMC) دور أساسي أو ثانوي، وحالة الاستعدادactive أو .

FMC REST API

اتبع هذه الخطوات للتحقق من تكوين FMC عالي التوفر والقابلية للتطوير وحالته عبر FMC REST-API. إستخدام عميل REST-API. في هذا المثال، يتم إستخدام curl:

1. طلب رمز مصادقة مميز:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

... < X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. أستخدم الرمز المميز في هذا الاستعلام للعثور على UUID الخاص بالمجال العمومي:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{ "items": [

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

{

"name": "Global/TEST1",

"type": "Domain",

"uuid": "ef0cf3e9-bb07-8f66-5c4e-000000000001"

},

{

"name": "Global/TEST2",

"type": "Domain",

"uuid": "341a8f03-f831-c364-b751-000000000001"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/domain?offset=0&limit=25"

},

"paging": {

"count": 4,

"limit": 25,

"offset": 0,

"pages": 1

}

}

ملاحظة: الجزء | python -m json.tool من الأمر خيط استعملت أن ينسق الإنتاج في أسلوب JSON وهو إختياري.

3. أستخدم UUID الخاص بالمجال العمومي في هذا الاستعلام:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/integration/fmchastatuses' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

في حالة عدم تكوين التوفر العالي، يتم عرض هذا الإخراج:

{

"links": {},

"paging": {

"count": 0,

"limit": 0,

"offset": 0,

"pages": 0

}

}

في حالة تكوين التوفر العالي، يتم عرض هذا الإخراج:

{

"items": [

{

"fmcPrimary": {

"ipAddress": "192.0.2.1",

"role": "Active",

"uuid": "de7bfc10-13b5-11ec-afaf-a0f8cf9ccb46"

},

"fmcSecondary": {

"ipAddress": "192.0.2.2",

"role": "Standby",

"uuid": "a2de9750-4635-11ec-b56d-201c961a3600"

},

"haStatusMessages": [

"Healthy"

],

"id": "de7bfc10-13b5-11ec-afaf-a0f8cf9ccb46",

"overallStatus": "GOOD",

"syncStatus": "GOOD",

"type": "FMCHAStatus"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/integration/fmchastatuses?offset=0&limit=25"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

}

ملف أستكشاف أخطاء FMC وإصلاحها

اتبع هذه الخطوات للتحقق من تكوين FMC عالي التوفر وحالته في ملف أستكشاف أخطاء FMC وإصلاحها:

1. افتح ملف أستكشاف الأخطاء وإصلاحها وانتقل إلى المجلد <filename>.tar/results-<date>—xxxxx/command-output

2. افتح الملف usr-local-sf-bin-troubleshooting_hadc.pl -a.output:

في حالة عدم تكوين التوفر العالي، يتم عرض هذا الإخراج:

# pwd

/var/tmp/results-05-06-2022--199172/command-outputs

# cat "usr-local-sf-bin-troubleshoot_HADC.pl -a.output"

Output of /usr/local/sf/bin/troubleshoot_HADC.pl -a:

$VAR1 = [

'Mirror Server => csmEng',

{

'rcode' => 0,

'stderr' => undef,

'stdout' => 'SQL Anywhere Server Ping Utility Version 17.0.10.5745

Type Property Value

--------- ---------------- ------------------------------

Database MirrorRole NULL

Database MirrorState NULL

Database PartnerState NULL

Database ArbiterState NULL

Server ServerName csmEng

Ping database successful.

'

}

];

(system,gui) - Waiting

HA Enabled: No

Sybase Database Name: csmEng

Arbiter Not Running On This FMC.

Not In HA

في حالة تكوين التوفر العالي، يتم عرض هذا الإخراج:

# pwd /var/tmp/results-05-06-2022--199172/command-outputs

# cat "usr-local-sf-bin-troubleshoot_HADC.pl -a.output" Output of /usr/local/sf/bin/troubleshoot_HADC.pl -a: Status out put: vmsDbEngine (system,gui) - Running 9399 In vmsDbEngineStatus(): vmsDbEngine process is running at /usr/local/sf/lib/perl/5.24.4/SF/Synchronize/HADC.pm line 3471. $VAR1 = [ 'Mirror Server => csm_primary', { 'stderr' => undef, 'stdout' => 'SQL Anywhere Server Ping Utility Version 17.0.10.5745 Type Property Value --------- ---------------- ------------------------------ Database MirrorRole primary Database MirrorState synchronizing Database PartnerState connected Database ArbiterState connected Server ServerName csm_primary Ping database successful. ', 'rcode' => 0 } ]; (system,gui) - Running 8185 ...

HA Enabled: Yes

This FMC Role In HA: Active - Primary

Sybase Process: Running (vmsDbEngine, theSybase PM Process is Running)

Sybase Database Connectivity: Accepting DB Connections.

Sybase Database Name: csm_primary

Sybase Role: Active

Sybase Database Name: csm_primary

Arbiter Running On This FMC.

Peer Is Connected

الإتاحة العالية ل FDM

يمكن التحقق من تكوين وحالة التوفر العالي ل FDM باستخدام هذه الخيارات:

- واجهة مستخدم FDM

- طلب واجهة برمجة تطبيقات FDM REST

- واجهة سطر الأوامر في FTD

- إستطلاع FTD SNMP

- ملف أستكشاف أخطاء FTD وإصلاحها

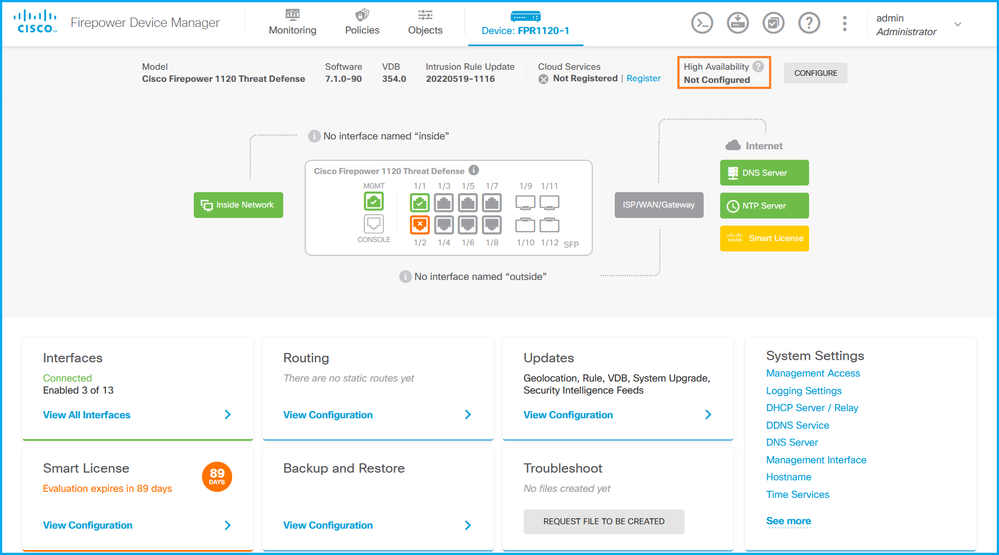

واجهة مستخدم FDM

للتحقق من تكوين FDM عالي التوفر وحالته على واجهة مستخدم FDM، تحقق من التوفر العالي على الصفحة الرئيسية. في حالة عدم تكوين التوفر العالي، لا يتم تكوين قيمة التوفر العالي:

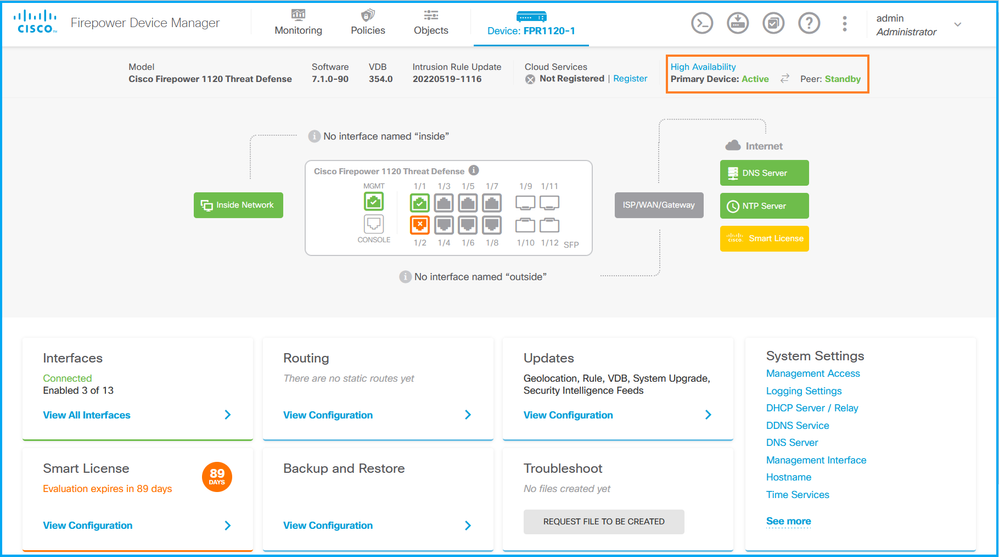

في حالة تكوين ميزة التوفر الفائق، يتم عرض تكوين وأدوار وحدات النظير المحلية والبعيدة للتغلب على الأعطال:

FDM REST API

اتبع هذه الخطوات للتحقق من تكوين FDM عالي التوفر وحالته عبر طلب FDM REST-API. إستخدام عميل REST-API. في هذا المثال، يتم إستخدام curl:

1. طلب رمز مصادقة مميز:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Cisco123" }' 'https://192.0.2.3/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}

2. للتحقق من تكوين التوفر العالي، أستخدم قيمة الرمز المميز للوصول في هذا الاستعلام:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M' 'https://192.0.2.3/api/fdm/v6/devices/default/ha/configurations'

في حالة عدم تكوين التوفر العالي، يتم عرض هذا الإخراج:

{

"items": [

{

"version": "issgb3rw2lixf",

"name": "HA",

"nodeRole": null,

"failoverInterface": null,

"failoverName": null,

"primaryFailoverIPv4": null,

"secondaryFailoverIPv4": null,

"primaryFailoverIPv6": null,

"secondaryFailoverIPv6": null,

"statefulFailoverInterface": null,

"statefulFailoverName": null,

"primaryStatefulFailoverIPv4": null,

"secondaryStatefulFailoverIPv4": null,

"primaryStatefulFailoverIPv6": null,

"secondaryStatefulFailoverIPv6": null,

"sharedKey": null,

"id": "76ha83ga-c872-11f2-8be8-8e45bb1943c0",

"type": "haconfiguration",

"links": {

"self": "https://192.0.2.2/api/fdm/v6/devices/default/ha/configurations/76ha83ga-c872-11f2-8be8-8e45bb1943c0"

}

}

],

"paging": {

"prev": [],

"next": [],

"limit": 10,

"offset": 0,

"count": 1,

"pages": 0

}

}

في حالة تكوين التوفر العالي، يتم عرض هذا الإخراج:

{

"items": [

{

"version": "issgb3rw2lixf",

"name": "HA",

"nodeRole": "HA_PRIMARY",

"failoverInterface": {

"version": "ezzafxo5ccti3",

"name": "",

"hardwareName": "Ethernet1/1",

"id": "8d6c41df-3e5f-465b-8e5a-d336b282f93f",

"type": "physicalinterface"

},

...

3. للتحقق من حالة التوفر العالي، أستخدم هذا الاستعلام:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M' 'https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default'

في حالة عدم تكوين التوفر العالي، يتم عرض هذا الإخراج:

{

"nodeRole" : null,

"nodeState" : "SINGLE_NODE",

"peerNodeState" : "HA_UNKNOWN_NODE",

"configStatus" : "UNKNOWN",

"haHealthStatus" : "HEALTHY",

"disabledReason" : "",

"disabledTimestamp" : null,

"id" : "default",

"type" : "hastatus",

"links" : {

"self" : "https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default"

}

}

في حالة تكوين التوفر العالي، يتم عرض هذا الإخراج:

{

"nodeRole": "HA_PRIMARY",

"nodeState": "HA_ACTIVE_NODE",

"peerNodeState": "HA_STANDBY_NODE",

"configStatus": "IN_SYNC",

"haHealthStatus": "HEALTHY",

"disabledReason": "",

"disabledTimestamp": "",

"id": "default",

"type": "hastatus",

"links": {

"self": "https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default"

}

}

واجهة سطر الأوامر في FTD

اتبع الخطوات الواردة في القسم.

إستطلاع FTD SNMP

اتبع الخطوات الواردة في القسم.

ملف أستكشاف أخطاء FTD وإصلاحها

اتبع الخطوات الواردة في القسم.

توفر فائق وقابلية تطوير مذهلة في برنامج FTD

يمكن التحقق من حالة وتكوين FTD عالي التوفر والقابلية للتطوير باستخدام هذه الخيارات:

- واجهة سطر الأوامر في FTD

- FTD SNMP

- ملف أستكشاف أخطاء FTD وإصلاحها

- واجهة مستخدم FMC

- FMC REST-API

- واجهة مستخدم FDM

- FDM REST-API

- واجهة مستخدم FCM

- واجهة سطر الأوامر (CLI) من Fxos

- FXOS REST-API

- ملف FXOS Chassis Show-tech

واجهة سطر الأوامر في FTD

اتبع هذه الخطوات للتحقق من تكوين FTD عالي التوفر والقابلية للتطوير وحالته على واجهة سطر الأوامر في FTD:

1. أستخدم هذه الخيارات للوصول إلى واجهة سطر الأوامر (CLI) الخاصة ب FTD بما يتوافق مع النظام الأساسي ووضع النشر:

- وصول SSH المباشر إلى FTD - جميع الأنظمة الأساسية

- الوصول من واجهة سطر الأوامر (CLI) لوحدة تحكم FXOS (Firepower 1000/2100/3100) من خلال اتصال الأمر ftd

- الوصول من واجهة سطر أوامر (CLI) نظام التشغيل FXOS عبر الأوامر (Firepower 4100/9300):

قم بتوصيل الوحدة النمطية <x> [وحدة التحكم|telnet]، حيث يمثل x معرف الفتحة، ثم قم بتوصيل ftd [instance]، حيث يكون المثيل ذا صلة فقط للنشر متعدد المثيلات

- بالنسبة لأنظمة الإرسال فائق السرعة (FTD) الافتراضية، يمكن الوصول المباشر إلى SSH إلى برنامج الإرسال فائق السرعة (FTD) أو وصول وحدة التحكم من برنامج hypervisor أو واجهة مستخدم السحابة

2. من أجل التحقق من تكوين وحالة تجاوز فشل FTD، قم بتشغيل أوامر show running-config failover وshow fail over state على واجهة سطر الأوامر (CLI).

في حالة عدم تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

> show running-config failover

no failover

> show failover state

State Last Failure Reason Date/Time

This host - Secondary

Disabled None

Other host - Primary

Not Detected None

====Configuration State===

====Communication State==

في حالة تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

> show running-config failover

failover failover lan unit primary failover lan interface failover-link Ethernet1/1 failover replication http failover link failover-link Ethernet1/1 failover interface ip failover-link 10.30.34.2 255.255.255.0 standby 10.30.34.3

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 09:21:50 UTC May 22 2022

====Configuration State===

Sync Done

====Communication State===

Mac set

3. للتحقق من تكوين مجموعة FTD وحالتها، قم بتشغيل الأوامر show running-config cluster وshow cluster info على واجهة سطر الأوامر (CLI).

في حالة عدم تكوين نظام المجموعة، يتم عرض هذا الإخراج:

> show running-config cluster

> show cluster info

Clustering is not configured

في حالة تكوين نظام المجموعة، يتم عرض هذا الإخراج:

> show running-config cluster cluster group ftd_cluster1 key ***** local-unit unit-1-1 cluster-interface Port-channel48.204 ip 10.173.1.1 255.255.0.0 priority 9 health-check holdtime 3 health-check data-interface auto-rejoin 3 5 2 health-check cluster-interface auto-rejoin unlimited 5 1 health-check system auto-rejoin 3 5 2 health-check monitor-interface debounce-time 500 site-id 1 no unit join-acceleration enable > show cluster info Cluster ftd_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM1949C5RR6HE CCL IP : 10.173.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 13:53:52 UTC May 20 2022 Last leave: N/A Other members in the cluster: Unit "unit-2-1" in state SLAVE ID : 1 Site ID : 1 Version : 9.17(1) Serial No.: FLM2108V9YG7S1 CCL IP : 10.173.2.1 CCL MAC : 0015.c500.028f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 14:02:46 UTC May 20 2022 Last leave: 14:02:31 UTC May 20 2022

ملاحظة: أدوار المصدر وعنصر التحكم هي نفسها.

FTD SNMP

اتبع هذه الخطوات للتحقق من تهيئة وحالة FTD عالية التوفر والقابلية للتطوير عبر بروتوكول SNMP:

- تأكد من تكوين SNMP وتمكينه. للحصول على برنامج FTD المدار من FDM، ارجع إلى تكوين SNMP واستكشاف أخطائه وإصلاحها على FirePOWER FDM للحصول على خطوات التكوين. للحصول على برنامج FTD المدار بواسطة FMC، ارجع إلى تكوين SNMP على أجهزة FirePOWER NGFW لخطوات التكوين.

- للتحقق من تكوين وحالة تجاوز فشل FTD، قم باستطلاع OID .1.3.6.1.4.1.9.147.1.2.1.1.1.

في حالة عدم تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 -On 192.0.2.5 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit (this device)" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "not Configured" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Failover Off" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Failover Off"

في حالة تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 -On 192.0.2.5 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit (this device)" <-- This device is primary SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 2 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 9 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 10 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "fover Ethernet1/2" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Active unit" <-- Primary device is active SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Standby unit"

3. للتحقق من تكوين نظام المجموعة وحالته، قم باستطلاع OID 1.3.6.1.4.1.9.9.491.1.8.1.

في حالة عدم تكوين نظام المجموعة، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 192.0.2.5 .1.3.6.1.4.1.9.9.491.1.8.1

SNMPv2-SMI::enterprises.9.9.491.1.8.1.1.0 = INTEGER: 0

في حالة تكوين نظام المجموعة ولكن دون تمكينه، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 -On 192.0.2.7 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 0 <-- Cluster status, disabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1 .1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 0 <-- Cluster unit state, disabled .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 11 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "ftd_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name

.1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID

.1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

في حالة تكوين نظام المجموعة وتمكينه وزيادة مستوى تشغيله، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 -On 192.0.2.7 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 1 <-- Cluster status, enabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1

.1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 16 <-- Cluster unit state, control unit .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 10 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "ftd_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name .1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID .1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

للحصول على مزيد من المعلومات حول أوصاف معرف الهوية (OID) ارجع إلى Cisco-Unified-Firewall-MIB.

ملف أستكشاف أخطاء FTD وإصلاحها

اتبع هذه الخطوات للتحقق من تكوين وحالة التوفر الفائق والقابلية للتطوير في ملف أستكشاف أخطاء FTD وإصلاحها:

1. افتح ملف أستكشاف الأخطاء وإصلاحها وانتقل إلى المجلد <filename>-troubleshooting .tar/results-<date>—xxxxx/command-output.

2. افتح الملف usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output:

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

3. للتحقق من تكوين تجاوز الفشل وحالته، تحقق من قسم show failover.

في حالة عدم تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

------------------ show failover ------------------ Failover Off Failover unit Secondary Failover LAN Interface: not Configured Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 3 of 1292 maximum MAC Address Move Notification Interval not set

في حالة تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

------------------ show failover ------------------ Failover On Failover unit Primary Failover LAN Interface: fover Ethernet1/2 (up) Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 1 of 1291 maximum MAC Address Move Notification Interval not set failover replication http Version: Ours 9.17(1), Mate 9.17(1) Serial Number: Ours FLM2006EN9UR93, Mate FLM2006EQFWAGG Last Failover at: 13:45:46 UTC May 20 2022 This host: Primary - Active Active time: 161681 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Interface diagnostic (0.0.0.0): Normal (Waiting) slot 1: snort rev (1.0) status (up) slot 2: diskstatus rev (1.0) status (up) Other host: Secondary - Standby Ready Active time: 0 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Interface diagnostic (0.0.0.0): Normal (Waiting) slot 1: snort rev (1.0) status (up) slot 2: diskstatus rev (1.0) status (up)…

4. للتحقق من تكوين مجموعة FTD وحالتها، راجع قسم show cluster info.

في حالة عدم تكوين نظام المجموعة، يتم عرض هذا الإخراج:

------------------ show cluster info ------------------

Clustering is not configured

في حالة تكوين نظام المجموعة وتمكينه، يتم عرض هذا الإخراج:

------------------ show cluster info ------------------ Cluster ftd_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM1949C5RR6HE CCL IP : 10.173.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 13:53:52 UTC May 20 2022 Last leave: N/A Other members in the cluster: Unit "unit-2-1" in state SLAVE ID : 1 Site ID : 1 Version : 9.17(1) Serial No.: FLM2108V9YG7S1 CCL IP : 10.173.2.1 CCL MAC : 0015.c500.028f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 14:02:46 UTC May 20 2022 Last leave: 14:02:31 UTC May 20 2022

واجهة مستخدم FMC

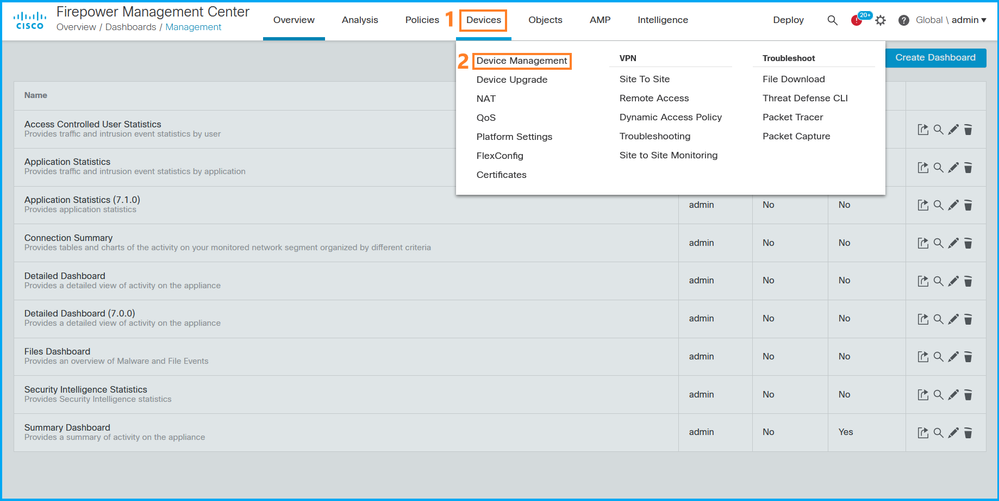

اتبع هذه الخطوات للتحقق من تكوين FTD عالي التوفر والقابلية للتطوير وحالته على واجهة مستخدم FMC:

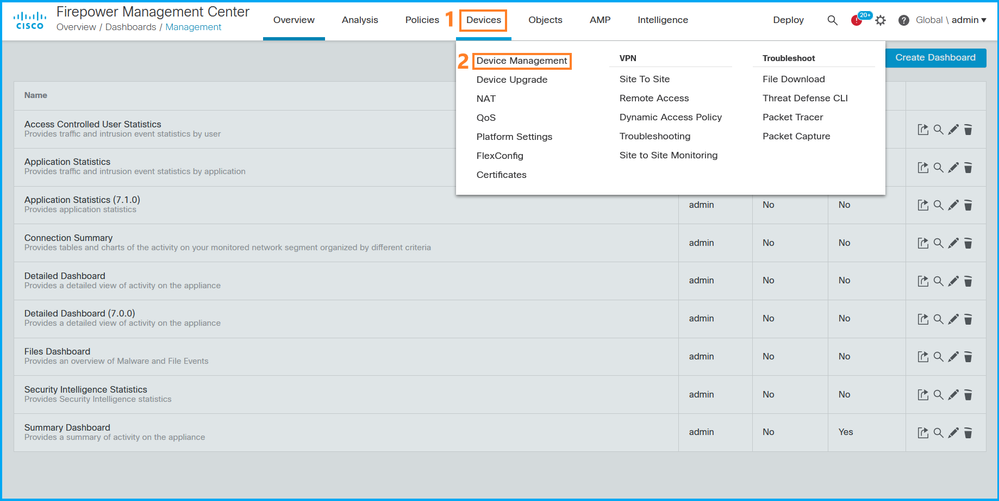

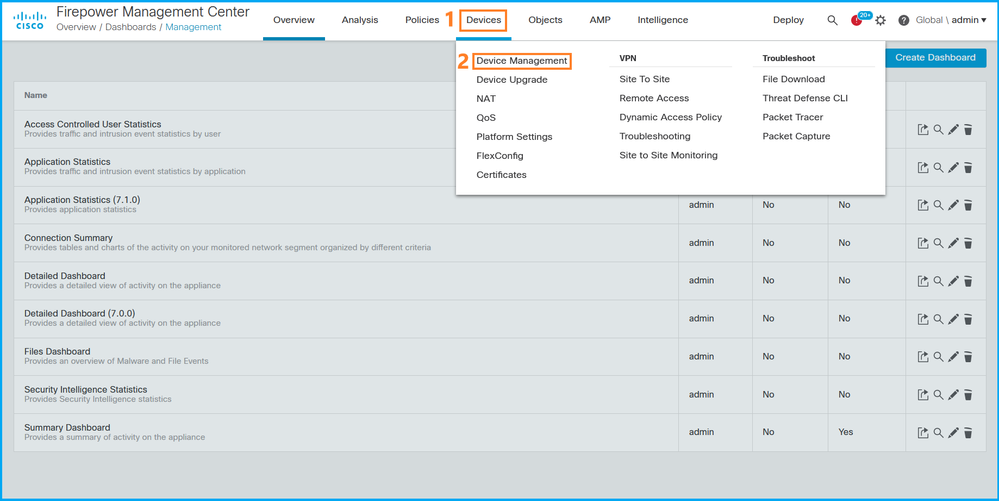

1. أختر الأجهزة > إدارة الأجهزة:

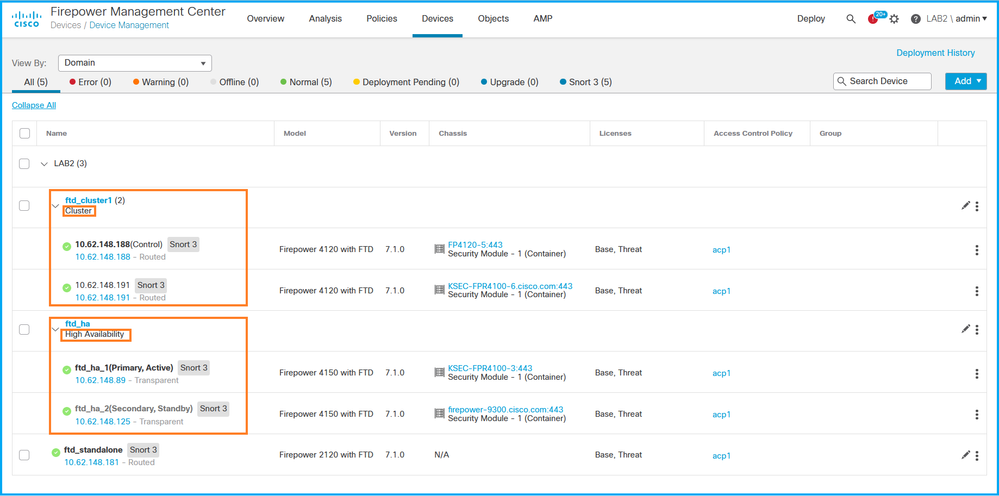

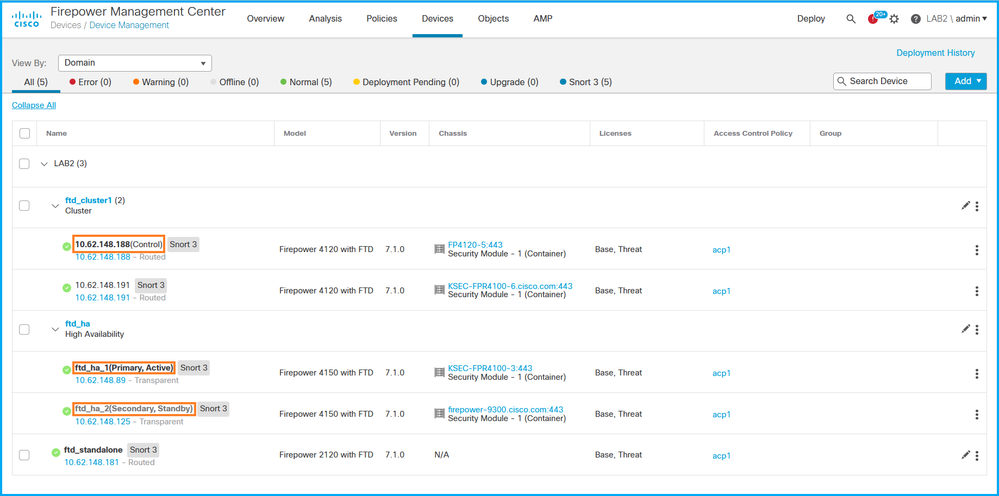

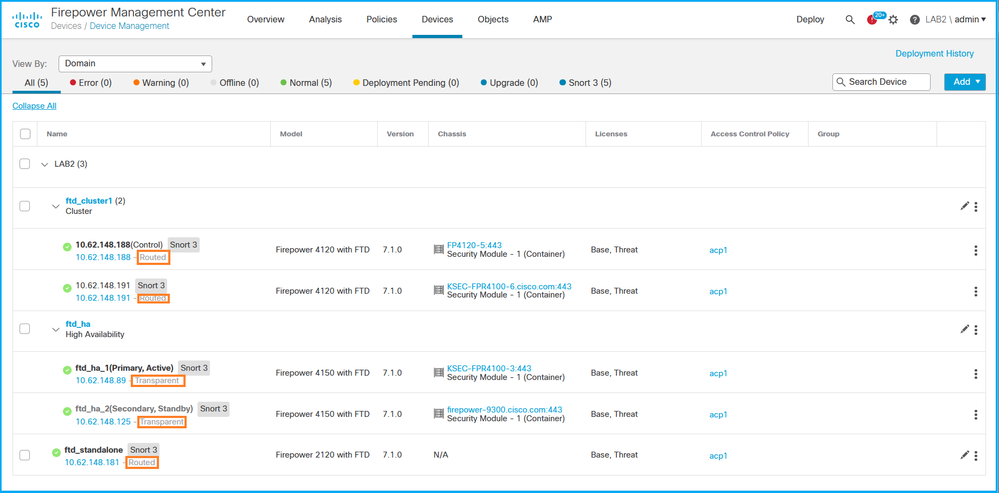

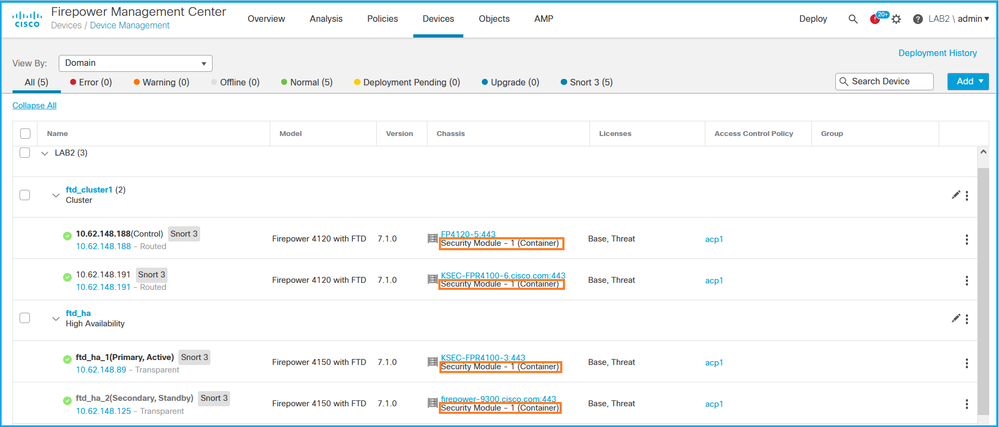

2. للتحقق من تكوين FTD عالي التوفر والقابلية للتطوير، راجع الملصقات عالية التوفر أو المجموعة. في حالة عدم وجود أي منهما، يتم تشغيل FTD في تكوين مستقل:

3. للتحقق من حالة التوفر الفائق وقابلية التطوير في برنامج الإرسال فائق السرعة (FTD)، قم بفحص دور الوحدة بين قوسين. إذا لم يكن هناك دور ولم يكن FTD جزءا من نظام مجموعة أو تجاوز فشل، يعمل برنامج الإرسال فائق السرعة (FTD) في تكوين مستقل:

ملاحظة: في حالة المجموعة، يظهر دور وحدة التحكم فقط.

FMC REST API

في هذه المخرجات، تعد ftd_ha_1، ftd_ha_2، ftd_standalone، ftd_ha، ftc_cluster1 أسماء أجهزة قابلة للتكوين من قبل المستخدم. لا تشير هذه الأسماء إلى التهيئة أو الحالة الفعلية عالية التوفر والقابلية للتطوير.

اتبع هذه الخطوات للتحقق من تكوين FTD عالي التوفر والقابلية للتطوير وحالته عبر FMC REST-API. إستخدام عميل REST-API. في هذا المثال، يتم إستخدام curl:

- طلب رمز مصادقة مميز:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. حدد المجال الذي يحتوي على الجهاز. في معظم استعلامات REST API، تكون معلمة المجال إلزامية. أستخدم الرمز المميز في هذا الاستعلام لاسترداد قائمة المجالات:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. أستخدم UUID للمجال للاستعلام عن سجلات الأجهزة المحددة ومعرف الجهاز الموحد المحدد:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. للتحقق من تكوين تجاوز الفشل، أستخدم UUID الخاص بالمجال و UUID الخاص بالجهاز/الحاوية من الخطوة 3 في هذا الاستعلام:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"containerDetails": { "id": "eec3ddfc-d842-11ec-a15e-986001c83f2f", "name": "ftd_ha", "type": "DeviceHAPair" },

...

5. للتحقق من حالة تجاوز الفشل، أستخدم UUID الخاص بالمجال و DeviceHAPair UID من الخطوة 4 في هذا الاستعلام:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devicehapairs/ftddevicehapairs/eec3ddfc-d842-11ec-a15e-986001c83f2f' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"primaryStatus": { "currentStatus": "Active", "device": { "id": "796eb8f8-d83b-11ec-941d-b9083eb612d8", "keepLocalEvents": false, "name": "ftd_ha_1" } }, "secondaryStatus": { "currentStatus": "Standby", "device": { "id": "e60ca6d0-d83d-11ec-b407-cdc91a553663", "keepLocalEvents": false, "name": "ftd_ha_2" } }

...

6. للتحقق من تكوين نظام المجموعة، أستخدم UUID الخاص بالمجال و UUID الخاص بالجهاز/الحاوية من الخطوة 3 في هذا الاستعلام:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/3344bc4a-d842-11ec-a995-817e361f7ea5' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"containerDetails": { "id": "8e6188c2-d844-11ec-bdd1-6e8d3e226370", "links": { "self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/deviceclusters/ftddevicecluster/8e6188c2-d844-11ec-bdd1-6e8d3e226370" }, "name": "ftd_cluster1", "type": "DeviceCluster" }, ...

- للتحقق من حالة نظام المجموعة، أستخدم UUID الخاص بالمجال و UUID الخاص بالجهاز/الحاوية من الخطوة 6 في هذا الاستعلام:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/deviceclusters/ftddevicecluster/8e6188c2-d844-11ec-bdd1-6e8d3e226370' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"controlDevice": {

"deviceDetails": {

"id": "3344bc4a-d842-11ec-a995-817e361f7ea5",

"name": "10.62.148.188",

"type": "Device"

}

},

"dataDevices": [

{

"deviceDetails": {

"id": "a7ba63cc-d842-11ec-be51-f3efcd7cd5e5",

"name": "10.62.148.191",

"type": "Device"

}

}

],

"id": "8e6188c2-d844-11ec-bdd1-6e8d3e226370",

"name": "ftd_cluster1",

"type": "DeviceCluster"

}

واجهة مستخدم FDM

اتبع الخطوات الواردة في القسم.

FDM REST-API

اتبع الخطوات الواردة في القسم.

واجهة مستخدم FCM

تتوفر واجهة مستخدم FCM على FirePOWER 4100/9300 و FirePOWER 2100 مع ASA في وضع النظام الأساسي.

اتبع هذه الخطوات للتحقق من حالة التوفر الفائق والقابلية للتطوير في FTD على واجهة مستخدم FCM:

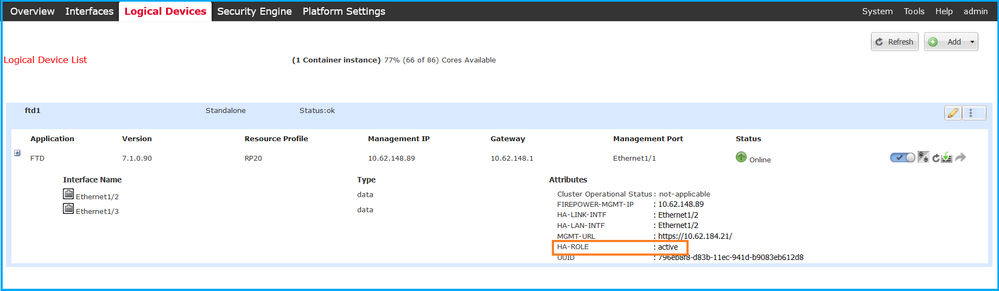

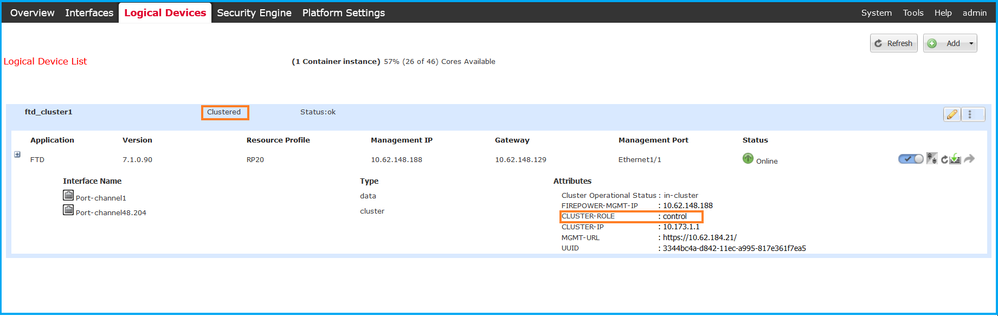

1. للتحقق من حالة تجاوز فشل FTD، تحقق من قيمة سمة HA-ROLE في صفحة الأجهزة المنطقية:

ملاحظة: تشير التسمية المستقلة المجاورة لمعرف الجهاز المنطقي إلى تكوين الجهاز المنطقي للهيكل، وليس تكوين تجاوز فشل FTD.

2. للتحقق من تكوين مجموعة FTD وحالتها، تحقق من التسمية المجمعة وقيمة سمة CLUSTER-ROLE في الصفحة "الأجهزة المنطقية":

واجهة سطر الأوامر (CLI) من Fxos

يتوفر تكوين FTD عالي التوفر والقابلية للتطوير والتحقق من الحالة على CLI ل FXOS في Firepower 4100/9300.

اتبع هذه الخطوات للتحقق من تكوين FTD عالي التوفر والقابلية للتطوير وحالته على واجهة سطر الأوامر (CLI) ل FXOS:

1. قم بإنشاء اتصال وحدة تحكم أو بروتوكول طبقة الأمان (SSH) بالهيكل.

2. للتحقق من حالة "التوفر العالي" في FTD، قم بتشغيل الأمر scope ssa، ثم قم بتشغيل فتحة النطاق <x>للتبديل إلى فتحة معينة حيث يعمل "برنامج الإرسال فائق السرعة (FTD)" وتشغيل الأمر show app-instance expansion:

firepower # scope ssa firepower /ssa # scope slot 1 firepower /ssa/slot # show app-instance expand Application Instance: App Name: ftd Identifier: ftd1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container Turbo Mode: No Profile Name: RP20 Cluster State: Not Applicable Cluster Role: None App Attribute: App Attribute Key Value ----------------- ----- firepower-mgmt-ip 192.0.2.5 ha-lan-intf Ethernet1/2 ha-link-intf Ethernet1/2 ha-role active mgmt-url https://192.0.2.1/ uuid 796eb8f8-d83b-11ec-941d-b9083eb612d8 ...

3. للتحقق من تكوين مجموعة FTD وحالتها، قم بتشغيل الأمر scope ssa ، ثم قم بتشغيل الأمر show logical-device <name> detail expansion ، حيث يكون الاسم هو اسم الجهاز المنطقي، والأمر show app-instance. تحقق من الإخراج بحثا عن فتحة معينة:

firepower # scope ssa firepower /ssa # show logical-device ftd_cluster1 detail expand Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: … firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ ftd ftd_cluster1 1 Enabled Online 7.1.0.90 7.1.0.90 Container No RP20 In Cluster Master

FXOS REST API

يتم دعم FXOS REST-API على FirePOWER 4100/9300.

اتبع هذه الخطوات للتحقق من تكوين FTD عالي التوفر والقابلية للتطوير وحالته عبر طلب FXOS REST-API. إستخدام عميل REST-API. في هذا المثال، يتم إستخدام curl:

1. طلب رمز مصادقة مميز:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://192.0.2.100/api/login'

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. للتحقق من حالة تجاوز فشل FTD، أستخدم الرمز المميز ومعرف المنفذ في هذا الاستعلام:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.100/api/slot/1/app-inst' ...

{ "smAppInstance": [ { "adminState": "enabled", "appDn": "sec-svc/app-ftd-7.1.0.90", "appInstId": "ftd_001_JAD201200R43VLP1G3", "appName": "ftd", "clearLogData": "available", "clusterOperationalState": "not-applicable", "clusterRole": "none", "currentJobProgress": "100", "currentJobState": "succeeded", "currentJobType": "start", "deployType": "container", "dn": "slot/1/app-inst/ftd-ftd1", "errorMsg": "", "eventMsg": "", "executeCmd": "ok", "externallyUpgraded": "no", "fsmDescr": "", "fsmProgr": "100", "fsmRmtInvErrCode": "none", "fsmRmtInvErrDescr": "", "fsmRmtInvRslt": "", "fsmStageDescr": "", "fsmStatus": "nop", "fsmTry": "0", "hotfix": "", "identifier": "ftd1", "operationalState": "online", "reasonForDebundle": "", "resourceProfileName": "RP20", "runningVersion": "7.1.0.90", "smAppAttribute": [ { "key": "firepower-mgmt-ip", "rn": "app-attribute-firepower-mgmt-ip", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-firepower-mgmt-ip", "value": "192.0.2.5" }, { "key": "ha-link-intf", "rn": "app-attribute-ha-link-intf", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-link-intf", "value": "Ethernet1/2" }, { "key": "ha-lan-intf", "rn": "app-attribute-ha-lan-intf", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-lan-intf", "value": "Ethernet1/2" }, { "key": "mgmt-url", "rn": "app-attribute-mgmt-url", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-mgmt-url", "value": "https://192.0.2.1/" }, { "key": "ha-role", "rn": "app-attribute-ha-role", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-role", "value": "active" }, { "key": "uuid", "rn": "app-attribute-uuid", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-uuid", "value": "796eb8f8-d83b-11ec-941d-b9083eb612d8" } ],

...

- للتحقق من تكوين نظام مجموعة FTD، أستخدم معرف الجهاز المنطقي في هذا الاستعلام:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.102/api/ld/ftd_cluster1'

{

"smLogicalDevice": [

{

"description": "",

"dn": "ld/ftd_cluster1",

"errorMsg": "",

"fsmDescr": "",

"fsmProgr": "100",

"fsmRmtInvErrCode": "none",

"fsmRmtInvErrDescr": "",

"fsmRmtInvRslt": "",

"fsmStageDescr": "",

"fsmStatus": "nop",

"fsmTaskBits": "",

"fsmTry": "0",

"ldMode": "clustered",

"linkStateSync": "disabled",

"name": "ftd_cluster1",

"operationalState": "ok",

"slotId": "1",

"smClusterBootstrap": [

{

"cclNetwork": "10.173.0.0",

"chassisId": "1",

"gatewayv4": "0.0.0.0",

"gatewayv6": "::",

"key": "",

"mode": "spanned-etherchannel",

"name": "ftd_cluster1",

"netmaskv4": "0.0.0.0",

"poolEndv4": "0.0.0.0",

"poolEndv6": "::",

"poolStartv4": "0.0.0.0",

"poolStartv6": "::",

"prefixLength": "",

"rn": "cluster-bootstrap",

"siteId": "1",

"supportCclSubnet": "supported",

"updateTimestamp": "2022-05-20T13:38:21.872",

"urllink": "https://192.0.2.101/api/ld/ftd_cluster1/cluster-bootstrap",

"virtualIPv4": "0.0.0.0",

"virtualIPv6": "::"

}

],

...

4. للتحقق من حالة نظام مجموعة FTD، أستخدم هذا الاستعلام:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.102/api/slot/1/app-inst'

{

"smAppInstance": [

{

"adminState": "enabled",

"appDn": "sec-svc/app-ftd-7.1.0.90",

"appInstId": "ftd_001_JAD19500BABIYA3OO58",

"appName": "ftd",

"clearLogData": "available",

"clusterOperationalState": "in-cluster",

"clusterRole": "master",

"currentJobProgress": "100",

"currentJobState": "succeeded",

"currentJobType": "start",

"deployType": "container",

"dn": "slot/1/app-inst/ftd-ftd_cluster1",

"errorMsg": "",

"eventMsg": "",

"executeCmd": "ok",

"externallyUpgraded": "no",

"fsmDescr": "",

"fsmProgr": "100",

"fsmRmtInvErrCode": "none",

"fsmRmtInvErrDescr": "",

"fsmRmtInvRslt": "",

"fsmStageDescr": "",

"fsmStatus": "nop",

"fsmTry": "0",

"hotfix": "",

"identifier": "ftd_cluster1",

"operationalState": "online",

"reasonForDebundle": "",

"resourceProfileName": "RP20",

"runningVersion": "7.1.0.90",

...

ملف FXOS Chassis Show-tech

يمكن التحقق من حالة وتكوين برنامج FTD ذوي التوفر الفائق والقابلية للتطوير في ملف show-tech الخاص بهيكل Firepower 4100/9300.

اتبع هذه الخطوات للتحقق من حالة وتكوين قابلية التوسعة والتوفر العالي في ملف show-tech الخاص بهيكل FXOS:

- بالنسبة لإصدارات FXOS 2.7 والإصدارات الأحدث، افتح الملف sam_techsupportinfo في <name>_bc1_all.tar/FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

بالنسبة للإصدارات السابقة، افتح الملف sam_techsupportinfo في FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar.

2. للتحقق من حالة تجاوز الفشل، تحقق من قيمة سمة ha-role ضمن الفتحة المحددة في القسم 'show slot expand detail':

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container Turbo Mode: No Profile Name: RP20 Hotfixes: Externally Upgraded: No Cluster State: Not Applicable Cluster Role: None Current Job Type: Start Current Job Progress: 100 Current Job State: Succeeded Clear Log Data: Available Error Msg: Current Task: App Attribute: App Attribute Key: firepower-mgmt-ip Value: 10.62.148.89 App Attribute Key: ha-lan-intf Value: Ethernet1/2 App Attribute Key: ha-link-intf Value: Ethernet1/2 App Attribute Key: ha-role Value: active App Attribute Key: mgmt-url Value: https://10.62.184.21/

3. للتحقق من تكوين مجموعة FTD، تحقق من قيمة سمة الوضع أسفل الفتحة المحددة في القسم 'show logical-device detail expand':

`show logical-device detail expand` Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: Cluster Bootstrap: Name of the cluster: ftd_cluster1 Mode: Spanned Etherchannel Chassis Id: 1 Site Id: 1 Key: Cluster Virtual IP: 0.0.0.0 IPv4 Netmask: 0.0.0.0 IPv4 Gateway: 0.0.0.0 Pool Start IPv4 Address: 0.0.0.0 Pool End IPv4 Address: 0.0.0.0 Cluster Virtual IPv6 Address: :: IPv6 Prefix Length: IPv6 Gateway: :: Pool Start IPv6 Address: :: Pool End IPv6 Address: :: Last Updated Timestamp: 2022-05-20T13:38:21.872 Cluster Control Link Network: 10.173.0.0 ...

4. للتحقق من حالة نظام المجموعة في FTD، تحقق من قيمة قيم سمات حالة نظام المجموعة ودور نظام المجموعة ضمن الفتحة المحددة في القسم 'show slot expand detail':

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd_cluster1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Native Turbo Mode: No Profile Name: Hotfixes: Externally Upgraded: No Cluster State: In Cluster Cluster Role: Master Current Job Type: Start Current Job Progress: 100 Current Job State: Succeeded Clear Log Data: Available Error Msg: Current Task:

إمكانية توفر فائقة وقابلية تطوير مذهلة لمعيار ASA

يمكن التحقق من حالة وتكوين ASA عالي التوفر والقابلية للتطوير باستخدام هذه الخيارات:

- واجهة سطر الأوامر ASA

- إستطلاع ASA SNMP

- ملف ASA Show-tech

- واجهة مستخدم FCM

- واجهة سطر الأوامر (CLI) من Fxos

- FXOS REST-API

- ملف FXOS Chassis Show-tech

واجهة سطر الأوامر ASA

اتبع هذه الخطوات للتحقق من تكوين ASA عالي التوفر والقابلية للتطوير على ASA CLI:

- أستخدم هذه الخيارات للوصول إلى واجهة سطر الأوامر (CLI) الخاصة ب ASA وفقا للنظام الأساسي ووضع النشر:

- وصول Telnet/SSH المباشر إلى ASA على FirePOWER 1000/3100 و Firepower 2100 في وضع الجهاز

- الوصول من واجهة سطر الأوامر (CLI) لوحدة تحكم FXOS على FirePOWER 2100 في وضع النظام الأساسي والاتصال ب ASA من خلال الأمر connect asa

- الوصول من FXOS CLI عبر الأوامر (Firepower 4100/9300):

قم بتوصيل الوحدة النمطية <x> [وحدة التحكم|telnet]، حيث يمثل x معرف الفتحة، ثم قم بتوصيل asa

- بالنسبة لمحرك أقراص ASA الظاهري، وصول SSH المباشر إلى ASA أو وصول وحدة التحكم من برنامج hypervisor أو واجهة مستخدم السحابة

2. من أجل التحقق من تكوين وحالة تجاوز فشل ASA، قم بتشغيل أوامر show running-config failed over وshow failed over state على واجهة سطر الأوامر (CLI) ل ASA.

في حالة عدم تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

asa# show running-config failover

no failover

asa# show failover state

State Last Failure Reason Date/Time

This host - Secondary

Disabled None

Other host - Primary

Not Detected None

====Configuration State===

====Communication State==

في حالة تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

asa# show running-config failover

failover failover lan unit primary failover lan interface failover-link Ethernet1/1 failover replication http failover link failover-link Ethernet1/1 failover interface ip failover-link 10.30.35.2 255.255.255.0 standby 10.30.35.3

# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 19:42:22 UTC May 21 2022

====Configuration State===

Sync Done

====Communication State===

Mac set

3. للتحقق من تكوين نظام مجموعة ASA وحالته، قم بتشغيل الأوامر show running-config cluster وshow cluster info على واجهة سطر الأوامر (CLI).

في حالة عدم تكوين نظام المجموعة، يتم عرض هذا الإخراج:

asa# show running-config cluster

asa# show cluster info

Clustering is not configured

في حالة تكوين نظام المجموعة، يتم عرض هذا الإخراج:

asa# show running-config cluster cluster group asa_cluster1 key ***** local-unit unit-1-1 cluster-interface Port-channel48.205 ip 10.174.1.1 255.255.0.0 priority 9 health-check holdtime 3 health-check data-interface auto-rejoin 3 5 2 health-check cluster-interface auto-rejoin unlimited 5 1 health-check system auto-rejoin 3 5 2 health-check monitor-interface debounce-time 500 site-id 1 no unit join-acceleration enable asa# show cluster info Cluster asa_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM2949C5232IT CCL IP : 10.174.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 ...

ASA SNMP

اتبع هذه الخطوات للتحقق من تكوين ASA عالي التوفر والقابلية للتطوير من خلال SNMP:

- تأكد من تكوين SNMP وتمكينه.

- من أجل التحقق من تكوين تجاوز الفشل واستطلاع الحالة، يتم التحقق من OID.1.3.6.1.4.1.9.147.1.2.1.1.1.

في حالة عدم تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 -On 192.0.2.10 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit (this device)" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "not Configured" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Failover Off" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Failover Off"

في حالة تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 -On 192.0.2.10 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit (this device)" <-- This device is primary SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 2 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 9 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 10 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "fover Ethernet1/2" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Active unit" <-- Primary device is active SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Standby unit"

3. للتحقق من تكوين نظام المجموعة وحالته، قم باستطلاع OID 1.3.6.1.4.1.9.9.491.1.8.1.

في حالة عدم تكوين نظام المجموعة، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1

SNMPv2-SMI::enterprises.9.9.491.1.8.1.1.0 = INTEGER: 0

في حالة تكوين نظام المجموعة ولكن دون تمكينه، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 -On 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 0 <-- Cluster status, disabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1 .1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 0 <-- Cluster unit state, disabled .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 11 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "asa_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name

.1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID

.1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

في حالة تكوين نظام المجموعة وتمكينه وزيادة مستوى تشغيله، يتم عرض هذا الإخراج:

# snmpwalk -v2c -c cisco123 -On 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 1 <-- Cluster status, enabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1

.1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 16 <-- Cluster unit state, control unit .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 10 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "asa_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name .1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID .1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

للحصول على مزيد من المعلومات حول أوصاف معرف الهوية (OID) ارجع إلى Cisco-Unified-Firewall-MIB.

ملف ASA Show-tech

1. للتحقق من تكوين تجاوز فشل ASA وحالته، تحقق من قسم show failover.

في حالة عدم تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

------------------ show failover ------------------ Failover Off Failover unit Secondary Failover LAN Interface: not Configured Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 3 of 1292 maximum MAC Address Move Notification Interval not set

في حالة تكوين تجاوز الفشل، يتم عرض هذا الإخراج:

------------------ show failover ------------------ Failover On Failover unit Primary Failover LAN Interface: fover Ethernet1/2 (up) Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 1 of 1291 maximum MAC Address Move Notification Interval not set failover replication http Version: Ours 9.17(1), Mate 9.17(1) Serial Number: Ours FLM2006EN9AB11, Mate FLM2006EQZY02 Last Failover at: 13:45:46 UTC May 20 2022 This host: Primary - Active Active time: 161681 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Other host: Secondary - Standby Ready Active time: 0 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) ...

2. للتحقق من تكوين نظام المجموعة وحالته، تحقق من قسم show cluster info .

في حالة عدم تكوين نظام المجموعة، يتم عرض هذا الإخراج:

------------------ show cluster info ------------------

Clustering is not configured

في حالة تكوين نظام المجموعة وتمكينه، يتم عرض هذا الإخراج:

------------------ show cluster info ------------------ Cluster asa_cluster1: On

Interface mode: spanned

Cluster Member Limit : 16

This is "unit-1-1" in state MASTER

ID : 0

Site ID : 1

Version : 9.17(1)

Serial No.: FLM2949C5232IT

CCL IP : 10.174.1.1

CCL MAC : 0015.c500.018f

Module : FPR4K-SM-24

...

واجهة مستخدم FCM

اتبع الخطوات الواردة في القسم.

واجهة سطر الأوامر (CLI) من Fxos

اتبع الخطوات الواردة في القسم.

FXOS REST API

اتبع الخطوات الواردة في القسم.

ملف FXOS Chassis Show-tech

اتبع الخطوات الواردة في القسم.

التحقق من وضع جدار الحماية

وضع جدار حماية FTD

يشير وضع جدار الحماية إلى تكوين جدار حماية موجه أو شفاف.

يمكن التحقق من وضع جدار حماية FTD باستخدام الخيارات التالية:

- واجهة سطر الأوامر في FTD

- برنامج FTD Show-tech

- واجهة مستخدم FMC

- FMC REST-API

- واجهة مستخدم FCM

- واجهة سطر الأوامر (CLI) من Fxos

- FXOS REST-API

- ملف FXOS Chassis Show-tech

ملاحظة: لا يدعم FDM الوضع الشفاف.

واجهة سطر الأوامر في FTD

اتبع هذه الخطوات للتحقق من وضع جدار حماية FTD على واجهة سطر الأوامر (CLI) في FTD:

1. أستخدم هذه الخيارات للوصول إلى واجهة سطر الأوامر (CLI) الخاصة ب FTD بما يتوافق مع النظام الأساسي ووضع النشر:

- وصول SSH المباشر إلى FTD - جميع الأنظمة الأساسية

- الوصول من واجهة سطر الأوامر (CLI) لوحدة تحكم FXOS (Firepower 1000/2100/3100) من خلال اتصال الأمر ftd

- الوصول من واجهة سطر أوامر (CLI) نظام التشغيل FXOS عبر الأوامر (Firepower 4100/9300):

قم بتوصيل الوحدة النمطية <x> [وحدة التحكم|telnet]، حيث يمثل x معرف المنفذ، ومن ثم

اتصل ب ftd [instance]، حيث يكون المثيل ذا صلة فقط للنشر متعدد المثيلات.

- بالنسبة لأنظمة الإرسال فائق السرعة (FTD) الافتراضية، يمكن الوصول المباشر إلى SSH إلى برنامج الإرسال فائق السرعة (FTD) أو وصول وحدة التحكم من برنامج hypervisor أو واجهة مستخدم السحابة

2. للتحقق من وضع جدار الحماية، قم بتشغيل الأمر show firewall على CLI (واجهة سطر الأوامر):

> show firewall Firewall mode: Transparent

ملف أستكشاف أخطاء FTD وإصلاحها

اتبع هذه الخطوات للتحقق من وضع جدار حماية FTD في ملف أستكشاف أخطاء FTD وإصلاحها:

1. افتح ملف أستكشاف الأخطاء وإصلاحها وانتقل إلى المجلد <filename>-troubleshooting .tar/results-<date>—xxxxx/command-output.

2. افتح الملف usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output:

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

3. للتحقق من وضع جدار حماية FTD، تحقق من قسم show firewall:

------------------ show firewall ------------------ Firewall mode: Transparent

واجهة مستخدم FMC

اتبع الخطوات التالية للتحقق من وضع جدار حماية FTD على واجهة مستخدم FMC:

1. أختر الأجهزة > إدارة الأجهزة:

2. تحقق من التسميات الموجهة أو الشفافة:

FMC REST API

اتبع هذه الخطوات للتحقق من وضع جدار حماية FTD عبر FMC REST-API. إستخدام عميل REST-API. في هذا المثال، يتم إستخدام curl:

- طلب رمز مصادقة مميز:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. حدد المجال الذي يحتوي على الجهاز. في معظم استعلامات REST API، تكون معلمة المجال إلزامية. أستخدم الرمز المميز في هذا الاستعلام لاسترداد قائمة المجالات:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. أستخدم UUID للمجال للاستعلام عن سجلات الأجهزة المحددة ومعرف الجهاز الموحد المحدد:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. أستخدم UUID للمجال و UUID الخاص بالجهاز/الحاوية من الخطوة 3 في هذا الاستعلام، وتحقق من قيمة ftdMode:

# curl -s -k -X 'GET' 'https://192.0.2.1./api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

... { "accessPolicy": { "id": "00505691-3a23-0ed3-0006-536940224514", "name": "acp1", "type": "AccessPolicy" }, "advanced": { "enableOGS": false }, "description": "NOT SUPPORTED", "ftdMode": "ROUTED", ...

واجهة مستخدم FCM

يمكن التحقق من وضع جدار الحماية ل FTD على Firepower 4100/9300.

اتبع الخطوات التالية للتحقق من وضع جدار حماية FTD على واجهة مستخدم FCM:

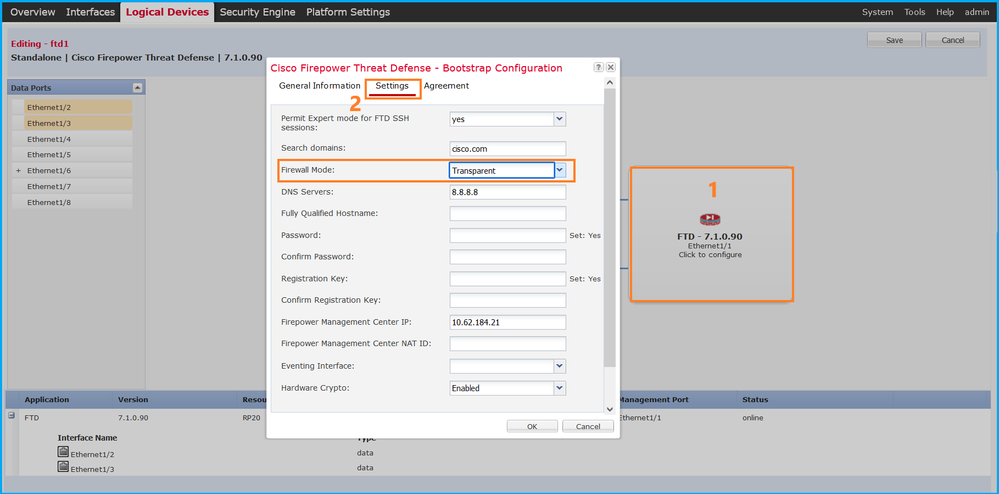

1. تحرير الجهاز المنطقي على صفحة الأجهزة المنطقية:

2. انقر على أيقونة التطبيق، وفحص وضع جدار الحماية في علامة التبويب إعدادات:

واجهة سطر الأوامر (CLI) من Fxos

يمكن التحقق من وضع جدار الحماية ل FTD على Firepower 4100/9300.

اتبع الخطوات التالية للتحقق من وضع جدار حماية FTD على واجهة سطر الأوامر (CLI) لنظام التشغيل FXOS:

- قم بإنشاء اتصال وحدة تحكم أو SSH بالهيكل.

- قم بالتبديل إلى نطاق SSA، ثم قم بالتبديل إلى الجهاز المنطقي المحدد، ثم قم بتشغيل الأمر show mgmt-bootstrap expansion ، وتحقق من قيمة سمة جدار الحماية_mode:

firepower# scope ssa firepower /ssa # scope logical-device ftd_cluster1 firepower /ssa/logical-device # show mgmt-bootstrap expand Management Configuration: App Name: ftd Secret Bootstrap Key: Key Value ------------------------- ----- PASSWORD REGISTRATION_KEY IP v4: Slot ID Management Sub Type IP Address Netmask Gateway Last Updated Timestamp ---------- ------------------- --------------- --------------- --------------- ---------------------- 1 Firepower 10.62.148.188 255.255.255.128 10.62.148.129 2022-05-20T13:50:06.238 Bootstrap Key: Key Value ------------------------- ----- DNS_SERVERS 192.0.2.250 FIREPOWER_MANAGER_IP 10.62.184.21 FIREWALL_MODE routed PERMIT_EXPERT_MODE yes SEARCH_DOMAINS cisco.com

...

FXOS REST API

يتم دعم FXOS REST-API على FirePOWER 4100/9300.

اتبع هذه الخطوات للتحقق من وضع جدار حماية FTD عبر طلب FXOS REST-API. إستخدام عميل REST-API. في هذا المثال، يتم إستخدام curl:

- طلب رمز مصادقة مميز:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' https://192.0.2.100/api/ld/ftd_cluster1

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. أستخدم معرف الجهاز المنطقي في هذا الاستعلام وتحقق من قيمة مفتاح FIREWALL_MODE:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' https://192.0.2.100/api/ld/ftd_cluster1

... { "key": "FIREWALL_MODE", "rn": "key-FIREWALL_MODE", "updateTimestamp": "2022-05-20T13:28:37.093", "urllink": "https://192.0.2.100/api/ld/ftd_cluster1/mgmt-bootstrap/ftd/key/FIREWALL_MODE", "value": "routed" }, ...

ملف FXOS Chassis Show-tech

يمكن التحقق من وضع جدار الحماية ل FTD في ملف show-tech الخاص ب Firepower 4100/9300.

اتبع هذه الخطوات للتحقق من وضع جدار حماية FTD في ملف show-tech الخاص بهيكل FXOS:

- بالنسبة لإصدارات FXOS 2.7 والإصدارات الأحدث، افتح الملف sam_techsupportinfo في <name>_bc1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

بالنسبة للإصدارات الأقدم، افتح الملف sam_techsupportinfo في FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar.

- تحقق من قسم 'توسيع تفاصيل الجهاز المنطقي' ضمن المعرف المحدد والفتحة:

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show logical-device detail expand`

Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: ... Bootstrap Key: Key: DNS_SERVERS Value: 192.0.2.250 Last Updated Timestamp: 2022-05-20T13:28:37.093 Key: FIREPOWER_MANAGER_IP Value: 10.62.184.21 Last Updated Timestamp: 2022-05-20T13:28:37.093 Key: FIREWALL_MODE Value: routed Last Updated Timestamp: 2022-05-20T13:28:37.093 ...

وضع جدار حماية ASA

يمكن التحقق من وضع جدار حماية ASA باستخدام الخيارات التالية:

- واجهة سطر الأوامر ASA

- ASA Show-tech

- واجهة مستخدم FCM

- واجهة سطر الأوامر (CLI) من Fxos

- FXOS REST-API

- ملف FXOS Chassis Show-tech

واجهة سطر الأوامر ASA

اتبع الخطوات التالية للتحقق من وضع جدار حماية ASA على واجهة سطر الأوامر (CLI) ASA:

- أستخدم هذه الخيارات للوصول إلى واجهة سطر الأوامر (CLI) الخاصة ب ASA وفقا للنظام الأساسي ووضع النشر:

- وصول Telnet/SSH المباشر إلى ASA على FirePOWER 1000/3100 و Firepower 2100 في وضع الجهاز

- الوصول من واجهة سطر الأوامر (CLI) لوحدة تحكم FXOS على FirePOWER 2100 في وضع النظام الأساسي والاتصال ب ASA من خلال الأمر connect asa

- الوصول من FXOS CLI عبر الأوامر (Firepower 4100/9300):

قم بتوصيل الوحدة النمطية <x> [وحدة التحكم|telnet]، حيث يمثل x معرف الفتحة، ثم قم بتوصيل asa

- بالنسبة لمحرك أقراص ASA الظاهري، وصول SSH المباشر إلى ASA أو وصول وحدة التحكم من برنامج hypervisor أو واجهة مستخدم السحابة

2. قم بتشغيل الأمر show firewall على واجهة سطر الأوامر (CLI):

asa# show firewall Firewall mode: Routed

ملف ASA Show-tech

للتحقق من وضع جدار حماية ASA، تحقق من قسم show firewall:

------------------ show firewall ------------------

Firewall mode: Routed

واجهة مستخدم FCM

اتبع الخطوات الواردة في القسم.

واجهة سطر الأوامر (CLI) من Fxos

اتبع الخطوات الواردة في القسم.

FXOS REST API

اتبع الخطوات الواردة في القسم.

ملف FXOS Chassis Show-tech

اتبع الخطوات الواردة في القسم.

التحقق من نوع نشر المثيل

هناك نوعان لنشر مثيل التطبيق:

- المثيل الأصلي - يستخدم المثيل الأصلي جميع الموارد (وحدة المعالجة المركزية وذاكرة الوصول العشوائي (RAM) ومساحة القرص) للوحدة النمطية/محرك الأمان، بحيث يمكنك تثبيت مثيل أصلي واحد فقط.

- مثيل الحاوية - يستخدم مثيل الحاوية مجموعة فرعية من موارد الوحدة النمطية/محرك الأمان. يتم دعم إمكانية المثيلات المتعددة فقط ل FTD الذي تتم إدارته بواسطة FMC، وهي غير مدعومة ل ASA أو FTD الذي تتم إدارته بواسطة FDM.

تكوين مثيل وضع الحاوية مدعوم فقط ل FTD على Firepower 4100/9300.

يمكن التحقق من نوع نشر المثيل باستخدام هذه الخيارات:

- واجهة سطر الأوامر في FTD

- برنامج FTD Show-tech

- واجهة مستخدم FMC

- FMC REST-API

- واجهة مستخدم FCM

- واجهة سطر الأوامر (CLI) من Fxos

- FXOS REST-API

- ملف FXOS Chassis Show-tech

واجهة سطر الأوامر في FTD

اتبع هذه الخطوات للتحقق من نوع نشر مثيل FTD على واجهة سطر الأوامر (CLI) الخاصة ب FTD:

- أستخدم هذه الخيارات للوصول إلى واجهة سطر الأوامر (CLI) الخاصة ب FTD بما يتوافق مع النظام الأساسي ووضع النشر:

- وصول SSH المباشر إلى FTD - جميع الأنظمة الأساسية

- الوصول من واجهة سطر أوامر (CLI) نظام التشغيل FXOS عبر الأوامر (Firepower 4100/9300):

قم بتوصيل الوحدة النمطية <x> [وحدة التحكم|telnet]، حيث يمثل x معرف الفتحة، ثم قم بتوصيل ftd [instance]، حيث يكون المثيل ذا صلة فقط للنشر متعدد المثيلات.

- قم بتشغيل الأمر show version system وفحص السطر باستخدام رقم فتحة SSP للسلسلة. إذا كانت الحاوية موجودة في هذا السطر، فسيعمل FTD في وضع الحاوية:

> show version system -------------------[ firepower ]-------------------- Model : Cisco Firepower 4120 Threat Defense (76) Version 7.1.0 (Build 90) UUID : 3344bc4a-d842-11ec-a995-817e361f7ea5 VDB version : 346 ---------------------------------------------------- Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Compiled on Tue 30-Nov-21 18:38 GMT by builders System image file is "disk0:/fxos-lfbff-k8.2.11.1.154.SPA" Config file at boot was "startup-config" firepower up 2 days 19 hours Start-up time 3 secs SSP Slot Number: 1 (Container) …

ملف أستكشاف أخطاء FTD وإصلاحها

اتبع هذه الخطوات للتحقق من نوع نشر مثيل FTD في ملف أستكشاف أخطاء FTD وإصلاحها:

- افتح ملف أستكشاف الأخطاء وإصلاحها وانتقل إلى المجلد <filename>-troubleshooting .tar/results-<date>—xxxxx/command-output.

- افتح الملف usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output:

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

- تحقق من السطر باستخدام رقم فتحة SSP للسلسلة. إذا كانت الحاوية موجودة في هذا السطر، فسيعمل FTD في وضع الحاوية:

-------------------[ firepower ]-------------------- Model : Cisco Firepower 4120 Threat Defense (76) Version 7.1.0 (Build 90) UUID : 3344bc4a-d842-11ec-a995-817e361f7ea5 VDB version : 346 ---------------------------------------------------- Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Compiled on Tue 30-Nov-21 18:38 GMT by builders System image file is "disk0:/fxos-lfbff-k8.2.11.1.154.SPA" Config file at boot was "startup-config" firepower up 2 days 19 hours Start-up time 3 secs SSP Slot Number: 1 (Container) …

واجهة مستخدم FMC

اتبع هذه الخطوات للتحقق من نوع نشر مثيل FTD على واجهة مستخدم FMC:

- أختر أجهزة > إدارة الأجهزة:

- تحقق من عمود الهيكل. إذا كانت الحاوية موجودة في السطر، فسيتم تشغيل FTD في وضع الحاوية.

FMC REST-API

اتبع هذه الخطوات للتحقق من نوع نشر مثيل FTD عبر FMC REST-API. إستخدام عميل REST-API. في هذا المثال، يتم إستخدام curl:

- طلب رمز مصادقة مميز:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. حدد المجال الذي يحتوي على الجهاز. في معظم استعلامات REST API، تكون معلمة المجال إلزامية. أستخدم الرمز المميز في هذا الاستعلام لاسترداد قائمة المجالات:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. أستخدم UUID للمجال للاستعلام عن سجلات الأجهزة المحددة ومعرف الجهاز الموحد المحدد:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. أستخدم UUID الخاص بالمجال و UUID الخاص بالجهاز/الحاوية من الخطوة 3 في هذا الاستعلام وتحقق من قيمة isMultiInstance:

# curl -s -k -X 'GET' 'https://192.0.2.1./api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

...

"name": "ftd_cluster1",

"isMultiInstance": true, ...

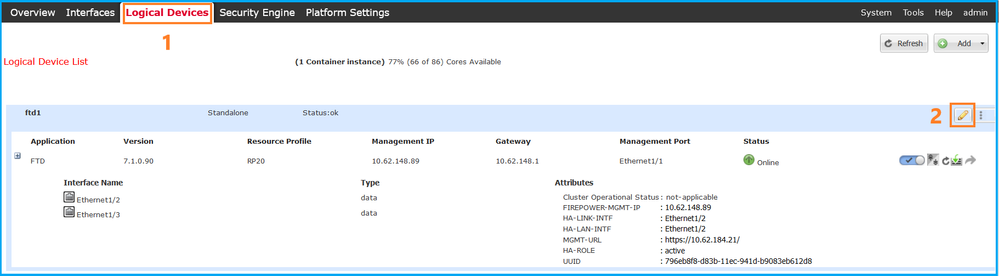

واجهة مستخدم FCM

للتحقق من نوع نشر مثيل FTD، تحقق من قيمة سمة ملف تعريف المورد في الأجهزة المنطقية. إذا لم تكن القيمة فارغة، فسيتم تشغيل FTD في وضع الحاوية:

واجهة سطر الأوامر (CLI) من Fxos

اتبع هذه الخطوات للتحقق من نوع نشر مثيل FTD على واجهة سطر الأوامر (CLI) ل FXOS:

- قم بإنشاء اتصال وحدة تحكم أو SSH بالهيكل.

- قم بالتبديل إلى نطاق SSA وقم بتشغيل الأمر show app-instance، ثم تحقق من عمود نشر النوع الخاص ب FTD المحدد استنادا إلى المنفذ والمعرف:

firepower # scope ssa

firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ ftd ftd_cluster1 1 Enabled Online 7.1.0.90 7.1.0.90 Container No RP20 In Cluster Master

FXOS REST API

اتبع هذه الخطوات للتحقق من نوع نشر مثيل FTD من خلال طلب FXOS REST-API. إستخدام عميل REST-API. في هذا المثال، يتم إستخدام curl:

- طلب رمز مصادقة مميز:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://10.62.148.88/api/login'

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. حدد الرمز المميز ومعرف الشق في هذا الاستعلام، وتحقق من قيمة deployType:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' https://192.0.2.100/api/slot/1/app-inst

… { "smAppInstance": [ { "adminState": "enabled", "appDn": "sec-svc/app-ftd-7.1.0.90", "appInstId": "ftd_001_JAD201200R43VLP1G3", "appName": "ftd", "clearLogData": "available", "clusterOperationalState": "not-applicable", "clusterRole": "none", "currentJobProgress": "100", "currentJobState": "succeeded", "currentJobType": "start", "deployType": "container",

...

ملف FXOS Chassis Show-tech

اتبع هذه الخطوات للتحقق من وضع جدار حماية FTD في ملف show-tech الخاص بهيكل FXOS:

- بالنسبة لإصدارات FXOS 2.7 والإصدارات الأحدث، افتح الملف sam_techsupportinfo في <name>_bc1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

بالنسبة للإصدارات الأقدم، افتح الملف sam_techsupportinfo في FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar.

- تحقق من قسم 'show slot expand detail' للفتحة المحددة والمعرف:

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd_cluster1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container

التحقق من وضع سياق ASA

يدعم ASA الأوضاع الأحادية والمتعددة السياقات. لا يدعم FTD وضع السياق المتعدد.

يمكن التحقق من نوع السياق باستخدام الخيارات التالية:

- واجهة سطر الأوامر ASA

- ASA Show-tech

واجهة سطر الأوامر ASA

اتبع هذه الخطوات للتحقق من وضع سياق ASA على ASA CLI:

- أستخدم هذه الخيارات للوصول إلى واجهة سطر الأوامر (CLI) الخاصة ب ASA وفقا للنظام الأساسي ووضع النشر:

- وصول Telnet/SSH المباشر إلى ASA على FirePOWER 1000/3100 و Firepower 2100 في وضع الجهاز

- الوصول من واجهة سطر الأوامر (CLI) لوحدة تحكم FXOS على FirePOWER 2100 في وضع النظام الأساسي والاتصال ب ASA من خلال الأمر connect asa

- الوصول من FXOS CLI عبر الأوامر (Firepower 4100/9300):

قم بتوصيل الوحدة النمطية <x> [وحدة التحكم|telnet]، حيث يمثل x معرف الفتحة، ثم قم بتوصيل asa

- بالنسبة لمحرك أقراص ASA الظاهري، وصول SSH المباشر إلى ASA أو وصول وحدة التحكم من برنامج hypervisor أو واجهة مستخدم السحابة

2. قم بتشغيل الأمر show mode على واجهة سطر الأوامر:

ASA# show mode

Security context mode: multiple

ASA# show mode

Security context mode: single

ملف ASA Show-tech

اتبع هذه الخطوات للتحقق من وضع سياق ASA في ملف ASA show-tech:

1. تحقق من قسم show context detail في ملف show-tech. في هذه الحالة، يكون وضع السياق متعدد نظرا لوجود سياقات متعددة:

------------------ show context detail ------------------ Context "system", is a system resource Config URL: startup-config Real Interfaces: Mapped Interfaces: Ethernet1/1, Ethernet1/10, Ethernet1/11, Ethernet1/12, Ethernet1/13, Ethernet1/14, Ethernet1/15, Ethernet1/16, Ethernet1/2, Ethernet1/3, Ethernet1/4, Ethernet1/5, Ethernet1/6, Ethernet1/7, Ethernet1/8, Ethernet1/9, Ethernet2/1, Ethernet2/2, Ethernet2/3, Ethernet2/4, Ethernet2/5, Ethernet2/6, Ethernet2/7, Ethernet2/8, Internal-Data0/1, Internal-Data1/1, Management1/1 Class: default, Flags: 0x00000819, ID: 0 Context "admin", has been created Config URL: disk0:/admin.cfg Real Interfaces: Ethernet1/1, Ethernet1/2, Management1/1 Mapped Interfaces: Ethernet1/1, Ethernet1/2, Management1/1 Real IPS Sensors: Mapped IPS Sensors: Class: default, Flags: 0x00000813, ID: 1 Context "null", is a system resource Config URL: ... null ... Real Interfaces: Mapped Interfaces: Real IPS Sensors: Mapped IPS Sensors: Class: default, Flags: 0x00000809, ID: 507

التحقق من وضع FirePOWER 2100 باستخدام ASA

يمكن تشغيل Firepower 2100 مع ASA في أحد الأوضاع التالية:

-

وضع النظام الأساسي - تم تكوين معلمات التشغيل الأساسية وإعدادات واجهة الأجهزة في FXOS. تتضمن هذه الإعدادات تغيير حالة المسؤول للواجهات، تكوين EtherChannel، NTP، إدارة الصور، والمزيد. يمكن إستخدام واجهة ويب FCM أو FXOS CLI لتكوين FXOS.

-

وضع الجهاز (الافتراضي) - يسمح وضع الجهاز للمستخدمين بتكوين جميع السياسات في ASA. لا تتوفر إلا الأوامر المتقدمة من واجهة سطر الأوامر (CLI) لنظام التشغيل FXOS.

يتم التحقق من وضع Firepower 2100 مع ASA باستخدام هذه الخيارات:

- واجهة سطر الأوامر ASA

- واجهة سطر الأوامر (CLI) من Fxos

- FXOS Show-tech

واجهة سطر الأوامر ASA

اتبع الخطوات التالية للتحقق من وضع FirePOWER 2100 مع ASA على ASA CLI:

1. أستخدم Telnet/SSH للوصول إلى ASA على FirePOWER 2100.

2. قم بتشغيل الأمر show fxos mode على واجهة سطر الأوامر:

ciscoasa(config)# show fxos mode

Mode is currently set to plaftorm

وضع الجهاز:

ciscoasa(config)# show fxos mode

Mode is currently set to appliance

ملاحظة: في الوضع متعدد السياقات، يتوفر الأمر show fxos mode في النظام أو سياق admin.

واجهة سطر الأوامر (CLI) من Fxos

اتبع الخطوات التالية للتحقق من وضع FirePOWER 2100 مع ASA على واجهة سطر الأوامر (CLI) بنظام التشغيل FXOS:

1. أستخدم Telnet/SSH للوصول إلى ASA على FirePOWER 2100.

2. قم بتشغيل الأمر connect fxos:

ciscoasa/admin(config)# connect fxos

Configuring session.

.

Connecting to FXOS.

...

Connected to FXOS. Escape character sequence is 'CTRL-^X'.

ملاحظة: في الوضع متعدد السياقات، يتوفر الأمر connect fxos في سياق المسؤول.

3. قم بتشغيل الأمر show fxos-mode:

firepower-2140# show fxos mode

Mode is currently set to plaftorm

وضع الجهاز:

firepower-2140#show fxos mode

Mode is currently set to appliance

ملف FXOS Show-tech

اتبع الخطوات التالية للتحقق من وضع FirePOWER 2100 مع ASA في ملف show-tech الخاص بهيكل FXOS:

1. فتح ملف tech_support_brief في <name>_fprm.tar.gz/<name>_FPRM.tar

2. تحقق من قسم 'show fxos-mode':

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`show fxos-mode`

Mode is currently set to platform

وضع الجهاز:

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`show fxos-mode`

Mode is currently set to appliance

مشكلات معروفة

معرف تصحيح الأخطاء من Cisco CSCwb94424 ENH: إضافة أمر CLISH للتحقق من تكوين FMC HA

ENH: إضافة أمر CLISH للتحقق من تكوين FMC HA

معرف تصحيح الأخطاء من Cisco CSCvn31622 ENH: إضافة FXOS SNMP OIDs لاستطلاع الجهاز المنطقي وتكوين مثيل التطبيق

ENH: إضافة FXOS SNMP OIDs لاستطلاع الجهاز المنطقي وتكوين مثيل التطبيق

معرف تصحيح الأخطاء من Cisco CSCwb97767 ENH: إضافة OID للتحقق من نوع نشر مثيل FTD

ENH: إضافة OID للتحقق من نوع نشر مثيل FTD

معرف تصحيح الأخطاء من Cisco CSCwb97772 ENH: تضمين إخراج "show fxos mode" في show-tech من ASA على FirePOWER 2100

ENH: تضمين إخراج "show fxos mode" في show-tech من ASA على FirePOWER 2100

معرف تصحيح الأخطاء من Cisco CSCwb97751  OID 1.3.6.1.4.1.9.491.1.6.1.1 للتحقق من وضع جدار الحماية الشفاف غير متوفر

OID 1.3.6.1.4.1.9.491.1.6.1.1 للتحقق من وضع جدار الحماية الشفاف غير متوفر

معلومات ذات صلة

- دليل البدء السريع ل Secure Firewall Management Center REST API، الإصدار 7.1

- تكوين SNMP على أجهزة FirePOWER NGFW

- دليل واجهة برمجة تطبيقات الدفاع عن تهديد Cisco Firepower

- مرجع واجهة برمجة التطبيقات FXOS REST من Cisco

- التوافق مع Cisco ASA

- إصدارات حزمة Firepower 1000/2100 وجدار الحماية الآمن 3100 ASA و FXOS

- مكونات مضمنة

- إجراءات إنشاء الملف لاستكشاف أخطاء Firepower وإصلاحها

- دليل بدء تشغيل Cisco Firepower 2100

- دليل التوافق مع الدفاع ضد تهديد FirePOWER من Cisco

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

08-Aug-2024 |

إعادة التنسيق، الترقيم، وحالة العنوان على نص بديل. |

1.0 |

26-May-2022 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Ilkin GasimovCustomer Delivery Engineering Technical Leader

- Mikis ZafeiroudisCustomer Delivery Engineering Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات