المقدمة

يوضح هذا المستند أحدث تحسينات أمان تمت إضافتها إلى Unified Contact Center Enterprise (UCCE) 12.5.

المتطلبات الأساسية

- UCCE

- فتح طبقة مآخذ التوصيل الآمنة (SSL)

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- UCCE 12.5

- OpenSSL (64 بت) ل Windows

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

إطار التحكم في الأمان من Cisco (SCF): يوفر إطار عمل التحكم في أمان التعاون إرشادات التصميم والتنفيذ لإنشاء بنية أساسية للتعاون تتسم بالأمان والموثوقية. هذه البنى التحتية مرنة للتعامل مع الأشكال المعروفة والجديدة من الهجمات. دليل الأمان المرجعي ل Cisco Unified ICM/Contact Center Enterprise، الإصدار 12.5 .

كجزء من جهد SCF من Cisco، تتم إضافة تحسينات أمان إضافية ل UCCE 12.5. يوضح هذا المستند هذه التحسينات.

التحقق من تنزيل ISO

للتحقق من صحة ISO الذي تم تنزيله والموقع من قبل Cisco بالإضافة إلى التأكد من أنه معتمد، الخطوات هي:

1. تنزيل OpenSSL وتثبيته. ابحث عن برنامج "OpenSSL softpedia".

2. قم بتأكيد المسار (يتم تعيين هذا بشكل افتراضي، ولكن يبقى من الأفضل التحقق). في Windows 10، انتقل إلى خدمات النظام، حدد متغيرات البيئة.

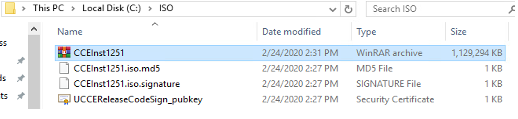

3. الملفات اللازمة للتحقق من ISO

4. قم بتشغيل أداة OpenSSL من سطر الأوامر.

5. قم بتشغيل الأمر

dgst -sha512 -keyform der -verify <public Key.der> -signature <ISO image.iso.signature> <ISO Image>

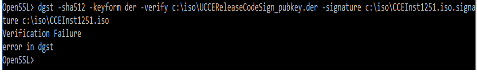

6. في حالة حدوث فشل، يظهر سطر الأوامر خطأ كما هو موضح في الصورة

إستخدام الشهادات ذات SHA-256 وحجم المفتاح 2048 بت

خطأ في تقرير السجلات في حالة تحديد شهادات غير متعلقة بالشكاوى (أي عدم استيفاء متطلبات وحدات البت SHA-256 و/أو وحدة البت 2048.)

هناك شهادتان مهمتان من منظور UCCE:

- شهادة خدمة إطار عمل تشخيص ICM من Cisco

- شهادة ICM SSL من Cisco

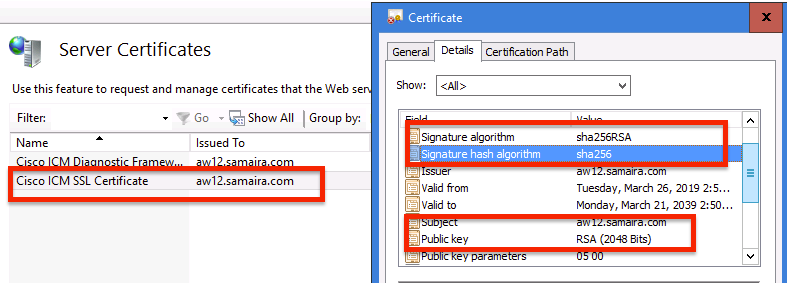

يمكن مراجعة الشهادات في خيار إدارة خدمات معلومات الإنترنت (IIS) الخاص بخادم Windows.

للشهادات الموقعة ذاتيا (إما لتشخيص Portico أو إعداد ويب) ، بند الخطأ المبلغ عنه هو:

Re-generating Cisco ICM SSL Certificate with SHA-256 and key size '2048' and will be binded with port 443.

أداة SSLUtil

أ. لإعادة إنشاء الشهادات الموقعة ذاتيا (لصفحة WebSetup/CCEAdmin) أستخدم أداة SSLUtil (من الموقع C:\icm\bin).

ب. حدد "إزالة التثبيت" لحذف "شهادة Cisco ICM SSL" الحالية.

ج. حدد التالي تثبيت في أداة SSLUtil وبمجرد اكتمال العملية، لاحظ أن الشهادة التي تم إنشاؤها الآن تتضمن SHA-256 وحجم المفتاح '2048' بت.

الأمر DiagFwCertMgr

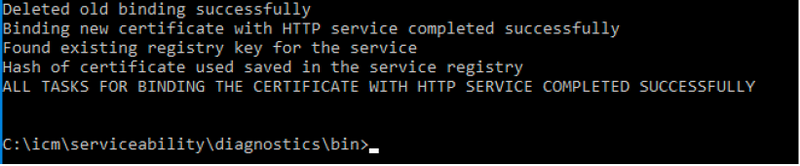

لإعادة إنشاء شهادة موقعة ذاتيا لشهادة خدمة إطار عمل تشخيص ICM من Cisco، أستخدم سطر الأوامر DiagFwCertMgr"، كما هو موضح في الصورة:

أداة حماية البيانات

1. يتم إستخدام CCEDataProtectTool لتشفير المعلومات الحساسة التي يخزنها سجل Windows فيه وفك تشفيرها. يلزم إعادة تكوين ترقية مادة النشر إلى SQL 12.5، مخزن القيم في سجل SQLLogin باستخدام CCEDataProtectTool. يمكن فقط للمسؤول أو مستخدم المجال ذي الحقوق الإدارية أو المسؤول المحلي تشغيل هذه الأداة.

2. يمكن إستخدام هذه الأداة لعرض مخزن القيم المشفرة وتكوينه وتحريره وإزالته في سجل SQLLogin.

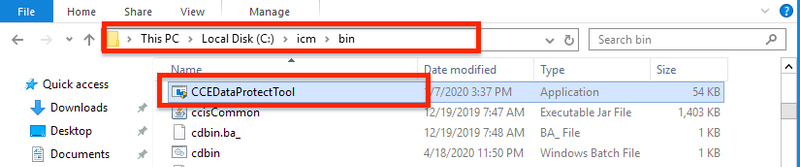

3. توجد الأداة في الموقع؛

<Install Directory>:\icm\bin\CCEDataProtectTool.exe

4. انتقل إلى الموقع وانقر نقرا مزدوجا على CCEDataProtectTool.exe.

5. للتشفير، اضغط على 1 ل DBLookup، أدخل اسم المثيل. بعد ذلك، اضغط على 2 لتحديد "تحرير وتشفير"

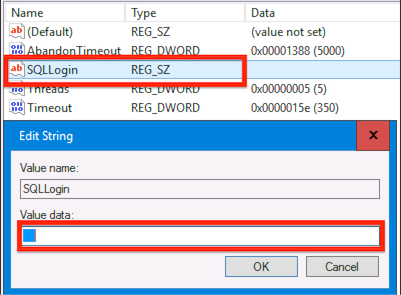

6. انتقل إلى موقع السجل وراجع قيمة السلسلة يبدو SQLLogin فارغا كما هو موضح في الصورة :

HKEY_LOCAL_MACHINE\SOFTWARE\Cisco Systems, Inc.\ICM\pin12\RouterA\Router\CurrentVersion\Configuration\Database

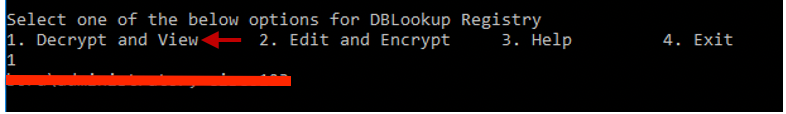

7. في حالة الحاجة لمراجعة القيمة المشفرة، بينما سطر الأوامر ل CCEDataProtectTool، حدد اضغط 1 ل "فك التشفير والعرض"، كما هو موضح في الصورة؛

8. يمكن العثور على أي سجلات لهذه الأداة في الموقع؛

<Install Directory>:\temp

Audit logs filename : CCEDataProtectTool_Audit

CCEDataProtectTool logs : CCEDataProtectTool