IKE の設定

IKE は ISAKMP とも呼ばれ、2 台のホストで IPsec セキュリティ アソシエーションの構築方法を一致させるためのネゴシエーション プロトコルです。バーチャル プライベート ネットワーク用に ASA を設定するには、システム全体に適用するグローバル IKE パラメータを設定し、さらに、VPN 接続を確立するためにピアがネゴシエートする IKE ポリシーも作成します。

手順

|

ステップ 1 |

IKE の有効化を使用して無効にすることができます。 |

|

ステップ 2 |

サイト間 VPN の IKE パラメータ を設定します。 |

|

ステップ 3 |

IKE ポリシー を設定します。 |

IKE の有効化

手順

|

ステップ 1 |

VPN 接続に対して IKE を有効にする方法

|

|

ステップ 2 |

サイト間 VPN に対して IKE を有効にする方法

|

サイト間 VPN の IKE パラメータ

ASDM で、[Configuration] > [Site-to-Site VPN] > [Advanced] > [IKE Parameters] を選択します。

NAT の透過性

-

[Enable IPsec over NAT-T]

IPsec over NAT-T により IPSec ピアは、リモート アクセスと LAN-to-LAN の両方の接続を NAT デバイスを介して確立できます。NAT-T は UDP データグラムの IPsec トラフィックをカプセル化し、ポート 4500 を使用して、NAT デバイスにポート情報を提供します。NAT-T はすべての NAT デバイスを自動検出し、必要な場合だけ IPsec トラフィックをカプセル化します。この機能は、デフォルトでイネーブルにされています。

-

ASA は、データ交換を行うクライアントに応じて、標準の IPSec、IPSec over TCP、NAT-T、および IPSec over UDP を同時にサポートできます。

-

NAT-T と IPsec over UDP の両方がイネーブルになっている場合、NAT-T が優先されます。

-

イネーブルになっている場合、IPsec over TCP は他のすべての接続方式よりも優先されます。

ASA による NAT-T の実装では、次の場合において、単一の NAT/PAT デバイスの背後にある IPSec ピアをサポートします。

-

LAN-to-LAN 接続。

-

LAN-to-LAN 接続または複数のリモート アクセス クライアントのいずれか。ただし、両方を混在させることはできません。

NAT-T を使用するには、次の手順を実行する必要があります。

-

ポート 4500 を開くために使用するインターフェイスの ACL を作成します([Configuration] > [Firewall] > [Access Rules])。

-

このペインで、IPSec over NAT-T をイネーブルにします。

-

[Configuration] > [Site-to-Site VPN] > [Advanced] > [IPsec Prefragmentation Policies] ペインの [Fragmentation Policy] パラメータで、[Enable IPsec Pre-fragmentation] で使用するインターフェイスを編集します。これが設定されている場合、IP フラグメンテーションをサポートしていない NAT デバイス間をトラフィックが移動できます。これによって、IP フラグメンテーションをサポートする NAT デバイスの動作が妨げられることはありません。

-

-

Enable IPsec over TCP

IPSec over TCP を使用すると、標準 ESP や標準 IKE が機能できない環境、または既存のファイアウォール ルールを変更した場合に限って機能できる環境で、VPN クライアントが動作可能になります。IPSec over TCP は TCP パケット内で IKE プロトコルと IPSec プロトコルをカプセル化し、NAT と PAT の両方のデバイスおよびファイアウォールによりセキュアなトンネリングを実現します。この機能はデフォルトで無効に設定されています。

(注)

この機能は、プロキシベースのファイアウォールでは動作しません。

IPsec over TCP は、リモート アクセス クライアントで動作します。また、すべての物理インターフェイスと VLAN インターフェイスでも動作します。これは、ASA 機能に対応しているクライアントに限られます。LAN-to-LAN 接続では機能しません。

-

ASA は、データ交換を行うクライアントに応じて、標準の IPSec、IPSec over TCP、NAT-Traversal、および IPSec over UDP を同時にサポートできます。

-

イネーブルになっている場合、IPsec over TCP は他のすべての接続方式よりも優先されます。

ASA とその接続先クライアントの両方で IPsec over TCP をイネーブルにします。

最大 10 個のポートを指定して、それらのポートに対して IPsec over TCP をイネーブルにできます。ポート 80(HTTP)やポート 443(HTTPS)などのウェルノウン ポートを入力すると、そのポートに関連付けられているプロトコルが機能しなくなることを示す警告がシステムに表示されます。その結果、ブラウザを使用して IKE 対応インターフェイスから ASA を管理できなくなります。この問題を解決するには、HTTP/HTTPS 管理を別のポートに再設定します。

ASA だけでなく、クライアントでも TCP ポートを設定する必要があります。クライアントの設定には、ASA 用に設定したポートを少なくとも 1 つ含める必要があります。

-

ピアに送信される ID

IKE ネゴシエーションでピアが相互に相手を識別する [Identity] を選択します。

|

Address |

ISAKMP の識別情報を交換するホストの IP アドレスを使用します。 |

|

Hostname |

ISAKMP の識別情報を交換するホストの完全修飾ドメイン名を使用します(デフォルト)。この名前は、ホスト名とドメイン名で構成されます。 |

|

Key ID |

リモート ピアが事前共有キーを検索するために使用する [Key Id String] を指定します。 |

|

Automatic |

接続タイプによって IKE ネゴシエーションを決定します。

|

セッション制御

-

[Disable Inbound Aggressive Mode Connections]

フェーズ 1 の IKE ネゴシエーションでは、Main モードと Aggressive モードのいずれかを使用できます。どちらのモードも同じサービスを提供しますが、Aggressive モードの場合にピア間で必要とされる交換処理は、3 つではなく 2 つだけです。Agressive モードの方が高速ですが、通信パーティの ID は保護されません。そのため、情報を暗号化するセキュアな SA を確立する前に、ピア間で ID 情報を交換する必要があります。この機能はデフォルトで無効に設定されています。

-

[Alert Peers Before Disconnecting]

-

ASA のシャットダウンやリブート、セッション アイドル タイムアウト、最大接続時間の超過、管理者による停止など、いくつかの理由でクライアント セッションまたは LAN-to-LAN セッションがドロップされることがあります。

-

ASA は、切断される直前のセッションについて(LAN 間設定内の)限定されたピアに通知し、それらに理由を伝達します。アラートを受信したピアまたはクライアントは、その理由を復号化してイベント ログまたはポップアップ ペインに表示します。この機能はデフォルトで無効に設定されています。

-

このペインでは、ASA がそれらのアラートを送信して接続解除の理由を伝えることができるように、通知機能をイネーブルにできます。

限定されたクライアントとピアには次のものが含まれます。

-

アラートがイネーブルになっているセキュリティ アプライアンス

-

バージョン 4.0 以降のソフトウェアを実行している VPN クライアント(設定は不要)

-

-

[Wait for All Active Sessions to Voluntarily Terminate Before Rebooting]

すべてのアクティブ セッションが自動的に終了した場合に限り ASA をリブートするように、スケジュールを設定できます。この機能はデフォルトで無効に設定されています。

-

[Number of SAs Allowed in Negotiation for IKEv1]

一時点でのネゴシエーション中 SA の総数を制限します。

IKE v2 特有の設定

追加のセッション制御は、オープン SA の数を制限する IKE v2 で使用できます。デフォルトでは、ASA はオープン SA の数を制限しません。

-

[Cookie Challenge]:SA によって開始されたパケットへの応答として、ASA がピア デバイスにクッキー チャレンジを送信できるようにします。

-

[% threshold before incoming SAs are cookie challenged]:ASA に対して許容される合計 SA のうち、ネゴシエーション中の SA の割合。この数値に達すると、以降の SA ネゴシエーションに対してクッキー チャレンジが行われます。範囲は 0 ~ 100% です。デフォルトは 50% です。

-

-

[Number of Allowed SAs in Negotiation]:一時点でのネゴシエーション中 SA の総数を制限します。クッキー チャレンジと併用する場合は、有効なクロス チェックが行われるように、クッキー チャレンジのしきい値をこの制限よりも低くしてください。

-

[Maximum Number of SAs Allowed]:ASA 上で許可される IKEv2 接続の数を制限します。デフォルトでは、ライセンスで指定されている最大接続数が上限です。

-

[Notify Invalid Selector]:SA で受信された着信パケットがその SA のトラフィック セレクタと一致しない場合に、管理者はピアへの IKE 通知の送信を有効または無効にできます。この通知の送信はデフォルトでは、無効になっています。

IKE v2 特有の設定による DoS 攻撃の防止

着信セキュリティ アソシエーション(SA)識別のチャレンジを行うクッキー チャレンジを設定するか、オープンな SA の数を制限することにより、IPsec IKEv2 接続に対するサービス拒否(DoS)攻撃を防止できます。デフォルトでは、ASA はオープンな SA の数を制限せず、SA のクッキー チャレンジを行うこともありません。許可される SA の数を制限することもできます。これによって、それ以降は接続のネゴシエーションが行われなくなるため、クッキー チャレンジ機能では阻止できず現在の接続を保護できない可能性がある、メモリや CPU への攻撃を防止できます。

DoS 攻撃では、攻撃者は、ピア デバイスが SA 初期パケットを送信し、ASA がその応答を送信すると攻撃を開始しますが、ピア デバイスはこれ以上応答しません。ピア デバイスがこれを継続的に行うと、応答を停止するまで ASA で許可されるすべての SA 要求を使用できます。

クッキー チャレンジのしきい値(%)をイネーブルにすると、オープン SA ネゴシエーションの数が制限されます。たとえば、デフォルト設定の 50 % では、許可される SA の 50 % がネゴシエーション中(オープン)のときに、ASA は、到着した追加の SA 初期パケットのクッキー チャレンジを行います。

[Number of SAs Allowed in Negotiation ] または [Maximum Number of SAs Allowed] とともに使用する場合は、有効なクロス チェックが行われるように、クッキー チャレンジのしきい値をこれらの設定よりも低くしてください。

[Configuration] > [Site-to-Site VPN] > [Advanced] > [System Options] を選択して、IPsec レベルのすべての SA の寿命を制限することもできます。

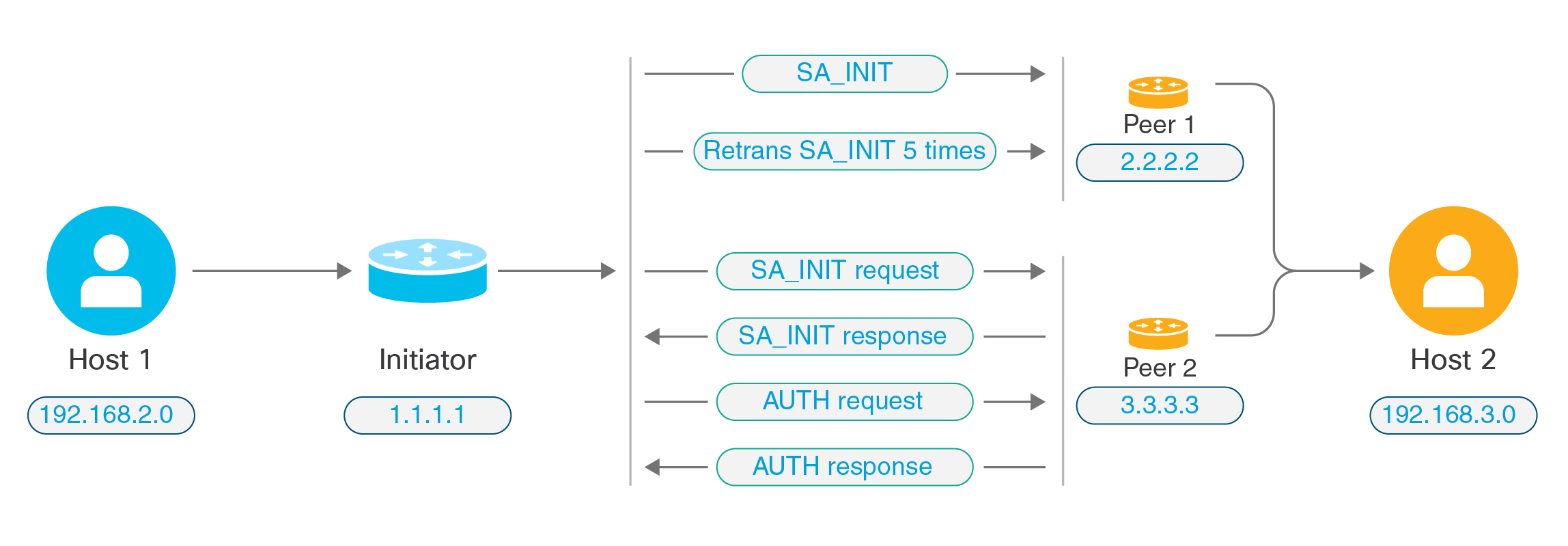

IKEv2 複数ピアクリプトマップについて

9.14(1) リリース以降、ASA IKEv2 は複数ピアクリプトマップをサポートするようになりました。トンネル内のピアがダウンすると、IKEv2 はリスト内の次のピアで SA の確立を試みます。最大 10 個のピアアドレスを持つクリプトマップを設定できます。IKEv2 でのこの複数ピアのサポートは、特に、複数ピアクリプトマップを使用して IKEv1 から移行する場合に役立ちます。

IKEv2 は双方向のクリプトマップのみをサポートします。したがって、複数ピアは双方向のクリプトマップにも設定され、トンネルを開始するピアからの要求を受け入れるために同じものが使用されます。

IKEv2 イニシエータの動作

IKEv2 はピア(Peer1 など)とのセッションを開始します。5 回の SA_INIT 再送信で Peer1 に到達できなかった場合、最終の再送信が実行されます。このアクティビティには約 2 分かかります。

Peer1 に障害が発生すると、SA_INIT メッセージが Peer2 に送信されます。Peer2 にも到達できない場合は、2 分後に Peer3 とのセッション確立が開始されます。

クリプトマップのピアリストにあるすべてのピアを使用すると、IKEv2 は、いずれかのピアと SA が確立されるまで、Peer1 からセッションを再度開始します。次の図に、この動作を示します。

(注) |

IKE SA を開始するには、継続的なトラフィックが必要です。そのため、試行が失敗するたびに次のピアに移動し、最終的に、到達可能なピアが SA を確立します。トラフィックが中断された場合は、次のピアで IKE SA を開始するために手動トリガーが必要になります。 |

IKEv2 レスポンダの動作

IKE SA のレスポンダデバイスがクリプトマップ内の複数のピアを使用して設定されている場合、IKE SA が試行されるたびに、イニシエータ IKE SA のアドレスが、クリプトマップ内の現在アクティブなピアのアドレスで検証されます。

たとえば、クリプトマップ内の現在アクティブなピア(レスポンダとして使用)が最初のピアである場合、IKE SA は Peer1 の IP アドレスから開始されます。同様に、クリプトマップ内の現在アクティブなピア(レスポンダとして使用)が 2 番目のピアである場合、IKE SA は Peer2 の IP アドレスから開始されます。

(注) |

ピアトラバーサルは、IKEv2 マルチピアトポロジのレスポンダ側ではサポートされません。 |

クリプトマップ変更時のピアインデックスのリセット

クリプトマップを変更すると、ピアインデックスがゼロにリセットされ、リスト内の最初のピアからトンネルが開始されます。次の表に、特定の状況での複数ピアインデックスの移行を示します。

|

SA 前の状況 |

ピアインデックスの移動 〇/x/リセット |

|---|---|

|

到達不能なピア |

対応 |

|

フェーズ 1 プロポーザルの不一致 |

対応 |

|

フェーズ 2 プロポーザルの不一致 |

対応 |

|

DPD ACK 未受信 |

対応 |

|

AUTH フェーズ中のトラフィックセレクタの不一致 |

対応 |

|

Authentication failure(認証失敗) |

対応 |

|

ピアに到達不能なためキー再生成に失敗 |

リセット |

|

SA 後の状況 |

ピアインデックスの移動 〇/x/リセット |

|---|---|

|

プロポーザルの不一致によるキー再生成の失敗 |

リセット |

|

キー再生成中のトラフィックセレクタの不一致 |

リセット |

|

クリプトマップの変更 |

リセット |

|

HA スイッチオーバー |

x |

|

clear crypto ikev2 sa |

リセット |

|

clear ipsec sa |

リセット |

|

IKEv2 SA タイムアウト |

リセット |

IKEv2 複数ピアの注意事項

IKEv1 および IKEv2 プロトコル

クリプトマップが両方の IKE バージョンおよび複数ピアで設定されている場合、次のピアに移動する前に、両方のバージョンの各ピアで SA の試行が行われます。

たとえば、2 つのピア P1 と P2 でクリプトマップが設定されている場合、IKEv2 の P1、IKEv1 の P1、IKEv2 の P2 のようにトンネルが開始されます。

高可用性

複数のピアを持つクリプトマップは、HA 内のレスポンダデバイスへのトンネルを開始します。最初のデバイスに到達できない場合、次のレスポンダデバイスに移動します。

イニシエータデバイスは、レスポンダデバイスへのトンネルを開始します。アクティブデバイスがダウンすると、スタンバイデバイスは、アクティブデバイスの Peer2 の IP アドレスに移動するクリプトマップに関係なく、Peer1 の IP アドレスからトンネルを確立しようとします。

集中クラスタ

複数のピアを持つクリプトマップは、集中クラスタの展開内にあるレスポンダデバイスへのトンネルを開始できます。最初のデバイスに到達できない場合、次のレスポンダデバイスへの移動を試みます。

イニシエータデバイスは、レスポンダデバイスへのトンネルを開始します。Peer1 に到達できない場合、クラスタ内のすべてのノードは次の Peer2 に移動します。

分散クラスタ

IKEv2 複数ピアクリプトマップが設定されている場合、分散クラスタリングはサポートされません。

マルチコンテキストモード

マルチコンテキストモードでは、複数ピアの動作は各コンテキストに固有となります。

デバッグ コマンド

トンネルの確立に失敗した場合は、これらのコマンドを有効にして、問題をさらに分析します。

-

debug crypto ikev2 platform 255

-

debug crypto ikev2 protocol 255

-

debug crypto ike-common 255

Sep 13 10:08:58 [IKE COMMON DEBUG]Failed to initiate ikev2 SA with peer 192.168.2.2,

initiate to next peer 192.168.2.3 configured in the multiple peer list of the crypto map.IKE ポリシー

[Configuration] > [Site-to-Site VPN] > [Advanced] > [IKE Policies]

このペインは、IKEv1 ポリシーと IKEv2 ポリシーを追加、編集、または削除するために使用します。

IKE ネゴシエーションの条件を設定するには、次に示す項目を含む IKE ポリシーを 1 つ以上作成します。

-

一意のプライオリティ(1 ~ 65,543、1 が最高のプライオリティ)。

-

ピアの ID を確認する認証方式。

-

データを保護し、プライバシーを守る暗号化方式。

-

HMAC 方式。送信者の身元を保証し、搬送中にメッセージが変更されていないことを保証します。

-

暗号キー判別アルゴリズムを強化する Diffie-Hellman グループ。ASA はこのアルゴリズムを使用して、暗号キーとハッシュ キーを導出します。

-

暗号キーを置き換える前に、ASA がその暗号キーを使用する時間の上限。

各 IKE ネゴシエーションは、フェーズ 1 とフェーズ 2 と呼ばれる 2 つの部分に分かれます。フェーズ 1 は、以後の IKE ネゴシエーション メッセージを保護する最初のトンネルを作成します。フェーズ 2 では、データを保護するトンネルが作成されます。

IKEv1 の場合は、各パラメータに対して 1 つの設定だけをイネーブルにできます。IKEv2 の場合は、1 つのプロポーザルで複数の設定([Encryption]、[D-H Group]、[Integrity Hash]、および [PRF Hash])を指定できます。

IKE ポリシーが設定されていない場合、ASA はデフォルトのポリシーを使用します。デフォルト ポリシーには各パラメータのデフォルト値が含まれており、ポリシーのプライオリティは常に最下位に設定されます。特定のパラメータの値を指定しない場合、デフォルト値が適用されます。

IKE ネゴシエーションが開始されると、ネゴシエーションを開始するピアがそのポリシーすべてをリモート ピアに送信します。リモート ピアは、一致するポリシーがないかどうか、所有するポリシーをプライオリティ順に検索します。

暗号化、ハッシュ、認証、および Diffie-Hellman の値が同じで、SA ライフタイムが送信されたポリシーのライフタイム以下の場合には、IKE ポリシー間に一致が存在します。ライフタイムが等しくない場合は、(リモート ピア ポリシーからの)短い方のライフタイムが適用されます。一致するポリシーがない場合、IKE はネゴシエーションを拒否し、IKE SA は確立されません。

フィールド

-

[IKEv1 Policies]:設定済み IKE ポリシーそれぞれのパラメータ設定を表示します。

-

[Priority #]:ポリシーのプライオリティを示します。

-

[Encryption]:暗号化方式を示します。

-

[Hash]:ハッシュ アルゴリズムを示します。

-

[D-H Group]:Diffie-Hellman グループを示します。

-

[Authentication]:認証方式を示します。

-

[Lifetime(secs)]:SA ライフタイムを秒数で示します。

-

-

[IKEv2 Policies]:設定済み IKEv2 ポリシーそれぞれのパラメータ設定を表示します。

-

[Priority #]:ポリシーのプライオリティを示します。

-

[Encryption]:暗号化方式を示します。

-

[Integrity Hash]:ハッシュ アルゴリズムを示します。

-

[PRF Hash]:疑似乱数関数(PRF)ハッシュ アルゴリズムを示します。

-

[D-H Group]:Diffie-Hellman グループを示します。

-

[Lifetime(secs)]:SA ライフタイムを秒数で示します。

-

IKEv1 ポリシーの追加または編集

[Configuration] > [Site-to-Site VPN] > [Advanced] > [IKE Policies] > [Add/Edit IKE Policy]

[Priority #]:IKE ポリシーのプライオリティを設定する数字を入力します。範囲は 1 ~ 65535 で、1 が最高のプライオリティです。

[Encryption]:暗号化方式を選択します。これは、2 つの IPSec ピア間で伝送されるデータを保護する対称暗号化アルゴリズムです。次の中から選択できます。

|

des |

56 ビット DES-CBC。安全性は低いですが、他の選択肢より高速です。デフォルト。 |

|

3des |

168 ビット Triple DES。 |

|

aes |

128 ビット AES。 |

|

aes-192 |

192 ビット AES。 |

|

aes-256 |

256 ビット AES。 |

[Hash]:データの整合性を保証するハッシュ アルゴリズムを選択します。パケットが、そのパケットに記されている発信元から発信されたこと、また搬送中に変更されていないことを保証します。

|

sha |

SHA-1 |

デフォルト値は SHA-1 です。MD5 のダイジェストの方が小さく、SHA-1 よりもやや速いと見なされています。しかし、MD5 に対する攻撃が成功(これは非常に困難)しても、IKE が使用する HMAC バリアントがこの攻撃を防ぎます。 |

|

md5 |

MD5 |

[Authentication]:各 IPSec ピアの ID を確立するために ASA が使用する認証方式を選択します。事前共有キーは拡大するネットワークに対応した拡張が困難ですが、小規模ネットワークではセットアップが容易です。次の選択肢があります。

|

pre-share |

事前共有キー。 |

|

rsa-sig |

RSA シグニチャ アルゴリズムによって生成されたキー付きのデジタル証明書。 |

[D-H Group]:Diffie-Hellman グループ ID を選択します。この ID は、2 つの IPSec ピアが、相互に共有秘密情報を転送するのではなく、共有秘密情報を取り出すために使用します。

|

1 |

グループ 1(768 ビット) |

「デフォルト」のグループ 2(1024 ビット Diffie-Hellman)は、グループ 1 または 5 と比較して、CPU の実行時間は短いものの、安全性は低くなります。 |

|

2 |

グループ 2(1024 ビット) |

|

|

5 |

グループ 5(1536 ビット) |

|

|

14 |

グループ 14(2048 ビット) |

デフォルトの Diffie-Hellman グループはグループ 14(2048 ビット Diffie-Hellman)です。 |

[Lifetime (secs)]:[Unlimited] をオンにするか、SA ライフタイムを整数で入力します。デフォルトは 86,400 秒、つまり 24 時間です。ライフタイムを長くするほど、ASA は以後の IPSec セキュリティ アソシエーションをより緩やかにセットアップします。暗号化強度は十分なレベルにあるため、キーの再生成間隔を極端に短く(約 2 ~ 3 分ごとに)しなくてもセキュリティは保証されます。デフォルトをそのまま使用することを推奨します。

[Time Measure]:時間基準を選択します。ASA では次の値を使用できます。

|

120 ~ 86,400 秒 |

|

2 ~ 1,440 分 |

|

1 ~ 24 時間 |

|

1 日 |

IKEv2 ポリシーの追加または編集

[Configuration] > [Site-to-Site VPN] > [Advanced] > [IKE Policies] > [Add/Edit IKEv2 Policy]

[Priority #]:IKEv2 ポリシーのプライオリティを設定する数字を入力します。範囲は 1 ~ 65535 で、1 が最高のプライオリティです。

[Encryption]:暗号化方式を選択します。これは、2 つの IPSec ピア間で伝送されるデータを保護する対称暗号化アルゴリズムです。次の中から選択できます。

|

des |

56 ビット DES-CBC 暗号化を ESP に対して指定します。 |

|

3des |

(デフォルト)トリプル DES 暗号化アルゴリズムを ESP に対して指定します。 |

|

aes |

AES と 128 ビット キー暗号化を ESP に対して指定します。 |

|

aes-192 |

AES と 192 ビット キー暗号化を ESP に対して指定します。 |

|

aes-256 |

AES と 256 ビット キー暗号化を ESP に対して指定します。 |

|

aes-gcm |

AES-GCM/GMAC 128 ビットのサポートを対称暗号化と整合性に対して指定します。 |

|

aes-gcm-192 |

AES-GCM/GMAC 192 ビットのサポートを対称暗号化と整合性に対して指定します。 |

|

aes-gcm-256 |

AES-GCM/GMAC 256 ビットのサポートを対称暗号化と整合性に対して指定します。 |

|

NULL |

暗号化が行われないことを示します。 |

[D-H Group]:Diffie-Hellman グループ ID を選択します。この ID は、2 つの IPSec ピアが、相互に共有秘密情報を転送するのではなく、共有秘密情報を取り出すために使用します。

|

1 |

グループ 1(768 ビット) |

これがデフォルトです。Group 2(1024 ビット Diffie-Hellman)では、実行に必要な CPU 時間が少なくなりますが、Group 2 または 5 より安全性が劣ります。 |

|

2 |

グループ 2(1024 ビット) |

|

|

5 |

グループ 5(1536 ビット) |

|

|

14 |

グループ 14 |

|

|

19 |

グループ 19 |

|

|

20 |

グループ 20 |

|

|

21 |

グループ 21 |

|

|

24 |

グループ 24 |

[Integrity Hash]:ESP プロトコルのデータ整合性を保証するためのハッシュ アルゴリズムを選択します。パケットが、そのパケットに記されている発信元から発信されたこと、また搬送中に変更されていないことを保証します。

|

sha |

SHA 1 |

デフォルトは SHA 1 です。MD5 の方がダイジェストが小さく、SHA 1 よりもやや速いと見なされています。しかし、MD5 に対する攻撃が成功(これは非常に困難)しても、IKE が使用する HMAC バリアントがこの攻撃を防ぎます。 |

|

md5 |

MD5 |

|

|

sha256 |

SHA 2、256 ビットのダイジェスト |

256 ビットのダイジェストでセキュア ハッシュ アルゴリズム SHA 2 を指定します。 |

|

sha384 |

SHA 2, 384-bit digest |

384 ビットのダイジェストでセキュア ハッシュ アルゴリズム SHA 2 を指定します。 |

|

sha512 |

SHA 2, 512-bit digest |

512 ビットのダイジェストでセキュア ハッシュ アルゴリズム SHA 2 を指定します。 |

|

null |

AES-GCM または AES-GMAC が暗号化アルゴリズムとして設定されていることを示します。AES-GCM が暗号化アルゴリズムとして設定されている場合は、ヌル整合性アルゴリズムを選択する必要があります。 |

[Pseudo-Random Function (PRF)]:SA で使用されるすべての暗号化アルゴリズムのためのキー関連情報の組み立てに使用される PRF を指定します。

|

sha |

SHA-1 |

デフォルト値は SHA-1 です。MD5 のダイジェストの方が小さく、SHA-1 よりもやや速いと見なされています。しかし、MD5 に対する攻撃が成功(これは非常に困難)しても、IKE が使用する HMAC バリアントがこの攻撃を防ぎます。 |

|

md5 |

MD5 |

|

|

sha256 |

SHA 2、256 ビットのダイジェスト |

256 ビットのダイジェストでセキュア ハッシュ アルゴリズム SHA 2 を指定します。 |

|

sha384 |

SHA 2、384 ビットのダイジェスト |

384 ビットのダイジェストでセキュア ハッシュ アルゴリズム SHA 2 を指定します。 |

|

sha512 |

SHA 2、512 ビットのダイジェスト |

512 ビットのダイジェストでセキュア ハッシュ アルゴリズム SHA 2 を指定します。 |

[Lifetime (secs)]:[Unlimited] をオンにするか、SA ライフタイムを整数で入力します。デフォルトは 86,400 秒、つまり 24 時間です。ライフタイムを長くするほど、ASA は以後の IPsec セキュリティ アソシエーションをより迅速にセットアップします。暗号化強度は十分なレベルにあるため、キーの再生成間隔を極端に短く(約 2 ~ 3 分ごとに)しなくてもセキュリティは保証されます。デフォルトをそのまま使用することを推奨します。

ASA では次の値を使用できます。

|

120 ~ 86,400 秒 |

|

2 ~ 1,440 分 |

|

1 ~ 24 時間 |

|

1 日 |

フィードバック

フィードバック