簡介

本文定義如何使用整合存取控制器設定外部Web驗證。在本例中,訪客門戶頁面和憑證身份驗證都位於身份服務引擎(ISE)上。

必要條件

需求

思科建議您瞭解以下主題:

1. 思科融合接入控制器。

2. Web驗證

3. 思科ISE

採用元件

本文中的資訊係根據以下軟體和硬體版本:

1. Cisco 5760控制器(下圖中的NGWC),03.06.05E

2. ISE 2.2

設定

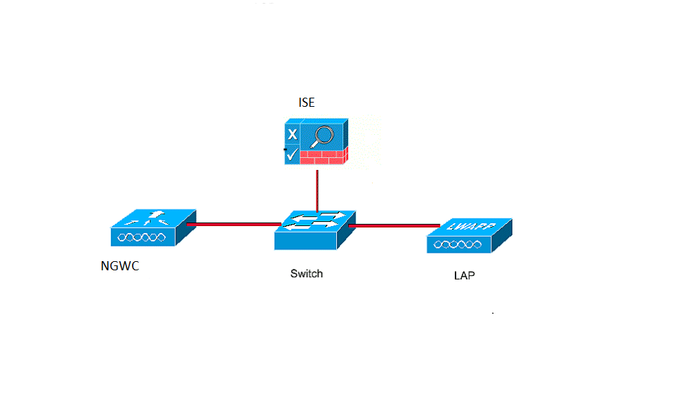

網路圖表

CLI配置

控制器上的RADIUS配置

第1步:定義外部RADIUS伺服器

radius server ISE.161

address ipv4 10.48.39.161 auth-port 1812 acct-port 1813

timeout 10

retransmit 5

key Cisco123

步驟2:。定義AAA radius組並指定要使用的radius伺服器

aaa group server radius ISE-Group

server name ISE.161

deadtime 10

步驟 3.定義指向RADIUS組的方法清單並將其對映到WLAN下。

aaa authentication login webauth group ISE-Group

引數對應組態

步驟 4.使用外部和內部webauth所需的虛擬ip位址設定全域引數對應。註銷按鈕使用虛擬IP。配置不可路由的虛擬IP始終是一種好的做法。

parameter-map type webauth global

type webauth

virtual-ip ipv4 1.1.1.1

步驟5:設定具名引數對應。其作用類似於webauth方法型別。此操作將在WLAN配置下呼叫。

parameter-map type webauth web

type webauth

redirect for-login https://10.48.39.161:8443/portal/PortalSetup.action?portal=0c712cd0-6d90-11e5-978e-005056bf2f0a

redirect portal ipv4 10.48.39.161

預先驗證ACL。這也會在WLAN下被稱作。

第6步:配置Preauth_ACL,在身份驗證結束之前允許訪問ISE、DHCP和DNS

ip access-list extended Preauth_ACL

permit ip any host 10.48.39.161

permit ip host 10.48.39.161 any

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

permit udp any eq domain any

permit udp any any eq domain

WLAN配置

第7步:配置WLAN

wlan ext-webauth 7 ext-webauth

client vlan vlan232

ip access-group web Preauth_ACL

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

security web-auth

security web-auth authentication-list webauth

security web-auth parameter-map web

session-timeout 1800

no shutdown

第8步:打開http伺服器。

ip http server

ip http secure-server (for secure web-auth, use 'no' to disable secure web)

GUI配置

我們在這裡採取與上述相同的步驟。螢幕截圖僅供參考。

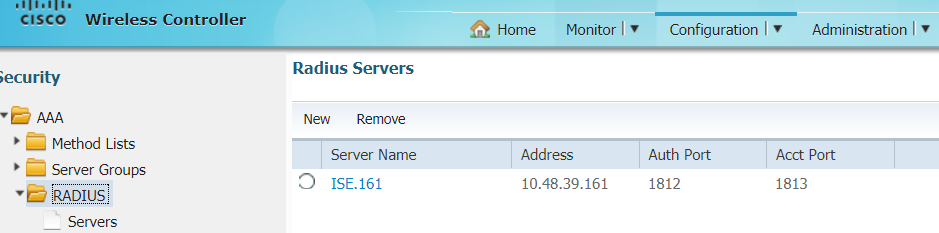

第1步:定義外部RADIUS伺服器

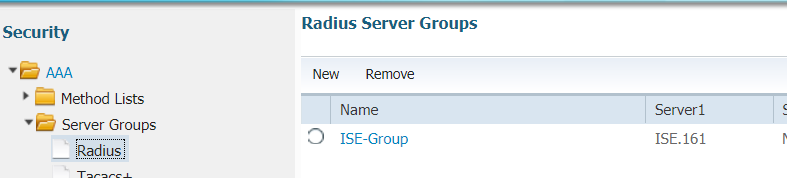

步驟2:。定義AAA radius組並指定要使用的radius伺服器

步驟 3.定義指向RADIUS組的方法清單並將其對映到WLAN下。

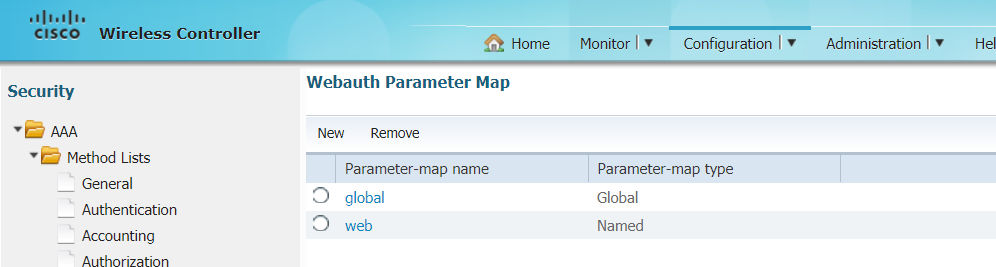

引數對應組態

步驟 4.使用外部和內部webauth所需的虛擬ip位址設定全域引數對應。註銷按鈕使用虛擬IP。配置不可路由的虛擬IP始終是一種好的做法。

步驟5:設定具名引數對應。其作用類似於webauth方法型別。此操作將在WLAN配置下呼叫。

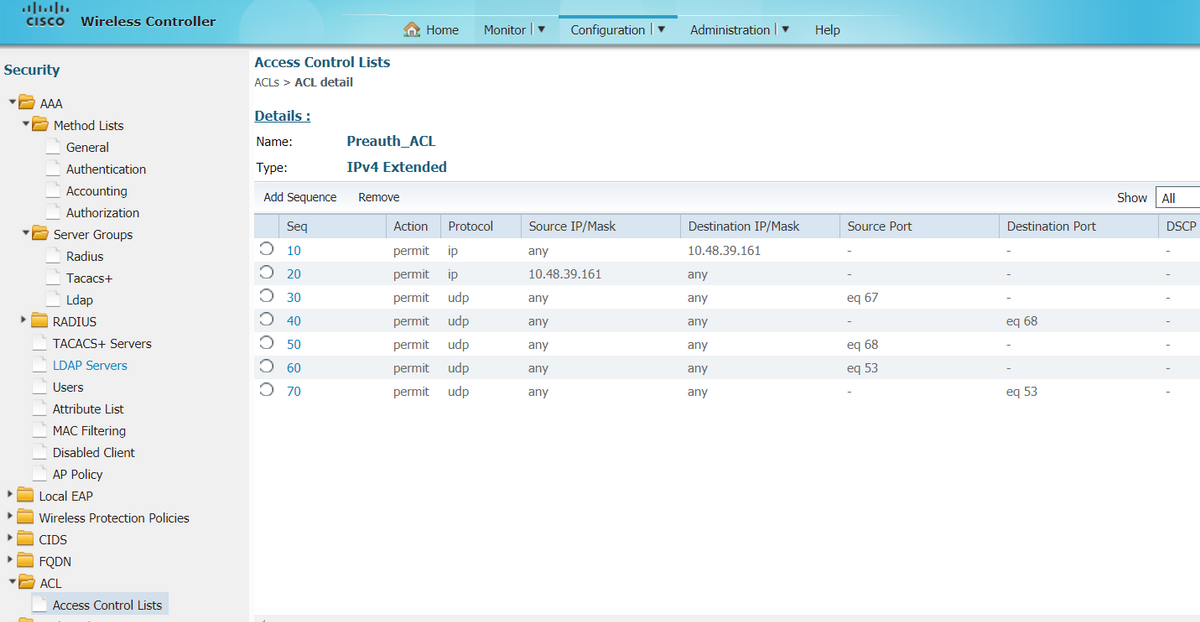

預先驗證ACL。這也會在WLAN下被稱作。

第6步:配置Preauth_ACL,在身份驗證結束之前允許訪問ISE、DHCP和DNS

WLAN配置

第7步:配置WLAN

驗證

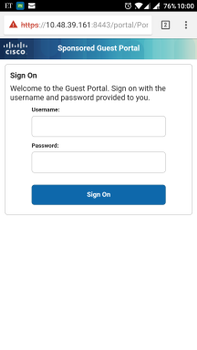

連線使用者端,並確定如果您開啟瀏覽器,使用者端將會重新導向至您的登入入口網站頁面。以下螢幕截圖顯示了ISE訪客門戶頁面。

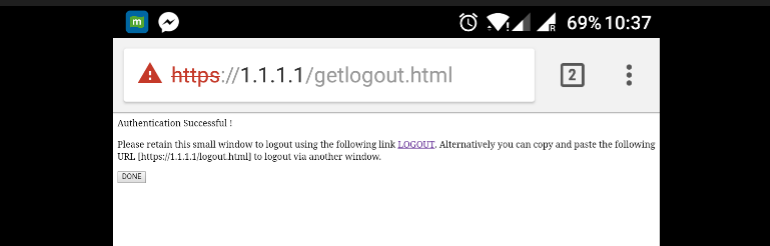

提交正確的憑證後,將顯示成功頁面:

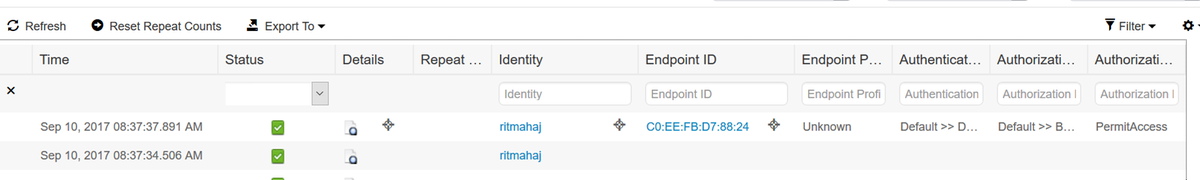

ISE伺服器將報告兩個身份驗證:一個在訪客頁面本身(底線僅包含使用者名稱),另一個在WLC透過RADIUS身份驗證提供相同使用者名稱/密碼後進行身份驗證(只有此身份驗證才能使客戶端進入成功階段)。如果未進行RADIUS身份驗證(使用MAC地址和WLC詳細資訊作為NAS),將驗證RADIUS配置。