簡介

本文檔介紹針對安全防火牆中遠端訪問VPN服務的密碼噴射攻擊應考慮的建議。

背景資訊

密碼噴霧攻擊是一種暴力攻擊,攻擊者試圖通過系統地嘗試多個帳戶中的幾個常用密碼來獲得對多個使用者帳戶的未經授權的訪問。成功的密碼噴霧攻擊可能導致對敏感資訊的未經授權的訪問、資料洩露以及網路完整性受到潛在的損害

此外,這些攻擊,即使嘗試獲取訪問失敗,也會消耗來自安全防火牆的計算資源,並阻止有效使用者連線到遠端訪問VPN服務。

觀察到的行為

當您的安全防火牆成為遠端訪問VPN服務中的密碼噴射攻擊的目標時,您可以通過監視系統日誌和使用特定的show命令來識別這些攻擊。要查詢的最常見行為包括:

拒絕的身份驗證請求數量異常

VPN頭端Cisco安全防火牆ASA或FTD顯示密碼噴霧攻擊的症狀,並且身份驗證嘗試被拒絕的次數非常多。

附註:這些不尋常的身份驗證嘗試可定向到LOCAL資料庫或外部身份驗證伺服器。

檢測此情況的最佳方法是檢視系統日誌。查詢任何下一個ASA系統日誌ID的異常數量:

%ASA-6-113015: AAA user authentication Rejected : reason = User was not found : local database : user = admin : user IP = x.x.x.x

%ASA-6-113005: AAA user authentication Rejected : reason = Unspecified : server = x.x.x.x : user = ***** : user IP = x.x.x.x

%ASA-6-716039: Group <DfltGrpPolicy> User <admin> IP <x.x.x.x> Authentication: rejected, Session Type: WebVPN.

在ASA上配置no logging hide username命令之前,始終隱藏使用者名稱。

附註:這將有助於驗證合法使用者是否由違規IP生成或知曉,但是,請謹慎操作,因為使用者名稱將出現在日誌中。

要驗證,請登入到ASA或FTD命令列介面(CLI),運行show aaa-server 命令,並調查嘗試和拒絕到任何已配置AAA伺服器的身份驗證請求的異常數量:

ciscoasa# show aaa-server

Server Group: LDAP-SERVER - - - - - >>>> Sprays against external server

Server Protocol: ldap

Server Hostname: ldap-server.example.com

Server Address: 10.10.10.10

Server port: 636

Server status: ACTIVE, Last transaction at unknown

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 2228536 - - - - - >>>> Unusual increments

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 1312

Number of rejects 2225363 - - - - - >>>> Unusual increments / Unusual rejection rate

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 1

Number of unrecognized responses 0

行動

考慮並應用下面描述的建議。

1.啟用日誌記錄。

日誌記錄是網路安全的重要組成部分,它涉及記錄系統中發生的事件。由於沒有詳細的日誌,在理解上存在差距,妨礙了對攻擊方法的清晰分析。建議您啟用遠端系統日誌伺服器日誌記錄,以改進各種網路裝置上的網路和安全事件的關聯和稽核。

有關如何配置日誌記錄的資訊,請參見以下特定於平台的指南:

Cisco ASA軟體:

- 使用指南來保護 ASA 防火牆

- Cisco Secure Firewall ASA Series General Operations CLI Configuration Guide中的日誌記錄一章

Cisco FTD軟體:

註:驗證本文檔中概述的行為(113015、113005和716039)所需的系統日誌消息ID必須在資訊級別(6)上啟用。 這些ID屬於「auth」和「webvpn」日誌記錄類。

2.為遠端訪問VPN配置威脅檢測功能或強化措施。

為了幫助減輕這些暴力攻擊對您的RAVPN連線的影響並降低發生這些攻擊的可能性,您可以檢視並應用以下配置選項:

選項1(推薦):為遠端訪問VPN服務配置威脅檢測。

針對遠端訪問VPN服務的威脅檢測功能通過自動阻止超過配置閾值的主機(IP地址)來阻止來自IPv4地址的拒絕服務(DoS)攻擊,從而阻止進一步的嘗試,直到您手動刪除IP地址的迴避。以下攻擊型別可使用單獨的服務:

- 遠端訪問VPN服務的身份驗證嘗試反複失敗(暴力使用者名稱/密碼掃描攻擊)。

- 客戶端啟動攻擊,攻擊者啟動但不完成從單個主機重複一次的遠端訪問VPN頭端連線嘗試。

- 嘗試連線無效的遠端訪問VPN服務。也就是說,當攻擊者嘗試連線到僅用於裝置內部運行的特定內建隧道組時。合法終端不應嘗試連線到這些隧道組。

以下列出的思科安全防火牆版本當前支援這些威脅檢測功能:

ASA軟體:

- 9.16版本系列->從9.16(4)67及此特定系列中的更新版本支援。

- 9.17版本系列->從9.17(1)45及此特定系列中的更新版本支援。

- 9.18版本系列->從9.18(4)40及此特定系列中的更新版本支援。

- 9.19版本系列->從9.19(1)。37及此特定系列中的更新版本支援。

- 9.20版本系列->在此特定系列中從9.20(3)和更新版本獲得支援。

- 9.22版本系列->受9.22(1.1)和任何更新版本的支援。

FTD軟體:

- 7.0版本系列->在此特定系列中從7.0.6.3和更新版本獲得支援。

- 7.2版本系列->在此特定系列中支援7.2.9及更高版本中的版本。

- 7.4版本系列->在此特定系列中從7.4.2.1和更新版本獲得支援。

- 7.6版本系列->受7.6.0及任何更新版本的支援。

附註:這些功能目前在7.1版或7.3版系列中不受支援。

有關完整的詳細資訊和配置指南,請參閱以下文檔:

選項 2:對遠端訪問VPN應用強化措施。

附註:這些措施僅有助於降低風險,但並非針對針對RAVPN服務的DoS攻擊的預防措施。

如果Secure Firewall版本不支援遠端訪問VPN服務的威脅檢測功能,請實施以下強化措施以降低這些攻擊帶來的風險:

- 在DefaultWEBVPN和DefaultRAGroup連線配置檔案中禁用AAA身份驗證(分步:ASA|FMC管理的FTD)。

- 從DefaultWEBVPNGroup和DefaultRAGroup禁用安全防火牆狀態(Hostscan)(分步:ASA|FMC管理的FTD)。

- 禁用其餘連線配置檔案中的Group-aliases和Enable Group-URL(分步:由FMC管理的ASA|FTD)。

附註:如果您需要透過本機防火牆裝置管理(FDM)管理FTD的支援,請聯絡技術支援中心(TAC)以取得專家指導。

有關更多詳細資訊,請參閱實施安全客戶端AnyConnect VPN強化措施指南。

相關行為

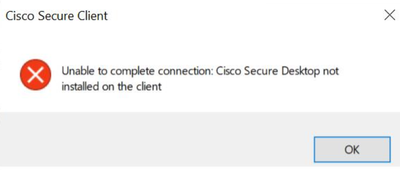

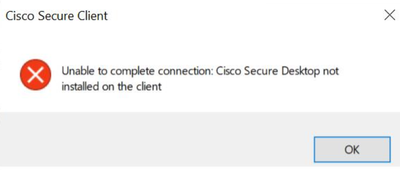

在安全防火牆上啟用防火牆狀態(HostScan)時,使用者可能會遇到無法與思科安全客戶端(AnyConnect)建立VPN連線的情況。它們可能會間歇性地遇到錯誤消息「Unable to complete connection(無法完成連線)」。客戶端上未安裝Cisco Secure Desktop。"。

此行為是成功利用漏洞CVE-2024-20481的結果。

思科錯誤ID CSCwj45822:

Cisco ASA和FTD軟體遠端存取VPN暴力拒絕服務漏洞(CVE-2024-20481)

此漏洞是由於密碼噴霧攻擊導致資源耗盡引起的,攻擊者向目標裝置傳送大量的VPN身份驗證請求。成功利用該漏洞可導致RAVPN服務的拒絕服務(DoS)。此漏洞的主要症狀是使用者間歇性地遇到「Unable to complete connection(無法完成連線)」。客戶端上未安裝Cisco Secure Desktop。" 當它們嘗試使用Cisco Secure Client建立RAVPN連線時顯示錯誤消息。

要解決此漏洞,必須升級到安全建議中列出的軟體版本。此外,建議將安全防火牆升級至這些版本後,為遠端訪問VPN啟用威脅檢測功能,以保護其免受針對RAVPN服務的DoS攻擊。

請參閱Cisco ASA和FTD軟體遠端訪問VPN暴力拒絕服務漏洞安全建議以瞭解全部詳細資訊。

其他資訊

意見

意見