簡介

本文檔介紹思科ISE中的TLS/SSL證書、ISE證書的種類和角色,以及如何執行常見任務和故障排除。

必要條件

需求

思科建議您瞭解以下主題:

- 思科身分辨識服務引擎(ISE)

- 用於描述不同型別ISE和AAA部署的術語。

- RADIUS協定和AAA基礎知識

- SSL/TLS和x509證書

- 公開金鑰基礎架構(PKI)基本概念

採用元件

本文檔中的資訊基於Cisco ISE版本2.4 ― 2.7軟體和硬體版本。 它涵蓋2.4到2.7版本的ISE,但必須與其他ISE 2.x軟體版本相似或相同,除非另有說明。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

伺服器憑證

伺服器證書由伺服器用來向客戶端顯示伺服器的身份以保證真實性並為通訊提供安全通道。這些證書可以是自簽名的(即伺服器向自身頒發證書),也可以由證書頒發機構(組織內部或知名供應商)頒發。

伺服器證書通常頒發給伺服器的主機名或完全限定域名(FQDN),或者它們也可以是萬用字元憑證(*.domain.com )。其發佈到的主機、域或子域通常在Common Name(CN)或Subject Alternative Name (SAN)欄位中提及。

萬用字元憑證是使用萬用字元符號(以星號取代主機名稱)的SSL憑證,因此允許組織中的多個主機共用相同的憑證。例如,萬用字元憑證使用者名稱的CN或SAN值可能類似於 *.company.com ,可用於保護此域的所有主機,例如 server1.com 、 server2.com 等。

憑證通常使用公開金鑰加密或非對稱加密。

- 公開金鑰:公開金鑰存在於其中一個欄位的憑證中,當裝置嘗試與它通訊時,由系統公開共用。

- 私密金鑰:私密金鑰是終端系統的私密金鑰,與公用金鑰配對。由公鑰加密的資料只能由特定的配對私鑰解密,反之亦然。

ISE證書

思科ISE依靠公鑰基礎設施(PKI)提供與終端、使用者、管理員等的安全通訊,以及多節點部署中的思科ISE節點之間的安全通訊。PKI依賴x.509數位證書來傳輸用於加密和解密消息的公鑰,以及驗證使用者和裝置提供的其他證書的真實性。思科ISE通常使用兩類證書:

- 系統證書:這些是向客戶端標識思科ISE節點的伺服器證書。每個Cisco ISE節點都有自己的本地證書,每個證書與各自的私鑰一起儲存在節點上。

- 受信任的證書儲存證書:這些是證書頒發機構(CA)證書,用於驗證提供給ISE用於各種目的的證書。這些證書庫中的證書在主管理節點上管理,並複製到分散式思科ISE部署中的所有其他節點。證書儲存還包含由ISE內部證書授權機構為BYOD的ISE節點生成的證書。

系統憑證

系統憑證可用於一或多個角色。每個角色都有不同的用途,詳情如下:

- 管理:用於保護透過443(管理GUI)的所有通訊,以及用於複製,以及用於此處未列出的任何埠/用途。

- 門戶:用於透過集中式Web身份驗證(CWA)門戶、訪客、BYOD、客戶端調配、本地請求方調配門戶等門戶保護HTTP通訊。每個門戶必須對映到門戶組標籤(預設為預設門戶組標籤),該標籤指示使用特定標籤證書上的門戶。證書的「編輯」選項中的「門戶組標簽名稱」下拉選單允許您建立新標籤或選擇已存在的標籤。

- EAP:此角色指定提供給使用者端的憑證以進行802.1x驗證。證書幾乎用於所有可能的EAP方法,例如EAP-TLS、PEAP、EAP-FAST等。對於隧道式EAP方法(例如PEAP和FAST),傳輸層安全(TLS)用於保護憑據交換。在建立此通道以確保安全交換之前,客戶端憑證不會傳送到伺服器。

- RADIUS DTLS:此角色指定DTLS連線(UDP上的TLS連線)用於加密網路訪問裝置(NAD)和ISE之間的RADIUS流量的證書。NAD必須支援DTLS加密,此功能才能正常工作。

- SAML:伺服器證書用於保護與SAML身份提供程式(IdP)之間的通訊。指定用於SAML的證書不能用於任何其他服務,如管理、EAP身份驗證等。

- ISE消息服務:從2.6開始,ISE使用ISE消息服務而不是舊的系統日誌協定來記錄資料。這是用來加密此通訊的。

- PxGrid:此證書用於ISE上的PxGrid服務。

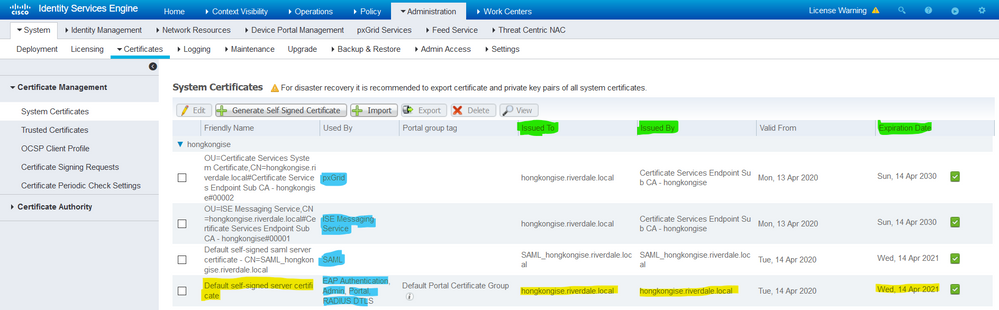

安裝ISE後,它生成Default Self-Signed Server Certificate。依預設,會指派給EAP驗證、管理員、入口網站和RADIUS DTLS。建議將這些角色移動到內部CA或已知的CA簽名證書。

提示:一個好的做法是確保ISE伺服器的FQDN和IP地址都增加到ISE系統證書的SAN欄位中。 一般而言,為確保思科ISE中的證書身份驗證不受證書驅動驗證功能的細微差異的影響,請為網路中部署的所有思科ISE節點使用小寫主機名。

注意:ISE證書的格式必須是隱私增強郵件(PEM)或可分辨編碼規則(DER)。

信任憑證存放區

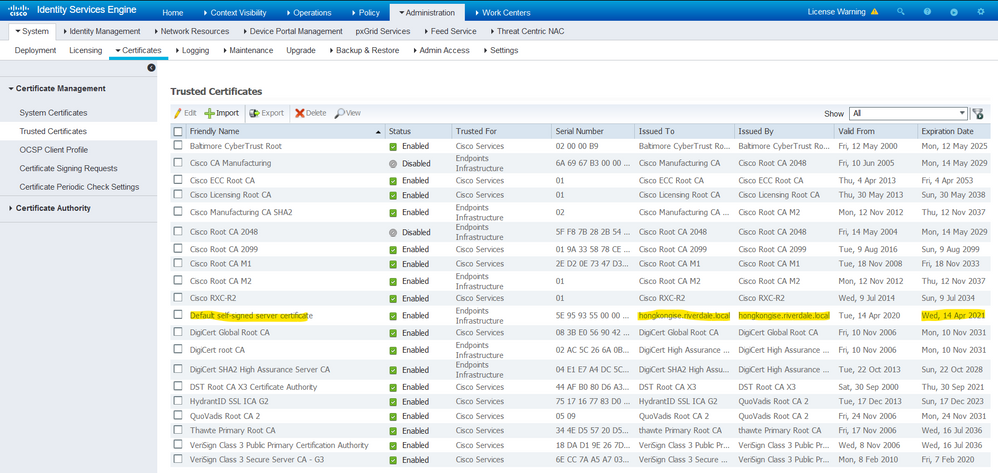

證書頒發機構證書必須儲存在Administration > System > Certificates > Certificate Store中,並且它們必須具有Trust for client authentication 使用案例以確保ISE使用這些證書來驗證終端、裝置或其他ISE節點提供的證書。

基本任務

憑證已到期,可以撤銷或要求更換。如果ISE伺服器證書過期,除非用新的有效證書替換嚴重問題。

注意:如果用於可擴展身份驗證協定(EAP)的證書過期,則客戶端身份驗證可能會失敗,因為客戶端不再信任ISE證書。如果用於門戶的證書過期,客戶端和瀏覽器可能會拒絕連線到門戶。如果管理員使用證書過期,則風險更大,這會阻止管理員再登入ISE,並且分散式部署可能停止運行。

生成自簽名證書

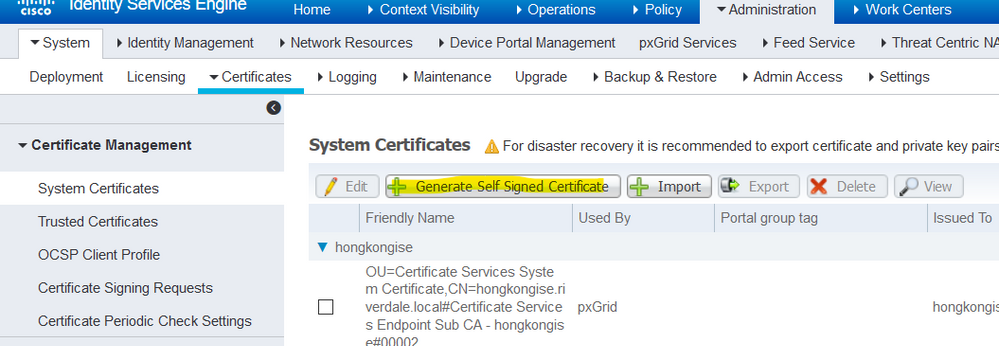

要生成新的自簽名證書,請導航到Administration > System > Certificates > System Certificates。按一下Generate Self Signed Certificate。

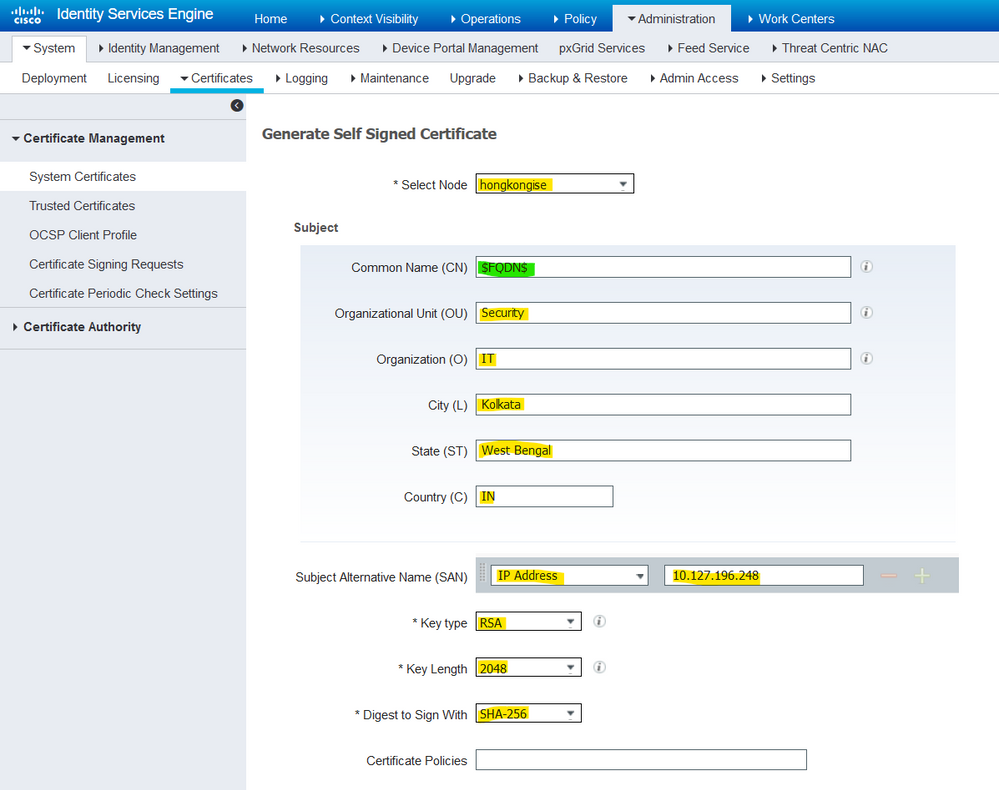

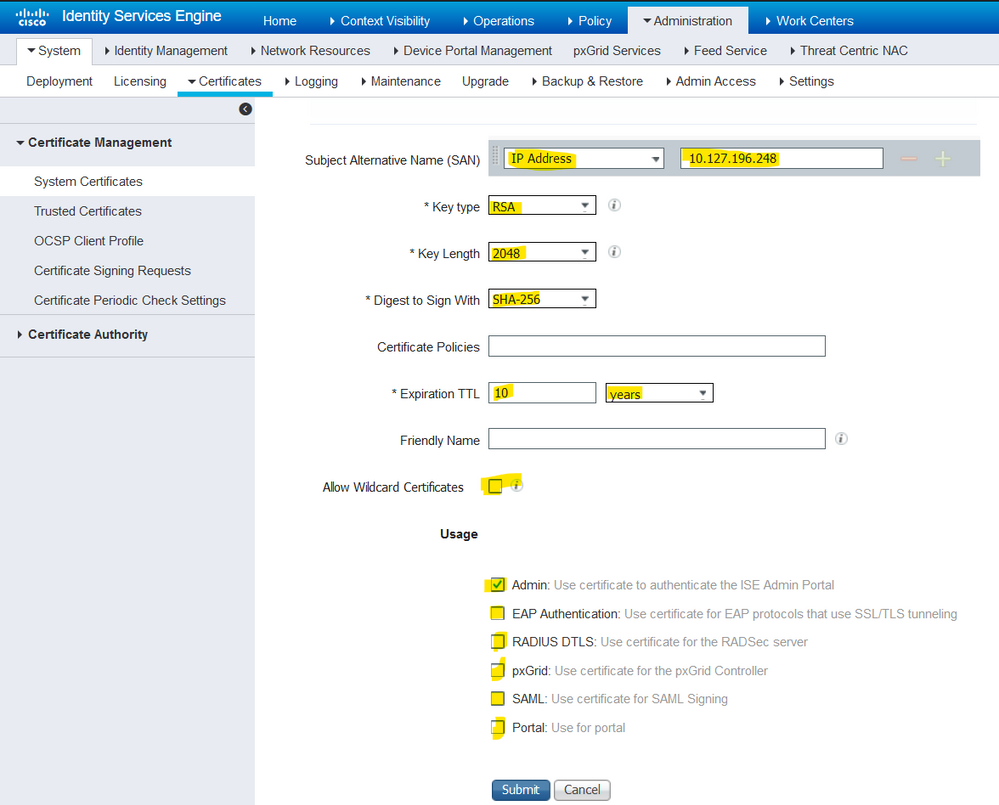

此清單說明「產生自簽憑證」頁面中的欄位。

自簽名證書設定欄位名稱使用指南:

- 選取節點:(必要)產生系統憑證時所需的節點。

- CN:(如果未指定SAN則需要)預設情況下,CN是為其生成自簽名證書的ISE節點的FQDN。

- 組織單位(OU):組織單位名稱,例如「工程」。

- 組織(O):組織名稱,例如Cisco。

- 城市(L):(請勿縮寫)城市名稱,例如,聖荷西。

- 州(ST):(請勿縮寫)州名,例如California。

- 國家(C):國家名稱。需要兩個字母的ISO國家/地區代碼。例如,美國。

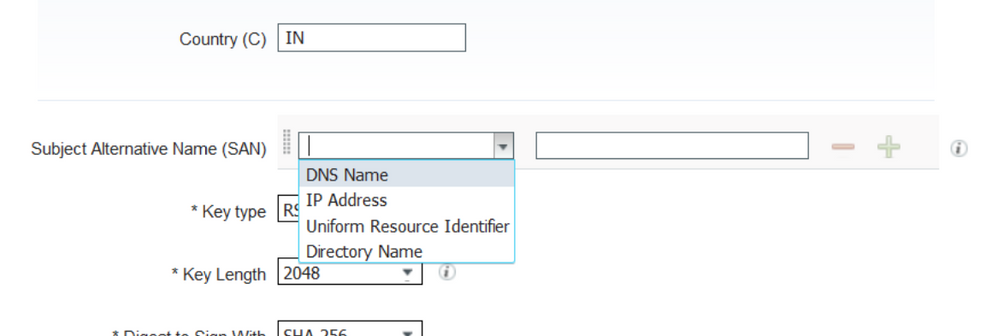

- SAN:與憑證關聯的IP位址、DNS名稱或統一資源辨識碼(URI)。

- 金鑰型別:指定要用來建立公用金鑰的演演算法:RSA或ECDSA。

- 金鑰長度:指定公用金鑰的位元大小。這些選項適用於RSA : 512 1024 2048 4096 ,這些選項適用於ECDSA : 256 384。

- 要簽署的摘要:選擇以下雜湊演算法之一:SHA-1或SHA-256。

- 憑證原則:輸入憑證原則OID或憑證必須符合的OID清單。使用逗號或空格來分隔OID。

- 到期TTL:指定證書到期的天數。

- 易記名稱:輸入憑證的易記名稱。如果未指定名稱,思科ISE會自動建立格式的名稱,

<common name> # <issuer> # <nnnnn> 其中 <nnnnn> 是一個唯一的五位數字。 - 允許萬用字元憑證:選中此覈取方塊可生成自簽名萬用字元憑證(在主題中的任何CN和/或SAN中的DNS名稱中包含星號(*)的證書。例如,分配給SAN的DNS名稱可以是

*.domain.com。 - 用法:選擇必須使用此系統證書的服務。可用的選項有:

- 管理員

- EAP驗證

- RADIUS DTLS

- pxGrid

- SAML

- 入口網站

注意:對於同一安全級別,RSA和ECDSA公鑰可以具有不同的金鑰長度。如果要獲取公共CA簽名證書或將Cisco ISE部署為符合FIPS的策略管理系統,請選擇2048。

更新自簽名證書

要檢視存在的自簽名證書,請導航到ISE控制檯中的Administration > System > Certificates > System Certificates。如果同一ISE伺服器FQDN中提及具有頒發對象和頒發者的任何證書,則它是自簽名證書。選擇此證書,然後按一下Edit。

在Renew Self Signed Certificate下,選中Renewal Period覈取方塊,並根據需要設定到期TTL。最後,按一下Save。

安裝信任憑證

從根CA、中間CA和/或需要信任的主機取得Base 64編碼的憑證。

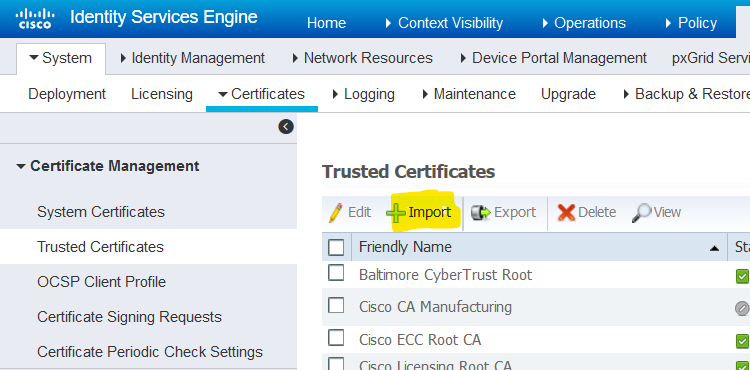

1. 登入ISE節點,導航到Administration > System > Certificate > Certificate Management > Trusted Certificates並按一下Import,如下圖所示。

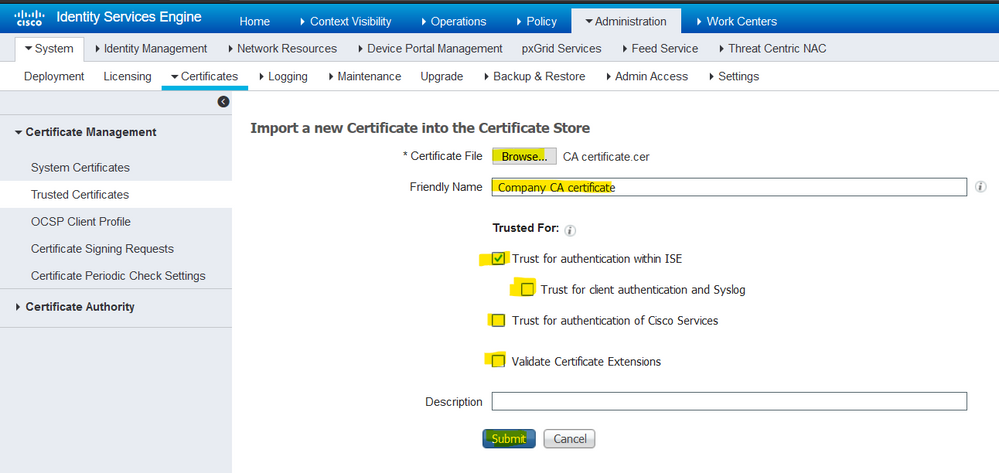

2. 在下一頁上,上傳獲取的CA證書(順序與之前介紹的順序相同)。為他們指定一個好記的名稱和說明,解釋證書的用途以便跟蹤。

根據使用需求,勾選下列專案旁的方塊:

- 在ISE中信任身份驗證-這是當新的ISE節點將相同的受信任CA證書載入到其受信任的證書儲存時,增加新的ISE節點。

- Trust for client authentication and Syslog -啟用此功能,以便使用證書對連線到EAP和/或信任安全系統日誌伺服器的ISE的終端進行身份驗證。

- 信任思科服務的身份驗證-僅信任饋送服務等外部思科服務時才需要信任。

3. 最後,按一下Submit。現在,證書必須在受信任的儲存中可見,並同步到所有輔助ISE節點(如果處於部署中)。

安裝CA簽名的證書

一旦根和中間CA證書增加到受信任的證書儲存中,即可發出證書簽名請求(CSR),並且基於CSR簽名的證書可以繫結到ISE節點。

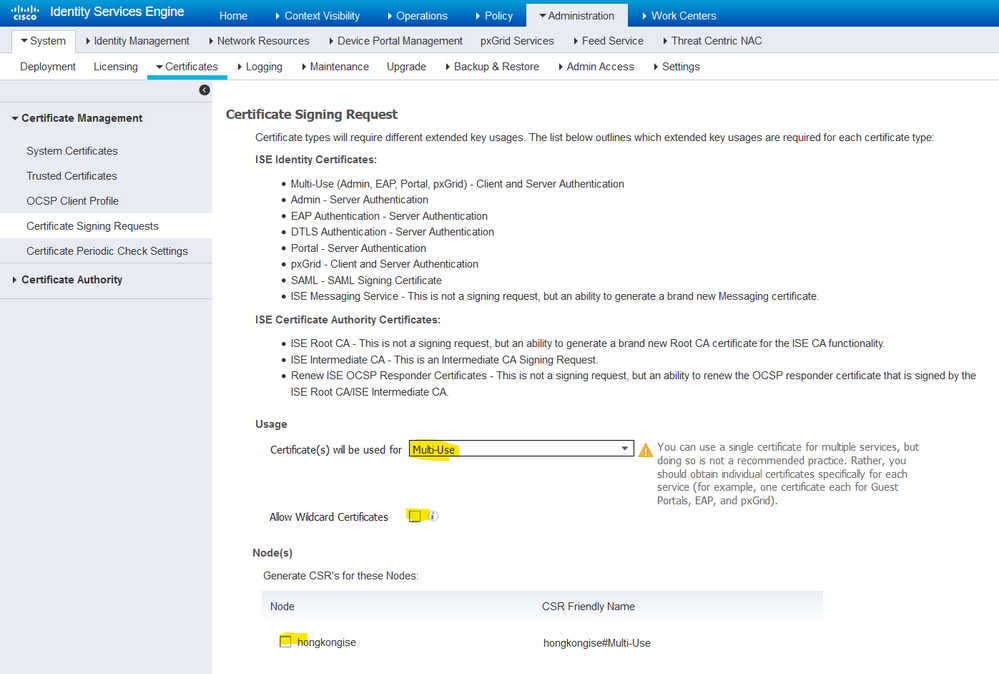

1. 為此,請導航到Administration > System > Certificates > Certificate Signing Requests,然後按一下Generate Certificate Signing Requests (CSR)以生成CSR。

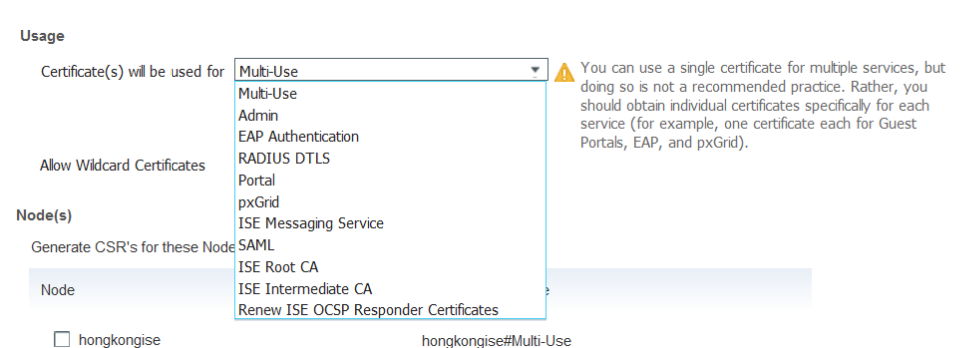

2. 在出現的頁面上的「使用情況」部分下,從下拉選單中選擇要使用的角色。

如果證書用於多個角色,請選擇Multi-Use。生成證書後,可以根據需要更改角色。在大多數情況下,可以在Used For下拉選單中將該證書設定為用於多用途;這允許證書可用於所有ISE Web門戶。

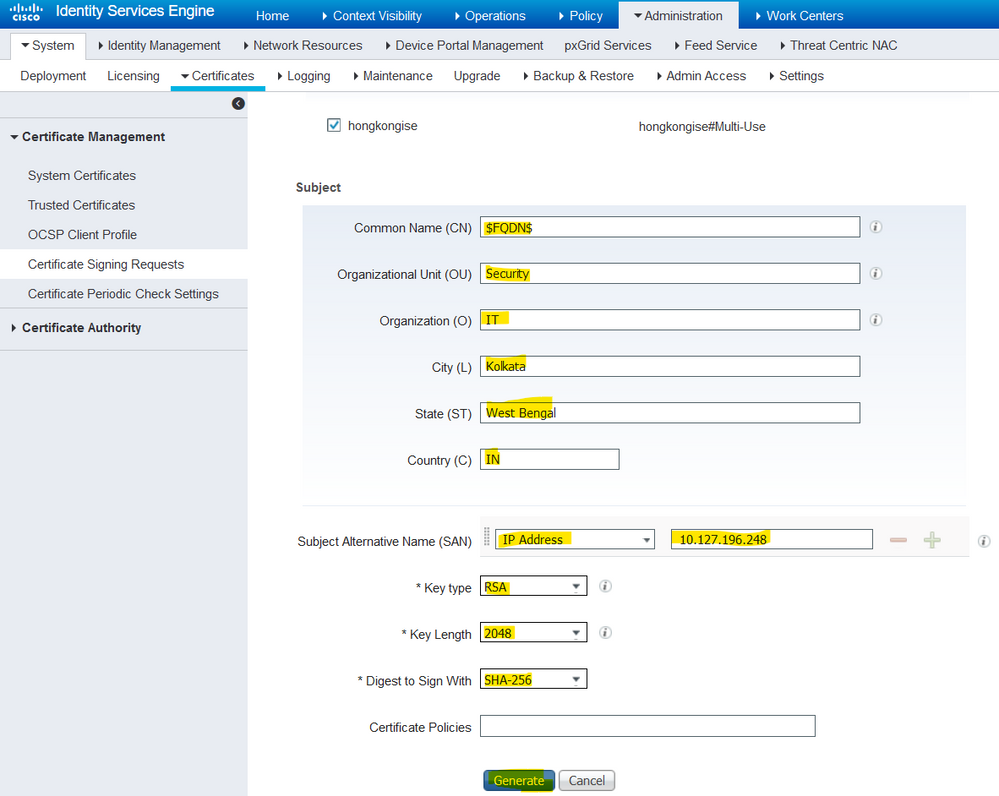

3. 選中ISE節點旁邊的框以選擇為其生成證書的節點。

4. 如果目的是安裝/生成萬用字元憑證,請選中Allow Wildcard Certificates框。

5. 根據主機或組織(組織單位、組織、城市、州/省和國家)的詳細資訊填寫主題資訊。

6. 要完成此操作,請按一下Generate,然後在彈出的彈出窗口中按一下Export。

這會下載剛建立的Base-64編碼憑證要求要求。此PEM檔案必須傳送至CA進行簽名,並獲取生成的簽名證書CER檔案(Base 64編碼)。

注意:在CN欄位下,ISE自動填充節點FQDN。

注意:在ISE 1.3和1.4中,至少需要發出兩個CSR才能使用pxGrid。一個專為pxGrid,另一個專為pxGrid的其他服務。從2.0及更高版本開始,這些功能都位於一個CSR上。

注意:如果證書用於EAP身份驗證,則*符號不能在Subject CN欄位中,因為Windows請求方拒絕伺服器證書。即使在請求方上停用了驗證伺服器標識,當*在CN欄位中時,SSL握手也可能失敗。可以在CN欄位中使用常規FQDN,然後在SAN DNS Name欄位使用 *.domain.com 。某些憑證授權單位(CA)會自動在憑證的CN中新增萬用字元(*),即使它不存在於CSR中也是如此。在這種情況下,需要提出特殊請求以防止此操作。

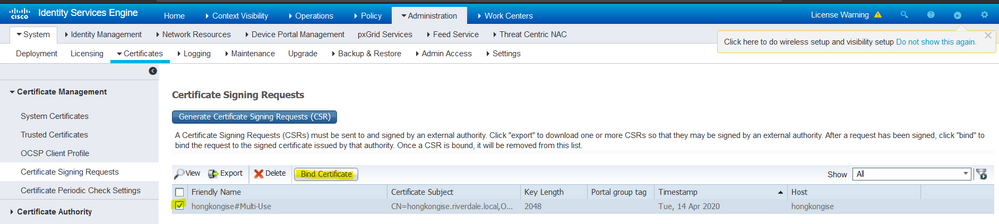

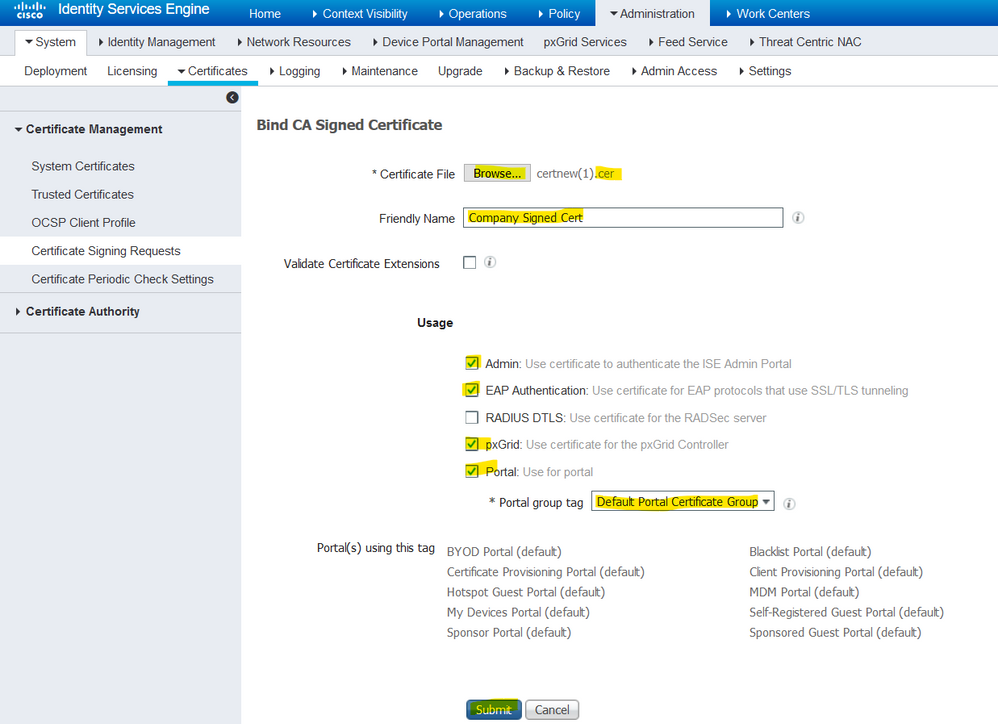

7. 證書由CA簽名後(如影片中所示,從CSR生成,此處如果使用Microsoft CA),請返回ISE GUI,並導航到管理>系統>證書>證書管理>證書簽名請求。 選中以前建立的CSR旁邊的框,並按一下Bind Certificate按鈕。

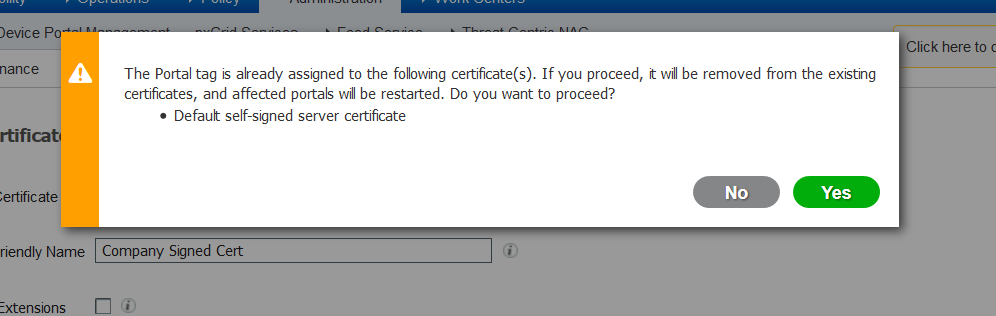

8. 然後,上傳剛剛收到的簽名證書,並為ISE提供一個友好名稱。然後,根據證書需要,繼續選擇使用情況旁邊的框(如管理員和EAP身份驗證、門戶等),然後按一下Submit,如下圖所示:

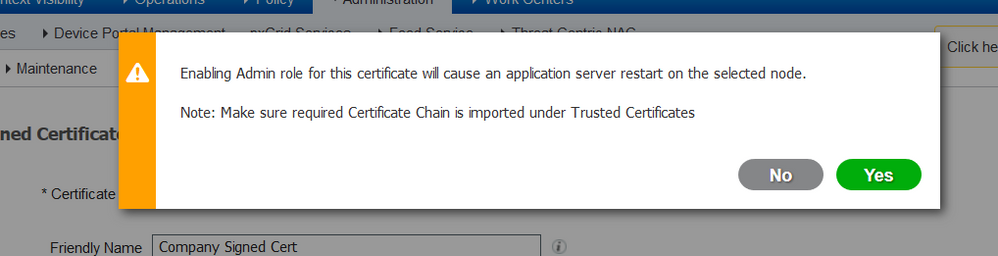

如果為此證書選擇了管理員角色,則ISE節點必須重新啟動其服務。根據配置給VM的版本和資源,這可能需要10-15分鐘。要檢查應用程式的狀態,請打開ISE命令列並發出show application status ise命令。

如果在證書導入時選擇了管理員或門戶角色,則可在訪問瀏覽器中的管理員或門戶頁面時驗證新證書是否就位。在瀏覽器中選擇鎖定符號,在憑證下,路徑會驗證完整鏈結是否存在以及電腦是否信任該鏈結。瀏覽器必須信任新的管理員或門戶證書,前提是該證書鏈構建正確,並且證書鏈受瀏覽器信任。

注意:要更新當前CA簽署的系統證書,請生成新的CSR,並使用相同的選項將簽署的證書繫結到該證書。由於可以在ISE活動之前安裝新證書,因此計畫在舊證書過期之前安裝新證書。舊證書到期日期和新證書開始日期之間的這段重疊期為證書續訂和交換計畫提供了時間,幾乎不需要停機。請取得開始日期早於舊憑證到期日期的新憑證。這兩個日期之間的時間間隔即為變更期間。一旦新憑證進入其有效日期範圍,請啟用所需的通訊協定(Admin/EAP/Portal)。請記住,如果啟用Admin用法,服務就會重新啟動。

提示:建議為管理員和EAP證書使用公司內部CA,為訪客/發起人/熱點/etc門戶使用公開簽署的證書。原因是,如果使用者或訪客進入網路,並且ISE門戶使用訪客門戶的私有簽名證書,他們將會收到證書錯誤,或者他們的瀏覽器可能會阻止他們訪問門戶頁面。要避免所有這些情況,請使用用於門戶的公開簽名證書來確保更好的使用者體驗。此外,必須將每個部署節點的IP地址增加到SAN欄位,以避免透過IP地址訪問伺服器時出現證書警告。

備份憑證和私密金鑰

建議匯出:

1. 所有系統證書(來自部署中的所有節點)及其私鑰(重新安裝這些證書時需要這些私鑰)都傳送到安全位置。請記下憑證組態(憑證曾用於哪些服務)。

2. 來自主要管理節點之信任憑證存放區的所有憑證。請記下憑證組態(憑證曾用於哪些服務)。

3. 所有證書頒發機構證書。

為了做到這一點,

- 導航到

Administration > System > Certificates > Certificate Management > System Certificates。選擇證書並按一下Export。選擇Export Certificates和Private Keys單選按鈕。輸入Private Key Password和Confirm the Password。按一下Export。 - 導航到

Administration > System > Certificates > Certificate Management > Trusted Certificates。選擇證書並按一下Export。按一下Save File導出證書。 - 導航到

Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates。選擇證書並按一下Export。選擇Export Certificates和Private Keys單選按鈕。輸入私鑰口令和確認口令。按一下Export。按一下Save File導出證書。

疑難排解

檢查證書有效性

如果思科ISE受信任證書或系統證書儲存中的任何證書已過期,升級過程將失敗。確保檢查「受信任的證書」和「系統證書」窗口(Administration > System > Certificates > Certificate Management)的「到期日」欄位中的有效性,並在升級前根據需要更新它們。

此外,在CA證書窗口(Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates)中檢查證書到期日期欄位中的有效性,並根據需要更新這些證書,然後再進行升級。

刪除憑證

如果ISE中的證書已過期或未使用,則需要將其刪除。刪除證書前,請確保已導出證書(如果適用,還應導出其私鑰)。

要刪除已過期的證書,請導航到Administration > System > Certificates > Certificate Management。按一下System Certificates Store。選擇到期證書並按一下Delete。

有關受信任證書和證書頒發機構證書儲存的資訊,請參閱相同內容。

請求方不信任802.1x身份驗證上的ISE伺服器證書

驗證ISE是否為SSL握手進程傳送完整證書鏈。

在客戶端OS設定中選擇需要伺服器證書(即PEAP)和驗證伺服器標識的EAP方法時,在身份驗證過程中,請求方使用其本地信任儲存中的證書驗證證書鏈。作為SSL握手過程的一部分,ISE會提供其證書以及存在於其鏈中的任何根證書和/或中間證書。如果鏈結不完整或其信任存放區中缺少此鏈結,則請求方無法驗證伺服器辨識。

要驗證證書鏈是否傳遞回客戶端,請在身份驗證時從ISE (Operations > Diagnostic Tools > General Tools > TCP Dump)或Wireshark捕獲終端進行資料包捕獲。打開捕獲並在Wireshark中應用過濾器ssl.handshake.certificates,然後查詢訪問質詢。

選擇後,導航到Expand Radius Protocol > Attribute Value Pairs > EAP-Message Last segment > Extensible Authentication Protocol > Secure Sockets Layer > Certificate > Certificates。

如果鏈不完整,請導航到ISEAdministration > Certificates > Trusted Certificates並確認存在根證書和/或中間證書。如果憑證鏈結順利通過,必須使用此處概述的方法來驗證憑證鏈結本身是否有效。

開啟每個憑證(伺服器、中間和根),並驗證信任鏈結,將每個憑證的主旨金鑰辨識元(SKI)與鏈結中下一個憑證的授權金鑰辨識元(AKI)相符。

ISE證書鏈正確,但終端在身份驗證期間拒絕ISE伺服器證書

如果ISE為SSL握手顯示其完整證書鏈,並且請求方仍然拒絕證書鏈;下一步是驗證根證書和/或中間證書在客戶端本地信任庫中。

若要從Windows裝置驗證此專案,請啟動mmc.exe(Microsoft管理主控台),導覽至File > Add-Remove Snap-in。從「可用管理單元」列中,選擇Certificates,然後按一下Add。根據使用的身份驗證型別(使用者或電腦)選擇My user account 或Computer account,然後按一下OK。

在控制檯檢視下,選擇受信任的根證書頒發機構和中間證書頒發機構,以驗證本地信任儲存中是否存在根證書和中間證書。

驗證這是伺服器身份檢查問題的一種簡單方法,取消選中請求方配置檔案配置下的「驗證伺服器證書」,然後再次進行測試。

常見問題

當ISE發出證書已存在的警告時,該怎麼做?

此消息表示ISE檢測到具有完全相同OU引數的系統證書,並且嘗試安裝重複的證書。由於不支援重複的系統憑證,因此建議只要將市別/州別/部門值變更成稍微不同的值,以確保新憑證不同。

為什麼瀏覽器會發出警告,說明來自ISE的門戶頁面由不受信任的伺服器提供?

當瀏覽器不信任伺服器的身份證書時,會出現這種情況。

首先,確保瀏覽器上顯示的門戶證書符合預期,並且已在ISE上為門戶配置。

第二,確保透過FQDN訪問門戶-如果使用的IP地址,請確保FQDN和IP地址都位於證書的SAN和/或CN欄位中。

最後,確保客戶端作業系統/瀏覽器軟體導入或信任門戶證書鏈(ISE門戶、中間CA、根CA證書)。

注意:某些更高版本的iOS、Android OS和Chrome/Firefox瀏覽器對證書有嚴格的安全要求。如果入口網站和中間CA小於SHA-256,即使符合這些條件,它們也可能拒絕連線。

當升級因證書無效而失敗時,該怎麼做?

如果思科ISE受信任證書或系統證書儲存中的任何證書已過期,升級過程將失敗。確保檢查「受信任的證書」和「系統證書」窗口(Administration > System > Certificates > Certificate Management)的「到期日」欄位中的有效性,並在升級前根據需要更新它們。

此外,在CA證書窗口(Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates)中檢查證書到期日期欄位中的有效性,並根據需要更新這些證書,然後再進行升級。

在ISE升級之前,請確保內部CA證書鏈有效。

導航到Administration > System > Certificates > Certificate Authority Certificates。對於部署中的每個節點,請在「友好名稱」列中選擇證書服務端點子CA的證書。按一下View並檢查「Certificate Status」是否為正常消息並且可見。

如果任何證書鏈中斷,請確保在Cisco ISE升級過程開始之前修復問題。要解決此問題,請導航到Administration > System > Certificates > Certificate Management > Certificate Signing Requests,然後為ISE根CA選項生成一個。

相關資訊