簡介

本文檔介紹如何配置Prime基礎設施以透過ISE 2.x的TACACS進行身份驗證。

需求

思科建議您瞭解以下主題的基本知識:

設定

Cisco Prime網路控制系統3.1

Cisco Identity Service Engine 2.0或更高版本。

(注意:ISE僅支援從版本2.0開始的TACACS,但是可以配置Prime使用Radius。如果您希望將Radius用於較舊版本的ISE或第三方解決方案,則Prime除了TACACS外還包括Radius屬性清單。)

Prime配置

導航到以下螢幕:管理/使用者/使用者、角色和AAA(如下所示)。

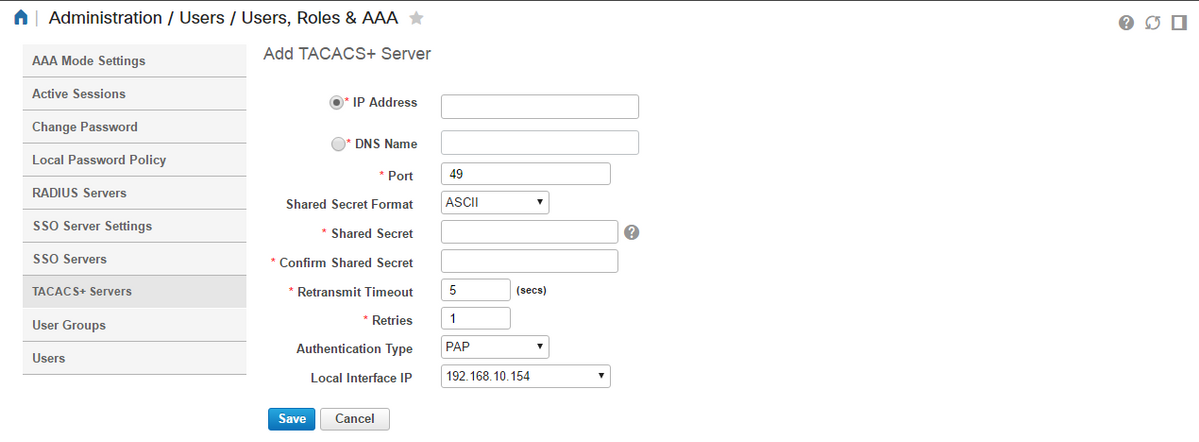

完成後,選擇TACACS+ Servers頁籤,然後選擇右上角的Add TACACS+ Server選項,然後選擇go。

在下一個螢幕上,TACACS伺服器條目的配置可用(必須為每個單獨的TACACS伺服器執行此操作)

您將需要在此輸入伺服器的IP地址或DNS地址,以及共用金鑰。另請注意您要使用的本地介面IP,因為稍後需要在ISE中為AAA客戶端使用相同的IP地址。

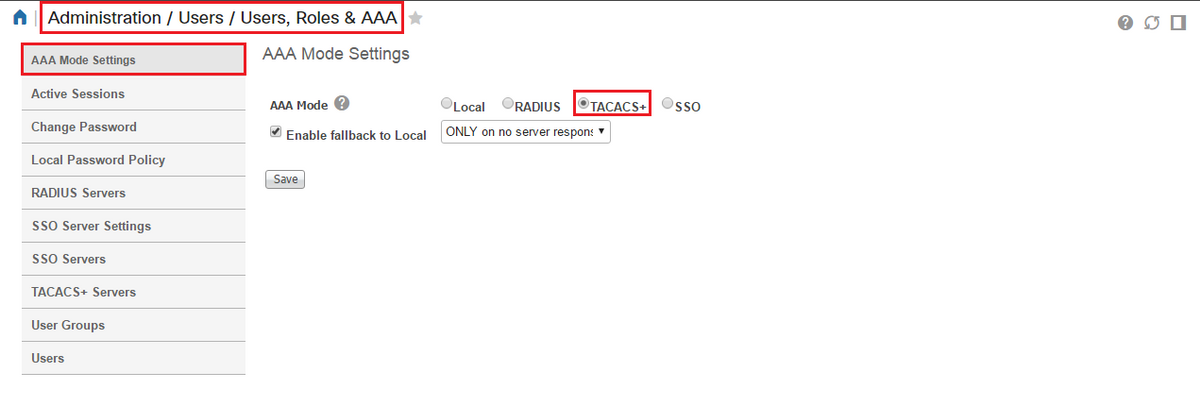

以完成Prime上的配置。您需要在AAA mode settings頁籤下的Administration / Users / Users, Roles & AAA下啟用TACACS。

(注意:建議勾選「啟用回退至本機」選項,其中包含「僅限無伺服器回應」或「無回應或失敗」選項,特別是在測試組態時)

ISE 組態

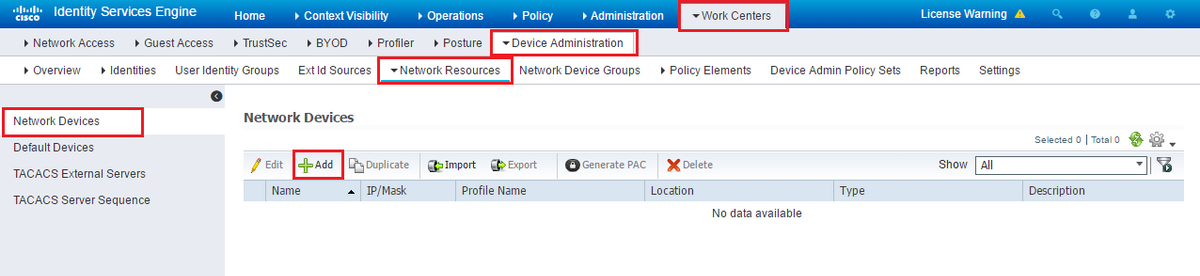

在工作中心/裝置管理/網路資源/網路裝置/增加,將Prime配置為ISE上的AAA客戶端

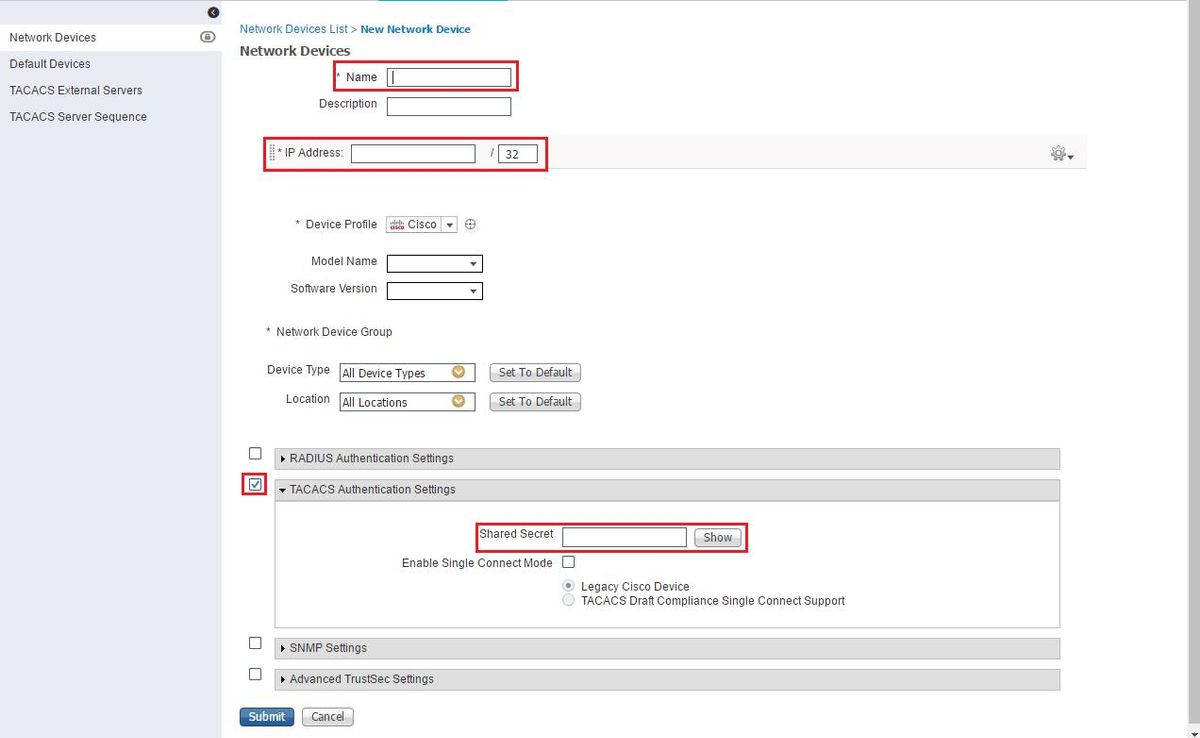

輸入Prime伺服器的資訊。您需要包括的必要屬性包括Name(名稱)、IP address(IP地址)、TACACS選項和Shared Secret。您可能還希望增加裝置型別(特別是用於Prime),以便稍後用作授權規則或其他資訊的條件,但這是可選的。

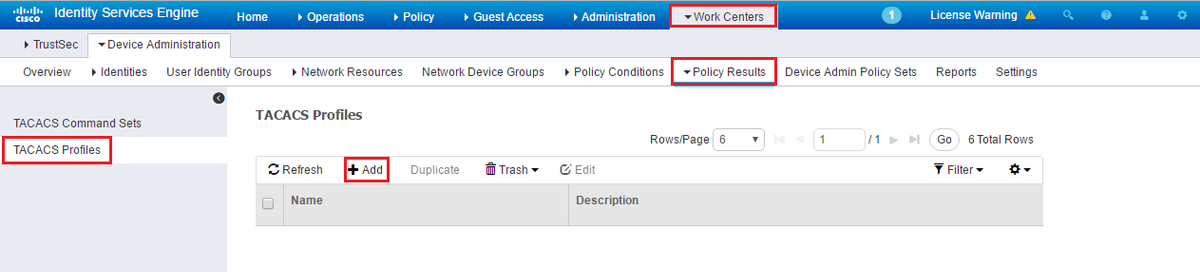

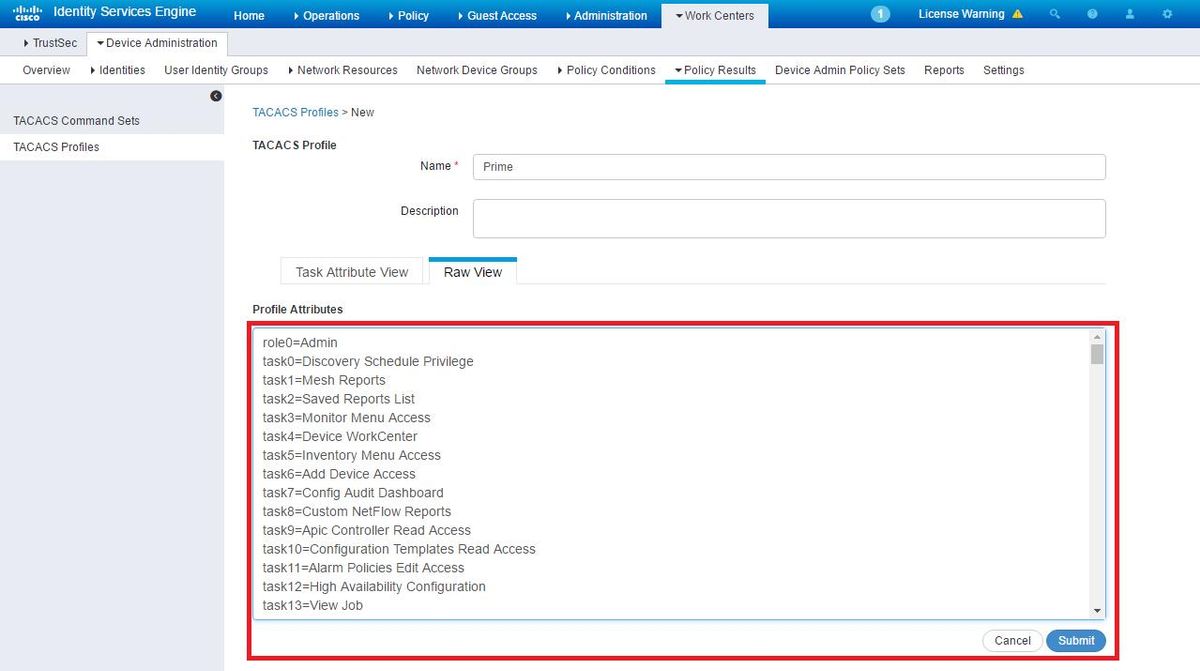

然後建立TACACS配置檔案結果,將所需的屬性從ISE傳送到Prime,以提供正確的訪問級別。導航到Work Centers / Policy Results / Tacacs Profiles並選擇Add選項。

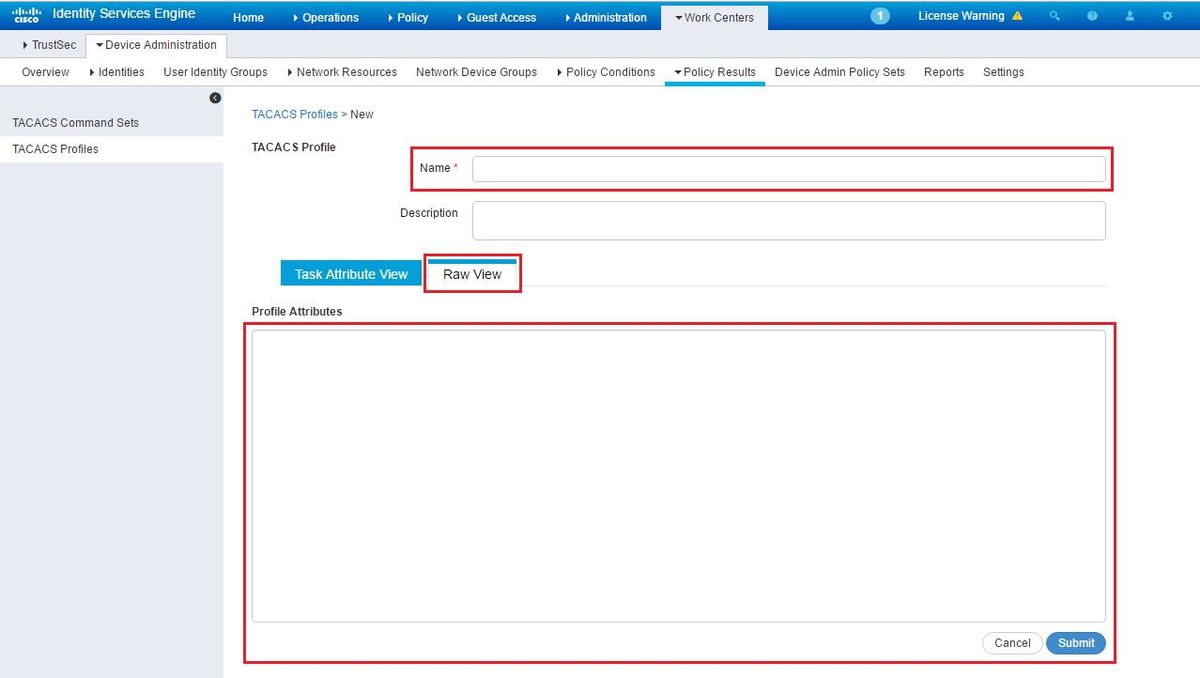

配置名稱,並使用Raw View選項以便在「配置檔案屬性」框中輸入屬性。屬性將來自初級伺服器本身。

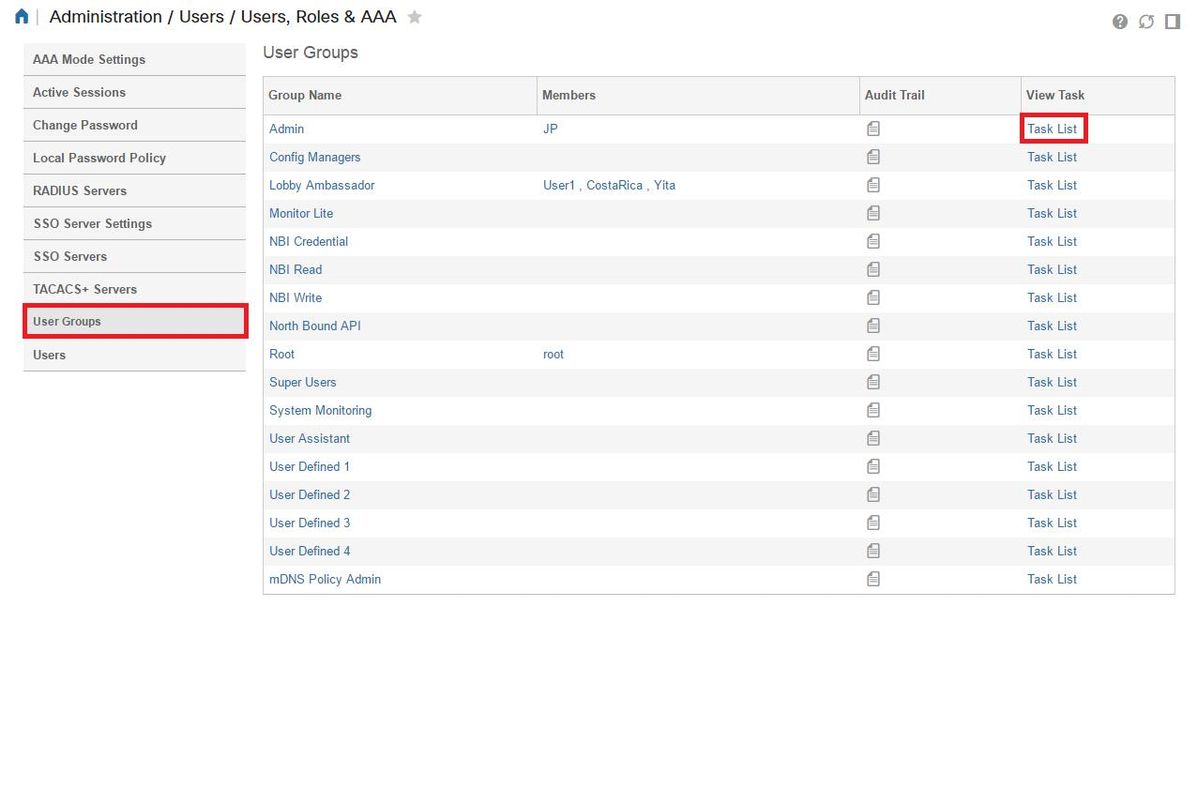

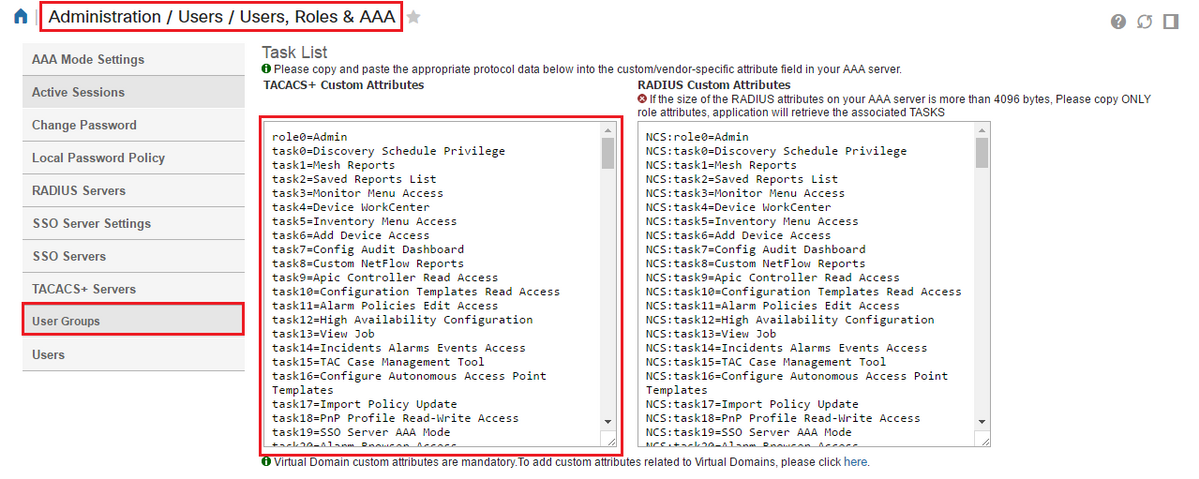

獲取Administration / Users/ Users, Roles & AAA螢幕下的屬性,然後選擇User Groups頁籤。您可以在此選取您要提供的「群組」存取層級。在本示例中,透過選擇左側適當的任務清單來提供管理員訪問許可權。

複製所有TACACS自定義屬性。

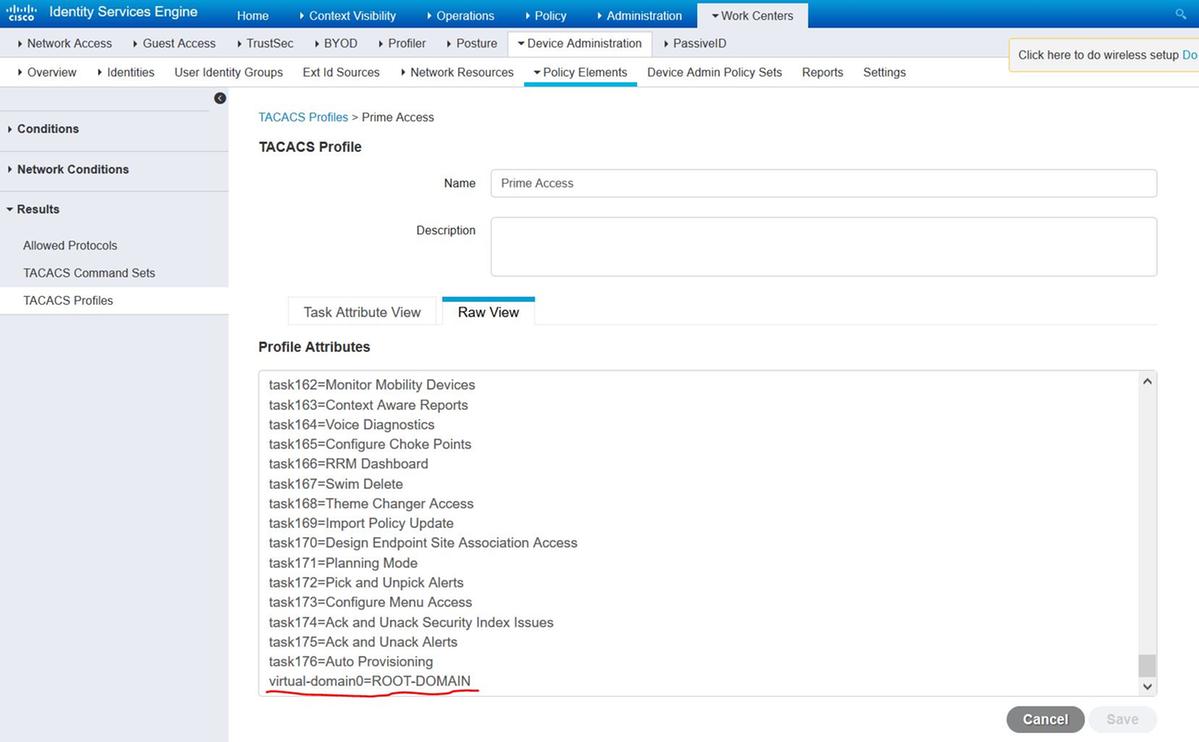

然後將其貼上到ISE上的配置檔案的原始檢視部分。

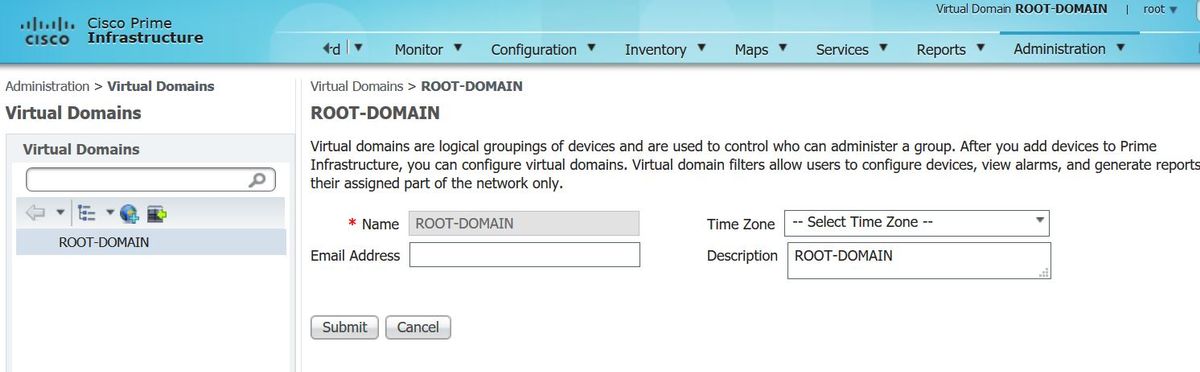

虛擬域自定義屬性是必需的。根域資訊可以在Prime Administration -> Virtual Domains下找到。

必須增加作為屬性virtual-domain0=「虛擬域名」的Prime虛擬域的名稱

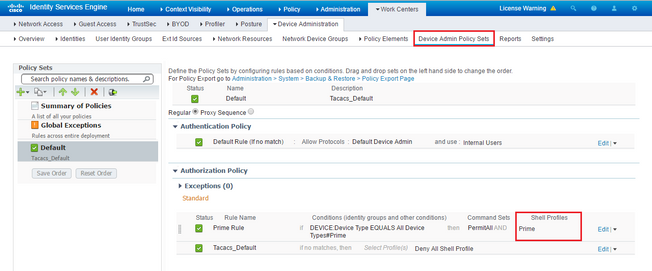

完成此操作後,您需要做的就是在「工作中心」/「裝置管理」/「裝置管理策略集」下建立一個規則以分配在上一步中建立的外殼配置檔案

(注意:「條件」因部署而異,但您可以將「裝置型別」專門用於Prime或其他型別的過濾器(如Prime的IP地址)作為「條件」之一,以便此規則正確過濾請求)

此時,配置應該已完成。

疑難排解

如果此配置不成功,並且在Prime上啟用了本地回退選項,您可以透過刪除Prime的IP地址強制從ISE進行故障切換。這將導致ISE不響應並強制使用本地憑證。如果將本地回退配置為在拒絕時執行,則本地帳戶仍可正常工作並提供對客戶的訪問許可權。

如果ISE顯示身份驗證成功且與正確的規則匹配,但是Prime仍然拒絕請求,您可能需要仔細檢查屬性在配置檔案中是否配置正確,並且沒有傳送其他屬性。