簡介

本文檔介紹ISE在管理身份服務引擎(ISE)上的管理訪問的功能。

必要條件

需求

思科建議您瞭解以下主題:

- ISE

- Active Directory

- 輕量型目錄存取通訊協定(LDAP)

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- ISE 3.0

- Windows Server 2016

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

驗證設定

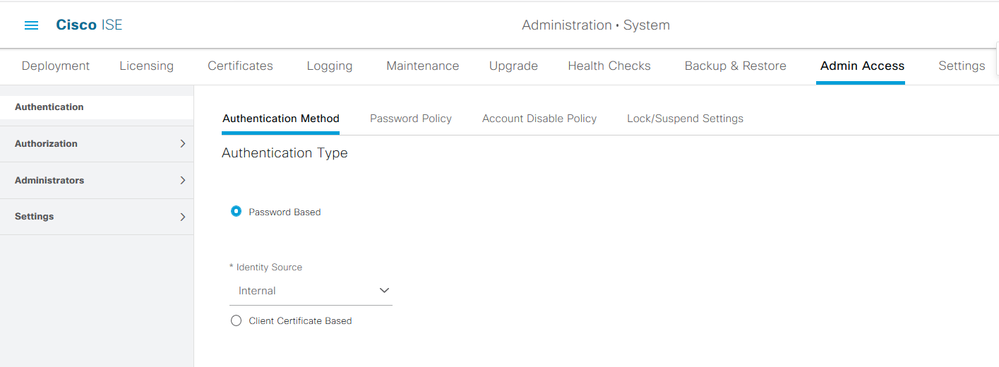

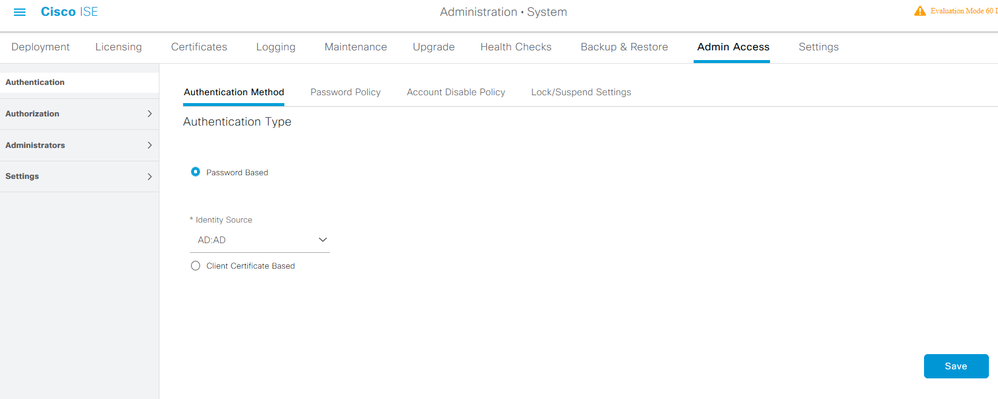

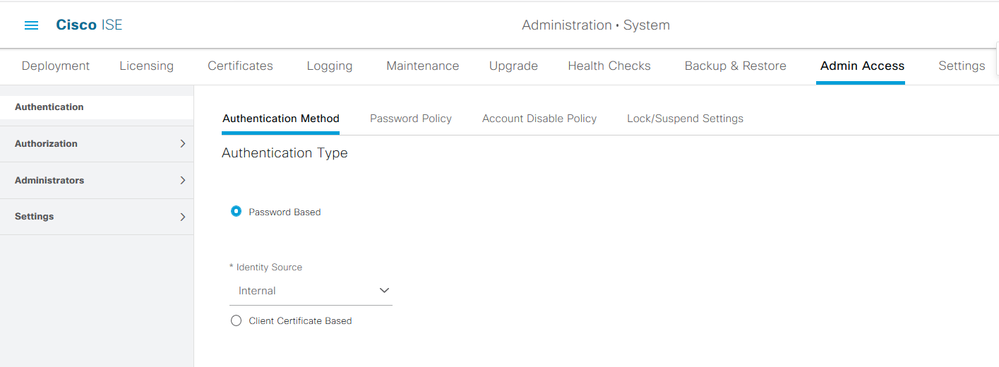

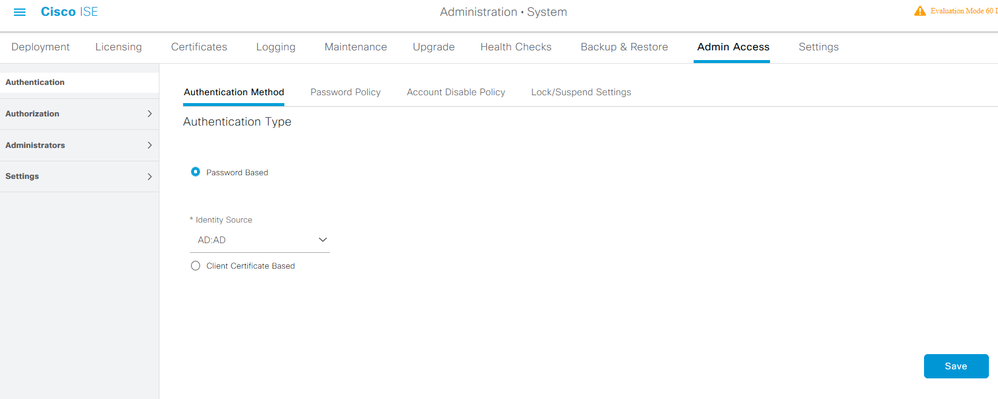

管理員使用者必須自行驗證才能訪問ISE上的任何資訊。管理員使用者的身份可以透過使用ISE內部身份庫或外部身份庫進行驗證。可以透過密碼或證書來驗證真實性。要配置這些設定,請導航到Administration > System> Admin Access > Authentication。在Authentication Method頁籤下選擇所需的身份驗證型別。

注意:預設情況下啟用基於密碼的身份驗證。如果將其更改為基於客戶端證書的身份驗證,則會導致應用伺服器在所有部署節點上重新啟動。

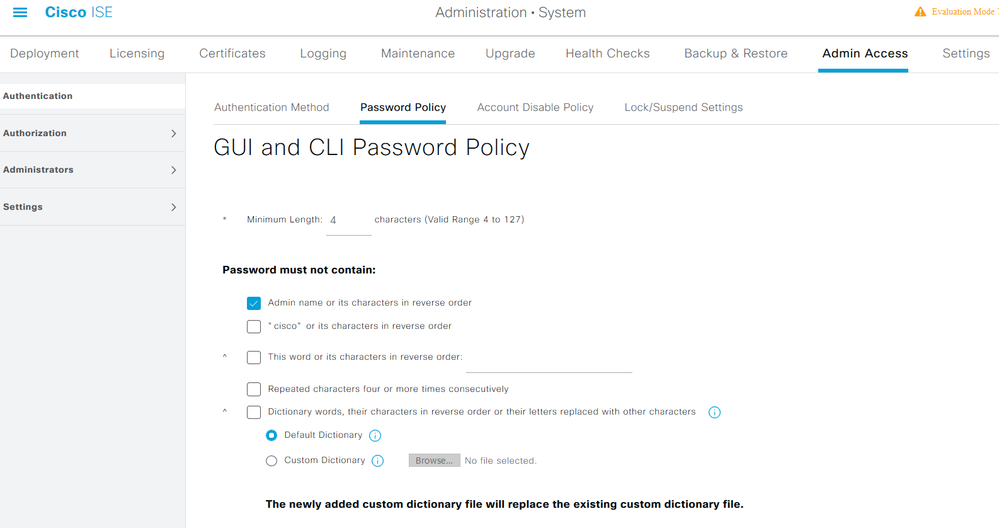

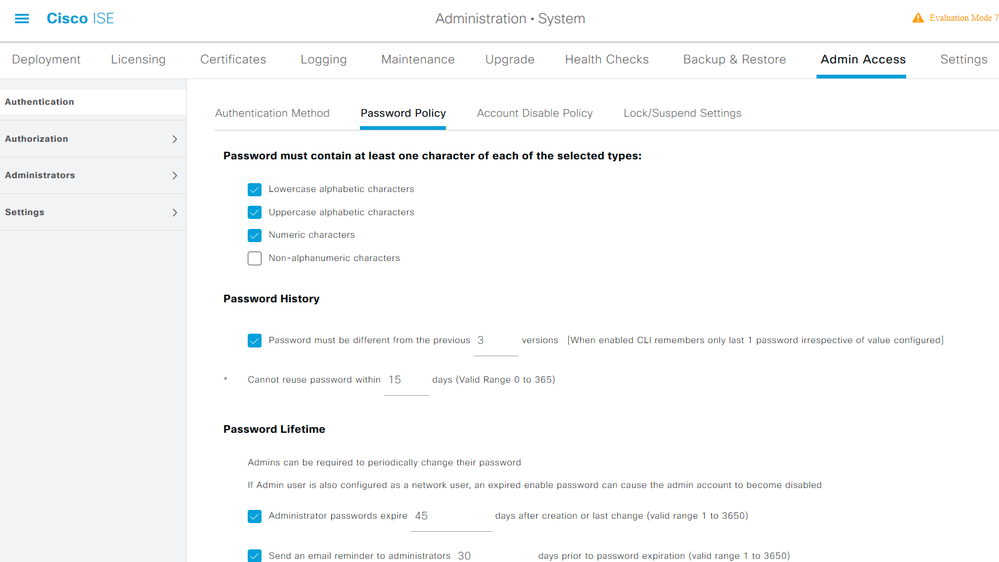

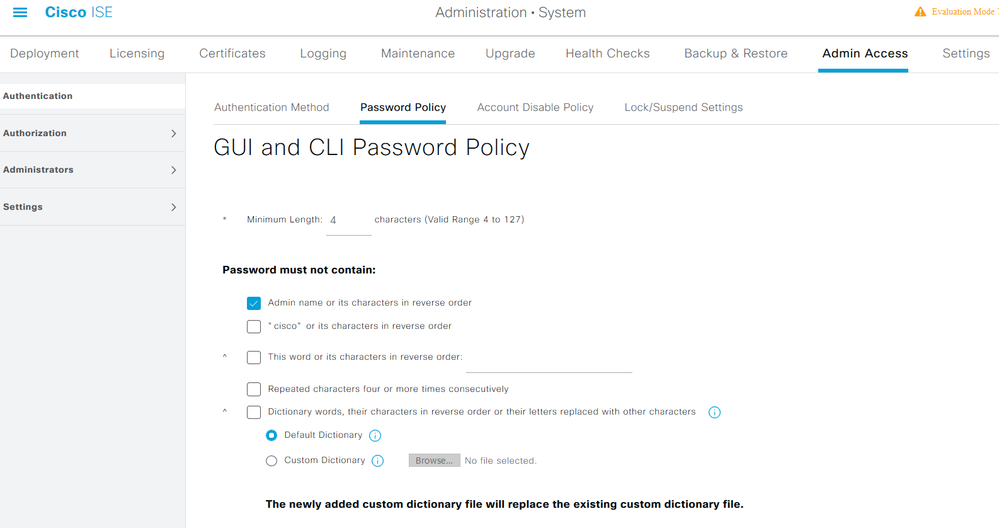

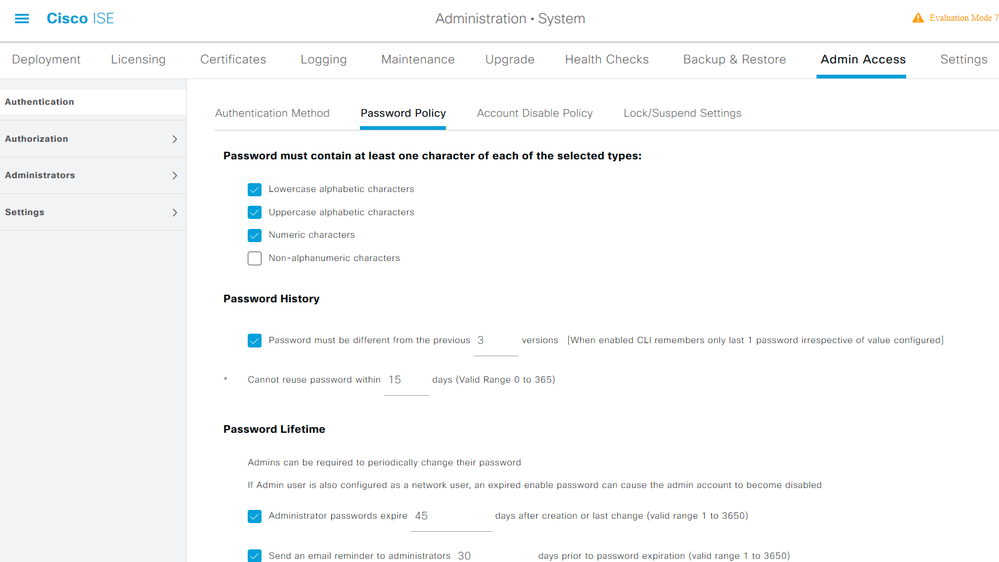

ISE不允許從CLI配置命令列介面(CLI)密碼策略。圖形使用者介面(GUI)和CLI的密碼策略只能透過ISE GUI配置。要配置它,請導航到Administration > System > Admin Access > Authentication,然後導航到Password Policy頁籤。

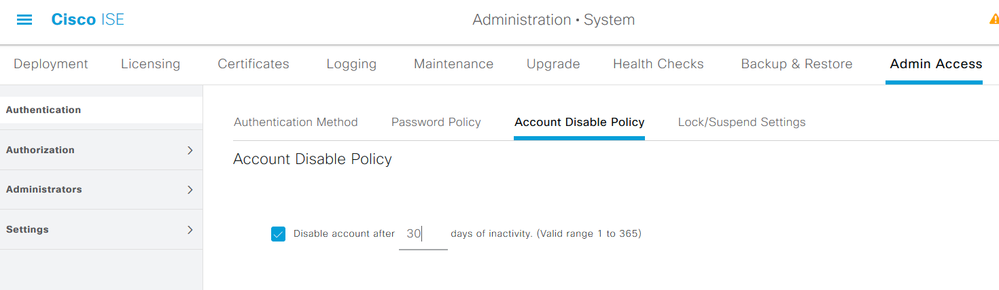

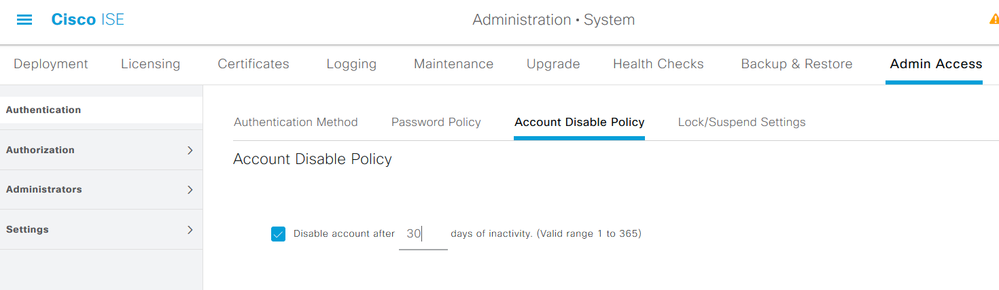

ISE具有停用非活動管理員使用者的設定。要對此進行配置,請導航到管理>系統>管理員訪問許可權>身份驗證,然後導航到Account Disable Policy頁籤。

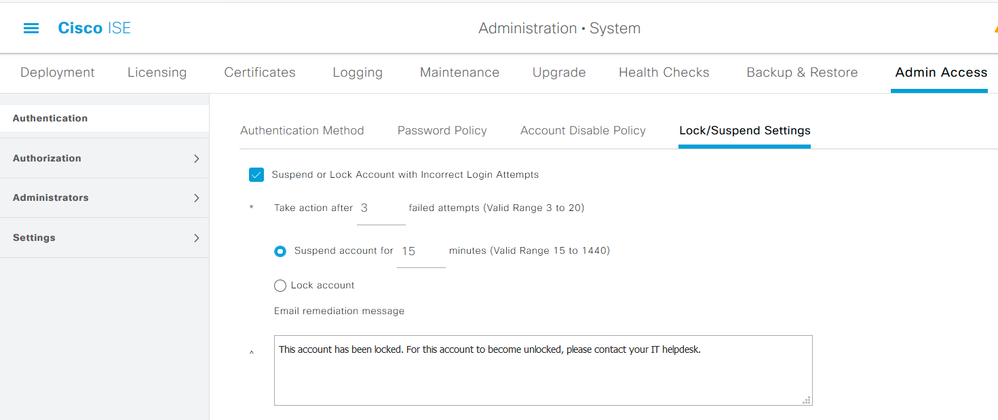

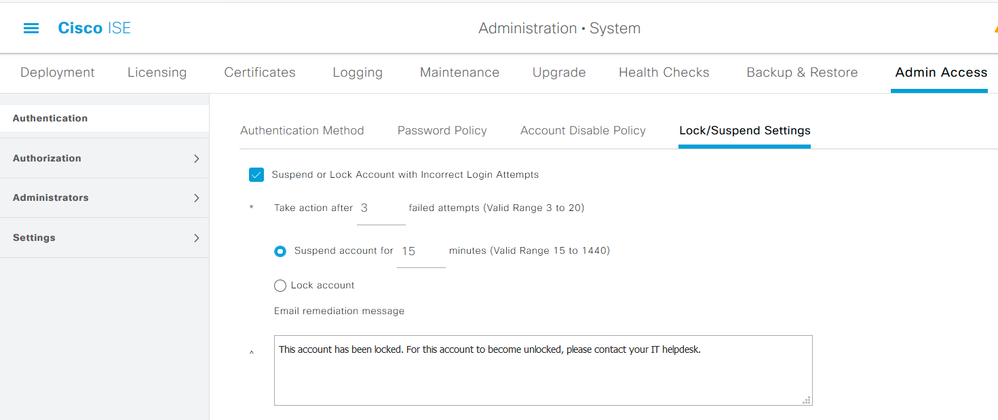

ISE還提供根據失敗登入嘗試次數鎖定或暫停管理員使用者帳戶的工具。要對此進行配置,請導航到Administration > System > Admin Access > Authentication,然後導航到Lock/Suspend Settings頁籤。

要管理管理訪問,需要管理組、使用者和各種策略/規則來控制和管理其許可權。

組態管理員組

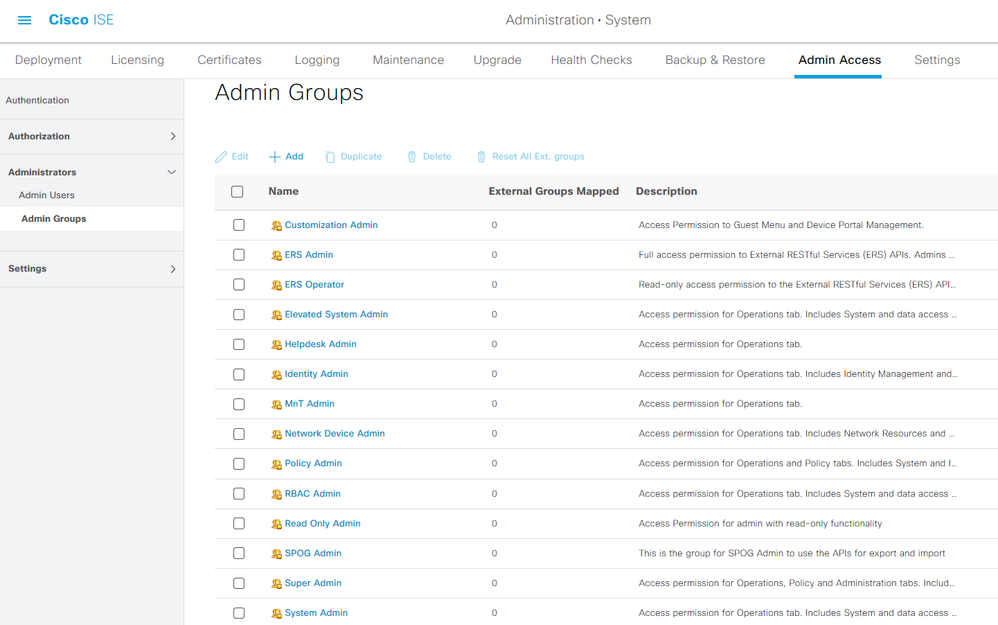

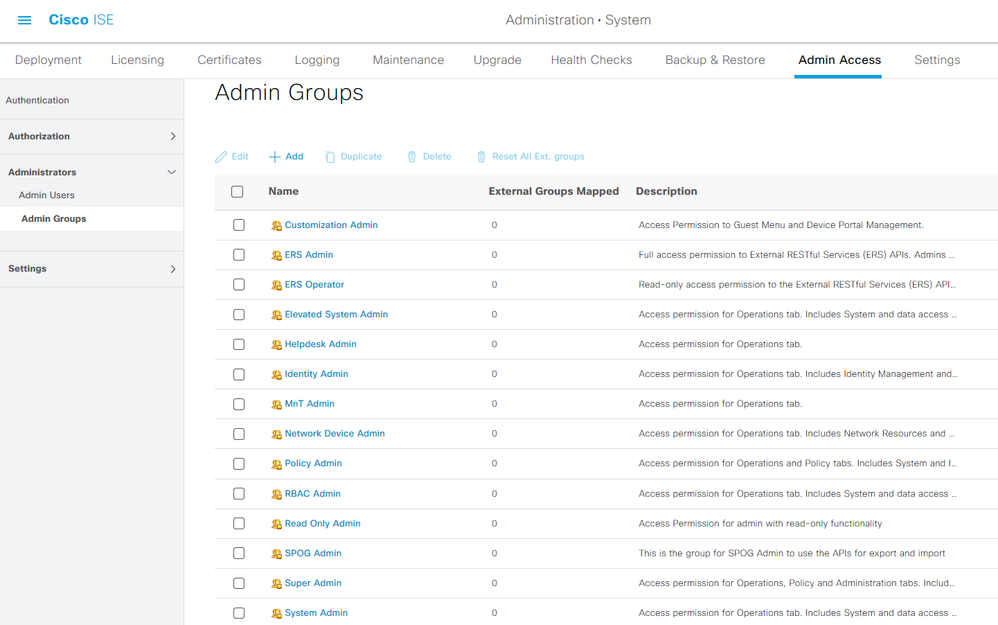

導航到Administration > System > Admin Access > Administrators > Admin Groups以組態管理員組。有一些群組預設為內建,無法刪除。

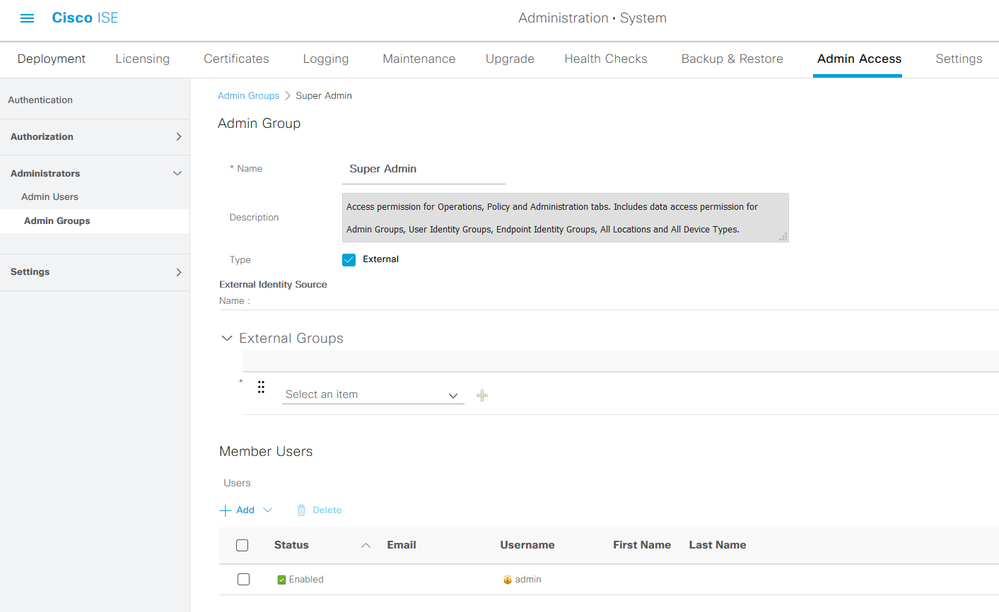

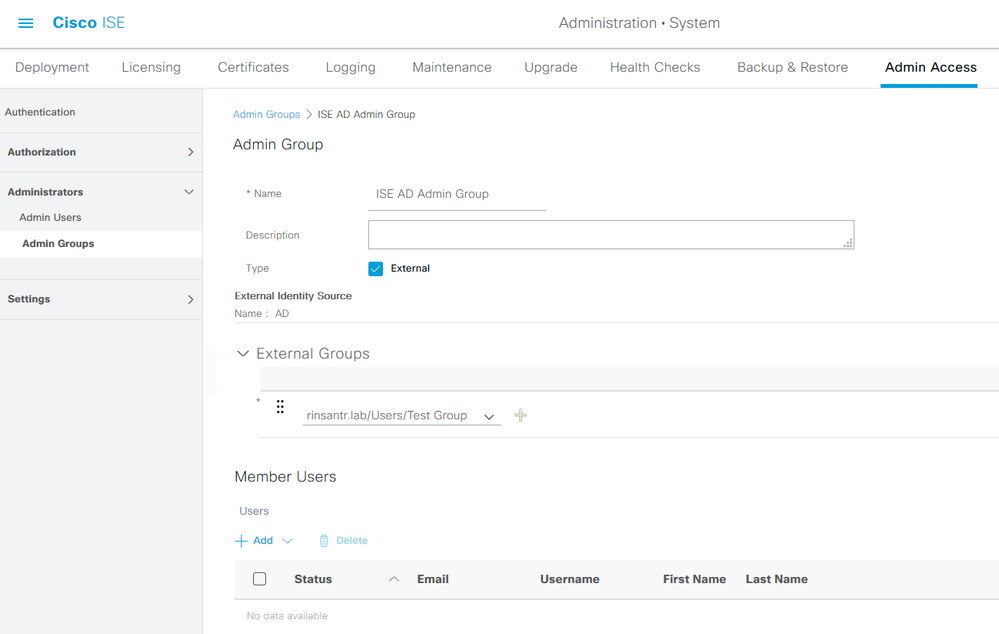

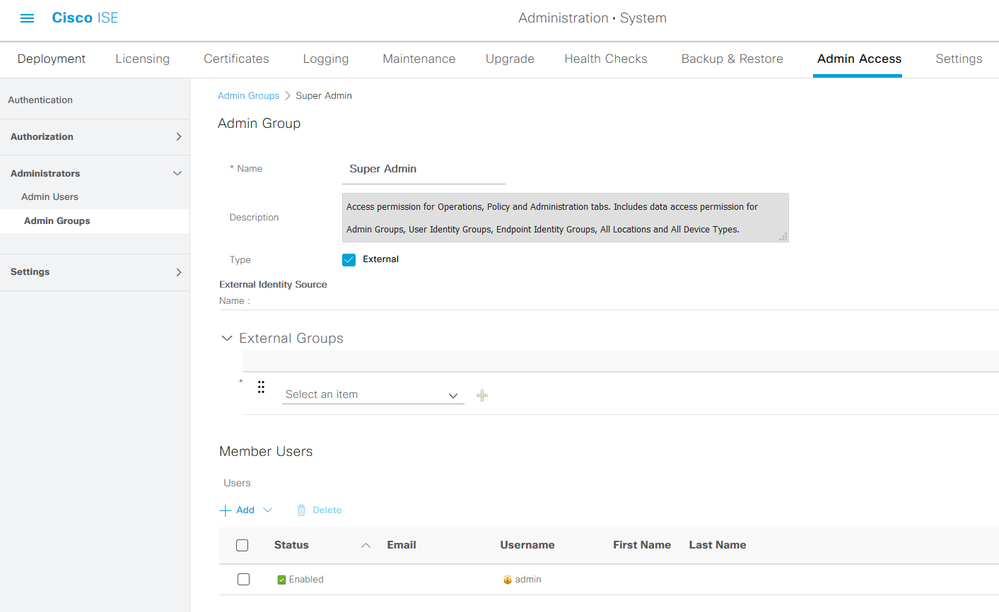

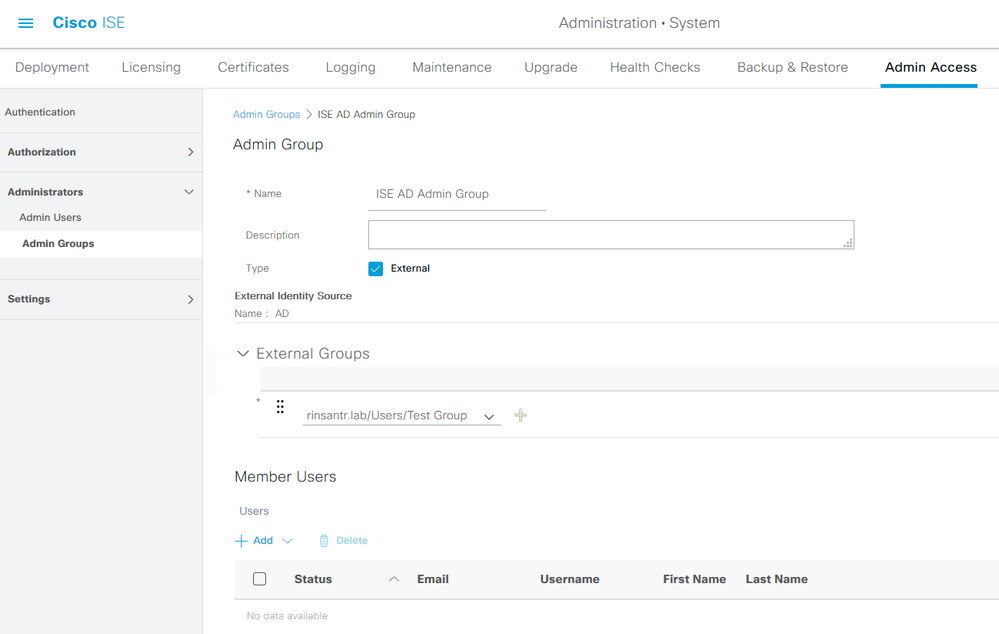

建立組後,請選擇該組並按一下edit以向該組中增加管理使用者。有一個配置用於將外部身份組對映到ISE上的管理員組,以便外部管理員使用者獲得所需的許可權。要配置它,請在增加使用者時選擇型別External。

組態管理員使用者

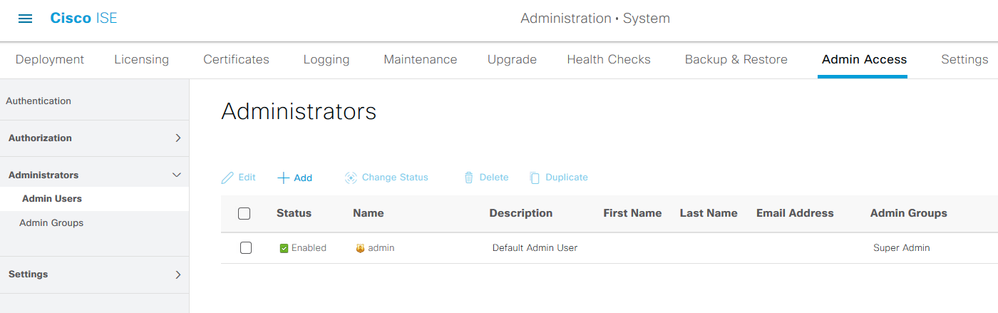

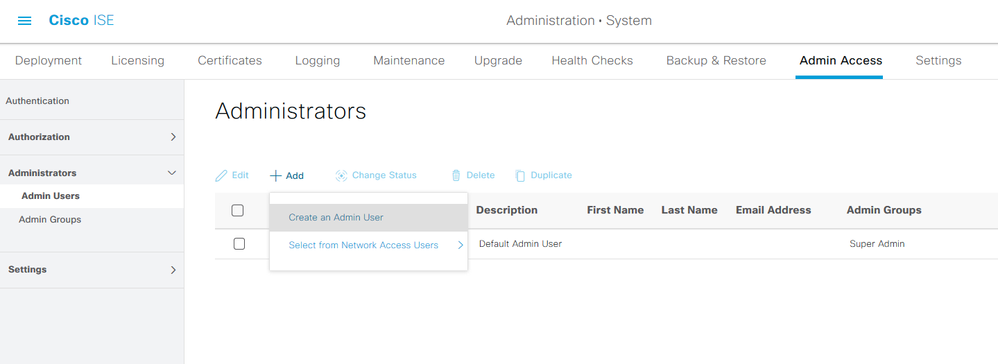

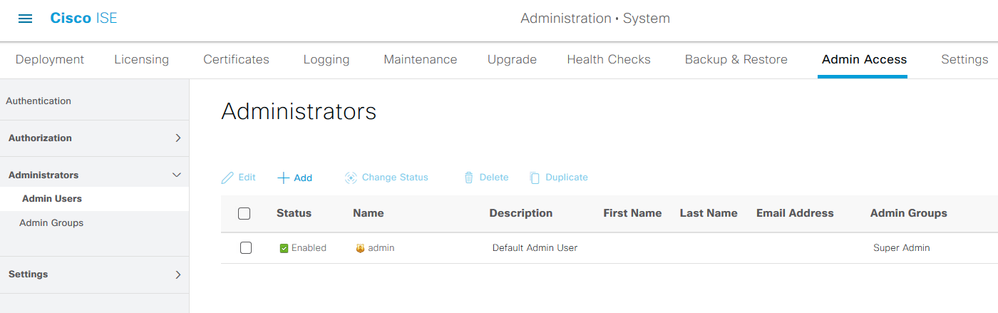

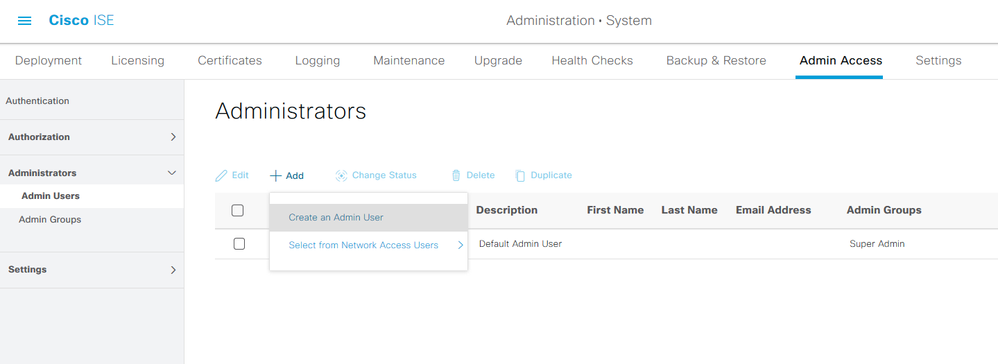

要組態管理員使用者,請導航到Administration > System > Admin Access > Administrators > Admin Users。

按一下Add。有兩個選項可供選擇。一種方法是完全增加新使用者。另一種方法是使網路訪問使用者(即配置為內部使用者以便訪問網路/裝置的使用者)成為ISE管理員。

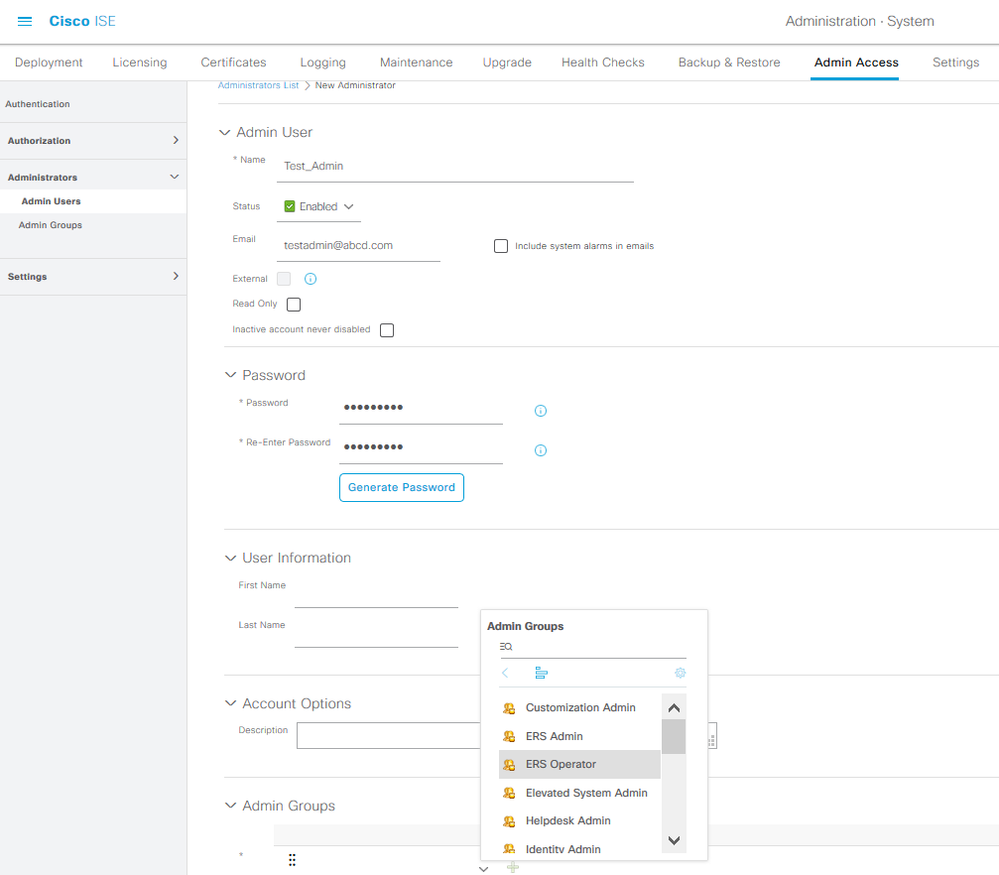

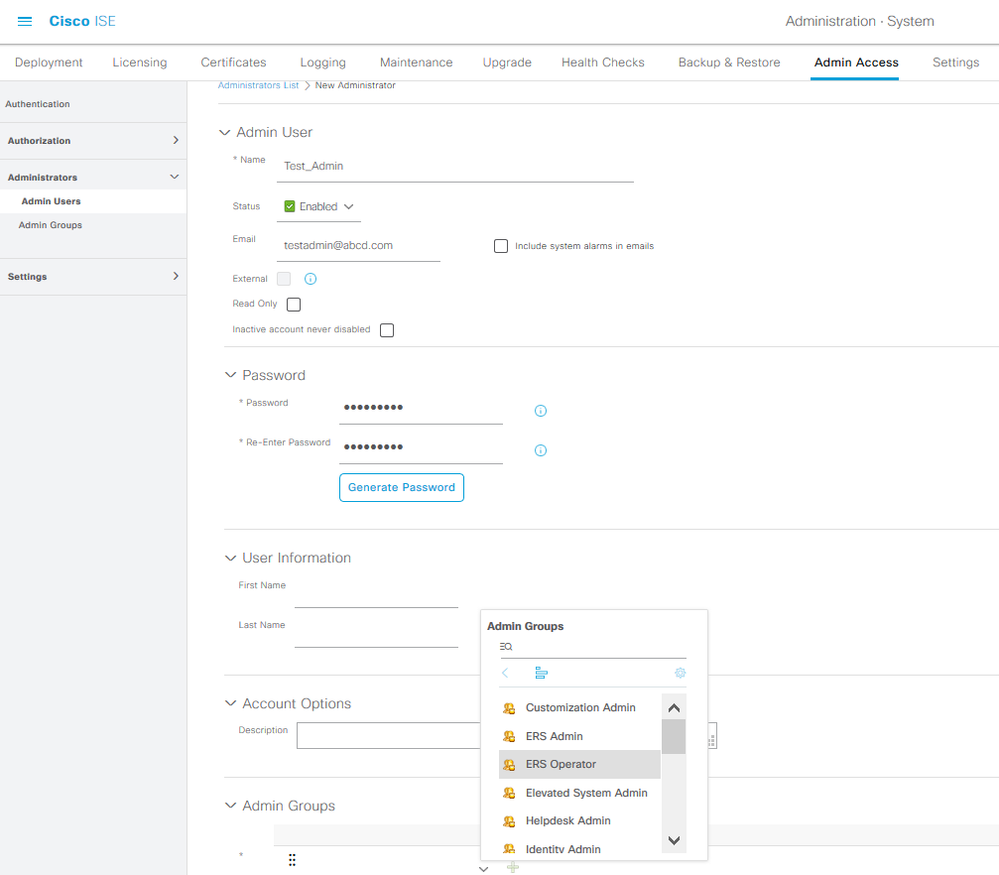

選擇選項後,必須提供所需的詳細資訊,並且必須根據授予使用者的許可權和許可權選擇使用者組。

配置許可權

可以為使用者組配置兩種許可權:

- 功能表存取

- 資料存取

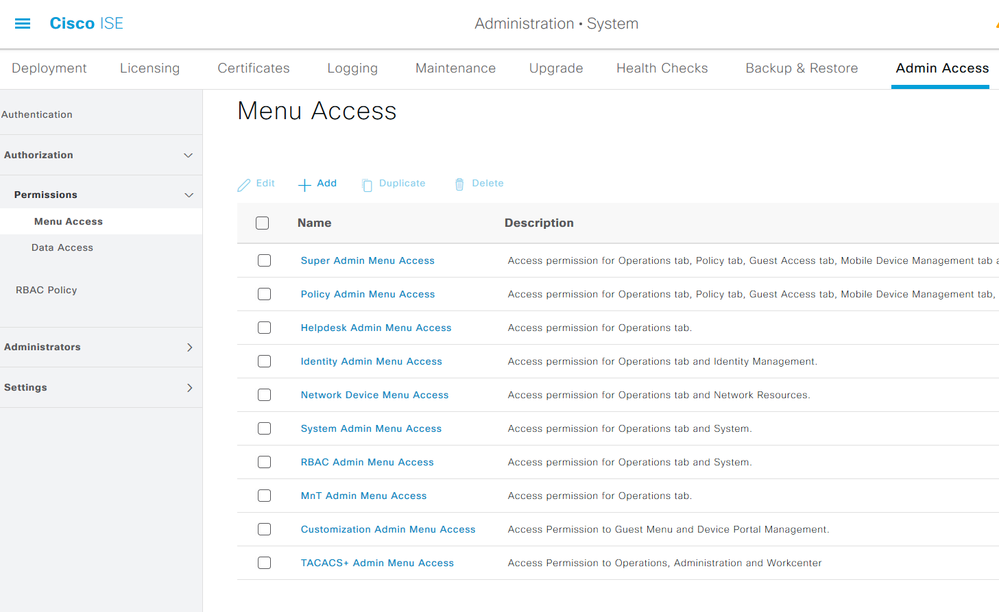

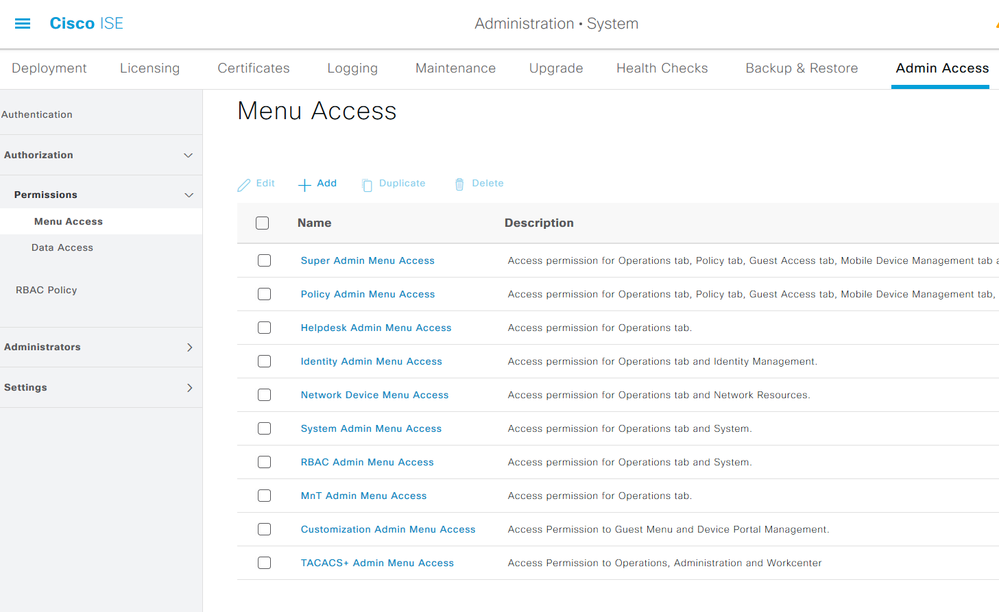

選單訪問控制ISE上的導航可見性。每個標籤都有兩個可設定的選項,顯示或隱藏。可以配置選單訪問規則以顯示或隱藏所選頁籤。

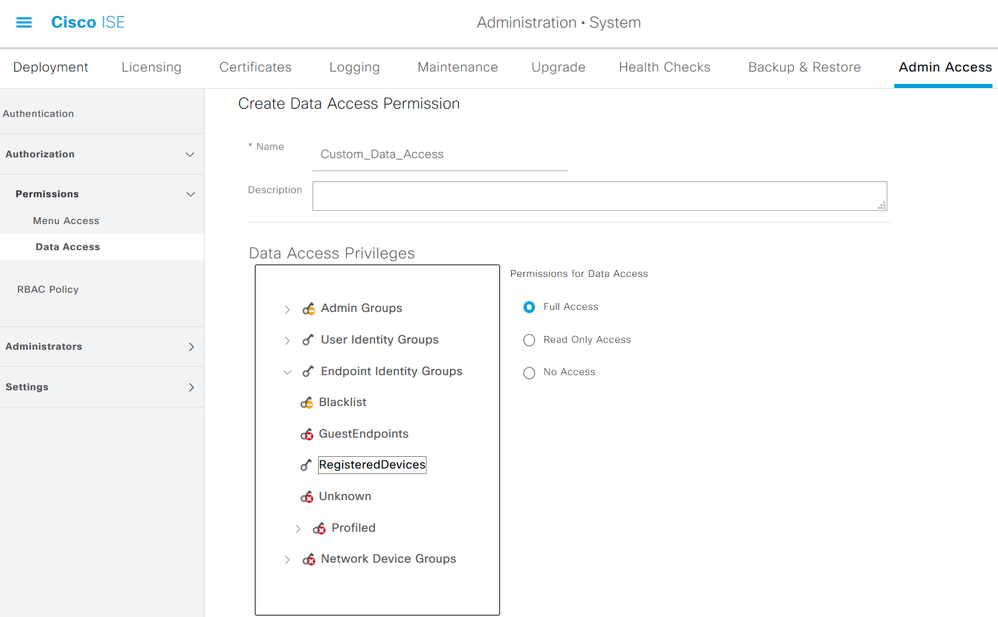

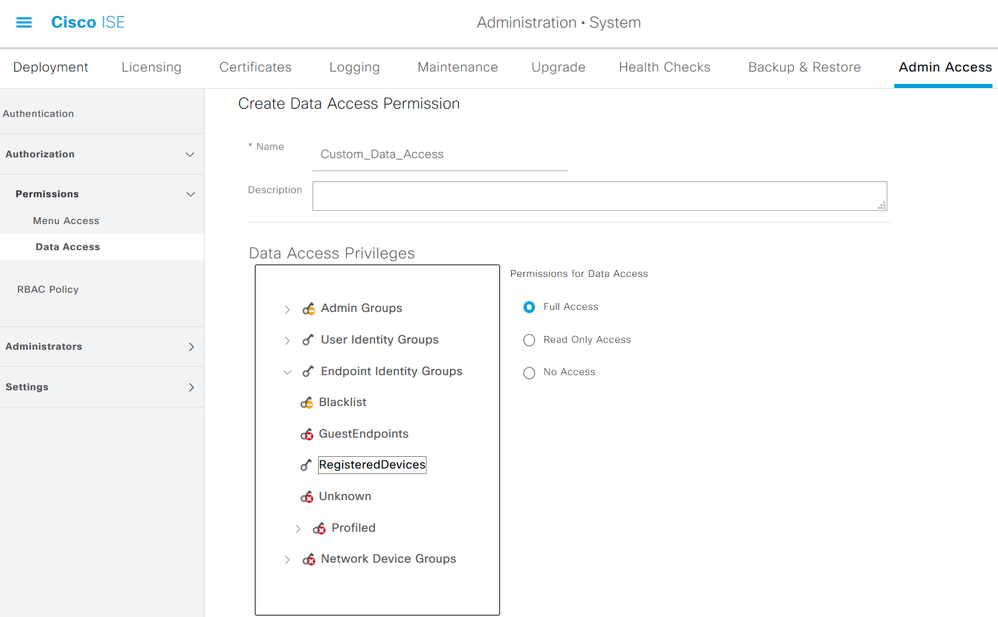

資料存取控制讀取/訪問/修改ISE上的身份資料的能力。只能為管理員組、使用者身份組、終端身份組和網路裝置組配置訪問許可權。在ISE上有三個可以配置的實體選項。它們是「完全訪問」、「只讀訪問」和「無訪問」。可以配置資料存取規則,以便為ISE上的每個頁籤選擇這三個選項之一。

必須先建立選單訪問和資料存取策略,然後才能將其應用於任何管理員組。有些策略預設情況下是內建的,但是它們可以始終進行自定義,也可以建立新策略。

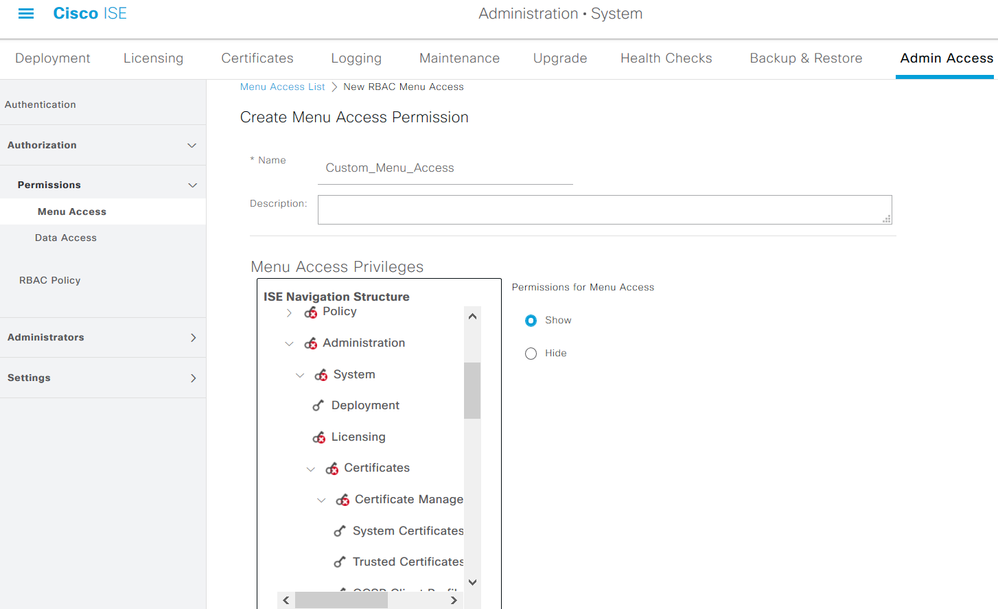

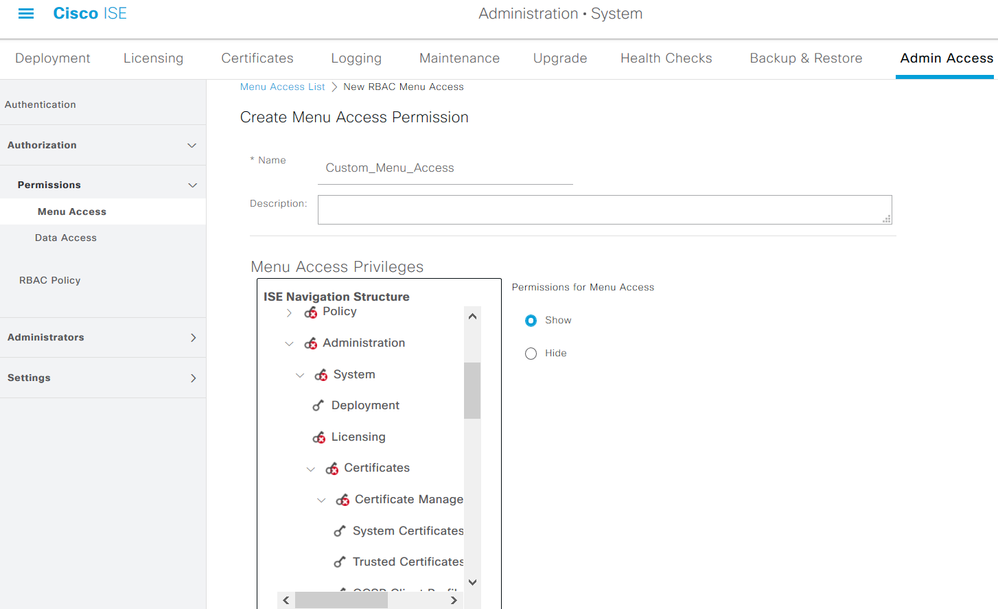

要配置選單訪問策略,請導航到Administration > System > Admin Access > Authorization > Permissions > Menu Access。

按一下Add。可以配置ISE中的每個導航選項,以便在策略中顯示/隱藏。

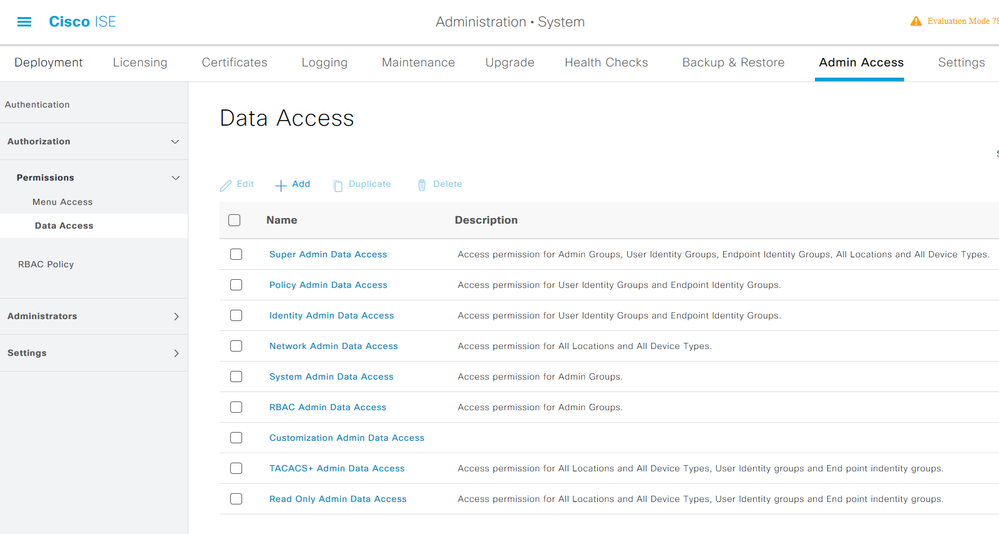

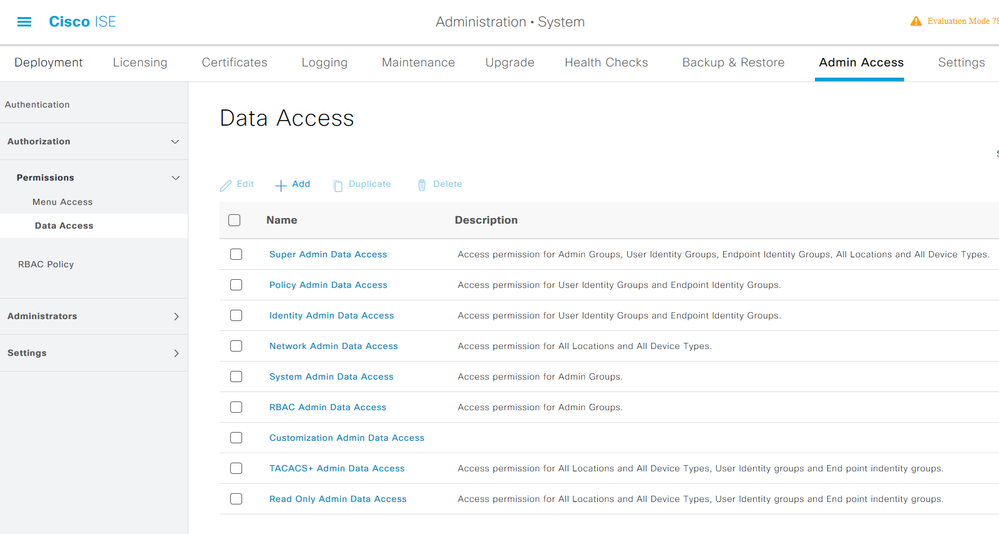

要配置資料存取策略,請導航到Administation > System > Admin Access > Authorization > Permissions > Data Access。

按一下Add以建立新的策略並配置許可權,從而訪問管理員/使用者身份/終端身份/網路組。

配置RBAC策略

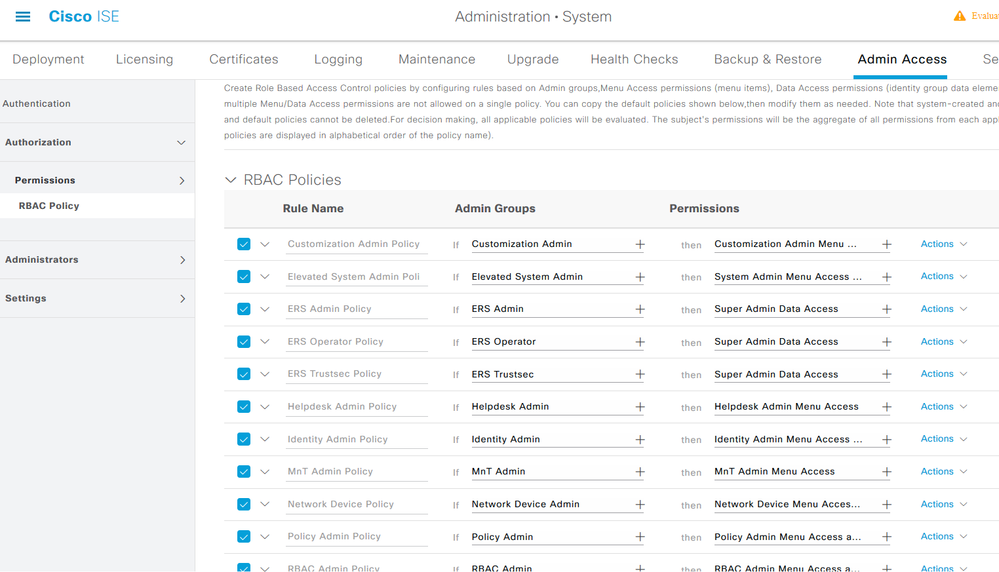

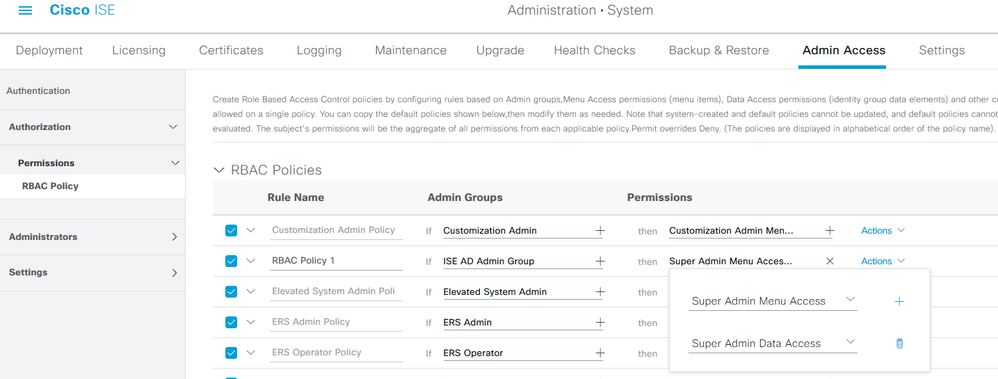

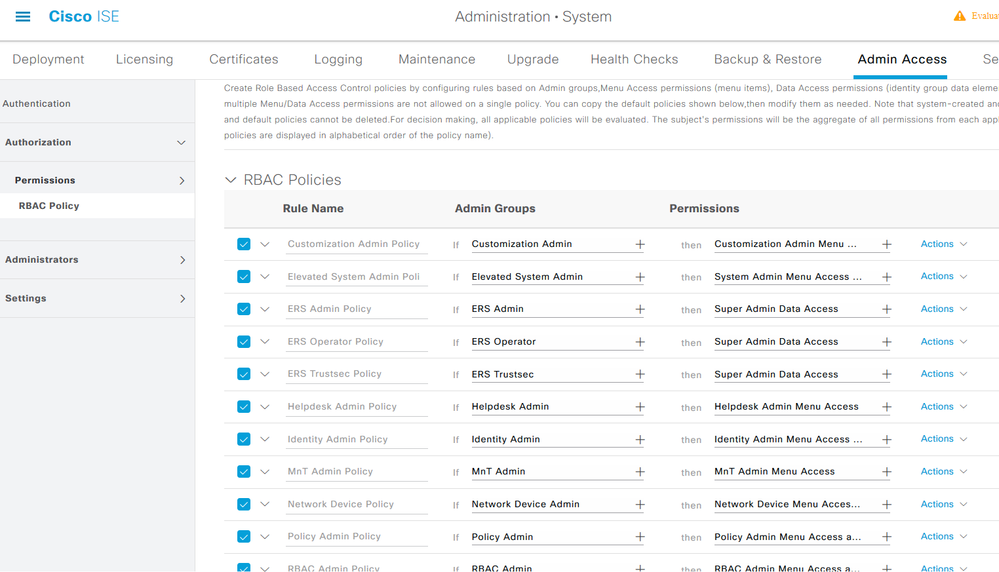

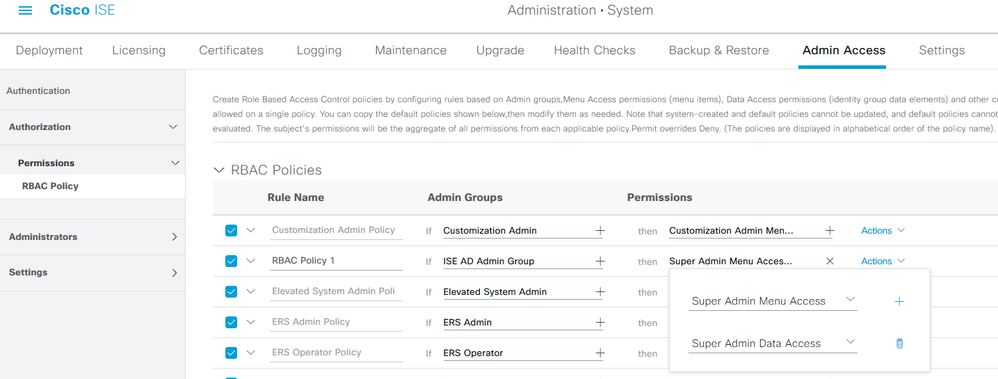

RBAC代表基於角色的訪問控制。使用者所屬的角色(管理員組)可以配置為使用所需的選單和資料存取策略。可以為單個角色配置多個RBAC策略,或者可以在單個策略中配置多個角色以訪問選單和/或資料。當管理員使用者嘗試執行操作時,將評估所有適用的策略。最終決定是適用於該角色的所有策略的總和。如果同時允許和拒絕存在相互矛盾的規則,則允許規則會覆蓋拒絕規則。要配置這些策略,請導航到Administration > System > Admin Access > Authorization > RBAC Policy。

點選Actions 複製/插入/刪除策略。

注意:無法更新系統建立和預設策略,無法刪除預設策略。

注意:無法在單一規則中設定多個功能表/資料存取許可權。

組態管理員訪問許可權的設定

除了RBAC策略外,還可以配置一些所有管理員使用者都通用的設定。

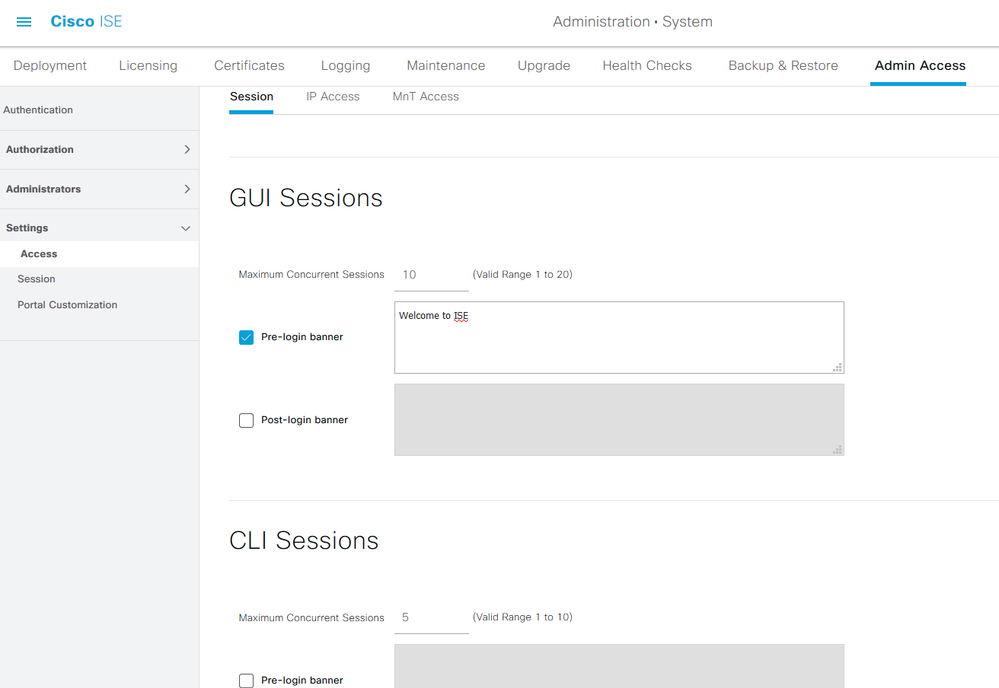

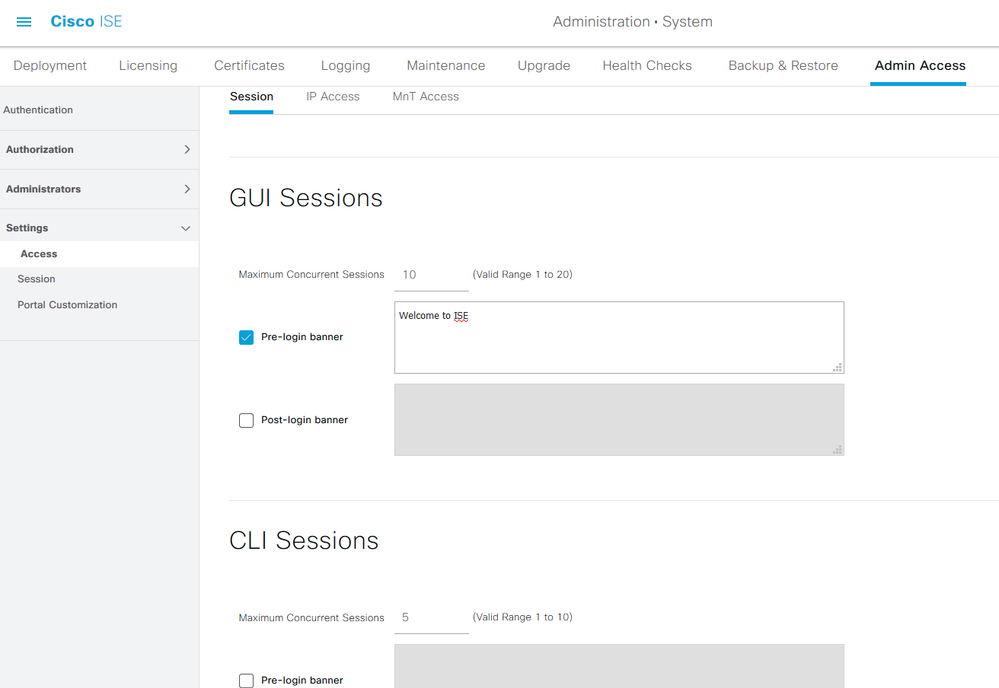

要配置GUI和CLI的Maximum Sessions Allowed、Pre-login和Post-login Banner數,請導航到Administration > System > Admin Access > Settings > Access。在Session頁籤下配置這些選項。

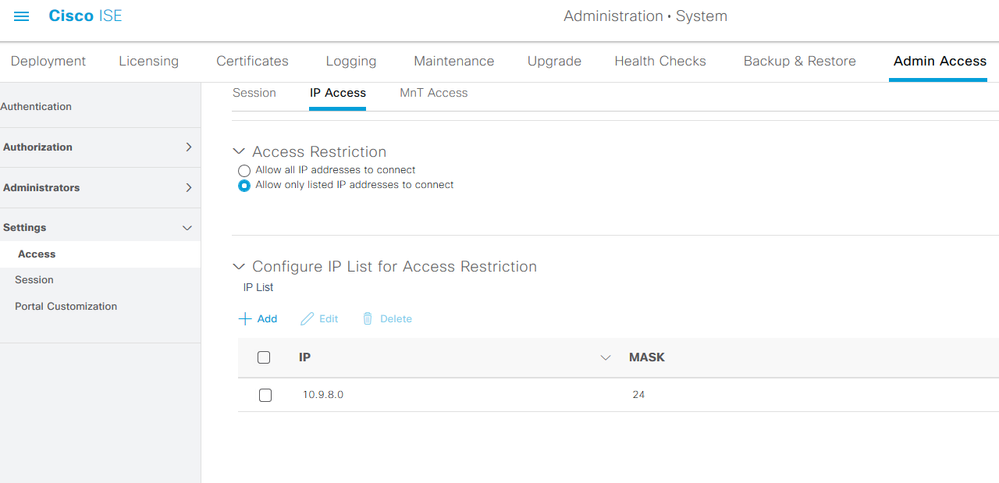

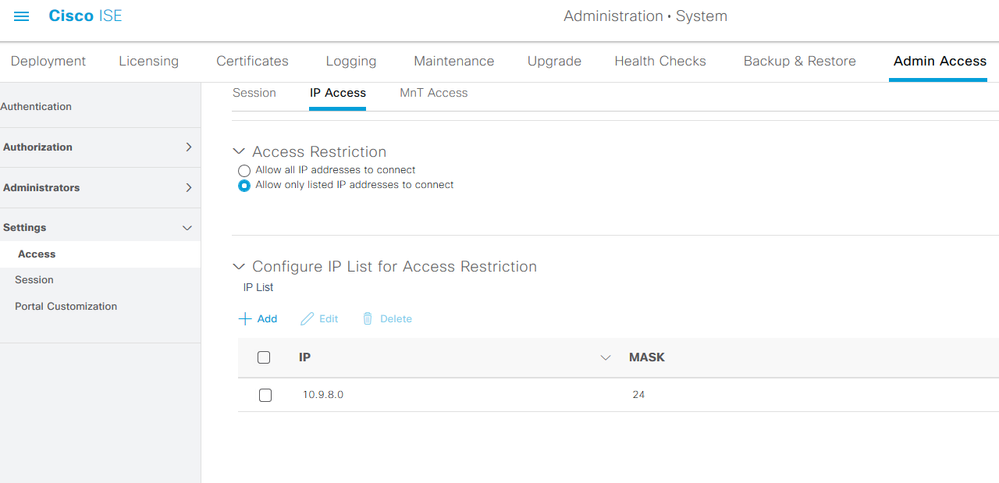

要配置可以訪問GUI和CLI的IP地址清單,請導航到Administration > System > Admin Access > Settings > Access並導航到IP Access頁籤。

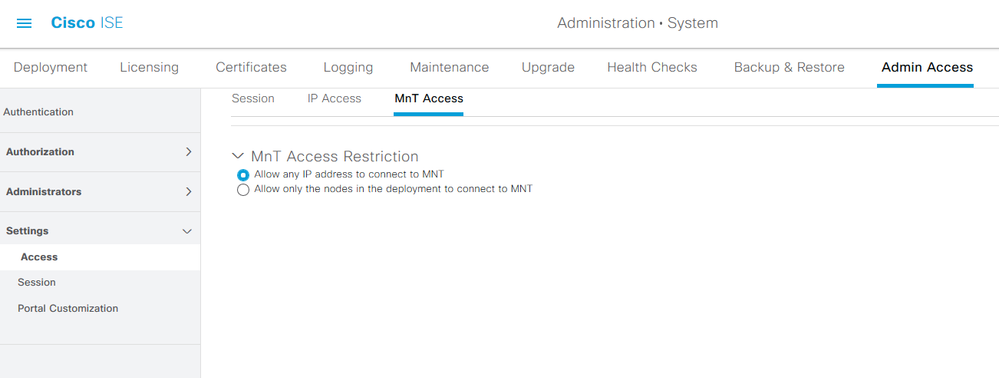

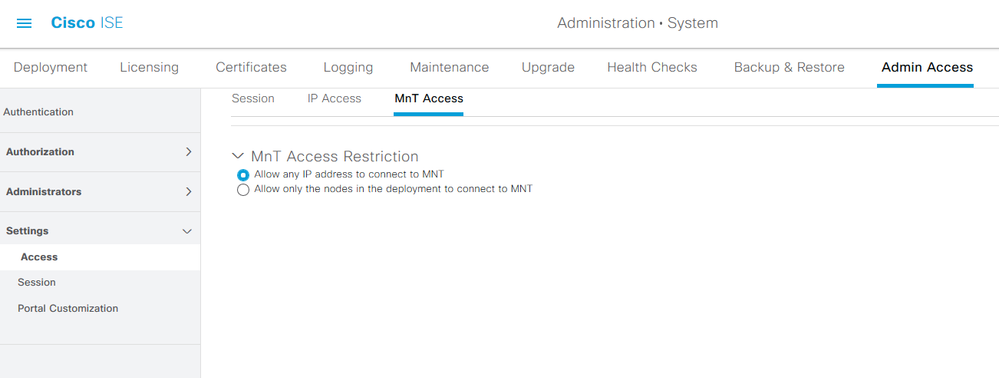

為組態管理員可以訪問Cisco ISE中的MnT部分的節點清單,請導航到Administration > System > Admin Access > Settings > AccessMnT Access 頁籤。

要允許部署內或部署外的節點或實體將系統日誌傳送到MnT,請按一下Allow any IP address to connect to MNT單選按鈕。要僅允許部署中的節點或實體將syslog傳送到MnT,請按一下Allow only the nodes in the deployment to connect to MNT單選按鈕。

注意:對於ISE 2.6修補2及更高版本,預設情況下會啟用ISE消息服務,以將UDP系統日誌傳遞到MnT。此配置限制從部署之外的外部實體接受系統日誌。

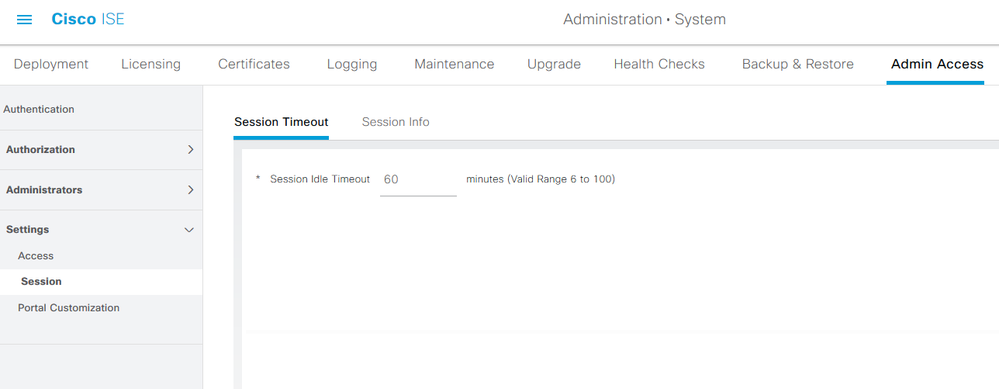

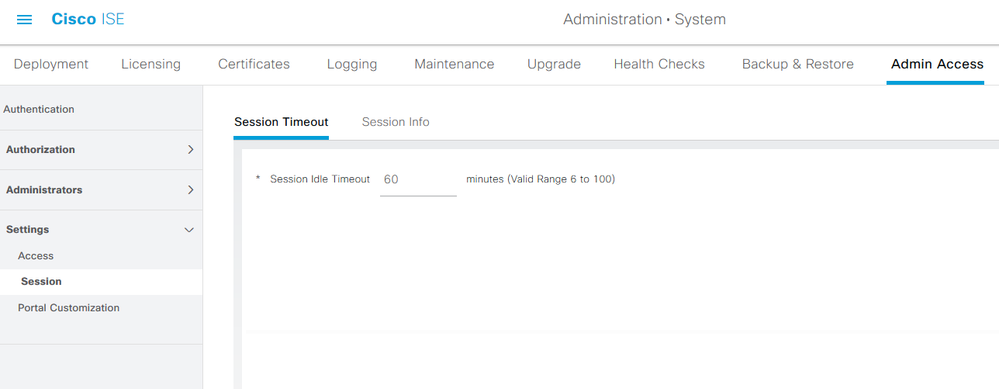

要配置由於會話處於非活動狀態而導致的超時值,請導航到Administration > System > Admin Access > Settings > Session。在Session Timeout頁籤下設定此值。

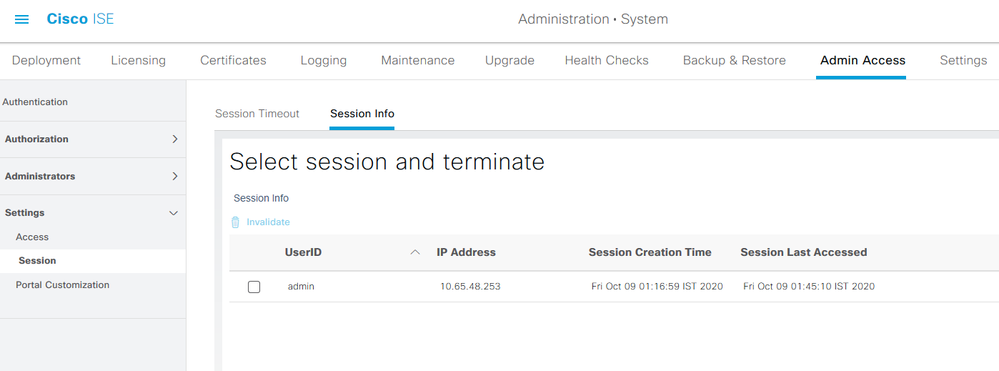

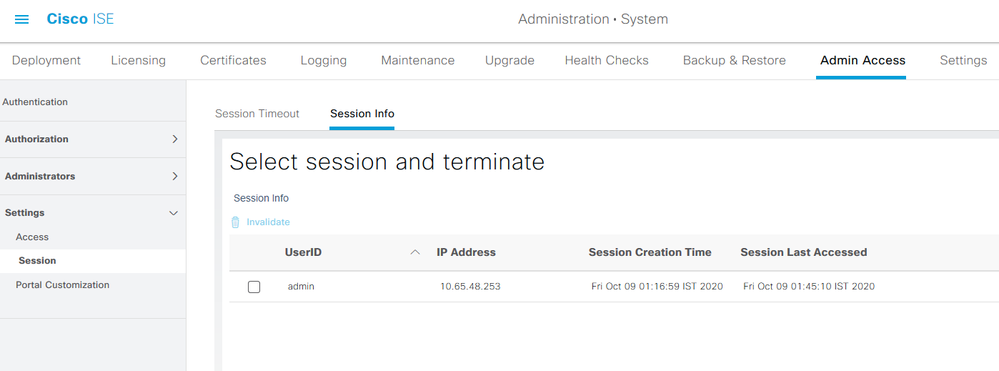

要檢視/使當前活動會話失效,請導航到Administration > Admin Access > Settings > Session並按一下Session Info頁籤。

使用AD憑證組態管理員門戶訪問

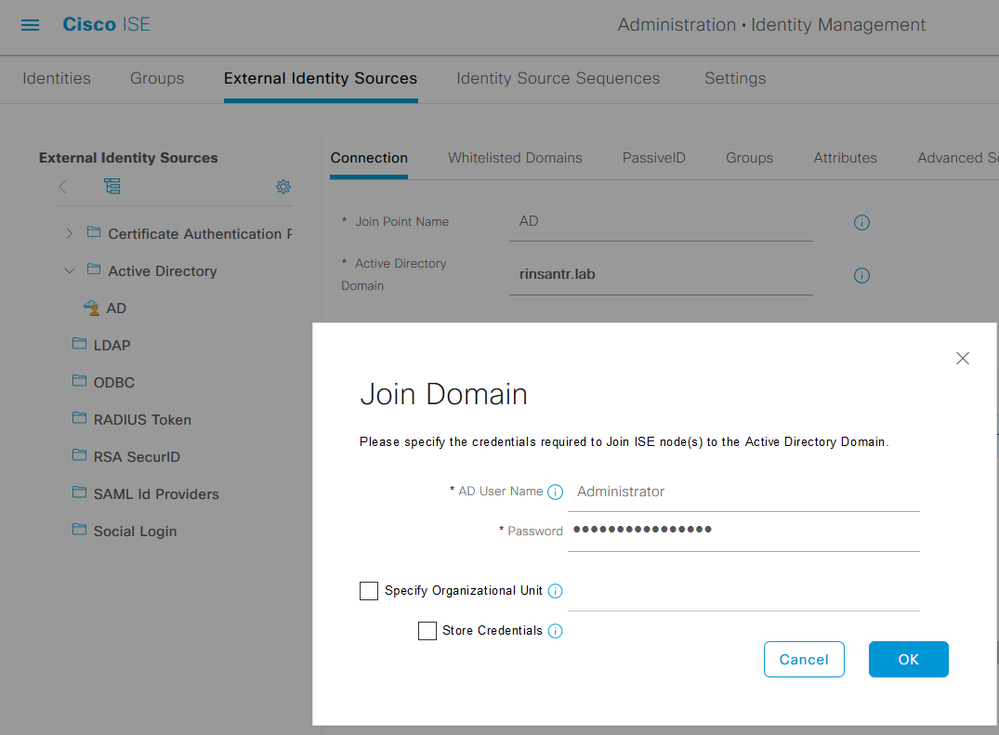

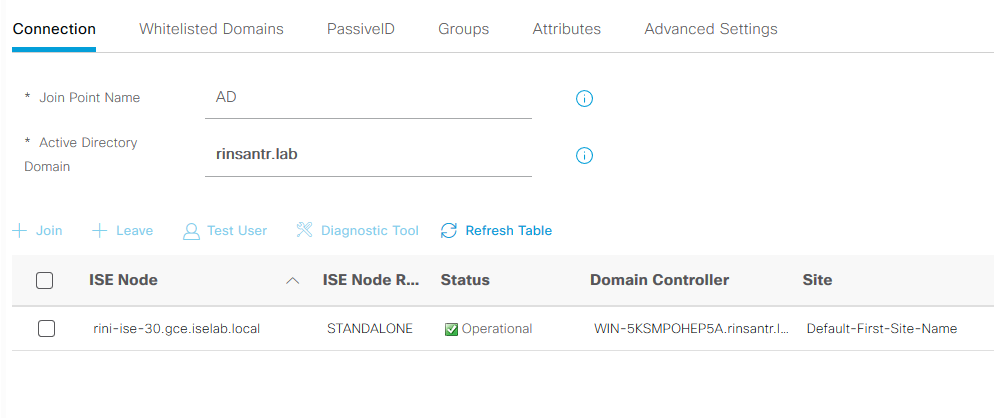

將ISE加入AD

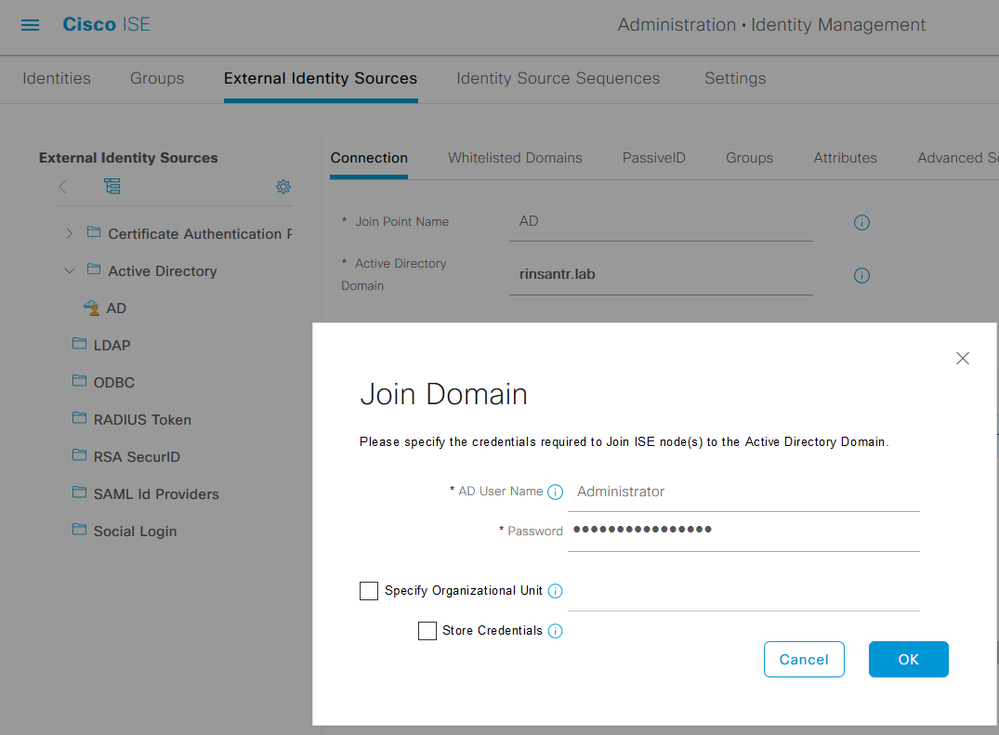

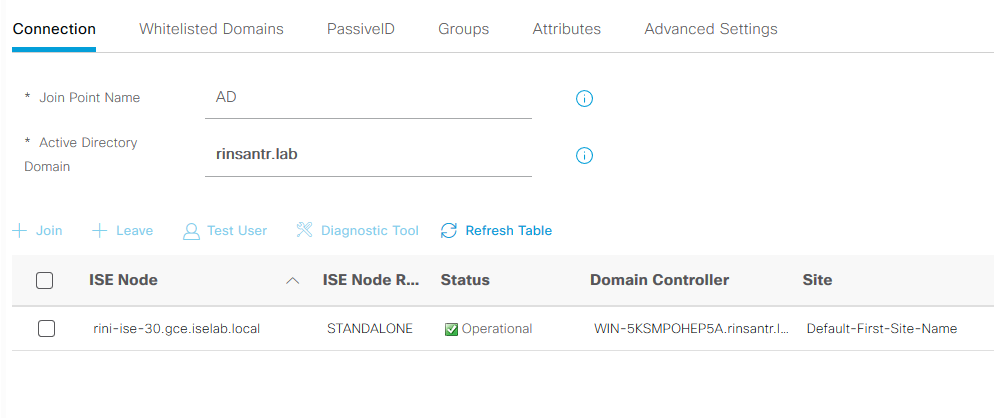

要將ISE加入外部域,請導航到Administration > Identity Management > External Identity Sources > Active Directory。輸入新的加入點名稱和active directory網域。輸入可以增加的AD帳戶的憑據,對電腦對象進行更改,然後按一下OK。

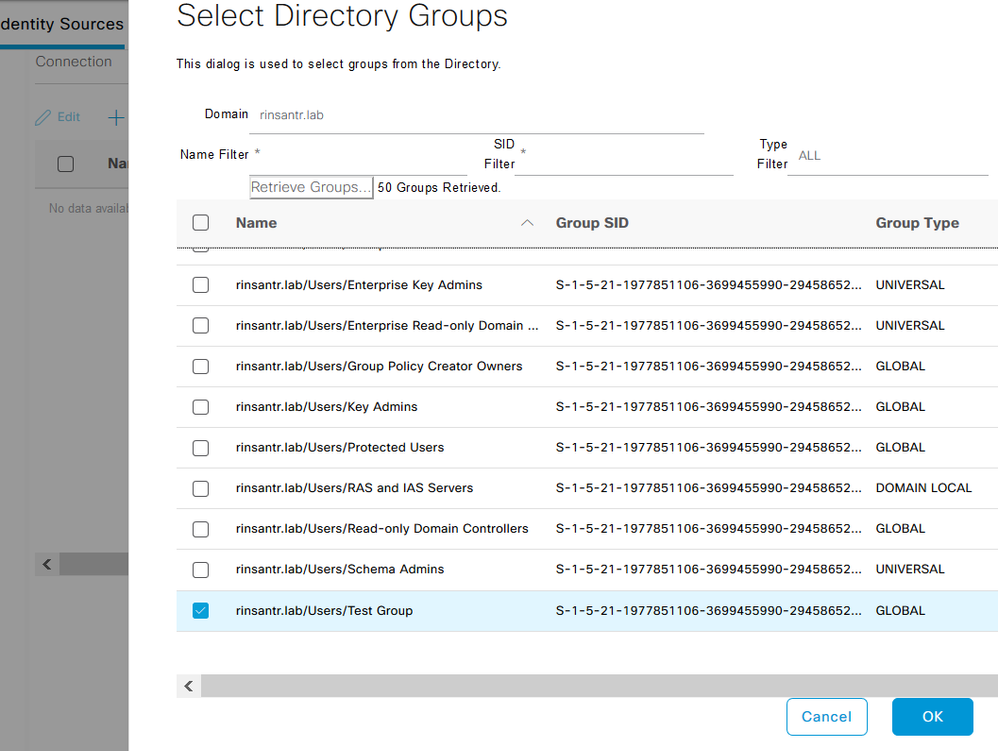

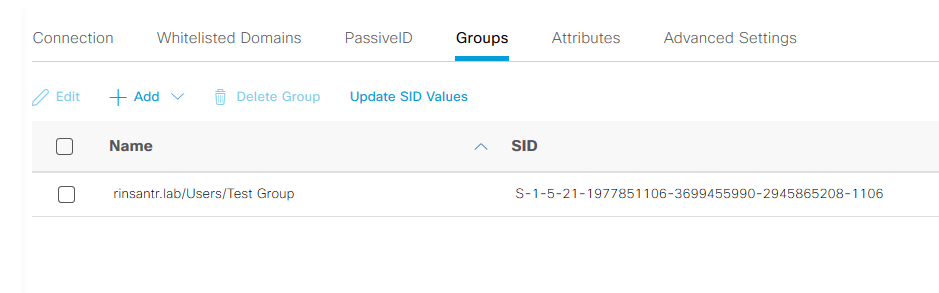

選擇目錄群組

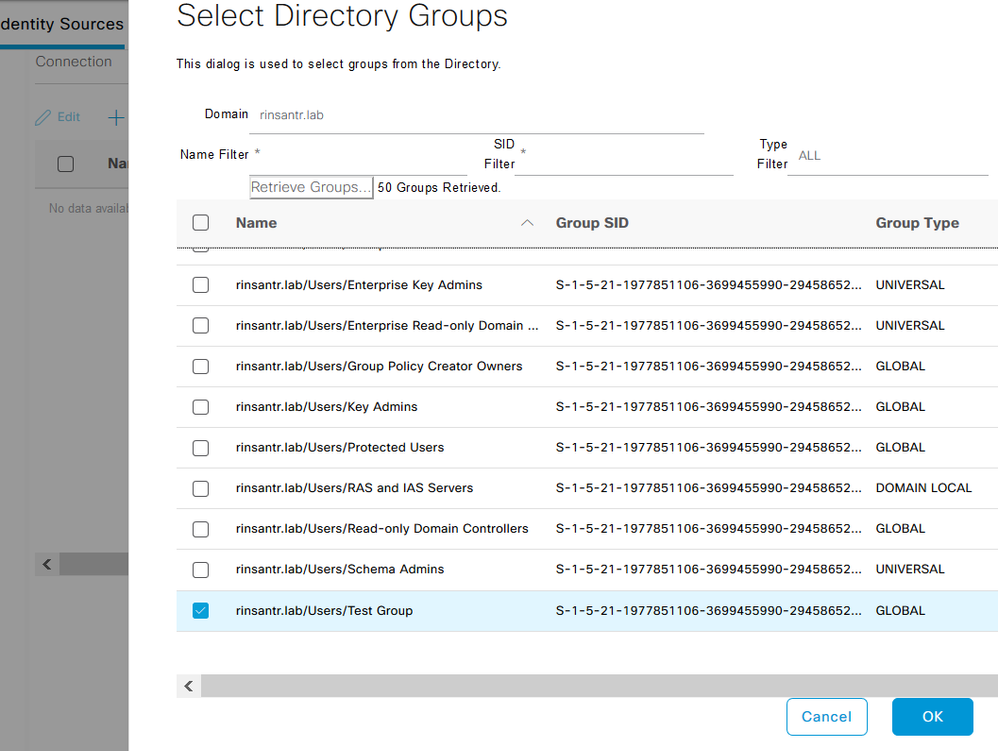

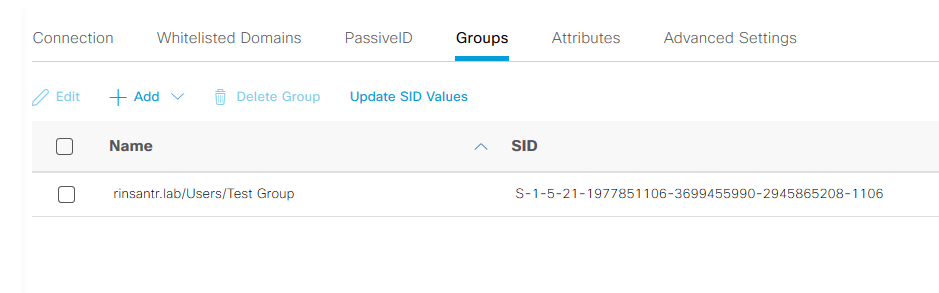

導航到Administration > Identity Management > External Identity Sources > Active Directory。點選所需的加入點名稱並導航到組頁籤。按一下Add > Select Groups from Directory > Retrieve Groups。導入至少管理員所屬的一個AD組,點選確定,然後點選儲存。

啟用AD的管理訪問

要使用AD啟用ISE的基於密碼的身份驗證,請導航到Administration> System > Admin Access > Authentication。在Authentication Method頁籤中,選擇Password-Based選項。從Identity Source下拉選單中選擇AD,然後按一下Save。

配置ISE管理組到AD組的對映

這允許授權基於AD中的組成員身份確定管理員的RBAC許可權。要定義Cisco ISE管理組並將其對映到AD組,請導航到Administration > System > Admin Access > Administrators > Admin Groups。按一下Add,然後輸入新Admin組的名稱。在Type欄位中,選中External覈取方塊。從External Groups下拉選單中,選擇此管理組要對映到的AD組(如Select Directory Groups部分中所定義)。提交變更。

設定管理組的RBAC許可權

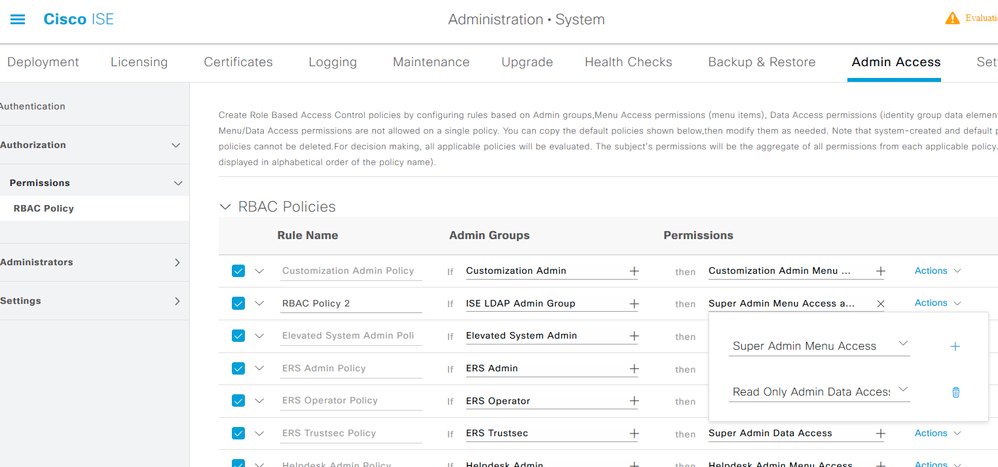

要為上一部分中建立的管理員組分配RBAC許可權,請導航到Administration > System > Admin Access > Authorization > RBAC Policy。從右側的Actions下拉選單中選擇Insert new policy。建立一個新規則,將它與在前面部分中定義的管理組對映,然後為其分配所需的資料和選單訪問許可權,然後按一下Save。

使用AD憑證訪問ISE並驗證

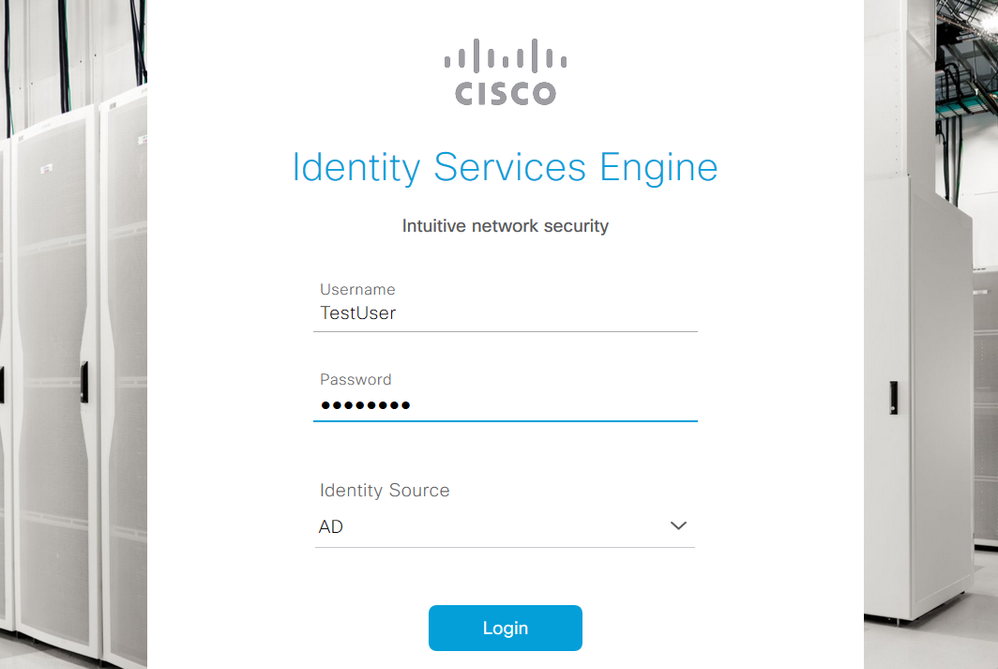

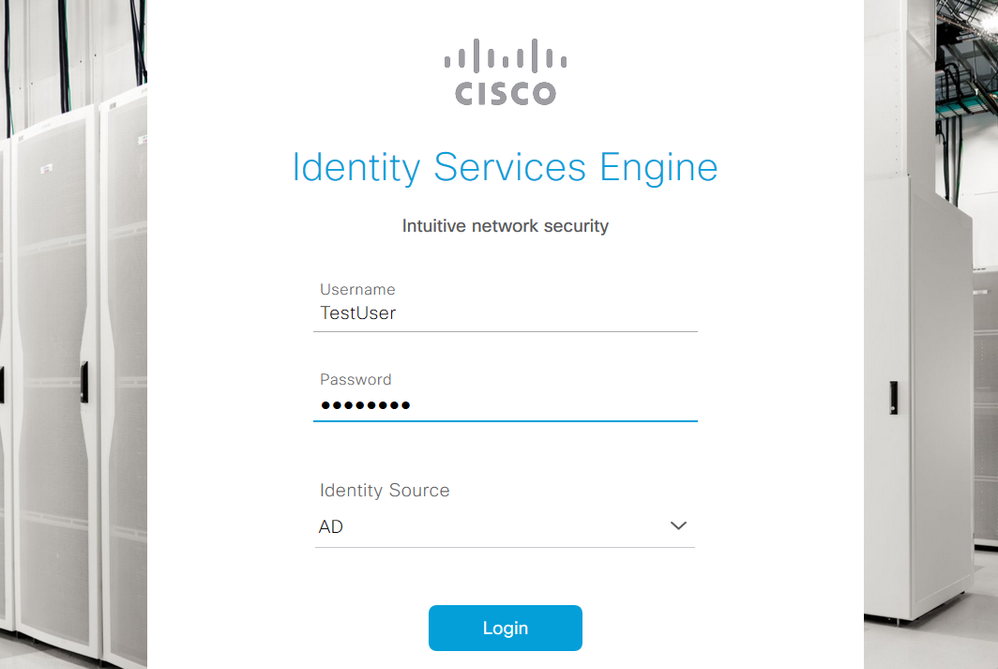

從管理GUI中註銷。從Identity Source下拉選單中選擇連線點名稱。輸入AD資料庫中的使用者名稱和密碼,然後登入。

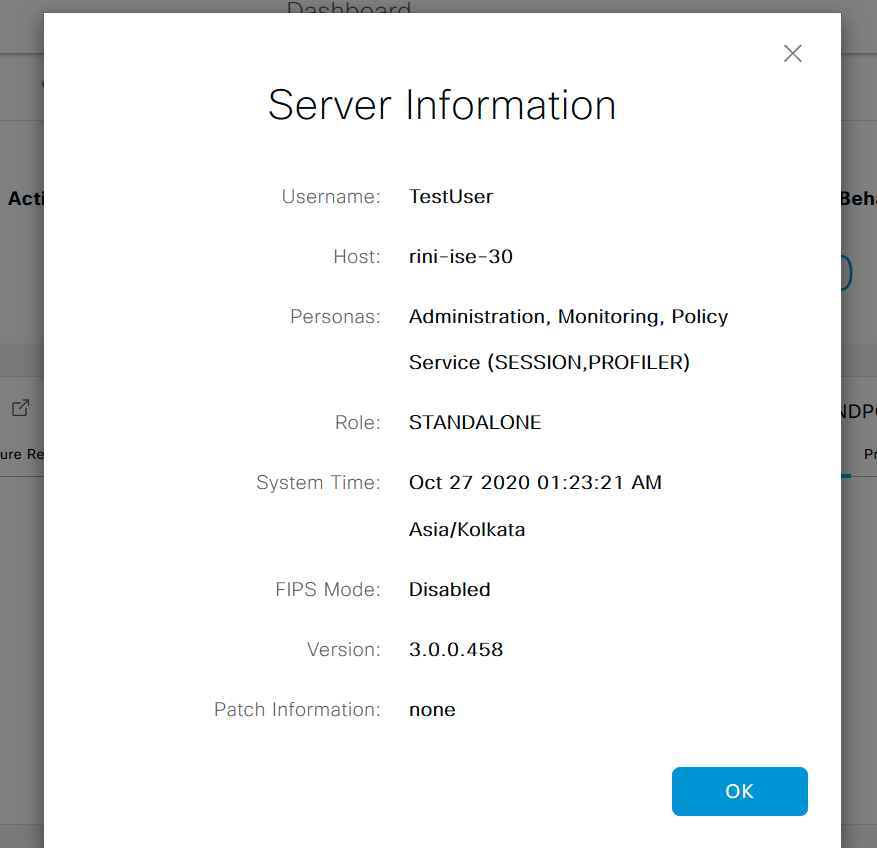

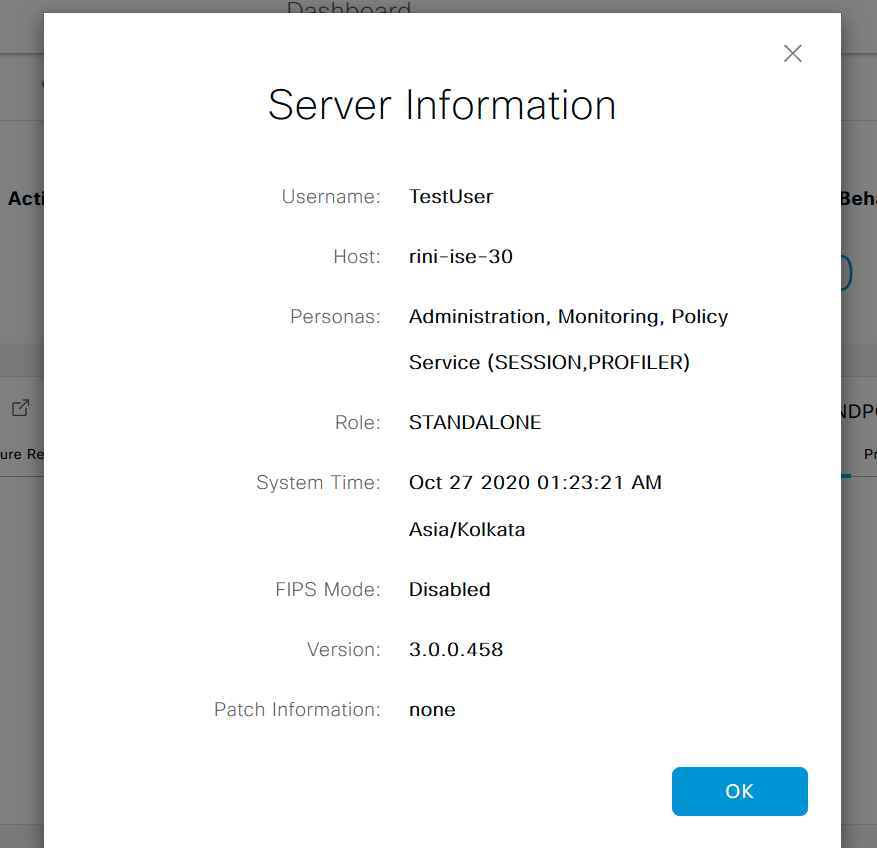

為了確認配置正常工作,請從ISE GUI右上角的Settings圖示驗證經過身份驗證的使用者名稱。導航到伺服器資訊並驗證使用者名稱。

使用LDAP組態管理員門戶訪問

將ISE加入LDAP

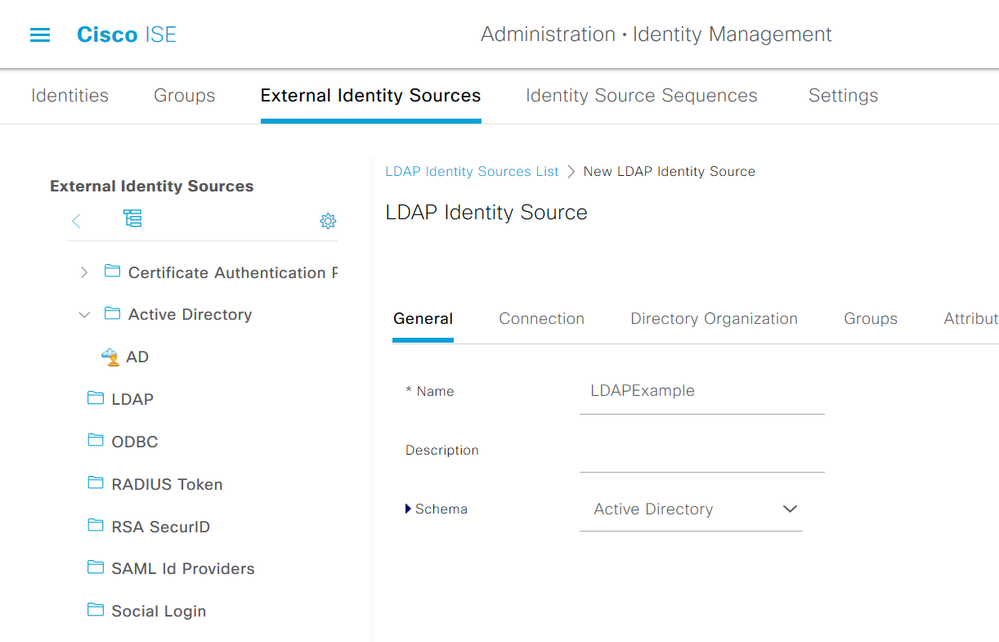

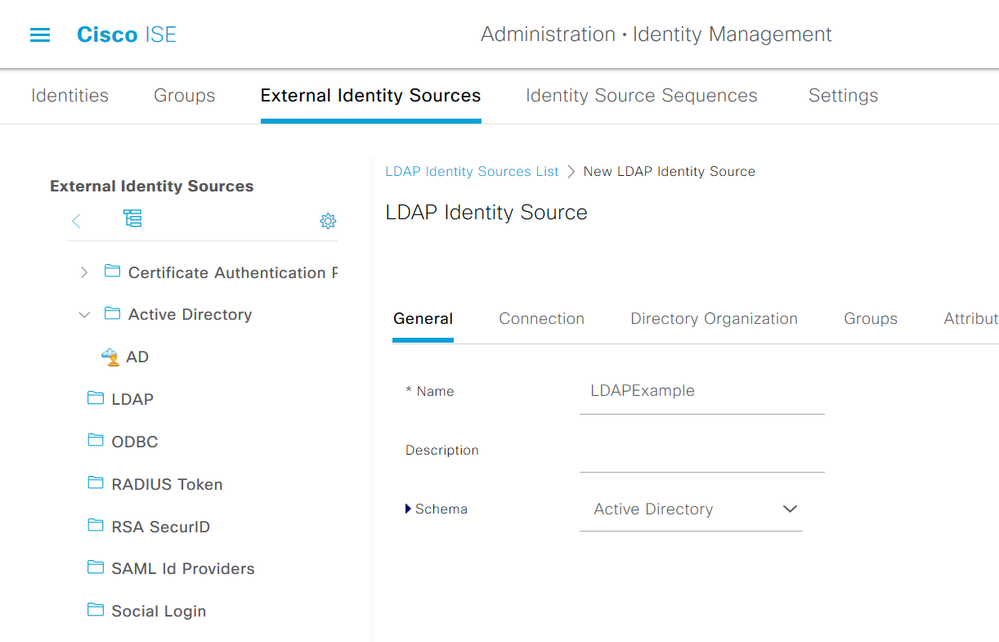

導航到Administration > Identity Management > External Identity Sources > Active Directory > LDAP。在General標簽下,輸入LDAP的名稱,然後選擇架構為Active Directory。

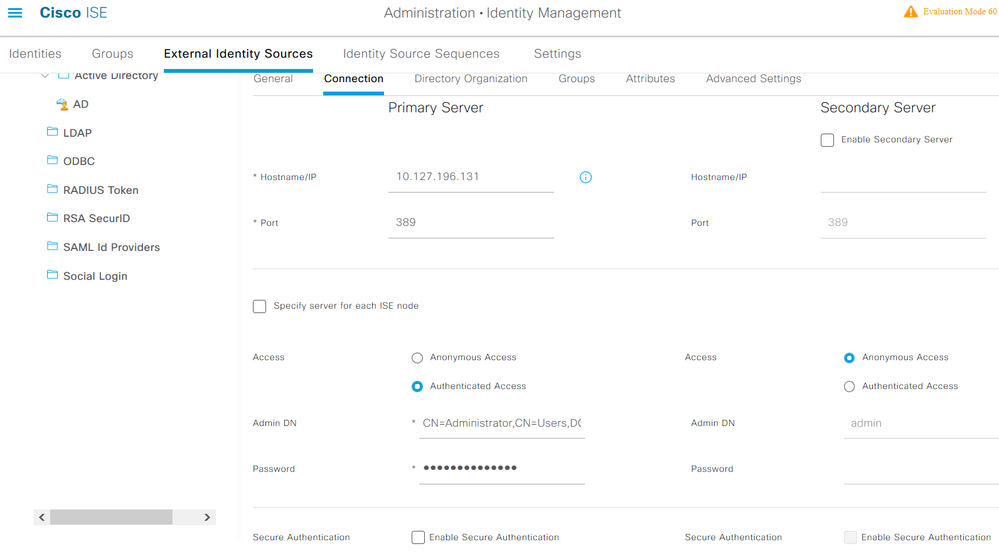

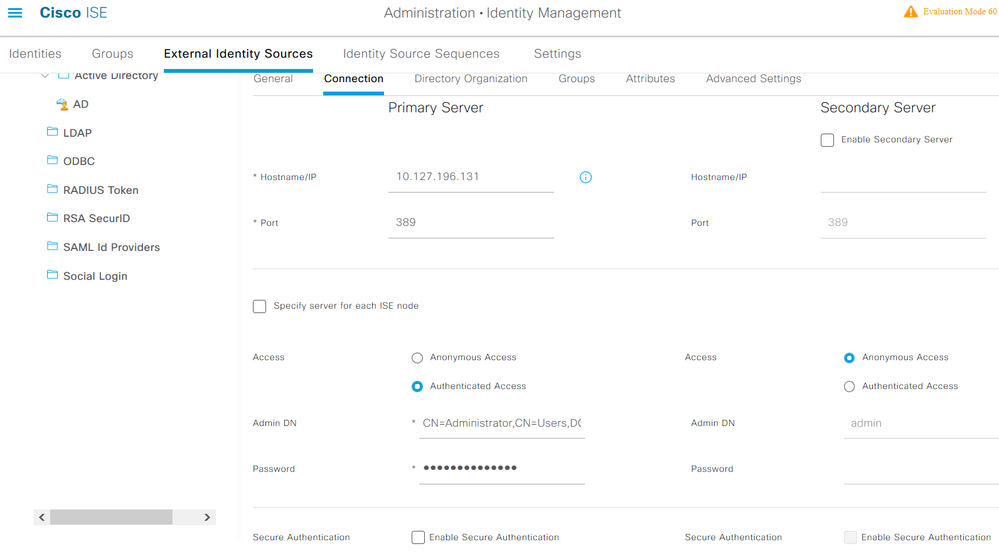

接下來,要配置連線型別,請導航到Connection頁籤。此處,設定主LDAP伺服器的主機名/IP以及埠389 (LDAP)/636 (LDAP-Secure)。輸入Admin辨別名稱(DN)的路徑,以及LDAP伺服器的管理員密碼。

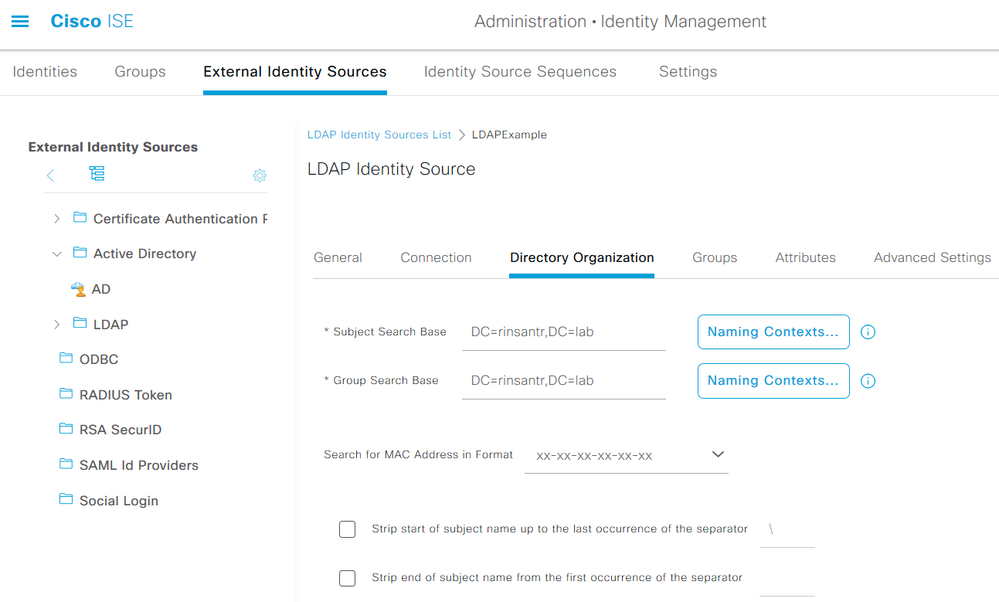

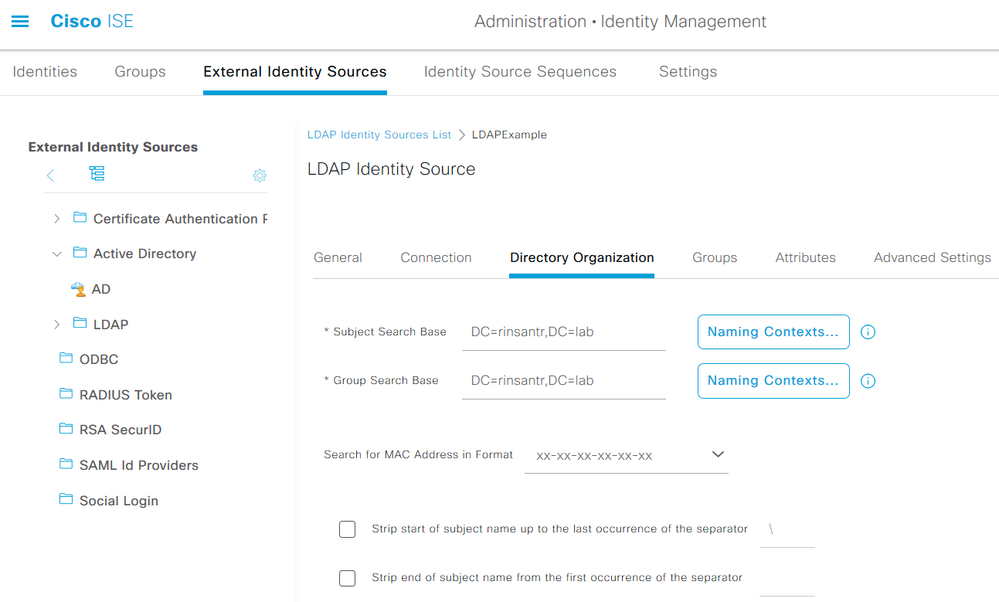

然後,導航到Directory Organization頁籤,並按一下Naming Contexts,即可根據LDAP伺服器中儲存的使用者的層次結構選擇正確的使用者組織組。

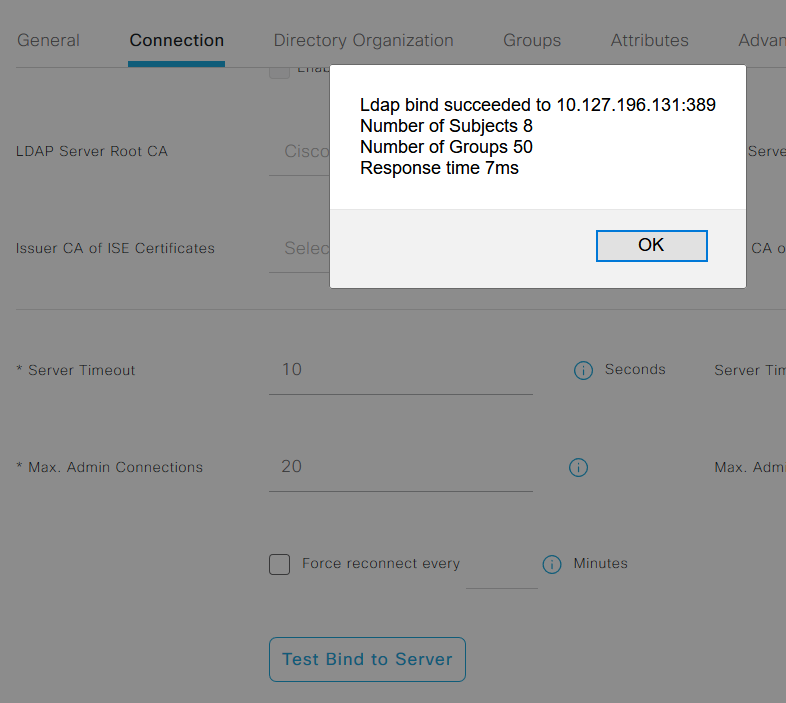

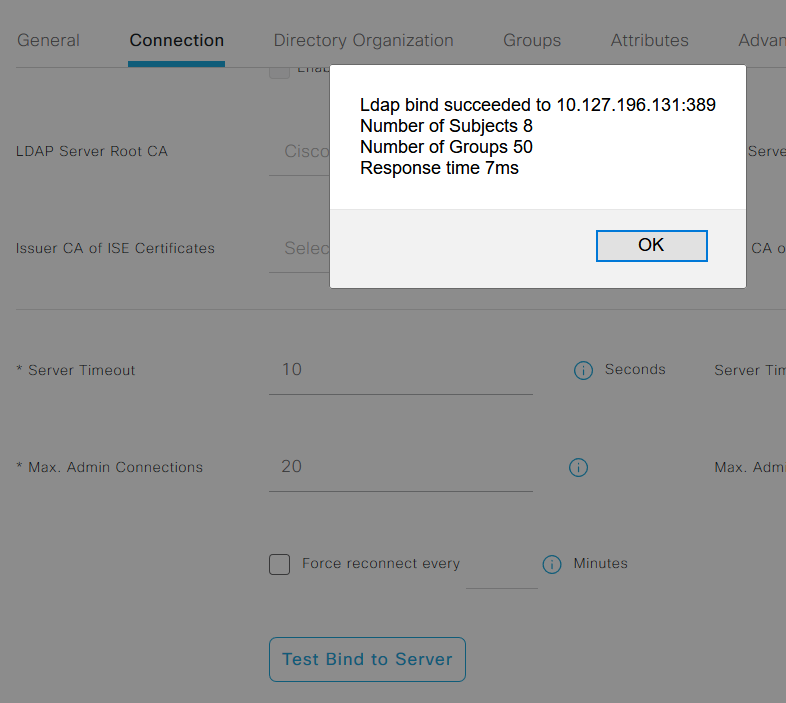

按一下Connection頁籤下的Test Bind to Server以測試從ISE訪問LDAP伺服器的能力。

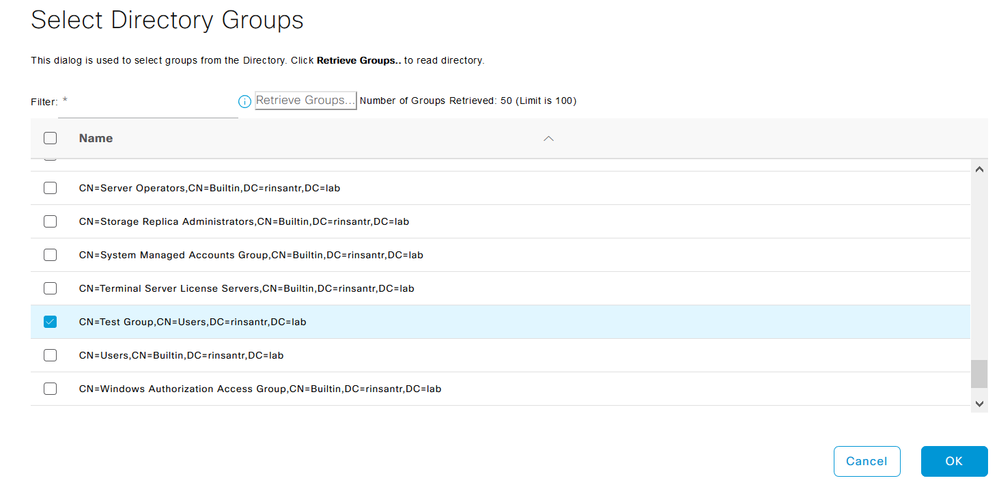

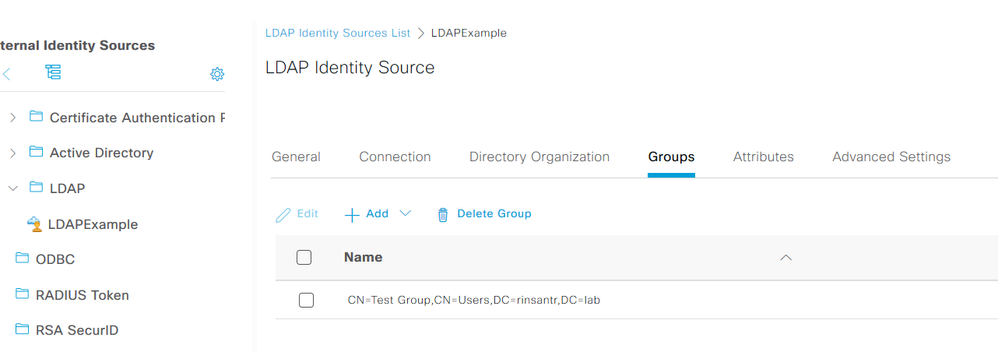

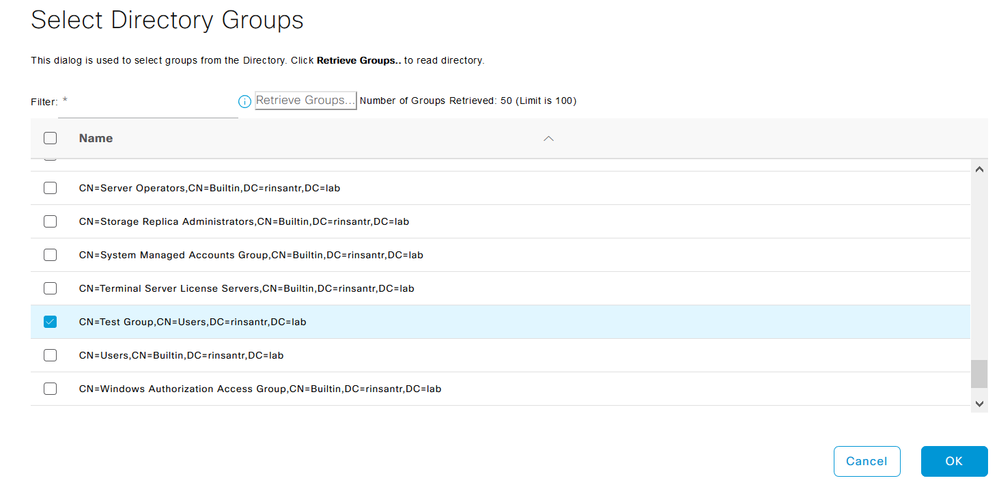

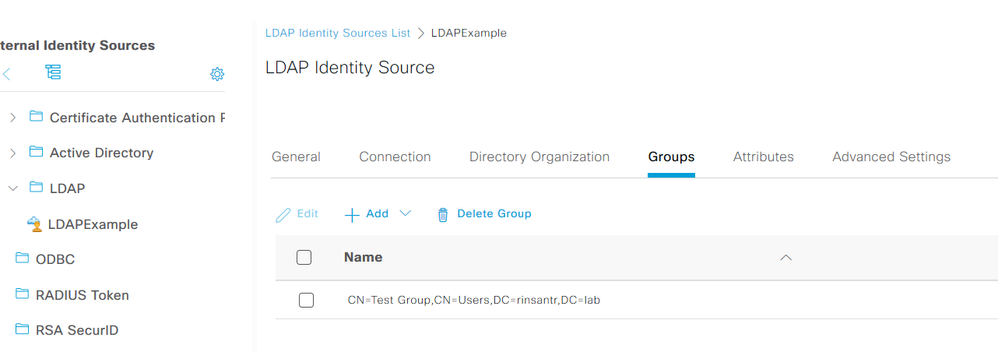

現在導航到組頁籤並按一下Add > Select Groups From Directory > Retrieve Groups。導入至少一個管理員所屬的組,按一下確定,然後按一下儲存。

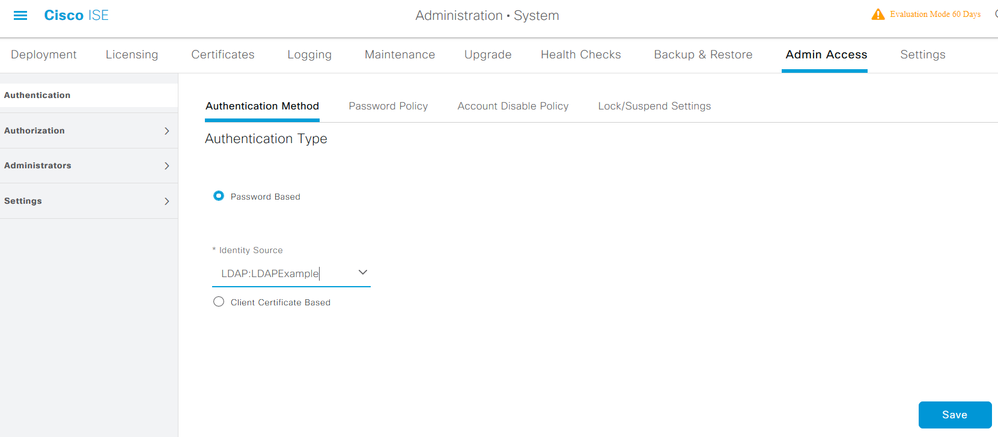

啟用LDAP使用者的管理存取

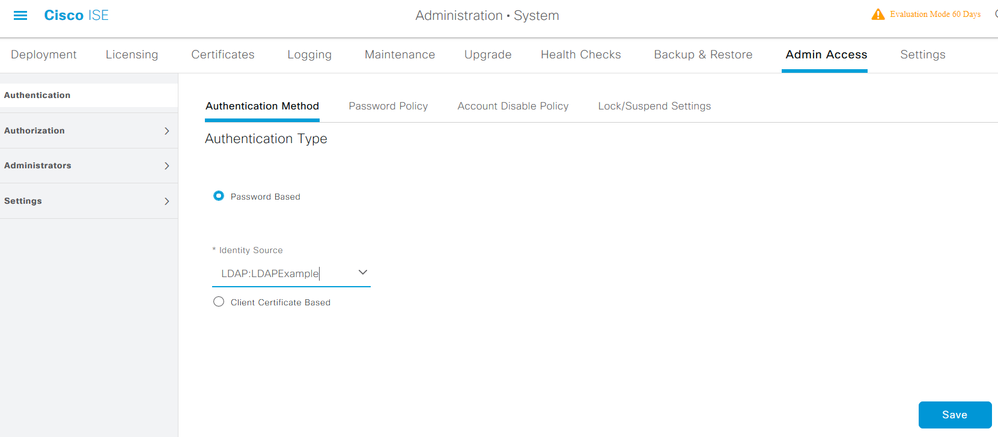

要使用LDAP啟用基於密碼的ISE身份驗證,請導航到Administration> System > Admin Access > Authentication。在Authentication Method頁籤中,選擇Password-Based選項。從Identity Source下拉選單中選擇LDAP,然後按一下Save。

將ISE管理員組對映到LDAP組

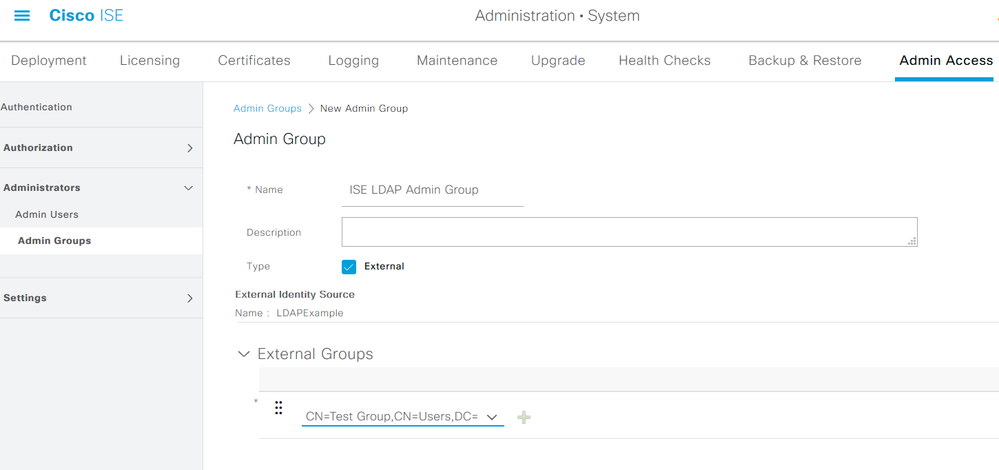

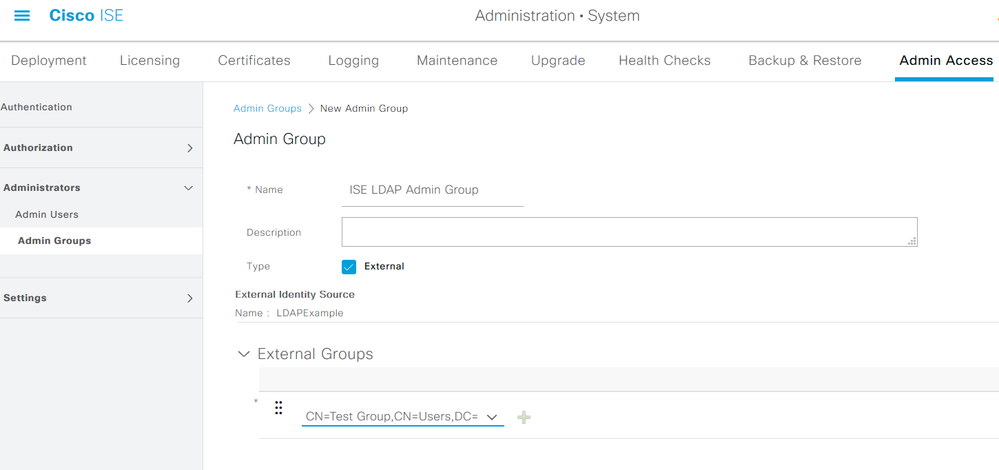

這允許配置的使用者根據RBAC策略的授權獲得管理員訪問許可權,而後者又基於使用者的LDAP組成員資格。要定義Cisco ISE管理組並將其對映到LDAP組,請導航到Administration > System > Admin Access > Administrators > Admin Groups。按一下Add,然後輸入新Admin組的名稱。在Type欄位中,選中External覈取方塊。從External Groups下拉選單中,選擇此Admin Group將對映到的LDAP組(如之前檢索和定義的內容)。提交變更。

設定管理組的RBAC許可權

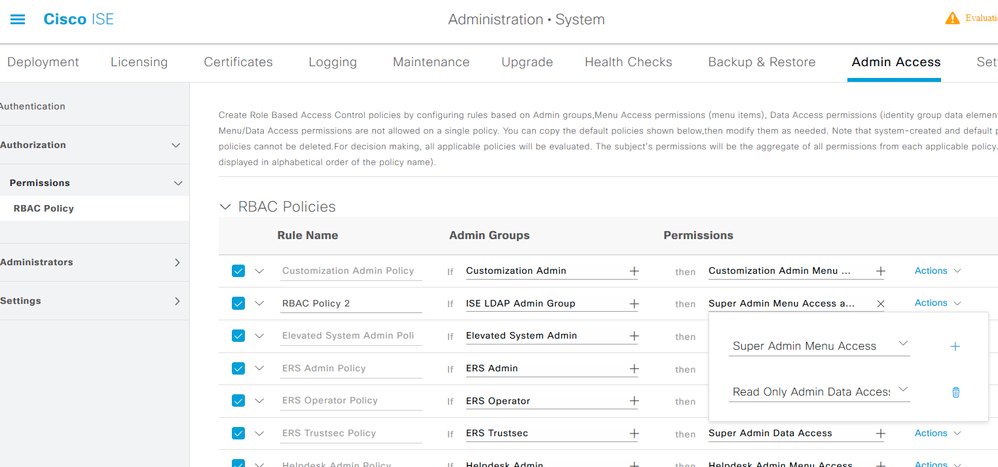

要為上一部分中建立的管理員組分配RBAC許可權,請導航到Administration > System > Admin Access > Authorization > RBAC Policy。從右側的Actions下拉選單中選擇Insert new policy。建立一個新規則,將它與在前面部分中定義的管理組對映,然後為其分配所需的資料和選單訪問許可權,然後按一下Save。

使用LDAP憑證訪問ISE並驗證

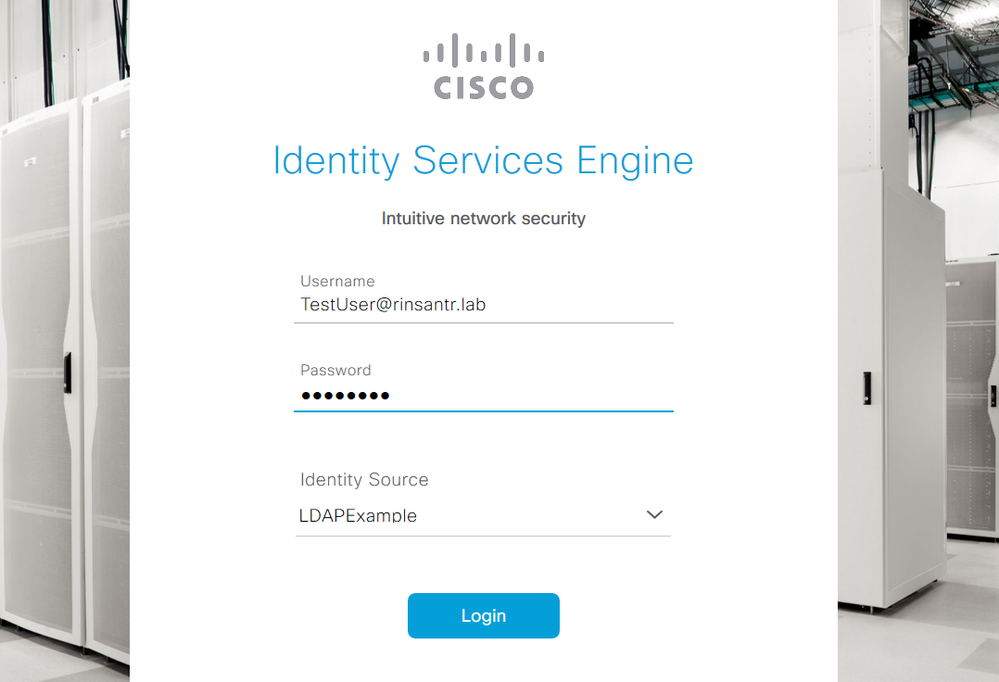

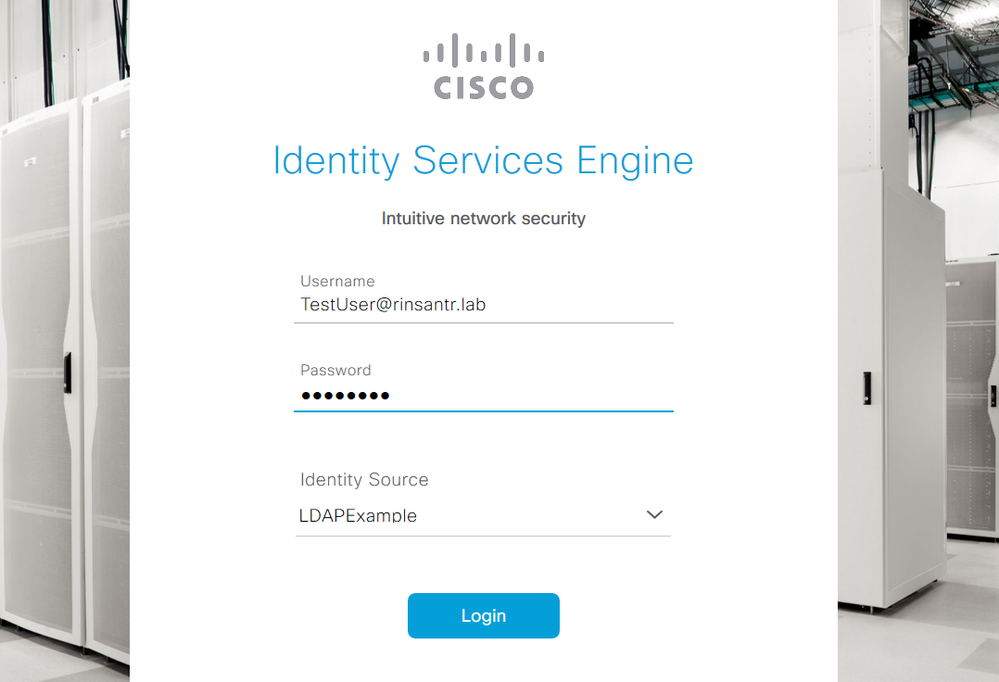

從管理GUI中註銷。從Identity Source下拉選單中選擇LDAP名稱。輸入LDAP資料庫中的使用者名稱和密碼,然後登入。

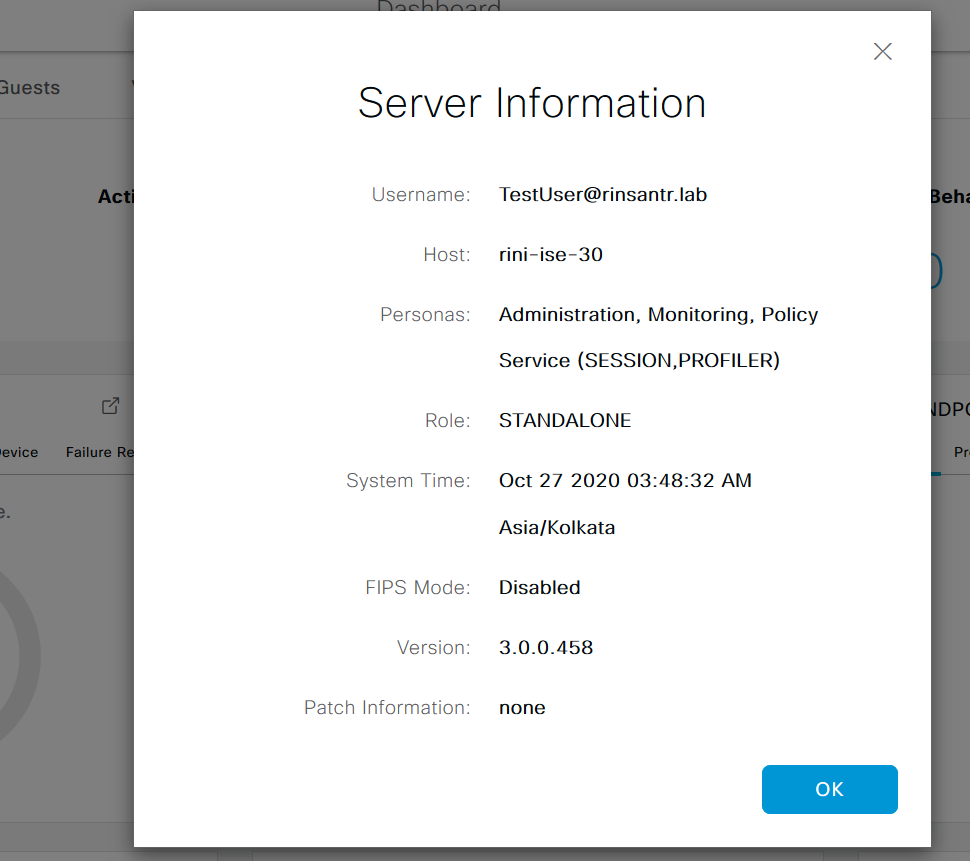

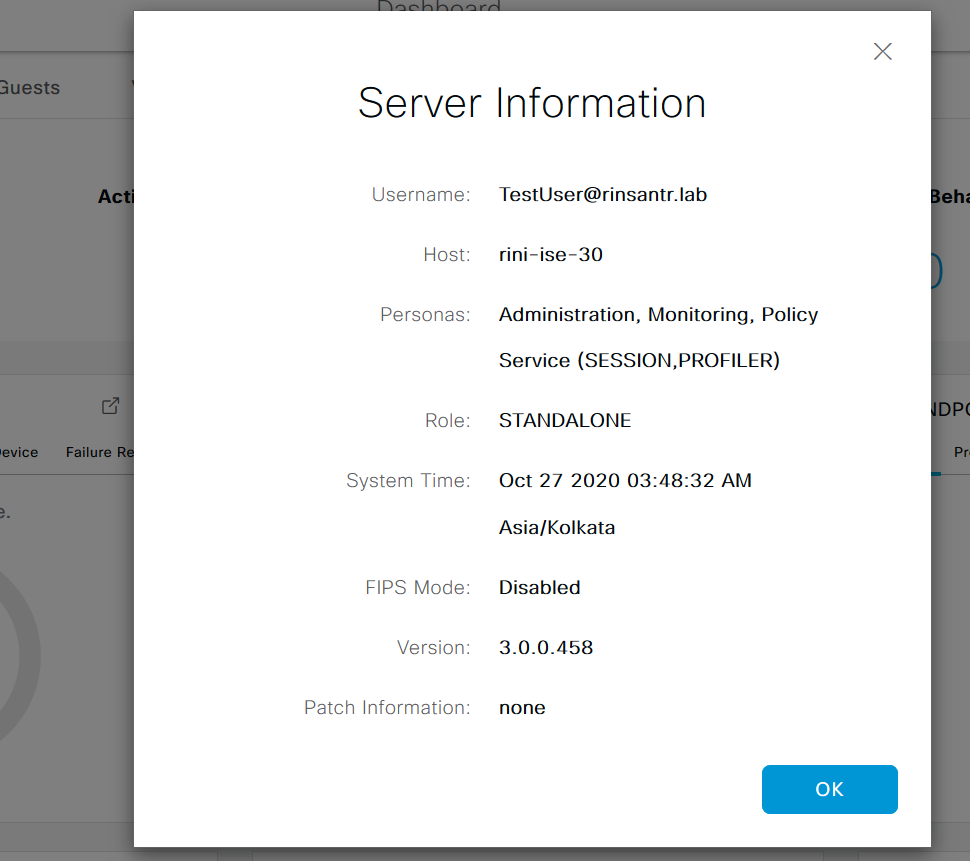

要確認配置是否正常工作,請從ISE GUI右上角的Settings圖示驗證經過身份驗證的使用者名稱。導航到伺服器資訊並驗證使用者名稱。

意見

意見