簡介

本檔案介紹在使用身分辨識服務引擎(ISE)作為代理的部署中使用外部TACACS+伺服器的功能。

必要條件

需求

- 對ISE上的裝置管理有基本的瞭解。

- 本檔案以Identity Service Engine版本2.0為基礎,適用於2.0以上的任何Identity Service Engine版本。

採用元件

注意:本文檔中對ACS的任何引用均可解釋為對任何外部TACACS+伺服器的引用。但是,ACS上的配置和任何其他TACACS伺服器上的配置可能有所不同。

本文中的資訊係根據以下軟體和硬體版本:

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路處於活動狀態,請確保您瞭解所有配置更改的潛在影響。

設定

此部分幫助配置ISE以將TACACS+請求代理到ACS。

網路圖表

配置ISE

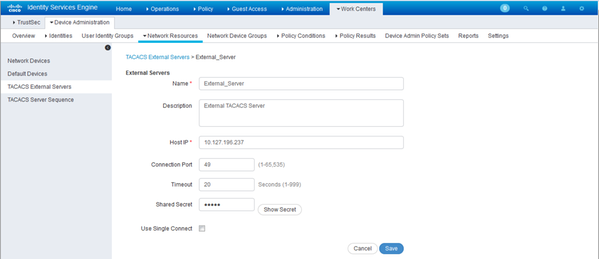

- 可以在ISE上配置多個外部TACACS伺服器,並且可用於對使用者進行身份驗證。要在ISE上配置外部TACACS+伺服器,請導航到工作中心>裝置管理>網路資源> TACACS外部伺服器。按一下Add並填寫外部伺服器詳細資訊的詳細資訊。

此部分中提供的共用金鑰必須與ACS中使用的金鑰相同。

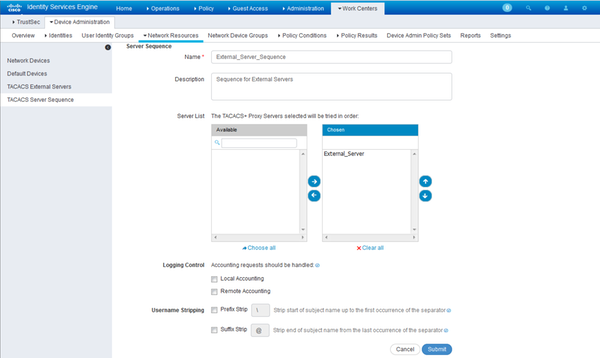

- 為了利用已配置的外部TACACS伺服器,必須將其增加到TACACS伺服器序列中,以便在策略集中使用。要配置TACACS伺服器序列,請導航到工作中心>裝置管理>網路資源> TACACS伺服器序列。按一下Add,填寫詳細資訊並選擇需要按順序使用的伺服器。

除了伺服器系列之外,還提供了另外兩個選項。記錄控制和使用者名稱剝離。

日誌記錄控制提供一個選項,以本地方式在ISE上記錄記帳請求,或者將記帳請求記錄到外部伺服器,外部伺服器也處理身份驗證。

使用者名稱刪除用於在將請求轉發到外部TACACS伺服器之前指定分隔符來刪除字首或字尾。

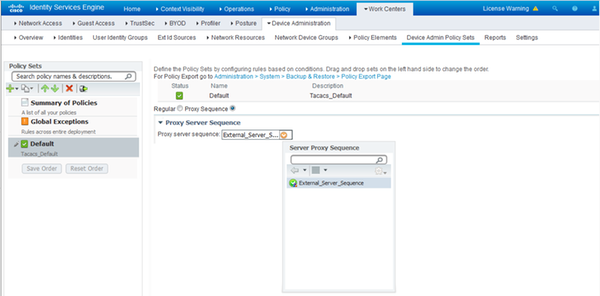

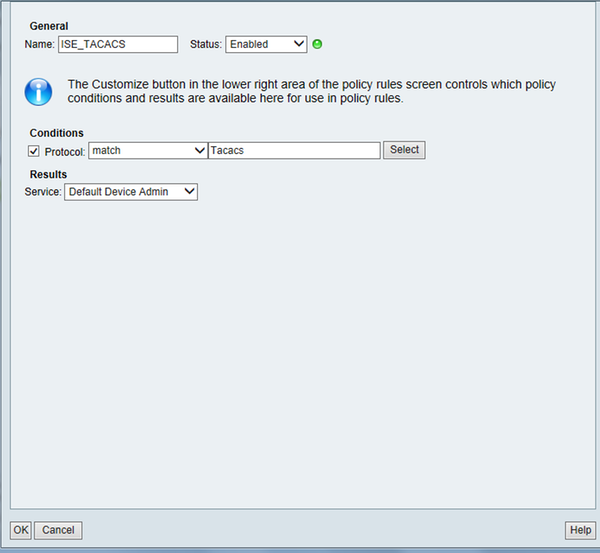

- 要使用已配置的外部TACACS伺服器序列,必須將策略集配置為使用建立的序列。要配置策略集以使用外部伺服器序列,請導航到工作中心>裝置管理>裝置管理策略集> [選擇策略集]。切換單選按鈕,顯示Proxy Sequence。選擇已建立的外部伺服器序列。

配置ACS

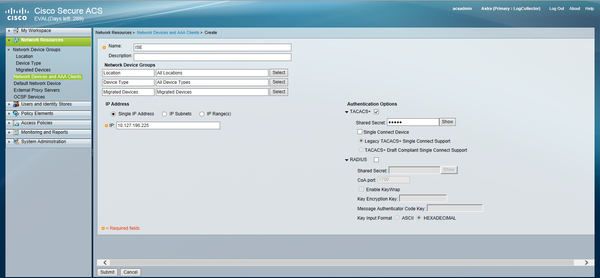

對於ACS,ISE只是另一個網路裝置,它將傳送TACACS請求。要在ACS中將ISE配置為網路裝置,請導航到網路資源>網路裝置和AAA客戶端。按一下Create並使用ISE上配置的相同共用金鑰填寫ISE伺服器的詳細資訊。

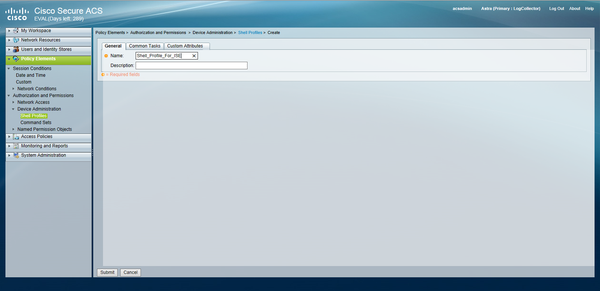

在ACS上配置裝置管理引數,即外殼配置檔案和命令集。要配置Shell配置檔案,請導航到策略元素>授權和許可權>裝置管理> Shell配置檔案。按一下Create並根據要求配置名稱、常見任務和自定義屬性。

要配置命令集,請導航到策略元素>授權和許可權>裝置管理>命令集。 根據需要按一下Create並填寫詳細資訊。

根據需要配置在服務選擇規則中選定的訪問服務。要配置訪問服務規則,請導航到Access Policies > Access Services > Default Device Admin > Identity,其中可選擇需要使用的身份儲存進行身份驗證。可透過導航到Access Policies > Access Services > Default Device Admin > Authorization配置授權規則。

注意:特定裝置的授權策略和外殼配置可能有所不同,這不在本文檔的討論範圍之內。

驗證

使用本節內容,確認組態是否正常運作。

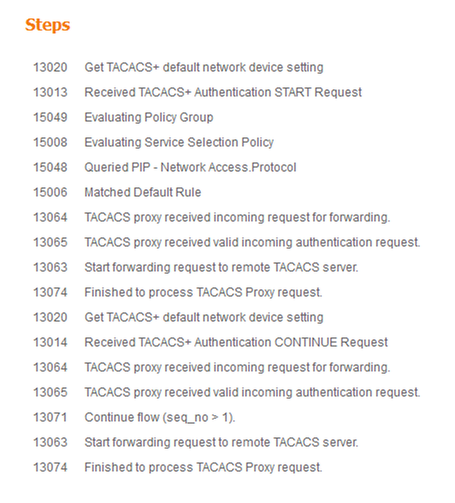

驗證可以在ISE和ACS上完成。ISE或ACS配置中的任何錯誤都將導致身份驗證失敗。ACS是處理身份驗證和授權請求的主要伺服器,ISE負責與ACS伺服器之間的通訊,並充當請求的代理。由於資料包透過兩台伺服器,因此可以在兩台伺服器上驗證身份驗證或授權請求。

網路裝置配置為ISE作為TACACS伺服器,而不是ACS。因此,請求首先到達ISE,並根據配置的規則,ISE決定請求是否需要轉發到外部伺服器。這可以在ISE上的TACACS Live日誌中驗證。

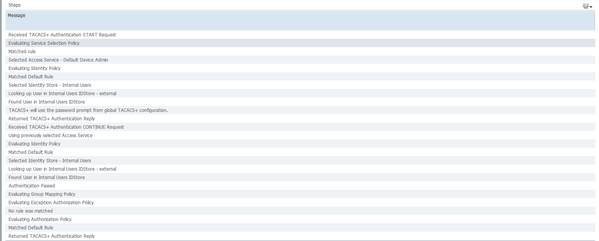

要檢視ISE上的即時日誌,請導航到操作> TACACS >即時日誌。您可以在此頁面檢視即時報告,也可以按一下相關特定要求的放大鏡圖示,檢查特定要求的詳細資訊。

要檢視ACS上的身份驗證報告,請導航到Monitoring and Reports > Launch Monitoring and Report Viewer > Monitoring and Reports > Reports > AAA Protocol > TACACS Authentication。 與ISE一樣,透過點選與感興趣的特定請求有關的放大鏡圖示可以檢查特定請求的詳細資訊

疑難排解

本節提供的資訊可用於對組態進行疑難排解

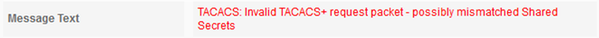

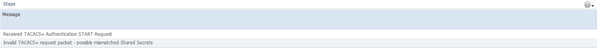

1. 如果ISE報告的詳細資訊顯示圖中所示的錯誤消息,則表明在ISE或網路裝置(NAD)上配置的共用金鑰無效。

2. 如果ISE上的請求沒有身份驗證報告,但終端使用者對網路裝置的訪問被拒絕,這通常表示有幾點。

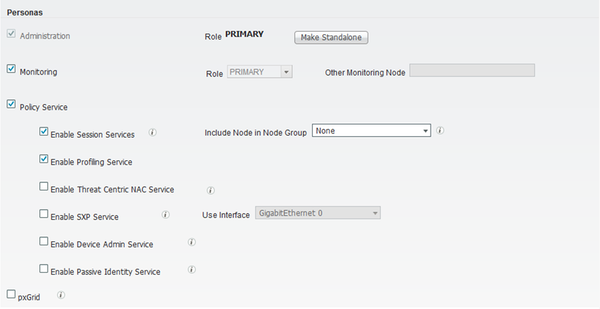

- 如果在ISE上停用了裝置管理角色,則對ISE的任何TACACS+請求將靜默丟棄。報告或即時日誌中不會顯示指示相同的日誌。要對此進行驗證,請導航到管理>系統>部署> [選擇節點]。點選編輯,注意General Settings頁籤下的Enable Device Admin Service覈取方塊,如圖所示。需要選中該覈取方塊,裝置管理才能在ISE上工作。

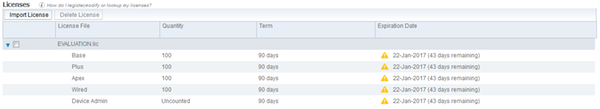

- 如果裝置管理許可證不存在已過期,則所有TACACS+請求都會被靜默丟棄。GUI中未顯示相同內容的日誌。導航到管理>系統>許可以檢查裝置管理許可證。

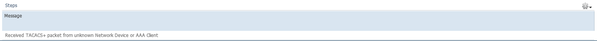

- 如果未配置網路裝置,或者如果在ISE上配置了錯誤的網路裝置IP,則ISE將靜默丟棄資料包。不會將任何響應傳送回客戶端,並且不會在GUI中顯示任何日誌。這是TACACS+在ISE中的行為與ACS相比的變化,ACS通知請求來自未知網路裝置或AAA客戶端。

- 請求到達ACS,但響應未返回ISE。如圖所示,可以透過ACS上的報告檢查此情況。通常,這是因為在為ISE配置的ACS或為ACS配置的ISE上存在無效的共用金鑰。

- 即使未配置ISE或未配置網路裝置配置中的ACS上的ISE管理介面的IP地址,也不會傳送響應。在這種情況下,可以在ACS上觀察圖中的消息。

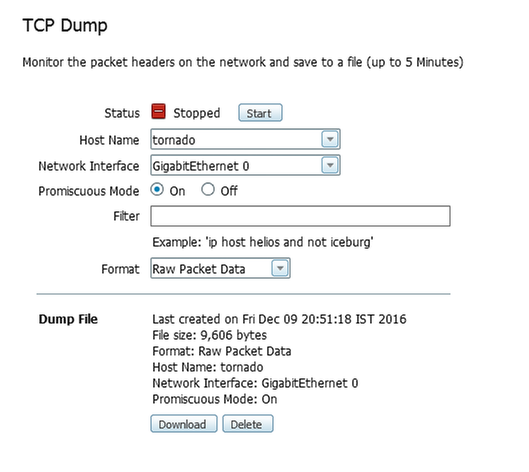

- 如果在ACS上看到身份驗證成功的報告,但在ISE上看不到任何報告,並且使用者被拒絕,則很可能是網路中的一個問題。這可以透過ISE上的資料包捕獲和必要的過濾器進行驗證。要在ISE上收集資料包捕獲,請導航到操作>故障排除>診斷工具>常規工具> TCP轉儲。

3. 如果在ISE上可以看到報告,但在ACS上看不到報告,則可能意味著請求尚未到達ACS,因為ISE上的策略集配置錯誤(可以根據ISE上的詳細報告進行故障排除),或者因為網路問題(可以透過ACS上的資料包捕獲進行辨識)。

4. 如果在ISE和ACS上都看到報告,但使用者仍然被拒絕訪問,則在ACS上的訪問策略配置中通常是一個問題,可以根據ACS上的詳細報告進行故障排除。此外,必須允許從ISE到網路裝置的返回流量。