簡介

本文檔介紹如何更新用於簡單證書註冊協定(SCEP)的兩個證書:Microsoft Active Directory 2012上的Exchange註冊代理和CEP加密證書。

必要條件

需求

思科建議您瞭解以下主題:

- Microsoft Active Directory組態的基本知識

- 公開金鑰基礎架構(PKI)的基本知識

- 身份服務引擎(ISE)的基本知識

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 思科身分辨識服務引擎版本2.0

- Microsoft Active Directory 2012 R2

問題

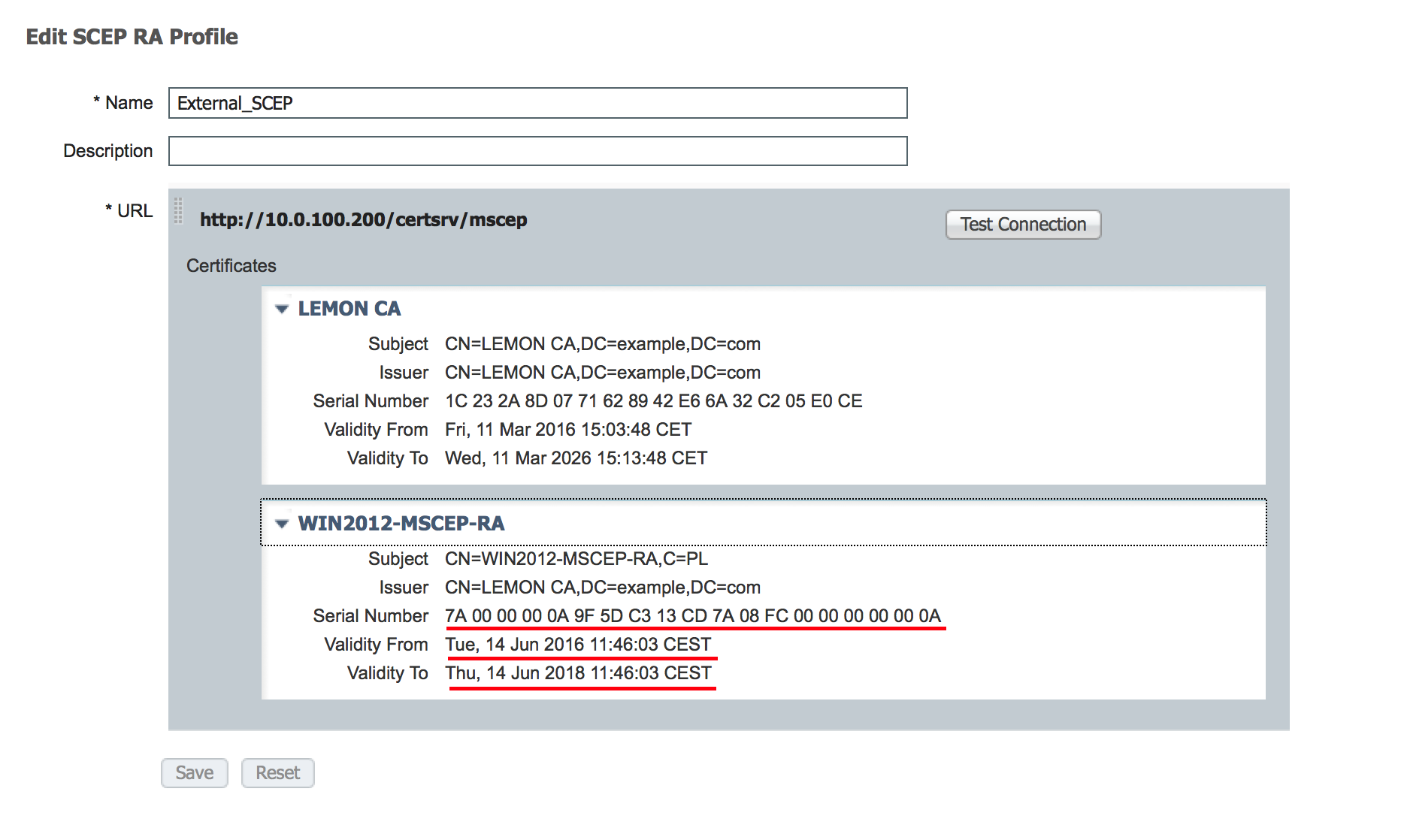

Cisco ISE使用SCEP協定支援個人裝置註冊(BYOD自註冊)。使用外部SCEP CA時,此CA由ISE上的SCEP RA配置檔案定義。建立SCEP RA配置檔案後,兩個證書將自動增加到受信任的證書儲存中:

RA負責接收和驗證來自註冊裝置的請求,並將其轉發到頒發客戶端證書的CA。

當RA證書過期時,不會在CA端自動續訂(本示例中為Windows Server 2012)。這應該由Active Directory/CA管理員手動完成。

以下示例說明如何在Windows Server 2012 R2上實現此目標。

初始SCEP證書在ISE上可見:

假設MSCEP-RA CERTIFICATE已過期且必須更新。

假設MSCEP-RA CERTIFICATE已過期且必須更新。

解決方案

注意:對Windows Server所做的任何更改都應首先諮詢其管理員。

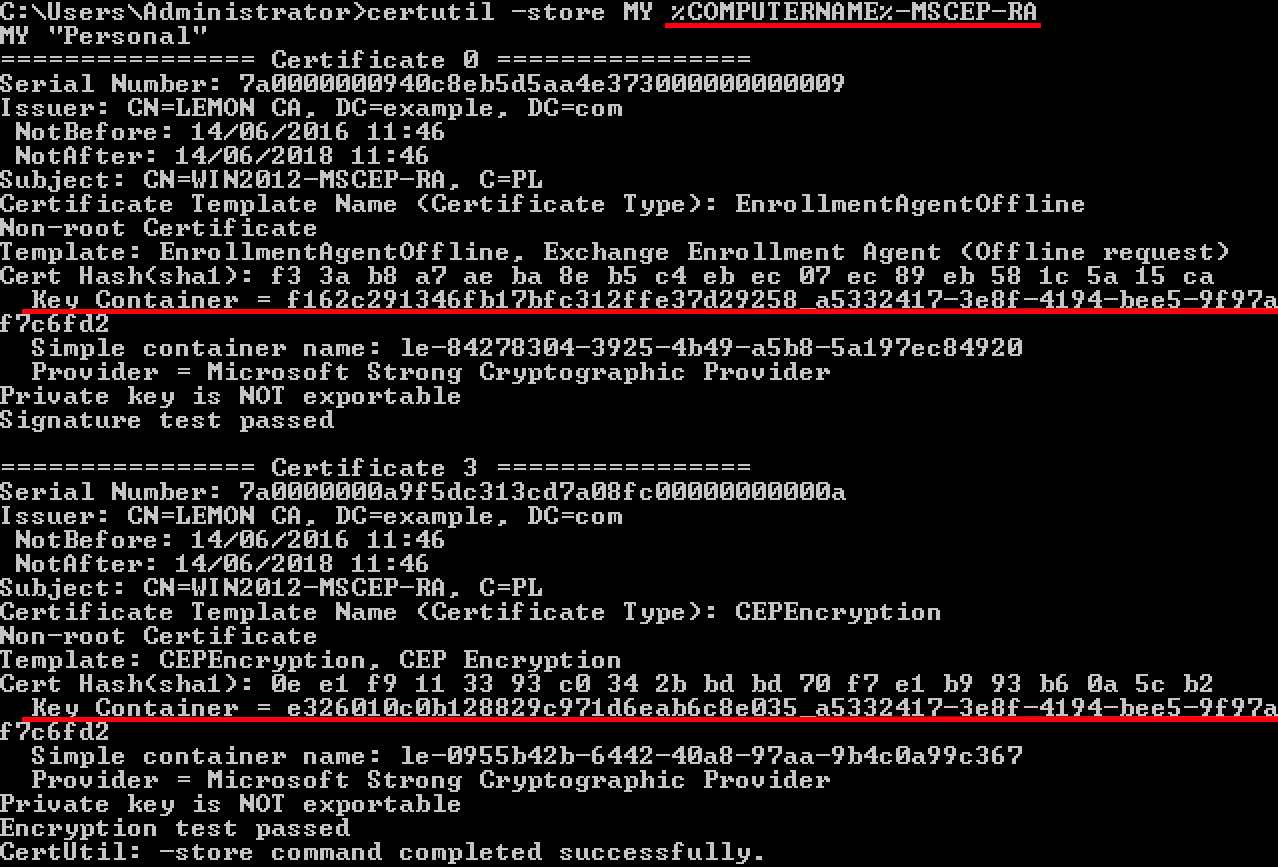

1. 辨識舊私鑰

使用certutil工具在Active Directory上查詢與RA證書關聯的私鑰。找到後金鑰容器。

certutil -store MY %COMPUTERNAME%-MSCEP-RA

請注意,如果初始MSCEP-RA證書的名稱不同,則應該在此請求中對其進行調整。但是,預設情況下,它應包含電腦名。

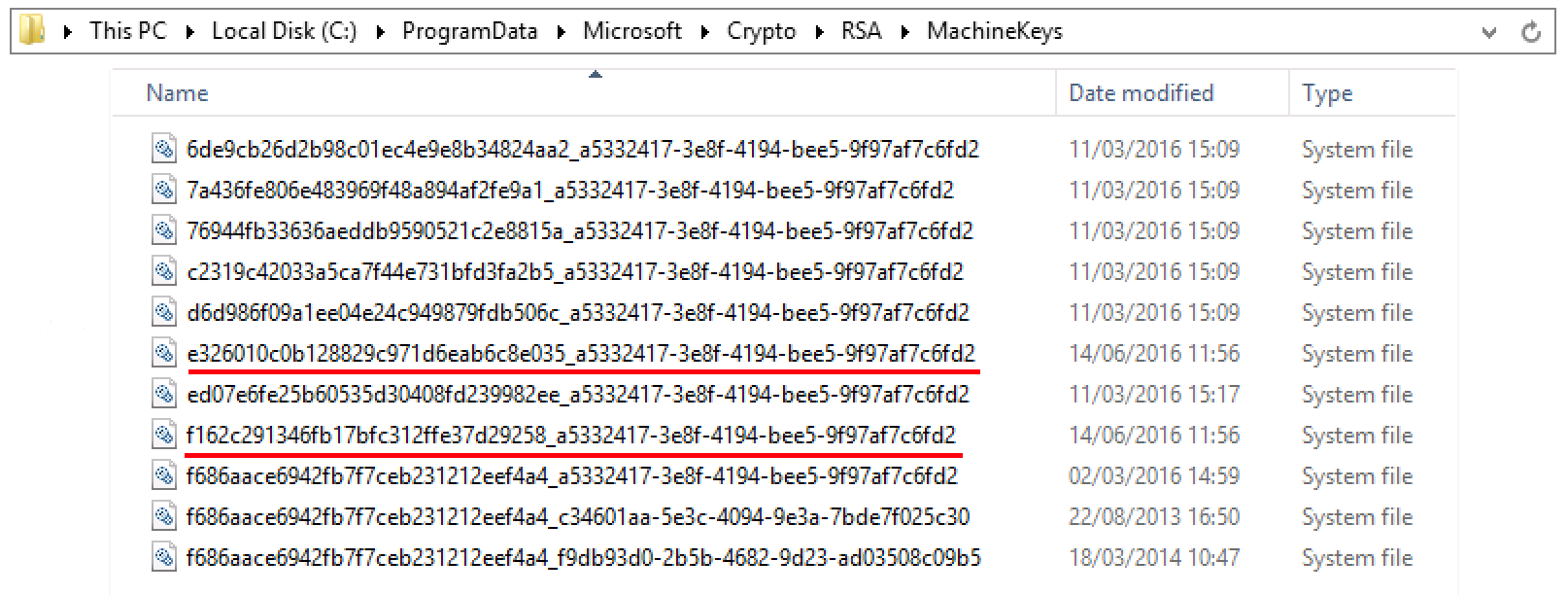

2. 刪除舊私鑰

從下列資料夾手動刪除參考金鑰:

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

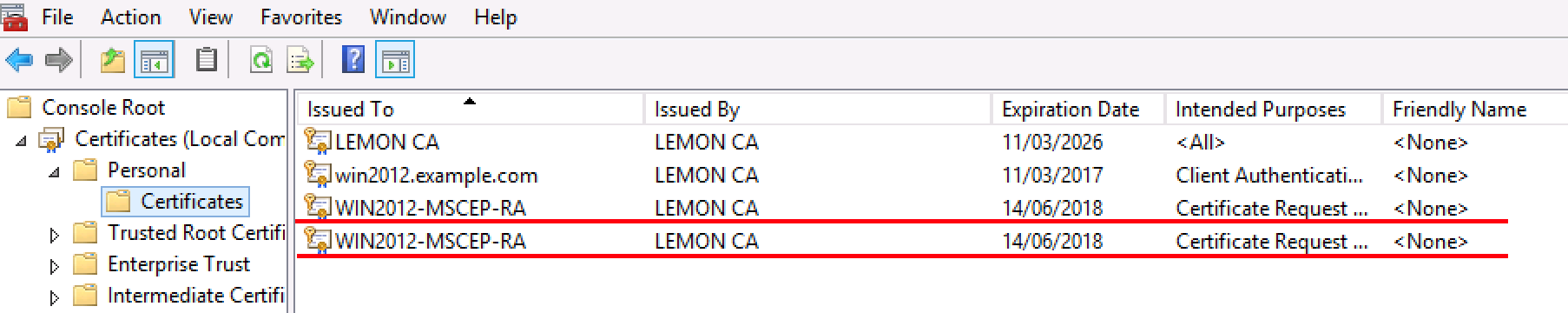

3. 刪除舊的MSCEP-RA證書

刪除私鑰後,從MMC控制檯刪除MSCEP-RA證書。

MMC >檔案>新增/移除嵌入式管理單元…… >新增「憑證」 >電腦帳戶>本機電腦

4. 為SCEP生成新證書

4.1.生成Exchange註冊證書

4.1.1.使用以下內容建立檔案cisco_ndes_sign.inf。certreq.exe工具稍後將使用此資訊生成證書簽名請求(CSR):

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

提示:如果複製此檔案模板,請確保根據需要對其進行調整,並檢查是否所有字元都已正確複製(包括引號)。

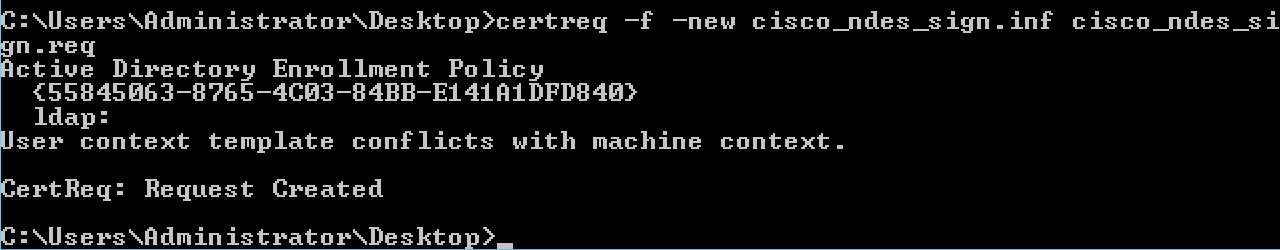

4.1.2.使用以下命令基於.INF檔案建立CSR:

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

如果彈出「使用者前後關聯範本與機器前後關聯衝突」警告通話方塊,請按一下「確定」。可以忽略此警告。

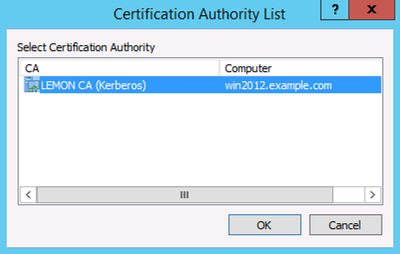

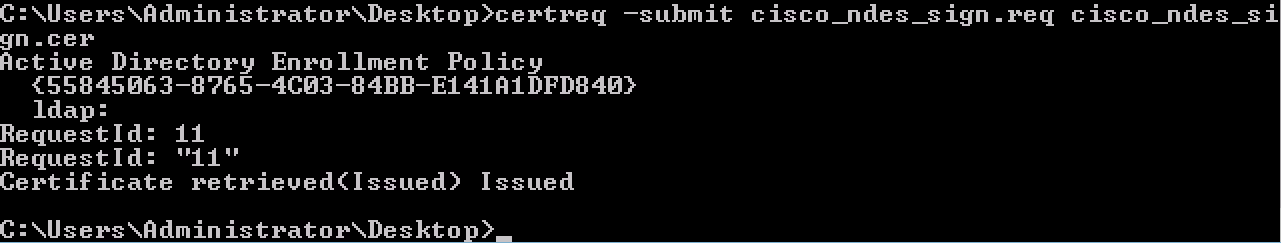

4.1.3.使用以下命令提交CSR:

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

在此程式中,會彈出一個視窗,而且必須選擇適當的CA。

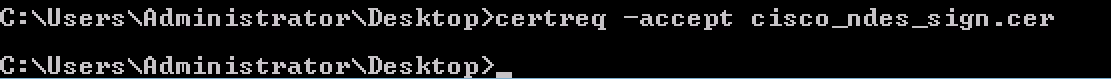

4.1.4接受上一步頒發的證書。此命令的結果是,新證書被導入並移動到Local Computer Personal儲存中:

certreq -accept cisco_ndes_sign.cer

4.2.生成CEP加密證書

4.2.1.建立新檔案cisco_ndes_xchg.inf:

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

按照4.1中所述的相同步驟操作。

4.2.2.根據新的.INF檔案產生CSR:

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4.2.3.提交請求:

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4.2.4:將新憑證移至Local Computer Personal存放區,以接受新憑證:

certreq -accept cisco_ndes_xchg.cer

5. 驗證

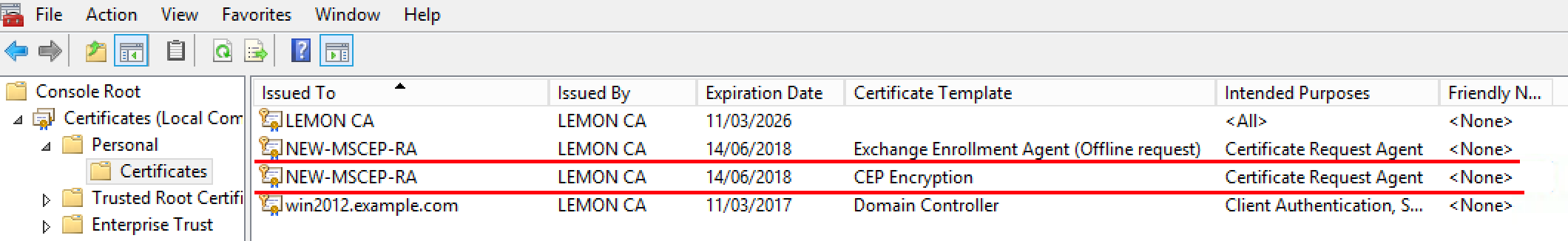

完成步驟4後,兩個新的MSCEP-RA證書將顯示在Local Computer Personal Store中:

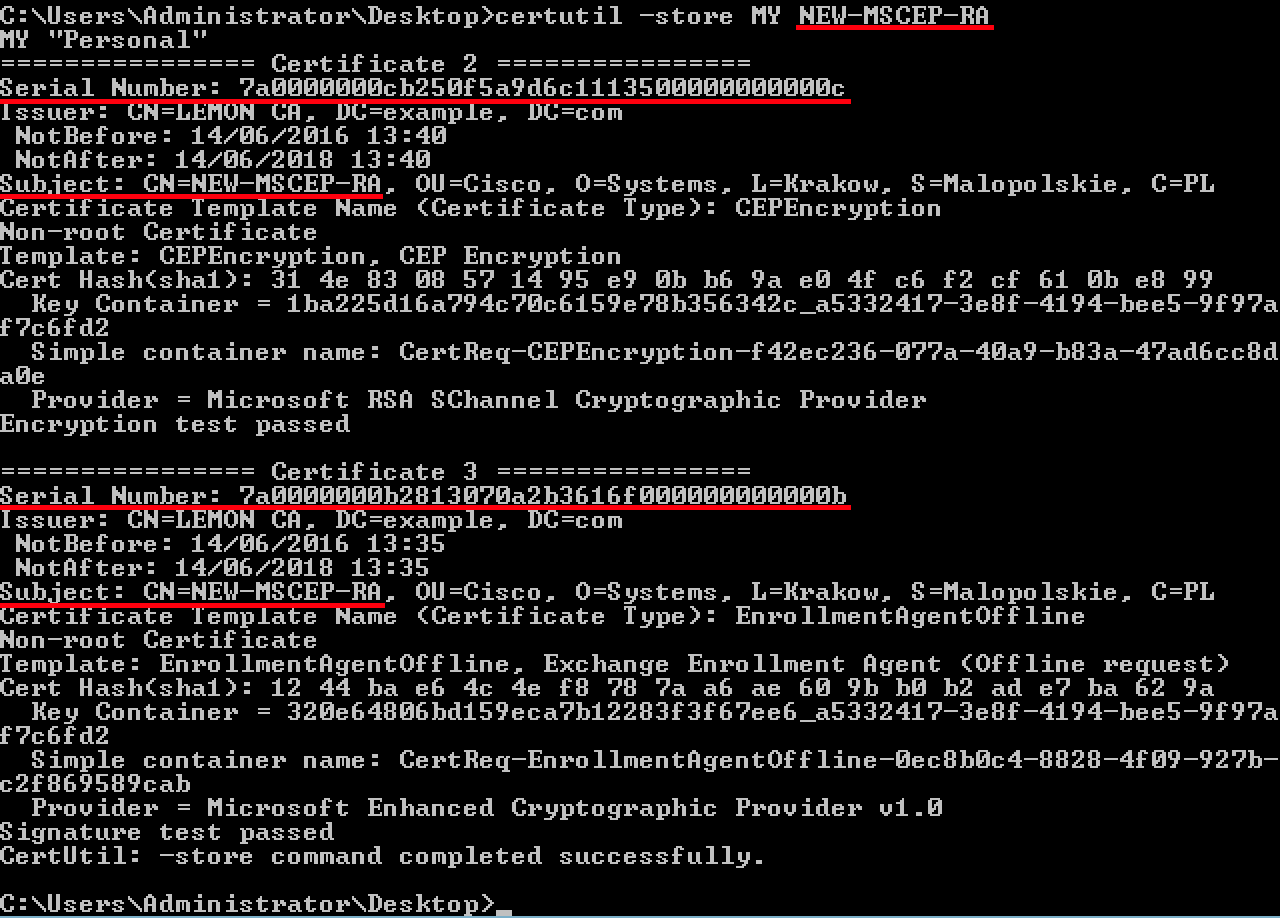

您也可以使用certutil.exe 工具驗證證書(請確保使用正確的新證書名稱)。應顯示具有新通用名稱和新序列號的MSCEP-RA證書:

certutil -store MY NEW-MSCEP-RA

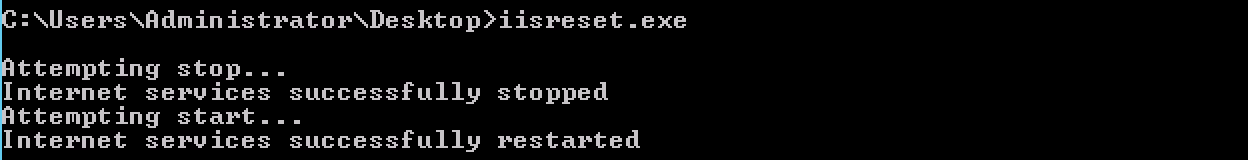

6. 重新啟動IIS

重新啟動Internet Information Services (IIS)伺服器以套用變更:

iisreset.exe

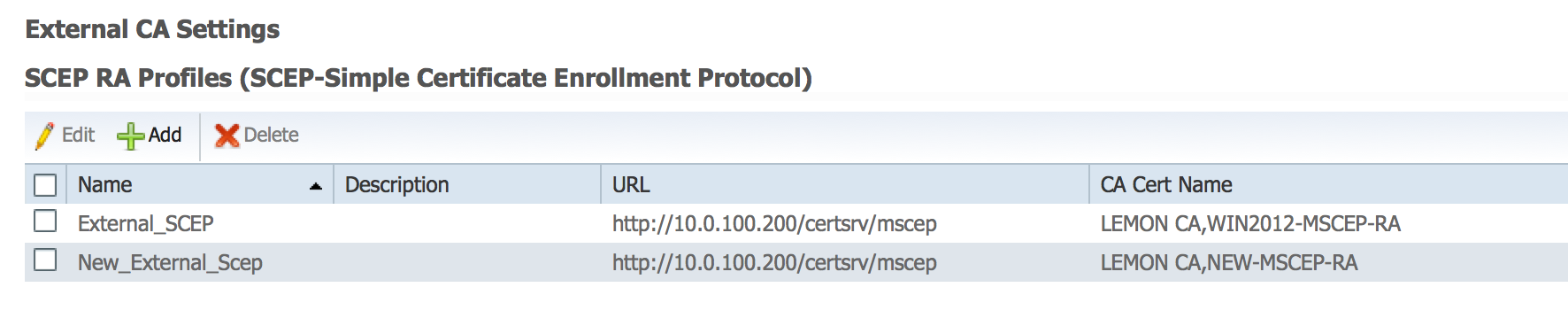

7. 建立新的SCEP RA配置檔案

在ISE上,建立新的SCEP RA配置檔案(與舊配置檔案具有相同的伺服器URL),因此下載新證書並將其增加到受信任的證書儲存中:

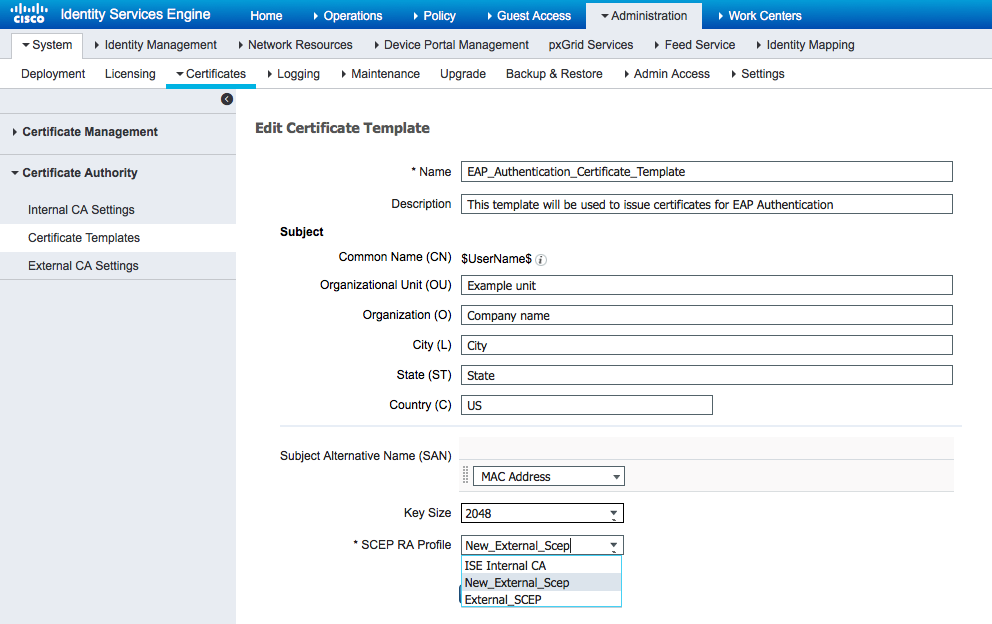

8. 修改證書模板

確保在BYOD使用的證書模板中指定了新的SCEP RA配置檔案(您可以在管理>系統>證書>證書頒發機構>證書模板中檢查該配置檔案):

參考資料

1. Microsoft Technet區域文章

2. Cisco ISE配置指南