使用Microsoft WSUS配置ISE版本1.4安全評估

目錄

簡介

本文檔介紹在思科身份服務引擎(ISE)終端安全評估功能與Microsoft Windows Server Update Services (WSUS)整合時如何對其進行配置。

必要條件

需求

思科建議您瞭解以下主題:

- Cisco ISE部署、身份驗證和授權

- 有關ISE和Cisco AnyConnect安全評估代理運行方式的基本知識

- 思科自適應安全裝置(ASA)的配置

- 基本VPN和802.1x知識

- Microsoft WSUS的配置

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Microsoft Windows版本7

- Microsoft Windows版本2012搭配WSUS 6.3版

- Cisco ASA 9.3.1及更高版本

- Cisco ISE軟體版本1.3及更高版本

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

設定

本節介紹如何配置ISE和相關網路元素。

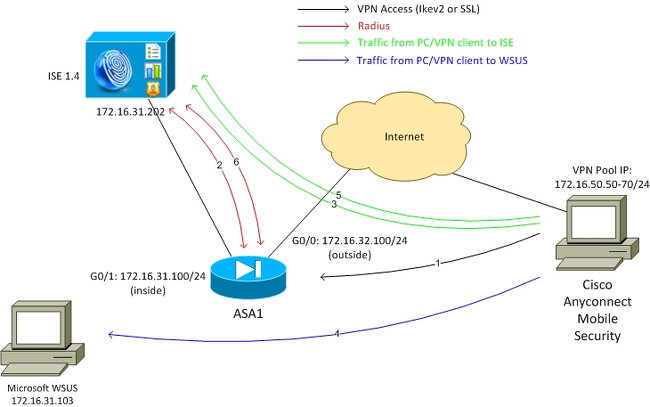

網路圖表

以下是本文檔中示例使用的拓撲:

如網路圖所示,流量如下:

- 遠端使用者透過Cisco AnyConnect連線,以透過VPN訪問ASA。這可以是任何型別的統一存取,例如終止於交換器上的802.1x/MAC驗證略過(MAB)有線作業階段,或終止於無線LAN控制器(WLC)上的無線作業階段。

- 作為身份驗證過程的一部分,ISE會確認終端站的狀態不等於相容(ASA-VPN_quarantine授權規則),並且重定向屬性在Radius Access-Accept消息中返回。因此,ASA會將所有HTTP流量重定向到ISE。

- 使用者打開Web瀏覽器並輸入任何地址。重定向到ISE後,站點上會安裝Cisco AnyConnect 4安全評估模組。安全評估模組然後從ISE下載策略(WSUS要求)。

- 狀態模組搜尋Microsoft WSUS並執行補救。

- 成功補救後,狀態模組向ISE傳送報告。

- ISE發出RADIUS授權更改(CoA),為合規的VPN使用者(授權規則)提供完全網路訪問。

Microsoft WSUS

WSUS服務透過標準TCP埠8530進行部署。請務必記住,要進行補救,還會使用其他埠。因此,可以安全將WSUS的IP地址增加到ASA上的重定向訪問控制清單(ACL)(本文檔後面部分進行了介紹)。

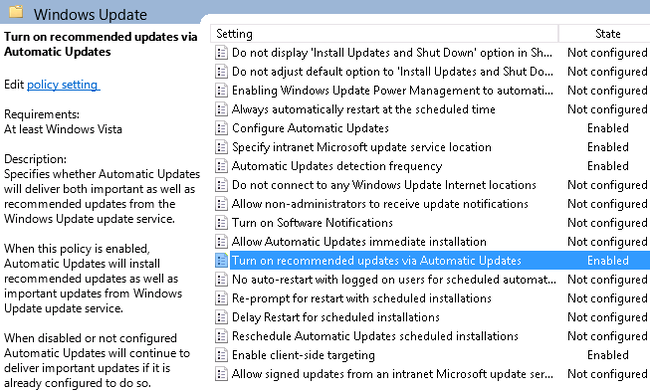

網域的群組原則已設定為Microsoft Windows更新,並指向本機WSUS伺服器:

以下是推薦的更新,這些更新針對基於不同嚴重性級別的粒度策略啟用:

以客戶端為目標,可以實現更大的靈活性。ISE可以使用基於不同Microsoft Active Directory (AD)電腦容器的安全評估策略。WSUS可以批准基於此成員資格的更新。

ASA

採用遠端使用者的簡單安全通訊端層(SSL) VPN存取(詳細資訊不在本檔案範圍內)。

以下是組態範例:

interface GigabitEthernet0/0

nameif outside

security-level 10

ip address 172.16.32.100 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.31.100 255.255.255.0

aaa-server ISE protocol radius

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 172.16.31.202

key cisco

webvpn

enable outside

anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy POLICY internal

group-policy POLICY attributes

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

tunnel-group SSLVPN type remote-access

tunnel-group SSLVPN general-attributes

address-pool POOL-VPN

authentication-server-group ISE

accounting-server-group ISE

default-group-policy POLICY

ip local pool POOL-VPN 172.16.50.50-172.16.50.60 mask 255.255.255.0

在ASA上配置訪問清單非常重要,該清單用於確定應重定向到ISE的流量(針對尚未合規的使用者):

access-list Posture-redirect extended deny udp any any eq domain

access-list Posture-redirect extended deny ip any host 172.16.31.103

access-list Posture-redirect extended deny ip any host 172.16.31.202

access-list Posture-redirect extended deny icmp any any

access-list Posture-redirect extended permit tcp any any eq www

對於不合規使用者,只允許域名系統(DNS)、ISE、WSUS和網際網路控制消息協定(ICMP)流量。所有其他流量(HTTP)重定向到ISE進行AnyConnect 4調配,負責狀態檢查和補救。

ISE

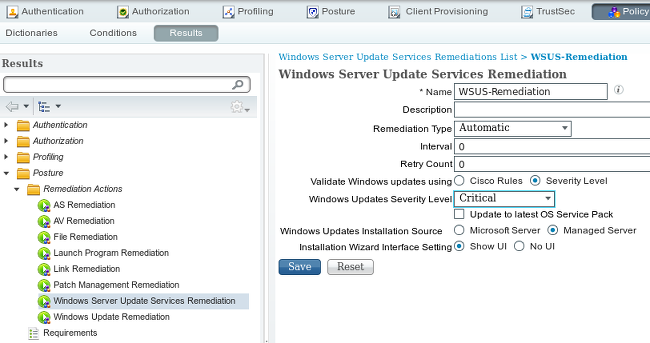

WSUS的狀態補救

完成以下步驟以配置WSUS的狀態補救:

- 導航到策略>條件>狀態>補救操作> Windows Server更新服務補救以建立新規則。

- 確認Microsoft Windows Updates設定已設定為嚴重性級別。此部件負責檢測補救流程是否啟動。

然後,Microsoft Windows Update Agent連線到WSUS,並檢查該PC是否存在任何關鍵更新等待安裝:

WSUS的終端安全評估要求

導航到策略>條件>狀態>要求以建立新規則。規則使用名為pr_WSUSRule的虛設條件,這意味著在需要進行補救時,將聯絡WSUS以檢查該條件(關鍵更新)。

一旦滿足此條件,WSUS就會安裝為該電腦配置的更新。這些更新可能包括任何型別的更新,也可能包括嚴重性級別較低的更新:

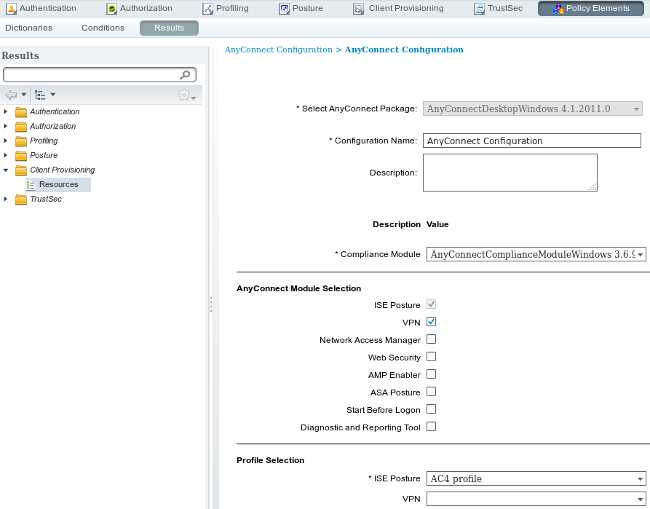

AnyConnect配置檔案

配置終端安全評估模組配置檔案以及AnyConnect 4配置檔案(如AnyConnect 4.0與ISE版本1.3整合配置示例中所述):

使用者端布建規則

一旦AnyConnect配置檔案準備就緒,即可從客戶端調配策略中引用它:

整個應用和配置一起安裝在終端上,該終端將重定向到Client Provisioning門戶頁面。可以升級AnyConnect 4,並安裝額外的模組(狀態)。

授權配置檔案

建立用於重定向到客戶端調配配置檔案的授權配置檔案:

授權規則

下圖顯示了授權規則:

首次使用ASA-VPN_quarantine規則。因此,返回Posture授權配置檔案,終端被重定向到客戶端調配門戶進行AnyConnect 4(使用狀態模組)調配。

一旦相容,將使用ASA-VPN_compliant規則並允許完全網路訪問。

驗證

本節提供的資訊可用於驗證您的組態是否正常運作。

具有已更新GPO策略的PC

PC登入域後,應推送具有WSUS配置的域策略。這可以在VPN會話建立(帶外)之前或之後(如果使用Start Before Logon功能,也可以用於802.1x有線/無線訪問)發生。

一旦Microsoft Windows客戶端配置正確,可從Windows Update設定中反映這一點:

如果需要,可以使用組策略對象(GPO)刷新和Microsoft Windows Update代理伺服器發現:

C:\Users\Administrator>gpupdate /force

Updating Policy...

User Policy update has completed successfully.

Computer Policy update has completed successfully.

C:\Users\Administrator>wuauclt.exe /detectnow

C:\Users\Administrator>

核准WSUS的重要更新

審批流程可以從客戶端站點目標獲益:

如果需要,請使用wuaucrt重新傳送報告。

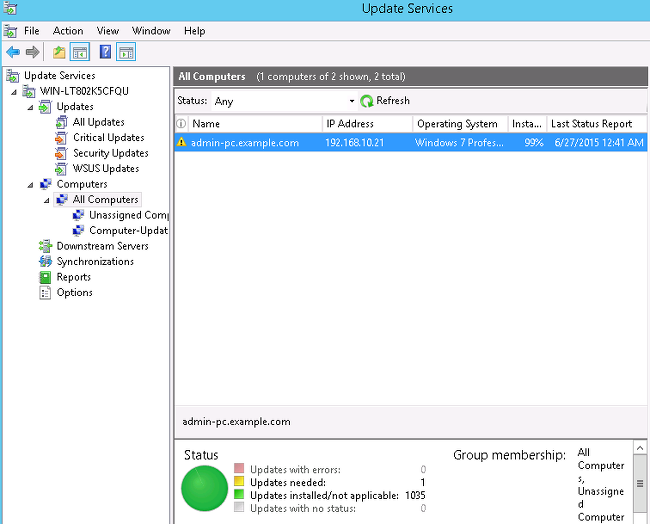

檢查WSUS上的PC狀態

此影像顯示如何檢查WSUS上的PC狀態:

應安裝一個更新,以便下次使用WSUS進行刷新。

已建立VPN會話

建立VPN會話後,使用 ISE授權規則,返回安全評估授權配置檔案。因此,來自終端的HTTP流量被重定向用於AnyConnect 4更新和狀態模組調配:

此時,ASA上的會話狀態指示透過將HTTP流量重定向到ISE來限制訪問:

asav# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 69

Assigned IP : 172.16.50.50 Public IP : 192.168.10.21

<...some output omitted for clarity...>

ISE Posture:

Redirect URL : https://ise14.example.com:8443/portal/gateway?sessionId=ac101f64000

45000556b6a3b&portal=283258a0-e96e-...

Redirect ACL : Posture-redirec

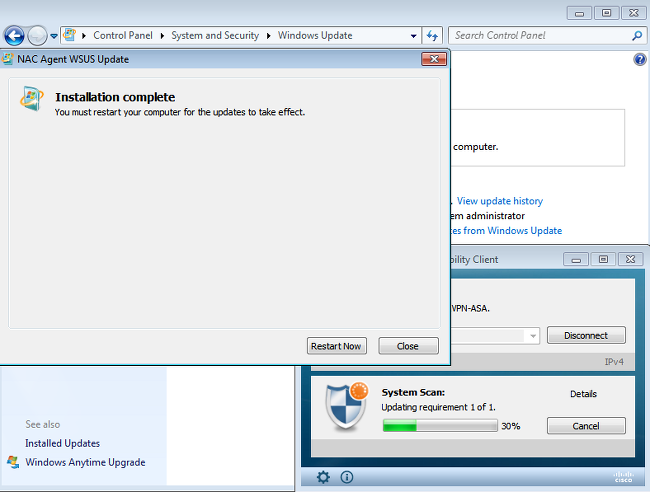

狀態模組從ISE接收策略並執行補救

終端安全評估模組從ISE接收策略。ise-psc.log調試顯示傳送到終端安全評估模組的要求:

2015-06-05 07:33:40,493 DEBUG [portal-http-service12][] cisco.cpm.posture.runtime.

PostureHandlerImpl -:cisco:ac101f6400037000556b40c1:::- NAC agent xml

<?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

WSUS

<version/>

<description>This endpoint has failed check for any AS installation</description>

<type>10</type>

<optional>0</optional>

42#1

<remediation_type>1</remediation_type>

<remediation_retry>0</remediation_retry>

<remediation_delay>0</remediation_delay>

<action>10</action>

<check>

pr_WSUSCheck

</check>

<criteria/>

</package>

</cleanmachines>

終端安全評估模組會自動觸發Microsoft Windows Update Agent連線到WSUS並下載在WSUS策略中配置的更新(所有操作均自動執行,無需任何使用者干預):

完整網路存取

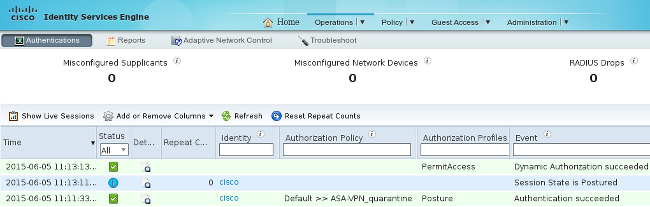

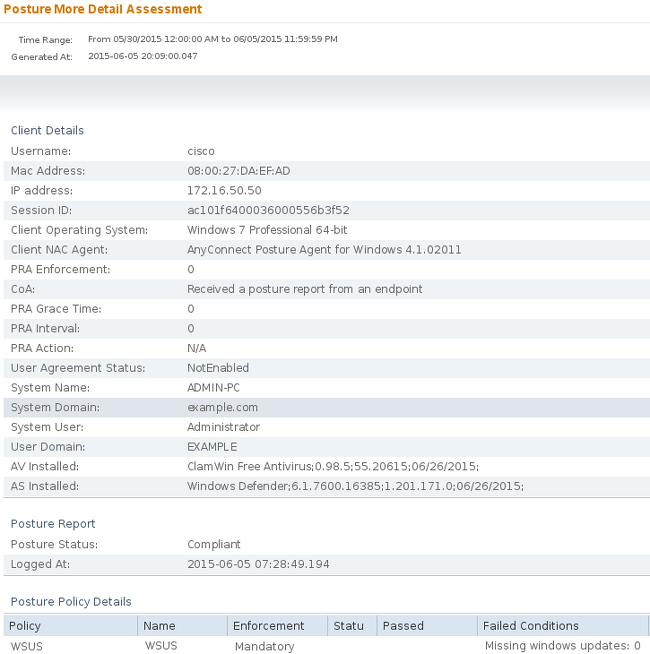

在AnyConnect終端安全評估模組報告該站合規性後,您將看到以下內容:

該報告被傳送到ISE,ISE重新評估策略並命中授權規則。這樣可提供完全網路訪問(透過Radius CoA)。導航到操作>身份驗證以確認這點:

調試(ise-psc.log)也會確認合規狀態、CoA觸發器和終端安全評估的最終設定:

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureManager -:cisco:

ac101f6400039000556b4200:::- Posture report token for endpoint mac

08-00-27-DA-EF-AD is Healthy

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400039000556b4200:::- entering triggerPostureCoA for session

ac101f6400039000556b4200

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:ac

101f6400039000556b4200:::- Posture CoA is scheduled for session id

[ac101f6400039000556b4200]

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:

ac101f6400039000556b4200:::- DM_PKG report non-AUP:html = <!--X-Perfigo-DM-Error=0-->

<!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0-->

<!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0-->

<!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey-->

<!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=-->

<!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter-->

<!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4-->

<!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:DA:EF:AD-->

DEBUG [pool-183-thread-1][]cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400036000556b3f52:::- Posture CoA is triggered for endpoint [08-00-27-da-ef-ad]

with session [ac101f6400039000556b4200]

此外,ISE詳細狀態評估報告確認該站點符合以下要求:

疑難排解

目前沒有適用於此組態的疑難排解資訊。

重要注意事項

本節提供一些與本檔案中所述組態相關的重要資訊。

WSUS補救的選項詳細資訊

區分需求條件和補救措施非常重要。AnyConnect會觸發Microsoft Windows Update代理檢查合規性,具體取決於使用補救設定驗證Windows更新。

本示例使用Severity Level。使用關鍵設定,Microsoft Windows Agent將檢查是否存在任何掛起(未安裝)的重要更新。如果有,則開始修正。

然後,補救流程可能會根據WSUS配置(針對特定電腦批准的更新)安裝所有重要和不太重要的更新。

隨著使用Cisco Rules設定Validate Windows updates,要求中詳細列出的條件將決定工作站是否相容。

Windows Update服務

對於不帶WSUS伺服器的部署,有另一種補救型別可用,即Windows Update補救:

此補救型別允許控制Microsoft Windows Update設定,並允許您執行立即更新。此補救型別使用的典型條件是pc_AutoUpdateCheck。這可讓您檢查是否已在端點上啟用Microsoft Windows Update設定。否則,您可以啟用它並執行更新。

SCCM整合

ISE版本1.4的一個稱為修補程式管理的新功能允許與許多第三方供應商進行整合。視供應商而定,條件和補救都有多個可用選項。

對於Microsoft,支援系統管理伺服器(SMS)和System Center Configuration Manager (SCCM)。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

03-Aug-2015 |

初始版本 |

意見

意見