簡介

本文檔介紹如何在FP9300中部署ASA Transparent。預設情況下,在FP9300中部署ASA時,防火牆模式為「路由器」,沒有選擇透明模式的選項,因為對於FTD模板,我們擁有透明模式。

另一方面,透明防火牆是第2層防火牆,其作用類似於「線上的凹凸」或「隱形防火牆」,並不視為連線到裝置的路由器躍點。但是,與任何其他防火牆一樣,介面之間的訪問控制也是受控制的,並且所有常規的防火牆檢查均已到位。

必要條件

需求

思科建議您瞭解以下主題:

採用元件

本文中的資訊係根據以下軟體和硬體版本:

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

部署ASA時,沒有選擇防火牆模式的選項與部署FTD時相同:

部署ASA後,在路由模式中對其進行預配置:

asa# show firewall

Firewall mode: Router

asa# show mode

Security context mode: single

因為沒有選項可以從機箱管理器配置防火牆模式,需要從ASA CLI完成以下操作:

asa(config)# firewall transparent

asa(config)# show firewall

Firewall mode: Transparent

asa(config)# wr mem

Building configuration...

Cryptochecksum: 746a107e aa0959e6 0f374a5f a004e35e

2070 bytes copied in 0.70 secs

[OK]

儲存配置後,即使已在裝置上設定透明模式,也需要在使用ASA裝置時重新載入。裝置啟動後,裝置已在透明模式下設定,並且所有配置都已按預期清除,但在機箱管理器中仍會顯示部署的原始配置:

asa# show firewall

Firewall mode: Transparent

asa# show version | in up

Config file at boot was "startup-config"

asa up 1 min 30 secs

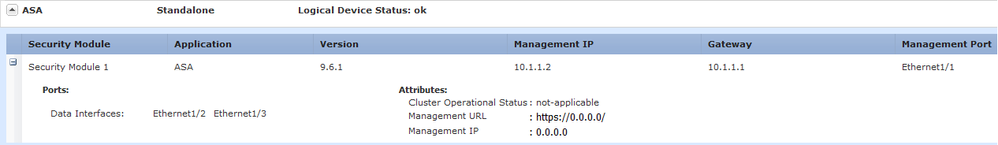

在機箱管理器上,可以驗證是否已刪除管理埠配置:

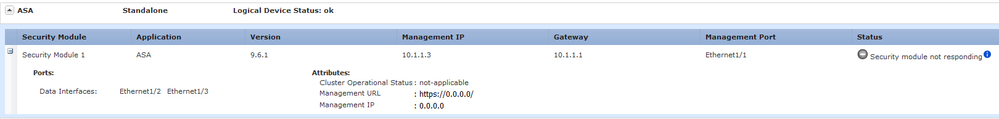

如果重新部署適用,需要在管理介面配置和集群配置中執行重新部署,從機箱管理器到裝置,就像我們在部署開始時所做的那樣。機箱管理器重新發現裝置;在前5分鐘內,裝置狀態顯示為「Security module not responding(安全模組無響應)」,如圖所示:

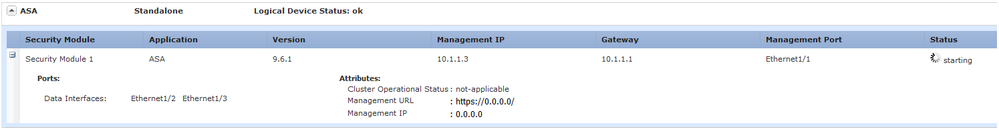

幾分鐘後,裝置將重新啟動:

驗證

當ASA重新聯機後,可以從CLI使用以下命令確認裝置處於透明模式並使用管理IP地址:

asa# show firewall

Firewall mode: Transparent

asa# show ip

Management-only Interface: Ethernet1/1

System IP Address:

ip address 10.1.1.3 255.255.255.0

Current IP Address:

ip address 10.1.1.3 255.255.255.0

asa# show nameif

Interface Name Security

Ethernet1/1 management 0

從Chassis Manager部署ASA時能夠選擇防火牆模式的功能已透過缺陷CSCvc13164和CSCvd91791請求。