簡介

本文檔介紹將Microsoft 365與思科安全電子郵件整合以進行入站和出站電子郵件傳送的配置步驟。

必要條件

需求

思科建議您瞭解以下主題:

- Cisco Secure Email Gateway 或 Cloud Gateway

- 對您的思科安全電子郵件雲網關環境的命令列介面(CLI)訪問:

思科安全電子郵件雲網關>命令列介面(CLI)訪問

- Microsoft 365

- 簡易郵件傳輸通訊協定(SMTP)

- 網域名稱伺服器或網域名稱系統(DNS)

採用元件

本文件所述內容不限於特定軟體和硬體版本。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本檔案可用於內部部署閘道器或思科雲閘道。

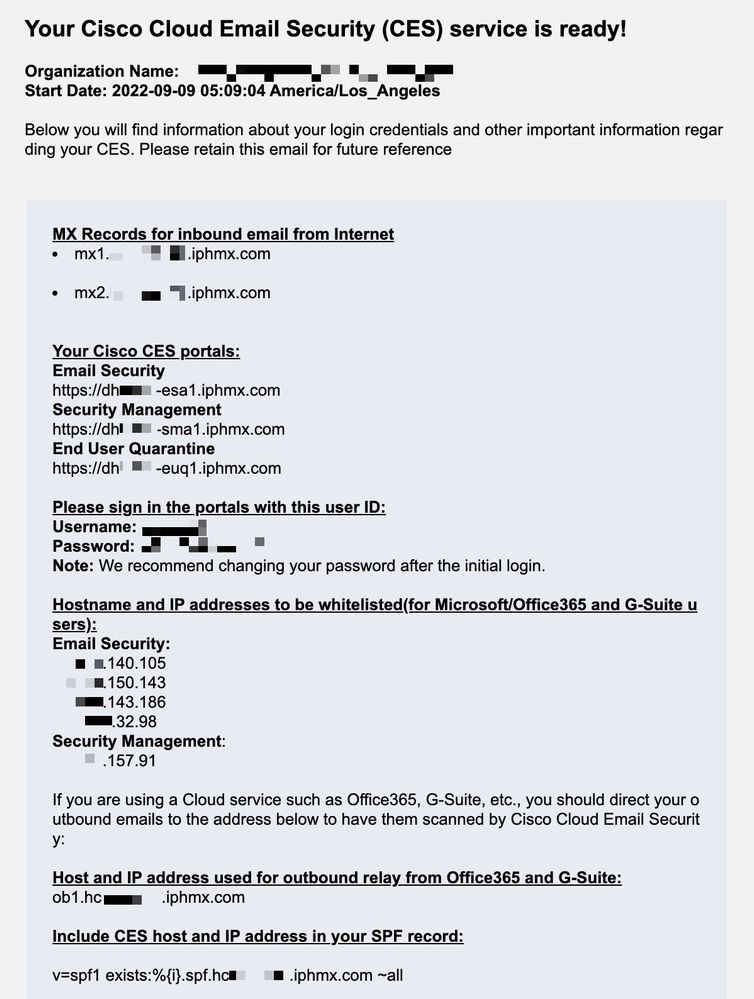

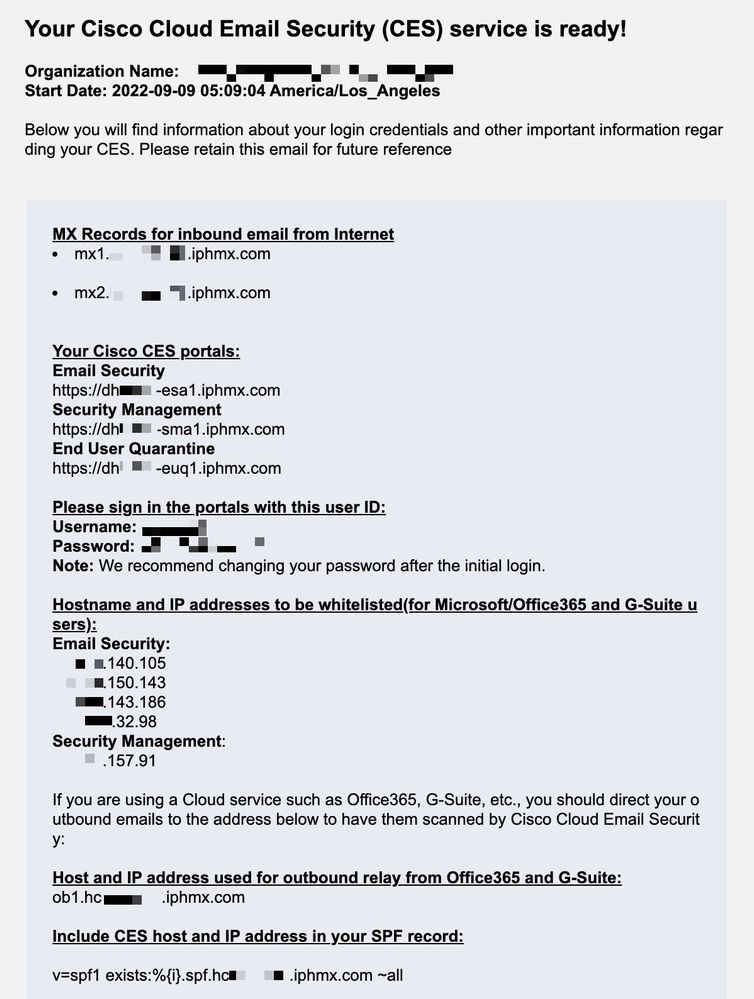

如果您是思科安全電子郵件管理員,歡迎信中將包含您的雲網關IP地址和其他相關資訊。除了此處看到的信函之外,還會向您傳送一封加密電子郵件,提供有關為分配而調配的雲網關(也稱為ESA)以及雲電子郵件和網路管理器(也稱為SMA)數量的更多詳細資訊。如果您尚未收到或沒有該信函的副本,請與聯絡ces-activations@cisco.com,聯絡您的聯絡資訊以及服務項下的域名。

每個客戶端都有專用IP。您可以在 Microsoft 365 組態中使用指派的 IP 或主機名稱。

注意:強烈建議您在計畫的生產郵件切換之前進行測試,因為在Microsoft 365 Exchange控制檯中複製配置需要花費時間。至少要讓所有更改生效1小時。

附註:螢幕捕獲中的IP地址與調配給您分配的雲網關數量成比例。例xxx.yy.140.105xxx.yy.150.1143如,是網關1的資料1介面IP地址,是網關2的資料1介面IP地址。網關1的資料2介面IP地址是xxx.yy.143.186,而網關2的資料2介面IP地址是xxx.yy.32.98。如果您的歡迎函未包含Data 2(傳出介面IP)資訊,請聯絡Cisco TAC以將Data 2介面新增到您的分配中。

使用安全電子郵件配置Microsoft 365

設定從 Cisco Secure Email 傳入 Microsoft 365 的內送電子郵件

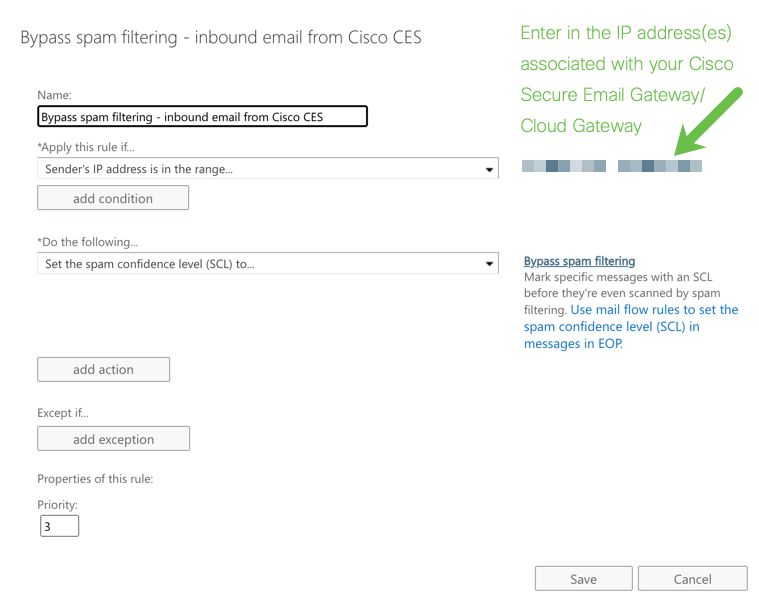

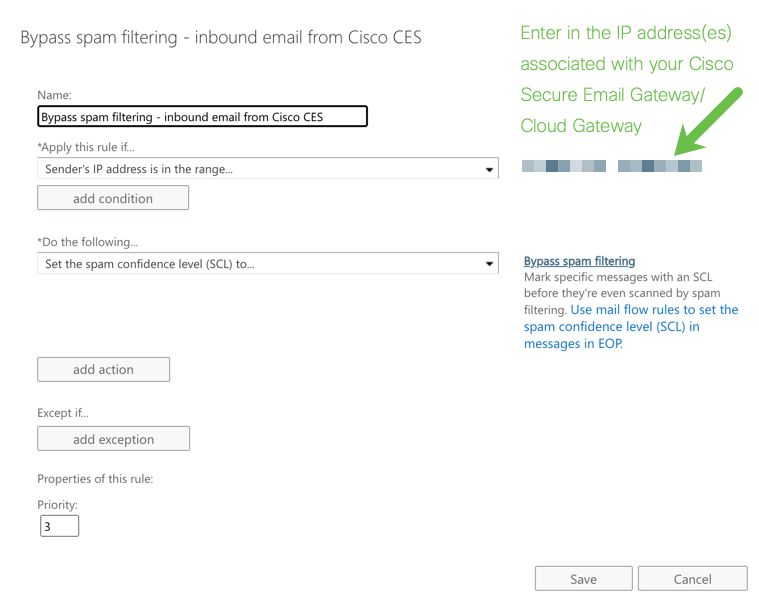

略過垃圾郵件篩選規則

- 登入到Microsoft 365管理中心

- 在左側選單中,展開

Admin Centers.

- 按一下

Exchange.

- 從左側選單中,導航到

Mail flow > Rules.

- 按一下

[+]可建立新規則。

- 從

Bypass spam filtering...下拉選單中選擇。

- 輸入新規則的名稱:

Bypass spam filtering - inbound email from Cisco CES.

- 對於*Apply this rule if...,選擇

The sender - IP address is in any of these ranges or exactly matches.

- 對於「指定IP地址範圍」彈出視窗,新增思科安全郵件歡迎信中提供的IP地址。

- 按一下

OK.

- 對於*執行以下操作……,已預先選擇新規則:

Set the spam confidence level (SCL) to... - Bypass spam filtering.

- 按一下

Save.

規則的外觀示例:

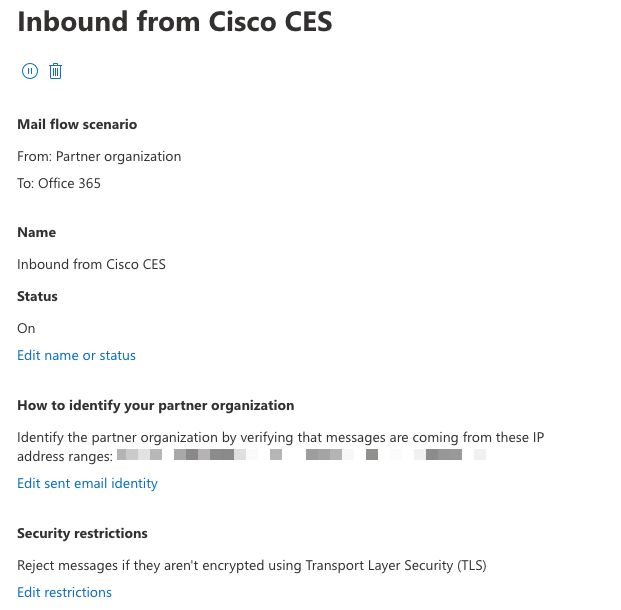

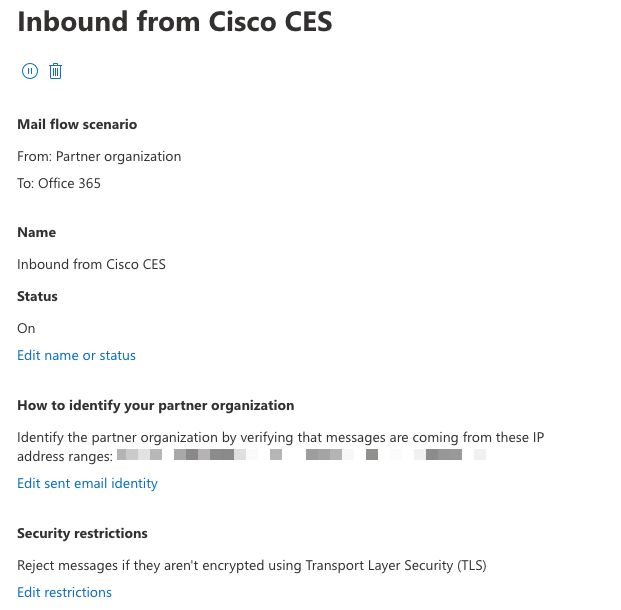

接收連接器

- 留在 Exchange 系統管理中心中.

- 從左側選單中,導航到

Mail flow > Connectors.

- 按一下

[+]可建立新聯結器。

- 在「選擇郵件流方案」彈出視窗中,選擇:

- 寄件者:

Partner organization

- 收件者:

Office365

- 按一下

Next.

- 輸入新聯結器的名稱:

Inbound from Cisco CES.

- 如果需要,請輸入說明。

- 按一下

Next.

- 按一下

Use the sender's IP address.

- 按一下

Next.

- 按一下

[+]並輸入思科安全電子郵件歡迎信中指示的IP地址。

- 按一下

Next.

- 選擇

Reject email messages if they aren't sent over Transport Layer Security (TLS).

- 按一下

Next.

- 按一下

Save.

聯結器配置的示例如下:

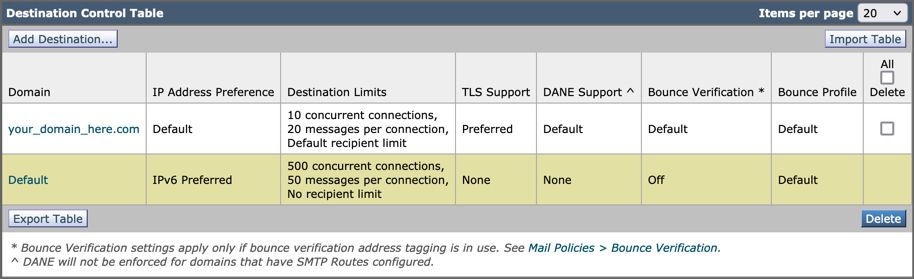

設定從 Cisco Secure Email 傳至 Microsoft 365 的郵件

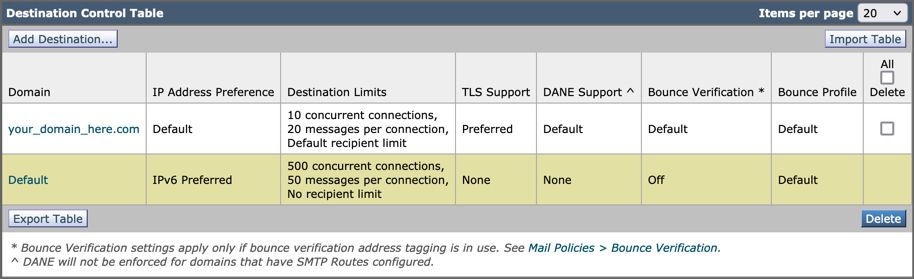

目的地控制

對目標控制中的傳遞域強制實施自我限制。當然,您可以稍後刪除限制,但這些是Microsoft 365的新IP,並且由於Microsoft的聲譽未知,您不希望Microsoft進行任何限制。

- 登入到您的網關。

- 導航至

Mail Policies > Destination Controls.

- 按一下

Add Destination.

- 使用:

- 目標:輸入您的網域名稱

- 同時連線數:

10

- 每次連線郵件數上限:

20

- TLS 支援:

Preferred

- 按一下

Submit.

- 單

Commit Changes擊使用者介面(UI)右上角以儲存配置更改。

目標控制表的顯示示例:

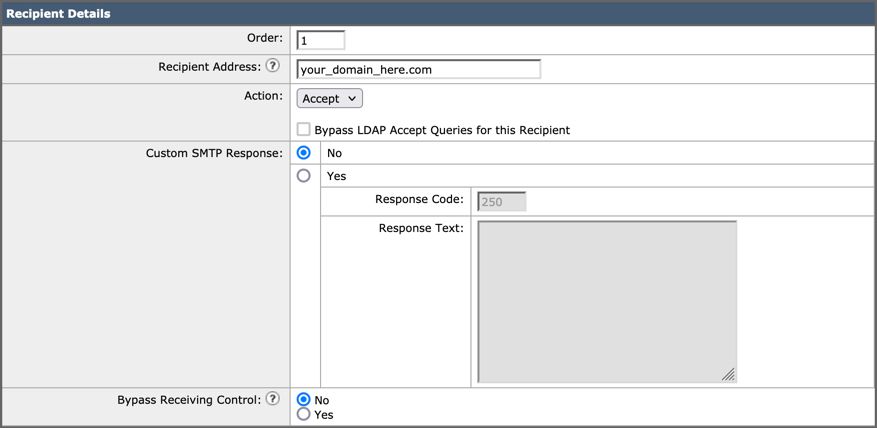

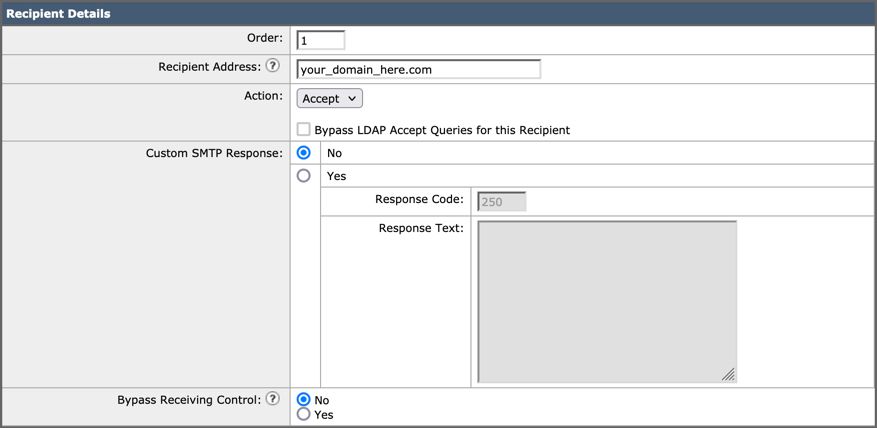

收件者存取表

接著,設定網域的收件人存取表 (RAT) 以接受郵件:

- 導航至

Mail Policies > Recipient Access Table (RAT). 附註:根據主郵件流的監聽程式的實際名稱,確保監聽程式是傳入監聽程式、傳入郵件或郵件流的監聽程式。

- 按一下

Add Recipient.

- 在「收件人地址」欄位中新增網域.

- 選擇預設操作

Accept.

- 按一下

Submit.

- 單

Commit Changes擊UI右上角以儲存配置更改。

RAT條目的示例如下:

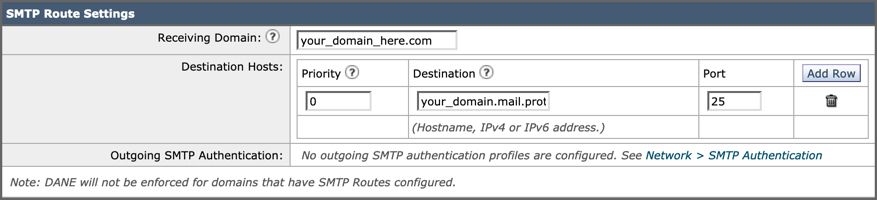

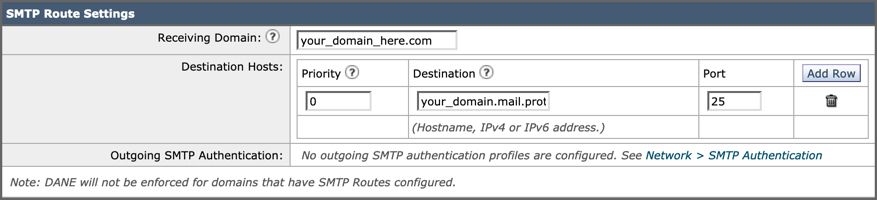

SMTP 路由

設定SMTP路由以將郵件從Cisco Secure Email傳送到您的Microsoft 365域:

- 導航至

Network > SMTP Routes.

- 按一下

Add Route...

- 接收網域:輸入您的網域名稱.

- 目的地主機:新增原始 Microsoft 365 MX 記錄.

- 按一下

Submit.

- 單

Commit Changes擊UI右上角以儲存配置更改。

SMTP路由設定的外觀示例:

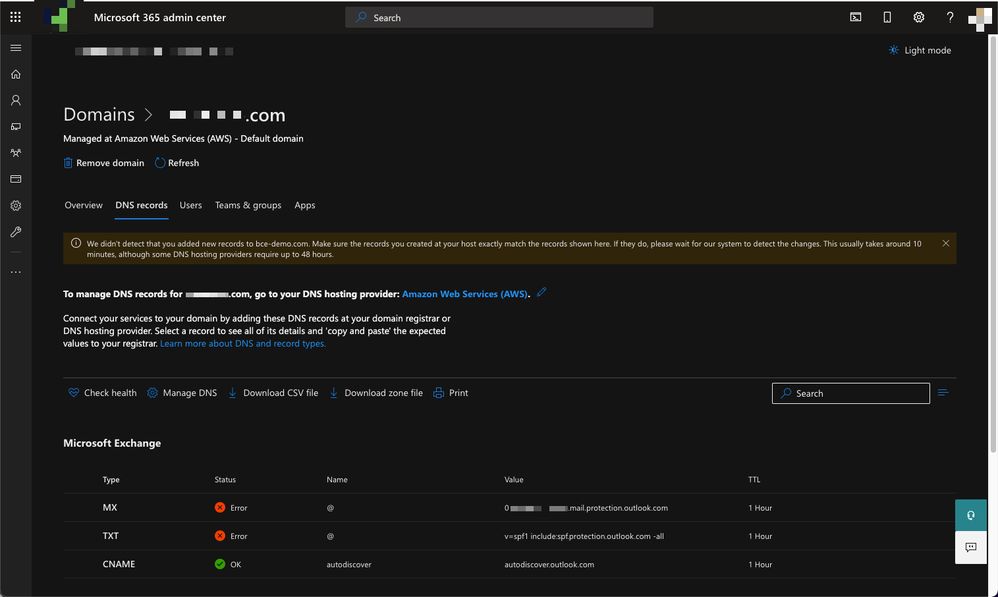

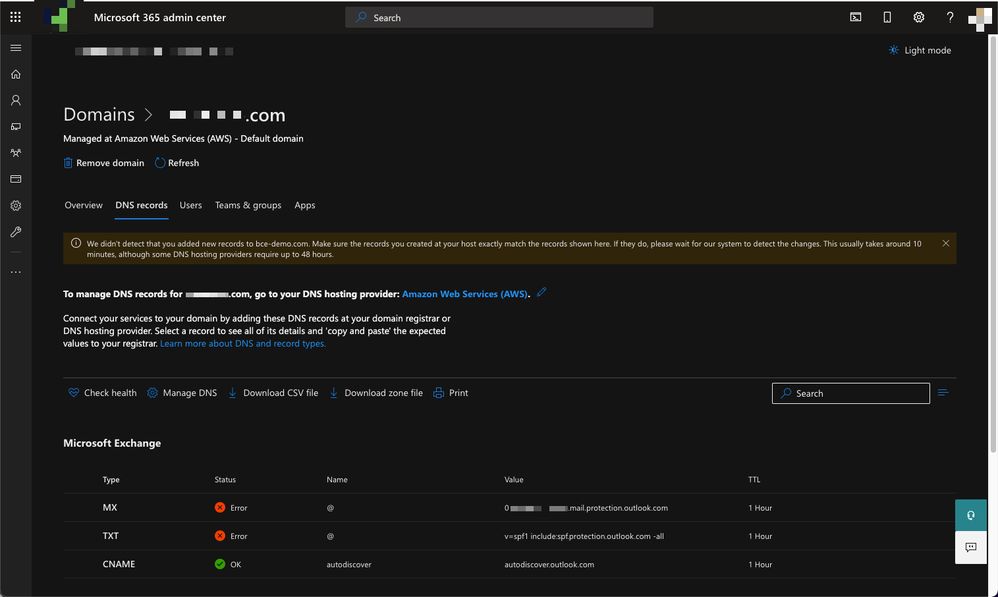

DNS(MX 記錄)組態

您準備通過郵件交換(MX)記錄更改來剪下域。按照思科安全電子郵件歡迎信中的規定,與您的DNS管理員合作,將您的MX記錄解析為Cisco Secure Email Cloud例項的IP地址。

從Microsoft 365控制檯驗證對MX記錄的更改:

- 登入到Microsoft 365管理控制檯。

- 導航至

Home > Settings > Domains.

- 選擇您的預設域名。

- 按一下

Check Health.

這提供了Microsoft 365如何查詢與您的域關聯的DNS和MX記錄的當前MX記錄:

附註:在本示例中,DNS由Amazon Web Services(AWS)託管和管理。 作為管理員,如果您的DNS託管在Microsoft 365帳戶以外的任何位置,您可能會看到一條警告。您可以忽略以下警告:「我們沒有檢測到您向your_domain_here.com新增新記錄。確保您在主機建立的記錄與此處顯示的記錄相匹配……」 分步說明將MX記錄重置為最初配置為重定向到您的Microsoft 365帳戶的記錄。這會從傳入流量中刪除思科安全電子郵件網關。

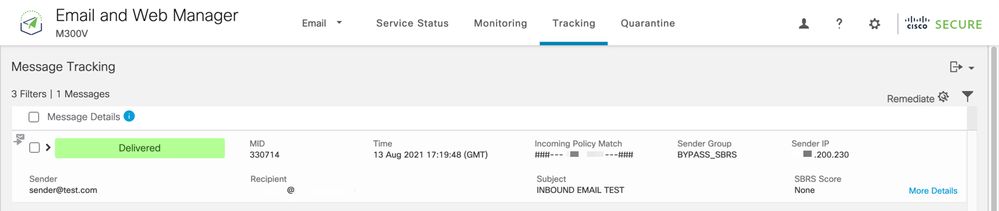

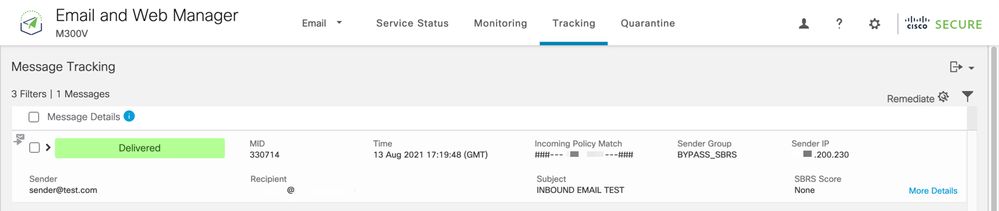

測試入站電子郵件

測試您的Microsoft 365電子郵件地址的入站郵件。然後,檢查它是否到達您的Microsoft 365電子郵件收件箱。

驗證例項隨附的Cisco Secure Email and Web Manager(也稱為SMA)上的郵件跟蹤中的郵件日誌。

在 SMA 上查看郵件記錄:

- 登入到SMA。

- 按一下

Tracking.

- 輸入所需的搜尋條件,然後單

Search;擊並期望看到以下結果:

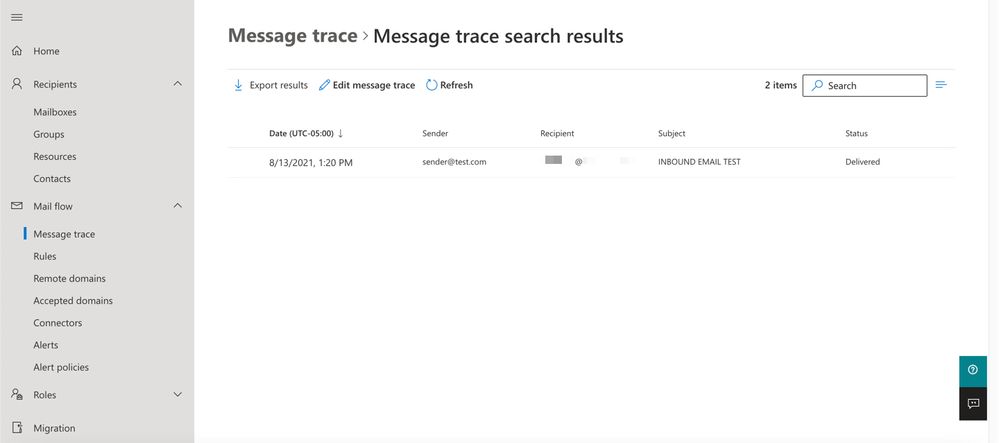

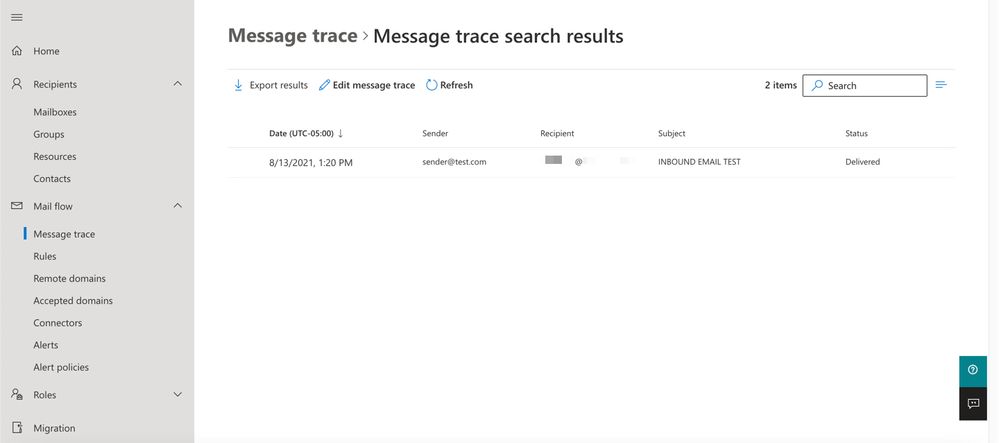

若要在 Microsoft 365 中查看郵件記錄:

- 登入到Microsoft 365管理中心。

- 拓展

Admin Centers.

- 按一下

Exchange.

- 導航至

Mail flow > Message trace.

- Microsoft提供了用於搜尋的預設條件。例如,選擇

Messages received by my primary domain in the last day,開始搜尋查詢。

- 輸入收件人所需的搜尋條件,然後單

Search 擊並期望看到類似以下的結果:

設定從 Microsoft 365 傳至 Cisco Secure Email 的外寄電子郵件

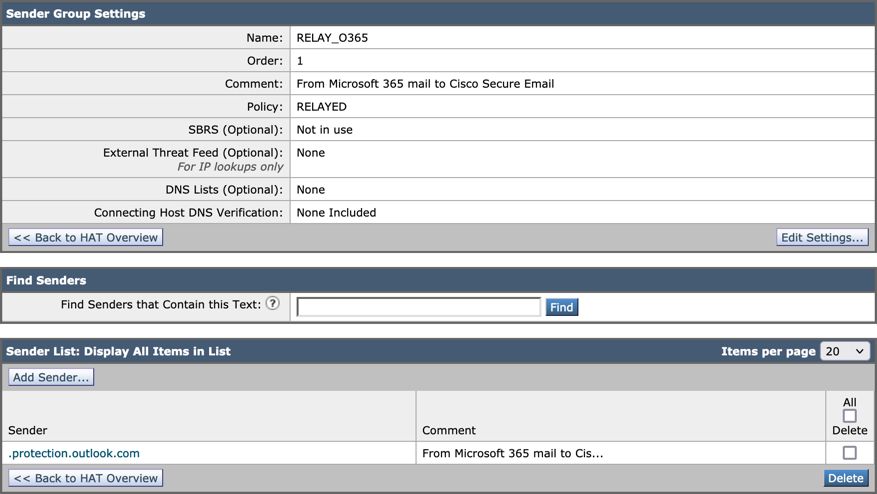

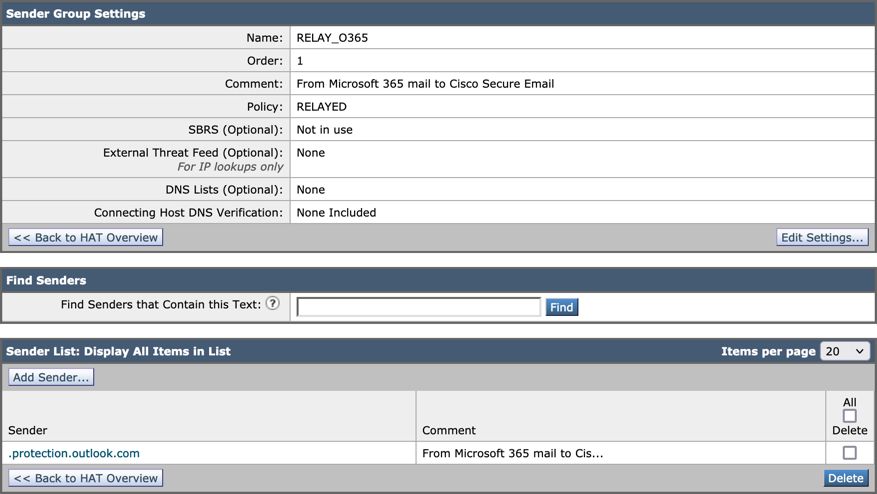

在 Cisco Secure Email Gateway 上設定 RELAYLIST

請參閱您的思科安全電子郵件歡迎信。此外,為通過網關的出站消息指定輔助介面。

- 登入到您的網關。

- 導航至

Mail Policies > HAT Overview.

附註:根據外部/出站郵件流的監聽程式的實際名稱,確保監聽程式適用於出站監聽程式、OutgoingMail或MailFlow-Ext。

- 按一下

Add Sender Group...

- 將寄件者群組設為:

- 名稱:RELAY_O365

- 備註: <<enter a comment if you wish to notate your sender group>>

- 原則:RELAYED

- 按一下

Submit and Add Senders.

- 發件人:

.protection.outlook.com

附註:其.網域名稱開頭的「.」(點)為必要項目.

- 按一下

Submit.

- 單

Commit Changes擊UI右上角以儲存配置更改。

發件人組設定的外觀示例:

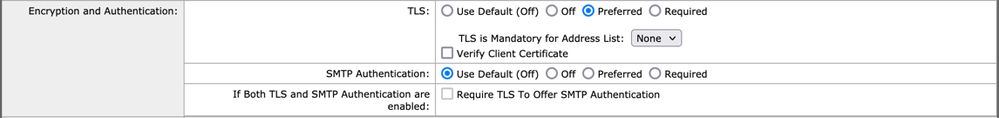

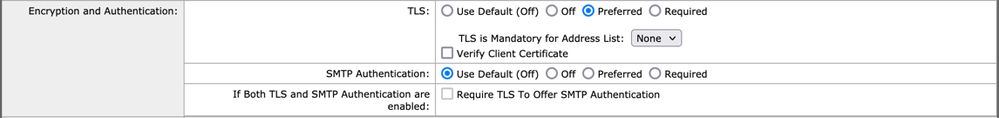

啟用 TLS

- 按一下

<

.

- 按一下「郵件流程原則」名稱:

RELAYED. - 向下滾動,在部分中查

Security Features看 Encryption and Authentication. - 若為 TLS,請選擇:

Preferred. - 按一下

Submit. - 單

Commit Changes擊UI右上角以儲存配置更改。

郵件流策略配置示例為:

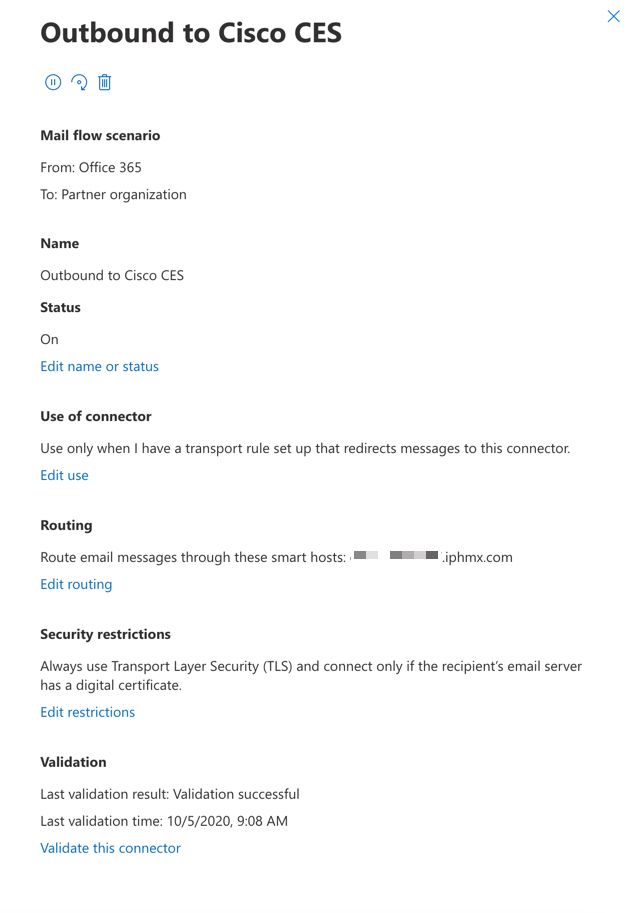

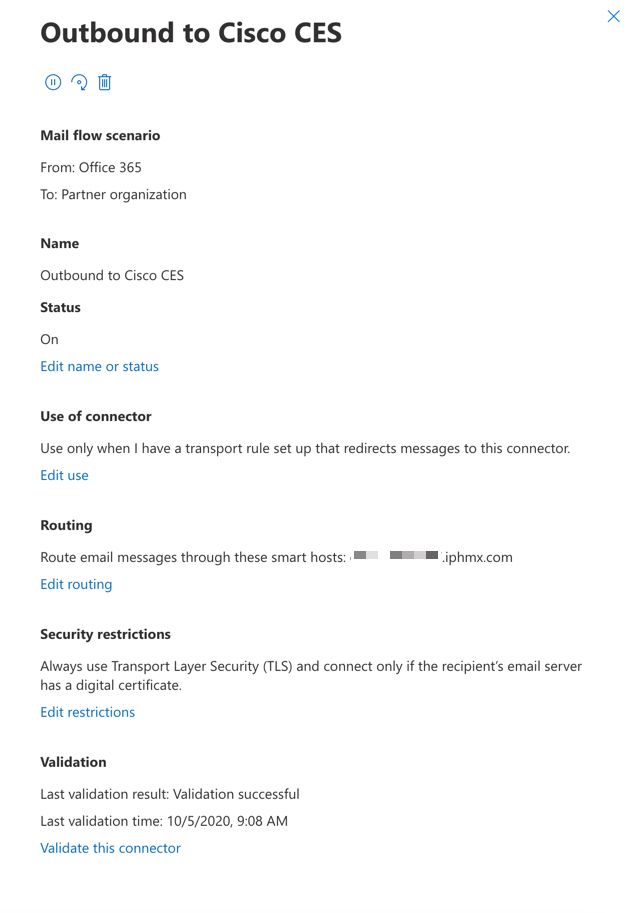

設定從 Microsoft 365 傳至 CES 的郵件

- 登入到Microsoft 365管理中心。

- 拓展

Admin Centers. - 按一下

Exchange. - 導航至

Mail flow > Connectors. - 按一下

[+] 建立新聯結器。 - 在「選擇郵件流方案」彈出視窗中,選擇:

- 寄件者:

Office365

- 收件者:

Partner organization

- 按一下

Next. - 輸入新聯結器的名稱:

Outbound to Cisco CES. - 如果需要,請輸入說明。

- 按一下

Next. - 對於何時要使用此聯結器?:

- 選擇:

Only when I have a transport rule set up that redirects messages to this connector.

- 按一下

Next.

- 按一下

Route email through these smart hosts. - 點選

[+]並輸入CES歡迎信中提供的出站IP地址或主機名。 - 按一下

Save. - 按一下

Next. - Office 365應如何連線到合作夥伴組織的電子郵件伺服器?

- 選擇:

Always use TLS to secure the connection (recommended).

- 選擇

Any digital certificate, including self-signed certificates.

- 按一下

Next.

- 系統將顯示確認螢幕。

- 按一下

Next. - 使用

[+]輸入有效的電子郵件地址,然後按一下 OK. - 按一下

Validate並允許運行驗證。 - 完成後,單擊

- 按一下

Save.

Outbound Connector的外觀示例:

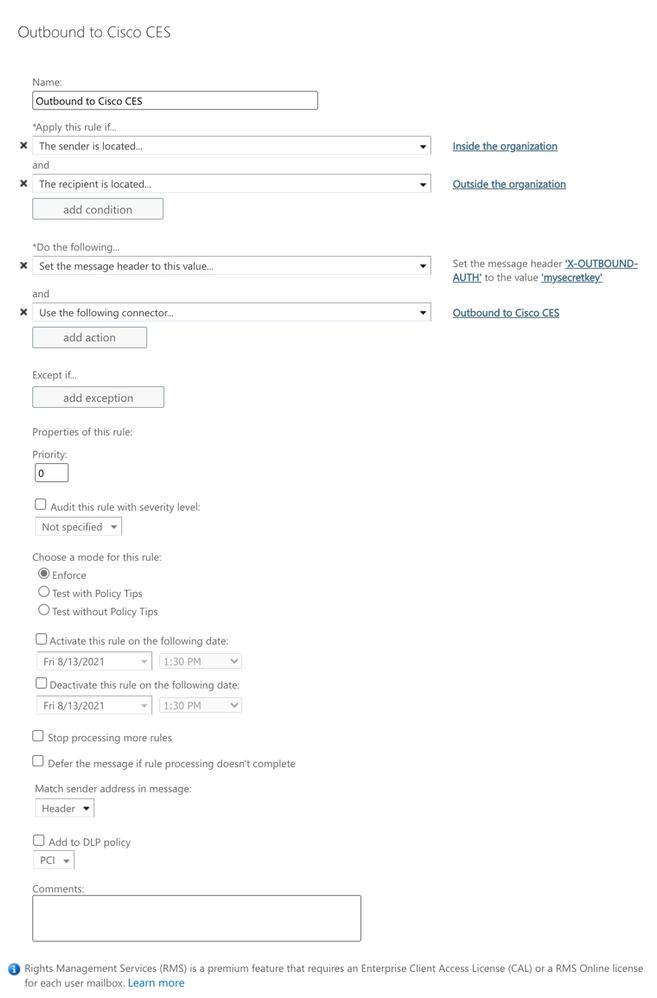

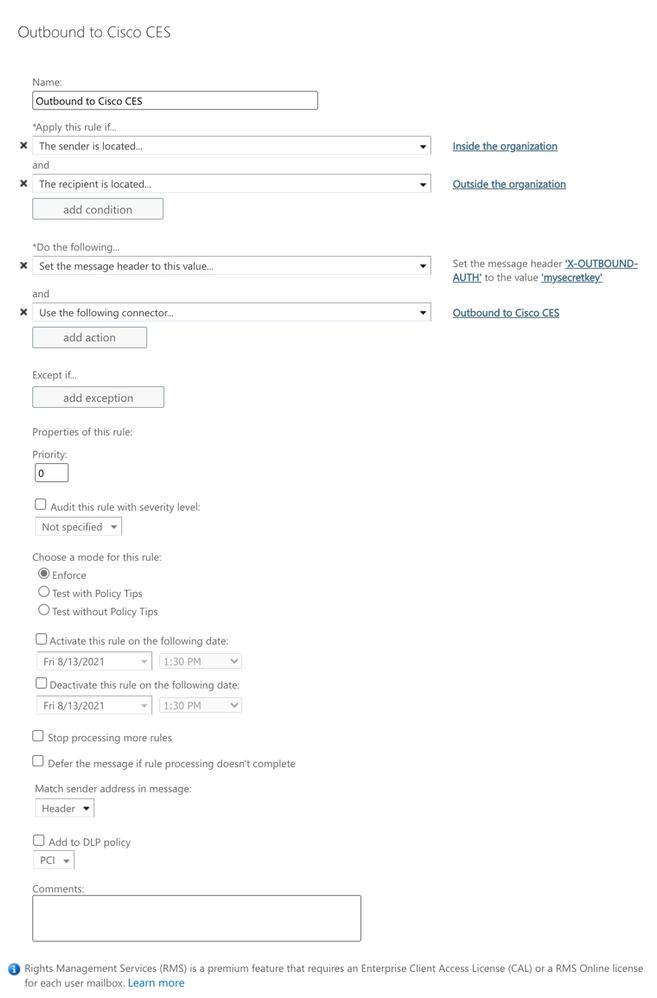

建立郵件流程規則

- 登入到Exchange管理中心。

- 按一下

mail flow;請確保 在「規則」(rules)頁籤上。 - 單

[+]擊新增新規則。 - 選擇

Create a new rule. - 輸入新規則的名稱:

Outbound to Cisco CES. - 對於*Apply this rule if..,選擇:

The sender is located...

- 對於「選擇發件人位置」彈出視窗,選擇:

Inside the organization.

- 按一下

OK.

- 按一下

More options... - 按一下

add condition按鈕並插入第二個條件:

- 選擇

The recipient...

- 選擇:

Is external/internal.

- 對於「選擇發件人位置」彈出視窗,選擇:

Outside the organization .

- 按一下

OK.

- 對於*執行以下操作……,選擇:

Redirect the message to...

- 選擇:以下聯結器。

- 然後選擇您的Outbound to Cisco CES連接器。

- 按一下「OK」(確定)。

- 返回「*執行以下操作……」 並插入第二個操作:

- 選擇:

Modify the message properties...

- 選擇:

set the message header

- 設定郵件標頭:

X-OUTBOUND-AUTH.

- 按一下

OK.

- 設定值:

mysecretkey.

- 按一下

OK.

- 按一下

Save.

注意:為了防止來自Microsoft的未授權郵件,可以在郵件離開您的Microsoft 365域時標籤密碼x標頭;在傳送到Internet之前,將評估並刪除此標頭。

Microsoft 365路由配置的示例如下:

最後,存取 Cisco Secure Email Gateway 的 CLI。

注意:思科安全電子郵件雲網關>命令列介面(CLI)訪問。

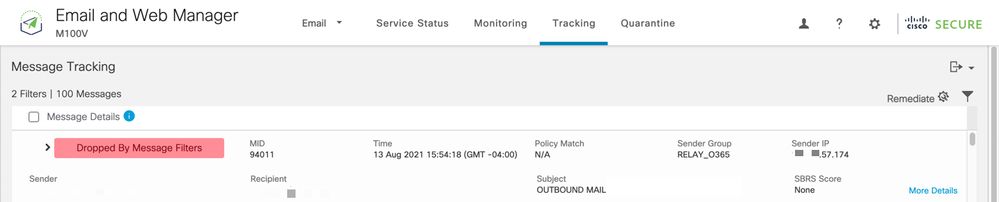

建立消息過濾器以檢查x報頭的存在和值,並刪除報頭(如果存在)。 如果沒有任何標頭,請捨棄郵件。

- 通過CLI登入網關。

- 執行指令。

Filters - 如果您的網關已集群,請點選return以在集群模式下編輯過濾器。

- 使用命

New令建立郵件過濾器、複製和貼上:

office365_outbound: if sendergroup == "RELAYLIST" {

if header("X-OUTBOUND-AUTH") == "^mysecretkey$" {

strip-header("X-OUTBOUND-AUTH");

} else {

drop();

}

} - 點擊返回一次,以建立新的空白行.

- 在新

[.]行上輸入以結束新郵件過濾器。 - 按一下

return一次以退出「過濾器」選單。 - 運行命

Commit令以儲存對配置的更改。

附註:避免使用金鑰的特殊字元。消息篩選器中顯示的^和$是正規表示式字元,如示例中所示。

附註:請檢視您的RELAYLIST的配置方式名稱。可以使用備用名稱進行配置,也可以根據您的中繼策略或郵件提供商設定特定名稱。

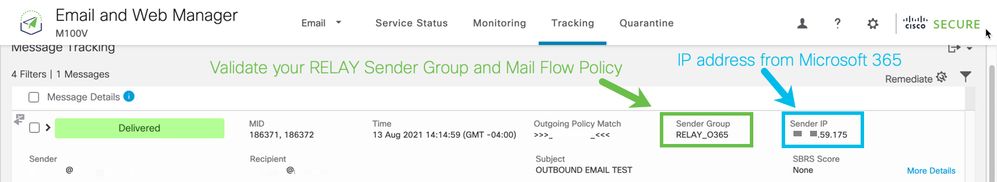

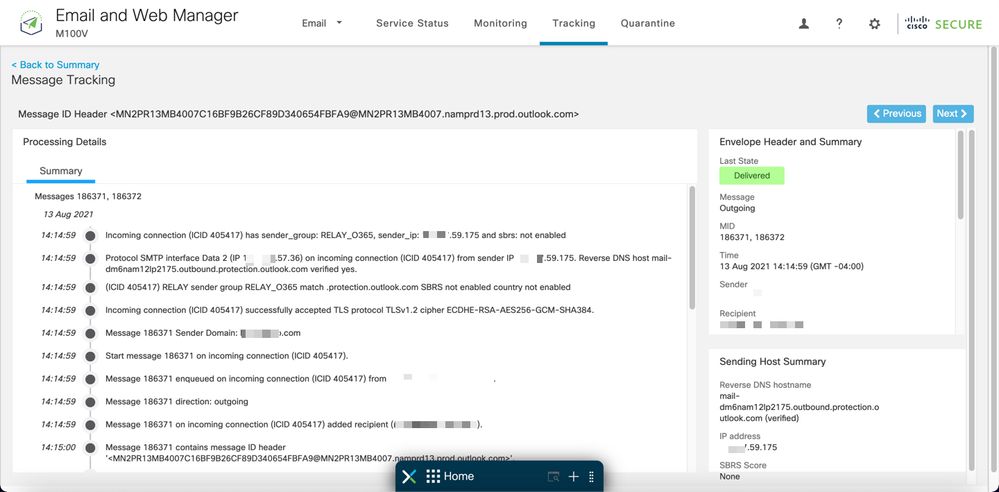

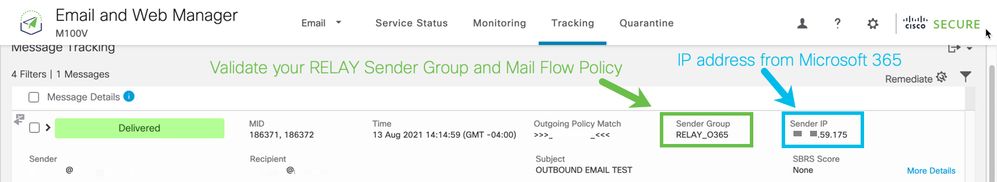

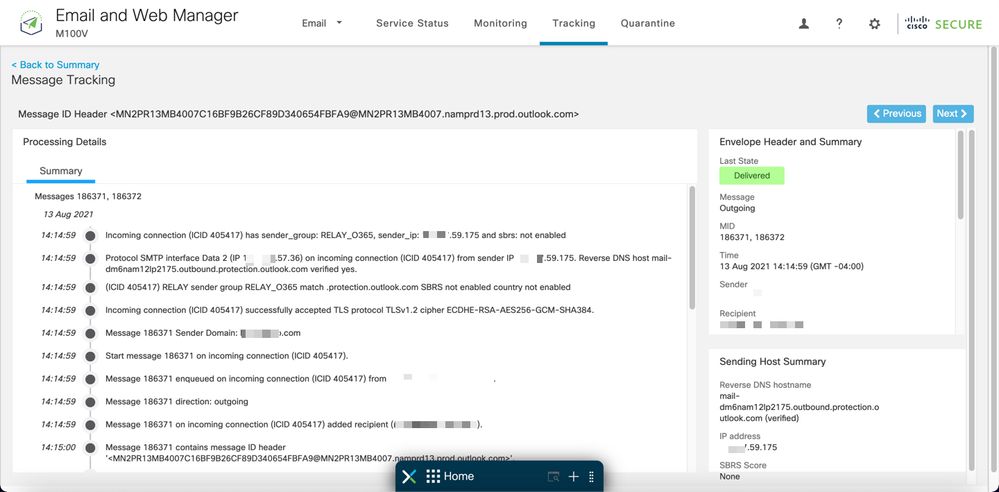

測試出站電子郵件

測試從您的Microsoft 365電子郵件地址傳送到外部域收件人的出站郵件。您可以從思科安全電子郵件和Web管理器檢視郵件跟蹤,以確保郵件被正確路由到出站。

附註:檢查網關上的TLS配置(系統管理> SSL配置)和用於出站SMTP的密碼。 思科最佳實踐建議:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

藉由成功遞進行追蹤的送範例:

按一下More Details檢視完整的消息詳細資訊:

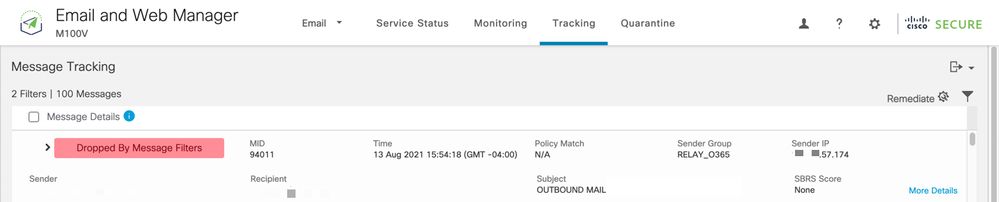

X 標頭不相符的郵件追蹤範例:

相關資訊

思科安全電子郵件閘道檔案

安全電子郵件雲網關文檔

Cisco Secure Email and Web Manager文檔

思科安全產品檔案

意見

意見