簡介

本文檔介紹FirePOWER模組的網路高級惡意軟體防護(AMP)/檔案訪問控制功能,以及使用自適應安全裝置管理器(ASDM)配置這些功能的方法。

必要條件

需求

思科建議您瞭解以下主題:

- 瞭解自適應安全裝置(ASA)防火牆和ASDM。

- FirePOWER裝置知識。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 運行軟體版本5.4.1及更高版本的ASA Firepower模組(ASA 5506X/5506H-X/5506W-X、ASA 5508-X、ASA 5516-X)。

- 運行軟體版本6.0.0及更高版本的ASA Firepower模組(ASA 5515-X、ASA 5525-X、ASA 5545-X、ASA 5555-X)。

- ASDM 7.5.1及更高版本。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

背景資訊

惡意軟體/惡意軟體可以透過多種方式進入組織的網路。為了辨識並緩解此惡意軟體和惡意軟體的影響,FirePOWER的AMP功能可用於檢測惡意軟體和惡意軟體在網路中的傳輸,並可選擇性地阻止其傳輸。

使用檔案控制功能,您可以選擇監控(檢測)、阻止或允許檔案上傳和下載的傳輸。例如,可以實施阻止使用者下載執行檔的檔案策略。

藉助網路AMP功能,您可以選擇要透過常用協定監控的檔案型別,然後將SHA 256雜湊、來自檔案的後設資料,甚至檔案本身的副本傳送到思科安全情報雲進行惡意軟體分析。根據檔案分析,雲會將檔案雜湊性質返回為乾淨或惡意。

檔案控制和面向Firepower的AMP可以配置為檔案策略,並作為整體訪問控制配置的一部分使用。與訪問控制規則相關的檔案策略檢查滿足規則條件的網路流量。

注意:請確保FirePOWER模組具有保護/控制/惡意軟體許可證以配置此功能。為了驗證許可證,請選擇Configuration > ASA FirePOWER Configuration > License。

為檔案控制/網路AMP配置檔案策略

配置檔案訪問控制

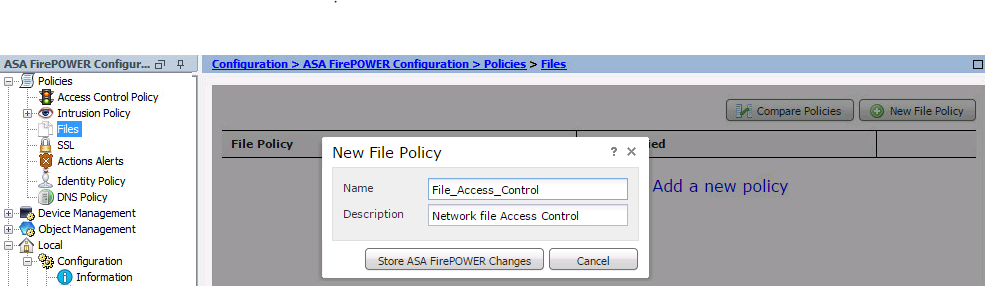

登入ASDM並選擇Configuration > ASA Firepower Configuration > Policies > Files。 此時將出現New File Policy對話方塊。

輸入新策略的名稱和可選說明,然後按一下Store ASA Firepower Changes選項。系統將顯示File Policy Rule頁面。

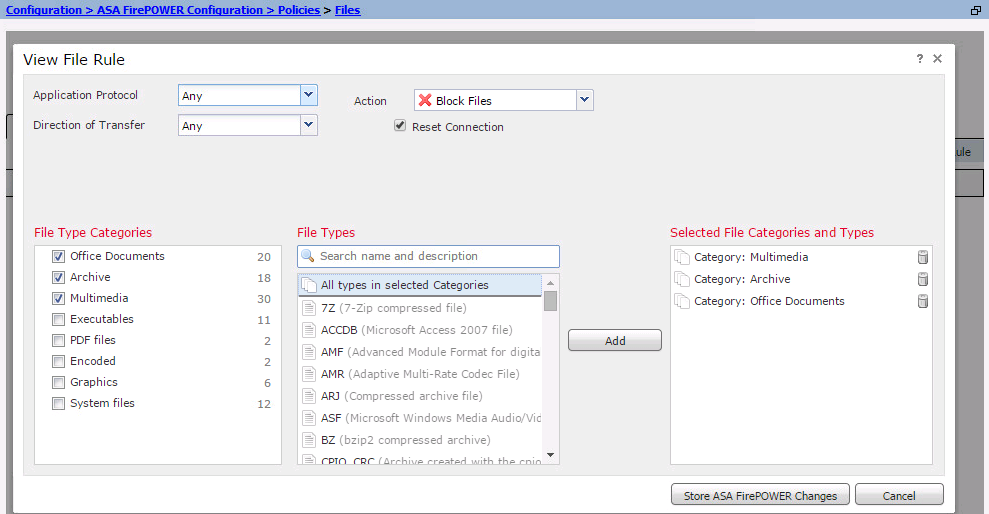

按一下Add File Rule以向檔案策略增加規則。檔案規則可讓您精細控制要記錄、阻止或掃描惡意軟體的檔案型別。

應用協定:將應用協定指定為Any(預設)或特定協定(HTTP、SMTP、IMAP、POP3、FTP、SMB)。

傳輸方向:指定檔案傳輸的方向。根據應用協定,可以是Any(任意)或Upload/Download(上傳/下載)。您可以檢查檔案下載的通訊協定(HTTP、IMAP、POP3、FTP、SMB)和檔案上傳的通訊協定(HTTP、SMTP、FTP、SMB)。使用Any選項可透過多個應用程式協定檢測檔案,而不管使用者是傳送還是接收檔案。

動作:指定檔案存取控制功能的動作。操作可以是Detect Files或Block Files。 Detect File操作生成事件,Block Files操作生成事件並阻止檔案傳輸。透過Block Files 操作,您可以根據需要選擇Reset Connection以終止連線。

檔案型別類別:選取您要封鎖檔案或產生警示的檔案型別類別。

檔案型別:選取檔案型別。「檔案型別」選項提供了更精細的選項來選擇特定的檔案型別。

選擇儲存ASA Firepower更改選項以儲存配置。

配置網路惡意軟體防護(網路AMP)

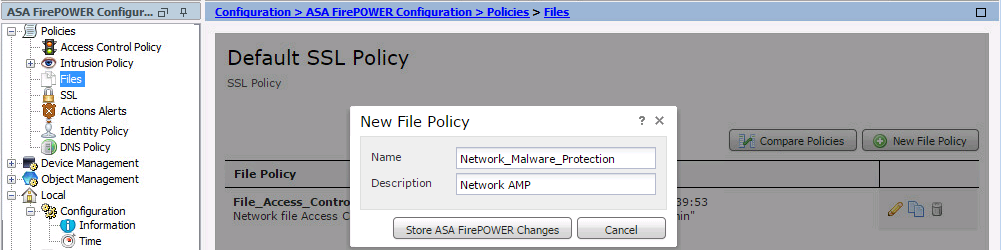

登入到ASDM並導航到配置> ASA Firepower配置>策略>檔案。 便會顯示「檔案原則」頁面。現在按一下New File Policy對話方塊。

為新策略輸入名稱和可選說明,然後按一下儲存ASA Firepower更改選項。便會顯示「檔案原則規則」頁面。

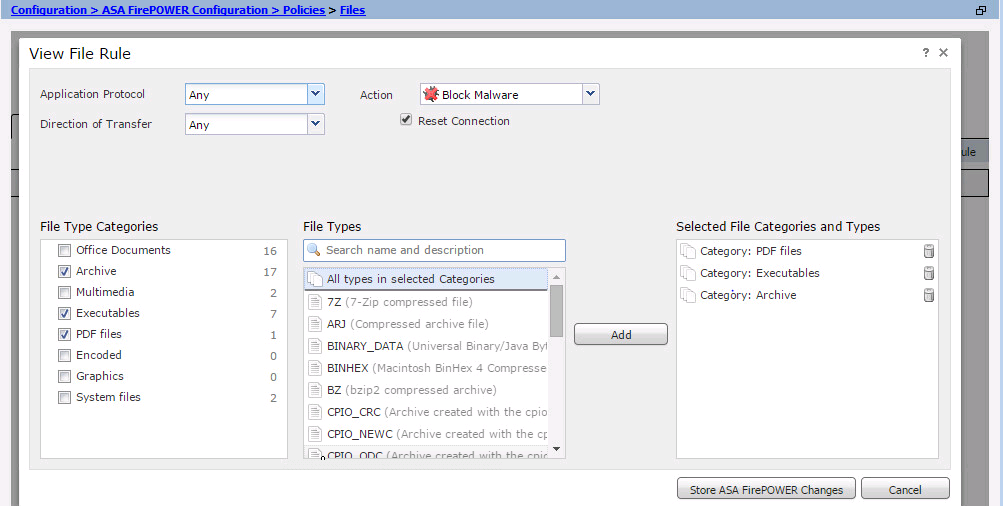

按一下Add File Rule選項,將規則增加到檔案策略。檔案規則可讓您精細控制要記錄、阻止或掃描惡意軟體的檔案型別。

應用協定:指定任何(預設)或特定協定(HTTP、SMTP、IMAP、POP3、FTP、SMB)

傳輸方向:指定檔案傳輸的方向。可以是任意(Any)或根據應用協定上傳/下載(Upload/Download)。您可以檢查用於檔案下載的通訊協定(HTTP、IMAP、POP3、FTP、SMB)和用於檔案上傳的通訊協定(HTTP、SMTP、FTP、SMB)。使用Any選項可檢測多個應用程式協定上的檔案,而不管傳送或接收檔案的使用者是誰。

操作:對於網路惡意軟體保護功能,操作可能是惡意軟體雲查詢或阻止惡意軟體。 操作Malware Cloud Lookup 僅生成事件,而操作Block Malware 生成事件並阻止惡意軟體檔案傳輸。

注意:惡意軟體雲查詢和阻止惡意軟體規則允許Firepower計算SHA-256雜湊並將其傳送以進行雲查詢過程,以確定流經網路的檔案是否包含惡意軟體。

檔案型別類別:選取特定的檔案類別。

檔案型別:選取特定的檔案型別,以取得更精細的檔案型別。

選擇儲存ASA Firepower更改選項以儲存配置。

注意:檔案策略按以下規則-操作順序處理檔案:阻止優先於惡意軟體檢查,後者優先於簡單檢測和日誌記錄。

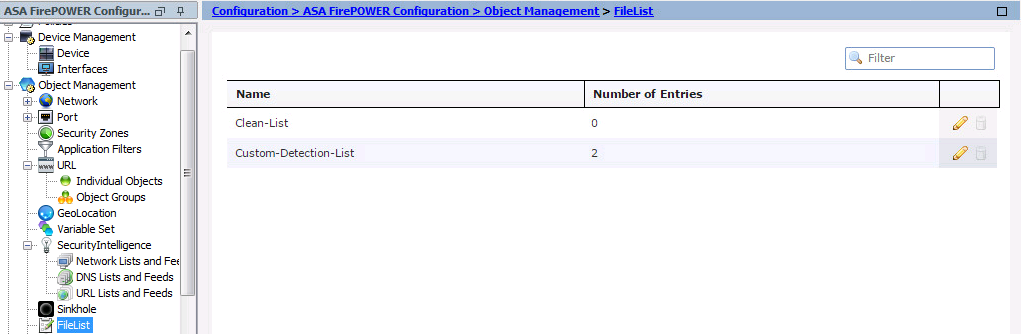

如果配置基於網路的高級惡意軟體防護(AMP),且思科雲未正確檢測檔案性質,則可以使用SHA-256雜湊值將檔案增加到檔案清單,以提高將來檢測檔案性質的能力。根據檔案清單的型別,您可以執行以下操作:

- 要將檔案視為雲分配了乾淨處置情況,請將該檔案增加到乾淨清單。

- 要將檔案視為雲分配了惡意軟體性質,請將該檔案增加到自定義清單中。

要對此進行配置,請導航到Configuration > ASA FirePOWER Configuration > Object Management > File List,然後編輯清單以增加SHA-256。

設定檔案原則的存取控制原則

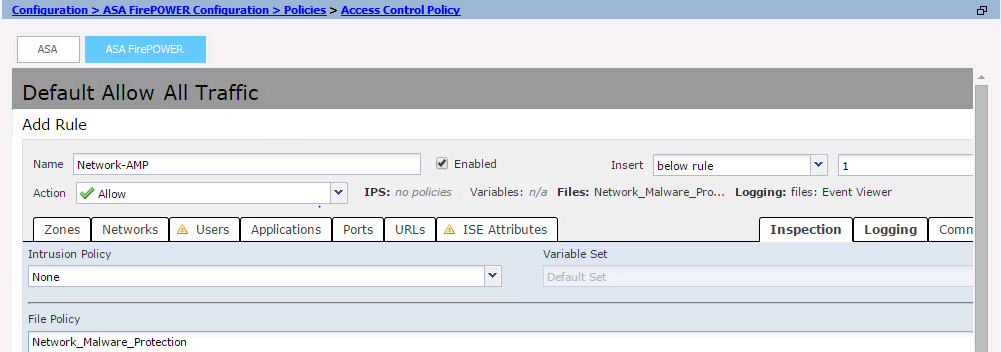

導航到配置> ASA Firepower配置> 策略>訪問控制策略,然後建立新的訪問規則或編輯現有訪問規則,如下圖所示。

要配置檔案策略,操作應為Allow。導航到檢查頁籤,然後從下拉選單中選擇檔案策略。

要啟用日誌記錄,請導航日誌記錄選項,然後選擇相應的日誌記錄選項和日誌檔案選項。按一下Save/Add按鈕儲存配置。

選擇儲存ASA Firepower更改選項以儲存AC策略更改。

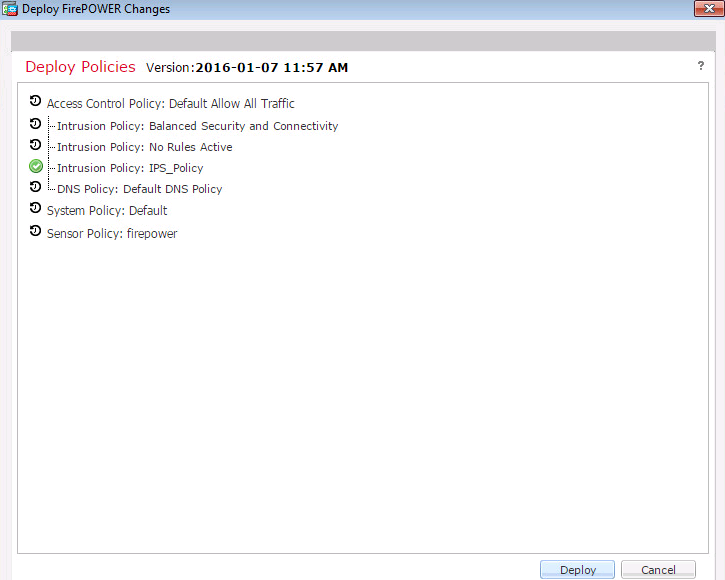

部署訪問控制策略

導航到ASDM的Deploy選項,然後從下拉選單中選擇Deploy Firepower Change選項。按一下Deploy選項以部署更改。

導航到監控> ASA Firepower監控>任務狀態。 確保任務必須完成才能應用配置更改。

注意:在版本5.4.x中,要將訪問策略應用於感測器,您需要按一下「應用ASA FirePOWER更改」。

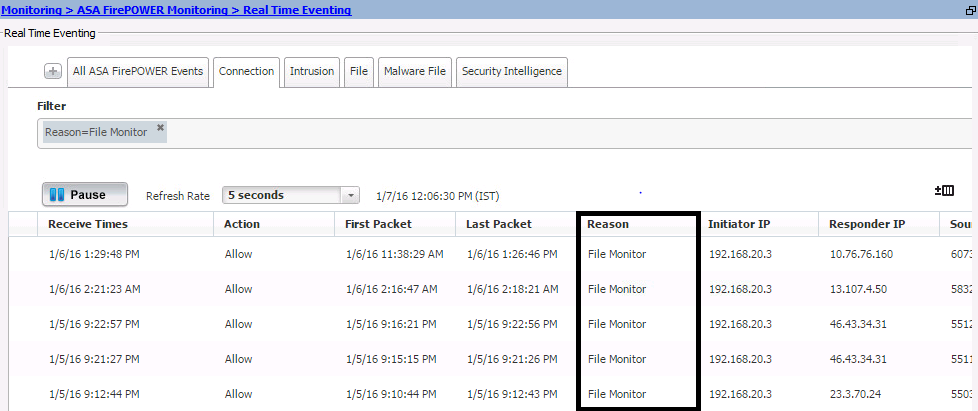

監視檔案策略事件的連線

為了檢視Firepower模組生成的與檔案策略相關的事件,請導航到Monitoring > ASA Firepower Monitoring > Real Time Eventing。

驗證

目前沒有適用於此組態的驗證程序。

疑難排解

確保檔案策略已正確配置為協定/方向/操作/檔案型別。 確保訪問規則中包含正確的檔案策略。

確保訪問控制策略部署成功完成。

監控連線事件和檔案事件(Monitoring > ASA Firepower Monitoring > Real Time Eventing),驗證流量是否達到正確規則。

相關資訊