簡介

本文檔介紹如何配置和驗證Cisco SD-WAN Cloud OnRamp,以實現與Amazon Web Services(AWS)的多雲整合。

必要條件

確保您擁有以下內容:

需求

思科建議您瞭解以下主題:

採用元件

本檔案是根據以下軟體和硬體版本所編制:

- Cisco Catalyst SD-WAN管理員版本20.9.4.1

- Cisco Catalyst SD-WAN控制器版本20.9.4

- 思科邊緣路由器版本17.9.04a

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

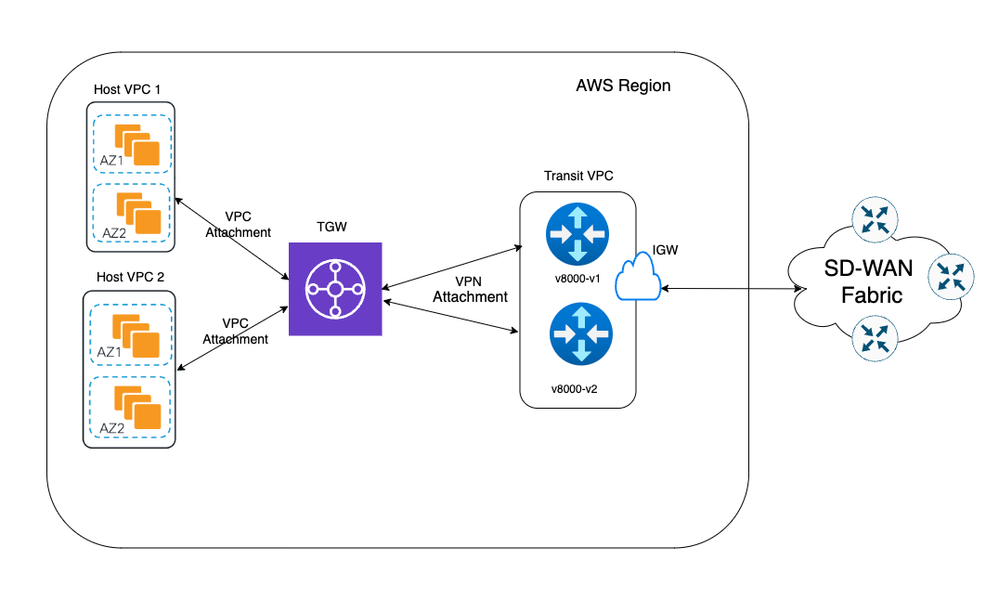

網路圖表

組態

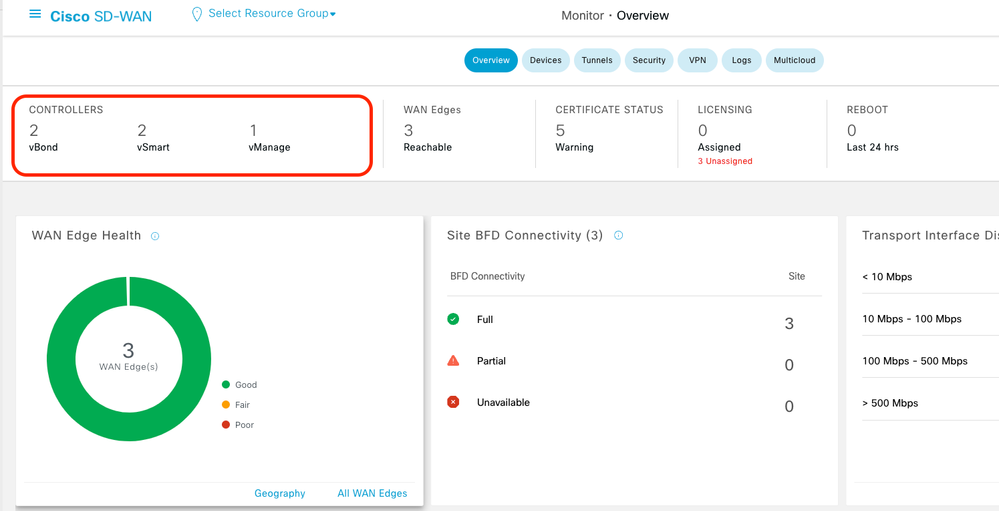

登入Catalyst SD-WAN Manager GUI,確認所有控制器均已啟動。

步驟 1. 將AWS裝置模板連線到兩台C8000v裝置

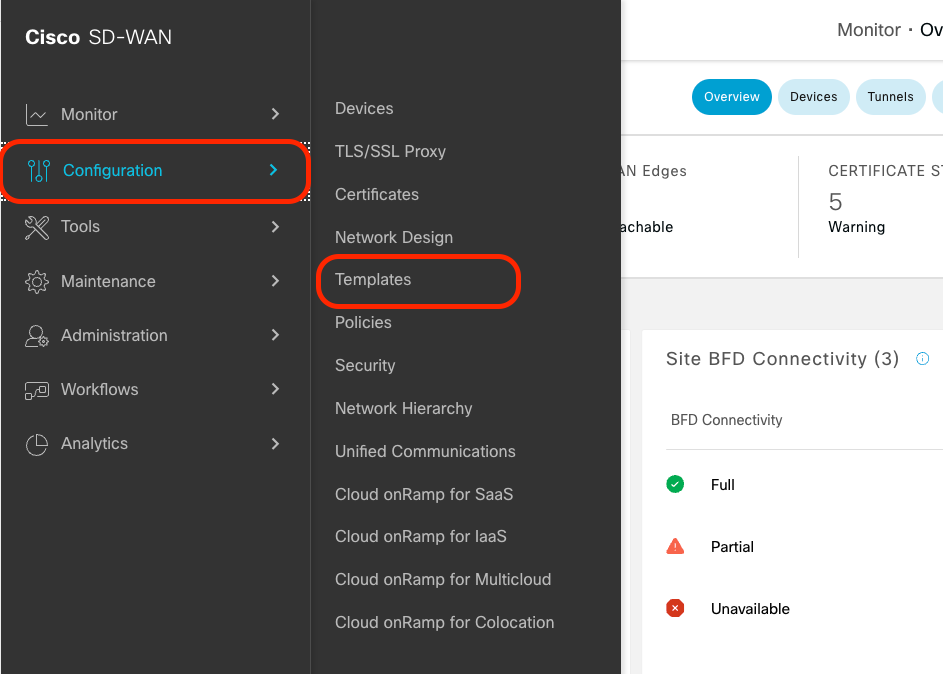

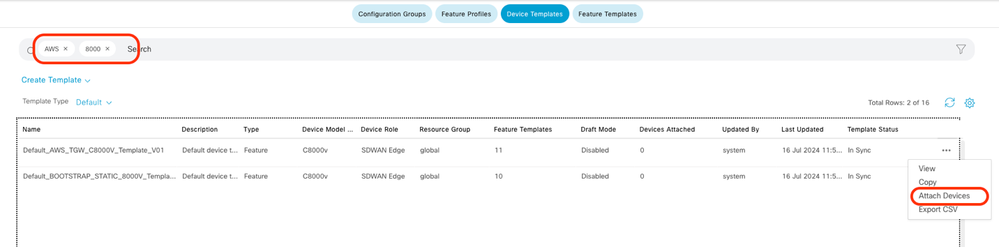

在Cisco SD-WAN Manager選單中,導航至Configuration > Templates。

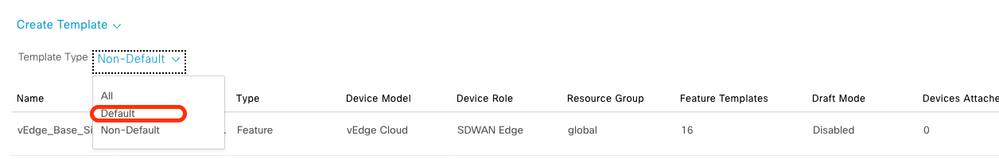

按一下Device Templates > From Template。鍵入下拉選單並選擇Default。

在搜尋欄中,鍵入AWS和C8000v。然後,單擊Default_AWS_TGW_C8000V_Template_V01模板旁邊的3個點(..)。在下拉選單中,選擇Attach Devices。

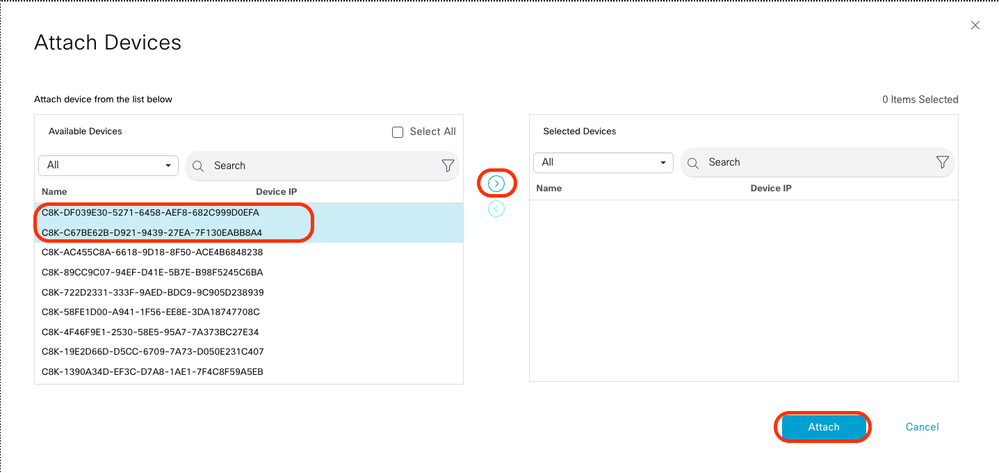

選擇兩台C8000v裝置。按一下右指箭頭,然後按一下Attach。

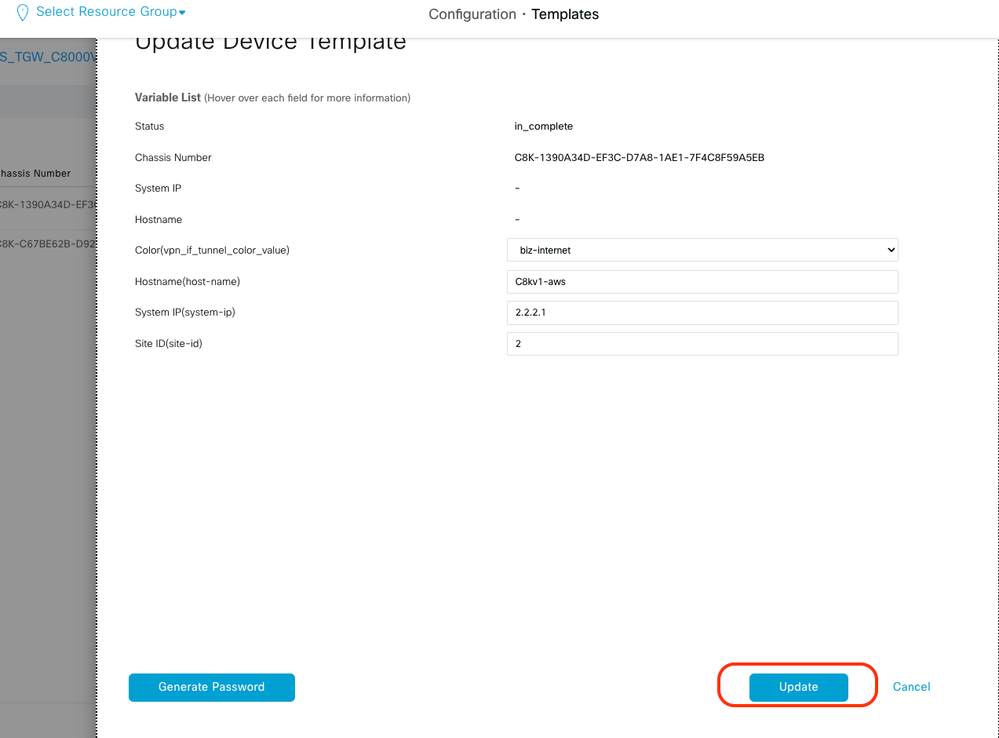

按一下裝置上的3個點(...),然後導航至Edit Device Template。

按一下下拉選單並選擇顏色,輸入主機名、系統IP、站點ID。輸入這些詳細資訊後,按一下更新。

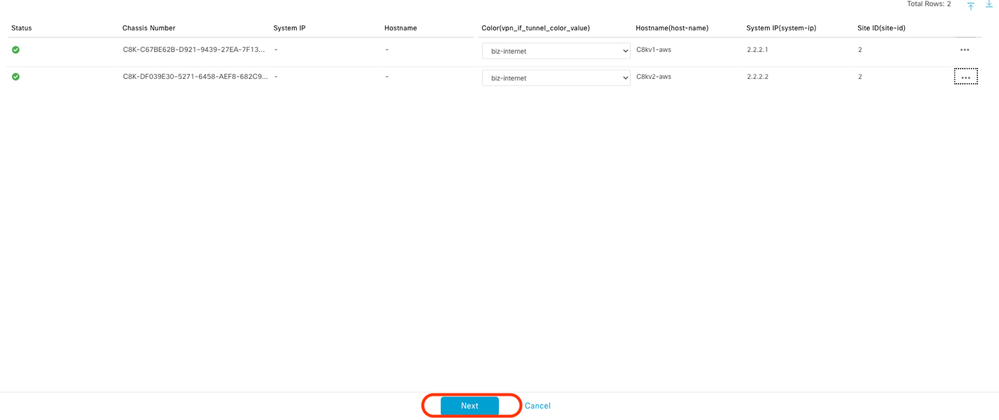

輸入每台裝置的值,然後按一下Update。

範例:

On Device 1

Color: Select biz-internet from Dropdown

Hostname: C8kv1-aws

System IP: 10.2.2.1

Site: ID 2

On Device 2

Color: biz-internet Color: biz-internet

Hostname: C8kv2-aws

System IP: 10.2.2.2

Site: ID 2

完成兩台裝置的操作後,按一下Next。

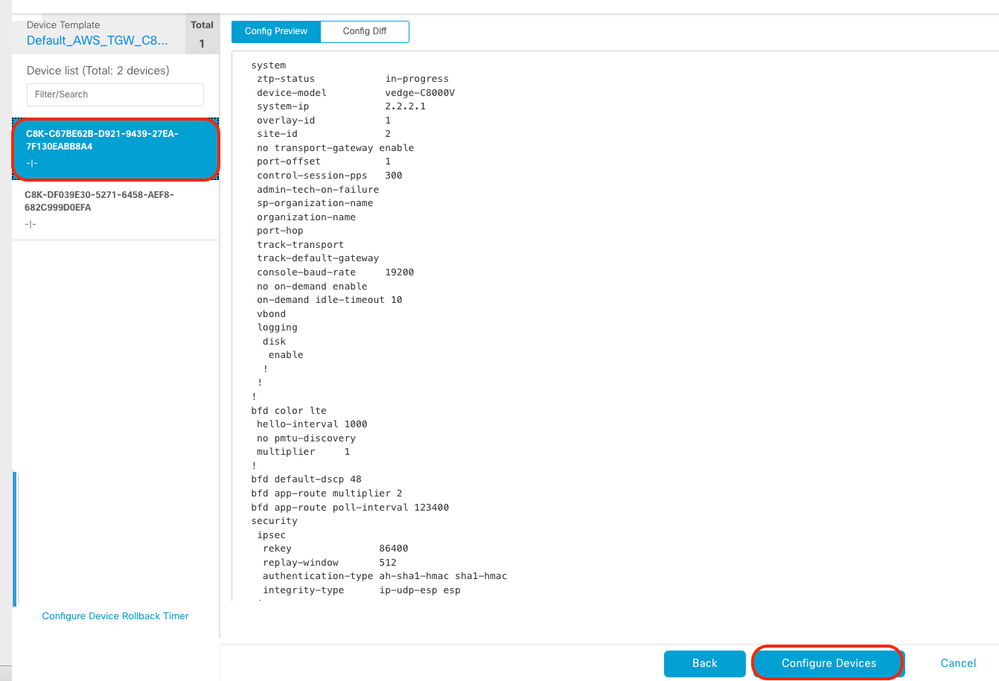

按一下其中一個裝置,並確保配置正確。按一下「Configure Devices」。

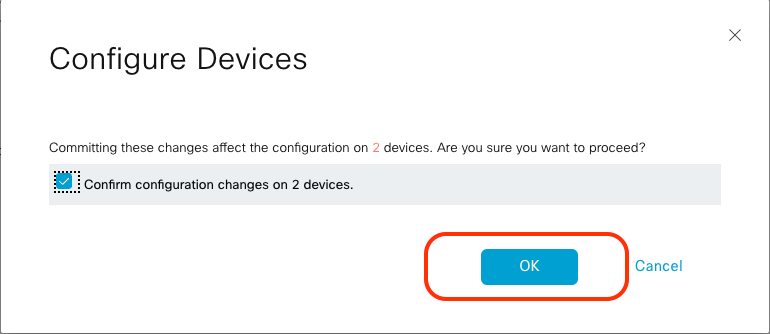

在彈出視窗中,按一下Confirm configuration changes on 2 devices(確認兩台裝置上的配置更改)覈取方塊,然後單擊OK。

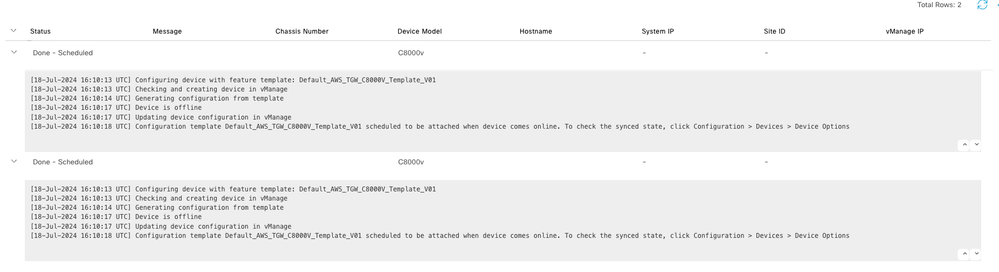

確認已安排將模板連線到裝置。

步驟2.配置SD-WAN與AWS的整合

您可以通過Cisco Catalyst SD-WAN Manager為多雲環境配置和管理Cloud onRamp。

Cisco Catalyst SD-WAN Manager中的配置嚮導可自動將傳輸網關連線到您的公共雲帳戶,並自動建立公共雲應用程式與這些應用程式在重疊網路中的分支機構使用者之間的連線。此功能可與思科雲路由器上的AWS虛擬私有雲(VPC)配合使用。

傳輸網關是可用於將VPC和本地網路互連的網路傳輸中心。您可以將VPC或VPN連線連線到傳輸網關。它充當在VPC和VPN連線之間傳輸流量的虛擬路由器。

適用於多雲的Cloud OnRamp支援與多個AWS賬戶的整合。

建立AWS雲帳戶

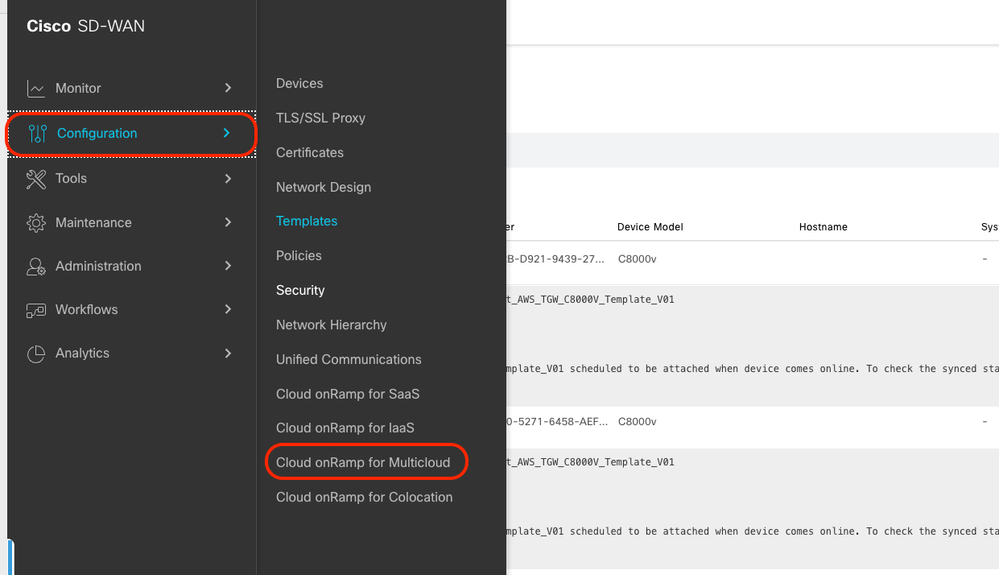

導覽至Configuration > Cloud onRamp for Multicloud。

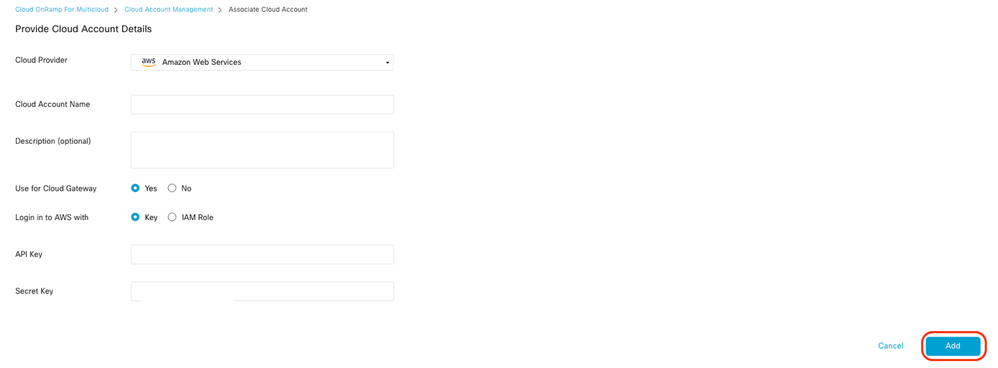

在Workflows > Setup中按一下Associate Cloud Account。

- 在Cloud Provider欄位中,從下拉列表中選擇Amazon Web Services。

- 在Cloud Account Name(雲帳戶名稱)欄位中輸入帳戶名。

- 選擇Yes以建立雲網關。

- 在Log in to AWS With欄位中選擇要使用的身份驗證模式。

如果選擇金鑰模型,請在相應的欄位中提供API金鑰和金鑰。

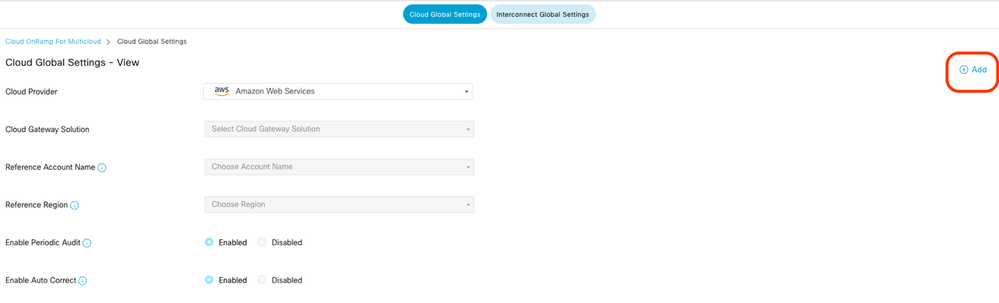

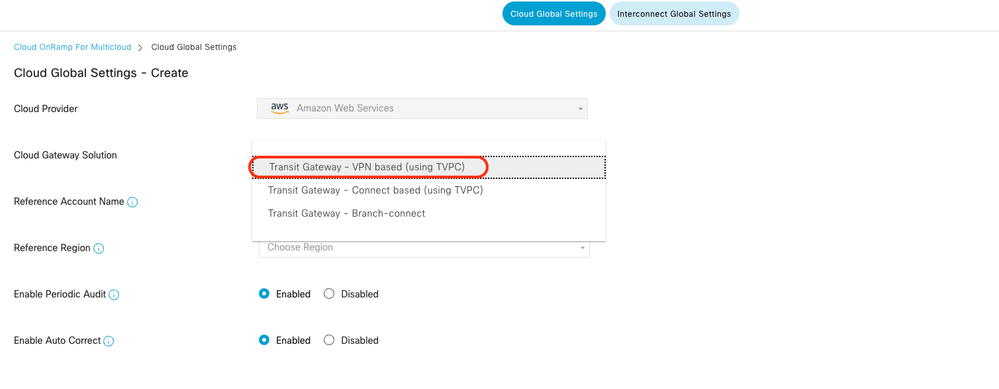

配置雲全域性設定。按一下Workflows > Setup > Cloud Global Settings。

按一下Add,按一下Cloud Gateway Solution上的下拉選單,然後選擇Transit Gateway - VPN Base(使用TVPC)。

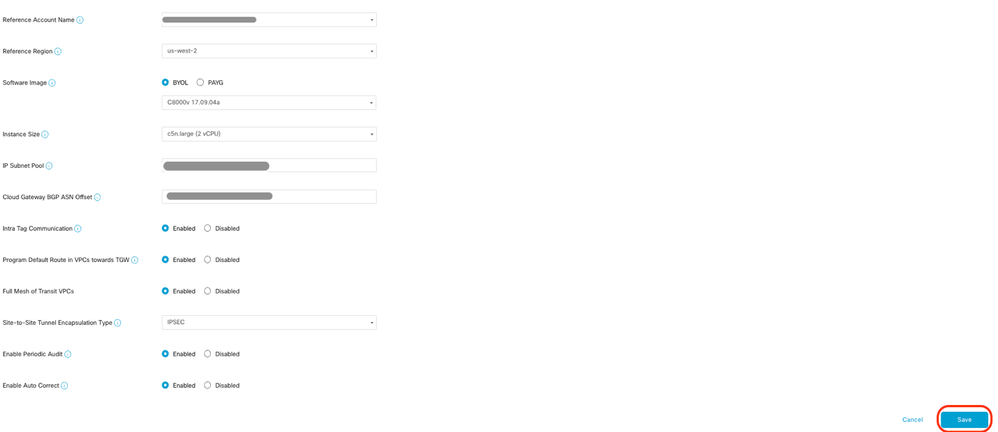

- 按一下Reference Account Name的下拉選單,然後選擇帳戶。

- 按一下「參照區域」(Reference Region)的下拉選單,然後從下拉選單中選擇任何區域。

-

在軟體映像欄位中:

-

點選自帶許可證軟體映像使用自帶許可證軟體映像,或者點選隨用隨付軟體映像。

-

從下拉選單中,選擇軟體映像。

- 按一下Instance Size下拉選單,然後為在Transit VPC中運行的例項選擇大小C5n.large(2 CPU)。

- 輸入IP子網池x.x.x.x/24。

附註:當幾個雲網關已在使用池時,無法修改池。不允許子網重疊。

- 輸入Cloud Gateway BGP ASN Offset 68520。

附註:可接受的起始偏移64520圍為65500。它必須是10的倍數。

- 按一下Site-to-Site Tunnel Encapsulation。鍵入下拉選單,然後選擇IPSEC。

- 保留為預設的單選按鈕的其餘部分處於啟用狀態。

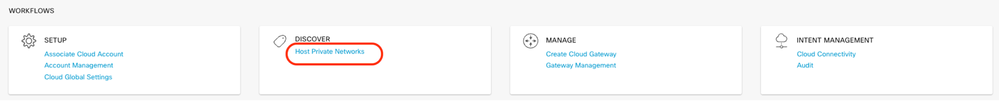

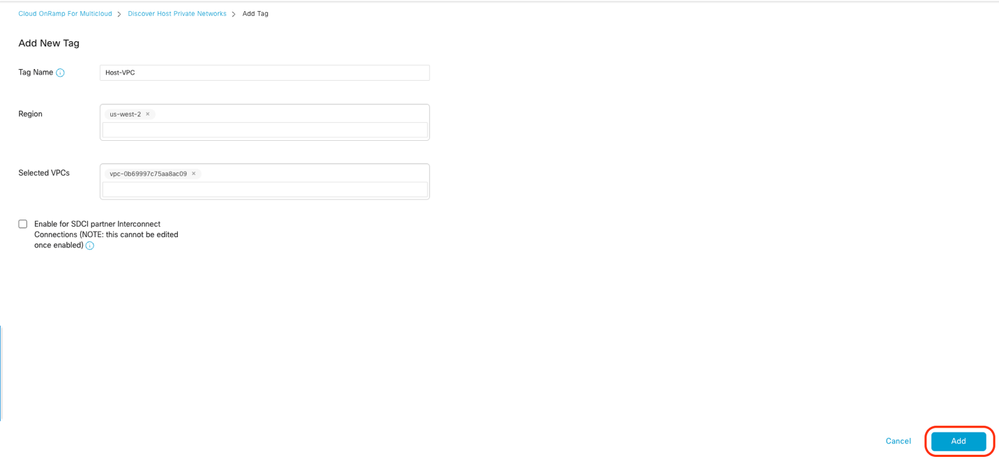

接下來,您需要通過返回到Cloud OnRamp For Multicloud主控制板(在Discover下按一下Host Private Networks)來配置主機VPC。

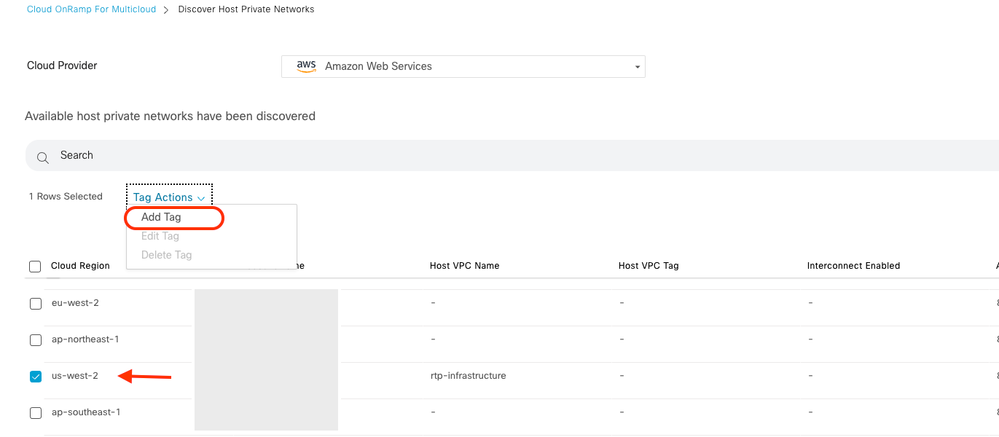

- 選擇連線到Transit Gateway的主機VPC或VPC。

- 單擊Registration下拉選單以根據特定區域選擇VPC。

- 按一下Tag操作執行以下操作:

Add Tag — 將所選VPC分組並標籤在一起。

編輯標籤 — 將選定的VPC從一個標籤遷移到另一個標籤。

刪除標記 — 刪除所選VPC的標籤。

可以在標籤下對多個主機VPC進行分組。同一標籤下的所有VPC都被視為單一單元。標籤可確保連線,並且對於檢視中的VPC至關重要意圖管理.

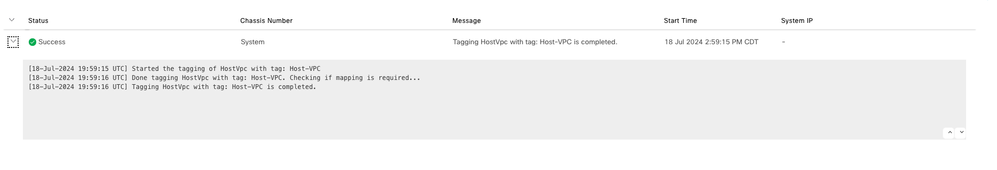

輸入標籤名稱(標籤名稱可以是任何名稱),然後按一下Add。

VPC標籤已成功完成。

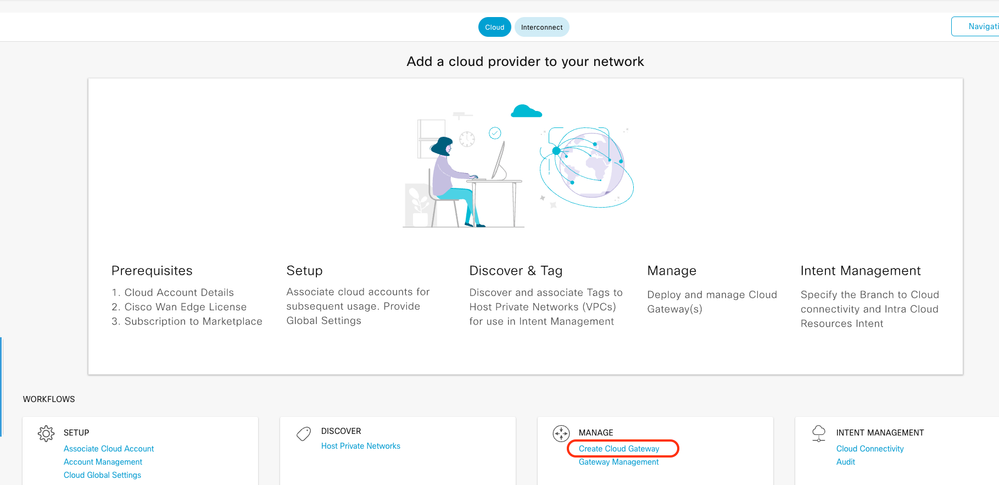

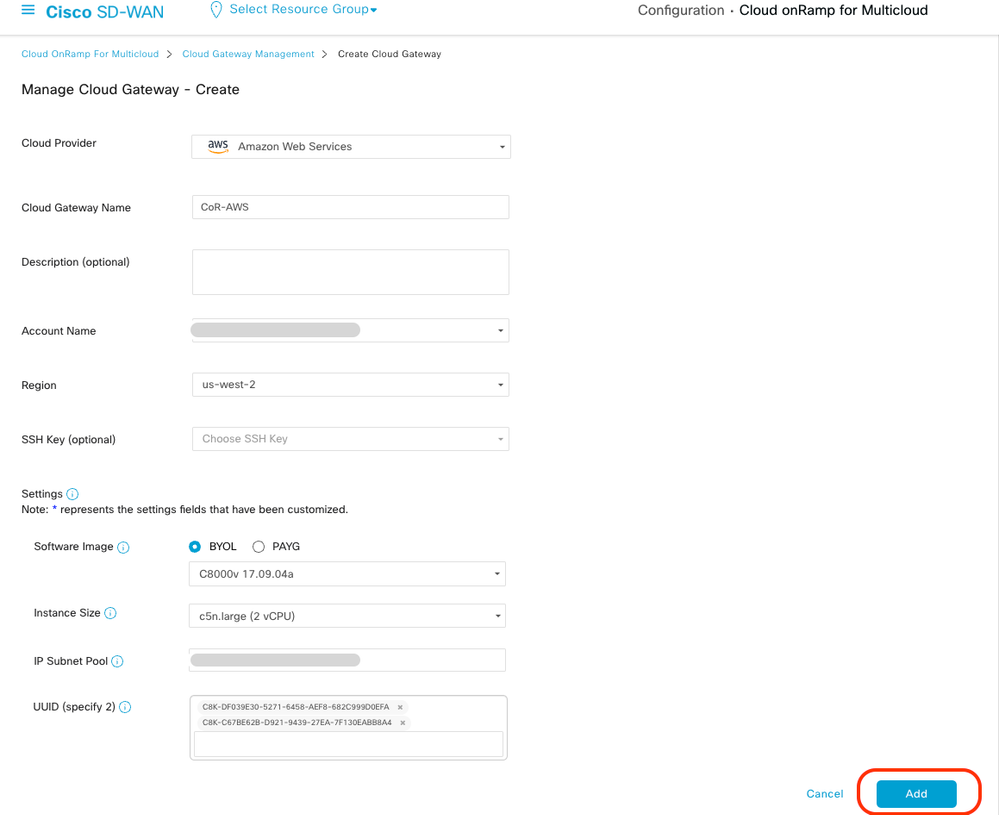

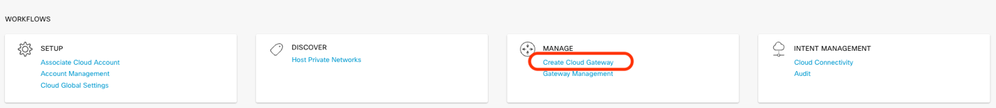

返回Cloud onRamp for Multicloud,然後在MANAGE下點選Create Cloud Gateway。

- 點選雲提供商的下拉選單並選擇AWS。

- 輸入雲網關名稱。

- 點選Account Name下拉選單,其中包含以前填寫的帳戶資訊。

- 按一下Region下拉選單,然後選擇區域,為主機VPC新增標籤。

- 軟體映像、例項大小和IP子網池均從以前填滿的全域性雲網關自動填充。

- 按一下UUID下拉選單。將顯示先前在裝置模板中附加的C8000v的兩個UUID。選擇它們,然後按一下Add。

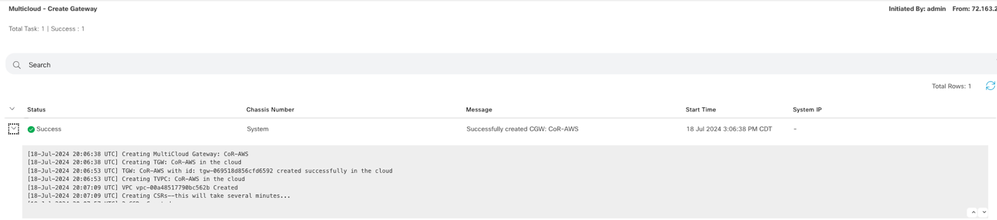

現在雲網關開始建立,然後等待雲網關的部署成功。

附註:WAN邊緣需要幾分鐘才能在該過程完成後到達。

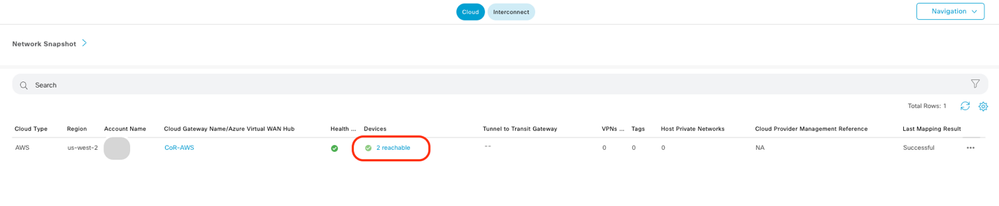

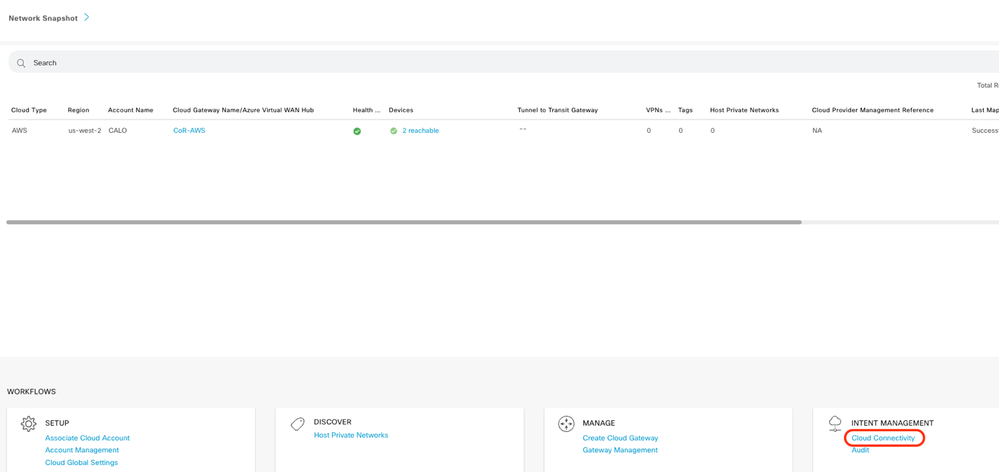

可訪問部署在AWS中的兩台C8000v裝置。現在,點選雲連線。

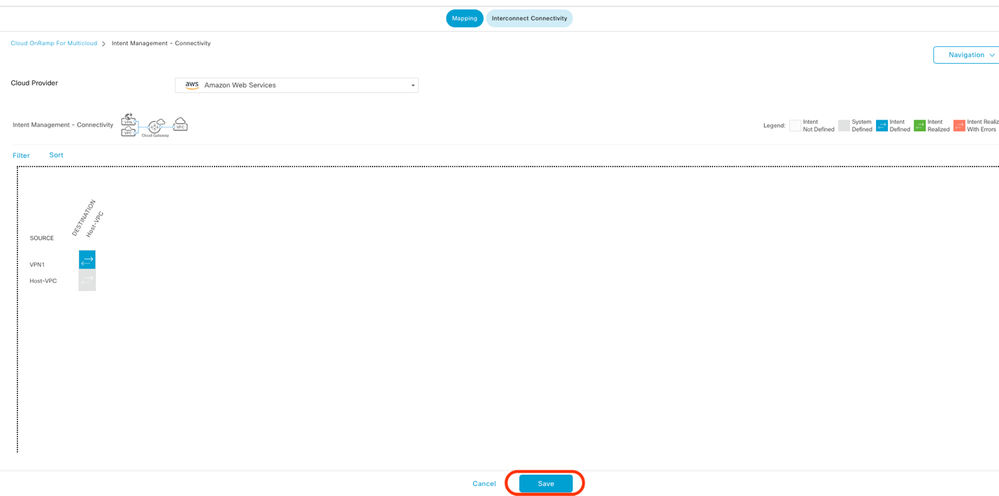

按一下Edit以執行VPN對映,然後選擇VPN 1,然後按一下Save。

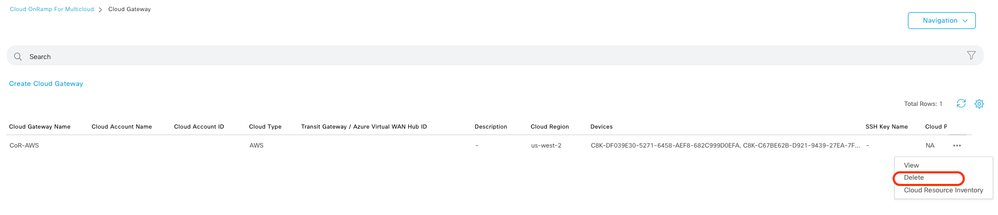

步驟 3. 如何刪除雲網關

要刪除雲網關,在管理下,選擇網關管理。

然後,按一下所需雲網關上的3個點(...),然後按一下刪除。

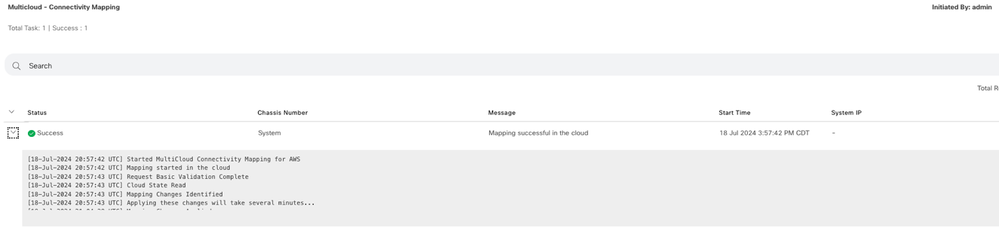

驗證

本節介紹用於核查的結果。

對映後,驗證AWS中的兩個C8000v上是否都存在VPN 1服務VPN(VRF)。

C8kv1-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

C8kv2-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

您還可以看到從本地分支路由器獲知的OMP路由,以及從主機VPC獲知的BGP路由。

C8kv1-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:55:52, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:55:52, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:55:52, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.12/30 is directly connected, Tunnel100001

L 169.254.0.14/32 is directly connected, Tunnel100001

C 169.254.0.16/30 is directly connected, Tunnel100002

L 169.254.0.18/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

C8kv2-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:57:17, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:57:17, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:57:17, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.4/30 is directly connected, Tunnel100001

L 169.254.0.6/32 is directly connected, Tunnel100001

C 169.254.0.8/30 is directly connected, Tunnel100002

L 169.254.0.10/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

相關資訊

SD-WAN雲OnRamp配置指南

技術支援與文件 - Cisco Systems