簡介

本文檔介紹安全防火牆威脅防禦上的安全客戶端(AnyConnect)遠端訪問VPN的配置。

必要條件

需求

思科建議您瞭解以下主題:

- 基本VPN、TLS和IKEv2知識

- 基本驗證、授權及記帳(AAA)和RADIUS知識

- 使用安全防火牆管理中心的體驗

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 安全防火牆威脅防禦(SFTD)7.2.5

- 安全防火牆管理中心(SFMC)7.2.9

- 安全使用者端(AnyConnect)5.1.6

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本檔案將提供安全防火牆威脅防禦(FTD)版本7.2.5和更新版本的組態範例,其中允許遠端存取VPN使用傳輸層安全(TLS)和網際網路金鑰交換版本2(IKEv2)。 作為客戶端,可以使用安全客戶端(AnyConnect),這在多個平台上受支援。

組態

1.必要條件

要通過Secure Firewall Management Center中的「遠端訪問」嚮導,請執行以下操作:

- 建立用於伺服器身份驗證的證書。

- 配置RADIUS或LDAP伺服器以進行使用者身份驗證。

- 為VPN使用者建立地址池。

- 上傳不同平台的AnyConnect映像。

a)匯入SSL證書

配置安全客戶端時,證書是必不可少的。證書必須具有DNS名稱和/或IP地址的使用者替代名稱副檔名以避免在Web瀏覽器中出錯。

附註:只有註冊思科使用者才能存取內部工具與錯誤資訊。

手動證書註冊存在限制:

— 在SFTD上,您需要CA憑證才能產生CSR。

— 如果CSR是在外部生成的,則手動方法將失敗,因此必須使用其他方法(PKCS12)。

有多種方法可在SFTD裝置上獲取證書,但安全簡單的方法是建立證書簽名請求(CSR),使用證書頒發機構(CA)對其進行簽名,然後匯入為CSR中的公鑰頒發的證書。

以下是操作方法:

- 導航到

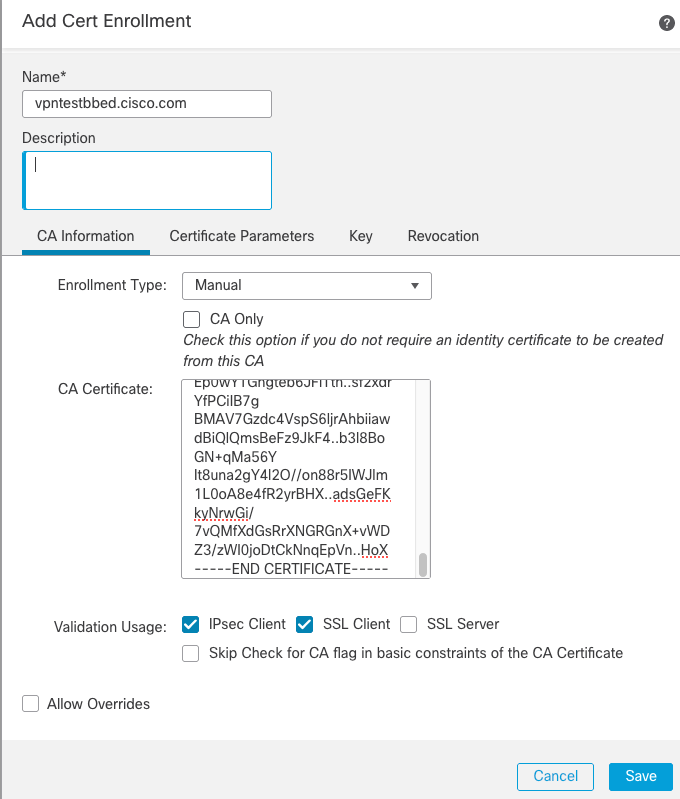

Objects > Object Management > PKI > Cert Enrollment,按一下Add Cert Enrollment。

- 選擇

Enrollment Type並貼上憑證授權單位(CA)憑證(用於簽署CSR的憑證)。

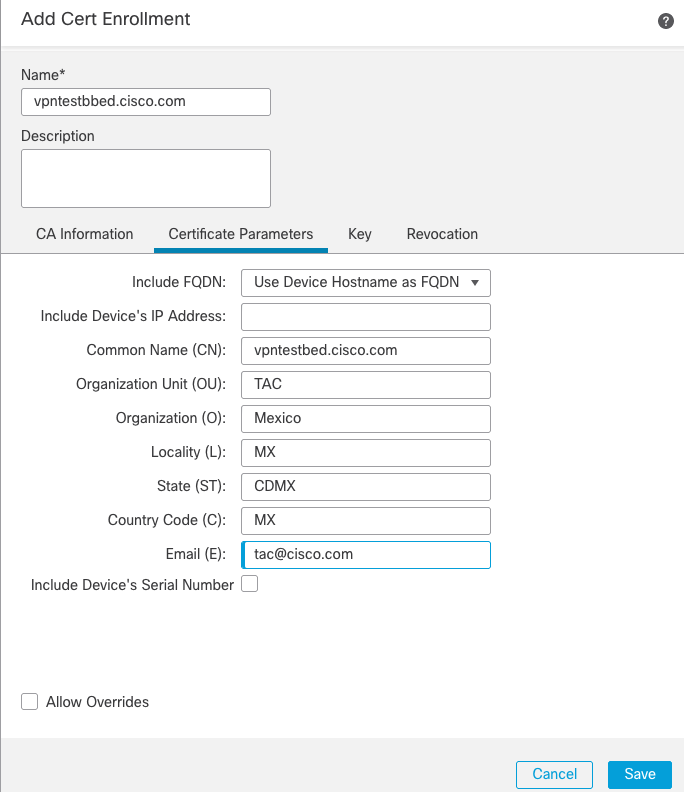

- 然後轉至第二個頁籤,

Custom FQDN選擇並填充所有必要的欄位,例如:

- 在第三個頁籤上,選擇

Key Type,選擇name和size。對於RSA,最少為2048位。

- 按一下

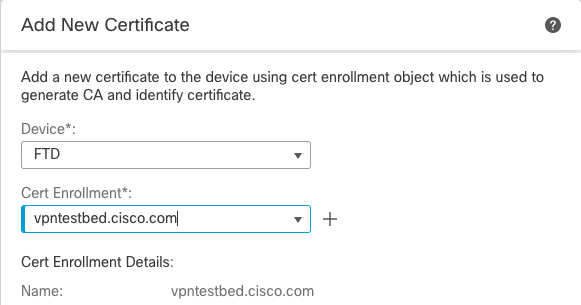

Save,然後導航至Devices > Certificates > Add。

- 然後選擇

Device,然後在Cert Enrollment, 下面選擇您剛剛建立的信任點,然後按一下Add:

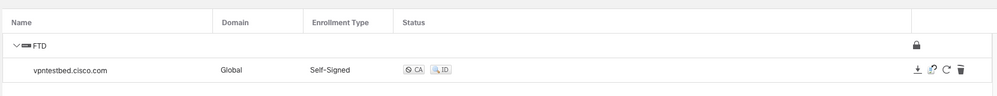

- 稍後,點選信任點名稱旁邊的

圖示,然後

圖示,然後Yes,將CSR複製到CA並簽名。證書的屬性必須與普通HTTPS伺服器相同。

- 從CA收到base64格式的證書後,選擇

Browse Identity Certificate,從磁碟中選擇該證書,然後按一下Import。當此操作成功時,您會看到:

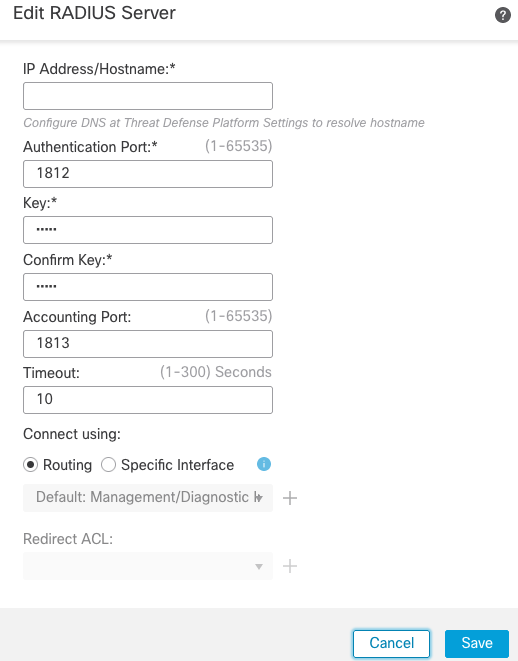

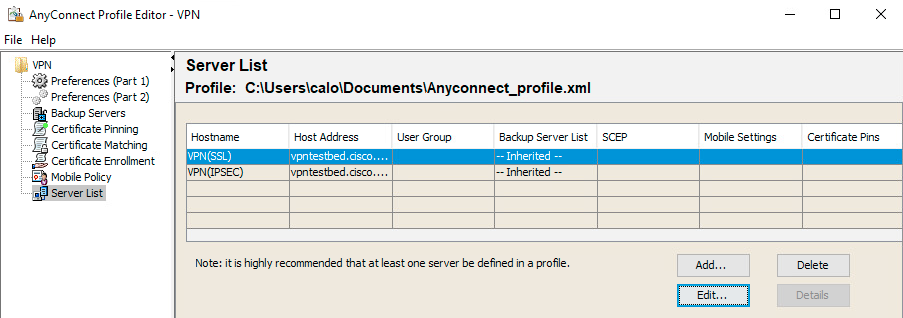

b)配置RADIUS伺服器

- 導航到

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +。

- 填寫name並新增IP地址和shared secret,然後按一下

Save:

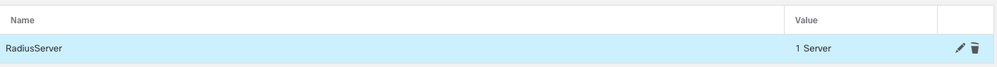

c)為VPN使用者建立地址池

- 導航至

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- 輸入name和range,不需要掩碼:

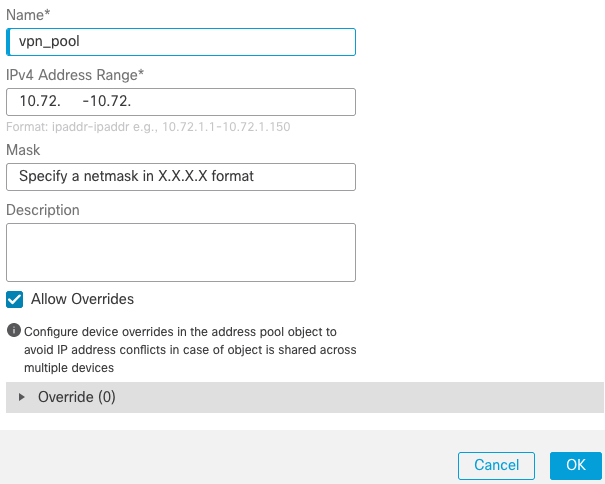

d)建立XML配置檔案

- 從思科網站下載配置檔案編輯器,然後將其開啟。

- 導航至

Server List > Add...

- 輸入顯示名稱和FQDN。您將在伺服器清單中看到以下條目:

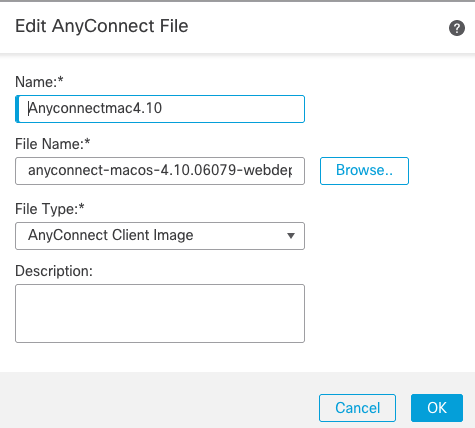

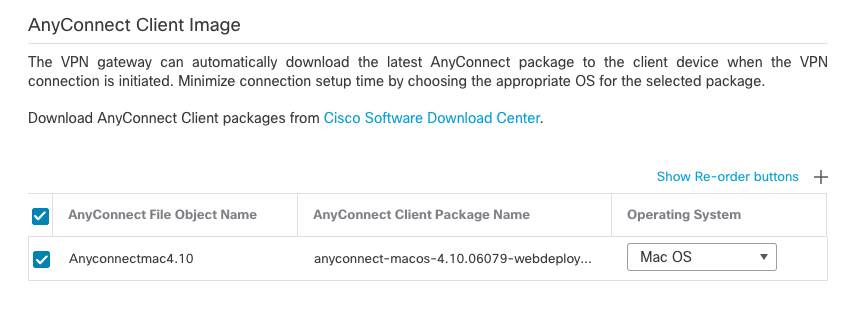

e)上傳AnyConnect映像

- 從思科網站下載pkg映像。

- 導航至

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File。

- 鍵入name並從磁碟中選擇PKG file,然後按一下

Save:

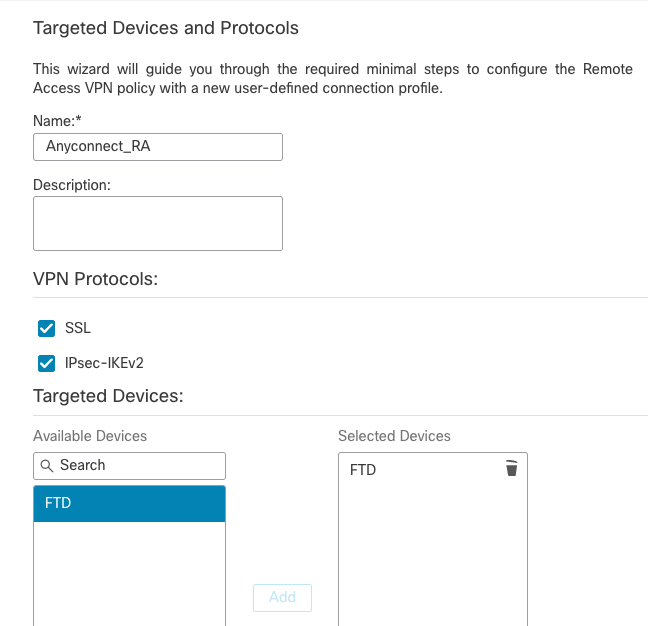

2.遠端訪問嚮導

- 導航至

Devices > VPN > Remote Access > Add a new configuration。

- 命名設定檔,然後選擇FTD裝置:

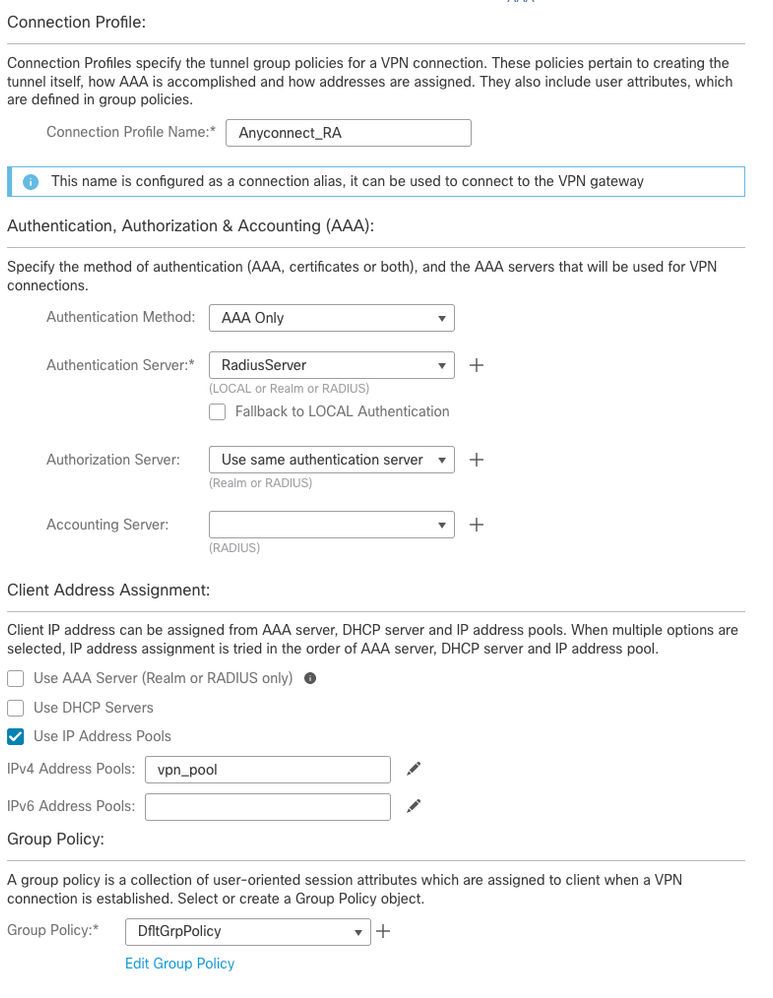

- 在Connection Profile步驟中,鍵入

Connection Profile Name,選擇Authentication Server您先Address Pools前建立的和:

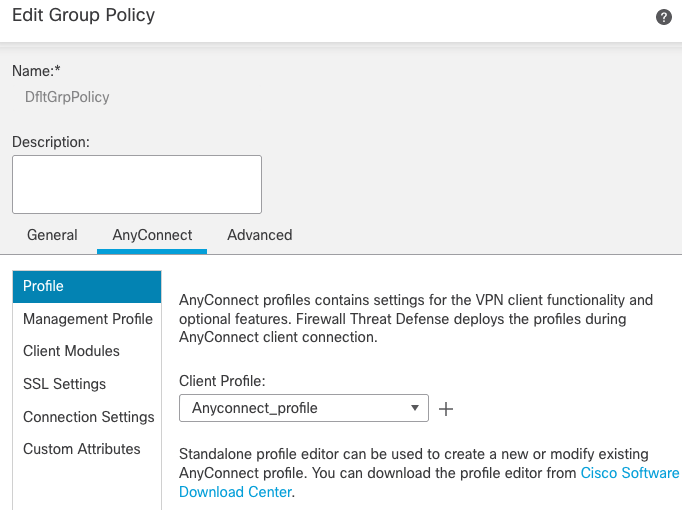

- 按一下

Edit Group Policy AnyConnect頁籤上的AnyConnect,選擇Client Profile,然後按一下Save:

- 在下一頁上,選擇AnyConnect images,然後按一下

Next。

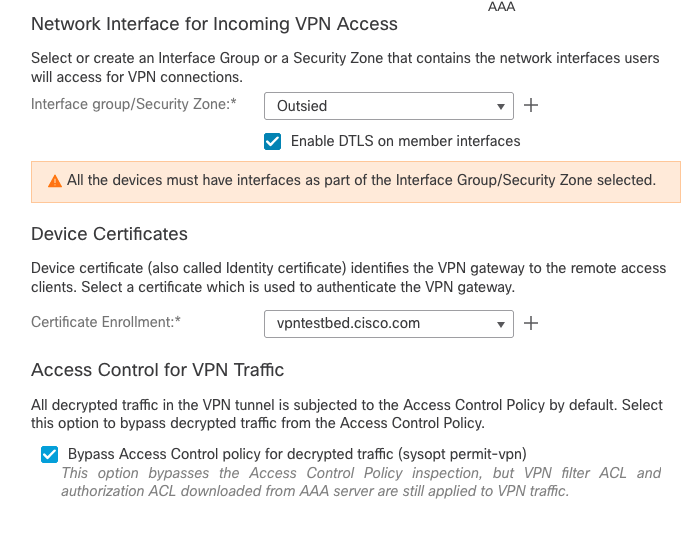

- 在下一個螢幕上,選擇

Network Interface and Device Certificates:

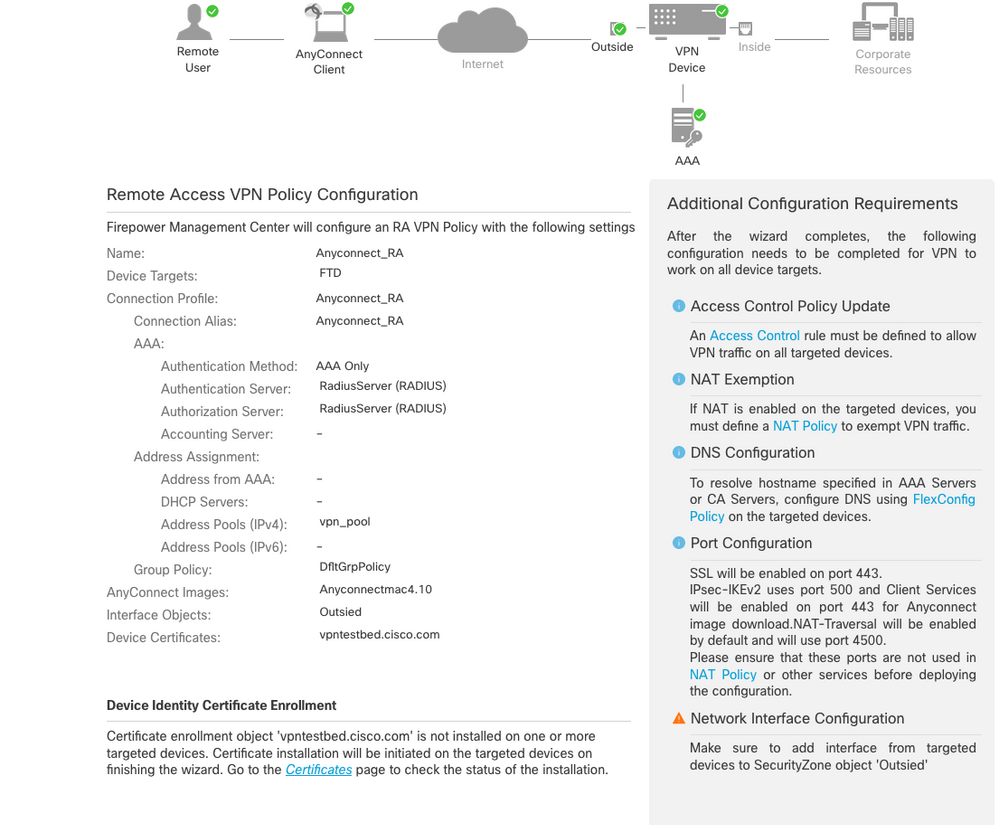

- 當所有配置都正確時,可以按一下

Finish,然後Deploy:

- 這會將整個組態,連同憑證和AnyConnect封包複製到FTD裝置。

連線

若要連線到FTD,需要開啟瀏覽器,輸入指向外部介面的DNS名稱或IP位址。然後,您使用儲存在RADIUS伺服器中的憑據登入,然後按照螢幕上的說明進行操作。安裝AnyConnect後,您需要在AnyConnect視窗中放置相同的地址,然後按一下Connect。

限制

目前,FTD上不支援,但ASA上可用:

安全注意事項

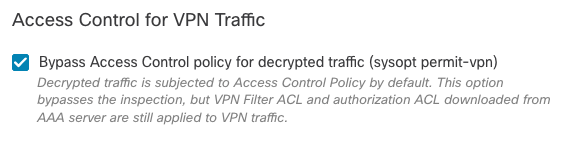

預設情況下, sysopt connection permit-vpn選項被禁用。這表示您需要允許來自外部介面上地址池的流量通過訪問控制策略。雖然新增了預過濾器或訪問控制規則以僅允許VPN流量,但如果明文流量與規則條件匹配,則會錯誤地允許該流量。

解決這個問題有兩種方法。首先,TAC建議為外部介面啟用反欺騙(在ASA上稱為單播反向路徑轉發 — uRPF);其次,啟用完全繞過Snort檢 sysopt connection permit-vpn。第一個選項允許對進出於VPN使用者的流量進行正常檢查。

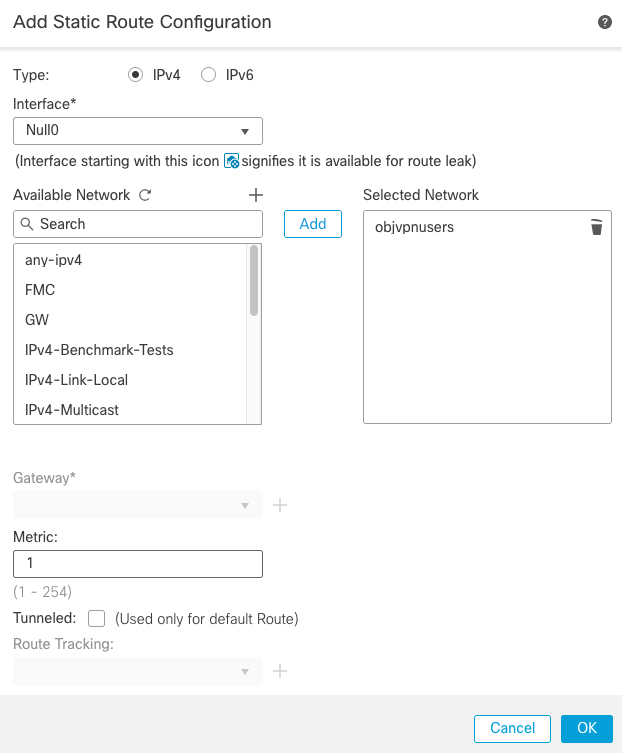

a)啟用uRPF

- 為遠端訪問使用者使用的網路建立空路由(在C部分中定義)。導航到

Devices > Device Management > Edit > Routing > Static Route 並選擇 Add route.

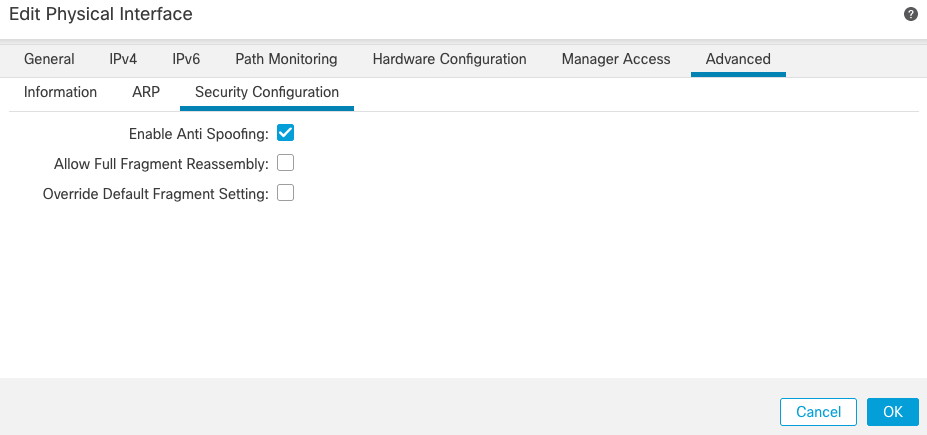

- 接下來,在VPN連線終止的介面上啟用uRPF。要查詢此內容,請導航到

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofing中。

當使用者連線時,將在路由表中為該使用者安裝32位路由。來自池中其他未使用IP地址的明文流量被uRFP丟棄。要檢視的描述,請Anti-Spoofing參閱在防火牆威脅防禦上設定安全配置引數。

b)啟用選sysopt connection permit-vpn項

- 可以選擇使用嚮導或下執行

Devices > VPN > Remote Access > VPN Profile > Access Interfaces。

相關資訊