簡介

本檔案介紹F5 BIG-IP身份提供程式(IdP)上啟用單一登入(SSO)的配置。

Cisco IdS部署模式

| 產品 |

部署 |

| UCCX |

共住者 |

| PCCE |

與CUIC(思科統一情報中心)和LD(即時資料)共存 |

| UCCE |

與CUIC和LD共駐以進行2k部署。 獨立式,適用於4k和12k部署。 |

必要條件

需求

思科建議您瞭解以下主題:

- Cisco Unified Contact Center Express(UCCX)版本11.6或Cisco Unified Contact Center Enterprise版本11.6或Packaged Contact Center Enterprise(PCCE)版本11.6(如果適用)。

附註:本文檔引用有關思科身份識別服務(IdS)和身份提供方(IdP)的配置。文檔在螢幕截圖和示例中引用UCCX,但是配置與思科身份識別服務(UCCX/UCCE/PCCE)和IdP相似。

採用元件

本文件所述內容不限於特定軟體和硬體版本。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

安裝

Big-IP是一種具有多種功能的打包解決方案。存取原則管理員 (APM),與身份提供商服務共同相關。

Big-IP作為APM:

| 版本 |

13.0 |

| 類型 |

虛擬版(OVA) |

| IP |

不同子網中的兩個IP。一個用於管理IP 一個用於IdP虛擬伺服器 |

從Big-IP網站下載虛擬版映像,並部署OVA以建立預先安裝的虛擬機器(VM)。獲取許可證並按基本要求安裝。

附註:有關安裝資訊,請參閱Big-IP安裝指南。

設定

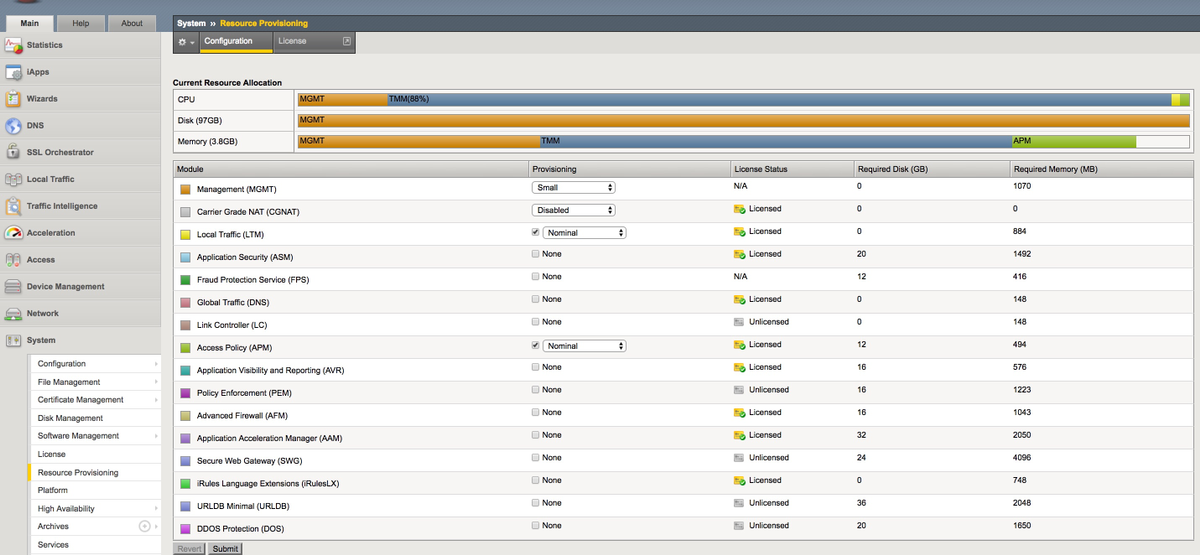

- 導航到資源調配並啟用訪問策略,將調配設定為Nominal

- 在Network -> VLAN下建立新的VLAN

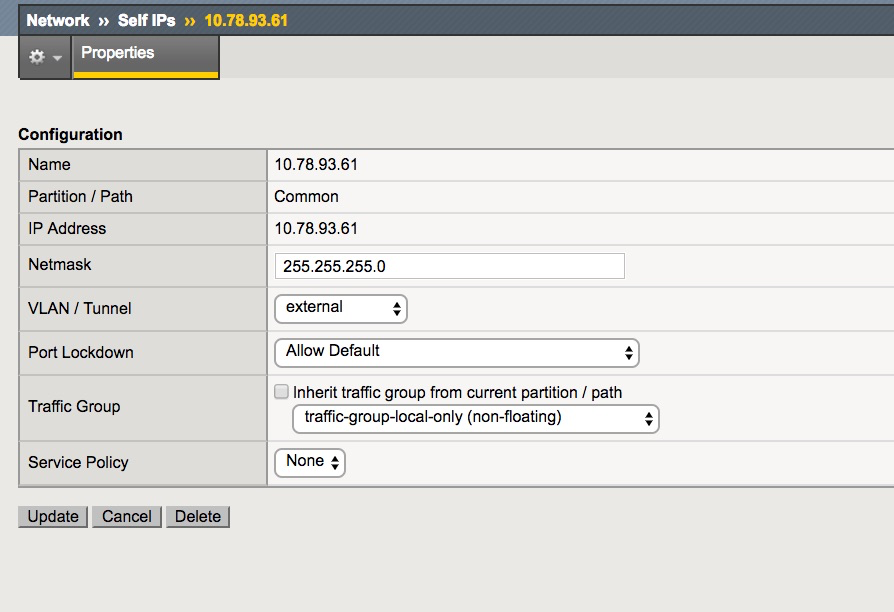

- 在Network -> Self IPs下為IP建立新條目,用於IdP

- 在Access -> Profile/Policies -> Access profiles下建立配置檔案

- 在Access -> Authentication -> Active Directory下新增Active Directory(AD)詳細資訊

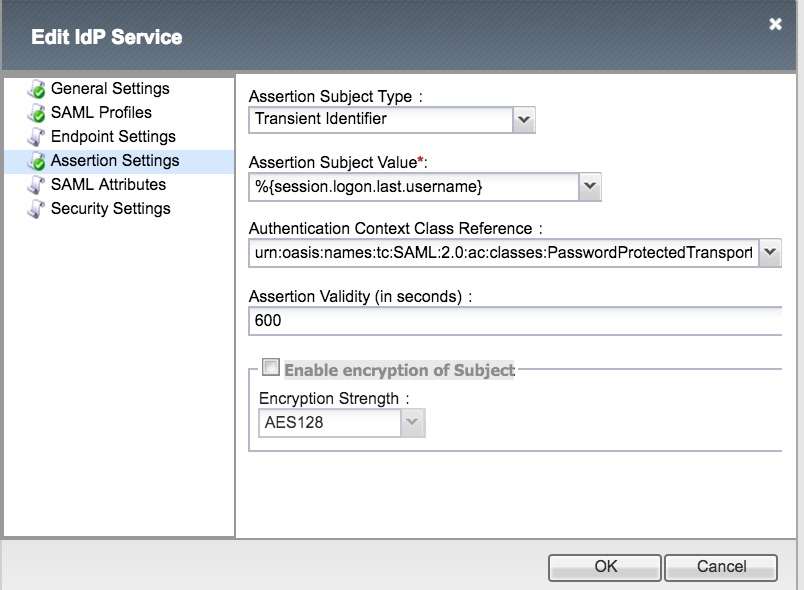

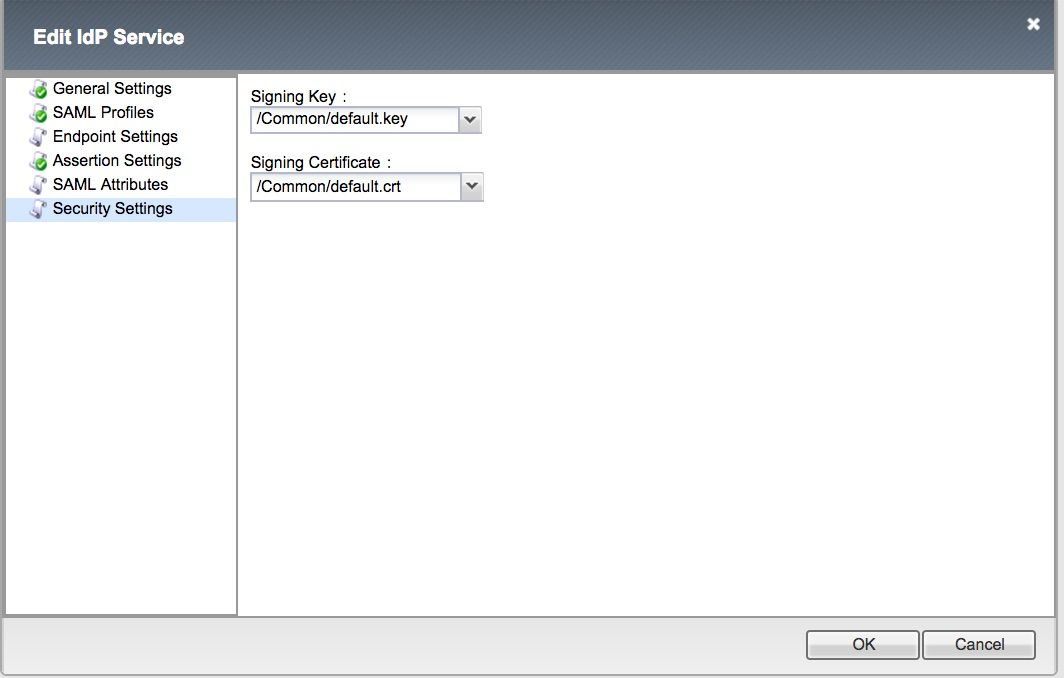

- 在Access -> Federation -> SAML Identity Provider ->本地IdP服務下建立新的IdP服務

附註:如果使用通用訪問卡(CAC)進行身份驗證,則需要在SAML屬性配置部分新增以下屬性:

步驟1.建立uid屬性.

名稱:uid

值:%{session.ldap.last.attr.sAMAccountName}

步驟2.建立user_principal屬性。

名稱: user_principal

值:%{session.ldap.last.attr.userPrincipalName}

附註:建立IdP服務後,在Access -> Federation -> SAML Identity Provider -> Local IdP Services下,有一個用於下載後設資料的選項,該選項帶有Export Metadata按鈕

建立安全斷言標籤語言(SAML)

SAML資源

- 導航到Access -> Federation -> SAML Resources,然後建立一個saml資源以與之前建立的IdP服務相關聯

Webtops

- 在Access -> Webtop下建立Webtop

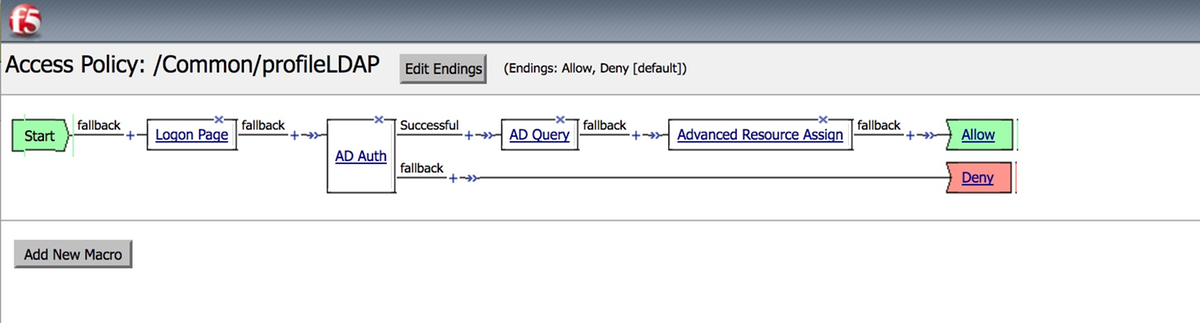

虛擬原則編輯器

- 按一下

圖示並按所述新增元素

圖示並按所述新增元素

步驟1. Logon page element — 保留所有元素為預設值。

步驟2. AD Auth ->選擇先前建立的ADFS組態。

步驟3. AD查詢元素 — 分配必要的詳細資訊。

步驟4. Advanced Resource Assign — 將saml資源與先前建立的webtop相關聯。

服務提供商(SP)後設資料交換

- 通過System -> Certificate Management -> Traffic Management手動將Id的證書匯入Big-IP

附註:確保證書由BEGIN CERTIFICATE和END CERTIFICATE標籤組成。

- 在Access -> Federation -> SAML Identity Provider -> External SP Connectors下從sp.xml建立新條目

- 將SP聯結器繫結到Access -> Federation -> SAML Identity Provider -> Local IdP Services下的IdP服務

驗證

目前沒有適用於此組態的驗證程序。

疑難排解

通用存取卡(CAC)驗證失敗

如果CAC使用者的SSO身份驗證失敗,請檢查UCCX ids.log以驗證SAML屬性是否設定正確。

如果存在配置問題,則會發生SAML故障。例如,在此日誌代碼片段中,未在IdP上配置user_principal SAML屬性。

YYYY-MM-DD hh:mm:SS.sss GMT(-0000)[IdSEndPoints-SAML-59] ERROR com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:465 - 無法從屬性對映檢索:user_principal

YYYY-MM-DD hh:mm:SS.sss GMT(-0000)[IdSEndPoints-SAML-59] ERROR com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:298 - SAML響應處理失敗,異常com.sun.identity.saml.common.SAMLException:無法從saml響應檢索user_principal

在com.cisco.cbu.ids.auth.api.IdSSAMLAsyncServlet.getAttributeFromAttributesMap(IdSSAMLAsyncServlet.java:466)

在com.cisco.cbu.ids.auth.api.IdSSAMLAsyncServlet.processSamlPostResponse(IdSSAMLAsyncServlet.java:263)

在com.cisco.cbu.ids.auth.api.IdSSAMLAsyncServlet.processIdSEndPointRequest(IdSSAMLAsyncServlet.java:176)

在com.cisco.ccbu.ids.auth.api.IdSEndPoint$1.run(IdSEndPoint.java:269)

在java.util.concurrent.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1145)

在java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:615)

在java.lang.Thread.run(Thread.java:745)

相關資訊