簡介

本文檔介紹如何配置Cisco Unified Contact Center Express (UCCX)以使用自簽名和簽名證書。

必要條件

需求

繼續進行本檔案所述的組態步驟之前,請確認您有權存取下列應用程式的「作業系統(OS)管理」頁面:

管理員也可以訪問代理和Supervisor客戶端PC上的證書儲存。

FQDN、DNS和域

UCCX配置中的所有伺服器都必須與域名系統(DNS)伺服器和域名一起安裝。此外,還需要代理、主管和管理員透過完全限定域名(FQDN)訪問UCCX配置應用。

如果網域首次變更或填入,可以重新產生憑證。將網域名稱新增至伺服器組態後,請在將所有Tomcat憑證安裝到其他應用程式、使用者端瀏覽器中或產生用於簽名的憑證簽署請求(CSR)時,重新產生這些憑證。

採用元件

本文檔中描述的資訊基於以下硬體和軟體元件:

- UCCX Web服務

- UCCX通知服務

- UCCX平台Tomcat

- Cisco Finesse Tomcat

- 思科整合情報中心(CUIC) Tomcat

- SocialMiner/CCP Tomcat

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

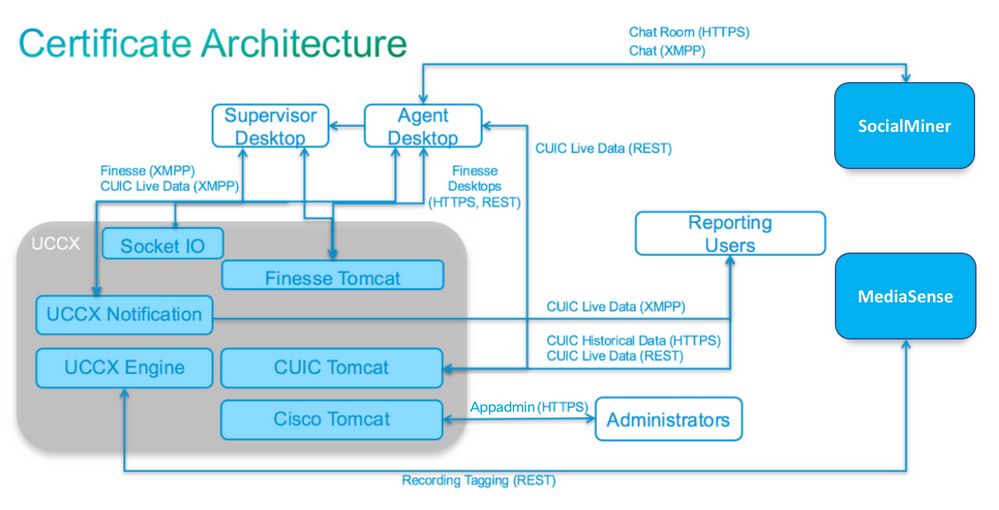

由於引入了共駐的Finesse和CUIC,UCCX與SocialMiner在電子郵件和聊天方面的整合,以及使用MediaSense透過Finesse記錄、瞭解和安裝證書,因此對證書問題進行故障排除的能力現在變得至關重要。

本文檔介紹自簽名和簽名證書在UCCX配置環境中的使用情況,包括:

- UCCX通知服務

- UCCX Web服務

- UCCX指令碼

- 共存Finesse

- 共存CUIC(即時資料和歷史報告)

- SocialMiner (聊天)

證書(簽名或自簽名)必須安裝在UCCX配置中的應用程式(伺服器)以及代理和主管客戶端案頭上。

從11.6.2版開始,UCCX中增加了多SAN支援。

在公開場合,外部聊天需要在SomicalMiner/CCP上簽署CA證書,才能在網際網路上正常工作。

設定

本節介紹如何配置UCCX以使用自簽名和簽名證書。

組態圖表

簽署的憑證

對於UCCX配置,推薦的證書管理方法是利用已簽名的證書。這些憑證可以由內部憑證授權單位(CA)或已知的第三方CA簽署。

在主要瀏覽器(如Mozilla Firefox和Microsoft Edge)中,預設情況下會安裝已知第三方CA的根證書。預設情況下,由這些CA簽名的UCCX配置應用的證書是受信任的,因為其證書鏈以瀏覽器中已安裝的根證書結尾。

也可以透過組策略或其他當前配置在客戶端瀏覽器中預安裝內部CA的根證書。

您可以根據客戶端瀏覽器中CA的根證書的可用性和預安裝,選擇是否由知名第三方CA還是由內部CA簽署UCCX配置應用證書。

安裝簽名的Tomcat應用程式憑證

針對UCCX發佈伺服器和訂閱伺服器、SocialMiner以及MediaSense發佈伺服器和訂閱伺服器管理應用程式的每個節點,完成以下步驟:

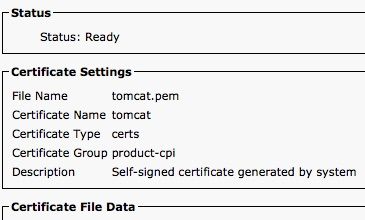

- 導航到作業系統管理頁面,選擇安全>證書管理。

- 點選生成CSR。

- 從Certificate List下拉選單中,選擇「tomcat」作為證書名稱,然後按一下Generate CSR。

- 導覽至Security > Certificate Management,然後選擇Download CSR。

- 在彈出窗口中,從下拉選單中選擇tomcat,然後按一下Download CSR。

將新CSR傳送到第三方CA或使用內部CA簽署(如先前所述)。此程式可以產生這些簽署的憑證:

- CA的根證書

- UCCX發佈伺服器應用證書

- UCCX使用者應用證書

- SocialMiner/CCP應用證書

註:保留CSR中的「Distribution」欄位作為伺服器的FQDN。

註:從11.6版開始,UCCX支援多伺服器(SAN)證書。但是,SAN只能包括UCCX節點1和節點2。其他伺服器(如SocialMiner)不能包含在UCCX的SAN中。請參閱頁面底部的CUCM SAN示例,該示例對UCCX也有效。

注意:UCCX僅支援1024和2048位的證書金鑰長度。

在每個應用程式伺服器上完成以下步驟,以便將根憑證和應用程式憑證上傳到節點:

注意:如果在發佈伺服器(UCCX或MediaSense)上上傳根證書和中間證書,則可將其自動複製到使用者端。如果所有應用證書都透過同一證書鏈進行簽名,則無需將根證書或中間證書上載到配置中的其他非發佈伺服器。

- 導航到作業系統管理頁面,選擇安全>證書管理。

- 按一下Upload Certificate。

- 上傳根證書並選擇tomcat-trust作為證書型別。

- 按一下Upload File。

- 按一下Upload Certificate。

- 上傳應用證書並選擇tomcat作為證書型別。

- 按一下Upload File。

注意:如果從屬CA對證書簽名,請上傳從屬CA的根證書作為tomcat-trust證書,而不是根證書。如果發行了中間憑證,除了應用程式憑證之外,請將此憑證上傳到tomcat-trust存放區。

- 完成後,請重新啟動下列應用程式:

- Cisco MediaSense發佈伺服器和訂閱伺服器

- Cisco SocialMiner

- Cisco UCCX發佈伺服器和訂閱伺服器

注意:使用UCCX和SocialMiner 11.5時,有一個稱為tomcat-ECDSA的新證書。將簽名的tomcat-ECDSA證書上傳到伺服器時,請將應用證書作為tomcat-ECDSA證書(而非tomcat證書)上傳。有關ECDSA的詳細資訊,請參閱連結的「相關資訊」部分,以瞭解和配置ECDSA證書。從11.6開始,ECDSA證書的使用已從UCCX解決方案中完全刪除。其中包括UCCX、SM/CCP、CUIC和Finesse。

自簽名證書

在周邊伺服器上安裝

UCCX配置中使用的所有證書都預先安裝在配置應用程式上,並且是自簽名證書。這些自簽名證書在提供給客戶端瀏覽器或其他配置應用程式時不受到隱式信任。雖然建議對UCCX配置中的所有證書進行簽名,但可以使用預先安裝的自簽名證書。

對於每個應用程式關係,您必須下載適當的憑證並將其上傳到應用程式。完成以下步驟,以便取得並上傳憑證:

- 訪問應用程式OS Administration頁並選擇Security > Certificate Management。

- 按一下相應的證書.pem檔案並選擇Download:

- 要在適當的應用程式中上傳證書,請導航到OS Administration頁面並選擇Security > Certificate Management。

- 按一下Upload Certificate / Certificate Chain:

- 完成後,請重新啟動這些伺服器:

- Cisco SocialMiner

- Cisco UCCX發佈伺服器和訂閱伺服器

要在客戶端電腦上安裝自簽名證書,請使用組策略或軟體套件管理器,或在每個代理PC的瀏覽器中單獨安裝這些證書。

對於Microsoft Edge,請將客戶端自簽名證書安裝到受信任的根證書頒發機構儲存中。

對於Mozilla Firefox,請完成以下步驟:

- 導航到工具>選項。

- 按一下Advanced頁籤。

- 按一下檢視證書。

- 導航到伺服器頁籤。

- 按一下「新增例外狀況」。

重新生成自簽名證書

如果自簽名證書過期,則需要重新生成證書,並且需要重新執行在外圍伺服器上安裝的配置步驟。

- 存取應用程式 OS管理 頁面並選擇 Security > Certificate Management.

- 按一下適當的證書並選擇再生。

- 必須重新啟動其證書重新生成的伺服器。

- 對於每個應用程式關係,您必須下載適當的憑證,並從Installing On Peripheral Servers中的設定步驟將其上傳至應用程式。

整合和客戶端配置

UCCX到SocialMiner

UCCX使用SocialMiner REST和通知API來管理電子郵件聯絡人和配置。兩個UCCX節點都必須使用SocialMiner REST API並由SocialMiner通知服務通知,因此請在兩個UCCX節點上安裝SocialMiner Tomcat證書。

上傳SocialMiner伺服器的簽名或自簽名證書鏈到UCCX tomcat-trust keystore。

將發佈伺服器和訂閱伺服器節點的UCCX tomcat證書上傳到SocialMiner伺服器作為tomcat-trust金鑰庫。

UCCX AppAdmin客戶端證書

UCCX AppAdmin客戶端證書用於管理UCCX系統。要為UCCX管理員安裝UCCX AppAdmin證書,請在客戶端PC上為每個UCCX節點導航到https://<UCCX FQDN>/appadmin/main,並透過瀏覽器安裝證書。

UCCX平台客戶端證書

UCCX Web服務用於向客戶端瀏覽器傳送聊天聯絡人。要安裝UCCX代理和超級使用者的UCCX平台證書,請在客戶端PC上為每個UCCX節點導航到https://<UCCX FQDN>/appadmin/main,並透過瀏覽器安裝證書。

通知服務使用者端憑證

Finesse、UCCX和CUIC使用CCX通知服務,以便透過可擴展消息傳送和線上狀態協定(XMPP)將即時資訊傳送到客戶端案頭。這用於即時Finesse通訊以及CUIC即時資料。

要在使用Live Data的代理和主管或報告使用者的PC上安裝Notification Service客戶端證書,請針對每個UCCX節點導航到https://<UCCX FQDN>:7443/,並透過瀏覽器安裝證書。

Finesse客戶端證書

Finesse客戶端證書由Finesse案頭用於連線到Finesse Tomcat例項,以便在案頭和共存的Finesse伺服器之間進行REST API通訊。

要安裝代理和主管的Finesse證書,請在客戶端PC上為每個UCCX節點導航到https://<UCCX FQDN>:8445/,然後透過瀏覽器提示安裝證書。

要為Finesse管理員安裝Finesse證書,請在客戶端PC上為每個UCCX節點導航到https://<UCCX FQDN>:8445/cfadmin,然後透過瀏覽器提示安裝證書。

SocialMiner/CCP客戶端證書

客戶端電腦上必須安裝SocialMiner Tomcat證書。一旦座席接受聊天請求,聊天小工具就會重定向到代表聊天室的URL。此聊天室由SocialMiner伺服器託管,包含客戶或聊天聯絡人。

要在瀏覽器中安裝SocialMiner證書,請在客戶端PC上導航到https://<SocialMiner FQDN>/,然後透過瀏覽器提示安裝證書。

CUIC客戶端證書

CUIC Tomcat證書可以安裝在客戶端電腦上,供在CUIC網頁或案頭小工具內使用CUIC Web介面處理歷史報告或Live Data報告的代理、主管和報告使用者使用。

要在瀏覽器中安裝CUIC Tomcat證書,請在客戶端PC上導航到https://<UCCX FQDN>:8444/,然後透過瀏覽器提示安裝證書。

CUIC即時資料證書(從11.x開始)

CUIC對後端Live資料使用Socket IO服務。對於使用Live Data的CUIC Web介面或在Finesse中使用Live Data小工具的代理、主管和報告使用者,可以在客戶端電腦上安裝此證書。

要在瀏覽器中安裝套接字IO證書,請在客戶端PC上導航到https://<UCCX FQDN>:12015/,然後透過瀏覽器提示安裝證書。

可從指令碼訪問的第三方應用程式

如果設計UCCX指令碼是為了訪問第三方伺服器上的安全位置(例如,獲取URL文檔步驟到HTTPS URL或進行Rest呼叫到HTTPS REST URL),請將第三方服務的簽名或自簽名證書鏈上傳到UCCX tomcat-trust金鑰庫。要獲取此證書,請訪問UCCX OS Administration頁面並選擇Upload Certificate。

配置UCCX引擎是為了在平台Tomcat金鑰庫中搜尋第三方證書鏈,當第三方應用程式透過指令碼步驟訪問安全位置時提供這些證書。

必須將整個證書鏈上傳到平台Tomcat金鑰庫(可透過OS管理頁進行訪問),因為Tomcat金鑰庫預設情況下不包含根證書。

完成這些操作後,請重新啟動Cisco UCCX引擎。

驗證

要驗證是否正確安裝了所有證書,您可以測試本節中介紹的功能。如果未出現證書錯誤,並且所有功能均正常工作,則證書安裝正確。

- 透過SocialMiner/CCP配置座席網路聊天。透過網頁表單插入聊天連絡人。確認代理程式收到接受聊天連絡人的橫幅,並確認一旦接受聊天連絡人,即可正確載入聊天表單,且代理程式可以接收和傳送聊天訊息。

- 嘗試透過Finesse登入代理。請確認未出現憑證警告,而且網頁未提示將憑證安裝到瀏覽器中。驗證代理是否可以正確更改狀態,並且向UCCX發出的新呼叫已正確呈現給代理。

- 在代理和主管Finesse案頭佈局中配置即時資料小工具後,請登入代理、主管和報告使用者。請確認「即時資料」小工具已正確載入、初始資料已填入小工具,且當基礎資料變更時,資料會重新整理。

- 嘗試從瀏覽器連線到兩個UCCX節點上的AppAdmin URL。確認系統提示登入頁面時,沒有出現憑證警告。

疑難排解

問題- 使用者ID/密碼無效

UCCX Finesse代理無法登入,錯誤為「Invalid User ID/Password」。

原因

Unified CCX拋出異常「SSLHandshakeException」,且無法與Unified CM建立連線。

解決方案

- 驗證Unified CM Tomcat證書未過期。

- 確保您在Unified CM中上傳的任何證書都具有以下任何標籤為關鍵的分機:

X509v3金鑰用法(OID - 2.5.29.15)

X509v3基本限制(OID - 2.5.29.19)

如果將任何其他分機標籤為重要,由於Unified CM證書驗證失敗,Unified CCX和Unified CM之間的通訊失敗。

問題- CSR SAN和證書SAN不匹配

上傳CA簽署的憑證時發生錯誤「CSR SAN和憑證SAN不相符」。

原因

CA可以在證書Subject Alternative Names (SAN)欄位中增加另一個父域。預設情況下,CSR可以具有下列SAN:

SubjectAltName [

example.com (dNSName)

hostname.example.com (dNSName)

]

CA可以使用增加到證書中的另一個SAN返回證書:主機名示例。在這種情況下,憑證可以有額外的SAN:

SubjectAltName [

example.com (dNSName)

hostname.example.com (dNSName)

www.hostname.example.com (dNSName)

]

這會導致SAN不匹配錯誤。

解決方案

在「UCCX生成證書簽名請求」(UCCX Generate Certificate Signing Request)頁面的「備用主體名稱(SAN)」部分,使用空的父域欄位生成CSR。如此一來,CSR便不會以SAN屬性產生,CA會將SAN格式化,且當您上傳憑證至UCCX時,SAN屬性不會不符。請注意,Parent Domain(父域)欄位預設為UCCX伺服器的域,因此在配置CSR設定時必須顯式刪除該值。

問題- NET::ERR_CERT_COMMON_NAME_INVALID

當您訪問任何UCCX、MediaSense或SocialMiner網頁時,您會收到錯誤消息。

「您的連線不是專用連線。 攻擊者可能試圖從<Server_FQDN>竊取您的資訊(例如,密碼、消息或信用卡)。NET::ERR_CERT_COMMON_NAME_INVALID。 此伺服器無法證明其為<Server_FQDN>;其安全證書來自[missing_subjectAltName]。這可能是由配置錯誤或攻擊者攔截您的連線導致的。」

原因

Chrome版本58引入了新的安全功能,它報告如果網站的公共名稱(CN)未作為SAN包含在其中,則其證書是不安全的。

解決方案

- 您可以導航到高級>繼續到<伺服器_FQDN>(不安全),繼續轉到站點並接受證書錯誤。

- 使用CA簽名的證書可以完全避免該錯誤。生成CSR時,伺服器的FQDN包含為SAN。CA可以對CSR進行簽名,在將簽名證書上傳回伺服器後,伺服器的證書在SAN欄位中具有FQDN,因此不會顯示錯誤。

詳細資訊

請參閱在Chrome 58中刪除對棄用和刪除證書中commonName匹配的支援部分。

憑證缺陷

- 思科漏洞ID CSCvb46250 - UCCX:Tomcat ECDSA證書對Finesse Live Data的影響

- 思科漏洞ID CSCvb58580 -無法通過RSA CA簽名的tomcat和tomcat-ECDSA登入到SocialMiner

- 思科漏洞ID CSCvd56174 - UCCX:由於SSLHandshakeException導致Finesse代理登入失敗

- 思科漏洞ID CSCuv89545 - Finesse Logjam漏洞

相關資訊