簡介

本文說明如何在Cisco Contact Center Enterprise (CCE)解決方案中實作憑證授權單位(CA)簽署的憑證。

作者:Anuj Bhatia、Robert Rogier和Ramiro Amaya,思科TAC工程師。

必要條件

需求

思科建議您瞭解以下主題:

- 整合客服中心企業版(UCCE)版本12.5(1)

- 套裝客服中心企業版本12.5(1)

- 客戶語音入口網站(CVP)版本12.5 (1)

- Cisco Virtualized Voice Browser (VVB)

- 思科CVP運營和管理控制檯(OAMP)

-

思科整合情報中心(CUIC)

-

思科整合通訊管理員(CUCM)

採用元件

本檔案中的資訊是根據以下軟體版本:

- PCCE 12.5(1)

- CVP 12.5(1)

- Cisco VVB 12.5

- 芬內斯12.5

- CUIC 12.5

- Windows 2016

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景

證書用於確保客戶端和伺服器之間透過身份驗證進行的通訊是安全的。

使用者可以從CA購買證書,也可以使用自簽名證書。

自簽名證書(顧名思義)由它們認證身份的同一實體簽署,而不是由證書頒發機構簽署。自簽名證書並不像CA證書那樣安全,但預設情況下在許多應用程式中使用自簽名證書。

在Package Contact Center Enterprise (PCCE)解決方案12.x版中,解決方案的所有元件均由主控在管理工作站(AW)伺服器上的單一管理窗格(SPOG)控制。

由於PCCE 12.5(1)版本中的安全管理合規性(SRC),SPOG和解決方案中的其他元件之間的所有通訊都透過安全HTTP協定完成。在UCCE 12.5中,元件之間的通訊也是透過安全的HTTP協定完成的。

本文檔詳細說明了在CCE解決方案中實施CA簽名證書以實現安全HTTP通訊所需的步驟。有關任何其他UCCE安全注意事項,請參閱UCCE安全指南。有關與安全HTTP不同的任何其他CVP安全通訊,請參閱CVP配置指南:CVP安全指南中的安全指南。

程式

CCE Windows伺服器

1. 產生CSR

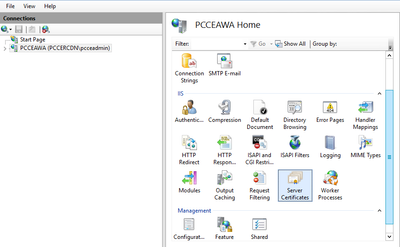

此程式說明如何從Internet Information Services (IIS)管理員產生憑證簽署請求(CSR)。

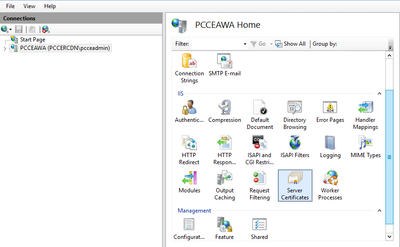

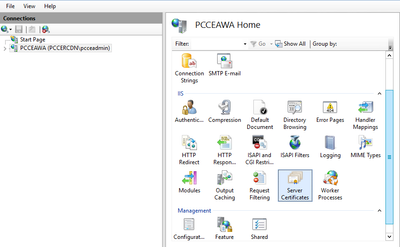

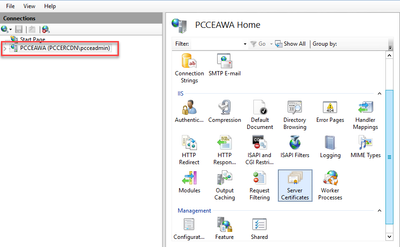

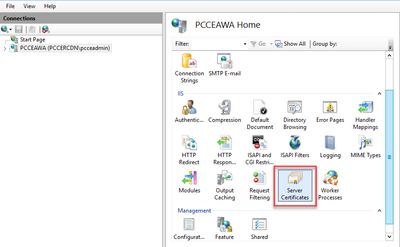

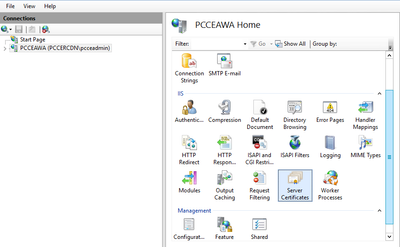

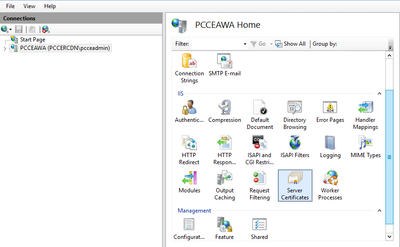

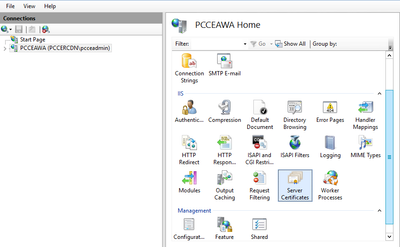

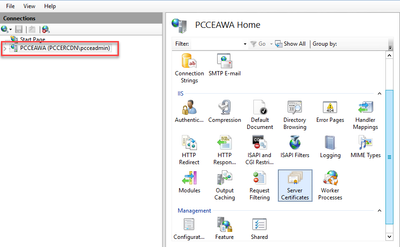

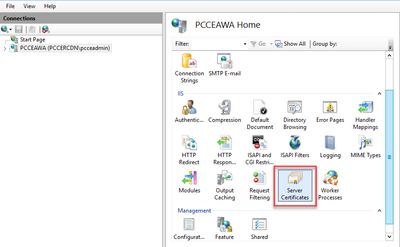

步驟 1.登入到Windows,然後選擇控制台>管理工具> Internet資訊服務(IIS)管理器。

步驟 2.在「連線」窗格中,按一下伺服器名稱。將顯示伺服器Home(首頁)窗格。

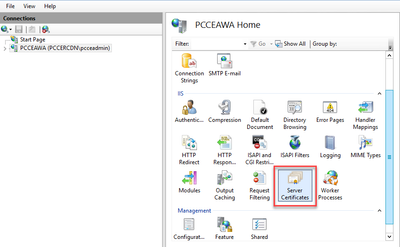

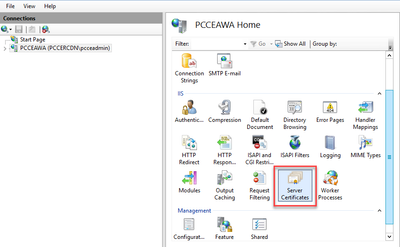

步驟 3.在IIS區域中,按兩下伺服器證書。

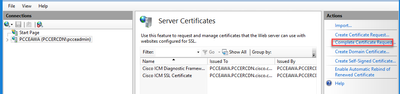

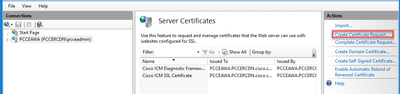

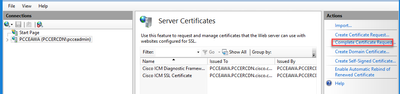

步驟 4.在Actions窗格中,按一下Create Certificate Request。

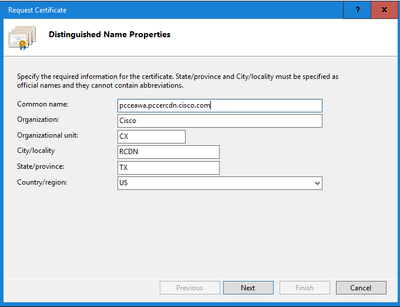

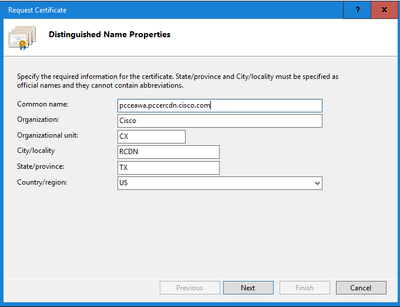

步驟 5.在Request Certificate對話方塊中,執行以下操作:

在顯示的欄位中指定所需資訊,然後按一下Next。

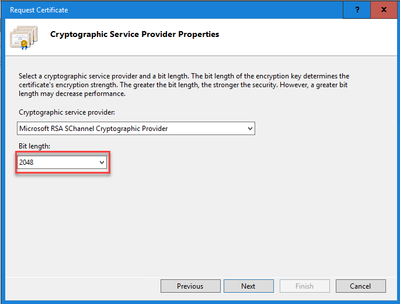

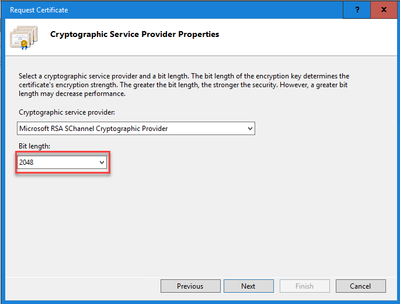

在「密碼編譯服務提供者」下拉式清單中,保留預設設定。

從位長度下拉選單中選擇2048。

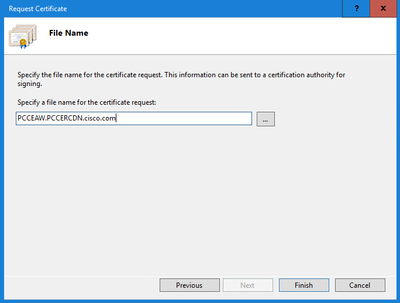

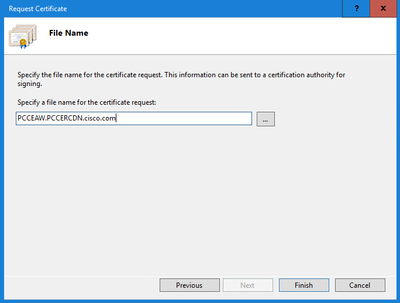

步驟 6.為證書請求指定檔名,然後按一下Finish。

2. 獲取CA簽名證書

步驟 1.在CA上簽署憑證。

注意:確保CA使用的證書模板包含客戶端和伺服器身份驗證。

步驟 2.從您的憑證授權單位(根、應用程式和中級,如果有的話)取得CA簽署的憑證。

3. 上傳CA簽名證書

步驟 1.登入到Windows,然後選擇控制台>管理工具> Internet資訊服務(IIS)管理器。

步驟 2.在「連線」窗格中,按一下伺服器名稱。

步驟 3.在IIS區域中,按兩下伺服器證書。

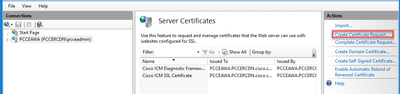

步驟 4.在Actions窗格中,按一下Complete Certificate Request。

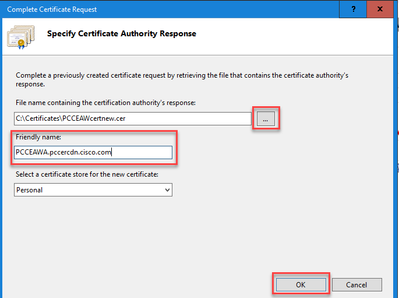

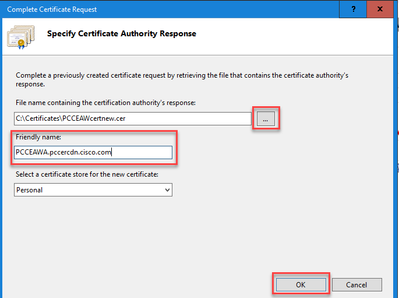

步驟 5.在Complete Certificate Request對話方塊中,填寫以下欄位:

在包含證書頒發機構響應欄位的檔名中,按一下省略號( ... )按鈕。

瀏覽到已簽名應用程式證書的儲存位置,然後按一下Open。

注意:如果這是二層CA實施,並且根證書不在伺服器證書儲存中,則在導入簽名證書之前,需要將根證書上傳到Windows儲存中。如果需要將根CA上傳到Windows應用商店https://learn.microsoft.com/en-us/skype-sdk/sdn/articles/installing-the-trusted-root-certificate,請參閱此文檔。

在友好名稱欄位中,輸入伺服器的完全限定域名(FQDN)或任何重要名稱。確保Select a certificate store for the new certificate 下拉選單保留為Personal。

步驟 6.按一下OK以上傳證書。

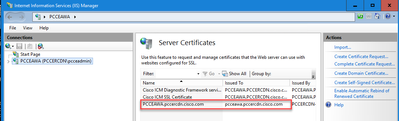

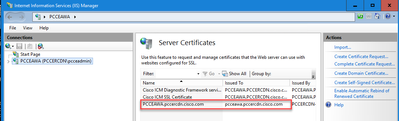

如果證書上傳成功,證書將顯示在「伺服器證書」窗格中。

4. 將CA簽名的證書繫結到IIS

此過程說明如何在IIS管理器中繫結CA簽名證書。

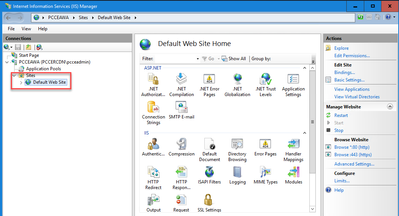

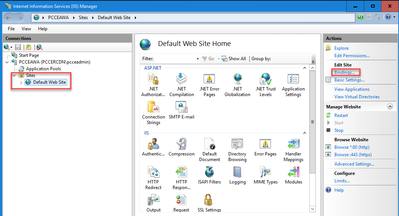

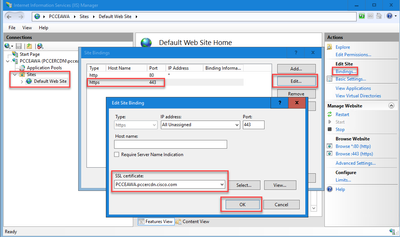

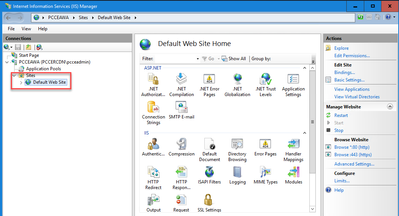

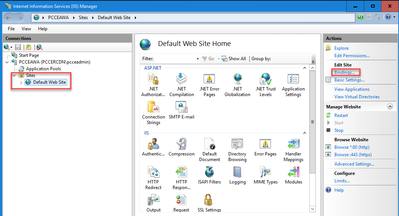

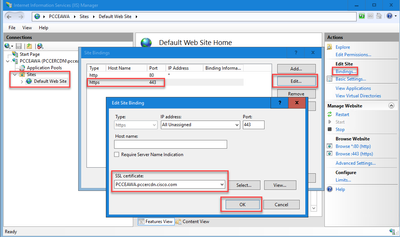

步驟 1.登入到Windows,然後選擇控制台>管理工具> Internet資訊服務(IIS)管理器。

步驟 2.在Connections窗格中,選擇<server_name> > Sites > Default Web Site。

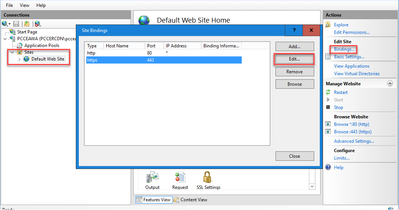

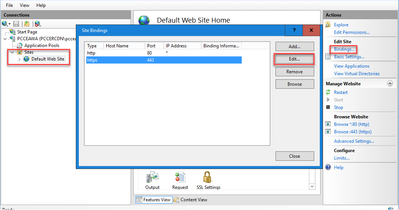

步驟 3.在「操作」窗格中,按一下繫結……。

步驟 4.按一下埠443所在的https型別,然後按一下Edit...。

步驟 5.從SSL certificate下拉選單中,選擇與上一步中提供的友好名稱相同的證書。

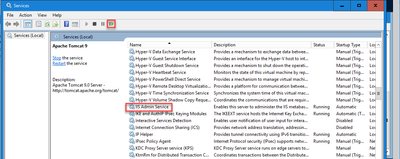

步驟 6.按一下「OK」(確定)。

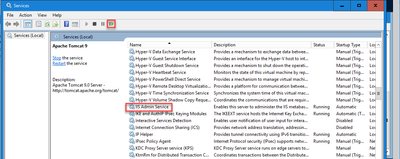

步驟 7.導航到開始>運行> services.msc,然後重新啟動IIS管理服務。

如果成功重新啟動IIS,啟動應用程式時不會出現憑證錯誤警告。

5. 將CA簽名的證書繫結到診斷入口網站

此過程說明如何在Diagnostic Portico中繫結CA簽名證書。

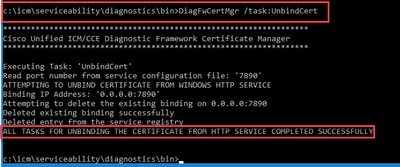

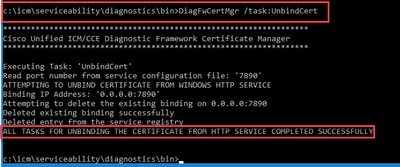

步驟 1.打開命令提示符(以管理員身份運行)。

步驟 2.導航到Diagnostic Portico主資料夾。執行此命令:

cd c:\icm\serviceability\diagnostics\bin

步驟 3.刪除當前繫結到診斷門戶的證書。執行此命令:

DiagFwCertMgr /task:UnbindCert

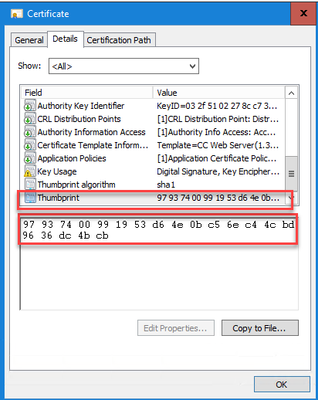

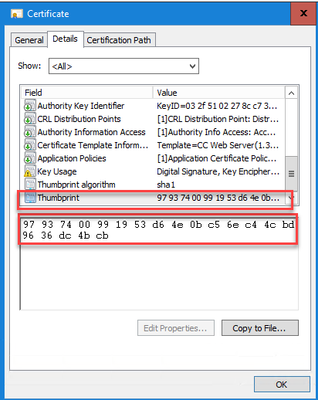

步驟 4.打開簽名證書並複製Thumbprint欄位的雜湊內容(不含空格)。

步驟 5.運行此命令並貼上雜湊內容。

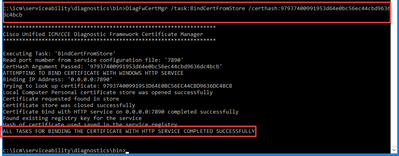

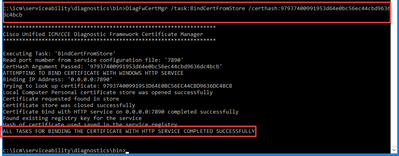

DiagFwCertMgr /task:BindCertFromStore /certhash:<hash_value>

如果證書繫結成功,則顯示證書繫結為VALID消息。

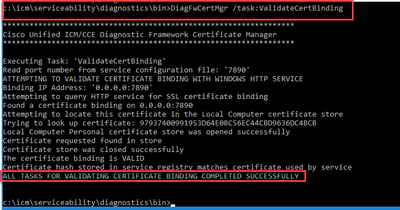

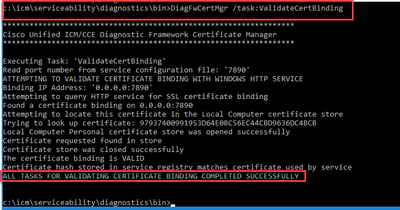

步驟 6.驗證憑證繫結是否成功。執行此命令:

DiagFwCertMgr /task:ValidateCertBinding

注意:預設情況下,DiagFwCertMgr使用埠7890。

如果證書繫結成功,則顯示證書繫結為VALID消息。

步驟 7.重新啟動診斷架構服務。運行以下命令:

net stop DiagFwSvc

net start DiagFwSvc

如果診斷架構成功重新啟動,則啟動應用程式時不會出現證書錯誤警告。

6. 將根憑證和中間憑證匯入Java Keystore

注意:開始之前,您必須以管理員身份備份Keystore並從Java本位目錄執行命令。

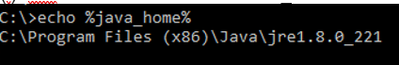

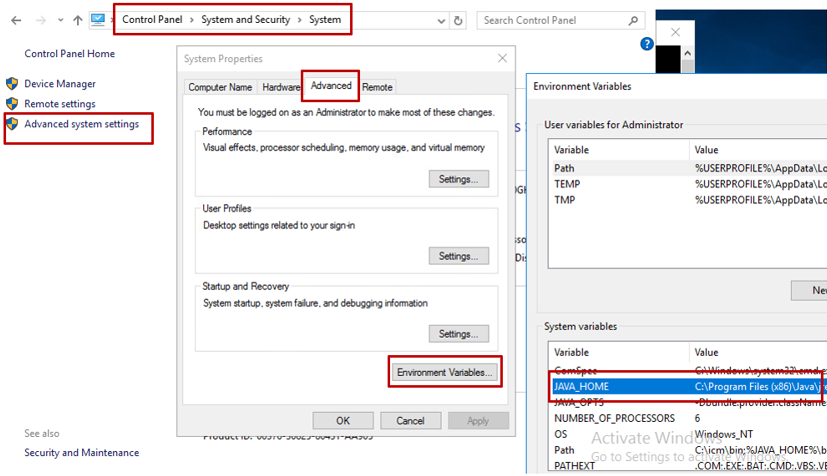

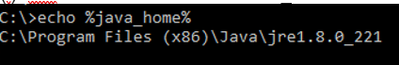

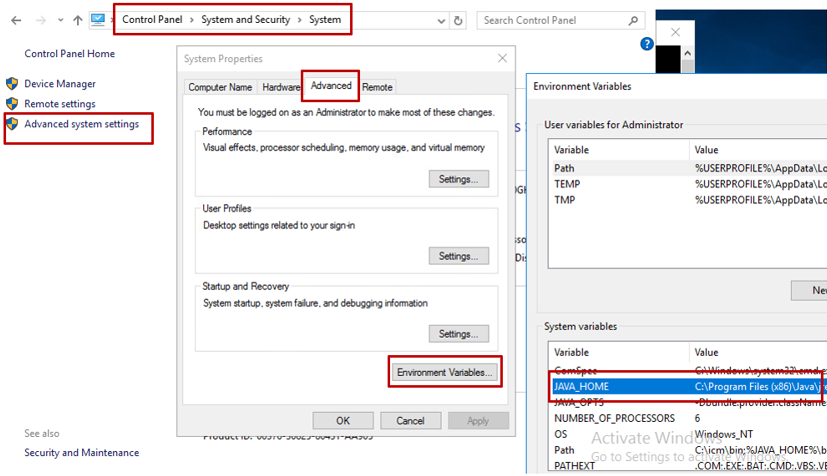

步驟1.瞭解Java本位目錄路徑,以確保Java金鑰工具位於何處。有幾種方法可以找到Java主目錄路徑。

選項1: CLI命令: echo %JAVA_HOME%

選項2:透過進階系統設定手動執行,如圖所示

注意:在UCCE 12.5上,預設路徑為C:\Program Files (x86)\Java\jre1.8.0_221\bin。但是,如果您已使用12.5(1a)安裝程式,或已安裝12.5 ES55 (必要的OpenJDK ES),請使用CCE_JAVA_HOME而非JAVA_HOME,因為資料存放區路徑已使用OpenJDK變更。

步驟 2.從C:\Program Files (x86)\Java\jre1.8.0_221\lib\security資料夾備份cacerts檔案。 您可以將其複製到其他位置。

步驟 3.以管理員身份打開命令窗口以運行命令:

keytool.exe –keystore ./cacerts -import -file <path where the Root, or Intermediate certificate are stored> -alias <Root_name of your CA or Intermediate_name of your CA> -storepass changeit

注意:所需的特定證書取決於您用於簽署證書的CA。在雙層CA中(這是公共CA的典型例子,且比內部CA更安全),則需要匯入根和中間憑證。在沒有中間體的獨立CA中(通常在實驗室或更簡單的內部CA中可見),則只需要導入根證書。

CVP解決方案

1. 使用FQDN生成證書

此過程說明如何使用FQDN為Web服務管理器(WSM)、語音XML (VXML)、呼叫伺服器和操作管理(OAMP)服務生成證書。

注意:安裝CVP時,證書名稱只包括伺服器的名稱,而不包括FQDN,因此,您需要重新生成證書。

注意:在開始之前,您必須執行以下操作:

1. 獲取金鑰庫密碼。執行命令:其他%CVP_HOME%\conf\security.properties。執行keytool指令時需要此密碼。

2. 將%CVP_HOME%\conf\security資料夾複製到另一個資料夾。

3. 以「管理員」身份開啟命令視窗,以執行命令。

CVP伺服器

步驟 1.要刪除CVP伺服器證書,請運行以下命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias vxml_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

出現提示時,輸入金鑰庫密碼。

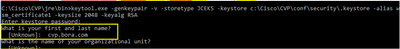

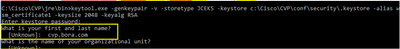

步驟 2.要生成WSM證書,請運行此命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

出現提示時,輸入金鑰庫密碼。

注意:預設情況下,證書生成時間為兩年。使用-validity XXXX設定證書重新生成的到期日期,否則證書有效期為90天,並且在此時間之前需要由CA簽署。對於大多數認證來說,3-5年必須是合理的驗證時間。

以下是一些標準有效性輸入:

| 一年 |

365 |

| 兩年 |

730 |

| 三年 |

1095 |

| 四年 |

1460 |

| 五年 |

1895 |

| 十年 |

3650 |

注意:在12.5證書必須是SHA 256、金鑰大小2048和加密演算法RSA中,請使用以下引數設定以下值:-keyalg RSA和-keysize 2048。CVP keystore命令必須包括-storetype JCEKS引數。如果不這樣做,證書、金鑰或更糟的金鑰庫可能會損壞。

在問題您的姓和名是什麼上指定伺服器的FQDN?

請完成以下其他問題:

您的組織單位名稱是什麼?

[未知]: <指定OU>

貴公司的名稱是什麼?

[未知]: <指定組織名稱>

您所在城市或地區的名稱是什麼?

[未知]: <指定城市/地區的名稱>

您所在州或省的名稱是什麼?

[未知]: <指定州/省的名稱>

此單位的兩個字母的國家代碼是什麼?

[未知]: <指定兩個字母的國家/地區代碼>

為接下來的兩個輸入指定yes。

步驟 3.對vxml_certificate和callserver_certificate執行相同的步驟:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias vxml_certificate -keysize 2048 -keyalg RSA -validity XXXX

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

CVP報告伺服器

步驟 1.要刪除WSM和報告伺服器證書,請運行以下命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias callserver_certificate

出現提示時,輸入金鑰庫密碼。

步驟 2.要生成WSM證書,請運行此命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

出現提示時,輸入金鑰庫密碼。

為查詢您的姓氏和名字指定伺服器FQDN,並繼續執行與CVP伺服器相同的步驟。

步驟 3.對callserver_certificate執行相同的步驟:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

CVP OAMP(UCCE部署)

由於在PCCE解決方案12.x版中,該解決方案的所有元件均由SPOG控制,並且未安裝OAMP,因此僅對於UCCE部署解決方案需要這些步驟。

步驟 1.要刪除WSM和OAMP伺服器證書,請運行以下命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias oamp_certificate

出現提示時,輸入金鑰庫密碼。

步驟 2.要生成WSM證書,請運行此命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

出現提示時,輸入金鑰庫密碼。

為查詢您的姓氏和名字指定伺服器FQDN,並繼續執行與CVP伺服器相同的步驟。

步驟 3.對oamp_certificate執行相同的步驟:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias oamp_certificate -keysize 2048 -keyalg RSA -validity XXXX

出現提示時,輸入金鑰庫密碼。

2. 產生CSR

注意:符合RFC5280標準的瀏覽器要求每個證書中都包含主體備用名稱(SAN)。在生成CSR時,可以使用帶有SAN的-ext引數來完成此操作。

主題替代名稱

使用-ext引數可讓使用者使用特定的副檔名。顯示的範例會使用伺服器的完整網域名稱(FQDN)以及localhost來新增主體替代名稱(SAN)。其他SAN欄位可以增加為逗號分隔值。

有效的SAN型別有:

ip:192.168.0.1

dns:myserver.mydomain.com

email:name@mydomain.com

例如:-ext san=dns:mycvp.mydomain.com,dns:localhost

CVP伺服器

步驟 1.產生別名的憑證要求。運行此命令並將其儲存到檔案(例如,wsm_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm_certificate.csr

出現提示時,輸入金鑰庫密碼。

步驟 2.對vxml_certificate和callserver_certificate執行相同的步驟:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias vxml_certificate -file %CVP_HOME%\conf\security\vxml_certificate.csr

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias callserver_certificate -file %CVP_HOME%\conf\security\callserver_certificate.csr

出現提示時,輸入金鑰庫密碼。

CVP報告伺服器

步驟 1.產生別名的憑證要求。運行此命令並將其儲存到檔案(例如,oampreport_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsmreport_certificate.csr

出現提示時,輸入金鑰庫密碼。

步驟 2.對callserver_certificate執行相同的步驟:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias callserver_certificate -file %CVP_HOME%\conf\security\callserverreport_certificate.csr

出現提示時,輸入金鑰庫密碼。

CVP OAMP(UCCE部署)

步驟 1.產生別名的憑證要求。執行此命令並將其儲存到檔案(例如oamp_certificate):

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias oamp_certificate -file %CVP_HOME%\conf\security\oamp_certificate.csr -ext san=dns:mycvp.mydomain.com,dns:localhost

Ensure to replace "mycvp.mydomain.com" with your OAMP FQDN.

Enter the keystore password when prompted.

步驟 2.對wsm_certificate執行相同的步驟:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm_certificate.csr

出現提示時,輸入金鑰庫密碼。

3. 獲取CA簽名證書

步驟 1.在CA上簽署憑證(CVP伺服器為WSM、Callserver和VXML伺服器;CVP OAMP伺服器為WSM和OAMP,報告伺服器為WSM和Callserver)。

步驟 2.從CA授權機構下載應用證書和根證書。

步驟 3.將根證書和CA簽名證書複製到每個伺服器的%CVP_HOME%\conf\security\資料夾。

4. 導入CA簽名證書

將這些步驟應用於CVP解決方案的所有伺服器。 只有該伺服器上元件的證書需要導入CA簽名證書。

步驟 1.匯入根憑證。執行此命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias root -file %CVP_HOME%\conf\security\<filename_of_root_cer>

出現提示時,輸入金鑰庫密碼。在Trust this certificate提示符處,鍵入Yes。

如果有中間證書,請運行此命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias intermediate_ca -file %CVP_HOME%\conf\security\<filename_of_intermediate_cer>

出現提示時,輸入金鑰庫密碼。在Trust this certificate提示符處,鍵入Yes。

步驟 2.導入該伺服器證書(CVP、Reporting和OAMP)的CA簽名WSM。執行此命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias wsm_certificate -file %CVP_HOME%\conf\security\<filename_of_wsm_CA_cer>.

出現提示時,輸入金鑰庫密碼。在Trust this certificate提示符處,鍵入Yes。

步驟 3.在CVP伺服器和報告伺服器中,導入Callserver CA簽名證書。執行此命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias callserver_certificate -file %CVP_HOME%\conf\security\<filename_of_callserver_CA_cer>.

出現提示時,輸入金鑰庫密碼。在Trust this certificate提示符處,鍵入Yes。

步驟 4.在CVP伺服器中,導入VXML伺服器CA簽名證書。執行此命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias vxml_certificate -file %CVP_HOME%\conf\security\<filename_of_vxml_CA_cer>.

步驟 5.在CVP OAMP伺服器中(僅適用於UCCE)導入OAMP伺服器CA簽名證書。執行此命令:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts -alias oamp_certificate -file %CVP_HOME%\conf\security\<filename_of_oamp_CA_cer>.

步驟 6.重新啟動伺服器。

注意:在UCCE部署中,確保使用生成CSR時提供的FQDN在CVP OAMP中增加伺服器(報告、CVP伺服器等)。

VOS伺服器

1. 生成CSR證書

此程式說明如何從基於Cisco Voice Operating System (VOS)的平台產生Tomcat CSR憑證。此程式適用於所有VOS型應用程式,例如:

- CUCM

- Finse

- CUIC \即時資料(LD) \身份伺服器(IDS)

- 雲端連線

- Cisco VVB

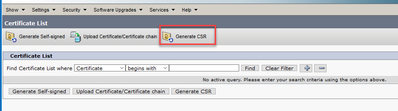

步驟 1.導航到Cisco Unified Communications Operating System Administration頁面:https://FQDN:<8443或443>/cmplatform。

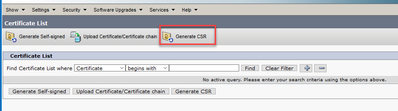

步驟 2.導航到安全>證書管理,選擇「生成CSR」。

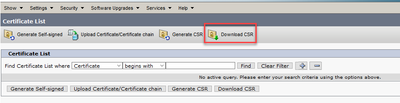

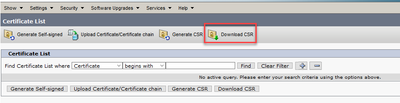

步驟 3.生成CSR證書後,關閉窗口並選擇Download CSR。

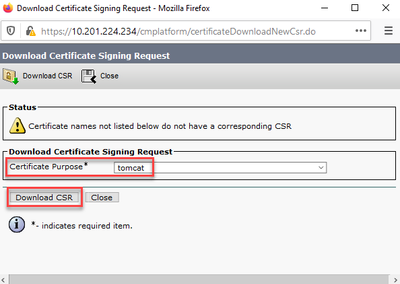

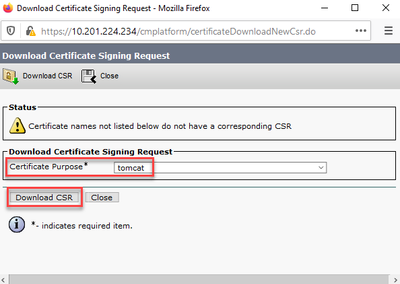

步驟 4.確保證書目的為tomcat,然後按一下Download CSR。

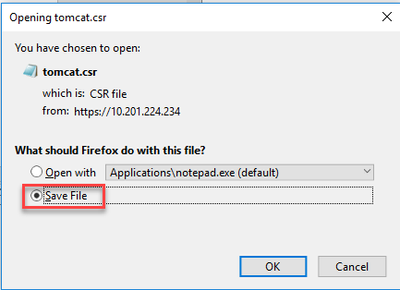

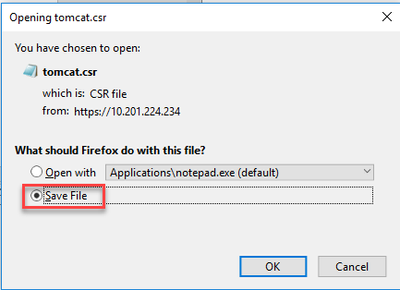

步驟 5.按一下Save File。檔案會儲存在Download資料夾中。

2. 獲取CA簽名證書

步驟 1.對CA上導出的tomcat證書進行簽名。

步驟 2.從CA機構下載應用和根證書。

3. 上傳應用和根證書

步驟 1.導航到Cisco Unified Communications Operating System Administration頁面:https://FQDN:<8443或443>/cmplatform。

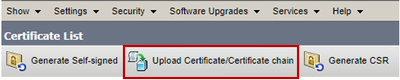

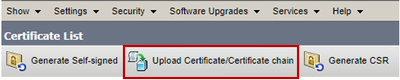

步驟 2.導航到安全>證書管理,選擇上傳證書/證書鏈。

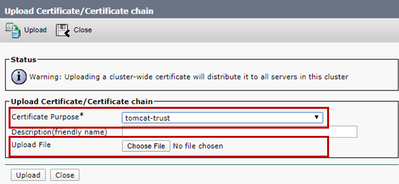

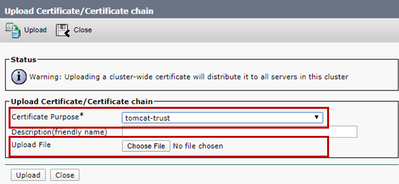

步驟 3.在「上傳證書/證書鏈」窗口的「證書目的」欄位中選擇tomcat-trust並上傳根證書。

步驟 4.將中間證書(如果有)上傳為tomcat-trust。

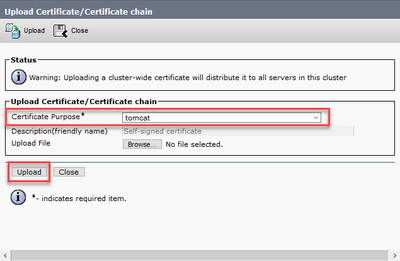

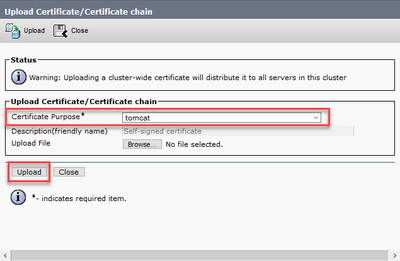

步驟 5.在Upload certificate/Certificate chain窗口中,在Certificate Purpose欄位中選擇tomcat,並上傳應用CA簽名的證書。

步驟 6.重新啟動伺服器。

驗證

重新啟動伺服器後,執行以下步驟驗證CA簽名的實現:

步驟 1.開啟Web瀏覽器並清除快取。

步驟 2.關閉並再次打開瀏覽器。

現在,您必須看到證書開關以開始CA簽名的證書,並且瀏覽器窗口中有關證書是自簽名因此不受信任的指示必須消失。

疑難排解

本指南中沒有用於排除CA簽名證書實施故障的步驟。

相關資訊

技術支援與文件 - Cisco Systems

意見

意見