简介

本文档介绍如何在Cisco Catalyst 9800 WLC上设置带有MAC身份验证安全的无线局域网(WLAN)。

先决条件

要求

Cisco 建议您了解以下主题:

- Mac 地址

- Cisco Catalyst 9800 系列无线控制器

- 身份服务引擎(ISE)

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科IOS® XE直布罗陀v16.12

- ISE v2.2

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

配置

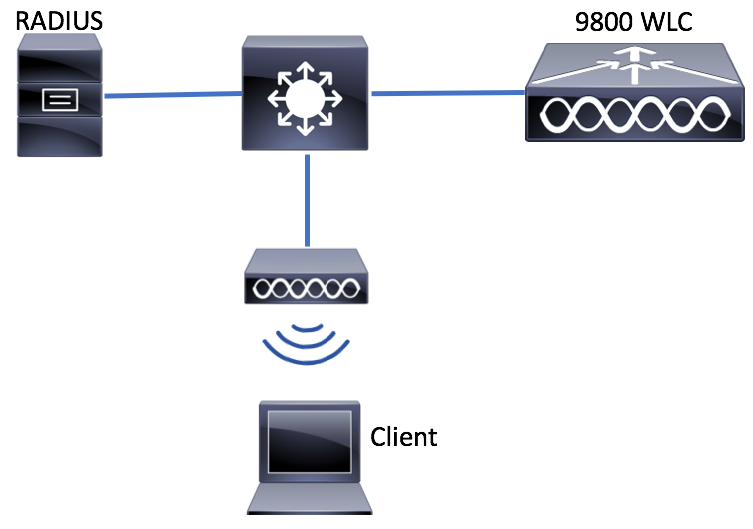

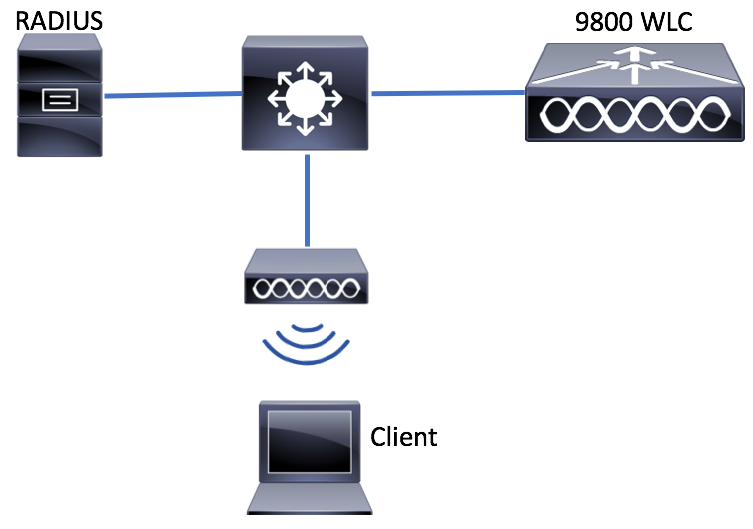

网络图

9800 WLC 上的 AAA 配置

使用外部服务器对客户端进行身份验证

GUI:

阅读9800系列WLC上的AAA配置部分的步骤1-3。

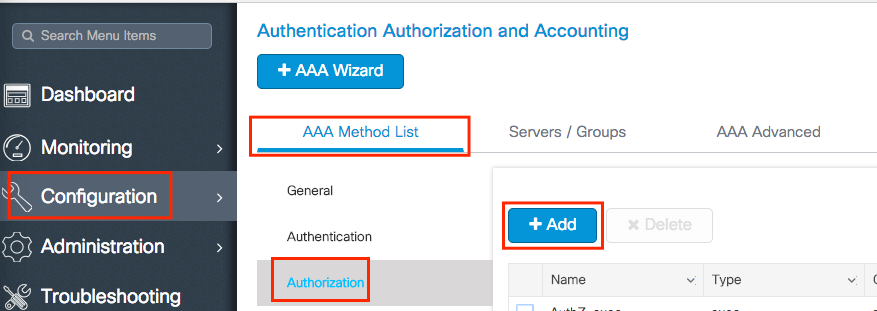

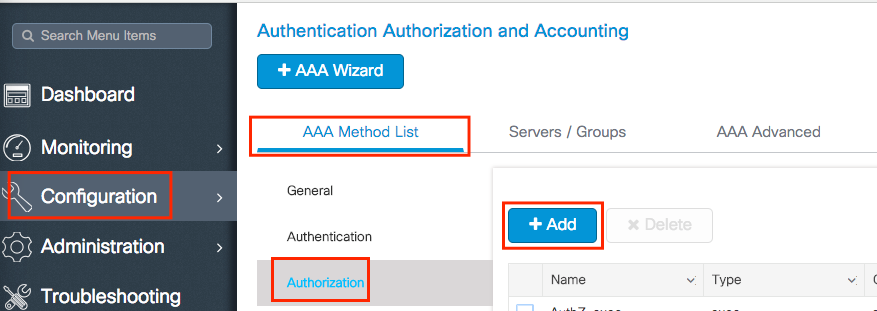

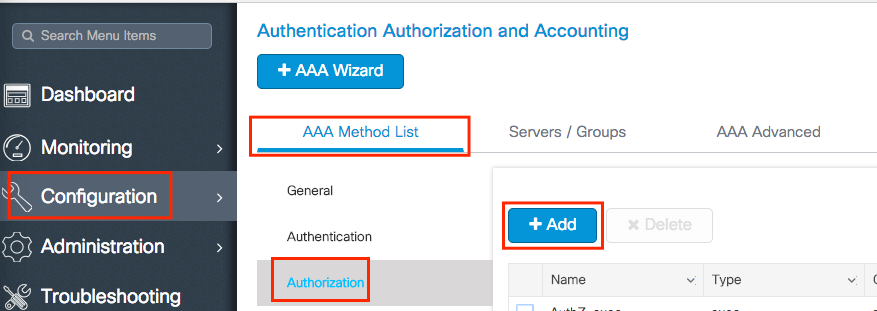

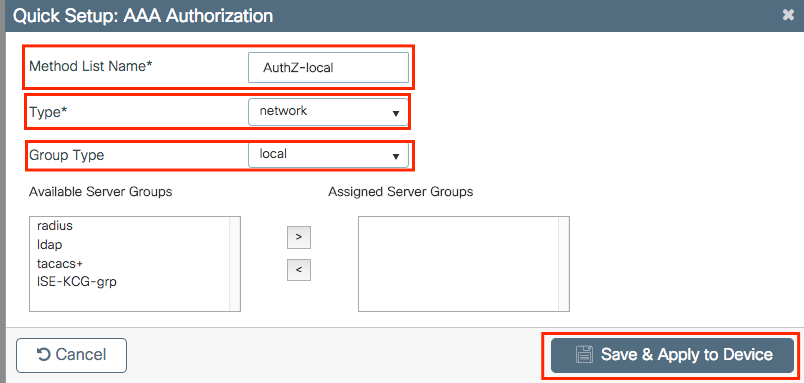

第四步:创建授权网络方法。

导航到Configuration > Security > AAA > AAA Method List > Authorization > + Add 并创建。

CLI:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authorization network <AuthZ-method-name> group <radius-grp-name>

对客户端进行本地身份验证

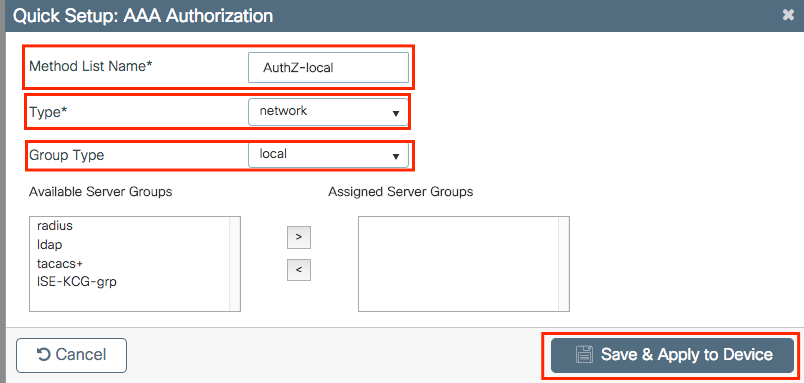

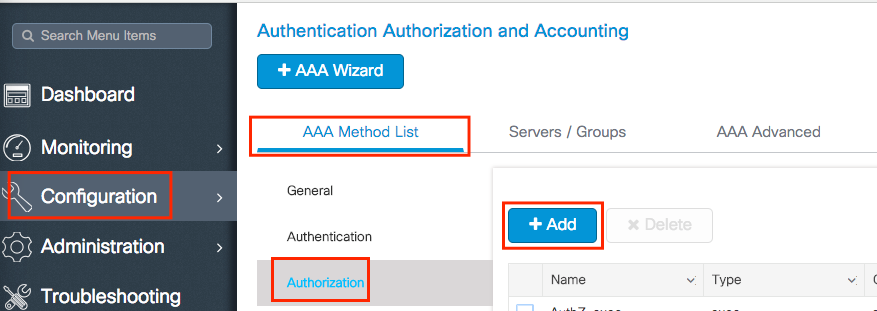

创建本地授权网络方法。

导航到Configuration > Security > AAA > AAA Method List > Authorization > + Add 并创建。

CLI:

# config t

# aaa new-model

# aaa authorization network AuthZ-local local

WLAN 配置

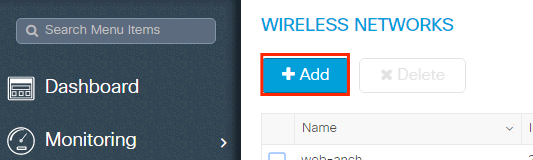

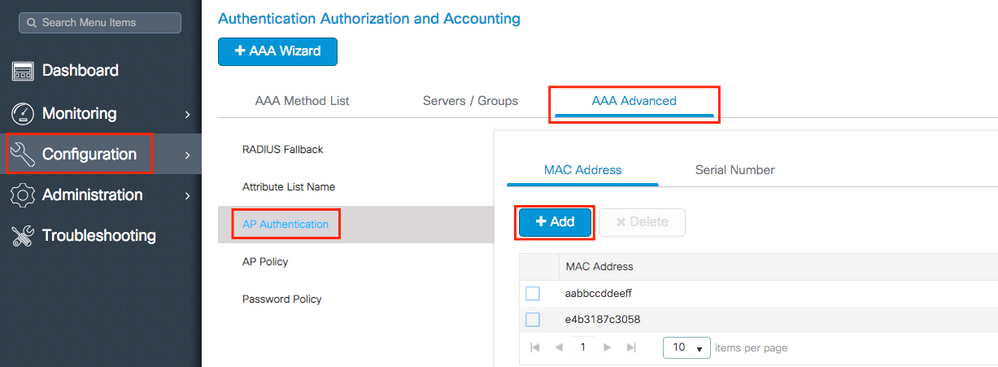

GUI:

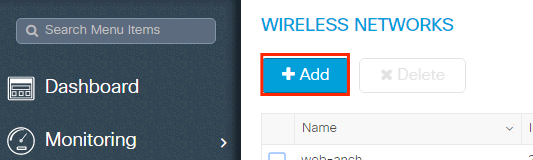

步骤1:创建WLAN。

根据需要导航到Configuration > Wireless > WLANs > + Add 并配置网络。

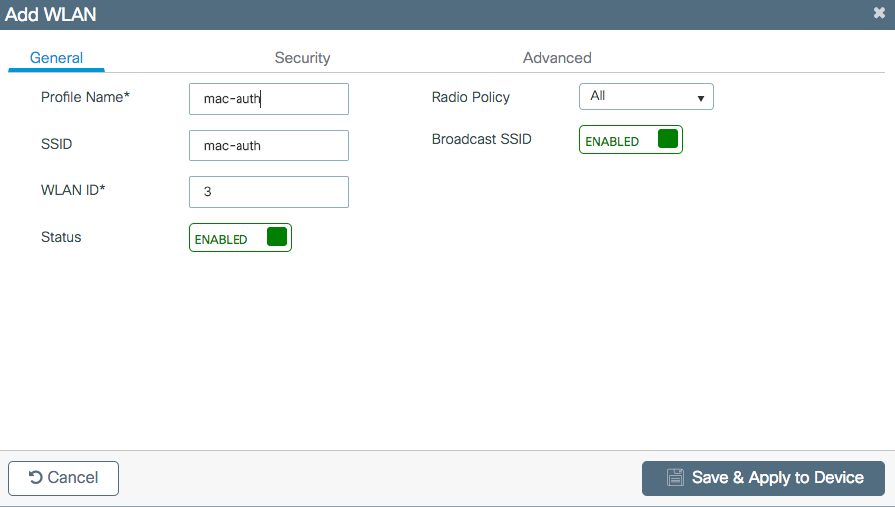

第二步:输入WLAN信息。

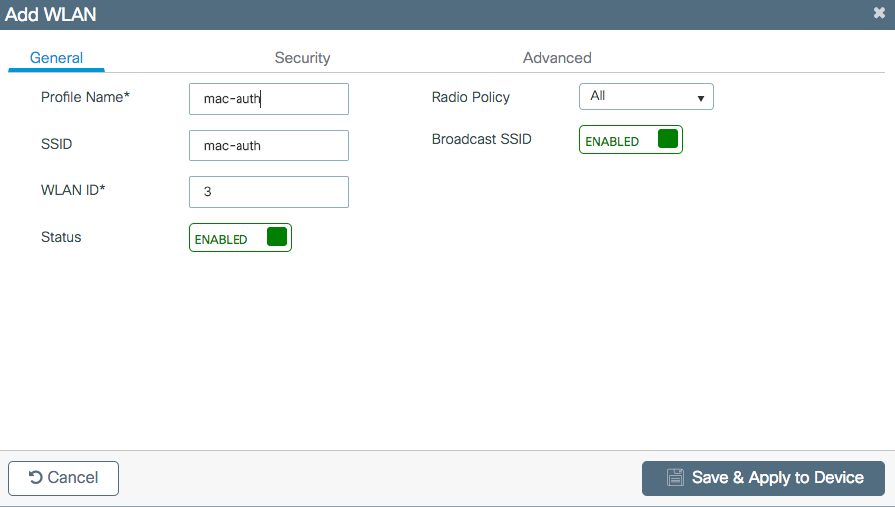

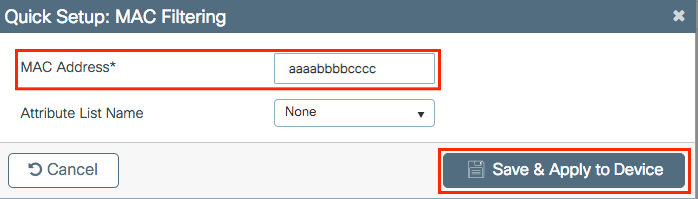

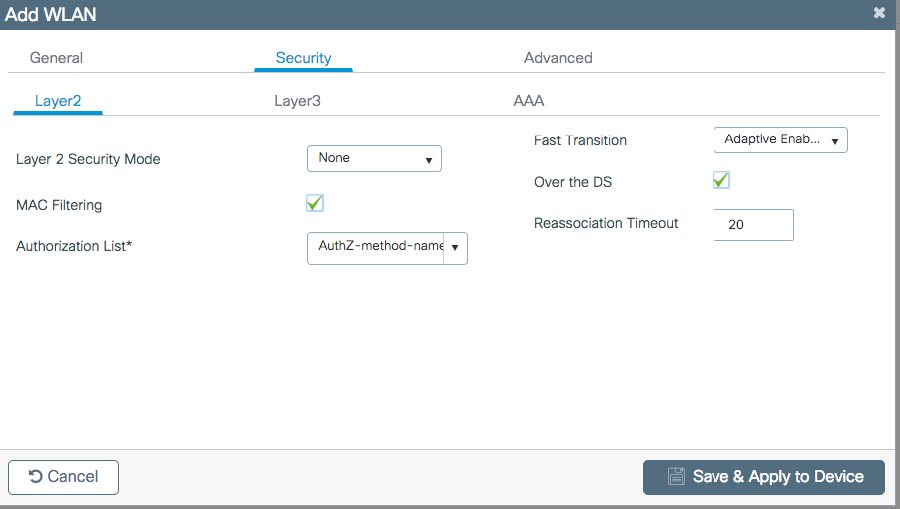

第三步:导航到选Security 项卡,禁用Layer 2 Security Mode 并启用MAC Filtering。从Authorization List中,选择上一步中创建的授权方法。??然后单击.Save & Apply to Device

CLI:

# config t # wlan <profile-name> <wlan-id> <ssid-name> # mac-filtering <authZ-network-method>

# no security wpa akm dot1x

# no security wpa wpa2 ciphers aes

# no shutdown

策略配置文件配置

您必须在策略配置文件中启用aaa-override,以确保每个SSID的MAC过滤可以正常工作。

9800 WLC上的策略配置文件配置

策略标签配置

9800 WLC上的策略标签

策略标记分配

9800 WLC上的策略标记分配

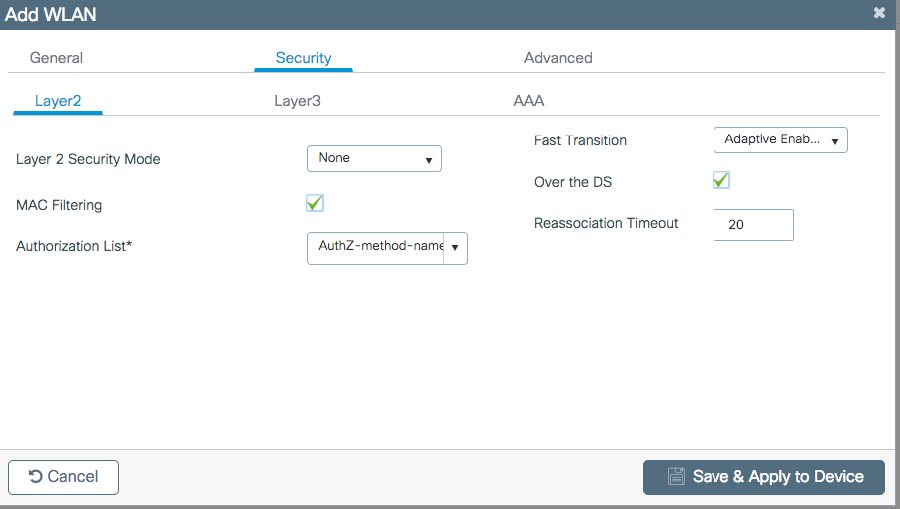

注册允许的MAC地址。

在WLC上本地注册MAC地址以进行本地身份验证

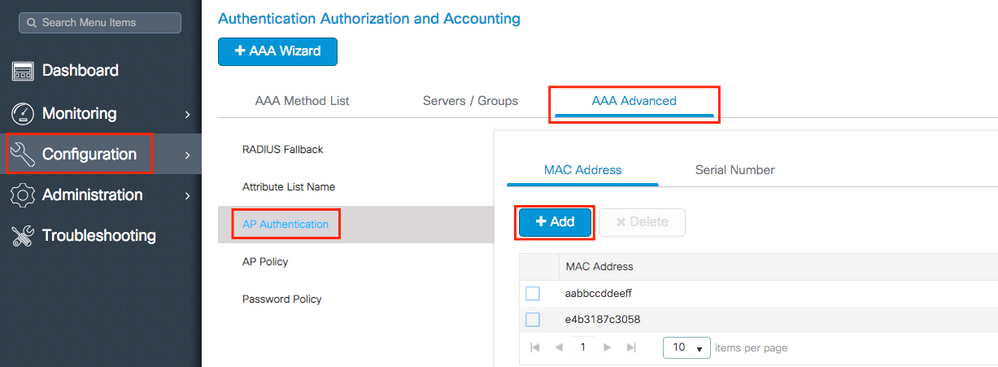

导航到Configuration > Security > AAA > AAA Advanced > AP Authentication > + Add。

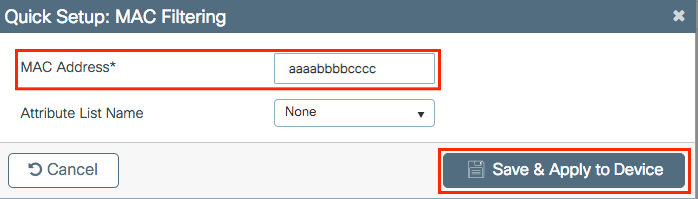

写下不带分隔符的所有小写的mac地址,然后单击Save & Apply to Device。

注意:在17.3以前的版本中,Web用户界面(UI)会将您键入的任何MAC格式更改为图中所示的无分隔符格式。在17.3及更高版本中,Web UI尊重您输入的任何设计,因此请不要输入任何分隔符。增强漏洞Cisco Bug ID CSCvv43870跟踪几种格式的MAC身份验证支持。

CLI:

# config t # username <aabbccddeeff> mac

输入ISE终端数据库上的MAC地址

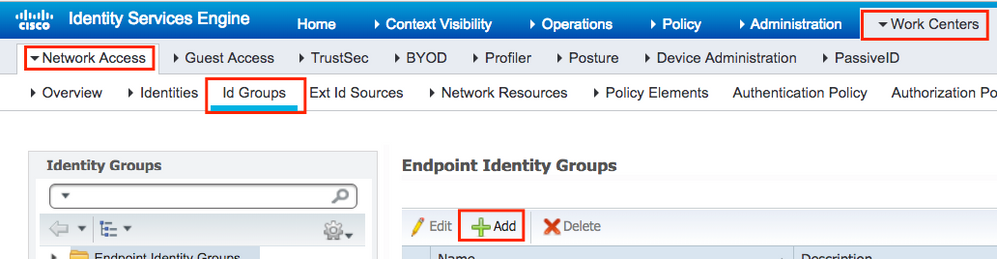

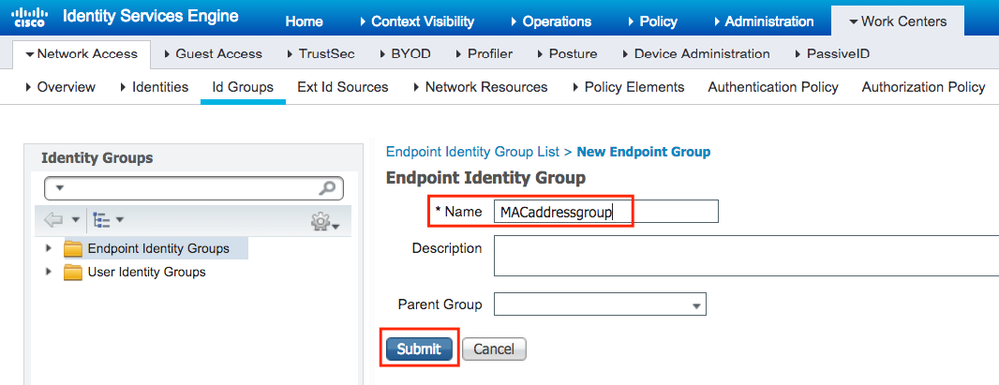

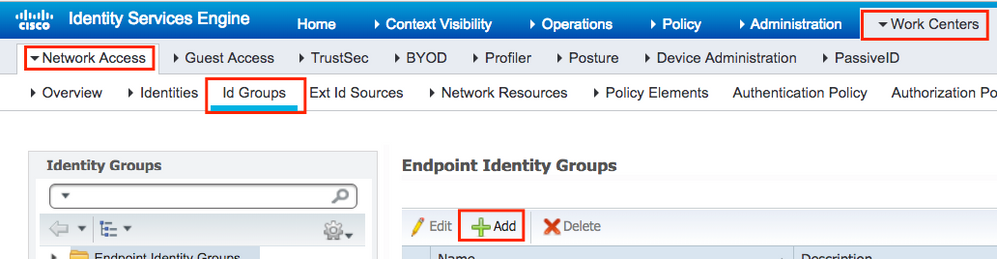

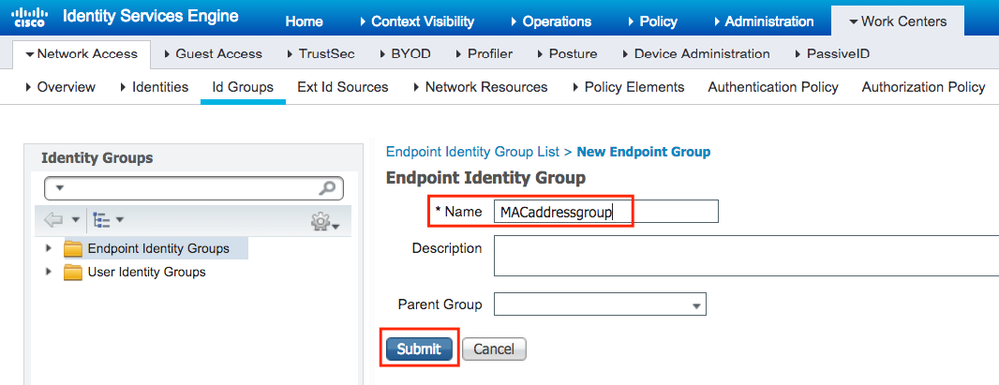

第1步:(可选)创建新的终端组。

导航到Work Centers > Network Access > Id Groups > Endpoint Identity Groups > + Add。

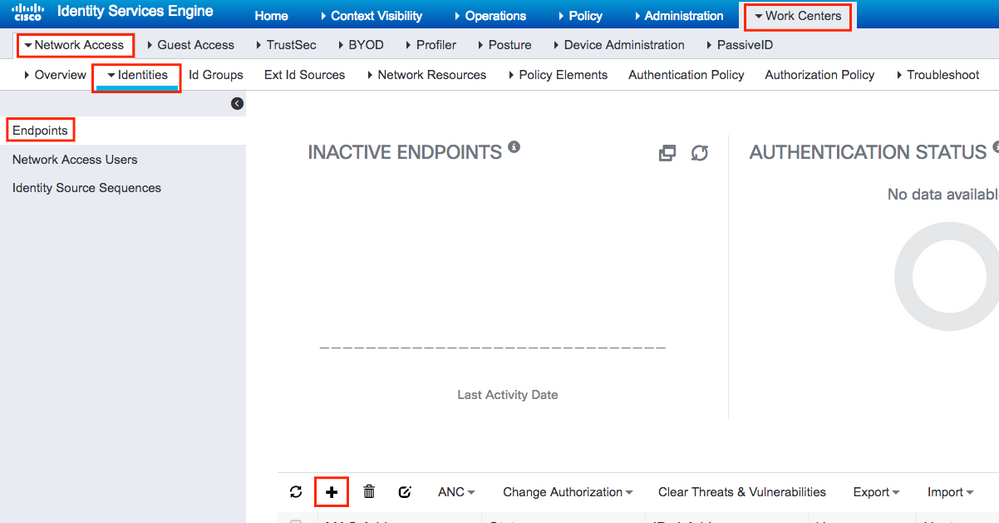

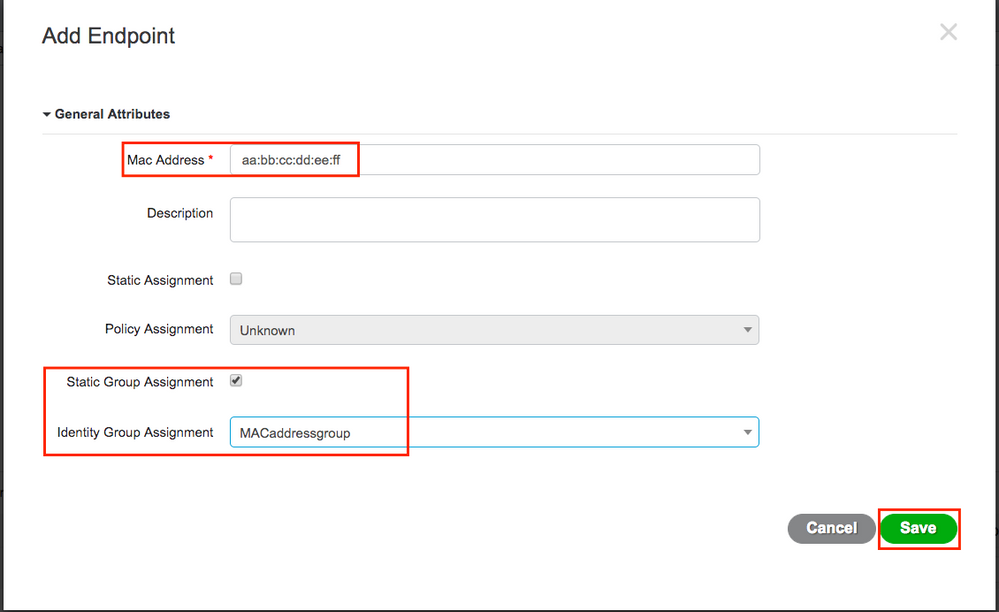

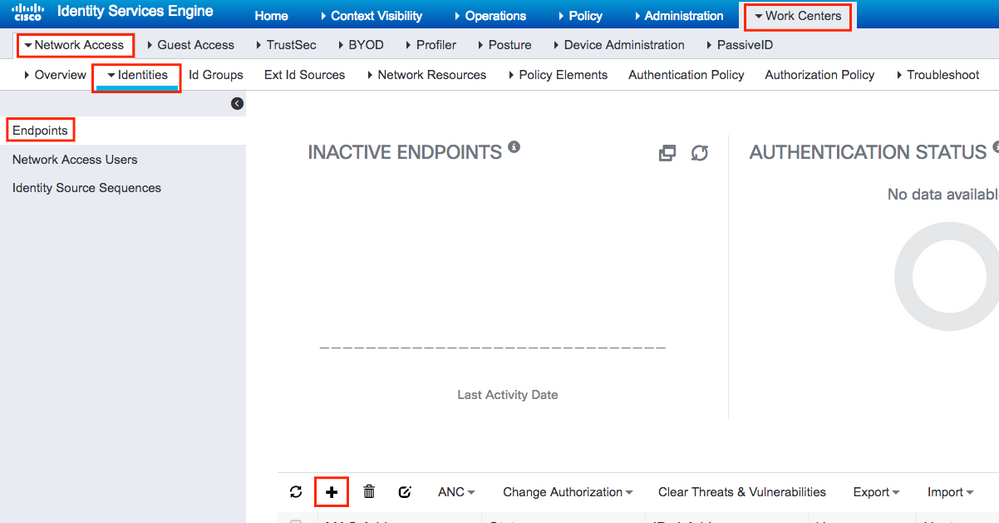

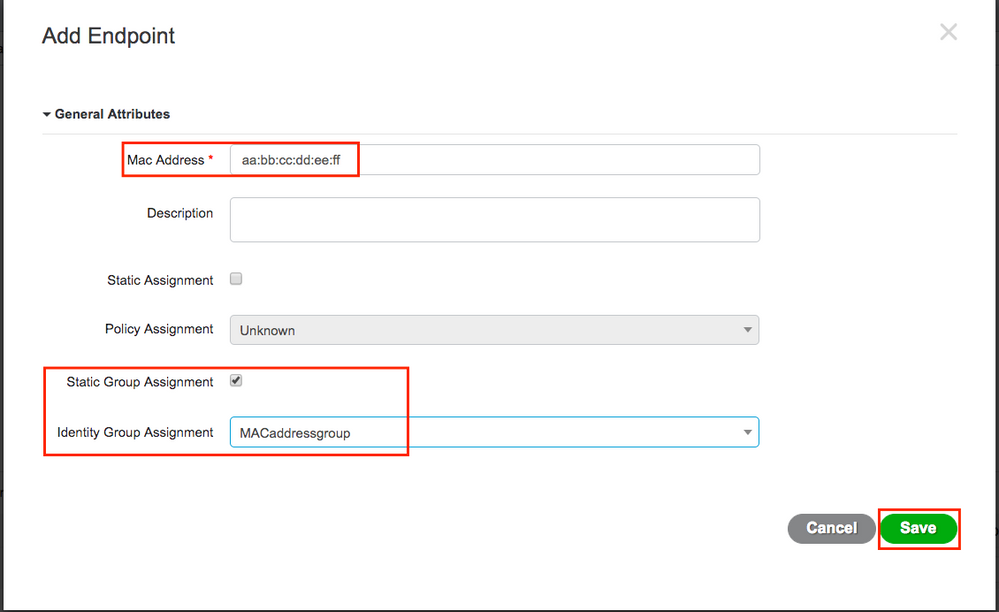

第二步:导航到Work Centers > Network Access > Identities > Endpoints > +Add。

ISE 配置

将 9800 WLC 添加到 ISE.

阅读此链接中的说明:向ISE声明WLC。

创建身份验证规则

身份验证规则用于验证用户的凭证是否正确(验证用户是否真正是其所声称的用户)并限制允许使用的身份验证方法。

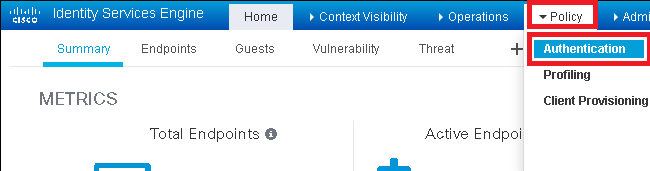

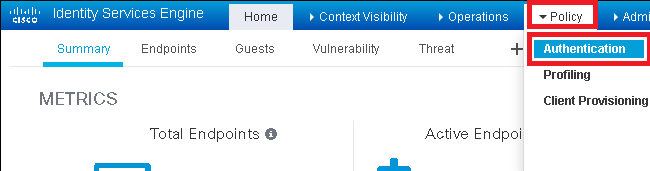

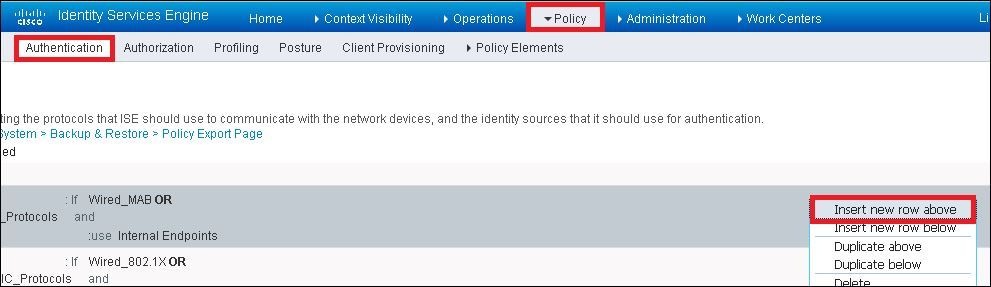

步骤1:导航到Policy > Authentication(如图所示)。

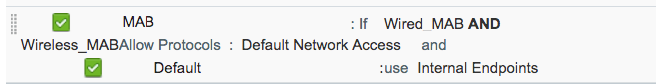

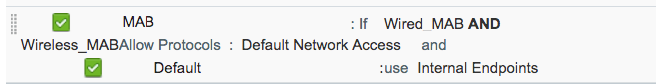

确认ISE上存在默认MAB规则。

第二步:验证MAB的默认身份验证规则已存在:

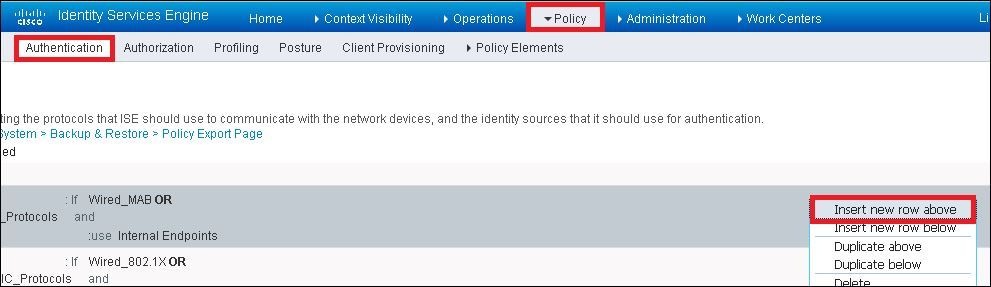

否则,请在单击Insert new row above时添加一个新条目。

授权规则创建

授权规则负责确定将哪些权限(哪个授权配置文件)结果应用于客户端。

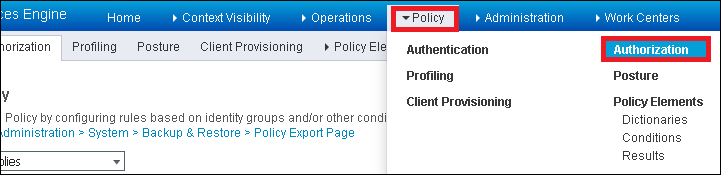

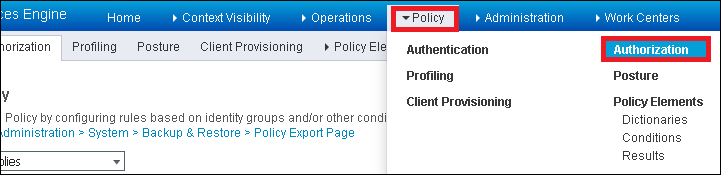

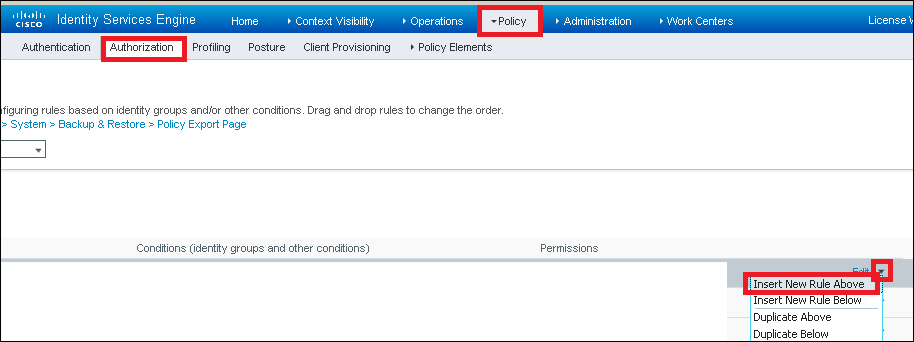

步骤1:导航到Policy > Authorization(如图所示)。

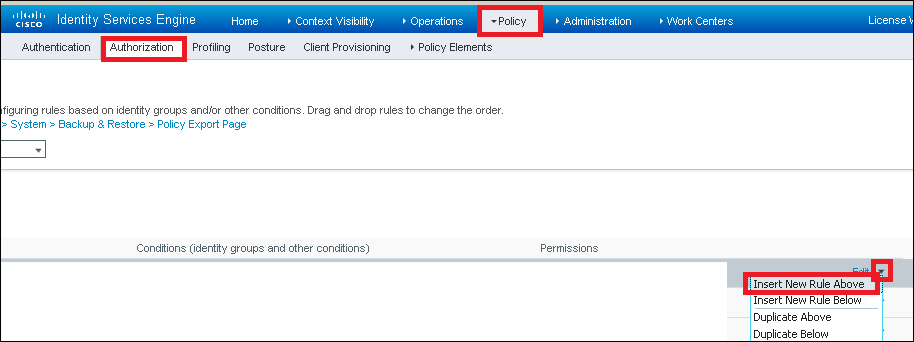

第二步:插入新规则,如图所示。

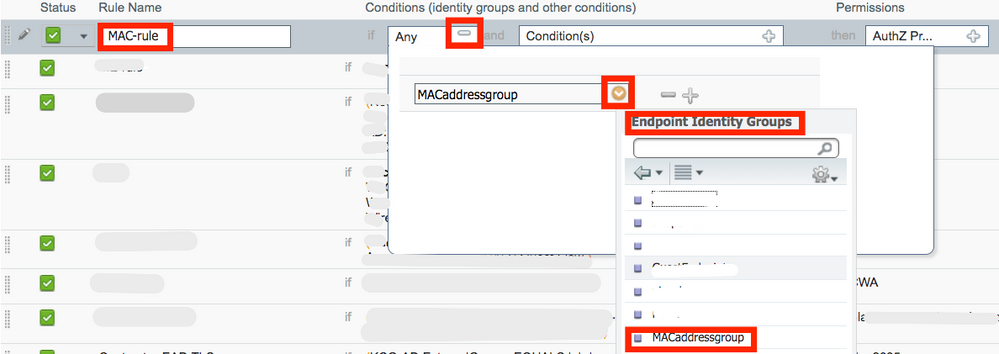

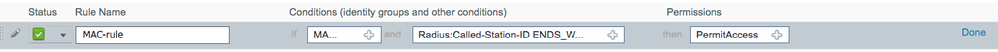

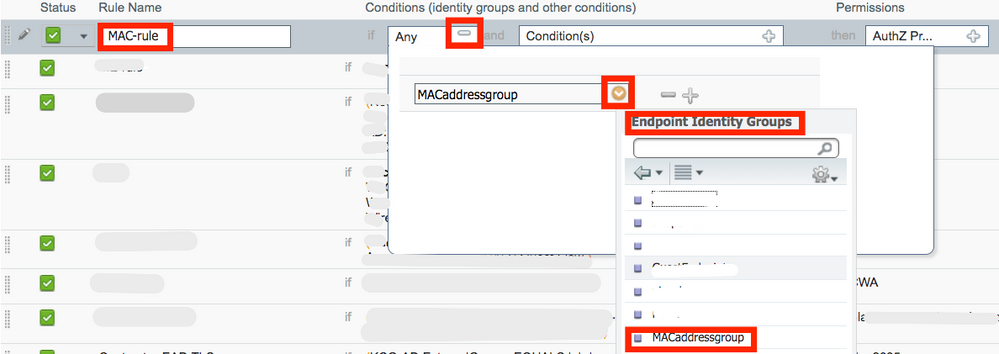

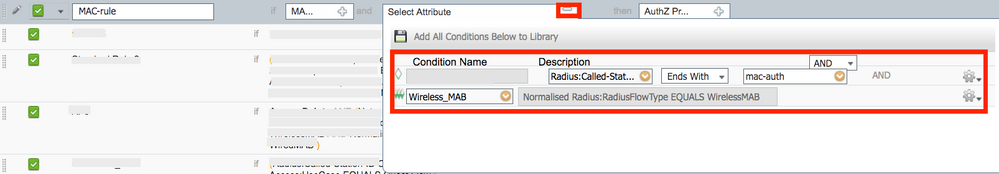

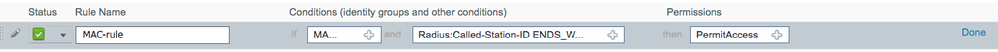

第三步:输入值。

首先,选择规则名称和端点存储的身份组(MACaddressgroup),如图所示。

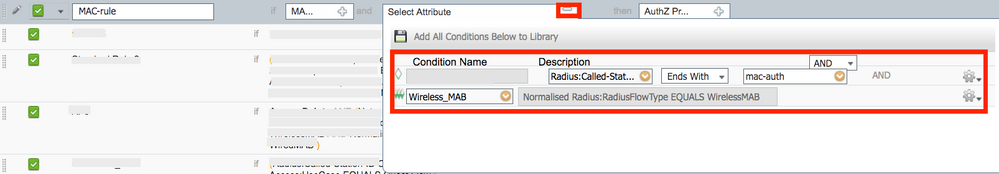

之后,选择执行授权流程的其他条件,使其符合此规则。在本示例中,如果授权进程使用无线MAB,并且其被叫站ID(SSID的名称)以mac-auth结尾(如图所示),则授权进程符合此规则。

最后,选择分配给符合该规则的客户端PermitAccess的授权配置文件。点击Done并保存。

验证

您可以使用以下命令验证当前配置:

# show wlan { summary | id | name | all } # show run wlan # show run aaa # show aaa servers # show ap config general # show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | name | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

故障排除

WLC 9800提供无间断跟踪功能。这样可以确保始终记录所有客户端连接相关的错误、警告和通知级别消息,并且可以在发生事故或故障情况后查看日志。

注意:虽然这取决于生成的日志量,但您可以返回几小时到几天。

要查看9800 WLC在默认情况下收集的跟踪,可以通过SSH/Telnet连接到9800 WLC并阅读以下步骤(确保将会话记录到文本文件)。

步骤1:检查控制器的当前时间,以便您可以跟踪从发生问题的时间到发生问题的时间的日志。

# show clock

第二步:根据系统配置的指示,从控制器缓冲区或外部系统日志收集系统日志。这样可以快速查看系统的运行状况和错误(如果有)。

# show logging

第三步:验证是否启用了任何调试条件。

# show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

注意:如果看到列出了任何条件,则意味着遇到已启用条件(mac地址、IP地址等)的所有进程的跟踪都会记录到调试级别。这会增加日志量。因此,建议在非主动调试时清除所有条件.

第四步:如果测试中的MAC地址未列为步骤3中的条件,请收集特定MAC地址的“永远在线”通知级别跟踪。

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

您可以显示会话内容,也可以将文件复制到外部 TFTP 服务器。

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

条件调试和无线电主动跟踪

如果永远在线跟踪不能为您提供足够的信息来确定所调查问题的触发因素,您可以启用条件调试并捕获无线活动(RA)跟踪,从而为与指定条件(本例中为客户端MAC地址)交互的所有进程提供调试级别跟踪。要启用条件调试,请阅读以下步骤。

第五步:确保没有启用调试条件。

# clear platform condition all

第六步:启用要监控的无线客户端mac地址的调试条件。

这些命令用于开始监控所提供的 MAC 地址,持续 30 分钟(1800 秒)。您可以选择延长监控时间,最多监控 2085978494 秒。

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

注意:要同时监控多个客户端,请对每个mac地址运行debug wireless mac<aaaa.bbbb.cccc>命令。

注意:您不会在终端会话中看到客户端活动的输出,因为所有内容都在内部缓冲以备日后查看。

步骤 7.重现要监控的问题或行为。

步骤 8如果在默认或配置的监控时间开启之前重现问题,请停止调试。

# no debug wireless mac <aaaa.bbbb.cccc>

一旦监控时间过去或调试无线停止,9800 WLC将生成一个本地文件,其名称为: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

步骤 9 收集 MAC 地址活动的文件。 您可以将ra trace .log 复制到外部服务器或直接在屏幕上显示输出。

检查RA跟踪文件的名称:

# dir bootflash: | inc ra_trace

将文件复制到外部服务器:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

显示内容:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

步骤 10如果根本原因仍不明显,请收集内部日志,这些日志是调试级别日志的更详细视图。您无需再次调试客户端,因为您只需进一步详细查看已收集和内部存储的调试日志。

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

注意:此命令输出返回所有进程的所有日志记录级别的跟踪,而且非常大。请联系Cisco TAC帮助您分析这些跟踪。

您可以将ra-internal-FILENAME.txt复制到外部服务器或直接在屏幕上显示输出。

将文件复制到外部服务器:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

显示内容:

# more bootflash:ra-internal-<FILENAME>.txt

步骤 11删除调试条件。

# clear platform condition all

注意:请确保在故障排除会话后始终删除调试条件。

相关信息

反馈

反馈