802.11 无线嗅探分析和故障排除

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

目录

简介

本文档介绍收集良好的无线嗅探器轨迹以进行 802.11 行为分析和故障排除的过程。

背景信息

此过程可能是一个困难且耗时的操作。要简化和加速此过程,需要记住以下几点。通过无线嗅探,您可以了解自己想要做什么。您希望从空中捕获原始无线帧,如无线嗅探设备本身所见。

成功捕获的核对表

第1步:由于嗅探设备、客户端设备和AP使用射频生成无线电进行传输或接收,因此让无线嗅探器靠近目标设备(客户端计算机)很有帮助。 这样,您的嗅探设备就可以捕获客户端设备在空中侦听到信号的近似值。

步骤 2:使用单独的设备作为无线嗅探器。如果在受测试设备(要获取无线跟踪的客户端计算机)上运行,则无法进行良好的无线嗅探器跟踪。

第3步:在设置捕获之前,确切了解客户端设备使用的802.11信道和带宽。将您的嗅探器锁定到感兴趣的频道 — 请勿使用嗅探器的扫描频道模式! (对于扫描通道,嗅探器每每秒在通道之间循环一次。这对于现场勘测或查找恶意程序很有用,但当您尝试捕获802.11问题时则不然。)

此外,请记住,您的客户端设备可以漫游到位于不同RF信道或频段上的另一个AP,因此您需要进行相应的规划。通常,在802.11b/g(2.4GHz)环境中,可能需要一个三通道嗅探器。这涉及到在嗅探设备上使用3个无线适配器,每个适配器都设置为通道1、6和11。USB无线适配器最适合此类型的设置。

第4步:如果对5GHz进行故障排除,信道数量将显着增加。由于您没有足够的卡来捕获所有信道,因此测试最好在周围接入点上运行不超过4个信道。

第5步:如果当客户端从一个通道漫游到另一个通道时,您可以重现该问题,那么2个通道的嗅探就足够了。 如果只有单个通道嗅探器可用,则让其嗅探漫游目标通道。

第6步:始终通过NTP同步您的嗅探器。 数据包捕获需要与debug捕获以及其他有线和/或无线捕获进行核对。 时间戳哪怕只有一秒钟,都会使归类更加困难。

第7步:如果捕获时间很长(小时),则配置嗅探器以每30MB左右剪切一个新捕获文件。 为了不填满您的硬盘,您需要对写入的文件数量设置上限。

注意:Linksys USB600N不能以较短的防护间隔可靠地收集11n数据包。它错过20%到30%的短保护间隔数据包。如有必要,可以将WLC配置更改为仅使用较慢的长防护间隔。这只能是临时配置更改。命令为config 802.11 {a | b}11nsupport guard-interval {any | long}。

嗅探器工具

使用OS X 10.6及更高版本的Mac进行无线嗅探。

Mac上的无线嗅探功能很不错,Mac OS X内置了捕获无线跟踪的工具。 但是,这取决于您运行的OS X的版本,因为命令可能有所不同。本文档介绍OS X 10.6至最新版本。Wi-Fi诊断是最新的macbook中的首选方法。最好记住,您的macbook嗅探器至少需要像您正在嗅探的客户一样强大(嗅探具有802.11n macbook的802.11ac智能手机不是最佳选择)。

Mac OS X无线嗅探工具

- airport(10.6-10.8)

- 机场设施(10.6 - 10.8)

- tcpdump(10.8)

- Wi-Fi诊断(10.7->10.12)

- Wireshark(10.6 - 10.8)

- 第三方工具:Airtool

机场d

如果运行OS X 10.6(Snow Leopard)或更高版本,则可以轻松使用命令行实用程序airportd。

使用以下步骤:

- 使用命令+空格键组合键在屏幕的右上角打开搜索对话框,然后键入单词terminal。可以搜索终端应用。选择此应用程序运行它。可能会出现终端窗口。

- 打开终端窗口后,可以运行此命令来捕获RF信道11(802.11b/g)上的无线嗅探器跟踪:

sudo /usr/libexec/airportd en1 sniff 11

需要记住的一些事项:

- 系统会提示您输入帐户密码进行验证。

- 不能指定捕获文件的名称或输出放置的位置。

- 捕获时,您将丢失与网络的所有无线连接。

- 如果使用Air,无线适配器为en0而不是en1。

完成跟踪后,单击Cntl-C停止跟踪,实用程序将显示捕获文件的名称和位置。文件格式是可以在MAC或Windows上通过Wireshark读取的标准wireshark PCAP文件。

机场设施

机场设施不是一个嗅探程序;但是,它可以提供有关无线LAN的信息。 此外,它还能够设置默认无线通道,这对于自己无法设置通道的嗅探器程序(tcpdump、Wireshark)至关重要。

注意:由于通往机场公用设施的路径非常丑陋,因此最好从路径中的目录设置一个符号链接。例如, # sudo ln -s /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport /usr/sbin/airport。

设置无线通道

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport —channel=48

发现的SSID/BSSID上的转储信息

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -s

SSID BSSID RSSI CHANNEL HT CC SECURITY(身份验证/单播/组)

测试00:24:97:89:cb:41 -53 11 Y — WPA(PSK/TKIP/TKIP)WPA2(PSK/AES/TKIP)

测试2 00:24:97:89:cb:40 -53 11 N — WPA(PSK/TKIP/TKIP)

访客00:22:75:e6:73:df -64 6,-1 Y — WPA(PSK/AES,TKIP/TKIP)WPA2(PSK/AES,TKIP/TKIP)

当前关联的详细信息

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -I

agrCtlRSSI: -54

agrExtRSSI: 0

agrCtlNoise: -89

agrExtNoise: 0

状态: 运行

操作模式: 站点

lastTxRate: 300

maxRate: 300

lastAssocStatus: 0

802.11身份验证: open(未解决)

链路身份验证: wpa2-psk

BSSID: 0:24:97:95:47:60

SSID: 访客网

MCS: 15

通道: 36,1

tcpdump

Tcpdump是OS X附带的命令行实用程序,可执行数据包捕获(与Wireshark捆绑的tshark实用程序非常相似)。 要使用tcpdump执行无线数据包捕获,请执行以下操作:

- 首先,设置信道并使用airport实用程序(如前所示)。

- 然后,执行无线数据包捕获,并保存到文件。 完成后,键入Control/C退出。

示例:

bash-3.2# tcpdump -I -P -i en1 -w /tmp/channel-11.pcap

tcpdump:警告:en1:未分配IPv4地址

tcpdump:在en1上侦听,链路类型IEEE802_11_RADIO(802.11加上radiotap报头),捕获大小65535字节

^C

捕获了897个数据包

过滤器接收的968个数据包

内核丢弃了0个数据包

bash-3.2#

Wi-Fi诊断

最简单的捕获方法是使用称为Wi-Fi诊断的图形程序。

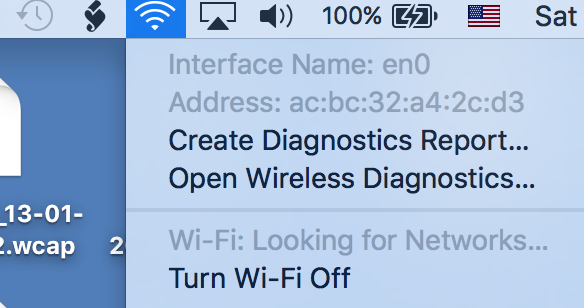

可以通过按住ALT键并单击右上角的wifi图标(通常选择您要连接的SSID的图标)来访问它。

单击列表中的Open Wireless diagnostics选项。

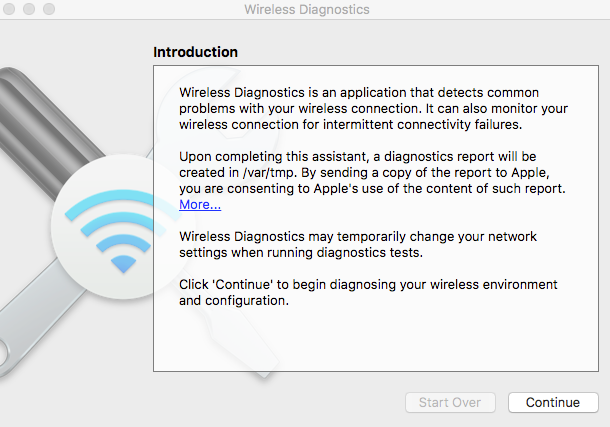

它会打开一个运行默认故障排除报告的窗口。这通常不是您感兴趣的内容。

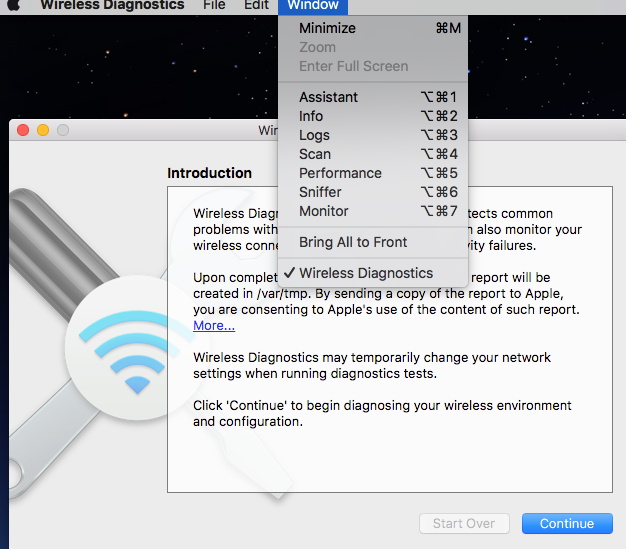

保持该窗口打开并导航到屏幕顶部的菜单栏。单击Window。您会看到各种工具的列表(对于现场勘测或信号分析很有用)。 在无线嗅探器捕获范围内,您对Sniffer选项感兴趣,请单击该选项。

然后,您只需选择主信道和信道宽度。

从Mac Os Sierra开始,嗅探器捕获保存在桌面或/var/tmp/中。

Airtool

某些第三方工具还支持许多mac os x版本,并通过更简单的渠道选择选项增强了嵌入式嗅探功能。其中一个例子是Airtool。

使用带3.4的Windows 7进行无线嗅探(已弃用方法)

简介

有了Microsoft Network Monitor(3.4),您现在可以使用标准无线适配器在Windows 7中执行一些802.11a/b/g(可能还有11n)无线嗅探功能。 保存自的文件可由最新的(1.5及更高版本)Wireshark读取,但不会在OmniPeek中读取。请务必注意,Microsoft不再支持该功能,并且在11n和11ac适配器上通常无法正常工作(大部分帧丢失)。

XP SP3支持Netmon 3.4;但是,在运行XP时,它不支持无线嗅探。 至于Vista,体验好坏参半。

本文档的Netmon详细部分已删除,因为它已弃用,无法可靠地捕获802.11ac帧。

您可以在以下位置查看详细信息:使用Netmon的Windows中的无线嗅探

在嗅探器模式下使用思科轻量接入点(LAP)进行无线嗅探

简介

您可以在嗅探器模式下将Cisco WLC和LAP与有线嗅探器配合使用(通过Wireshark获得最佳效果。Omnipeek以与版本10不同的方式解密协议)。

单个有线嗅探器可以收集来自多个AP的数据包,因此这种方法对于运行多通道跟踪非常有用。对于静态情况,如果可以移动嗅探器AP,则这可作为其他嗅探选项的有效替代方案。

对于漫游场景,嗅探器AP通常安装在客户端漫游的AP附近,这可以报告静态AP的“视点”,而不是客户端。

为了在漫游时从客户端的视角查看RF,可以使用带有多个无线网卡的笔记本电脑捕获多通道无线跟踪,该无线网卡可以使用测试客户端。

配置步骤

第 1 步: WLC/AP端

以下是收集使用嗅探器模式LAP的跟踪的步骤。

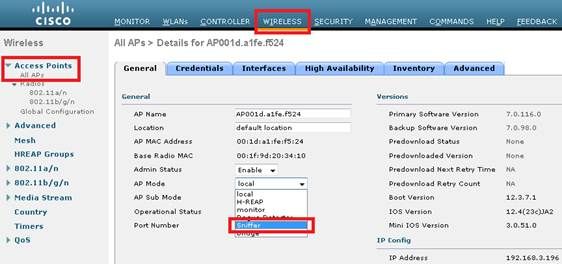

在嗅探器模式下配置AP:

AP可以重新启动,但无法为客户端提供服务。AP重新加入WLC后,请配置AP的无线电(802.11b/g/n或802.11a/n):

- 指定嗅探器IP地址

- 选择信道

- 启用嗅探

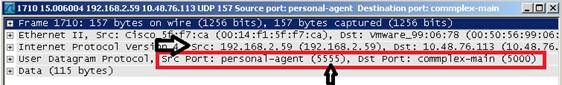

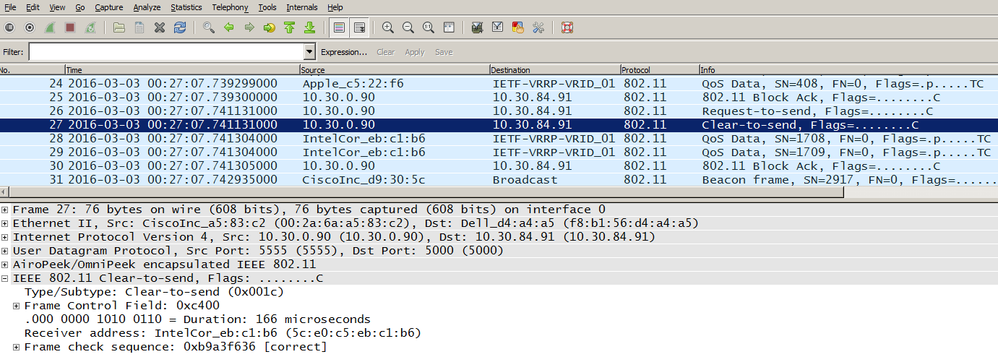

嗅探器从WLC管理IP地址接收封装的802.11流量并使用airopeek协议,源端口为UDP/5555,目的端口为UDP/5000。

步骤2.嗅探器端:Wireshark

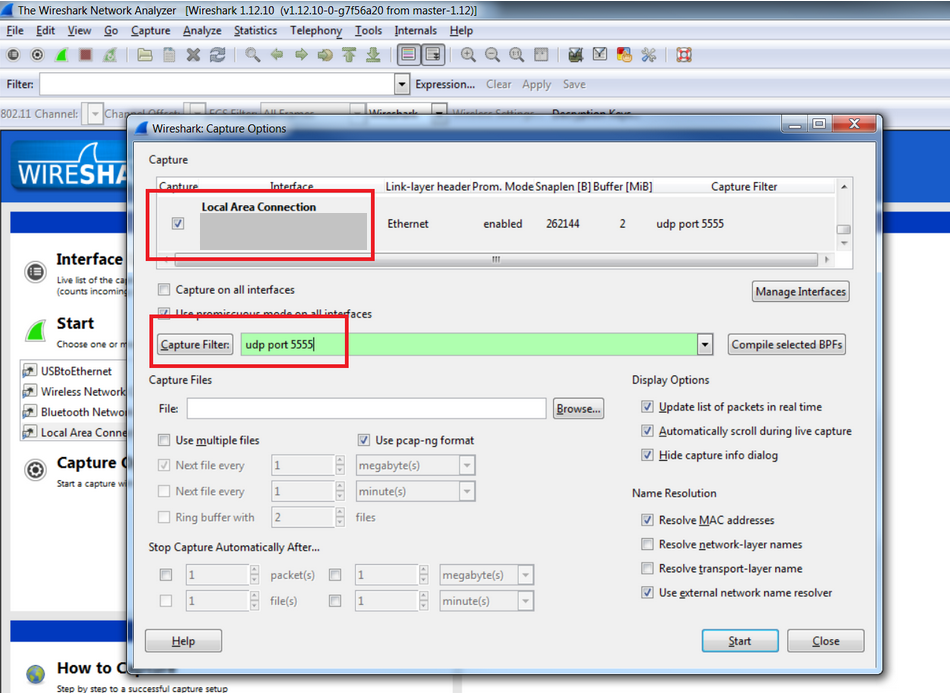

如果使用Wireshark接收流量,请执行以下步骤:

- 设置捕获选项以仅接收来自嗅探AP的流量。如果只为端口UDP 5000设置过滤器,如果AP必须对数据包进行分段(如果它嗅探到需要添加PEEKREMOTE封装的1500字节长的帧,则会发生这种情况),您将丢失捕获中的IP分段:

此过滤器是可选的,但强烈建议使用此过滤器,因为它会排除捕获中的所有非无线相关流量。假设WLC将流量发送到UDP端口,且嗅探器端没有侦听的应用;这会导致从WLC接收的每个数据包出现ICMP端口不可达响应。

虽然这是预期结果,但过滤器还有助于排除此无用的流量,它只会导致跟踪更大且更难以读取。

然后,开始捕获:

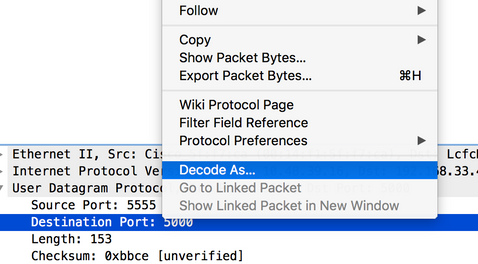

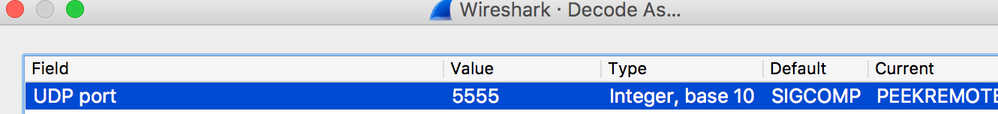

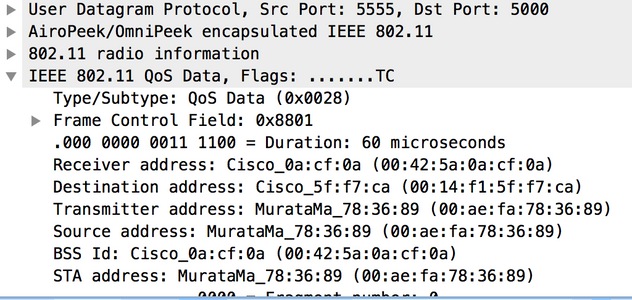

捕获的流量必须解码为..PEEKREMOTE,才能查看802.11流量:

- 802.11流量现在可见:

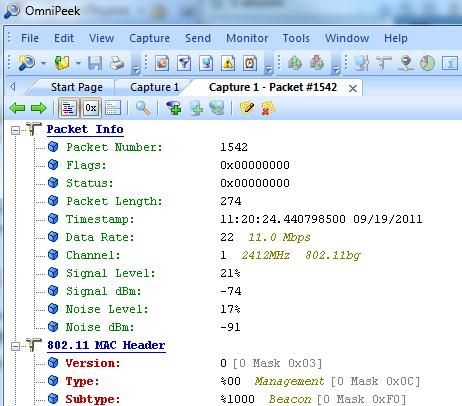

图中所示的RF信息(即信道、信号强度、噪声等)由AP添加。

步骤3.嗅探器端:Omnipeek

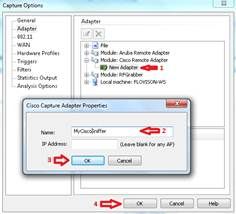

在嗅探器模式下使用OmniPeek作为来自WLC/AP的流量流的接收方时,首先需要在Capture Options窗口的Adapter菜单下创建Cisco Remote Adapter:

至少需要一个适配器;名称是必填字段,而如果不希望OmniPeek过滤来自特定WLC的传入流量,则IP Address字段可以留空。

在这种情况下,无需过滤任何流量(例如ICMP端口不可达),因为OmniPeek会侦听UDP端口以专门捕获来自无线局域网控制器的数据流。

在开始捕获之前,请确认主OmniPeek窗口上的设置:

此时,捕获可以启动,并且结果是一个跟踪,包括AP报告的RF信息:

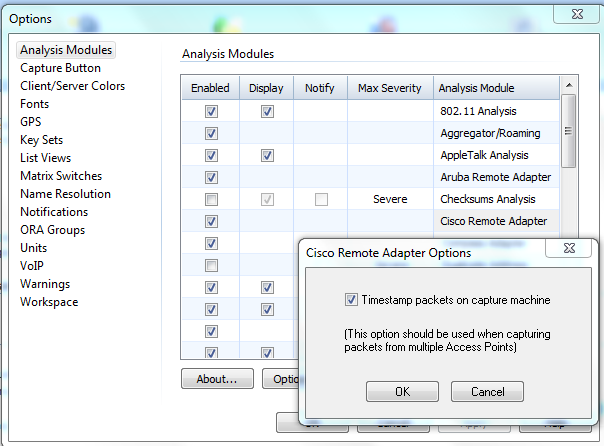

注意:默认情况下,OmniPeek远程适配器会提取AP自身发送的时间戳。此信息与AP时钟无关,因此生成的时间戳可能不正确。如果使用单个嗅探器AP,则时间戳可能错误,但至少是一致的。如果您使用多个AP作为嗅探器(因为每个AP都发送自己的时间戳信息,导致合并捕获中出现奇怪的时间跳跃),则不再如此。

解决方案

您可以明确告知OmniPeek使用本地嗅探器PC时钟设置数据包时间戳。

这样可以解决单个和多AP场景,并且只要运行OmniPeek的PC具有NTP同步时钟,就有正确且一致的时间戳。

操作步骤:

在OmniPeek中,执行以下步骤:

1.定位至工具>选项>分析模块。

2.搜索cisco远程适配器,然后双击以显示选项。

3.单击Timestamp选项,然后单击OK并再次测试捕获。

使用Cisco®自治(IOS)AP的无线嗅探

自治AP可用于收集无线数据包捕获。以下说明列出了如何执行空气捕获。

1.输入要在其上执行捕获的dot11radio接口。将station-role设置为嗅探器,添加可以运行Wireshark并收集捕获的服务器/PC IP,并选择通道。使用monitor frames命令指定的端口可以是AP发送捕获的目标UDP端口。

|

|

|

|

|---|---|---|

| 第 1 步 |

int {d0 | d1} |

进入配置无线电接口的接口配置命令模式。 |

| 第 2 步 |

station-role sniffer |

将工作站角色更改为sniffer。 |

| 第 3 步 |

信道编号 |

选择要在嗅探器模式下运行的通道。 |

| 第 4 步 |

no shut |

反向关闭接口。 |

| 步骤 5 |

退出 |

退出接口配置命令模式。 |

| 第 6 步 |

sniffer ip-address destination-ip port port-number |

设置AP将所有数据包重定向到的IP地址和端口号。您可以在介于1024和65535之间的任何端口号上指定IP地址。 |

| 第 7 步 |

wireshark enable |

如果在终端使用Wireshark,这会将Wireshark报头添加到数据包。 |

配置示例:

ap(config)# int d0

ap(config)-if# station-role sniffer

ap(config)# channel 11

ap(config)# no shut

ap(config)# exit

ap(config)# sniffer ip-address 10.10.10.1 30 port 5555

ap(config)# wireshark enable

2.在服务器/PC上启动Wireshark。导航到Capture > Options。选择以太网NIC(LAN)并添加过滤器,以仅捕获具有步骤1中指定的UDP端口的流量。

3.开始Wireshark捕获。

将捕获文件上传到TAC服务请求

如果捕获文件对于电子邮件而言太大,您可以将其上传到TAC服务请求:

https://tools.cisco.com/ServiceRequestTool/query/

输入您的SR编号,然后单击File Upload。

嗅探器分析

要分析无线捕获,请参阅列出的链接。它们设计为按顺序阅读,因为每个文档都建立在前面的文档上。 请记住,读取任何无线跟踪时,最好了解802.11无线规范。 这些文档非常有助于您了解数据包流以及在无线跟踪中查找的内容。它们并非用于教授802.11无线规格。

802.11嗅探器捕获分析 — 物理层

简介:无线数据包捕获中的物理层信息

捕获的数据包包含帧数据的副本,但每个帧的前缀是一个元数据报头,提供有关如何捕获该帧的信息。 对于有线数据包,元数据并不多。它是帧号、捕获数据包的日期和数据包的长度。 当您执行有线数据包分析时,很少会太在意物理层,因为比特误码率为1010,您通常认为捕获的比特就是它们声称的比特。

无线完全是另一回事。物理层比有线层更复杂、更危险。 在您尝试根据上层来分析捕获之前,最好先了解捕获所处物理层。 如果物理层工作不正常,则上层将永远没有机会。

物理层的性质尤其重要,需要注意:

信号强度(RSSI、信号强度、信噪比)。如果可用,通常最好关注RSSI。嗅探适配器接收数据包时的电源级别(以dBm为单位)为:

- RSSI < -90 dBm:此信号非常微弱,处于接收器可以接收的信号的边缘。

- RSSI -67dBm:这是一个相当强烈的信号 — 思科认为足以支持WLAN语音的信号的边缘。

- RSSI > -55dBm:这是一个非常强烈的信号。

- RSSI > -30dBm:你的嗅探器就坐在发射器旁边。

信道(频率)。 由于无线LAN可以支持3到25个左右不同信道,因此必须确切了解捕获来自哪个信道。 如果您希望从特定AP获取嗅探,则将嗅探锁定到该AP的通道,并验证捕获是否在该通道上,否则捕获可能毫无价值。

.

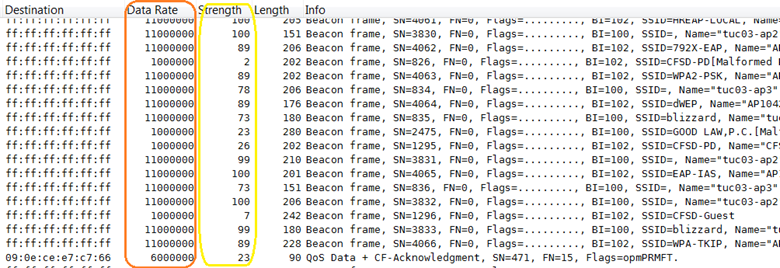

数据速率可以为1Mbps到300Mbps或更高。 要了解为什么数据传输并不总是从发射器到接收器,您必须知道使用的数据速率。 对于调制速度为54 Mbps的数据包,-80 dBm的“边际”RSSI可能工作很恐怖,但对于6 Mbps的数据包,RSSI可能相当令人满意。

无线数据包报头 — 示例

不同的无线嗅探器可以使用不同的元数据报头格式来编码无线物理层。 请注意,信息的准确性取决于所用的特定适配器硬件和驱动程序。 一些值(例如噪声)通常被考虑在内。

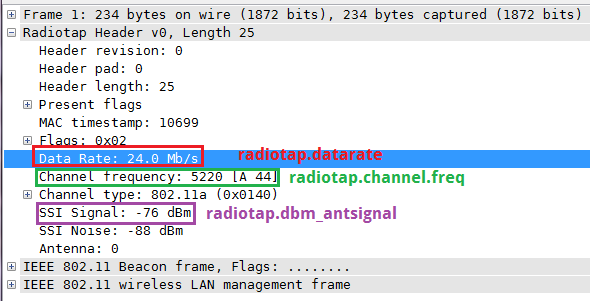

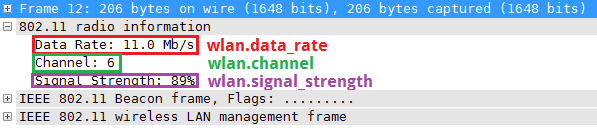

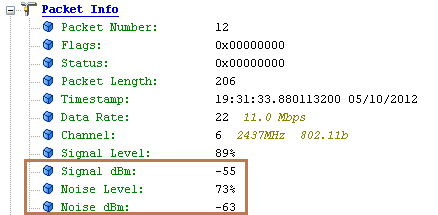

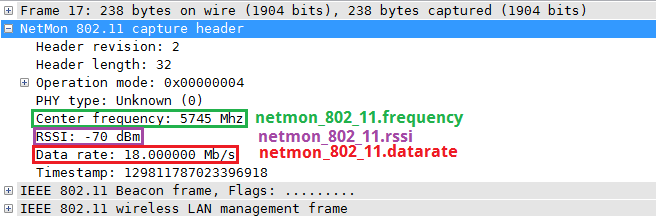

这些示例突出显示了数据速率、频率和RSSI字段。

Mac OS X 10.7无线诊断(Broadcom适配器)

OS X 10.7使用Radiotap v0报头,在Wireshark中如下所示:

OmniPeek 6.8(Ralink USB适配器)

在Wireshark中,OmniPeek捕获使用Airopeek信头,如下所示:

Wireshark(从1.6.x开始)不知道如何解码OmniPeek捕获中的所有无线元数据 — 在OmniPeek本身中查看的同一帧显示Signal dBm、Noise Level和Noise dBm:

Netmon 3.4

将无线文件应用为Wireshark列。

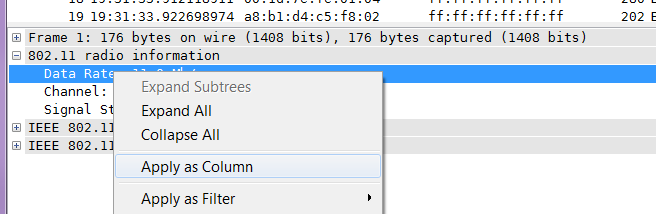

如果将无线字段应用为列,则通常更容易理解无线嗅探器的情况。以下是操作方法:

1. 在数据包详细信息部分(首先展开适用的报头部分(如有必要))找到感兴趣的字段,然后右键单击该字段。 选择 作为列应用:

2. 系统将显示新列。 现在,您可以调整大小、重命名(通过右键单击列标题并选择编辑列详细信息),并根据需要移动列。

3. 对其他感兴趣的列重复上述操作。 现在,您可以更好地处理捕获的物理层方面。

4. 应用新列后,下次运行Wireshark时,该列可用(如果未看到,请右键单击列标题并选择显示列。)

802.11嗅探器捕获分析 — Wireshark过滤

简介

'802.11嗅探器捕获分析 — Wireshark过滤

Wireshark过滤 — wlan

目标

本文档可以指导您如何设置wireshark和分析使用名为wireshark过滤器的wireshark程序中的通用工具的相关数据包。

先决条件

Wireshark工具本身无法帮助您完成故障排除过程,除非您对协议、网络拓扑以及获取嗅探器跟踪需要考虑的数据点有良好的了解和理解。无论对于有线网络还是无线网络,都是如此。在无线网络中,数据包在进入网络之前,我们通过空中捕捉数据包。无线MAC地址的剥离由AP完成。

为什么需要捕获无线嗅探器跟踪

当您检查使用有线嗅探器跟踪的有线网络上的流量或数据,并且无法找到我们感兴趣的数据包时,您需要知道它遗漏的位置。您的怀疑可以让您验证它是否通过源头的第一点,即无线、工作正常与否(在空中忽略)。 如果它无法在空中正确传输,则显然不存在或无法转换,或者无法通过AP发送到有线端,连接到DS或分布系统。然后,使用无线嗅探器跟踪来识别和定位无线网络问题就变得至关重要。

为什么需要使用无线嗅探器捕获过滤器

在排除与网络相关的故障时,有许多依赖关系,而且所有这些都以分层模型进行,并且每层数据都取决于其下层。我们有许多组件(或网络元素)和设备的配置和正确操作,可帮助我们实现网络平稳运行。当工作网络停止运行时,需要采用逻辑方法来定位问题。一旦找出故障点,就很难找到准确的位置。在这种情况下,嗅探器会为我们提供帮助。尽管您采用了最佳方法,即使您对故障排除技能非常熟悉,此故障排除过程也可能变得复杂。问题在于,如果捕获通过网络设备传输的数据包,则可能拥有超大文件,如果捕获足够长的时间,并且其中包含大量数据包详细信息,则最终可能达到1G。由于数据量非常大,定位问题会非常耗时,并且会成为一项非常困难的任务。 过滤可以帮您快速发现问题,消除不需要的流量,同时减少要关注的变量。这有助于快速找出所收集的流量中是否存在相关流量。

- 显示过滤器 — 捕获大量信息后,它们将帮助您仅可视化您感兴趣的数据包。

- 捕获过滤器 — 从一开始,您就知道您感兴趣的数据包是什么,并且只捕获那些数据包。

- 用于为数据包着色的过滤器 — 它用作视觉辅助来增强显示过滤器或捕获过滤器,或者可以不使用任何过滤器来将许多不同的数据包分类为各种颜色以用于高级方法。

何时使用显示过滤器和捕获过滤器

当您知道要查找什么内容并尝试验证正在运行该事件的流量时,建议使用捕获过滤器。当您在繁忙的交通环境中运行超过几个小时时,就会捕获到它。这有助于使收集到的数据在文件大小方面保持合理的数量。

如果您不确定导致问题的原因,并且它更具有行为随机性,则可以在问题发生模式的可能窗口内以较少的时间运行数据包捕获(例如一两个小时),然后捕获所有流量。然后,使用“显示”过滤器仅可视化您正在搜索的信息。 除了这种使用以外,人们还可以看到所有的捕获规则和使用着色规则,以吸引特定类型的数据包的注意,这些数据包被赋予不同的颜色,从而便于对数据包流进行排序或区分。

如何过滤

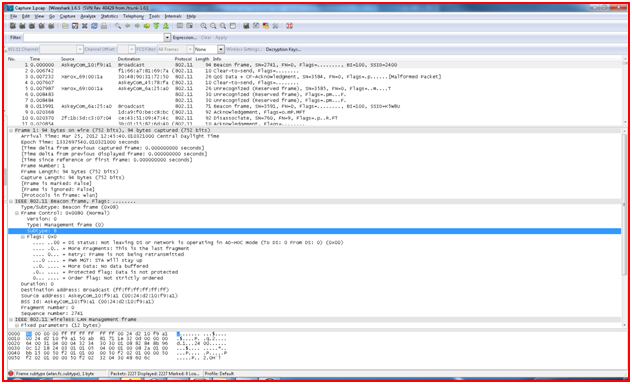

您必须了解典型wireshark嗅探器跟踪中的各个字段。将其细分并定义每个字段。

您将重点放在3个使用过滤功能需要了解的项目。

- 捕获过滤器

- 显示过滤器

- 着色规则过滤器

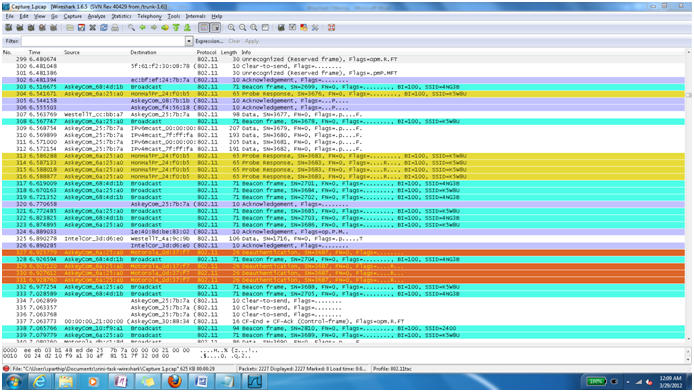

在深入了解详细信息之前,这里是wireshark的嗅探器捕获窗口的示例。

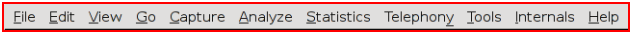

菜单栏

这是wire shark窗口的Menu栏。

它包含以下项目:

- 文件 — 此菜单包含用于打开和合并捕获文件、保存/打印/导出捕获的项

全部或部分文件,并退出Wireshark。

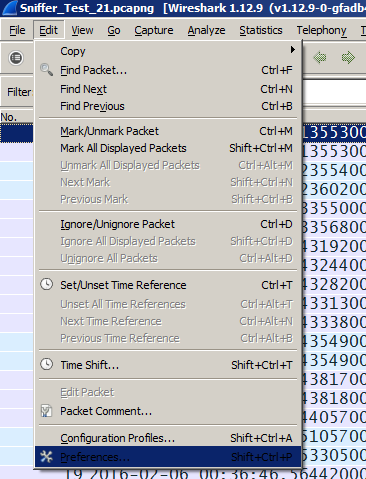

- 编辑 — 此菜单包含用于查找数据包、时间参考或标记一个或多个数据包的项目

数据包、处理配置文件和设置首选项;(剪切、复制和粘贴

目前尚未实施)。

- 视图 — 此菜单控制捕获数据的显示,其中包括对数据的着色

数据包,字体缩放功能,在单独的窗口中显示数据包,展开并显示

折叠数据包详细信息中的树。

- Go — 此菜单包含要转至特定数据包的项目。

- Capture — 此菜单允许您开始和停止捕获以及编辑捕获过滤器。

- 分析 — 此菜单包含操作显示过滤器的项目,启用或禁用

协议解析,配置用户指定的解码并使用TCP数据流。

- 统计信息 — 此菜单包含用于显示各种统计窗口(包括摘要)的项

显示协议层级统计信息等

更多.

- Telephony — 此菜单包含用于显示各种电话相关统计窗口的项目,

包括媒体分析、流程图、显示协议层级统计信息和

更多实惠.

- 工具 — 此菜单包含Wireshark中提供的各种工具,例如如何创建防火墙

ACL规则。

- 内部 — 此菜单包含显示有关Wireshark内部的信息。

- 帮助 — 此菜单包含帮助用户的项目,例如访问一些基本帮助,手动

各种命令行工具的页面,在线访问某些网页,

和通常的对话。

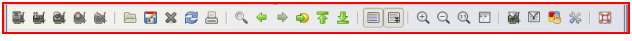

主工具栏

主工具栏提供从菜单快速访问常用项目的功能。此工具栏不能由您自定义,但如果需要屏幕上的空间来显示更多数据包数据,则可以通过“查看”菜单将其隐藏。与菜单一样,仅当前程序状态中有用的项目可用。其他项目可能呈灰色显示。(例如,如果尚未加载捕获文件,则无法保存捕获文件)。

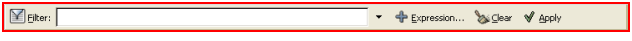

过滤器工具栏

过滤器工具栏允许您快速编辑和应用显示过滤器。

过滤器:打开过滤器构造对话框, Capture Filters(捕获过滤器)和Display Filters(显示过滤器)对话框。

- 过滤区域中的输入以输入或编辑显示过滤器字符串表达式。在键入时,将完成过滤器字符串的语法检查。如果输入不完整或无效的字符串,背景将变为红色,如果输入有效的字符串,背景将变为绿色。您可以点击下拉箭头从列表中选择之前输入的过滤器字符串。即使在程序重新启动后,下拉列表中的条目仍然可用。

- 更改此字段中的内容后,不要忘记按Apply按钮(或Enter/Return键),将此过滤器字符串应用于显示。此字段也是当前有效过滤器的显示位置。

- 表达式:标记为“添加表达式……”的中间按钮将打开一个对话框,您可以在其中编辑协议字段列表中的显示过滤器,如过滤器表达式对话框中所述。

- Clear将重置当前显示过滤器,并清除编辑区域。

- 应用编辑区域中的当前值作为新的显示过滤器。

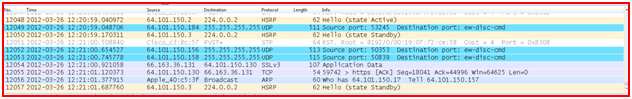

Packet List窗格

数据包列表窗格显示当前捕获文件中的所有数据包。

数据包列表中的每一行对应于捕获文件中的一个数据包。如果在此中选择一行 窗格中的数据包详细信息窗格和数据包字节窗格中会显示更多详细信息。

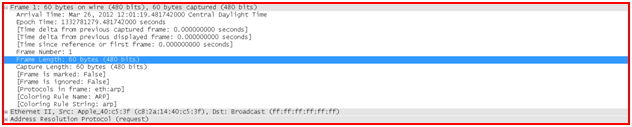

数据包详细信息窗格

Packet Details(数据包详细信息)窗格以更为详细的形式显示当前数据包(即数据包列表窗格中选定的数据包)。

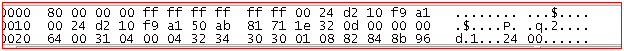

Packet Bytes窗格

数据包字节窗格显示当前数据包(在数据包列表窗格中选择)的数据

hexdump样式。

状态栏

状态栏显示信息性消息。通常,左侧显示情景相关信息,中间部分显示当前数据包数,右侧显示所选配置配置文件。在文本区域之间拖动控制滑块以更改大小。

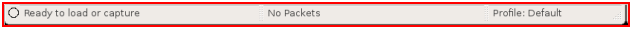

初始状态栏

在未加载捕获文件时显示此状态栏。例如,当Wireshark启动时。

选项卡标签的上下文菜单(单击鼠标右键)显示所有可用页面的列表。如果窗格中的大小对于所有选项卡标签都太小,这会很有帮助。

状态栏

状态栏显示信息性消息。通常,左侧显示情景相关信息,中间部分显示当前数据包数,右侧显示所选配置配置文件。在文本区域之间拖动控制滑块以更改大小。

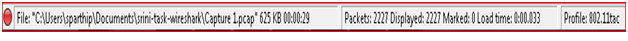

带有已加载的捕获文件的状态栏。

- 左侧显示有关捕获文件、其名称、大小以及捕获时经过的时间的信息。

- 左侧的彩色项目符号显示在当前加载的捕获文件中找到的最高专家信息级别。将鼠标悬停在此图标上将显示专家信息级别的文本说明,当您单击该图标时,可以显示“专家信息”对话框。

- 中间部分显示捕获文件中的当前数据包数。

将显示以下值:

- 数据包 — 捕获的数据包数量

- Displayed — 当前显示的数据包数

- Marked — 已标记的数据包数

- Dropped — 丢弃的数据包数量(仅在Wireshark无法捕获所有数据包时显示)

- Ignored — 忽略的数据包数量(仅在忽略数据包时显示)

- 右侧显示所选配置配置文件。单击状态栏的此部分可打开一个包含所有可用配置文件的菜单,从该列表中进行选择可更改配置配置文件。

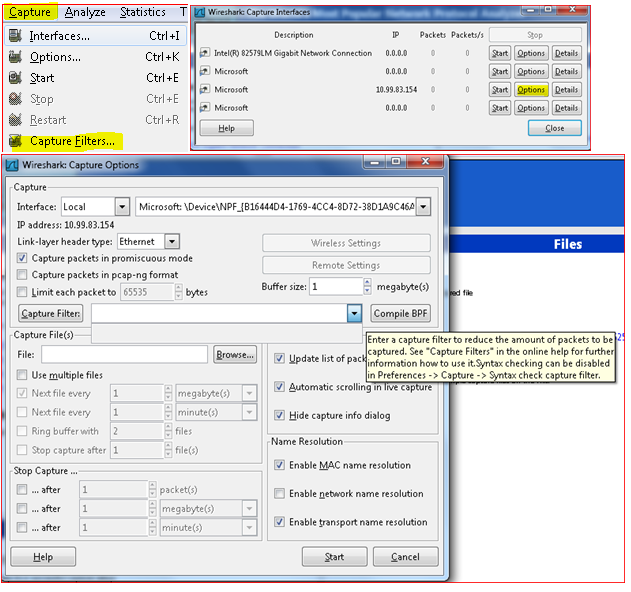

使用捕获过滤器

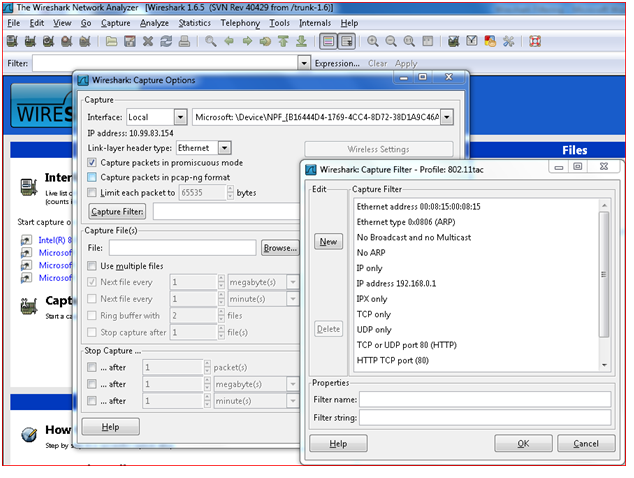

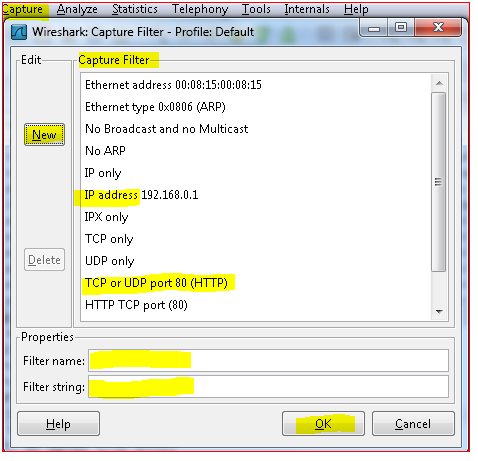

单击Capture Interfaces options(捕获接口选项),然后从下拉菜单中选择Network adapter(网络适配器),该下拉菜单用于捕获PC上网络中正在运行的数据包。单击Capture Filters(捕获过滤器)并输入过滤器名称和过滤器字符串,或直接输入您在该框中知道的过滤器字符串。然后按按钮。现在,有线鲨鱼嗅探器程序捕获的数据包仅为各种协议的大量实时数据包流中的一部分。

显示过滤器

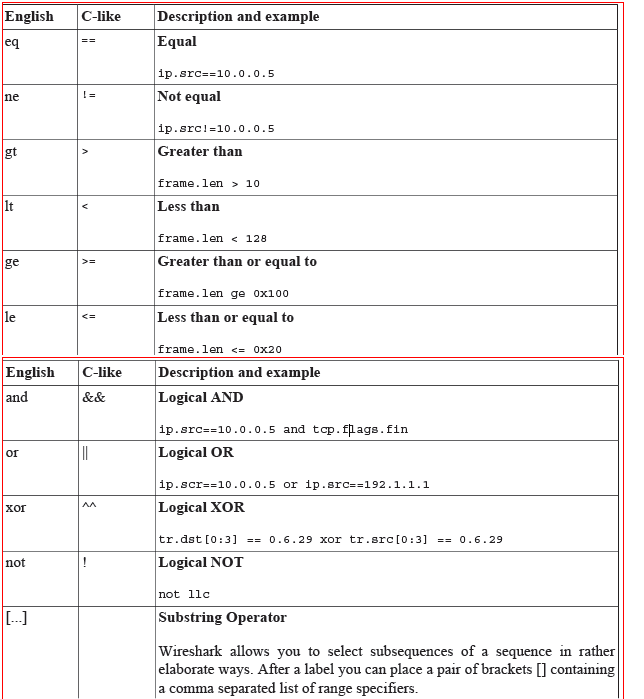

加载捕获的文件后,现在设置过滤器以显示您感兴趣的数据包或避免您不感兴趣的数据包。这可以通过简单的过滤器表达式或使用逻辑运算符形成复杂过滤器字符串的表达式组合来实现。

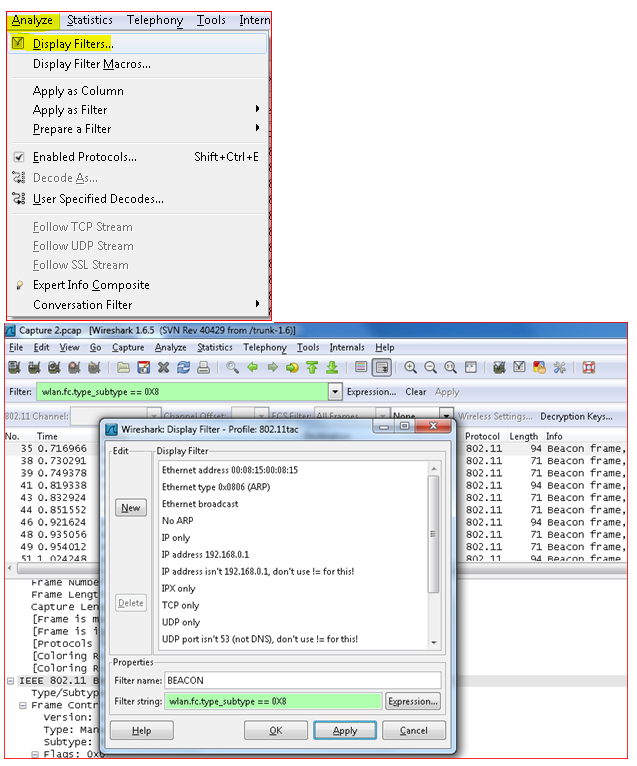

单击Analyze。选择显示过滤器。

在本示例中,您将创建过滤程序,以仅过滤来自802.11无线数据包捕获跟踪的信标数据包,如黄色突出显示区域所示。

与显示过滤器类似,您可以在点击Find packet后应用过滤器来查找特定数据包。

查找Filter按钮并在过滤器框中输入过滤器值。如果您不知道该字符串,则可以进一步挖掘并单击filter,然后单击New按钮,为过滤器字符串命名,并在框中应用或键入过滤器字符串。如果您不知道特定的过滤器弹簧,您可以形成该弹簧并选择带有各种协议选项的Expression按钮。

选择您需要的选项,展开后,您就可以从中选择更多选项。

您还有一个“逻辑”操作符框可供选择,用于匹配输入要填写过滤器的值并应用该值。

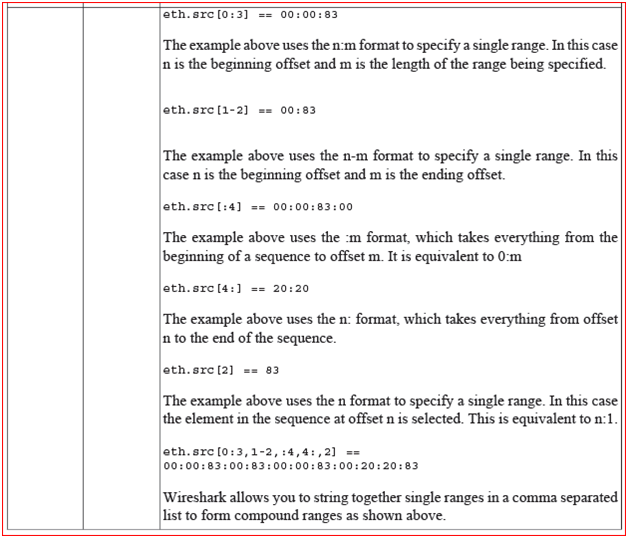

您可以构建显示过滤器,比较使用大量不同比较运算符的值。

使用着色过滤器规则

数据包着色是Wireshark中非常有用的机制。您可以设置Wireshark,使其根据过滤器对数据包进行着色。这允许您强调您感兴趣的数据包。 您可以设置Wireshark,使其可以根据您选择创建的过滤器对数据包进行着色。这样,您就可以强调您感兴趣的数据包(通常)。

在本例中,数据包根据提到的过滤器为Beacon、Acknowledgement、Probe Response和Deauthentication着色。

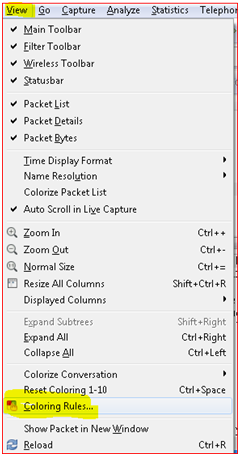

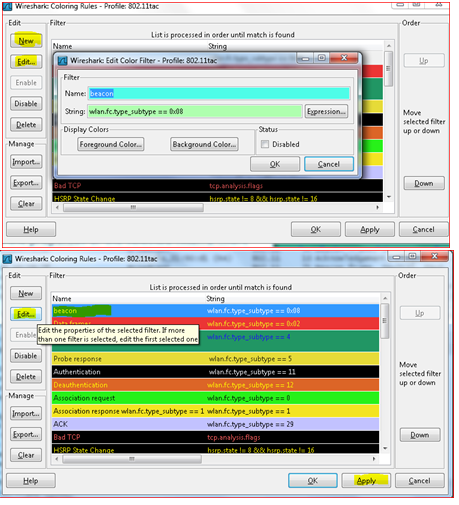

单击 View。选择从主工具条编辑着色规则或编辑着色规则。

这将打开着色规则,您可以使用新建或编辑添加新的着色滤镜。选择数据包,或编辑过滤器字符串,然后指定或调整所需的颜色。

在“编辑颜色”对话框中,只需输入颜色过滤器的名称,然后在 过滤器文本字段。Edit Color Filter对话框显示值beacon和wlan.fc.type_subtype == 8,这意味着颜色过滤器的名称为Beacon,过滤器可以选择类型wlan.fc.type_subtype == 8的协议,该类型是信标过滤器字符串。输入这些值后,可以为与过滤器表达式匹配的数据包选择前景色和背景色。单击Foreground color...或Background color...以实现此目的。

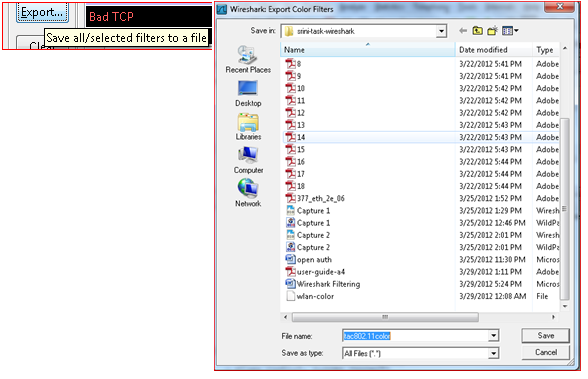

一个非常有用的功能是导出或形成着色滤镜,并通过将滤镜导出到文件“tac80211color”来保存它,如示例所示。可以导入此项。可以在故障排除文件夹中创建多个着色规则文件,并将其用作模板,以便每次进行故障排除时都非常方便。

您可以创新地思考和定制着色过滤器模板文件,例如路由、wlan、交换等。根据要排除的问题导入彩色滤镜文件。

有一个不错的颜色规则可以下载,并使用Support Forum — 颜色规则

这就是经过滤色器文件后Wireshark数据包窗口的最终外观

tac80211color已导入并应用。

802.11嗅探器捕获分析 — 管理帧和开放式身份验证

简介

802.11嗅探器捕获分析 — 管理帧和开放式身份验证

802.11 — 帧和开放式身份验证

当您尝试对使用802.11数据包分析器的无线LAN网络进行分析或排除故障时,需要透彻了解不同的802.11帧类型,以此为基础查找指示符,以本地化WLAN网络中问题区域的起因。利用使用omnipeek和/或wireshark等工具的wlan嗅探器跟踪,您可以在其中监控无线网络接口卡(NIC)和接入点之间的通信。您需要了解无线LAN运行过程中出现的每种帧类型并解决网络问题。在wlan RF环境中,无线电传输条件可以动态变化,因此协调在WLAN中成为一个大问题。管理和控制数据包专用于这些协调功能。

要查找与RF环境相关的wlan网络中发生的wlan问题的原因,最好使用开放式身份验证测试wlan网络,而不用任何安全性。当您采用这种方法时,RF连通性问题会显现出来,在进入更强加密和OSI层更高层之前可以纠正。 802.11规范中的身份验证基于对无线站点或设备进行身份验证,而不是对用户进行身份验证。

根据802.11规范客户端身份验证过程,这些是上述事务。

- 无线接入点会不断发送由附近的wlan客户端提取的信标帧。

- 客户端也可以在每个信道上广播自己的探测请求帧。

- 范围内的无线接入点使用探测响应帧进行响应。

- 客户端决定哪个接入点(AP)最适合接入,并发送身份验证请求。

- 接入点发送身份验证应答。

- 身份验证成功后,客户端向接入点发送关联请求帧。

- 接入点以关联响应进行响应。

- 客户端现在能够将流量传递到接入点。

802.11客户端身份验证过程

802.11 MAC第2层通信中使用了3种帧类型,它们通过无线进行管理和控制。

它们是管理帧、控制帧和数据帧。您可以详细了解这些帧包含的内容,以帮助您在使用wlan嗅探器跟踪时更好地分析wlan问题。

管理帧

802.11管理帧使站点能够建立和维护通信。管理数据包用于支持身份验证、关联和同步。

以下是常用的802.11管理帧子类型:

- 身份验证帧:这是一个帧,表示该wlan拓扑中的网络成员身份。802.11身份验证是接入点通过接受或拒绝无线网卡身份来创建资源的过程。身份验证会限制在网络上发送和接收的能力。这是设备尝试连接到802.11 WLAN的第一步。该功能通过管理数据包的交换来处理。身份验证通过管理数据包的请求/响应交换来处理。交换的数据包数量取决于所采用的身份验证方法。

wlan.fc.type_subtype == 0x0b

NIC通过向接入点发送包含其身份的身份验证帧来开始此过程。使用开放式系统身份验证(默认)时,无线网卡仅发送一个身份验证帧,接入点以身份验证帧作为响应进行响应,表示接受(或拒绝)。 有一个关联的身份验证ID,这是当前站点在加入网络时进行身份验证时所使用的名称。

- 取消身份验证帧:这是一个由站点发送的通告数据包,如果站点希望终止安全通信,它将向另一个站点发送一个取消身份验证帧。它是来自身份验证站的单向通信(BSS或等效功能),必须接受。它会立即生效。

wlan.fc.type_subtype == 0x0c

- 关联请求帧:802.11关联使接入点能够为无线网卡分配资源并与之同步。NIC通过向接入点发送关联请求来开始关联过程。此帧包含有关网卡(例如,支持的数据速率)和它想要关联的网络SSID的信息。收到关联请求后,接入点考虑与网卡关联,并且(如果接受)保留内存空间并建立网卡的关联ID。数据包可以显示发送方的当前关联。关联和重新关联由请求/响应管理数据包处理。

wlan.fc.type_subtype == 0x0

- 关联响应帧:接入点向请求关联的无线网卡发送包含接受或拒绝通知的关联响应帧,其中包含请求者的关联ID。如果接入点接受无线网卡,则帧包括有关关联的信息,例如关联ID和支持的数据速率。如果关联的结果是肯定的,则无线网卡可以利用接入点与网络上的其他网卡和接入点分布端的系统通信。

wlan.fc.type_subtype == 0x01

- 重新关联请求帧:此帧类似于关联请求,但用途不同,主要用于客户端漫游,其中如果无线网卡漫游远离当前关联的接入点,并找到另一个具有更强信标信号的接入点,则无线网卡会向新接入点发送重新关联帧。然后,新接入点会协调数据帧的转发,这些数据帧仍可以位于上一接入点的缓冲区中,等待传输到无线网卡。发送方必须已经过身份验证才能成功关联。

wlan.fc.type_subtype == 0x02

- 重新关联响应帧:接入点向请求重新关联的无线网卡发送包含接受或拒绝通知的重新关联响应帧。与关联过程类似,帧包括有关关联的信息,例如关联ID和支持的数据速率。

- 取消关联帧:如果站点希望终止关联,则向另一个站点发送取消关联帧。例如,正常关闭的无线网卡可以发送取消关联帧,向接入点发出网卡断电的警报。然后,接入点可以放弃内存分配,并从关联表中删除无线网卡。取消关联是来自接入点或设备的简单声明。

用于仅应用和查找取消关联数据包的过滤器是wlan.fc.type_subtype == 0x0a。

- 信标帧:接入点定期发送信标帧来通告其存在和中继信息,例如时间戳,以帮助将成员站与BSS、SSID以及其他有关接入点参数同步到射频NIC的范围内。此帧的目的是宣布无争用时段(CF)的开始,而接入点通过轮询来授予其传输权。无线网卡会持续扫描所有802.11无线电信道并侦听信标,以此为基础来选择与哪个接入点关联的最佳信号和可用性。

用于仅应用和查找Beacon数据包的过滤器为 wlan.fc.type_subtype == 0x08。

- 探测请求帧:当站点或客户端启用的wlan卡激活时,它将会激活或PC上激活,当需要从另一个站点或接入点获取信息时,它会发送探测请求帧。在无线网卡发出探测请求以确定哪些接入点在范围内之后,在客户端支持的每个信道上发送探测请求帧,尝试查找与SSID和客户端请求的数据速率匹配的所有接入点。客户端需要通过权衡各种因素(如支持的数据速率和接入点负载)来选择最佳接入点,从而在其从Ap获得响应作为探测响应之后进入802.11网络的身份验证阶段。此机制支持还有助于漫游站能够在蜂窝之间移动的同时保持连接,以搜索新的接入点。

用于仅应用和查找探测请求数据包的过滤器为 wlan.fc.type_subtype ==0x04。

- 探测响应帧:响应探测请求,具有匹配条件的APS响应包含同步信息和接入点负载的探测响应帧,其中将包含功能信息、支持的数据速率等。

用于应用和仅查找探测请求数据包的过滤器为wlan.fc.type_subtype ==0x05。

控制帧

802.11控制帧有助于在站点之间传输数据帧。以下是常用的802.11控制帧子类型:

- 请求发送(RTS)帧:RTS/CTS功能是可选的,当隐藏站点与同一接入点关联时可以减少帧冲突。站点向另一个站点发送RTS帧,作为发送数据帧之前必须进行的双向握手的第一阶段。

wlan.fc.type_subtype == 0x1B

- 确认(ACK)帧在接收数据帧后,接收站利用错误来检查进程以检测错误的存在。如果没有发现错误,接收站会向发送站发送ACK帧。如果发送站在一段时间后未收到ACK,则发送站可以重新传输帧。

wlan.fc.type_subtype == 0x1D

数据帧

这些帧是在移动站和接入点之间建立基本wlan通信后游戏中稍后出现的帧。您始终可以访问802.11数据帧进行分析,通常是为了在帧体内较高层的协议和数据通过线路时,通过空中验证和分析。这些帧在帧体内传输来自更高层的数据包,例如网页、打印机控制数据等。

wlan.fc.type_subtype == 0x20

在数据包分析器上,您可以观察有关相关流量的802.11数据帧中的帧体的内容。

参考

802.11嗅探器捕获分析 — 具有PSK或EAP的WPA/WPA2

WPA-PSK(TKIP)

1.定期传输信标帧以通告无线网络的存在并包含有关该网络的所有信息(数据速率、信道、安全密码、密钥管理等):

![]()

2.探测请求由STA发送以从AP获取信息:

3.探测响应。AP在收到来自STA的探测请求帧后使用包含功能信息、支持的数据速率等的探测响应帧进行响应:

4.802.11身份验证是接入点接受或拒绝无线网卡身份的过程。NIC通过向接入点发送包含其标识的身份验证帧来开始此过程。使用开放式系统身份验证(默认)时,无线网卡仅发送一个身份验证帧,接入点以身份验证帧作为响应进行响应,表示接受(或拒绝)。:

a.Dot11身份验证请求:

b.Dot11身份验证响应:

5. 802.11关联使接入点能够为无线网卡分配资源并与之同步。NIC通过向接入点发送关联请求来开始关联过程。此帧包含有关网卡(例如,支持的数据速率)和它想要关联的网络SSID的信息。

a.Dot11关联请求:

收到关联请求后,接入点考虑与网卡关联,并且(如果接受)保留内存空间并建立网卡的关联ID。

b.Dott11关联响应:

6.4次握手。在此阶段创建PTK,并将PSK用作PMK来构建这些值:

a.AP发送带有ANonce的802.1x身份验证帧。STA现在拥有构建PTK所需的所有信息:

b.STA通过SNonce和MIC响应802.1x身份验证帧:

c.AP使用新的MIC构建802.1x帧,使用序列号构建GTK。此序列号用于下一个组播或广播帧,以便接收方STA可以执行基本的重放检测:

d.STA发送ACK:

从那时起,所有数据都以加密方式发送。

WPA2-PSK(AES/TKIP)

这个过程与前一节完全相同。仅突出显示不同信息。

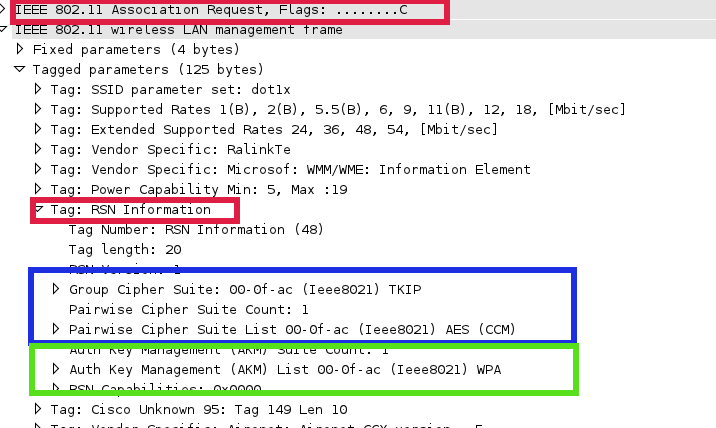

1.WPA2 AP管理帧包括包含单播密码套件、AKM信息和GTK密码套件的RSN元素(如果同时选择AES和TKIP,则可以对GTK使用强度较小的加密方法)。

2. 在四次握手期间,帧在“类型”字段中包含WPA2的版本信息。

注意:如果4次握手密钥交换帧包含在trace中且PSK已知,则可以解密WEP/WPA-PSK/WPA2-PSK加密无线流量。

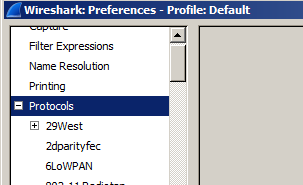

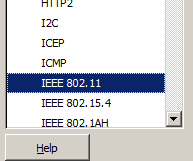

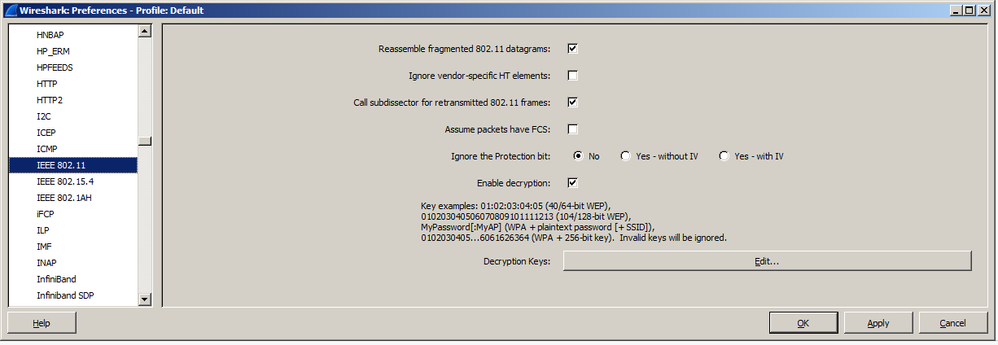

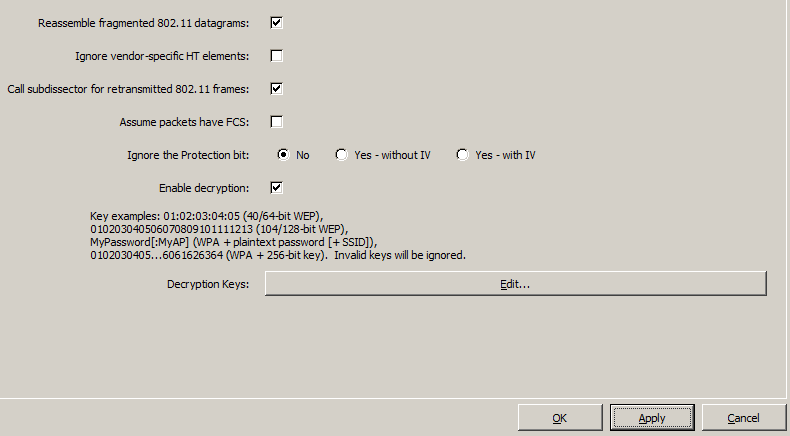

要在wireshark中加密无线流量,请导航至首选项 — >协议 — >IEEE 802.11,并提供PSK信息,然后选择启用解密选项。

要解密WPA/WPA2加密流量,请指定Key格式:

wpa-psk:PSK:SSI

注意:要过滤来自Wireshark中特定STA的WLAN流量,您可以使用WLAN统计选项。

要过滤来自特定STA的流量,请导航到统计信息> WLAN流量。从SSID列表中,选择与STA关联的相应SSID,然后根据STA应用过滤器。

如何使用Wireshark解密无线数据包捕获上的WPA2 AES数据

要求:

- 捕获采用.pcap格式。

- 帧以802.11格式显示。

- 了解从中收集无线捕获的WLAN的SSID名称和PSK。

- 密钥:捕获4 EAPOL 4次握手。

最准确的过程是开始捕获,然后取消对客户端的身份验证,以便从零捕获该过程,这意味着可以包括4次EAPOL握手。

如果帧处于其他格式(如PEEKREMOTE)内,则可能需要对这些帧进行解码,请参见如何解码PEEKREMOTE帧一节。

Process

在Wireshark中打开捕获后,导航到编辑>首选项菜单。

转到Protocols菜单并查找IEEE 802.11。

在IEEE 802.11部分,选中Enable Decryption复选框,然后单击Decryption Keys标签旁边的Edit...按钮。

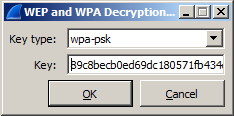

进入Edit菜单后,单击窗口左侧的New按钮。

从密钥类型中选择wpa-psk。

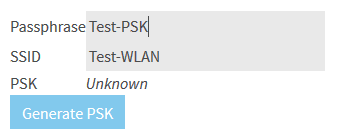

要获取密钥,必须知道执行解密过程的SSID和PSK的确切名称。

具有这两个值,然后导航到下一个网站,以基于这两个元素生成密钥。

在指定字段中键入SSID名称和PSK。键入到字段中的字符串必须完全符合SSID和PSK的定义。

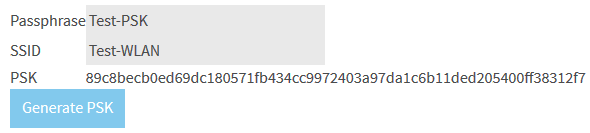

定义值后,单击Generate PSK。这会生成密钥,将其复制并返回到Wireshark。

将生成的密钥粘贴到密钥字段中。Click OK.

然后,在Preferences屏幕上单击Apply。捕获开始解码。

一旦解码,就有可能看到之前加密的802.11数据包的内容。

WPA/WPA2企业版

1.带dot1x(PEAP)的WPA(TKIP)/WPA2(AES)

此过程使用与前面相同的步骤,但802.11管理帧中的AKM方法和PTK/GTK和AP通告属性除外。

- 在本示例中,AP使用dot1x身份验证通告WPA(TKIP)/WPA2(AES),AKM的RSN和WPA标记属性都包含WPA值,无论在PSK身份验证的情况下,此字段是否包含PSK。在本示例中,TKIP用于WPA,AES用于WPA2。

b. STA会选择AP通告的身份验证方法和密码套件之一。在本例中,选择了带AES的WPA2。这可在RSN IE参数中看到。

c. 成功关联dot11后,将进行dot1x身份验证。在此过程中,我们可以看到STA使用哪种EAP方法进行身份验证,以及请求方和AAA服务器之间的证书交换信息。

d.在dot1x身份验证成功后,PMK在来自AAA服务器的Access-Accept消息中传输到AP,并在客户端上派生相同的PMK。接下来将进行四次握手,并建立PTK和GTK。

WLC和AAA服务器之间的RADIUS交换:

一般流程图:

带dot1x(EAP-TLS)的WPA(TKIP)/WPA2(AES)

这种身份验证与之前的身份验证的区别在于,客户端在“Client Hello”消息中提供其证书,并且客户端和AAA服务器之间根据证书执行相互身份验证。

STA和WLC之间的EAP交换:

WLC和AAA服务器之间的RADIUS交换:

一般流程图:

2.带dot1x(FAST)的WPA(TKIP)/WPA2(AES)

只有dot1x身份验证阶段与上一个示例相比略有不同。成功执行dot11关联dot1x身份验证后,AP将dot1x身份请求发送到STA,STA提供身份响应。响应取决于所使用的PAC调配(带内PAC调配(第0阶段)或带外PAC调配)。 如果是带内调配,PAC将从AAA服务器发送到客户端。一旦客户端具有PAC,它就会从此点进入EAP-FAST阶段1,TLS隧道建立开始(阶段1)。

建立TLS隧道后,内部身份验证方法(第2阶段)在加密隧道内启动。在身份验证成功时,PMK会从AAA服务器在Access-Accept消息中发送到AP。根据STA上的dot1x交换导出相同的密钥。此密钥(PMK)用于计算4次握手期间的PTK,可用于保护STA和AP之间的通信。

一般流程图:

802.11嗅探器捕获分析 — 组播

简介

组播嗅探

解决方案

控制器以两种模式执行组播:

- 单播模式 - 在此模式中,控制器将各组播数据包单播至与控制器关联的各个 AP。此模式效率低下,但在不支持组播的网络上可能会需要此模式。

- 组播模式 - 在此模式中,控制器将组播数据包发送至 LWAPP 组播组。此方法降低了控制器处理器的开销,并将数据包复制工作转移到您的网络,这比单播方法有效得多。

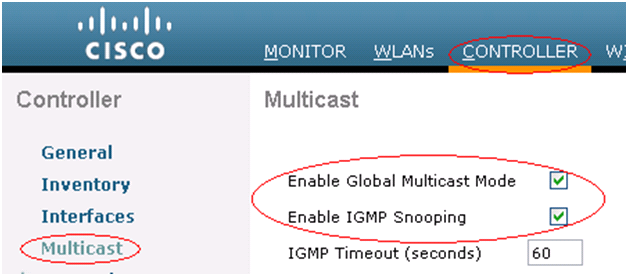

- 您可以启用使用控制器GUI或CLI的组播模式。

WLC上的IGMP监听

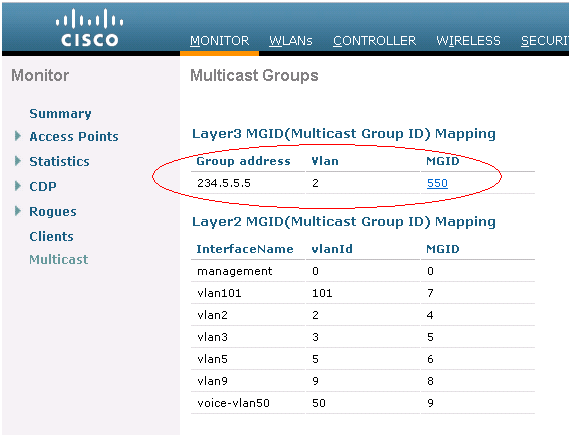

在控制器软件版本 4.2 中,引入了 IGMP 监听以更好地引导组播数据包。启用此功能后,控制器从客户端收集IGMP报告,处理报告,在检查第3层组播地址和VLAN编号后从IGMP报告创建唯一组播组ID(MGID),并将IGMP报告发送到基础设施交换机。控制器发送这些源地址作为接口地址的报告,控制器在该接口地址上从客户端接收报告。

然后控制器会利用客户端 MAC 地址更新 AP 上的接入点 MGID 表。当控制器接收特定组播组的组播数据流时,会将其转发至所有 AP。但是,只有具有侦听或订阅该组播组的活动客户端的AP才会在该特定WLAN上发送组播流量。IP 数据包会通过 MGID 转发,该 MGID 对于输入 VLAN 和目标组播组来说是唯一的。第 2 层组播数据包会通过 MGID 转发,该 MGID 对于输入接口来说是唯一的。

注意:2000 系列控制器、2100 系列控制器或 Cisco 集成多业务路由器的 Cisco 无线局域网控制器网络模块不支持 IGMP 监听。

组播模式使用指南

当您在网络中启用组播模式时,请使用这些指南:

Cisco 统一无线网络解决方案针对具体目的使用某些 IP 地址范围。配置组播组时,请记住这些范围。虽然不推荐,但是所有组播地址均可分配至 LWAPP 组播组;这包括 OSPF、EIGRP、PIM、HSRP 和其他组播协议使用的保留链路本地组播地址。

Cisco建议从管理范围块239/8分配组播地址。IANA已将239.0.0.0-239.255.255.255范围保留为管理范围地址,以便在专用组播域中使用。请参阅附注以了解其他限制。这些地址本质上类似于保留的私有 IP 单播范围,例如 RFC 1918 中定义的 10.0.0.0/8。网络管理员可在其域内自由使用此范围内的组播地址,而无需担心与 Internet 中的其他地址产生冲突。管理性或专用地址空间必须在企业范围内使用,并且从自治域 (AS) 阻止其离开或进入。

注意:请勿使用 239.0.0.X 地址范围或 239.128.0.X 地址范围。这些范围内的地址与本地链路 MAC 地址重叠并且泛洪所有交换机端口,即使 IGMP 监听已开启。

Cisco建议企业网络管理员将此地址范围进一步细分为企业网络内的较小的地理管理范围,以限制特定组播应用的范围。这可以防止离开园区(带宽充足)并拥塞WAN链路的高速率组播流量。它也允许高效地过滤到达控制器和无线网络的高带宽组播。

当您启用控制器上的组播模式时,必须在控制器上配置一个 LWAPP 组播组地址。AP 使用 Internet 组管理协议 (IGMP) 预订 LWAPP 组播组。

- Cisco 1100、1130、1200、1230和1240 AP使用IGMP版本1、2和3。但是,Cisco 1000系列AP仅使用IGMP v1加入组播组。

- 组播模式仅在第 3 层 LWAPP 模式下运行。

- 在监控模式、嗅探器模式或者恶意探测器模式下的 AP 不加入 LWAPP 组播组地址。

- 使用运行 4.1 或更低版本的控制器时,您可以在所有控制器上使用同一个组播地址。如果使用运行 4.2 或更高版本的控制器,控制器上配置的 LWAPP 组播组必须不同于网络上使用的各个控制器。

- 如果使用 4.1 或更高版本的控制器,组播模式不会跨子网移动事件(例如访客隧道、特定站点 VLAN 或使用 RADIUS 的接口覆盖)运行。当您在有线 LAN 上禁用第 2 层 IGMP 监听/CGMP 功能时,组播模式不会在这些子网移动事件中运行。

在更高的版本中,即 4.2 或更高版本,组播模式不会跨子网移动事件(例如访客隧道)运行。但是,它可以与使用 RADIUS 的接口覆盖(仅当 IGMP 监听启用时)和特定站点 VLAN(接入点组 VLAN)协同运行。

- 控制器会丢弃发送到UDP端口号12222、12223和12224的所有组播数据包。请确保网络上的组播应用程序不使用这些端口号。

- 组播数据流在 802.11a 网络中以 6 Mbps 的速度传输。因此,如果多个 WLAN 尝试以 1.5 Mbps 的速度传输,会发生数据包丢失。这会中断组播会话。

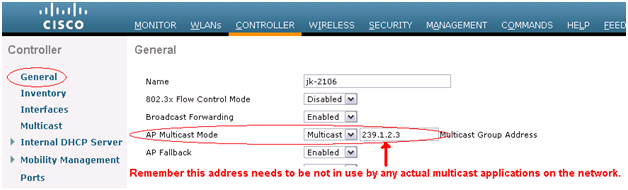

配置组播(使用组播 — 组播模式)

选择Mutlicast - Multicast并配置您的组,移动组中的每个WLC可以使用唯一的地址。

在第3层设备上启用组播路由,并在这些VLAN上启用PIM。 管理、AP管理器、AP所在的VLAN以及接收组播流的客户端所在的VLAN。

示例:

VLAN 40是WLC管理,VLAN 40是AP,而VLAN 50是客户端所在的位置。因此,在所有SVI下,您需要发出组播命令。

发出所有组播show命令以验证(例如show ip mroute、show ip igmp groups),以验证AP的组是否已正确构建。

您还可以在WLC上启用IGMP Snoping。WLC保留其自身接收的IGMP消息的监听表,以便知道谁请求该流。

关于无线LAN控制器

在WLC上启用全局组播并在WLC上启用组播 — 组播模式。

一旦客户端发送组播加入,您将在WLC MGID上看到它。

有线网络中的组播配置

全局配置组播路由,然后在每个接口上启用PIM。

6504-WLCBUG#sh run | i组播

ip multicast-routing

6504-WLCBUG#sh run int vla 50

正在构建配置…

当前配置119 bytes

!

interface Vlan50

description // WLAN DHCP pool VLAN //

ip address 172.16.1.1 255.255.255.0

ip pim dense-mode

结束

6504-WLCBUG#sh run int vla 40

正在构建配置…

当前配置121 bytes

!

interface Vlan40

说明//管理VLAN //

ip address 10.105.135.136 255.255.255.128

ip pim dense-mode

结束

6504-WLCBUG#sh ip pim interface vlan 40

地址接口版本/ Nbr查询DR

DR模式计数插值

10.105.135.136 Vlan40 v2/D 0 30 1 10.105.135.136

6504-WLCBUG#sh ip pim interface vlan 50

地址接口版本/ Nbr查询DR

Mode Count Intvl Prior

172.16.1.1 Vlan50 v2/D 0 30 1 172.16.1.1

6504-WLCBUG#sh ip mroute

IP组播路由表

标志:D — 密集,S — 稀疏,B — 双向组,s - SSM组,C — 连接,

L — 本地,P — 修剪,R - RP位设置,F — 寄存器标志,

T - SPT位设置,J — 加入SPT,M - MSDP创建的条目,

X — 代理加入计时器正在运行,A — 适用于MSDP通告的候选,

U - URD, I — 已收到源特定主机报告,

Z — 组播隧道,z - MDT数据组发送方,

Y — 已加入MDT数据组,y — 正在发送到MDT数据组

V - RD和矢量, v — 矢量

传出接口标志:H — 硬件交换,A — 判定优胜者

计时器:正常运行时间/过期

接口状态:接口、下一跳或VCD、状态/模式

(*, 239.255.255.255), 4d17h/00:02:03, RP 0.0.0.0,标志:数据中心

传入接口:空,RPF nbr 0.0.0.0

传出接口列表:

Vlan40,转发/密集,4d17h/00:00:00

(*、239.254.0.3)、2w1d/00:02:07、RP 0.0.0.0、标志:数据中心

传入接口:空,RPF nbr 0.0.0.0

传出接口列表:

Vlan40,转发/密集,3d10h/00:00:00

(*、224.0.1.40)、2w1d/00:02:13、RP 0.0.0.0、标志:DCL

传入接口:空,RPF nbr 0.0.0.0

传出接口列表:

Vlan11,转发/密集,2w1d/00:00:00

数据包捕获

拓扑

有线PC-----------6500交换--------(WISM ------- AP)))((((无线客户端

Vlan 50 Vlan 40 Vlan 40 Vlan 40 Vlan 50

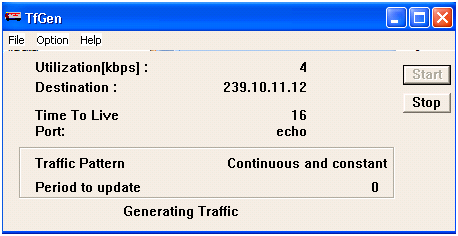

MCAST流量生成器工具

在有线PC上用于生成组播流 — 连续UDP数据包。

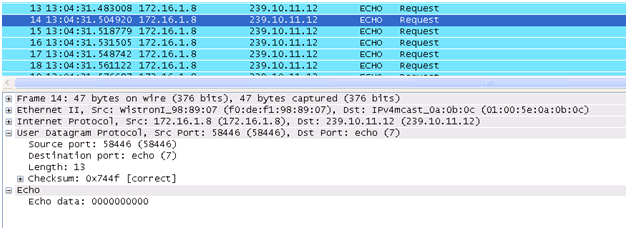

MCAST生成器上的有线Wireshark数据包捕获

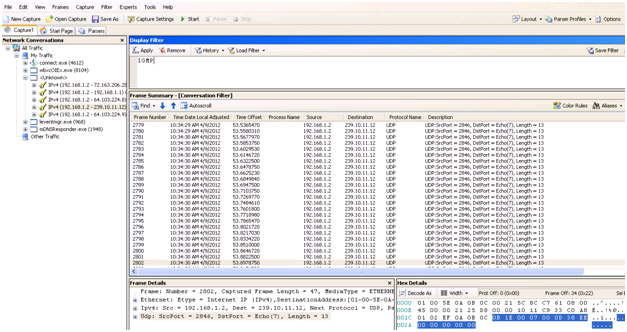

Mcast数据包生成器上的Windows Netmon捕获</h=5>

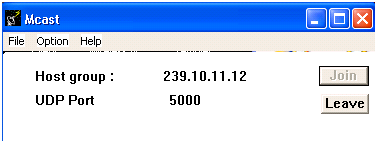

无线客户端上使用MCAST接收器工具接收来自源(有线PC)的组播流量。

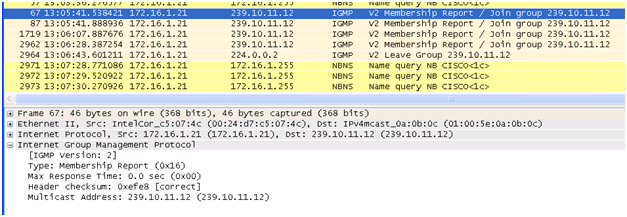

无线客户端的无线接口上的Wireshark捕获

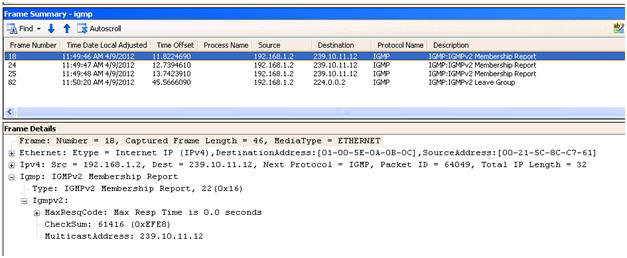

无线客户端无线接口上的Netmon捕获

参考:

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

3.0 |

16-Jan-2024 |

更新的SEO、样式要求、机器翻译、拼写和格式。 |

2.0 |

10-Nov-2022 |

文章要求进行大量、多次更新,以符合PII、偏见的语言、机器翻译、SEO、风格要求和其他要求。 |

1.0 |

20-Jun-2016 |

初始版本 |

由思科工程师提供

- 亚伦·伦纳德客户交付工程技术主管

- 尚卡尔·拉马纳森首席工程师

反馈

反馈