Configurar QoS sobre GRE de túnel

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve como configurar e solucionar problemas de QoS sobre túnel GRE no modelo Nexus 9300 (EX-FX-GX).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- qos

- Túnel GRE

- Nexus 9000

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Hardware: N9K-C9336C-FX2

- Versão: 9.3(8)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Você pode usar o Generic Routing Encapsulation (GRE) como o protocolo da operadora para uma variedade de protocolos de passageiro.

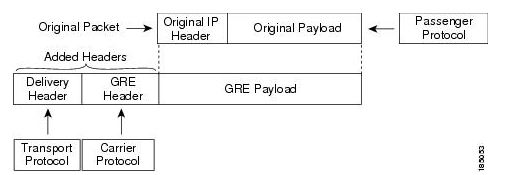

Você vê na imagem que os componentes do túnel IP para um túnel GRE. O pacote de protocolo de passageiro original torna-se o payload de GRE e o dispositivo adiciona um cabeçalho de GRE ao pacote.

O dispositivo adiciona o cabeçalho do protocolo de transporte ao pacote e o transmite.

O tráfego é processado com base em como você o classifica e nas políticas que você cria e aplica às classes de tráfego.

Para configurar recursos de QoS, siga estas etapas:

-

São criadas classes que classificam pacotes de entrada para o nexo que corresponde a critérios como endereços IP ou campos de QoS.

-

Cria políticas que especificam as ações a serem tomadas nas classes de tráfego, como observar, marcar ou descartar pacotes.

-

Aplicar políticas a uma porta, canal de porta, VLAN ou subinterface.

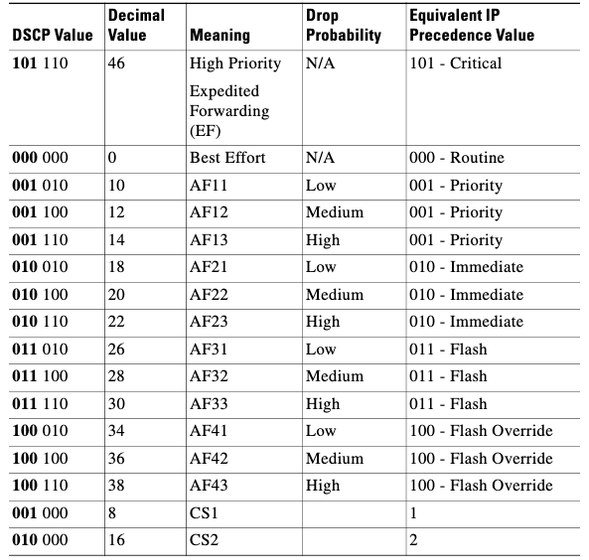

Valores de DSCP comumente usados

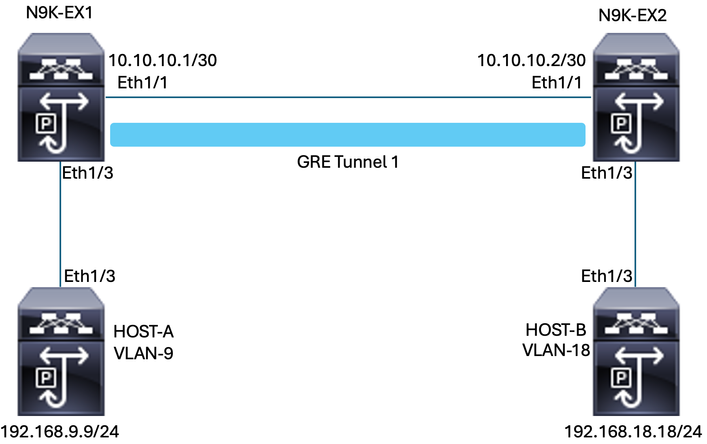

Diagrama de Rede

Configurar

O objetivo da configuração de QoS sobre túnel GRE é definir um DSCP para o tráfego de uma determinada VLAN para passar pelo túnel GRE entre N9K-EX1 e N9K-EX2.

O Nexus encapsula o tráfego e o envia no GRE de túnel sem perda da marcação de QoS como você fez anteriormente na VLAN para o valor de DSCP; nesse caso, o valor de DSCP AF-11 é usado para a VLAN 9.

Host-A

interface Ethernet1/3

switchport

switchport access vlan 9

no shutdown

interface Vlan9

no shutdown

ip address 192.168.9.9/24Host B

interface Ethernet1/3

switchport

switchport access vlan 18

no shutdown

interface Vlan18

no shutdown

ip address 192.168.18.18/24

Configuração de interfaces N9K-EX1

interface Ethernet1/1

ip address 10.10.10.1/30

no shutdown

interface Ethernet1/3

switchport

switchport access vlan 9

no shutdown

interface Tunnel1

ip address 172.16.1.1/30

tunnel source Ethernet1/1

tunnel destination 10.10.10.2

no shutdown

interface Vlan9

no shutdown

ip address 192.168.9.1/24

Configuração de roteamento N9K-EX1

ip route 0.0.0.0/0 Tunnel

Configuração de QoS N9K-EX1

Como a QoS não é suportada na interface de túnel GRE no NXOS, é necessário configurar e aplicar a política de serviço na configuração da VLAN. Como você pode ver, primeiro crie a ACL para corresponder à origem e ao destino, depois defina a configuração de QoS com o DSCP desejado e, finalmente, use a política de serviço para a configuração da VLAN.

ip access-list TAC-QoS-GRE

10 permit ip any 192.168.18.0/24

class-map type qos match-all CM-TAC-QoS-GRE

match access-group name TAC-QoS-GRE

policy-map type qos PM-TAC-QoS-GRE

class CM-TAC-QoS-GRE

set dscp 10

vlan configuration 9

service-policy type qos input PM-TAC-QoS-GRE

Configuração de interfaces N9K-EX2

interface Ethernet1/1

ip address 10.10.10.2/30

no shutdown

interface Ethernet1/3

switchport

switchport access vlan 18

no shutdown

interface Tunnel1

ip address 172.16.1.2/30

tunnel source Ethernet1/1

tunnel destination 10.10.10.1

no shutdown

interface Vlan18

no shutdown

ip address 192.168.18.1/24

Configuração de roteamento N9K-EX2

ip route 0.0.0.0/0 Tunnel

Troubleshooting

Verificação de túnel

Ambos os comandos:

- show ip interface brief

- show interface tunnel 1 brief

Mostra se o túnel está Ativo.

N9K-EX1# show ip interface brief

IP Interface Status for VRF "default"(1)

Interface IP Address Interface Status

Vlan9 192.168.9.1 protocol-up/link-up/admin-up

Tunnel1 172.16.1.1 protocol-up/link-up/admin-up

Eth1/1 10.10.10.1 protocol-up/link-up/admin-up

N9K-EX1# show interface tunnel 1 brief

--------------------------------------------------------------------------------

---------------------------

Interface Status IP Address

Encap type MTU

--------------------------------------------------------------------------------

---------------------------

Tunnel1 up 172.16.1.1/30

GRE/IP 1476

Ambos os comandos

- show interface tunnel 1

- show interface tunnel 1 counters

Exibe informações semelhantes, como pacotes recebidos e transmitidos.

N9K-EX1# show interface tunnel 1

Tunnel1 is up

Admin State: up

Internet address is 172.16.1.1/30

MTU 1476 bytes, BW 9 Kbit

Tunnel protocol/transport GRE/IP

Tunnel source 10.10.10.1 (Ethernet1/1), destination 10.10.10.2

Transport protocol is in VRF "default"

Tunnel interface is in VRF "default"

Last clearing of "show interface" counters never

Tx

3647 packets output, 459522 bytes

Rx

3647 packets input, 459522 bytes

N9K-EX1# show interface tunnel 1 counters

--------------------------------------------------------------------------------

--

Port InOctets InUcastPk

ts

--------------------------------------------------------------------------------

--

Tunnel1 459522 36

47

--------------------------------------------------------------------------------

--

Port InMcastPkts InBcastPk

ts

--------------------------------------------------------------------------------

--

Tunnel1 --

--

--------------------------------------------------------------------------------

--

Port OutOctets OutUcastPk

ts

--------------------------------------------------------------------------------

--

Tunnel1 459522 36

47

--------------------------------------------------------------------------------

--

Port OutMcastPkts OutBcastPk

ts

--------------------------------------------------------------------------------

--

Tunnel1 --

--

N9K-EX1#

Capturas de tráfego

Capturas de SPAN

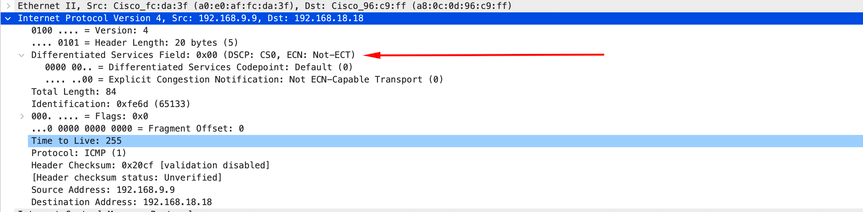

Esta imagem mostra a captura da solicitação ARP na entrada da interface Ethernet 1/3 no switch N9K-EX1. Você pode ver que o tráfego ainda não está marcado com o DSCP (AF11) que deseja usar, já que a captura está na entrada do switch.

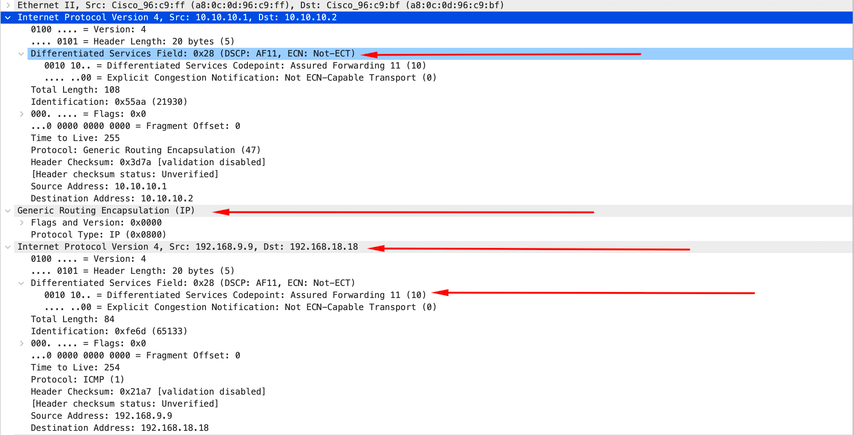

A imagem mostra a captura da solicitação ARP na entrada da interface Ethernet 1/1 no switch N9K-EX2. Você pode ver que o tráfego já tem o valor DSCP AF11 que você precisa usar. Você também percebe que o pacote é encapsulado pelo túnel configurado entre os dois Nexus.

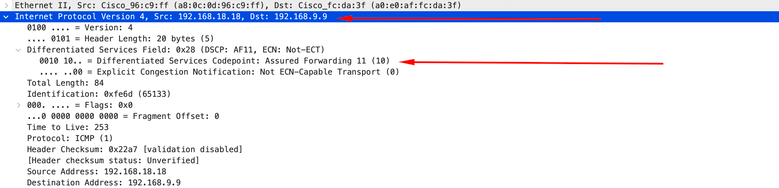

A imagem mostra a captura da resposta ARP na saída da interface Ethernet 1/3 no switch N9K-EX1. Você pode ver que o tráfego ainda tem o valor DSCP AF11 que você precisa usar. Você também percebe que o pacote não é encapsulado pelo túnel configurado entre os dois Nexus.

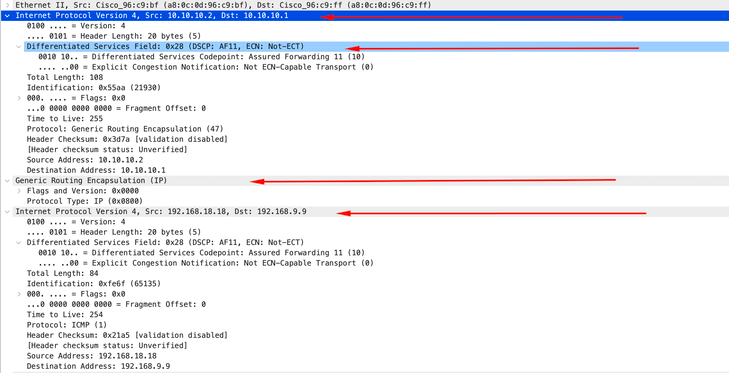

Esta imagem mostra a captura da resposta ARP na saída da interface Ethernet 1/1 no switch N9K-EX2. Você pode ver que o tráfego ainda tem o valor DSCP AF11 que você precisa usar. Você também percebe que o pacote é encapsulado pelo túnel configurado entre os dois Nexus.

É importante observar que as capturas de pacotes não mostram o IP do túnel para encapsulamento, já que o Nexus usa os físicos. Esse é o comportamento natural do Nexus ao usar o tunelamento GRE, já que eles usam os ips físicos para rotear os pacotes.

Captura ELAM

Use a captura ELAM no N9KEX-2 com in-select 9 para ver o cabeçalho externo l3 e interno l3. Você deve filtrar pelo IP de origem e de destino.

debug platform internal tah elam

trigger init in-select 9

reset

set inner ipv4 src_ip 192.168.9.9 dst_ip 192.168.18.18

start

report

Você pode verificar se o Nexus recebe o pacote através da interface 1/1. Além disso, você verá que o cabeçalho l3 externo é o endereço IP físico das interfaces que estão diretamente conectadas e o cabeçalho interno l3 tem os IPs do host A e do host B.

SUGARBOWL ELAM REPORT SUMMARY

slot - 3, asic - 1, slice - 0

============================

Incoming Interface: Eth1/1

Src Idx : 0x41, Src BD : 4433

Outgoing Interface Info: dmod 2, dpid 10

Dst Idx : 0x3, Dst BD : 18

Packet Type: IPv4

Outer Dst IPv4 address: 10.10.10.2

Outer Src IPv4 address: 10.10.10.1

Ver = 4, DSCP = 10, Don't Fragment = 0

Proto = 47, TTL = 255, More Fragments = 0

Hdr len = 20, Pkt len = 108, Checksum = 0x3d7a

Inner Payload

Type: IPv4

Inner Dst IPv4 address: 192.168.18.18

Inner Src IPv4 address: 192.168.9.9

L4 Protocol : 47

L4 info not available

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

Troubleshooting de QoS

Você pode verificar a configuração de QoS como mostrado .

N9K-EX1# show running-config ipqos

!Command: show running-config ipqos

!Running configuration last done at: Thu Apr 4 11:45:37 2024

!Time: Fri Apr 5 11:50:54 2024

version 9.3(8) Bios:version 08.39

class-map type qos match-all CM-TAC-QoS-GRE

match access-group name TAC-QoS-GRE

policy-map type qos PM-TAC-QoS-GRE

class CM-TAC-QoS-GRE

set dscp 10

vlan configuration 9

service-policy type qos input PM-TAC-QoS-GRE

Você pode exibir as políticas de QoS configuradas na VLAN especificada e também os pacotes que correspondem à ACL associada ao mapa de políticas.

N9K-EX1# show policy-map vlan 9

Global statistics status : enabled

Vlan 9

Service-policy (qos) input: PM-TAC-QoS-GRE

SNMP Policy Index: 285219173

Class-map (qos): CM-TAC-QoS-GRE (match-all)

Slot 1

5 packets

Aggregate forwarded :

5 packets

Match: access-group TAC-QoS-GRE

set dscp 10

Você também pode limpar as estatísticas de QoS com o comando mostrado aqui.

N9K-EX1# clear qos statistics

Verifique a ACL programada no software.

N9K-EX1# show system internal access-list vlan 9 input entries detail

slot 1

=======

Flags: F - Fragment entry E - Port Expansion

D - DSCP Expansion M - ACL Expansion

T - Cross Feature Merge Expansion

N - NS Transit B - BCM Expansion C - COPP

INSTANCE 0x2

---------------

Tcam 1 resource usage:

----------------------

LBL B = 0x1

Bank 2

------

IPv4 Class

Policies: QoS

Netflow profile: 0

Netflow deny profile: 0

Entries:

[Index] Entry [Stats]

---------------------

[0x0000:0x0000:0x0700] permit ip 0.0.0.0/0 192.168.18.0/24 [5]

Verifique a ACL programada no hardware.

N9K-EX1# show hardware access-list vlan 9 input entries detail

slot 1

=======

Flags: F - Fragment entry E - Port Expansion

D - DSCP Expansion M - ACL Expansion

T - Cross Feature Merge Expansion

N - NS Transit B - BCM Expansion C - COPP

INSTANCE 0x2

---------------

Tcam 1 resource usage:

----------------------

LBL B = 0x1

Bank 2

------

IPv4 Class

Policies: QoS

Netflow profile: 0

Netflow deny profile: 0

Entries:

[Index] Entry [Stats]

---------------------

[0x0000:0x0000:0x0700] permit ip 0.0.0.0/0 192.168.18.0/24 [5]

Com o comando mostrado aqui, você pode verificar as portas que estão usando a VLAN. Neste exemplo, seria VLAN ID 9 e você também pode observar a política de QoS que está em uso.

N9K-EX1# show system internal ipqos vlan-tbl 9

Vlan range asked: 9 - 9

=================================================

Vlan: 9, pointer: 0x132e3eb4, Node Type: VLAN

IfIndex array:

alloc count: 5, valid count: 1, array ptr : 0x13517aac 0: IfI

ndex: 0x1a000400 (Ethernet1/3) Policy Lists (1): Flags: 01

Type: INP QOS, Name: PM-TAC-QoS-GRE, Ghost Id: 0x45001c7, Real Id: 0x450

01c8

Defnode Id: 0x45001c9

=================================================

N9K-EX1#

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

24-Apr-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Jorge Paolo Fernando Garcia MaldonadoEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback