Configurar Thin-Client SSL VPN (WebVPN) Cisco IOS com SDM

Contents

Introdução

A tecnologia Thin-Client SSL VPN pode ser usada para permitir acesso seguro para aplicativos que usam portas estáticas. Exemplos são Telnet (23), SSH (22), POP3 (110), IMAP4 (143) e SMTP (25). O Thin-Client pode ser orientado pelo usuário, por políticas ou por ambos. O acesso pode ser configurado usuário por usuário ou podem ser criadas políticas de grupo que incluam um ou mais usuários. A tecnologia VPN SSL pode ser configurada em três modos principais: VPN SSL sem clientes (WebVPN), VPN SSL thin-client (encaminhamento de porta) e cliente VPN SSL (modo de túnel completo SVC).

1. VPN SSL sem cliente (WebVPN):

Um cliente remoto precisa apenas de um navegador da Web habilitado para SSL para acessar servidores da Web habilitados para http ou https na LAN corporativa. O acesso também está disponível para procurar arquivos do Windows com o Common Internet File System (CIFS). Um bom exemplo de acesso http é o cliente Outlook Web Access (OWA).

Consulte VPN SSL Sem Clientes (WebVPN) no Cisco IOS usando o Exemplo de Configuração de SDM para saber mais sobre a VPN SSL Sem Clientes.

2. VPN SSL Thin-Client (Encaminhamento de Portas)

Um cliente remoto deve baixar um miniaplicativo pequeno baseado em Java para acesso seguro de aplicativos TCP que usam números de porta estáticos. Não há suporte para UDP. Os exemplos incluem acesso a POP3, SMTP, IMAP, SSH e Telnet. O usuário precisa de privilégios administrativos locais porque são feitas alterações em arquivos na máquina local. Esse método de VPN SSL não funciona com aplicativos que usam atribuições de porta dinâmicas, por exemplo, vários aplicativos FTP.

3. Cliente VPN SSL (Modo de Túnel Completo SVC):

O Cliente VPN SSL faz o download de um pequeno cliente para a estação de trabalho remota e permite acesso seguro e completo aos recursos na rede corporativa interna. O SVC pode ser baixado permanentemente para a estação remota ou pode ser removido após o término da sessão segura.

Consulte SSL VPN Client (SVC) no IOS usando o Exemplo de Configuração de SDM para saber mais sobre o SSL VPN Client.

Este documento demonstra uma configuração simples para a VPN SSL Thin-Client em um roteador Cisco IOS®. A VPN SSL Thin-Client é executada nestes roteadores Cisco IOS:

-

Cisco 870, 1811, 1841, 2801, 2811, 2821 e 2851 Series Routers

-

Roteadores das séries Cisco 3725, 3745, 3825, 3845, 7200 e 7301

Pré-requisitos

Requisitos

Certifique-se de atender a estes requisitos antes de tentar esta configuração:

Requisitos para o roteador Cisco IOS

-

Qualquer um dos roteadores listados foi carregado com SDM e uma imagem avançada do IOS versão 12.4(6)T ou posterior

-

Estação de gerenciamento carregada com SDM

A Cisco fornece novos roteadores com uma cópia pré-instalada do SDM. Se o seu roteador não tiver o SDM instalado, você poderá obter o software em Download de Software - Cisco Security Device Manager. Você deve possuir uma conta CCO com um contrato de serviço. Consulte Configure Your Router with Security Device Manager para obter instruções detalhadas.

Requisitos para computadores cliente

-

Os clientes remotos devem ter privilégios administrativos locais; isso não é necessário, mas é altamente sugerido.

-

Os clientes remotos devem ter o Java Runtime Environment (JRE) versão 1.4 ou superior.

-

Navegadores de clientes remotos: Internet Explorer 6.0, Netscape 7.1, Mozilla 1.7, Safari 1.2.2 ou Firefox 1.0

-

Cookies habilitados e pop-ups permitidos em clientes remotos

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Imagem do Cisco Advanced Enterprise Software 12.4(9)T

-

Roteador de serviços integrados Cisco 3825

-

Cisco Router and Security Device Manager (SDM) versão 2.3.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos usados neste documento começaram com uma configuração limpa (padrão). Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando. Os endereços IP usados para essa configuração vêm do espaço de endereço RFC 1918. Não são legais na Internet.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Tarefa

Esta seção contém as informações necessárias para configurar os recursos descritos neste documento.

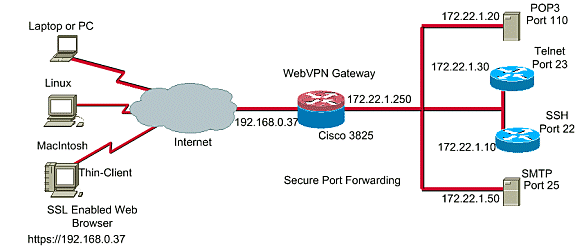

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Configurar a VPN SSL Thin-Client

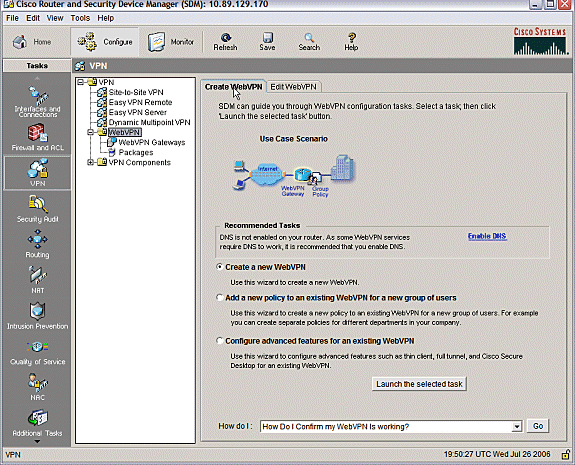

Use o Assistente fornecido na interface do Gerenciador de Dispositivos de Segurança (SDM) para configurar a VPN SSL Thin-Client no Cisco IOS ou configure-a na Interface de Linha de Comando (CLI) ou manualmente no aplicativo SDM. Este exemplo usa o Assistente.

-

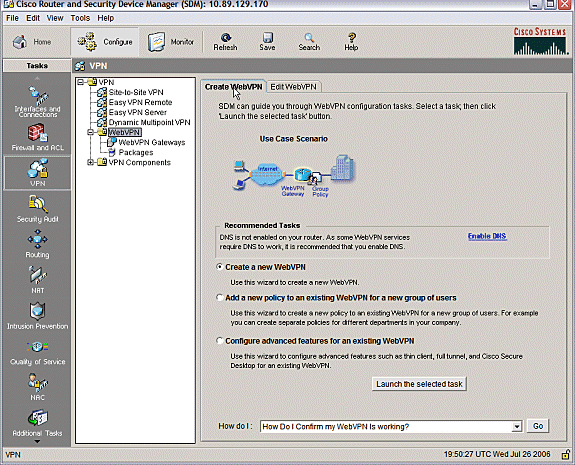

Escolha a guia Configurar.

-

No painel de navegação, escolha VPN > WebVPN.

-

Clique na guia Create WebVPN.

-

Clique no botão de opção ao lado de Create a new WebVPN.

-

Clique no botão Iniciar a tarefa selecionada.

-

-

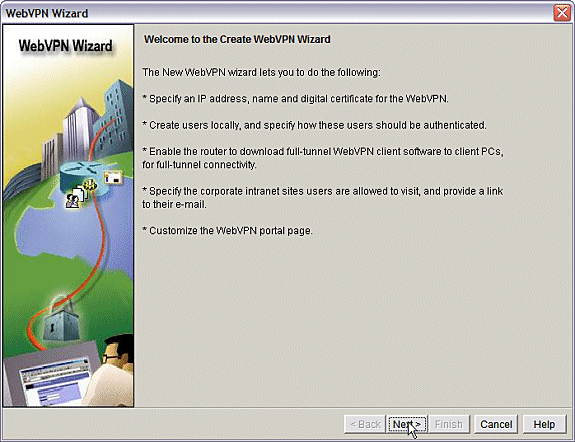

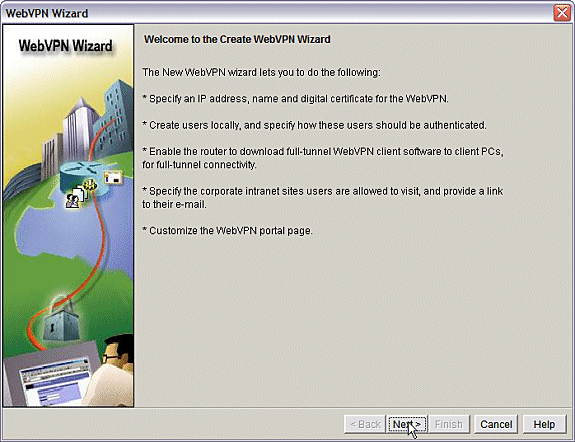

O WebVPN Wizard é iniciado. Clique em Next.

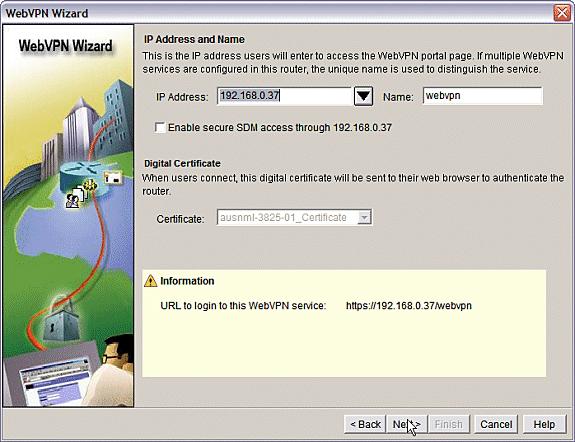

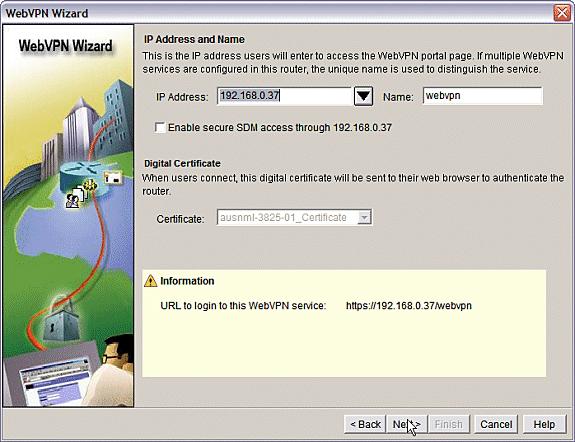

Insira o endereço IP e um nome exclusivo para este gateway WebVPN. Clique em Next.

-

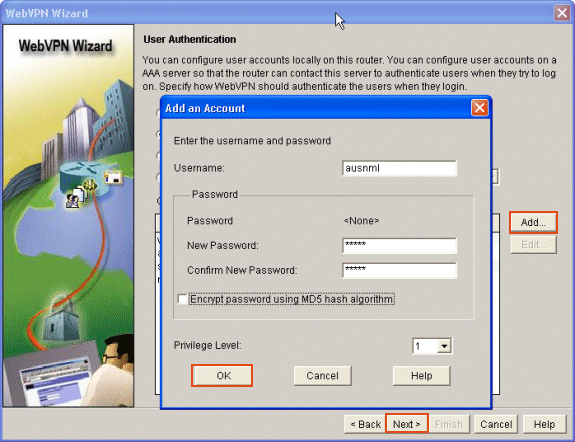

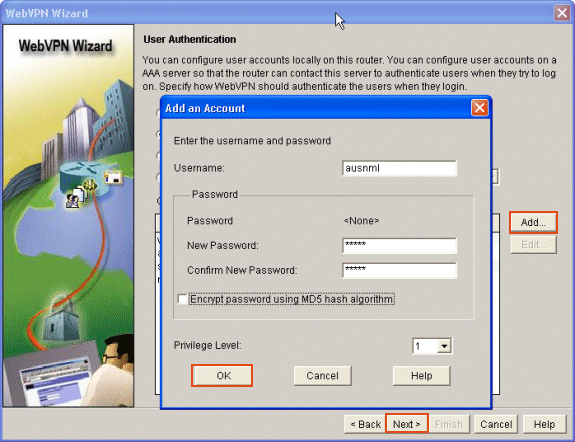

A tela Autenticação de usuário permite a oportunidade de fornecer a autenticação de usuários. Essa configuração usa uma conta criada localmente no roteador. Você também pode usar um servidor AAA (Authentication, Authorization, and Accounting).

-

Para adicionar um usuário, clique em Adicionar.

-

Insira as informações do usuário na tela Adicionar uma conta e clique em OK.

-

Clique em Next na tela User Authentication.

-

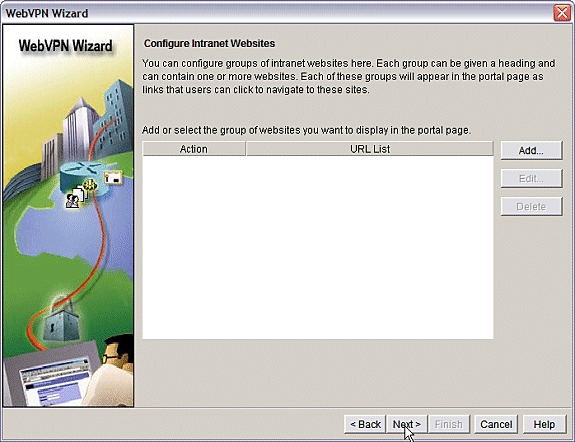

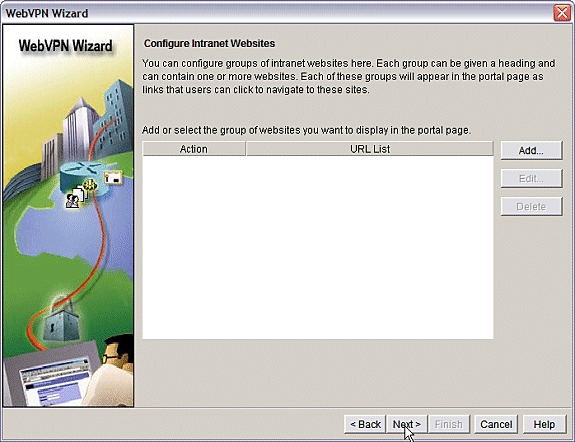

A tela WebVPN Wizard permite a configuração de sites da Web da Intranet, mas essa etapa é omitida porque o encaminhamento de portas é usado para o acesso a esse aplicativo. Para permitir o acesso a sites da Web, use as configurações de VPN SSL Clientless ou Full Client, que não estão no escopo deste documento.

-

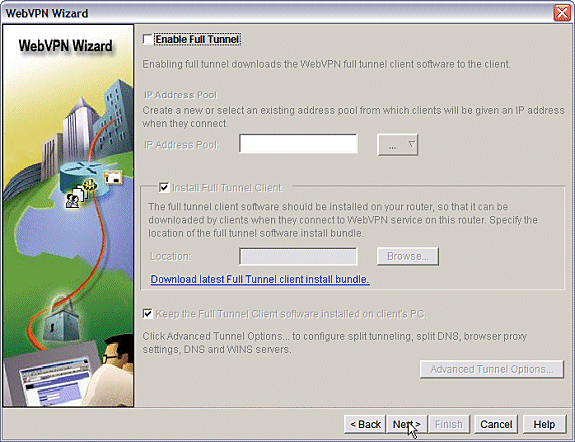

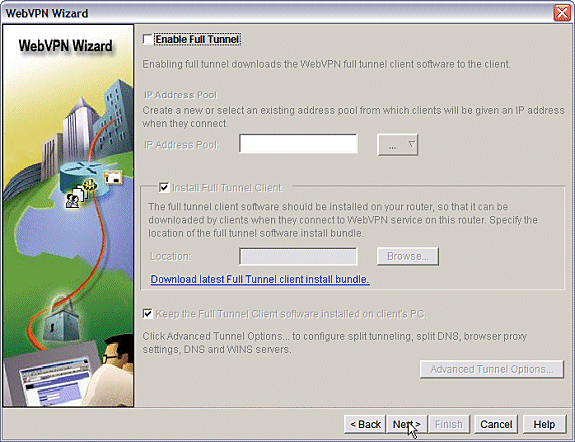

Clique em Next. O Assistente exibe uma tela que permite a configuração do cliente de túnel completo. Isso não se aplica ao Thin-Client SSL VPN (Port Forwarding).

-

Desmarque Enable Full Tunnel. Clique em Next.

-

-

Personalize a aparência da página do portal WebVPN ou aceite a aparência padrão.

-

Clique em Next.

-

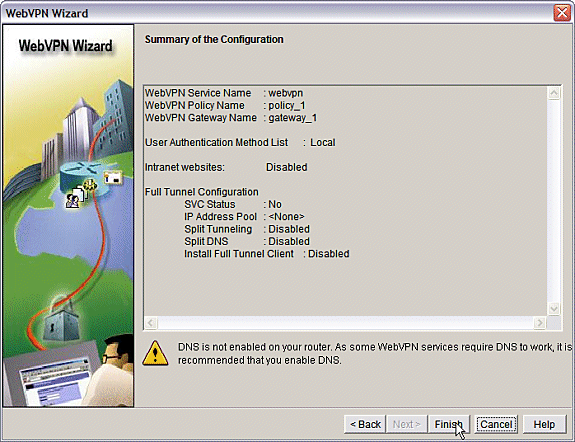

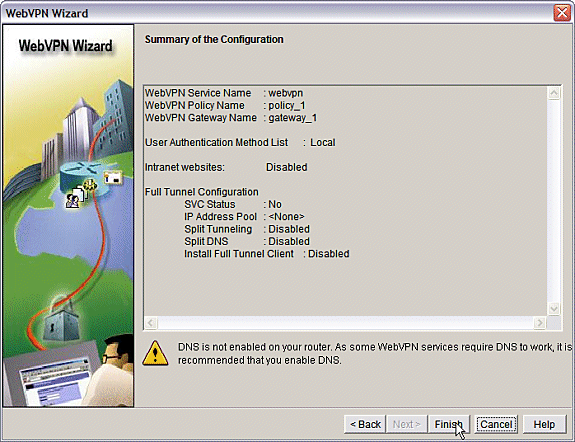

Visualize o resumo da configuração e clique em Finish > Save.

-

-

Você criou um Gateway WebVPN e um Contexto WebVPN com uma Política de Grupo vinculada. Configure as portas Thin-Client, que são disponibilizadas quando os clientes se conectam à WebVPN.

-

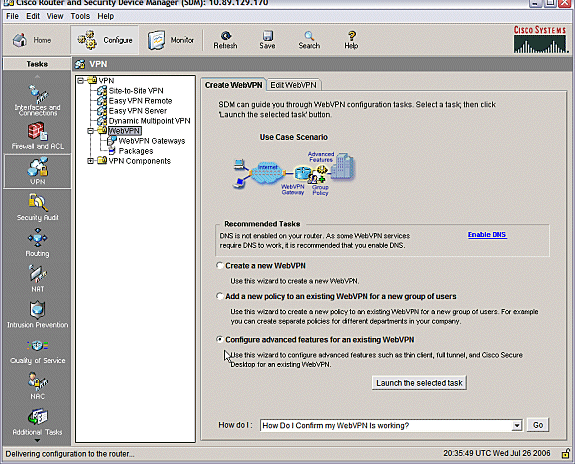

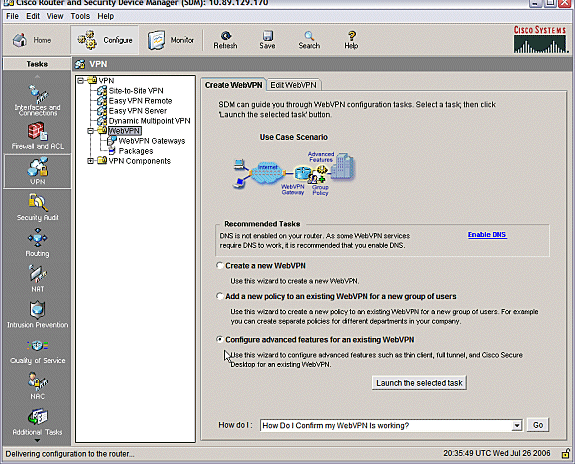

Escolha Configure.

-

Escolha VPN > WebVPN.

-

Escolha Create WebVPN.

-

Escolha o botão de opção Configure advanced features for an existing WebVPN e clique em Launch the seleted task.

-

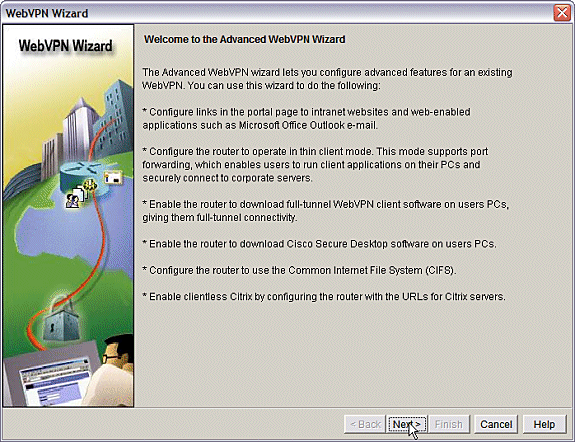

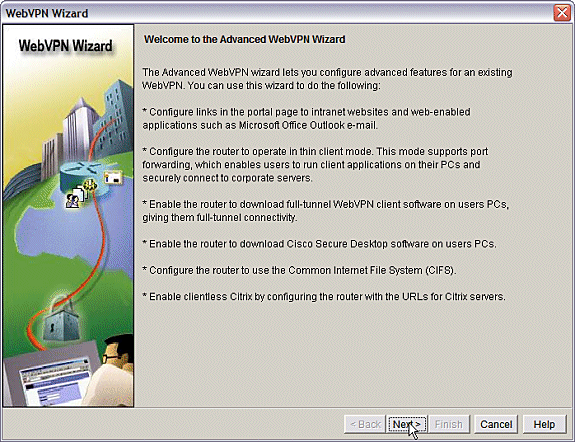

A tela Bem-vindo oferece destaques dos recursos do Assistente. Clique em Next.

-

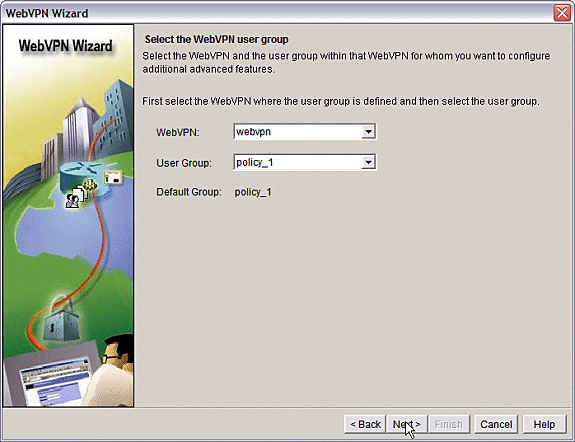

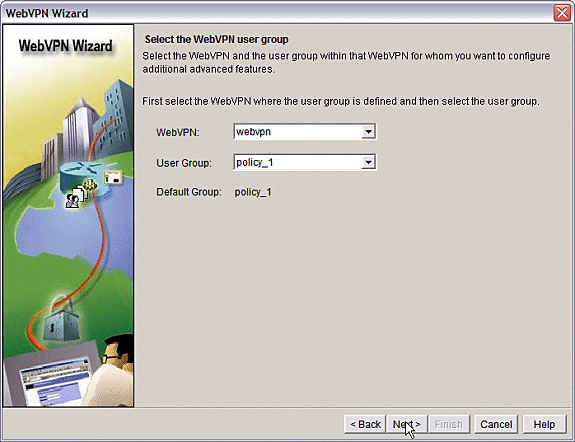

Escolha o contexto WebVPN e o grupo de usuários nos menus suspensos. Clique em Next.

-

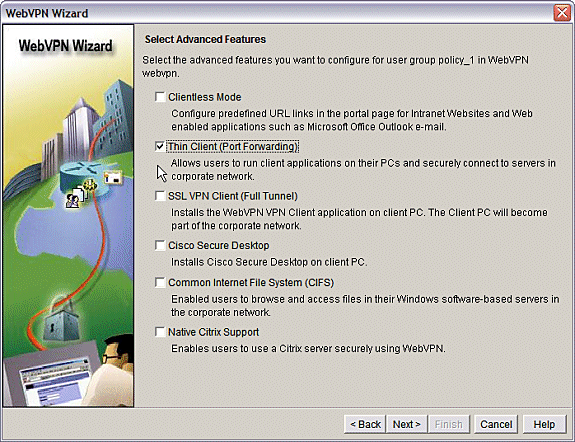

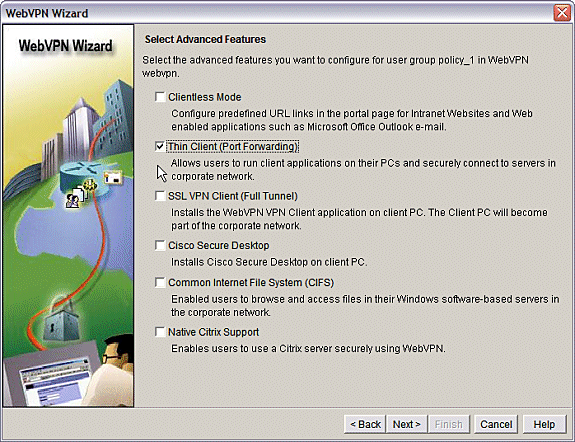

Escolha Thin Client (Port Forwarding) e clique em Next.

-

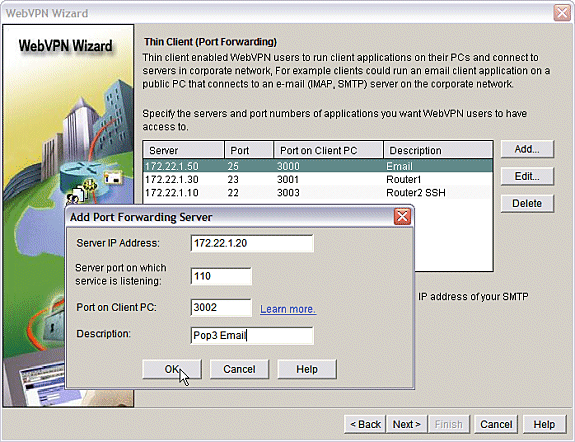

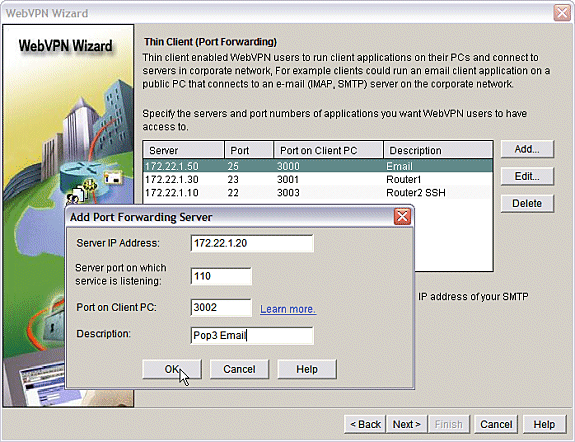

Insira os recursos que você deseja disponibilizar por meio do encaminhamento de portas. A porta de serviço deve ser uma porta estática, mas você pode aceitar a porta padrão no PC cliente atribuído pelo Assistente. Clique em Next.

-

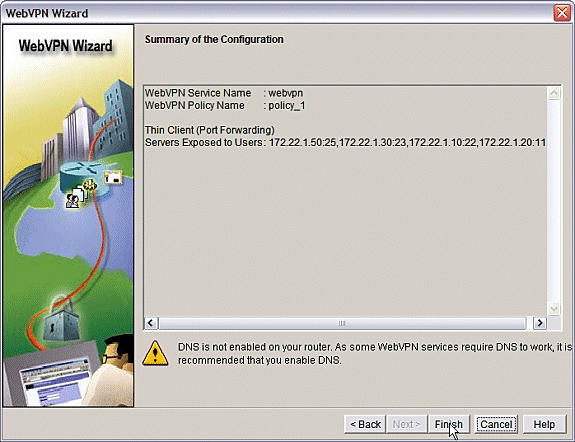

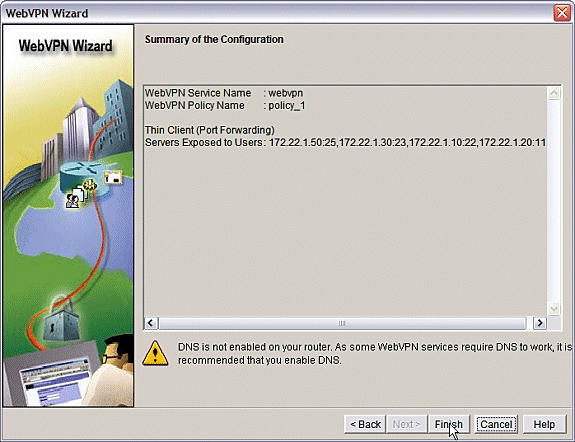

Visualize o resumo da configuração e clique em Finish > OK > Save.

-

Configuração

Resultados da configuração do SDM.

| ausnml-3825-01 |

|---|

Building configuration... Current configuration : 4343 bytes ! ! Last configuration change at 15:55:38 UTC Thu Jul 27 2006 by ausnml ! NVRAM config last updated at 21:30:03 UTC Wed Jul 26 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered enable secret 5 $1$KbIu$5o8qKYAVpWvyv9rYbrJLi/ ! aaa new-model ! aaa authentication login default local aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authorization exec default local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm !--- Self-Signed Certificate Information crypto pki trustpoint ausnml-3825-01_Certificate enrollment selfsigned serial-number none ip-address none revocation-check crl rsakeypair ausnml-3825-01_Certificate_RSAKey 1024 ! crypto pki certificate chain ausnml-3825-01_Certificate certificate self-signed 02 30820240 308201A9 A0030201 02020102 300D0609 2A864886 F70D0101 04050030 !--------------------- !--- cut for brevity quit ! username ausnml privilege 15 password 7 15071F5A5D292421 username fallback privilege 15 password 7 08345818501A0A12 username austin privilege 15 secret 5 $1$3xFv$W0YUsKDx1adDc.cVQF2Ei0 username sales_user1 privilege 5 secret 5 $1$2/SX$ep4fsCpodeyKaRji2mJkX/ username admin0321 privilege 15 secret 5 $1$FxzG$cQUJeUpBWgZ.scSzOt8Ro1 ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 duplex auto speed auto media-type rj45 ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 ! ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http secure-server ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 40 0 privilege level 15 password 7 071A351A170A1600 transport input telnet ssh line vty 5 15 exec-timeout 40 0 password 7 001107505D580403 transport input telnet ssh ! scheduler allocate 20000 1000 !--- the WebVPN Gateway webvpn gateway gateway_1 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint ausnml-3825-01_Certificate inservice !--- the WebVPN Context webvpn context webvpn title-color #CCCC66 secondary-color white text-color black ssl authenticate verify all !--- resources available to the thin-client port-forward "portforward_list_1" local-port 3002 remote-server "172.22.1.20" remote-port 110 description "Pop3 Email" local-port 3001 remote-server "172.22.1.30" remote-port 23 description "Router1" local-port 3000 remote-server "172.22.1.50" remote-port 25 description "Email" local-port 3003 remote-server "172.22.1.10" remote-port 22 description "Router2 SSH" !--- the group policy policy group policy_1 port-forward "portforward_list_1" default-group-policy policy_1 aaa authentication list sdm_vpn_xauth_ml_2 gateway gateway_1 domain webvpn max-users 2 inservice ! end |

Verificar

Verifique sua configuração

Use esta seção para confirmar se a sua configuração funciona corretamente.

-

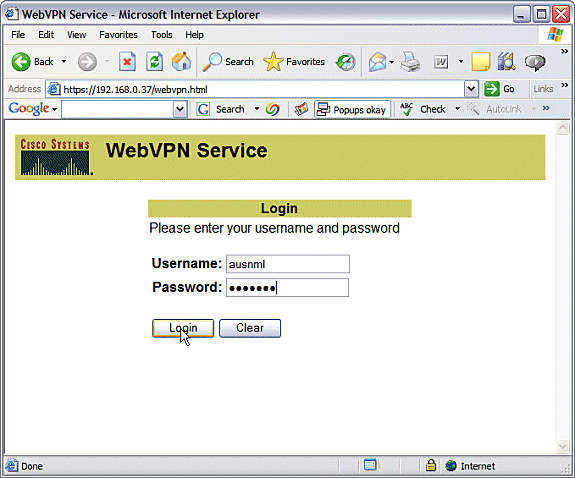

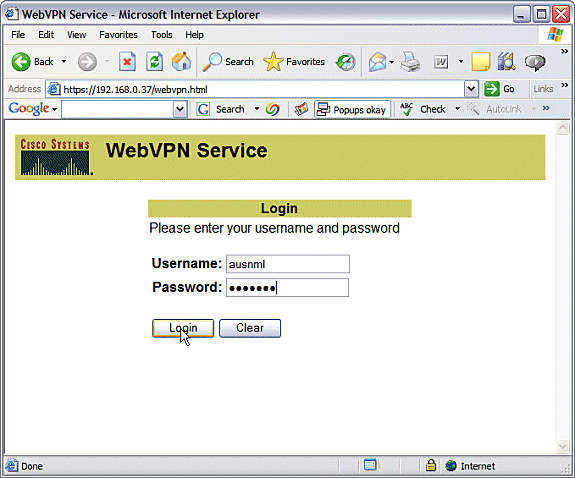

Use um computador cliente para acessar o gateway WebVPN em https://gateway_ip_address. Lembre-se de incluir o nome de domínio WebVPN se você criar contextos WebVPN exclusivos. Por exemplo, se você criou um domínio chamado sales, digite https://gateway_ip_address/sales.

-

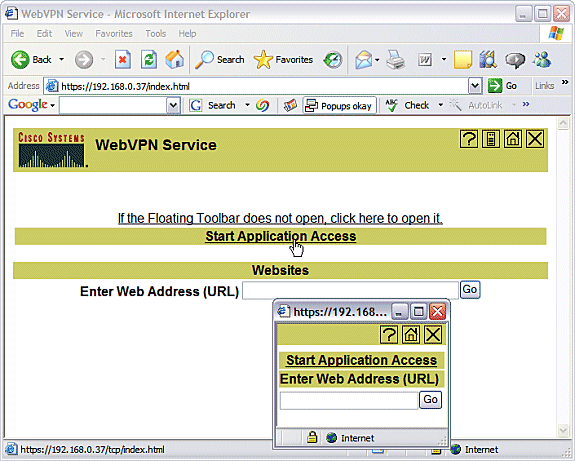

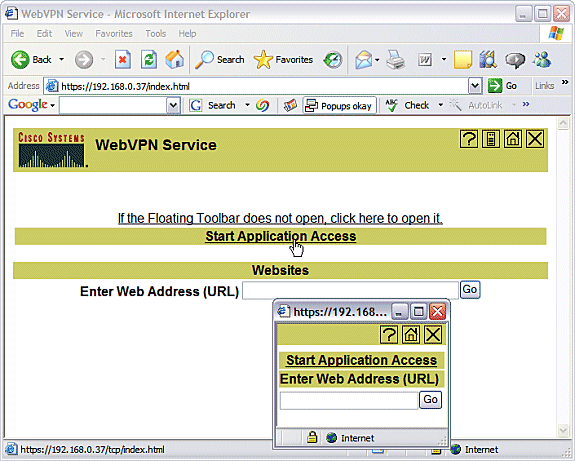

Faça login e aceite o certificado oferecido pelo gateway WebVPN. Clique em Start Application Access.

-

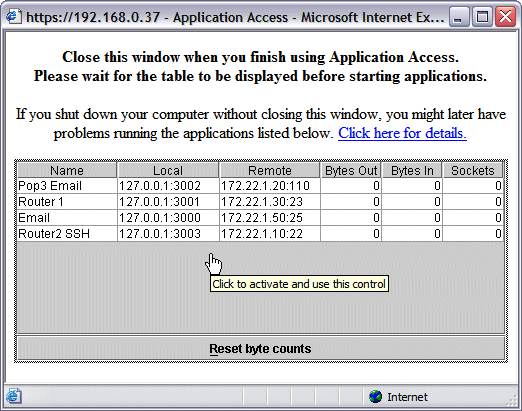

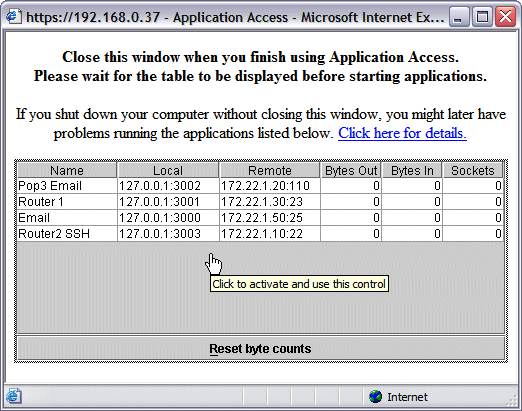

Uma tela de Acesso ao aplicativo é exibida. Você pode acessar um aplicativo com o número da porta local e o endereço IP de loopback local. Por exemplo, para executar telnet para o Roteador 1, insira telnet 127.0.0.1 3001. O pequeno miniaplicativo Java envia essas informações ao gateway WebVPN, que une as duas extremidades da sessão de forma segura. Conexões bem-sucedidas podem fazer com que as colunas Bytes de Saída e Bytes de Entrada aumentem.

Comandos

Vários comandos show estão associados ao WebVPN. Você pode executar estes comandos na interface de linha de comando (CLI) para mostrar estatísticas e outras informações. Para ver o uso dos comandos show em detalhes, consulte Verificação da Configuração do WebVPN.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Troubleshooting

Use esta seção para resolver problemas de configuração.

Os computadores cliente devem ser carregados com o SUN Java versão 1.4 ou posterior. Obter uma cópia deste software a partir do download do software Java

Comandos usados para solucionar problemas

Observação: consulte Informações Importantes sobre Comandos de Depuração antes do uso dos comandos debug.

-

show webvpn ? — Há muitos comandos show associados ao WebVPN. Eles podem ser executados no CLI para mostrar estatísticas e outras informações. Para ver o uso dos comandos show em detalhes, consulte Verificação da Configuração do WebVPN.

-

debug webvpn ? — O uso dos comandos debug pode afetar adversamente o roteador. Para ver o uso dos comandos debug em mais detalhes, consulte Using WebVPN Debug Commands.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

15-Aug-2008 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback