Introdução

Este documento descreve como você pode localizar qual regra em sua política de controle de acesso está se expandindo para quantos elementos da lista de acesso.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento da tecnologia Firepower

- Conhecimento sobre a configuração das políticas de controle de acesso no FMC

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Secure Firewall Management Center (FMC)

- Defesa contra ameaças (FTD) do Cisco Firepower

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Uma regra de controle de acesso é criada com o uso de uma ou várias combinações destes parâmetros:

- Endereço IP (origem e destino)

- Portas (origem e destino)

- URL (Categorias fornecidas pelo sistema e URLs personalizadas)

- Detectores de aplicativos

- VLANs

- Zonas

Com base na combinação de parâmetros usados na regra de acesso, a expansão da regra muda no sensor. Este documento destaca várias combinações de regras no FMC e suas respectivas expansões associadas nos sensores.

Como calcular a ACE (Access List Element Count, contagem de elementos da lista de acesso) usando a CLI do FMC

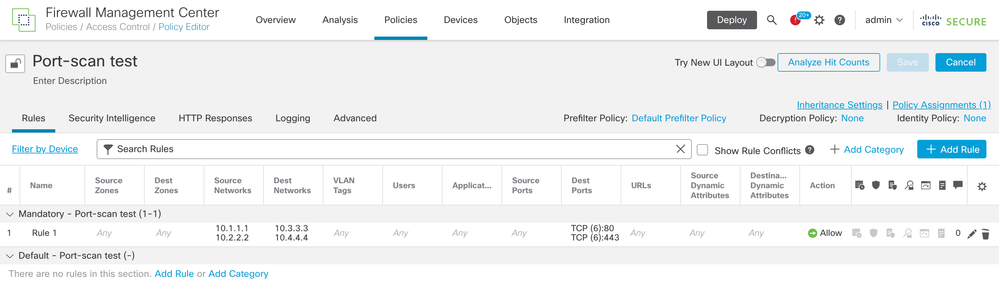

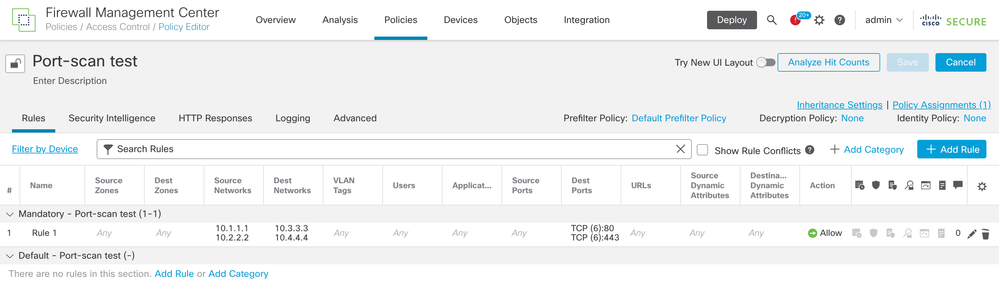

Considere a configuração de uma regra de acesso do FMC, como mostrado na imagem:

Configuração de Regra na Política de Controle de Acesso

Configuração de Regra na Política de Controle de Acesso

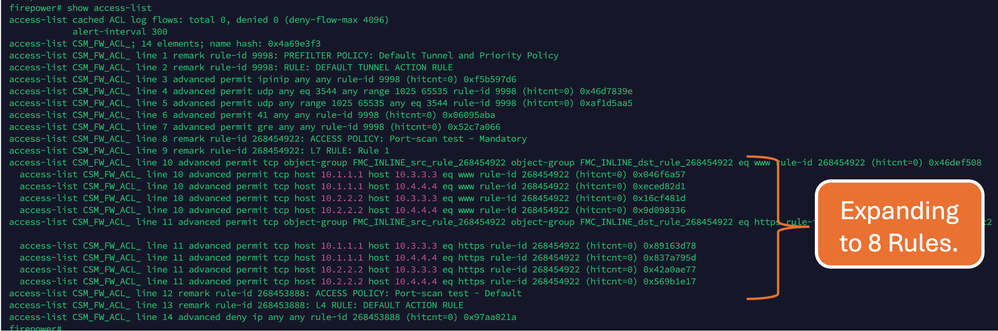

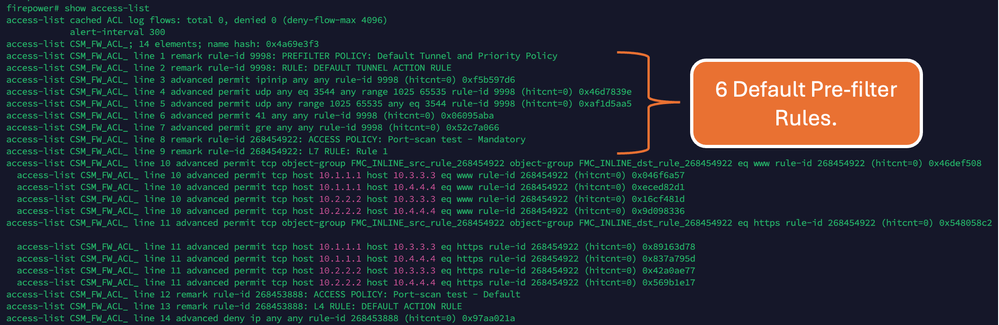

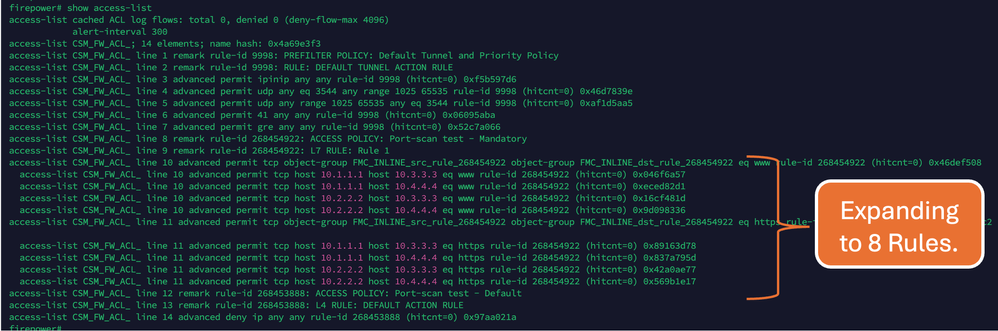

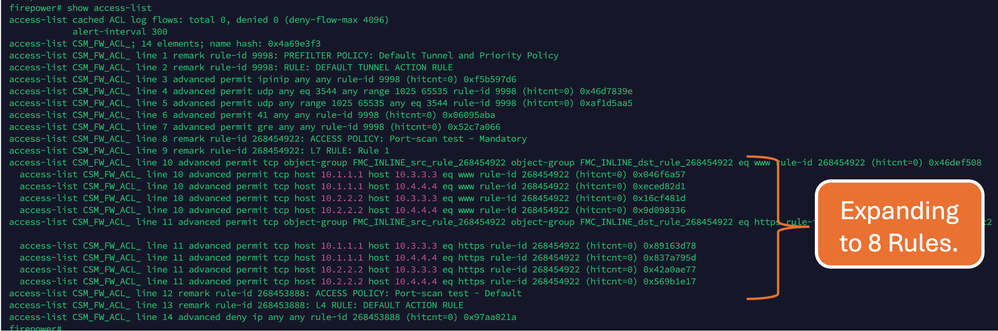

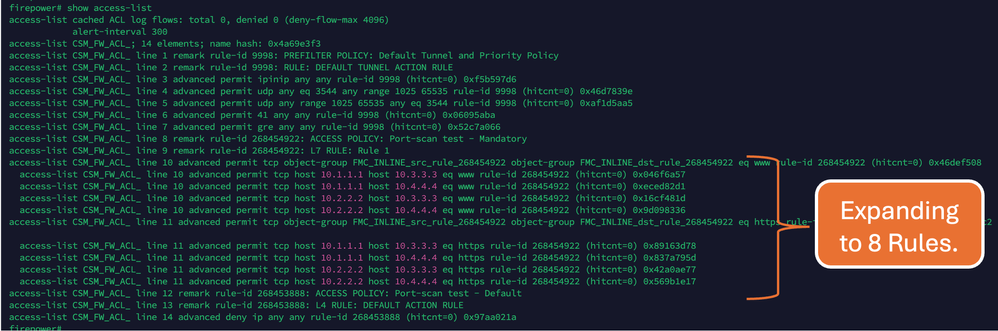

Se você vir essa regra na CLI de FTD, perceberá que essa regra foi expandida em 8 Regras.

Você pode verificar qual regra está se expandindo para quantos elementos da lista de acesso usando o comando perl na CLI do FMC:

perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

root@firepower:/Volume/home/admin# perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Enter FTD UUID or Name:

> 10.70.73.44

--------------------------------------------------------------------------------------------------------------------------

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Device:

UUID: 93cc359c-39be-11d4-9ae1-f2186cbddb11

Name: 10.70.73.44

Access Control Policy:

UUID: 005056B9-F342-0ed3-0000-292057792375

Name: Port-scan test

Description:

Intrusion Policies:

-------------------------------------------------------------------------------------------------

| UUID | NAME |

-------------------------------------------------------------------------------------------------

-------------------------------------------------------------------------------------------------

Date: 2024-Jul-17 at 06:51:55 UTC

NOTE: Computation is done on per rule basis. Count from shadow rules will not be applicable on device.

Run "Rule Conflict Detection" tool on AC Policy for specified device to detect and optimise such rules.

--------------------------------------------------------------------------------------------------------------------------

| UUID | NAME | COUNT |

--------------------------------------------------------------------------------------------------------------------------

| 005056B9-F342-0ed3-0000-000268454919 | Rule 1 | 8 |

--------------------------------------------------------------------------------------------------------------------------

| TOTAL: 8

--------------------------------------------------------------------------------------------------------------------------

| Access Rule Elements Count on FTD: 14

--------------------------------------------------------------------------------------------------------------------------

>>> My JVM PID : 19417

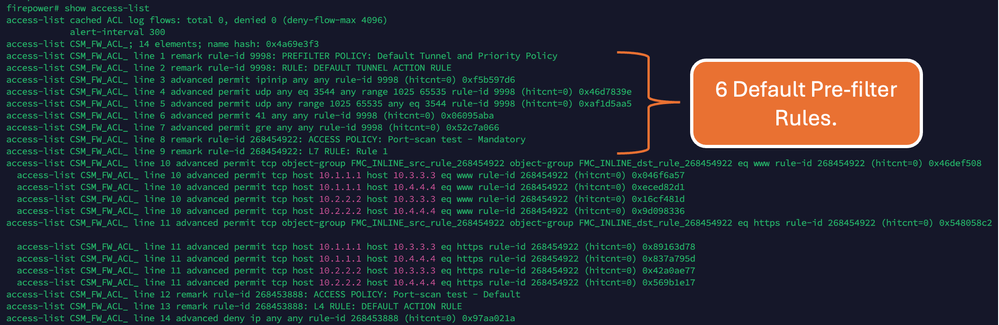

Nota: Elementos da Regra de Acesso Contam no FTD: 14. Isso também inclui o conjunto padrão de regras de FTD (pré-filtro) e a regra de controle de acesso padrão.

As regras de pré-filtro padrão podem ser vistas na CLI do FTD:

Impacto da alta ACE

- Pode-se ver uma CPU alta.

- A memória alta pode ser vista.

- A lentidão do dispositivo pode ser observada.

- Falha nas implantações/Tempo de implantação mais longo.

Decidir Quando Ativar a Pesquisa de Grupos de Objetos (OGS)

- A contagem de ACEs está excedendo o limite de ACEs do dispositivo.

- A CPU do dispositivo ainda não está alta, pois a ativação de OGS aumenta a pressão sobre a CPU do dispositivo.

- Habilite-o durante horas que não sejam de Produção.

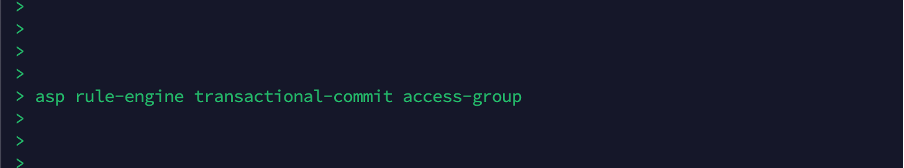

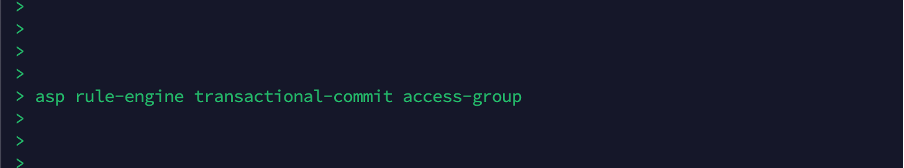

Cuidado: habilite o asp rule-engine transactional-commit access-group do modo de clish FTD CLI antes de habilitar o OGS. Isso é configurado para evitar quedas de tráfego durante e logo após o processo de implantação ao habilitar o OGS.

Ativando a Pesquisa de Grupos de Objetos

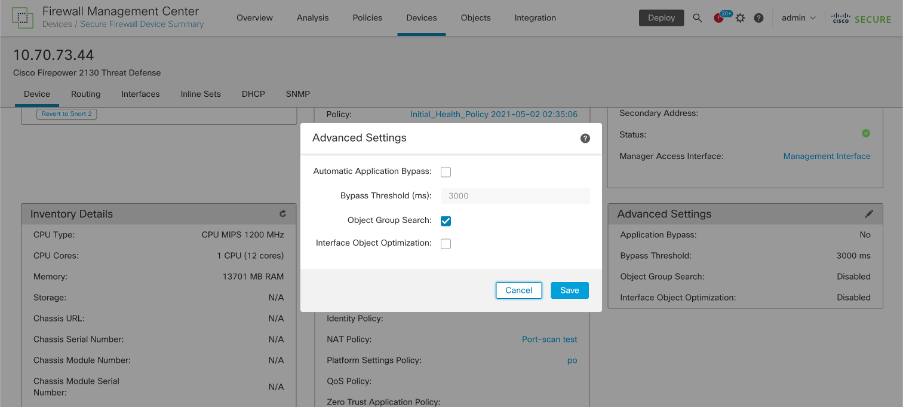

No momento, o OGS não está habilitado:

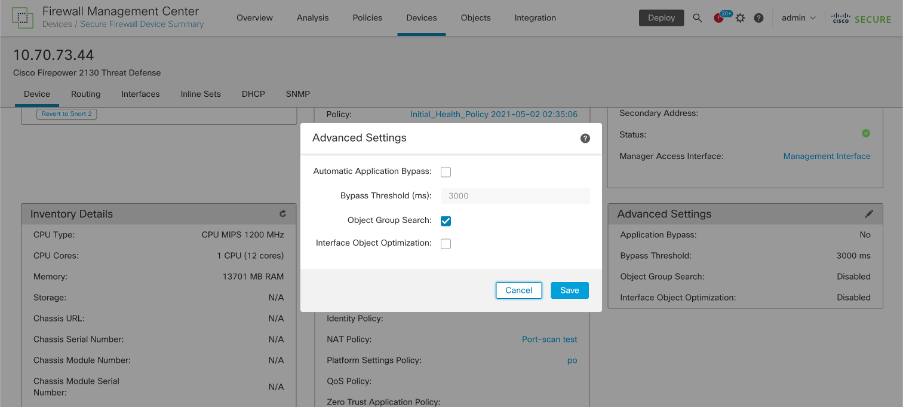

- Faça login na CLI do FMC. Navegue até Devices > Device Management > Select the FTD device > Device. Ative a Pesquisa de grupo de objetos nas Configurações avançadas:

2. Clique em Salvar e implantar.

Verificar

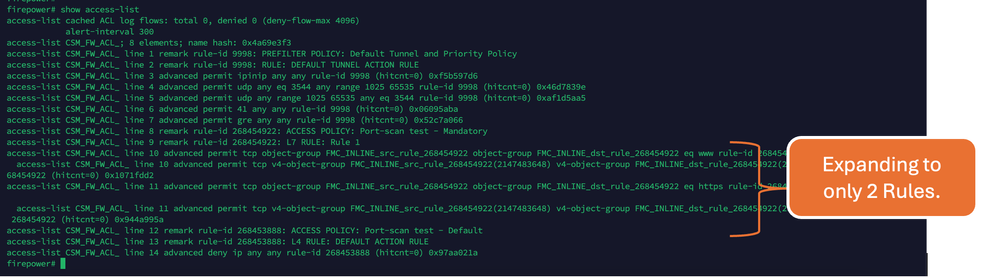

Antes de o OGS ser habilitado:

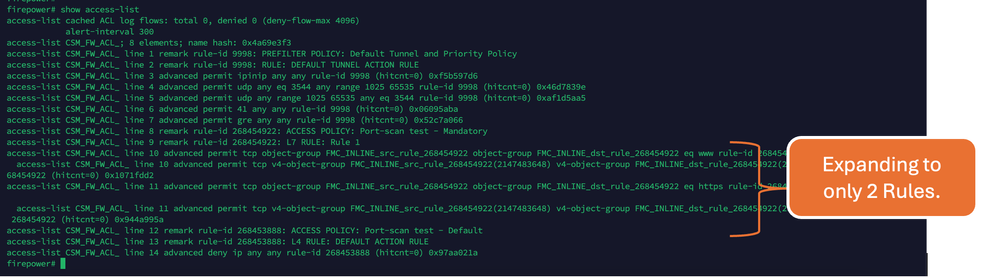

Depois que o OGS for habilitado:

Informações Relacionadas

Para obter informações mais detalhadas sobre como as regras são expandidas no FTD, consulte o documento Compreender a expansão de regras em dispositivos FirePOWER.

Para obter mais informações sobre a arquitetura e a solução de problemas do FTD, consulte Dissecting (FTD) Firepower Threat Defense.

Feedback

Feedback