Introdução

Este documento descreve a implantação do Cisco Secure Firewall Threat Defense Virtual (FDM) em uma máquina virtual usando o Azure Marketplace e modelos.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco Secure Firewall Management Center (FMC)

- Defesa contra ameaças (FTD) do Cisco Secure Firewall

- Conta/Acesso do Azure

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

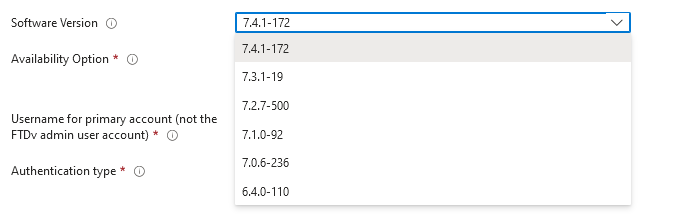

- Cisco Secure Firewall Threat Defense Versões virtuais: 7.4.1, 7.3.1, 7.2.7, 7.1.0, 7.0.6 e 6.4.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Os clientes encontraram problemas ao tentar implantar um Firepower Device Manager (FDM) em uma máquina virtual do Azure, especificamente ao usar o Azure Marketplace e modelos.

Implantar FDM do Modelo no Portal do Azure

Para implantar o FDM no portal do Azure, use este procedimento:

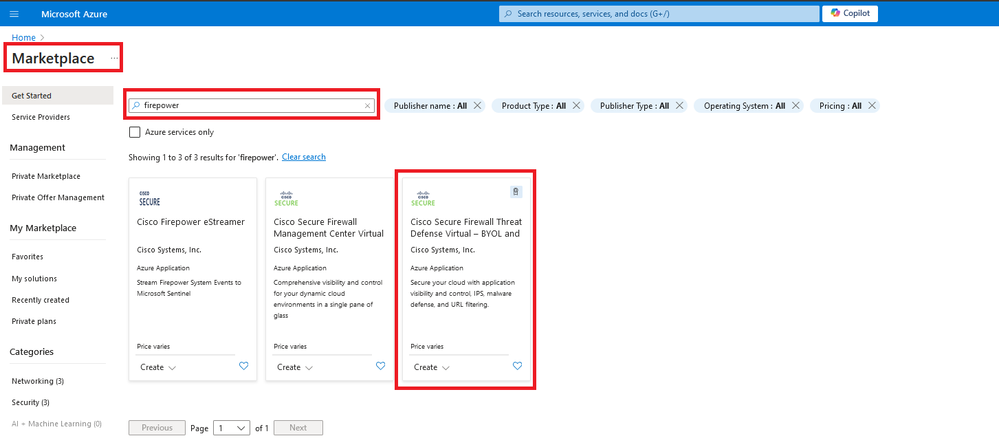

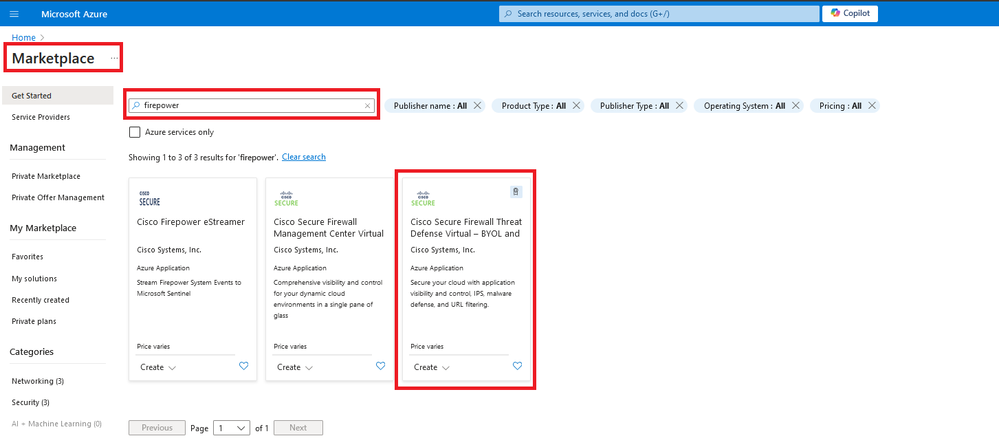

1. Navegue até o portal do Azure e localize o Marketplace nos Serviços do Azure. Procure e selecione Cisco Secure Firewall Threat Defense Virtual - BYOL e PAYG.

Procure Firepower e selecione Cisco Secure Firewall Threat Defense Virtual - BOYL

Procure Firepower e selecione Cisco Secure Firewall Threat Defense Virtual - BOYL

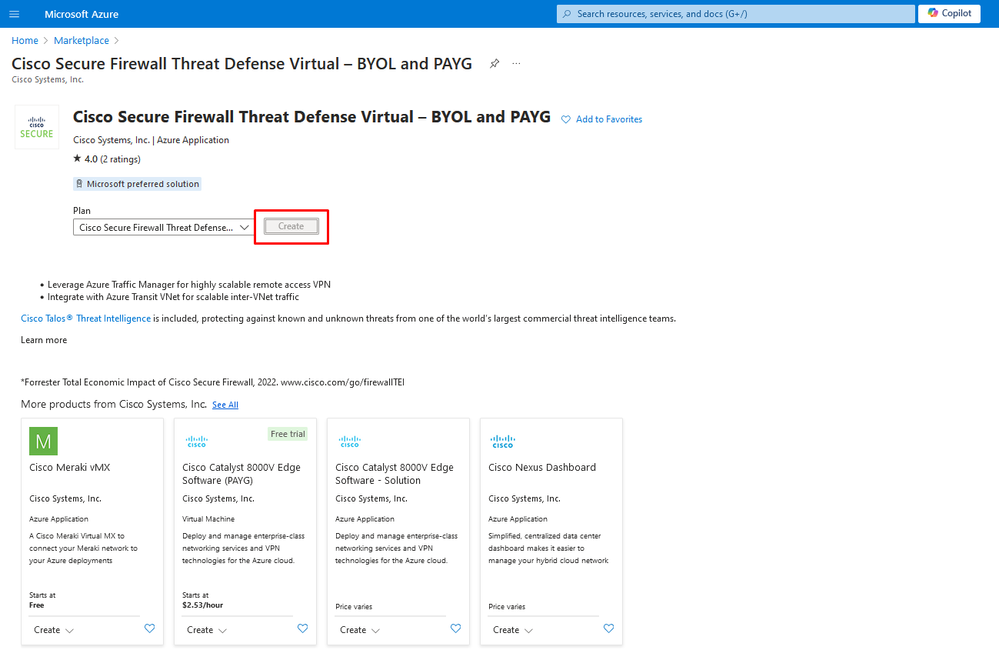

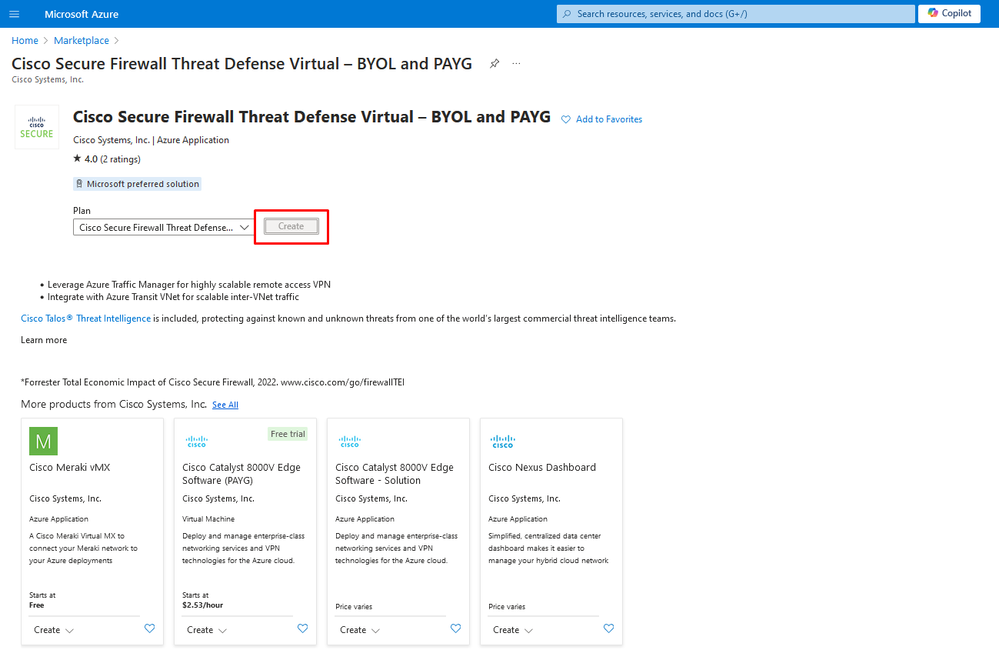

2. Clique em Criar para iniciar o processo de configuração do FTD.

Criar VM do Portal do Azure

Criar VM do Portal do Azure

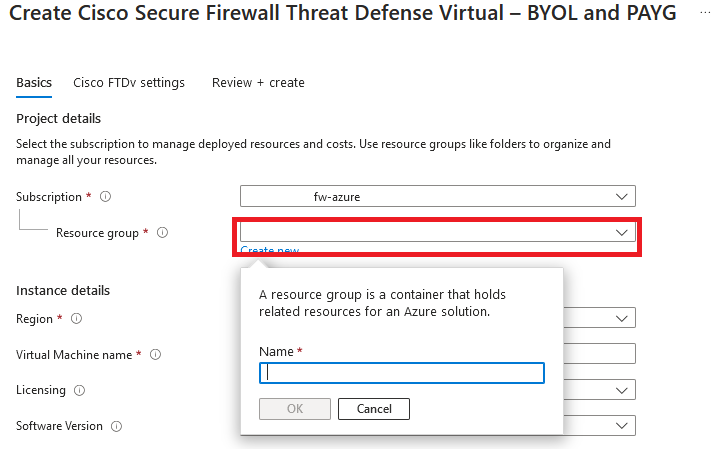

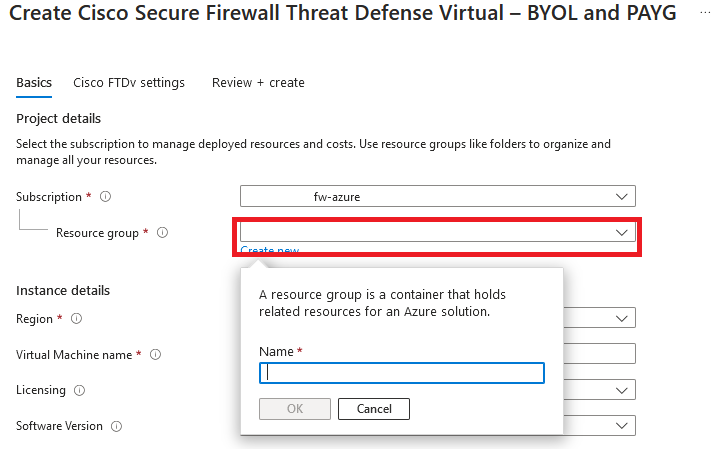

3. Na página de configuração básica, crie um Grupo de Recursos para o dispositivo, escolha a região e selecione um nome para a VM.

Criar um novo Grupo de Recursos

Criar um novo Grupo de Recursos

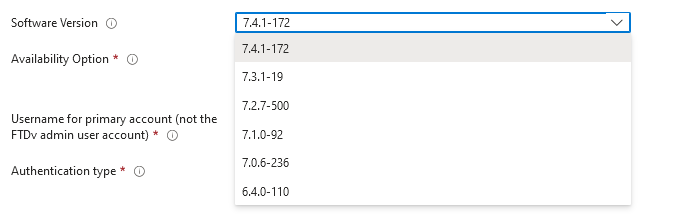

4. Escolha a versão desejada para a implantação da VM nas opções disponíveis.

Versões Disponíveis para Implantação no Azure Market

Versões Disponíveis para Implantação no Azure Market

5. Configure um nome de usuário para a conta Principal, escolha Senha como o tipo de Autenticação e defina a Senha para acesso à VM e a senha de Admin.

Nome de usuário e Senhas de administrador.

Nome de usuário e Senhas de administrador.

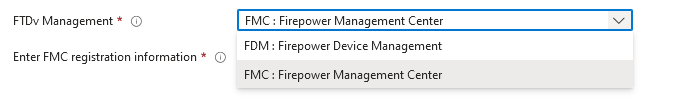

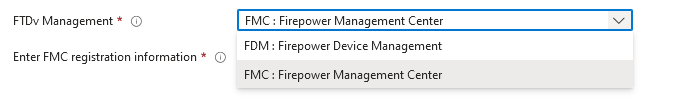

6. Para o tipo de gerenciamento, selecione FDM para a finalidade deste documento.

Management Device (Dispositivo de gerenciamento).

Management Device (Dispositivo de gerenciamento).

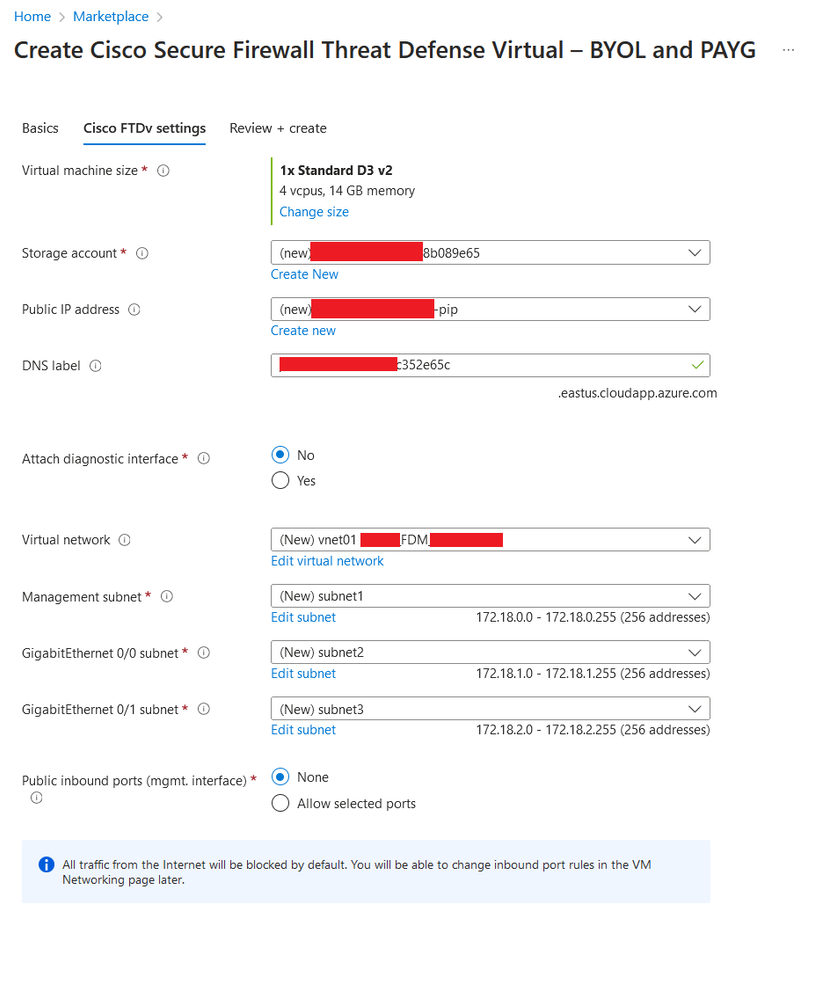

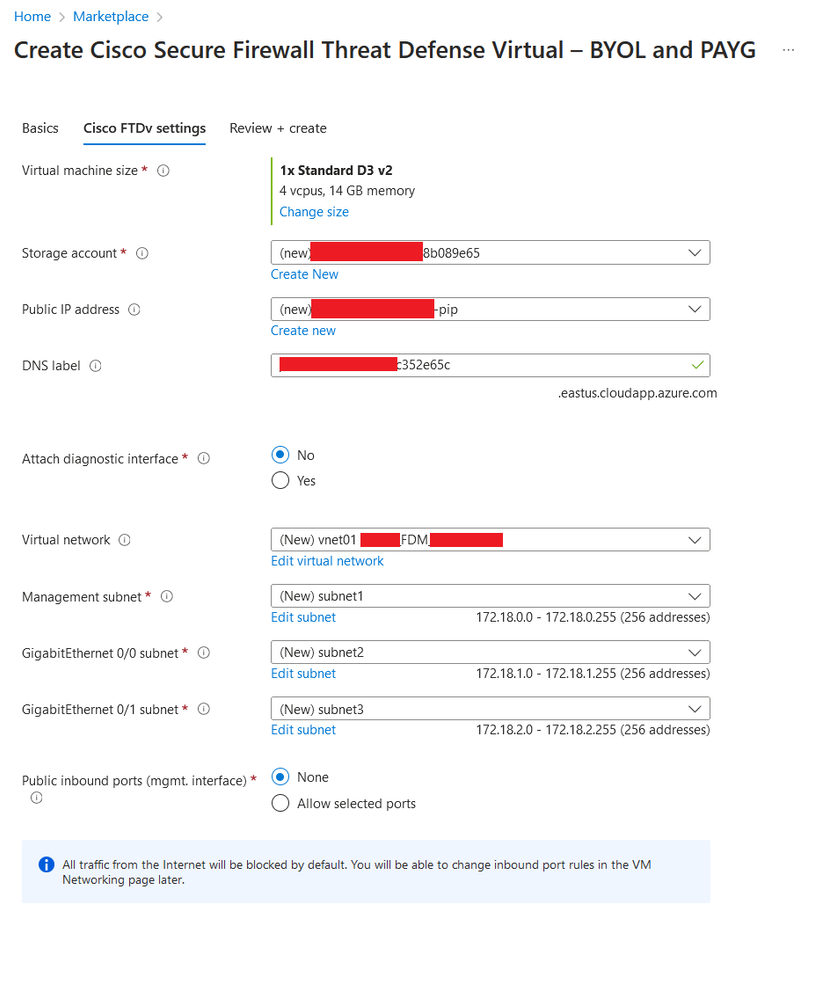

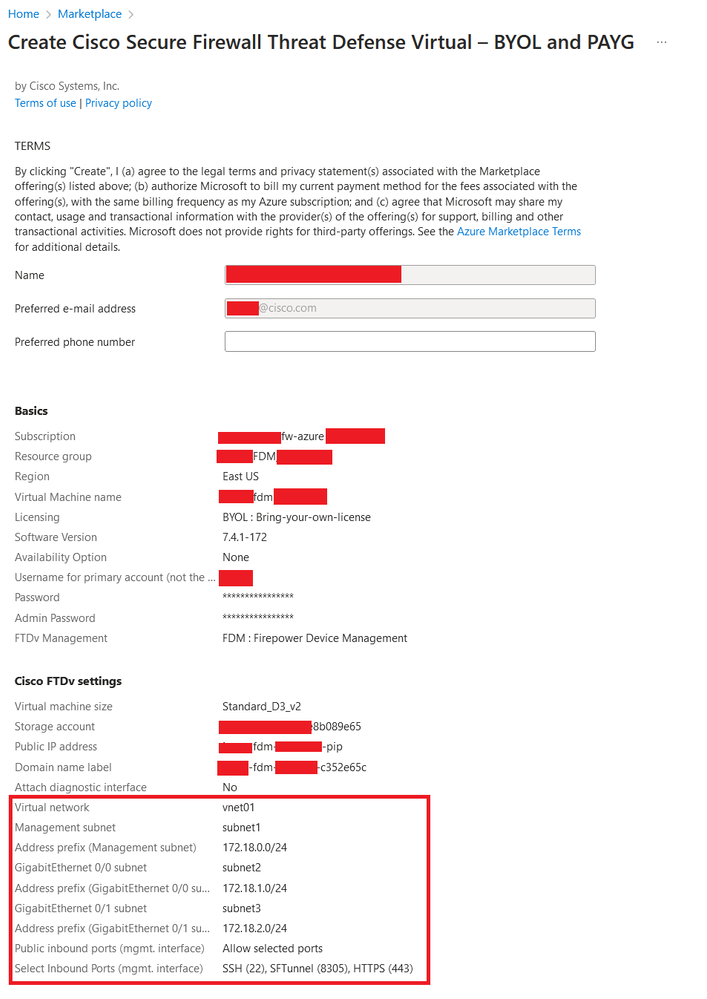

7. Na guia Cisco FTDv Settings, revise o tamanho da VM, a conta de armazenamento, o endereço IP público e o rótulo DNS, que são criados por padrão após concluir a configuração básica.

Certifique-se de que a rede virtual, a sub-rede de gerenciamento e outras configurações de Ethernet estejam corretas.

Cisco FTDv Settings (Configurações de FTDv Cisco).

Cisco FTDv Settings (Configurações de FTDv Cisco).

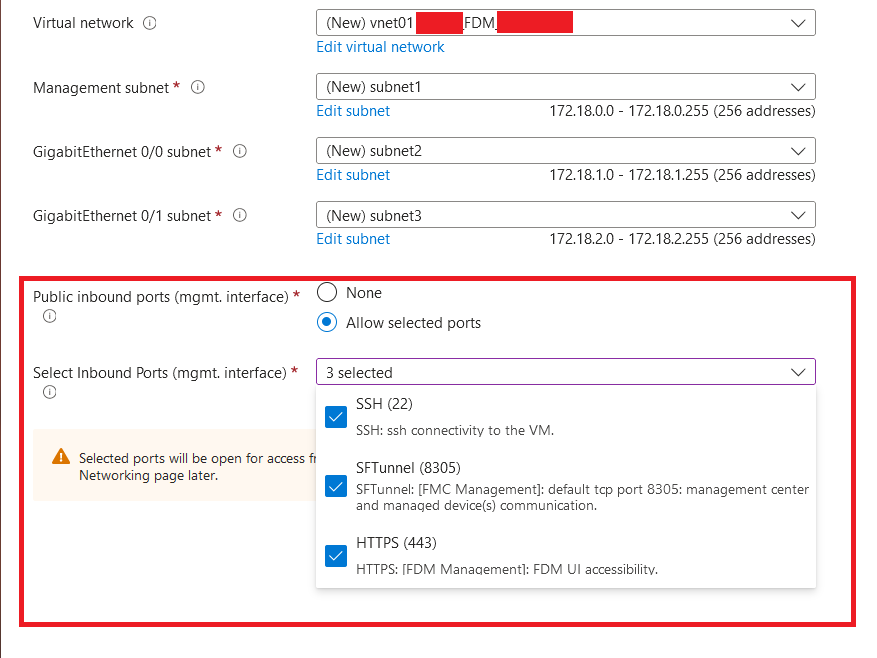

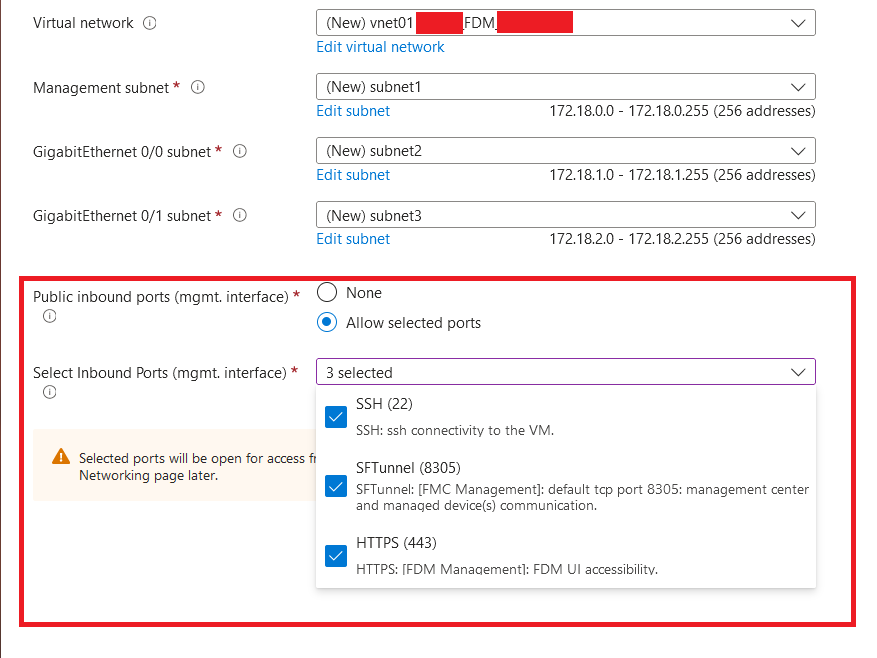

8. Selecione Allow seleted Port para ativar as portas SSH (22), SFTunnel (8305) e HTTPS (443) para acesso HTTPS à VM e porta SFTunnel para migração do dispositivo para o FMC.

Portas a serem permitidas no Cisco FTDv

Portas a serem permitidas no Cisco FTDv

Verificar a configuração da VM

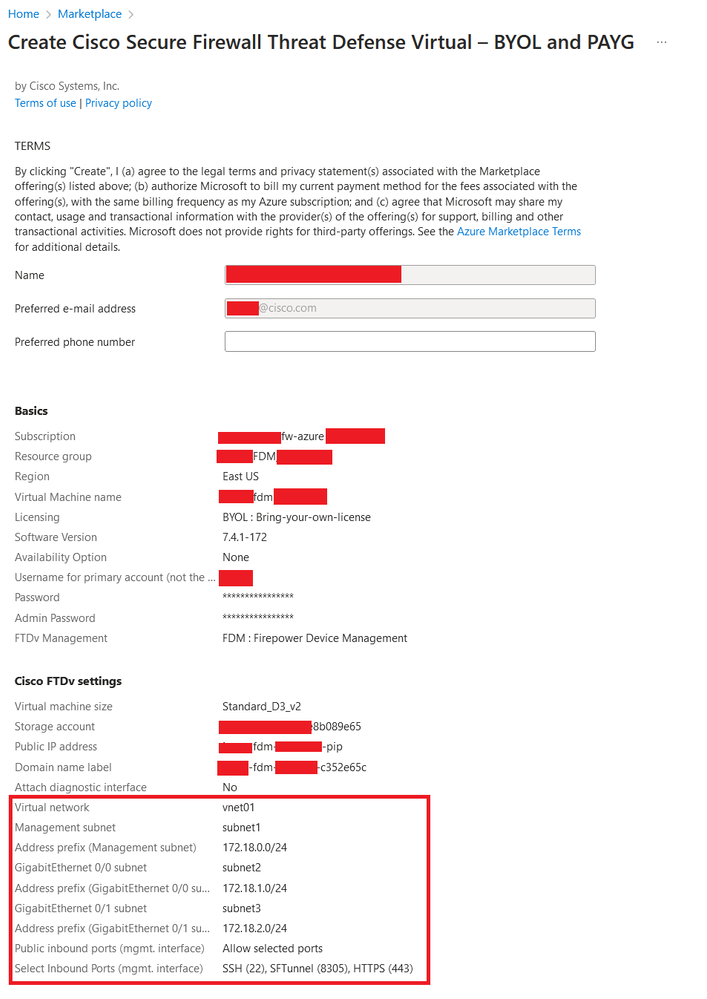

9. Revise a configuração na guia Revisar + Criar e crie a VM.

Revisar e criar.

Revisar e criar.

Neste ponto, podemos enviar a criação da VM.

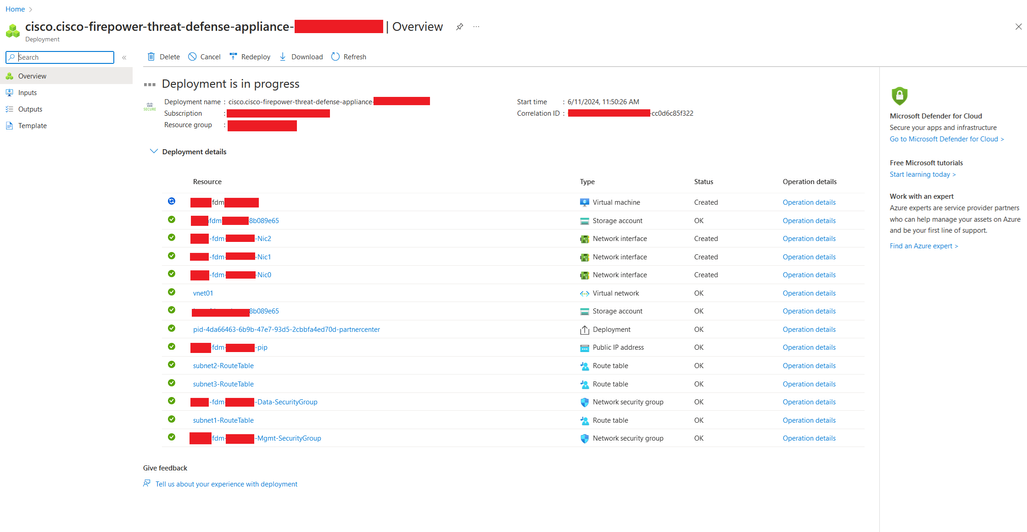

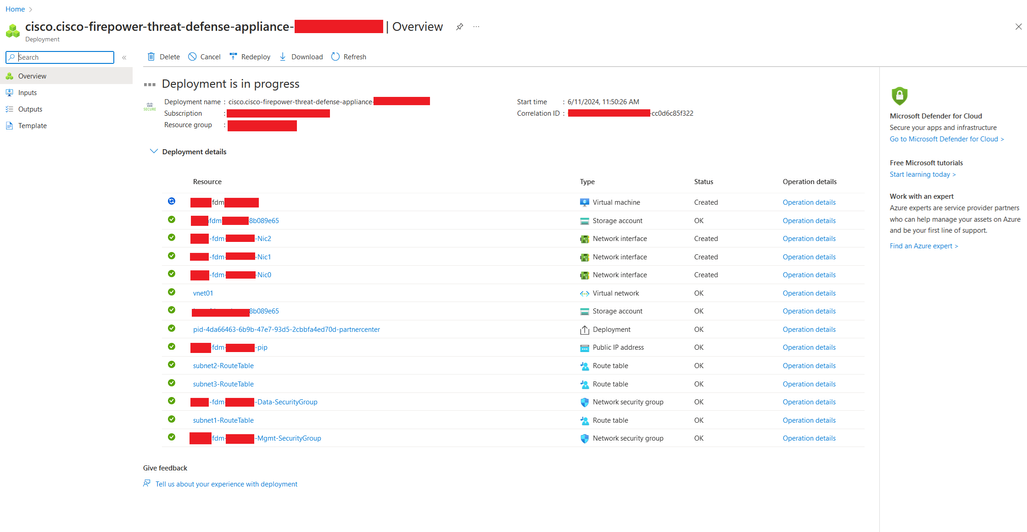

10. Monitore o andamento da disponibilização na guia Visão Geral, onde uma mensagem indica que a Disponibilização está em andamento.

Implantação em andamento.

Implantação em andamento.

Verificar VM Implantada no Azure

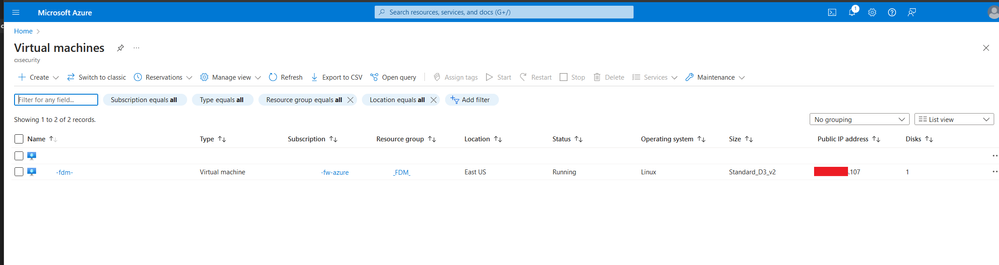

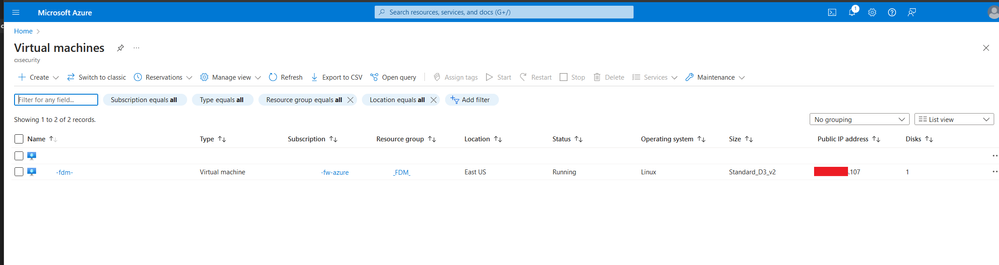

11. Quando a VM for criada, localize-a na seção Máquinas virtuais para encontrar suas características e o endereço IP público atribuído.

Localização de Máquinas Virtuais

Localização de Máquinas Virtuais

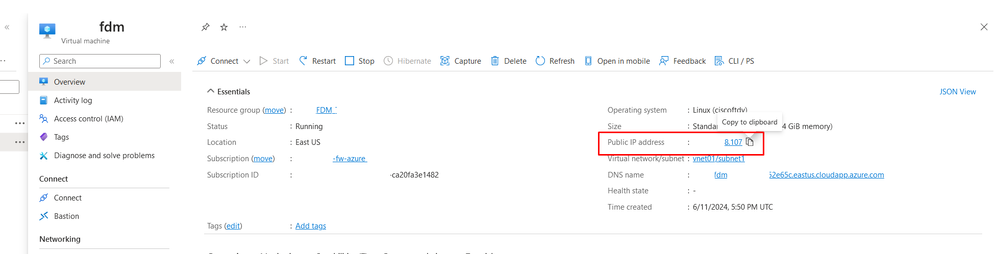

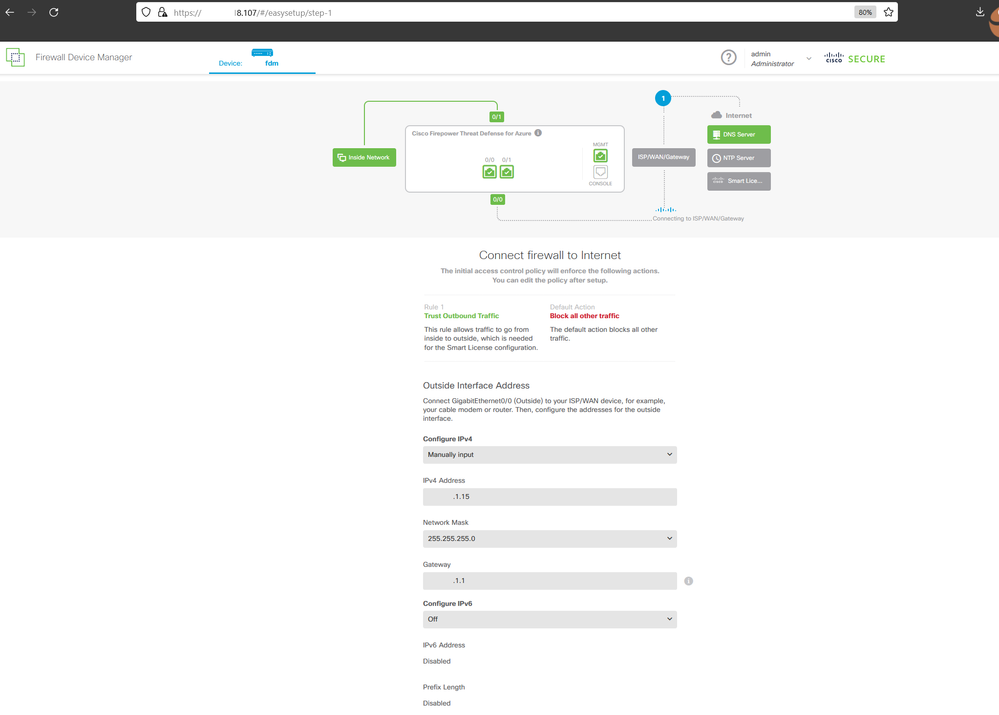

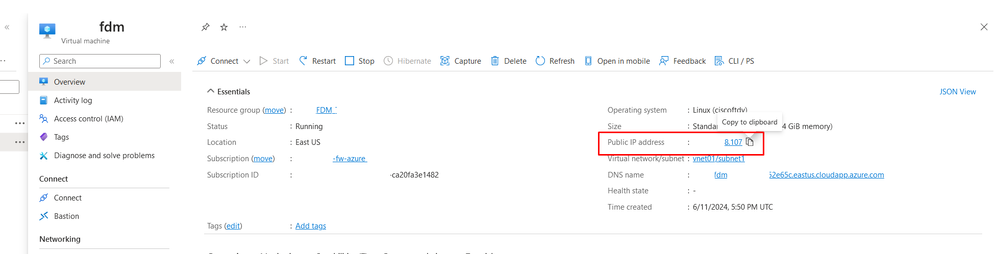

12. Use um navegador para navegar até o endereço IP atribuído ao dispositivo e inicie a configuração inicial do FDM.

IP Público para FDM

IP Público para FDM

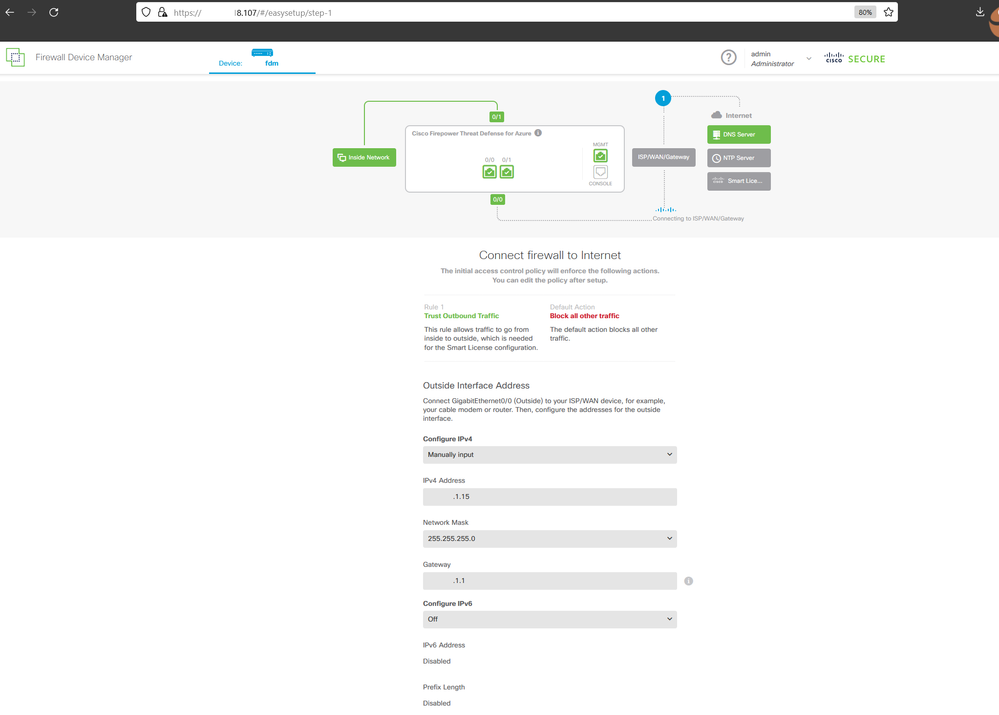

Configuração Básica do FDM

13. Defina as configurações básicas selecionando um IP dentro do intervalo designado, configurando o NTP e registrando o dispositivo com a licença.

Aqui você pode encontrar a documentação da Configuração Inicial do FDM.

Configuração Básica no FDM

Configuração Básica no FDM

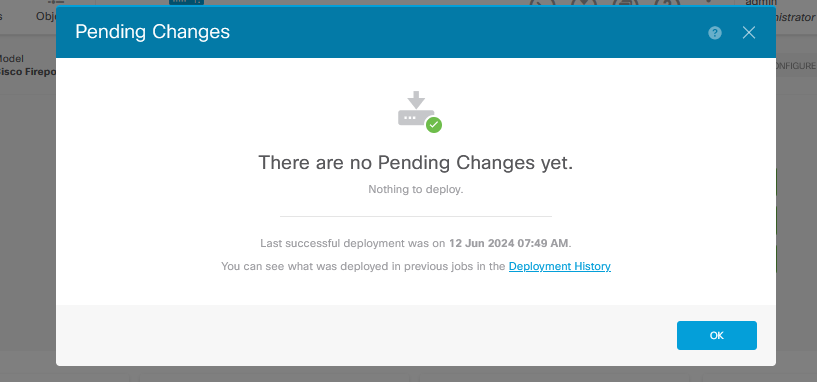

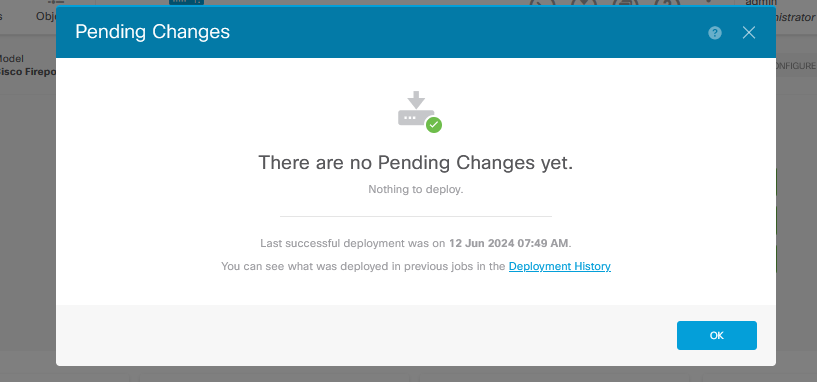

14. Após registrar o dispositivo, assegure-se de que nenhuma implantação pendente permaneça.

Feedback

Feedback