Introdução

Este documento descreve a funcionalidade dos peers de backup de mapa de criptografia IKEv2 durante o failover de link em dispositivos do Cisco Secure Firewall.

Pré-requisitos

· Adaptive Security Appliance versão 9.14(1) ou posterior

· Firewall Threat Defense versão 6.6 ou posterior

· Firewall Management Center versão 6.6 ou posterior

· Firewall Device Manager versão 6.6 - 7.0 (via API) ou 7.1+ via GUI

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

· Compreensão básica dos mapas de criptografia de site para site IKEv2

· Conectividade básica subjacente entre terminais VPN

· Noções básicas sobre a funcionalidade do Contrato de nível de serviço IP

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e versões de hardware:

· Dois dispositivos Cisco ASAv versão 9.16(2)

· Três roteadores Cisco IOS® versão 15.9(3)M4

· Dois hosts Ubuntu versão 20.04

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Teoria

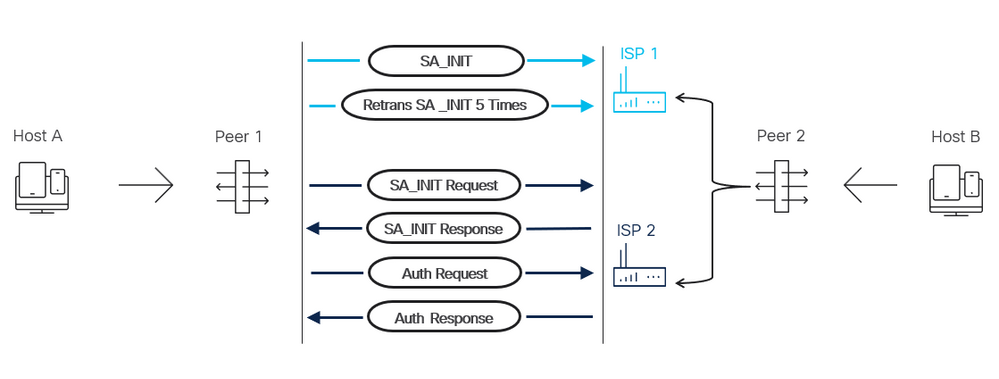

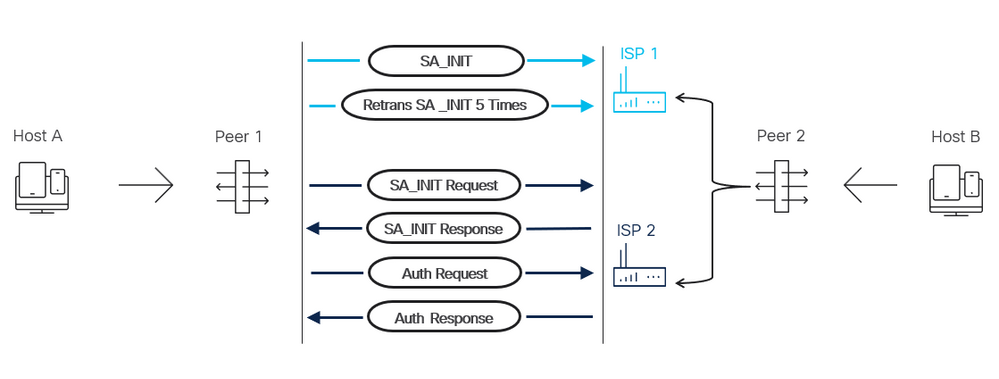

Não há suporte para IKEv2 Peer Traversal no lado do Respondente de uma topologia multipar de IKEv2. Por exemplo, há dois pontos finais de VPN em uma topologia chamada Peer 1 e Peer 2. O peer 2 tem duas interfaces ISP e o peer 1 tem uma interface ISP. No caso de failover do ISP, o Peer 2 inicia o IKE na interface do ISP secundário se a configuração estiver estabelecida para monitorar o caminho. O peer 1 não atravessa endereços IP automaticamente para usar o peer de backup listado para o mapa de criptografia para acomodar o failover do ISP do peer 2. A conexão falha até que o tráfego seja iniciado do Peer 1. Uma vez que o Peer 1 inicia o tráfego com base na ACL criptografada, ele tenta se comunicar através do caminho principal do ISP até que o caminho seja declarado inativo de retransmissões. Esse processo leva aproximadamente 2 minutos. Quando o peer primário é declarado inativo, o peer 1 inicia uma conexão com o peer de backup listado e a conexão é estabelecida. Quando o caminho do ISP primário estiver disponível novamente e o Peer 2 comutar para sua interface do ISP primário, o Peer 1 precisará gerar tráfego interessante. Esse processo permite que o Peer 1 inicie uma conexão com o peer primário listado no mapa de criptografia e estabeleça a conexão IKE como normal.

Ordem das operações

1. O SLA do VPN Peer 2 detecta falha de caminho.

2. O VPN Peer 2 tem uma atualização da tabela de roteamento para alterar o caminho usado para acessar o VPN Peer 1, que altera sua identidade IKE.

3. O host A inicia continuamente o tráfego destinado ao host B.

4. O Ponto 1 da VPN tenta formar uma conexão IKE com a interface ISP Primária do Ponto 2 da VPN até que ocorram 5 retransmissões.

5. O VPN Peer 1 declara então esse peer inativo e vai para o peer secundário no mapa de criptografia que é a interface secundária do ISP do VPN Peer 2. Esta conexão foi estabelecida com sucesso.

Diagrama de Rede

Exemplo de configuração

Ponto VPN 2

Interfaces:

interface GigabitEthernet0/0

nameif PRIMARY-ISP

security-level 0

ip address 203.0.113.1 255.255.255.0

interface GigabitEthernet0/1

nameif BACKUP-ISP

security-level 0

ip address 198.51.100.1 255.255.255.0

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 192.168.10.2 255.255.255.00

SLA e roteamento:

sla monitor 500

type echo protocol ipIcmpEcho 209.165.200.226 interface PRIMARY-ISP

num-packets 3

frequency 5

sla monitor schedule 500 life forever start-time now

track 1 rtr 500 reachability

route PRIMARY-ISP 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

route BACKUP-ISP 0.0.0.0 0.0.0.0 198.51.100.2 254

Criptografia:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable PRIMARY-ISP

crypto ikev2 enable BACKUP-ISP

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP 1 match address CRYPTO

crypto map MAP 1 set peer 192.0.2.1

crypto map MAP 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP interface PRIMARY-ISP

crypto map MAP interface BACKUP-ISP

Grupo de túneis:

tunnel-group 192.0.2.1 type ipsec-l2l

tunnel-group 192.0.2.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Lista de acesso:

access-list CRYPTO line 1 extended permit ip 192.168.10.0 255.255.255.0 10.10.10.0 255.255.255.0

Ponto VPN 1

Interfaces:

interface GigabitEthernet0/0

nameif OUTSIDE

security-level 0

ip address 192.0.2.1 255.255.255.0

interface GigabitEthernet0/1

nameif INSIDE

security-level 100

ip address 10.10.10.2 255.255.255.0

Roteamento:

route OUTSIDE 0.0.0.0 0.0.0.0 192.0.2.2

Criptografia:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable OUTSIDE

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP-2 1 match address CRYPTO-2

crypto map MAP-2 1 set peer 203.0.113.1 198.51.100.1

crypto map MAP-2 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP-2 interface OUTSIDE

Grupo de túneis:

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

tunnel-group 198.51.100.1 type ipsec-l2l

tunnel-group 198.51.100.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Lista de acesso:

access-list CRYPTO-2 line 1 extended permit ip 10.10.10.0 255.255.255.0 192.168.10.0 255.255.255.0

ISP primário

Interfaces:

GigabitEthernet0/0 203.0.113.2 255.255.255.0

GigabitEthernet0/1 209.165.200.225 255.255.255.224

ISP de backup

Interfaces:

GigabitEthernet0/0 198.51.100.2 255.255.255.0

GigabitEthernet0/1 209.165.202.130 255.255.255.224

ISP

Interfaces:

GigabitEthernet0/0 209.165.202.129 255.255.255.224

GigabitEthernet0/1 209.165.200.226 255.255.255.224

Hosts

Host 2:

192.168.10.1 255.255.255.0 dev ens2

Host 1:

10.10.10.1 255.255.255.0 dev ens2

Objetivos da configuração

Neste laboratório, o VPN Peer 2 consulta a acessibilidade da interface G0/1 para o ISP primário. Essa consulta é feita com o ICMP através do monitoramento de SLA. A configuração do SLA está vinculada a uma trilha que, em seguida, está vinculada à rota ISP principal. Se essa rota se tornar indisponível devido a uma falha na acessibilidade do SLA, a rota do ISP de backup se tornará automaticamente ativa. Isso significa que a negociação IKE do VPN Peer 2 agora é iniciada na interface BACKUP-ISP com o endereço IP 198.51.100.1. No lado do VPN Peer 1, o endereço 198.51.100.1 é listado como o peer secundário no mapa de criptografia. O VPN Peer 1 precisa iniciar o tráfego de criptografia da ACL para o peer primário no mapa de criptografia. Em seguida, declare esse peer inativo por meio de retransmissões antes que o peer secundário no mapa de criptografia seja usado.

Verificar

Use esta seção para confirmar as funções de configuração como pretendido

Antes que o SLA detecte a falha:

VPN-PEER-2# show track

Track 1

Response Time Reporter 500 reachability

Reachability is Up

12 changes, last change 05:51:34

Latest operation return code: OK

Latest RTT (millisecs) 7

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, PRIMARY-ISP

C 192.168.10.0 255.255.255.0 is directly connected, inside

L 192.168.10.2 255.255.255.255 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, BACKUP-ISP

L 198.51.100.1 255.255.255.255 is directly connected, BACKUP-ISP

C 203.0.113.0 255.255.255.0 is directly connected, PRIMARY-ISP

L 203.0.113.1 255.255.255.255 is directly connected, PRIMARY-ISP

VPN-PEER-2# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

160993547 203.0.113.1/500 192.0.2.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21202 sec

Child sa: local selector 192.168.10.0/0 - 192.168.10.255/65535

remote selector 10.10.10.0/0 - 10.10.10.255/65535

ESP spi in/out: 0x30138366/0x7405d4a0

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

168559091 192.0.2.1/500 203.0.113.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21386 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x7405d4a0/0x30138366

Após o SLA detectar falha:

VPN-PEER-2# show track 1

Track 1

Response Time Reporter 500 reachability

Reachability is Down

13 changes, last change 00:05:23

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, BACKUP-ISP

VPN-PEER-2# show crypto ikev2 sa

There are no IKEv2 SAs

Cuidado: o IKE permanece inoperante até que o Host A inicie o tráfego destinado ao Host B. O VPN Peer 1 declara o peer primário como inoperante no mapa de criptografia e passa para o endereço IP do peer de backup.

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:79, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

178593183 192.0.2.1/500 198.51.100.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/232 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x695d6bf0/0xbefc13c

Observação: o VPN peer 1 declara o peer primário no mapa de criptografia inativo e inicia a conexão com o endereço IP do peer de backup.

Troubleshooting

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

Debug crypto ispec 255

Debug sla monitor error #

Debug sla monitor trace

Feedback

Feedback