Introdução

Este documento descreve como configurar o acesso seguro com o Firewall Fortigate.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Firewall da versão Fortigate 7.4.x

- Acesso seguro

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- ZTNA sem cliente

Componentes Utilizados

As informações neste documento são baseadas em:

- Firewall da versão Fortigate 7.4.x

- Acesso seguro

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

A Cisco projetou o Secure Access para proteger e fornecer acesso a aplicativos privados, no local e baseados em nuvem. Ele também protege a conexão da rede à Internet. Isso é obtido por meio da implementação de vários métodos e camadas de segurança, todos voltados para preservar as informações à medida que elas são acessadas pela nuvem.

Configurar

Configurar a VPN no acesso seguro

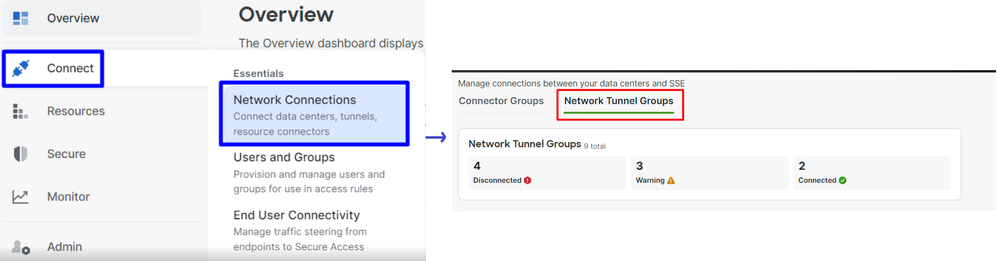

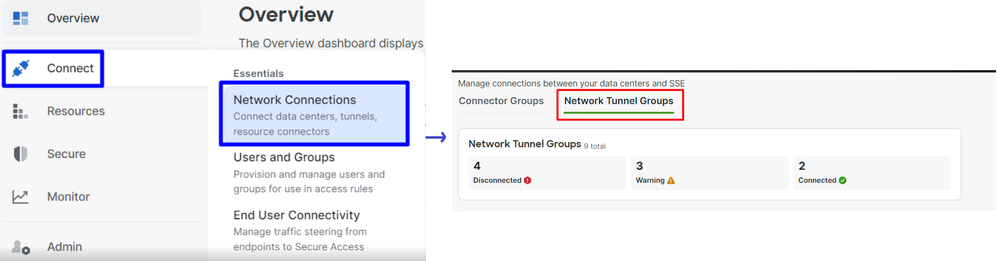

Navegue até o painel de administração do Secure Access.

- Clique em

Connect > Network Connections > Network Tunnels Groups

- Em

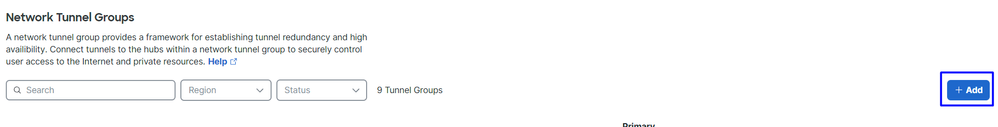

Network Tunnel Groupsclique em + Add

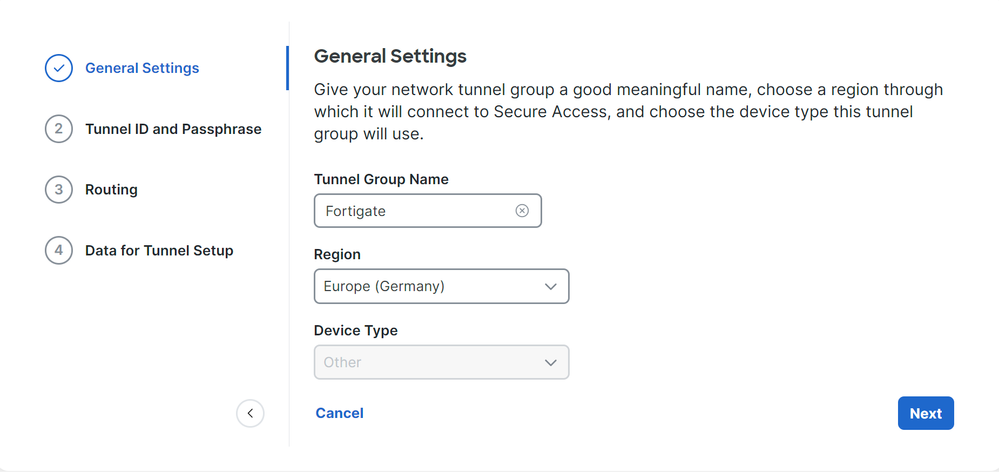

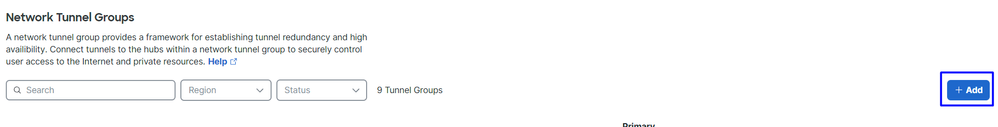

- Configure

Tunnel Group Name, Regione Device Type

- Clique em

Next

Note: Escolha a região mais próxima ao local do firewall.

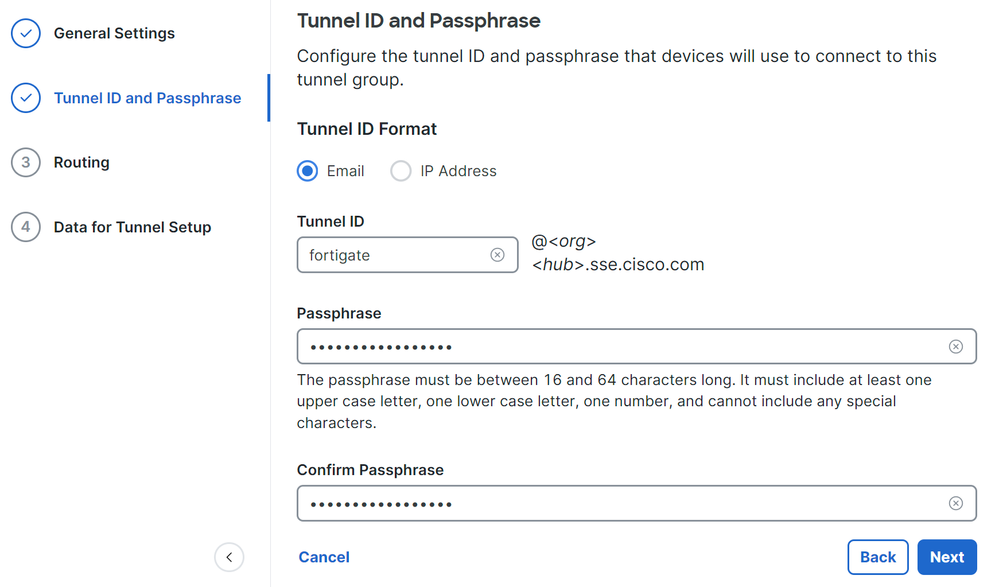

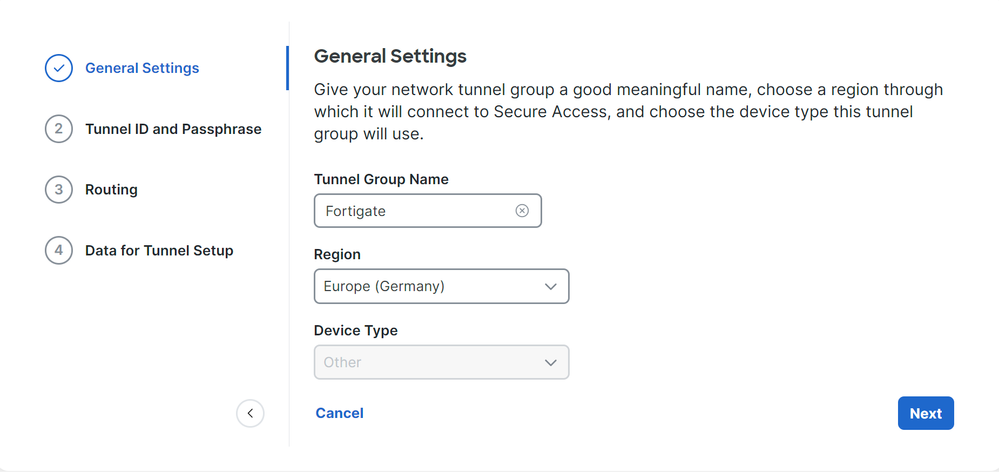

- Configure o

Tunnel ID Formate Passphrase

- Clique em

Next

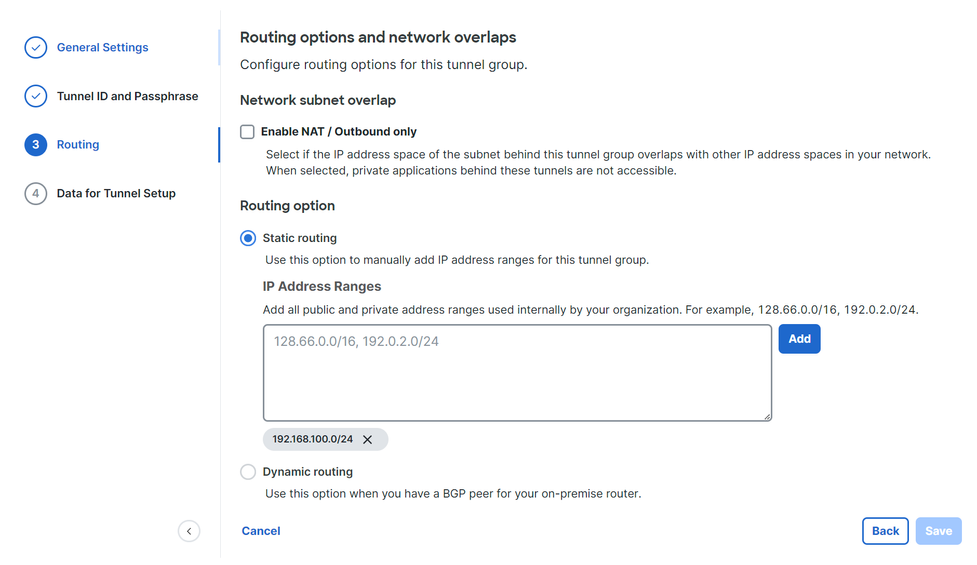

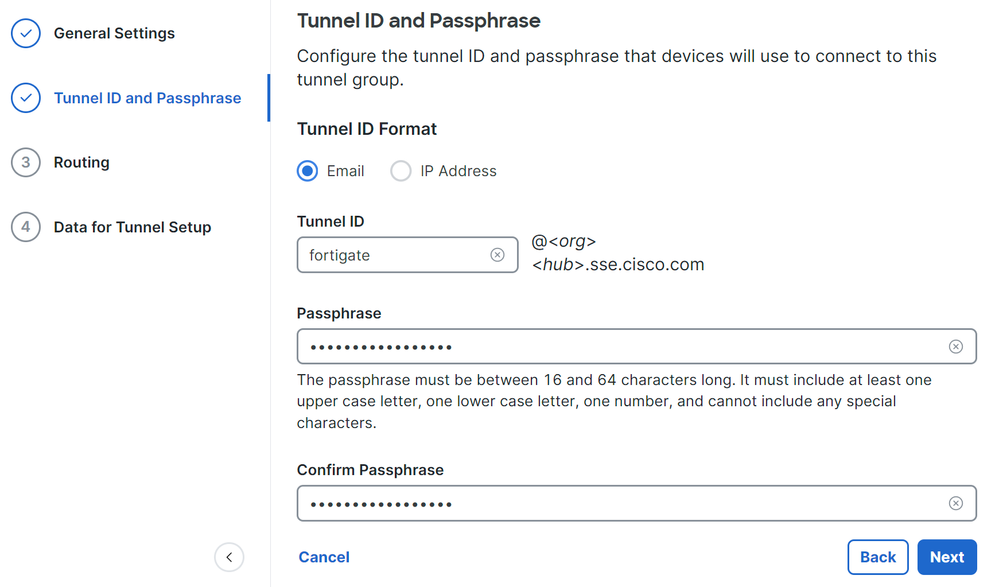

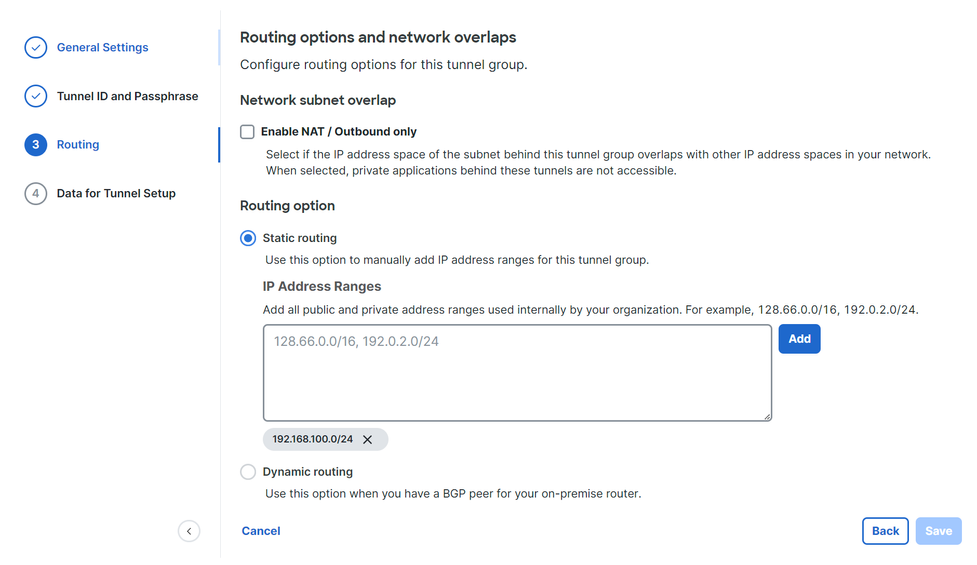

- Configure os intervalos de endereços IP ou hosts que você configurou na sua rede e deseja passar o tráfego pelo Secure Access

- Clique em

Save

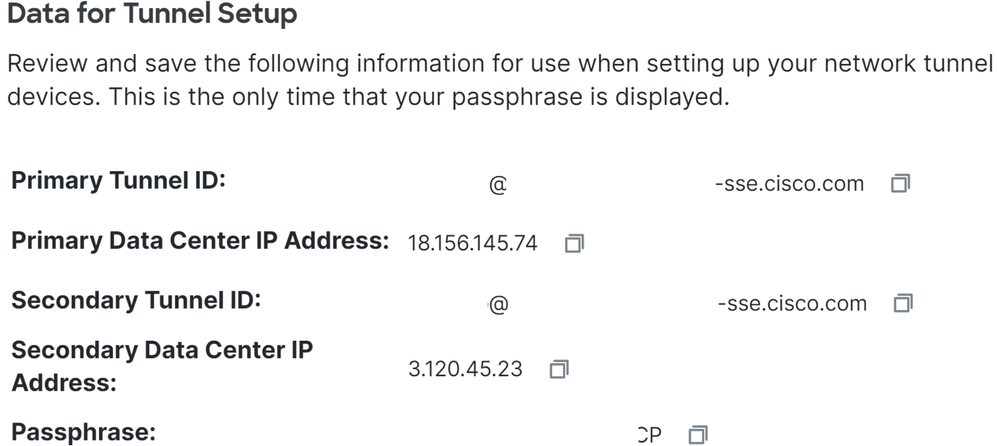

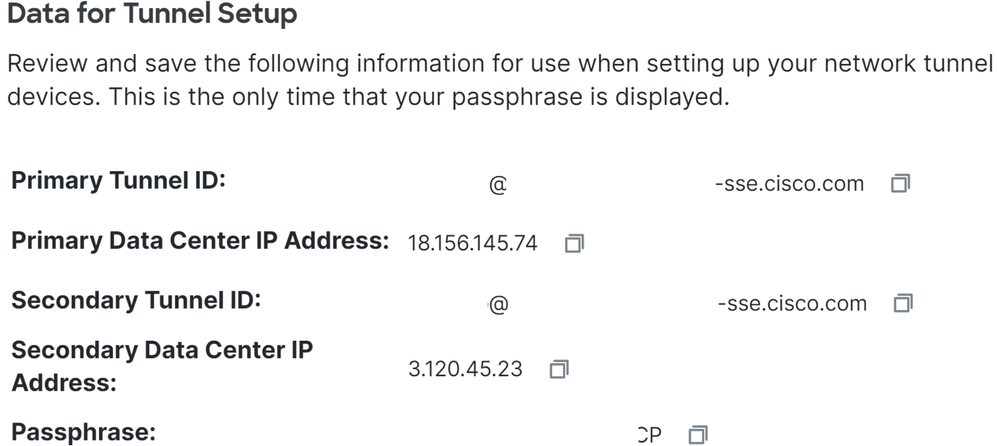

Depois de clicar Save nas informações sobre o túnel que são exibidas, salve-as para a próxima etapa, Configure the VPN Site to Site on Fortigate.

Dados do túnel

Configure o site VPN para o site no Fortigate

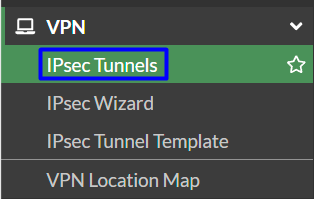

Navegue até o painel Fortificar.

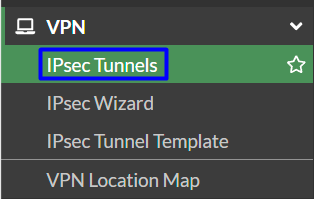

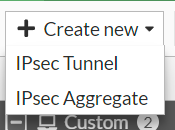

- Clique em

VPN > IPsec Tunnels

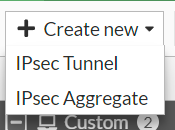

- Clique em

Create New > IPsec Tunnels

- Clique em

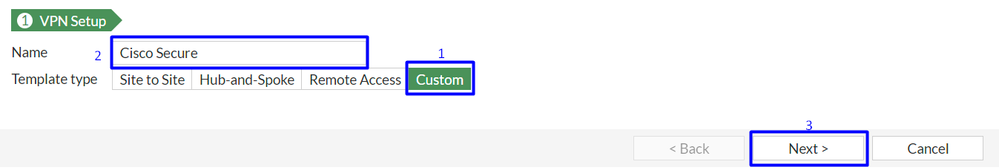

Custom, configure um Name e clique em Next.

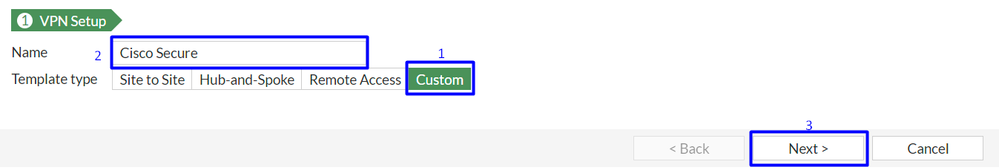

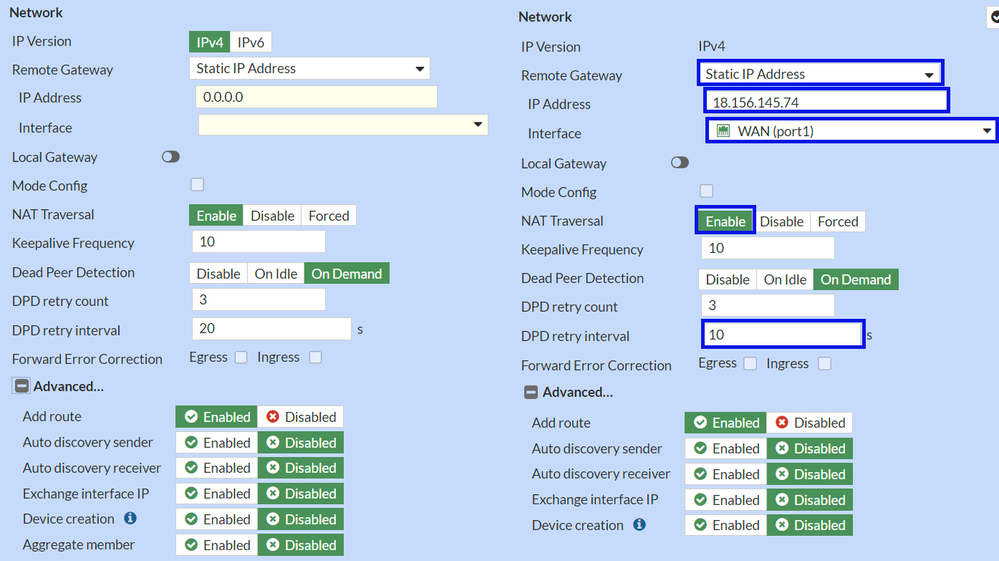

Na próxima imagem, você verá como é necessário definir as configurações da Network peça.

Rede

Network

IP Version : IPv4Remote Gateway : Endereço IP estáticoIP Address: Use o IP dePrimary IP Datacenter IP Address,fornecido na etapa Dados do túnelInterface : Escolha a interface WAN que você planejou usar para estabelecer o túnelLocal Gateway : Desabilitar como padrãoMode Config : Desabilitar como padrãoNAT Traversal : EnableKeepalive Frequency : 10Dead Peer Detection : Em OciosoDPD retry count : 3DPD retry interval : 10Forward Error Correction : Não marque nenhuma caixa. Advanced...: Configure-o como a imagem.

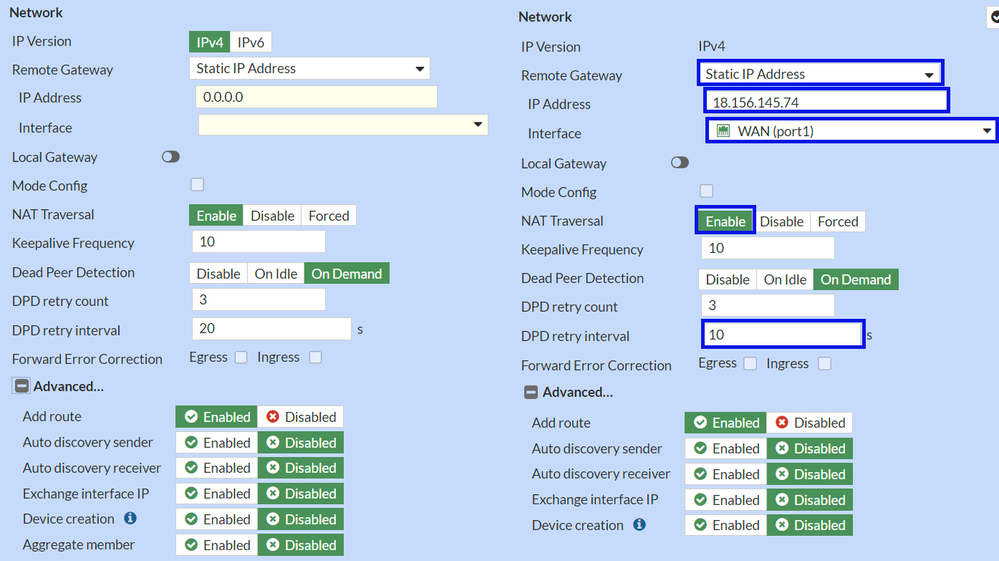

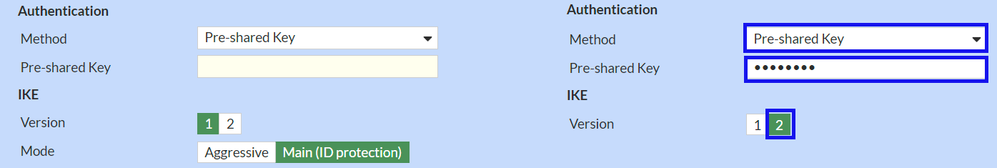

Agora configure o IKE Authentication.

Autenticação

Authentication

Method : Chave pré-compartilhada como padrãoPre-shared Key : Use o Passphrasedado na etapa Dados do túnel

IKE

Version : Escolha a versão 2.

Note: O acesso seguro suporta apenas IKEv2

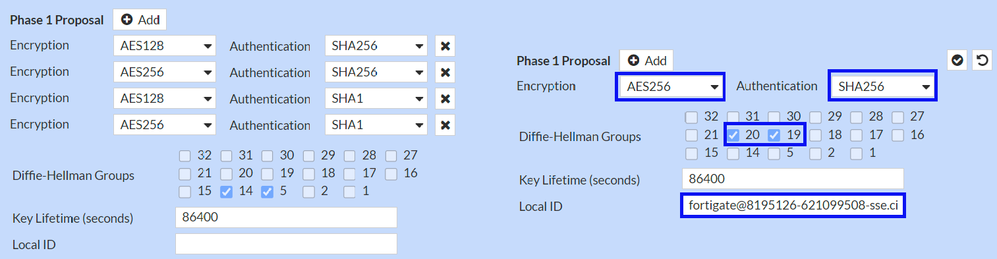

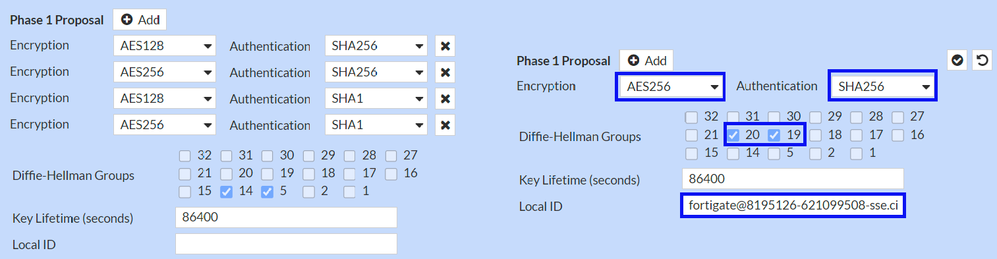

Agora configure o Phase 1 Proposal.

Fase 1 Proposta

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

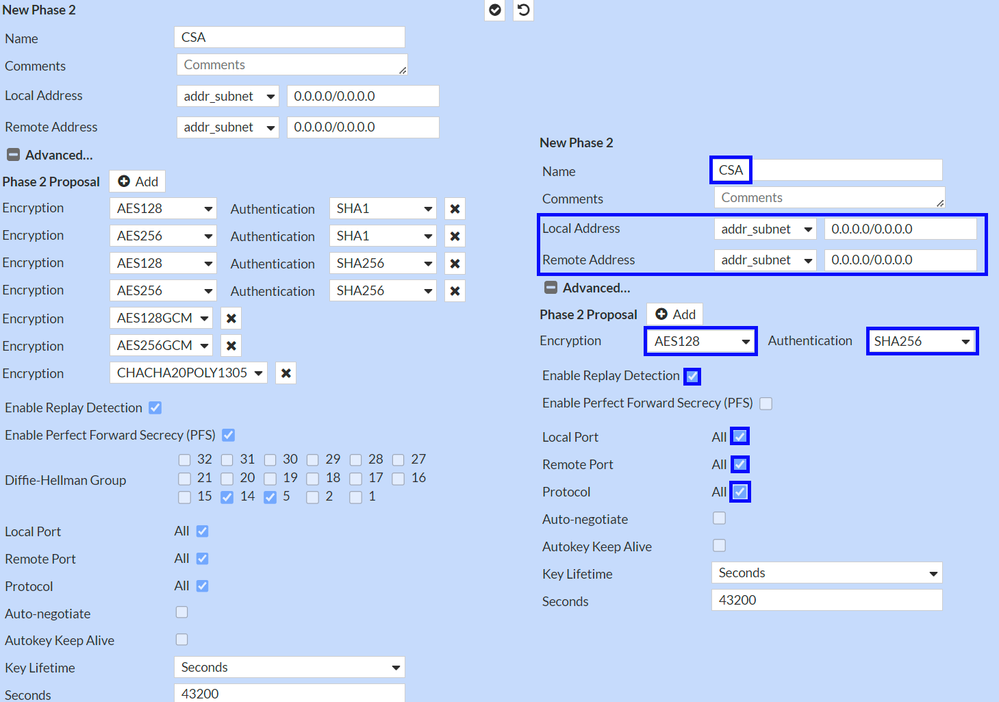

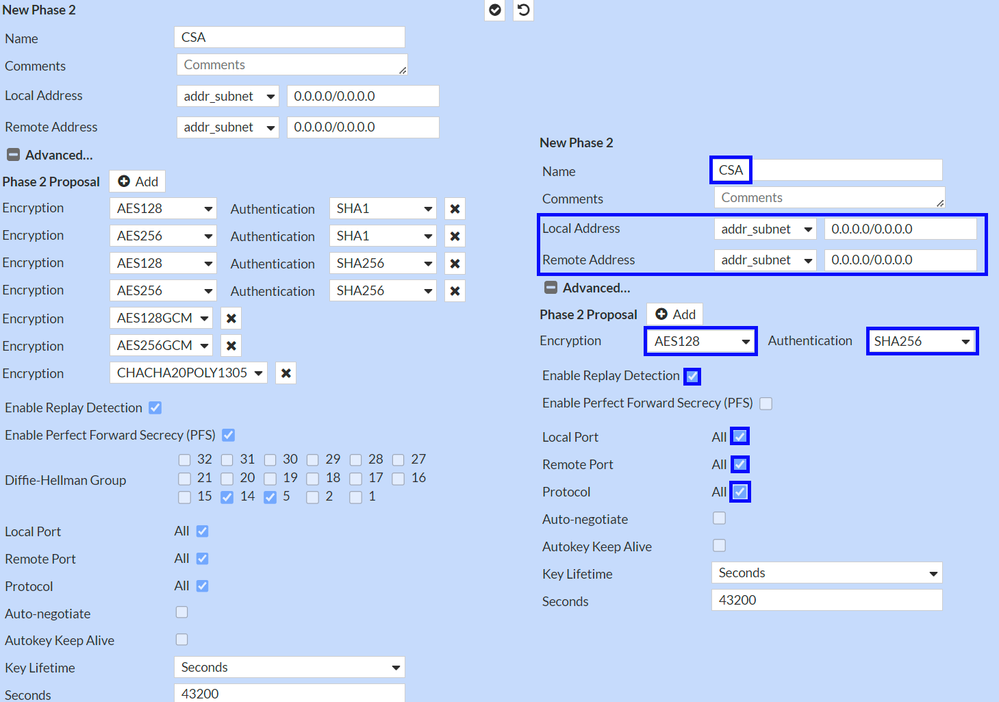

Agora configure o Phase 2 Proposal.

Fase 2 Proposta

New Phase 2

Name : Deixe como padrão (Isso é tirado do nome da sua VPN)Local Address : Deixar como padrão (0.0.0.0/0.0.0.0)Remote Address : Deixe como padrão (0.0.0.0/0.0.0.0)

Advanced

Encryption : Escolha AES128Authentication : Escolha SHA256Enable Replay Detection : Deixar como padrão (Habilitado)Enable Perfect Forward Secrecy (PFS) : Desmarcar a caixa de seleçãoLocal Port : Deixe como padrão (Habilitado)Remote Port: Deixar como padrão (Habilitado)Protocol : Deixe como padrão (Habilitado)Auto-negotiate : Deixar como padrão (Desmarcado)Autokey Keep Alive : Deixar como padrão (Desmarcado)Key Lifetime : Deixar como padrão (segundos)Seconds : Deixe como padrão (43200)

Depois disso, clique em OK. Após alguns minutos, você verá que a VPN foi estabelecida com o Secure Access e poderá continuar com a próxima etapa, Configure the Tunnel Interface.

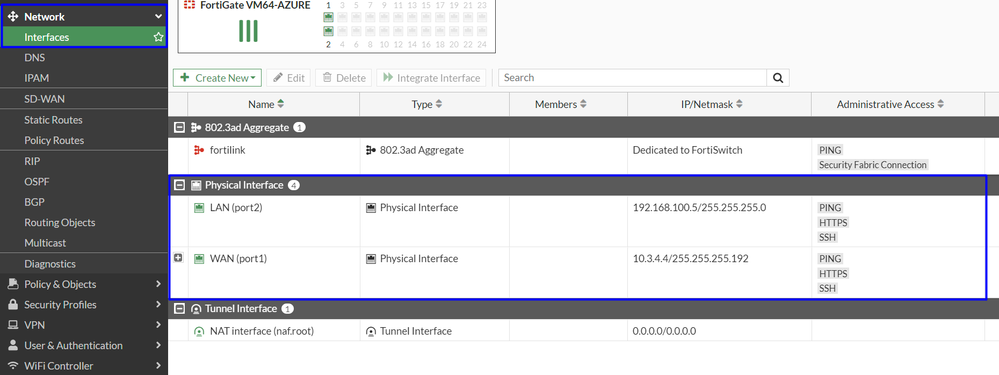

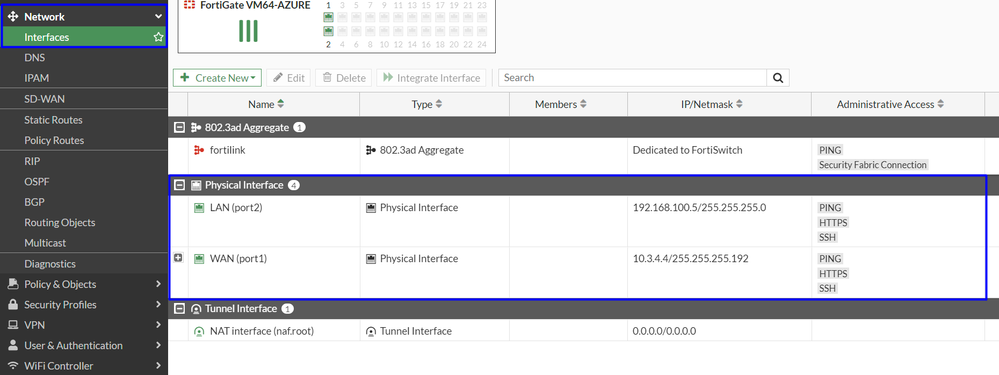

Configurar a interface do túnel

Depois que o túnel for criado, você perceberá que há uma nova interface atrás da porta que está usando como interface WAN para se comunicar com o Secure Access.

Para verificar isso, navegue até Network > Interfaces.

Expanda a porta que você usa para se comunicar com o Secure Access; nesse caso, a WAN interface.

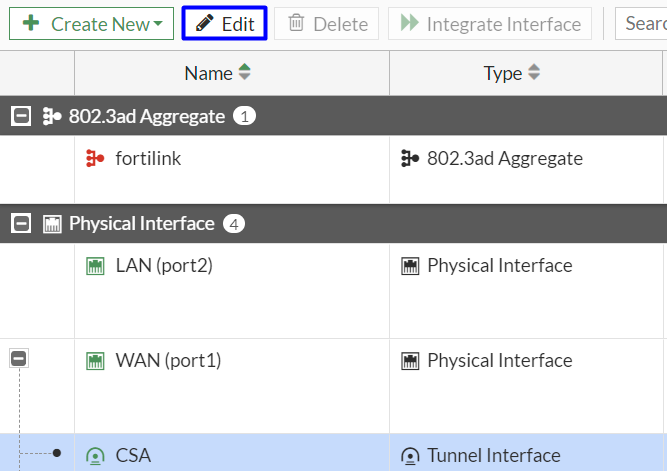

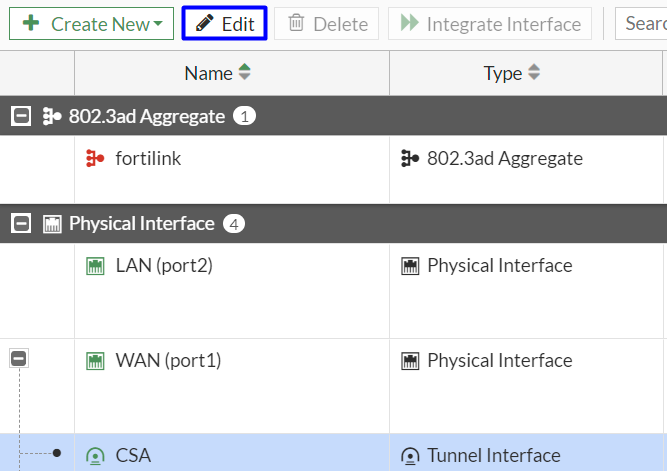

- Clique no

Tunnel Interface e em Edit

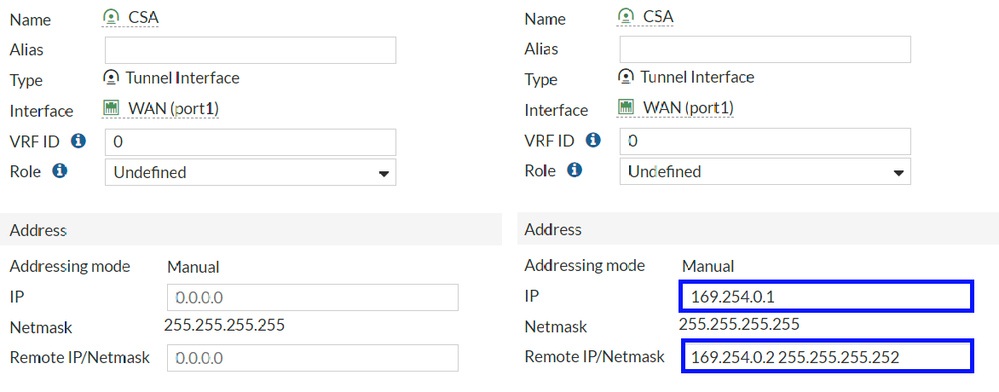

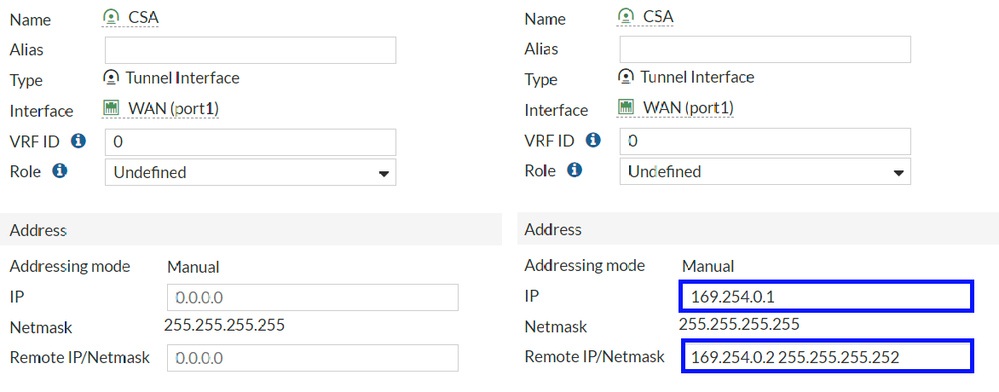

- Você tem a próxima imagem que precisa configurar

Interface Configuration IPRemote IP/Netmask : Configure o IP remoto como o próximo IP do IP da interface e com uma máscara de rede de 30 (169.254.0.2 255.255.255.252)

Depois disso, clique OK para salvar a configuração e continue com a próxima etapa,Configure Policy Route (Roteamento baseado na origem).

aviso: Depois desta parte, você deve configurar as Políticas de Firewall em seu FortiGate para permitir ou permitir o tráfego do seu dispositivo para Acesso Seguro e de Acesso Seguro para as redes que você deseja rotear o tráfego.

Configurar Rota de Política

Neste ponto, sua VPN está configurada e estabelecida para acesso seguro; agora, você deve redirecionar o tráfego para o Secure Access para proteger seu tráfego ou o acesso a seus aplicativos privados por trás do firewall FortiGate.

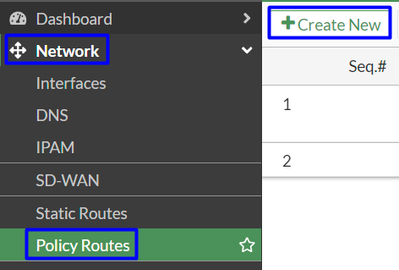

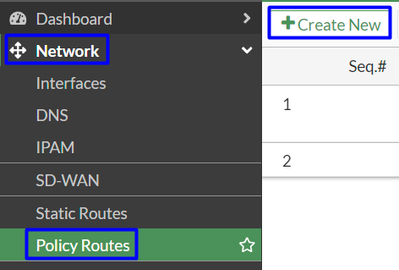

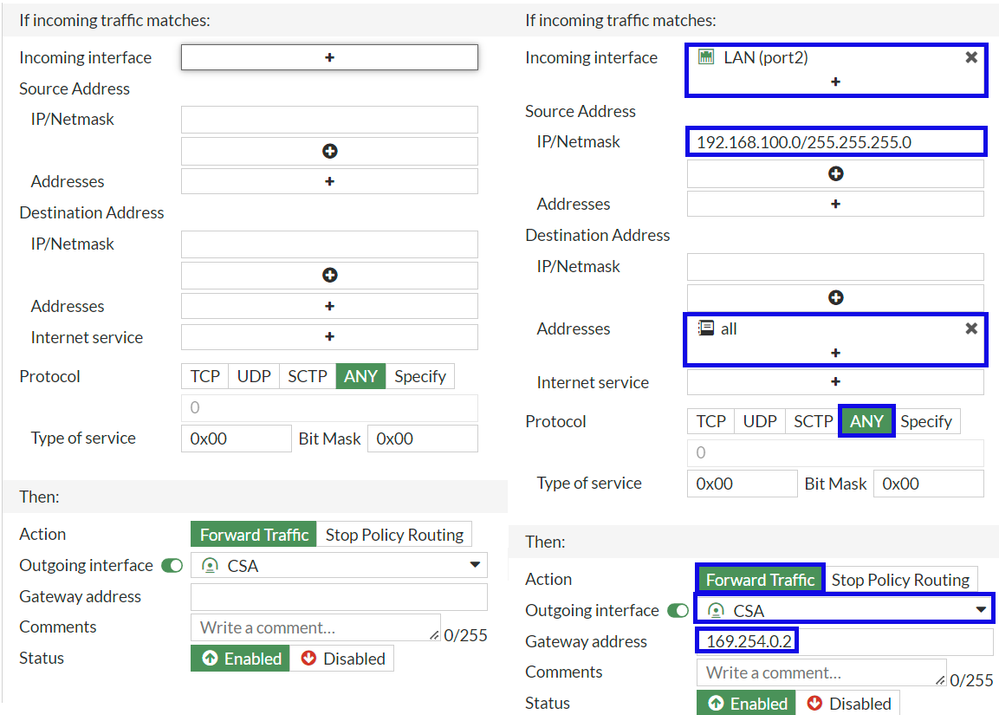

- Navegue até

Network > Policy Routes

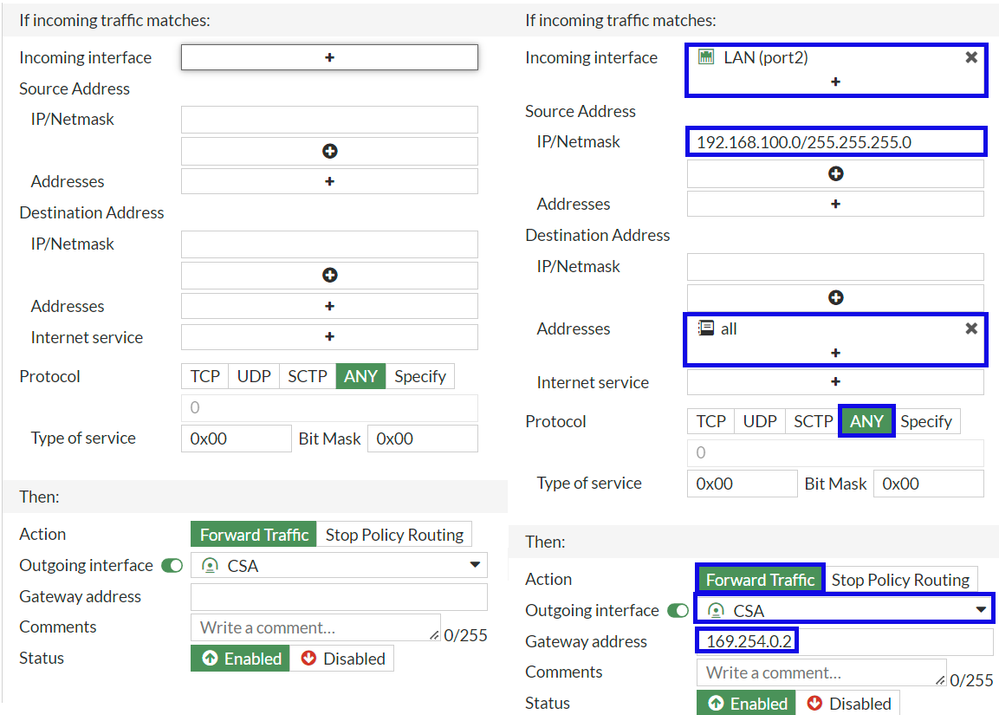

If Incoming traffic matches

Incoming Interface : Escolha a interface de onde você planejou redirecionar o tráfego para o Secure Access (origem do tráfego)

Source Address

IP/Netmask : Use esta opção apenas se você rotear uma sub-rede de uma interfaceAddresses : Use esta opção se você tiver o objeto criado e a origem do tráfego vier de várias interfaces e várias sub-redes

Destination Addresses

Addresses: Escolha allProtocol: Escolha ANY

Then

Action: Choose Forward Traffic

Outgoing Interface : Escolha a interface de túnel que você modificou na etapa, Configurar interface de túnelGateway Address: Configure o IP remoto configurado na etapa, RemoteIPNetmaskStatus : Escolher Habilitado

Clique OK para salvar a configuração. Agora, você está pronto para verificar se o tráfego de seus dispositivos foi redirecionado para o Secure Access.

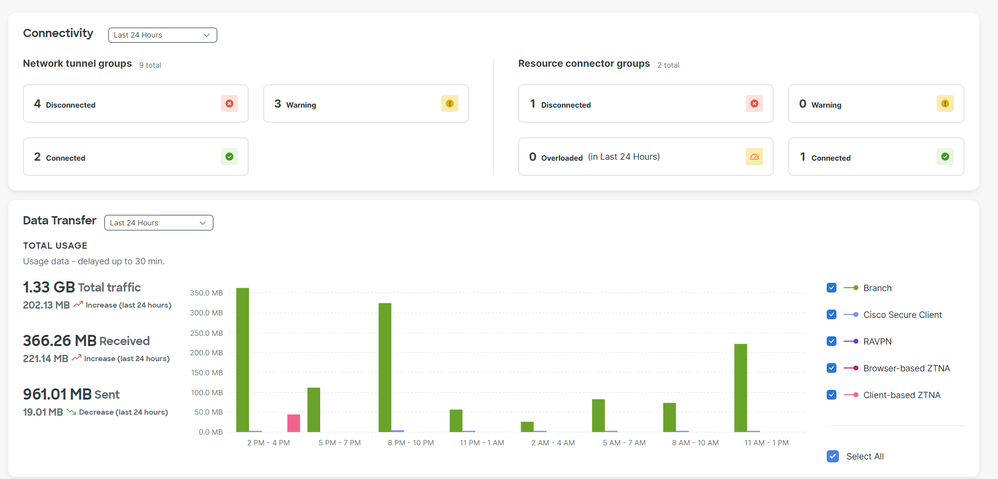

Verificar

Para verificar se o tráfego da sua máquina foi redirecionado para o Secure Access, você tem duas opções: você pode verificar na internet o seu IP público ou executar o próximo comando com curl:

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

O intervalo público de onde você pode ver seu tráfego é de:

Min Host: 151.186.176.1

Max Host :151.186.207.254

Note: Esses IPs estão sujeitos a alterações, o que significa que a Cisco provavelmente ampliará esse intervalo no futuro.

Se você vir a alteração de seu IP público, isso significa que você está sendo protegido pelo Secure Access e agora você pode configurar seu aplicativo privado no painel do Secure Access para acessar seus aplicativos de VPNaaS ou ZTNA.

Feedback

Feedback