Introdução

Este documento descreve como configurar um Cisco Identity Services Engine (ISE) para integração com um servidor LDAP da Cisco.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações deste documento são baseadas nestas versões de software e hardware:

- Cisco ISE versão 1.3 com patch 2

- Microsoft Windows versão 7 x64 com OpenLDAP instalado

- Cisco Wireless LAN Controller (WLC) versão 8.0.100.0

- Cisco AnyConnect versão 3.1 para Microsoft Windows

- Editor de perfis do Cisco Network Access Manager

Observação: este documento é válido para configurações que usam LDAP como a origem de identidade externa para a autenticação e autorização do ISE.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Estes métodos de autenticação são suportados com LDAP:

- Protocolo de autenticação extensível - placa de token genérica (EAP-GTC)

- Protocolo de autenticação extensível - Transport Layer Security (EAP-TLS)

- Protocolo de autenticação extensível protegido - Transport Layer Security (PEAP-TLS)

Configurar

Esta seção descreve como configurar os dispositivos de rede e integrar o ISE com um servidor LDAP.

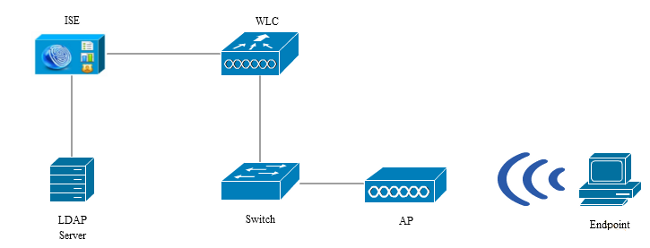

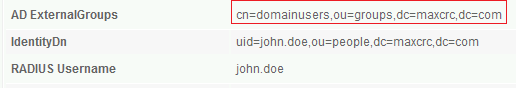

Diagrama de Rede

Neste exemplo de configuração, o endpoint usa um adaptador sem fio para associar-se à rede sem fio.

A Wireless LAN (WLAN) na WLC está configurada para autenticar os usuários através do ISE. No ISE, o LDAP é configurado como um armazenamento de identidade externo.

Esta imagem ilustra a topologia de rede que é usada:

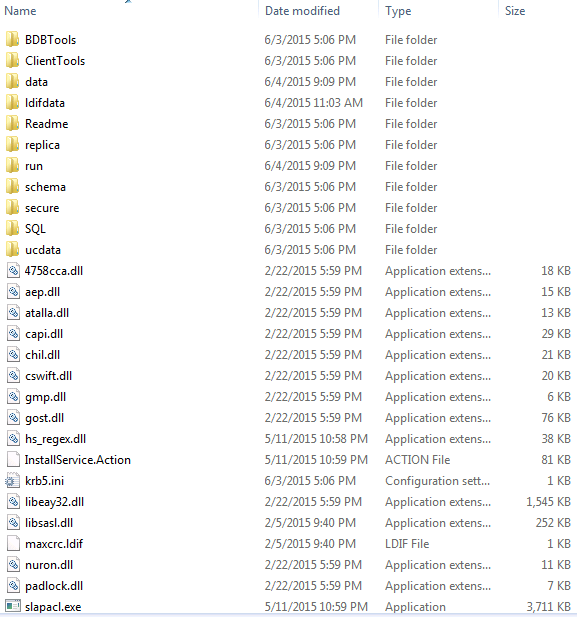

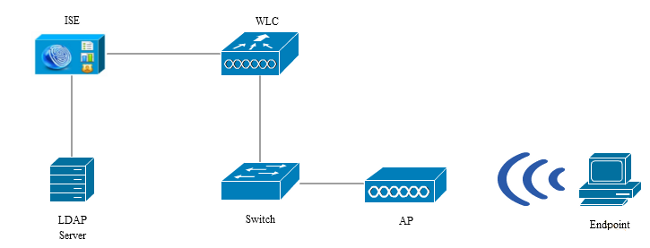

Configurar OpenLDAP

A instalação do OpenLDAP para Microsoft Windows é concluída via GUI e é simples. O local padrão é C: > OpenLDAP. Após a instalação, você deverá ver este diretório:

Tome nota de dois diretórios em particular:

- ClientTools - Este diretório inclui um conjunto de binários usados para editar o banco de dados LDAP.

- ldifdata - Este é o local no qual você deve armazenar os arquivos com objetos LDAP.

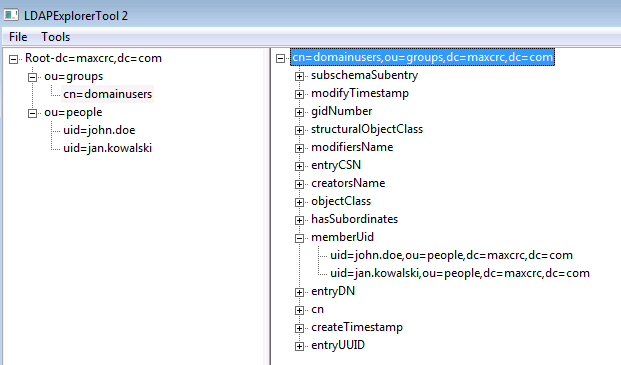

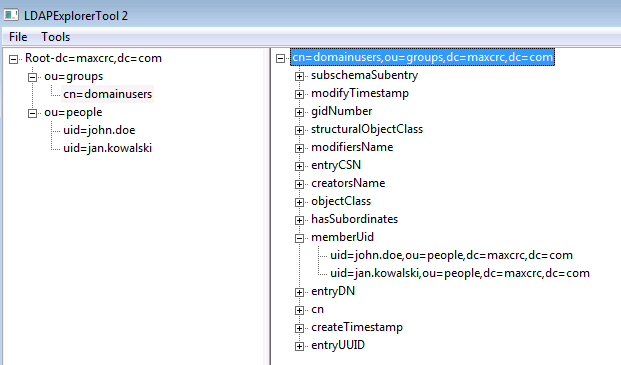

Adicione esta estrutura ao banco de dados LDAP:

No diretório Root, você deve configurar duas OUs (Organizational Units, unidades organizacionais). A OU OU=groups deve ter um grupo filho (cn=domainusers neste exemplo).

A OU OU=people define as duas contas de usuário que pertencem ao grupo cn=domainusers.

Para preencher o banco de dados, você deve criar o arquivo ldif primeiro. A estrutura mencionada anteriormente foi criada a partir deste arquivo:

dn: ou=groups,dc=maxcrc,dc=com

changetype: add

ou: groups

description: All groups in organisation

objectclass: organizationalunit

dn: ou=people,dc=maxcrc,dc=com

changetype: add

ou: people

description: All people in organisation

objectclass: organizationalunit

dn: uid=john.doe,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: john.doe

givenName: John

sn: Doe

cn: John Doe

mail: john.doe@example.com

userPassword: password

dn: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: jan.kowalski

givenName: Jan

sn: Kowalski

cn: Jan Kowalski

mail: jan.kowalski@example.com

userPassword: password

dn: cn=domainusers,ou=groups,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: posixGroup

gidNumber: 678

memberUid: uid=john.doe,ou=people,dc=maxcrc,dc=com

memberUid: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

Para adicionar os objetos ao banco de dados LDAP, use o binário ldapmodify:

C:\OpenLDAP\ClientTools>ldapmodify.exe -a -x -h localhost -p 389 -D "cn=Manager,

dc=maxcrc,dc=com" -w secret -f C:\OpenLDAP\ldifdata\test.ldif

ldap_connect_to_host: TCP localhost:389

ldap_new_socket: 496

ldap_prepare_socket: 496

ldap_connect_to_host: Trying ::1 389

ldap_pvt_connect: fd: 496 tm: -1 async: 0

attempting to connect:

connect success

adding new entry "ou=groups,dc=maxcrc,dc=com"

adding new entry "ou=people,dc=maxcrc,dc=com"

adding new entry "uid=john.doe,ou=people,dc=maxcrc,dc=com"

adding new entry "uid=jan.kowalski,ou=people,dc=maxcrc,dc=com"

adding new entry "cn=domainusers,ou=groups,dc=maxcrc,dc=com"

Integrar o OpenLDAP com o ISE

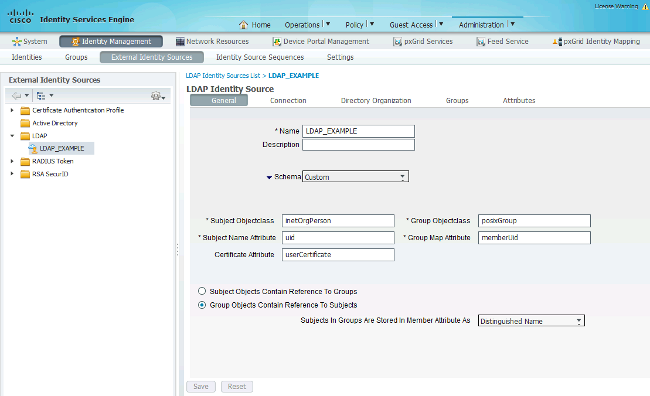

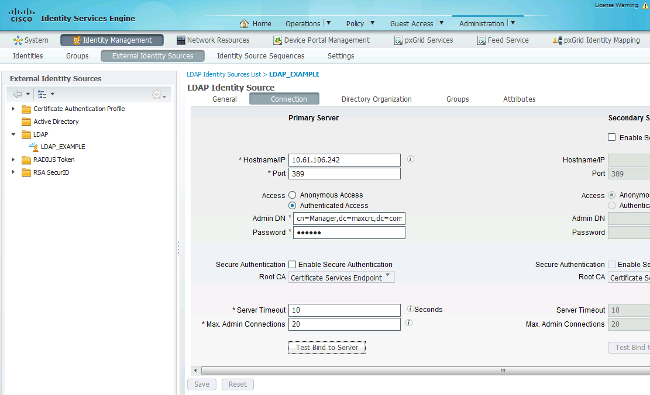

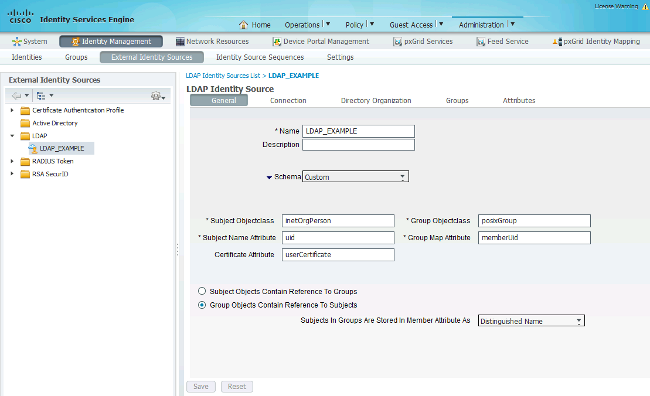

Use as informações fornecidas nas imagens ao longo desta seção para configurar o LDAP como um armazenamento de identidade externo no ISE.

Você pode configurar esses atributos na guia Geral:

- Subject Objectclass - Este campo corresponde à classe de objeto das contas de usuário no arquivo ldif. De acordo com a configuração LDAP. use uma destas quatro classes:

- Superior

- Pessoa

- PessoaOrganizacional

- InetOrgPerson

- Atributo do nome do assunto - Este é o atributo recuperado pelo LDAP quando o ISE consulta se um nome de usuário específico está incluído em um banco de dados. Neste cenário, você deve usar john.doe ou jan.kowalski como o nome de usuário no ponto final.

- Group Objectclass - Este campo corresponde à classe de objeto de um grupo no arquivo ldif. Neste cenário, a classe de objeto para o grupo cn=domainusers é posixGroup.

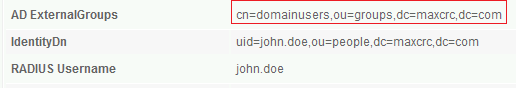

- Atributo de mapa de grupo - Este atributo define como os usuários são mapeados para os grupos. No grupo cn=domainusers no arquivo ldif, você pode ver dois atributos memberUid que correspondem aos usuários.

O ISE também oferece alguns esquemas pré-configurados (Microsoft Ative Diretory, Sun, Novell):

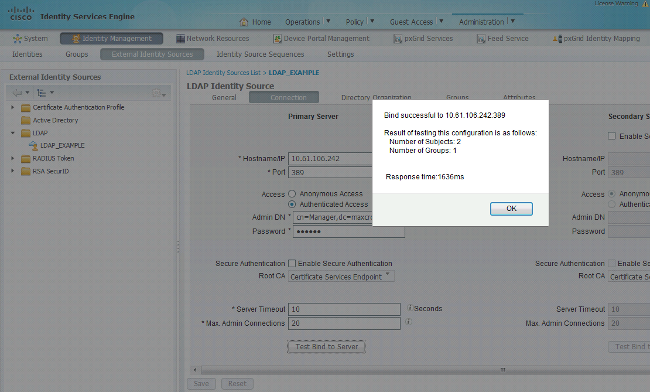

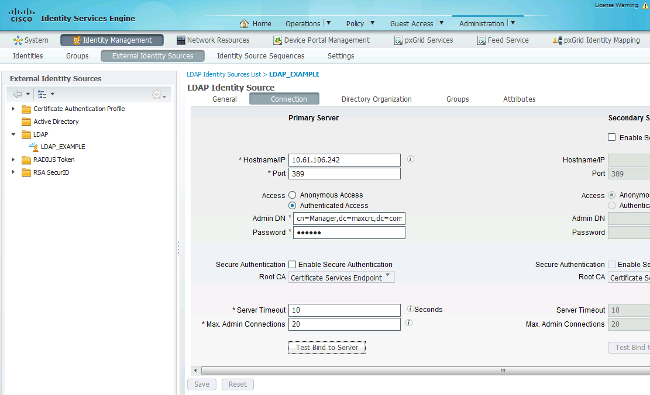

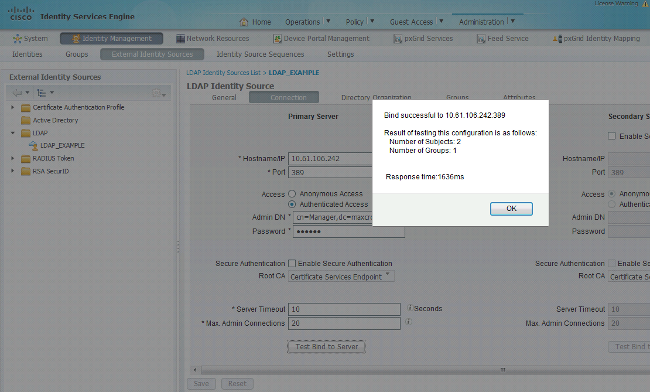

Depois de definir o endereço IP e o nome de domínio administrativo corretos, você pode Testar associação ao servidor. Neste ponto, você não recupera nenhum assunto ou grupo porque as bases de pesquisa ainda não estão configuradas.

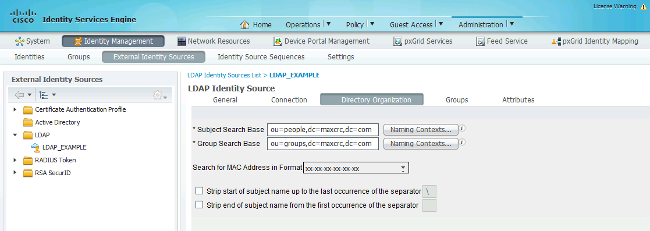

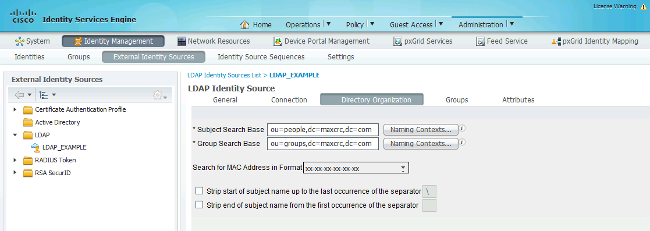

Na próxima guia, configure a Base de pesquisa de assunto/grupo. Este é o ponto de junção do ISE para o LDAP. Você pode recuperar apenas assuntos e grupos que sejam filhos do seu ponto de junção.

Neste cenário, os assuntos de OU=people e os grupos de OU=groups são recuperados:

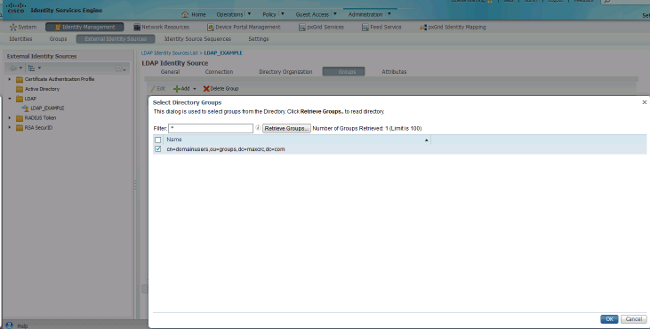

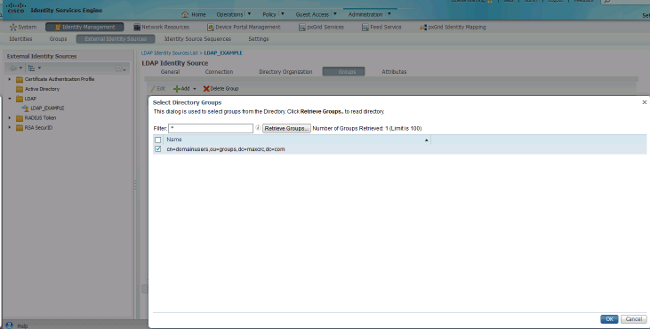

Na guia Groups, você pode importar os grupos do LDAP no ISE:

Configurar o WLC

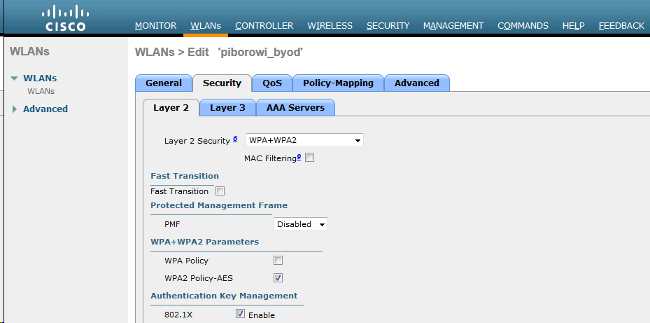

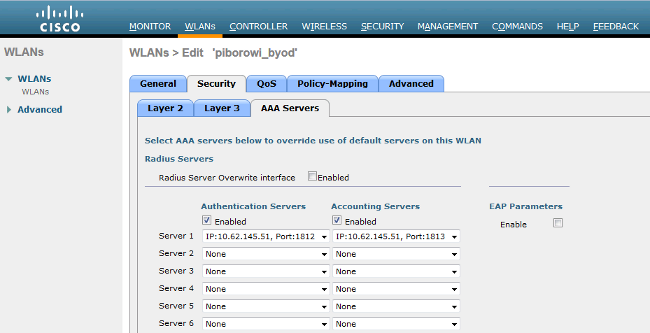

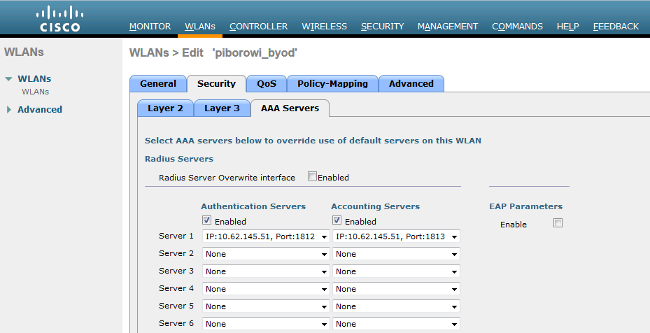

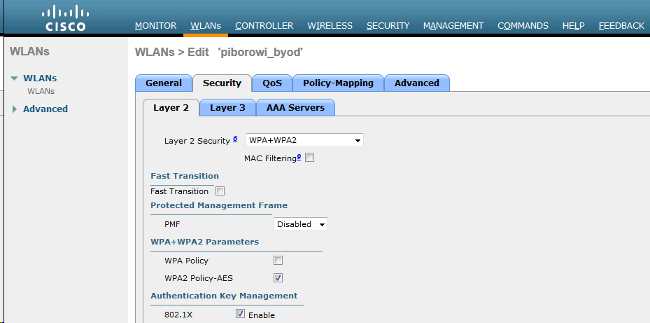

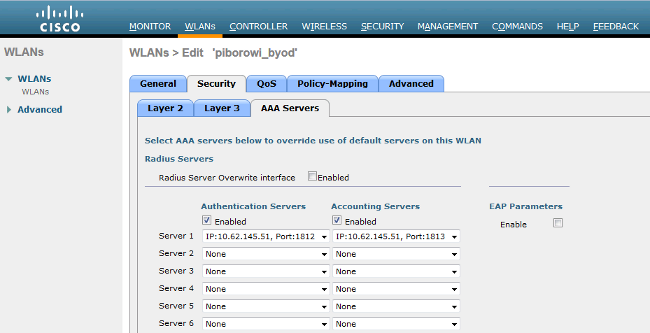

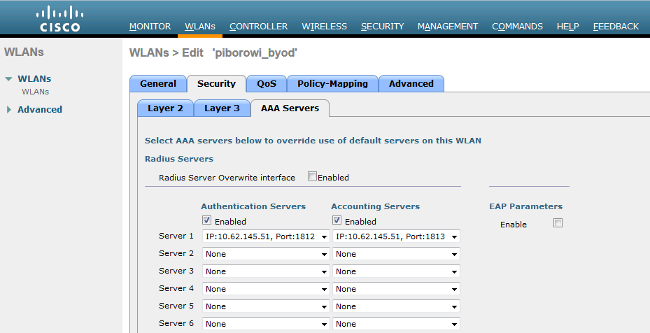

Use as informações fornecidas nestas imagens para configurar a WLC para a autenticação 802.1x:

Configurar EAP-GTC

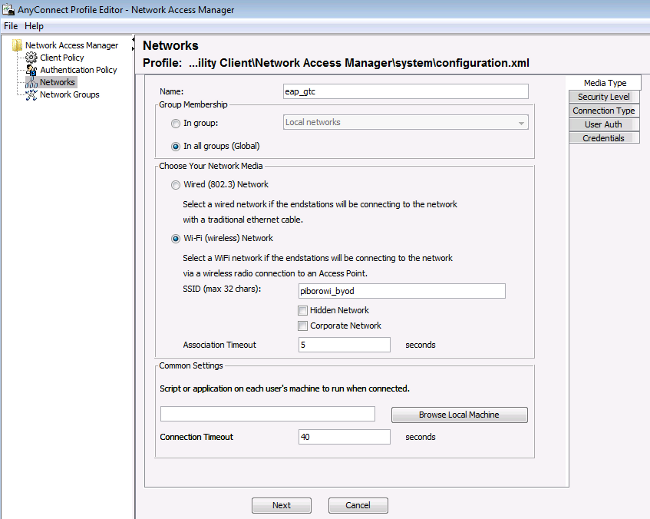

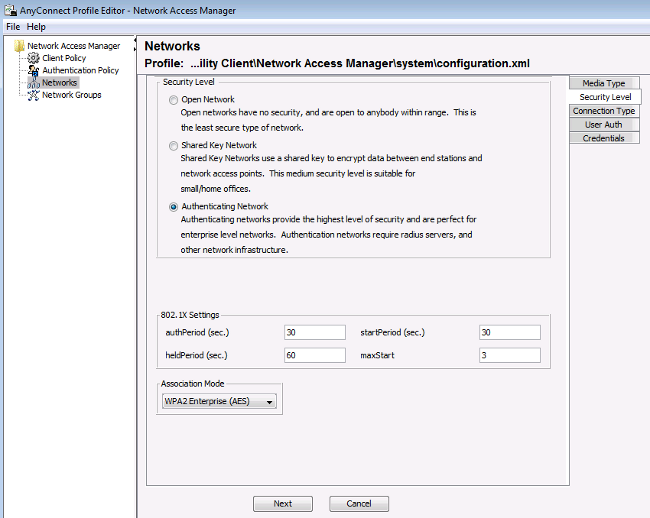

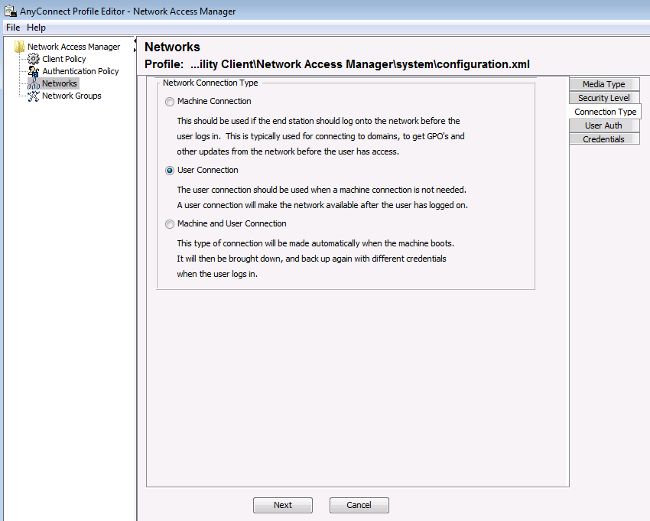

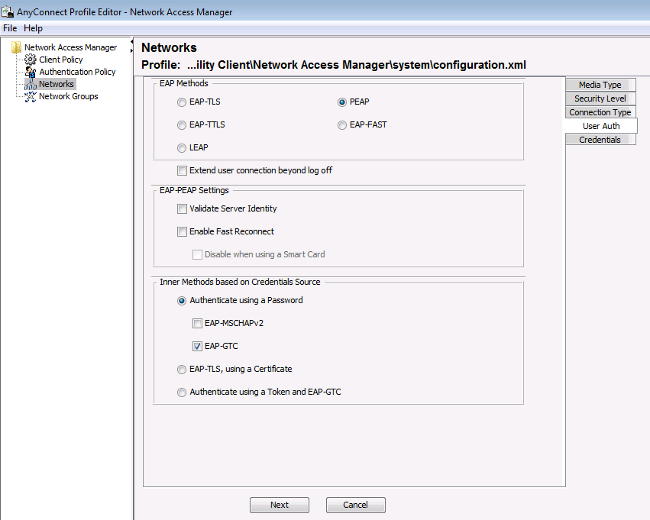

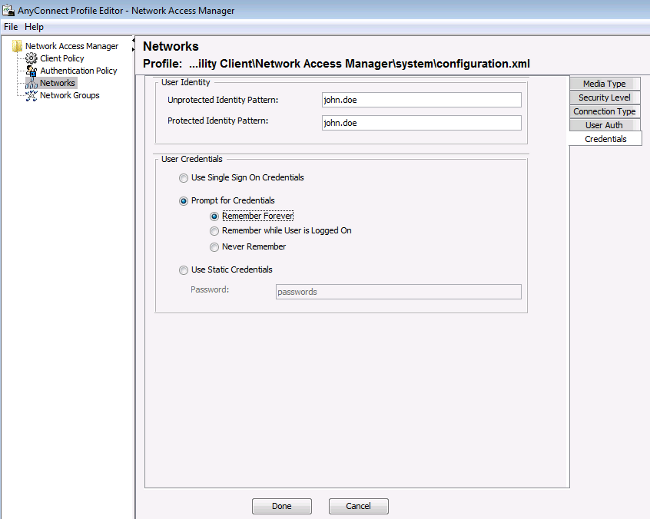

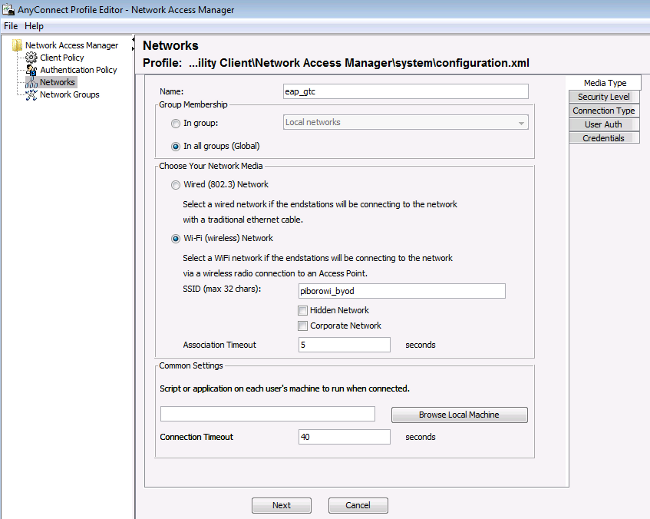

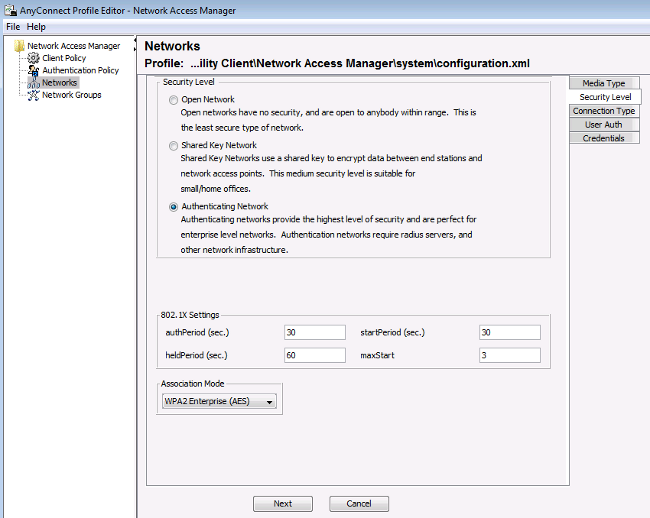

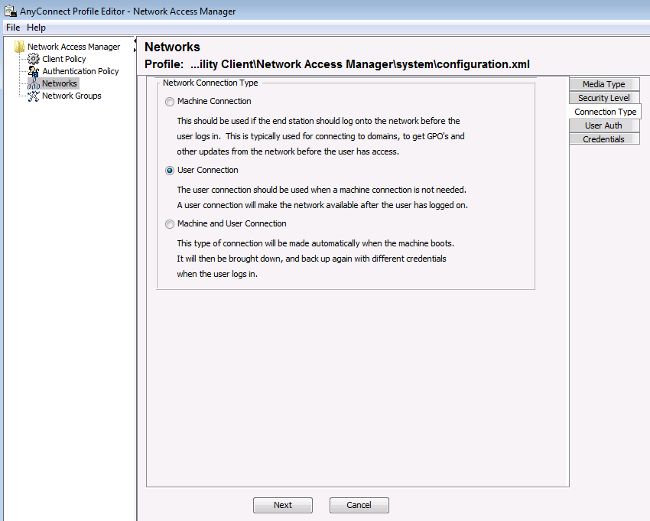

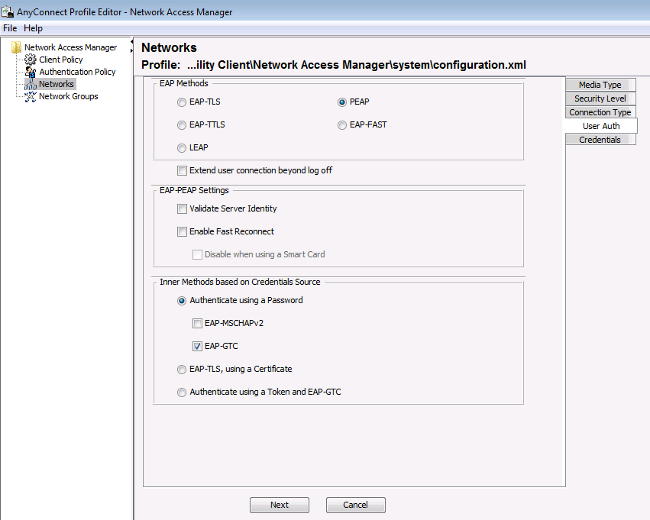

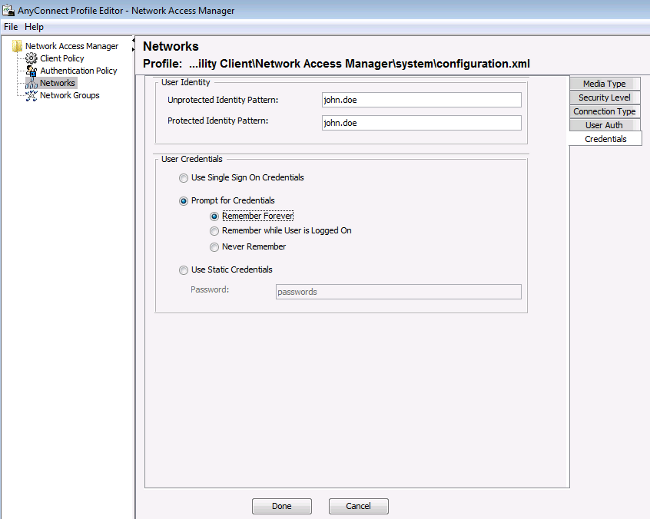

Um dos métodos de autenticação suportados para LDAP é EAP-GTC. Ele está disponível no Cisco AnyConnect, mas você deve instalar o Editor de perfis do gerenciador de acesso à rede para configurar o perfil corretamente.

Você também deve editar a configuração do Network Access Manager, que (por padrão) está localizada aqui:

C: > ProgramData > Cisco > Cisco AnyConnect Secure Mobility Client > Network Access Manager > sistema > arquivo configuration.xml

Use as informações fornecidas nessas imagens para configurar o EAP-GTC no endpoint:

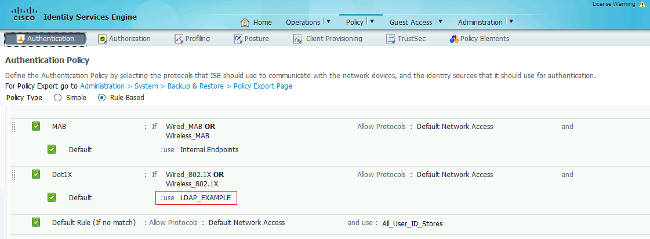

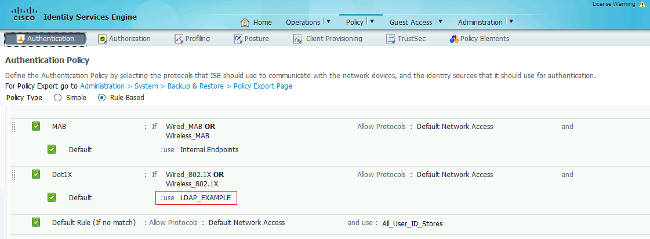

Use as informações fornecidas nessas imagens para alterar as políticas de autenticação e autorização no ISE:

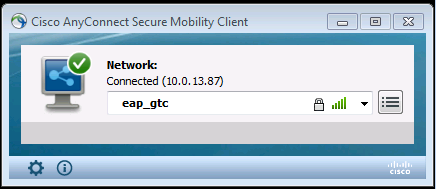

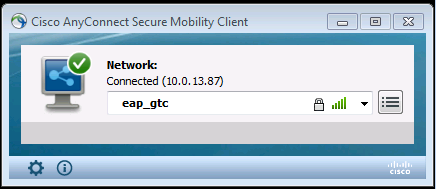

Depois de aplicar a configuração, você poderá se conectar à rede:

Verificar

Para verificar as configurações LDAP e ISE, recupere os assuntos e grupos com uma conexão de teste ao servidor:

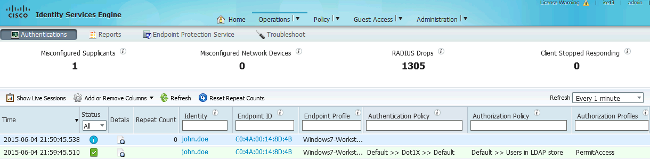

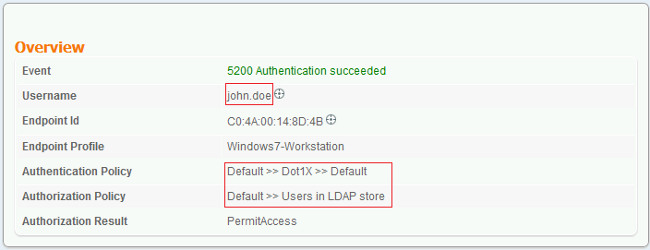

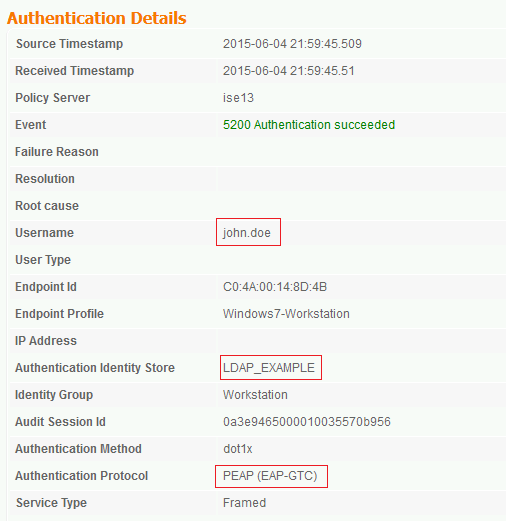

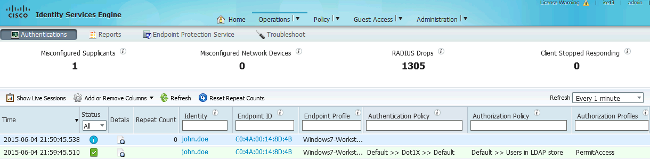

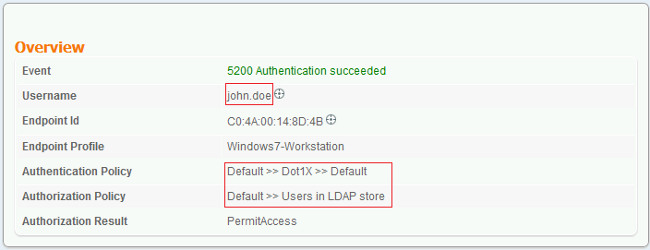

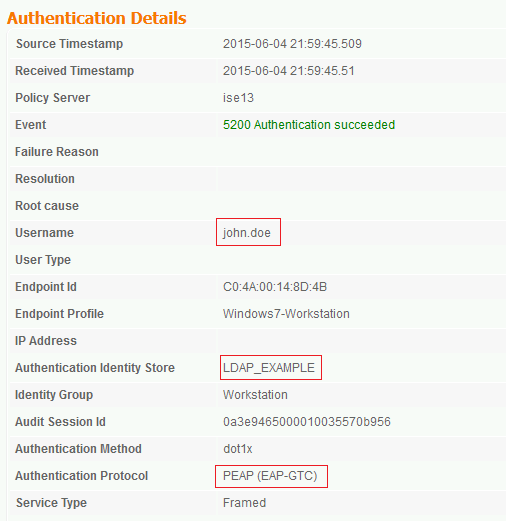

Essas imagens ilustram um relatório de exemplo do ISE:

Troubleshooting

Esta seção descreve alguns erros comuns encontrados com esta configuração e como solucioná-los:

Verifique se o protocolo de autenticação no mesmo relatório mostra um dos métodos suportados (EAP-GTC, EAP-TLS ou PEAP-TLS).

- No relatório de autenticação, se você observar que o assunto não foi encontrado no armazenamento de identidades, o nome de usuário do relatório não corresponde ao atributo de nome de assunto para qualquer usuário no banco de dados LDAP.

Nesse cenário, o valor foi definido como uid para esse atributo, o que significa que o ISE procura os valores uid para o usuário LDAP quando ele tenta encontrar uma correspondência.

- Se os assuntos e grupos não forem recuperados corretamente durante um teste vincular ao servidor, é uma configuração incorreta para as bases de pesquisa.

Lembre-se de que a hierarquia LDAP deve ser especificada de folha para raiz e dc (pode consistir em várias palavras).

Dica: para solucionar problemas de autenticação EAP no lado da WLC, consulte o documento Exemplo de Configuração de Autenticação EAP com Controladoras WLAN (WLC) da Cisco.

Feedback

Feedback