Configurar a postura da VPN Linux com o ISE 3.3

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve como configurar a postura da VPN Linux com o Identity Services Engine (ISE) e o Firepower Threat Defense (FTD).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco Secure Client

- VPN de acesso remoto no Firepower Threat Defense (FTD)

- Identity services engine (ISE)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- Ubuntu 22,04

- Cisco Secure Client 5.1.3.62

- Defesa contra ameaças do Cisco Firepower (FTD) 7.4.1

- Cisco Firepower Management Center (FMC) 7.4.1

- Cisco Identity Services Engine (ISE) 3.3

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

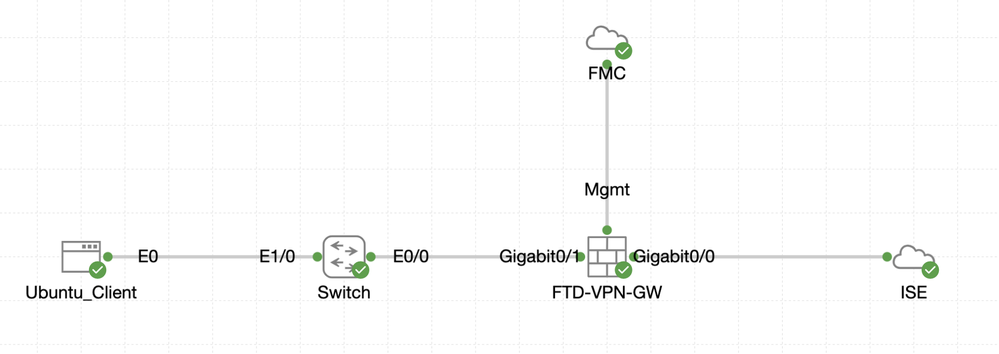

Diagrama de Rede

Topologia

Topologia

Configurações no FMC/FTD

Etapa 1. A conectividade entre o cliente, o FTD, o FMC e o ISE foi configurada com êxito. Como enroll.cisco.com é usado para endpoints que realizam sondagem para redirecionamento (consulte fluxo de postura CCO documentsISE Posture Style Comparison for Pre and Post 2.2 para obter detalhes). Verifique se a rota para o tráfego para enroll.cisco.com no FTD está configurada corretamente.

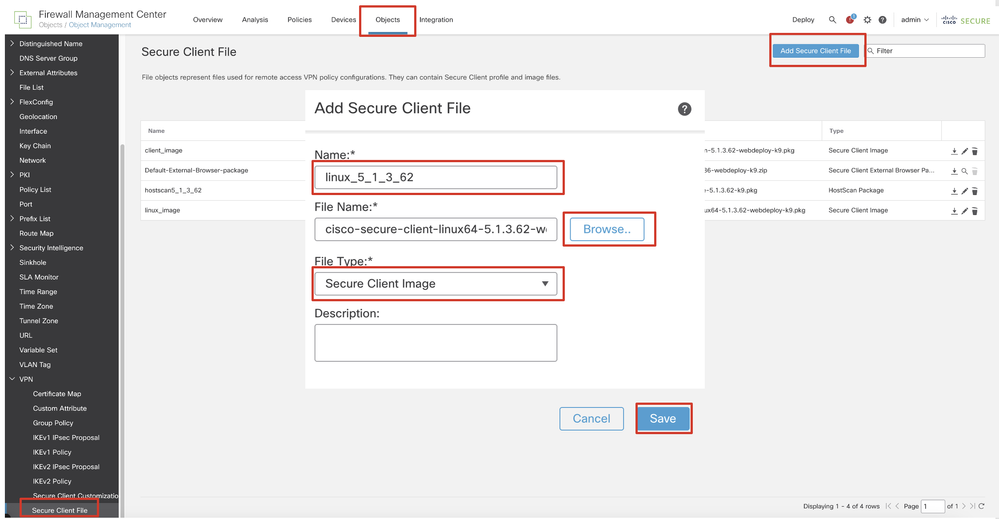

Etapa 2. Faça o download do nomecisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg do pacote a partir de Download do Software Cisco e certifique-se de que o arquivo esteja bom após o download confirmando que o checksum md5 do arquivo baixado é o mesmo que a página Download do Software Cisco.

Etapa 3. Navegue até Objects > Object Management > VPN > Secure Client File. Clique em Add Secure Client File, forneça o nome, procureFile Name para selecionar cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg, selecione Secure Client Image na lista suspensa File Type. Em seguida, clique em Save.

FMC_Upload_Secure_Client_Image

FMC_Upload_Secure_Client_Image

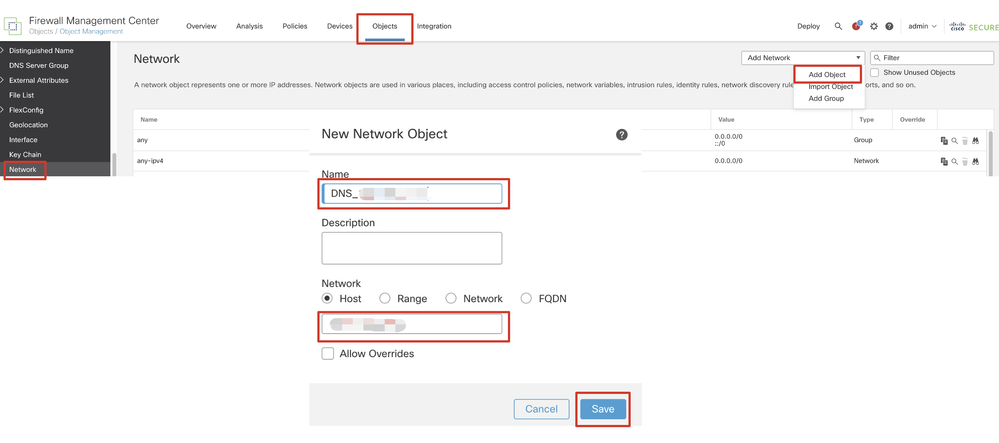

Etapa 4. Navegue até Objects > Object Management > Network.

Etapa 4.1. Crie um objeto para o servidor DNS. Clique em Add Object, forneça o nome e o endereço IP DNS disponível. Clique em Save.

FMC_Add_Object_DNS

FMC_Add_Object_DNS

Observação: o servidor DNS configurado aqui deve ser usado para usuários VPN.

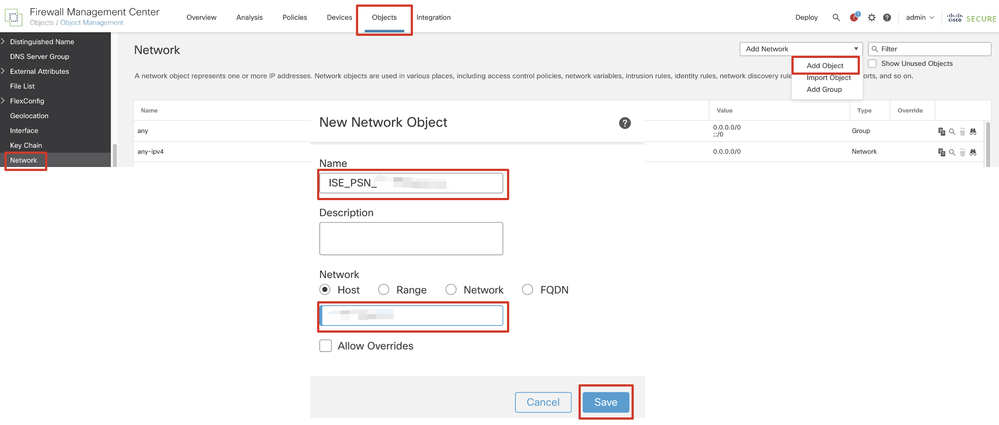

Etapa 4.2. Crie um objeto para ISE PSN. Clique em Add Object, forneça o nome e o endereço IP PSN do ISE disponível. Clique em Save.

FMC_Add_Object_ISE

FMC_Add_Object_ISE

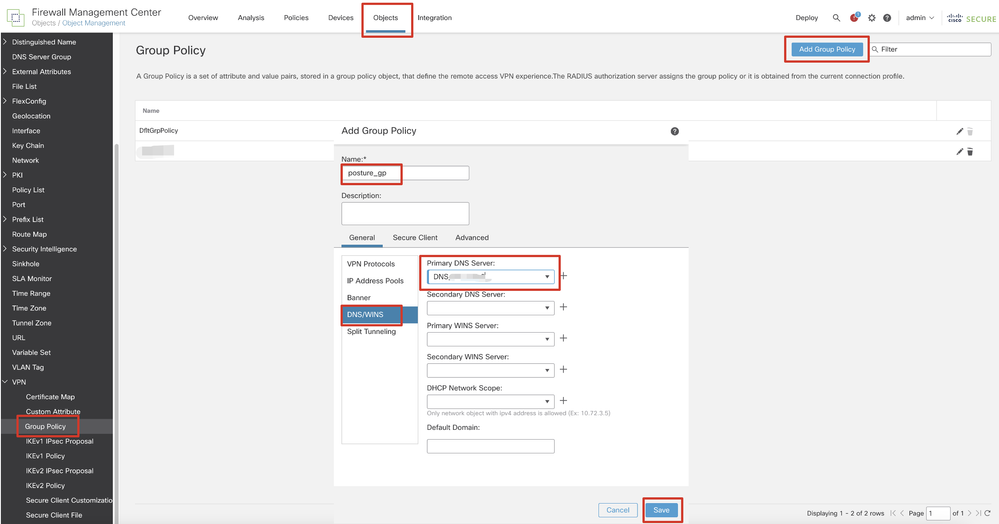

Etapa 5. Navegue até Objects > Object Management > VPN > Group Policy. Clique em Add Group Policy. Clique em DNS/WINS e selecione o objeto do servidor DNS no Primary DNS Server. Em seguida, clique em Save.

FMC_Add_Group_Policy

FMC_Add_Group_Policy

Observação: verifique se o servidor DNS usado na política de grupo VPN pode resolver o FQDN e o enroll.cisco.com do portal de provisionamento do cliente ISE.

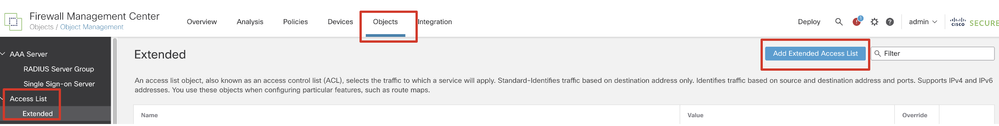

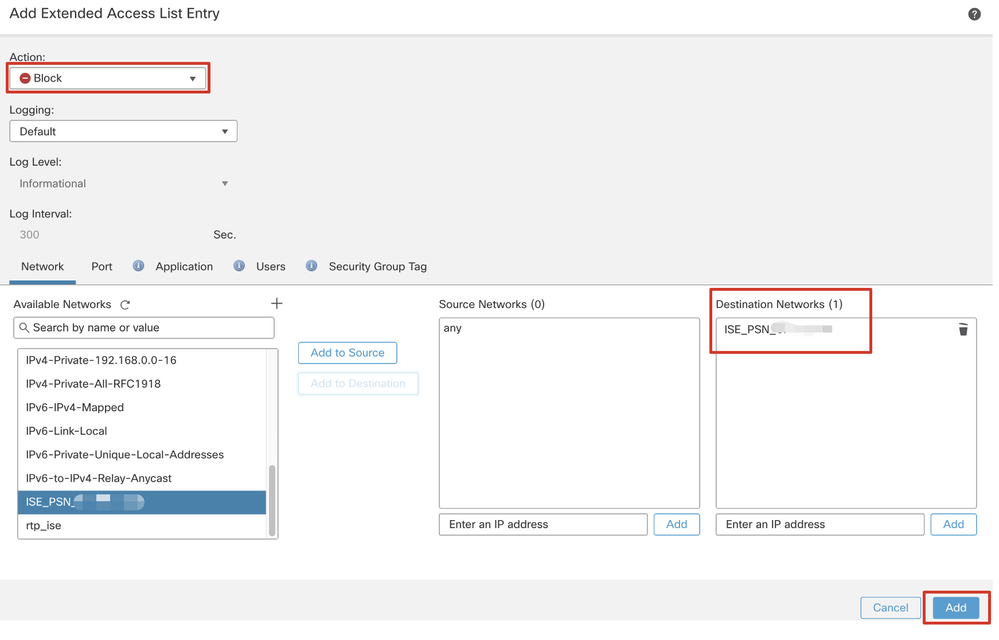

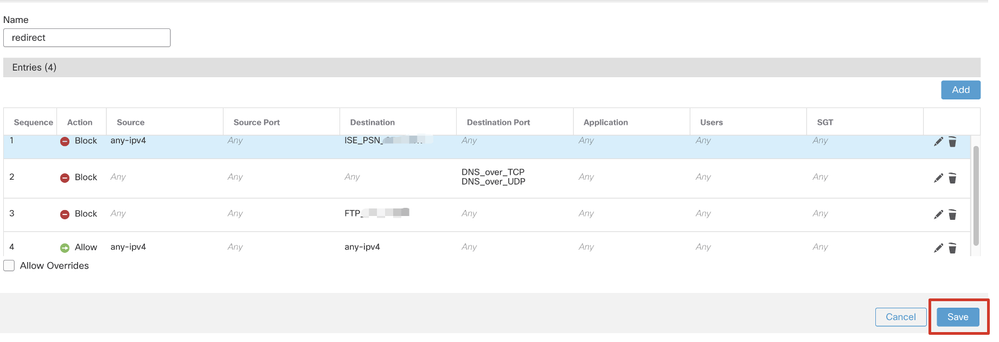

Etapa 6. Navegue até Objects > Object Management > Access List > Extended. Clique em Add Extended Access List.

FMC_Add_Redirect_ACL

FMC_Add_Redirect_ACL

Etapa 6.1. Forneça o nome da ACL de redirecionamento. Esse nome deve ser o mesmo do perfil de autorização do ISE. Clique em Add.

FMC_Add_Redirect_ACL_Part_1

FMC_Add_Redirect_ACL_Part_1

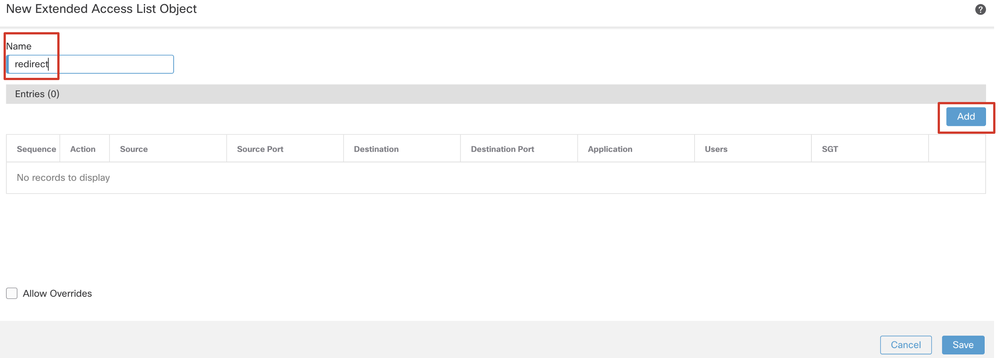

Etapa 6.2. Bloqueie o tráfego DNS, o tráfego para o endereço IP PSN do ISE e os servidores de remediação para excluí-los do redirecionamento. Permita o restante do tráfego. Isso aciona o redirecionamento. Clique em Save.

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_3

FMC_Add_Redirect_ACL_Part_3

Observação: o FTP de destino neste exemplo de ACL de redirecionamento é usado como o exemplo de servidor de correção.

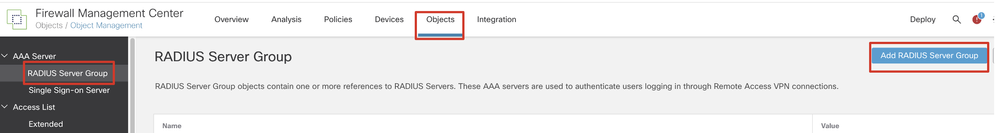

Passo 7. Navegue até Objects > Object Management > RADIUS Server Group. Clique em Add RADIUS Server Group.

FMC_Add_New_Radius_Server_Group

FMC_Add_New_Radius_Server_Group

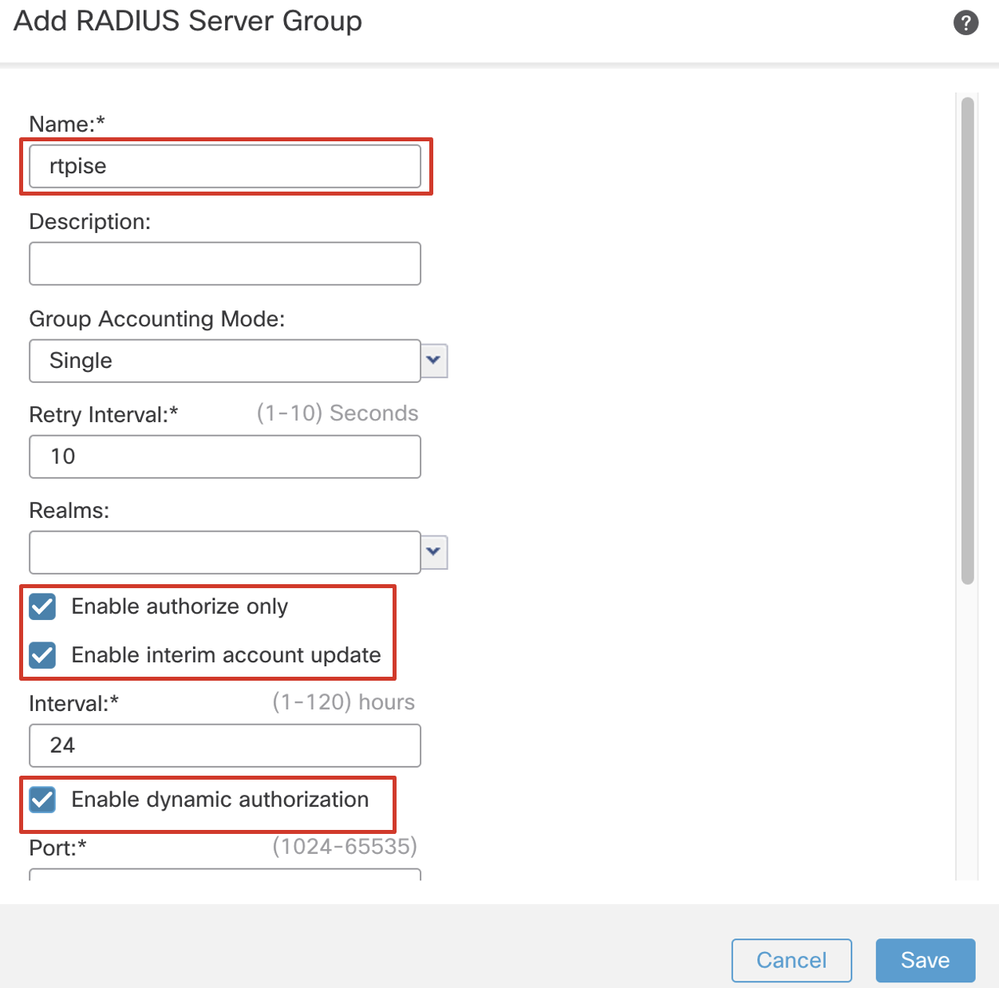

Etapa 7.1. Forneça o nome, chequeEnable authorize only, cheque Enable interim account update, cheque Enable dynamic authorization.

FMC_Add_New_Radius_Server_Group_Part_1

FMC_Add_New_Radius_Server_Group_Part_1

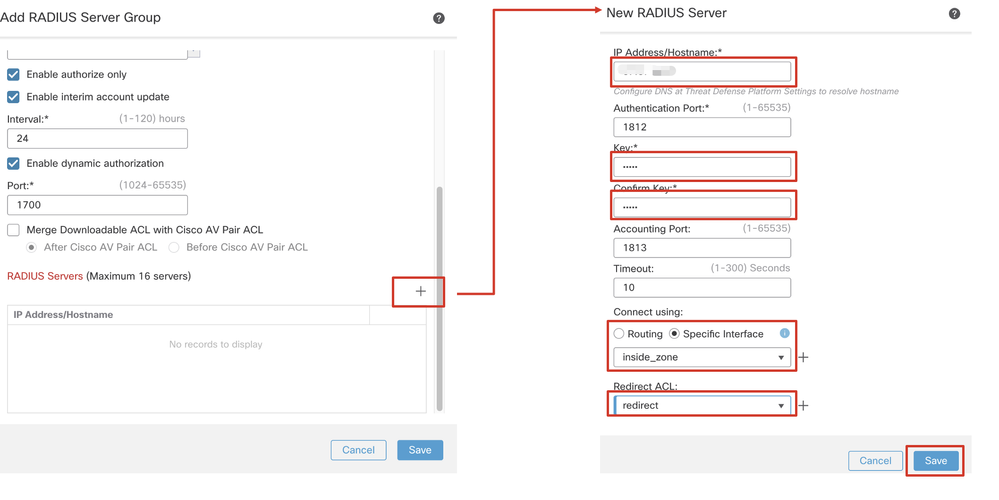

Etapa 7.2. Clique no Plus ícone para adicionar um novo servidor radius. Forneça o PSNIP Address/Hostname, Key do ISE. Selecione o specific interface para conexão. Selecione o Redirect ACL. Em seguida, clique Savepara salvar o novo servidor radius. Em seguida, cliqueSave novamente para salvar o novo grupo de servidores radius.

FMC_Add_New_Radius_Server_Group_Part_2

FMC_Add_New_Radius_Server_Group_Part_2

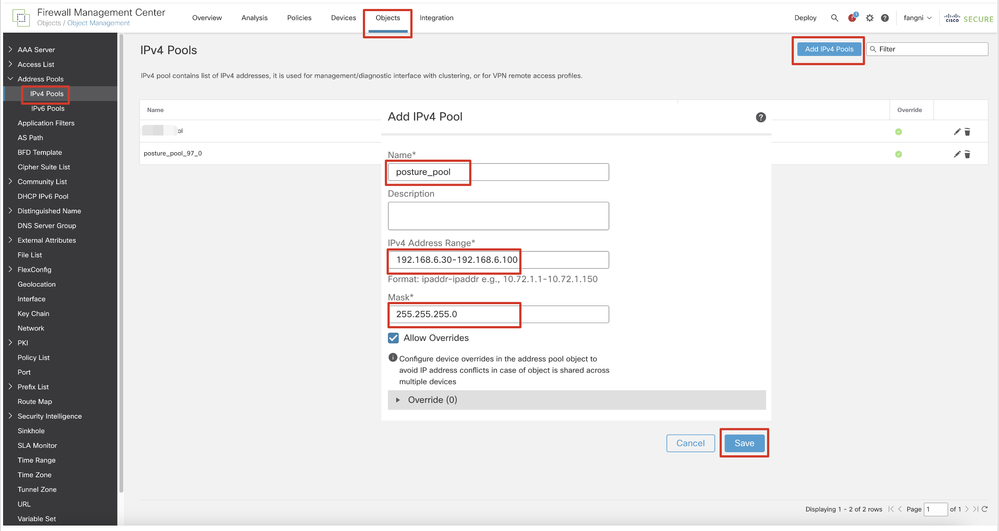

Etapa 8. Navegue até Objects > Object Management > Address Pools > IPv4 Pools. Clique em Add IPv4 Pools e forneça o Name, IPv4 Address Rangee Mask. Em seguida, clique em Save.

FMC_Add_New_Pool

FMC_Add_New_Pool

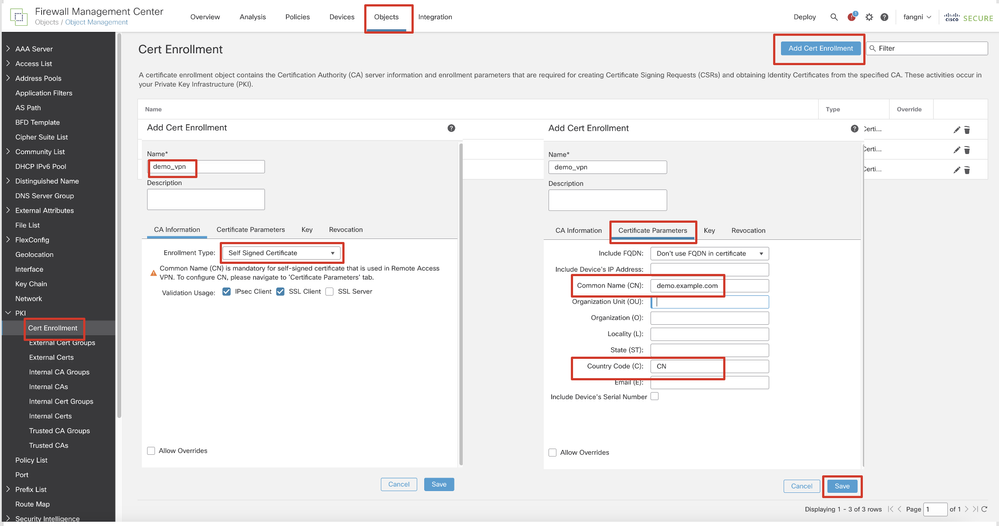

Etapa 9. Navegue até Certificate Objects > Object Management > PKI > Cert Enrollment. Clique em Add Cert Enrollment, forneça um nome e selecione Self Signed Certificateem Enrollment Type. Clique na guiaCertificate Parameters e forneça Common Name e Country Code. Em seguida, clique em Save.

FMC_Add_New_Cert_Enroll

FMC_Add_New_Cert_Enroll

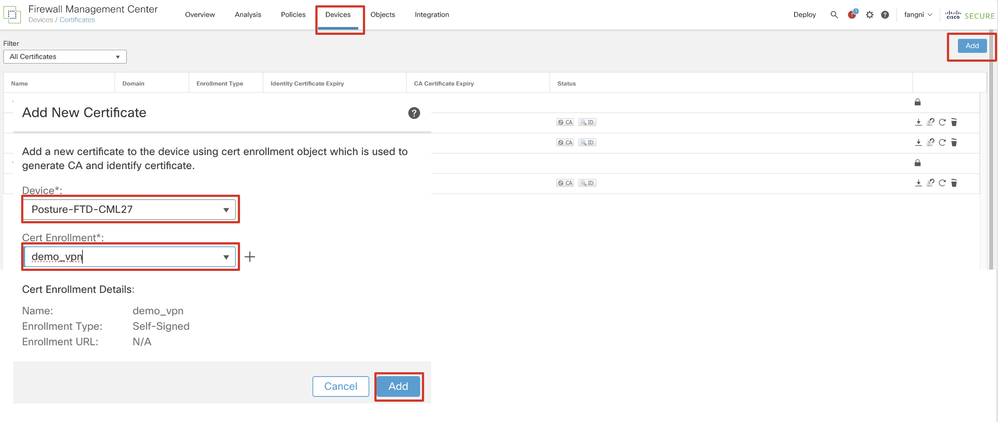

Etapa 10. Navegue até Devices > Certificates. Clique em Add, selecione o nome do FTD em Device, selecione inscrição configurada anteriormente em Cert Enrollment. Clique em Add.

FMC_Add_New_Cert_To_FTD

FMC_Add_New_Cert_To_FTD

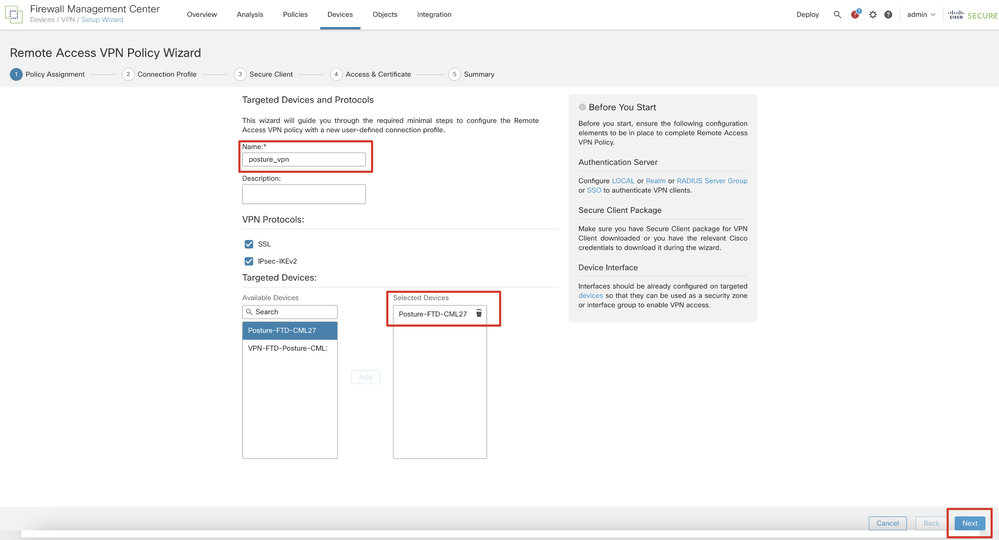

Etapa 11. Navegue até Devices > VPN > Remote Access. Clique em Add.

Etapa 11.1. Forneça o nome e adicione o FTD ao Selected Devices. Clique em Next.

FMC_New_RAVPN_Wizard_1

FMC_New_RAVPN_Wizard_1

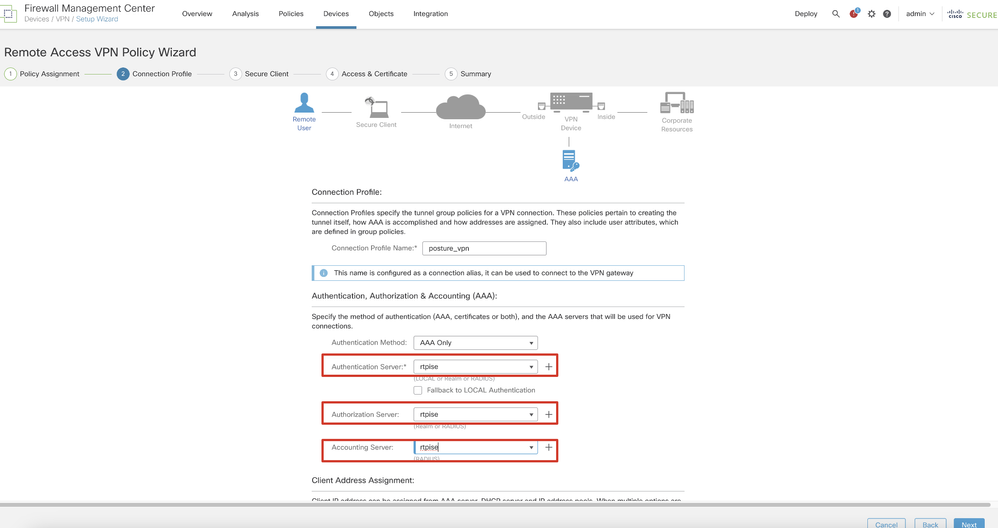

Etapa 11.2. Selecione o grupo de servidores radius configurado anteriormente no Authentication Server, Authorization Server, Accounting Server. Role a página para baixo.

FMC_New_RAVPN_Wizard_2

FMC_New_RAVPN_Wizard_2

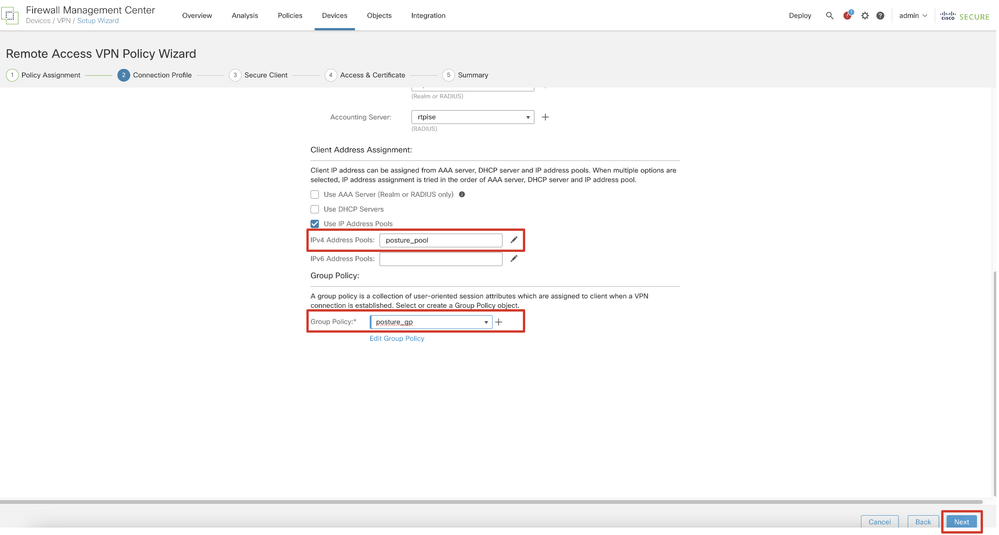

Etapa 11.3. Selecione o nome do pool configurado anteriormente em IPv4 Address Pools. Selecione a política de grupo configurada anteriormente em Group Policy. Clique em Next.

FMC_New_RAVPN_Wizard_3

FMC_New_RAVPN_Wizard_3

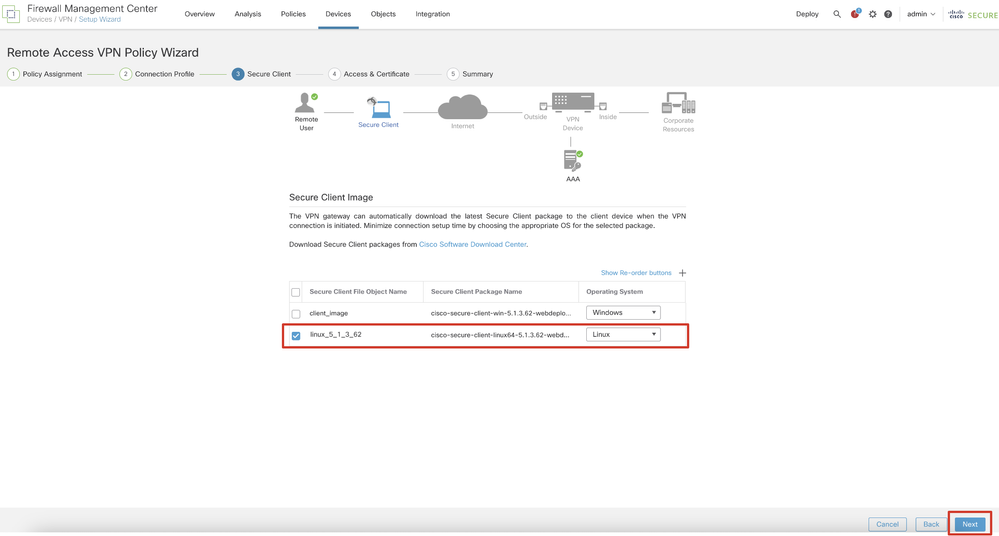

Etapa 11.4. Marque a caixa de seleção da imagem do Linux. Clique em Next.

FMC_New_RAVPN_Wizard_4

FMC_New_RAVPN_Wizard_4

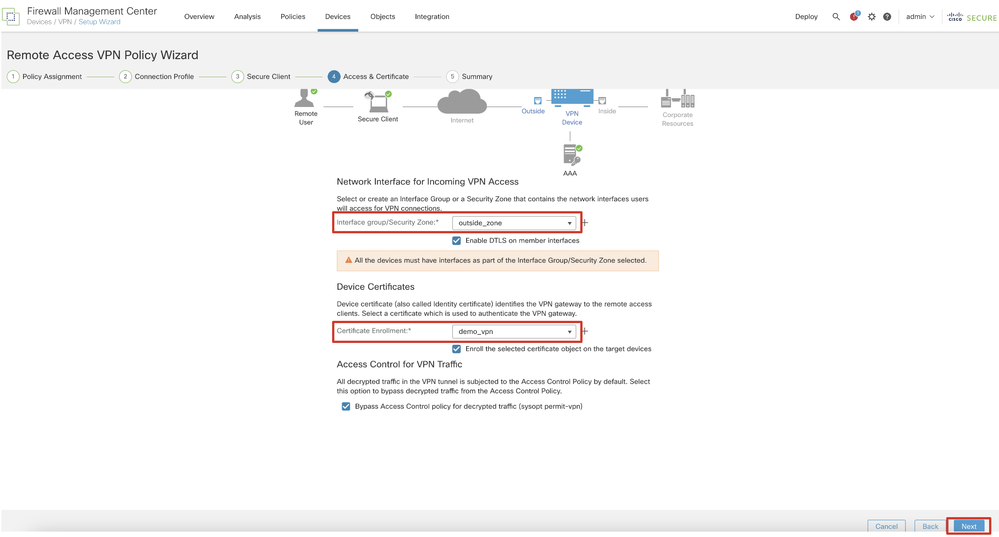

Etapa 11.5. Selecione a interface da interface VPN. Selecione a inscrição de certificado inscrita no FTD na etapa 9. Clique em Next.

FMC_New_RAVPN_Wizard_5

FMC_New_RAVPN_Wizard_5

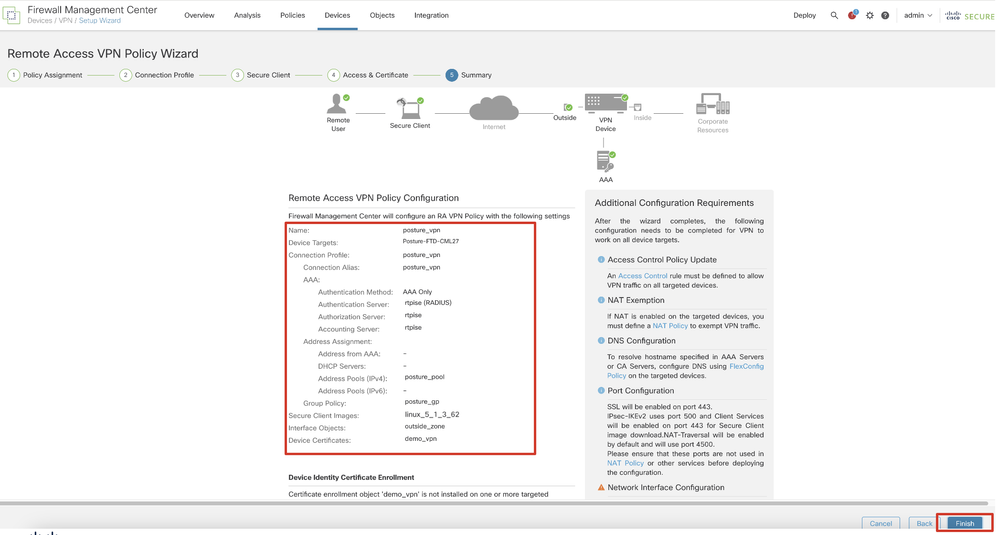

Etapa 11.6. Confirme duas vezes as informações relacionadas na página de resumo. Se tudo estiver bem, clique em Finish. Se algo precisar ser modificado, clique em Back.

FMC_New_RAVPN_Wizard_6

FMC_New_RAVPN_Wizard_6

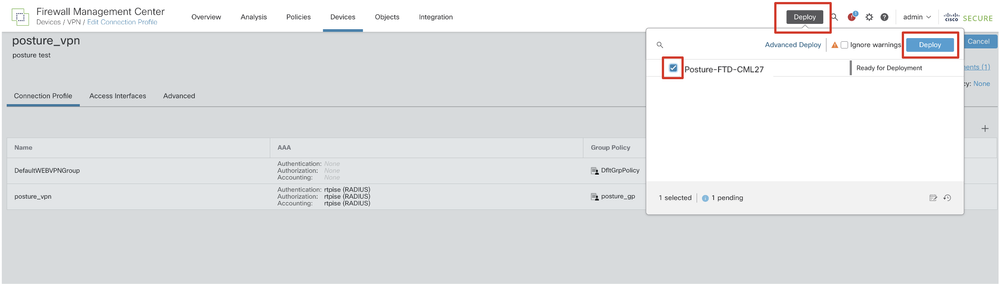

Etapa 12. Implante a nova configuração no FTD para concluir a configuração da VPN de acesso remoto.

FMC_Deploy_FTD

FMC_Deploy_FTD

Configurações no ISE

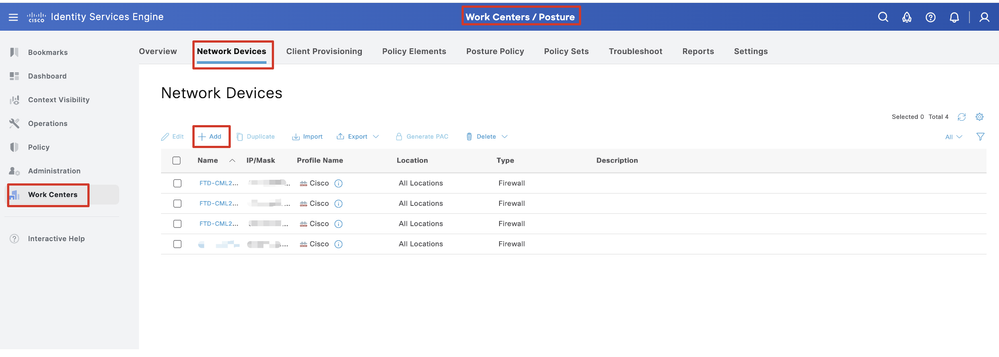

Configurações no ISEEtapa 13. Navegue até Work Centers > Posture > Network Devices. Clique em Add.

ISE_Add_New_Devices

ISE_Add_New_Devices

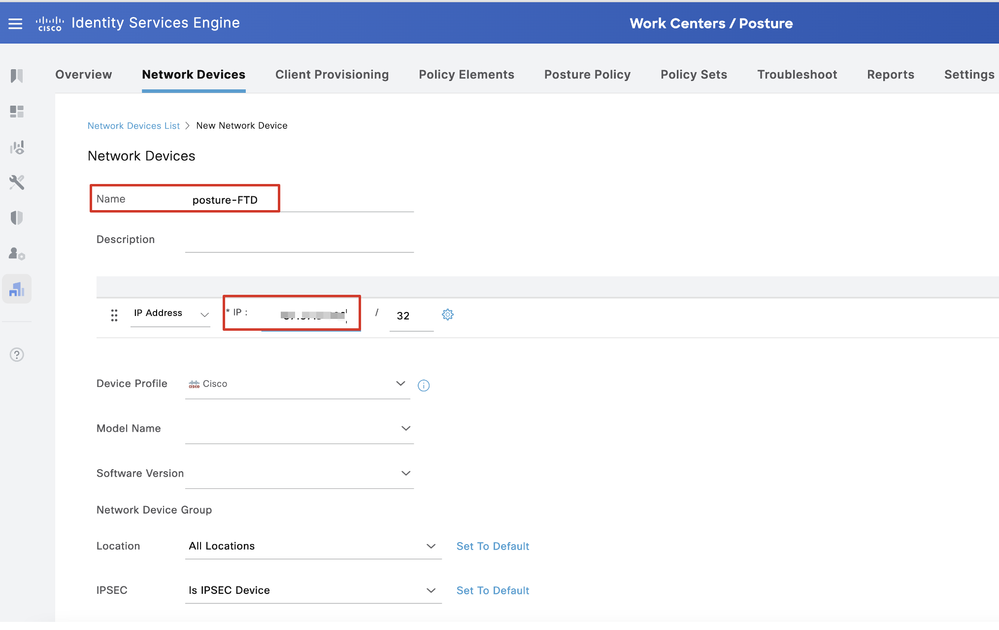

Etapa 13.1. Forneça o Name, IP Addresse role a página para baixo.

ISE_Add_New_Devices_1

ISE_Add_New_Devices_1

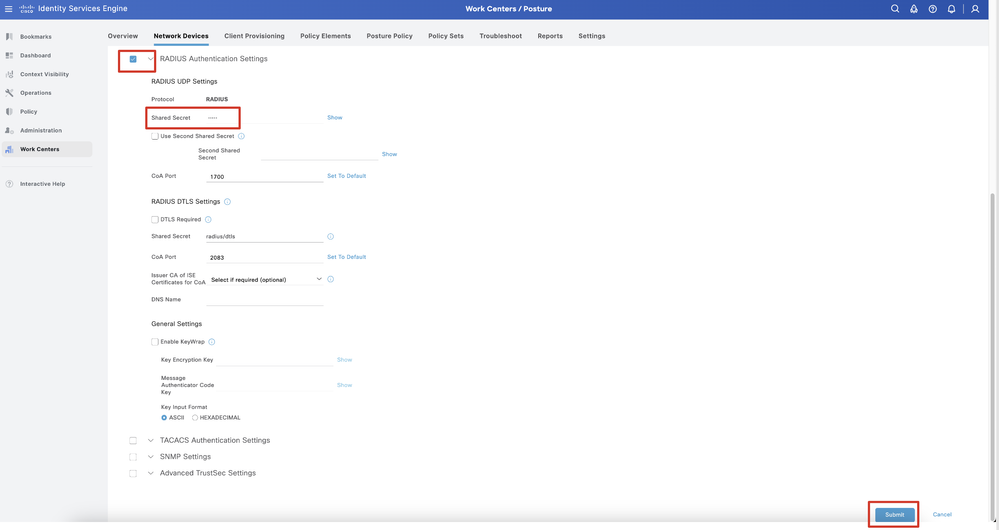

Etapa 13.2. Marque a caixa de seleção de RADIUS Authentication Settings. Forneça o Shared Secret. Clique em Submit.

ISE_Add_New_Devices_2

ISE_Add_New_Devices_2

Etapa 14. Baixe o nomecisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg do pacote em Download do software Cisco e verifique se o arquivo está bom confirmando se a soma de verificação md5 do arquivo baixado é a mesma que a página de Download do software Cisco. O download do nomecisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg do pacote foi concluído com êxito na Etapa 1.

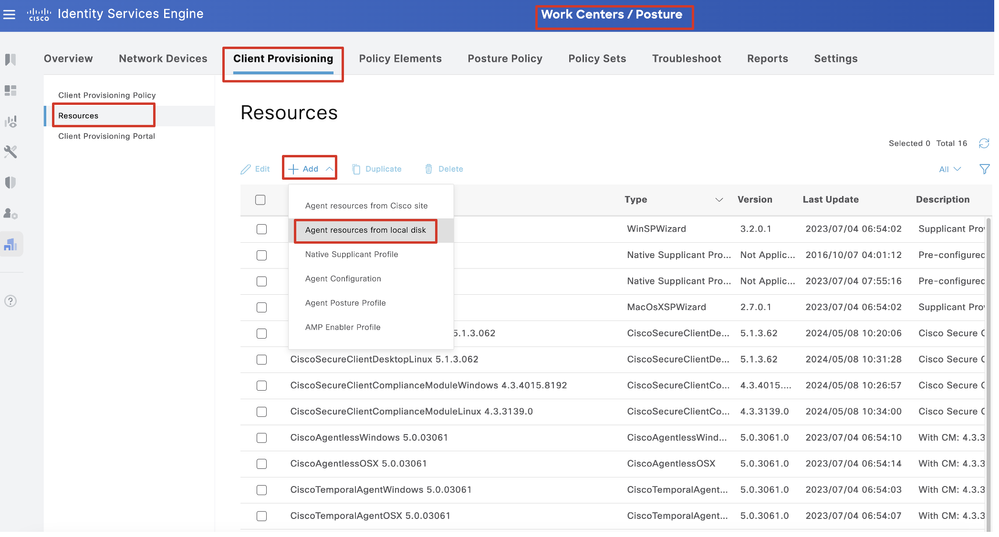

Etapa 15. Navegue até Work Centers > Posture > Client Provisioning > Resources. Clique em Add. Selecione Agent resources from local disk.

ISE_Upload_Resource

ISE_Upload_Resource

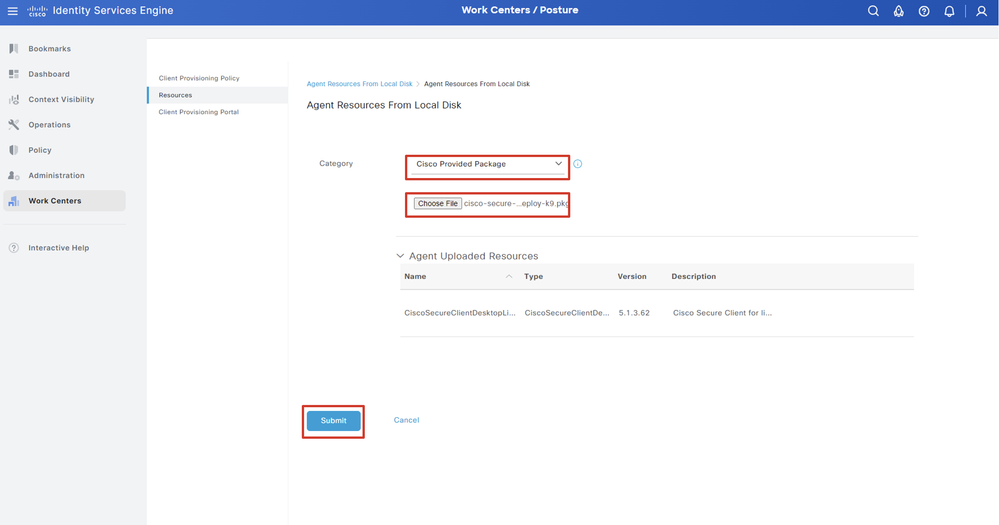

Etapa 15.1. Selecione Cisco Provided Package. Clique Choose File para carregar cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg. Clique em Submit.

ISE_Upload_Resources_1

ISE_Upload_Resources_1

Observação: repita a Etapa 14. para carregar cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg .

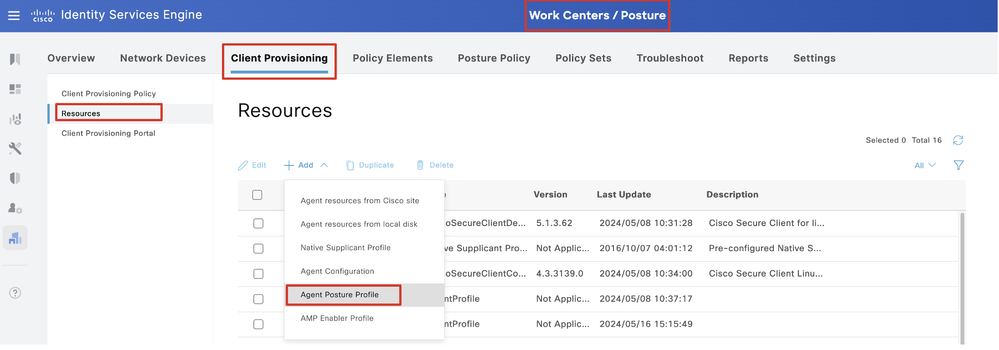

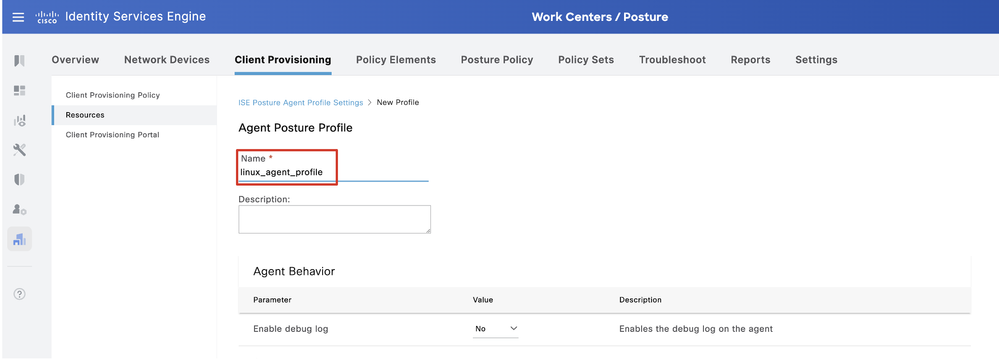

Etapa 16. Navegue até Work Centers > Posture > Client Provisioning > Resources. Clique em Add. Selecione Agent Posture Profile.

ISE_Add_Agent_Posture_Profile

ISE_Add_Agent_Posture_Profile

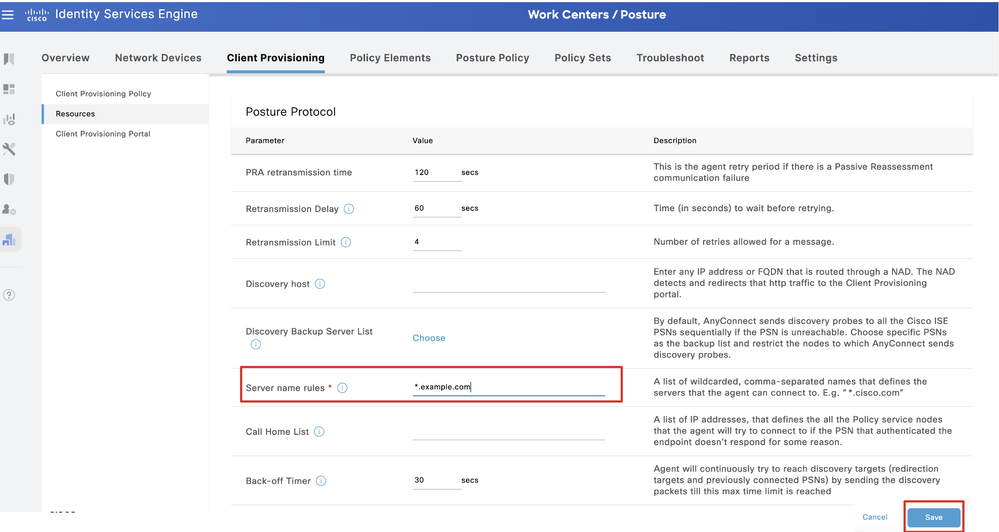

Etapa 16.1. Forneça o Name, Server name rules e mantenha o restante como padrão. Clique em Save.

Nome: linux_agent_profile

Regras de nome de servidor: *.example.com

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_2

ISE_Add_Agent_Posture_Profile_2

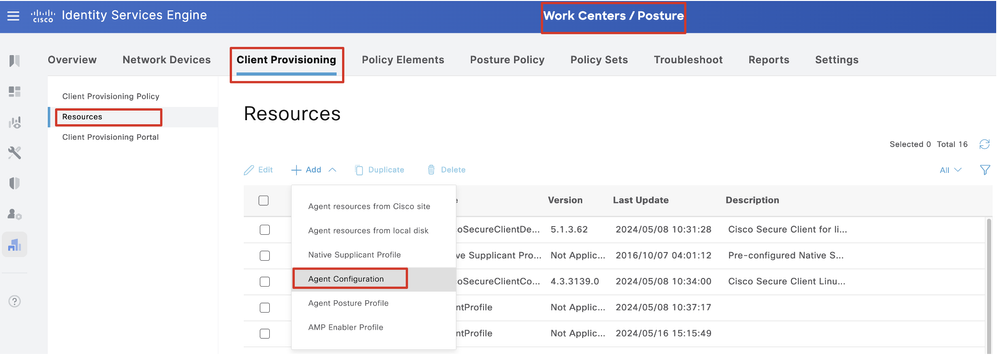

Etapa 17. Navegue até Work Centers > Posture > Client Provisioning > Resources. Clique em Add. Selecione Agent Configuration.

ISE_Add_Agent_Configuration

ISE_Add_Agent_Configuration

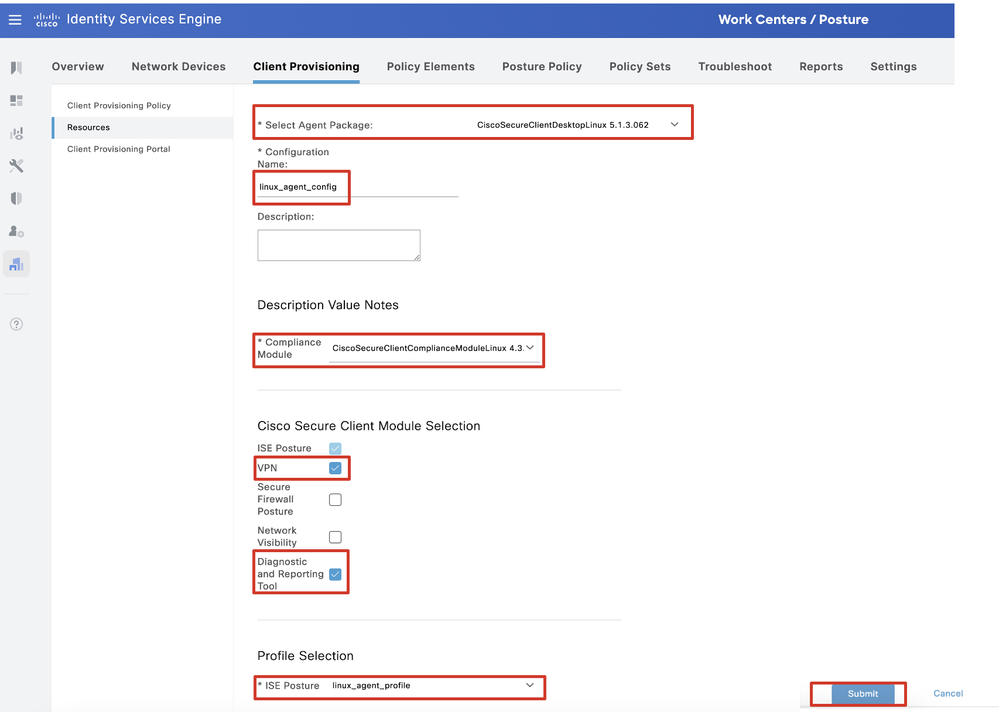

Etapa 17.2. Configure os detalhes:

Selecione Pacote de agentes: CiscoSecureClientDesktopLinux 5.1.3.062

Nome: linux_agent_config

Módulo de conformidade: CiscoSecureClientComplianceModuleLinux 4.3.3139.0

Marque a caixa de seleção de VPN, Diagnostic and Reporting Tool

Postura ISE de seleção de perfil: linux_agent_profile

Clique em Submit.

ISE_Add_Agent_Configuration_1

ISE_Add_Agent_Configuration_1

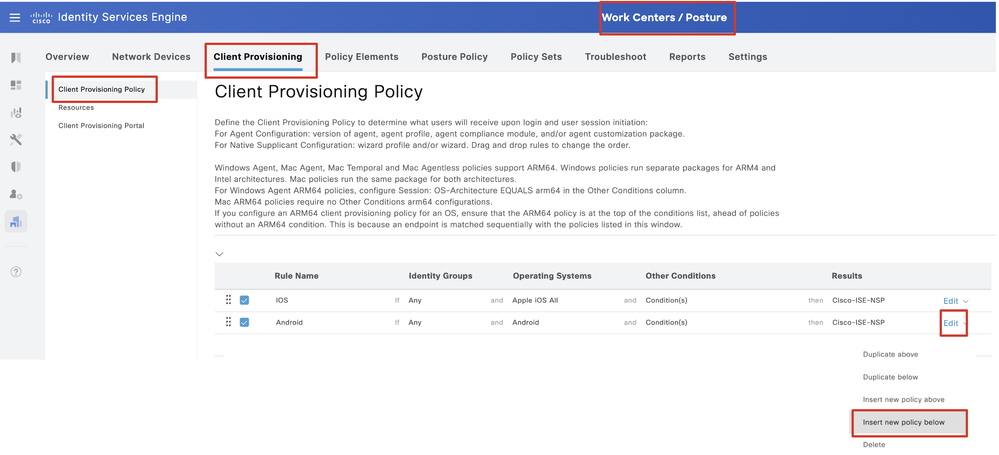

Etapa 18. Navegue até Work Centers > Posture > Client Provisioning > Client Provisioning Policy. Clique Edit no final de qualquer nome de regra. Selecione Insert new policy below.

ISE_Add_New_Provisioning_Policy

ISE_Add_New_Provisioning_Policy

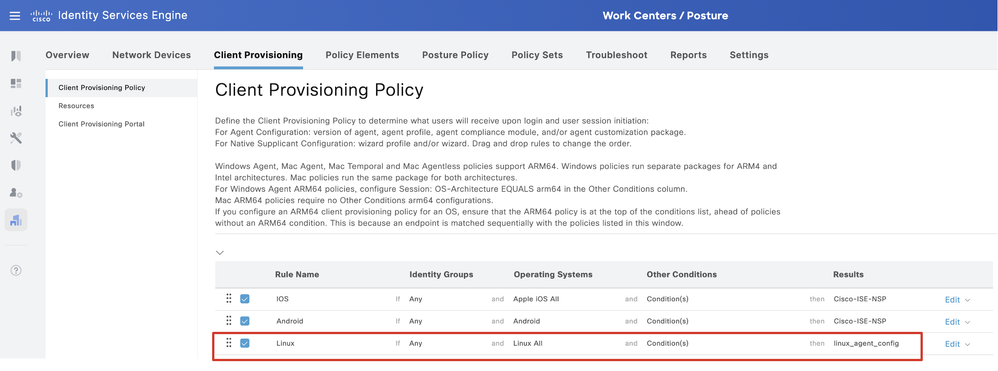

Etapa 18.1. Configure os detalhes:

Nome da regra: Linux

Sistemas Operacionais: Linux All

Resultados: linux_agent_config

Clique em Done e Save.

ISE_Add_New_Provisioning_Policy_1

ISE_Add_New_Provisioning_Policy_1

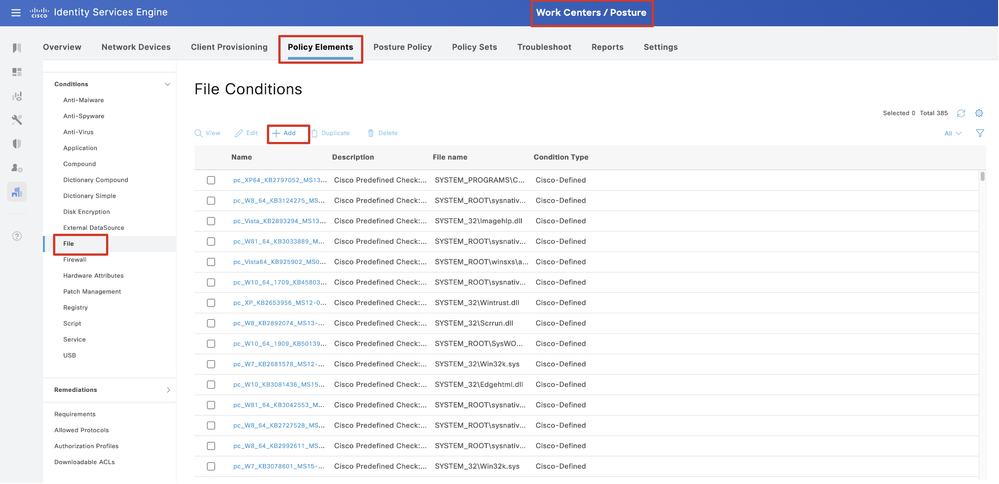

Etapa 19. Navegue até Work Centers > Posture > Policy Elements > Conditions > File. Clique em Add.

ISE_Add_New_File_Condition

ISE_Add_New_File_Condition

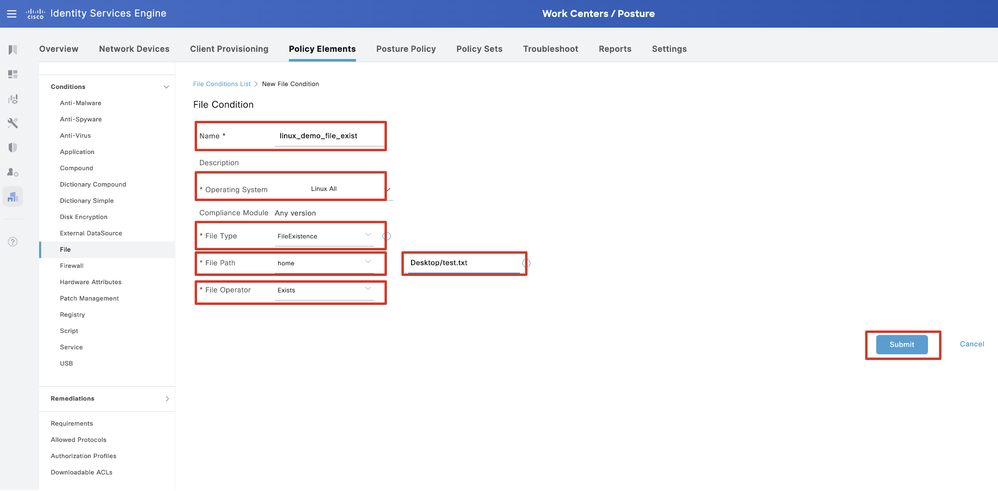

Etapa 19.1. Configure os detalhes:

Nome: linux_demo_file_exist

Sistemas Operacionais: Linux All

Tipo de arquivo: FileExistence

Caminho do arquivo: home, Desktop/test.txt

Operador de Arquivo: Existe

Clique em Submit.

ISE_Add_New_File_Condition_1

ISE_Add_New_File_Condition_1

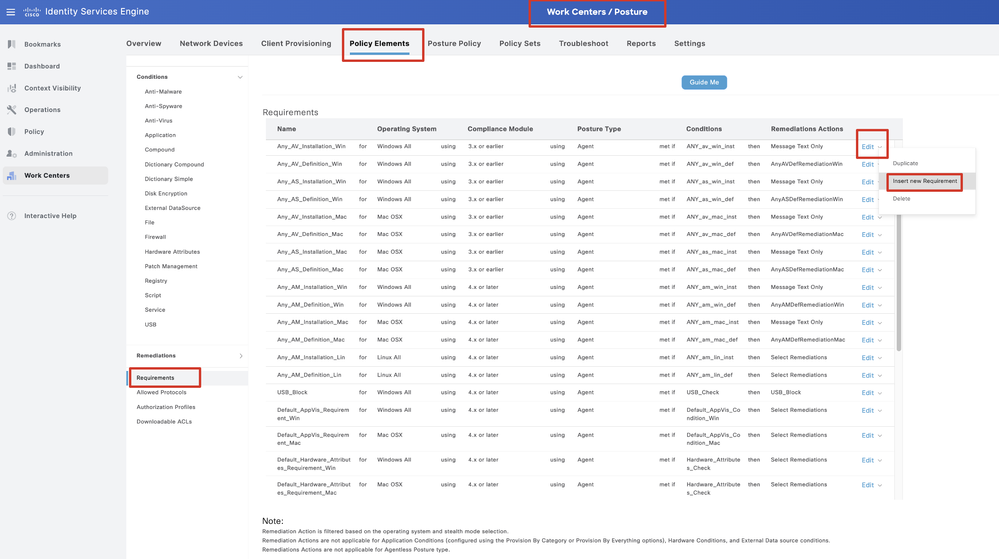

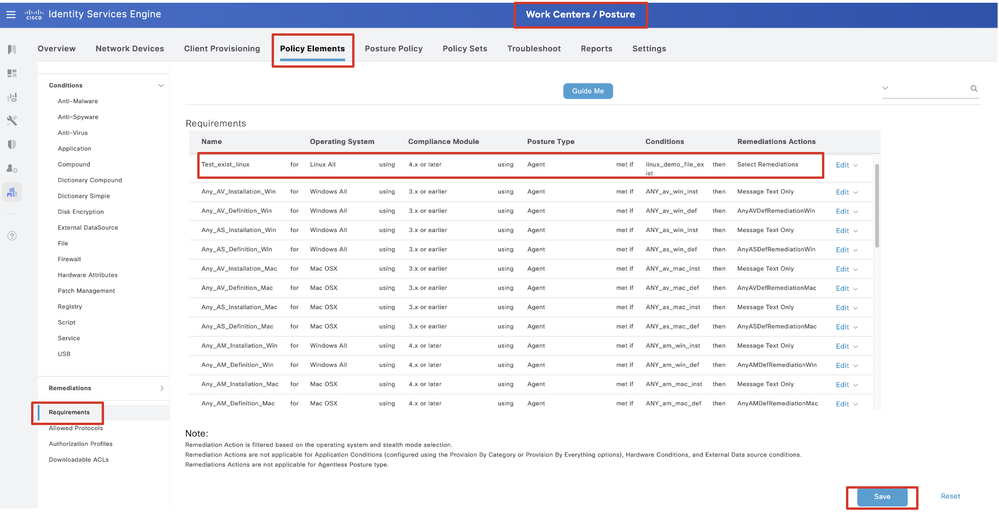

Etapa 20. Navegue até Work Centers > Posture > Policy Elements > Requirements. Clique Edit no final de qualquer nome de regra. Selecione Insert new Requirement.

ISE_Add_New_Posture_Requirement

ISE_Add_New_Posture_Requirement

Etapa 20.1. Configure os detalhes:

Nome: Test_exist_linux

Sistemas Operacionais: Linux All

Módulo de conformidade: 4.x ou posterior

Tipo de postura: Agente

Condições: linux_demo_file_exist

Clique em Done e Save.

ISE_Add_New_Posture_Requirement_1

ISE_Add_New_Posture_Requirement_1

Observação: até agora, somente scripts de shell são suportados para agentes Linux como correção.

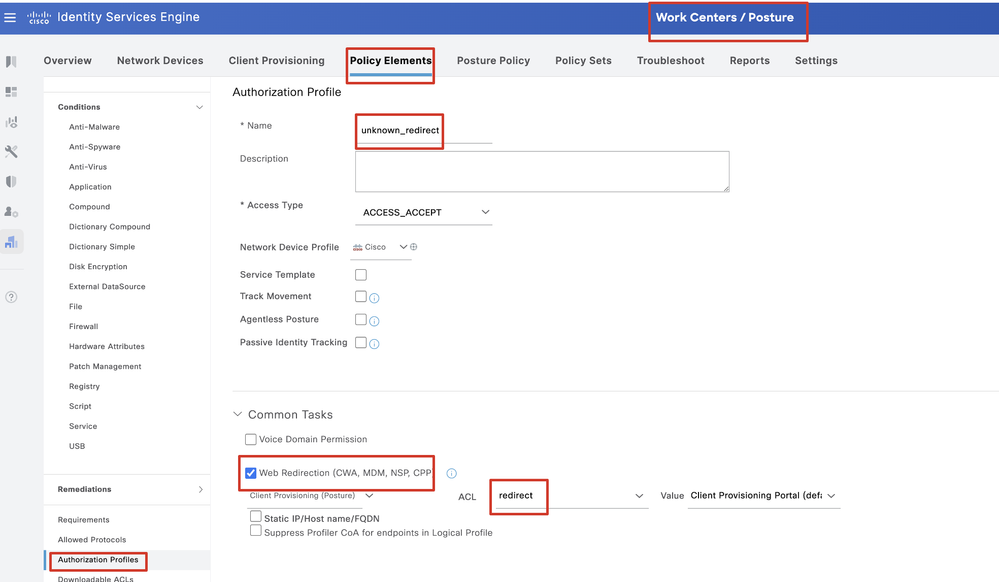

Etapa 21. Navegue até Work Centers > Posture > Policy Elements > Authorization Profiles. Clique em Add.

Etapa 21.1. Configure os detalhes:

Nome: unknown_redirect

Marque a caixa de seleção de Web Redirection(CWA,MDM,NSP,CPP)

Selecionar Client Provisioning(Posture)

ACL: redirecionar

Valor: Portal de provisionamento do cliente (padrão)

ISE_Add_New_Authorization_Profile_Redirect_1

ISE_Add_New_Authorization_Profile_Redirect_1

Observação: esse redirecionamento de nome de ACL deve corresponder ao nome de ACL correspondente configurado no FTD.

Etapa 21.2. Repita o Add para criar outros dois perfis de autorização para endpoints não compatíveis e compatíveis com os detalhes.

Nome: non_compliance_profile

Nome DACL: DENY_ALL_IPv4_TRAFFIC

Nome: compliance_profile

Nome DACL: PERMIT_ALL_IPv4_TRAFFIC

Observação: a DACL para endpoints compatíveis ou não compatíveis precisa ser configurada de acordo com os requisitos reais.

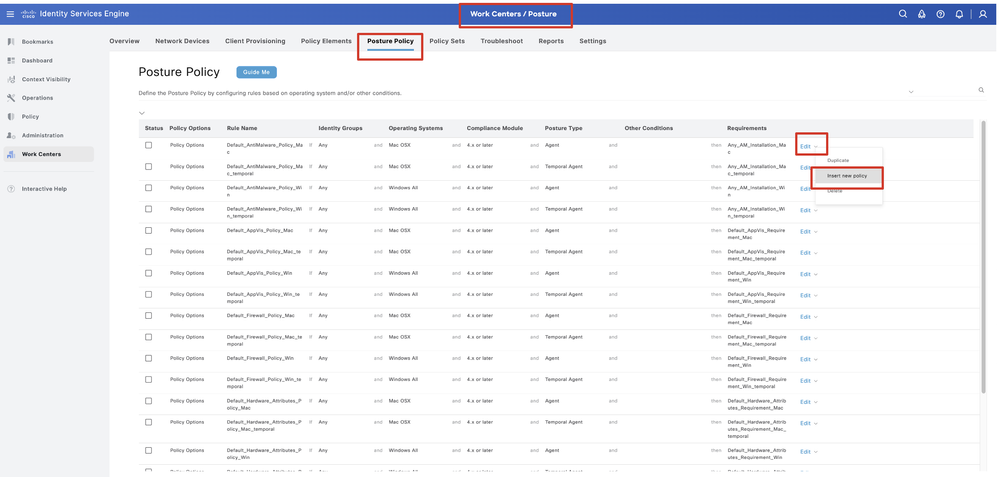

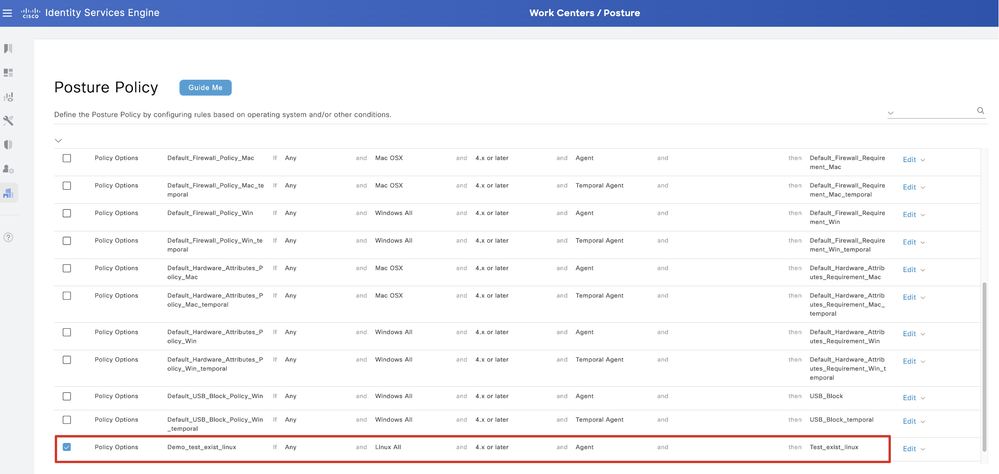

Etapa 22. Navegue até Work Centers > Posture > Posture Policy. Clique Edit no final de qualquer regra. Selecione Insert new policy.

ISE_Add_New_Posture_Policy

ISE_Add_New_Posture_Policy

Etapa 22.1. Configure os detalhes:

Nome da regra: Demo_test_exist_linux

Grupos de Identidade: Qualquer

Sistemas Operacionais: Linux All

Módulo de conformidade: 4.x ou posterior

Tipo de postura: Agente

Requisitos: Test_exist_linux

Clique em Done e Save.

ISE_Add_New_Posture_Policy_1

ISE_Add_New_Posture_Policy_1

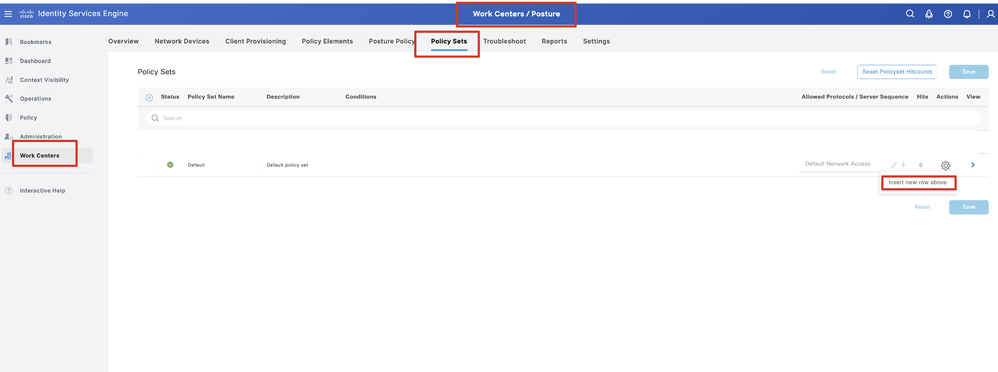

Etapa 23. Navegue até Work Centers > Posture > Policy Sets. Clique para Insert new row above.

ISE_Add_New_Policy_Set

ISE_Add_New_Policy_Set

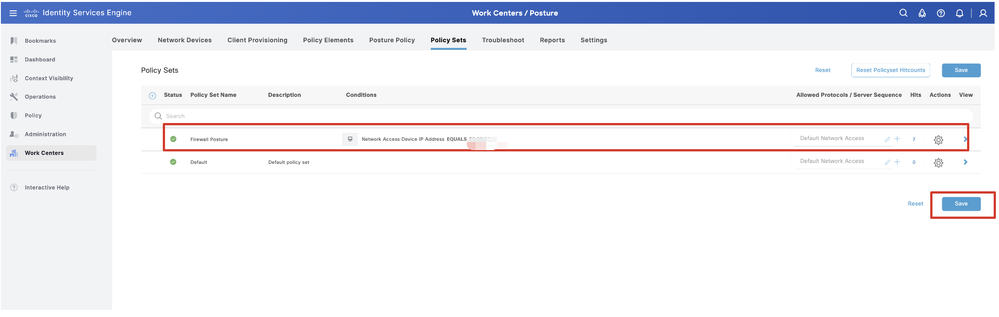

Etapa 23.1. Configure os detalhes:

Nome do Conjunto de Políticas: Postura de Firewall

Condições: Endereço IP do dispositivo de acesso à rede IGUALs [Endereço IP FTD]

Clique Save .

ISE_Add_New_Policy_Set_1

ISE_Add_New_Policy_Set_1

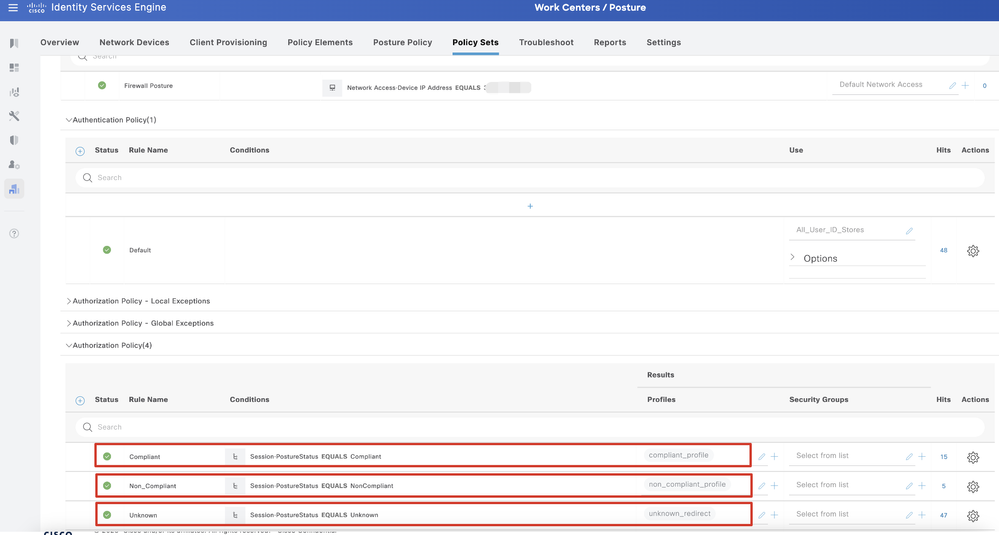

Etapa 23.2. Clique > para inserir o conjunto de políticas. Crie novas regras de autorização para status compatível, não compatível e desconhecido de postura. Clique em Save.

Compatível com compliance_profile

Não Compatível com non_compliance_profile

Desconhecido com unknown_redirect

ISE_Add_New_Policy_Set_2

ISE_Add_New_Policy_Set_2

Configurações no Ubuntu

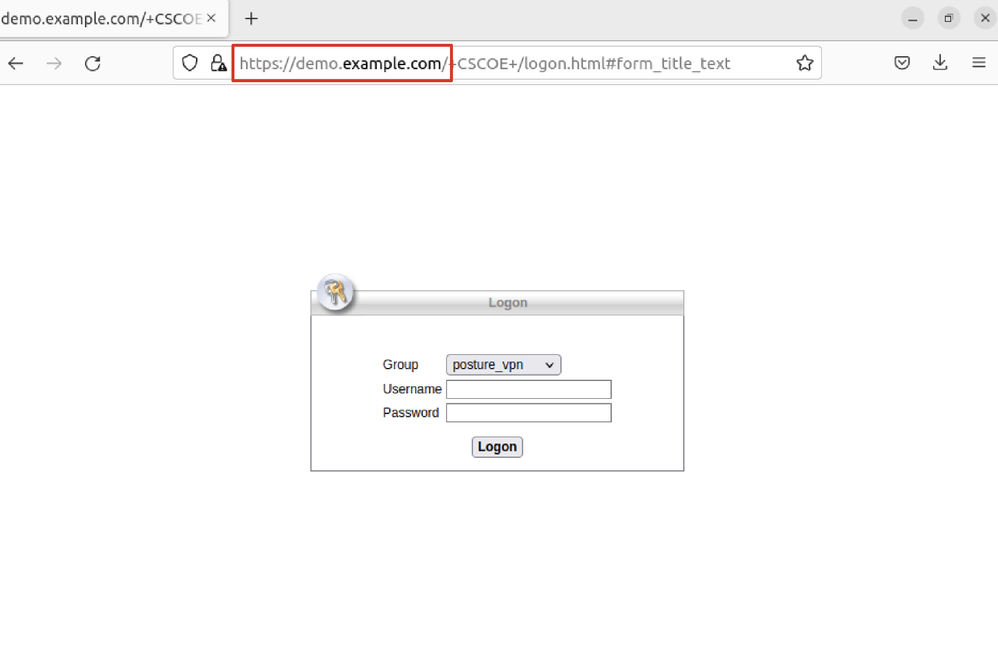

Configurações no UbuntuEtapa 24. Faça login no cliente Ubuntu via GUI. Abra o navegador para fazer login no portal VPN. Neste exemplo, é demo.example.com.

Ubuntu_Browser_VPN_Login

Ubuntu_Browser_VPN_Login

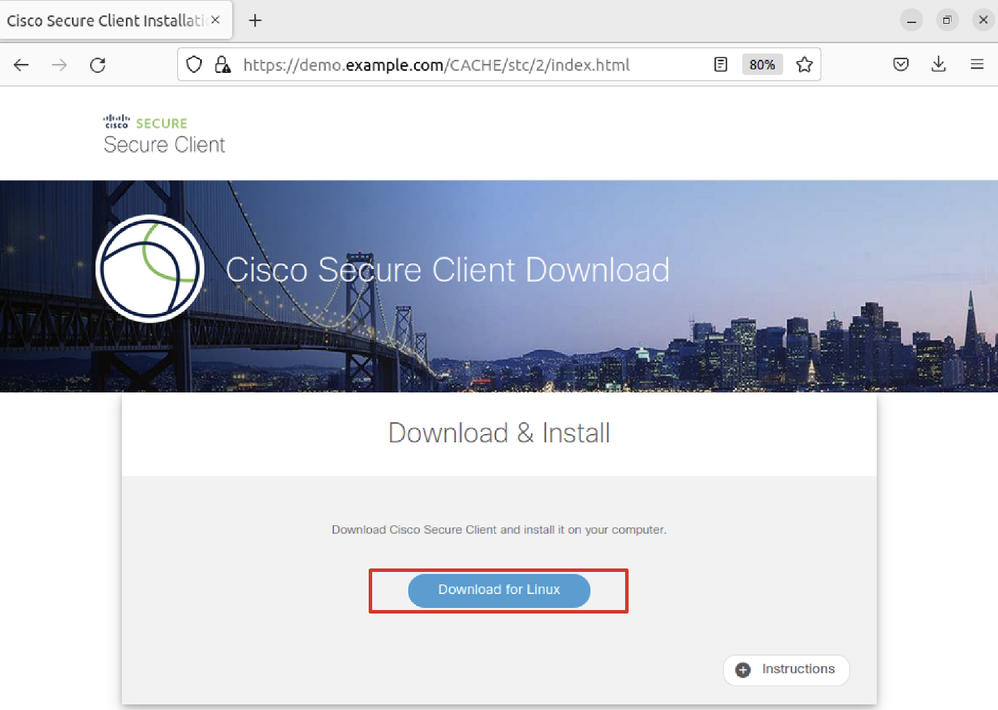

Etapa 25. Clique em Download for Linux.

Ubuntu_Browser_VPN_Download_1

Ubuntu_Browser_VPN_Download_1

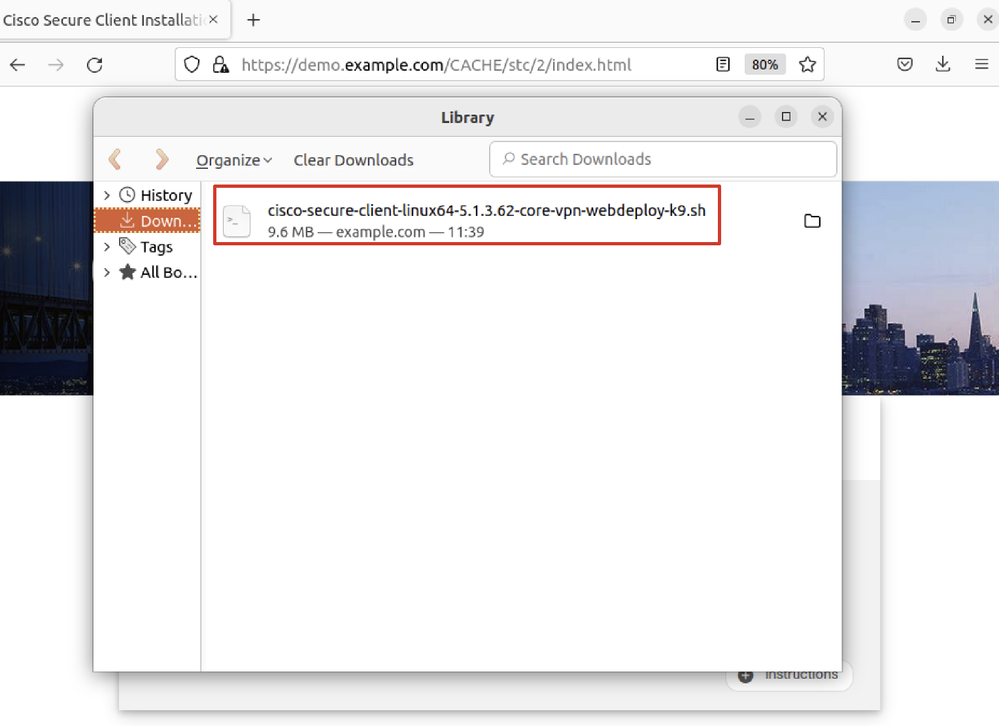

O nome do arquivo baixado é cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh.

Ubuntu_Browser_VPN_Download_2

Ubuntu_Browser_VPN_Download_2

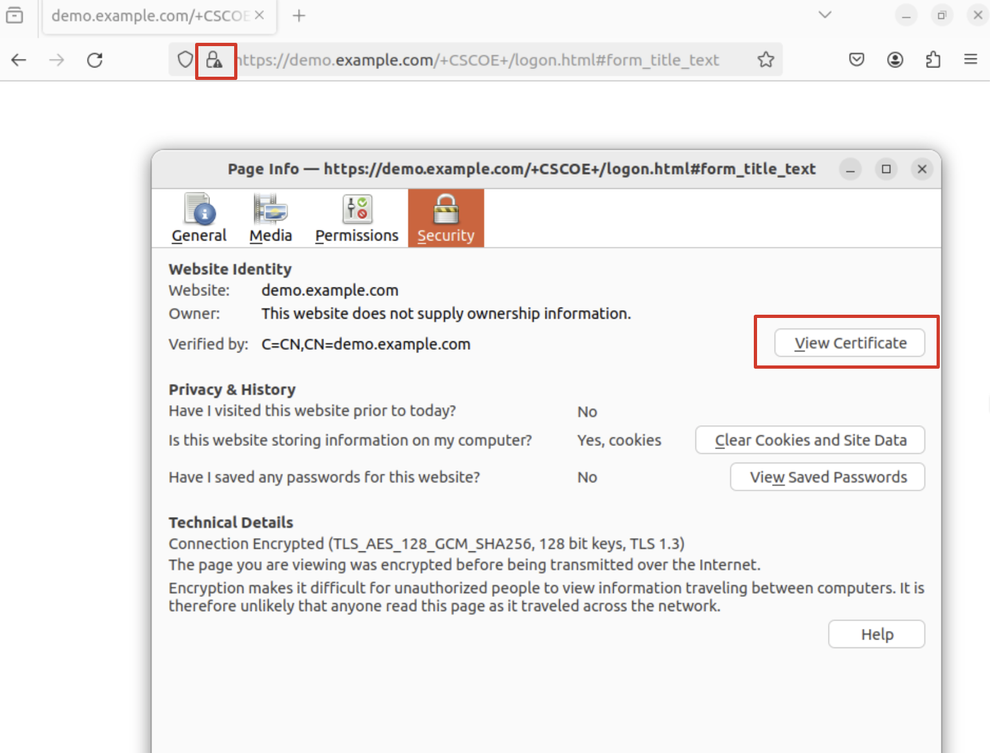

Etapa 26. Baixe o certificado VPN pelo navegador e renomeie o arquivo como <certificate>.crt. Este é o exemplo do uso do firefox para baixar o certificado.

Ubuntu_Browser_VPN_Cert_Download

Ubuntu_Browser_VPN_Cert_Download

Etapa 27. Abra o terminal no cliente Ubuntu. Navegue até path home/user/Downloads/ para instalar o Cisco Secure Client.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

user@ubuntu22-desktop:~/Downloads$ sudo ./cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

[sudo] password for user:

Installing Cisco Secure Client...

Migrating /opt/cisco/anyconnect directory to /opt/cisco/secureclient directory

Extracting installation files to /tmp/vpn.zaeAZd/vpninst959732303.tgz...

Unarchiving installation files to /tmp/vpn.zaeAZd...

Starting Cisco Secure Client Agent...

Done!

Exiting now.

user@ubuntu22-desktop:~/Downloads$Etapa 28. Confie no certificado do portal VPN no cliente Ubuntu.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

CN = demo.example.com, C = CN

error 18 at 0 depth lookup: self-signed certificate

Error demo-example-com.crt: verification failed

user@ubuntu22-desktop:~/Downloads$ sudo cp demo-example-com.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

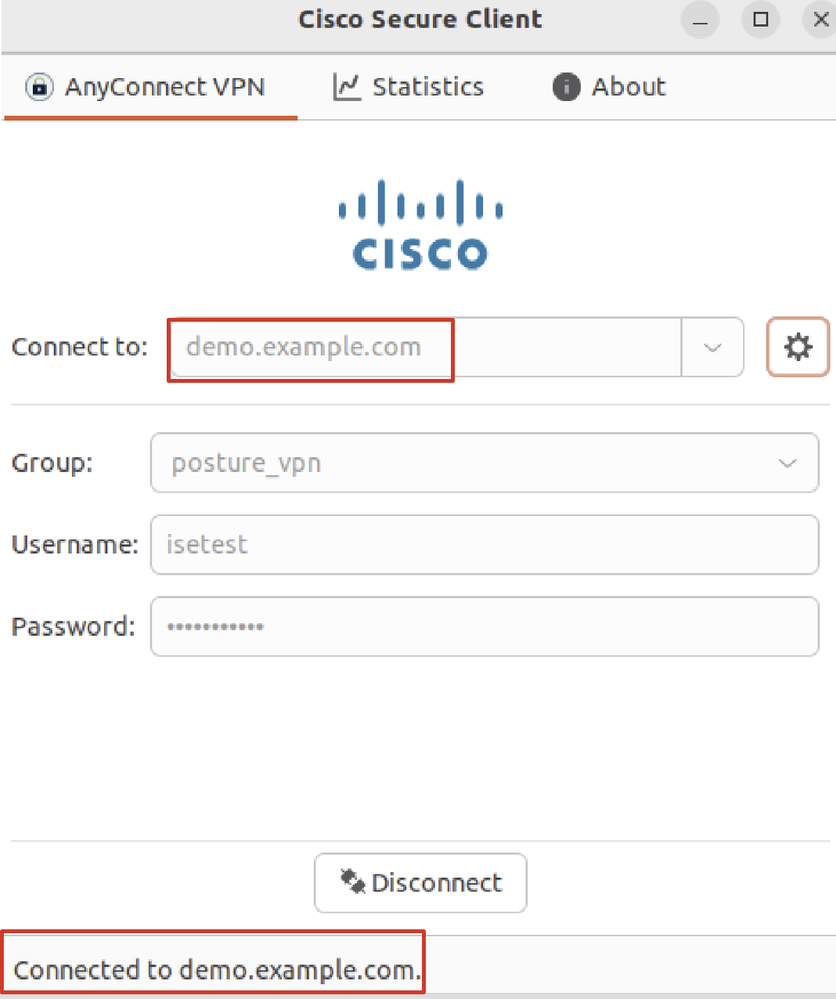

demo-example-com.crt: OKEtapa 29. Abra o Cisco Secure Client no cliente Ubuntu e conecte a VPN ao demo.example.com com êxito.

Ubuntu_Secure_Client_Connected

Ubuntu_Secure_Client_Connected

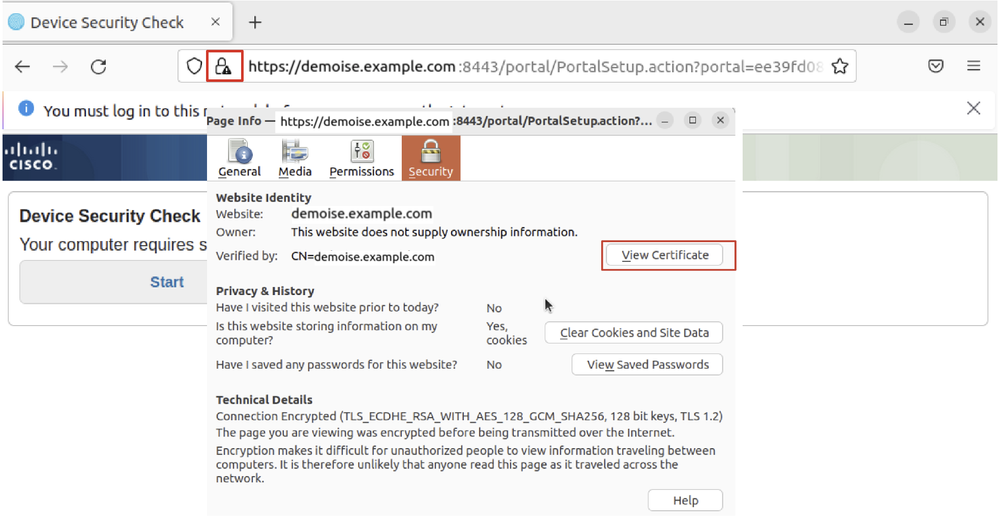

Etapa 30. Abra o navegador para acessar qualquer site que dispare o redirecionamento para o portal CPP do ISE. Baixe o certificado do portal CPP do ISE e renomeie o arquivo como <certificate>.crt. Este é um exemplo do uso do Firefox para download.

Ubuntu_Browser_CPP_Cert_Download

Ubuntu_Browser_CPP_Cert_Download

Etapa 30.1. Confie no certificado do portal ISE CPP no cliente Ubuntu.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ sudo cp ise-cert.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

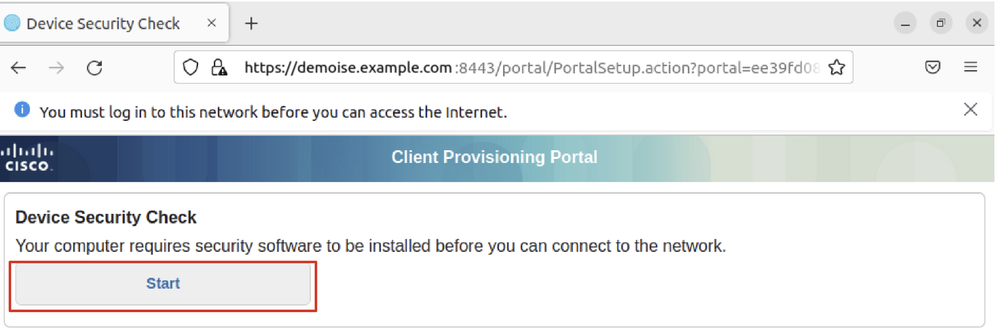

done.Etapa 31. Clique Start no portal CPP do ISE.

Ubuntu_Browser_CPP_Start

Ubuntu_Browser_CPP_Start

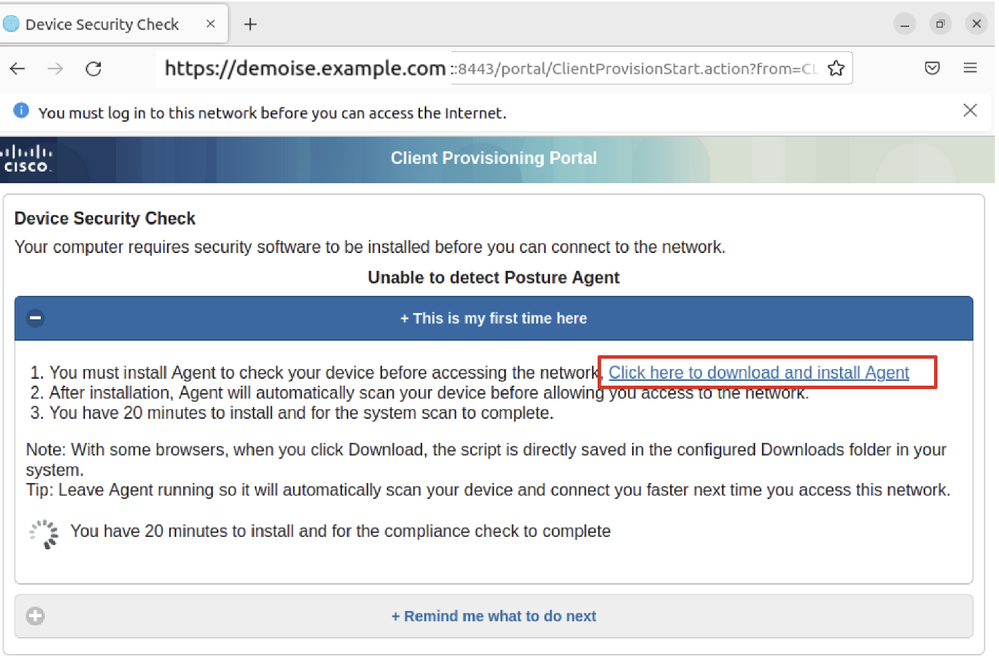

Etapa 32. Click here to download and install Agent.

Ubuntu_Browser_CPP_Download_Posture

Ubuntu_Browser_CPP_Download_Posture

Etapa 33. Abra o terminal no cliente Ubuntu. Navegue até o caminho home/user/Downloads/ para instalar o módulo de postura.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$ ./cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

Cisco Network Setup Assistant

(c) 2022-2024 Cisco Systems, Inc. Cisco, Cisco Systems and Cisco Systems logo are registered trademarks of Cisco Systems, Inc and/or its affiliates in the U.S. and certain other countries.

Cisco ISE Network Setup Assistant started. Version - 5.1.3.62

Trusted and Secure Connection

You are connected to

demoise.example.com

whose identity has been certified. Your connection to this website is encrypted.

Downloading Cisco Secure Client...

Downloading remote package...

Running Cisco Secure Client - Downloader...

Installation is completed.Etapa 34. Na interface do usuário do cliente Ubuntu, saia do Cisco Secure Client e abra-o novamente. O módulo de postura do ISE foi instalado e executado com êxito.

Ubuntu_Secure_Client_ISE_Posture_Installed

Ubuntu_Secure_Client_ISE_Posture_Installed

Etapa 35. Abra o terminal no cliente Ubuntu. Navegue até o caminho home/user/Desktop , crie um test.txt arquivo para atender à condição de arquivo configurada no ISE.

user@ubuntu22-desktop:~$ cd Desktop/

user@ubuntu22-desktop:~/Desktop$ echo test > test.txtVerificar

VerificarUse esta seção para confirmar se a sua configuração funciona corretamente.

Etapa 1. Conecte a VPN a demo.example.com no cliente Ubuntu.

Verify_Ubuntu_Secure_Client_Connected

Verify_Ubuntu_Secure_Client_Connected

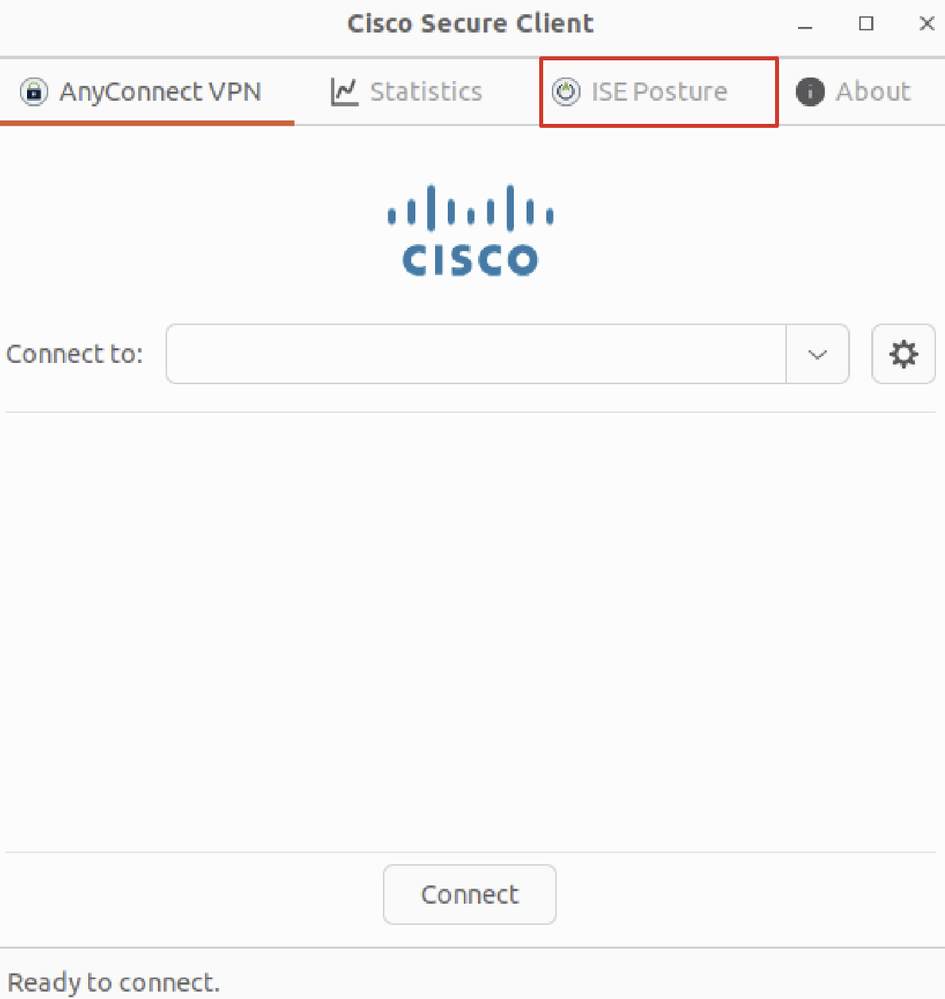

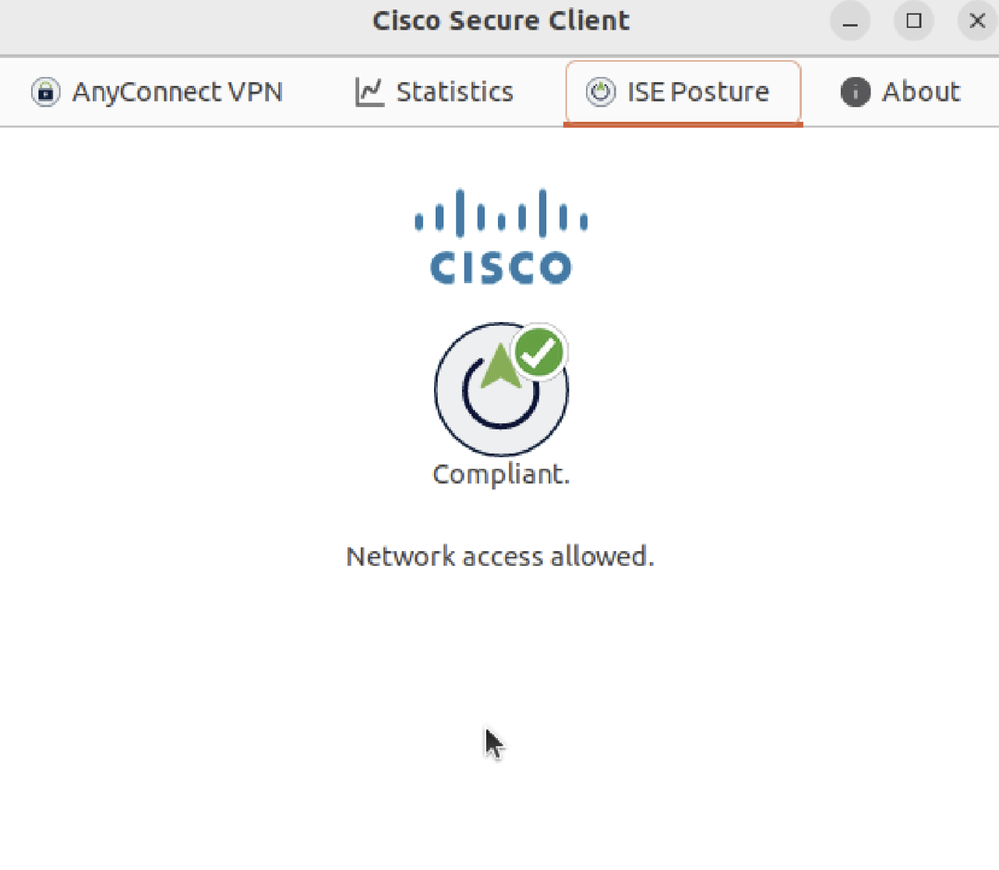

Etapa 2. Verifique o status da postura do ISE no cliente Ubuntu.

Verify_Ubuntu_Secure_Client_Compliant

Verify_Ubuntu_Secure_Client_Compliant

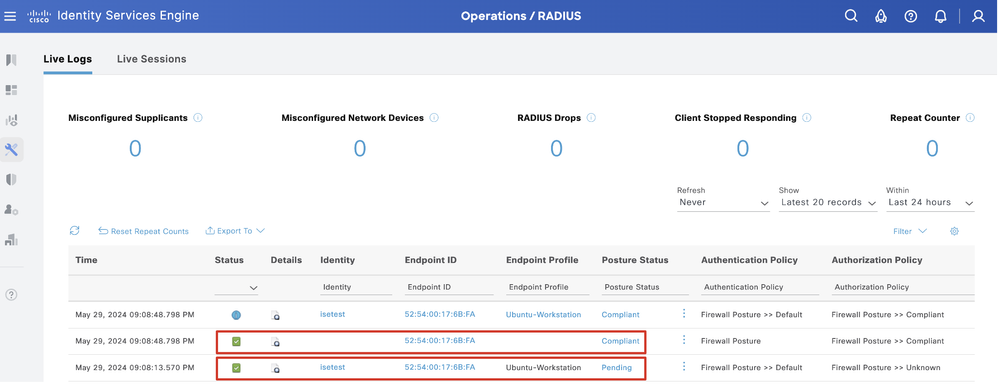

Etapa 3. Verifique o registro em tempo real do Radius no ISE. Navegue até Operations > RADIUS Live Log.

Verify_ISE_LiveLog

Verify_ISE_LiveLog

Etapa 4. Navegue até a CLI do FTD via SSH ou console.

>

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

ftdv741> enable

Password:

ftdv741#

ftdv741# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 33

Assigned IP : 192.168.6.30 Public IP : 192.168.10.13

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 51596 Bytes Rx : 17606

Pkts Tx : 107 Pkts Rx : 136

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : posture_gp Tunnel Group : posture_vpn

Login Time : 14:02:25 UTC Fri May 31 2024

Duration : 0h:00m:55s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb007182000210006659d871

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 33.1

Public IP : 192.168.10.13

Encryption : none Hashing : none

TCP Src Port : 59180 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : linux-64

Client OS Ver: Ubuntu 22.04 LTS 22.04 (Jammy Jellyfish)

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 33.2

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 59182

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 498

Pkts Tx : 1 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

DTLS-Tunnel:

Tunnel ID : 33.3

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 56078

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 38868 Bytes Rx : 17108

Pkts Tx : 105 Pkts Rx : 130

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3Troubleshooting

TroubleshootingEsta seção disponibiliza informações para a solução de problemas de configuração.

Para fluxo de postura e solução de problemas do Cisco Secure Client e ISE, consulte os documentos do CCOComparação de estilo de postura do ISE para pré e pós-2.2 e Solução de problemas de gerenciamento de sessão e postura do ISE.

Informações Relacionadas

Informações Relacionadas Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

01-Jul-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Mark NiLíder técnico da Cisco

- Chao FengLíder técnico da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback