Guia de configuração de L2TPv3 sobre FlexVPN

Contents

Introdução

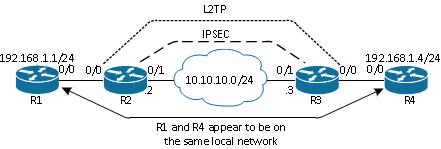

Este documento descreve como configurar um enlace L2TPv3 (Layer 2 Tunneling Protocol versão 3) para ser executado em uma conexão VTI (Virtual Tunnel Interface) FlexVPN do Cisco IOS entre dois roteadores que executam o Cisco IOS® Software. Com essa tecnologia, as redes de Camada 2 podem ser estendidas com segurança dentro de um túnel IPsec em vários saltos de Camada 3, o que permite que dispositivos fisicamente separados pareçam estar na mesma LAN local.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Interface de túnel virtual (VTI) FlexVPN do Cisco IOS

- Protocolo de Tunelamento de Camada 2 (L2TP - Layer 2 Tunneling Protocol)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Integrated Services Router Generation 2 (G2), com licença de segurança e dados.

- Cisco IOS versão 15.1(1)T ou posterior para suportar FlexVPN. Para obter detalhes, consulte o Cisco Feature Navigator.

Essa configuração do FlexVPN usa padrões inteligentes e autenticação de chave pré-compartilhada para simplificar a explicação. Para obter o máximo de segurança, use a criptografia de última geração; consulte Criptografia de última geração para obter mais informações.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configurar

Topologia de rede

Esta configuração usa a topologia nesta imagem. Altere os endereços IP conforme necessário para sua instalação.

Roteador R1

O roteador R1 tem um endereço IP configurado na interface:

interface Ethernet0/0

ip address 192.168.1.1 255.255.255.0

Roteador R2

FlexVPN

Este procedimento configura o FlexVPN no roteador R2.

- Crie um chaveiro IKEv2 (Internet Key Exchange Version 2) para o par:

crypto ikev2 keyring key1

peer 10.10.10.3

address 10.10.10.3

pre-shared-key ciscol - Crie um perfil padrão IKEv2 que corresponda ao roteador par e use a autenticação de chave pré-compartilhada:

crypto ikev2 profile default

match identity remote address 10.10.10.3 255.255.255.255

identity local address 10.10.10.2

authentication remote pre-share

authentication local pre-share

keyring local key1 - Crie o VTI e proteja-o com o perfil padrão:

interface Tunnel1

ip address 172.16.1.2 255.255.255.0

tunnel source 10.10.10.2

tunnel destination 10.10.10.3

tunnel protection ipsec profile default

L2TPv3

Este procedimento configura o L2TPv3 no roteador R2.

- Crie uma classe de pseudofio para definir o encapsulamento (L2TPv3) e defina a interface de túnel FlexVPN que a conexão L2TPv3 usa para acessar o roteador par:

pseudowire-class l2tp1

encapsulation l2tpv3

ip local interface Tunnel1 - Use o comando xconnect na interface relevante para configurar o túnel L2TP; forneça o endereço de peer da interface do túnel e especifique o tipo de encapsulamento:

interface Ethernet0/0

no ip address

xconnect 172.16.1.3 1001 encapsulation l2tpv3 pw-class l2tp1

Roteador R3

FlexVPN

Este procedimento configura o FlexVPN no roteador R3.

- Crie um chaveiro IKEv2 para o par:

crypto ikev2 keyring key1

peer 10.10.10.2

address 10.10.10.2

pre-shared-key cisco - Crie um perfil padrão IKEv2 que corresponda ao roteador par e use a autenticação de chave pré-compartilhada:

crypto ikev2 profile default

match identity remote address 10.10.10.2 255.255.255.255

identity local address 10.10.10.3

authentication remote pre-share

authentication local pre-share

keyring local key1 - Crie o VTI e proteja-o com o perfil padrão:

interface Tunnel1

ip address 172.16.1.3 255.255.255.0

tunnel source 10.10.10.3

tunnel destination 10.10.10.2

tunnel protection ipsec profile default

L2TPv3

Este procedimento configura o L2TPv3 no roteador R3.

- Crie uma classe de pseudofio para definir o encapsulamento (L2TPv3) e defina a interface de túnel FlexVPN que a conexão L2TPv3 usa para acessar o roteador par:

pseudowire-class l2tp1

encapsulation l2tpv3

ip local interface Tunnel1 - Use o comando xconnect na interface relevante para configurar o túnel L2TP; forneça o endereço de peer da interface do túnel e especifique o tipo de encapsulamento:

interface Ethernet0/0

no ip address

xconnect 172.16.1.2 1001 encapsulation l2tpv3 pw-class l2tp1

Roteador R4

O roteador R4 tem um endereço IP configurado na interface:

interface Ethernet0/0

ip address 192.168.1.4 255.255.255.0

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Verificar Associação de Segurança IPsec

Este exemplo verifica se a associação de segurança IPsec foi criada com êxito no roteador R2 com a interface Tunnel1.

R2#show crypto sockets

Number of Crypto Socket connections 1

Tu1 Peers (local/remote): 10.10.10.2/10.10.10.3

Local Ident (addr/mask/port/prot): (10.10.10.2/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (10.10.10.3/255.255.255.255/0/47)

IPSec Profile: "default"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "default" Map-name: "Tunnel1-head-0"

Verificar criação de SA de IKEv2

Este exemplo verifica se a associação de segurança (SA) IKEv2 foi criada com êxito no roteador R2.

R2#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

2 10.10.10.2/500 10.10.10.3/500 none/none READY

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:5, Auth sign: PSK,

Auth verify: PSK

Life/Active Time: 86400/562 sec

IPv6 Crypto IKEv2 SA

Verificar o túnel L2TPv3

Este exemplo verifica se o túnel L2TPv3 foi formado corretamente no roteador R2.

R2#show xconnect all

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

UP pri ac Et0/0:3(Ethernet) UP l2tp 172.16.1.3:1001 UP

Verificar a Aparência e a Conectividade de Rede do R1

Este exemplo verifica se o roteador R1 tem conectividade de rede com o roteador R4 e parece estar na mesma rede local.

R1#ping 192.168.1.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 6/6/6 ms

R1#show arp

Protocol Address Age (min) Hardware Addr Type Interface

Internet 192.168.1.1 - aabb.cc00.0100 ARPA Ethernet0/0

Internet 192.168.1.4 4 aabb.cc00.0400 ARPA Ethernet0/0

R1#show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

R4 Eth 0/0 142 R B Linux Uni Eth 0/0

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração:

- debug crypto ikev2 - habilite a depuração IKEv2.

- debug xconnect event - habilitar a depuração do evento xconnect.

- show crypto ikev2 diagnose error - exibe o banco de dados do caminho de saída IKEv2.

A ferramenta Output Interpreter (exclusiva para clientes registrados) é compatível com alguns comandos de exibição.. Use a ferramenta Output Interpreter para visualizar uma análise do resultado gerado pelo comando show..

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

27-May-2013 |

Versão inicial |

Feedback

Feedback