Introdução

Este documento descreve as etapas de configuração necessárias para integrar um Cisco FireSIGHT Management Center (FMC) ou um dispositivo gerenciado Firepower com o Cisco Secure Access Control System 5.x (ACS) para autenticação de usuário do Remote Authentication Dial In User Service (RADIUS).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração inicial do sistema FireSIGHT e do dispositivo gerenciado via GUI e/ou shell

- Configurando políticas de autenticação e autorização no ACS 5.x

- Conhecimento RADIUS básico

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Sistema Cisco Secure Access Control 5.7 (ACS 5.7)

- Cisco FireSight Manager Center 5.4.1

As versões anteriores são as mais recentes disponíveis no momento. O recurso é suportado em todas as versões do ACS 5.x e nas versões do FMC 5.x.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configuração

Configuração do ACS 5.x

Configurando Dispositivos de Rede e Grupos de Dispositivos de Rede

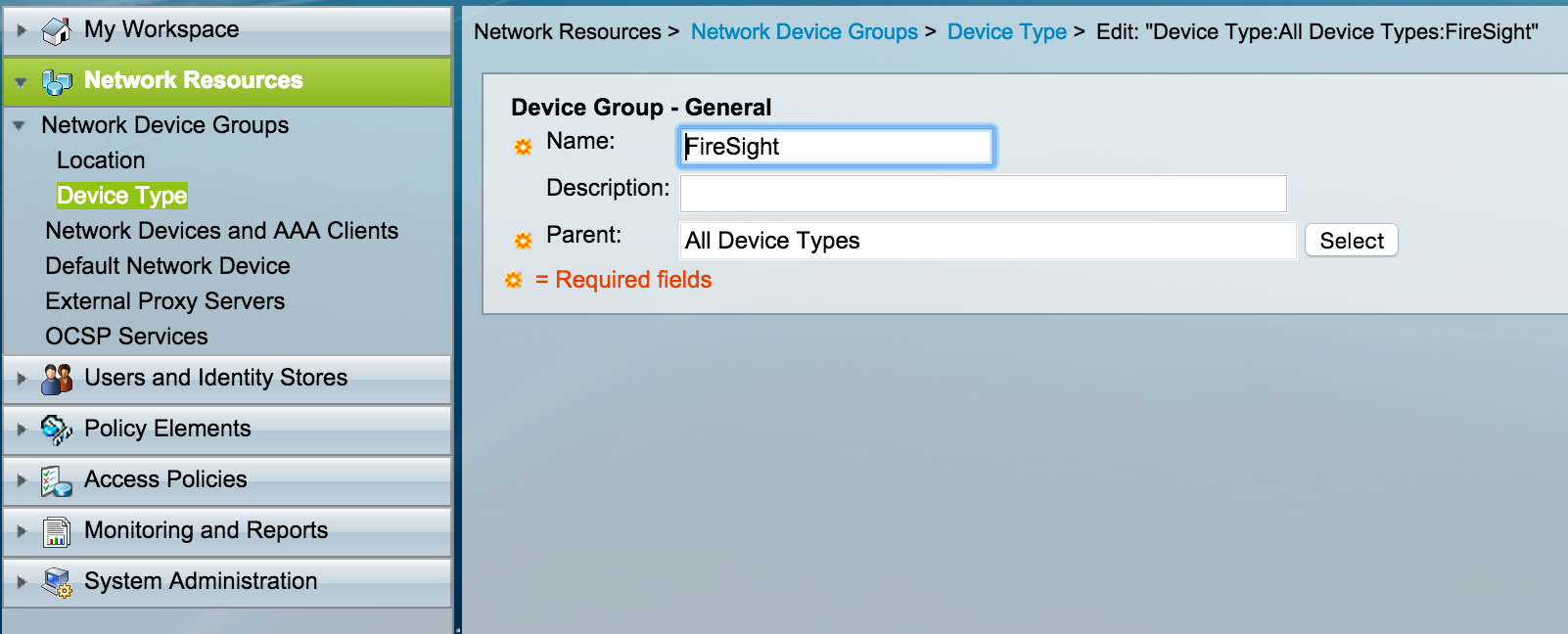

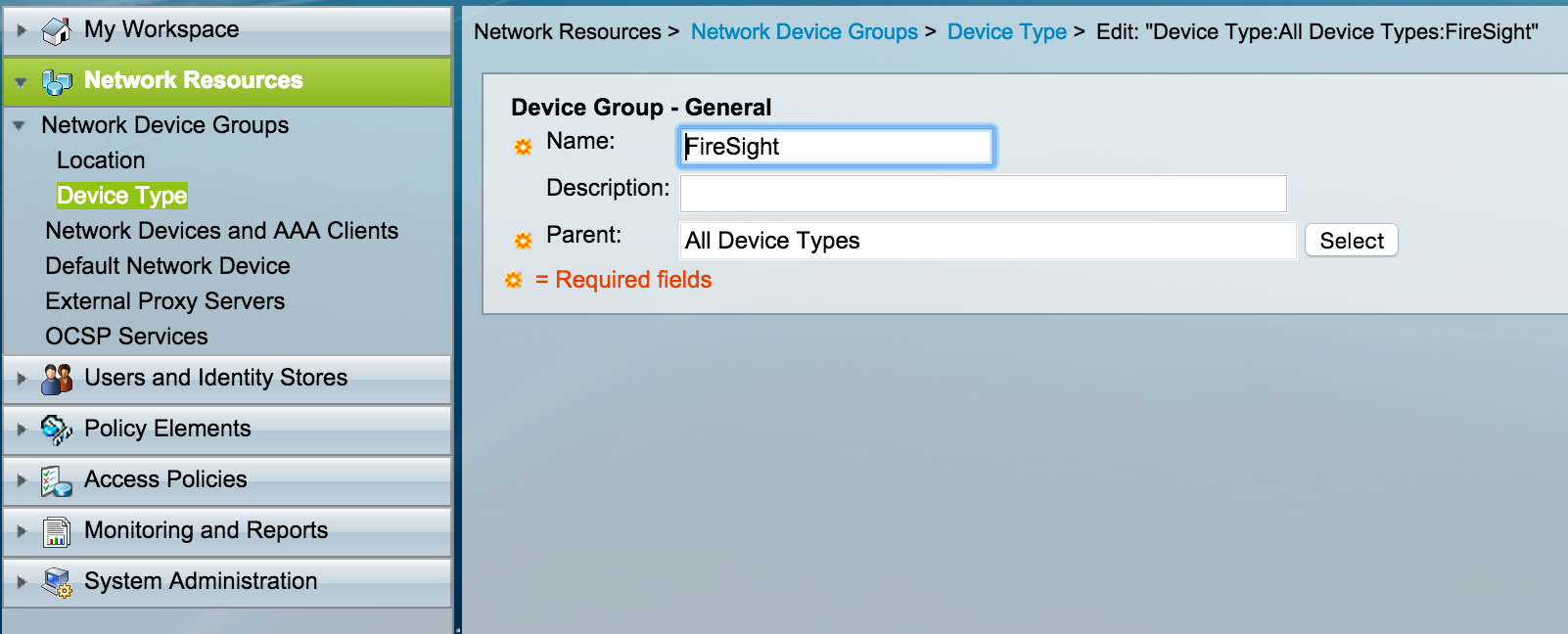

- Na GUI do ACS, navegue até Network Device Group, clique em Device Type e crie um grupo de dispositivos. Na captura de tela do exemplo a seguir, o tipo de dispositivo FireSight foi configurado. Este Tipo de Dispositivo será referenciado na definição de regra de política de autorização em uma etapa posterior. Click Save.

- Na GUI do ACS, navegue até Network Device Group, clique em NetworkDevices e clientes AAA e adicione um dispositivo. Forneça um nome descritivo e o endereço IP do dispositivo. O FireSIGHT Management Center é definido no exemplo abaixo.

- Nos grupos de dispositivos de rede, configure o tipo de dispositivo da mesma forma que o grupo de dispositivos criado na etapa acima.

- Marque a caixa ao lado de Authentication Options, marque a caixa de seleção RADIUS e insira a chave Shared secret que será usada para este NAD. Observe que a mesma chave de segredo compartilhado será usada novamente mais tarde ao configurar o servidor RADIUS no FireSIGHT Management Center. Para revisar o valor da chave de texto sem formatação, clique no botão Show. Clique em Submit.

- Repita as etapas acima para todos os FireSIGHT Management Centers e Dispositivos gerenciados que exigirão autenticação/autorização de usuário RADIUS para acesso a GUI e/ou shell.

Adicionando um grupo de identidade no ACS

- Navegue até Users and Identity Stores, configure Identity Group. Neste exemplo, o grupo de identidade criado é "FireSight Administrator". Esse grupo será vinculado ao perfil de autorização definido nas etapas abaixo.

Adicionando um usuário local ao ACS

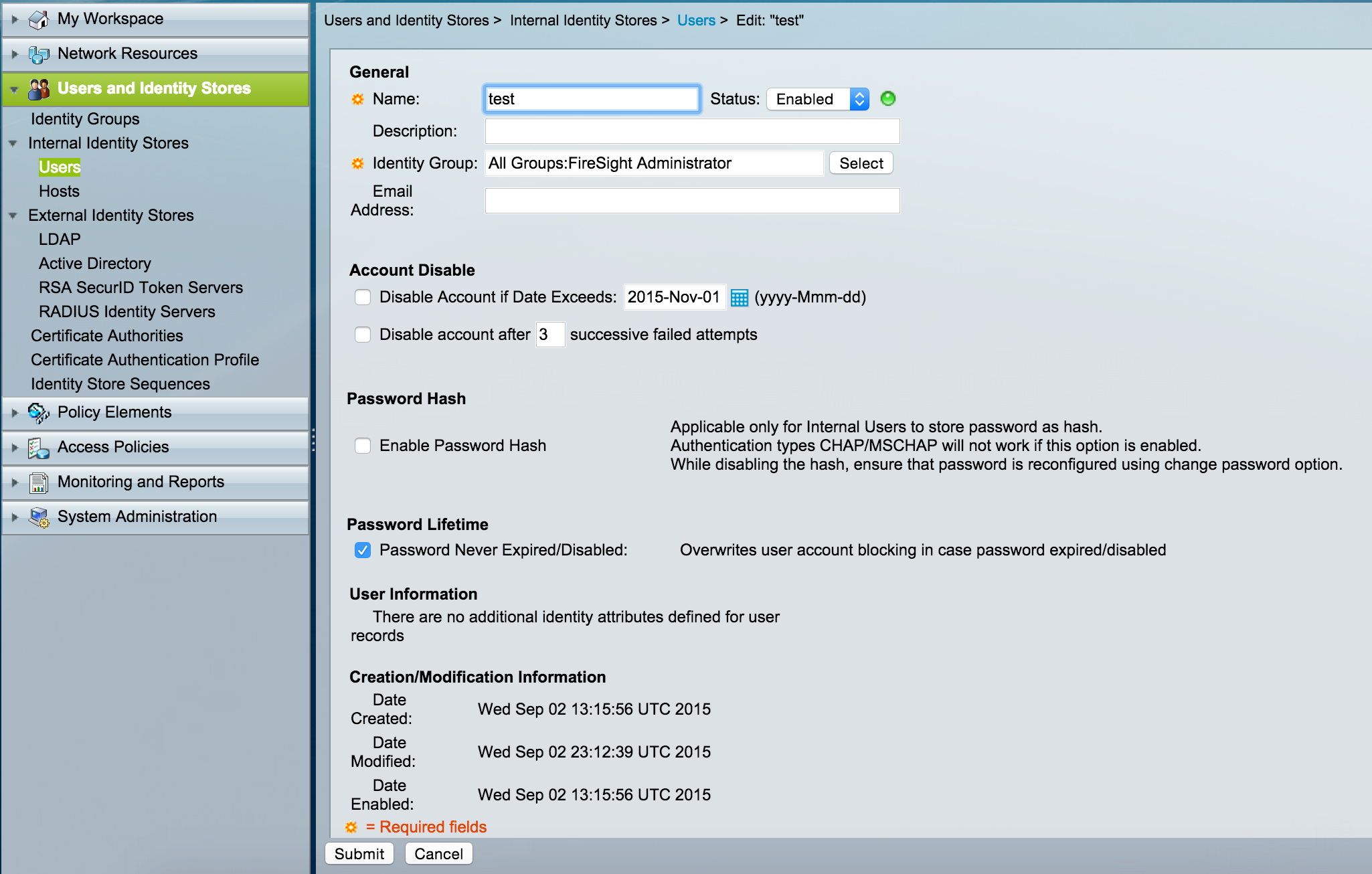

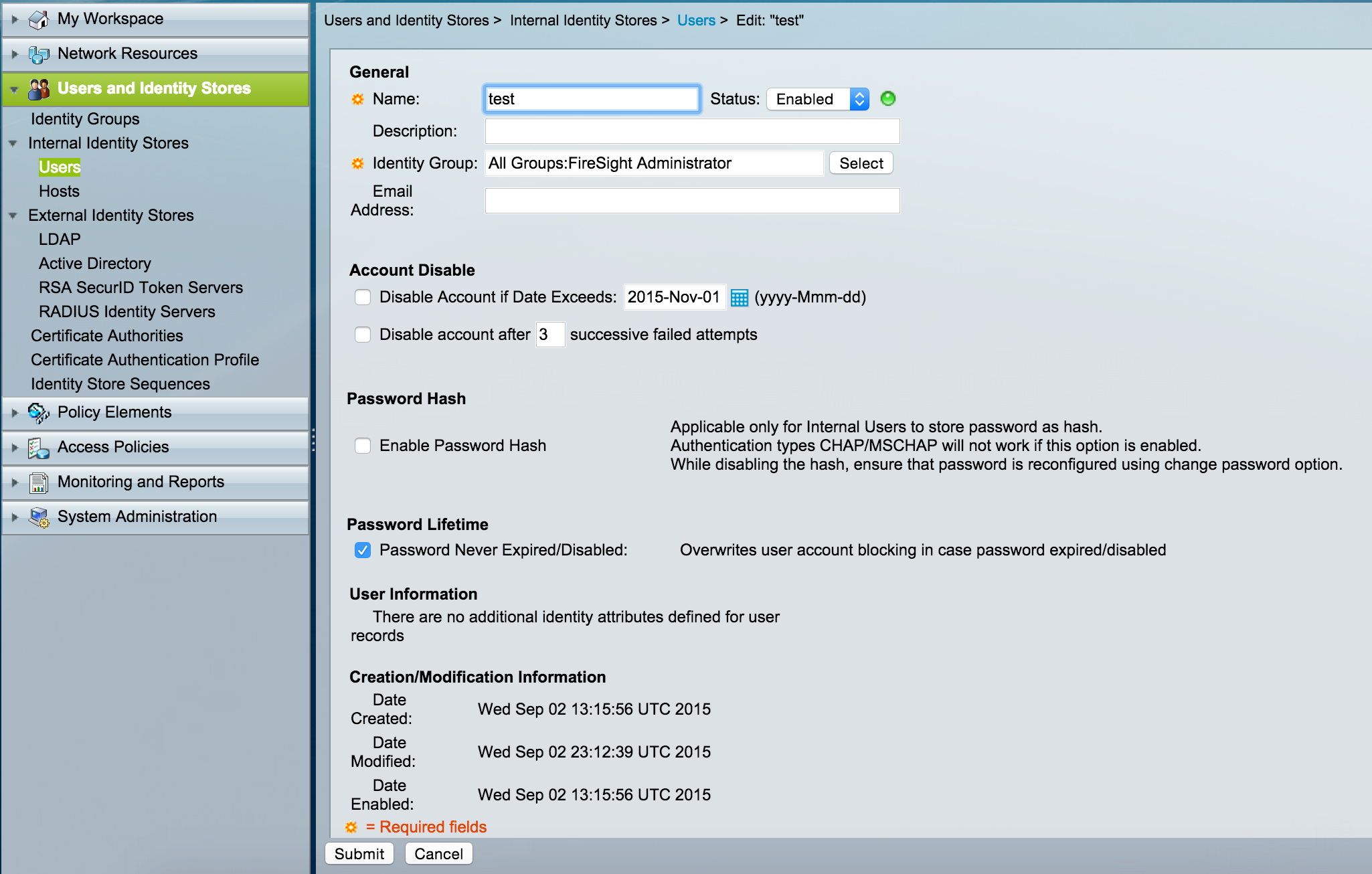

- Navegue até Users and Identity Stores, configure Users na seção Internal Identity Stores. Insira as informações necessárias para a criação do Usuário local, selecione o Grupo de identidade criado na etapa acima e clique em Enviar.

Configurando a política ACS

- Na GUI do ACS, navegue para Policy Elements > Authorization and Permissions > Network Access > Authorization Profiles. Crie um novo perfil de autorização com um nome descritivo. No exemplo abaixo, a política criada é o FireSight Administrator.

- Na guia Atributos RADIUS, adicione o atributo manual para autorizar o grupo de identidade criado acima e clique em Enviar

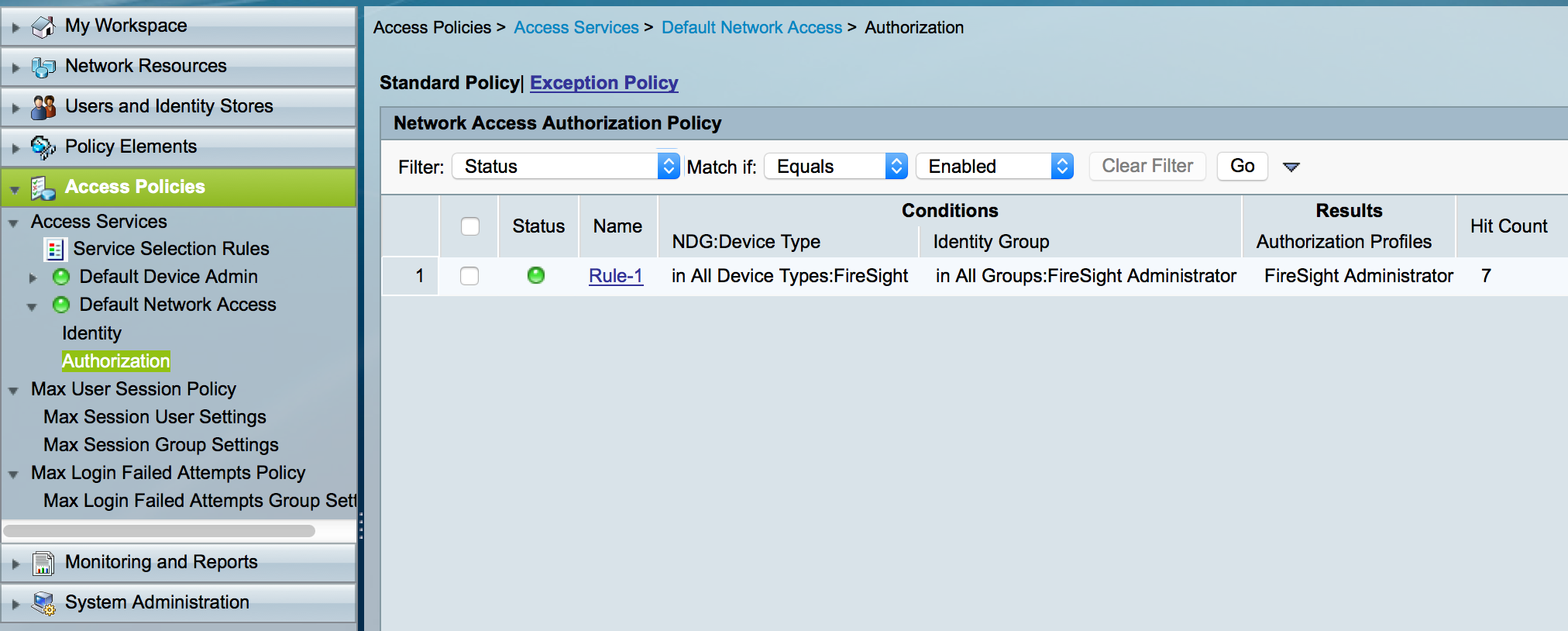

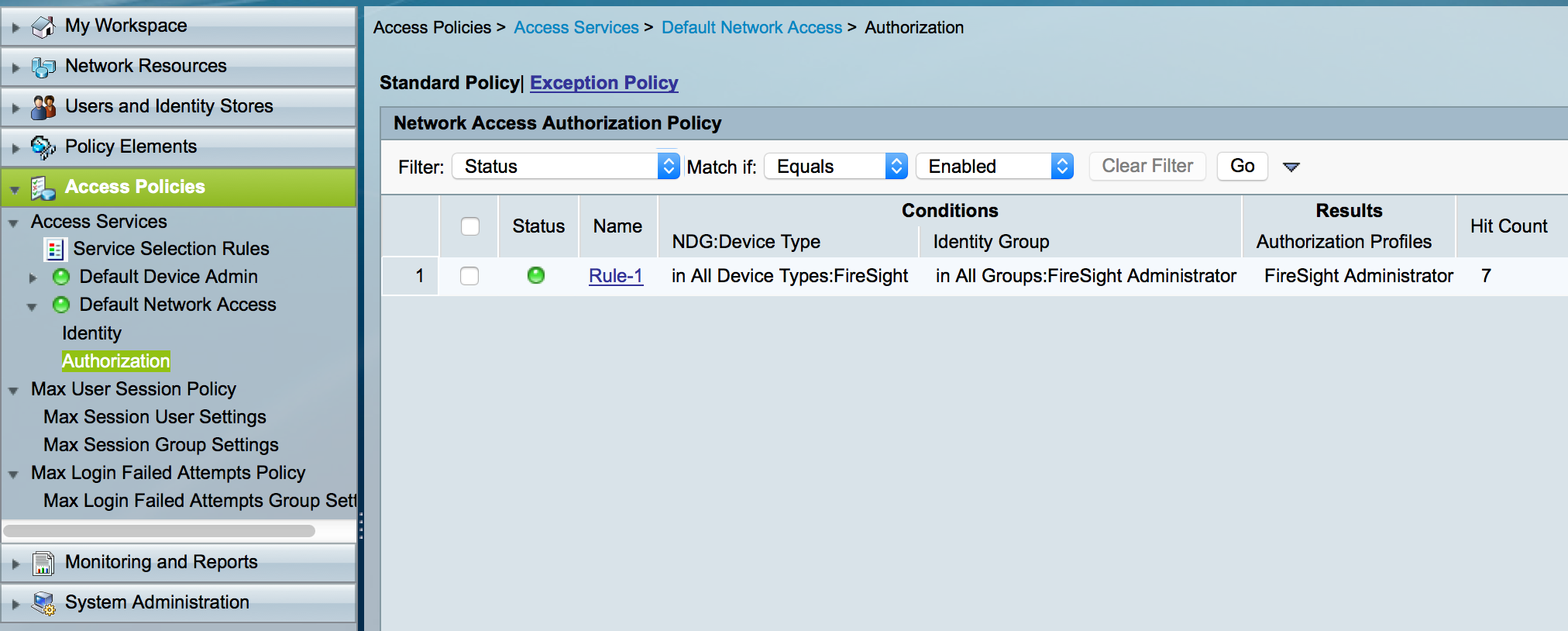

- Navegue para Access Policies > Access Services > Default Network Access > Authorization e configure uma nova política de autorização para as sessões de administração do FireSight Management Center. O exemplo abaixo usa a condição NDG:Tipo de dispositivo & Grupo de identidade para corresponder ao tipo de dispositivo e grupo de identidade configurados nas etapas acima.

- Essa política é então associada ao perfil de autorização do FireSight Administrator configurado acima como um Resultado. Clique em Submit.

Configuração do FireSight Management Center

Configuração de política do sistema FireSight Manager

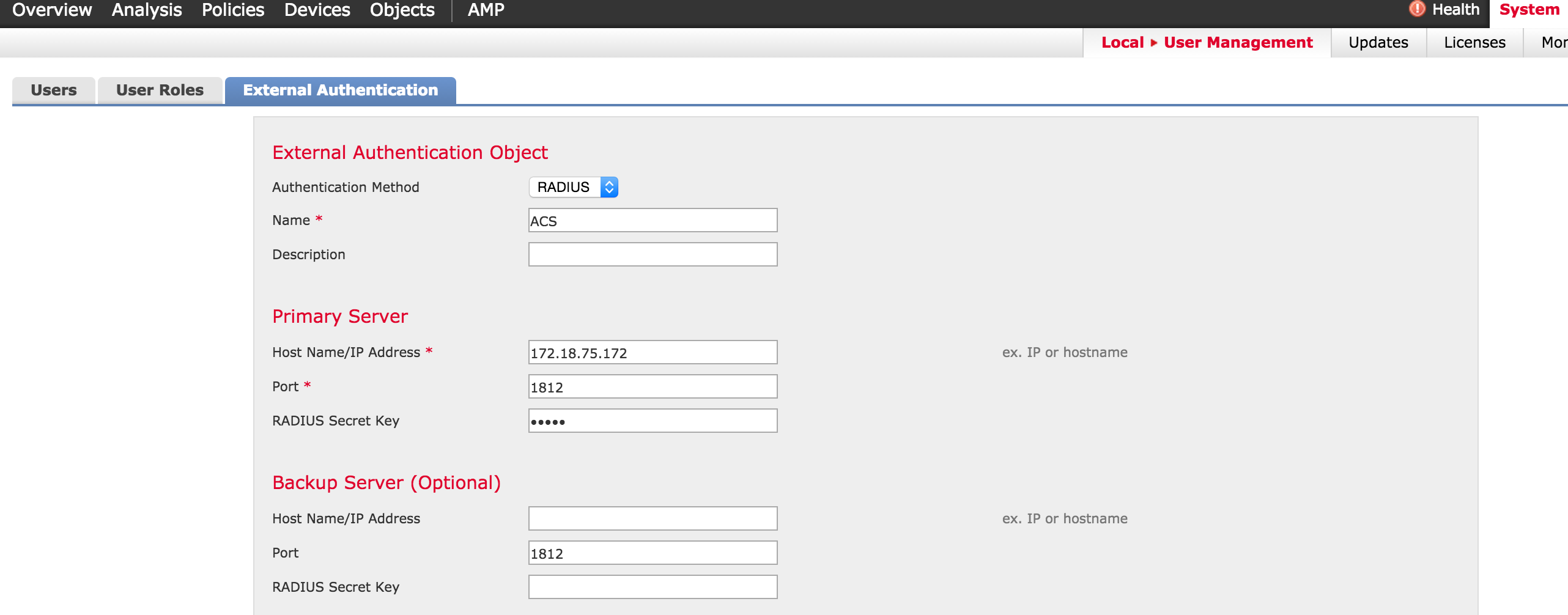

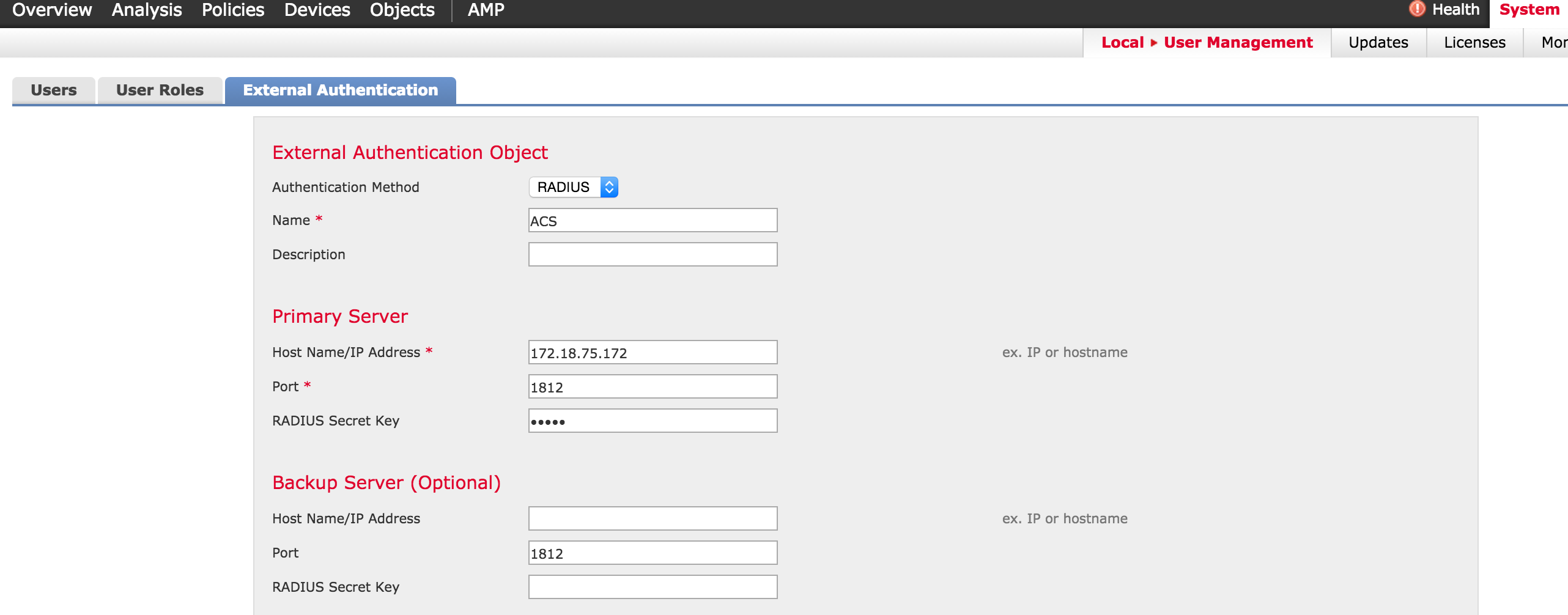

- Faça login no FireSIGHT MC e navegue até System > Local > User Management. Clique na guia Autenticação externa. Clique no botão + Create Authentication Object para adicionar um novo servidor RADIUS para autenticação/autorização do usuário.

- Selecione RADIUS para o Método de autenticação. Digite um nome descritivo para o servidor RADIUS. Insira o nome do host/endereço IP e a chave secreta RADIUS. A chave secreta deve corresponder à chave previamente configurada no ACS. Opcionalmente, insira um Nome de Host/endereço IP do servidor ACS de backup, se houver.

- Na seção Parâmetros específicos do RADIUS, neste exemplo, o valor Class=Groups:FireSight Administrator é mapeado para o grupo FireSight Administrator. Esse é o valor que o ACS retorna como parte do ACCESS-ACCEPT. Clique em Save para salvar a configuração ou continue na seção Verify abaixo para testar a autenticação com o ACS.

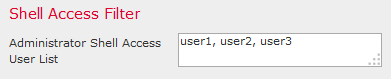

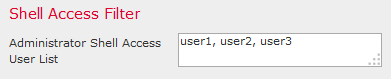

- Em Shell Access Filter, insira uma lista separada por vírgulas de usuários para restringir sessões shell/SSH.

Habilitar autenticação externa

Por fim, conclua estes passos para habilitar a autenticação externa no FMC:

- Navegue até System > Local > System Policy.

- Selecione External Authentication no painel esquerdo.

- Altere Status para Enabled (desabilitado por padrão).

- Ative o servidor RADIUS ACS adicionado.

- Salve a diretiva e reaplique-a no equipamento.

Verificação

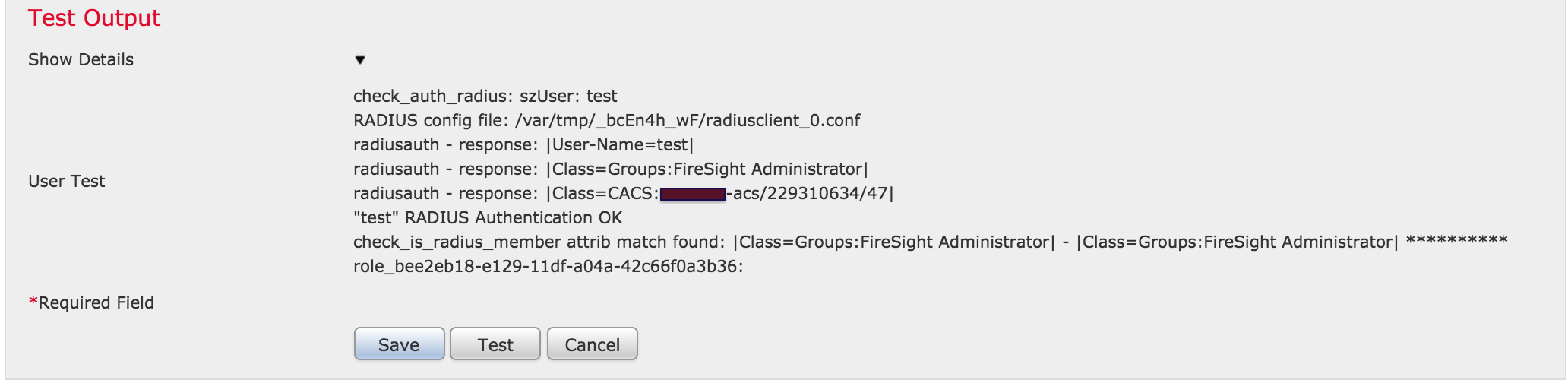

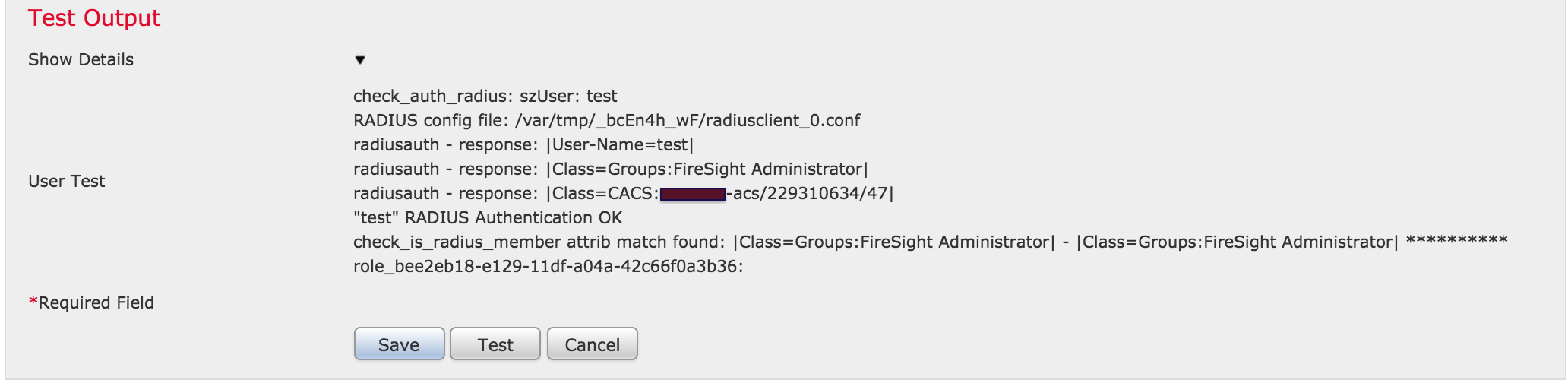

- Para testar a autenticação do usuário em relação ao ACS, role para baixo até a seção Parâmetros de teste adicionais e insira um nome de usuário e uma senha para o usuário ACS. Clique em Testar. Um teste bem-sucedido resultará em uma mensagem verde Success: Test Complete na parte superior da janela do navegador.

- Para exibir os resultados da autenticação de teste, vá para a seção Saída do teste e clique na seta preta ao lado de Mostrar detalhes. Na captura de tela do exemplo abaixo, observe o comando "radiusauth - response: Valor de |Class=Groups:FireSight Administrator|" recebido do ACS. Ele deve corresponder ao valor de Class associado ao grupo local do FireSight configurado no FireSIGHT MC acima. Click Save.

Feedback

Feedback