Introdução

Este documento descreve como implantar um ASA Transparent em um FP9300. Por padrão, quando um ASA é implantado em um FP9300, o modo de firewall é Roteador, não há opção para selecionar o modo Transparente, como o temos para o modelo de FTD.

Um firewall transparente, por outro lado, é um firewall de Camada 2 que atua como um "bump in the wire", ou um "firewall furtivo", e não é visto como um salto de roteador para dispositivos conectados. No entanto, como qualquer outro firewall, o controle de acesso entre as interfaces é controlado e todas as verificações usuais do firewall são realizadas.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Modo transparente do ASA

-

Arquitetura FP9300

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- FPR9K-SM-44 executando FXOS versão 2.3.1.73

- Software ASA para FP9300 versão 9.6.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Ao implantar um ASA, não há opção para selecionar o modo de firewall como está ao implantar o FTD:

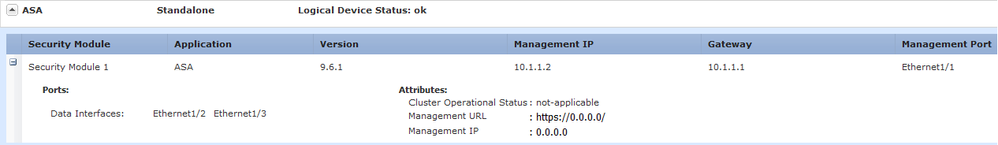

Depois que o ASA tiver sido implantado, ele será pré-configurado no modo roteado:

asa# show firewall

Firewall mode: Router

asa# show mode

Security context mode: single

Como não há opção para configurar o modo Firewall a partir do Gerenciador de chassis, ele precisa ser feito a partir da CLI do ASA:

asa(config)# firewall transparent

asa(config)# show firewall

Firewall mode: Transparent

asa(config)# wr mem

Building configuration...

Cryptochecksum: 746a107e aa0959e6 0f374a5f a004e35e

2070 bytes copied in 0.70 secs

[OK]

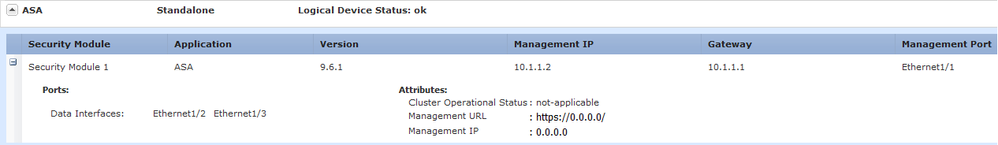

Depois que a configuração é salva, uma recarga é necessária, pois é feita com um dispositivo ASA, mesmo quando o modo transparente já está configurado no dispositivo. Quando o dispositivo for inicializado, ele já estará configurado no modo transparente e toda a configuração será limpa conforme esperado, mas no Gerenciador de chassis a configuração original implantada ainda será exibida:

asa# show firewall

Firewall mode: Transparent

asa# show version | in up

Config file at boot was "startup-config"

asa up 1 min 30 secs

No Gerenciador de chassis, pode ser validado que a configuração da porta de gerenciamento também foi removida:

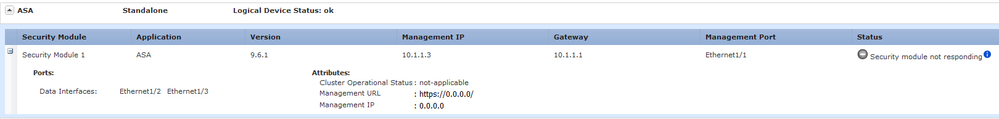

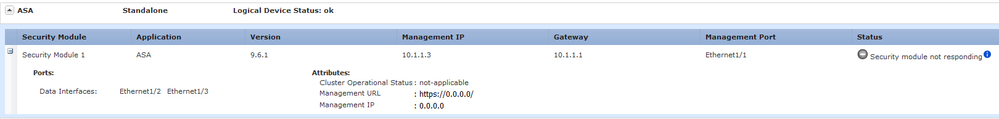

Uma reimplantação precisa ser executada na configuração da interface de gerenciamento e na configuração do cluster, se aplicável, do gerenciador de chassi para o dispositivo, como fizemos no início da implantação. O gerenciador de chassis redescobre o dispositivo; nos primeiros 5 minutos, é visto o status do dispositivo como "Módulo de segurança não respondendo", como mostrado na imagem:

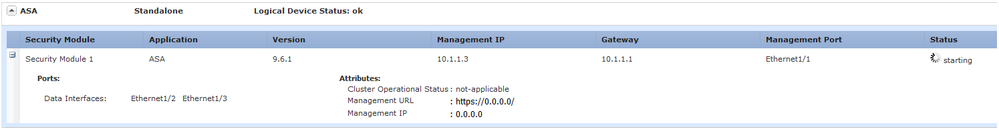

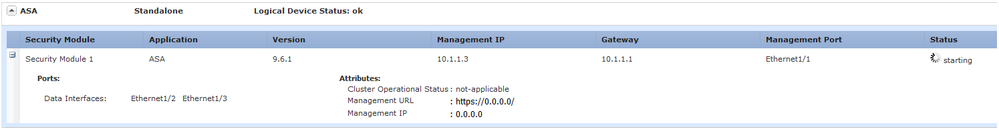

Após alguns minutos, o dispositivo é reiniciado:

Verificar

Quando o ASA estiver novamente on-line, poderá ser confirmado que o dispositivo está no modo transparente e com um endereço IP de gerenciamento com este comando da CLI:

asa# show firewall

Firewall mode: Transparent

asa# show ip

Management-only Interface: Ethernet1/1

System IP Address:

ip address 10.1.1.3 255.255.255.0

Current IP Address:

ip address 10.1.1.3 255.255.255.0

asa# show nameif

Interface Name Security

Ethernet1/1 management 0

O recurso para ter a capacidade de selecionar um modo de firewall enquanto um ASA é implantado a partir do Gerenciador de chassis foi solicitado através dos defeitos CSCvc13164 e CSCvd91791.

Feedback

Feedback