Introdução

Este documento descreve um exemplo de um procedimento de recriação para o Secure Firewall Threat Defense (FTD).

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Secure Firewall Threat Defense 2110 Versão 7.2.4

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Os requisitos específicos deste documento incluem:

- Um cabo de console conectado ao FTD.

- Um servidor TFTP com o pacote de instalação (

.SPA) já foi carregado.

Este procedimento de recriação é compatível com dispositivos:

- Cisco Secure Firewall Threat Defense 1000 Series

- Cisco Secure Firewall Threat Defense 2100 Series

- Cisco Secure Firewall Threat Defense série 3100

Antes de Começar

- Um procedimento de recriação apaga todas as configurações anteriores. Para restaurar qualquer configuração, gere um backup antes de iniciar este procedimento.

- Este procedimento aplica-se somente a Firewalls que executam o software FTD.

- Verifique se o modelo é compatível com este procedimento.

Configurar

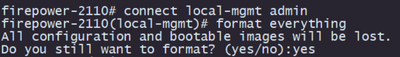

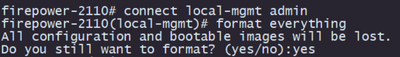

Etapa 1. Formatar o equipamento:

I. Conecte-se à porta de console do seu equipamento e crie uma conexão de console.

II. Faça login na CLI do chassi FXOS.

III. Digite connect local-mgmt para mover para o console de gerenciamento.

III. Use o comando format everything para excluir todas as configurações e imagens de inicialização no equipamento.

III. Digite yes para confirmar o procedimento.

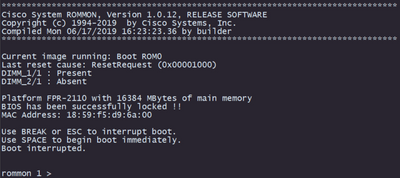

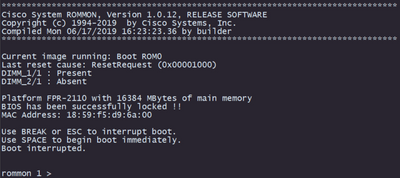

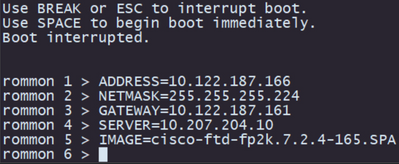

Etapa 2. Interrompa o processo de inicialização pressionando a tecla ESC para entrar no modo ROMMON:

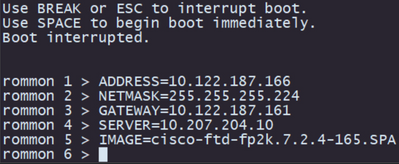

Etapa 3. Preencha os parâmetros de armazenamento remoto e de rede com suas configurações para preparar o download do TFTP.

I. Os parâmetros a preencher são:

A. ENDEREÇO = endereço_ip

B. MÁSCARA DE REDE = máscara de rede

C. GATEWAY = gateway_ip

D. SERVIDOR = remote_storage_server

E. IMAGE = caminho_para_o_arquivo

Caution: O modo ROMMON suporta o protocolo TFTP e USB. FTP, SCP e SFTP não são suportados no processo de inicialização inicial.

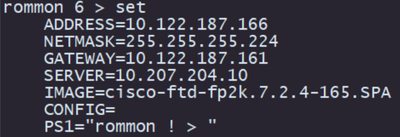

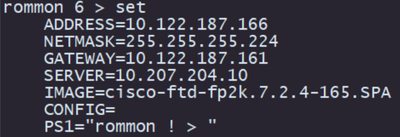

Etapa 4. Digite set para confirmar as configurações fornecidas:

Note: Confirme se as informações fornecidas estão corretas e, se você perceber um erro, ajuste o parâmetro e digite o conjunto novamente.

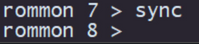

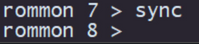

Etapa 5. Digite sync para aplicar as configurações de rede e armazenamento remoto:

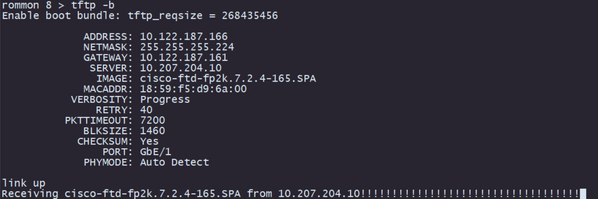

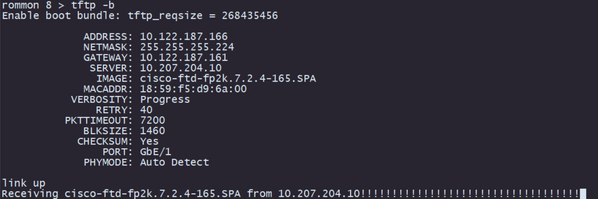

Etapa 6. Inicie o processo de inicialização com o comando tftp -b:

Note: Se o download da imagem de inicialização for bem-sucedido, você verá vários pontos de exclamação (!) confirmando o download, caso contrário, verifique se suas configurações são apropriadas ou valide se o dispositivo pode acessar o servidor de armazenamento remoto.

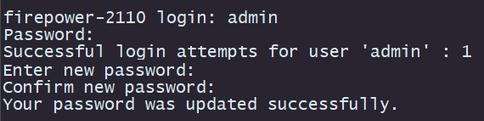

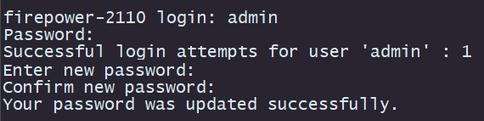

Etapa 7. Quando o sistema for ativado, faça login no dispositivo usando as credenciais padrão (admin/Admin123) e altere a senha do equipamento:

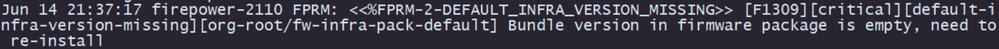

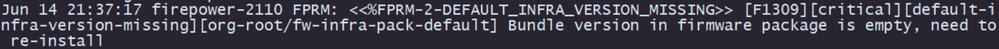

Note: Esse erro pode ser exibido enquanto a configuração inicial estiver ocorrendo. No entanto, ele será apagado após a instalação do software de defesa contra ameaças, conforme descrito nas etapas posteriores.

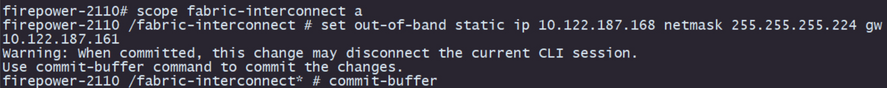

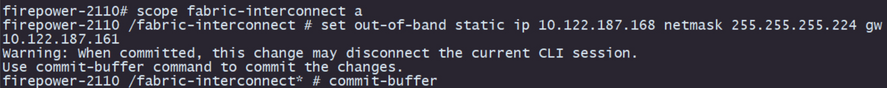

Etapa 8. Configurar o IP da interface de gerenciamento:

I. Vá para o escopo de estrutura com o comando scope fabric-interconnect a.

II. Defina a configuração do IP de gerenciamento com o comando set out-of-band static ip ip netmasknetmask gwgateway.

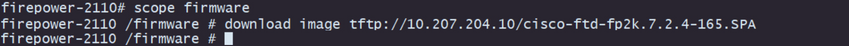

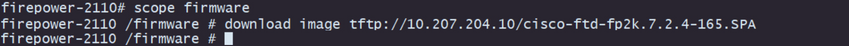

Etapa 9. Fazer download do pacote de instalação do Threat Defense:

I. Vá para o escopo de firmware com o comando scope firmware.

II. Faça o download do pacote de instalação:

R. Se estiver usando um USB, você pode usar o comando download image usbA:package_name.

B. Se você estiver usando um servidor de armazenamento remoto compatível, poderá usar o comando download image tftp/ftp/scp/sftp://path_to_your_package.

Note: Ao usar servidores de armazenamento remotos, é necessário usar caminhos absolutos na sintaxe do comando conforme exibido no exemplo.

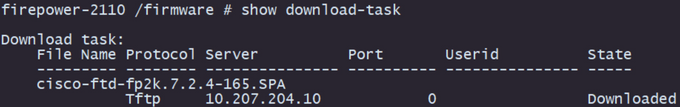

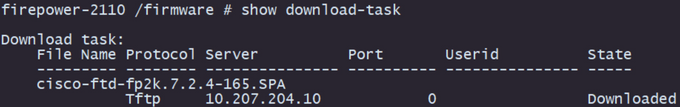

Etapa 10. Valide o progresso do download com o comando show download-task:

Note: Depois que o estado do download passar para Download, você poderá prosseguir para a próxima etapa.

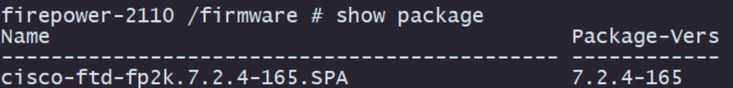

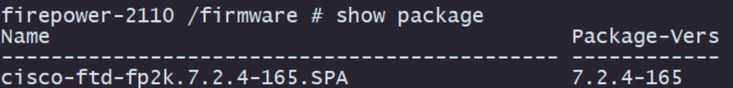

Etapa 11. Verifique se o pacote já está na lista de firmware com o comando show package:

Note: Copie a versão do pacote como ela será usada na instalação do software Threat Defense.

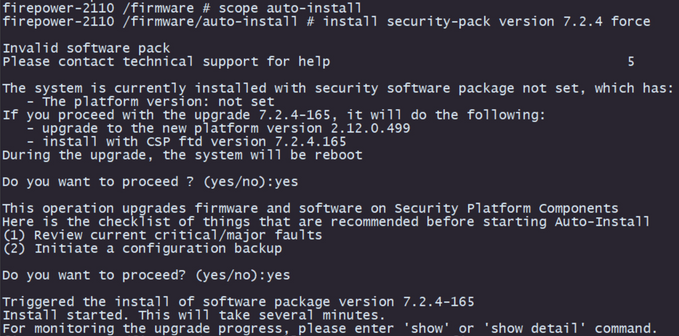

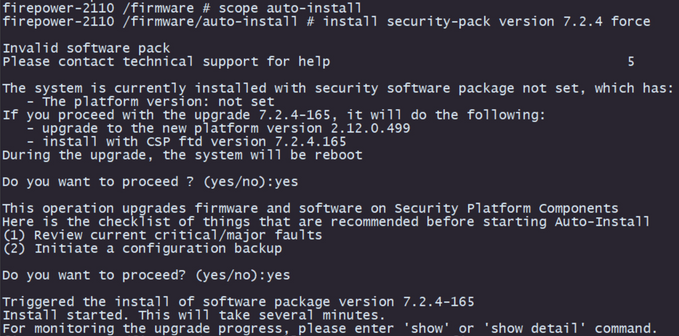

Etapa 12. Instalar o software Threat Defense para finalizar a recriação:

I. Vá para o escopo de instalação com o comando scope autoinstall.

II. Continue com a instalação do software de defesa contra ameaças com o comando install security-pack version version force.

III. Dois prompts de confirmação serão exibidos no console. Confirme ambos digitando yes.

Caution: O processo de recriação leva até 45 minutos. Esteja ciente de que o firewall será reinicializado durante a instalação.

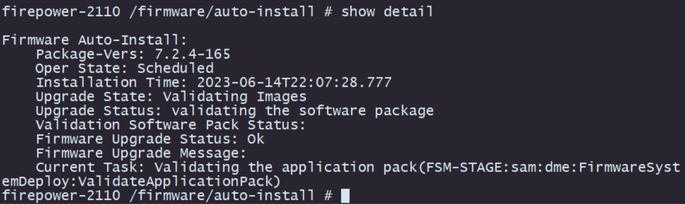

Validação

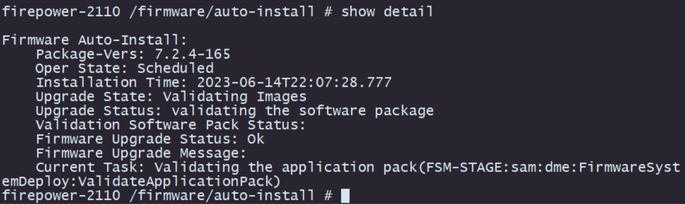

Valide o processo de atualização com o comando show detail:

Informações Relacionadas

Feedback

Feedback