Configurar SAML para o Security Management Appliance com Duo e Azure

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como integrar o Duo com o Security Management Appliance (SMA) e o Azure para autenticação da Security Assertion Markup Language (SAML).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Uma conta ativa do Azure: você deve ter uma assinatura do Azure e acesso ao console do Azure AD para configurar a integração com Duo (Licença Gratuita)

- Um Provedor de Serviços (SP) com suporte para SAML: você deve ter um aplicativo ou sistema que ofereça suporte à autenticação SAML e esteja configurado para trabalhar com o Azure AD como o provedor de identidade.

- Informações de configuração: você deve ter informações de configuração específicas para seu SP e Duo, como IDs de entidade SAML, URL de resposta SAML e chave de segurança SAML.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco SMA

- Nuvem do Azure

- Duo

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Duo é um provedor de serviços de autenticação de dois fatores que adiciona uma camada de segurança à autenticação SAML.

Em um cenário típico, o Azure atua como o Provedor de Identidade (IdP) e um serviço externo, como um aplicativo Web ou sistema de informações, atua como o SMA de Segurança.

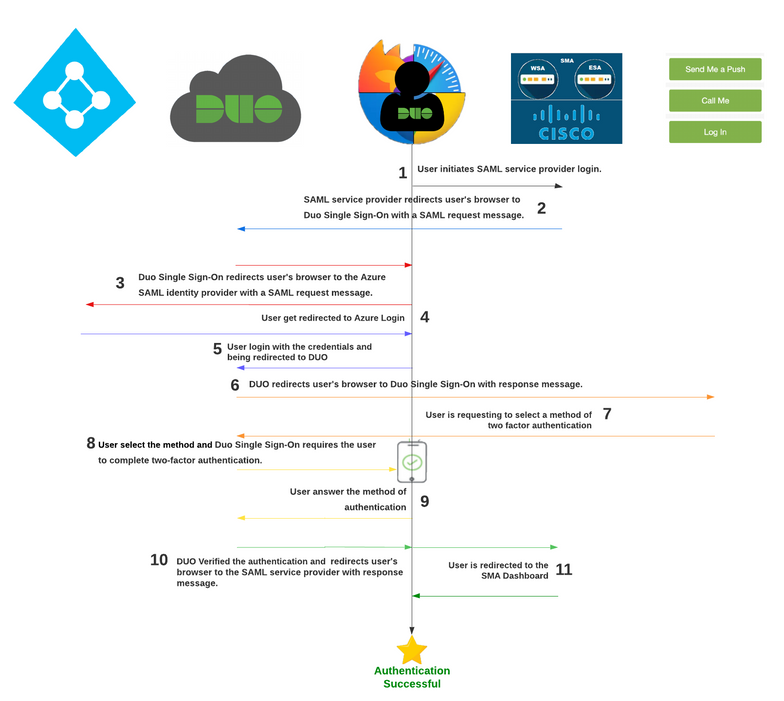

O fluxo de autenticação SAML com Duo e Azure seria semelhante a este:

- Um usuário tenta acessar o SMA de Segurança e é redirecionado ao Azure para fazer logon.

- O Azure solicita a autenticação do usuário e usa o Duo para verificar a identidade dos usuários por meio de um segundo fator de autenticação (Chamada, SMS, Token de Hardware, WebAuth).

- Uma vez autenticado, o Azure envia uma resposta SAML para o SMA que inclui informações de autorização e asserções sobre o usuário.

- O SMA valida a resposta SAML e, se válida, permite que o usuário acesse o recurso protegido.

- Em resumo, o SAML com Duo e Azure permite a autenticação de usuário segura e centralizada em diferentes sistemas e plataformas, use uma combinação de autenticação de senha e autenticação de dois fatores para aumentar a segurança.

Observações importantes

- O SAML é um padrão de segurança que permite a autenticação e autorização do usuário em diferentes sistemas e plataformas.

- O IdP é a Identidade que armazena todas as informações dos usuários para permitir a autenticação (isso significa que o Duo tem todas as informações do usuário para confirmar e aprovar uma solicitação de autenticação).

- SP Em palavras simples, é o aplicativo.

Observação: isso só funciona com o Azure como uma fonte de autenticação SAML.

Configurar

1. Configurar Logon Único

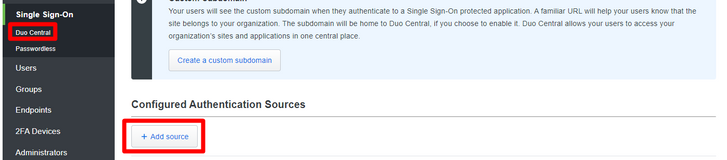

Navegue no portal do administrador para Single Sign-on > Duo Central > Add source.

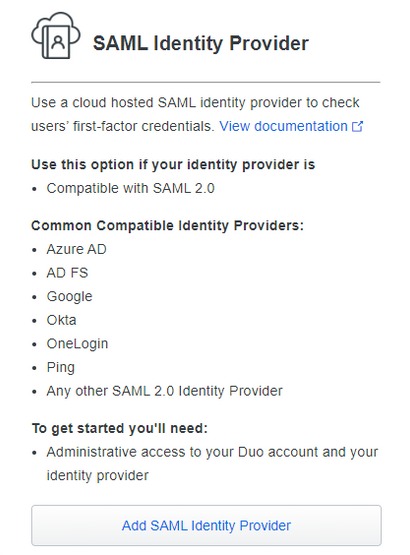

E selecione Add SAML Identity Provider conforme mostrado na imagem.

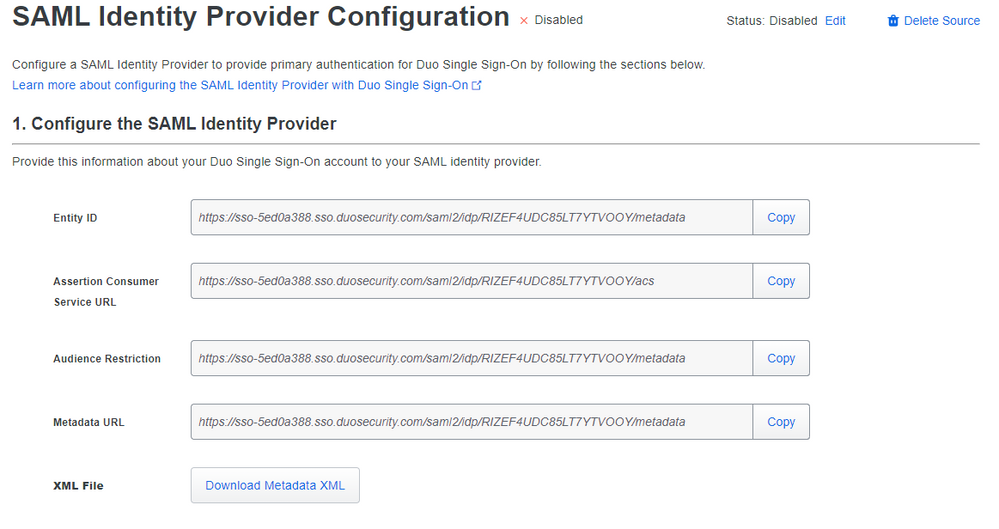

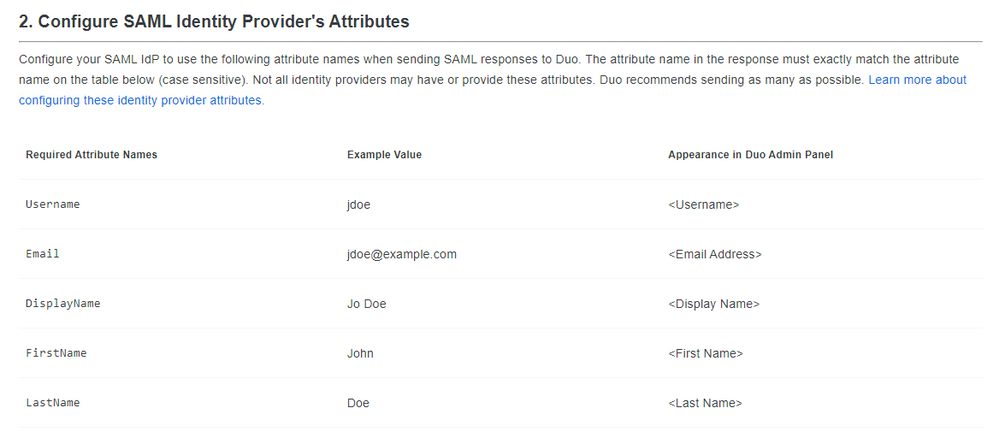

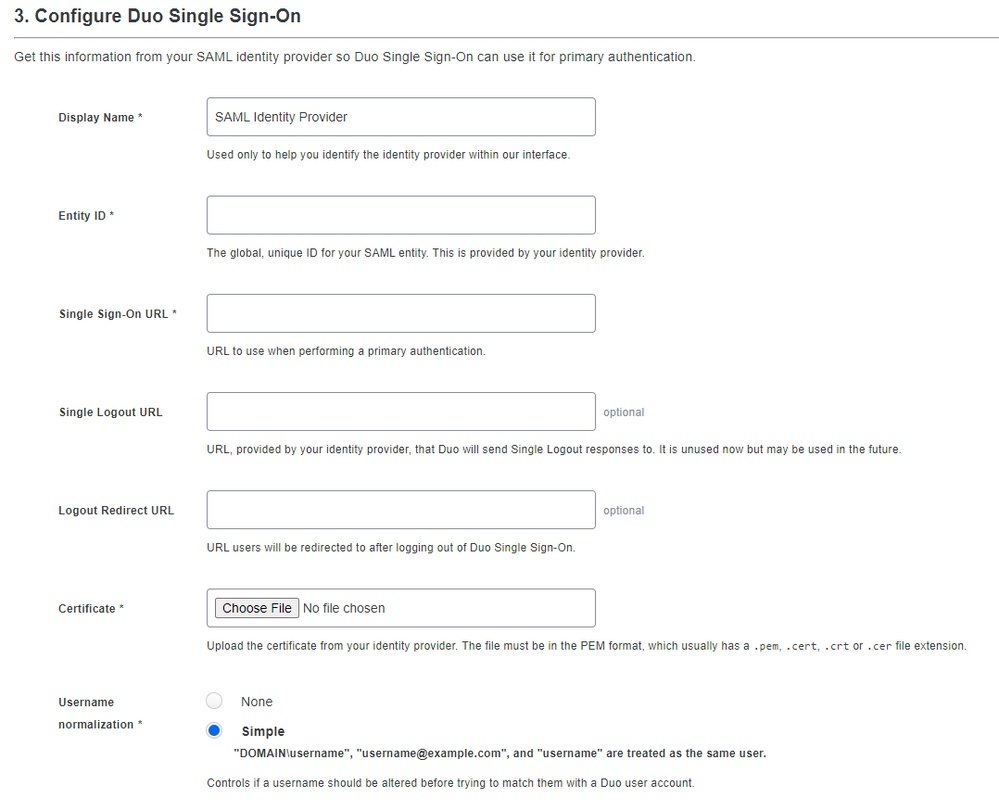

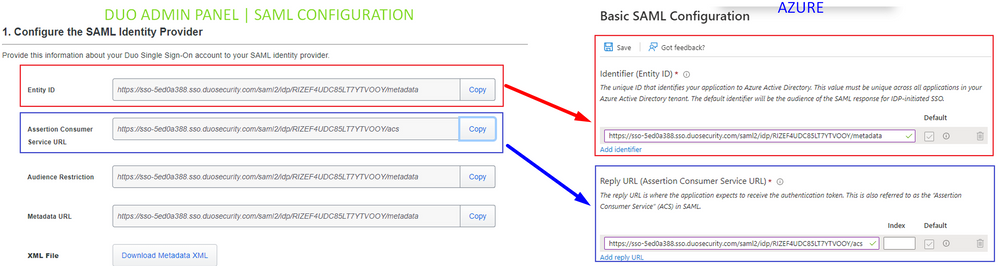

Nesta parte, você encontrará todas as informações necessárias para integrar o Duo ao Azure para integrar ao seu SMA.

Enquanto isso, mantenha as informações em outras janelas para usar na integração, configure os parâmetros no Azure.

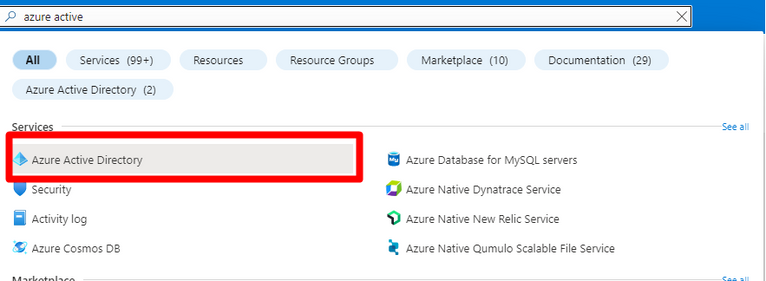

Agora, depois de verificar quais informações você tem na parte de integração do SAML Azure (Duo Admin Portal), você precisa fazer logon no portal do Azure https://portal.azure.com/.

Procurar Azure Active Directory na barra de pesquisa na parte superior, como mostrado na imagem.

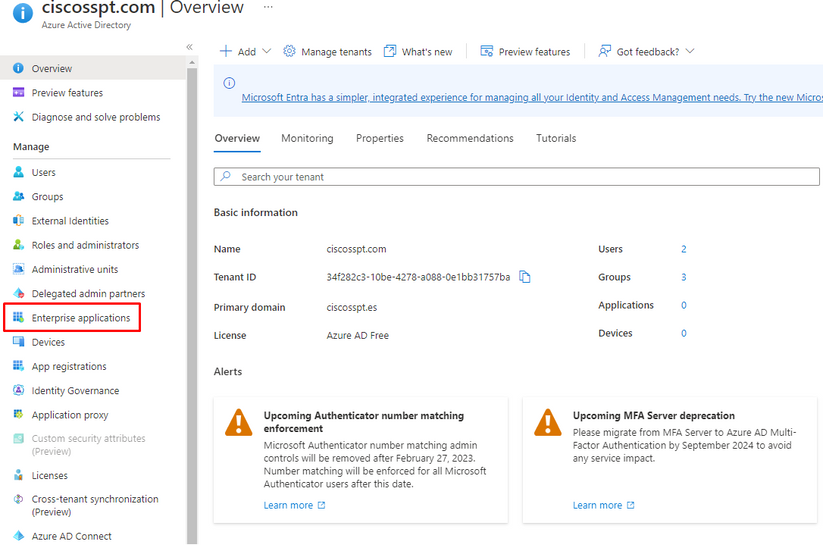

Navegue até Enterprise Applications conforme mostrado na imagem.

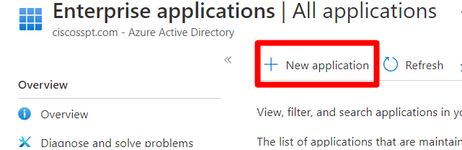

Selecionar New Application conforme mostrado na imagem.

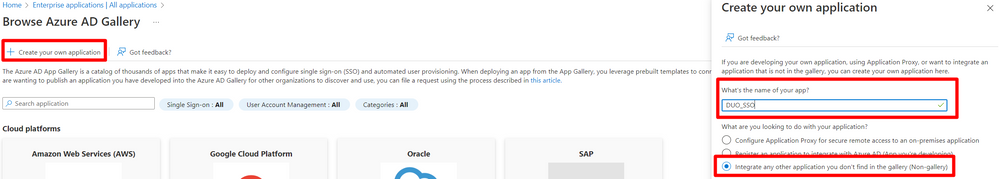

Selecionar Create your own application, escolha o nome do seu aplicativo e selecione Integrate any other application you don't find in the gallery (Non-Gallery)e clique em Create.

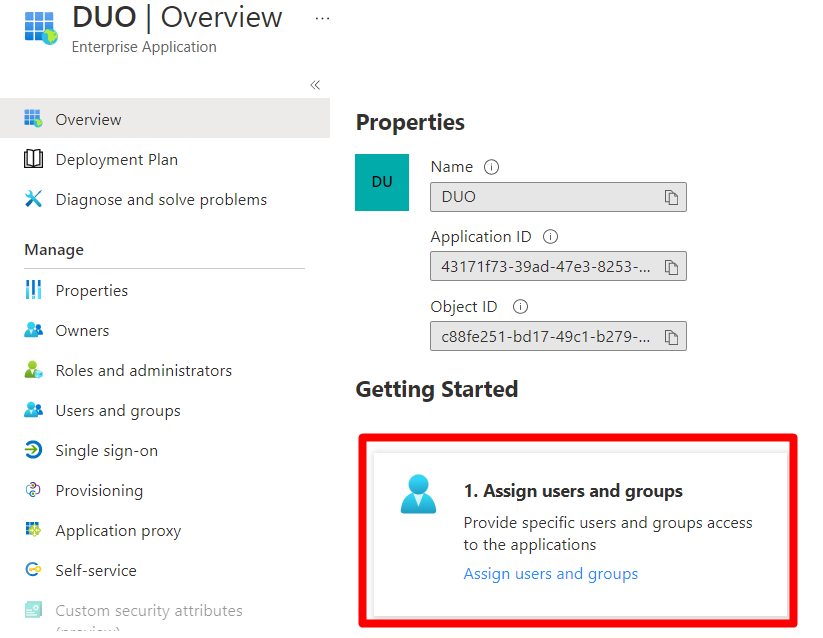

Agora, adicione os usuários. (somente os usuários adicionados aqui podem ser usados no momento do login do SSO).

Selecionar Assign Users and Groups conforme mostrado na imagem.

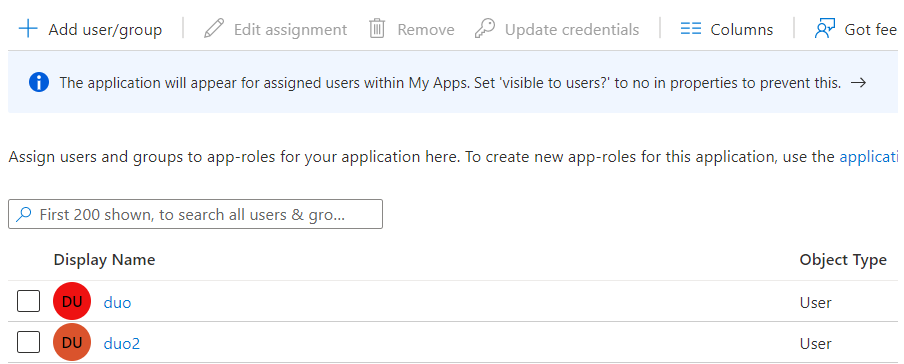

Selecionar Add user/group conforme mostrado na imagem.

Observação: você só poderá adicionar grupos se seu AD estiver licenciado; caso contrário, poderá usar usuários.

Depois que os usuários ou grupos tiverem sido adicionados, você começará com a Configuração de SSO.

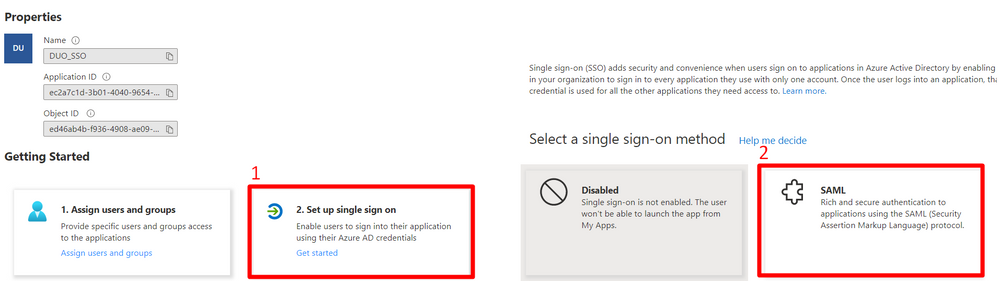

- Selecionar

Set Up Single Sign-on - Selecionar

SAML

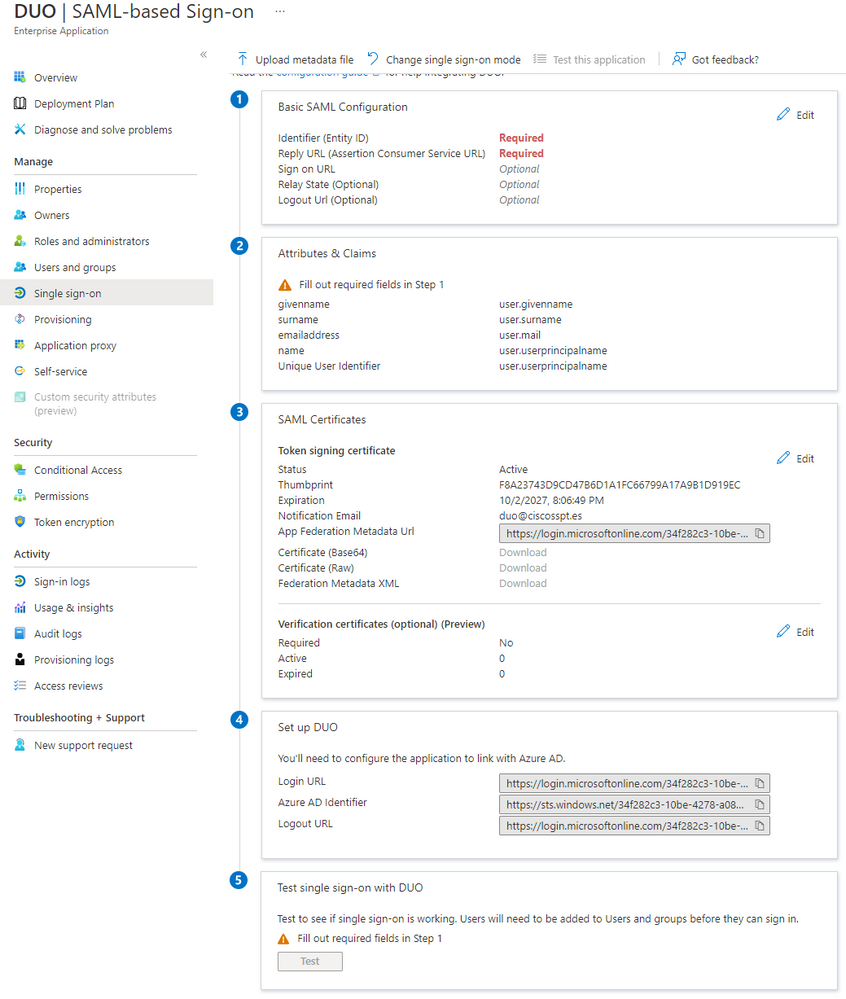

Depois disso, você precisa configurar o Logon Baseado em SAML Duo no Azure com os dados da integração do SAML Azure no Portal de Administração Duo.

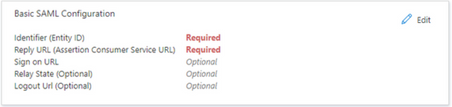

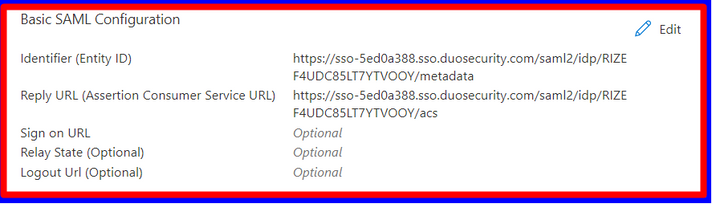

Selecionar Edit sob Basic SAML Configuration conforme mostrado na imagem.

Depois de copiar os dados do Duo da ID da Entidade e da URL do Serviço de Consumidor de Asserção para o Azure noIdentifier (Entity ID) e Reply URL (Assertion Consumer Service URL), pronto.

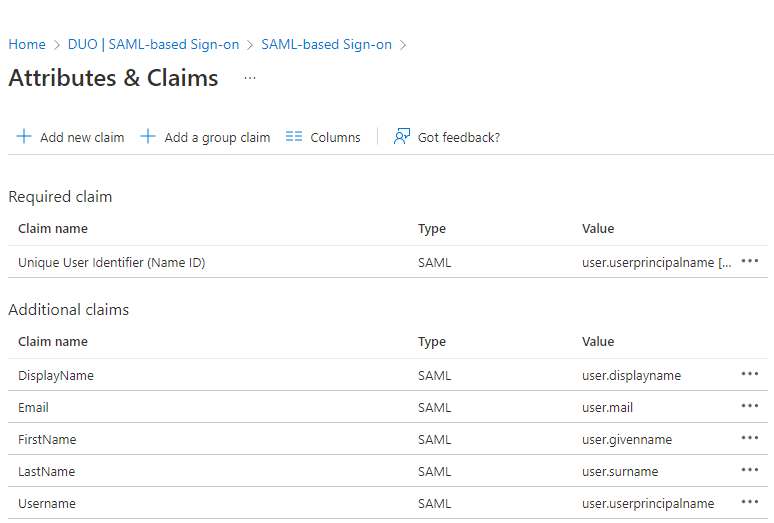

Agora, selecione Edit para Attributes & Claims .

Delete the previous configuratione adicionar a próxima configuração ao seuAttributes & Claims.

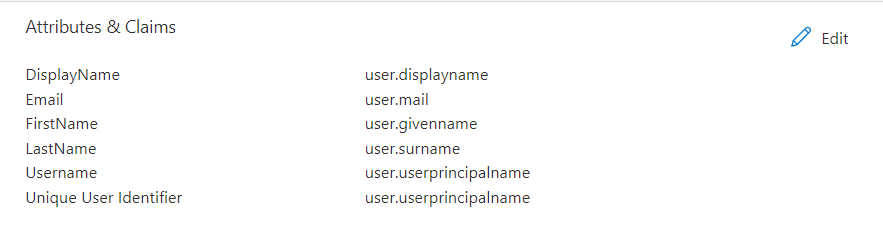

E você tem algo assim:

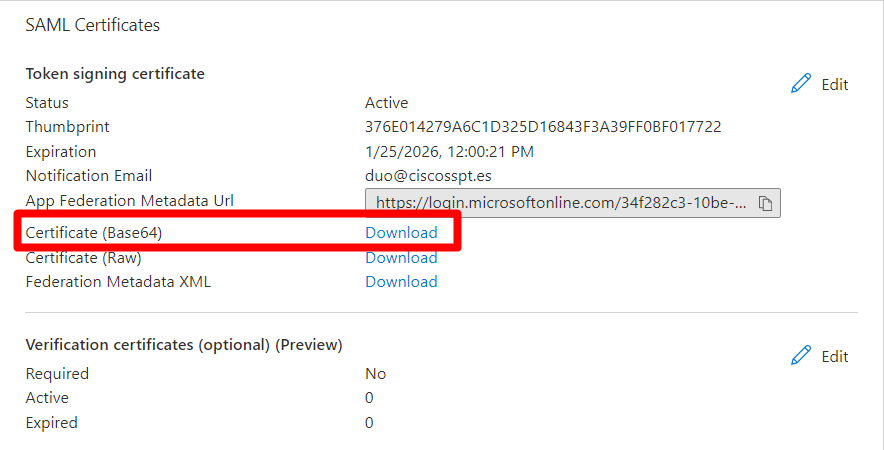

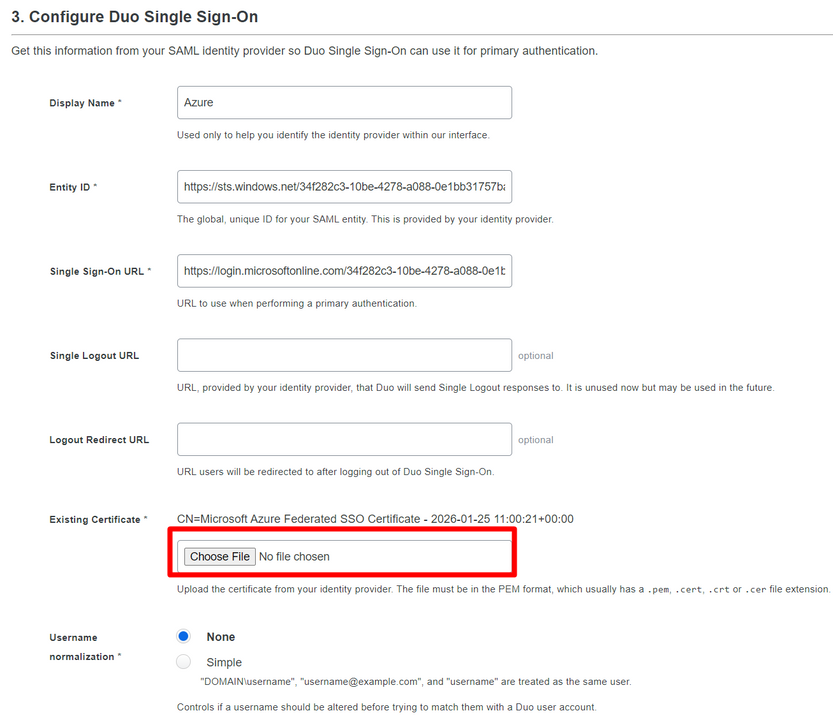

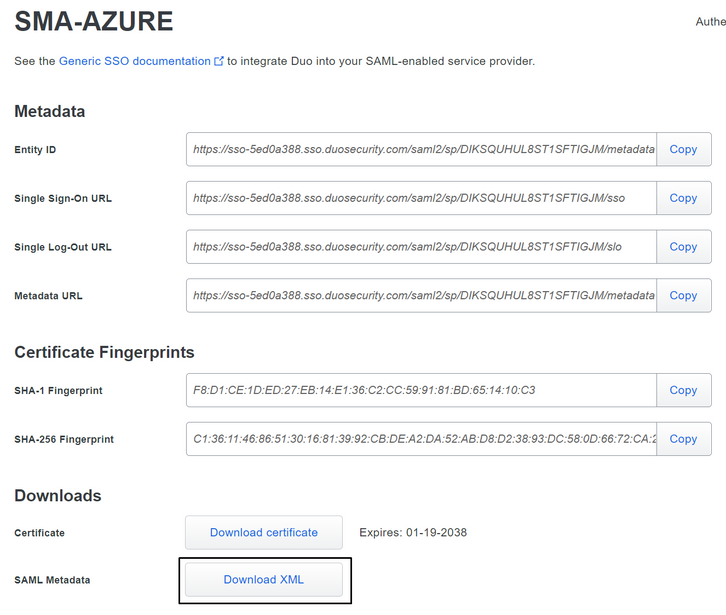

Para finalizar a configuração, você precisa baixar o certificado em Certificados SAML e carregá-lo no Portal de administração do Duo em sua configuração SAML.

Clique em Choose File e selecione o certificado que deseja baixar, como mostrado na imagem anterior. (no painel de administração, em seu aplicativo Duo).

Você terminou a configuração SAML entre Duo e Azure.

Aviso: o teste no Azure não funciona, ele falha (não tente).

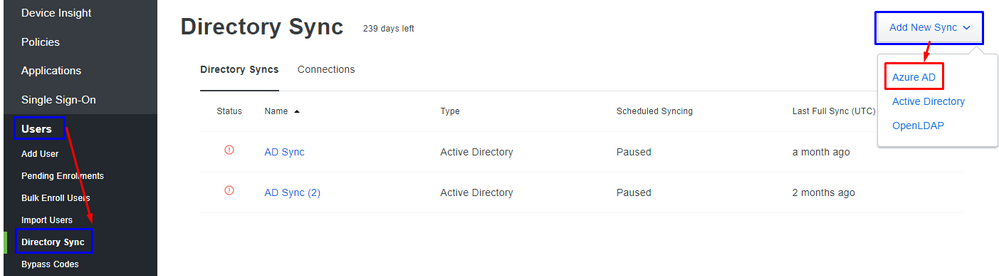

2. Configurar o AD Sync para Sincronizar os Usuários do Azure no Duo (Opcional)

Esta etapa é opcional, mas ajuda a Sincronizar os Grupos do Azure para o Duo. Você pode pular esta etapa se não quiser fazer isso.

Navegue atéUsers > Directory Sync > Add New Sync > Azure AD

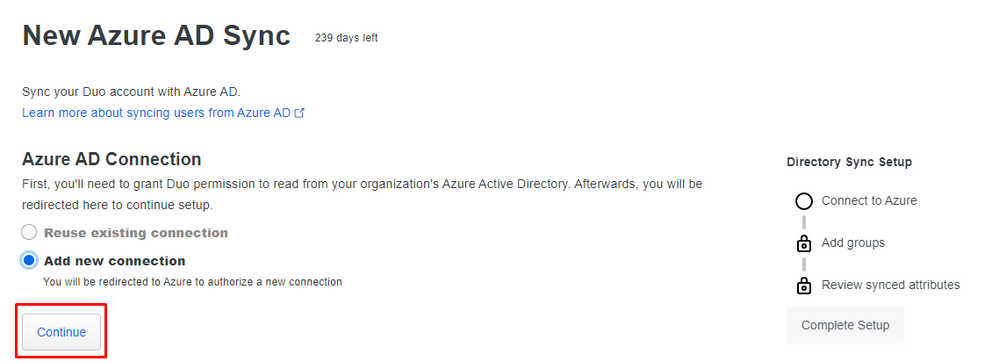

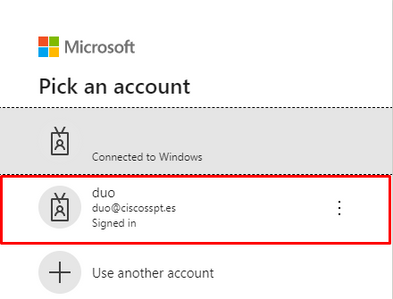

Depois disso, você será redirecionado para New Azure AD Sync. Escolher Add New Connectione clique em Continue.

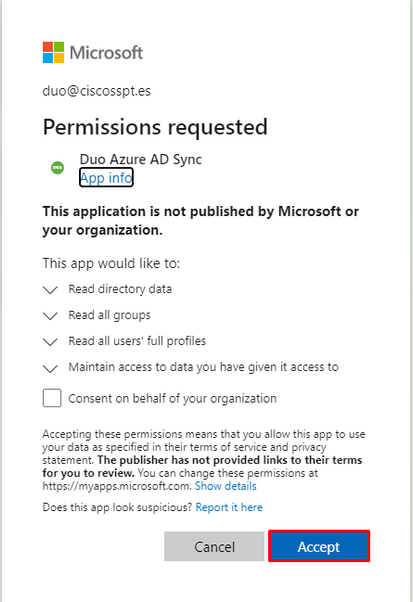

É necessário autenticar no Azure para aceitar os contratos e direitos.

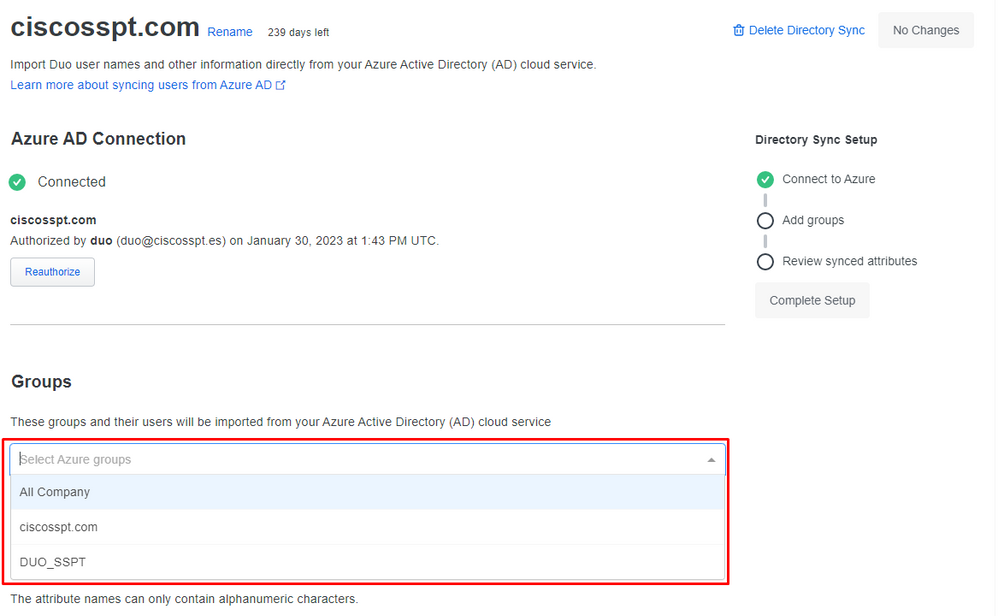

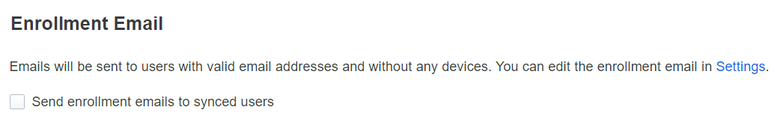

Selecione a opçãoGroups que você deseja integrar.

Antes disso, você pode marcar a caixa de seleção para permitir que você envie o e-mail para inscrição ou aguarde o usuário fazer login no aplicativo e ser solicitado a se inscrever no Duo.

E escolher Save.

Observação: para saber mais sobre a inscrição e os usuários, você pode acessar o próximo link https://duo.com/docs/enrolling-users.

3. Configurar o aplicativo de logon único Duo para o SMA

Consulte Logon Único para Provedores de Serviços SAML Genéricos | Segurança Duo.

Crie o APP em Duo para integrar o SMA.

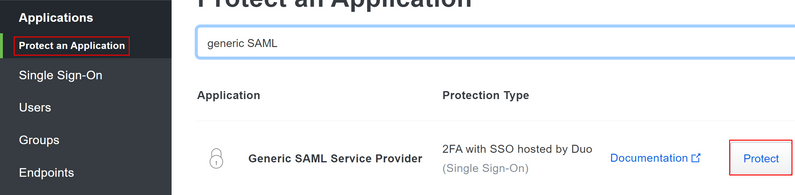

Navigate to Applications > Protect an Application- Procurar

Generic SAML Service Provider. - Escolher

Protect.

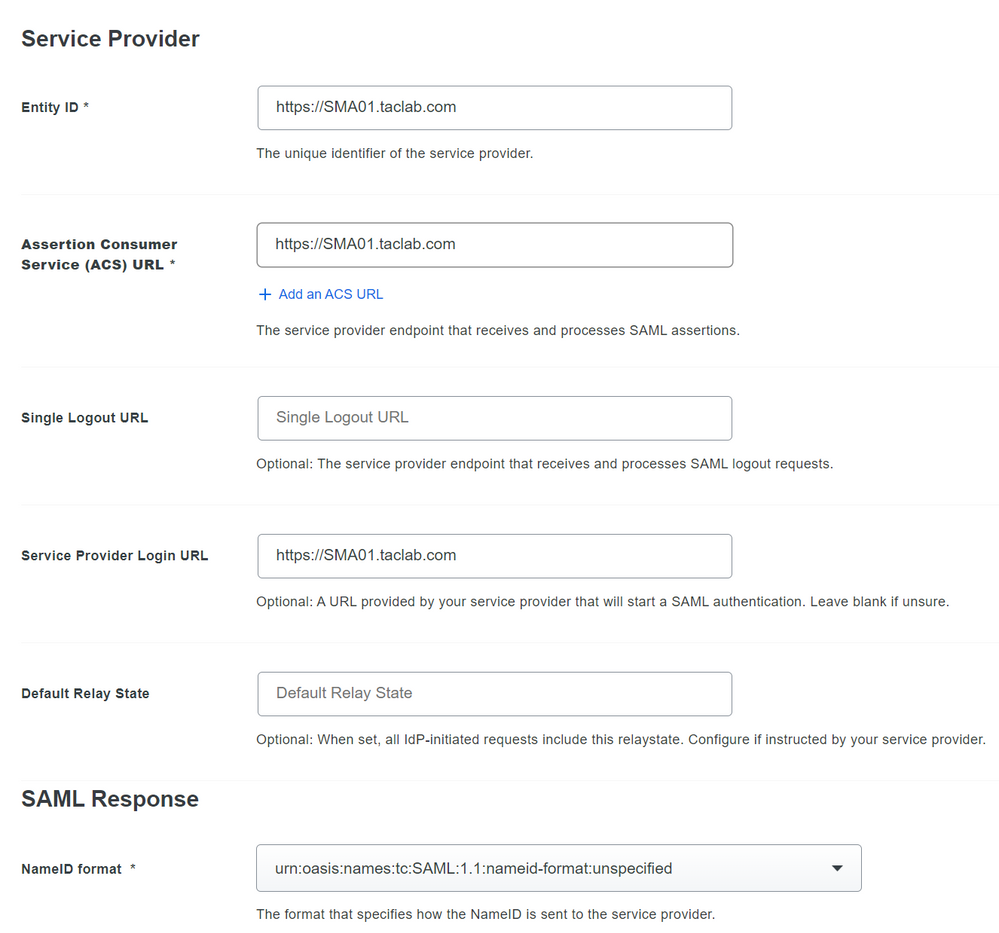

Nesta parte, você configura algumas variáveis para Provedor de serviços e Resposta SAML que compartilham o SP e o IdP.

Você configura a parte mais importante do IdP para permitir que os usuários autentiquem e enviem os parâmetros corretos no SAML.

- ID da entidade: A ID da entidade do provedor de serviços é usada para identificar exclusivamente um provedor de serviços. O formato da ID da entidade do provedor de serviços é geralmente um URI.

- Consumidor de Asserção: O ponto final do provedor de serviços que recebe e processa asserções SAML. A URL do SAML Assertion Consumer Service (ACS) do aplicativo.

- URL de Login do Provedor de Serviços: O local para onde a asserção SAML é enviada com HTTP POST. Isso é geralmente conhecido como URL do SAML Assertion Consumer Service (ACS) para seu aplicativo.

- Formato do ID do Nome: Identifica as regras de processamento SAML e restrições para a instrução do assunto da asserção. Use o valor padrão 'Não especificado', a menos que o aplicativo exija explicitamente um formato específico.

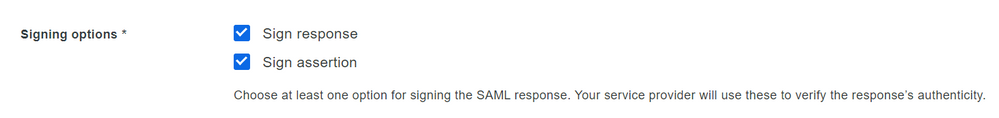

Sign response e Sign assertion precisam ser marcados no SMA e no Duo.

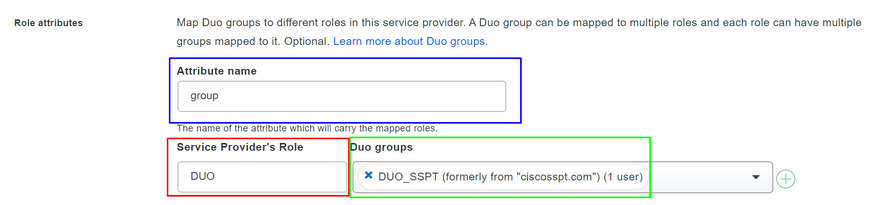

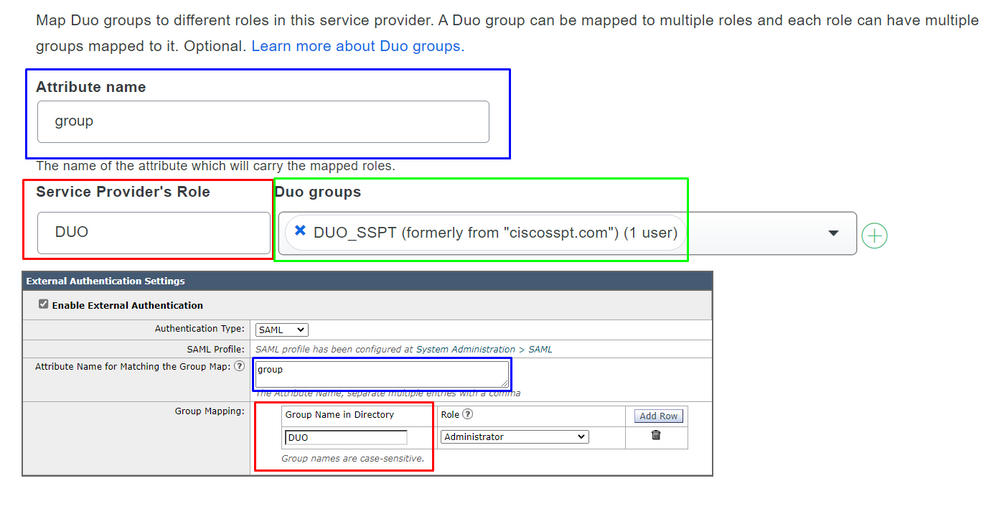

- Nome do Atributo: O Nome do Atributo depende dos atributos configurados para o Provedor de Identidade. O equipamento procura entradas correspondentes do Nome do atributo no campo Mapeamento do grupo; isso é opcional. Se você não configurá-lo, o equipamento procurará entradas correspondentes de todos os atributos no campo Mapeamento de grupo.

- Função do provedor de serviços: escreva o que quiser somente para fazer a correspondência com o

group name in the directoryno SMA. - Duo Groups: o grupo integrado a ser usado na fase de autenticação entre o SMA e o Duo. (lembre-se de que os grupos a serem usados para a autenticação estão no Duo e não no SMA).

4. Configurar o SMA para Usar SAML

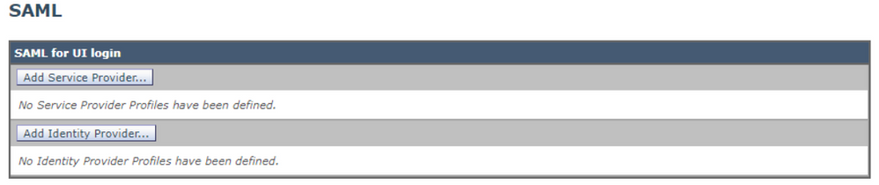

Navegue até System Administration > SAML conforme mostrado na imagem.

Escolher Add Service Provider.

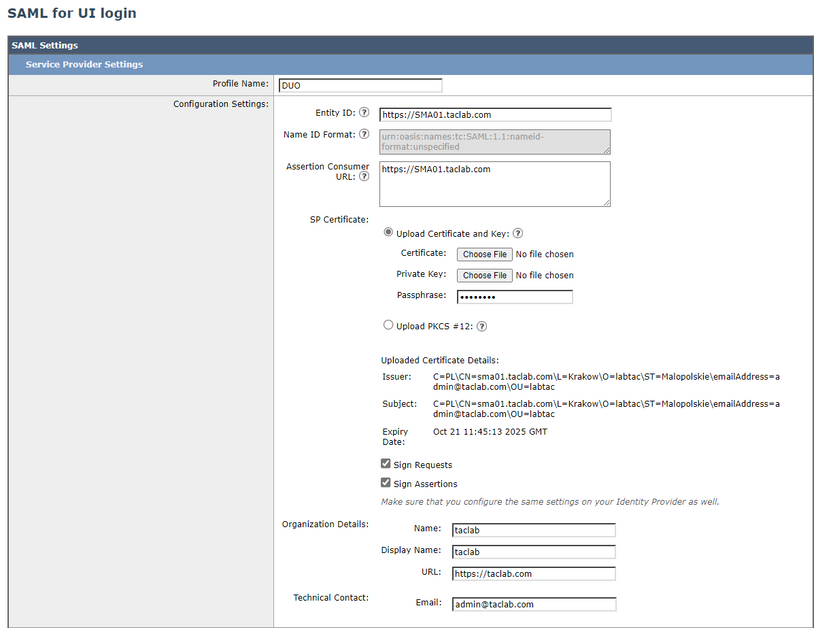

Observação: lembre-se de que esse parâmetro precisa ser idêntico no SMA e no Duo.

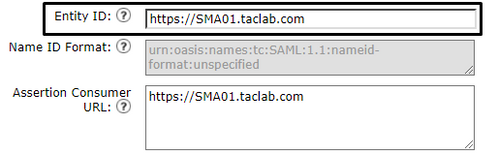

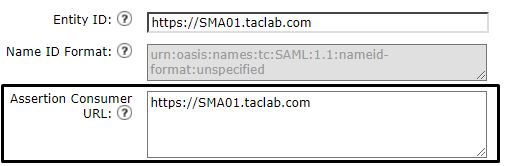

- ID da entidade: A ID da entidade do provedor de serviços é usada para identificar exclusivamente um provedor de serviços. O formato da ID da entidade do provedor de serviços é geralmente uma URL.

- URL do Consumidor de Asserção: O URL do Consumidor de Asserção é o URL que o Provedor de Identidade deve enviar para a asserção SAML após a autenticação bem-sucedida. A URL que você usa para acessar a interface da Web do seu SMA deve ser a mesma que a URL do consumidor de asserção. Você precisa desse valor ao definir as configurações do SMA no Duo.

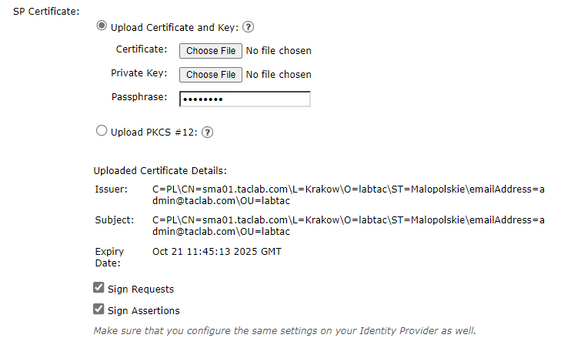

- Certificado SP: esse é o certificado para o nome de host para o qual você configurou o URL do consumidor de asserção.

Seria melhor se você usasse openssl no Windows ou Linux. Se você quiser configurar um certificado autoassinado, poderá fazer isso com o próximo passo a passo ou usar seu certificado:

1. Crie a chave privada. Isso ajuda a habilitar a criptografia ou a descriptografia.

openssl genrsa -out domain.key 2048

2. Crie uma CSR (Certificate Signing Request, Solicitação de assinatura de certificado).

openssl req -key domain.key -new -out domain.csr

3. Crie o certificado autoassinado.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Se desejar mais dias, você poderá alterar o valor após -days .

Observação: lembre-se de que, de acordo com as melhores práticas, você não deve colocar mais de 5 anos para os certificados.

Depois disso, você terá o certificado e as chaves para carregar no SMA na opção upload certificate and key.

Observação: se você quiser fazer upload do certificado no formato PKCS #12, é possível criá-lo após a Etapa 3.

Opcional

- De PEM para PKCS#12

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Para obter detalhes sobre a organização, você pode preenchê-la como desejar e selecionar enviar

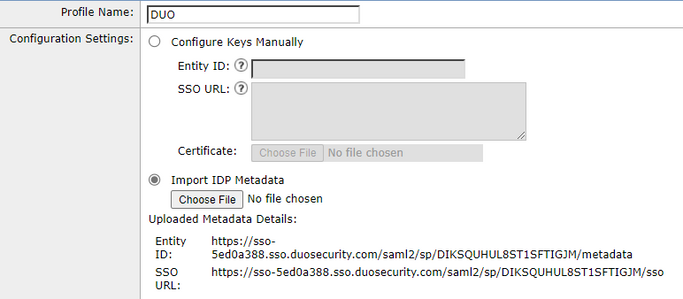

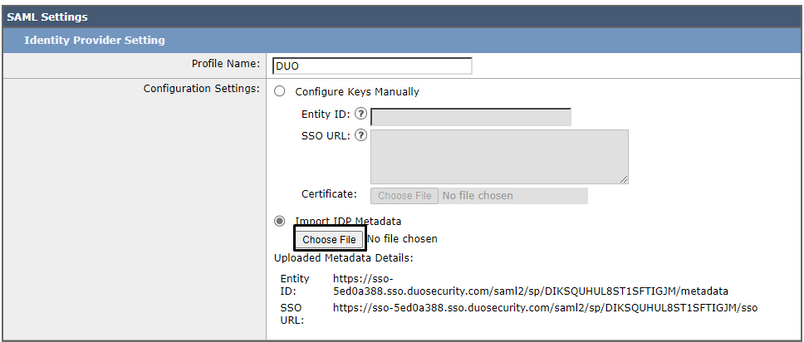

Navegue atéSystem Administration > SAML > Add Identity Provider conforme mostrado na imagem.

Nesta etapa, você tem duas opções: carregar essas informações manualmente ou por meio de um arquivo XML.

Navegue até seu aplicativo no Duo e baixe o arquivo de metadados IdP.

Depois de fazer o download do arquivo, você pode simplesmente carregá-lo na opção IdP Metadata no SMA.

Para a etapa final no SMA, navegue até System Administration > Users > External Authentication > SAML. E configure os próximos parâmetros para que tenham a mesma aparência da configuração do Duo.

Attribute Name = Attribute Name for Match the Group Map Service Provider Role = Group Mapping

Depois disso, você poderá confirmar as alterações e confirmar se a implantação funciona conforme esperado!

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

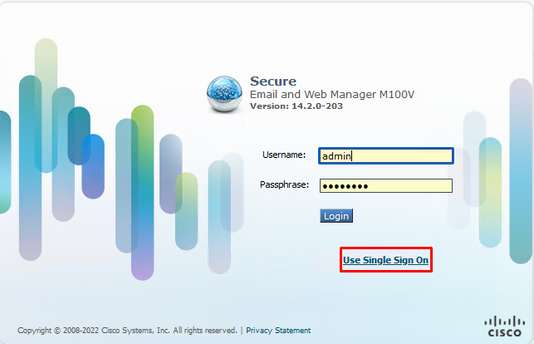

Para testar sua configuração, selecione Use Single Sign on conforme mostrado na imagem.

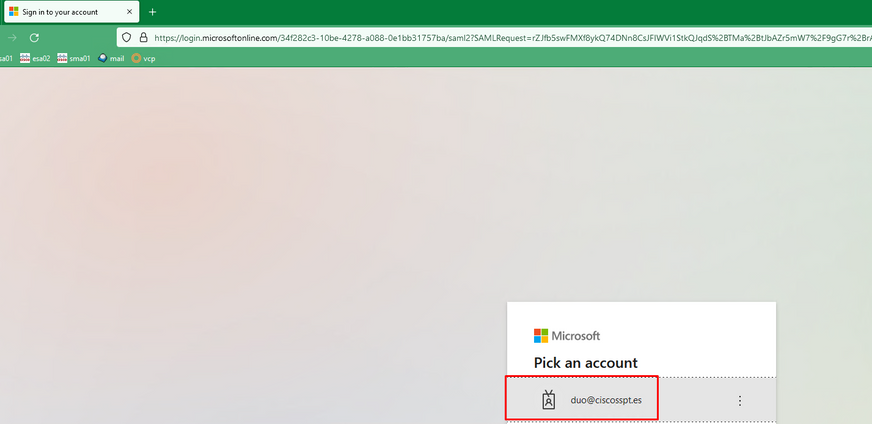

Você será solicitado a fazer logon no Microsoft Log in conforme mostrado na imagem.

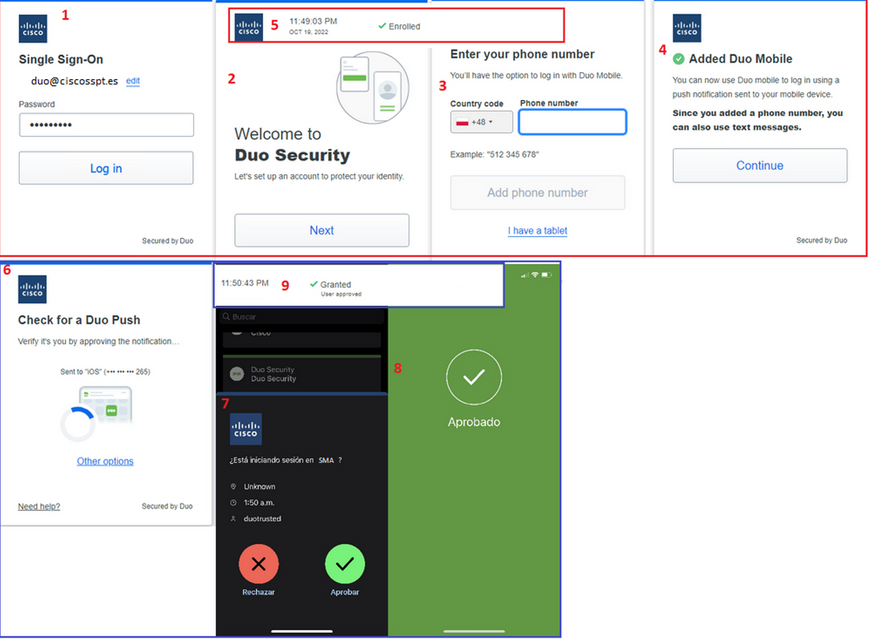

Depois disso, se o usuário estiver inscrito, você deverá ser solicitado a configurar um nome de usuário e uma senha no Duo para autenticação e, depois disso, deverá selecionar o método de autenticação.

Se o usuário não estiver registrado e a política estiver configurada para registrar um usuário não registrado, você será movido para o processo de registro e o método de autenticação depois disso, como no próximo exemplo.

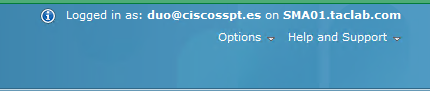

Se tudo foi configurado e corrigido, você fez login com êxito.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

26-Apr-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Jairo Andres Moreno CiroEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback