ASA/PIX 8.x: Autorização Radius (ACS 4.x) para Acesso VPN usando ACL para Download com CLI e Exemplo de Configuração ASDM

Contents

Introdução

Este documento descreve como configurar o mecanismo de segurança para autenticar usuários para o acesso de rede. Já que é possível habilitar autorizações RADIUS implicitamente, esta sessão não contém qualquer informação sobre a configuração da autorização RADIUS no mecanismo de segurança. Ela fornece informações sobre como o mecanismo de segurança lida com as informações da lista de acesso recebidas dos servidores RADIUS.

Você pode configurar um servidor RADIUS para baixar uma lista de acesso para o Security Appliance ou um nome de lista de acesso no momento da autenticação. O usuário está autorizado a fazer apenas o que é permitido na lista de acesso específica do usuário.

As listas de acesso para download são os meios mais escaláveis quando você usa o Cisco Secure ACS para fornecer as listas de acesso apropriadas para cada usuário. Para obter mais informações sobre os recursos da lista de acesso para download e o Cisco Secure ACS, consulte Configuring a RADIUS Server to Send Downloadable Access Control Lists e Downloadable IP ACLs.

Consulte ASA 8.3 e posterior: Autorização Radius (ACS 5.x) para Acesso VPN Usando ACL para Download com CLI e Exemplo de Configuração ASDM para obter a configuração idêntica no Cisco ASA com versões 8.3 e posteriores.

Pré-requisitos

Requisitos

Este documento pressupõe que o ASA esteja totalmente operacional e configurado para permitir que o Cisco ASDM ou CLI faça alterações de configuração.

Observação: Consulte Permitindo o Acesso HTTPS para ASDM ou o PIX/ASA 7.x: Exemplo de Configuração de SSH na Interface Interna e Externa para permitir que o dispositivo seja configurado remotamente pelo ASDM ou Secure Shell (SSH).

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Software Cisco Adaptive Security Appliance versão 7.x ou posterior

-

Cisco Adaptive Security Device Manager versão 5.x ou posterior

-

Cisco VPN Client versão 4.x e posterior

-

Servidor de Controle de Acesso Seguro 4.x da Cisco

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Produtos Relacionados

Essa configuração também pode ser usada com o Cisco PIX Security Appliance Versão 7.x ou posterior.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de Apoio

Você pode usar ACLs IP para download para criar conjuntos de definições de ACL que podem ser aplicados a muitos usuários ou grupos de usuários. Esses conjuntos de definições de ACL são chamados de conteúdo da ACL. Além disso, ao incorporar NAFs, você controla o conteúdo da ACL que é enviado para o cliente AAA do qual um usuário busca acesso. Ou seja, uma ACL IP para download compreende uma ou mais definições de conteúdo da ACL, cada uma associada a um NAF ou (por padrão) associado a todos os clientes AAA. O NAF controla a aplicabilidade do conteúdo da ACL especificada de acordo com o endereço IP do cliente AAA. Para obter mais informações sobre NAFs e como eles regulam ACLs IP para download, consulte Sobre filtros de acesso à rede.

As ACLs IP para download operam desta maneira:

-

Quando o ACS concede a um usuário acesso à rede, o ACS determina se uma ACL IP que pode ser baixada é atribuída a esse usuário ou ao grupo do usuário.

-

Se o ACS localizar uma ACL IP para download que seja atribuída ao usuário ou ao grupo do usuário, ele determinará se uma entrada de conteúdo da ACL está associada ao cliente AAA que enviou a solicitação de autenticação RADIUS.

-

O ACS envia, como parte da sessão do usuário, um pacote de aceitação de acesso RADIUS, um atributo que especifica a ACL nomeada e a versão da ACL nomeada.

-

Se o cliente AAA responder que não tem a versão atual da ACL em seu cache, ou seja, que a ACL é nova ou foi alterada, o ACS enviará a ACL (nova ou atualizada) para o dispositivo.

As ACLs IP para download são uma alternativa para a configuração de ACLs no atributo RADIUS Cisco cisco-av-pair [26/9/1] de cada usuário ou grupo de usuários. Você pode criar uma ACL IP para download uma vez, dar um nome a ela e depois atribuir a ACL IP para download a cada usuário ou grupo de usuários aplicável se fizer referência a seu nome. Esse método é mais eficiente do que se você configurasse o atributo RADIUS Cisco cisco-av-pair para cada usuário ou grupo de usuários.

Além disso, ao empregar NAFs, você pode aplicar diferentes conteúdos de ACL ao mesmo usuário ou grupo de usuários em relação ao cliente AAA que eles usam. Nenhuma configuração adicional do cliente AAA é necessária depois que você tiver configurado o cliente AAA para usar ACLs IP que podem ser baixadas do ACS. As ACLs para download são protegidas pelo regime de backup ou replicação que você estabeleceu.

Ao inserir as definições de ACL na interface da Web do ACS, não use entradas de palavra-chave ou nome; em todos os outros aspectos, use a sintaxe e a semântica de comandos de ACL padrão para o cliente AAA no qual você pretende aplicar a ACL IP para download. As definições de ACL inseridas no ACS compreendem um ou mais comandos de ACL. Cada comando ACL deve estar em uma linha separada.

Você pode adicionar um ou mais conteúdos da ACL nomeada a uma ACL IP para download. Por padrão, cada conteúdo ACL se aplica a todos os clientes AAA, mas, se você tiver definido NAFs, poderá limitar a aplicabilidade de cada conteúdo ACL aos clientes AAA listados no NAF que você associar a ele. Ou seja, quando você emprega NAFs, pode tornar cada conteúdo de ACL, dentro de uma única ACL IP para download, aplicável a vários dispositivos de rede diferentes ou grupos de dispositivos de rede de acordo com sua estratégia de segurança de rede.

Além disso, você pode alterar a ordem do conteúdo da ACL em uma ACL IP para download. O ACS examina o conteúdo da ACL, começando pela parte superior da tabela, e faz o download do primeiro conteúdo da ACL que encontra com um NAF que inclui o cliente AAA que é usado. Ao definir a ordem, você pode garantir a eficiência do sistema se posicionar o conteúdo da ACL mais amplamente aplicável no topo da lista. Você deve perceber que, se seus NAFs incluírem populações de clientes AAA que se sobrepõem, você deve proceder do mais específico para o mais geral. Por exemplo, o ACS baixa qualquer conteúdo ACL com a configuração All-AAA-Clients NAF e não considera nenhum que esteja abaixo na lista.

Para usar uma ACL IP para download em um cliente AAA específico, o cliente AAA deve seguir estas instruções:

-

Usar RADIUS para autenticação

-

Suporte a ACLs IP que podem ser baixadas

Estes são exemplos de dispositivos Cisco que suportam ACLs IP para download:

-

Dispositivos ASA e PIX

-

Concentradores VPN série 3000

-

Dispositivos Cisco que executam o IOS versão 12.3(8)T ou posterior

Este é um exemplo do formato que você deve usar para inserir as ACLs do VPN 3000/ASA/PIX 7.x+ na caixa Definições de ACL:

permit ip 10.153.0.0 0.0.255.255 host 10.158.9.1 permit ip 10.154.0.0 0.0.255.255 10.158.10.0 0.0.0.255 permit 0 any host 10.159.1.22 deny ip 10.155.10.0 0.0.0.255 10.159.2.0 0.0.0.255 log permit TCP any host 10.160.0.1 eq 80 log permit TCP any host 10.160.0.2 eq 23 log permit TCP any host 10.160.0.3 range 20 30 permit 6 any host HOSTNAME1 permit UDP any host HOSTNAME2 neq 53 deny 17 any host HOSTNAME3 lt 137 log deny 17 any host HOSTNAME4 gt 138 deny ICMP any 10.161.0.0 0.0.255.255 log permit TCP any host HOSTNAME5 neq 80

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

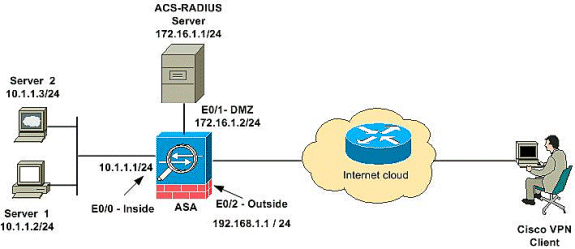

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Observação: os esquemas de endereçamento IP usados nesta configuração não são legalmente roteáveis na Internet. São endereços RFC 1918 que foram usados em um ambiente de laboratório.

Configurar a VPN de Acesso Remoto (IPSec)

Procedimento ASDM

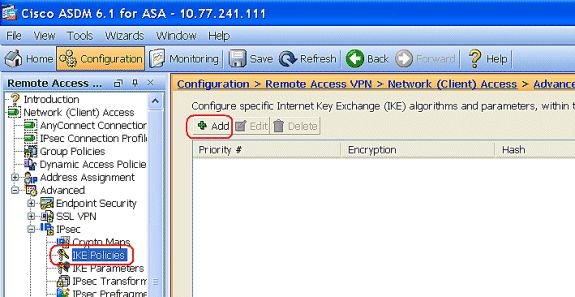

Conclua estas etapas para configurar a VPN de acesso remoto:

-

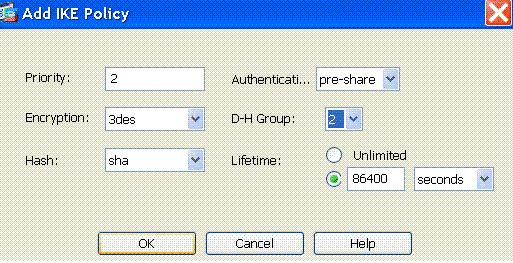

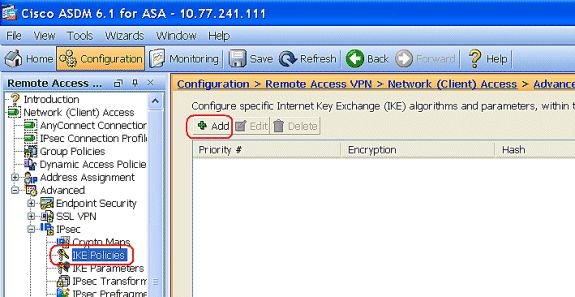

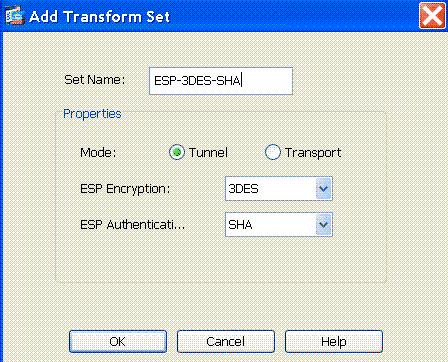

Escolha Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IKE Policies> Add para criar uma política de ISAKMP.

-

Forneça os detalhes da política de ISAKMP como mostrado.

Clique em OK e em Aplicar.

-

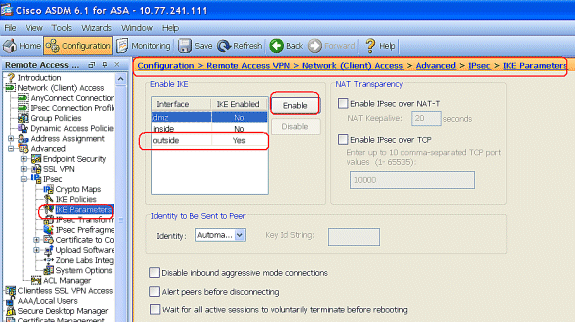

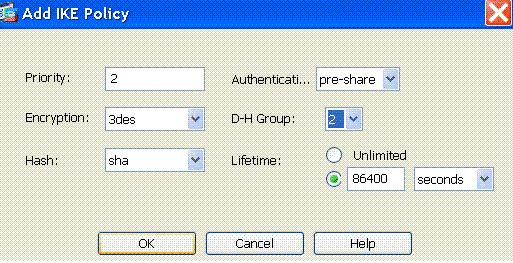

Escolha Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IKE Parameters para ativar o IKE na interface externa.

-

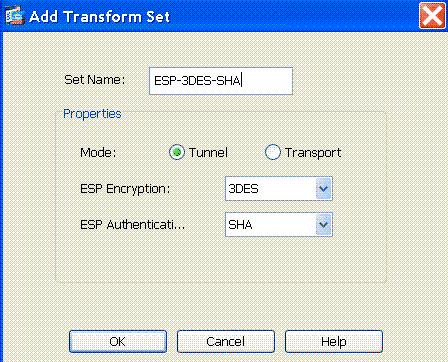

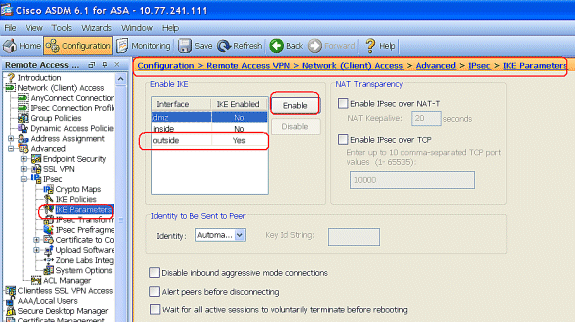

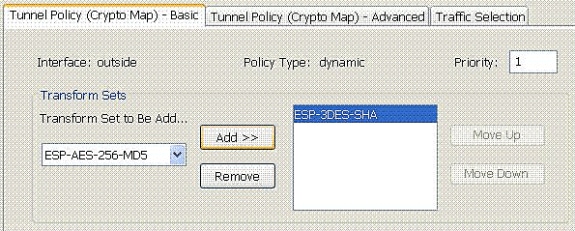

Escolha Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IPSec Transform Sets > Add para criar o conjunto de transformação ESP-3DES-SHA, como mostrado.

Clique em OK e em Aplicar.

-

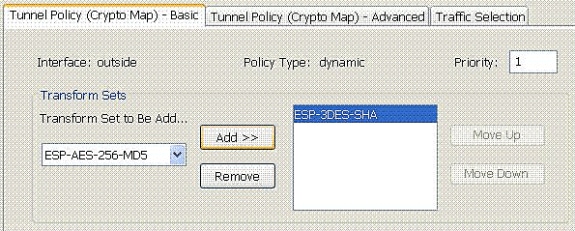

Escolha Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > Crypto Maps > Add para criar um mapa de criptografia com política dinâmica de prioridade 1, como mostrado.

Clique em OK e em Aplicar.

-

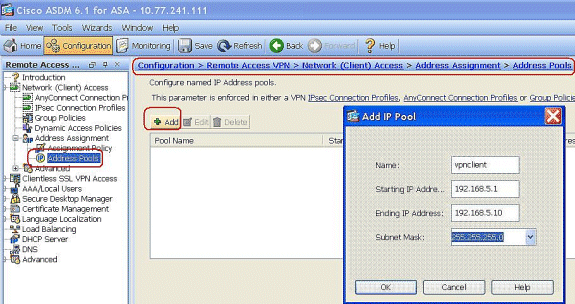

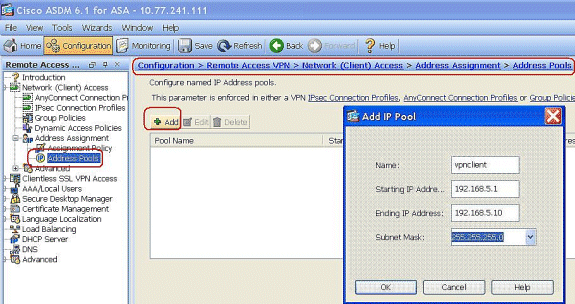

Selecione Configuration > Remote Access VPN > Network (Client) Access > Address Assignment > Address Pools e clique em Add para adicionar o VPN Client para os usuários do VPN Client.

-

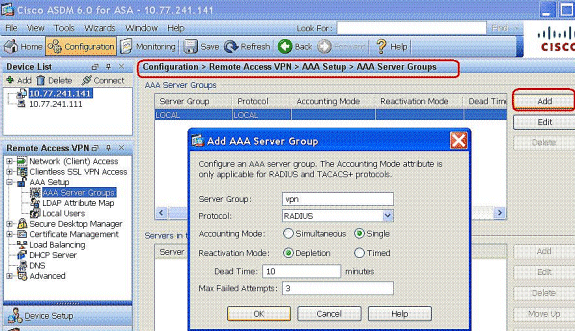

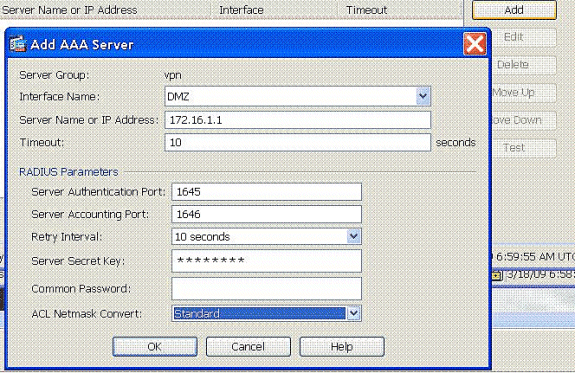

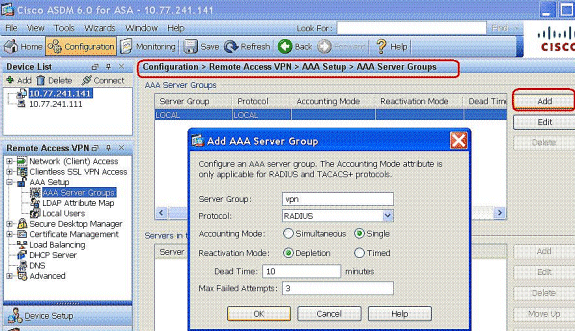

Selecione Configuration > Remote Access VPN > AAA Setup > AAA Server Groups e clique em Add para adicionar o nome e o protocolo do grupo do servidor AAA .

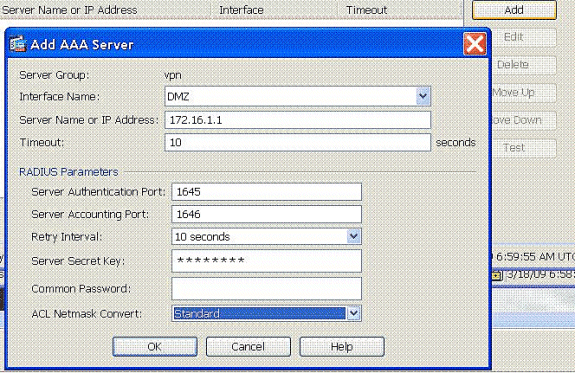

Adicione o endereço IP do servidor (ACS) AAA e a interface conectada. Adicione também a chave Server Secret na área RADIUS Parameters. Click OK.

-

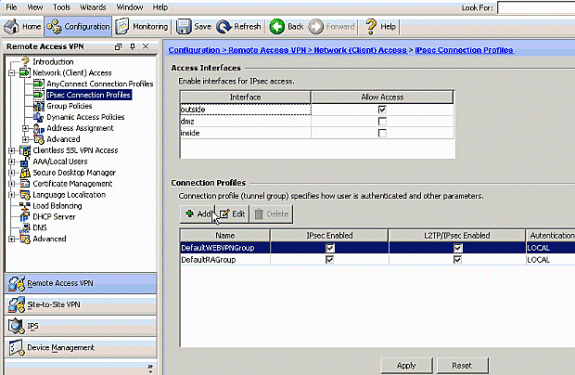

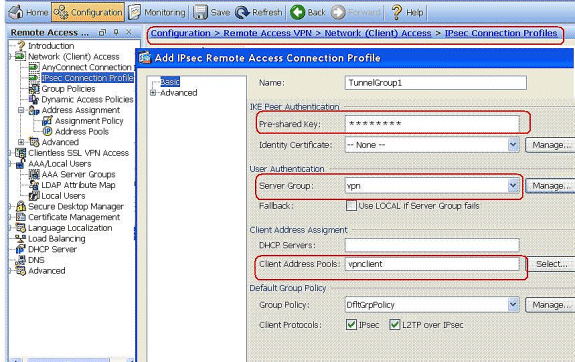

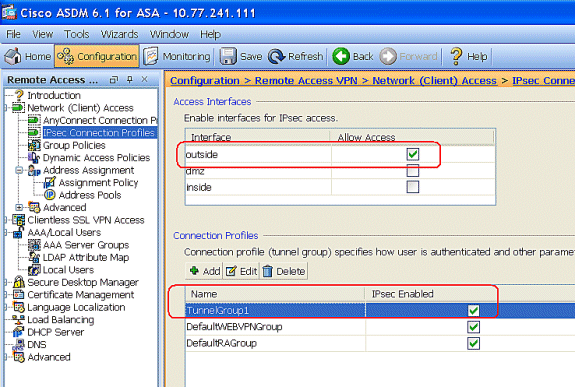

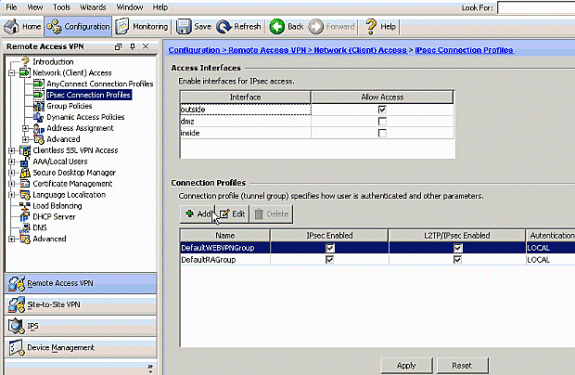

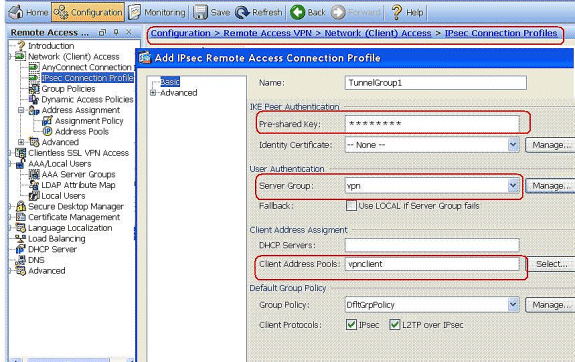

Escolha Configuration > Remote Access VPN > Network (Client) Access > IPSec Connection Profiles > Add para adicionar um grupo de túneis, por exemplo, TunnelGroup1 e a chave pré-compartilhada cisco123, como mostrado.

-

Na guia Basic, escolha o grupo de servidores como vpn para o campo User Authentication.

-

Escolha vpnclient como os pools de endereços de cliente para os usuários do VPN Client.

Click OK.

-

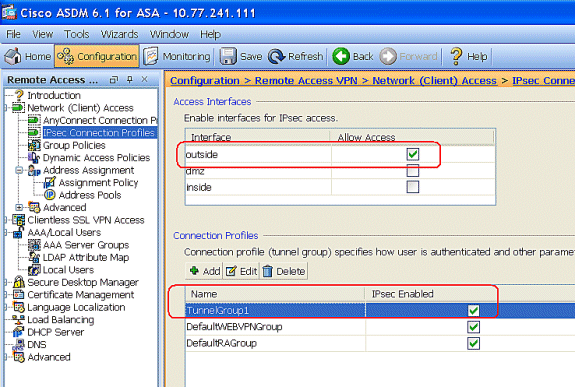

-

Ative a interface externa para acesso de IPSec. Clique em Aplicar para continuar.

Configuração do ASA/PIX com a CLI

Conclua estes passos para configurar o servidor DHCP para fornecer endereços IP aos clientes VPN a partir da linha de comando. Consulte Configuração de VPNs de Acesso Remoto ou Cisco ASA 5500 Series Adaptive Security Appliances - Referências de Comandos para obter mais informações sobre cada comando usado.

| Executando a configuração no dispositivo ASA |

|---|

ASA# sh run ASA Version 8.0(2) ! !--- Specify the hostname for the Security Appliance. hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted names ! !--- Configure the outside and inside interfaces. interface Ethernet0/0 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet0/1 nameif DMZ security-level 100 ip address 172.16.1.2 255.255.255.0 ! interface Ethernet0/2 nameif outside security-level 0 ip address 192.168.1.1 255.255.255.0 !--- Output is suppressed. passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 101 extended permit ip 10.1.1.0 255.255.255.0 192.168.5.0 255.255.255.0 !--- Radius Attribute Filter access-list new extended deny ip any host 10.1.1.2 access-list new extended permit ip any any pager lines 24 logging enable logging asdm informational mtu inside 1500 mtu outside 1500 mtu dmz 1500 ip local pool vpnclient1 192.168.5.1-192.168.5.10 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 !--- Specify the location of the ASDM image for ASA to fetch the image for ASDM access. asdm image disk0:/asdm-613.bin no asdm history enable arp timeout 14400 global (outside) 1 192.168.1.5 nat (inside) 0 access-list 101 nat (inside) 1 0.0.0.0 0.0.0.0 route outside 0.0.0.0 0.0.0.0 192.168.1.2 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy !--- Create the AAA server group "vpn" and specify the protocol as RADIUS. !--- Specify the CSACS server as a member of the "vpn" group and provide the !--- location and key. aaa-server vpn protocol radius max-failed-attempts 5 aaa-server vpn (DMZ) host 172.16.1.1 retry-interval 1 timeout 30 key cisco123 http server enable http 0.0.0.0 0.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- PHASE 2 CONFIGURATION ---! !--- The encryption types for Phase 2 are defined here. !--- A Triple DES encryption with !--- the sha hash algorithm is used. crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac !--- Defines a dynamic crypto map with !--- the specified encryption settings. crypto dynamic-map outside_dyn_map 1 set transform-set ESP-3DES-SHA !--- Binds the dynamic map to the IPsec/ISAKMP process. crypto map outside_map 1 ipsec-isakmp dynamic outside_dyn_map !--- Specifies the interface to be used with !--- the settings defined in this configuration. crypto map outside_map interface outside !--- PHASE 1 CONFIGURATION ---! !--- This configuration uses ISAKMP policy 2. !--- The configuration commands here define the Phase !--- 1 policy parameters that are used. crypto isakmp enable outside crypto isakmp policy 2 authentication pre-share encryption 3des hash sha group 2 lifetime 86400 no crypto isakmp nat-traversal telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global ! group-policy DfltGrpPolicy attributes vpn-tunnel-protocol IPSec webvpn group-policy GroupPolicy1 internal !--- Associate the vpnclient pool to the tunnel group using the address pool. !--- Associate the AAA server group (VPN) with the tunnel group. tunnel-group TunnelGroup1 type remote-access tunnel-group TunnelGroup1 general-attributes address-pool vpnclient authentication-server-group vpn !--- Enter the pre-shared-key to configure the authentication method. tunnel-group TunnelGroup1 ipsec-attributes pre-shared-key * prompt hostname context Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d : end ASA# |

Configuração do Cisco VPN Client

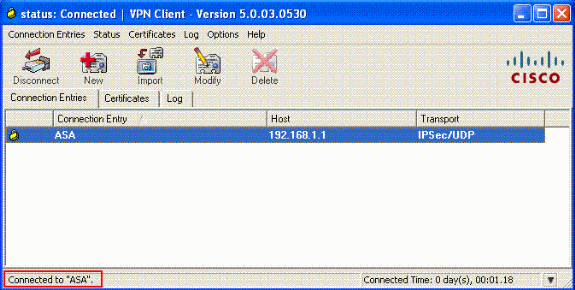

Tente se conectar ao Cisco ASA com o Cisco VPN Client para verificar se o ASA foi configurado com êxito.

-

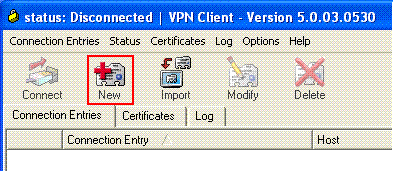

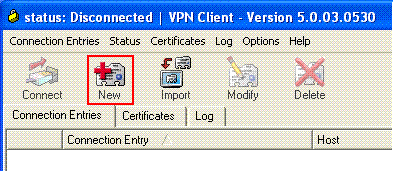

Escolha Start > Programs > Cisco Systems VPN Client > VPN Client.

-

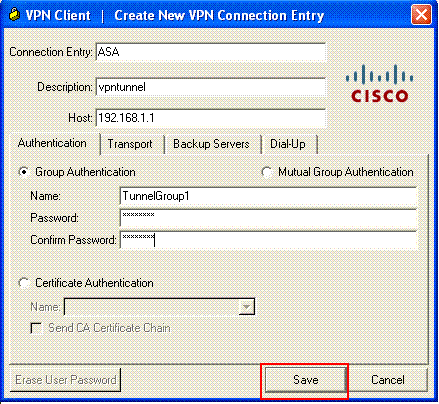

Clique em New para abrir a janela Create New VPN Connection Entry.

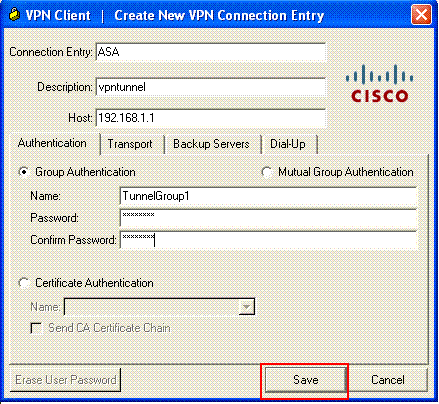

-

Preencha os detalhes da nova conexão.

Digite o nome da Entrada de Conexão juntamente com uma descrição. Insira o endereço IP externo do ASA na caixa Host. Em seguida, insira o nome do Grupo de Túneis VPN (TunnelGroup1) e a senha (Pre-shared Key - cisco123) conforme configurado no ASA. Click Save.

-

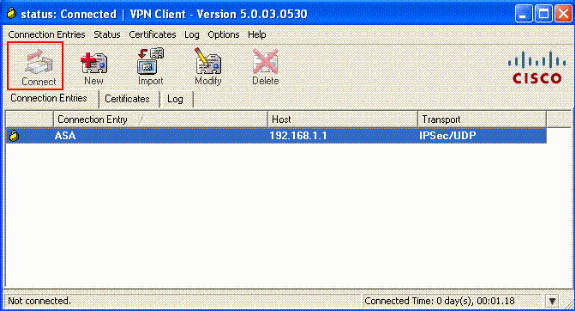

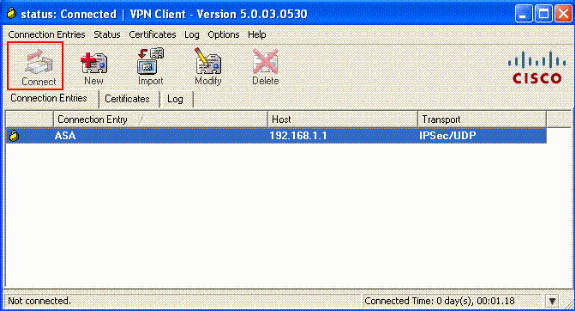

Clique na conexão que deseja usar e clique em Connect na janela principal do VPN Client.

-

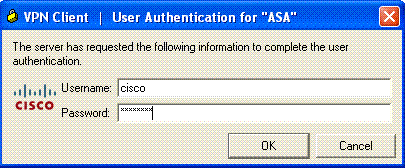

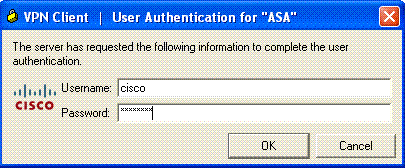

Quando solicitado, insira o Nome de usuário : cisco e Senha : password1 conforme configurado no ASA para xauth e clique em OK para se conectar à rede remota.

-

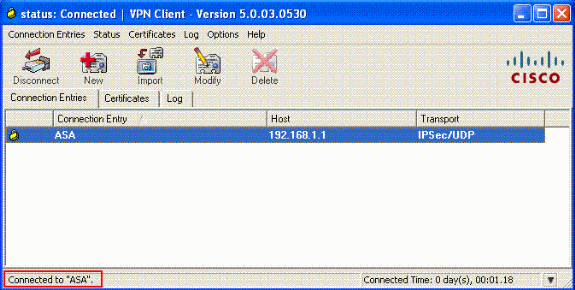

O VPN Client está conectado ao ASA no local central.

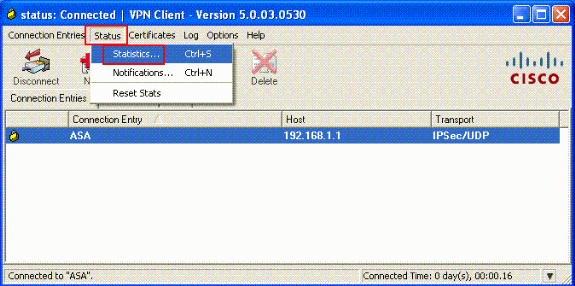

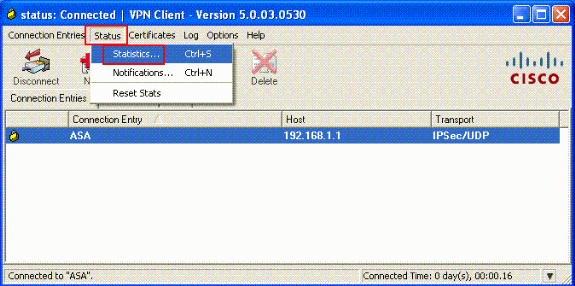

-

Depois que a conexão for estabelecida com êxito, escolha Statistics no menu Status para verificar os detalhes do túnel.

Configurar o ACS para ACL para download para usuário individual

Você pode configurar listas de acesso para download no Cisco Secure ACS como um componente de perfil compartilhado e, em seguida, atribuir a lista de acesso a um grupo ou a um usuário individual.

Para implementar listas de acesso dinâmicas, você deve configurar o servidor RADIUS para suportá-las. Quando o usuário se autentica, o servidor RADIUS envia uma lista de acesso para download ou um nome de lista de acesso para o Security Appliance. O acesso a um determinado serviço é permitido ou negado pela lista de acesso. O Security Appliance exclui a lista de acesso quando a sessão de autenticação expira.

Neste exemplo, o usuário de VPN IPSec "cisco" autentica com êxito e o servidor RADIUS envia uma lista de acesso para download ao Security Appliance. O usuário "cisco" pode acessar somente o servidor 10.1.1.2 e nega qualquer outro acesso. Para verificar a ACL, consulte a seção ACL para download para usuário/grupo.

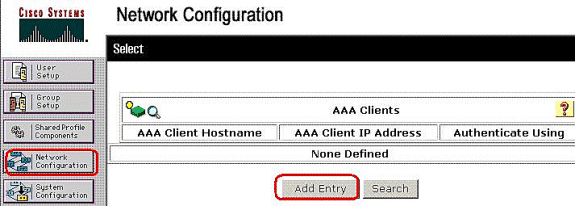

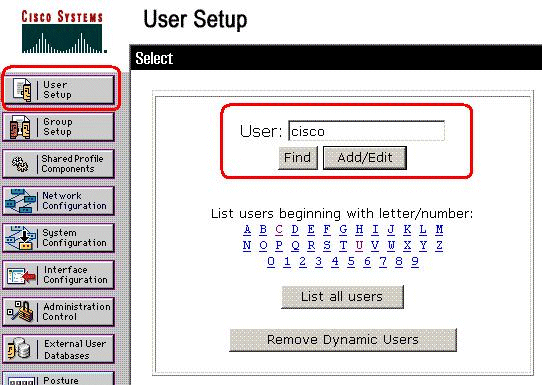

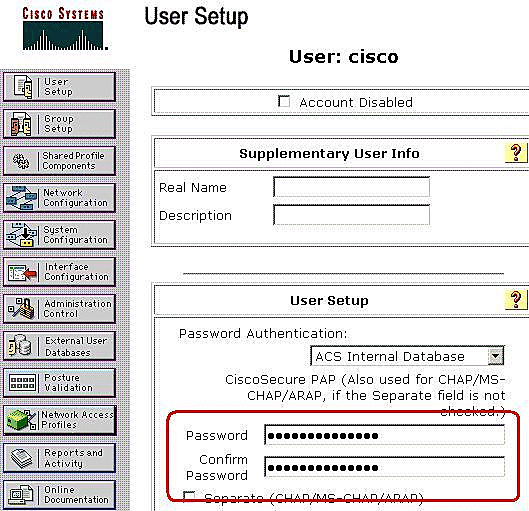

Conclua estas etapas para configurar o RADIUS em um Cisco Secure ACS.

-

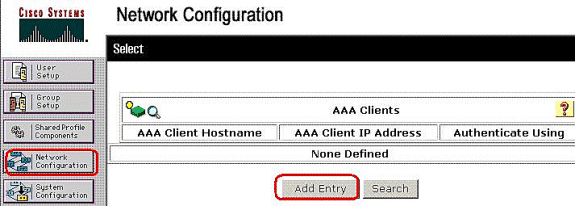

Escolha Network Configuration à esquerda e clique em Add Entry para adicionar uma entrada para o ASA no banco de dados do servidor RADIUS.

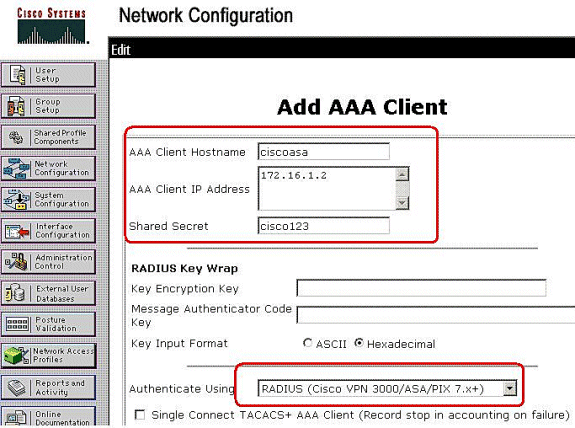

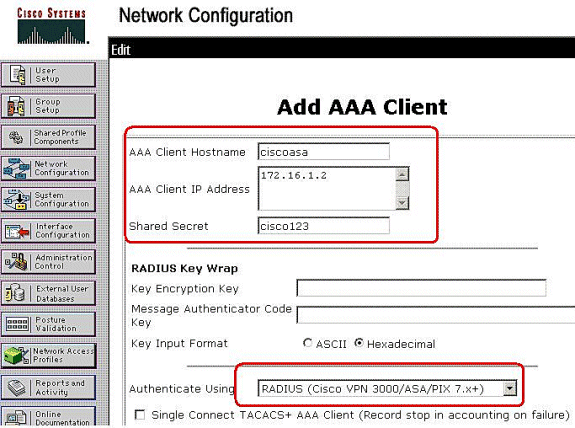

-

Insira 172.16.1.2 no campo Client IP address (Endereço IP do cliente) e "cisco123" no campo shared secret Key (Chave de segredo compartilhado). Selecione RADIUS (Cisco VPN 3000/ASA/PIX 7.x+) na caixa suspensa Authenticate Using. Clique em Submit. .

-

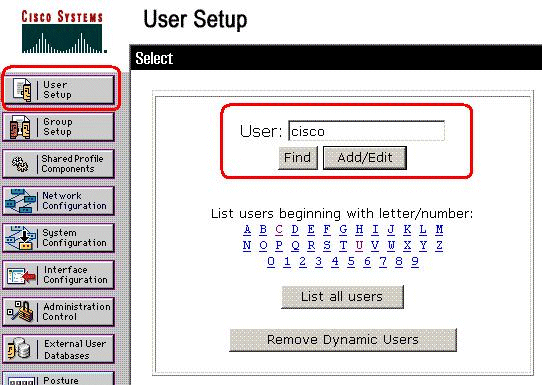

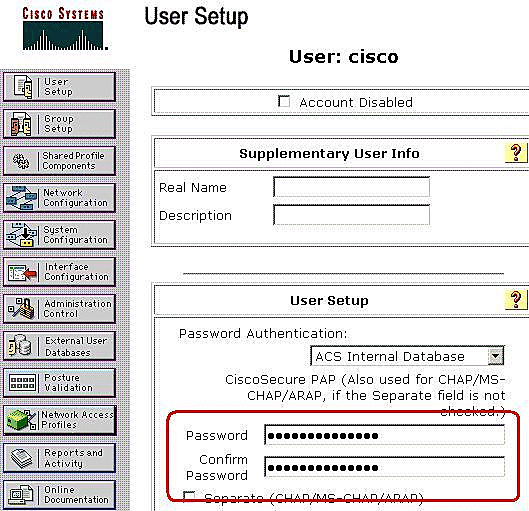

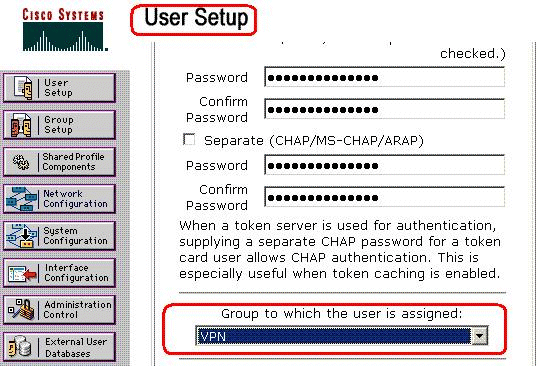

Insira o nome de usuário no campo User no banco de dados do Cisco Secure e clique em Add/Edit.

Neste exemplo, o nome de usuário é cisco.

-

Na próxima janela, digite a senha para "cisco". Neste exemplo, a senha também é password1. Quando terminar, clique em Enviar.

-

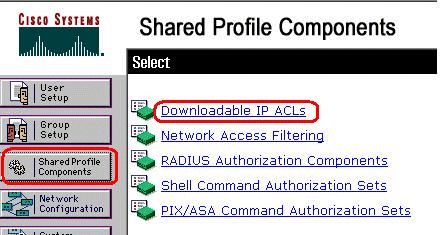

Use a página Opções avançadas para determinar quais opções avançadas o ACS exibe. Você pode simplificar as páginas que aparecem em outras áreas da interface da Web do ACS se ocultar as opções avançadas que não são usadas. Clique em Interface Configuration e, em seguida, clique em Advanced Options para abrir a página Advanced Options.

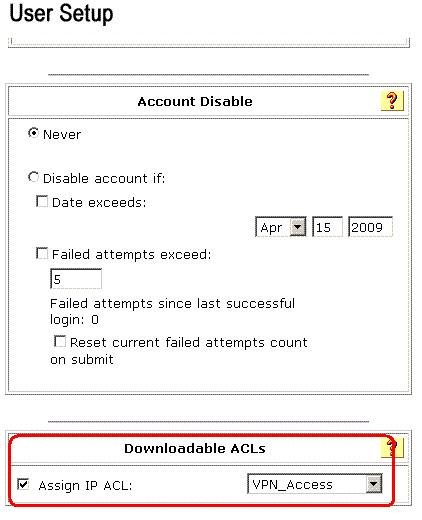

Marque a caixa User-Level Downloadable ACLs e Group-Level Downloadable ACLs.

User-Level Downloadable ACLs - Quando selecionada, esta opção ativa a seção Downloadable ACLs (access-control lists) na página User Setup.

Group-Level Downloadable ACLs - Quando selecionada, esta opção ativa a seção Downloadable ACLs na página Group Setup.

-

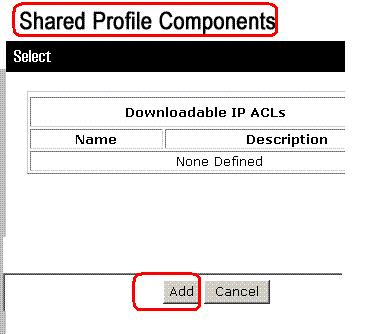

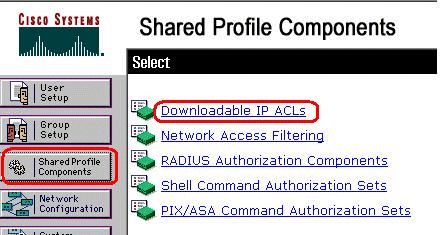

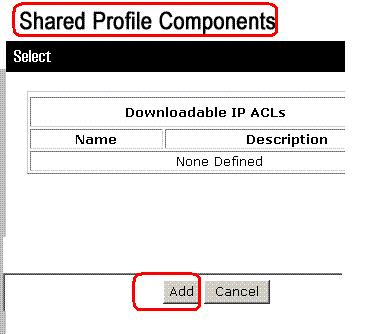

Na barra de navegação, clique em Shared Profile Components e clique em Downloadable IP ACLs.

Observação: Se ACLs IP que podem ser baixadas não forem exibidas na página Shared Profile Components, você deverá ativar a opção User-Level Downloadable ACLs, Group-Level Downloadable ACLs ou ambas na página Advanced Options da seção Interface Configuration.

-

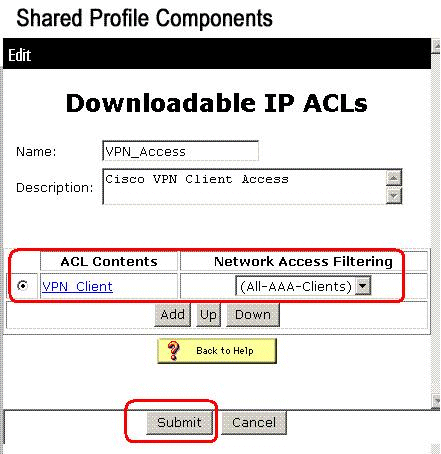

Clique em Add. A página de ACLs IP para download é exibida.

-

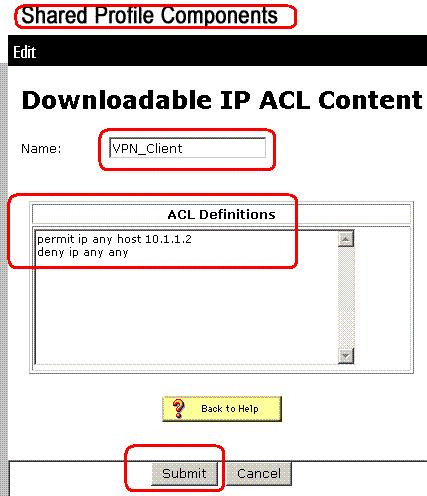

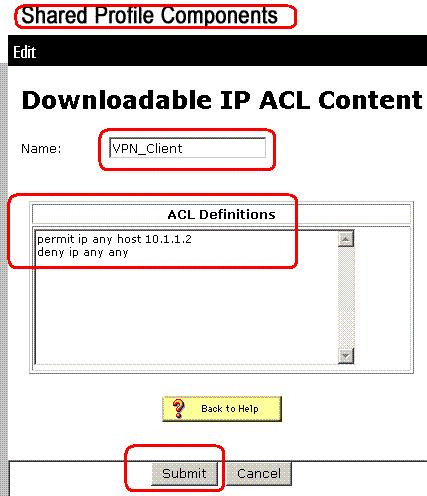

Na caixa Nome, digite o nome da nova ACL IP.

Observação: o nome de uma ACL IP pode conter até 27 caracteres. O nome não deve conter espaços nem qualquer um destes caracteres: hífen (-), colchete esquerdo ([), colchete direito (]), barra (/), barra invertida (\), aspas ("), colchete angular esquerdo (<), colchete angular direito (>) ou traço (-).

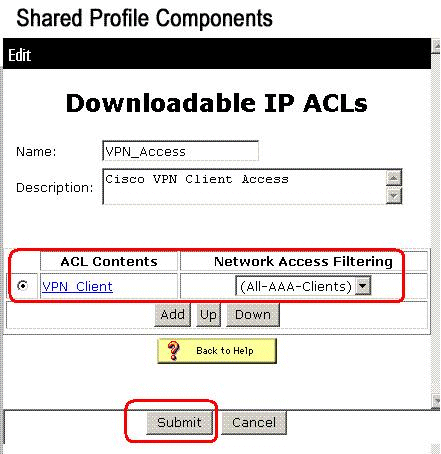

Na caixa Description, digite uma descrição da nova ACL IP. A descrição pode ter até 1.000 caracteres.

Para adicionar um conteúdo de ACL à nova ACL IP, clique em Add.

-

Na caixa Nome, digite o nome do novo conteúdo da ACL.

Observação: o nome de um conteúdo ACL pode conter até 27 caracteres. O nome não deve conter espaços nem qualquer um destes caracteres: hífen (-), colchete esquerdo ([), colchete direito (]), barra (/), barra invertida (\), aspas ("), colchete angular esquerdo (<), colchete angular direito (>) ou traço (-).

Na caixa Definições de ACL, digite a nova definição de ACL.

Observação: ao inserir as definições de ACL na interface da Web do ACS, não use entradas de palavra-chave ou nome; em vez disso, comece com uma palavra-chave permit ou deny.

Para salvar o conteúdo da ACL, clique em Submit.

-

A página de ACLs IP para download é exibida com o novo conteúdo da ACL listado por nome na coluna Conteúdo da ACL. Para associar um NAF ao conteúdo da ACL, escolha um NAF na caixa Filtragem de acesso à rede à direita do novo conteúdo da ACL. Por padrão, NAF é (All-AAA-Clients). Se você não atribuir um NAF, o ACS associará o conteúdo da ACL a todos os dispositivos de rede, que é o padrão.

Para definir a ordem do conteúdo da ACL, clique no botão de opção de uma definição de ACL e clique em Up ou Down para reposicioná-la na lista.

Para salvar a ACL IP, clique em Submit.

Observação: a ordem do conteúdo da ACL é significativa. De cima para baixo, o ACS baixa apenas a primeira definição de ACL que tenha uma configuração NAF aplicável, que inclui a configuração padrão All-AAA-Clients, se usada. Geralmente, sua lista de conteúdo da ACL prossegue do que tem o NAF mais específico (mais estreito) para o que tem o NAF mais geral (todos clientes AAA).

Observação: o ACS entra na nova ACL IP, que entra em vigor imediatamente. Por exemplo, se a ACL IP for usada com os PIX Firewalls, ela estará disponível para ser enviada a qualquer PIX Firewall que tente a autenticação de um usuário que tenha essa ACL IP para download atribuída ao seu perfil de usuário ou grupo.

-

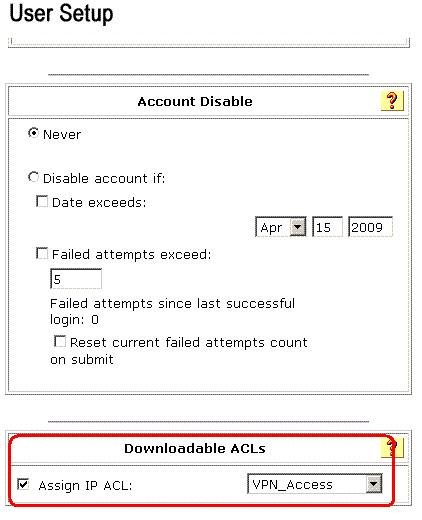

Vá para a página User Setup e edite a página User. Na seção Downloadable ACLs, clique na caixa de seleção Assign IP ACL:. Escolha uma ACL IP na lista. Se você tiver concluído a configuração das opções de conta de usuário, clique em Enviar para registrar as opções.

Configurar o ACS para ACL para download para grupo

Conclua as etapas de 1 a 9 de Configure ACS for Downloadable ACL for Individual User e siga estas etapas para configurar a ACL para download para o grupo em um Cisco Secure ACS.

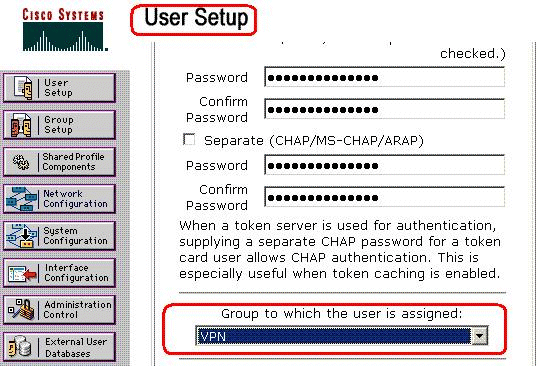

Neste exemplo, o usuário VPN IPSec "cisco" pertence aos grupos VPN. As políticas de grupo VPN são aplicadas a todos os usuários no grupo.

O usuário do grupo VPN "cisco" autentica com êxito e o servidor RADIUS envia uma lista de acesso para download para o Security Appliance. O usuário "cisco" pode acessar somente o servidor 10.1.1.2 e nega qualquer outro acesso. Para verificar a ACL, consulte a seção ACL para download de usuário/grupo.

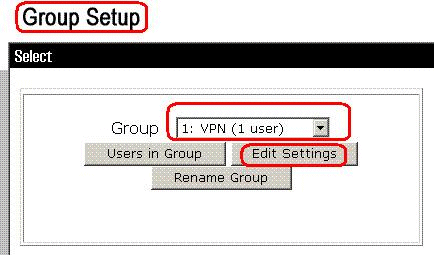

-

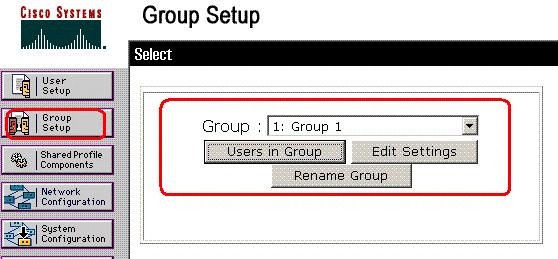

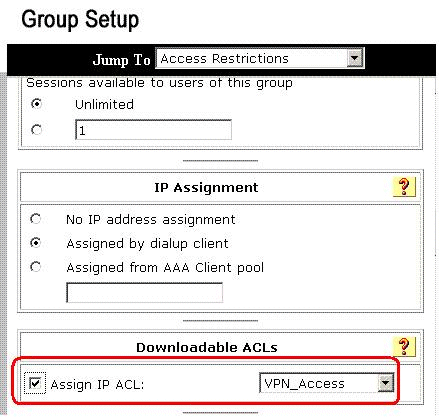

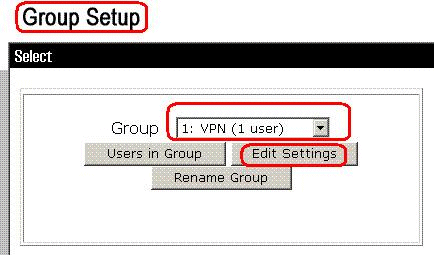

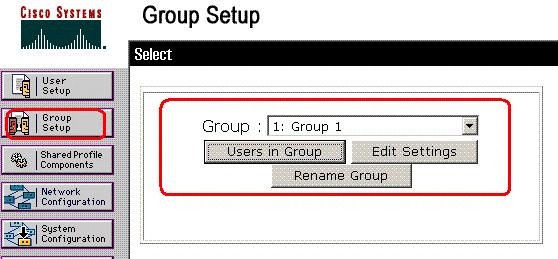

Na barra de navegação, clique em Configuração do grupo. Será aberta a página Seleção de configuração de grupo.

-

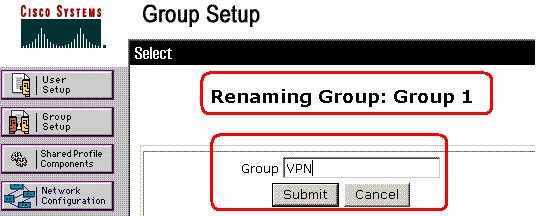

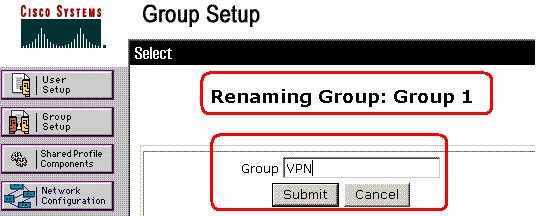

Renomeie o Grupo 1 como VPN e clique em Submit.

-

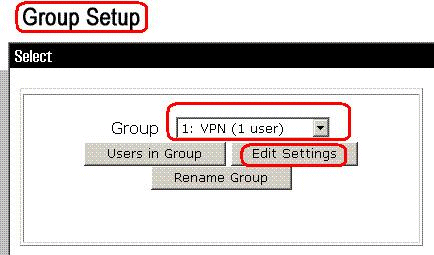

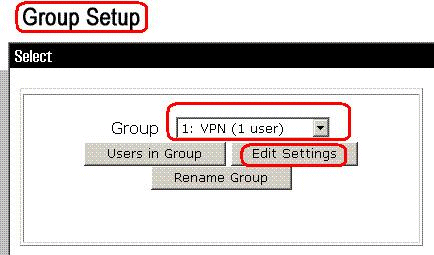

Na lista Grupo, escolha um grupo e clique em Editar configurações.

-

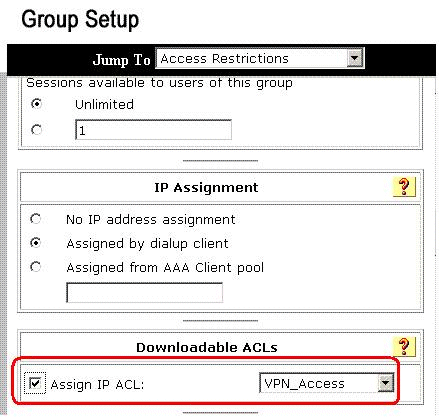

Na seção Downloadable ACLs, clique na caixa de seleção Assign IP ACL. Escolha uma ACL IP na lista.

-

Para salvar as configurações de grupo que você acabou de fazer, clique em Enviar.

-

Vá para User Setup e edite o usuário que você gostaria de adicionar ao grupo: VPN. Quando terminar, clique em Enviar.

Agora, a ACL para download configurada para o grupo VPN é aplicada a este usuário.

-

Para continuar a especificar outras configurações de grupo, execute outros procedimentos neste capítulo, conforme aplicável

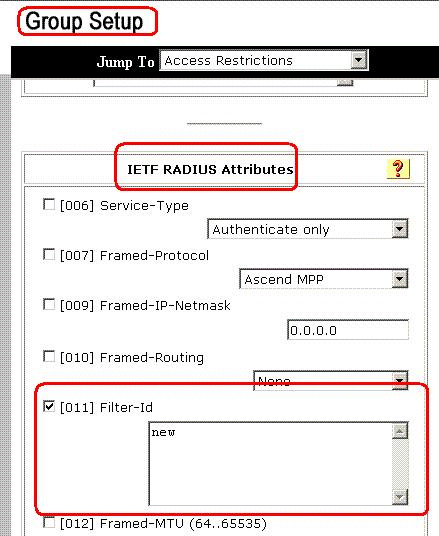

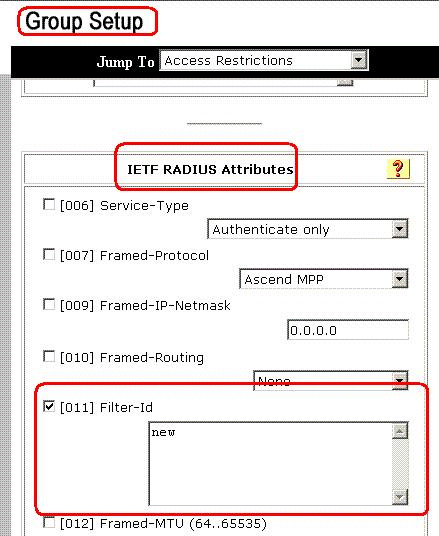

Definir Configurações IETF RADIUS para um Grupo de Usuários

Para baixar um nome para uma lista de acesso que você já criou no Security Appliance a partir do servidor RADIUS quando um usuário se autentica, configure o atributo filter-id IETF RADIUS (número de atributo 11) da seguinte maneira:

filter-id=acl_name

O usuário do grupo VPN "cisco" autentica com êxito e o servidor RADIUS baixa um nome ACL (novo) para uma lista de acesso que você já criou no Security Appliance . O usuário "cisco" pode acessar todos os dispositivos que estão dentro da rede do ASA, exceto o servidor 10.1.1.2. Para verificar a ACL, consulte a seção Filter-Id ACL.

De acordo com o exemplo, a ACL chamada new é configurada para filtragem no ASA.

access-list new extended deny ip any host 10.1.1.2 access-list new extended permit ip any any

Esses parâmetros aparecem somente quando são verdadeiros. Você configurou o

-

Cliente AAA para usar um dos protocolos RADIUS na configuração de rede

-

Atributos RADIUS de nível de grupo na página RADIUS (IETF) na seção Configuração de Interface da interface da Web

Os atributos RADIUS são enviados como um perfil para cada usuário do ACS para o cliente AAA solicitante.

Para configurar as definições do atributo IETF RADIUS para serem aplicadas como uma autorização para cada usuário no grupo atual, execute estas ações:

-

Na barra de navegação, clique em Configuração do grupo.

Será aberta a página Seleção de configuração de grupo.

-

Na lista Grupo, escolha um grupo e clique em Editar configurações.

O nome do grupo é exibido na parte superior da página Group Settings.

-

Role até os Atributos RADIUS da TEF. Para cada atributo IETF RADIUS, você deve autorizar o grupo atual. Marque a caixa de seleção do atributo [011] Filter-Id e adicione o nome da ACL definida pelo ASA (new) na autorização do atributo no campo. Consulte a saída do ASA show running configuration.

-

Para salvar as configurações de grupo que você acabou de fazer e aplicá-las imediatamente, clique em Enviar e Aplicar.

Observação: para salvar suas configurações de grupo e aplicá-las posteriormente, clique em Enviar. Quando estiver pronto para implementar as alterações, escolha System Configuration > Service Control. Em seguida, escolha Reiniciar.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Comandos show crypto

-

show crypto isakmp sa — Mostra todas as Associações de Segurança (SAs) IKE atuais em um peer.

ciscoasa# sh crypto isakmp sa Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 192.168.10.2 Type : user Role : responder Rekey : no State : AM_ACTIVE ciscoasa# -

show crypto ipsec sa — Mostra as configurações usadas pelas SAs atuais.

ciscoasa# sh crypto ipsec sa interface: outside Crypto map tag: outside_dyn_map, seq num: 1, local addr: 192.168.1.1 local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0) remote ident (addr/mask/prot/port): (192.168.5.1/255.255.255.255/0/0) current_peer: 192.168.10.2, username: cisco dynamic allocated peer ip: 192.168.5.1 #pkts encaps: 65, #pkts encrypt: 65, #pkts digest: 65 #pkts decaps: 65, #pkts decrypt: 65, #pkts verify: 65 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 192.168.1.1, remote crypto endpt.: 192.168.10.2 path mtu 1500, ipsec overhead 58, media mtu 1500 current outbound spi: EEF0EC32 inbound esp sas: spi: 0xA6F92298 (2801345176) transform: esp-3des esp-sha-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 86016, crypto-map: outside_dyn_map sa timing: remaining key lifetime (sec): 28647 IV size: 8 bytes replay detection support: Y outbound esp sas: spi: 0xEEF0EC32 (4008766514) transform: esp-3des esp-sha-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 86016, crypto-map: outside_dyn_map sa timing: remaining key lifetime (sec): 28647 IV size: 8 bytes replay detection support: Y

ACL para download para usuário/grupo

Verifique a ACL que pode ser obtida por download para o usuário Cisco. As ACLs são baixadas do CSACS.

ciscoasa(config)# sh access-list

access-list cached ACL log flows: total 0,

denied 0 (deny-flow-max 4096)

alert-interval 300

access-list 101; 1 elements

access-list 101 line 1 extended permit ip 10.1.1.0 255.255.255.0

192.168.5.0 255.255.255.0 (hitcnt=0) 0x8719a411

access-list #ACSACL#-IP-VPN_Access-49bf68ad; 2 elements (dynamic)

access-list #ACSACL#-IP-VPN_Access-49bf68ad line 1 extended permit

ip any host 10.1.1.2 (hitcnt=2) 0x334915fe

access-list #ACSACL#-IP-VPN_Access-49bf68ad line 2 extended deny

ip any any (hitcnt=40) 0x7c718bd1

ID de filtro ACL

O Filter-Id [011] foi aplicado ao Grupo - VPN, e os usuários do grupo são filtrados de acordo com a ACL (nova) definida no ASA.

ciscoasa# sh access-list

access-list cached ACL log flows: total 0,

denied 0 (deny-flow-max 4096)

alert-interval 300

access-list 101; 1 elements

access-list 101 line 1 extended permit ip 10.1.1.0

255.255.255.0 192.168.5.0 255.255.255.0

(hitcnt=0) 0x8719a411

access-list new; 2 elements

access-list new line 1 extended deny ip

any host 10.1.1.2 (hitcnt=4) 0xb247fec8

access-list new line 2 extended permit ip any any

(hitcnt=39) 0x40e5d57c

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração. Um exemplo de saída de depuração também é mostrado.

Observação: Para obter mais informações sobre solução de problemas de VPN IPSec de acesso remoto, consulte Soluções de solução de problemas de VPN IPSec de acesso remoto e L2L mais comuns.

Cancele associações de segurança

Ao solucionar problemas, certifique-se de limpar as associações de segurança existentes depois de fazer uma alteração. No modo privilegiado do PIX, use estes comandos:

-

clear [crypto] ipsec sa — Exclui as SAs IPSec ativas. A criptografia da palavra-chave é opcional.

-

clear [crypto] isakmp sa — Exclui as SAs IKE ativas. A criptografia da palavra-chave é opcional.

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

debug crypto ipsec 7 — Exibe as negociações de IPSec da Fase 2.

-

debug crypto isakmp 7 — Exibe as negociações ISAKMP da Fase 1.

Informações Relacionadas

- Página de suporte dos dispositivos de segurança adaptáveis Cisco ASA 5500 Series

- Referências de comandos do Cisco ASA 5500 Series Adaptive Security Appliances

- Página de suporte dos dispositivos de segurança Cisco PIX 500 Series

- Cisco Adaptive Security Device Manager

- Página de Suporte de Negociação IPSec/Protocolos IKE

- Página de Suporte do Cisco VPN Client

- Cisco Secure Access Control Server for Windows

- Solicitações de Comentários (RFCs)

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

18-Mar-2009 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback