Identificar e Solucionar Problemas de Conexão do ASA no ASDM

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve a metodologia de solução de problemas necessária para examinar os problemas enfrentados quando você acessa/configura o Cisco ASA com o Cisco ASDM.

Pré-requisitos

Requisitos

Os cenários, sintomas e etapas listados neste documento são escritos para solução de problemas após a configuração inicial ser definida no Adaptive Security Appliance (ASA). Para a configuração inicial, consulte a seção Configuração do Acesso ASDM para Dispositivos do Guia de Configuração do Cisco ASA Series General Operations Adaptive Security Device Manager (ASDM), 7.1.

Este documento usa a CLI do ASA para solução de problemas, que requer acesso Secure Shell (SSH)/Telnet/Console ao ASA.

Componentes Utilizados

As informações neste documento são baseadas no ASA e no ASDM.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O ASDM fornece serviços de gerenciamento e monitoramento de segurança para dispositivos de segurança por meio de uma interface gráfica de gerenciamento.

Metodologia de Troubleshooting

Há três pontos de falha principais nos quais este documento de Troubleshooting se concentra. Se você aderir ao processo de Troubleshooting geral nesta ordem, este documento pode ajudá-lo a determinar o problema exato com o uso/acesso do ASDM.

- Configuração do ASA

- Conectividade de rede

- Software da aplicação

Configuração do ASA

Há três configurações essenciais presentes no ASA que são necessárias para acessar com sucesso o ASDM:

- Imagem ASDM em Flash

- Imagem ASDM em Uso

- Restrições do Servidor HTTP

Imagem ASDM em Flash

Certifique-se de que a versão necessária do ASDM esteja carregada na memória flash. Ele pode ser carregado com a versão atualmente executada do ASDM ou com outros métodos convencionais de transferência de arquivos para o ASA, como o TFTP.

Insira show flash na CLI do ASA para ajudar a listar os arquivos presentes na memória flash do ASA. Verifique a presença do arquivo ASDM:

ciscoasa# show flash --#-- --length-- -----date/time------ path 249 76267 Feb 28 2013 19:58:18 startup-config.cfg 250 4096 May 12 2013 20:26:12 sdesktop 251 15243264 May 08 2013 21:59:10 asa823-k8.bin 252 25196544 Mar 11 2013 22:43:40 asa845-k8.bin 253 17738924 Mar 28 2013 00:12:12 asdm-702.bin ---- ASDM Image

Para verificar ainda mais se a imagem presente na flash é válida e não está corrompida, você pode usar o comando verify para comparar o hash MD5 armazenado no pacote de software e o hash MD5 do arquivo real presente:

ciscoasa# verify flash:/asdm-702.bin

Verifying file integrity of disk0:/asdm-702.bin

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Done!

Embedded Hash MD5: e441a5723505b8753624243c03a40980

Computed Hash MD5: e441a5723505b8753624243c03a40980

CCO Hash MD5: c305760ec1b7f19d910c4ea5fa7d1cf1

Signature Verified

Verified disk0:/asdm-702.bin

Esta etapa pode ajudá-lo a verificar se a imagem está presente e sua integridade no ASA.

Imagem ASDM em Uso

Esse processo é definido na configuração do ASDM no ASA. Um exemplo de definição de configuração da imagem atual usada é semelhante a este:

asdm image disk0:/asdm-702.bin

Para verificar mais, você também pode usar o comando show asdm image:

ciscoasa# show asdm image

Device Manager image file, disk0:/asdm-702.bin

Restrições do Servidor HTTP

Essa etapa é essencial na configuração do ASDM, pois define quais redes têm acesso ao ASA. Um exemplo de configuração é semelhante a este:

http server enable

http 192.168.1.0 255.255.255.0 inside

http 10.0.0.1 255.0.0.0 outside

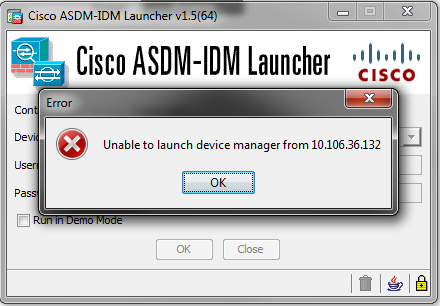

Verifique se você tem as redes necessárias definidas na configuração anterior. A ausência dessas definições faz com que o iniciador do ASDM atinja o tempo limite enquanto se conecta e gera este erro:

A página de início do ASDM (https://<endereço IP do ASA>/admin) faz com que a solicitação exceda o tempo limite e nenhuma página é exibida.

Verifique também se o servidor HTTP usa uma porta não padrão para a conexão ASDM, como 8443. Isso é destacado na configuração:

ciscoasa(config)# show run http

http server enable 8443

Se ele usar uma porta não padrão, você precisará especificar a porta quando se conectar ao ASA no iniciador do ASDM como:

Isso também se aplica quando você acessa a página inicial do ASDM: https://10.106.36.132:8443/admin

Outros possíveis problemas de configuração

Após concluir as etapas anteriores, o ASDM poderá abrir se tudo estiver funcionando no lado do cliente. No entanto, se você ainda tiver problemas, abra o ASDM de outra máquina. Se você obtiver êxito, o problema provavelmente está no nível do aplicativo e a configuração do ASA está boa. No entanto, se ainda não for iniciado, conclua estas etapas para verificar ainda mais as configurações do ASA:

- Verifique a configuração do Secure Sockets Layer (SSL) no ASA. O ASDM usa SSL enquanto se comunica com o ASA. Com base na forma como o ASDM é iniciado, o software mais recente do SO não pode permitir o uso de cifras mais fracas ao negociar sessões SSL. Verifique quais cifras são permitidas no ASA e se alguma versão de SSL específica é especificada na configuração com o comando show run all ssl:

ciscoasa# show run all ssl

Se houver erros de negociação de cifra SSL enquanto o ASDM é iniciado, eles serão exibidos nos logs do ASA:

ssl server-version any <--- Check SSL Version restriction configured on the ASA

ssl client-version any

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1 <--- Check SSL ciphers

permitted on the ASA

%ASA-7-725014: SSL lib error. Function: SSL3_GET_CLIENT_HELLO Reason:

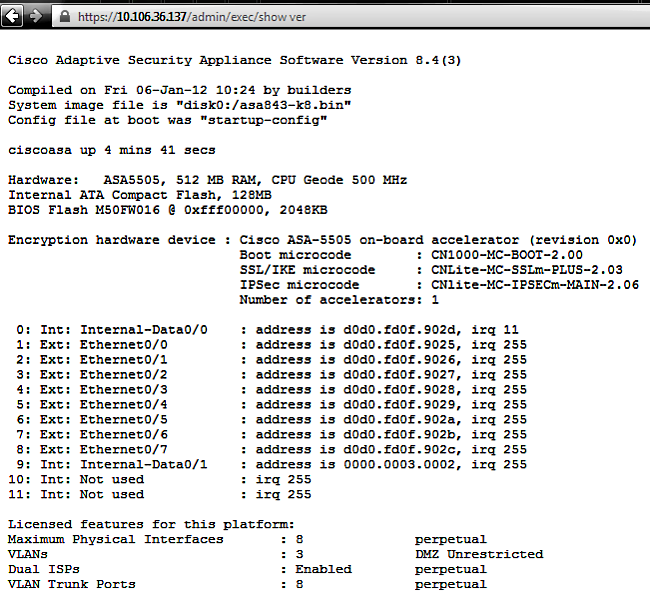

Se você vir configurações específicas, reverta-as para o padrão. Observe que a licença VPN-3DES-AES precisa ser habilitada no ASA para que as cifras 3DES e AES sejam usadas pelo ASA na configuração. Isso pode ser verificado com o comando show version na CLI. A saída é exibida da seguinte forma:

no shared cipher

%ASA-6-302014: Teardown TCP connection 3 for mgmt:10.103.236.189/52501 to

identity:10.106.36.132/443 duration 0:00:00 bytes 7 TCP Reset by appliance

ciscoasa#show version

Uma licença VPN-3DES-AES pode ser obtida sem nenhum custo no site de licenciamento da Cisco. Clique em Security Products e escolha Cisco ASA 3DES/AES License.

Hardware: ASA5510, 256 MB RAM, CPU Pentium 4 Celeron 1600 MHz

Internal ATA Compact Flash, 64MB

Slot 1: ATA Compact Flash, 32MB

BIOS Flash M50FW080 @ 0xffe00000, 1024KB

<snip>

Failover : Active/Active

VPN-DES : Enabled

VPN-3DES-AES : Enabled

<snip>

Observação: nas novas plataformas ASA 5500-X fornecidas com o código 8.6/9.x, as configurações de codificação SSL são definidas como des-sha1 por padrão, o que faz com que as sessões ASDM não funcionem. Consulte o artigo ASA 5500-x: O ASDM e outras funções SSL não funcionam prontamente para obter mais informações.

- Verifique se a WebVPN está habilitada no ASA. Se estiver habilitado, você precisará usar este URL (https://10.106.36.132/admin) para acessá-lo quando acessar a página inicial da Web do ASDM.

- Verifique a configuração da Network Address Translation (NAT) no ASA para a porta 443. Isso faz com que o ASA não processe as solicitações para o ASDM, mas as envie para a rede/interface para a qual o NAT foi configurado.

- Se tudo for verificado e o ASDM ainda expirar, verifique se o ASA está configurado para escutar na porta definida para o ASDM com o comando show asp table socket na CLI do ASA. A saída pode mostrar que o ASA escuta na porta ASDM:

Protocol Socket Local Address Foreign Address State

Se essa saída não for exibida, remova e reaplique a configuração do servidor HTTP no ASA para redefinir o soquete no software ASA.

SSL 0001b91f 10.106.36.132:443 0.0.0.0:* LISTEN - Se você tiver problemas ao fazer login/autenticar no ASDM, verifique se as opções de autenticação para HTTP estão configuradas corretamente. Se nenhum comando de autenticação estiver definido, você poderá usar a senha de ativação do ASA para efetuar login no ASDM. Se quiser habilitar a autenticação baseada em nome de usuário/senha, você precisará inserir esta configuração para autenticar sessões ASDM/HTTP para o ASA a partir do banco de dados de nome de usuário/senha do ASA:

aaa authentication http console LOCAL

Lembre-se de criar um nome de usuário/senha ao ativar o comando anterior:

username <username> password <password> priv <Priv level>

Se nenhuma dessas etapas ajudar, essas opções de depuração estarão disponíveis no ASA para investigação adicional:

debug http 255

debug asdm history 255

Conectividade de rede

Se você concluiu a seção anterior e ainda não consegue acessar o ASDM, a próxima etapa é verificar a conectividade de rede para o ASA da máquina a partir da qual você deseja acessar o ASDM. Há algumas etapas básicas de Troubleshooting para verificar se o ASA recebe a solicitação da máquina cliente:

- Teste com o protocolo ICMP.

Faça ping na interface ASA a partir da qual deseja acessar o ASDM. O ping poderá ser bem-sucedido se o ICMP tiver permissão para atravessar sua rede e não houver restrições no nível da interface ASA. Se o ping falhar, é provavelmente porque há um problema de comunicação entre o ASA e a máquina cliente. No entanto, essa não é uma etapa conclusiva para determinar se há esse tipo de problema de comunicação. - Confirmar com captura de pacote.

Coloque uma captura de pacote na interface da qual deseja acessar o ASDM. A captura pode mostrar que os pacotes TCP destinados ao endereço IP da interface chegam com o número de porta destino 443 (padrão).

Para configurar uma captura, use este comando:

capture asdm_test interface

match tcp host

eq 443 host

For example, cap asdm_test interface mgmt match tcp host 10.106.36.132

eq 443 host 10.106.36.13

Isso captura qualquer tráfego TCP que vem para a porta 443 na interface ASA a partir da qual você se conecta ao ASDM. Conecte-se via ASDM neste ponto ou abra a página inicial da Web do ASDM. Em seguida, use o comando show capture asdm_test para exibir o resultado dos pacotes capturados:

ciscoasa# show capture asdm_test

Three packets captured

1: 21:38:11.658855 10.106.36.13.54604 > 10.106.36.132.443:

S 807913260:807913260(0) win 8192 <mss 1260,nop,wscale 2,nop,nop,sackOK>

2: 21:38:14.659252 10.106.36.13.54604 > 10.106.36.132.443:

S 807913260:807913260(0) win 8192 <mss 1260,nop,wscale 2,nop,nop,sackOK>

3: 21:38:20.662166 10.106.36.13.54604 > 10.106.36.132.443:

S 807913260:807913260(0) win 8192 <mss 1260,nop,nop,sackOK>

Esta captura mostra uma solicitação de sincronização (SYN) da máquina cliente para o ASA, mas o ASA não envia resposta. Se você vir uma captura semelhante à anterior, isso significa que os pacotes chegam ao ASA, mas o ASA não responde a essas solicitações, o que isola o problema para o próprio ASA. Consulte a primeira seção deste documento para obter troubleshooting adicional.

No entanto, se você não vir uma saída semelhante à anterior e nenhum pacote for capturado, isso significa que há um problema de conectividade entre o ASA e a máquina cliente ASDM. Verifique se não há dispositivos intermediários que possam bloquear o tráfego da porta TCP 443 e se não há configurações do navegador, como configurações de proxy, que possam impedir que o tráfego acesse o ASA.

Normalmente, a captura de pacotes é uma boa maneira de determinar se o caminho para o ASA está livre e se não é necessário fazer mais diagnósticos para eliminar problemas de conectividade de rede.

Software da aplicação

Esta seção descreve como solucionar problemas do software iniciador do ASDM que foi instalado no computador cliente quando ele não inicia/carrega. O iniciador do ASDM é o componente que reside na máquina cliente e se conecta ao ASA para recuperar a imagem do ASDM. Uma vez recuperada, a imagem do ASDM geralmente é armazenada em cache e é retirada dele até que qualquer alteração seja percebida no ASA, como uma atualização de imagem do ASDM.

Conclua estas etapas básicas de Troubleshooting para descartar quaisquer problemas na máquina cliente:

- Abra a página de início do ASDM em outra máquina. Se ele for iniciado, significa que o problema está na máquina cliente em questão. Se falhar, use o guia de solução de problemas desde o início para isolar os componentes envolvidos na ordem.

- Abra o ASDM via web launch e inicie o software diretamente de lá. Se for bem-sucedido, é provável que haja problemas com a instalação do iniciador do ASDM. Desinstale o iniciador do ASDM da máquina cliente e reinstale-o a partir do próprio lançamento da Web do ASA.

- Limpe o diretório ASDMcache no diretório home do usuário. O cache é limpo quando você exclui todo o diretório de cache. Se o ASDM for iniciado com êxito, você também poderá limpar o cache no menu Arquivo do ASDM.

- Verifique se a versão Java apropriada está instalada. As Notas de versão do Cisco ASDM listam os requisitos para versões Java testadas.

- Limpe o cache Java. No Painel de controle Java, escolha Geral > Arquivo de Internet temporário. Em seguida, clique em View para iniciar um Java Cache Viewer. Exclua todas as entradas que se referem ou estão relacionadas ao ASDM.

- Se essas etapas falharem, colete as informações de depuração da máquina cliente para investigação adicional. Ative a depuração para o ASDM com o URL: https://<endereço IP do ASA>?debug=5 por exemplo, https://10.0.0.1?debug=5.

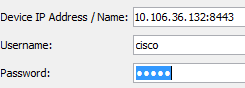

Com o Java versão 6 (também chamado de versão 1.6), as mensagens de depuração Java são ativadas em Painel de controle Java > Avançado. Em seguida, marque as caixas de seleção em Depuração. Não selecione Não iniciar console no console Java. A depuração Java deve ser habilitada antes que o ASDM seja iniciado.

A saída do console Java é gravada no diretório .asdm/log do diretório home do usuário. Os logs do ASDM também podem ser encontrados no mesmo diretório.

Executar comandos com HTTPS

Este procedimento ajuda a determinar quaisquer problemas da Camada 7 para o canal HTTP. Essas informações são úteis quando você está em uma situação em que o aplicativo ASDM em si não está acessível e não há nenhum acesso CLI disponível para gerenciar o dispositivo.

O URL usado para acessar a página inicial da Web do ASDM também pode ser usado para executar qualquer comando de configuração no ASA. Essa URL pode ser usada para fazer alterações de configuração em um nível básico para o ASA, que inclui uma recarga de dispositivo remoto. Para inserir um comando, use esta sintaxe:

https://<endereço IP do ASA>/admin/exec/<command>

Se houver um espaço no comando e o navegador não puder analisar caracteres de espaço em uma URL, você poderá usar o sinal + ou %20 para indicar o espaço.

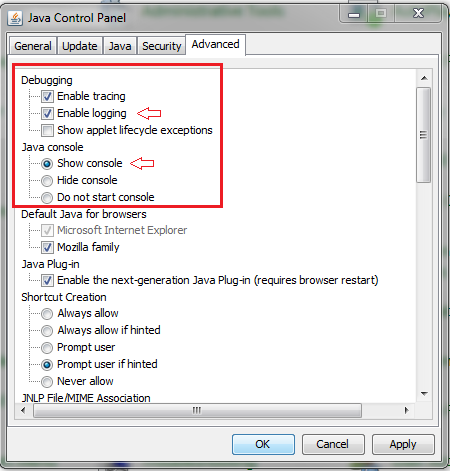

Por exemplo, https://10.106.36.137/admin/exec/show ver resulta em uma saída show version para o navegador:

Esse método de execução de comando requer que o servidor HTTP esteja habilitado no ASA e tenha as restrições HTTP necessárias ativas. No entanto, isso NÃO exige que uma imagem do ASDM esteja presente no ASA.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

02-Aug-2023 |

PII removido.

Texto Alt adicionado.

Metadados atualizados, Título, Introdução, Isenção de responsabilidade legal, Tradução automática, Requisitos de estilo e Formatação. |

1.0 |

19-Jul-2013 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Ishwinder CheemaEngenheiro do Cisco TAC

- Jay JohnstonEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback