Introdução

Este documento descreve a configuração do acesso ao dispositivo com Telnet ou Secure Shell (SSH) em uma tabela de roteamento e encaminhamento virtual (VRF).

Informações de Apoio

Nas redes de computador baseadas em IP, o VRF é a tecnologia que permite que várias instâncias de uma tabela de roteamento coexistam em um mesmo roteador ao mesmo tempo.

Como as instâncias de roteamento são independentes, os mesmos endereços IP ou endereços IP de sobreposição podem ser usados sem conflito entre eles.

A funcionalidade da rede é aprimorada porque os caminhos de rede podem ser segmentados sem a necessidade de vários roteadores.

É possível implementar o VRF em um dispositivo de rede por meio de tabelas de roteamento distinto, conhecidas como Forwarding Information Bases (FIBs), uma por instância de roteamento.

Como alternativa, um dispositivo de rede pode ter a capacidade de configurar diferentes roteadores virtuais, em que cada um possui seu próprio FIB que não pode ser acessado por nenhuma outra instância de roteador virtual no mesmo dispositivo.

Telnet é um protocolo de camada do aplicativo usado na Internet ou em redes de área local (LAN) para fornecer uma instalação de comunicação bidirecional, interativa e orientada a texto, que usa uma conexão de terminal virtual.

Os dados do usuário estão intercalados em banda com as informações de controle de Telnet em uma conexão de dados orientada por bytes de 8 bits no protocolo TCP (Transmission Control Protocol).

SSH é um protocolo de rede criptográfico para operar serviços de rede com segurança em uma rede não segura. O aplicativo de exemplo mais conhecido é o login remoto para sistemas de computadores por usuários.

Muitas vezes, quando essas tecnologias são usadas em conjunto, elas criam confusão. Especialmente ao acessar remotamente um dispositivo por meio de uma interface que pertence a uma instância VRF de roteamento não global.

Este guia de configuração usa o Telnet como uma forma de acesso de gerenciamento apenas para fins de explicação. O conceito pode ser estendido também para o acesso ao SSH.

Pré-requisitos

Requisitos

Entendimento básico de VRFs e Telnet. Recomenda-se também o conhecimento de ACL.

A configuração de VRFs deve ser compatível com o dispositivo e a plataforma.

Componentes Utilizados

Este documento se aplica a todos os roteadores Cisco que executam o Cisco IOS® e nos quais há suporte para VRFs e ACLs.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

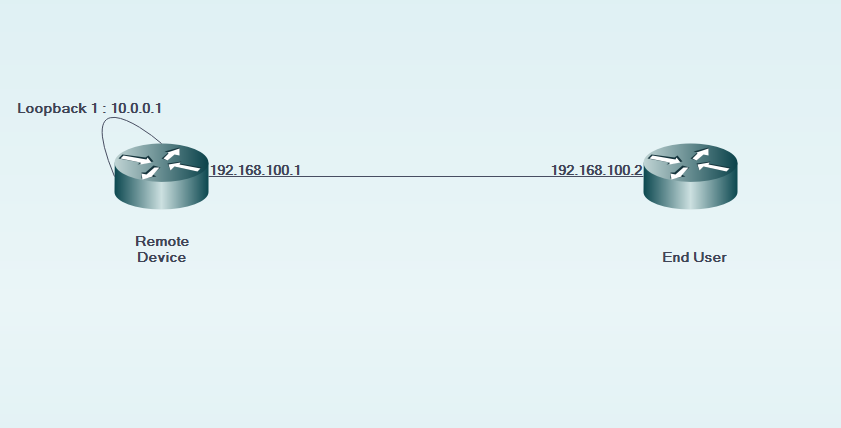

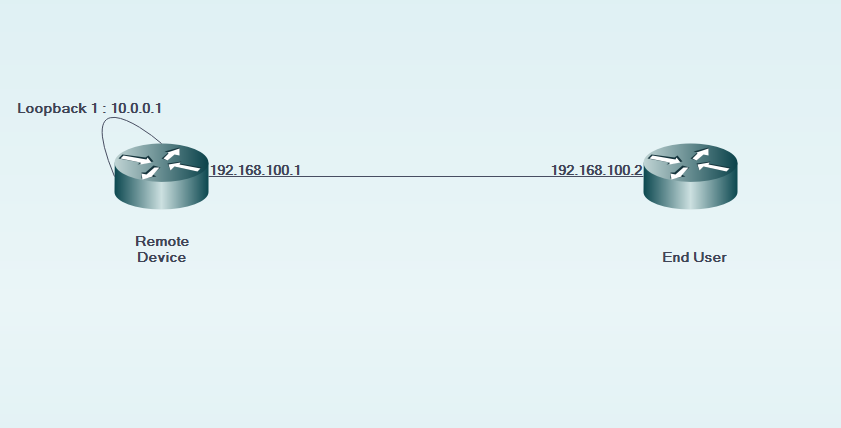

Diagrama de Rede

Configuração

No dispositivo remoto:

!

interface GigabitEthernet0/0

description LINK TO END USER

ip vrf forwarding MGMT

ip address 192.168.100.1 255.255.255.252

duplex auto

speed auto

!

!

interface Loopback1

description LOOPBACK TO TELNET INTO FOR MANAGEMENT ACCESS

ip vrf forwarding MGMT

ip address 10.0.0.1 255.255.255.255

!

!

line vty 0 4

access-class 8 in

password cisco

login

transport input all

line vty 5 15

access-class 8 in

password cisco

login

transport input all

!

No dispositivo do usuário final:

!

interface GigabitEthernet0/0

description LINK TO REMOTE SITE

ip vrf forwarding MGMT

ip address 192.168.100.2 255.255.255.252

duplex auto

speed auto

!

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Antes de usar a palavra-chave em access-class da configuração line vty 0 15 do dispositivo remoto:vrf-also

EndUser#ping vrf MGMT ip 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

EndUser#telnet 10.0.0.1 /vrf MGMT

Trying 10.0.0.1 ...

% Connection refused by remote host

Os acessos ao pacote no dispositivo remoto aumentam à medida que a contagem ACE correspondente aumenta.

RemoteSite#show ip access-lists 8

Standard IP access list 8

10 permit 192.168.100.2 log (3 matches)

No entanto, após adicionar a palavra-chave em access-class de line vty 0 15, o acesso telnet é permitido.vrf-also

Conforme o comportamento definido, os dispositivos Cisco IOS aceitam todas as conexões VTY por padrão.

Contudo, se um access-class for usado, supõe-se que as conexões devem chegar apenas na instância IP global .

Se houver um requisito e um desejo de permitir conexões de instâncias de VRF, use a palavra-chavevrf-also, juntamente com a instrução access-class correspondente na configuração de linha.

!

line vty 0 4

access-class 8 in vrf-also

password cisco

login

transport input all

line vty 5 15

access-class 8 in vrf-also

password cisco

login

transport input all

!

EndUser#ping vrf MGMT ip 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

EndUser#telnet 10.0.0.1 /vrf MGMT

Trying 10.0.0.1 ... Open

User Access Verification

Password:

RemoteSite>

Troubleshooting

Assegure que todas as interfaces em questão estejam no mesmo VRF e tenham acessibilidade no mesmo VRF.

Feedback

Feedback