WAAS Express/APPNAV XE usando a autorização do comando aaa

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Índice

Introdução

Este original fornece detalhes de configurar o aplicativo da área ampla (WAAS) Express/APPNAV-XE usando os sistemas de controle de acesso do Terminal Access Controller (TACACS) e a autenticação, a autorização e o comando authorization (AAA) explicando.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco WAAS

- Autorização de AAA

- TACACS

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- WAAS 6.1.1x

- 2900 Router

- IO Versoin 15.2(4)M3

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Informações de Apoio

O gerente central WAAS exige o Shell Seguro (ssh) e o HTTPS seguro a fim alcançar WAAS expressa e APPNAV - Roteadores XE.

O Shell Seguro (ssh) é usado para a configuração inicial/registratoin.

O HTTPS é usado para configuração e monitoração em curso.

Frequentemente a combinação de HTTPS e de configuração de AAA no dispositivo impede que o gerente central se comunique com estes dispositivos corretamente.

Instalação de TACACs do exemplo

aaa new-model ! ! aa group server tacacs+ tacacsgroup server name server1 server name server2 aaa authentication login AUTH group AAA-Servers aaa authorization commands 1 PRIV1 group AAA-Servers aaa authorization commands 15 PRIV15 group AAA-Servers aaa authorization exec AUTHLIST group AAA-Servers

Configuração do exemplo HTTPS

ip http server

ip http authentication aaa exec-authorization AUTHLIST

ip http authentication aaa command-authorization 1 PRIV1 ip http authentication aaa command-authorization 15 PRIV15 ip http authentication aaa login-authentication AUTH ip http secure-server

ip http secure-trustpoint TP-self-signed-2945720990

ip http client source-interface GigabitEthernet0/0

ip http client secure-trustpoint TP-self-signed-2945720990

Os comandos são executado pelo CM em WAAS Express/APPNAV-XE através do HTTP

Esta é uma lista dos comandos que o gerente central precisa a fim poder ser executado no dispositivo remoto.

Modo de configuração CLI

do show running-config | section crypto pki trustpoint

crypto pki export

Modo exec CLI

WAASX - Status

show waas token | format show waas status | format show waas alarms | format show running-config | section hostname show ip interface brief | format show interfaces | include line protocol | Internet address | address is | *uplex show running-config brief | include clock timezone show clock show crypto pki trustpoints | include Trustpoint show inventory

WAASX - Configuração

show parameter-map type waas waas_global | format show class-map type waas | format show policy-map type waas | format write memory

WAASX - Estatísticas

show waas statistics peer | format show waas statistics application | format show waas connection brief show waas statistics accelerator http-express | format show waas statistics accelerator http-express https | format show waas statistics accelerator ssl-express | format show waas statistics class | format show waas statistics accelerator cifs-express detail | format

Registro

registration show waas status extended | format

AppNav-XE

show service-insertion token | format show service-insertion status | format show class-map type appnav | format show ip int br | format show service-insertion service-context | format show service-insertion service-node-group | format show service-insertion statistics service-node-group | format show policy-map type appnav | format show policy-map target service-context | format show service-insertion config service-context | format show service-insertion config service-node-group | format show service-insertion config appnav-controller-group | format show service-insertion alarms | format show ip access-list show vrf show running-config | section interface show running-config | include service-insertion swap src-ip

Troubleshooting

O AAA incorreto ou a Configuração HTTP no dispositivo final podem causar falhas em falhas do registro e da atualização de status.

Note: A maneira a mais simples de testar se há uma edição da autorização é setup um usuário local WAAS, uma autenticação de AAA local e um local da autenticação do HTTP de IP. Se esta configuração do teste trabalha significa que você tem provavelmente uma edição com seu comando authorization do usuário remoto.

No gerente central CLI WAAS

Confirme que você pode ssh do CM CLI ao dispositivo remoto.

#ssh <device-name>

permita o cms debugam no CM e reveem os arquivos de cms.log e de waasx-audit.log durante o registro, eliminando a configuração e o acúmulo de estatística.

# debug cms waasx-regis # debug cms router-config # debug cms stats (config)# logging disk priority 7

# cd errorlog

# type-tail cms.log follow # type-tail waasx-audit.log follow

Entradas de registro do exemplo quando o CM não empurra os comandos WAAS-expressos ou o AppNav-XE.

05/27/2016 00:14:03.760 [I] cdm(RtrSync-40) Configuration commands failed on the device CeConfig_2875943/USNY25W39-R02. Not Taking backup of complete device configuration.

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001 Failed configuration commands are ...

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001

class-map type appnav match-any HTTPS

CLI:class-map type appnav match-any HTTPS

Status:8

Output:Command authorization failed.

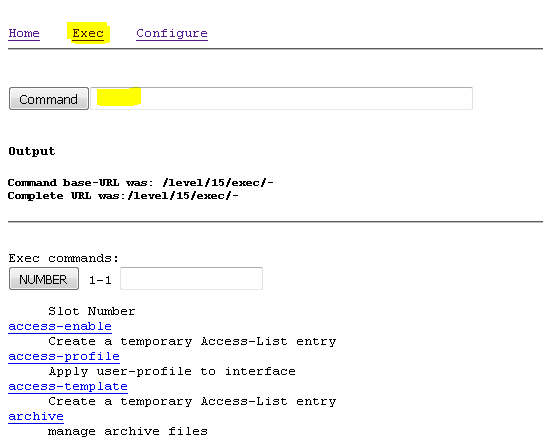

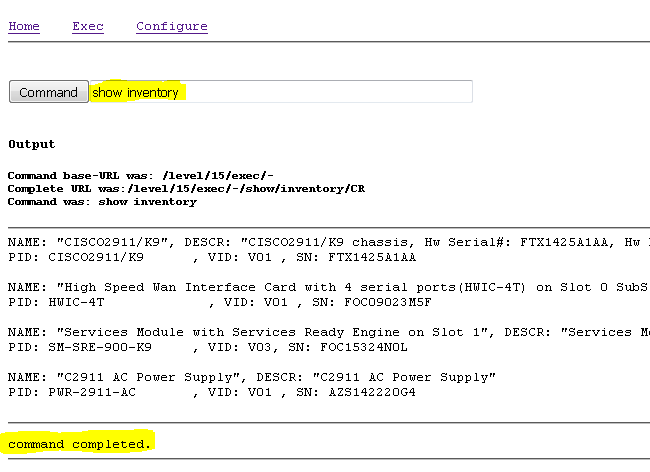

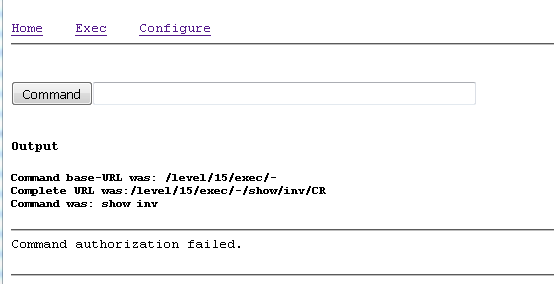

Teste o acesso HTTPS do navegador

Você pode entrar à relação HTTP.

https://<IP_ADDRESS>/level/15/exec/-/

Datilografe então seus comandos na seção.

na seção.

Exemplo de um comando invetory de trabalho da mostra

Exemplo de um comando de falha do inventário da mostra

Debugar no roteador expresso WAAS

autorização aaa do #debug

Comando running com sucesso

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): user=waasx

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV service=shell

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd=show

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=vrf

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=

Jul 5 07:09:19.365: AAA/AUTHOR (2935402750): Post authorization status = PASS_ADD

Falha na autorização

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): user=waasx

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV service=shell

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd=show

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=inventory

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=

Jul 5 07:08:32.685: AAA/AUTHOR (819547031): Post authorization status = FAIL

Colaborado por engenheiros da Cisco

- Neil ArmstrongEngenheiro de TAC da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback